Для чего нужно active directory

Обзор возможностей Active Directory: фундамент для инфраструктуры

Давайте разберемся в возможностях Active Directory, а также особенностях реализации, необходимых для надежной работы.

Единая точка аутентификации

Поскольку контроллер домена Active Directory хранит всю информацию об инфраструктуре и пользователях, вы легко можете использовать его для входа систему. Так, все данные пользователей (логины и пароли) хранятся в единой базе данных, что существенно упрощает работу с ними. При авторизации все компьютеры обращаются к этой базе данных, благодаря чему вносимые изменения будут применены ко всем компьютерам сети. Также с помощью AD реализуются политики безопасности, благодаря котором можно ограничить (либо разрешить) доступ к определенным серверам.

Удобное управление политиками

С помощью Active Directory можно поделить компьютеры на различные рабочие группы (организационные подразделения). Это существенно упрощает использование инфраструктуры в двух случаях:

В зависимости от пользователя (учетной записи, которая используется) и его группы можно ввести ограничение на использование функционала операционной системы. Например, вы можете ограничить установку приложений всем кроме администраторов.

Безопасность

Службы Active Directory существенно увеличивают защиту корпоративной сети. Так, все данные (учетные записи) хранятся на контроллерах доступа, которые защищены от внешнего доступа. Кроме того, для аутентификации в AD используется протокол Kerberos (протокол для взаимной аутентификации клиента и сервера перед установкой соединения, в нем учтена перехвата и модификации пакетов, что повышает его надежность), который значительно безопаснее аналога в рабочих группах.

Удобный обмен файлами

Это удобная функция, позволяющая масштабировать существующую инфраструктуру, добавляя новые сервера, а не заменяя ими старые.

Интеграция сервисов и оборудования

Службы Active Directory позволяют организовать все оборудование и сервисы в единую систему. Например, присутствует поддержка стандарта LDAP (протокол для доступа к службе каталогов X.500), который позволяет работать с почтовыми и прокси серверами (Exchange Server и ISA Server соответственно). Поддерживаются не только продукты Microsoft, но и сторонние решения:

Стоит отметить, возможность интеграции с Windows Server используя протокол RADIUS. Благодаря которому можно использовать VPN подключение для работы вне офиса.

Особенности Active Directory

Active Directory является центральным узлом инфраструктуры предприятия, поэтому в случае его отказа все ПК и сервера будут недоступны. Поэтому можно выделить несколько основных пунктов, позволяющих обеспечить бесперебойное круглосуточное функционирование системы.

Наличие дублирующего контроллера доменов

Вся база данных хранится на контроллере доменов Active Directory, поэтому при его отказе, вся система будет недоступна. Для обеспечения отказоустойчивости следует развернуть 1 или более дублирующих контроллеров доменов и настроить автоматическую репликацию всех изменений. В данном случае, при выходе из строя одного из контроллеров работоспособность сети не нарушается, ведь оставшиеся продолжают работать.

Регулярные бэкапы

Надежная система резервного копирования позволяет быстро восстановить работоспособность сервера. При использовании одного контроллера доменов резервное копирование не позволяет избежать простоя, но значительно снижает временные затраты на восстановление сервера.

Отличным решением будет использование и резервного копирования, и дублирующего контроллера доменов. В It-lite используется оба решения, что позволяет гарантировать высокую надежность системы.

Внедрение Active Directory

Как видим, работоспособность служб AD влияет на возможность использовать всю IT-инфраструктуру компании. Поэтому рациональнее обратиться к квалифицированным специалистам, что позволит достичь максимальной надежности. Наши сотрудники обладают большим опытом работы с Active Directory (службы используются внутри компании) и оказывают услуги по внедрению (разработке с нуля), настройке и поддержке AD. Кроме того, специалисты IT-Lite могут выполнить миграцию со старых версий Active Directory на новые.

Зачем организации нужна Active Directory?

Будучи хорошо знакомым с малым бизнесом изнутри, меня всегда интересовали следующие вопросы. Объясните, почему сотрудник должен пользоваться на рабочем компьютере тем браузером, который нравится сисадмину? Или взять любое другое программное обеспечение, например, тот же архиватор, почтовый клиент, клиент мгновенных сообщений… Это я плавно намекаю на стандартизацию, причем не по признакам личной симпатии сисадмина, а по признакам достаточности функционала, стоимости обслуживания и поддержки этих программных продуктов. Давайте начнем считать ИТ точной наукой, а не ремеслом, когда каждый делает так, как у него получается. Опять-таки, с этим в малом бизнесе тоже очень много проблем. Представьте, что компания в нелегкое кризисное время меняет нескольких таких администраторов, что в такой ситуации делать бедным пользователям? Постоянно переучиваться?

Давайте посмотрим с другой стороны. Любой руководитель должен понимать, что у него сейчас происходит в компании (в том числе и в ИТ). Это необходимо для отслеживания текущей ситуации, для оперативного реагирования на возникновение разного рода проблем. Но это понимание является более важным для стратегического планирования. Ведь, имея крепкий и надежный фундамент, мы можем строить дом на 3 этажа или на 5, делать крышу разной формы, делать балконы или зимний сад. Точно также и в ИТ, имеем надежную основу – можем в дальнейшем использовать более сложные продукты и технологии для решения бизнес-задач.

В первой статье и пойдет речь о таком фундаменте – службах Active Directory. Именно они призваны стать крепким фундаментом ИТ-инфраструктуры компании любого размера и любого направления деятельности. Что это такое? Вот давайте об этом и поговорим…

А разговор начнем с простых понятий – домена и служб Active Directory.

Домен – это основная административная единица в сетевой инфраструктуре предприятия, в которую входят все сетевые объекты, такие как пользователи, компьютеры, принтеры, общие ресурсы и многое другое. Совокупность таких доменов называется лесом.

Службы Active Directory (службы активного каталога) представляют собой распределённую базу данных, которая содержит все объекты домена. Доменная среда Active Directory является единой точкой аутентификации и авторизации пользователей и приложений в масштабах предприятия. Именно с организации домена и развёртывания служб Active Directory начинается построение ИТ-инфраструктуры предприятия.

База данных Active Directory хранится на выделенных серверах – контроллерах домена. Службы Active Directory являются ролью серверных операционных систем Microsoft Windows Server. Службы Active Directory имеют широкие возможности масштабирования. В лесу Active Directory может быть создано более 2-х миллиардов объектов, что позволяет внедрять службу каталогов в компаниях с сотнями тысяч компьютеров и пользователей. Иерархическая структура доменов позволяет гибко масштабировать ИТ-инфраструктуру на все филиалы и региональные подразделения компаний. Для каждого филиала или подразделения компании может быть создан отдельный домен, со своими политиками, своими пользователями и группами. Для каждого дочернего домена могут быть делегированы административные полномочия местным системным администраторам. При этом всё равно дочерние домены подчиняются родительским.

Кроме того, службы Active Directory позволяют настроить доверительные отношения между доменными лесами. Каждая компания имеет собственный лес доменов, каждый из которых имеет собственные ресурсы. Но иногда бывает нужно предоставить доступ к своим корпоративным ресурсам сотрудникам другой компании – работа с общими документами и приложениями в рамках совместного проекта. Для этого между лесами организаций можно настроить доверительные отношения, что позволит сотрудникам одной организации авторизоваться в домене другой.

Для обеспечения отказоустойчивости служб Active Directory необходимо развернуть два или более контроллера домена в каждом домене. Между контроллерами домена обеспечивается автоматическая репликация всех изменений. В случае выхода из строя одного из контроллеров домена работоспособность сети не нарушается, ведь оставшиеся продолжают работать. Дополнительный уровень отказоустойчивости обеспечивает размещение серверов DNS на контроллерах домена в Active Directory, что позволяет в каждом домене получить несколько серверов DNS, обслуживающих основную зону домена. И в случае отказа одного из DNS серверов, продолжат работать остальные. О роли и значимости DNS серверов в ИТ-инфраструктуре мы еще поговорим в одной из статей цикла.

Но это всё технические аспекты внедрения и поддержания работоспособности служб Active Directory. Давайте поговорим о тех преимуществах, которые получает компания, отказываясь от одноранговой сети с использованием рабочих групп.

1. Единая точка аутентификации

В рабочей группе на каждом компьютере или сервере придётся вручную добавлять полный список пользователей, которым требуется сетевой доступ. Если вдруг один из сотрудников захочет сменить свой пароль, то его нужно будет поменять на всех компьютерах и серверах. Хорошо, если сеть состоит из 10 компьютеров, но если их больше? При использовании домена Active Directory все учётные записи пользователей хранятся в одной базе данных, и все компьютеры обращаются к ней за авторизацией. Все пользователи домена включаются в соответствующие группы, например, «Бухгалтерия», «Финансовый отдел». Достаточно один раз задать разрешения для тех или иных групп, и все пользователи получат соответствующий доступ к документам и приложениям. Если в компанию приходит новый сотрудник, для него создаётся учётная запись, которая включается в соответствующую группу, – сотрудник получает доступ ко всем ресурсам сети, к которым ему должен быть разрешён доступ. Если сотрудник увольняется, то достаточно заблокировать – и он сразу потеряет доступ ко всем ресурсам (компьютерам, документам, приложениям).

2. Единая точка управления политиками

В рабочей группе все компьютеры равноправны. Ни один из компьютеров не может управлять другим, невозможно проконтролировать соблюдение единых политик, правил безопасности. При использовании единого каталога Active Directory, все пользователи и компьютеры иерархически распределяются по организационным подразделениям, к каждому из которых применяются единые групповые политики. Политики позволяют задать единые настройки и параметры безопасности для группы компьютеров и пользователей. При добавлении в домен нового компьютера или пользователя, он автоматически получает настройки, соответствующие принятым корпоративным стандартам. При помощи политик можно централизованно назначить пользователям сетевые принтеры, установить необходимые приложения, задать параметры безопасности браузера, настроить приложения Microsoft Office.

3. Повышенный уровень информационной безопасности

Использование служб Active Directory значительно повышает уровень безопасности сети. Во-первых – это единое и защищённое хранилище учётных записей. В доменной среде все пароли доменных пользователях хранятся на выделенных серверах контроллерах домена, которые, как правило, защищены от внешнего доступа. Во-вторых, при использовании доменной среды для аутентификации используется протокол Kerberos, который значительно безопаснее, чем NTLM, использующийся в рабочих группах.

4. Интеграция с корпоративными приложениями и оборудованием

Большим преимуществом служб Active Directory является соответствие стандарту LDAP, который поддерживается другими системами, например, почтовыми серверами (Exchange Server), прокси-серверами (ISA Server, TMG). Причем это не обязательно только продукты Microsoft. Преимущество такой интеграции заключается в том, что пользователю не требуется помнить большое количество логинов и паролей для доступа к тому или иному приложению, во всех приложениях пользователь имеет одни и те же учётные данные – его аутентификация происходит в едином каталоге Active Directory. Windows Server для интеграции с Active Directory предоставляет протокол RADIUS, который поддерживается большим количеством сетевого оборудования. Таким образом, можно, например, обеспечить аутентификацию доменных пользователей при подключении по VPN извне, использование Wi-Fi точек доступа в компании.

5. Единое хранилище конфигурации приложений

Некоторые приложения хранят свою конфигурацию в Active Directory, например, Exchange Server. Развёртывание службы каталогов Active Directory является обязательным условием для работы этих приложений. Хранение конфигурации приложений в службе каталогов является выгодным с точки зрения гибкости и надёжности. Например, в случае полного отказа сервера Exchange, вся его конфигурация останется нетронутой. Для восстановления работоспособности корпоративной почты, достаточно будет переустановить Exchange Server в режиме восстановления.

Подводя итоги, хочется еще раз акцентировать внимание на том, что службы Active Directory являются сердцем ИТ-инфраструктуры предприятия. В случае отказа вся сеть, все сервера, работа всех пользователей будут парализованы. Никто не сможет войти в компьютер, получить доступ к своим документам и приложениям. Поэтому служба каталогов должна быть тщательно спроектирована и развёрнута, с учётом всех возможных нюансов, например, пропускной способности каналов между филиалами или офисами компании (от этого напрямую зависит скорость входа пользователей в систему, а также обмен данными между контроллерами домена).

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

В наших прошлых материалах мы разобрали общие вопросы касающиеся служб каталогов и Active Directory. Теперь пришла пора переходить к практике. Но не спешите бежать к серверу, перед развертыванием доменной структуры в вашей сети необходимо ее спланировать и иметь четкое представление о назначении отдельных серверов и процессах взаимодействия между ними.

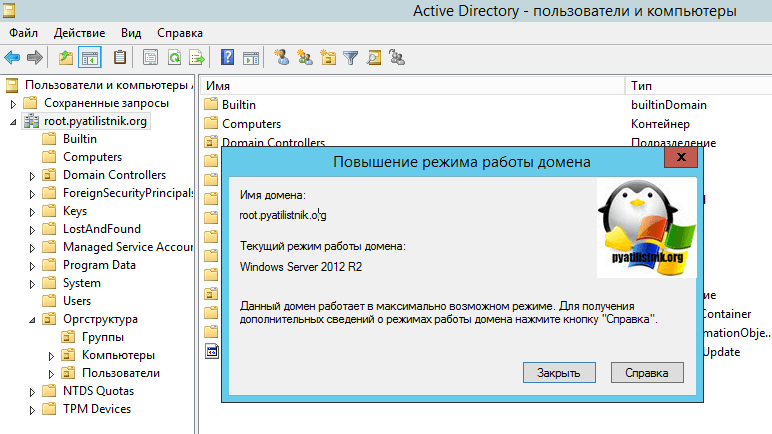

Перед тем как создавать ваш первый контроллер домена необходимо определиться с режимом его работы. Режим работы определяет доступные возможности и зависит от версии применяемой операционной системы. Мы не будем рассматривать все возможные режимы, кроме тех которые имеют актуальность на текущий момент. Таких режимов три: Windows Server 2003, 2008 и 2008 R2.

Режим Windows Server 2003 следует выбирать только тогда, когда в вашей инфраструктуре уже развернуты сервера на данной ОС и планируется использовать один или несколько таких серверов в качестве контроллеров домена. В остальных случаях нужно выбирать режим Windows Server 2008 или 2008 R2 в зависимости от купленных лицензий. Следует помнить, что режим работы домена можно всегда повысить, а вот понизить уже не удастся (разве что восстановив из резервной копии), поэтому подходите к данному вопросу осмотрительно, с учетом возможных расширений, лицензий в филиалах и т.д. и т.п.

Мы сейчас не будем подробно рассматривать сам процесс создания контроллера домена, к этому вопросу мы вернемся позже, а сейчас хотим обратить ваше внимание на то, что в полноценной структуре Active Directory контроллеров домена должно быть не менее двух. В противном случае вы подвергаете себя неоправданному риску, так как в случае отказа единственного контроллера домена ваша структура AD будет полностью уничтожена. Хорошо если будет актуальная резервная копия и из нее удастся восстановиться, в любом случае все это время ваша сеть будет полностью парализована.

Поэтому сразу же после создания первого контроллера домена нужно развернуть второй, вне зависимости от размеров сети и бюджета. Второй контроллер должен быть предусмотрен еще на стадии планирования и без него за развертывание AD даже не стоит браться. Также не стоит совмещать роль контроллера домена с любыми иными серверными ролями, в целях обеспечения надежности операций с базой AD на диске отключается кэширование записи, что приводит к резкому падению производительности дисковой подсистемы (это объясняет и долгую загрузку контроллеров домена).

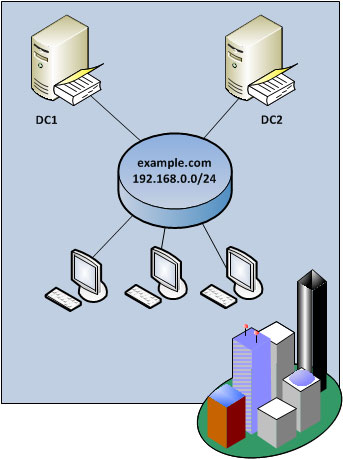

В итоге наша сеть должна принять следующий вид:

Вопреки распространенному мнению, все контроллеры в домене равнозначны, т.е. каждый контроллер содержит полную информацию о всех объектах домена и может обслужить клиентский запрос. Но это не значит, что контроллеры взаимозаменяемы, непонимание этого момента зачастую приводит к отказам AD и простою сети предприятия. Почему так происходит? Самое время вспомнить про роли FSMO.

Когда мы создаем первый контроллер, то он содержит все доступные роли, а также является глобальным каталогом, с появлением второго контроллера ему передаются роли хозяина инфраструктуры, хозяина RID и эмулятора PDC. Что будет если администратор решил временно вывести из строя сервер DC1, например чтобы почистить от пыли? На первый взгляд ничего страшного, ну перейдет домен в режим «только чтение», но работать то будет. Но мы забыли про глобальный каталог и если в вашей сети развернуты приложения требующие его наличия, например Exchange, то вы узнаете об этом раньше, чем снимете крышку с сервера. Узнаете от недовольных пользователей, да и руководство вряд ли придет в восторг.

Из чего следует вывод: в лесу должно быть не менее двух глобальных каталогов, а лучше всего по одному в каждом домене. Так как у нас домен в лесу один, то оба сервера должны быть глобальными каталогами, это позволит вам без особых проблем вывести любой из серверов на профилактику, временное отсутствие каких либо ролей FSMO не приводит к отказу AD, а лишь делает невозможным создание новых объектов.

Как администратор домена, вы должны четко знать каким образом роли FSMO распределены между вашими серверами и при выводе сервера из эксплуатации на длительный срок передавать эти роли другим серверам. А что будет если сервер содержащий роли FSMO необратимо выйдет из строя? Ничего страшного, как мы уже писали, любой контроллер домена содержит всю необходимую информацию и если такая неприятность все же произошла, то нужно будет выполнить захват необходимых ролей одним из контроллеров, это позволит восстановить полноценную работу службы каталогов.

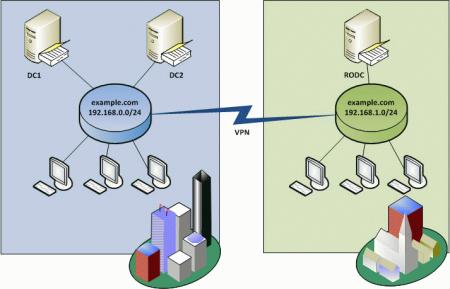

Проходит время, ваша организация растет и у нее появляется филиал в другом конце города и возникает необходимость включить их сеть в общую инфраструктуру предприятия. На первый взгляд ничего сложного, вы настраиваете канал связи между офисами и размещаете в нем дополнительный контроллер. Все бы хорошо, но есть одно но. Данный сервер вы контролировать не можете, а следовательно не исключен несанкционированный доступ к нему, да и местный админ вызывает у вас сомнения в его квалификации. Как быть в такой ситуации? Для этих целей специально существует особый тип контроллера: контроллер домена доступный только на чтение (RODC), данная функция доступна в режимах работы домена начиная с Windows Server 2008 и выше.

Контроллер домена доступный только для чтения содержит полную копию всех объектов домена и может быть глобальным каталогом, однако не позволяет вносить никаких изменений в структуру AD, также он позволяет назначить любого пользователя локальным администратором, что позволит ему полноценно обслуживать данный сервер, но опять таки без доступа к службам AD. В нашем случае это то, что «доктор прописал».

Следующий фактор, отравляющий нам жизнь в этой ситуации, это репликация. Как известно, все изменения, сделанные на одном из контроллеров домена, автоматически распространяются на другие и называется этот процесс репликацией, он позволяет иметь на каждом контроллере актуальную и непротиворечивую копию данных. Служба репликации не знает о нашем филиале и медленном канале связи и поэтому все изменения в офисе тут же будут реплицироваться в филиал, загружая канал и увеличивая расход трафика.

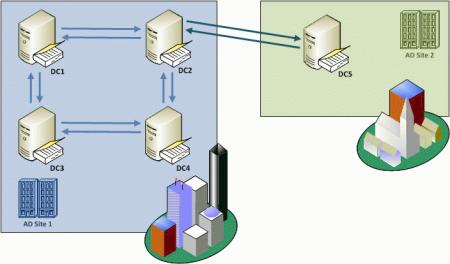

Здесь мы вплотную подошли к понятию сайтов AD, которые не следует путать с интернет сайтами. Сайты Active Directory представляют способ физического деления структуры службы каталогов на области отделенные от других областей медленными и/или нестабильными каналами связи. Сайты создаются на основе подсетей и все клиентские запросы отправляются в первую очередь контроллерам своего сайта, также крайне желательно иметь в каждом сайте свой глобальный каталог. В нашем случае потребуется создать два сайта: AD Site 1 для центрального офиса и AD Site 2 для филиала, точнее один, так как по умолчанию структура AD уже содержит сайт, куда входят все ранее созданные объекты. Теперь рассмотрим как происходит репликация в сети с несколькими сайтами.

Будем считать, что наша организация немного подросла и главный офис содержит целых четыре контроллера домена, репликация между контроллерами одного сайта называется внутрисайтовой и происходит моментально. Топология репликации строится по схеме кольца с условием, чтобы между любыми контроллерами домена было не более трех шагов репликации. Схема кольца сохраняется до 7 контроллеров включительно, каждый контроллер устанавливает связь с двумя ближайшими соседями, при большем числе контроллеров появляются дополнительные связи и общее кольцо как бы превращается в группу наложенных друг на друга колец.

Межсайтовая репликация происходит иначе, в каждом домене автоматически выбирается один из серверов (сервер-плацдарм) который устанавливает связь с аналогичным сервером другого сайта. Репликация по умолчанию происходит раз в 3 часа (180 минут), однако мы можем установить собственное расписание репликации и для экономии трафика все данные передаются в сжатом виде. При наличии в сайте только RODC репликация происходит однонаправленно.

Безусловно, затронутые нами темы весьма глубоки и в данном материале мы только слегка их коснулись, однако это тот необходимый минимум знаний, который нужно иметь перед практическим внедрением Active Directiry в инфраструктуру предприятия. Это позволит избежать глупых ошибок при развертывании и авральных ситуаций при обслуживании и расширении структуры, а каждая из поднятых тем еще будет обсуждаться более подробно.

Дополнительные материалы:

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Или подпишись на наш Телеграм-канал:

Для чего нужно active directory

Введение в основные понятия Active Directory-01

Что такое Active Directory и DNS

В Active Directory используется доменная система имен.

Domen Name System, (DNS) — стандартная служба Интернета, организующая группы компьютеров в домены. Домены DNS имеют иерархическую структуру, которая составляет основу Интернета. Разные уровни этой иерархии идентифицируют компьютеры, домены организаций и домены верхнего уровня. DNS также служит для преобразования имен узлов, например zeta.webatwork.com, в численные IP-адреса, например 192.168.19.2. Средствами DNS иерархию доменов Active Directory можно вписать в пространство Интернета или оставить самостоятельной и изолированной от внешнего доступа.

Для доступа к ресурсам в домене применяется полное имя узла, например zeta.webatwork.com. Здесь zeta — имя индивидуального компьютера, webatwork — домен организации, a com — домен верхнего уровня. Домены верхнего уровня составляют фундамент иерархии DNS и потому называются корневыми доменами (root domains). Они организованы географически, с названиями на основе двухбуквенных кодов стран (ru для России), по типу организации (сот для коммерческих организаций) и по назначению (mil для военных организаций).

Обычные домены, например microsoft.com, называются родительскими (parent domain), поскольку они образуют основу организационной структуры. Родительские домены можно разделить на поддомены разных отделений или удаленных филиалов. Например, полное имя компьютера в офисе Microsoft в Сиэтле может быть jacob.seattle.microsoft.com, где jacob — имя компьютера, sealtle — поддомен, а microsoft.com — родительский домен. Другое название поддомена — дочерний домен (child domain).Компоненты Active Directory

Введение в основные понятия Active Directory-02

Active Directory объединяет физическую и логическую структуру для компонентов сети. Логические структуры Active Directory помогают организовывать объекты каталога и управлять сетевыми учетными записями и общими ресурсами. К логической структуре относятся следующие элементы:

Физические элементы помогают планировать реальную структуру сети. На основании физических структур формируются сетевые связи и физические границы сетевых ресурсов. К физической структуре относятся следующие элементы:

Контейнер

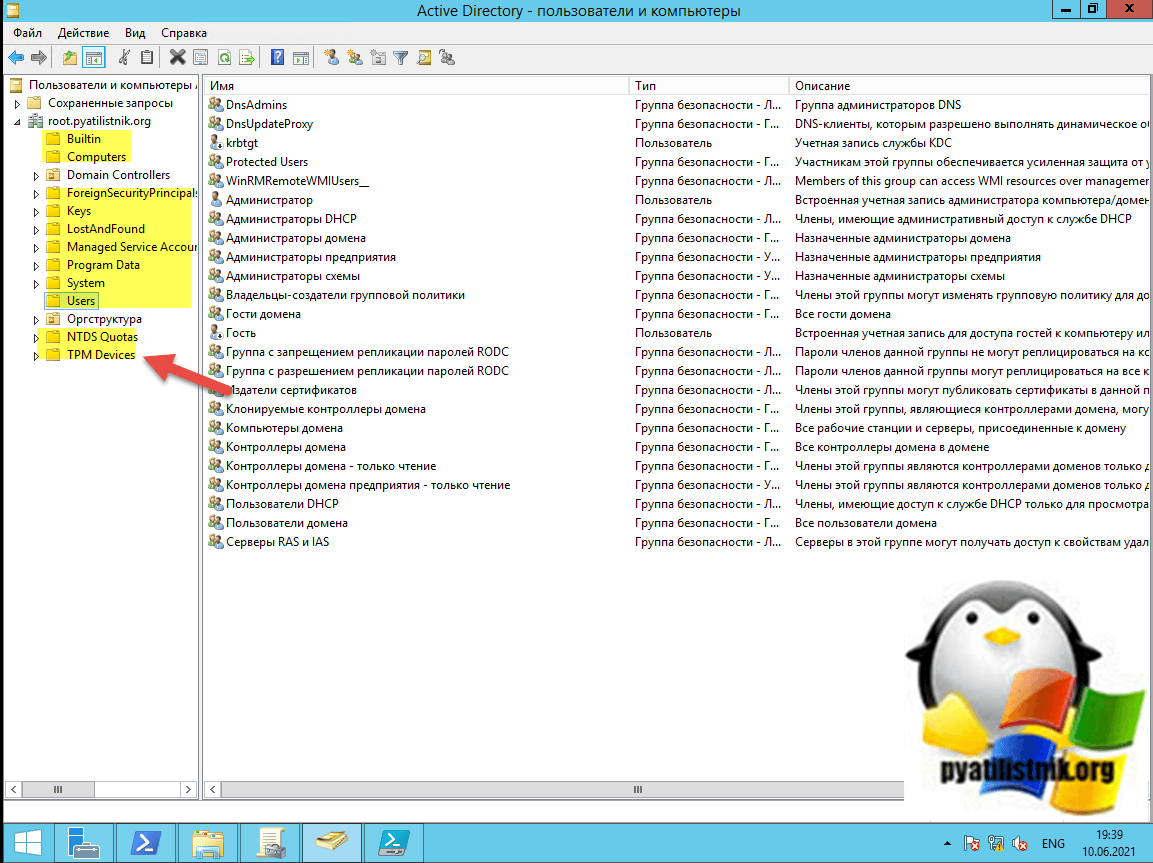

При установке Active Directory автоматически создается несколько контейнеров по умолчанию и организационных единиц (OU). В следующем списке перечислены контейнеры по умолчанию и их содержимое:

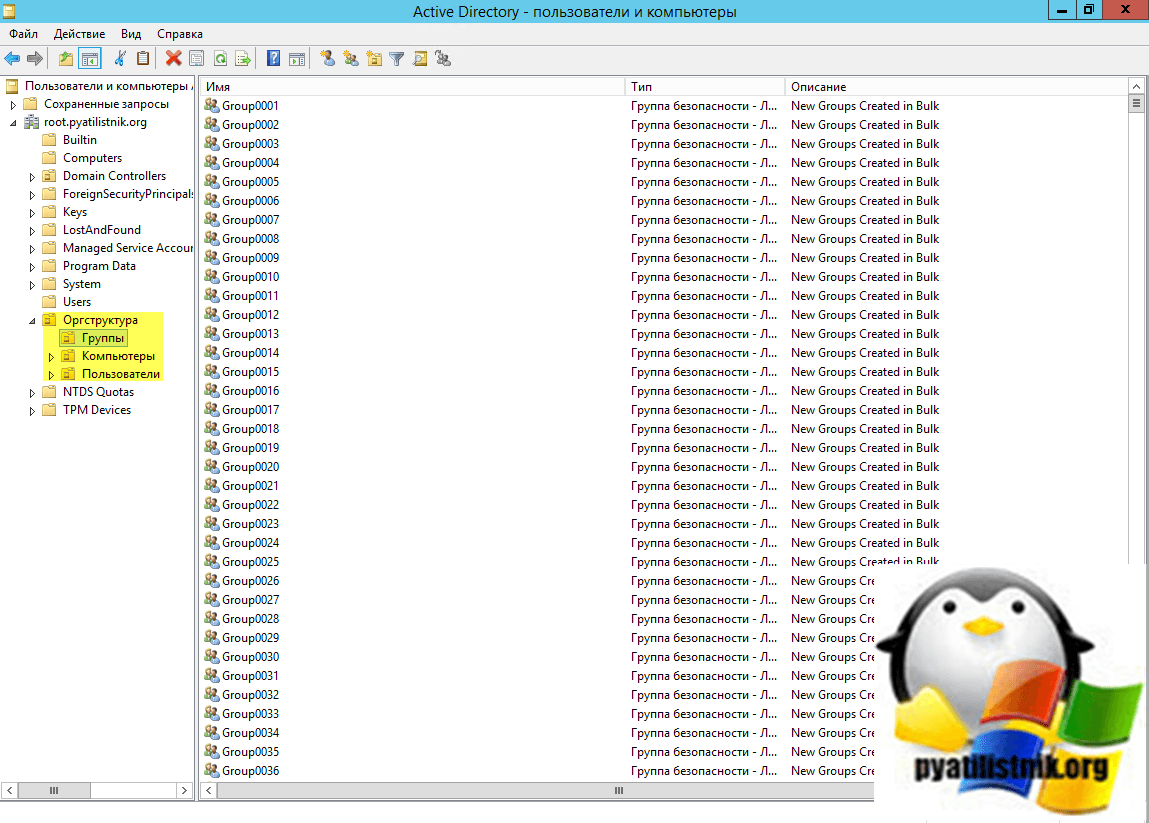

Организационные подразделения службы Active Directory

Организационные подразделения (ОП) (organizational unit) — это подгруппы в доменах, которые часто отражают функциональную структуру организации. ОП представляют собой своего рода логические контейнеры, в которых размещаются учетные записи, общие ресурсы и другие ОП. Например, можно создать в домене microsoft.com подразделения Resourses, IT, Marketing. Потом эту схему можно расширить, чтобы она содержала дочерние подразделения.

ОП позволяют определять групповую политику для небольшого набора ресурсов в домене, не применяя ее ко всему домену. С помощью ОП создаются компактные и более управляемые представления объектов каталога в домене, что помогает эффективнее управлять ресурсами.

Организационные подразделения позволяют делегировать полномочия и контролировать административный доступ к ресурсам домена, что помогает задавать пределы полномочий администраторов в домене. Можно передать пользователю А административные полномочия только для одного ОП и в то же время передать пользователю В административные полномочия для всех OП в домене. Это называется делегирование.

Также внешний вид OU отличается от контейнера и имеет значок папка с папкой, ниже представлено на скриншоте.

Домен

Домен Active Directory — это группа компьютеров, пользователей, принтеров и других объектов, совместно использующих общую БД каталога. Имена доменов Active Directory должны быть уникальными. Например, не может быть двух доменов microsoft.com, но может быть родительский домен microsoft.com с дочерними доменами seattle.microsoft.com и my.microsoft.com. Если домен является частью закрытой сети, имя, присвоенное новому домену, не должно конфликтовать ни с одним из существующих имен доменов в этой сети. Если домен — часть глобальной сети Интернет, то его имя не должно конфликтовать ни с одним из существующих имен доменов в Интернете. Чтобы гарантировать уникальность имен в Интернете, имя родительского домена необходимо зарегистрировать через любую полномочную регистрационную организацию.

В каждом домене действуют собственные политики безопасности и доверительные отношения с другими доменами. Зачастую домены распределяются по нескольким физическим расположениям, т. е. состоят из нескольких сайтов, а сайты — объединяют несколько подсетей. В БД каталога домена хранятся объекты, определяющие учетные записи для пользователей, групп и компьютеров, а также общие ресурсы, например принтеры и папки.

Функции домена ограничиваются и регулируются режимом его функционирования. Существует ряд функциональных режима доменов:

Леса и деревья

Каждый домен Active Directory обладает DNS-именем типа microsoft.com. Домены, совместно использующие данные каталога, образуют лес (forest). Имена доменов леса в иерархии имен DNS бывают несмежными (discontiguous) или смежными (contiguous).

Домены, обладающие смежной структурой имен, называют деревом доменов. Если у доменов леса не смежные DNS-имена, они образуют отдельные деревья доменов в лесу. В лес можно включить одно или несколько деревьев. Для доступа к доменным структурам предназначена консоль Active Directory — домены и доверие (Active Directory Domains and Trusts).

Функции лесов ограничиваются и регулируются функциональным режимом леса. Таких режимов три:

Самые современные функции Active Directory доступны в режиме Windows Server 2003. Если все домены леса работают в этом режиме, можно пользоваться улучшенной репликацией (тиражированием) глобальных каталогов и более эффективной репликацией данных Active Directory. Также есть возможность отключать классы и атрибуты схемы, использовать динамические вспомогательные классы, переименовывать домены и создавать в лесу односторонние, двухсторонние и транзитивные доверительные отношения.

Сайты и подсети доменных служб Active Directory

Сайт — это группа компьютеров в одной или нескольких IP-подсетях, используемая для планирования физической структуры сети. Планирование сайта происходит независимо от логической структуры домена. Active Directory позволяет создать множество сайтов в одном домене или один сайт, охватывающий множество доменов.

В отличие от сайтов, способных охватывать множество областей IP-адресов, подсети обладают заданной областью IP-адресов и сетевой маской. Имена подсетей указываются в формате сеть/битовая маска, например 192.168.19.0/24, где сетевой адрес 192.168.19.0 и сетевая маска 255.255.255.0 скомбинированы в имя подсети 192.168.19.0/24.

Компьютеры приписываются к сайтам в зависимости от местоположения в подсети или в наборе подсетей. Если компьютеры в подсетях способны взаимодействовать на достаточно высоких скоростях, их называют хорошо связанными (well connected).

В идеале сайты состоят из хорошо связанных подсетей и компьютеров, Если скорость обмена между подсетями и компьютерами низка, может потребоваться создать несколько сайтов. Хорошая связь дает сайтам некоторые преимущества.

• Когда клиент входит в домен, в процессе аутентификации сначала производится поиск локального контроллера домена в сайте клиента, т. е. по возможности первыми опрашиваются локальные контроллеры, что ограничивает сетевой трафик и ускоряет аутентификацию.

• Информация каталога реплицируется чаще внутри сайтов, чем между сайтами. Это снижает межсетевой трафик, вызванный репликацией, и гарантирует, что локальные контроллеры доменов быстро получат обновленную информацию.

Можно настроить порядок репликации данных каталога, используя связи сайтов (site links). Например, определить сервер-плацдарм (bridgehead) для репликации между сайтами.

Основная часть нагрузки от репликации между сайтами ляжет на этот специализированный сервер, а не на любой доступный сервер сайта. Сайты и подсети настраиваются в консоли Active Directory — сайты и службы (Active Directory Sites and Services).

Работа с доменами Active Directory

В сети Windows Server 2003 служба Active Directory настраивается одновременно с DNS. Тем не менее у доменов Active Directory и доменов DNS разное назначение. Домены Active Directory помогают управлять учетными записями, ресурсами и защитой.

Иерархия доменов DNS предназначена, главным образом, для разрешения имен.

В полной мере воспользоваться преимуществами Active Directory способны компьютеры, работающие под управлением Windows XP Professional и Windows 2000. Они работают в сети как клиенты Active Directory и им доступны транзитивные доверительные отношения, существующие в дереве или лесу доменов. Эти отношения позволяют авторизованным пользователям получать доступ к ресурсам в любом домене леса.

Система Windows Server 2003 функционирует как контроллер домена или как рядовой сервер. Рядовые серверы становятся контроллерами после установки Active Directory; контроллеры понижаются до рядовых серверов после удаления Active Directory.

Оба процесса выполняет мастер установки Active Directory. В домене может быть несколько контроллеров. Они реплицируют между собой данные каталога по модели репликации с несколькими хозяевами, которая позволяет каждому контроллеру обрабатывать изменения каталога, а затем передавать их на другие контроллеры. Благодаря структуре с несколькими хозяевами все контроллеры по умолчанию обладают равной ответственностью. Впрочем, можно предоставить некоторым контроллерам домена приоритет над другими в определенных задачах, например, создать сервер-плацдарм, который обладает приоритетом при репликации данных каталога на другие сайты.

Кроме того, некоторые задачи лучше выполнять на выделенном сервере. Сервер, обрабатывающий специфический тип задач, называется хозяином операций (operations master).

Для всех компьютеров с Windows 2000, Windows XP Professional и Windows Server 2003, присоединенных к домену, создаются учетные записи, хранящиеся, подобно другим ресурсам, в виде объектов Active Directory. Учетные записи компьютеров служат для управления доступом к сети и ее ресурсам, Прежде чем компьютер получает доступ к домену по своей учетной записи, он в обязательном порядке проходит процедуру аутентификации.

Структура каталога

Данные каталога предоставляются пользователям и компьютерам через хранилище данных (data stores) и глобальные каталоги (global catalogs). Хотя большинство функций Active Directory затрагивают хранилище данных, глобальные каталоги (ГК) не менее важны, поскольку используются для входа в систему и поиска информации. Если ГК недоступен, обычные пользователи не смогут войти в домен. Единственный способ обойти это условие — локальное кэширование членства в универсальных группах.

Доступ и распространение данных Active Directory обеспечиваются средствами протоколов доступа к каталогу (directory access protocols) и репликации (replication).

Репликация нужна для распространения обновленных данных на контроллеры. Главный метод распространения обновлений — репликация с несколькими хозяевами, но некоторые изменения обрабатываются только специализированными контроллерами — хозяевами операций (operations masters).

Способ выполнения репликации с несколькими хозяевами в Windows Server 2003 также изменился благодаря появлению разделов каталога приложений (application directory partitions). Посредством их системные администраторы могут создавать в лесу доменов разделы репликации, которые представляют собой логические структуры, используемые для управления репликацией в пределах леса доменов. Например, можно создать раздел, который будет ведать репликацией информации DNS в пределах домена. Другим системам домена репликация информации DNS запрещена.

Разделы каталога приложений могут быть дочерним элементом домена, дочерним элементом другого прикладного раздела или новым деревом в лесу доменов. Реплики разделов разрешается размещать на любом контроллере домена Active Directory, включая глобальные каталоги. Хотя разделы каталога приложений полезны в больших доменах и лесах, они увеличивают издержки на планирование, администрирование и сопровождение.

Хранилище данных

Хранилище содержит сведения о важнейших объектах службы каталогов Active Directory — учетных записях, общих ресурсах, ОП и групповых политиках. Иногда хранилище данных называют просто каталогом (directory). На контроллере домена каталог хранится в файле NTDS.DIT, расположение которого определяется при установке Active Directory (это обязательно должен быть диск NTFS). Некоторые данные каталога можно хранить и отдельно от основного хранилища, например, групповые политики, сценарии и другую информацию, записанную в общем системном ресурсе SYSVOL.

Предоставление информации каталога в совместное пользование называют публикацией (publish). Например, открывая принтер для использования в сети, его публикуют; публикуется информация об общей папке и т. д. Контроллеры доменов реплицируют большинство изменений в хранилище по схеме с несколькими хозяевами. Администратор небольшой или среднего размера организации редко управляет репликацией хранилища, поскольку она осуществляется автоматически, но её можно настроить согласно специфике сетевой архитектуры.

Реплицируются не все данные каталога, а только:

Глобальный каталог

Если локальное кэширование членства в универсальных группах не производится, вход в сеть осуществляется на основе информации о членстве в универсальной группе, предоставленной ГК.

Он также обеспечивает поиск в каталоге по всем доменам леса. Контроллер, выполняющий роль сервера ГК, хранит полную реплику всех объектов каталога своего домена и частичную реплику объектов остальных доменов леса.

Для входа в систему и поиска нужны лишь некоторые свойства объектов, поэтому возможно использование частичных реплик. Для формирования частичной реплики при репликации нужно передать меньше данных, что снижает сетевой трафик.

По умолчанию сервером ГК становится первый контроллер домена. Поэтому, если в домене только один контроллер, то сервер ГК и контроллер домена — один и тот же сервер. Можно расположить ГК на другом контроллере, чтобы сократить время ожидания ответа при входе в систему и ускорить поиск. Рекомендуется создать по одному ГК в каждом сайте домена.

Есть несколько способов решения этой проблемы. Разумеется, можно создать сервер ГК на одном из контроллеров домена в удаленном офисе. Недостаток этого способа — увеличение нагрузки на сервер ГК, что может потребовать дополнительных ресурсов и тщательного планирования времени работы этого сервера.

Другой способ решения проблемы — локальное кэширование членства в универсальных группах. При этом любой контроллер домена может обслуживать запросы на вход в систему локально, не обращаясь к серверу ГК. Это ускоряет процедуру входа в систему и облегчает ситуацию в случае выхода сервера ГК из строя. Кроме того, при этом снижается трафик репликации.

Вместо того чтобы периодически обновлять весь ГК по всей сети, достаточно обновлять информацию в кэше о членстве в универсальной группе. По умолчанию обновление происходит каждые восемь часов на каждом контроллере домена, в котором используется локальное кэширование членства в универсальной группе.

Членство в универсальной группе индивидуально для каждого сайта. Напомним, что сайт — это физическая структура, состоящая из одной или нескольких подсетей, имеющих индивидуальный набор IP-адресов и сетевую маску. Контроллеры домена Windows Server 2003 и ГК, к которому они обращаются, должны находиться в одном сайте. Если есть несколько сайтов, придется настроить локальное кэширование на каждом из них. Кроме того, пользователи, входящие в сайт, должны быть частью домена Windows Server 2003, работающего в режиме леса Windows Server 2003.

Репликация в Active Directory

В каталоге хранятся сведения трех типов: данные домена, данные схемы и данные конфигурации. Данные домена реплицируются на все контроллеры домена. Все контроллеры домена равноправны, т.е. все вносимые изменения с любого контроллера домена будут реплицированы на все остальные контроллеры домена Схема и данные конфигурации реплицируются на все домены дерева или леса. Кроме того, все объекты индивидуального домена и часть свойств объектов леса реплицируются в ГК. Это означает, что контроллер домена хранит и реплицирует схему для дерева или леса, информацию о конфигурации для всех доменов дерева или леса и все объекты каталога и свойства для собственного домена.

Контроллер домена, на котором хранится ГК, содержит и реплицирует информацию схемы для леса, информацию о конфигурации для всех доменов леса и ограниченный набор свойств для всех объектов каталога в лесу (он реплицируется только между серверами ГК), а также все объекты каталога и свойства для своего домена.

Чтобы понять суть репликации, рассмотрим такой сценарий настройки новой сети.

Active Directory и LDAP

Упрощенный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — стандартный протокол Интернет соединений в сетях TCP/IP. LDAP спроектирован специально для доступа к службам каталогов с минимальными издержками. В LDAP также определены операции, используемые для запроса и изменения информации каталога.

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory, при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб Active Directory (Active Directory Service- Interfaces, ADSI).

Роли хозяина операций

Хозяин операций решает задачи, которые неудобно выполнять в модели репликации с несколькими хозяевами. Существует пять ролей хозяина операций, которые можно назначить одному или нескольким контроллерам доменов. Одни роли должны быть уникальны на уровне леса, для других достаточно уровня домена. В каждом лесе Active Directory должны существовать следующие роли:

Эти роли, общие для всего леса в целом, должны быть в нем уникальными. В каждом домене Active Directory в обязательном порядке существуют следующие роли.

Эти роли, общие для всего домена, должны быть в нем уникальными. Иными словами, можно настроить только один хозяин относительных идентификаторов, один эмулятор PDC и один хозяин инфраструктуры для каждого домена.

Обычно роли хозяина операций назначаются автоматически, но их можно переназначить. При установке новой сети все роли хозяев операций получает первый контроллер первого домена. Если позднее будет создан новый дочерний домен или корневой домен в новом дереве, роли хозяина операций также автоматически назначаются первому контроллеру домена. В новом лесу доменов контроллеру домена назначаются все роли хозяина операций. Если новый домен создается в том же лесу, его контроллеру назначаются роли хозяина относительных идентификаторов, эмулятора РDС и хозяина инфраструктуры. Роли хозяина схемы и хозяина именования доменов остаются у первого домена леса.

Если в домене только один контроллер, он выполняет все роли хозяев операций. Если в сети один сайт, стандартное расположение хозяев операций оптимально. Но по мере добавления контроллеров домена и доменов иногда требуется переместить роли хозяев операций на другие контроллеры доменов.

Если в домене два или более контроллеров, рекомендуется сконфигурировать два контроллера домена для выполнения ролей хозяина операций. Например, назначить один контроллер домена основным хозяином операций, а другой — запасным, который понадобится при отказе основного. Также небольшая заметка про роли тут про то как их посмотреть тут

Администрирование Active Directory

C помощью службы Active Directory создаются учетные записи компьютеров, проводится подключение их к домену, производится управление компьютерами, контроллерами домена и организационными подразделениями (ОП).

Для управления Active Directory предназначены средства администрирования и поддержки. Перечисленные ниже инструменты реализованы и виде оснасток консоли ММС (Microsoft Management Console):

Еще одно средство администрирования — оснастка СхемаActive Directory (Active Directory Schema) — позволяет управлять и модифицировать схему каталога.

Утилиты командной строки Active Directory

Для управления объектами Active Directory существуют средства командной строки, которые позволяют осуществлять широкий спектр административных задач:

Установка и настройка Active Directory

Сам процесс установки и последующей настройки Active Directory я описывал на базе Windows Server 2019, посмотрите там все очень подробно описано.