Даллас лок что это

Dallas Lock

Средство защиты информации

Dallas Lock — система защиты информации, в процессе её хранения и обработки, от несанкционированного доступа. Представляет собой программный комплекс средств защиты информации в автоматизированных системах.

Содержание

Общие сведения о системе

История

Назначение

Технические характеристики

Среда функционирования

Система защиты Dallas Lock может быть установлена на любые компьютеры, работающие под управлением ОС Windows. До версии системы 8.0 Dallas Lock поддерживает 32-х битные версии операционных систем, начиная с версии Dallas Lock 8.0-K — 64-х битные.

Варианты использования

Использование аппаратных идентификаторов

Система Dallas Lock позволяет в качестве средства опознавания пользователей системы использовать аппаратные электронные идентификаторы:

Версии

| № | Версия | Поддерживаемые операционные системы | |

|---|---|---|---|

| 1 | СЗИ от НСД Dallas Lock 4.1 | Windows 95/98 | |

| 2 | СЗИ от НСД Dallas Lock 5.0 | Windows NT | |

| 3 | СЗИ от НСД Dallas Lock 6.0 | Windows 95/98/ME | |

| 4 | СЗИ от НСД Dallas Lock 7.0 | Windows 2000/XP/2003 х32 | |

| 5 | СЗИ от НСД Dallas Lock 7.5 | Windows 2000/XP/2003 х32 | |

| Сервер безопасности Dallas Lock 7.5 | Windows 2000/XP/2003 х32 | ||

| 6 | СЗИ от НСД Dallas Lock 7.7 | Windows XP/2003/Vista/2008/7 х32 | |

| Сервер безопасности Dallas Lock 7.7 | Windows XP/2003/Vista/2008/7 х32 | ||

| 7 | СЗИ от НСД Dallas Lock 8.0-K | Windows XP/2003/Vista/2008/7/2008 R2 х32/х64 | |

| Сервер безопасности Dallas Lock 8.0-K | Windows XP/2003/Vista/2008/7/2008 R2 х32/х64 | ||

| 8 | СЗИ от НСД Dallas Lock 8.0-C | Windows XP/2003/Vista/2008/7/2008 R2/8/2012 х32/х64 | |

| Сервер безопасности Dallas Lock 8.0-C | Windows XP/2003/Vista/2008/7/2008 R2/8/2012 х32/х64 | ||

| Условные обозначения: | |||

| Версия не поддерживается | Версия поддерживается | Текущая версия | Версия в разработке |

Возможности

Недостатки

Основным недостатком можно считать отсутствие возможности работы с системой средствами командной строки для создания сценариев автоматизации некоторых процедур.

Примечания

Руководящие документы

Ссылки

См. также

Полезное

Смотреть что такое «Dallas Lock» в других словарях:

Lock Up – Überleben ist alles — Filmdaten Deutscher Titel: Lock Up – Überleben ist alles Originaltitel: Lock Up Produktionsland: USA Erscheinungsjahr: 1989 Länge: 104 (99) Minuten Originalsprache: Englisch … Deutsch Wikipedia

Dallas Johnson — Johnson playing for Catalans in 2010 Personal information Born 23 November 1982 (1982 11 23) (age 28) … Wikipedia

Dallas McIlwain — Personal information Full name Dallas McIlwain Born 24 January 1982 (1982 01 24) (age 29) Inverell, New South Wales, Australia Height 5 ft 11 in (1.80 m) … Wikipedia

Dallas Page — en 2008. Nom(s) de ring Handsome Dallas Page Diamond Dallas Page Taille 1,94 m Poids 113 kg Naissance … Wikipédia en Français

Dallas Page — Saltar a navegación, búsqueda Diamond Dallas Page Nombres artísticos: Handsome Dallas Page Diamond Dallas Page Positively Page … Wikipedia Español

Lock Up (film) — Infobox Film name = Lock Up |230px|Lock Up Movie Poster writer = Richard Smith and Jeb Stuart and Henry Rosenbaum starring = Sylvester Stallone Donald Sutherland John Amos Darlanne Fluegel Frank McRae Sonny Landham Tom Sizemore Larry Romano… … Wikipedia

Dallas Love Field — This article is about the airport in Dallas, Texas. For the airport in Prescott, Arizona, see Ernest A. Love Field. For the neighborhood around Love Field, see Love Field, Dallas, Texas (Neighborhood). Dallas Love Field USGS aerial photo as of… … Wikipedia

Dallas Mavericks — Mavericks de Dallas Mavericks de Dallas … Wikipédia en Français

Dallas Mavs — Mavericks de Dallas Mavericks de Dallas … Wikipédia en Français

Средства защиты информации и где дёготь

Предисловие

Основные инструменты

Под возможностью установки я понимаю различия архитектуры СЗИ и требования к наличию аппаратной части. К примеру, Dallas Lock (или Страж NT) перехватывают управление компьютером на этапе загрузки, не позволяя запуститься операционной системе, пока пользователь не введет пароль и не предъявит идентификатор. Различие в реализации этого механизма — Страж NT для этого использует PCI-плату расширения, которую необходимо установить внутрь ПК (в новых версиях это необязательно, в версии 2.5 тоже заявлялось, но не работало было проще воспользоваться другим СЗИ). Соответственно, на ноутбук ставился, например, Dallas Lock — вся реализация доверенной загрузки полностью программна.

Под уровнем взаимоотношений с поставщиками следует читать «возможный процент с перепродажи». Последнее время удается убедить начальство и в пунктах «качество тех.поддержки», «удобство эксплуатации».

Применение

Практически все заказы требуют аттестации локальных автоматизированных рабочих мест (АРМ). Соответственно, сетевые версии защитного ПО редко получается пощупать используются. В автономных же версиях все просто — фаворитом является Secret Net, за весьма удобную, простую и понятную настройку — полное встраивание в компоненты Windows (оснастки консолей), четкое разграничение доступа. На втором месте Страж NT — настройка более сложна и механизм мандатного контроля доступа несколько неочевиден пользователям. Dallas Lock, касательно версии 7.5, использовался крайне редко в следствии отсутствия контроля USB-устройств. С появлением версии 7.7 ситуация изменится — не в последнюю очередь из-за ценовой политики.

В сетевом варианте (соответственно, рассматриваем только Secret Net и Dallas Lock) ситуация противоположная. И менее простая. С одной стороны, удобство настроек Secret Net’а никуда не делось. Да и встраивание в Active Directory, работа через механизмы ОС достаточно проста и понятна. С другой стороны, все возможности сетевой версии (конкретно Сервера Безопасности, по терминологии Secret Net) состоят в удаленном сборе журналов, тогда как АРМ администратора безопасности в Dallas Lock позволяет удаленное манипулирование всеми настройками безопасности каждого подключенного клиента. Зачастую это является решающим фактором в выборе СЗИ. Однажды мне пришлось выслушать много удивления и разочарования от администратора заказчика, когда он увидел свою обновленную вотчину. К сожалению, заказчик завязан на «Информзащите» и приобрести продукт «Конфидента» было невозможно.

Проблемы

Многие ошибки возникают просто из-за невнимательности или непонимания принципов работы конкретного СЗИ. Понятно, что справка/руководство спасет отца русской демократии поможет в разрешении ситуации, однако зачастую проще вызвать интегратора системы защиты. Естественно, проблема будет устранена — но потеряно время. Как заказчика, так и интегратора. Я хочу поделиться личным опытом, который возможно поможет в разрешении наиболее типичных жалоб пользователя.

Secret Net

Фаворит — он везде фаворит

Многие проблемы возникают из-за незнания практически фундаментального свойства установленного СЗИ — все папки создаются в файловой системе всегда несекретными, а файлы — с текущим уровнем секретности сессии, который можно проверить во всплывающем окошке:

Часто возникает проблема неработоспособности офисного пакета (Word, Excel). К слову, не стоит забывать что с OpenOffice.org СЗИ не работает. Ошибки могут быть самыми разными, но причина у всех одна — не были корректно настроены папки, необходимые для проведения служебных операций, по мандатному разграничению доступа. Полный список папок приведен в документации, а конкретные проблемы всегда можно диагностировать через журнал Secret Net — в журнале появляется информация о любых действиях программы. При назначении мандатных меток файлам и папкам, следует помнить что гриф папки должен быть максимально допустимый для конкретного АРМ, так как Secret Net позволяет хранить в папках любые файлы грифом не выше грифа папки. Соответственно, если запущен Microsoft Word в секретной сессии — для записи файлов автосохранения ему нужен гриф «секретно» на определенной папке.

Встречаются ситуации, когда производится установка ПО в режиме, отличном от «не секретно». Конечно, стоит перелогиниться и выбрать не секретную сессию, чтобы все заработало:

В случае, когда на АРМ допустимо использовать USB-флэш накопители, бывает невозможно скопировать большие объемы данных, рассортированных по папкам. Здесь все то же самое — вновь созданная папка стала несекретной, а файлы автоматом получают текущий гриф. Если же использовать флэшки запрещено, то при попытке подключения таковой ПК блокируется — за это отвечают выделенные два параметра, выставленные в «жесткий»:

Если пользователи непрерывно жалуются на медленную работу компьютера, а в организации используется антивирус Касперского, стоит проверить версию — часто версия 6.0.3 оказывается несвоместима с SecretNet 5.x. Вот так тормоза точно исчезнут:

Страж NT

Для этого СЗИ проблемы встречаются гораздо реже (как минимум у наших клиентов), что может говорить о более дружелюбном к пользователю механизму защиты.

Непонимание в случае данного ПО связано с необходимостью выбора уровня секретности каждого приложения отдельно и невозможности делегировать какие-либо права стандартному проводнику. Соответственно, если на АРМ есть прописанные USB-флэш диски и они секретны, попытка открыть их проводником приведет к ошибке доступа. Следует выбрать установленный файловый менеджер, выбрав при запуске гриф допуска, соответствующий секретности флэшки.

Также, если при открытии документа Word/Excel сначала появляется окно выбора грифа секретности, а далее разворачивается окно соответствующего редактора без запрошенного документа — это нормально. Следует открыть файл повторно, используя уже само офисное приложение.

Dallas Lock

Как и в случае Стража, ошибок крайне мало — не подходили пароли, пропадал параметр «категория конфиденциальности» с окна логина и ошибка привязки электронного идентификатора.

Первая ошибка связана с возможным использованием двух паролей — для Dallas Lock’а и Windows можно установить разные, в том числе и случайно (например, сменой пароля администратором). В подобном случае можно после загрузки окна приветствия Windows ввести пароль Dallas Lock и нажав «ОК» в диалоге несовпадения пароля СЗИ и ОС, ввести пароль пользователя Windows и отметить галочку «Использовать в Dallas Lock».

Вторая связана со скрытым по-умолчанию полем выбора грифа сеанса. Бывает, пользователи забывают об этом — а потом жалуются, что не могут попасть даже в папки с грифом ДСП.

Электронный идентификатор может не привязываться, если эту операцию делают для администратора, или если используемый токен не подходит по версии. Так, в версии 7.5 применимы eToken 64k с драйвером eToken RTE. Давно доступный eToken PKI не подойдет, равно как и eToken 72k Java, к примеру.

Dallas Lock: контроль безопасности ИТ-инфраструктуры предприятия

Для того чтобы оптимально настроить системы защиты информации, аудита и расследования ИБ-инцидентов в крупной корпоративной сети, администратору информационной безопасности обычно требуется целый ряд инструментов. Новая разработка центра защиты информации ГК «Конфидент» — кросс-платформенный «Единый центр управления» (ЕЦУ) Dallas Lock — заменяет собой эти инструменты и позволяет осуществлять управление через один интерфейс.

Введение

Если в организации имеется более 10 автоматизированных рабочих мест (АРМ), проблема централизованного управления защитой информации становится актуальной. Чем больше количество АРМ, тем сложнее приходится администратору информационной безопасности. Повышается трудоёмкость ручной настройки политик безопасности, мониторинга соответствующих событий и обновления средств защиты информации на каждом АРМ. Когда корпоративная сеть разрастается, администратор ИБ зачастую подключает целый набор инструментов для централизованного управления. Такой подход оправдан для относительно небольших сетей, но в крупных становится крайне неудобным. Чтобы понять, почему это так, рассмотрим типовую схему централизованного управления.

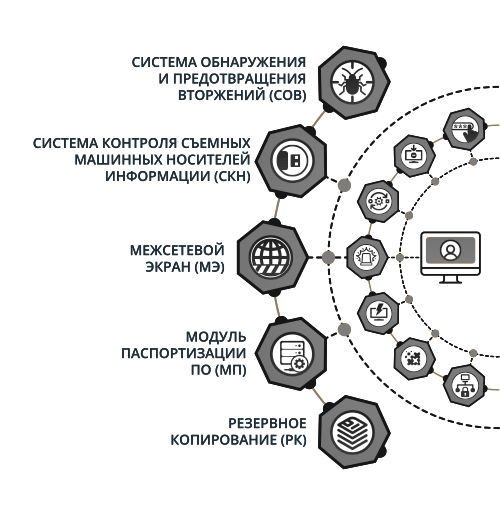

Типовая схема централизованного управления устройствами

В качестве примера приведём решения, которые знаем лучше всего, — наши собственные.

Центр защиты информации ООО «Конфидент» выстраивает централизованное управление несколькими компьютерами в локальной сети с помощью «Сервера безопасности» (СБ) Dallas Lock. СБ Dallas Lock устанавливается на отдельный компьютер с системой защиты информации от несанкционированного доступа (СЗИ от НСД) Dallas Lock 8.0 и позволяет объединять защищаемые компьютеры в домен безопасности для централизованного и оперативного управления. Чтобы понять все преимущества и недостатки такого подхода, разберёмся в нюансах.

Преимущества Dallas Lock

СБ Dallas Lock позволяет создавать отказоустойчивые домены безопасности и предоставляет следующие основные возможности:

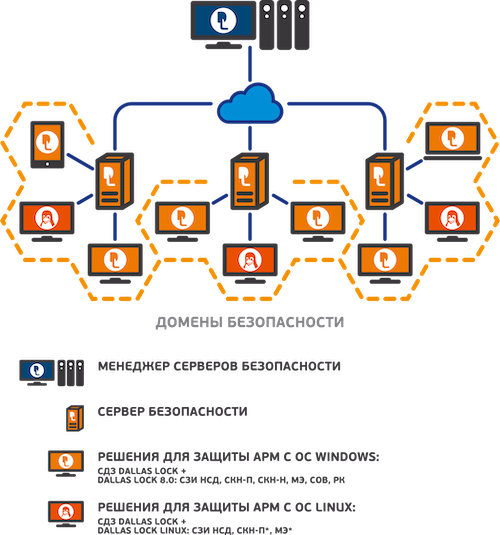

Если требуется решение для крупных сетей, в том числе распределённых, в которых нужно создать несколько доменов безопасности, то необходимо применить «Менеджер серверов безопасности» (МСБ) Dallas Lock. Он позволяет создавать трёхуровневую модель централизованного управления защитой информации, включая под своё управление несколько «Серверов безопасности» и тем самым создавая так называемый лес безопасности (см. рис. 1).

Рисунок 1. Лес безопасности

Ограничения Dallas Lock

Однако СБ и МСБ Dallas Lock имеют некоторые архитектурные ограничения. Во-первых, агентская схема защиты конечных точек не позволяет контролировать другие элементы ИТ-инфраструктуры — например, активное сетевое оборудование. Во-вторых, допускается только «плоская» структура доменов безопасности. Выстроить иерархию доменов невозможно. В-третьих, функционирование СБ и МСБ Dallas Lock возможно только под управлением ОС Windows. Кроме того, в ИТ-инфраструктурах, в которых количество АРМ превышает несколько десятков тысяч, требуется создавать несколько доменов безопасности для безотказной работы системы защиты информации. При этом «Сервер безопасности» Dallas Lock не может управлять клиентскими АРМ, которые находятся за NAT (Network Address Translation).

Рекомендации для защиты гетерогенных систем

Для защиты гетерогенных систем (большого количества компьютеров, работающих на различных ОС, и сетевого оборудования) необходимы полноценное централизованное управление и целый ряд инструментов.

На рисунке 2 представлены рекомендации по применению инструментов централизованного управления продуктовой линейки Dallas Lock в зависимости от количества клиентских рабочих станций.

Рисунок 2. Рекомендации по применению инструментов централизованного управления в зависимости от количества рабочих станций

Исходя из рисунка 2 можно сделать вывод, что когда количество компьютеров в инфраструктуре заказчика составляет несколько десятков тысяч штук, применение СБ Dallas Lock подразумевает создание нескольких доменов безопасности, а также применение МСБ Dallas Lock и, рекомендательно, развёртывание «Сервера лицензий» Dallas Lock. Последний является специализированным серверным приложением, которое упрощает управление лицензиями в рамках сети защищённых компьютеров.

Как мы видим, процесс централизованного управления в крупных корпоративных сетях (от пяти тысяч АРМ и далее) подразумевает применение шести инструментов. Именно поэтому ЦЗИ «Конфидент» разработал новое решение, которое фактически заменяет вышеперечисленные инструменты («Сервер безопасности», «Менеджер серверов безопасности») и обеспечивает простоту и удобство управления рабочими станциями на крупных внедрениях.

По предварительным оценкам специалистов ООО «Конфидент», новое решение может успешно и без перебоев функционировать в гетерогенных инфраструктурах с количеством рабочих станций более 100 000 шт.

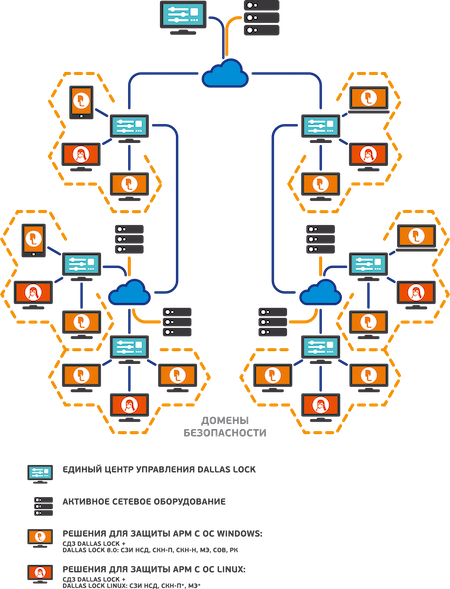

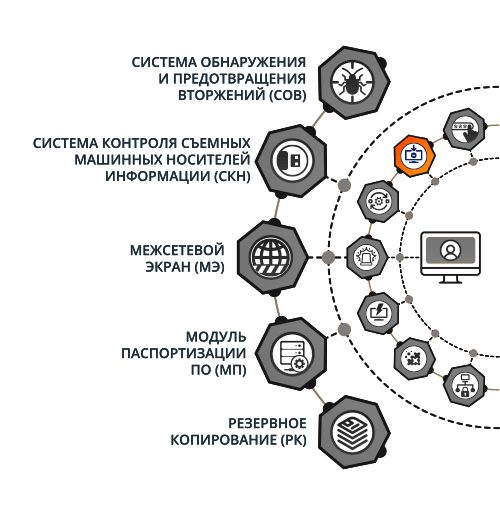

Что такое ЕЦУ Dallas Lock

«Единый центр управления» Dallas Lock — это кросс-платформенный программный комплекс, который позволяет работать через единый интерфейс. Он контролирует целостность настроек активного сетевого оборудования, решает задачи централизованного управления решениями продуктовой линейки Dallas Lock (СЗИ от НСД Dallas Lock 8.0, СЗИ от НСД Dallas Lock Linux, СЗИ ВИ Dallas Lock, СДЗ Dallas Lock) и, по сути, заменяет собой «Сервер безопасности» и «Менеджер серверов безопасности» Dallas Lock, о которых мы писали ранее.

Рисунок 3. Централизованное управление через ЕЦУ Dallas Lock

Преимущества ЕЦУ Dallas Lock на практике

В первой версии продукта стоит отметить несколько возможностей, которые выгодно отличают его от аналогов.

Во-первых, это контроль состояния (целостности настроек) активного сетевого оборудования. ЕЦУ Dallas Lock идентифицирует сетевое оборудование как объекты домена безопасности и позволяет осуществлять мониторинг изменений конфигурации для таких объектов по протоколу SNMP. Из особенностей стоит подчеркнуть следующее:

Во-вторых, это создание иерархической структуры доменов безопасности с наследованием значений параметров защиты. Дерево доменов безопасности может быть сколь угодно большим и сложным. Переключение между настройками каждого домена безопасности происходит интуитивно понятным образом, что значительно упрощает и ускоряет работу.

В-третьих, это совместимость с ОС семейств Windows и Linux. Работоспособность обеспечивается в том числе на российских дистрибутивах, список которых постоянно обновляется: Astra Linux Common Edition (релиз «Орёл»), Astra Linux Special Edition (релиз «Смоленск»), «Альт Рабочая станция».

И, наконец, это возможность управления средствами защиты информации Dallas Lock на клиентских АРМ, находящихся за NAT (Network Address Translation). Это стало особенно актуально в связи с пандемией COVID-19 и переходом на удалённый режим работы. В таких условиях сотрудники компаний используют домашние ПК, которые почти не защищены и часто находятся за NAT, а канал связи далеко не всегда хорош, но всегда нагружен. Новая технология сетевого взаимодействия СЗИ позволяет защищать информацию на удалённых компьютерах в сложных сетях. Для корректного функционирования механизмов централизованного управления достаточно того, чтобы клиентские АРМ «видели» ЕЦУ Dallas Lock.

Старые функции в новом центре управления

Помимо новых возможностей, перечисленных выше, ЕЦУ Dallas Lock во многом повторяет функциональность СБ Dallas Lock, делая её доступной на различных платформах под управлением ОС семейств Windows и Linux: репликация функциональности серверов, «бесшовная» интеграция с другими решениями продуктовой линейки Dallas Lock, настраиваемая система оповещений об инцидентах в безопасности, управление доступом на основе ролей, отображение структуры домена в виде дерева, объединение компьютеров в группы для удобства аудита и управления, общая графическая панель мониторинга защищённости системы с отображением статистики, оповещения в консоли об инцидентах из области безопасности. Все эти преимущества сохранены и в новом продукте.

Переход с «Сервера безопасности» на ЕЦУ Dallas Lock

Для пользователей, которые уже применяют СБ Dallas Lock, реализована возможность перевода клиентских АРМ существующего домена безопасности (включая настройки установленных на них средств защиты информации семейства Dallas Lock) с «Сервера безопасности» на «Единый центр управления» с помощью механизма сканирования сети. В дальнейшем «Конфидент» предоставит возможность миграции всего домена безопасности, построенного с использованием СБ Dallas Lock и сохранением иерархии клиентских АРМ.

Развитие ЕЦУ Dallas Lock

В ЕЦУ Dallas Lock уже реализовано большинство функций СБ Dallas Lock, и продукт позволяет контролировать конфигурации активного сетевого оборудования по протоколу SNMP. Более того, ЕЦУ Dallas Lock не имеет архитектурных ограничений, присущих СБ Dallas Lock. В следующих версиях планируется расширить спектр способов выявления изменений в настройках и протоколах взаимодействия с сетевым оборудованием:

Выводы

«Единый центр управления» Dallas Lock — это новый шаг в развитии инструментов централизованного управления одноимённой продуктовой линейки. Этим решением ООО «Конфидент» постаралась создать наиболее эффективный и унифицированный инструмент, который позволял бы контролировать безопасность всей ИТ-инфраструктуры организации вне зависимости от её структуры и масштаба.

Во многом сохранив функциональные возможности «Сервера безопасности» Dallas Lock, новый продукт получил ряд существенных преимуществ. ЕЦУ Dallas Lock является кросс-платформенным решением, которое работает в том числе на российских ОС, что особенно актуально в связи с политикой импортозамещения. Он контролирует конфигурации активного сетевого оборудования, а также управляет всеми решениями продуктовой линейки Dallas Lock, в том числе АРМ находящимися за NAT — это особенно актуально в связи с пандемией и переходом на домашние ПК. Кроме того, ЕЦУ Dallas Lock поддерживает сколь угодно большую и сложную иерархическую структуру множества доменов безопасности, а благодаря широким функциональным возможностям и единому интерфейсу удобен во внедрении и эксплуатации в организациях с большим количеством рабочих станций.

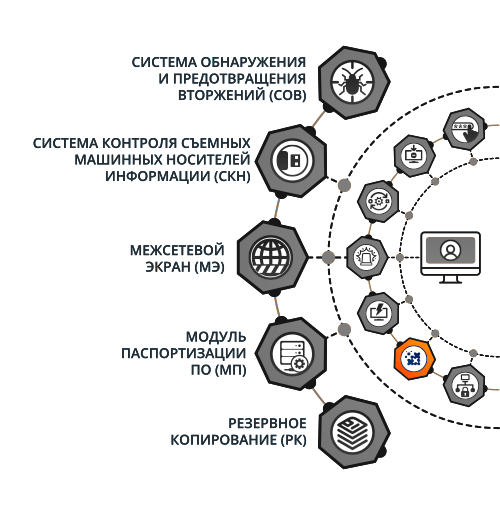

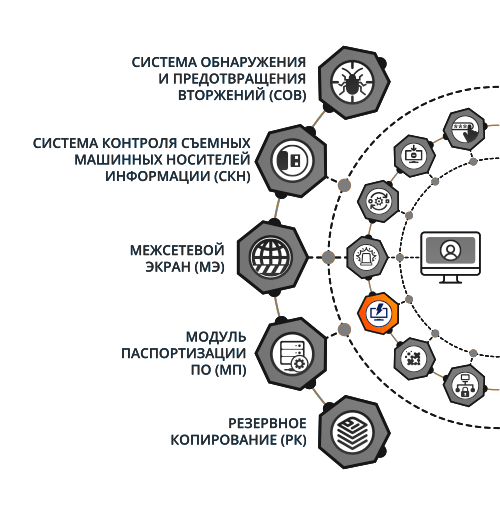

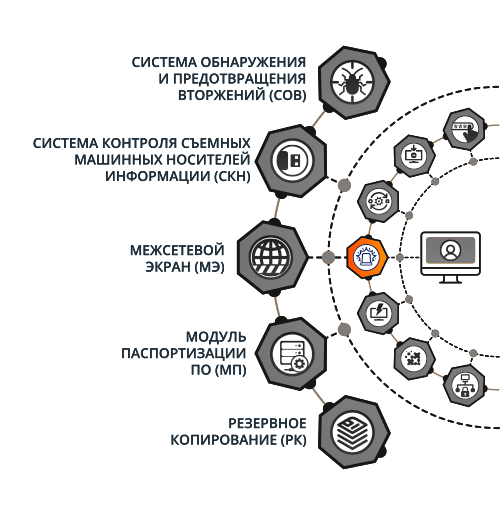

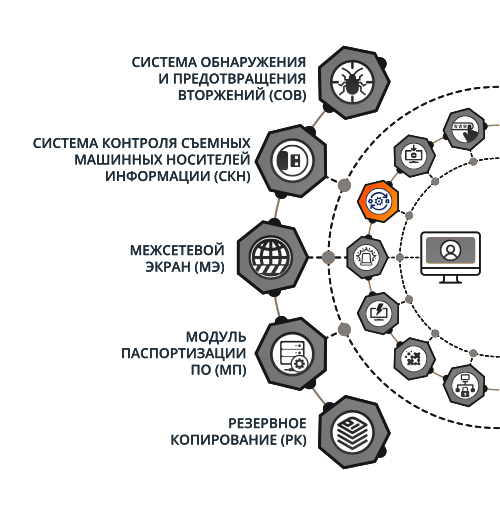

СЗИ Dallas Lock 8.0‑С

комплексная защита рабочих станций и серверов под управлением ОС Windows (сертифицированная

версия: 8.0.485.12)

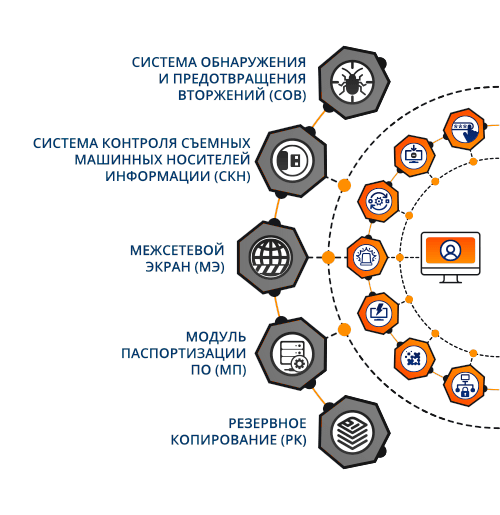

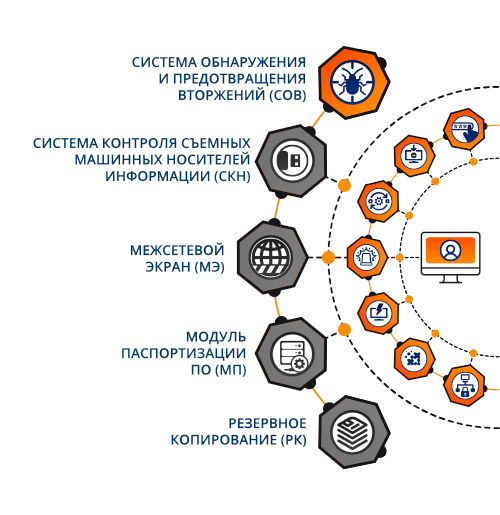

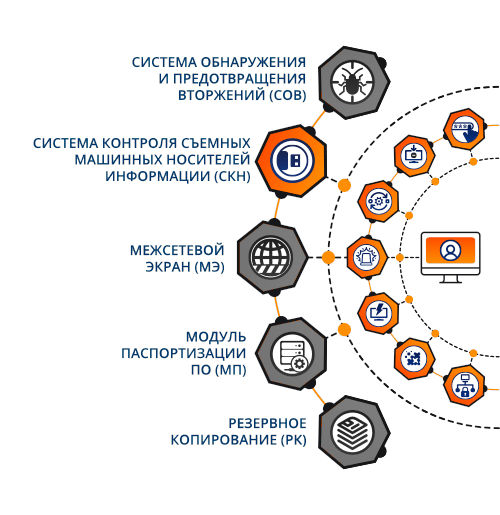

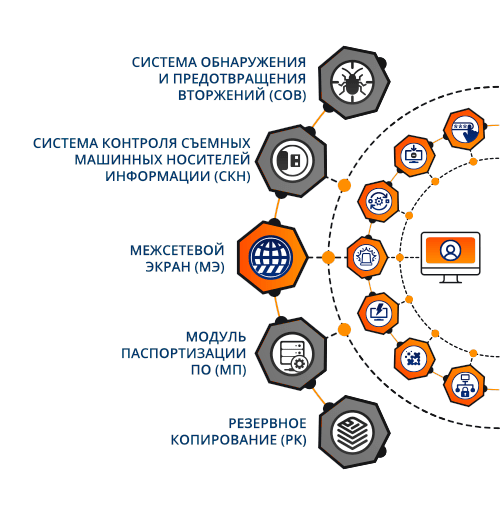

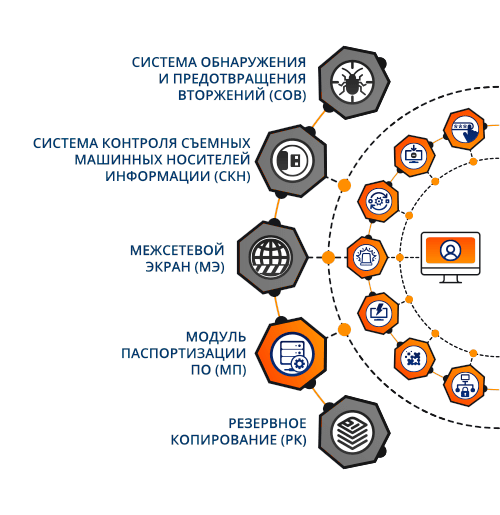

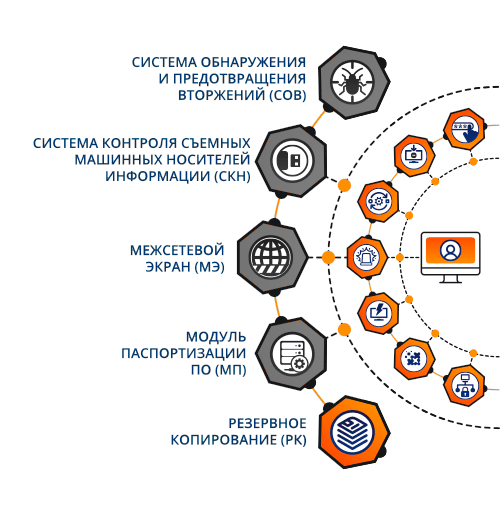

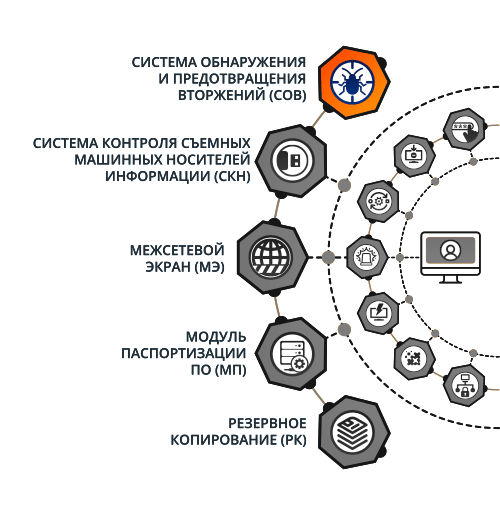

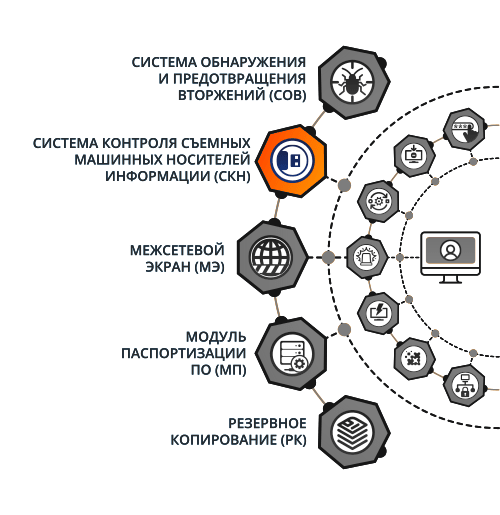

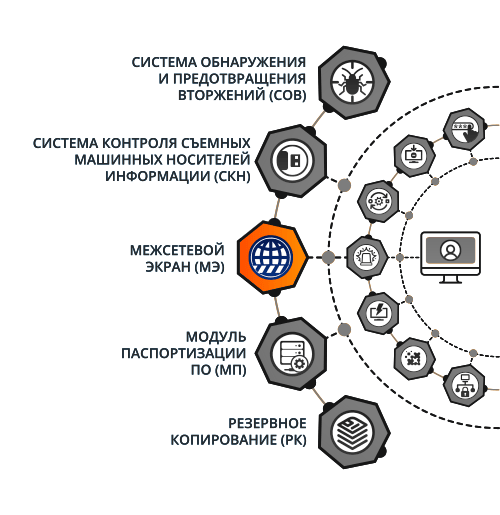

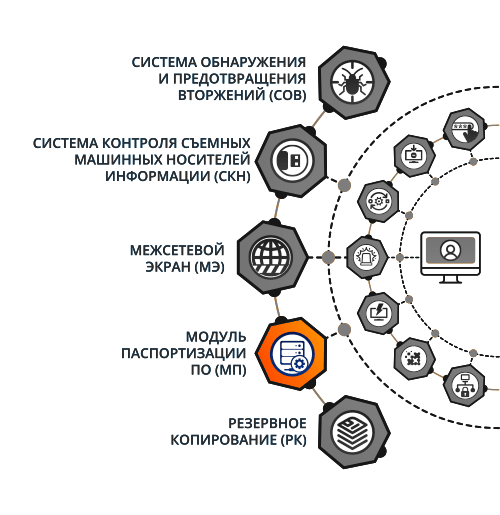

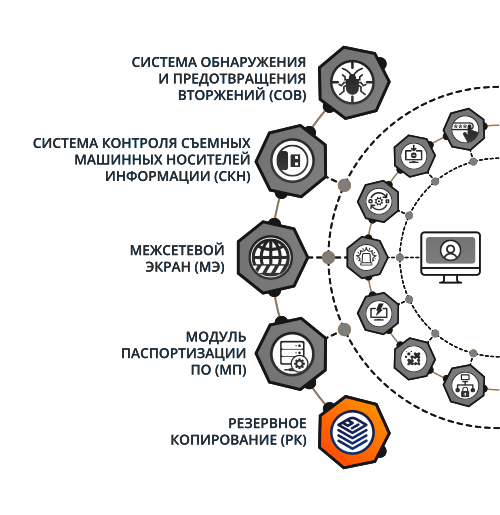

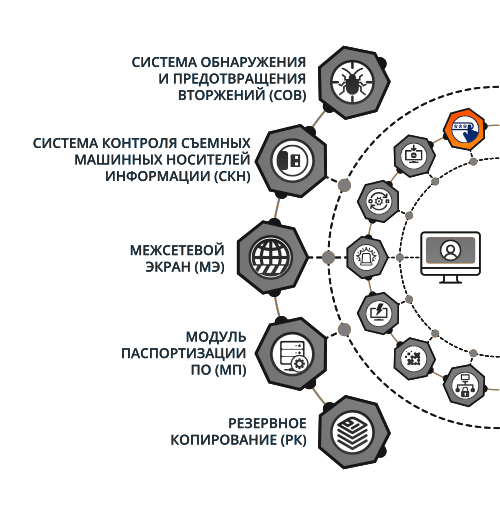

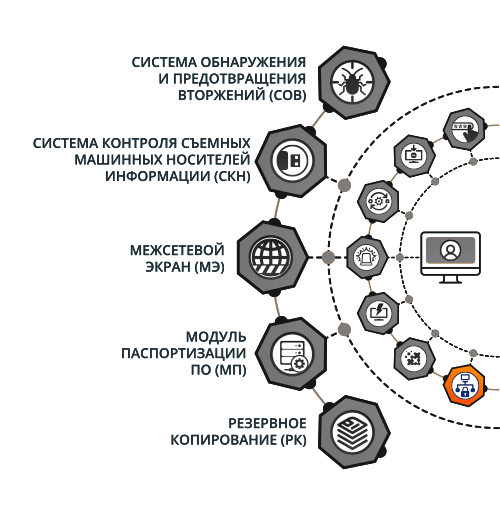

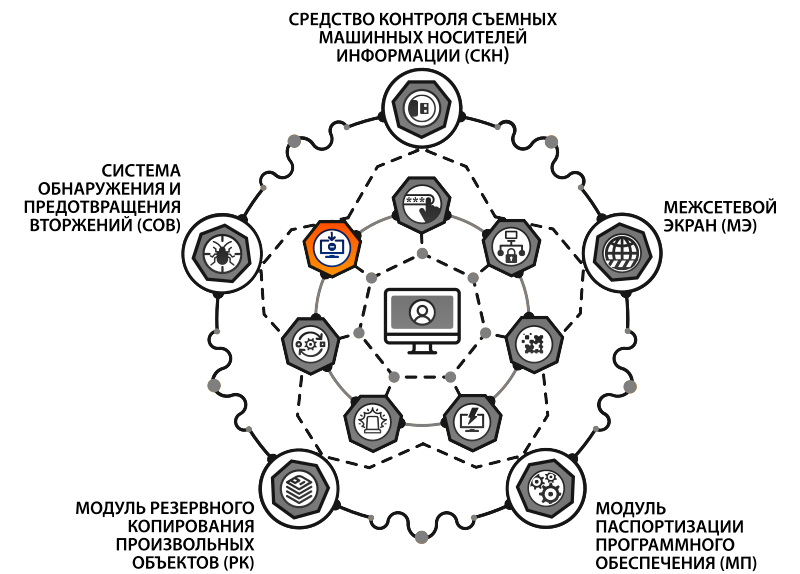

Возможности

Сертифицированная система накладного типа для защиты конфиденциальной информации и информации, содержащей сведения, составляющие государственную тайну до уровня «совершенно секретно» включительно. Предназначена для автономных персональных компьютеров и компьютеров в составе локально-вычислительной сети, в том числе под управлением контроллера домена.

Представляет собой программный комплекс средств защиты информации в ОС семейства Windows с возможностью подключения аппаратных идентификаторов.

Содержит весь функционал Dallas Lock 8.0-К и дополнительные функции защиты:

Соответствует требованиям ФСТЭК России и Минобороны России:

Сертификат соответствия ФСТЭК России № 2945 от 16 августа 2013 г.

Сертификат соответствия Минобороны России № 3902 от 23 марта 2018 г.

по 3 классу защищенности СВТ от НСД «Средства вычислительной техники. Защита от

несанкционированного доступа к информации. Показатели

защищенности от несанкционированного доступа к информации»

(Гостехкомиссия России, 1992)

по классу защиты МЭ ИТ.МЭ.В4.П3 «Профиль защиты межсетевых экранов типа «В»

четвертого класса защиты» ИТ.МЭ.В4.ПЗ (ФСТЭК России, 2016)

по классу защиты СОВ ИТ.СОВ.У4.ПЗ «Профиль защиты систем обнаружения вторжений уровня узла

четвертого класса защиты» ИТ.СОВ.У4.ПЗ (ФСТЭК России, 2012)

по классу защиты СКН ИТ.СКН.П2.ПЗ «Профиль защиты средств контроля подключения съемных

машинных носителей информации второго класса защиты»

ИТ.СКН.П2.ПЗ (ФСТЭК России, 2014)

по 2 уровню контроля отсутствия НДВ «Защита от несанкционированного доступа к информации.

Часть 1. Программное обеспечение средств защиты информации.

Классификация по уровню контроля отсутствия

недекларированных возможностей» (Гостехкомиссия России, 1999)