Для чего нужен антифишинг

Антифишинг, как защита от фишинга, или что это такое в информационной безопасности

Что такое антифишинг

Так как в сфере информационной безопасности понятия фишинг и социальная инженерия трактуются по разному, давайте сразу утвердим термины и их определения, и будем отталкиваться от них в статье.

Социальная инженерия – (в информационной безопасности) обман человека с целью несанкционированного доступа к информации и инфраструктуре организации или частных лиц.

Для чего нужен и как работает антифишинг

Для того, чтобы защитить сотрудников организации (точнее саму организацию) от фишинга, необходимо, как было сказано ранее, использовать 2 аспекта. Разберем их чуть подробнее.

Организационные меры: сюда входят правила, регламенты, обучение и тренировки сотрудников. Сотрудник должен знать, как распознать фишинг, как на него реагировать (включая то, кому сообщать о нем при обнаружении).

Технические меры: антиспам системы, системы противодействия вторжениям, сетевые фильтры, симуляторы фишинга для проверки знаний сотрудников в реальных условиях и точечная настройка систем ИТ-инфраструктуры.

Каждая компания антифишинг меры и программное обеспечение выбирает под свои задачи и риски. Например, в вашей организации сетевым фильтром ограничено посещение сайтов, кроме официальных. Тогда и приоритет в обучении, и симулировании учебных кибератак на распознавании фишинговых ссылок не стоит. Лучше сначала сосредоточиться на, например, векторах с подбрасыванием usb-устройств.

Почему работает фишинг и как с ним бороться

Без сомнения, наиболее развитой формой мошенничества в Интернет является фишинг. Попробуем разобраться, почему фишинг получил такое распространение и как от него уберечься

Фишинг-атаки можно назвать преступлением XXI века. Средства массовой информации ежедневно публикуют списки организаций, чьи клиенты подверглись фишинговым атакам. Средства phishing-мошенничества с каждым днем продолжают расти не только количественно, но и качественно. В то время как спам только отвлекает получателей от работы, фишинг зачастую ведет к реальным финансовым потерям. Угроза вполне серьезная, так почему же люди до сих пор не научились ее избегать?

Почему фишинг работает?

Есть масса способов сыграть на доверии пользователя

Причин, по которым онлайн-мошенничество работает, на самом деле достаточно много. Начать следует с того, что преступники достаточно умело играют на психологии своих жертв: есть масса способов обмануть пользователя, и все они идут в ход.

Например, можно заманить его обещанием какой-нибудь халявы — надо ли говорить, что это вполне эффективный вариант, ведь любители «бесплатного сыра» всегда найдутся. Также можно сыграть на ажиотаже, возникшем вокруг какой-то темы. Хорошим примером в этом отношении может служить целая эпидемия сетевого мошенничества, связанная с прошедшим недавно чемпионатом мира по футболу.

Например, летом 2014 года был обнаружен фишинговый сайт, имитировавший сайт FIFA, на котором пользователю предлагалось подписать петицию в защиту Луиса Альберто Суареса, нападающего национальной сборной Уругвая. Чтобы подписать петицию, пользователю необходимо было заполнить форму, введя в нее свое имя, страну проживания, номер мобильного телефона и адрес электронной почты.

Другой мошеннический сайт предлагал посетителям скачать электронный билет на чемпионат. На самом деле вместо билета пользователь получал банковского троянца — пробравшись в систему, зловред перехватывал личные данные, прежде всего финансового характера.

Из 600 миллионов зафиксированных «Касперским» попыток захода на фишинговые сайты 22% — поддельные страницы Facebook

Для тех, кому в детстве родители все-таки объяснили, что заманчивым обещаниям незнакомцев доверять не стоит, у фишеров есть другой инструмент — рассылки от лица друзей жертвы. Например, в социальных сетях. По данным «Лаборатории Касперского», в 2013 году у пользователей наших продуктов более 35% всех срабатываний компонента «Антифишинг» пришлось на фишинговые страницы, имитирующие страницы социальных сетей. Из 600 миллионов зафиксированных нами попыток захода пользователей на фишинговые сайты 22% случаев пришлись на страницы, имитирующие Facebook.

Еще один эффективный метод — застать жертву врасплох и запугать. Например, угрозой блокировки учетной записи или даже банковской карты. В связи с этим уместно будет упомянуть «вишинг» (голосовой фишинг, то есть фишинг по телефону). Не всем людям просто сориентироваться и отказать напористому «сотруднику отдела безопасности банка», требующему сообщить данные карточки для предотвращения ее блокировки.

Технически фишинг постоянно совершенствуется

Немалую роль в том, что многие люди становятся жертвами онлайн-мошенников, играет тот факт, что с технической точки зрения инструменты фишинга постоянно изменяются и становятся все более и более изощренными.

Поддельные сайты уже не так легко отличить от настоящих — некоторые из них имеют вполне убедительные адреса, иногда на них даже работает защищенное соединение (HTTPS), причем с подлинными сертификатами. Все большее распространение приобретает мобильный фишинг — в силу технических особенностей смартфонов и планшетов распознать поддельный сайт зачастую сложнее, чем на компьютере или ноутбуке.

При этом следует иметь в виду, что в случае фишинга киберпреступнику совсем не обязательно проникать в систему вашего устройства. Поэтому «врожденной» защиты от фишинга нет ни у одной платформы — это по-настоящему универсальная угроза.

Для преступников это по-настоящему прибыльно

Но в первую очередь популярность фишинга растет потому, что это действительно выгодный вид преступной деятельности. Инструменты существуют и сравнительно легко доступны, охват чрезвычайно широк, в том числе и в социальных сетях (помните — 600 миллионов переходов!), большинство действий фишеров полностью автоматизировано.

Поэтому даже при небольшом проценте попавшихся мошенники могут вполне прилично зарабатывать. Причем, поскольку в большинстве случаев охота идет за банковскими данными, для монетизации даже не надо придумывать какие-то сложные схемы.

Впрочем, фишинг хорошо совмещается и с другими видами интересной деятельности, прекрасно существуя с ними в симбиозе. Через спам вы получаете фишинговое сообщение, позволяющее преступнику получить доступ к вашим контактам и разослать «письмо счастья» дальше. По набранной базе в дальнейшем может быть осуществлена рассылка вредоносного ПО — дальнейшее использование собранного таким образом ботнета может быть совершенно любым.

Поэтому не следует думать, что единственная информация, которую необходимо защищать от мошенников, — это данные банковских карт и платежных систем. Многие фишеры будут вполне удовлетворены и доступом к вашей учетной записи в социальной сети или почтовом сервисе.

Как уберечься от фишинга?

Что предложить пользователям в качестве инструмента противодействия мошенникам? Прежде всего, естественно, здравый смысл.

В первую очередь следует сохранять спокойствие и не поддаваться на провокации — это одинаково полезно и в случае онлайн-мошенничества, и в случае «вишинга». Необходимо как следует проверять все ссылки и сайты, на которые эти ссылки ведут.

Если вы получили подозрительную ссылку от коллеги или друга, прежде чем по ней перейти, стоит убедиться, что на другом конце провода именно тот, кто должен там быть. В случае «вишинга» также полезно помнить о том, что данные, например, банковской карты ни один настоящий сотрудник банка просто не вправе у вас потребовать.

В идеале на сайты, требующие ввода личных данных, ходить по ссылкам вообще не стоит — лучше набрать адрес вручную. Разумеется, посещение подобных ресурсов должно осуществляться через надежные устройства и сети.

Не забудьте использовать и регулярно обновлять антивирусные продукты, особенно если они представляют вам и антифишинговые решения. Например, модуль «Антифишинг», встроенный в Kaspersky Internet Security, умеет не только сверяться со списком уже известных мошеннических сайтов, но и опознавать потенциально опасные по более чем 200 критериям.

От черного списка до машинного обучения. Антифишинг в Яндекс.Браузере

Safe Browsing

Самое очевидное решение для защиты пользователей – это использование готовой базы со списком фишинг-сайтов. Проверяем по «черному списку» посещаемые страницы и предупреждаем, если нашлось совпадение. На этой идее и основана защита с использованием технологии Safe Browsing, которая работает в Яндекс.Браузере с момента его появления.

Немного о том, как это работает. В Браузере регулярно обновляется список плохих сайтов весом в несколько мегабайт. На самом деле опасных сайтов очень много, а степень сжатия ограничена, поэтому вместо явных адресов локально храним лишь префиксы (т.е. начальная часть) их хэшей. Посещаемые сайты проверяем по локальной базе. Если нашли совпадение, то префикс отправляем на сервер, в ответ получаем полные хэши, перепроверяем, если и здесь совпадение, то показываем предупреждение. Цепочка выглядит длинной, но работает за доли секунды, не плодит запросы и, что наиболее важно, защищает пользователя.

Списки Safe Browsing пополняются с помощью поисковых и антивирусных технологий Яндекса, детали которых раскрывать по понятным причинам не стоит. Однако сторонние разработчики тоже могут воспользоваться результатами в своих продуктах (в том числе в браузерах) с помощью нашего Safe Browsing API.

Защита с помощью списков плохих сайтов (будь то Safe Browsing Яндекса, Гугла или другие аналоги) долгое время была единственным применяемым способом в браузерной индустрии. Проблема в том, что современные фишеры уже не такие медленные, как раньше. Создание сайтов-подделок, их публикация, рассылка спама через социальные сети – все это уже давно автоматизировано. Пока новая фишинг-страница дойдет до полной базы, а затем до легкой локальной она вполне может успеть кому-то навредить. Нам нужно было научиться бороться с проблемой в условиях отсутствия точных знаний.

Защита паролей

Злоумышленники с помощью фишинга активно воруют пароли от банков, платежных систем, социальных сетей и даже админок управления сервером. Как их защитить, если браузер еще не знает, хороший или плохой сайт открыт в нем? Предупреждать при каждом вводе пароля и просить убедиться, что это именно тот самый сайт? Это не просто навязчиво, но и бесполезно в перспективе. Если пользователь 100 раз подтвердит, что перед ним настоящий сайт Сбербанка, а не поддельный, то на 101 раз он просто не станет проверять сайт, который по закону подлости обязательно окажется мошенническим.

К слову, есть распространенное заблуждение, что двухфакторная авторизация на банковских сайтах спасет от кражи денег, даже если человек попался на фишинг. Спасет, конечно, но далеко не всегда. В нашей практике мы сталкивались с примерами опасных сайтов, которые после ввода логина и пароля умели инициировать отправку СМС настоящим банком. Код из СМС пользователь вводил на уже открытой фишинг-странице, и злоумышленники использовали его, получая полный доступ к личному кабинету. Но мы отвлеклись.

Изначально идея была достаточно проста. Нужно присматривать за паролями, уже сохраненными в браузере. Если пользователь вводит пароль на сайте, который явно не совпадает с сайтом из менеджера паролей в браузере, то нужно его остановить и предупредить. Проблема в том, что встроенным менеджером паролей пользуются далеко не все. Даже простые пользователи, которые никогда не слышали о LastPass, KeePass или 1Password, не спешат сохранять свои пароли, нередко предпочитая вводить их по памяти или из блокнота (бумажного, а не из Windows). Причем именно эта категория пользователей наиболее уязвима перед фишингом, а значит, такое простое решение не подходило.

Использовать уже сохраненные пароли не было смысла, но вместо отказа от всей идеи мы научили Браузер самостоятельно запоминать хэши вводимых паролей. Почему хэши? Потому что их вполне достаточно для сравнения паролей, к тому же хранить хэши все же безопаснее. Конечно же, мы дали опцию отключить функцию для тех, кто и хэшам не доверяет. Итак, если пользователь хотя бы раз вошел, например, на настоящий Альфа-Банк, то Браузер предупреждал его при попытке ввода пароля на фишинговых копиях. Казалось бы, можно было идти пить шампанское, но не все так просто.

Память пользователей не подчиняется закону Мура, поэтому многие предпочитают придумать один пароль на все сайты. Это ужасно с точки зрения безопасности, но такова реальность. Если бы мы включили защиту паролей на всех пользователей для всех сайтов, то изобрели бы не только хорошую защиту от фишинга, но и отличный способ распугать аудиторию. Поэтому по умолчанию защита была включена только для наиболее популярных среди мошенников сайтов. Для любого другого ее можно включить вручную.

Эта функция была внедрена примерно год назад, и все это время она не только защищает от фишинга, но и привлекает внимание людей к теме безопасности паролей. Вот только пароли – это не единственный вид конфиденциальных данных, которые любят воровать.

Защита карт

Чтобы украсть деньги, не обязательно воровать пароли от онлайн-банков и продумывать логику с обходом двухфакторной авторизации. Можно просто выкрасть данные банковской карты. Про необязательный 3-D Secure вспоминать тоже не стоит – пользователь и CVV-код не забудет ввести на фишинг-странице. После кражи данных карты остается только придумать, как забрать оттуда деньги. Способы бывают разные. Например, кто-то продает туристам билеты с 50% скидкой, по факту покупая их с украденной карты по полной стоимости. С переменным успехом подобные операции удается вовремя оспорить через свой банк, но лучше до этого не доводить и защищать данные своей банковской карты.

В отличие от защиты паролей, где можно было однозначно контролировать пары «пароль-сайт», банковские карты могут использоваться где угодно. Мы можем контролировать крупные площадки, но длинный хвост онлайн-магазинов все равно не покроем. Да и что вообще значит «контролировать»? Не давать вводить номер карты? Если предупреждать, то о чем? Осознав, что вряд ли на уровне Браузера можно сделать однозначный вывод о плохих намерениях сайта, мы взглянули на ситуацию под другим углом – с точки зрения шифрования.

Наличие SSL-сертификата – обязательное условие для любого сайта, который работает с конфиденциальными данными пользователей, в особенности с банковскими данными. Если ресурс просит ввести номер карты, но не поддерживает защиту и работает по HTTP, то тут возможны сразу две разные проблемы. Во-первых, ваши данные кто-то может перехватить по пути из открытого трафика. Например, через незащищенную Wi-Fi точку в кафе. Во-вторых, владелец такого ресурса как минимум не заботится о безопасности своих посетителей, а, возможно, просто ворует данные. В любом случае, вводить номер карты на таком сайте не стоит. Если проблему с перехватом мы еще как-то решаем с помощью функции защиты Wi-Fi, то от мошенника шифрование канала никак не спасет. Точнее спасет данные от мошенников-перехватчиков и доставит их в целостности мошенникам-фишерам. И вот здесь нужно было что-то делать.

Итак, мы локализовали проблему. Если пользователь заходит на HTTP-сайт, который просит ввести номер банковской карты, то это повод предупредить. Но чтобы показать сообщение, нужно для начала распознать ввод карты. Специальный банковский тип тега input еще никто не придумал, а относительно свежий атрибут для браузерного автозаполнения autocomplete=cc-number мало кто использует. Команда Chromium, конечно, не бросает идею научить браузер самостоятельно подставлять номера карт и даже внедряет эвристику, которая угадывает по названиям полей и некоторым другим данным, но работает это не везде. В общем, анализ полей ввода – не вариант. Но зато мы можем ловить ввод цифр. Например, если пользователь ввел 16 цифр, то можно предположить, что это банковская карта. Проблема в том, что это не всегда так. К счастью, существует алгоритм Луна.

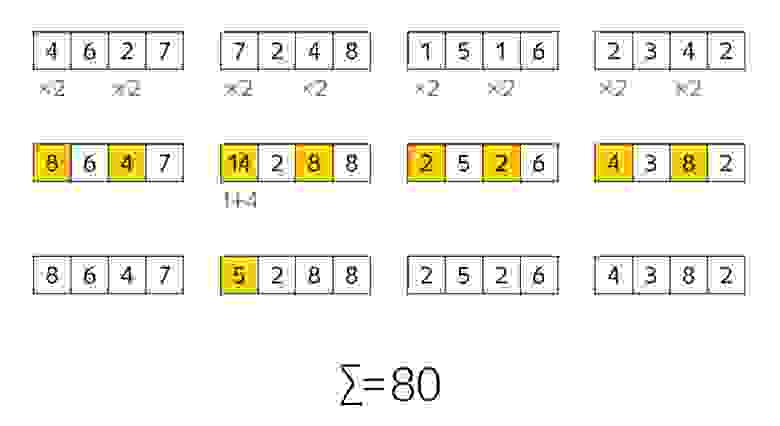

Думаю, многие знают, что последняя цифра в номере карты нужна для проверки корректности всего номера. А саму проверку можно легко провести с помощью алгоритма Луна. Он достаточно простой. В каждой паре цифр номера карты первое число умножаем на 2. Если после умножения число становится больше 9, то нужно сложить составные цифры. А затем все сложить. Если итоговая сумма кратна 10, то перед нами номер банковской карты. С вероятностью ошибки в 10%.

Алгоритм Луна снижает вероятность ложного срабатывания в разы. Но существует дешевый способ снизить ошибку еще немного – контролировать первые цифры в номере. Именно в начале номера закодирована платежная система, поддерживающая карту. Если в начале стоит цифра 4, то это VISA. Что-то из диапазона 51-55 – это MasterCard. 34-37 – это American Express. Аналогично для некоторых других систем. Вероятность ошибки, конечно же, всегда остается, но уже на допустимом уровне.

Мы научили Браузер распознавать ввод определенного количества цифр (от 15 до 19), проверять их по алгоритму Луна и на соответствие кодам известных платежных систем. И все это работает полностью локально – номер карты Браузер никуда не отправляет и не хранит. Если все условия выполняются, то пользователь видит такое предупреждение:

Подобное же сообщение мы показываем и для ряда других опасных ситуаций. Например, если сам сайт защищен HTTPS, но ввод номера происходит в HTTP-фрейме. Или если сертификат сайта не валиден.

Существуют ситуации, для которых в силу широкой распространенности и относительной безопасности не стоит показывать предупреждение, но дать возможностям пользователям разобраться все же надо. Например, если форма ввода номера карты находится во фрейме на другом домене (и сайт, и фрейм при этом HTTPS). Это встречается сплошь и рядом, потому что онлайн-магазинов много, но далеко не все из них способны проработать собственный модуль оплаты, предпочитая встраивать фреймы популярных платежных систем. Или другой пример. Сайт не использует шифрование, но карту принимает через HTTPS-фрейм на своем же домене. Для таких ситуаций Браузер не показывает предупреждение, но добавляет в адресную строку значок карты. Если кликнуть по нему, то можно узнать, кому именно вы доверяете свои данные.

Вся наша вышеописанная защита вертится вокруг наличия SSL-сертификата. Это обоснованно, потому что пользователи в массе своей еще не привыкли обращать внимание на замочек в адресной строке, и у фишеров нет мотивации использовать сертификаты. Но постепенно все меняется. Установить бесплатный сертификат от того же Let’s Encrypt уже не проблема. А значит, рано или поздно мы вновь вернемся к ситуации, когда защищать как-то надо, но данных на клиенте недостаточно. И чтобы не проиграть фишинг-сайтам в будущем, готовиться мы начали уже сейчас.

Машинное обучение

Любой сайт в интернете обладает совокупностью характеристик, по которым его можно оценить. Например, размер аудитории, время жизни, наличие SSL-сертификата, его надежность или даже уникальность адреса (фишеры любят использовать максимально схожие адреса). И наше с вами доверие к тому или иному сайту во многом определяется именно ими. Опытный пользователь, глядя на неизвестный сайт, может для себя решить, вызывает ли эта площадка доверие. С компьютером все сложнее. Задача определения «подозрительности» сложно поддается формализации и не укладывается в простые алгоритмы. Понятно, что грубая ошибка в HTTPS — это сильный критерий, но я говорю о куда более неочевидных случаях. И здесь без машинного обучения уже не обойтись.

Яндекс применяет машинное обучение не первый год. Наши технологии используются не только внутри компании (Поиск, Музыка, Маркет, Дзен), но и доступны для внешних заказчиков через Yandex Data Factory. Именно машинное обучение позволяет компьютеру демонстрировать поведение, которое в него не было явно заложено. И для нашей задачи – предупреждать пользователей при оплате на подозрительных сайтах – подходит идеально.

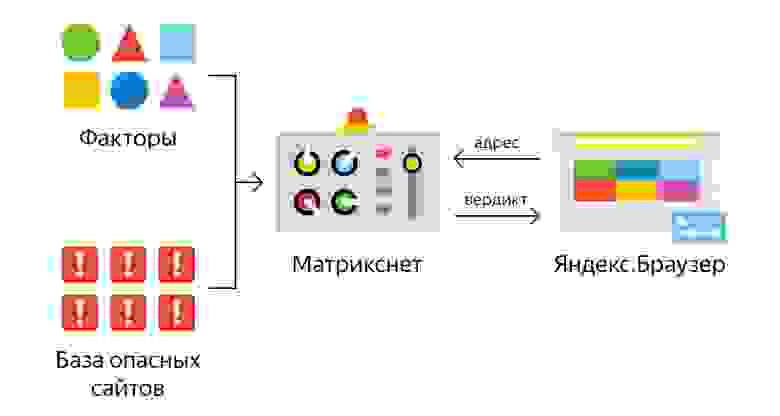

Чтобы обучить машину искать подозрительные сайты, мы должны показать ей примеры заведомо плохих сайтов. С этим у нас нет проблем – спасибо технологии Safe Browsing. С другой стороны, мы указываем ей уже упомянутые выше характеристики (факторы), на которые стоит обращать внимание. А уже дальше наш метод машинного обучения Матрикснет учится выводить закономерности и строить формулы, которым можно было бы скормить адрес сайта, а на выходе получить вердикт. Максимально упрощенно это выглядит так:

Среди всех факторов один хотелось бы выделить особенно. Обычные пользователи, которые чаще других становятся жертвами фишинга, ориентируются в первую очередь на внешний вид сайта и далеко не всегда смотрят на его адрес, замочек и прочие детали. Злоумышленники этим и пользуются. Отличительная черта большинства фишинг-сайтов – это копирование оформления популярных ресурсов. Поэтому с помощью технологии компьютерного зрения мы научили машину сравнивать внешний вид страниц с образцами популярных сайтов. Если она находит совпадение, то это сильный сигнал о возможной угрозе.

Результаты работы машинного обучения и компьютерного зрения доступны пользователям Яндекс.Браузера, начиная с версии 16.9.1. Если пользователь вводит на сайте номер карты, то на сервер уходит запрос с указанием страницы. Если есть риск, то пользователь видит предупреждение.

Может показаться странным, что мы показываем именно предупреждение и только в ответ на ввод карты, а не используем сразу при загрузке полноэкранную блокировку. Причина в том, что машина обучается выявлять сайты, на которых есть риск потери денег, и блокировать доступ ко всей информации было бы неправильно. К тому же вероятность ложноположительных вердиктов никогда не равна нулю.

Если вы дочитали до конца, то уже знаете, что с фишингом можно (и нужно) бороться с помощью совершенно разных технологий. К сожалению, далеко не все зависит только от них. Знания и опыт самих пользователей во многом определяют их уязвимость перед злоумышленниками. Но мы верим, что если привлекать внимание к проблеме, рассказывать об угрозах на уровне предупреждений, объяснять средствами Браузера, почему важно использовать разные пароли и не стоит вводить номера карт на сайтах без шифрования, то в конечном счете люди начнут с большей осторожностью относиться к своей работе в сети.

Как работает антифишинг

Введение

Ежедневно десятки тысяч людей становятся жертвой вирусных атак и мошенничества в интернете. Для того чтобы защитить пользователей AdGuard от подобных угроз, мы добавили в программу специальные фильтры, защищающие вас от вредоносных и фишинговых сайтов.

В настоящий момент мы категоризировали больше 15 миллионов сайтов, а наши фильтры содержат около 1.5 миллионов фишинговых и вредоносных сайтов. Только вдумайтесь, 10% всех известных нам сайтов могут представлять опасность для вас! Неискушенный пользователь легко может стать жертвой мошенников или хакеров. Мы надеемся, что использование защиты от вредоносных сайтов поможет избежать всех угроз, которые могут вам повстречаться.

Каким образом происходит проверка?

Способ и качество проверки зависит от того, какой продукт вы используете. Если речь идет об одном из наших браузерных расширений, то AdGuard проводит проверку только тех страниц, которые вы посещаете. Если же вы используете AdGuard для Windows, то, помимо самой страницы, мы проверяем и каждый загружаемый на нее объект, обеспечивая вам наилучшую защиту.

AdGuard для Windows

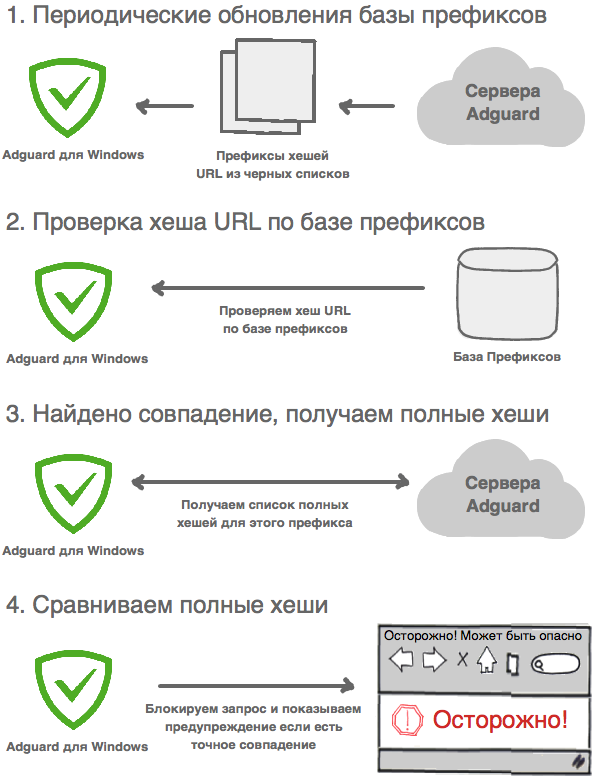

Для работы с нашими фильтрами мы используем протокол Safe Browsing API version 2.2. Этот протокол позволяет сохранить ваши личные данные в полной безопасности. Наш сервер ничего не знает о тех сайтах, которые вы посещаете. Для проверок используются не открытые адреса, а префиксы их хешей.

Приблизительный алгоритм работы антифишингового модуля изображен на рисунке ниже.

Прочие версии AdGuard

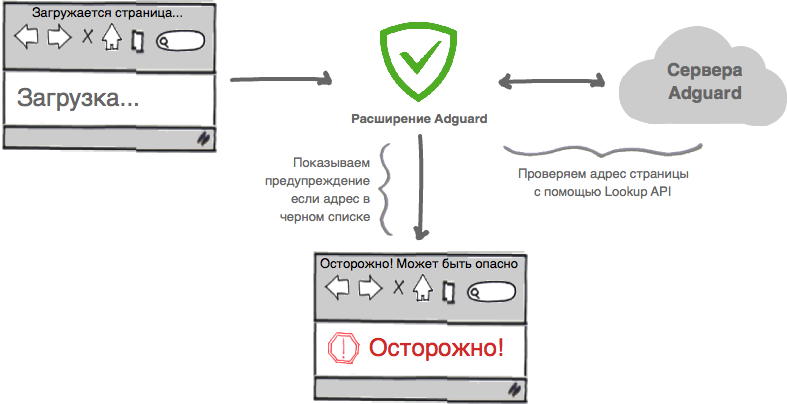

Браузерные расширения (так же, как и AdGuard для Android и AdGuard для macOS) работают иначе, используя так называемый Lookup API для проверки адресов страниц, которые вы посещаете. Каждый раз, когда вы переходите на сайт, программа обменивается информацией в форме хэшей с нашим сервером. Для тех, кому этот процесс интересен на более глубоком уровне, будет полезна ссылка выше. В результате этого обмена программа определяет, входит ли данный сайт в черный список.

Очень важно отметить, что мы не получаем никакой информации, с использованием которой можно было бы определить, какой сайт вы посещаете. Соответственно, мы даже теоретически не смогли бы никак использовать получаемые данные в своих целях.

Приблизительный алгоритм работы антифишингового модуля изображен на рисунке ниже.

Фильтры AdGuard

Фильтр фишинговых сайтов

Фишинг — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Если вас заинтересовала эта тема, советуем ознакомиться с соответствующей статьей на Wikipedia.

Помимо фишинговых сайтов, этот фильтр содержит также разнообразные мошеннические сайты. К ним относятся всевозможные «лохотроны», продажа несуществующего контента, и тому подобное.

Фильтр вредоносных сайтов

Фильтр содержит ссылки на страницы, которые приводят к исполнению вредоносного кода. Исполнение может инициировать утечку или потерю данных, а также причинить вред устройству пользователя. Этот процесс может быть санкционированным (например, при скачивании и запуске исполняемого файла) или несанкционированным (например, при атаке шпионским программным обеспечением).

Как мы пополняем фильтры

Наши фильтры постоянно пополняются новыми адресами. Так как большая часть работы автоматизирована, вы можете быть уверены, что новые фишинговые и вредоносные адреса попадут в нашу базу максимально быстро.

Антифишинговое Сообщество AdGuard

Важным инструментом для поддержания фильтрации на высочайшем уровне является механизм Антифишингового Сообщества AdGuard. Любой пользователь наших продуктов, будь то AdGuard для Windows, или браузерное расширение, может стать участником сообщества и помогать нам в составлении фильтров AdGuard.

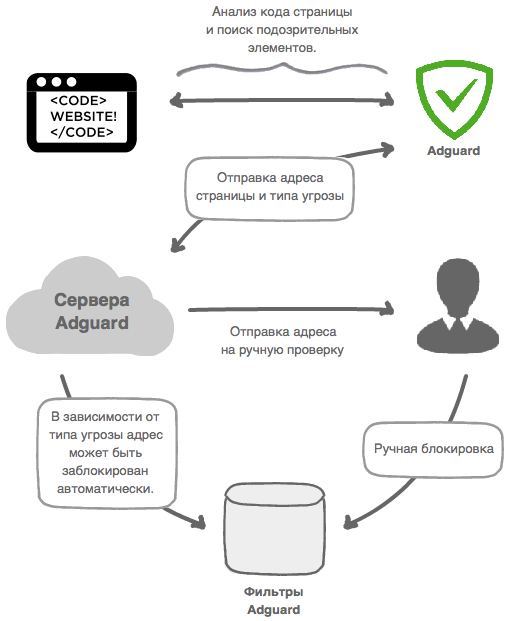

На рисунке ниже мы изобразили алгоритм работы антифишингового сообщества:

Хотите нам помочь?

Мы с радостью примем любую помощь! Если вы хотите отправить нам жалобу на фишинговый или вредоносный сайт, вы можете сделать это в службе поддержки, или на нашем форуме.

Ложно-положительные срабатывания

Изредка происходит так, что в фильтры AdGuard попадают сайты, которые не являются опасными. Мы стараемся уменьшить процент ложных срабатываний, но, тем не менее, они могут происходить. Если вы встретили подобное поведение AdGuard, пожалуйста, отправьте нам жалобу на ложноположительное срабатывание. Мы принимаем такие жалобы в службе поддержки и на нашем форуме.