Для чего нужна аутентификация при удаленном доступе

Статьи и публикации

Роль аутентификации при обеспечении защищенного удаленного доступа

Безусловно, массовое использование любых прикладных систем подразумевает применение решений, основанных на мировых стандартах. К важнейшим стандартным интерфейсам и протоколам для защиты доступа относятся RADIUS, TACACS+, PAM и SSL. Служба удаленной аутентификации пользователей по коммутируемой линии (Remote Access DialIn User Service, RADIUS) фактически является стандартом (RFC 2138) для централизованной аутентификации и авторизации пользователей в крупных вычислительных сетях. В масштабных гетерогенных средах сервер RADIUS должен поддерживать и альтернативные методы. Система контроля доступа с контроллером терминального до ступа (Terminal Access Controller Access Control System, TACACS+) представляет собой фактический стандарт (RFC 1492), разработанный компанией Cisco Systems для центра лизованной аутентификации и авторизации пользователей по типу RADIUS. Подключаемые модули аутентификации (Pluggable Authentication Modules, PAM) это концепция, пришедшая из мира UNIX. С ее помощью администратор может гибко задавать директивы аутентификации (правила) для приложений, способных работать с PAM. Они должны поддерживаться хотя бы в качестве опционального модуля. И, наконец, протокол защищенных сокетов (Secure Sockets Layer, SSL) стандартизированная и распространенная технология для защищенных сеансов связи между двумя компьютерными приложениями, причем чаще всего речь идет о браузере и сервере Web (в этом случае с приложением). Для организации защищенного сеанса сервер Web аутентифицируется через браузер. Опционально он аутентифицирует и пользователя браузера при помощи технологий PKI. Кроме того, для шифрования всех передаваемых данных создается ключ сеанса.

Итак, при обеспечении удаленного доступа на первый план выдвигаются задачи обеспечения безопасности, поскольку, если к локальной сети организации предоставляется доступ легальному пользователю, то под его именем может сделать попытку входа и злоумышленник. В данном случае необходимо обеспечение всех компонент триединой задачи информационной безопасности конфиденциальности обмена «пользователь информационный ресурс», доступности для всех, кому этот сервис необходимо предоставить, целостности хранимой, передаваемой и получаемой информации. В отличие от работы в локальной сети, доступ к которой имеет многоуровневую защиту (защита физического и информацион ного периметров), предоставление удаленного доступа профессионалы относят к работе пользователя из так называемой недоверенной среды. Для организации работы в такой среде необходимо использовать следующие механизмы защиты:

При этом одной из самых важных проблем является решение задачи аутентификации пользователя. Рассмотрим несколько наиболее часто употребляющихся способов решения задачи аутентификации.

Аутентификация на основе паролей (простая аутентификация)

Для получения доступа пользовате лей к информационным ресурсам наиболее широко используется аутентификация исходя из «знания че голибо» некой секретной инфор мации или пароля, вводимому, с помощью клавиатуры, при каждом се ансе работы пользователя в ИС. Чем длиннее пароль или идентификаци онная фраза, тем выше безопас ность. Стойкий пароль фактически не поддается подбору, перебору или другим типам атак. Основным критерием качества пароля высту пает длина идентификационной фразы (от 15 символов) и использо вание букв разного регистра, цифр и специальных символов. Однако длинные пароли обладают очевидными недостатками их сложнее за помнить, их долго набирать, а зна чит проще подсмотреть. Более того, в целях запоминания для них часто используются осмысленные комбинации, например, имени, года рождения соответственно повышается вероятность подбора с использованием метода «словарной атаки». Обратимся всего лишь к одному не давно опубликованному примеру.

Исследователи из университета Мэрилэнд провели эксперимент, оставив на 24 дня подключенными к сети Интернет четыре компьютера под управлением Linux, защищенные «слабыми» легкоподбираемыми паролями. Как показали результаты, на системы было совершено около 270 тыс. попыток атаки, примерно по одной на каждые 39 секунд. Большинство атак проводилось с помощью словарных сценариев, просто перебирающих в расчёте на совпадение списки наиболее распространенных паролей и имён. В 43 % случаев атакующие пытались использовать одни и те же слова и в качестве имени и в качестве пароля. Всего успешными оказались 825 атак.

Таким образом, парольная аутентификация является наиболее простым методом с точки зрения реализации, но, при этом, имеет ряд «пробелов», делающих её уязвимой. Например, злоумышленник может прочитать пароли пользователя из парольного файла или резервной копии, а исходя из знаний личных данных жертвы, злоумышленник попытается войти в систему с помощью имени пользователя жертвы и одного или нескольких паролей, которые она могла бы использовать. И это, не говоря об уже упоминавшейся здесь атаке со словарем или, допустим, использовании методов социальной инженерии, когда злоумышленник психологически воздействуя на жертву, может заставить её передать пароль.

Не меньшую опасность для парольного типа аутентификации представляет и вредоносное программное обеспечение (spyware, сетевые «черви», трояны), способное незаметно для пользователя инфицировать его ПК и отправлять всю вводимую с клавиатуры информацию своему создателю. Более того, на сетевом уровне злоумышленник может скрытно установить программное обеспечение, имитирующее обычную регистрационную программу, которая на самом деле будет собирать имена пользователей и пароли при попытках пользователей войти в систему.

Аутентификация на основе одноразовых паролей OTP (усиленная аутентификация)

Технология аутентификации на основе одноразовых паролей (OTP, One Time Password) обеспечивает возможность проверки подлинности удаленного пользователя, претендующего на получение доступа к защищаемым ресурсам системы. При этом основное отличие данной технологии от аутентификации с использованием постоянных паролей заключается в том, что каждый раз пользователь должен вводить новое значение пароля. Данная функциональная особенность обеспечивает защиту от возможного перехвата и повторного использования пароля нарушителем и позволяет использовать ее в открытых сетях. Таким образом, если выйти за рамки возможностей инфраструктуры PKI, аутентификация на основе одноразовых паролей является, пожалуй, единственным разумным способом предоставления доступа пользователей из недоверенной среды.

Примером алгоритма формирования одноразовых паролей является HOTP (http://www.ietf.org/internet-drafts/draft-mraihi-oath-hmac-otp-04.txt), разработанный Международной ассоциацией OATH (Open AuTHentication group). Алгоритм использует в качестве входных значений секретный ключ и текущее значение счетчика, который увеличивается при каждой новой генерации пароля. Основной функциональный блок алгоритма HOTP вначале вычисляет значение согласно алгоритму HMACSHA, а за тем выполняет операцию усечения (выделения) из полученного 160битового значения 6ти цифр, являющихся одноразовым паролем HOTP (K, N) = Truncate (HMACSHA1(K, N)), где K=секретный ключ и N=счетчик генераций.

В основу технологии аутентификации заложены следующие компоненты:

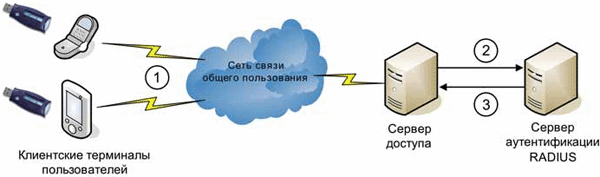

Алгоритм практического исполь зования технологии аутентификации на основе одноразовых паролей состоит в следующем (рис. 2):

Применение технологии аутентификации на основе одноразовых паролей

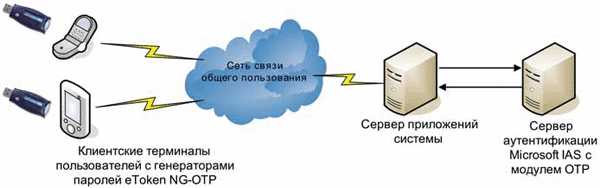

Для реализации технологии аутентификации на основе одноразовых паролей может использоваться, к примеру, система eToken NGOTP компании Aladdin. Данная система включает в себя генераторы паролей eToken NGOTP, реализующие алгоритм HOTP, а также сервер аутентификации Microsoft Internet Authentication Server (IAS) с установленным дополнительным модулем OTP. В качестве сервера доступа в данном случае выступает сервер приложений платежной системы, который обеспечивает взаимодействие с мобильными терминалами пользователей (рис. 3). Достоинством данной системы является использование независимого, т.е. не требующего подключения к какому либо устройству, клиентского средства на базе eToken. Это клиентское средство вырабатывает одноразовый пароль и высвечивает его на своем дисплее. Пользователю остается только ввести этот пароль с клавиатуры терминала.

Рис. 2. Схема аутентификации на основе одноразовых паролей

Если в системе уже используется сервер RADIUS, отличный от Microsoft IAS, то в этом случае он может быть перенастроен в режим «прокси», в котором он должен перенаправлять все поступающие к нему запросы на сервер Microsoft IAS с модулем OTP.

Основное назначение токенов заключается в мобильной аутентификации посредством однократных паролей. Самым большим их пре имуществом по сравнению, например, с биометрическими методами распознавания является независимость от наличия специального аппаратного и программного обеспечения на терминале доступа это обязательное требование со стороны мобильных пользователей, нуждающихся в безопасном доступе к корпоративным серверам из любой точки земного шара.

SSLаутентификация

Во многих современных Webсерве рах и Webбраузерах имеются возможности по использованию электронных сертификатов. SSL это технология, используемая в большинстве Webприложений. SSL версии 2.0 поддерживает усиленную аутентификацию на Webсервере, а SSL версии 3.0 добавил поддержку аутентификации клиента. После того, как обе стороны произвели взаимную аутентификацию, все данные, передаваемые в ходе сеанса шифруются, обеспечивая защиту, как от перехвата данных, так и от вставки данных в сеанс. Электронные сертификаты используют стандарт X.509, содержат в себе информацию о том, кто выдал сертификат, период его использования, и другую информацию.

Рис. 3. Общая схема использования eToken NGOTP

Но даже при использовании электронных сертификатов пароли продолжают играть важную роль. Так как сертификат хранится в компьютере, то он может быть использован только для аутентификации компьютера, а не пользователя, если только пользователь не осуществляет свою аутентификацию при использовании компьютера. В настоящее время часто продолжают использовать для этого пароли или ключевые фразы, хотя рекомендуется использовать USBключи или смарткарты.

Системы организации, доступ к которым должен быть ограничен из Интернета, должны использовать электронные сертификаты для проверки личности пользователя и для аутентификации сервера. Сертификаты могут быть выданы только специально назначенным в организации ответственным лицом. Пользователи должны использовать сертификаты в сочетании со стандартными технологиями, такими как SSL для непрерывной аутентификации, исключающей риск вставки атакующих команд в сеанс.

Закрытые ключи должны храниться на USBключах или смарт картах и должны быть защищены с помощью паролей или ключевых фраз. При этом должны выполняться все правила в отношении паролей, установленные в организации.

Заключение

Конечно, пароли можно скомпрометировать, а организация может посчитать, что угроза маловероятна, что восстановление после инцидента будет несложным и что инцидент не затронет критические системы, на которых могут иметься другие механизмы защиты, но надо также понимать, что уровень риска может быть весьма высоким. Сопоставить уровень риска с требованиями к системе аутентификации можно так, как это показано в таблице.

Определившись с выбором системы аутентификации и даже сделав выбор в пользу определенного поставщика, организация должна осознавать, что технологическая составляющая обеспечивает эффективность защиты не более чем на 30 40%. Основной же «уязвимостью» любых технологий всегда было и будет человеческое звено.

Именно благодаря перманентной работе с персоналом достигается необходимый уровень безопасности, снижаются издержки, связанные с неподготовленностью сотрудника, непреднамеренными действиями и дополнительными затратами на администрирование. Пользователи будут значительно грамотнее использовать средства аутентификации, если они соответствующим образом обучены, осведомлены об основных угрозах (в том числе социальной инженерии), о том, как им противостоять и каков возможный ущерб, который понесёт организация в случае утечки конфиденциальных данных или получения доступа к стратегически важным информационным ресурсам какого-либо нелегального пользователя.

Таким образом, прежде чем начать внедрение систем аутентификации, необходимо соответствующим образом скорректировать (или же создать) политику информационной безопасности компании. Её основная задача стать рабочим инструментом, повышающим надёжность и эффективность защиты информационных рубежей компании, в связи с чем она должна чётко определять регламенты работы с конфиденциальными данными, а также условия использования персональных идентификаторов при получении доступа из локальной сети или через Интернет.

Протоколы удаленной аутентификации

Contents

Понятие аутентификации

Аутентифика́ция – процесс проверки подлинности идентификатора, предъявляемого пользователем.

Учитывая степень доверия и политику безопасности систем, проводимая проверка подлинности может быть односторонней или взаимной. Обычно она проводится с помощью криптографических способов.

Любая система аутентификации представляет собой совокупность элементов, выполняющих ту или иную роль в реализуемом ей сценарии. К таким элементам относятся:

В общем случае процедуру аутентификации можно представить следующим образом:

В качестве фактора аутентификации выступает то или иное свойство, являющееся отличительным для данного субъекта. К факторам аутентификации относят:

Количество используемых факторов зависит от того, какой уровень безопасности нам необходимо обеспечить. Далее приведена сравнительная таблица, позволяющая приблизительно представить, для каким систем необходима многофакторная аутентификация:

| Уровень риска | Ущерб системе при взломе учетной записи | Технология аутентификации | Пример |

|---|---|---|---|

| Низкий | Не имеет последствий | Использование многоразовых паролей | Регистрация на форуме |

| Средний | Незначительный ущерб | Использование одноразовых паролей | Произведение мелких банковских операций |

| Высокий | Значительный ущерб | Использование многофакторной аутентификации | Проведение крупных межбанковских операций |

Удаленная аутентификация

Под удаленной аутентификацией понимается осуществление процедуры аутентификации с использованием каналов связи. Основными проблемами данного процесса являются:

Основными методами обеспечения подлинности канала являются метод запрос-ответ и механизм меток времени

Метод «запрос-ответ» основан на использование некоторой случайной информации (запрос, Challenge), передаваемой пользователю B от пользователя А в случае, если пользователь А хочет проверить подлинность пользователя B. Схему этого метода можно представить в следующем виде:

Метод «меток времени» заключается в том, что в каждое пересылаемое сообщение добавляется специальная информация, называемая меткой времени (Time Stamp), которая описывает точное время отправки данного сообщения. Это позволяет каждому субъекту определить, насколько старо пришедшее сообщение и отбросить его в случае, если появится сомнение в его подлинности.

Протоколы, используемые при удаленной аутентификации

Password Access Protocol (PAP)

Самым простым и эффективным протоколом удаленной аутентификации является протокол доступа по паролю (Password Access Protocol, PAP)

Суть протокола заключается в аутентификации пользователя на сервере путем передачи последнему пары «логин-пароль», представляющей из себя идентификатор и информацию, известную лишь подлинному пользователю.

Основной проблемой данного протокола является то, что информация передается в открытом виде, а значит данный протокол неустойчив к атакам типа Sniffing.

Злоумышленник, обладающий доступом к открытому каналу связи и средствами перехвата пакетов может с легкостью получить пароль, что позволит ему пройти аутентификацию от лица другого пользователя.

Для повышения безопасности пароли могут передаваться не в открытом виде, а в виде хэшей, однако данная модификация не способна повысить стойкость к атакам типа Sniffing, так как злоумышленник может перехватить и хэш пароля.

Протокол CHAP

Протокол нашел применение в технологиях RADIUS (Remote Authentication Dial In User Service) [RiWi00] и EAP (Extensible Authentication Protocol) [AB04] В самом простом случае (односторонняя аутентификация) протокол в точности повторяет схему метода «запрос-ответ», описанную выше (рис. 1).

Однако существует модификация протокола, позволяющая проводить взаимную аутентификацию сторон. При этом производится следующая последовательность действий (рис. 2):

Вместо симметричного шифрования, в данных протоколах может применяться асимметричное шифрование. В таком случае схему можно расширить на неограниченное количество пользователей, используя инфраструктуру открытых ключей.

Протокол Kerberos

Протокол Kerberos [KN93] является одной из реализаций протокола аутентификации Нидама-Шрёдера с использованием третьей стороны, но с двумя существенными изменениями:

Протокол включает в себя следующих участников: клиент (С), сервер аутентификации (Authenticaiton Server, AS), сервер предоставления билетов (Ticket Granting Server, TGS) и целевой сервер (Target Server, TS).

Для более четкого понимания протокола введем условные обозначения для ключей, используемых в протоколе:

Механизм аутентификации, представленный в Kerberos версии 5, с учетом введенных обозначений можно описать следующими шагами:

В качестве недостатков стоит отметить необходимость разворачивания средств криптографической защиты информации на локальном компьютере пользователя, а также необходимость поддержания нескольких специализированных серверов для доступа к целевому.

Протокол использования одноразовых ключей S/KEY

Протокол S/KEY [H95] основан на независимом формировании клиентом и сервером последовательности одноразовых паролей, построенной на общем секрете K. В основе протокола лежит Метод Лампорта (Lamport’s Hash Chain Method)

Сервер, независимо от пользователя может сгенерировать точно такую же последовательность, что позволяет использовать данную последовательность для проверки одноразовых паролей.

К недостаткам этого протокола можно отнести тот факт, что после исчерпания конечного множества одноразовых паролей мы не должны использовать его повторно, так как злоумышленник мог перехватить всю последовательность целиком. Это значит, что необходим механизм модификации исходных данных для процесса генерации последовательностей.

Чаще всего используют подход, основанный на передаче перед формированием последовательности одноразовых ключей случайного числа R от сервера к клиенту. Это случайное число, наряду с секретным паролем K ложится в основу пары K||R, которая используется в качестве базы для генерации последовательности. После исчерпания одноразовых паролей для числа R, сервер передает клиенту новое случайное число и процесс повторяется.

Глоссарий

Библиографический указатель

Перейти к списку литературы раздела Протоколы удаленной аутентификации

Роль аутентификации при обеспечении защищённого удалённого доступа

Замена традиционного способа ведения деловых операций электронным, с использованием сети Интернет, связана со значительными рисками для организаций.

Для того чтобы обеспечить как большим, так и малым предприятиям полную защиту их данных при использовании web-ресурсов, им необходимо гарантировать, что корпоративные потребители и стратегические партнёры (поставщики, контрагенты и консультанты) надёжно идентифицируемы, их доступ к сетям правомочен и безопасен, а используемые информационные каналы удалённого доступа защищены должным образом.

О вариантах организации системы защиты удалённого доступа при работе в публичных сетях и пойдёт речь в данной статье.

Безусловно, массовое использование любых прикладных систем подразумевает применение решений, основанных на мировых стандартах. К важнейшим стандартным интерфейсам и протоколам для защиты доступа относятся RADIUS, TACACS+, PAM и SSL.

Служба удалённой аутентификации пользователей по коммутируемой линии (Remote Access Dial-In User Service, RADIUS) фактически является стандартом (RFC 2138) для централизованной аутентификации и авторизации пользователей в крупных вычислительных сетях. В масштабных гетерогенных средах сервер RADIUS должен поддерживать и альтернативные методы.

Система контроля доступа с контроллером терминального доступа (Terminal Access Controller Access Control System, TACACS+) представляет собой фактический стандарт (RFC 1492), разработанный компанией Cisco Systems для централизованной аутентификации и авторизации пользователей по типу RADIUS.

Подключаемые модули аутентификации (Pluggable Authentication Modules, PAM) это концепция, пришедшая из мира UNIX. С её помощью администратор может гибко задавать директивы аутентификации (правила) для приложений, способных работать с PAM. Они должны поддерживаться хотя бы в качестве опционального модуля.

И, наконец, протокол защищённых сокетов (Secure Sockets Layer, SSL) стандартизированная и распространённая технология для защищённых сеансов связи между двумя компьютерными приложениями, причём чаще всего речь идёт о браузере и сервере Web (в этом случае с приложением). Для организации защищённого сеанса сервер Web аутентифицируется через браузер. Опционально он аутентифицирует и пользователя браузера при помощи технологий PKI. Кроме того, для кодирования всех передаваемых данных создаётся ключ сеанса.

В отличие от работы в локальной сети, доступ к которой имеет многоуровневую защиту (защита физического и информационного периметров), предоставление удалённого доступа профессионалы относят к работе пользователя из так называемой недоверенной среды. Для организации работы в такой среде необходимо использовать следующие механизмы защиты:

При этом одной из самых важных проблем является решение задачи аутентификации пользователя. Рассмотрим несколько наиболее часто употребляющихся способов решения задачи аутентификации.

Аутентификация на основе паролей (простая аутентификация)

Исследователи из университета Мэриленд провели эксперимент, оставив на 24 дня подключёнными к сети Интернет четыре компьютера под управлением Linux, защищённые «слабыми» легко подбираемыми паролями. Как показали результаты, на системы было совершено около 270 тыс. попыток атаки, примерно по одной на каждые 39 секунд. Большинство атак проводилось с помощью словарных сценариев, просто перебирающих в расчёте на совпадение списки наиболее распространённых паролей и имён. В 43% случаев атакующие пытались использовать одни и те же слова и в качестве имени и в качестве пароля. Всего успешными оказались 825 атак.

Таким образом, парольная аутентификация является наиболее простым методом с точки зрения реализации, но, при этом, имеет ряд «пробелов», делающих её уязвимой. Например, злоумышленник может прочитать пароли пользователя из парольного файла или резервной копии, а исходя из знаний личных данных жертвы, злоумышленник попытается войти в систему с помощью имени пользователя жертвы и одного или нескольких паролей, которые она могла бы использовать. И это, не говоря об уже упоминавшейся здесь атаке со словарём или, допустим, использовании методов социальной инженерии, когда злоумышленник психологически воздействуя на жертву, может заставить её передать пароль.

Не меньшую опасность для парольного типа аутентификации представляет и вредоносное программное обеспечение (spyware, сетевые «черви», трояны), способное незаметно для пользователя инфицировать его ПК и отправлять всю вводимую с клавиатуры информацию своему создателю. Более того, на сетевом уровне злоумышленник может скрытно установить программное обеспечение, имитирующее обычную регистрационную программу, которая на самом деле будет собирать имена пользователей и пароли при попытках пользователей войти в систему.

Аутентификация на основе одноразовых паролей OTP (усиленная аутентификация)

Технология аутентификации на основе одноразовых паролей (OTP, One Time Password) обеспечивает возможность проверки подлинности удалённого пользователя, претендующего на получение доступа к защищаемым ресурсам системы. При этом основное отличие данной технологии от аутентификации с использованием постоянных паролей заключается в том, что каждый раз пользователь должен вводить новое значение пароля.

Данная функциональная особенность обеспечивает защиту от возможного перехвата и повторного использования пароля нарушителем и позволяет использовать её в открытых сетях. Таким образом, если выйти за рамки возможностей инфраструктуры PKI, аутентификация на основе одноразовых паролей является, пожалуй, единственным разумным способом предоставления доступа пользователей из недоверенной среды.

Примером алгоритма формирования одноразовых паролей является HOTP (http://www.ietf.org/internet-drafts/draft-mraihi-oath-hmac-otp-04.txt), разработанный Международной ассоциацией OATH (Open AuTHentication group). Алгоритм использует в качестве входных значений секретный ключ и текущее значение счётчика, который увеличивается при каждой новой генерации пароля.

Основной функциональный блок алгоритма HOTP вначале вычисляет значение согласно алгоритму HMACSHA, а затем выполняет операцию усечения (выделения) из полученного 160-битового значения 6-ти цифр, являющихся одноразовым паролем HOTP (K, N) = Truncate (HMACSHA1(K, N)), где K = секретный ключ и N = счётчик генераций.

В основу технологии аутентификации заложены следующие компоненты:

Алгоритм практического использования технологии аутентификации на основе одноразовых паролей состоит в следующем:

Применение технологии аутентификации на основе одноразовых паролей

Для реализации технологии аутентификации на основе одноразовых паролей может использоваться, к примеру, система eToken NG OTP компании Aladdin. Данная система включает в себя генераторы паролей eToken NG OTP, реализующие алгоритм HOTP, а также сервер аутентификации Microsoft Internet Authentication Server (IAS) с установленным дополнительным модулем OTP.

В качестве сервера доступа в данном случае выступает сервер приложений платёжной системы, который обеспечивает взаимодействие с мобильными терминалами пользователей. Достоинством данной системы является использование независимого, т.е. не требующего подключения к какому либо устройству, клиентского средства на базе eToken. Это клиентское средство вырабатывает одноразовый пароль и высвечивает его на своем дисплее. Пользователю остаётся только ввести этот пароль с клавиатуры терминала.

Если в системе уже используется сервер RADIUS, отличный от Microsoft IAS, то в этом случае он может быть перенастроен в режим «прокси», в котором он должен перенаправлять все поступающие к нему запросы на сервер Microsoft IAS с модулем OTP.

SSL-аутентификация

Но даже при использовании электронных сертификатов пароли продолжают играть важную роль. Так как сертификат хранится в компьютере, то он может быть использован только для аутентификации компьютера, а не пользователя, если только пользователь не осуществляет свою аутентификацию при использовании компьютера. В настоящее время часто продолжают использовать для этого пароли или ключевые фразы, хотя рекомендуется использовать USB-ключи или смарт-карты.

Системы организации, доступ к которым должен быть ограничен из Интернета, должны использовать электронные сертификаты для проверки личности пользователя и для аутентификации сервера. Сертификаты могут быть выданы только специально назначенным в организации ответственным лицом. Пользователи должны использовать сертификаты в сочетании со стандартными технологиями, такими как SSL для непрерывной аутентификации, исключающей риск вставки атакующих команд в сеанс.

Закрытые ключи должны храниться на USB-ключах или смарт-картах и должны быть защищены с помощью паролей или ключевых фраз. При этом должны выполняться все правила в отношении паролей, установленные в организации.

Заключение

Конечно, пароли можно скомпрометировать, а организация может посчитать, что угроза маловероятна, что восстановление после инцидента будет несложным и что инцидент не затронет критические системы, на которых могут иметься другие механизмы защиты, но надо также понимать, что уровень риска может быть весьма высоким.

Определившись с выбором системы аутентификации и даже сделав выбор в пользу определённого поставщика, организация должна осознавать, что технологическая составляющая обеспечивает эффективность защиты не более чем на 30-40%. Основной же «уязвимостью» любых технологий всегда было и будет человеческое звено.

Именно благодаря перманентной работе с персоналом достигается необходимый уровень безопасности, снижаются издержки, связанные с неподготовленностью сотрудника, непреднамеренными действиями и дополнительными затратами на администрирование. Пользователи будут значительно грамотнее использовать средства аутентификации, если они соответствующим образом обучены, осведомлены об основных угрозах (в том числе социальной инженерии), о том как им противостоять и каков возможный ущерб, который понесёт организация в случае утечки конфиденциальных данных или получения доступа к стратегически важным информационным ресурсам какого-либо нелегального пользователя.

Таким образом, прежде чем начать внедрение систем аутентификации, необходимо соответствующим образом скорректировать (или же создать) политику информационной безопасности компании. Её основная задача стать рабочим инструментом, повышающим надёжность и эффективность защиты информационных рубежей компании, в связи с чем она должна чётко определять регламенты работы с конфиденциальными данными, а также условия использования персональных идентификаторов при получении доступа из локальной сети или через Интернет.