Для чего нужны стандарты в сфере информационной безопасности

Требования к информационной безопасности

Защита данных

с помощью DLP-системы

И нформационная безопасность – это предотвращение любых несанкционированных действий с данными. Обеспечение информационной безопасности важно и для электронных, и для бумажных данных. Главное требование информационной безопасности – полноценная защита конфиденциальной информации, обеспечение ее целостности при полном отсутствии риска нанести ущерб работе предприятия.

Обеспечение информационной безопасности представляет собой комплекс организационных и технических мероприятий, которые должны выполняться в компании в соответствии с разработанной политикой и другими документами, регламентирующими это направление деятельности предприятия.

Выбирать автоматизированную систему, независимо от ее уровня (основная, вспомогательная), нужно в соответствии с отдельным проектом, который должен оформляться документами – техзаданием, техническими требованиями. В них определяются критерии оценивания всех параметров системы, такие как бизнес-функции, информационная архитектура, интерфейсы, требования к построению на предприятии системы информационной безопасности (как подсистемы общей безопасности). Уровень значимости каждого параметра для предприятия в целом определяется его потребностями и особенностями ведения деятельности.

Необходимый опыт и обязанности специалистов, отвечающих за информационную безопасность

Несмотря на то, что профессии, связанные с информационной безопасностью, достаточно популярные, отмечается острая нехватка высококвалифицированных работников.

Есть несколько групп работников, выполняющих функции по защите информации и обеспечению в компании информационной защиты. Каждая специальность имеет свои особенности, такой персонал может иметь разный размер зарплаты, а также специфические требования к обязанностям и наличию определенных навыков.

Специалисты по информационной безопасности (начальный уровень)

Средняя зарплата профессионалов в сфере информационных технологий составляет около 50-70 тысяч рублей в месяц.

К основным обязанностям таких работников относятся:

Главные требования к сотрудникам:

Работники, обеспечивающие информационную безопасность

Опыт работы составляет от трех до шести лет. Эти специалисты получают зарплату на порядок выше (от 70 до 100 тысяч рублей). Они подразделяются на две группы: сотрудники, занимающиеся исключительно работой с программами, и специалисты, обеспечивающие внутреннюю безопасность. Все они отлично разбираются в автоматизированных системах, хорошо владеют информационными программами, техникой.

К основным умениям профессионала по защите информационного ресурса относятся:

Пентестер

Это одна из высокооплачиваемых специальностей в сфере ИТ-технологий (схожая с предыдущей профессией). Отличием данной профессии от предыдущей является умение тестировать ПО на возможное проникновение в него злоумышленников.

В обязанности входит:

Требования по ИБ автоматизированных банковских систем

Давайте подробнее разберемся с требованиями к обеспечению ИБ автоматизированных банковских систем и к специалистам, которые должны защищать информацию.

Существует два вида ключевых требований к системам по ИБ: стандартные и узкоспециальные.

Общие требования: автоматизированная система должна гарантировать хранение конфиденциальной информации.

Автоматизацию надо организовать так, чтобы обеспечивалось выполнение следующих требований:

Специальные требования – это сложный уровень защиты конфиденциальных сведений компании от взлома, распространения и уничтожения.

К специальным требованиям относятся следующие позиции:

Основное средство аутентификации – это схема «имя организации и пароль». Всегда должна быть возможность проведения дифференциации считывания информации.

Требования к парольной политике:

К дополнительным и общим требованиям к работе с системами информационной безопасности относятся:

Основные требования к информационной безопасности

Общепринятым методом войти в систему во время атаки на информационные ресурсы является вход при помощи официального логин-запроса. Технические средства, позволяющие выполнить вход в нужную систему, – логин и пароль.

При авторизации стоит придерживаться нескольких общих требований:

Если используются удаленные терминалы, в компании должны соблюдаться такие основные требования:

К главным требованиям по информационной безопасности во время идентификации пользователей по логину и паролю относятся следующие:

у каждого пользователя должен быть пароль высокого уровня сложности для того, чтобы войти в систему;

Для полноценного обеспечения защиты от взлома пароля надо выполнить ряд требований:

Чтобы специалисты могли обеспечить информационную безопасность всех данных, руководитель компании обязан проводить инструктажи для работников на тему «Предотвращение утечки информации». Важно, чтобы работники предприятия знали о возможных опасностях, которые могут возникнуть в случае, если персональные компьютеры на какой-либо промежуток времени остаются без присмотра. Особенно это касается тех ПК, которые не имеют закрытых от постороннего доступа паролей и находятся в публичном месте или офисе.

Как избежать двойных стандартов в информационной безопасности

Стандартизация в сфере информационной безопасности становится все важнее: сложность информационных систем, объем и значимость содержащихся в них данных непрерывно растут, появляются все новые нормативные требования. Какой стандарт предпочесть?

Станислав Прищеп, начальник отдела консалтинга и аудита, департамент информационной и сетевой безопасности, STEP LOGIC

Наиболее распространенным и общепризнанным в мире сборником рекомендаций в сфере защиты информации является стандарт ISO/IEC 27001 Information technology – Security techniques – Information security management systems – Requirements.

История ISO и ISO 27001

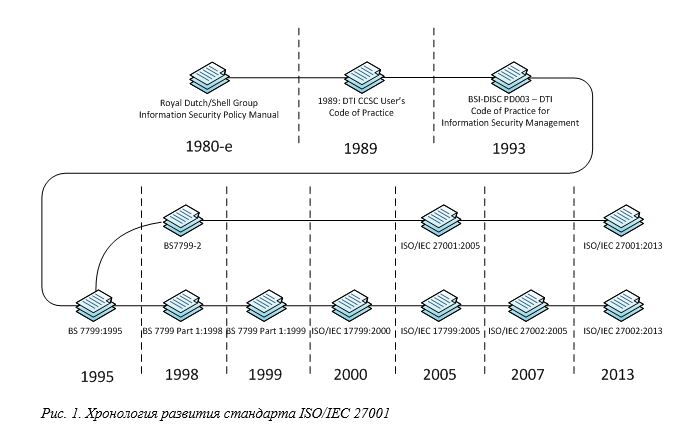

Стандарт ISO/IEC 27001 по праву считается наиболее концептуальным и комплексным. Его история началась в 80-х годах прошлого века, когда Центр компьютерной безопасности Департамента торговли и индустрии Великобритании опубликовал рекомендации DTI CCSC User’s Code of Practice. Документ был разработан на основе политики информационной безопасности компании Royal Dutch Shell (ныне Shell). Он представлял собой перечень ключевых мер информационной безопасности, которым необходимо было следовать при работе с корпоративными мэйнфреймами. В 1993 году документ был доработан и опубликован Британским институтом стандартов (British Standards Institute, BSI) под названием Code of Practice for Information Security Management. Результатом дальнейшей доработки документа BSI стал изданный в 1995 году британский национальный стандарт BS 7799:1995, содержавший актуализированный перечень рекомендуемых для применения в организациях мер защиты информации. Однако выбор оптимальных для конкретной организации мер защиты информации оставался за рамками стандарта. Для решения этой проблемы в 1998 году BSI разработал стандарт-дополнение – BS 7799 Part 2:1998. Именно его можно считать прямым предшественником стандарта ISO/IEC 27001.

Важным событием в дальнейшей истории развития стандартов BS 7799 стало их признание со стороны Международной организации по стандартизации (International Organization for Standardization, ISO) и Международной электротехнической комиссии (International Electrotechnical Commission, IEC). В 2000 году техническим комитетом, созданным под эгидой этих организаций, был принят стандарт ISO/IEC 17799:2000, являющийся развитием стандарта BS7799-1. В 2005 году аналогичную процедуру прошел стандарт BS 7799 Part 2:1998, который получил название ISO/IEC 27001. С этого момента все международные стандарты менеджмента информационной безопасности, выпускаемые под патронажем ISO/IEC, входят в серию 270xx. Так, в 2007 году обновленная версия стандарта ISO/IEC 17799:2000 получила наименование ISO/IEC 27002. А образовавшаяся разница во времени между выпуском стандартов ISO/IEC 27001 и ISO/IEC 27002 была устранена в 2013 году, когда обновленные версии обоих стандартов были изданы одновременно (рис. 1).

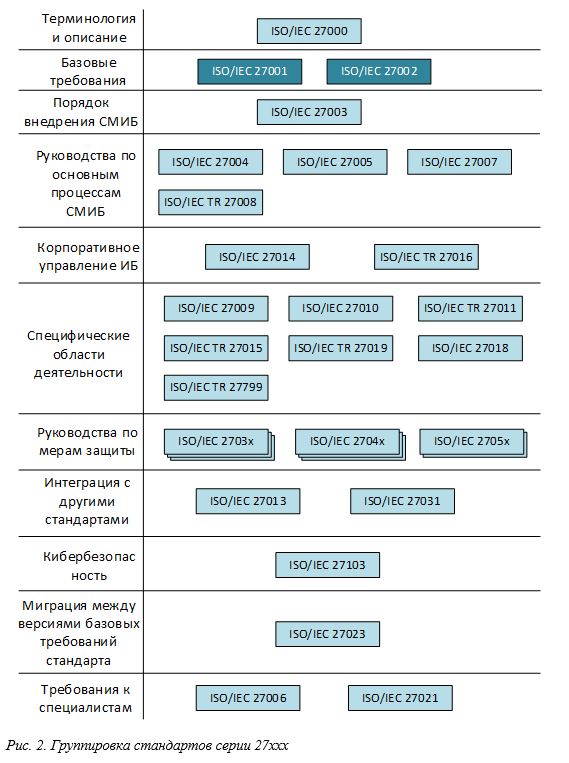

В настоящее время серия 27xxx содержит более 30 стандартов по различным направлениям системы менеджмента информационной безопасности (СМИБ), начиная с уровня стратегического управления и контроля СМИБ и заканчивая техническими рекомендациями по применению отдельных программно-технических и организационных мер защиты информации. Все эти стандарты можно разделить на несколько групп (рис. 2).

Базовые стандарты ISO/IEC 27001 и ISO/IEC 27002 со временем были дополнены следующими документами:

Стандарты серии постепенно переводятся на русский язык и издаются в национальной системе стандартизации ГОСТ, находящейся в ведении Росстандарта России. По состоянию на 2018 год переведены и изданы стандарты с индексами ГОСТ Р ИСО/МЭК 27000, 27001, 27002, 27003, 27004, 27005, 27006, 27007, 27011, 27013, 27031, 27033, 27034 и 27037. Стандарты серии ISO/IEC 27xxx и ГОСТ Р ИСО/МЭК 27xxx в совокупности образуют целостную систему знаний и лучших практик в сфере обеспечения информационной безопасности в организациях любого масштаба и области деятельности.

Подход ISO 27001 к обеспечению информационной безопасности

Подход к управлению информационной безопасностью в настоящее время определяется двумя взаимосвязанными стандартами: ISO/IEC 27001 и ISO/IEC 27002 (рис. 3). Основную роль здесь играет стандарт 27001, содержащий рекомендации по менеджменту ИБ в организации на основе широко используемого в корпоративной среде цикла управления качеством PDCA (Plan, Do, Check, Act). Стандарт ISO/IEC 27002 носит скорее справочный характер, описывая набор возможных мер защиты информации, из которых организация может выбрать необходимые именно ей.

Стандарт ISO/IEC 27001 дает рекомендации по функционированию СМИБ как комплексной системы, направленной на защиту информационных активов организации от угроз и, следовательно, минимизацию рисков. С точки зрения бизнеса СМИБ представляет собой одну из множества систем организации, к которой предъявляются определенные требования и которая должна оправдать ожидания и вернуть вложенные в нее средства (рис. 4).

В соответствии с рекомендациями стандарта, СМИБ включает в себя полный комплекс действий по обеспечению информационной безопасности, в том числе организацию деятельности и управление рисками, а также непосредственное применение мер защиты информации. Делать выбор тех или иных способов защиты информации следует на основе оценки рисков ИБ, т.е. размера возможного ущерба от реализации угроз конфиденциальности, целостности и доступности информации. И, конечно, исходя из необходимости выполнения нормативных обязательств перед государством, партнерами и другими заинтересованными сторонами.

Таким образом, предлагаемый подход позволяет применять стандарт для реализации СМИБ в организациях любого масштаба и уровня нормативной зарегулированности.

Отметим также, что ISO/IEC 27001 совместим с другими стандартами систем менеджмента качества, такими как ISO 9001, ISO 14000, ISO 31000, ISO/IEC 38500, ISO/IEC 20000, ISO/IEC 22301 и др. Это позволяет использовать единый подход и принципы, общую терминологию, реализовать интегрированные процессы по направлениям контроля качества выпускаемой продукции, охраны окружающей среды, стратегического управления и управления ИТ-сервисами, обеспечения непрерывности деятельности организации, и, наконец, информационной безопасности. Что, в свою очередь, дает возможность построить структурированную и прозрачную систему менеджмента организации и повысить общую эффективность соответствующих процессов.

Реализация стандарта в сочетании с локальными нормативными требованиями к защите информации

Сегодня можно выделить следующие основные области нормативного регулирования СМИБ:

В банковской среде принятие решений в области информационной безопасности на основе оценки рисков успешно применяется уже давно. Такой подход продиктован международными соглашениями Базельского комитета, нормативными документами и рекомендациями Банка России. Одним из первых отечественных отраслевых стандартов, разработанных с использованием ISO/IEC 17799 и BS 7799-2-2002, можно назвать издаваемый с 2004 года стандарт Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения», известный как СТО БР ИББС-1.0. В 2017 году ему на смену пришел ГОСТ Р 57580.1-2017 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый набор организационных и технических мер», призванный объединить подходы к обеспечению информационной безопасности всей банковской системы. Этот ГОСТ, как и СТО БР ИББС, предполагает выбор и реализацию мер защиты информации исходя из оценки рисков ИБ как части операционных рисков кредитной организации.

Таким образом, в нормативных требованиях и рекомендациях национальных регуляторов задействуются те же принципы и подходы к организации деятельности по защите информации, что и в стандартах ISO и IEC. А базой для реализации нормативных требований в единой СМИБ может служить стандарт ISO/IEC 27001. Какие же преимущества дает его использование? Их можно разделить на две категории: плюсы от внедрения в организации стандарта и положительные результаты реализации на его базе нормативных требований по защите информации.

К первой категории можно отнести:

Недостатки подхода, ограничения и трудности внедрения стандарта

У предлагаемого стандартом подхода есть и ограничения. Основной – низкая детализация требований и, соответственно, необходимость привлечения для их реализации опытных экспертов высокого уровня. Это плата за гибкость и адаптивность стандарта.

Другим важным ограничением внедрения стандарта может стать «тяжелый багаж» устаревших правил и подходов к обеспечению защиты информации. Во многих компаниях процессы менеджмента годами формировались по пути избыточной формализации, и часто руководство неохотно берется за кардинальную перестройку системы.

В этом случае залогом успешной реализации требований стандарта является осознание руководством важности целей и задач информационной безопасности. Без поддержки топ-менеджмента внедрение стандарта невозможно, так как в основе принятия ключевых решений в СМИБ лежит готовность идти на необходимые изменения и ограничения, выделять финансовые и кадровые ресурсы.

Пример реализации ISO/IEC 27001 в крупной международной компании

Руководством компании была поставлена задача: реализовать российские нормативные требования по защите информации на базе используемого головной компанией стандарта ISO/IEC 27001, минимизировав при этом зависимость собственной СМИБ от центрального офиса. Выполнение этой задачи осложняли следующие факторы:

В ходе обследования были проинспектированы активы и установлены области действия нормативных требований, разработана программа обеспечения информационной безопасности филиала. Следующим этапом проекта стала разработка единой политики ИБ, отражающей общие требования руководства к защите информации. Затем были разработаны и внедрены процедуры, регламентирующие порядок реализации процессов PDCA как основы деятельности СМИБ. И в завершение разработаны организационные документы, определяющие требования к реализации мер защиты информации и обеспечивающие выполнение нормативов. При этом процессы оценки рисков, обоснования и пересмотра мер защиты были интегрированы в процесс модернизации и создания информационных систем и вынесены за рамки проекта внедрения СМИБ. Это позволило плавно и безболезненно провести минимизацию рисков информационной безопасности и при этом выполнить нормативные правовые требования по защите платежной информации и персональных данных.

Итогом проекта стал набор организационно-распорядительных документов по информационной безопасности филиала, внедрение которых позволило:

Практика внедрения стандарта за рубежом

На сегодняшний день ISO/IEC 27001 – один из самых динамично развивающихся стандартов по информационной безопасности. Об этом говорит не только заложенный в серию стандартов объем полезных знаний, но и статистика. По данным последнего опубликованного отчета ISO, с 2012-го по 2017 год количество сертифицированных СМИБ выросло более чем в два раза – с 19 тыс. до 39 тыс. Наибольшее количество сертификаций прошло в Японии, Китае, Великобритании, Индии, США, Германии, Италии и других странах Европейского союза. Тенденция к росту популярности стандарта, вероятно, закрепится – в связи с необходимостью создания эффективной системы менеджмента информационной безопасности для выполнения требований General Data Protection Regulation (GDPR).

Однако Россия по количеству выданных сертификатов (на 2017 год – 78) пока находится только в третьем десятке стран Европы, даже при том, что при подсчете учитывались сертификаты, выданные как в международной, так и в национальной системе сертификации (т.е. аудиторами, аккредитованными национальным органом по сертификации (Росстандарт), а не только International Accreditation Forum (IAF)).

По статистике за 2017 год, наиболее популярной была сертификация в ИТ-отрасли и телекоммуникациях. Можно предположить, что преобладание сертифицированных ИТ- и сервисных организаций во многом связано с передачей крупными компаниями своих ИТ-процессов на аутсорсинг и распространением облачных и сервисных услуг. В числе компаний-аутсорсеров можно назвать Google, Microsoft, Amazon, IBM, Atos Origin, CSC, BNP Paribas Partners for Innovation и др. Кроме того, множество компаний непублично следуют рекомендациям 27001, не сертифицируя собственную СМИБ.

Постоянный рост числа приверженцев стандарта во всем мире не случаен и объясняется преимуществами его применения. Так, опрос, проведенный компанией IT Governance в организациях, которые внедрили ISO/IEC 27001, дал следующие результаты:

По мере развития технологий, роста объема информационных ресурсов и появления новых нормативных требований увеличиваются и затраты на обеспечение информационной безопасности. Все важнее становятся вопросы обоснования расходов на СМИБ и эффективности ее деятельности. В таких условиях необходимо избежать дублирования процессов защиты информации, исключить корпоративные «двойные стандарты», поднять защиту информации на качественно новый уровень и оправдать вложенные в обеспечение информационной безопасности средства. Решить эти задачи позволяет внедрение в организации стандарта информационной безопасности ISO/IEC 27001. Признанный специалистами по ИБ во всем мире и набирающий популярность в корпоративной среде, стандарт допускает возможность получения международного или национального сертификата соответствия, что дает дополнительные преимущества и служит залогом доверия со стороны клиентов и партнеров.

Политика информационной безопасности

Информация является ценным и жизненно важным ресурсом. Настоящая политика информационной безопасности предусматривает принятие необходимых мер в целях защиты активов от случайного или преднамеренного изменения, раскрытия или уничтожения, а также в целях соблюдения конфиденциальности, целостности и доступности информации, обеспечения процесса автоматизированной обработки данных.

Ответственность за соблюдение информационной безопасности несет каждый сотрудник, при этом первоочередной задачей является обеспечение безопасности всех активов. Это значит, что информация должна быть защищена не менее надежно, чем любой другой основной актив. Главные цели не могут быть достигнуты без своевременного и полного обеспечения сотрудников информацией, необходимой им для выполнения своих служебных обязанностей.

В настоящей Политике под термином «сотрудник» понимаются все сотрудники.

1.1. Цель и назначение настоящей Политики

Целями настоящей Политики являются:

Руководители подразделений должны обеспечить регулярный контроль за соблюдением положений настоящей Политики. Кроме того, организована периодическая проверка соблюдения информационной безопасности с последующим представлением отчета по результатам указанной проверки Руководству.

1.2. Область применения настоящей Политики

Требования настоящей Политики распространяются на всю информацию и ресурсы обработки информации. Соблюдение настоящей Политики обязательно для всех сотрудников.

Организации принадлежит на праве собственности (в том числе на праве интеллектуальной собственности) вся деловая информация и вычислительные ресурсы, приобретенные (полученные) и введенные в эксплуатацию в целях осуществления ею деятельности в соответствии с действующим законодательством. Указанное право собственности распространяется на голосовую и факсимильную связь, осуществляемую с использованием оборудования организации, лицензионное и разработанное программное обеспечение, содержание ящиков электронной почты, бумажные и электронные документы всех функциональных подразделений и персонала организации.

2. Требования и рекомендации

2.1. Ответственность за информационные активы

В отношении всех собственных информационных активов организации, активов, находящихся под контролем организации, а также активов, используемых для получения доступа к инфраструктуре организации, определена ответственность соответствующего сотрудника Компании.

2.2. Контроль доступа к информационным системам

2.2.1. Общие положения

Все работы в пределах офисов организации выполняются в соответствии с официальными должностными обязанностями только на компьютерах, разрешенных к использованию в организации.

Внос в здания и помещения организации личных портативных компьютеров и внешних носителей информации (диски, дискеты, флэш-карты и т.п.), а также вынос их за пределы организации производится только при согласовании

Все данные (конфиденциальные или строго конфиденциальные), составляющие коммерческую тайну организации и хранящиеся на жестких дисках портативных компьютеров, зашифрованы. Все портативные компьютеры организации оснащены программным обеспечением по шифрованию жесткого диска.

Руководители подразделений периодически пересматривают права доступа своих сотрудников и других пользователей к соответствующим информационным ресурсам.

В целях обеспечения санкционированного доступа к информационному ресурсу, любой вход в систему осуществляется с использованием уникального имени пользователя и пароля.

Пользователи руководствоваются рекомендациями по защите своего пароля на этапе его выбора и последующего использования. Запрещается сообщать свой пароль другим лицам или предоставлять свою учетную запись другим, в том числе членам своей семьи и близким, если работа выполняется дома.

В процессе своей работы сотрудники обязаны постоянно использовать режим «Экранной заставки» с парольной защитой. Рекомендуется устанавливать максимальное время «простоя» компьютера до появления экранной заставки не дольше 15 минут.

2.2.2. Доступ третьих лиц к системам Компании

Каждый сотрудник обязан немедленно уведомить руководителя обо всех случаях предоставления доступа третьим лицам к ресурсам корпоративной сети.

Доступ третьих лиц к информационным системам Компании должен быть обусловлен производственной необходимостью. В связи с этим, порядок доступа к информационным ресурсам Компании должен быть четко определен, контролируем и защищен.

2.2.3. Удаленный доступ

Пользователи получают право удаленного доступа к информационным ресурсам организации с учетом их взаимоотношений с организации.

Сотрудникам, использующим в работе портативные компьютеры организации, может быть предоставлен удаленный доступ к сетевым ресурсам организации в соответствии с правами в корпоративной информационной системе.

Сотрудникам, работающим за пределами организации с использованием компьютера, не принадлежащего организации, запрещено копирование данных на компьютер, с которого осуществляется удаленный доступ.

Сотрудники и третьи лица, имеющие право удаленного доступа к информационным ресурсам организации, должны соблюдать требование, исключающее одновременное подключение их компьютера к сети организации и к каким-либо другим сетям, не принадлежащим Компании.

Все компьютеры, подключаемые посредством удаленного доступа к информационной сети организации, должны иметь программное обеспечение антивирусной защиты, имеющее последние обновления.

2.2.4. Доступ к сети Интернет

Доступ к сети Интернет обеспечивается только в производственных целях и не может использоваться для незаконной деятельности.

2.3. Защита оборудования

Сотрудники должны постоянно помнить о необходимости обеспечения физической безопасности оборудования, на котором хранятся информация организации.

2.3.1. Аппаратное обеспечение

Все компьютерное оборудование (серверы, стационарные и портативные компьютеры), периферийное оборудование (например, принтеры и сканеры), аксессуары (манипуляторы типа «мышь», шаровые манипуляторы, дисководы для СD-дисков), коммуникационное оборудование (например, факс-модемы, сетевые адаптеры и концентраторы), для целей настоящей Политики вместе именуются «компьютерное оборудование». Компьютерное оборудование, предоставленное организации, является ее собственностью и предназначено для использования исключительно в производственных целях.

Пользователи портативных компьютеров, содержащих информацию, составляющую коммерческую тайну организации, обязаны обеспечить их хранение в физически защищенных помещениях, запираемых ящиках рабочего стола, шкафах, или обеспечить их защиту с помощью аналогичного по степени эффективности защитного устройства, в случаях, когда данный компьютер не используется.

Каждый сотрудник, получивший в пользование портативный компьютер, обязан принять надлежащие меры по обеспечению его сохранности, как в офисе, так и по месту проживания. В ситуациях, когда возрастает степень риска кражи портативных компьютеров, например, в гостиницах, аэропортах, в офисах деловых партнеров и т.д., пользователи обязаны ни при каких обстоятельств не оставлять их без присмотра.

Во время поездки в автомобиле портативный компьютер должен находиться в багажнике. На ночь его следует перенести из автомобиля в гостиничный номер.

Все компьютеры должны защищаться паролем при загрузке системы, активации по горячей клавиши и после выхода из режима «Экранной заставки». Для установки режимов защиты пользователь должен обратиться в службу технической поддержки. Данные не должны быть скомпрометированы в случае халатности или небрежности приведшей к потере оборудования. Перед утилизацией все компоненты оборудования, в состав которых входят носители данных (включая жесткие диски), необходимо проверять, чтобы убедиться в отсутствии на них конфиденциальных данных и лицензионных продуктов. Должна выполняться процедура форматирования носителей информации, исключающая возможность восстановления данных.

При записи какой-либо информации на носитель для передачи его контрагентам или партнерам по бизнесу необходимо убедиться в том, что носитель чист, то есть не содержит никаких иных данных. Простое переформатирование носителя не дает гарантии полного удаления записанной на нем информации.

Карманные персональные компьютеры, а также мобильные телефоны, имеющие функцию электронной почты и прочие переносные устройства не относятся к числу устройств, имеющих надежные механизмы защиты данных. В подобном устройстве не рекомендуется хранить конфиденциальную информацию.

Порты передачи данных, в том числе FD и CD дисководы в стационарных компьютерах сотрудников Компании блокируются, за исключением тех случаев, когда сотрудником получено разрешение.

2.3.2. Программное обеспечение

Все программное обеспечение, установленное на предоставленном организации компьютерном оборудовании, является собственностью организациии должно использоваться исключительно в производственных целях.

Сотрудникам запрещается устанавливать на предоставленном в пользование компьютерном оборудовании нестандартное, нелицензионное программное обеспечение или программное обеспечение, не имеющее отношения к их производственной деятельности. Если в ходе выполнения технического обслуживания будет обнаружено не разрешенное к установке программное обеспечение, оно будет удалено, а сообщение о нарушении будет направлено непосредственному руководителю сотрудника.

На всех портативных компьютерах должны быть установлены программы, необходимые для обеспечения защиты информации:

Все компьютеры, подключенные к корпоративной сети, должны быть оснащены системой антивирусной защиты, утвержденной руководителем.

Сотрудники Компании не должны:

Компания предпочитает приобретать программное обеспечение, а не разрабатывать собственные программы, поэтому пользователям, желающим внедрить новые возможности бизнес-процессов, необходимо обсудить свое предложение со своим менеджером по бизнес информации, который проинформирует их о порядке приобретения и/или разработки программного обеспечения.

2.4. Рекомендуемые правила пользования электронной почтой

Электронные сообщения (удаленные или не удаленные) могут быть доступны или получены государственными органами или конкурентами по бизнесу для их использования в качестве доказательств в процессе судебного разбирательства или при ведении бизнеса. Поэтому содержание электронных сообщений должно строго соответствовать корпоративным стандартам в области деловой этики.

Использование электронной почты в личных целях допускается в случаях, когда получение/отправка сообщения не мешает работе других пользователей и не препятствует бизнес деятельности.

Сотрудникам запрещается направлять партнерам конфиденциальную информацию Организации по электронной почте без использования систем шифрования. Строго конфиденциальная информация Организации, ни при каких обстоятельствах, не подлежит пересылке третьим лицам по электронной почте.

Сотрудникам Организации запрещается использовать публичные почтовые ящики электронной почты для осуществления какого-либо из видов корпоративной деятельности.

Использование сотрудниками Организации публичных почтовых ящиков электронной почты осуществляется только при согласовании с Департаментом защиты информации при условии применения механизмов шифрования.

Сотрудники Организации для обмена документами с бизнес партнерами должны использовать только свой официальный адрес электронной почты.

Сообщения, пересылаемые по электронной почте, представляют собой постоянно используемый инструмент для электронных коммуникаций, имеющих тот же статус, что и письма и факсимильные сообщения. Электронные сообщения подлежат такому же утверждению и хранению, что и прочие средства письменных коммуникаций.

В целях предотвращения ошибок при отправке сообщений пользователи перед отправкой должны внимательно проверить правильность написания имен и адресов получателей. В случае получения сообщения лицом, вниманию которого это сообщение не предназначается, такое сообщение необходимо переправить непосредственному получателю. Если полученная таким образом информация носит конфиденциальный характер, об этом следует незамедлительно проинформировать специалистов Департамента защиты информации.

Отправитель электронного сообщения, документа или лицо, которое его переадресовывает, должен указать свое имя и фамилию, служебный адрес и тему сообщения.

Ниже перечислены недопустимые действия и случаи использования электронной почты:

Ко всем исходящим сообщениям, направляемым внешним пользователям, пользователь может добавлять уведомление о конфиденциальности.

Вложения, отправляемые вместе с сообщениями, следует использовать с должной осторожностью. Во вложениях всегда должна указываться дата их подготовки, и они должны оформляться в соответствии с установленными в Организации процедурами документооборота.

Пересылка значительных объемов данных в одном сообщении может отрицательно повлиять на общий уровень доступности сетевой инфраструктуры Организации для других пользователей. Объем вложений не должен превышать 2 Мбайт.

2.5. Сообщение об инцидентах информационной безопасности, реагирование и отчетность

Все пользователи должны быть осведомлены о своей обязанности сообщать об известных или подозреваемых ими нарушениях информационной безопасности, а также должны быть проинформированы о том, что ни при каких обстоятельствах они не должны пытаться использовать ставшие им известными слабые стороны системы безопасности.

В случае кражи переносного компьютера следует незамедлительно сообщить об инциденте директору Департамента защиты информации.

Пользователи должны знать способы информирования об известных или предполагаемых случаях нарушения информационной безопасности с использованием телефонной связи, электронной почты и других методов. Необходимо обеспечить контроль и учет сообщений об инцидентах и принятие соответствующих мер.

Если имеется подозрение или выявлено наличие вирусов или иных разрушительных компьютерных кодов, то сразу после их обнаружения сотрудник обязан:

2.6. Помещения с техническими средствами информационной безопасности

Конфиденциальные встречи (заседания) должны проходить только в защищенных техническими средствами информационной безопасности помещениях.

Перечень помещений с техническими средствами информационной безопасности утверждается Руководством Организации.

Участникам заседаний запрещается входить в помещения с записывающей аудио/видео аппаратурой, фотоаппаратами, радиотелефонами и мобильными телефонами без предварительного согласования.

Аудио/видео запись, фотографирование во время конфиденциальных заседаний может вести только сотрудник Организации, который отвечает за подготовку заседания, после получения письменного разрешения руководителя группы организации встречи.

Доступ участников конфиденциального заседания в помещение для его проведения осуществляется на основании утвержденного перечня, контроль за которым ведет лицо, отвечающее за организацию встречи.

2.7. Управление сетью

Уполномоченные сотрудники контролируют содержание всех потоков данных проходящих через сеть Организации.

Сотрудникам Организации запрещается:

2.7.1. Защита и сохранность данных

Ответственность за сохранность данных на стационарных и портативных персональных компьютерах лежит на пользователях. Специалисты Департамента информационных технологий обязаны оказывать пользователям содействие в проведении резервного копирования данных на соответствующие носители.

Необходимо регулярно делать резервные копии всех основных служебных данных и программного обеспечения.

Только специалисты на основании заявок руководителей подразделений могут создавать и удалять совместно используемые сетевые ресурсы и папки общего пользования, а также управлять полномочиями доступа к ним.

Сотрудники имеют право создавать, модифицировать и удалять файлы и директории в совместно используемых сетевых ресурсах только на тех участках, которые выделены лично для них, для их рабочих групп или к которым они имеют санкционированный доступ.

Все заявки на проведение технического обслуживания компьютеров должны направляться в Департамент информационных технологий.

2.8. Разработка систем и управление внесением изменений

Все операционные процедуры и процедуры внесения изменений в информационные системы и сервисы должны быть документированы, согласованны с руководителями.

Если вы нашли ошибку: выделите текст и нажмите Ctrl+Enter