Для совершения операций в интернет банке требуется двухфакторная авторизация что это

Как не нужно реализовывать двухфакторную авторизацию на примере одного банка, или почему продакт-менеджер должен консультироваться с безопасниками

Уже четвертый год являюсь клиентом одного банка. В свое время было куча косяков в UI, о которых я писал в банк многостраничные отзывы (да и сейчас программисты никак не могут реализовать то, что делает любой русский школьник, пишущий в первый раз калькулятор: а именно, принимать в качестве десятичного разделителя и точку, и запятую), но по сравнению с остальным страхом «Сбербанка», «Райфайзена» (ох уж эти джава-апплеты, сколько знакомых звонили каждый раз, когда нужно было сделать перевод — сами не могли разобраться) и т. д. — просто радость для глаз.

Но, собственно, пост вылез из недавнего «улучшения». Месяц-два назад кто-то в банке решил улучшить пользовательское взаимодействие и присылать одноразовые коды для определенных операций не эс-эм-эской, а через USSD-сообщение (UPDATE: или, как подсказали в комментариях, возможно, через Flash-SMS, что, впрочем, дела не меняет). Здесь защита и стала падать.

Что стало не так

Важно понимать предназначение USSD. Основное направление использования USSD-сервиса — предоставление абонентам возможности получать дополнительную информацию от приложений и управлять этими приложениями. Т. е. узнать баланс, выполнить серию действий (проход по меню), заказать какую-то услугу.

Ключевой момент в том, что USSD должен (но только не в этом банке) инициироваться самим пользователем на конкретном устройстве (т. е. пользователь должен в этот момент держать устройство в руках). Всё потому, что USSD — это, по сути, сигнализационный канал, в котором обмен сообщениями происходит мгновенно и, в отличие от SMS, USSD не имеет промежуточной базы данных. Проще говоря, они нигде не хранятся и показываются «здесь и сейчас», доставляясь мгновенно.

С одной стороны, всё хорошо: одноразовый пароль не сохранится ни в какой базе, придет быстрее SMS, весь диалог ведется в рамках одной сессии, выходить из мобильного приложения в смски не нужно (USSD появится поверх интерфейса). Но есть одно но, из-за того, что USSD-сообщение нигде не хранится, оно показывается мгновенно и сразу же поверх любого интерфейса (как на картинке выше; не дай бог, спамеры начнут слать свои «письма» через USSD). Если еще не стало понятно, USSD-сообщение будет показано, даже если ваш телефон заблокирован паролем (текст SMS, а вместе с ним и одноразовый пароль, при заблокированном телефоне не прочитать), как минимум, на iOS и, как подсказывают в комментариях, на Windows Phone.

Поэтому, если вдруг злоумышленник узнал ваш обычный пароль и при этом имеет физический доступ на 5 секунд к вашему телефону (например, вы оставили его на столе и отошли), он сможет зайти в мобильный банк. Даже если у вас запаролен телефон. И ему даже не нужно удалять будет USSD-сообщение, т. к. оно нигде не сохранится на телефоне, а просто исчезнет при нажатии кнопки Dismiss. Опять же, из-за того, что сообщение будет показано принудительно (SMS само не откроется, пока вы, например, играете), можно просто находиться рядом с телефоном (в этом случае, правда, жертва что-то заподозрит, ведь она не инициировала сообщение).

Никогда не делайте исключений для двухфакторной аутентификации для удобства пользователей

Думаете, на этом проблемы кончились? Кто-то «гениальный» из отдела взаимодействия решил сделать сервис еще удобнее. «Давайте будем просить одноразовый пароль на вход только в первый раз, когда пользователь установил приложение» — сказал он. Сказал, да не подумал: а что, если этот пользователь зашел в свой личный кабинет не через свой планшет / телефон? Если это было устройство злоумышленника, то теперь, чтобы залогиниться ему будет достаточно знать обычный пароль юзера (двухфакторная аутентификация просто не будет запрашиваться).

В итоге, сейчас происходит прекрасная схема:

1. Введем двухфакторную аутентификацию (типа).

2. Будем отсылать одноразовый пароль через USSD, а не SMS так, чтобы код можно было увидеть даже на заблокированном телефоне.Верно для текущих клиентов на Windows 8 и Android, но уже поправлено для последней версии клиента под iOS.

3. Не будем спрашивать одноразовый пароль, если на устройстве хоть раз зашли по двухфакторной аутентификации (т. е. формально отключим двухфакторную аутентификацию для конкретного устройства).

4. Сделаем так, чтобы жертва зашла через наше устройство, и узнаем ее пароль (был прекрасный ролик про софт, который «снимает» набираемый пароль по отражению экрана в стеклах очков или keylogger).

5. Profit!

Вывод

1. Пока есть подобное поведение, как минимум, в iOS и Windows Phone всегда используйте SMS (и только SMS) для передачи одноразовых паролей.

2. Если уж пользователь согласился на двухфакторную авторизацию всегда используйте ее (не отключайте ее для отдельных устройств после первого входа, если пользователь вышел из своего «профиля»). Это гораздо более серьезное нарушение политики безопасности, чем отправка паролей в виде USSD (ведь в этом случае вообще не нужно ничего отправлять).

Банк, если что, Тинькова. Отсюда мораль, если вас всё это беспокоит, пользуйтесь только веб-мордой (там всегда приходят только SMS и всегда требуется двухфакторная аутентификация). Как отвечает суппорт: «На данный момент произвести соответствующие изменения, к сожалению, не представляется возможным». Надеюсь, этот пост, как-то поднимет приоритет «соответствующих изменений» с «когда-нибудь, если будет время» до «срочно».

Update: сотрудник банка в комментариях считает подобные нарушения безопасности «сомнительными багами» и считает нормальным считать авторизированным любое устройство, где хоть раз ввели код подтверждения (вы же никогда не воспользуетесь чужим планшетом / телефоном). Молодец, что.

Что такое двухфакторная аутентификация и почему ее важно использовать

Что такое двухфакторная аутентификация?

2FA, или двухфакторная аутентификация — это такой метод идентификации пользователя для входа в сервис, при котором нужно двумя разными способами подтвердить, что именно он — хозяин аккаунта. В некоторых сервисах, например, «ВКонтакте», она называется «подтверждение входа».

Эта функция серьезно повышает уровень безопасности. Злоумышленникам, которым по разным причинам могут пригодиться ваши данные, гораздо сложнее получить доступ одновременно к вашему паролю, а также телефону, электронной почте или другому методу аутентификации. Если использовать только пароль, то аккаунт остается уязвимым. Пароли легко утекают в Сеть, и далеко не всегда по вине пользователя.

Как можно подтвердить свою личность?

Большинство приложений и сервисов предлагают пользователю на выбор такие варианты двойной аутентификации:

Кроме того, есть еще несколько видов подтверждения входа, которые используют реже:

Гарантирует ли двухфакторная аутентификация абсолютную безопасность?

«В идеале второй фактор для входа должен приходить пользователю на другое устройство, не на то, с которого осуществляется вход в учетную запись, — говорит старший эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо. — Риск появляется при использовании одного и того же устройства и для входа в учетную запись, и для получения одноразового пароля. Если атакующие смогли заразить это устройство определенными видами троянцев, то считать одноразовый пароль защищенным больше не получится. Но по сравнению со сценарием, когда пользователь вовсе не включает двухфакторную аутентификацию, даже вариант с одним устройством выглядит несравненно лучше».

Что, если второе устройство потеряли?

Обычно сервисы всегда предусматривают некий альтернативный способ аутентификации. Но иногда пользователю в таких случаях приходится обратиться в службу поддержки.

Как и где стоит включить двухфакторную аутентификацию:

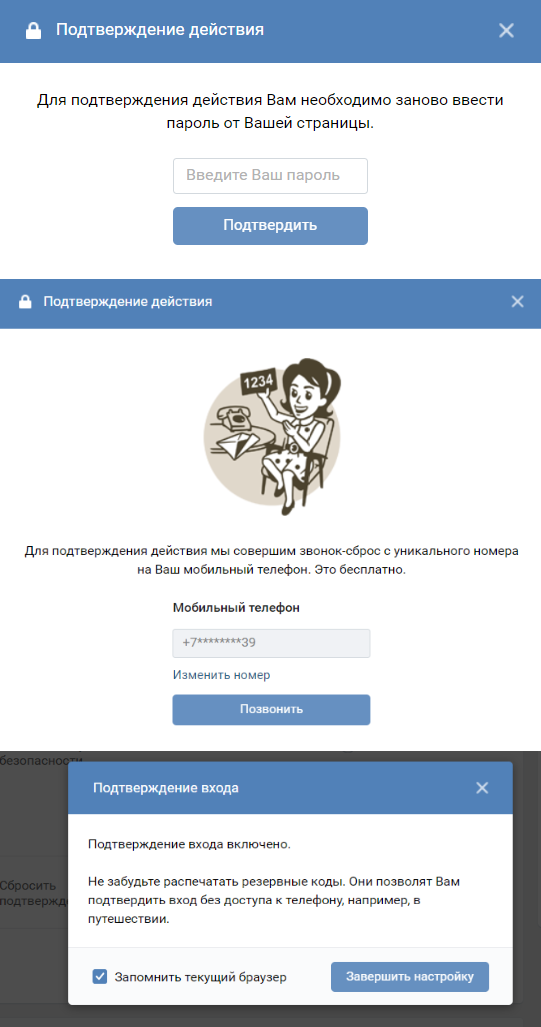

Как подключить двухфакторную аутентификацию во «ВКонтакте»

Зайдите в «Настройки» → Во вкладке «Безопасность» выберите «Подтверждение входа» → «Подключить». Дальше нужно будет ввести свой пароль, ввести последние цифры номера, с которого на ваш телефон поступит звонок, и функция подтверждения входа будет подключена. При желании можно выбрать аутентификацию через приложения для генерации кодов, а также распечатать или записать резервные коды.

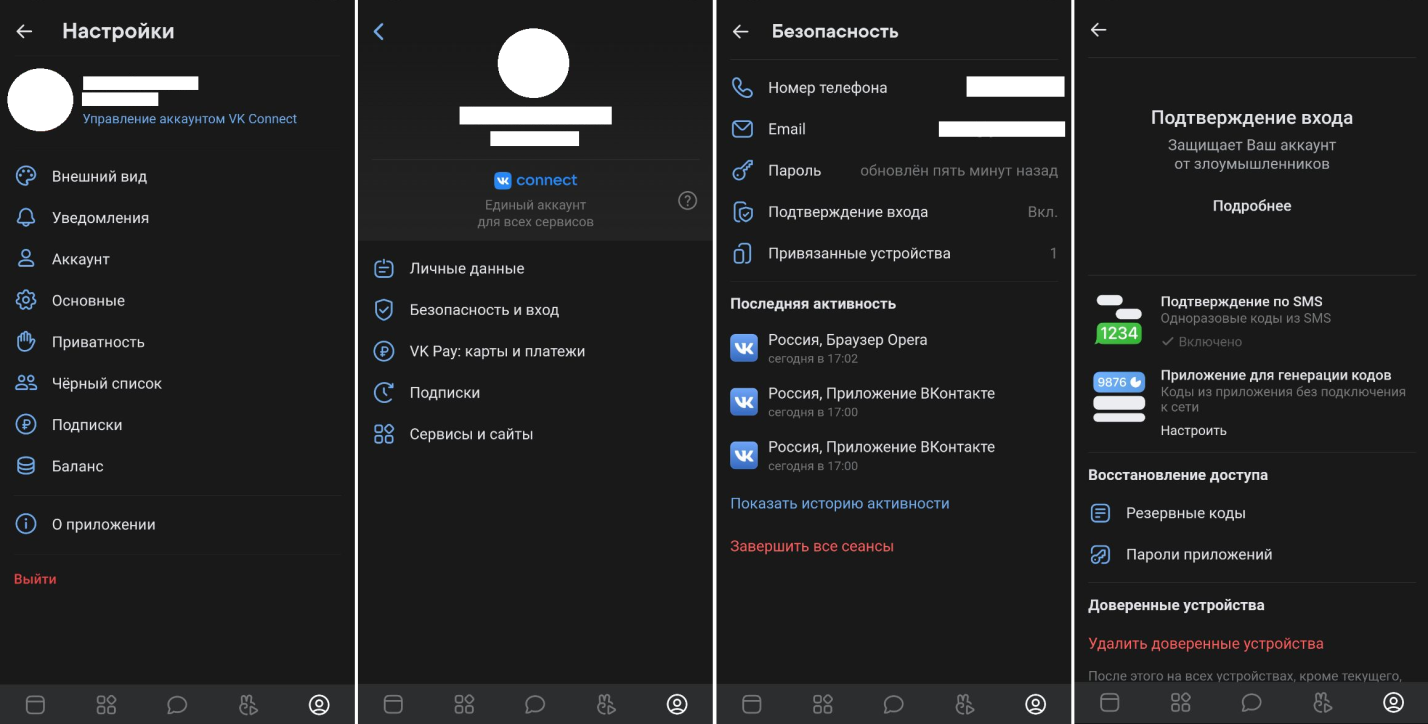

Зайдите в «Настройки» (в приложении они находятся в меню в нижней части экрана) → выберите «Управление аккаунтом VK Connect» → «Безопасность и вход» → «Подтверждение входа».

Далее, как и в полной версии, выбираете способ подтверждения входа и восстановления доступа.

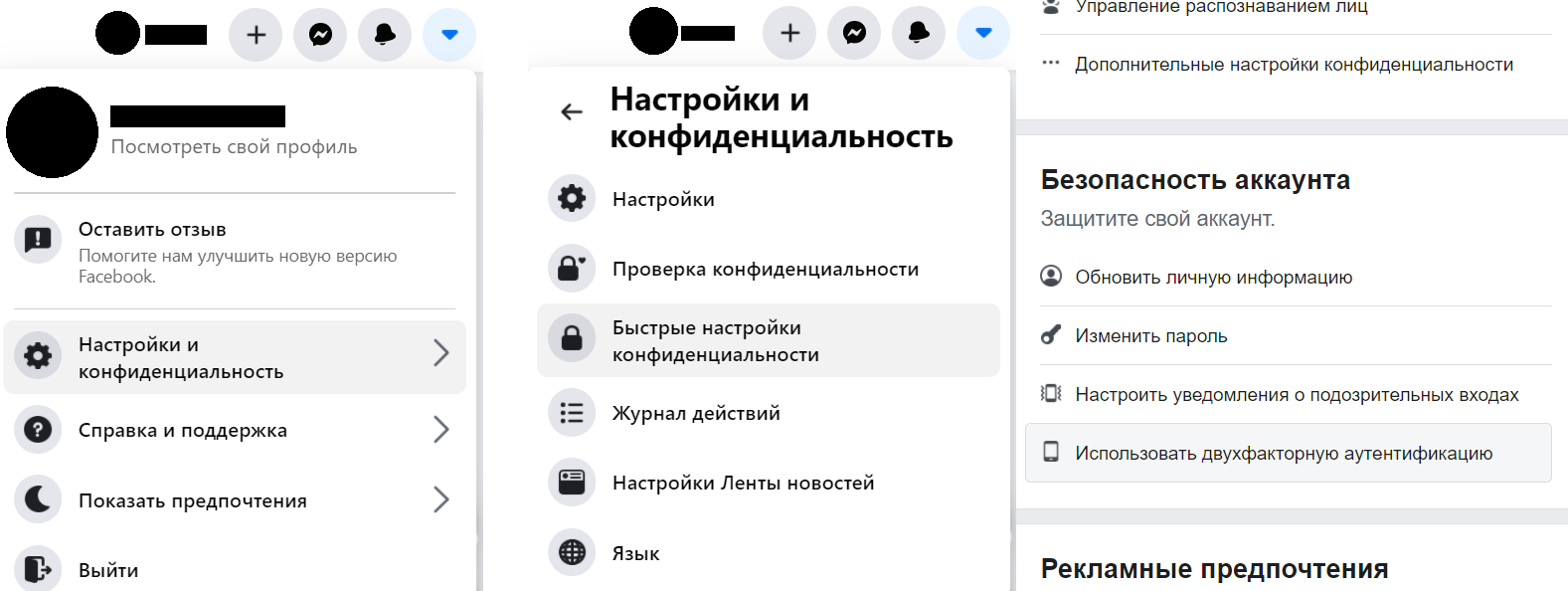

Как подключить двухфакторную аутентификацию в Facebook

В меню (рядом со значком уведомлений) нужно выбрать «Настройки и конфиденциальность» → «Быстрые настройки конфиденциальности». В разделе «Безопасность аккаунта» выбрать «Использовать двухфакторную аутентификацию». Далее нужно выбрать оптимальный способ идентификации, ввести код, полученный на мобильный телефон и — при желании — сохранить резервные коды.

В приложении двухфакторная аутентификация подключается таким же образом.

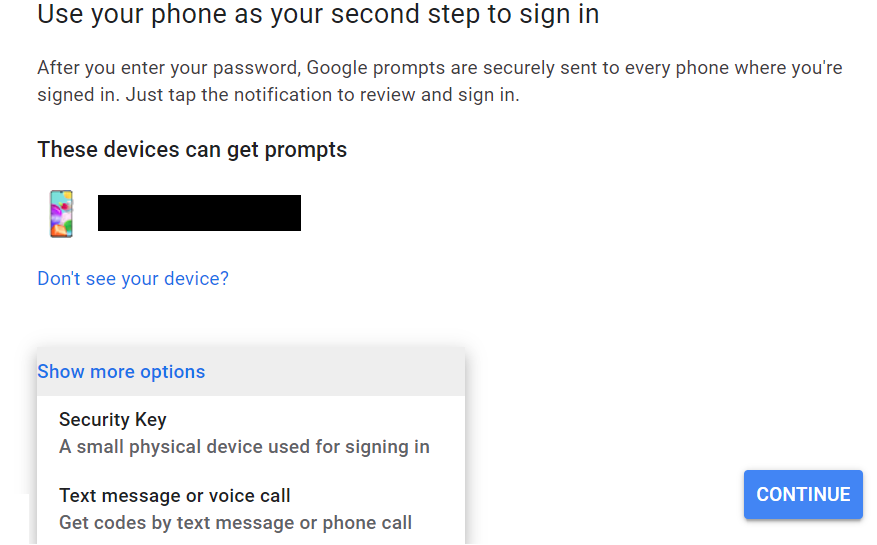

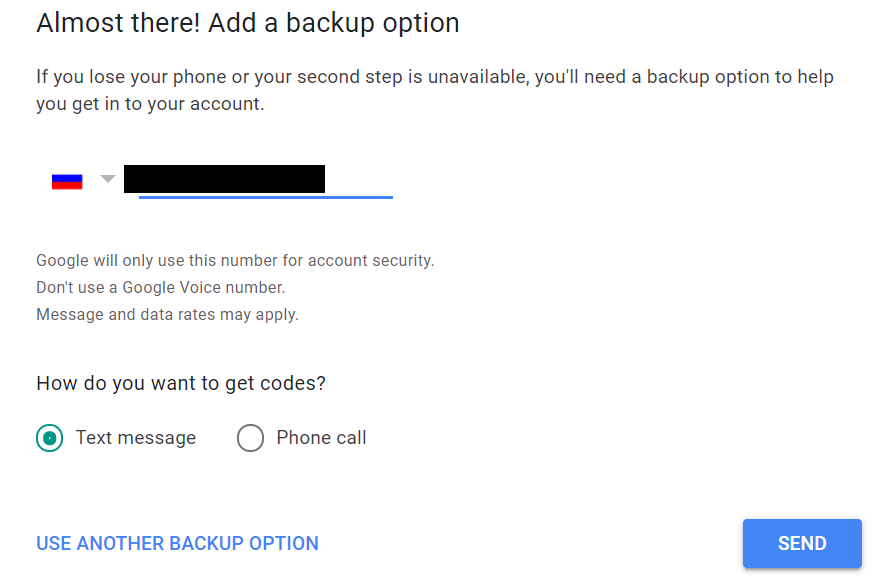

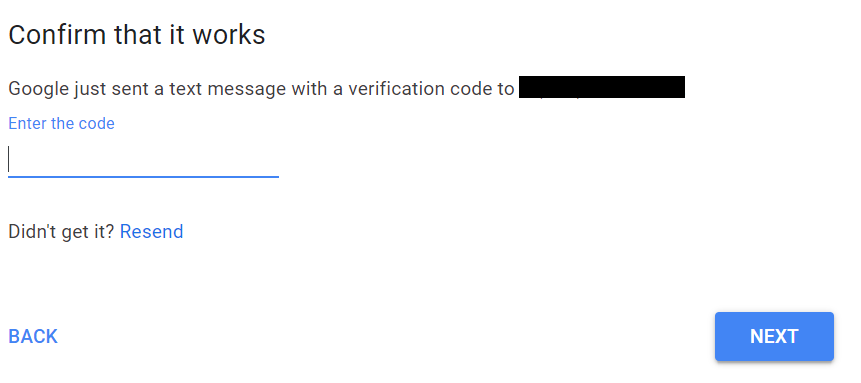

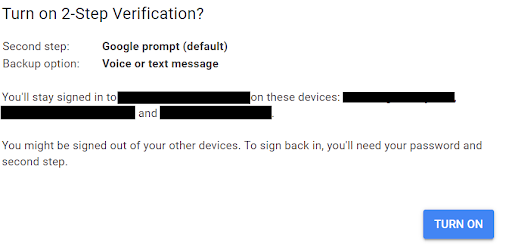

Как подключить двухфакторную аутентификацию в Google

Настроить подтверждение входа в почте и других сервисах Google можно на странице аккаунта. Процесс настройки здесь чуть сложнее, чем в других сервисах. В первую очередь нужно подтвердить, что это действительно ваш аккаунт, введя свой пароль и подтвердив вход (можно сделать это, просто нажав «да» на выбранном устройстве, либо выбрав другой способ).

Дальше необходимо выбрать способ, которым вы будете получать коды в дальнейшем: SMS, звонок, резервные коды.

Дальше нужно убедиться, что выбранный способ аутентификации работает.

Подтвердите, что вы действительно хотите подключить эту функцию.

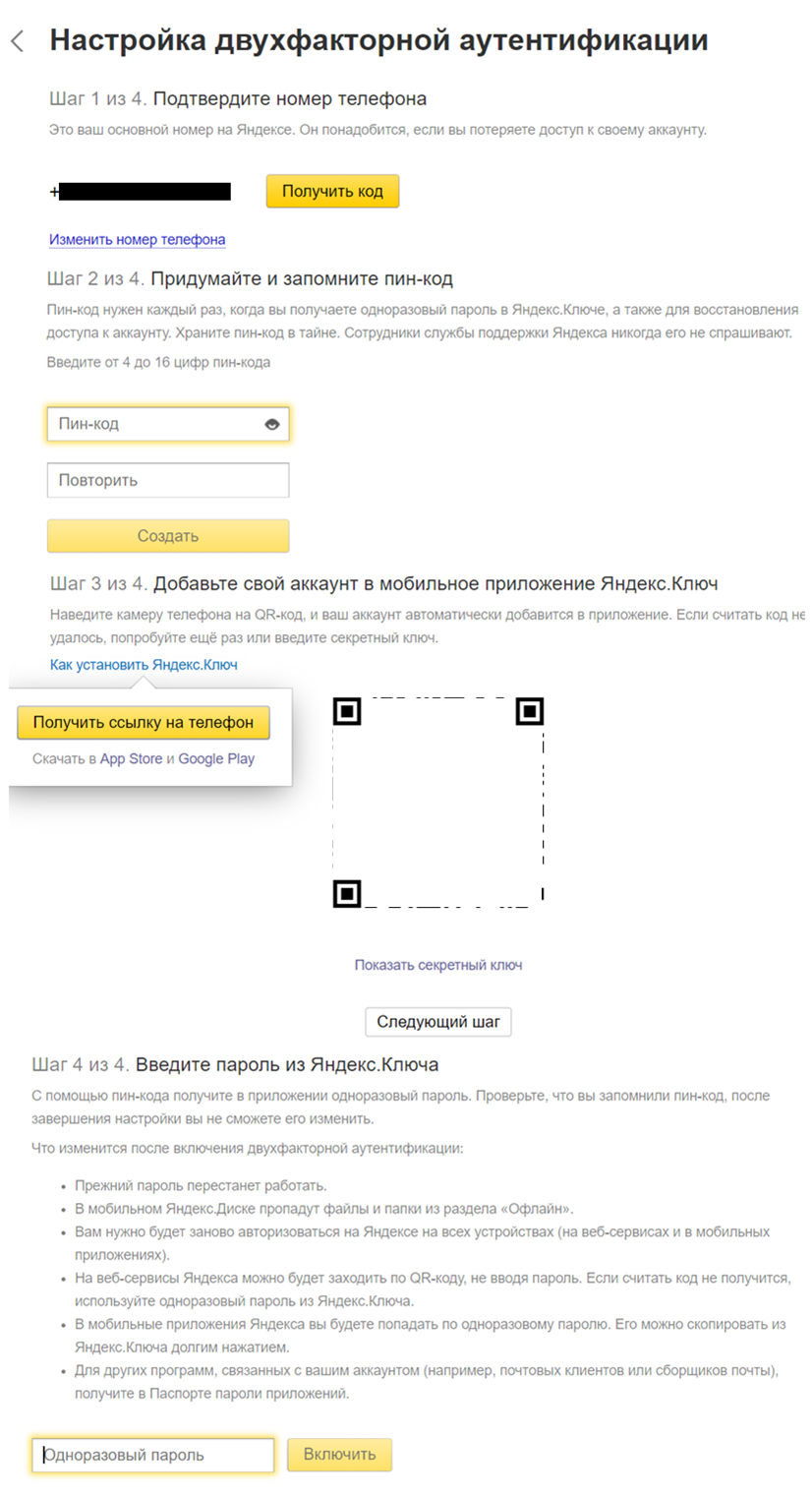

Как подключить двухфакторную аутентификацию в «Яндексе»

Чтобы подключить двухфакторную аутентификацию в сервисах «Яндекса», обязательно нужно приложение «Яндекс.Ключ». Это же приложение можно использовать для входа в любые другие сервисы, поддерживающие подтверждение входа через приложения-аутентификаторы.

В первую очередь нужно зайти на эту страницу. Подтвердив номер телефона, нужно придумать PIN-код и скачать приложение «Яндекс.Ключ». Через приложение нужно будет сканировать QR-код. После этого в приложении появится первый из автоматически генерируемых кодов. Его нужно будет ввести на сайте, и новый способ аутентификации будет подключен.

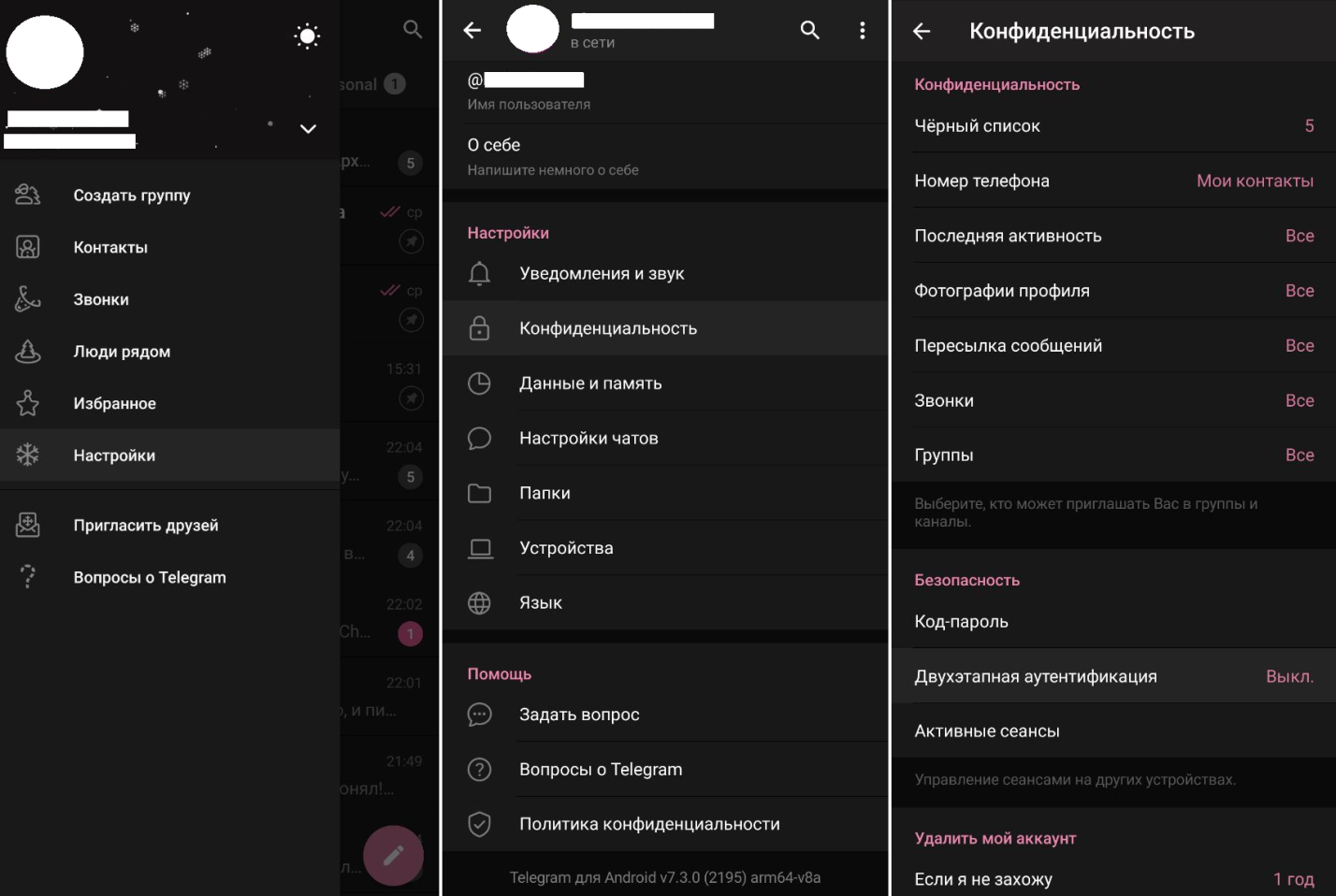

Как подключить двухфакторную аутентификацию в Telegram

В Telegram двухэтапная аутентификация настраивается нестандартно: при входе с каждого нового устройства пользователю и так нужно вводить код, полученный в SMS. Поэтому второй этап аутентификации, который можно подключить — это как раз обычный пароль.

Нужно выбрать «Настройки» → «Конфиденциальность» → «Безопасность» → «Двухэтапная аутентификация».

Дальше вы придумываете новый пароль, подсказку к нему (при желании) и вводите свой адрес электронной почты, чтобы получить на нее код для подтверждения этой операции.

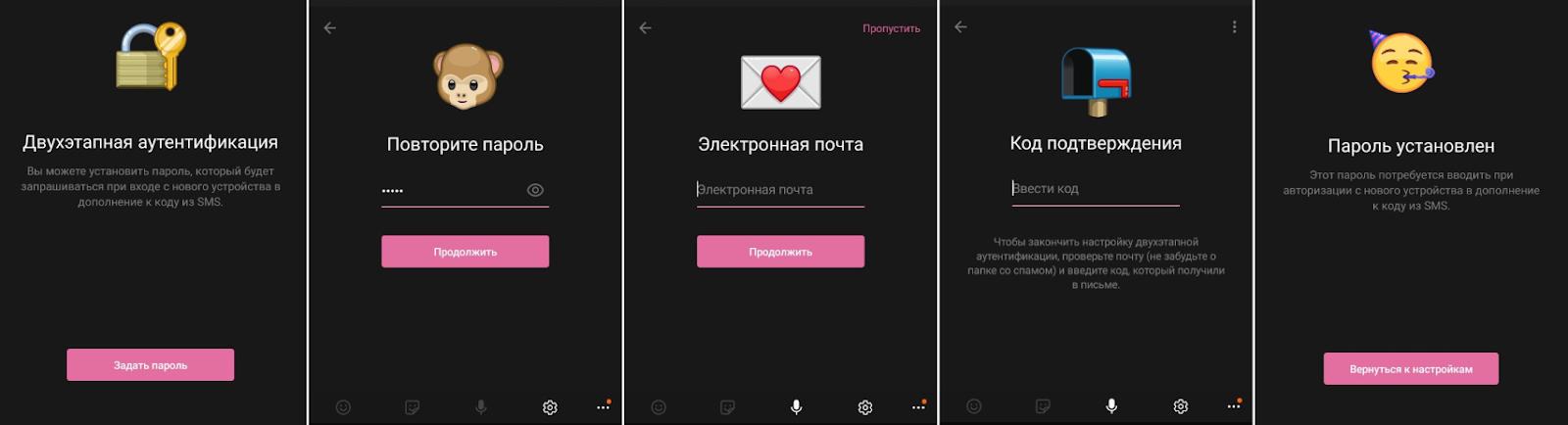

Как подключить двухфакторную аутентификацию в Instagram

Зайдите в меню, выберите «Настройки» → «Безопасность» → «Двухфакторная аутентификация». Затем нужно выбрать удобный способ и ввести полученный код.

Кроме того, двухэтапную аутентификацию можно подключить для Apple ID (здесь) и для сервисов Microsoft (здесь).

Двухфакторная аутентификация: что это и зачем оно нужно?

Мы решили посвятить двухфакторной аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать.

Двухфакторная аутентификация — тема, которой мы так или иначе касаемся во многих наших постах. В прошлом году мы даже записали на эту тему целый подкаст. Однако ввиду возрастающего количества разных сервисов и все чаще случающихся атак на пользовательские аккаунты (как, например, перехваты контроля над учетными записями iCloud) мы решили посвятить этому виду аутентификации отдельную статью и рассказать о том, что это такое, как она работает и почему ее стоит использовать везде, где это возможно.

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация — это метод идентификации пользователя в каком-либо сервисе (как правило, в Интернете) при помощи запроса аутентификационных данных двух разных типов, что обеспечивает двухслойную, а значит, более эффективную защиту аккаунта от несанкционированного проникновения. На практике это обычно выглядит так: первый рубеж — это логин и пароль, второй — специальный код, приходящий по SMS или электронной почте. Реже второй «слой» защиты запрашивает специальный USB-ключ или биометрические данные пользователя. В общем, суть подхода очень проста: чтобы куда-то попасть, нужно дважды подтвердить тот факт, что вы — это вы, причем при помощи двух «ключей», одним из которых вы владеете, а другой держите в памяти.

Впрочем, двухфакторная защита не панацея от угона аккаунта, но достаточно надежный барьер, серьезно усложняющий злоумышленникам доступ к чужим данным и в какой-то степени нивелирующий недостатки классической парольной защиты. Ведь у паролей, на которых основано подавляющее большинство авторизационных механизмов в Интернете, есть неизбежные недостатки, которые фактически являются продолжением достоинств: короткие и простые пароли легко запомнить, но так же легко подобрать, а длинные и сложные трудно взломать, но и запомнить непросто. По этой причине многие люди используют довольно тривиальные пароли, причем сразу во многих местах. Второй фактор в подобных случаях оказывается крайне полезен, поскольку, даже если пароль был скомпрометирован, злоумышленнику придется или раздобыть мобильник жертвы, или угнать ее почтовый ящик.

Несмотря на многочисленные попытки современного человечества заменить пароли чем-то поинтереснее, полностью избавиться от этой привычной всем парадигмы оказалось не так просто, так что двухфакторную аутентификацию можно считать одним из самых надежных механизмов защиты на сегодняшний день. Кстати, этот метод удобен еще и тем, что способен предупреждать хозяина аккаунта о попытке взлома: если на ваш телефон или почту вдруг приходит сообщение с одноразовым кодом при том, что вы никаких попыток логина не предпринимали, значит, вас пытаются взломать — самое время менять оказавшийся ненадежным пароль!

Где можно включить двухфакторную аутентификацию?

Ответом на этот вопрос может служить простое правило: если используемый вами сервис содержит важные для вас данные и позволяет включить двухфакторную аутентификацию, активируйте ее не раздумывая! Вот, скажем, какой-нибудь Pinterest. Ну, не знаю… Если бы у меня был аккаунт в этом сервисе, я бы вряд ли захотел каждый раз проходить долгую процедуру двухслойной авторизации. А вот интернет-банкинг, аккаунты в соцсетях, учетка в iCloud, почтовые ящики и особенно ваши служебные учетные записи — все это однозначно стоит защитить двухфакторной аутентификацией. Сервисы Google, Apple и все основные социальные сети позволяют это сделать в настройках без особого труда.

Двухфакторная аутентификация — один из лучших методов защиты ваших аккаунтов #security

К слову, если у вас есть свой сайт, скажем, на базе WordPress или другой подобной платформе, включить в настройках двухфакторную защиту тоже не будет лишним. В общем, повторюсь: если аккаунт и его содержимое вам дороги, не игнорируйте возможность усилить защиту.

Какие еще существуют виды двухфакторной аутентификации?

Выше я уже упомянул рассылку специального кода в виде SMS и email-сообщений и USB-ключи и смарт-карты, используемые преимущественно для доступа к некоторым видам интернет-ресурсов и VPN-сетям. Кроме того, существуют еще генераторы кодов (в виде брелока с кнопкой и небольшим экранчиком), технология SecureID и некоторые другие специфические методы, характерные в основном для корпоративного сектора. Есть и менее современные интерпретации: например, так называемые TAN-пароли (TAN, Transaction Authentication Number — аутентификационный номер транзакции). Возможно, вы даже сталкивались с ними, если были клиентом какого-нибудь не самого прогрессивного банка: при подключении интернет-банкинга клиенту выдавалась бумажка с заранее сформированным списком одноразовых паролей, которые вводятся один за другим при каждом входе в систему и/или совершении транзакции. Кстати, ваша банковская карта и PIN тоже формируют систему двухфакторной аутентификации: карточка — «ключ», которым вы владеете, а PIN-код к ней — «ключ», который вы запоминаете.

Как я уже упомянул выше, существует и биометрический способ идентификации пользователя, который часто выступает в роли вторичного фактора защиты: одни системы подразумевают сканирование отпечатка пальца, другие определяют человека по глазам, есть даже те, которые ориентируются по «рисунку» сердцебиения. Но пока это все довольно экзотические методы, хотя и куда более популярные, чем, скажем, электромагнитные татуировки, которые по примеру радиочипов могут служить вторичным фактором аутентификации пользователя. Я бы от такой не отказался 🙂

Фактор-2: как защитить свой платеж

При дистанционном банковском обслуживании (ДБО) без надежного подтверждения личности клиента обойтись невозможно. Портал Банки.ру выяснил, какие средства аутентификации применяют в банковской отрасли и насколько они эффективны.

Для усиления надежности используют так называемую многофакторную аутентификацию, когда к постоянным логину и паролю добавляются другие методы. Большинство кредитных организаций считают достаточной для двухфакторную аутентификацию. В качестве второго фактора выступает обладание определенным телефонным номером либо токеном, или генератором паролей.

Второй по популярности метод — со списком одноразовых паролей. Они не зависят ни от каких внешних факторов, дешевы (клиенту предоставляются бесплатно), имеют ограниченное количество паролей (в большинстве случае 112). После использования всех паролей вы не сможете производить никаких операций, пока не сходите в банк за другой картой. Впрочем, можно взять сразу несколько. Основной недостаток этого способа — невозможность привязки к операции, что дает шанс украсть у вас деньги, подменив реквизиты с помощью троянской программы или фишингового сайта.

, пока не прижившиеся в России, представляют собой полностью автономные электронные устройства, не подключаемые ни к компьютеру, ни к сети. Уникальные ключи для генерации одноразовых паролей записываются в них на этапе производства. Важной особенностью является привязка создаваемого одноразового пароля к реквизитам документа. Для ввода реквизитов (к примеру, суммы, номера счета, БИК банка получателя) такие устройства оснащают цифровой клавиатурой. Стоимость начинается от 1 тыс. рублей, что для розницы весьма ощутимо. Кроме того, он отпугивает пользователя необходимостью ручного ввода относительно большого объема данных при выполнении каждой операции. Эти причины, по всей видимости, и не позволяют таким устройствам получить распространение в нашей стране.

того что реквизиты создаваемого документа используются в качестве аргументов криптографической функции, генерирующей пароль, не позволяет злоумышленнику подменить операцию. Единственным способом фрода (мошенничество в области информационных технологий. — Прим. ред.) при наличии у пользователя устройства такого рода остается социальная инженерия: запудрить мозги пользователю так, чтобы тот добровольно отправил свои деньги мошеннику. Это может показаться нелепым, но именно так действует банковский троянец SpyEye. И зачастую успешно.

Токены с оптическим вводом информации совмещают высокую защищенность с отсутствием необходимости вводить данные вручную. Вся информация вводится с экрана компьютера посредством оптического датчика, встроенного в токен. После ввода реквизитов операции на дисплее появляются запрос на код подтверждения и область, мигающая особым образом () — так кодируются данные для токена. Считывая их, токен выводит на встроенный экран раскодированные реквизиты и ответный код, вычисленный с использованием реквизитов. Пользователь проверяет корректность реквизитов и вводит ответный код.

Единственный недостаток оптических токенов — их дороговизна: не каждый клиент банка готов заплатить от 2 тыс. до 5 тыс. рублей за подобное устройство. И, конечно, даже с таким токеном пользователь может быть обманут посредством социальной инженерии или если устройство будет украдено.

Глава представительства SafeNet в России и СНГ Сергей Кузнецов так характеризует преимущества оптических токенов: «Ввиду того что данные о трансакции могут быть подменены во время передачи в банк, их необходимо тщательно проверять. Средство аутентификации SafeNet eToken 3500 считывает данные трансакции, которые банк получил из посредством оптического датчика, а затем отображает их на своем экране. Если данные на экране средства аутентификации совпадают с введенными, пользователь создает уникальную электронную подпись, которая является подтверждением операции. Поскольку средство аутентификации eToken 3500 считывает сведения о трансакции с экрана, исключаются ошибки в результате неправильного ввода, поэтому сама процедура подтверждения становится более удобной».

Этот метод аутентификации совмещает все возможные достоинства: код не передается пользователю по каналам, привязан к реквизитам конкретной операции, а сама карта привязана к пользователю. Увы, немилосердная цена всех этих преимуществ пока останавливает большинство банков от внедрения данной системы безопасности.

Директор по продажам компании «БИФИТ» Станислав Шилов рассказал о подходе своей компании к средствам аутентификации: «Сейчас доступно большое количество технологических решений для подтверждения платежей. У каждого из них есть свои особенности, но общая тенденция такова: за повышение уровня безопасности приходится платить или в прямом смысле (используя более дорогие устройства), или в переносном (жертвуя удобством совершения операций). Здесь нет универсального решения, подходящего всем. Правильно использовать взвешенный подход к безопасности: низкорисковые операции делать максимально удобными и простыми в совершении, а операции с высоким риском, например внешние переводы на крупные суммы, защищать с помощью наиболее безопасных технических средств. Именно такой подход мы используем в нашем решении для обслуживания физических лиц».

К сожалению, почти все это богатство возможностей в России почти не востребовано, особенно в для физических лиц. Большинство финучреждений полагаются на простые и недорогие средства аутентификации: паролей, чеки и с паролями. Но после вступления в действие с начала 2014 года статьи 9 федерального закона «О национальной платежной системе», которая вынудит банки компенсировать клиентам все потери, связанные с проведением несанкционированных операций, кредитным организациям придется задуматься о внедрении более надежных средств аутентификации клиента.

Немного о 2FA: Двухфакторная аутентификация

Cегодня мы решили обратить внимание на тему двухфакторной аутентификации и рассказать о том, как она работает.

Двухфакторная аутентификация или 2FA – это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа.

Двухфакторная аутентификация требует, чтобы пользователь имел два из трех типов идентификационных данных.

Второй пункт – это токен, то есть компактное устройство, которое находится в собственности пользователя. Самые простые токены не требуют физического подключения к компьютеру – у них имеется дисплей, где отображается число, которое пользователь вводит в систему для осуществления входа – более сложные подключаются к компьютерам посредством USB и Bluetooth-интерфейсов.

Сегодня в качестве токенов могут выступать смартфоны, потому что они стали неотъемлемой частью нашей жизни. В этом случае так называемый одноразовый пароль генерируется или с помощью специального приложения (например Google Authenticator), или приходит по SMS – это максимально простой и дружественный к пользователю метод, который некоторые эксперты оценивают как менее надежный.

В ходе проведенного исследования, в котором приняли участие 219 человек разных полов, возрастов и профессий, стало известно, что более половины опрошенных используют двухфакторную SMS-аутентификацию в социальных сетях (54,48%) и при работе с финансами (69,42%).

Однако, когда дело касается рабочих вопросов, то здесь предпочтение отдается токенам (45,36%). Но вот что интересно, количество респондентов, пользующихся этими технологиями как добровольно, так и по приказу начальства (или вследствие других вынуждающих обстоятельств), примерно одинаково.

График популярности различных технологий по сферам деятельности

График заинтересованности респондентов в 2FA

Среди токенов можно выделить одноразовые пароли, синхронизированные по времени, и одноразовые пароли на основе математического алгоритма. Синхронизированные по времени одноразовые пароли постоянно и периодически меняются. Такие токены хранят в памяти количество секунд, прошедших с 1 января 1970 года, и отображают часть этого числа на дисплее.

Чтобы пользователь мог осуществить вход, между токеном клиента и сервером аутентификации должна существовать синхронизация. Главная проблема заключается в том, что со временем они способны рассинхронизироваться, однако некоторые системы, такие как SecurID компании RSA, дают возможность повторно синхронизировать токен с сервером путем ввода нескольких кодов доступа. Более того, многие из этих устройств не имеют сменных батарей, потому обладают ограниченным сроком службы.

Как следует из названия, пароли на основе математического алгоритма используют алгоритмы (например цепочки хэшей) для генерации серии одноразовых паролей по секретному ключу. В этом случае невозможно предугадать, каким будет следующий пароль, даже зная все предыдущие.

Иногда 2FA реализуется с применением биометрических устройств и методов аутентификации (третий пункт). Это могут быть, например, сканеры лица, отпечатков пальцев или сетчатки глаза.

Проблема здесь заключается в том, что подобные технологии очень дороги, хотя и точны. Другой проблемой использования биометрических сканеров является неочевидность определения необходимой степени точности.

Если установить разрешение сканера отпечатка пальца на максимум, то вы рискуете не получить доступ к сервису или устройству в том случае, если получили ожог или ваши руки попросту замерзли. Поэтому для успешного подтверждения этого аутентификатора достаточно неполного соответствия отпечатка эталону. Также стоит отметить, что изменить такой «биопароль» физически невозможно.

Насколько надежна двухфакторная аутентификация

Это хороший вопрос. 2FA не является непроницаемой для злоумышленников, однако она серьезно усложняет им жизнь. «Используя 2FA вы исключаете достаточно крупную категорию атак», – говорит Джим Фентон (Jim Fenton), директор по безопасности OneID. Чтобы взломать двухфакторную аутентификацию «плохим парням» придется украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами.

Последнего можно добиться, например, с помощью фишинговых атак или вредоносного программного обеспечения. Есть еще один необычный способ: доступ к аккаунту журналиста Wired Мэтта Хоннана (Matt Honnan) злоумышленники получили с помощью функции восстановления аккаунта.

Восстановление аккаунта выступает в качестве инструмента для обхода двухфакторной аутентификации. Фентон, после истории с Мэттом, лично создал аккаунт в Google, активировал 2FA и притворился, что «потерял» данные для входа. «Восстановление аккаунта заняло некоторое время, но через три дня я получил письмо, что 2FA была отключена», – отмечает Фентон. Однако и у этой проблемы есть решения. По крайней мере, над ними работают.

«Я считаю, что биометрия – это один из таких способов, – говорит технический директор Duo Security Джон Оберхайд (Jon Oberheide). – Если я потеряю свой телефон, то чтобы восстановить все аккаунты мне не хватит вечности. Если бы существовал хороший биотметрический метод, то он бы стал надежным и полезным механизмом восстановления». По сути, Джон предлагает использовать одну форму 2FA для аутентификации, а другую – для восстановления.

Где применяется 2FA

Вот несколько основных сервисов и социальных сетей, которые предлагают эту функцию – это Facebook, Gmail, Twitter, LinkedIn, Steam. Их разработчики предлагают на выбор: SMS-аутентификацию, список одноразовых паролей, Google Authenticator и др. Недавно 2FA ввел Instagram, чтобы защитить все ваши фотографии.

Однако здесь есть интересный момент. Стоит учитывать, что двухфакторная аутентификация добавляет к процессу аутентификации еще один дополнительный шаг, и, в зависимости от реализации, это может вызывать как небольшие сложности со входом (или не вызывать их вовсе), так и серьезные проблемы.

По большей части отношение к этому зависит от терпеливости пользователя и желания повысить безопасность аккаунта. Фентон высказал следующую мысль: «2FA – это хорошая штука, но она способна усложнить жизнь пользователям. Потому имеет смысл вводить её только для тех случаев, когда вход осуществляется с неизвестного устройства».

Двухфакторная аутентификация не панацея, но она помогает серьезно повысить защищенность аккаунта, затратив минимум усилий. Усложнение жизни взломщиков – это всегда хорошо, потому пользоваться 2FA можно и нужно.

Что ждет 2FA

Методам защиты, основанным на методиках многофакторной аутентификации, сегодня доверяет большое число компаний, среди которых организации из сферы высоких технологий, финансового и страхового секторов рынка, крупные банковские учреждения и предприятия госсектора, независимые экспертные организации, а также исследовательские фирмы.

Оберхайд отмечает, что многие пользователи, которые скептически относились к двухфакторной аутентификации, очень скоро обнаруживали, что здесь все не так сложно. Сегодня 2FA переживает настоящий бум, а любую популярную технологию гораздо проще совершенствовать. Несмотря на наличие сложностей, её ждет светлое будущее.