Dmz что это такое

Что такое DMZ в роутере и как настроить демилитаризованную зону

Функциональные возможности Wi-Fi роутера довольно широки, но некоторые опции этого сетевого устройства совсем незнакомы некоторым пользователям. Безусловно определенные функции в интерфейсе устройства рядовым юзерам ни к чему, но если нужно решить нетривиальные задачи, то знать о них просто необходимо. Например, геймерам, имеющим дома игровой сервер или обезопасившим себя системой видеонаблюдения, чтобы открыть доступ к DVR видеорегистратору следует знать, что такое DMZ в роутере и как настроить виртуальную зону.

Многие рекомендуют в таких случаях сделать проброс портов. Это действительно актуально, но в этом случае есть риск столкнуться с некоторыми проблемами. Нередко под видеорегистратор для веб-интерфейса используется 80-тый порт, который изменить нельзя и вместе с этим на маршрутизаторе он тоже занят, а значит проброс портов в этом случае неактуален. Есть бывалые ребята, которые перенаправляют сетевой поток с участием брандмауэра, но на мой взгляд лучше воспользоваться встроенной в роутер опцией DMZ.

DMZ — это аббревиатура от выражения DeMilitarized Zone, что переводится как Демилитаризованная зона. По сути это специализированный локальный сегмент сети, который содержит в себе общедоступные сервисы с полным открытым доступом для внутренней и внешней сети. Одновременно с этим, домашняя (частная) сеть остается закрытой за сетевым устройством и никаких изменений в ее работе нет.

После активации этой функции, ДМЗ-хост будет доступен из Всемирной сети с полным контролем над своей безопасностью. То бишь, все открытые порты, находящиеся в этой зоне, будут доступны из Интернета и локальной сети по доверенному IP-адресу. Таким образом DMZ обеспечивает необходимый уровень безопасности в локальной сети и дает возможность свести к минимуму ущерб в случае атаки на общедоступный (добавленный в ДМЗ) IP. Как вы понимаете, атакующий имеет только доступ к устройству, которое добавлено в Демилитаризованную зону.

Если вы добавили в эту зону регистратор, то можно просто изменить пароль, а вот игровой сервер нуждается в дополнительной настройке контроля и фильтрации в брандмауэре. Следует сказать, что, например, для компьютера, который добавлен в качестве узла DMZ, нужно отключить функцию DHCP-клиента (автоматическое получение IP-адреса) и присвоить ему статический IP. Это необходимо сделать из-за того, что функция DHCP может менять IP-адрес устройства.

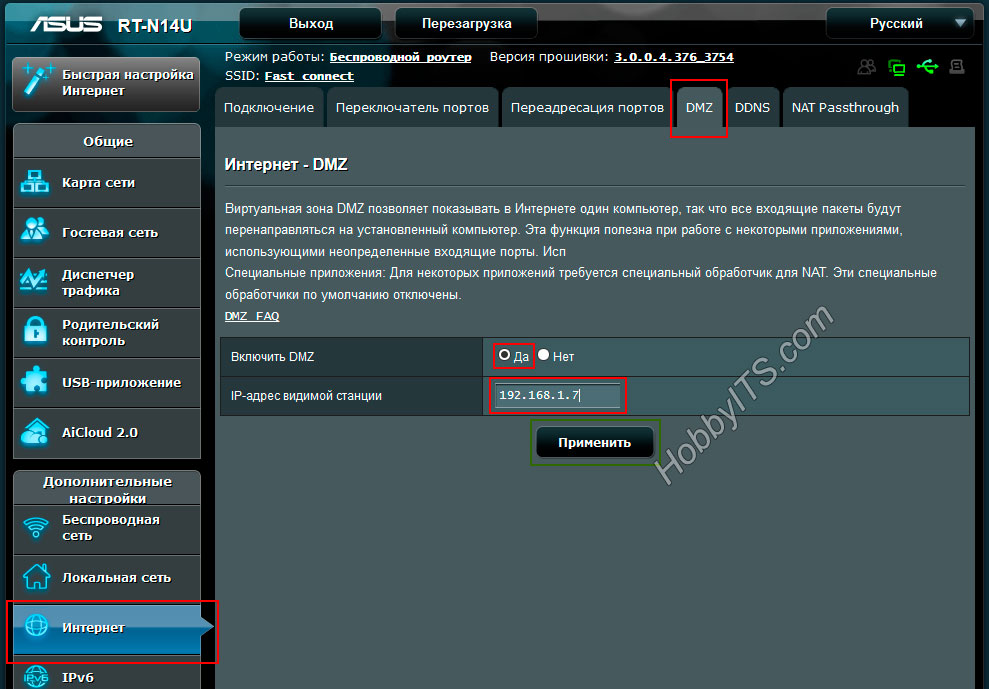

Как включить и настроить DMZ на Wi-Fi роутере / модеме.

Бюджетные модели этих сетевых устройств не имеют возможности создать полноценную зону для всех участников в нашем сегменте сети, но нам это и не нужно. Главное, что есть возможность добавить в Демилитаризованную зону один IP-адрес видимой станции. Этим действием, мы сделаем DMZ-хост и откроем доступ из внешней сети ко всем его доступным портам.

К сожалению, от других производителей сетевых устройств для создания скриншота сейчас под рукой нет, но где найти эту функцию в других моделях на словах скажу. Компания D-Link расположила ее в «Межсетевом экране», а Zyxel Keenetic может добавить эту опции в параметрах NAT.

Как видите включить DMZ на роутере достаточно просто. Желаю, чтобы различного рода атаки обходили вас стороной.

Что такое DMZ в роутере, для чего нужна, как правильно настроить

Всем привет! Сегодня мы поговорим про DMZ: что это в роутере, для чего функция нужна и как её настроить на разных маршрутизаторах. Чтобы не грузить вас тяжелыми понятиями, я лучше расскажу на примере – так будет проще понять. Представим себе, что у вас дома есть камера видеонаблюдения, которая подключена к сети маршрутизатора. Аналогично к ней же подключены все компьютеры, ноутбуки и другие сетевые устройства из дома.

Теперь представим, что вы хотите уехать в отпуск и при этом из интернета иметь доступ к камере, чтобы следить за тем, что происходит у вас в квартире или доме. Конечно, для этого нужно пробрасывать порт в настройках маршрутизатор, и чаще всего используется 80 или 8080 порты. Но что если данные порты уже используются в сети?

В таком случае можно попробовать поиграть с настройками Firewall, но можно сделать куда проще и настроить DMZ в роутере. Тогда в DMZ-host добавляется IP адрес камеры, и она становится доступной из интернета. При этом остальная локальная сеть все также остается закрытой, а вот все устройства добавленные в DMZ как раз остаются общедоступными.

Я думаю, теперь куда понятнее, что такое DMZ хост в роутере. DMZ или DeMilitarized Zone – это выделенный участок локальной сети, к которой открыт доступ для внешнего доступа. Не нужно путать данный сегмент с гостевой сетью, так как при данной функции идет доступ как из интернета, так и из локальной среды. Также для данной сети сразу открываются все возможные порты, поэтому все такие устройства должны сами отвечать за безопасность. Как вариант нужно хотя бы установить логин и пароль для камеры.

Далее я расскажу про настройку демилитаризованной зоны в домашних роутерах. Если у вас будут какие-то вопросы, то пишите в комментариях.

Настройка

Прежде чем приступить к настройке DMZ скажу несколько моментов. В домашних маршрутизаторах нет полноценной возможности создать демилитаризованную зону, так как данные аппараты для этого не предназначены. Да – данная настройка есть, но она позволяет делать полностью открытыми порты только для одного сегмента сети. Но чаще всего этого становится достаточно. Например, если вам нужно иметь доступ к нескольким камерам, то лучше подключить их к видеорегистратору, на который вы и будете делать доступ.

Все настройки делаются в Web-интерфейсе, куда можно попасть, введя IP или DNS адрес интернет-центра в адресную строку любого браузера. Чаще всего используются адреса: 192.168.1.1 или 192.168.0.1. Также этот адрес можно посмотреть на этикетке под корпусом самого аппарата.

ВНИМАНИЕ! Также для доступа извне вам нужно чтобы у вас был «белый» IP адрес. Если вы не знаете, что это, то советую почитать эту статью.

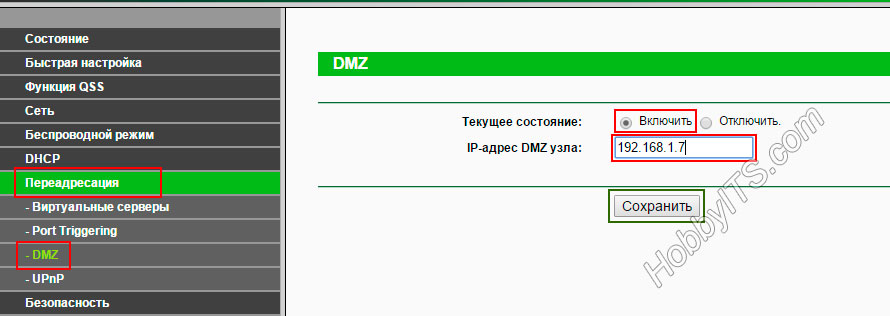

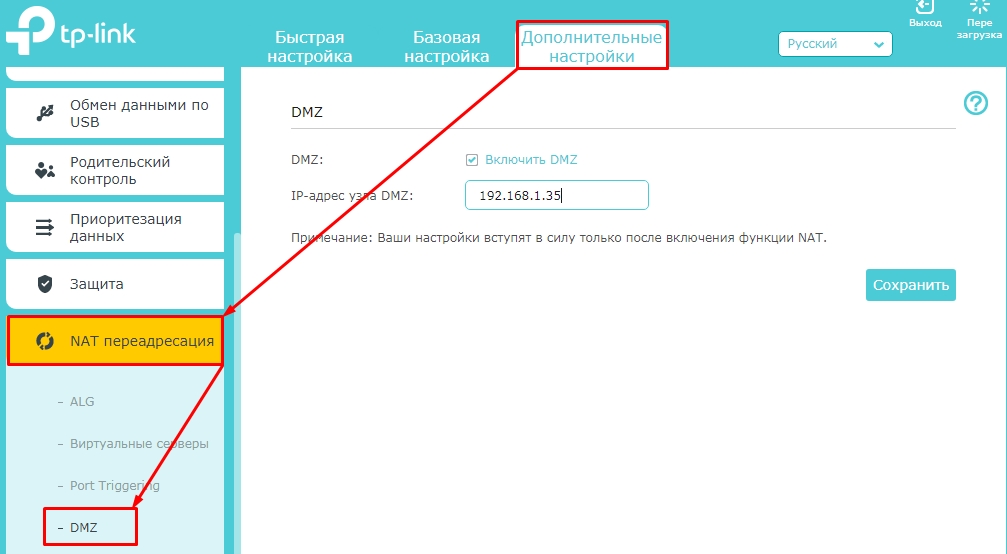

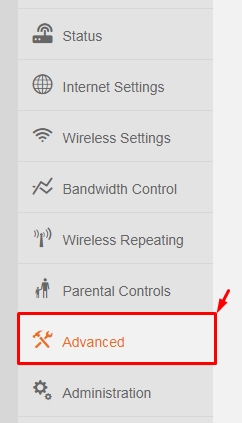

TP-Link

Функция находится в разделе «Переадресация».

«Дополнительные настройки» – «NAT переадресация» – находим функцию, включаем, вводим IP адрес устройства и сохраняем параметры.

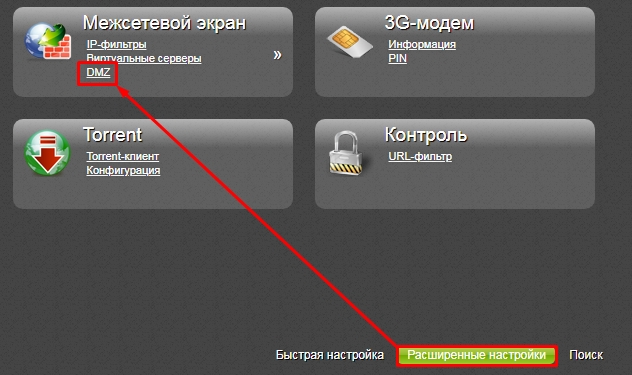

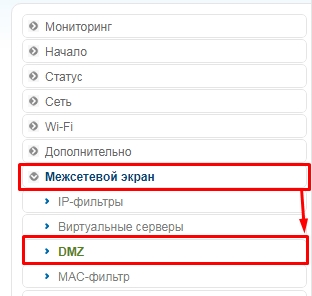

D-Link

Внизу выбираем «Расширенные настройки» и находим нашу функцию в разделе «Межсетевого экрана».

Сервис находим в разделе «Межсетевой экран».

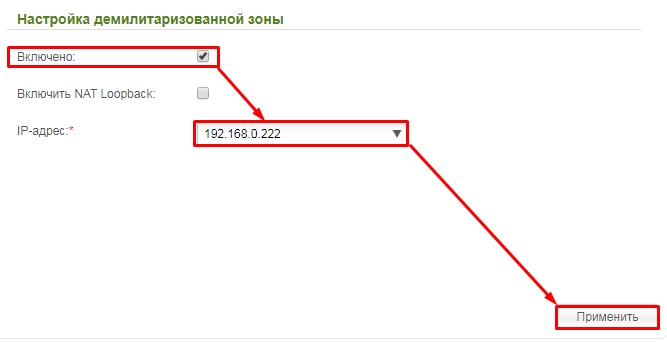

Включаем функцию и вводим адрес устройства. Вы кстати можете выбрать адрес из списка, уже подключенных. В конце нажмите «Применить». В некоторых моделях вы можете увидеть функцию «NAT Loopback» – эту функция, которая позволяет проверять пакеты, уходящие из локальной сети во внешнюю (интернет) с помощью межсетевого экрана. Если у вас слабый аппарат, то включать её не стоит, так как она сильно нагружает процессор роутера.

Zyxel Keenetic

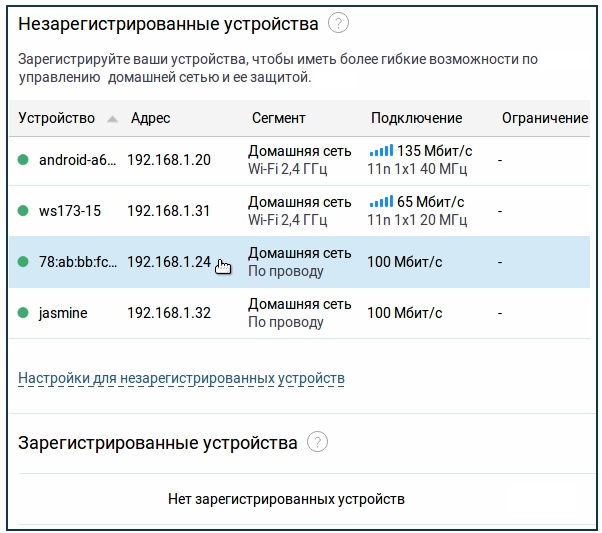

Прежде чем добавить подключенное устройство, вам нужно его зарегистрировать. Зайдите в раздел «Список устройств», там вы увидите два списка: «Незарегистрированные» и «Зарегистрированные» устройства. Для регистрации устройства нажмите по нужному аппарату.

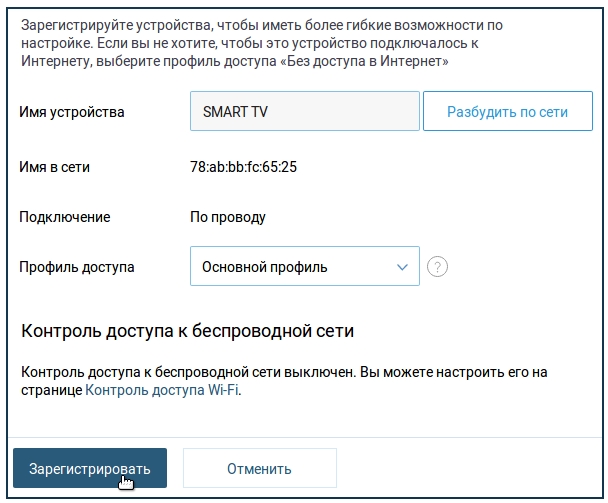

Введите имя и нажмите на кнопку регистрации.

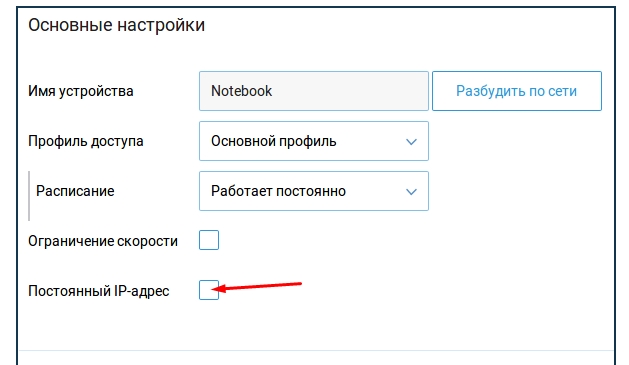

После этого данное устройство появится в списке «Зарегистрированных» – найдите его там и опять зайдите в настройки. Вам нужно установить галочку «Постоянный IP-адрес».

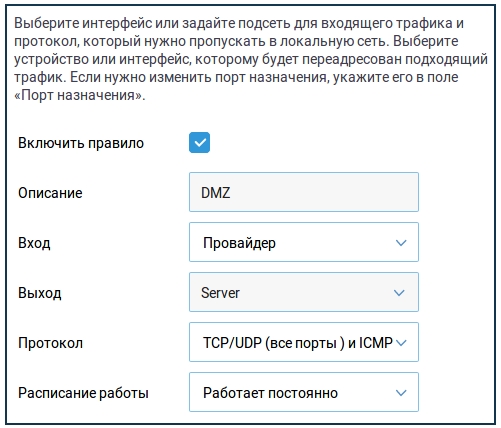

Заходим в «Переадресацию» и создаем правило:

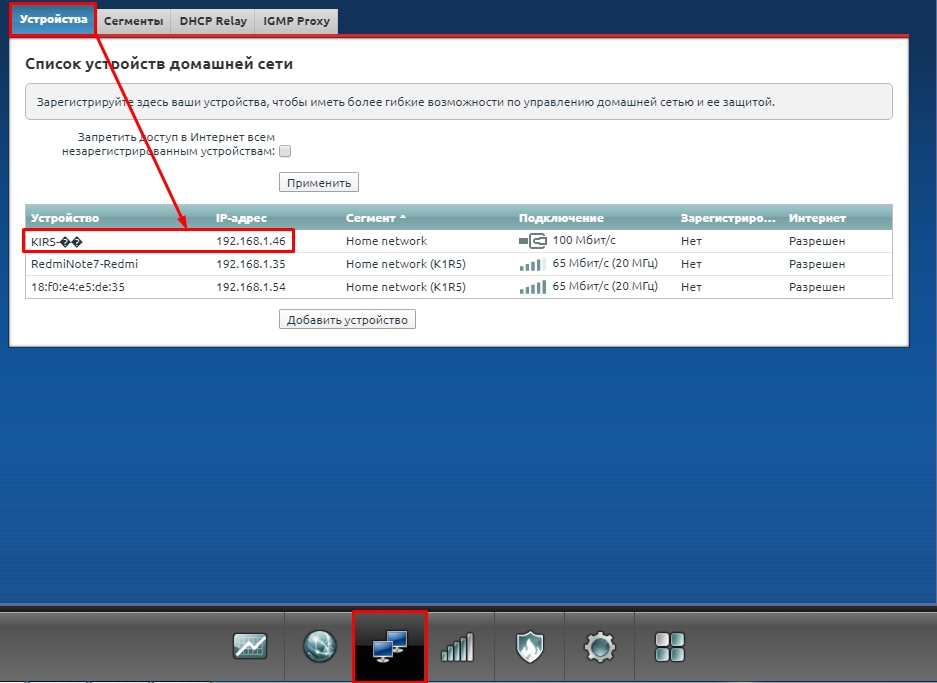

В разделе «Домашняя сеть» (имеет значок двух мониторов) переходим во вкладку «Устройства» и выбираем из списка тот аппарат, который у нас будет DMZ-хостом. Если устройство не подключено, вы можете его добавить – правда при этом вам нужно точно знать его MAC-адрес.

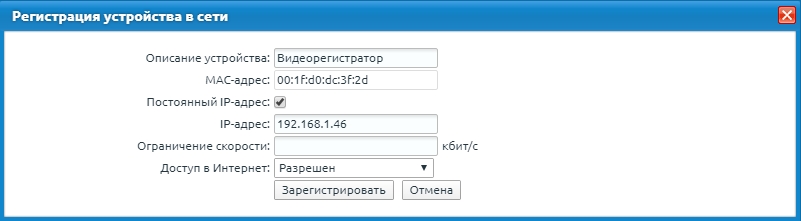

Вводим описание и обязательно ставим галочку «Постоянный IP-адрес». Также в строке «Доступ в Интернет» должно стоять значение «Разрешен». Нажимаем «Зарегистрировать».

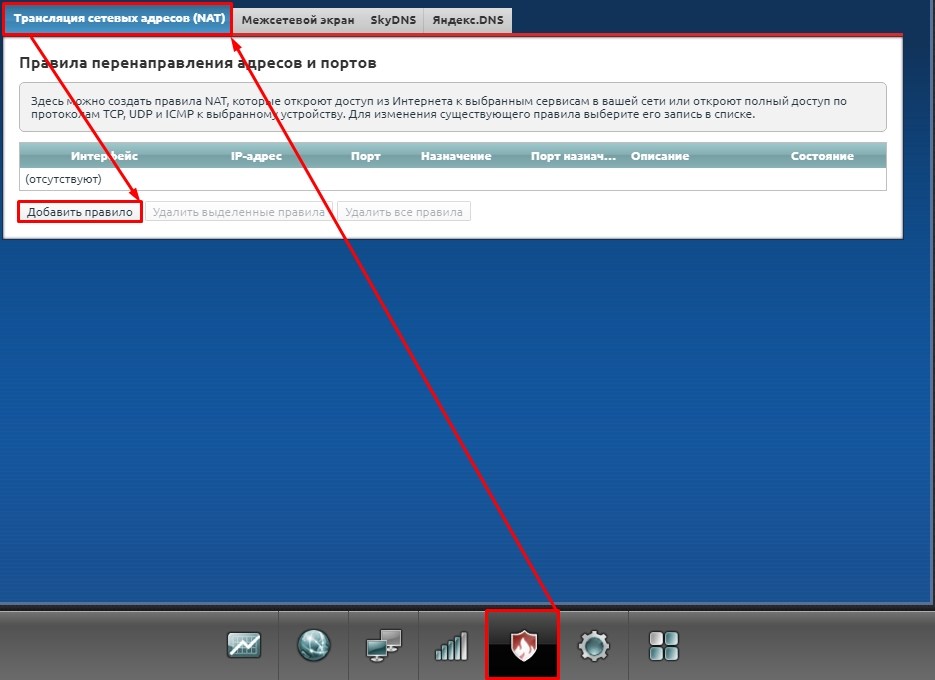

Теперь переходим в раздел «Безопасность» и на вкладке «Трансляция сетевых адресов (NAT)» нажимаем по кнопке «Добавить правило».

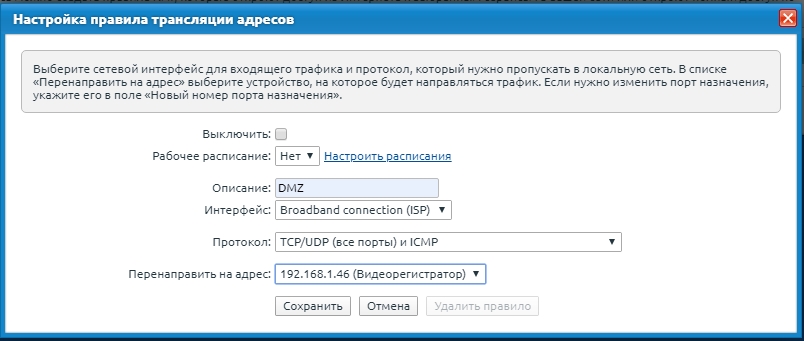

Теперь нужно ввести следующие данные:

Нажимаем по кнопке «Сохранить».

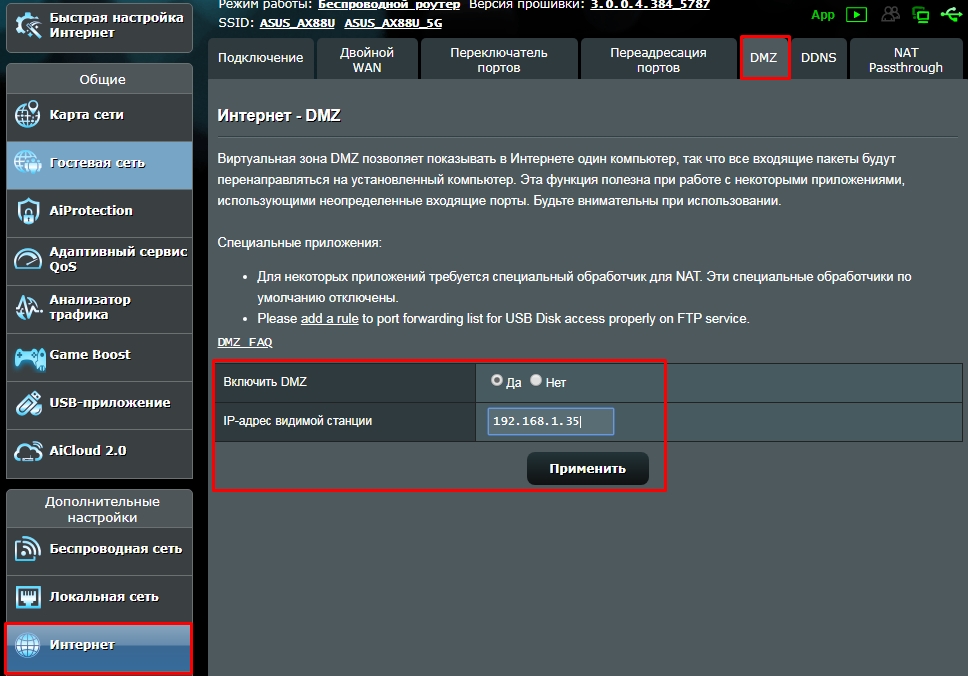

Находим слева раздел «Интернет», далее переходим в соответствующую вкладку. Включаем функцию и вводим адрес хоста. В конце не забудьте нажать «Применить».

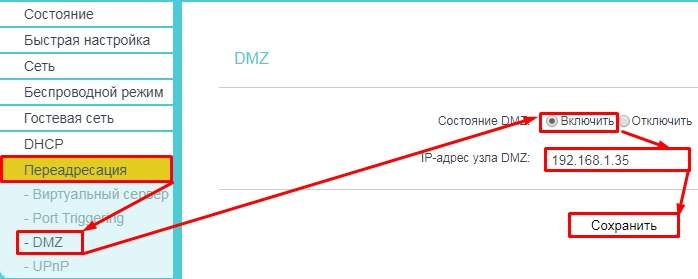

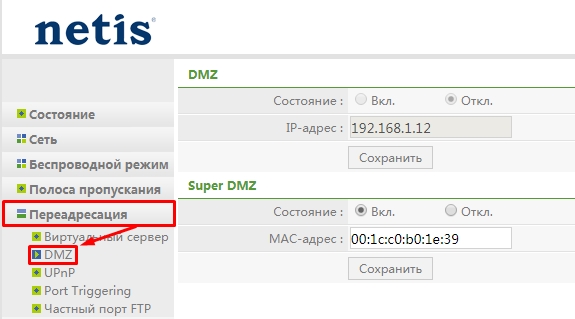

Netis

Нужная нам функция находится в разделе «Переадресация», далее включаем хост, вводим IP и «Сохраняемся».

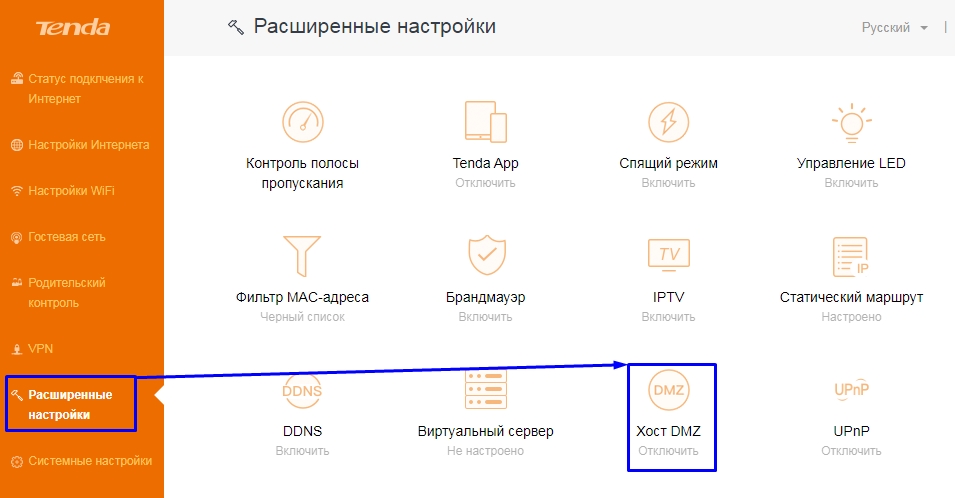

Tenda

Заходим в «Расширенные настройки» и находим конфигурация хоста.

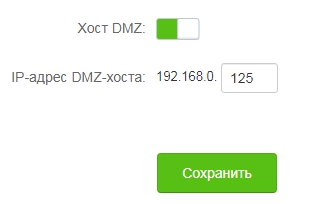

Переводим бегунок во включенное состояние и вводим последнюю цифру локальной машины, для которой все порты будут открыты.

Находим вкладку «Advanced».

Пролистываем до раздела «ДМЗ-хост» включаем (Enabled) и вводим адрес.

LinkSys

Конфигуратор по открытию всех портов находится в разделе «Application & Gaming». Включаем функцию (Enabled). Здесь настройки немного отличаются от других аппаратов. В строке «Source IP Address» можно установить диапазон внешних адресов, которые будут иметь доступ к выделенному устройству в сети. Чаще всего указывается параметр «Any IP Address» (Все IP адреса).

Для конфигурации в строке «Destination» указываем IP или MAC-адрес устройства. Вы также можете посмотреть все подключенные аппараты, нажав на кнопку «DHCP Client Table». После настройки нажмите на «Save Settings».

Сегментация сети для самых маленьких

Введение

Цель статьи: показать базовый подход к сегментации сети компании при разработке новых либо модернизации текущих автоматизированных систем.

В статье рассмотрим:

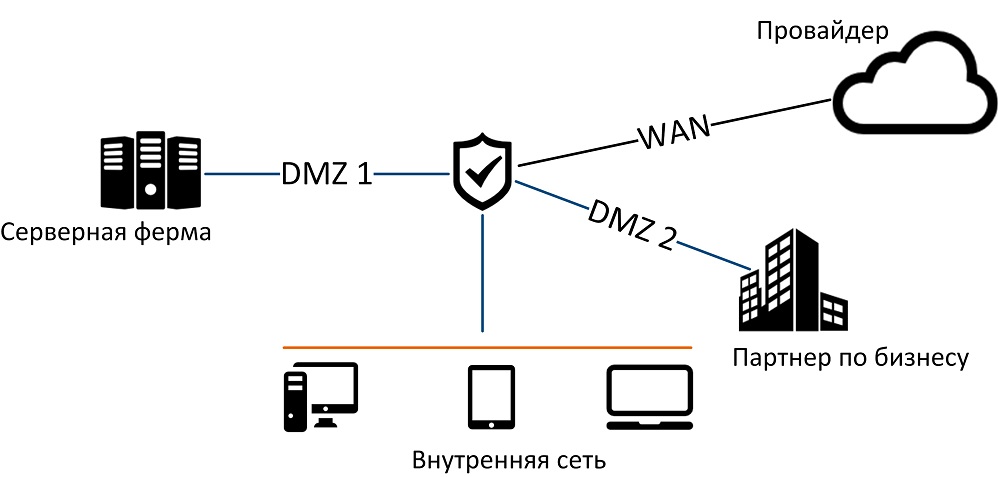

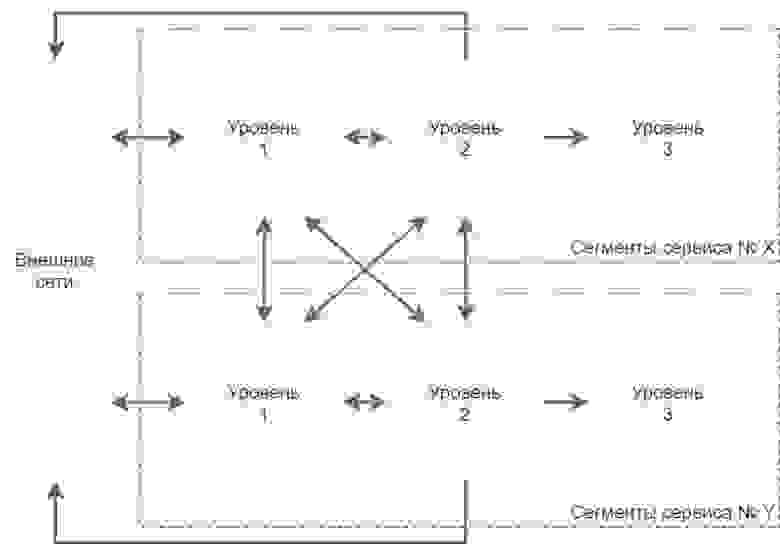

Демилитаризованная зона (DMZ, уровень I)

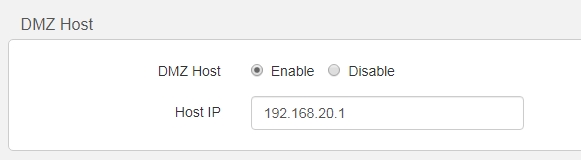

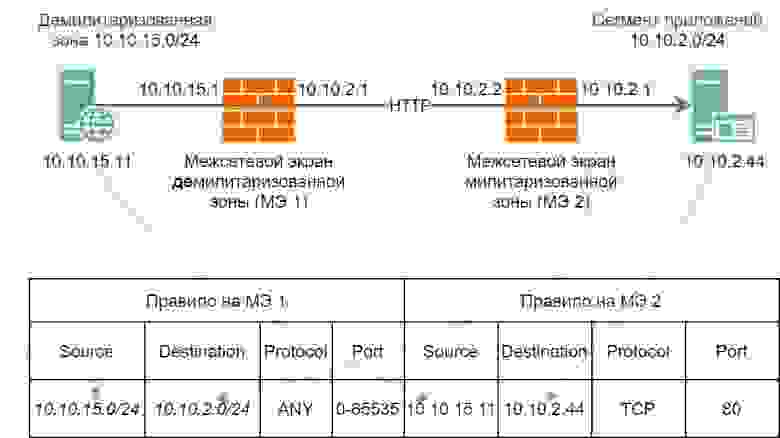

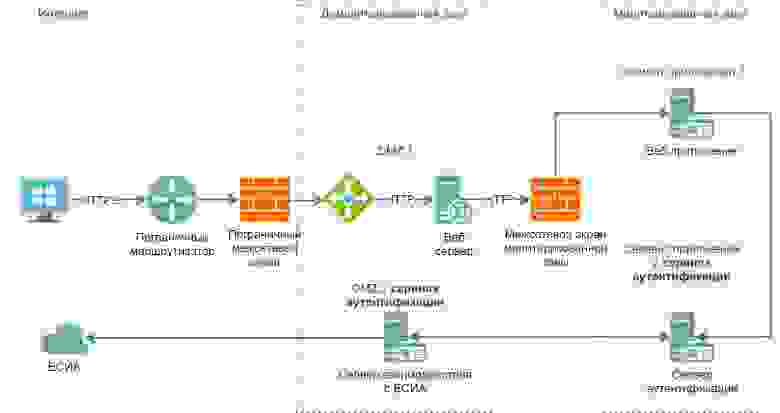

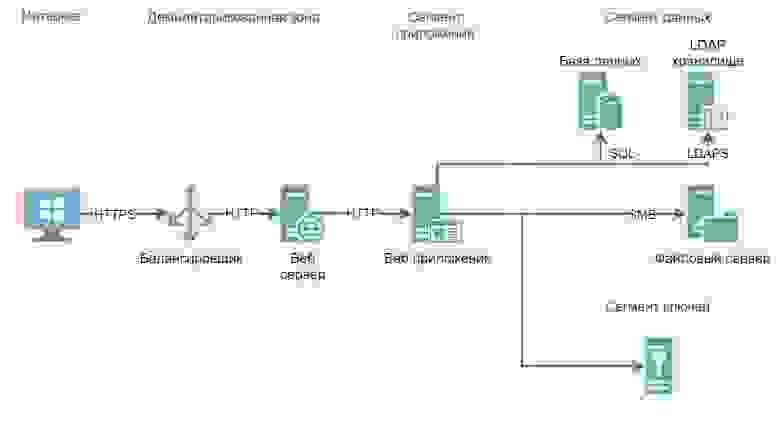

Начнем рассмотрение принципов межсетевого экранирования и сегментации сети со следующей схемы:

Логическая схема одноуровневой сети:

На картинке стрелка означает наличие сетевого доступа с IP адресом источника от того сетевого устройства от которого стрелка отходит, и с IP адресом назначения того сетевого устройства к которому стрелка направлена. Двухсторонняя стрелка соответственно будет означать наличие двух правил межсетевого экранирования в таблице правил межсетевого экранирования.

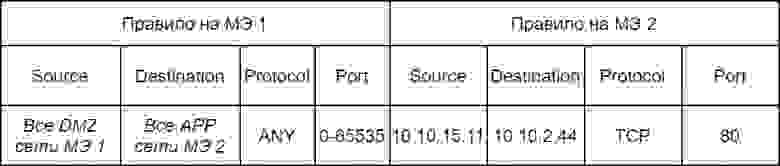

Давайте посмотрим как будут выглядеть правила межсетевого экранирования при прохождении обоих межсетевых экранов уровня сети:

Как видим правила 2, правила могут быть как и идентичными, так и более широкими у того межсетевого экрана из-за которого трафик выходит, а более точечными за межсетевым экраном который трафик принимает. Так проще писать правила на межсетевом экране из-за которого трафик выходит, достаточно написать одно правило и если серверов много, то множество дублирующих правил писать не потребуется. То есть допустимы и такие правила:

Вот мы заодно рассмотрели и как понять какое правило межсетевого экранирования требуется написать.

Грубо говоря, в демилитаризованной зоне размещается то, что не жалко потерять, что потенциально может быть легко скомпрометировано.

Давайте пойдем дальше и перейдем к сегменту приложений (APP).

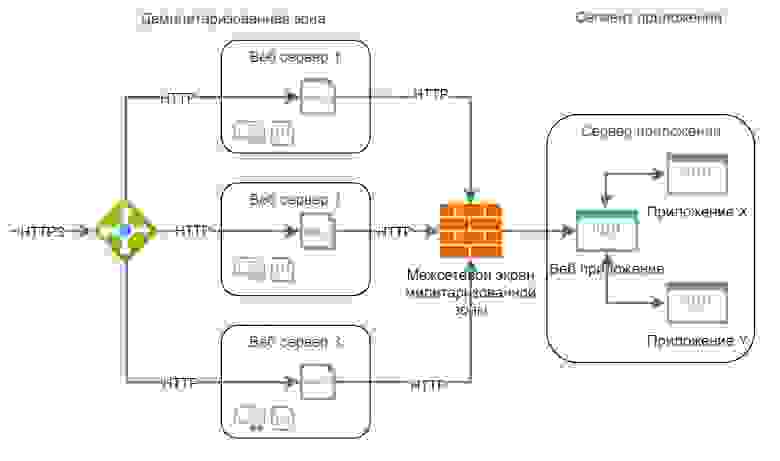

Сегмент приложений (APP, уровень II)

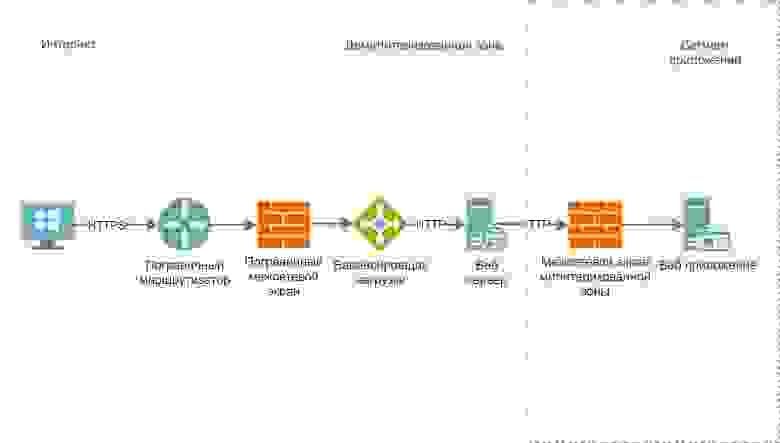

После первичной проверки, данные можно передавать веб приложению, выполняющее основную логику сервиса и размещенное на отдельном сервере:

Схема для удобства упрощена до 3-х серверов:

Сервер с балансировщиком нагрузки;

Сервер с веб сервером;

Сервер с веб приложением.

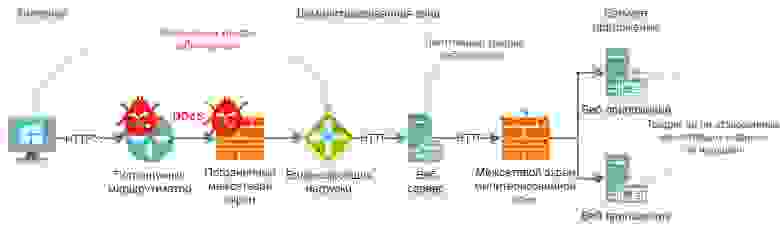

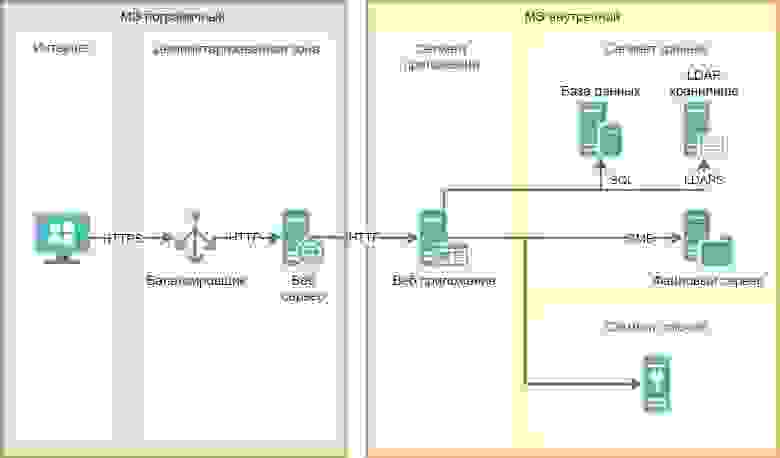

Обратим внимание на пунктирную линию, она показывает следующее: все что за демилитаризованной зоной, является милитаризованной зоной, защищаемой другим межсетевым экраном. Отдельный межсетевой экран важен по следующей причине: если из сети интернет будет перегружен пограничный межсетевой экран, то вся сеть перестанет работать, он не сможет пропускать через себя трафик сегментов второго уровня. Если у нас 2 межсетевых экрана, то внутреннее взаимодействие при отказе пограничного межсетевого экрана сохранится:

Давайте вернемся к упрощенной схеме с одним сервисом. Давайте взглянем на наше монолитное приложение с огромным количеством строк кода в разрезе сервера:

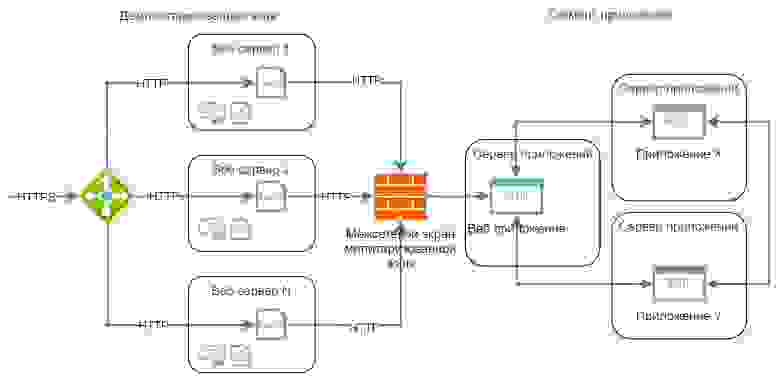

Мы видим, что на серверах могут быть размещены какие-то файлы необходимые для работы приложений, могут быть запущены сами приложения. Давайте представим, что у нас не одно монолитное приложение, а множество маленьких приложений и все они вместе решают всё ту же задачу, только размещены на разных серверах:

Теперь у изначального сервиса может в единственном сетевом сегменте приложений быть уже N серверов.

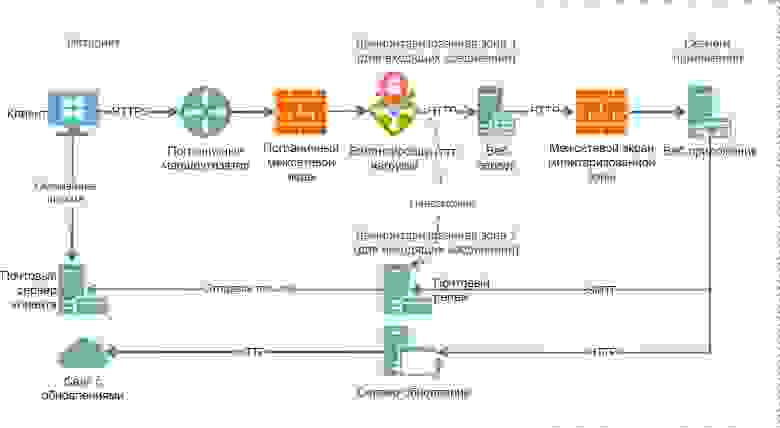

Мы можем разрабатывать наши сервисы так:

Один DMZ только для входящих соединений из внешних сетей;

Другой DMZ только для исходящих соединений.

Такая хитрость позволит уменьшить возможные векторы атаки на нашу базу данных, но увеличит количество серверов и правил межсетевого экранирования:

Как видим на картинке у нас есть DMZ 1 и DMZ 2. Например, в случае компрометации балансировщика, злоумышленник не сможет атаковать серверы в DMZ 2 из-за отсутствия правил разрешающих трафик, злоумышленнику сначала придется найти уязвимость в веб приложении в сегменте приложений, получить высокие привилегии в операционной системе сервера с веб приложением и только потом он сможет атаковать серверы в DMZ 2.

При этом стоит предполагать, что доступ открывается на известные DNS имена, а не на IP адреса либо во весь интернет. IP адрес может быть выдан нескольким владельцам, один из которых окажется злоумышленником То есть создавать можно только точечные доступы до доверенных сервисов в сети интернет.

Сегмент баз данных (DB, уровень III)

В процессе работы с данными, их необходимо где-то хранить, это могут быть различные базы данных SQL и no-SQL, файловые хранилища, каталоги LDAP, хранилища криптографических ключей, паролей и т.д.

На картинке не нарисован третий межсетевой экран, давайте представлять, что пересечение прямоугольника показывающего границы сегмента сети = пересечение межсетевого экрана, то есть считаем, что любое перемещение трафика между сегментами это прохождение трафика через межсетевой экран. Упрощенная схема:

Если есть желание отображать межсетевые экраны, их можно рисовать так:

Так мы не сильно нагружая картинку показываем за каким межсетевым экраном какие сегменты находятся. Изображать можно и как-то иначе, например, выделяя сегменты определенным цветом.

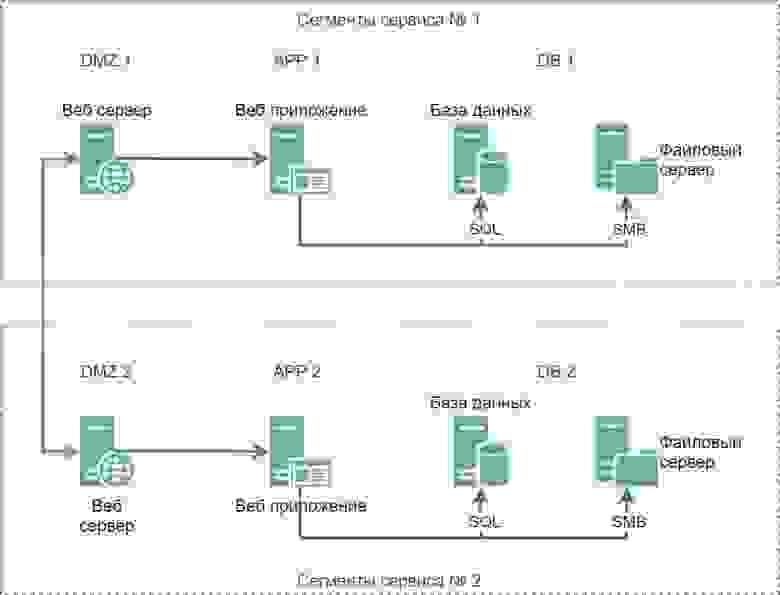

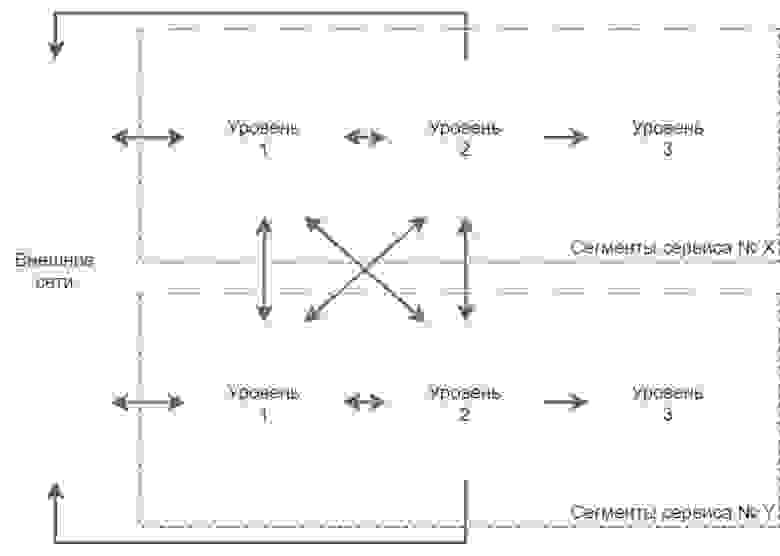

Межсервисное взаимодействие

Идеальная ситуация если в организации между серверами сервисов взаимодействие происходит всегда через демилитаризованную зону:

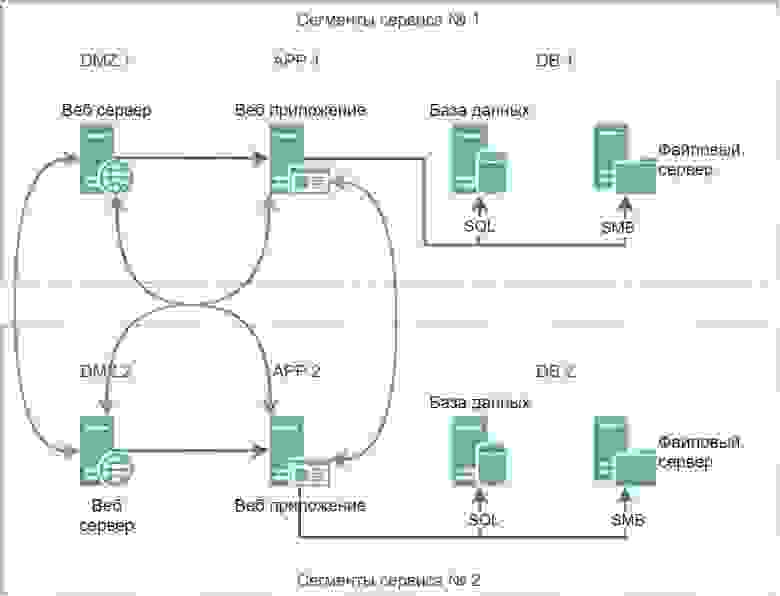

Теперь представим, что мы достаточно безопасно настроили каждый сервер и приложения, мы доверяем администраторам, у нас имеются средства защиты серверов, двухсторонняя усиленная аутентификация и т.д. Так же в случае если в организации объявить такую политику, то администраторы, архитекторы сервисов вместо разработки сервисов по объявленной политике, в DMZ будут размещать безусловные прокси серверы, которые просто будут проксировать трафик между сегментами DMZ 1 и DMZ 2 без какой-либо проверки. То есть политика будет исполняться лишь формально.

В таком случае, логичным будет разрешить такие взаимодействия:

То есть мы разрешаем условно любые взаимодействия между зонами DMZ и APP всех сервисов внутри компании.

При этом, доступ в базу данных чужого сервиса нельзя разрешать ни в коем случае.

В итоге мы получаем такой перечень основных базовых правил определения возможности предоставления сетевого доступа:

Dmz что это такое

Демилитаризованная зона (DMZ) — это сеть периметра, которая защищает внутреннюю локальную сеть организации (LAN) от ненадежного трафика.

Общий смысл DMZ — это подсеть, расположенная между общедоступным интернетом и частными сетями. Она предоставляет доступ к внешним службам недоверенным сетям и обеспечивает дополнительный уровень безопасности для защиты конфиденциальных данных, хранящихся во внутренних сетях, используя брандмауэры для фильтрации трафика.

Конечная цель DMZ — предоставить организации доступ к ненадежным сетям, таким как интернет, при этом обеспечивая безопасность своей частной сети или локальной сети. Организации обычно хранят в DMZ внешние службы и ресурсы, а также серверы для системы доменных имен (DNS), протокола передачи файлов (FTP), почты, прокси-сервера, IP-телефонии и веб-серверов.

Эти серверы и ресурсы изолированы и имеют ограниченный доступ к локальной сети для обеспечения доступа через интернет, но внутренняя локальная сеть не может быть доступна. В результате подход DMZ затрудняет хакеру прямой доступ к данным организации и внутренним серверам через интернет.

Как работает сеть DMZ?

Компании с общедоступным сайтом, которым пользуются клиенты, должны сделать свой веб-сервер доступным по интернету. Это означает, что вся их внутренняя сеть подвергается риску. Чтобы предотвратить это, организация может заплатить хостинговой фирме за размещение сайта или их общедоступных серверов на брандмауэре, но это повлияет на производительность. Таким образом, общедоступные серверы размещаются в отдельной и изолированной сети.

Сеть DMZ обеспечивает буфер между интернетом и частной сетью организации. DMZ изолирована шлюзом безопасности, таким как межсетевой экран, который фильтрует трафик между DMZ и LAN. DMZ защищена другим шлюзом безопасности, который фильтрует трафик, поступающий из внешних сетей.

Она идеально расположена между двумя межсетевыми экранами, а настройка межсетевого экрана DMZ обеспечивает наблюдение за входящими сетевыми пакетами брандмауэром или другими средствами безопасности до того, как они перейдут к серверам, размещенным в DMZ. Это означает, что даже если злоумышленник может пройти мимо первого межсетевого экрана, он также должен получить доступ к защищенным службам в DMZ, прежде чем нанести ущерб компании.

Если злоумышленник может проникнуть во внешний брандмауэр и взломать систему в DMZ, он также должен пройти через внутренний брандмауэр, прежде чем получить доступ к конфиденциальным корпоративным данным. Опытный злоумышленник может нарушить безопасность DMZ, но ресурсы в ней активируют сигналы тревоги, предупреждающие о том, что происходит нарушение.

Организации, которые должны соблюдать такие правила, как Закон об унификации и учете в области медицинского страхования (HIPAA), иногда устанавливают прокси-сервер в DMZ. Это позволяет им упростить мониторинг и запись активности пользователей, централизовать фильтрацию веб-содержимого и обеспечить использование сотрудниками системы для получения доступа в интернет.

Преимущества использования DMZ

Основным преимуществом DMZ является обеспечение внутренней сети дополнительным уровнем безопасности путем ограничения доступа к конфиденциальным данным и серверам. DMZ позволяет посетителям сайтов получать определенные услуги, обеспечивая буфер между ними и частной сетью организации. В результате DMZ также предлагает дополнительные преимущества в области безопасности, такие как:

Услуги DMZ включают в себя:

Проектирование и архитектура DMZ

DMZ — это «широко открытая сеть», но существует несколько подходов к проектированию и архитектуре, которые защищают ее. DMZ может быть разработана несколькими способами: от подхода с одним межсетевым экраном до наличия двух и нескольких межсетевых экранов. Большинство современных архитектур DMZ используют двойные брандмауэры, которые можно расширить для разработки более сложных систем.

Организации также могут точно настроить средства контроля безопасности для различных сегментов сети. Это означает, что система обнаружения вторжений (IDS) или система предотвращения вторжений (IPS) в DMZ может быть настроена на блокировку любого трафика, кроме запросов протокола передачи гипертекста (HTTPS) на порт 443 протокола управления передачей (TCP).

Важность сетей DMZ: как они используются?

Сети DMZ являются центральным компонентом защиты корпоративных сетей с момента внедрения межсетевых экранов. Они защищают конфиденциальные данные, системы и ресурсы организаций, сохраняя внутренние сети отдельно от систем, которые могут быть затронуты злоумышленниками. DMZ также позволяют организациям контролировать и снижать уровни доступа к конфиденциальным системам.

Предприятия все чаще используют контейнеры и виртуальные машины (ВМ) для изоляции своих сетей или конкретных приложений от остальной части своих систем. Рост облачных технологий означает, что многим компаниям больше не нужны внутренние серверы. Они также перенесли большую часть своей внешней инфраструктуры в облачное хранилище с помощью приложений «ПО как услуга» (SaaS).

Например, облачный сервис, такой как Microsoft Azure, позволяет организации, которая запускает приложения на стороне потребителя и в виртуальных частных сетях (VPN), использовать гибридный подход с DMZ, расположенным между ними. Этот метод также может использоваться, когда исходящий трафик требует аудита или управления им между локальным центром обработки данных и виртуальными сетями.

Кроме того, DMZ доказали свою эффективность в противодействии рискам безопасности, связанным с устройствами Интернета вещей (IoT) и операционными технологиями (OT), которые делают производство более интеллектуальным, но создают обширную поверхность угроз. Это связано с тем, что ОТ-оборудование не было разработано для борьбы с кибератаками или восстановления после них, как это было в устройствах Интернета вещей, что представляет значительный риск для критически важных данных и ресурсов организаций. DMZ обеспечивает сегментацию сети для снижения риска атаки, которая может нанести ущерб промышленной инфраструктуре.

Как Fortinet может помочь

Брандмауэр следующего поколения (NGFW) Fortinet FortiGate содержит сеть DMZ, способную защитить серверы и сети пользователей. Это создает брешь в защите сети для пользователей, чтобы получить доступ к веб-серверу, защищенному DMZ, и только предоставляет доступ, который был явно включен. Дополнительная информация о том, как защитить веб-сервер с помощью DMZ, представлена в руководстве Fortinet

Ответы на вопросы

Что такое DMZ?

DMZ — демилитаризованная зона, представляющая собой сеть периметра, которая позволяет организациям защищать свои внутренние сети. Она позволяет организациям предоставлять доступ к ненадежным сетям, таким как интернет, при этом обеспечивая безопасность частных сетей или локальных сетей (LAN). DMZ обычно используется для хранения внешних ресурсов, серверов и служб.

Безопасна ли DMZ?

Сама сеть DMZ небезопасна. Она позволяет хостам и системам, хранящимся в ней, быть доступными из недоверенных внешних сетей, таких как Интернет, при этом сохраняя другие хосты и системы в частных сетях изолированными.

Каковы преимущества DMZ?

DMZ обеспечивает дополнительный уровень безопасности внутренней сети. Она ограничивает доступ к конфиденциальным данным, ресурсам и серверам, размещая буфер между внешними пользователями и частной сетью. Среди других преимуществ — контроль доступа, не позволяющий злоумышленникам проводить разведку потенциальных целей и защищающий организации от атак посредством IP-спуфинга.

Следует ли использовать DMZ на маршрутизаторе?

DMZ может использоваться на маршрутизаторе в домашней сети. Маршрутизатор становится локальной сетью, к которой подключаются компьютеры и другие устройства. Некоторые домашние маршрутизаторы также имеют функцию хоста DMZ, которая выделяет устройство для работы вне брандмауэра и действует как DMZ. Все остальные устройства располагаются внутри брандмауэра в домашней сети. Игровая консоль часто является хорошим вариантом для использования в качестве хоста DMZ. Это гарантирует, что брандмауэр не будет влиять на игровую производительность и, скорее всего, будет содержать меньше конфиденциальных данных, чем ноутбук или ПК.