Dxgiadaptercache exe что это

3 простых шага по исправлению ошибок DXGIADAPTERCACHE.EXE

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки dxgiadaptercache.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить dxgiadaptercache.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить dxgiadaptercache.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок dxgiadaptercache.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом dxgiadaptercache.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с dxgiadaptercache.exe файлом

(dxgiadaptercache.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(dxgiadaptercache.exe) перестал работать.

dxgiadaptercache.exe. Эта программа не отвечает.

(dxgiadaptercache.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(dxgiadaptercache.exe) не является ошибкой действительного windows-приложения.

(dxgiadaptercache.exe) отсутствует или не обнаружен.

DXGIADAPTERCACHE.EXE

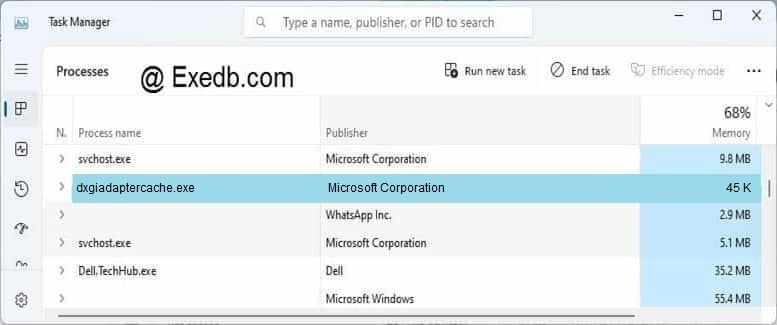

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Теперь и NVIDIA следит за вами. Отключаем «слежку»

Все больше софта начинает собирать информацию о вас. Всё началось с Windows 10, затем Microsoft выпустила новое обновление и даже с Windows 7 начали собирать телеметрию. Теперь же после обновления драйверов на видеокарту ваш компьютер начнет отсылать данные в nVidia. Если вы не хотите чтобы ваш компьютер отсылал данные в nVidia, необходимо отключить службы слежки, проблема решается за пару минут.

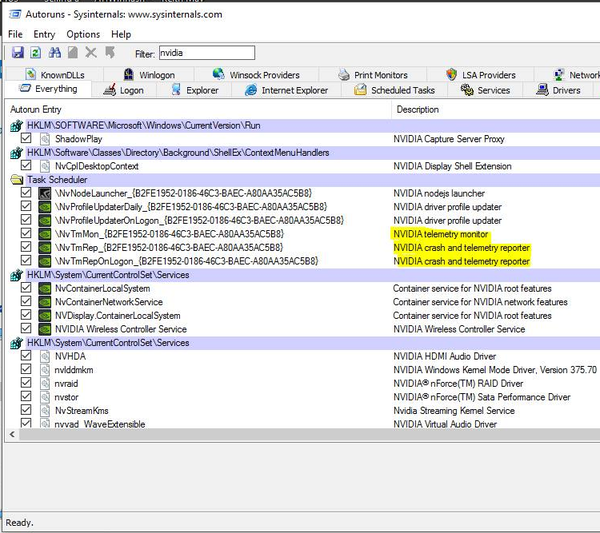

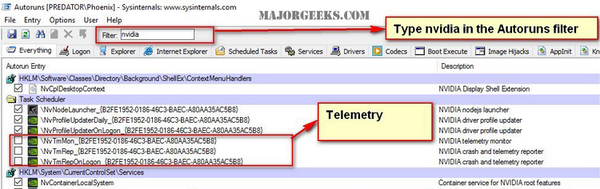

Для начала скачиваем полезную утилиту Autoruns. И запускаем от имени Администратора «Autoruns.exe».

Пишем в фильтре nvidia.

Снимаем 3 галочки с подозрительных процессов как на картинке.

Возможно после обновления драйверов придется повторить операцию.

«Всё началось с Windows 10»

1. Это не процессы, висящие в памяти. Это задачи, запланированные и выполняемые в определённое время через стандартный Планировщик Задач в винде. Найти и отключить их можно соответственно там же.

2. Судя по описанию задача у них весьма простая: собирать статистику по работе железа и ошибкам за определённый срок и передавать её разработчику. Сомневаюсь, что это затрагивает какие-то другие процессы/железо кроме самой видеокарты и драйвера.

а как подозрительные от неподозрительных отличить? для меня там все подозрительно.

а потом, чертовые нвидиа, делают всякую хрень, вон установил драйвера и лагать начало, они что, не тестируют ничего и крашрепорты не разбирают?

А если честно я не понял какую именно информацию они получают, инфо железо или инфо установленных программ?

У меня ничего такого не показало. Драйвер 368.81 😀

А мы им для чего? Тестерам платить надо.

А потом будет выпущено специальное обновление, которое будет следить исключительно за теми, кто отключает следящие обновления. Потому как им, очевидно, есть что скрывать!

А где доказательства что в утилите которую предлагает автор нет вирусов либо майнеров? Причем сразу скачка идет без переноса на сайт производителя..

зачем? ну следит она за параметрами железа, вам то что? а потом нвидия дрова делает кривые, ничего не работает. конечно не работает они не видят как это работает и не могут исправить.

Слежка

Старания соседей шпионить за мной)

Маленький шпион

Нвидия снижает производительность в новых драйверах

Пикабу тоже следит за пользователями

@fennikami, в своем посте упоминает такой сервис как Яндекс Метрика. Вот что он о нем пишет:

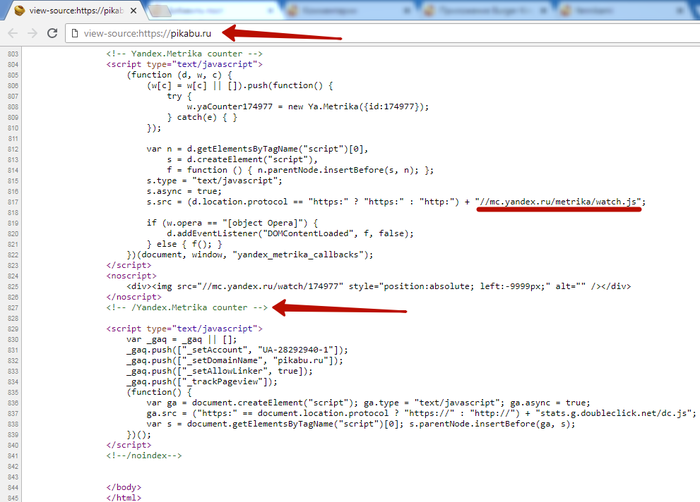

Как вы можете догадаться, Яндекс Метрика установлена и используется на Пикабу. Проверить это может любой желающий. Нажмите правой кнопкой в любом месте страницы, нажмите «посмотреть код» и прокрутите в самый низ.

Вы увидите код метрики. И даже комментарии о том, что это именно она.

Но, может быть, все не так страшно? Может, мы усугубляем и эта метрика ничего страшного не сохраняет? Давайте обратимся к их документации и посмотрим, что именно она сохраняет:

— Браузер и его версия

— Операционная система и ее версия

— Пол и возраст посетителей (!)

И это даже не самое интересное. В настройках данной метрики можно выставить определенный флаг и она начнет записывать даже ваше поведение на странице. Вплоть до нажатия клавиш и того как вы водите мышкой по экрану. Выглядит это примерно так.

И после этого вы удивляетесь, что прочитав какой-то пост на Пикабу у вас начинает высвечиваться определенная реклама?

Что-то я нигде не видел на Пикабу предупреждений о том, что эти данные собираются и сохраняются. Нет, конечно же, этот пункт спрятан где-то в пользовательском соглашении, в стиле «если вы пользуетесь нашим сайтом, то вы с этим согласны». Но кто читает эти соглашения, верно?

Может, стоит быть чуть более последовательными? И если мы заключаем, что Бургер Кинг поступили плохо, может и администрацию Пикабу попросим убрать подобные средства слежения за пользователями?

Дом-шпион ФБР для слежки за русскими

С первого взгляда этот кирпичный дом в приличном районе Вашингтона не представляет никакого особого интереса. Отдельностоящую двухэтажку (плюс чердак, плюс подвал) с крыльцом и камином по адресу 2619 Висконсин Эвеню построили в 1935 году. И в общем по виду он мало отличается от сотен похожих домов, которыми окружён. А интересен он тем, что скорее всего много лет использовался ФБР для слежки за посольством Российской Федерации.

Дело в том, что дом находится в аккурат через дорогу от русского посольства в США!

Новое здание для своей главной дипломатической миссии в Америке советские власти начали строить ещё в 1977 году. Именно тогда ФБР обратило внимание на этот обыкновенный дом по другую сторону улицы.

Если посмотреть на карту, видно, как близко они находятся друг к другу:

Соседи уже давно подозревали, что хозяева дома не просо рядовые американцы. Плотные занавески всё время закрывают окна, и лишь изредка под ними можно разглядеть объективы фотоаппаратов и видеокамер. Никакой почты на этот адрес не приходит. И несмотря на отменную лужайку прямо перед домом, здесь не играют никакие дети. Долгое время в доме вообще не было постоянных жильцов, но потом ФБР решило вселить туда парочку агентов, чтобы хоть как-то поддержать вид нормального американского хозяйства.

В итоге, строительство нового посольства затянулось, на 17 лет, и только в 1994 году в здание переехали уже российские дипломаты. К моменту окончания холодной войны, в начале 1990х, американцы уже отказались от затеи с туннелем, и закопали его. Позже, раскрылось, что в 1989 году, завербованный русскими Роберт Ханссен рассказал им о существовании этого проекта. До сих пор неизвестно, где именно он проходил.

После того, как существование этого проекта стало общеизвестным, тогдашний посол России в США, Юрий Ушаков, пошутил, что если русские найдут его, то, не исключено, используют для того, чтоб устроить в нём парилку.

Несмотря на провал операции Монополия, дом-шпион напротив посольства долгое время использовался для ведения слежки за всем, что происходило в российском представительстве. Через окна в крыше, например, производилась съёмка всех гостей комплекса, когда они въезжали и выезжали с российской территории. А соседи все давно уже в курсе что там к чему. Городок то слава богу неольшой!

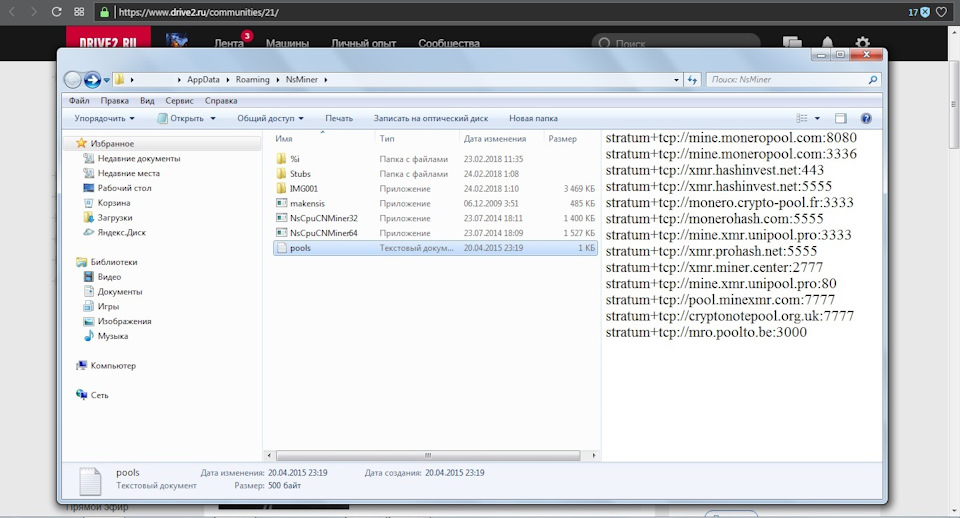

В нашем компе поселился замечательный майнер

Просто папку удалить и все, или где-то еще что-то живет?

Если вдруг и у вас завелся друг — проверьте на наличие папки — NsMiner либо файла IMG001

Иконка файла IMG001 такая же, как и у папок, но файл является приложением, возможно и инсталлятором, поэтому, отнеситесь повнимательнее, и не кликайте.

У меня он со 2 февраля прописался, оказывается.

С компьютерами я несколько на «Вы»…

Метки: mining, partisan, 1tv

Комментарии 28

Эм. А как его получить? Непроверенная почта, ссылки в пронхабе, попытка скачать пиратки откуда не надо?

Да фиг знает, по дате создания — я в этот день лишь МР3 файл скачал

Ну вот оттуда и получил (

С этого сайта и ранее скачивал, и на днях — ничего такого не было и нет.

Дать ссылку, проверим?))

Возможно в каком-нибудь сайте мешающий баннер или область со скриптом(или как там они зовутся ) кликнул.

Давай. Кидай в личку

Всегда решением проблемы является ее первоначальная и корректная диагностика, в том числе следов ее появления! Это спящий бот майнинга, который просыпается как по таймеру, так и по сети!

1. Вариант: отследить пакеты инициирующие запуск паразита (wireshark) поймать айпишник и заблокировать на сетевом уровне, дополнительно выяснить чей он, сообщить тому оператору кому принадлежит паразитирующая подсеть, приложить логи и скрины с запросом изолировать нарушителя или данные будут переданы в отдел «К».

2. Вариант: без траты времени и чтобы не вникать (самый простой в этом случае) — иметь два физически раздельных жестких диска, переустановить систему и нужный софт+драйвера, закончить все допнастройки и сделать снапшот системы на второй диск, на системном диске не хранить ничего кроме программ и самой системы! Не сохранять куки и пароли к сайтам! Это традиционная моя рекомендация, которая даёт практически 99% гарантию работы пк и скорого его возврата в строй в случае подобному этому и сохранению персональной информации!

P.S.: второй жёсткий диск лучше иметь как внешним и резервным!

Успехов!

Спасибо!

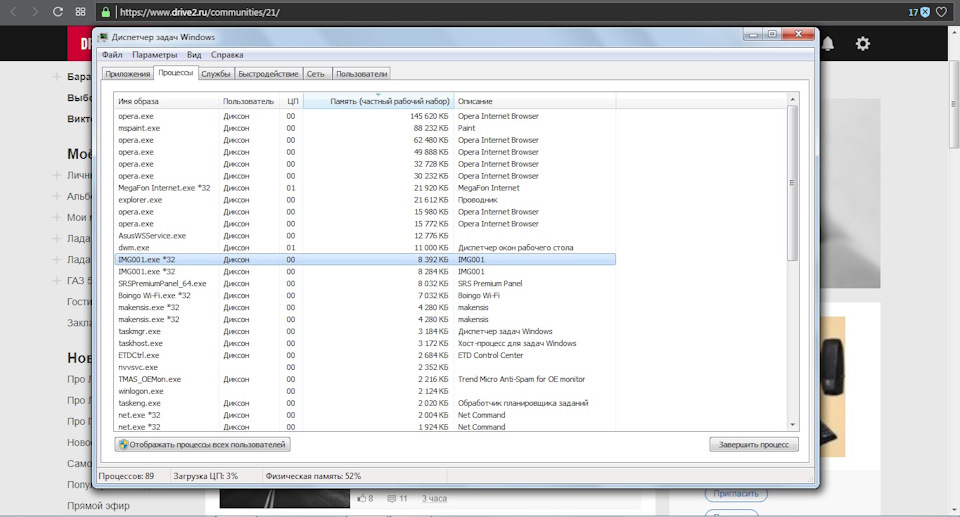

Активность поймал при первичном запуске Ютуба, на тот момент я знал присутствие программы Майнинга, поэтому через диспетчер задач выявил самый активный файл — загрузку ЦП на 100% вызвало приложение — NsCpuCNMiner64 — завершил его процесс и активность тут же спала.

Ранее пару раз была резкая спонтанная активность компьютера, но ввиду того, что на тот момент не был в курсах чем это было вызвано, закрывал браузеры и инициировал Выход из системы.

Первоначально заметил файл IMG001 на флешке фотоаппарата, когда через кабель загружал фотографии в компьютер, поскольку иконка файла похожа на иконку папки — попытался его открыть, но ничего на первый взгляд не произошло, посмотрев повнимательнее обнаружил что это приложение, поскольку название несколько схоже с файлами создаваемым фотоаппаратом, насторожился, но особо не придал значения.

Проверил отдельный стационарный накопительный диск ноутбука — там тоже присутствовал файл IMG001.

Возможно, дублируется на обнаруженные флеш-накопители.

Вероятно файл-приложение IMG001 является инсталлятором программы.

Вероятно, судя по дате создания, попало при скачивании музыкального файла.

Запускается вместе с компьютером, при последующем ручном вырубании через диспетчер задач всех касательных исполняемых файлов программы майнинга — повторный самостоятельный запуск пока не замечен.

Я уже ознакомился с комментариями ниже, это лёгкий случай! Файл не шифруется, предлагаю проверить hosts файл, но сейчас уже этим балуются только патчи или кряки! Открытие самого ютуб тут не причём, нужно анализировать поведение червя — например отключить интернет и открыть браузер или наоборот и проверить как себя будет вести червь! Нагрузка на железо появляется во время обработки. А не простоя программы, отправьте файл в вирустотал и поставьте хороший антивирус. Вам удобнее быстро исправить пк или решить проблему?

hosts без изменений.

Удобнее быстро исправить пк.

Восстановление не решит проблему?

upd, видимо нет, точки восстановления свежие.

Вот и ответ на все ваши вопросы 🙂

Откат не поможет, но Вы можете попробовать)

Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

Недавно мы расследовали АРТ-атаку на одну российскую компанию и нашли много занятного софта. Сначала мы обнаружили продвинутый бэкдор PlugX, популярный у китайских группировок, АРТ-атаки которых обычно нацелены на похищение конфиденциальной информации, а не денег. Затем из скомпрометированной сети удалось вытащить несколько других схожих между собой бэкдоров (nccTrojan, dnsTrojan, dloTrojan) и даже общедоступных утилит.

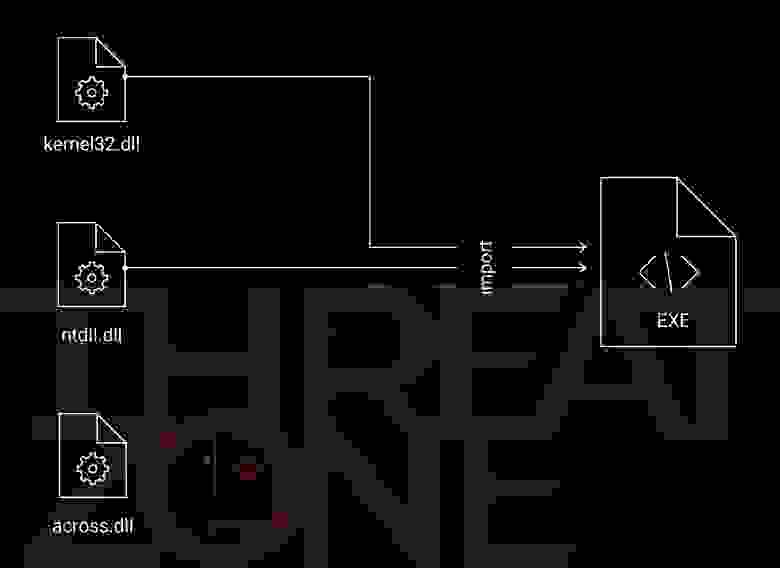

Программы, используемые в этой преступной кампании, не отличаются сложностью, за исключением, может быть, PlugX. К тому же три из четырех вредоносов использовали при запуске давно известную технику DLL hijacking. Тем не менее, как показало наше исследование, даже при таких условиях злоумышленники могут годами оставаться в скомпрометированных сетях.

Мы решили изучить обнаруженный софт и поделиться своими наблюдениями.

PlugX

PlugX — сложная вредоносная программа. Мы постараемся рассказать о ее основных функциях, а более подробное описание малвари можно найти в отчете Dr. Web.

Запуск PlugX

PlugX, как правило, распространяется в виде самораспаковывающихся архивов, содержащих:

Такой набор характерен для техники DLL hijacking, при которой злоумышленник заменяет легитимную DLL на вредоносную. При этом малварь получает возможность работать от имени легитимного процесса и обходить таким образом средства защиты (рис. 1).

Рис. 1. Наглядное представление техники DLL hijacking

Рассмотрим в качестве примера один из экземпляров PlugX, характеристики которого приведены в табл. 1.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер (в байтах) | 140 576 | 4 096 | 180 358 |

| Время компиляции | 13 июня 2008 года 02:39:28 | 9 декабря 2014 года 10:06:14 | — |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | e9a1482a159d32ae57b3a9548fe8edec | 2d66d86a28cd28bd98496327313b4343 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | a2a6f813e2276c8a789200c0e9a8c71c57a5f2d6 | 7bcf4f196578f2a43a2cd47f0b3c8d295120b646 |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 2f81cf43ef02a4170683307f99159c8e2e4014eded6aa5fc4ee82078228f6c3c | 0c831e5c3aecab14fe98ff4f3270d9ec1db237f075cd1fae85b7ffaf0eb2751 |

Вот что происходит при запуске невредоносного исполняемого файла (EXE) из пакета.

Сначала одна из импортируемых им библиотек (отдельная DLL) заменяется вредоносной. После загрузки в память процесса DLL открывает третий файл из пакета PlugX, который обходит средства защиты за счет отсутствия видимого исполняемого кода. Тем не менее он содержит шелл-код, после исполнения которого в памяти расшифровывается еще один дополнительный шелл-код. Он с помощью функции RtlDecompressBuffer() распаковывает PlugX (DLL). При открытии мы видим, что сигнатуры MZ и PE в исполняемом файле PlugX заменены на XV (рис. 2) — скорее всего, это тоже нужно, чтобы скрыть модуль от средств защиты.

Рис. 2. Исполняемый файл PlugX в распакованном виде с измененными сигнатурами MZ и PE

Наконец, запускается распакованная вредоносная библиотека, и управление передается ей.

В другом экземпляре PlugX мы обнаружили интересную особенность: малварь пыталась скрыть некоторые библиотечные вызовы от песочниц. При восстановлении импортов вместо адреса импортируемой функции сохранялся адрес тремя байтами ранее. Результат для функции SetFileAttributesW() виден на рис. 3.

Рис. 3. При получении адреса функции SetFileAttributesW() сохраняется адрес 0x7577D4F4

В табл. 2 приведены характеристики этого экземпляра.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер | 140 576 | 4 096 | 179 906 |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | 12ee1f96fb17e25e2305bd6a1ddc2de9 | e0ae93f9cebcba2cb44cec23993b8917 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | bf25f1585d521bfba0c42992a6df5ac48285d763 | f0efdb723a65e90afaebd56abe69d9f649ca094c |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 97ad6e95e219c22d71129285299c4717358844b90860bb7ab16c5178da3f1686 | 81e53c7d7c8aa8f98c951106a656dbe9c931de465022f6bafa780a6ba96751eb |

б)

Рис. 4. Фрагмент декомпилированного кода (а) и соответствующий ему фрагмент листинга перехваченных инструкций (б), где встречается вызов функции SetFileAttributesW()

Основная нагрузка PlugX не сохраняется в расшифрованном виде на диске.

Работа PlugX

После запуска вредоносная программа расшифровывает конфигурацию, которая содержит адреса серверов управления, а также информацию, необходимую для дальнейшего функционирования (например, способ закрепления в системе или путь, по которому копируются файлы малвари).

При этом данные для конфигурации могут браться из основного загрузчика или из отдельного файла в текущей рабочей директории. Из того же файла может быть подтянута новая конфигурация при ее обновлении в ходе взаимодействия с сервером управления.

То, как вредонос будет вести себя дальше, во многом определяет его конфигурация.

В зависимости от значения check_flag в конфигурации PlugX вредоносная программа может начать поиск в зараженной системе сетевого адаптера, MAC-адрес которого совпадает с адресом, заданным в самой малвари. В случае совпадения вредоносная программа завершит свое исполнение. Вероятно, таким образом она пытается обнаружить виртуальную среду.

Если значение mode_flag равно 0, вредоносная программа закрепляется в системе (подробнее в разделе «Закрепление в системе»). Затем она переходит к инициализации плагинов и взаимодействию с сервером управления (подробнее в разделе «Функциональность плагинов и исполнение команд»).

Если значение mode_flag равно 2, вредоносная программа сразу переходит к инициализации плагинов и взаимодействию с сервером управления.

Если значение mode_flag равно 3, вредоносная программа внедряет шелл-код в Internet Explorer. Передача управления вредоносному коду осуществляется с помощью функции CreateRemoteThread(). Также производится инициализация плагинов, и создается именованный пайп, через который вредоносная программа получает команды, предназначенные для исполнения плагинами.

Закрепление в системе

Если конфигурация PlugX предусматривает закрепление вредоноса в зараженной системе, то в ней прописан каталог, в который будут скопированы компоненты малвари.

Анализируемый образец выбирает одну из следующих директорий в зависимости от разрядности малвари:

В зависимости от persistence_flag PlugX может закрепляться:

Помним, что малварь может и не закрепляться вовсе.

В зависимости от конфигурации вредоносная программа может также попытаться создать процесс с повышенными привилегиями с последующим внедрением в него кода. В конфигурации могут быть перечислены до четырех целевых процессов.

Функциональность плагинов PlugX и исполняемые команды

Основная функциональность бэкдора реализована с помощью так называемых плагинов. Фрагмент функции, в которой производится инициализация плагинов, приведен на рис. 5.

Рис. 5. Фрагмент инициализации плагинов PlugX

PlugX может управлять процессами и службами, работать с файловой системой, вносить изменения в реестр. Он также имеет компоненты кейлоггера и скринлоггера и может получать удаленный доступ к зараженной системе — все это дает обширные возможности злоумышленникам в скомпрометированной сети.

Полный перечень функций вредоносной программы, доступной через плагины, приведен в табл. 3.

Табл. 3. Функциональность PlugX, доступная через плагины

| Плагин | Команда | Функциональные возможности |

| DISK | Собрать информацию по всем дискам (тип и свободное пространство) | |

| Перечислить файлы в директории | ||

| Перечислить файлы | ||

| Прочитать файл | ||

| Создать директорию и сохранить в нее файл | ||

| Создать директорию | ||

| Создать новый рабочий стол и запустить процесс | ||

| Копировать, переместить, переименовывать или удалить файл | ||

| Получить значение переменной окружения | ||

| KeyLogger | Отправить данные кейлоггера на сервер управления | |

| Nethood | Перечислить сетевые ресурсы | |

| Установить соединение с сетевым ресурсом | ||

| Netstat | Получить таблицу TCP | |

| Получить таблицу UDP | ||

| Установить состояние TCP | ||

| Option | Заблокировать экран компьютера | |

| Отключить компьютер (принудительно) | ||

| Перезагрузить компьютер | ||

| Отключить компьютер (безопасно) | ||

| Показать окно с сообщением | ||

| PortMap | Возможно, запустить маппинг портов | |

| Process | Получить информацию о процессах | |

| Получить информацию о процессе и модулях | ||

| Завершить процесс | ||

| Regedit | Перечислить подразделы ключа реестра | |

| Создать ключ реестра | ||

| Удалить ключ реестра | ||

| Скопировать ключ реестра | ||

| Перечислить значения ключа реестра | ||

| Задать значение ключа реестра | ||

| Удалить значение из ключа реестра | ||

| Получить значение из ключа реестра | ||

| Screen | Использовать удаленный рабочий стол | |

| Сделать скриншот | ||

| Найти скриншоты в системе | ||

| Service | Получить информацию о сервисах в системе | |

| Изменить конфигурацию сервиса | ||

| Запустить сервис | ||

| Управлять сервисом | ||

| Удалить сервис | ||

| Shell | Запустить cmd-шелл | |

| SQL | Получить список баз данных | |

| Получить список описаний драйверов | ||

| Выполнить SQL-команду | ||

| Telnet | Настроить Telnet |

Фрагмент функции обработки команд, полученных от сервера управления приведена на рис. 6.

Рис. 6. Команды сервера управления, которые получает PlugX

Описание команд приведено в табл. 4.

Табл. 4. Команды сервера управления, которые получает PlugX

| Команда | Описание |

|---|---|

| 0x1 | Отправить на сервер управления данные о зараженной системе: — имя компьютера; — имя пользователя; — информация о CPU; — текущее использование памяти системой; — информация об операционной системе; — системные дата и время; — системная информация; — язык системы |

| 0x5 | Самоудалиться (удалить службу, очистить реестр) |

| 0x3 | Передать команды плагинам со сменой протокола взаимодействия |

| 0x6 | Отправить текущую конфигурацию PlugX на сервер управления |

| 0x7 | Получить с сервера управления новую конфигурацию и обновить текущую |

| 0x8 | Отправить список процессов с внедренным шелл-кодом |

| default | Передать команды плагинам |

nccTrojan

Один из обнаруженных нами бэкдоров найден в отчете VIRUS BULLETIN и назван авторами nccTrojan по константному значению в коде основного пейлоада. Характеристики попавшегося нам образца малвари приведены в табл. 5.

| Свойство | EXE | DLL |

|---|---|---|

| Имя файла | instsrv.exe | windowsreskits.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 83 968 | 514 048 |

| Время компиляции | 18 декабря 2019 года 03:13:03 | 21 марта 2020 года 15:19:04 |

| MD5 | c999b26e4e3f15f94771326159c9b8f9 | 056078b1c424667e6a67f9867627f621 |

| SHA-1 | ec12c469463029861bd710aec3cb4a2c01907ad2 | 5bd080285a09c0abf742fb50957831310d9d9769 |

| SHA-256 | 07d728aa996d48415f64bac640f330a28e551cd565f1c5249195477ccf7ecfc5 | 3be516735bafbb02ba71d56d35aee8ce2ef403d08a4dc47b46d5be96ac342bc9 |

Запуск nccTrojan

Работа nccTrojan

nccTrojan расшифровывает конфигурацию, хранящуюся по определенному смещению в оверлее. Конфигурация зашифрована с помощью алгоритма AES-CFB-256, он же используется для шифрования взаимодействия с сервером управления. Пары «ключ шифрования + вектор инициализации» захардкоржены и различны для шифрования конфигурации и взаимодействия с сервером управления.

Расшифрованная конфигурация содержит информацию о сервере управления и выглядит следующим образом:

Если соединение установлено, то на сервер управления отправляется следующая информация:

При этом из собранных данных формируется строка, которая дальше зашифровывается и отправляется на сервер управления. Формат создаваемой строки:

Далее вредоносная программа переходит к взаимодействию с сервером управления и может исполнять команды, приведенные в табл. 6.

Табл. 6. Команды, исполняемые nccTrojan

| Команда | Назначение |

|---|---|

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Записать данные в файл |

| 0x5 | Получить информацию о дисках C-Z (тип, свободный объем памяти) |

| 0x6 | Получить информацию о файлах |

| 0x8 | Запустить процесс |

| 0xA | Удалить файл или директорию |

| 0xC | Прочитать файл |

| 0xF | Проверить наличие файла |

| 0x11 | Сохранить файл |

| 0x13 | Получить список запущенных процессов |

| 0x15 | Завершить процесс |

| 0x17 | Скопировать файл |

| 0x1A | Переместить файл |

| 0x1D | Запустить cmd-шелл с правами пользователя |

dnsTrojan

Следующий бэкдор мы обнаружили впервые: на момент расследования мы не нашли упоминаний о нем в отчетах других экспертов. Его отличительная особенность — общение с сервером управления через DNS. В остальном по своей функциональности вредоносная программа схожа с бэкдором nccTrojan. Чтобы сохранить единообразие в названиях найденной малвари, назвали ее dnsTrojan.

| Свойство | EXE |

|---|---|

| Имя | a.exe.ok |

| Тип файла | PE32 executable (EXE) |

| Размер (в байтах) | 417 280 |

| Время компиляции | 13 октября 2020 года 20:05:59 |

| MD5 | a3e41b04ed57201a3349fd42d0ed3253 |

| SHA-1 | 172d9317ca89d6d21f0094474a822720920eac02 |

| SHA-256 | 826df8013af53312e961838d8d92ba24de19f094f61bc452cd6ccb9b270edae5 |

Запуск dnsTrojan

После запуска вредоносная программа извлекает из ресурсов, распаковывает и сохраняет в рабочей директории два файла:

Работа dnsTrojan

Все свои действия вредоносная программа логирует в файл %ProgramData%\logD.dat, при этом записанные данные похожи на отладочную информацию для злоумышленников (рис. 7).

Рис. 7. Фрагмент файла logD.dat

Взаимодействие с сервером управления осуществляется с использованием DNS-туннелирования. Данные передаются серверу управления в виде DNS-запроса TXT-записи в зашифрованном виде.

Сразу после запуска на сервер управления отправляются следующие данные:

Из них формируется сообщение вида 8SDXCAXRZDJ;O0V2m0SImxhY;6.1.1;1;00-13-d2-e3-d6-2e;2020113052831619.

Все передаваемые на сервер управления данные преобразуются следующим образом:

При формировании домена, для которого запрашивается TXT-запись, после каждого 64-го символа ставится точка. Запросы, отправляемые вредоносной программой, можно увидеть на рис. 8.

В ответ на запрос, отправленный на предыдущем шаге из TXT-записей, dnsTrojan получает команды сервера и может исполнить их (табл. 8).

| Команда | Назначение |

|---|---|

| 0x1 | Получить онлайн-данные |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Получить информацию о дисках C–Z (тип, свободный объем памяти) или файлах |

| 0x6 | Прочитать файл |

| 0x7 | Скопировать файл |

| 0x8 | Удалить файл |

| 0x9 | Проверить наличие файла |

| 0xA | Сохранить файл |

| 0xB | Установить время бездействия программы (в минутах) |

| 0xD | Самоудалиться (очистить реестр) |

dloTrojan

dloTrojan — еще одна обнаруженная в процессе расследования вредоносная программа, которую мы классифицировали как бэкдор. Эта малварь не относится ни к одному из известных семейств вредоносов.

Характеристики файлов исследуемого нами образца приведены в табл. 9.

| Свойство | EXE | DLL |

|---|---|---|

| Имя | ChromeFrameHelperSrv.exe | chrome_frame_helper.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 82 896 | 240 128 |

| Время компиляции | 12 июля 2013 года 19:11:41 | 14 сентября 2020 года 16:34:44 |

| MD5 | 55a365b1b7c50887e1cb99010d7c140a | bd23a69c2afe591ae93d56166d5985e1 |

| SHA-1 | 6319b1c831d791f49d351bccb9e2ca559749293c | 3439cf6f9c451ee89d72d6871f54c06cb0e0f1d2 |

| SHA-256 | be174d2499f30c14fd488e87e9d7d27e0035700cb2ba4b9f46c409318a19fd97 | f0c07f742282dbd35519f7531259b1a36c86313e0a5a2cb5fe1dadcf1df9522d |

Запуск dloTrojan

На сцену опять выходит DLL hijacking.

Итак, вредоносная программа dloTrojan состоит из двух компонентов:

После запуска исполняемого EXE-файла подгружается код вредоносной DLL. При этом библиотека проверяет имя процесса, в который она загружена, и оно должно соответствовать имени ChromeFrameHelperSrv.exe. В противном случае, вредоносный код завершит свое исполнение.

Далее библиотека расшифровывает вредоносный исполняемый файл, код которого внедряется в еще один запущенный процесс ChromeFrameHelperSrv.exe с использованием техники Process Hollowing.

Работа dloTrojan

Вредоносная программа пытается получить данные значения с именем TID из одного из двух ключей реестра (это зависит от имеющихся привилегий в системе):

Если же значение в реестре отсутствует, создается один из указанных ключей реестра. В параметре TID прописывается строка из 16 произвольных символов, которую в дальнейшем можно рассматривать как ID зараженной системы.

Строки во вредоносной программе зашифрованы методом простого сложения по модулю двух с одним байтом (отличается для различных строк).

Затем малварь расшифровывает адрес сервера управления. В зависимости от конфигурации вредоносная программа может иметь несколько адресов, в текущей конфигурации адрес сервера управления один.

Теперь dloTrojan устанавливает соединение с сервером управления. Если подключиться к серверу не удалось, малварь пытается найти настроенные прокси-серверы одним из способов:

Далее на сервер управления отправляется следующая информация о зараженной системе:

Данные передаются на сервер управления в зашифрованном виде.

В конце концов вредоносная программа получает возможность исполнять команды сервера управления: запускать cmd-шелл, создавать и удалять файлы, собирать информацию о дисках.

Перечень возможных команд приведен в табл. 10.

Табл. 10. Команды, исполняемые dloTrojan

| Команда | Назначение |

|---|---|

| 0x1 | Получить количество миллисекунд, прошедших с момента запуска системы |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Закрыть cmd-шелл |

| 0x5 | Проверить существование файла. Если файла нет, создать его |

| 0x6 | Создать файл |

| 0x7 | Получить данные файла (размер, временные метки) |

| 0x8 | Прочитать файл |

| 0x9 | Получить информацию о дисках C–Z (тип, объем свободной памяти) |

| 0xA | Перечислить файлы |

| 0xB | Удалить файл |

| 0xC | Переместить файл |

| 0xD | Запустить процесс |

| 0xE | Сделать скриншот |

| 0xF | Перечислить сервисы |

| 0x10 | Запустить сервис |

| 0x11 | Перечислить процессы и модули |

| 0x12 | Завершить процесс, затем перечислить процессы и модули |

| 0x13 | Закрыть сокет |

И еще несколько программ, которые мы раскопали в ходе расследования

Вернемся к общедоступным утилитам, найденным на зараженных системах. С их помощью можно залезть в систему, утащить конфиденциальные данные и выполнить другие вредоносные действия. Ловите краткое описание каждой.

GetPassword

GetPassword предназначена для получения паролей из зараженной системы. Раньше исходный код утилиты лежал в репозитории MimikatzLite, но сейчас его почему-то удалили. Можем только поделиться скриншотом на рис. 9.

Рис. 9. Скриншот работы утилиты GetPassword

Quarks PwDump

Еще одна утилита для извлечения паролей из ОС Windows.

Исходный код можно найти в репозитории 0daytool-quarkspwdump. Скриншот утилиты приведен на рис. 10.

Рис. 10. Скриншот работы утилиты Quarks PwDump

wpmd v 2.3 (beta)

wpmd (windows password and masterkey decrypt) также предназначена для получения паролей в ОС Windows. Увы, источник мы не нашли, поэтому можем только показать скриншот (рис. 11).

Рис. 11. Скриншот работы утилиты wpmd v 2.3 (beta)

os.exe

os.exe позволяет определить версию ОС Windows (рис. 12). Источник тоже не найден 🙁

Рис. 12. Скриншот работы утилиты os.exe

nbtscan 1.0.35

nbtscan — утилита командной строки, предназначенная для сканирования открытых серверов имен NETBIOS в локальной или удаленной TCP/IP-сети. Она обеспечивает поиск открытых общих ресурсов (рис. 13). Доступна на ресурсе Unixwiz.net.

Рис. 13. Скриншот работы утилиты nbtscan

Это расследование в очередной раз убедило нас, что даже заезженные и понятные техники способны доставить жертвам много неприятностей. Злоумышленники могут годами копаться в IT-инфраструктуре жертвы, которая и подозревать ничего не будет. Думаем, выводы вы сделаете сами 🙂

PlugX (SHA256: EXE, DLL, Shell-code)

PlugX-executor: (SHA256: EXE)

nccTrojan (SHA256: EXE, DLL)

dnsTrojan (SHA256: EXE)

dloTrojan (SHA256: EXE, DLL)