Embedded security device что это

Немного про UEFI и Secure Boot

UEFI (Unified Extensible Firmware Interface) — замена устаревшему BIOS. Эта спецификация была придумана Intel для Itanium, тогда она еще называлась EFI (Extensible Firmware Interface), а потом была портирована на x86, x64 и ARM. Она разительно отличается от BIOS как самой процедурой загрузки, так и способами взаимодействия с ОС. Если вы купили компьютер в 2010 году и позже, то, вероятнее всего, у вас UEFI.

Основные отличия UEFI от BIOS:

Как происходит загрузка в UEFI?

С GPT-раздела с идентификатором EF00 и файловой системой FAT32, по умолчанию грузится и запускается файл \efi\boot\boot[название архитектуры].efi, например \efi\boot\bootx64.efi

Т.е. чтобы, например, создать загрузочную флешку с Windows, достаточно просто разметить флешку в GPT, создать на ней FAT32-раздел и просто-напросто скопировать все файлы с ISO-образа. Boot-секторов больше нет, забудьте про них.

Загрузка в UEFI происходит гораздо быстрее, например, загрузка моего лаптопа с ArchLinux с нажатия кнопки питания до полностью работоспособного состояния составляет всего 30 секунд. Насколько я знаю, у Windows 8 тоже очень хорошие оптимизации скорости загрузки в UEFI-режиме.

Secure Boot

«Я слышал, что Microsoft реализовывает Secure Boot в Windows 8. Эта технология не позволяет неавторизированному коду выполняться, например, бутлоадерам, чтобы защитить пользователя от malware. И есть кампания от Free Software Foundation против Secure Boot, и многие люди были против него. Если я куплю компьютер с Windows 8, смогу ли я установить Linux или другую ОС? Или эта технология позволяет запускать только Windows?»

Начнем с того, что эту технологию придумали не в Microsoft, а она входит в спецификацию UEFI 2.2. Включенный Secure Boot не означает, что вы не сможете запустить ОС, отличную от Windows. На самом деле, сертифицированные для запуска Windows 8 компьютеры и лаптопы обязаны иметь возможность отключения Secure Boot и возможность управления ключами, так что беспокоится тут не о чем. Неотключаемый Secure Boot есть только на планшетах на ARM с предустановленной Windows!

Что дает Secure Boot? Он защищает от выполнения неподписанного кода не только на этапе загрузки, но и на этапе выполнения ОС, например, как в Windows, так и в Linux проверяются подписи драйверов/модулей ядра, таким образом, вредоносный код в режиме ядра выполнить будет нельзя. Но это справедливо только, если нет физического доступа к компьютеру, т.к., в большинстве случаев, при физическом доступе ключи можно заменить на свои.

Для Linux есть 2 пре-загрузчика, которые поддерживают Secure Boot: Shim и PRELoader. Они похожи, но есть небольшие нюансы.

В Shim есть 3 типа ключей: Secure Boot keys (те, которые в UEFI), Shim keys (которые можно сгенерировать самому и указать при компиляции), и MOKи (Machine Owner Key, хранятся в NVRAM). Shim не использует механизм загрузки через UEFI, поэтому загрузчик, который не поддерживает Shim и ничего не знает про MOK, не сможет выполнить код (таким образом, загрузчик gummiboot не будет работать). PRELoader, напротив, встраивает свои механизмы аутентификации в UEFI, и никаких проблем нет.

Shim зависит от MOK, т.е. бинарники должны быть изменены (подписаны) перед тем, как их выполнять. PRELoader же «запоминает» правильные бинарники, вы ему сообщаете, доверяете вы им, или нет.

Оба пре-загрузчика есть в скомпилированном виде с валидной подписью от Microsoft, поэтому менять UEFI-ключи не обязательно.

Secure Boot призван защитить от буткитов, от атак типа Evil Maid, и, по моему мнению, делает это эффективно.

Спасибо за внимание!

Security Device Support — что это в биосе?

Что это за опция?

Security Device Support — поддержка встроенного устройства безопасности. Поддерживаются только определенные материнский платы, на которых установлен чип Trusted Platform Module.

Обычно опция находится примерно в таком разделе: Advanced > Trusted Computing (зависит от производителя). При отсутствии модуля настройку включать бесполезно.

Trusted Platform Module (TPM) — криптопроцессор, простыми словами некий чип, установленный на материнку. Внутри присутствует специальная память, в которой хранится криптографические ключи для защиты информации.

Компьютер, оснащенный данным модулем, может создавать ключи шифрования, которые расшифровать сможет только этот компьютер (точнее при помощи чипа TMP, установленного на этом ПК). Корневой ключ хранится внутри модуля, а не на жестком диске, что значительно повышает безопасность/защищенность ключа.

TPM может использоваться при аутентификации, защиты данных, управление доступом, защиты от копирования (DRM). Например может использоваться в встроенном шифровальщике Windows — BitLocker.

Опция в биосе AsRock:

Модуль TMP, установленный на материнской плате:

При наличии чипа и включенной опции, а также корректно установленных драйверах, в Windows, точнее в диспетчере устройств будет отображено устройство (в разделе Security devices):

Security Device Support — включать или нет?

Заключение

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Embedded Security (Встроенная система безопасности) для HP ProtectTools Ноутбук hp compaq HP Мобильная рабочая станция HP Compaq 8710w

Страница: 82 из 104

EFS модуля Embedded Security

(Встроенная система безопасности)

увеличивается при работе

программного обеспечения Symantec

Antivirus или Norton Antivirus.

обеспечения Symantec Antivirus или Norton

Antivirus.

Архив аварийного

восстановления нельзя

сохранить на съемном

носителе.

При установке карты памяти

MultiMediaCard или Secure Digital (SD)

при создании пути архива аварийного

восстановления во время

инициализации модуля Embedded

Security (Встроенная система

безопасности) появляется сообщение

об ошибке.

Это не является неполадкой.

Хранение архива восстановления на съемном

носителе не поддерживается. Архив

восстановления можно сохранить на сетевом диске

или другом локальном диске, отличном от диска C.

После сбоя в подаче

питания во время

инициализации модуля

Embedded Security

(Встроенная система

безопасности)

происходят ошибки.

При сбое в подаче питания во время

инициализации микросхемы модуля

Embedded Security (Встроенная

система безопасности) происходит

следующее.

При запуске мастера

инициализации модуля

Embedded Security (Встроенная

система безопасности)

появляется следующее

сообщение об ошибке: The

Embedded security cannot be

initialized since the Embedded

Security chip already has an

Embedded Security owner.

(Инициализация модуля

Embedded Security (Встроенная

система безопасности)

невозможна, чип Embedded

Security уже имеет владельца.)

При запуске мастера

инициализации модуля

пользователя появляется

следующее сообщение об

ошибке: The Embedded security

is not initialized. To use the

wizard, the Embedded Security

must be initialized first. (Модуль

Embedded Security (Встроенная

система безопасности) не

инициализирован. Для

использования мастера модуль

Embedded Security (Встроенная

система безопасности) должен

быть инициализирован.)

Для восстановления после сбоя в подаче питания

выполните следующие процедуры.

Выбор меню, элементов

меню и изменения значений

осуществляется с помощью клавиш

управления курсором (если не указано

иное).

Включите или перезагрузите компьютер.

при появлении на экране

Выберите нужный язык.

Выберите Security > Embedded Security

(Безопасность > Встроенная система

безопасности).

Для параметра Embedded Security Device

(Устройство встроенной системы

безопасности) установите значение Enable

(Включить).

Выберите File > Save Changes and Exit (Файл

> Сохранить изменения и выйти).

для сохранения изменений и

выхода из программы.

После включения

модуля TPM пароль

программы настройки

компьютера (f10) можно

удалить.

Для включения модуля TPM

необходим пароль программы

настройки компьютера (f10). После

включения модуля можно удалить

пароль. Это позволяет лицам с

прямым доступом к системе

осуществить сброс модуля TPM, что

может привести к потере данных.

Это не является неполадкой.

Пароль программы настройки компьютера (f10)

можно удалить, только зная этот пароль. Однако

настоятельно рекомендуется всегда защищать

программу настройки компьютера по f10 с помощью

пароля.

О безопасности UEFI, часть заключительная

Желая показать бунтарский дух и наплевательство на традиции, ссылки на предыдущие части не даю — сами ищите их там.

Часть седьмая. Технологии будущего

Про SGX и STM я уже упоминал в конце третьей части, поэтому начну рассказ с PSP, которым теперь без вариантов комплектуются все новые AMD APU.

AMD Platform Security Processor

Наблюдая за успехами Intel Management Engine, которым последние 5 лет оборудован каждый чипсет и SoC Intel, в AMD тоже решили не отставать от прогресса и встроить в свои SoC’и чего-нибудь эдакого.

Еще бы — хочется иметь аппаратный корень доверия, хочется нормальный генератор случайных чисел, хочется криптоускоритель и эмулятор TPM 2.0, в общем — много всего хочется, и реализовать это все не трудно — купи IP Core у какого-нибудь поставщика, напиши к нему прошивку и навесь на него побольше системных функций, чтобы пользователь твоей платформы даже не вздумал отключить то, за что столько денег уплочено.

Оригинальная схема PSP, про эмуляцию TPM речи тогда еще не шло.

Для обеспечения безопасности UEFI этот самый PSP предоставляет следующее: подсистему HVB, внутреннее хранилище для S3 BootScript, эмулятор TPM для реализации Measured Boot, генератор случайных чисел и ускоритель криптографических операций.

Hardware Validated Boot

Про эту технологию я уже рассказывал в первой части, теперь расскажу более подробно. Суть ее простая — PSP получает управление до старта BSP и проверяет, чтобы содержимое второй стадии его прошивки и стартового кода не было изменено, в случае успеха BSP стартует с ResetVector’а и машина загружается как обычно, а в случае неудачи пользователю показывают код ошибки на POST-кодере, а BSP крутит мертвый цикл до hard reset’а, после которого все повторяется заново.

HVB, таким образом, является аппаратным корнем доверия для системы, но защищает эта технология только PEI-том, проверка же всего остального — на совести авторов прошивки.

Оригинальная схема AMD HVB

По умолчанию HVB отключен на всех платформах и для включения необходима достаточно нетривиальное его конфигурирование, поэтому я пока и сам не испытывал технологию на практике (хотя непосредственно работаю с прошивками для второго поколения процессоров с PSP), и машин с включенным HVB на открытом рынке не видел.

Integrated TPM 2.0

К релизу Windows 10 рабочая группа TCG подготовила интересное нововведение: вместо использовавшегося ранее интерфейса TIS для взаимодействия с модулями TPM теперь можно использовать вызовы ACPI, что позволяет производителям процессоров реализовать TPM не на внешнем чипе, а прямо в чипсете, да еще и половину реализации сделать программной. Такое решение имеет как преимущества (заменить чипсет сложнее, чем чип TPM в корпусе SSOP-28), так и недостатки (vendor lock-in), но реализовали его на данный момент и Intel (в Skylake) и AMD (в APU с PSP). Стандарт TPM 2.0 поддерживается обоими решениями не целиком, а только настолько, чтобы система со встроенным TPM могла использовать BitLocker и получить сертификат Windows 10 Ready. Тем не менее, теперь полку пользователей TPM однозначно прибудет. Вместе с встроенным TPM появились также аппаратный ГСЧ и криптоускоритель, которые, при желании, можно использовать отдельно.

Secure S3 BootScript Storage

Еще одна фишка PSP — встроенный NVRAM, в котором можно безопасно хранить какие-то пользовательские данные. На данный момент AMD сохраняет туда S3 BootScript, что хорошо защищает систему от атак на него. При этом немного страдает время выхода из S3, но лишние 50-100 мс ради безопасности вполне можно терпеть.

К сожалению, у AMD с открытой документацией на PSP очень грустно, поэтому дать полезных ссылок не могу, все, что мог рассказать без нарушения NDA — уже рассказал.

Intel Software Guard Extensions

Вернемся теперь к технологиям Intel. Об SGX начали говорить около года назад, но для конечного пользователя она стала доступна всего несколько недель назад, когда Intel включила ее для процессоров Skylake в очередном обновлении микрокода. SGX — это новый набор инструкций, позволяющих приложениям создавать т.н. «анклавы», т.е. регионы памяти для кода и данных, аппаратно защищенные от доступа извне, даже если этот доступ производится из более привилегированных режимов исполнения вроде ring 0 и SMM.

Технология достаточно сложная для понимания и использования (почти 200 страниц Programming Reference), но потенциально очень мощная, поэтому Intel начала заниматься ее продвижением.

Принципиальная схема работы SGX, один из более 200 слайдов вот этой презентации, она же в виде 80-минутного видео.

Безопасный анклав посреди обычной памяти.

Мое отношение к этой технологии пока еще не сформировалось — я ее просто еще не пробовал, т.к. не работаю над Skylake в данный момент. Тем не менее, стараюсь не отставать от прогресса слишком уж сильно, поэтому читаю краем уха все, что пишут про SGX, к примеру:

Портал об SGX на сайте Intel.

Обзорная лекция об SGX с сайта Дармштадтского Технического Университета.

Обзорная статья NccGroup с кучей интересных ссылок.

Открытая платформа для написания своего кода для SGX.

И вообще, весь раздел про SGX на firmwaresecury.com.

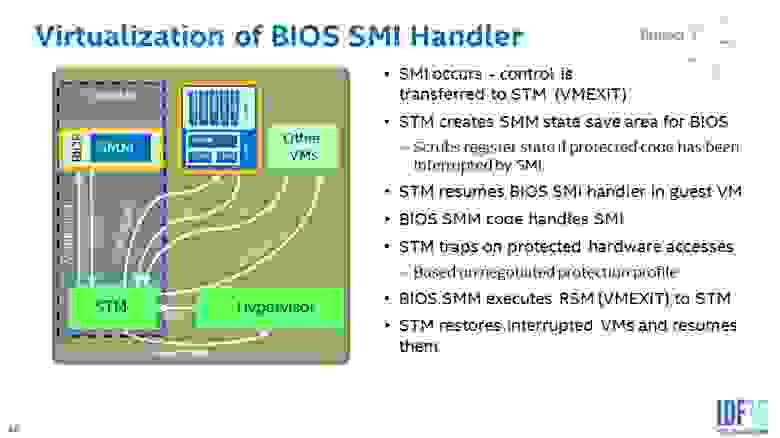

Intel SMI Transfer Monitor

Вторая технология Intel, о которой я уже упоминал — STM. Первые упоминания о нем датированы 2009 годом, и после 6 лет разработки технология наконец-то была представлена в августе 2015. Суть ее простая: вместо диспетчера SMM в SMRAM запускается гипервизор, и все обработчики SMI выполняются в виртуализованном окружении, что позволяет запретить им вредоносные действия вроде изменения данных в памяти ядра и тому подобные.

Слайд из презентации STM на IDF2015.

Технология позволяет значительно уменьшить как «поверхность атаки» на обработчики SMM, так и разрушительность последствий взлома обработчиков SMI. К примеру, запретив доступ к MMIO чипсета для всех обработчиков, кроме используемого для обновления прошивки, можно защитить ее от остальных обработчиков, путь даже они взломаны атакующим и он имеет возможность выполнить в них произвольный код.

Самое главное преимущество — неприхотливость, для работы STM нужны только включенные VT-x/AMDV и правильные настройки уровней доступа. На данный момент предварительная поддержка STM реализована в EDK2 только для тестовой платы MinnowBoard Max, но в ближайшие полгода-год IBV адаптируют ее для своих платформ, и взлома SMM можно будет опасаться гораздо меньше. Понятно, что бесплатной безопасности не бывает, и STM вносит дополнительную сложность в итак не самый простой процесс инициализации SMM, плюс обработка SMI занимает больше времени (страшнее, на самом деле, то, что оно занимает еще более неопределенное время, опять страдают пользователи жестких ОСРВ), плюс виртуализацию незнающий пользователь платформы может отключить и STM не получится использовать в таких условиях. Тем не менее, я потыкал в STM веткой на MinnowBoard и могу сказать: чем скорее IBV внедрят её — тем лучше.

Заключение

Ну вот и подошел к концу этот цикл статей, надеюсь читателю было интересно.

Технологии развиваются быстро, и если завтра появится какая-то прорывная технология (или найдут зияющую дыру в существующих) — постараюсь о них написать.

В следующей статье будем укрощать SecureBoot — сгенерируем свои ключ PK и KEK, а параноики смогут запретить загрузку любых вещей, не подписанных их ключами. Спасибо за внимание.

Embedded security for hp protecttools, Процедуры настройки, 8 embedded security for hp protecttools – Инструкция по эксплуатации HP Программное обеспечение HP ProtectTools Security, версия 6.0

Страница 65: 8embedded security for hp protecttools

Embedded Security for

HP ProtectTools

Для использования Embedded Security для HP ProtectTools на компьютере

должна быть установлена микросхема встроенной безопасности Trusted Platform Module (TPM).

Большинство коммерческих настольных компьютеров HP оснащены Infineon TPM,

единственной сертифицированной микросхемой с общими критериями, которая соответствует

требованиям TCG.

Embedded Security для HP ProtectTools защищает от несанкционированного доступа к данным

или учетным записям пользователя. Этот программный модуль предоставляет следующие

функции безопасности:

Создание личного защищенного диска (PSD) для защиты пользовательских данных

Функции управления данными, такие как резервное копирование и восстановление

иерархии ключей

Поддержка сторонних приложений (таких как Microsoft Outlook и Internet Explorer) для

защищенных цифровым сертификатом операций при использовании программы

Embedded Security

Микросхема встроенной безопасности TPM повышает эффективность и активирует другие

функции безопасности HP ProtectTools Security Manager. Например, Drive Encryption для

HP ProtectTools может использовать микросхему встроенной безопасности в качестве фактора

авторизации при входе пользователя в Windows.

Для снижения угрозы безопасности администратору компьютерной

системы рекомендуется немедленно инициализировать микросхему встроенной безопасности.

Без инициализации микросхемы встроенной безопасности неавторизованный пользователь,

компьютерный червь или вирус может проникнуть в компьютер и получить доступ к

управлению задачами владельца, такими как управление архивом аварийного восстановления

и настройка параметров доступа пользователей.

Выполните действия, описанные в следующих двух разделах, чтобы активировать и

инициализировать микросхему встроенной безопасности.

Установка Embedded Security для HP ProtectTools (при

Embedded Security для HP ProtectTools

Нажмите Пуск, выберите Все программы, затем Установить Embedded Security для

HP ProtectTools.

Принять (Accept) предупреждение UAC.