Endpoint controller что это

Endpoint Control: передовые средства безопасности корпоративной сети

Инфраструктура любой компании нуждается в надежной защите от внешних и внутренних угроз. К числу первых относятся вредоносные программы, фишинговые атаки, попытки проникновения в сеть компании и другие угрозы, чья опасность

Инфраструктура любой компании нуждается в надежной защите от внешних и внутренних угроз. К числу первых относятся вредоносные программы, фишинговые атаки, попытки проникновения в сеть компании и другие угрозы, чья опасность не нуждается в подтверждении. А вот внутренние проблемы зачастую недооцениваются бизнесом, но последствия не заставляют себя ждать: в 2012 году 31% компаний столкнулся с утечкой информации по вине персонала. На практике это означает, что из-за неэффективной политики безопасности сотрудник допустил заражение рабочего компьютера или выложил конфиденциальный документ в общий доступ.

Для предотвращения подобных ошибок необходима не только продуманная политика безопасности, но и эффективные инструменты ее внедрения. Средств для борьбы с вредоносными программами и хакерскими атаками недостаточно: они должны быть дополнены эффективными инструментами контроля над тем, как сотрудники компании используют IT-ресурсы. Помочь в решении этой задачи могут три технологии «Лаборатории Касперского», о которых мы уже рассказывали ранее. Сегодня я хотел бы поговорить о том, почему все три системы контроля рабочих станций необходимы для максимально эффективной защиты вашего бизнеса.

Технология Device Control отвечает за разрешения, ограничение или блокирование использования различных устройств (принтеров, модемов, USB-флешек и т.д.) внутри инфраструктуры компании. Созданные правила могут включать как группы устройств, так и отдельные устройства, и действовать постоянно или в заданное ИТ-специалистом время. В результате созданные с помощью Device Control политики безопасности получаются максимально гибкими. Например, можно запретить подключение всех внешних носителей, кроме определенного жесткого диска, на всех компьютерах, за исключением рабочей станции системного администратора.

Ежеквартально «Лаборатория Касперского» обнаруживает более 800 тысяч вредоносных сайтов по всему миру – любой из них может стать причиной заражения локальной сети компании, стоит только одному из сотрудников открыть опасный сайт в браузере. С помощью технологии Web Control ИТ-служба может без труда заблокировать подобные ресурсы, причем запрет будет действовать даже в тех случаях, когда сотрудник находится за пределами сети, например, уехал в командировку с ноутбуком. Технология «Лаборатории Касперского» может блокировать не только опасные сайты, но и любые другие, если это необходимо для реализации политики безопасности. Например, с помощью Web Control можно наложить запрет на посещение популярных социальных сетей или сайтов с браузерными играми, которые отвлекают сотрудников от работы.

Последней по списку, но не по значимости идет технология Application Control. С ее помощью ИТ-специалист компании может задать правила запуска легитимных приложений на рабочих станциях, а также блокировать нежелательное ПО, в том числе вредоносное. В Application Control предусмотрены шестнадцать категорий программ: корпоративные продукты, мультимедиа, игры, браузеры и т.д. Администратор может разрешать или запрещать использование программ из каждой категории, отдельных приложений, а также создавать исключения из правил. Для работы Application Control использует базу программ, расположенную в облачной системе Kaspersky Security Network. В ней содержится информация о более чем 500 миллионах программ со всего мира, и каждый день добавляется в среднем еще миллион.

Три преимущества Endpoint Control

Первое преимущество Endpoint Control: этот набор технологий обеспечивает инструментальный контроль безопасности. С его помощью вы будете точно уверены в том, что правила и запреты на посещение определенных веб-сайтов, использование программ и устройств будут в точности исполнены. Второе важное преимущество технологий «Лаборатории Касперского» — гибкость. Если сотруднику понадобилась новая программа или требуется доступ к ранее заблокированному веб-сайту. Запрос на доступ отправляется непосредственно из клиентского решения Kaspersky Endpoint Security 8 for Windows администратору, и проблема решается за считанные минуты. Наконец, третье преимущество – централизация. Управление всеми тремя технологиями осуществляется с помощью единой консоли Kaspersky Security Center. Все правила и ограничения могут применяться к отдельным сотрудникам, группам, например, отделам и департаментам, или ко всему персоналу без исключения. Более того, правила работают и для устройств, расположенных за пределами корпоративной сети, например – для ноутбуков сотрудников, находящихся в командировке.

Все это делает Endpoint Control одним из наиболее эффективных инструментов для защиты корпоративной информации. Вместе с мощной антивирусной защитой эти технологии «Лаборатории Касперского» снижают риск случайных утечек данных, успешных хакерских атак или эпидемий вредоносного ПО.

Kaspersky EDR для вашего бизнеса

Давно прошли те времена, когда для проведения сложной хакерской атаки необходимо было привлекать серьезные ресурсы и компетентных специалистов. Сейчас продвинутое вредоносное ПО можно без особых усилий приобрести в даркнете, а то и вообще арендовать на время по модели MaaS (Malware-as-a-service).

Создатели таких сервисов не только предлагают своим клиентам удобную консоль управления инструментами для несанкционированного вторжения в чужую ИТ-инфраструктуру, но и всегда готовы оказать техническую поддержку, если пользователь сервиса «путается в педалях». Эта практика сделала порог применения сложных целевых атак минимальным, причем целью нападающих, как правило, становятся те, с кого есть что взять. И это, конечно, в первую очередь компании.

Решения класса EDR

Шквал целевых атак привел к появлению особого типа инструментов обеспечения информационной безопасности, получивших название EDR (Endpoint Detection and Response). Активность EDR направлена на защиту конечных узлов корпоративной сети, которые чаще всего и становятся входными воротами атаки. Главными задачами EDR является обнаружение признаков вторжения, формирование автоматического ответа на атаку, предоставление специалистам возможности оперативно определить масштаб угрозы и ее источник, а также собрать данные для последующего расследования инцидента.

Функциональность EDR основана на способности этого типа ПО проводить подробный анализ событий и проактивный поиск угроз, автоматизировать повторяющиеся повседневные задачи по защите, проводить централизованный сбор данных мониторинга состояния конечных устройств. Все это помогает поднять производительность труда специалистов по ИБ, работающих, например, в SOC (Security operations center) крупной компании.

Kaspersky Endpoint Detection and Response

Несколько лет назад «Лаборатория Касперского» вышла на рынок EDR с собственным решением Kaspersky Endpoint Detection and Response (KEDR), которое успело заработать себе хорошую репутацию в глазах отраслевых экспертов. Компании, серьезно заботящиеся об информационной безопасности, как правило применяют KEDR в составе комплексного решения, в которое входят собственно сам KEDR, платформа Kaspersky Anti Targeted Attack (KATA) и сервис Managed Detection and Response (MDR).

Такая связка позволяет специалистам по кибербезопасности эффективно противостоять самым продвинутым и передовым типам современных атак. Как правило, к подобным решениям прибегают организации уровня Enterprise имеющие собственный SOC или хотя бы отдельный небольшой департамент безопасности. Стоимость необходимых лицензий на ПО и сервисы достаточно высока, но если речь идет, например, о банке национального масштаба, то потенциальные риски многократно превышают расходы на обеспечение ИБ.

Оптимальный EDR для среднего бизнеса

Зачастую компании среднего размера не могут позволить себе содержать собственный SOC или держать в штате несколько профильных специалистов. При этом они, конечно же, также заинтересованы в возможностях, предоставляемых решениями EDR. Специально для таких клиентов «Лаборатория Касперского» совсем недавно выпустила продукт «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ».

Всего за полгода данный продукт снискал заслуженную популярность. Он является частью т.н. «Оптимального фреймворка ИТ-безопасности», разработанного вендором именно для заказчиков, которые не могут позволить себе дорогостоящие специализированные программы для борьбы со сложными кибератаками.

Помимо вышеупомянутого «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ», включающего технологии класса EPP (Endpoint Protection Platform) и базовые технологии EDR, в состав фреймворка входят также инструмент Kaspersky Sandbox и сервис Kaspersky MDR Optimum.

Перечислим ключевые возможности «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ». Основной его функцией является мониторинг конечных устройств, обнаружение возникающих угроз и сбор сведений о них.

Для каждого выявленного инцидента составляется граф развития атаки, дополненный информацией об устройстве и активности его операционной системы. Для поиска угроз или следов прежних атак продукт может использовать индикаторы компрометации (IoC), выявленные в ходе проведенного расследования или загруженные из внешних источников.

Реакция защитных механизмов на выявленную угрозу может быть настроена исходя из характера атаки: изоляция сетевых хостов, карантин или удаление зараженных объектов файловой системы, блокирование или запрет на запуск определенных процессов в операционной системе и пр.

Функциональность продукта может быть существенно расширена, благодаря средствам интеграции с другими продуктами «Лаборатории Касперского» — облачным сервисом Kaspersky Security Network, информационной системой Kaspersky Threat Intelligence Portal и базой данных Kaspersky Threats. Данные технологии и сервисы входят в стоимость лицензии (KSN) или предоставляются бесплатно (OpenTIP, Kaspersky Threats).

Архитектура и развертывание

Для развертывания в корпоративной сети «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ» не требуется больших вычислительных ресурсов. На всех конечных устройствах должен быть установлен Kaspersky Endpoint Security с включенным компонентом Endpoint Agent, совместимый с любыми операционными системами Windows, начиная с Windows 7 SP1/Windows Server 2008 R2 и занимающий не более 2 Гбайт дискового пространства. Для его полноценной работы достаточно одноядерного процессора с тактовой частотой 1,4 ГГц и 1 Гбайт (x86), 2 Гбайт (x64) оперативной памяти.

Несколько выше системные требования к компьютеру, с которого будет осуществляться управление решением. Речь идет о локальном сервере Kaspersky Security Center, оснащенном консолью администрирования, но можно воспользоваться и облачным сервисом Kaspersky Security Center Cloud Console. В обоих случаях доступ к управлению продуктом осуществляется через веб-браузер. Для работы локального сервера Kaspersky Security Center потребуется доступ к СУБД Microsoft SQL Server или MySQL.

Развертывание Kaspersky Security Center происходит при помощи мастера инсталляции и не занимает много времени. В процессе установки создается папка для хранения установочных пакетов и обновлений, а также конфигурируется сервер администрирования.

Установка Kaspersky Endpoint Security с включенным компонентом Endpoint Agent выполняется централизованно, при помощи мастера развертывания защиты. В процессе инсталляции администратору предлагается определить перечень защищаемых хостов, скачать установочные файлы, настроить политику уведомлений о событиях безопасности и пр. После этого, собственно, начнется развертывание в соответствии с выбранными опциями.

Альтернативным способом распространения Kaspersky Endpoint Security с включенным компонентом Endpoint Agent по сети может быть использование групповых политик Windows.

С выходом «Kaspersky EDR для бизнеса ОПТИМАЛЬНЫЙ» компании получили возможность использовать современные инструменты обнаружения и реагирования на угрозы без необходимости инвестирования в собственную службу ИБ.

Решение вполне может обслуживаться силами системных администраторов заказчика, для повышения квалификации которых «Лаборатория Касперского» подготовила соответствующие тренинги.

Обзор рынка систем защиты конечных точек (Endpoint Protection Platform)

Множество современных решений по защите конечных станций не опираются на старые парадигмы, сформированные производителями классических антивирусов, но при этом имеют отличные результаты, доказывающие, что даже в такой консервативной отрасли есть много места для экспериментов и нестандартных идей. Примечательно, что многие классические решения смогли успешно адаптироваться к новым реалиям и возглавить списки современных систем по защите конечных станций. Каковы же основные тенденции в развитии технологий защиты конечных станций?

Введение

Конечные станции всегда были если не главным, то одним из основных источников угроз информационной безопасности. При этом само понятие конечной станции существенно расширилось за последние несколько лет, особенно с развитием мобильных платформ. Теперь в область определения «конечной станции» входят не только персональные компьютеры пользователей и корпоративные сервера, но и мобильные устройства (смартфоны, планшеты, ноутбуки) и устройства IoT (Internet of Things). По этой же причине значительно увеличилось количество векторов атак, как на корпоративные сети, так и на простых (т. н. домашних) пользователей.

Стремительное развитие концепции BYOD (Bring Your Own Device) в середине 2000-х годов внесло свои коррективы в размывание периметра организаций и увеличение векторов атак. Если раньше смартфоны, домашние компьютеры и ноутбуки пользователей не представляли большого коммерческого интереса для злоумышленников, то с переносом на них части корпоративных функций они стали весьма желанными целями для атак.

Лавинообразное увеличение направленных атак в 2010-х годах, отличительной чертой которых является эксплуатация уязвимостей нулевого дня, сделало невозможным для использования классический подход к защите конечных станций, связанный исключительно с сигнатурным и статическим анализом запускаемых файлов.

В последнее время идет увеличение направленных атак на конечные станции, реализуемых с помощью т. н. fileless malware, хранящихся исключительно в оперативной памяти и не оставляющих записи о своей активности в файловой системе. В этом случае из архитектуры атаки полностью исчезает главный объект проверки классического антивируса — сам зараженный файл.

Технологии защиты конечных точек

Пионерами в защите конечных станций, безусловно, были антивирусы, история которых начинается с середины 80-х годов прошлого столетия. Основой любого антивируса всегда был сигнатурный анализ — технология, позволяющая по некоторому принципу вычислять контрольную сумму зараженного файла и записывать ее в централизованную сигнатурную базу. При последующей проверке каждого проходящего файла его контрольная сумма сравнивается со всеми записями в сигнатурной базе и при совпадении файл помечается как зараженный. Очевидным недостатком такого метода является то, что с его помощью возможно обнаружить лишь ту угрозу, информация о которой уже есть в базе — новые уязвимости и методы их эксплуатации выпадают из поля зрения сигнатурного анализа.

Следующим логичным шагом в развитии антивирусных систем стал статический (или, как его чаще называют, эвристический) анализ. Суть статического метода заключается в том, что на базе определенного набора паттернов и статических признаков (свойств) эвристический механизм пытается предсказать поведение анализируемого файла до того, как тот сможет нанести вред системе. Несмотря на то, что статический анализ в целом увеличил процент обнаружений зловредных файлов (в том числе отсутствующих в сигнатурной базе), он также обладает рядом недостатков. Основной из них — это ограниченность метода при идентификации атак, в которых, например, эксплуатируются неизвестные уязвимости в системном или прикладном программном обеспечении. В этом случае статические свойства и инструкции, используемые зараженным файлом, с точки зрения эвристического ядра могут ничем не отличаться от инструкций в легитимных файлах.

Не всегда основным вектором атаки являются зараженные исполняемые файлы. Очень часто атаки на конечные станции идут через эксплуатацию уязвимостей в системном и прикладном программном обеспечении. Начиная от атак на уязвимости браузеров, когда пользователь загружает зараженную веб-страницу, и заканчивая доставкой вредоносной полезной нагрузки на конечную станцию через уязвимости сетевых протоколов и операционных систем. В этом случае недостаточно просто перехватывать и анализировать зараженный файл — необходимо обеспечивать защиту сетевых соединений, анализируя сетевой трафик, приходящий и исходящий с конечной станции. В рамках такого подхода к функциональности классического антивируса добавляются технологии сетевой защиты, такие как межсетевой экран, система предотвращения вторжений и система контроля подключаемых к конечной станции устройств.

Именно с этого момента формируется новый тип продуктов — платформа защиты конечных станций, или Endpoint Protection Platform (EPP). Endpoint Protection Platform — это система комплексной защиты конечной станции, включающая в себя как классическую функциональность антивирусной защиты, так и расширенные технологии безопасности — персональные межсетевые экраны, системы предотвращения вторжений, системы контроля портов и подключаемых устройств, системы шифрования дисков и пр.

С определенного момента большинство EPP-решений перестали удовлетворять современным требованиям к безопасности конечных станций. В первую очередь это было связано с ростом направленных атак, которые в основном используют уязвимости нулевого дня и отличаются массовостью благодаря использованию ботнетов и внутренней архитектуры горизонтального распространения. Также необходимо отметить отдельный класс угроз — криптолокеров (или шифровальщиков), которые в принципе, с точки зрения системного программного обеспечения, не делают ничего противоправного. Отличительной чертой всех этих атак является то, что они не используют известные подходы и бреши, а эксплуатируют еще неизвестные уязвимости и способы своего распространения. Безусловно, EPP-решения были вынуждены эволюционировать, чтобы соответствовать современным вызовам в сфере защиты конечных станций.

Итогом такого эволюционного развития стало появление новых систем, объединенных под общим названием — NGEPP. NGEPP (Next Generation Endpoint Protection Platform) — это системы защиты конечных станций, которые помимо базовой функциональности классического антивируса, защиты сети и контроля портов обладают расширенными функциями для борьбы с современными угрозами. Дополнительными системами, расширяющими возможности классических EPP-систем, могут быть:

Мировой рынок Endpoint Protection Platform

Gartner в своем аналитическом отчете Redefining Endpoint Protection for 2017 and 2018 дает общее определение для Endpoint Protection Platform:

Решение, развернутое на конечных устройствах, для предотвращения атак на основе файлов, обнаружения вредоносных действий и обеспечения расследования и ответной реакции, необходимых для реагирования на динамические инциденты безопасности и предупреждения о них.

Таким образом, Gartner определяет, что EPP, как и классический антивирус — это прежде всего file-centric-система, которая отталкивается от предположения о том, что если не все, то большинство атак на конечные станции проводятся именно через зараженные файлы.

При этом современной EPP отводится и роль EDR-системы с классическими признаками таких систем — расследование инцидента и возможностью формирования реакции на него. При этом необходимо помнить, что EDR-системы как класс появились как раз из предположения, что невозможно предотвратить 100% атак на конечные станции, и необходимости иметь возможность исследовать инцидент и исходя из этого сформировать ответную реакцию («Не сможем защитить Землю, так отомстим за нее, будь уверен» Т. Старк). Именно поэтому EDR в будущем должен стать неотъемлемой частью любого EPP-решения, претендующего на звание Next Generation Endpoint Protection Platform.

Наконец, динамическая реакция на инциденты и оповещение о них — это также не новая функциональность, которая уже давно является прерогативой SIEM-систем, имеющих свой объемный рынок.

Согласно исследованию Gartner (Magic Quadrant for Endpoint Protection Platforms 2018), в последнее время заказчики отдают предпочтение функциям защиты и обнаружения в рамках EPP-решения и не придают большого значения функциональности EPP, направленной на защиту данных, например, системам предотвращения утечек или шифрования дисков и съемных носителей. Также замечено, что заказчики, покупающие решения по защите конечных станций, все чаще задействуют встроенные в операционную систему возможности защиты данных — такие, как BitLocker в Microsoft Windows 10 и FileVault в macOS. Одновременно с этим, защита серверов переходит от классических EPP-решений к специализированным, сфокусированным на гибридных центрах обработки данных (т. н. CWPP, или Cloud Workload Protection Platforms). В первую очередь это связано с тем, что из-за развития виртуализации, частных и публичных облачных платформ требования к безопасности серверной инфраструктуры стали сильно отличаться от требований к защите конечных станций.

Важным сдвигом на рынке решений по защите конечных станций является движение от реактивной защиты с помощью IoC (Indicators of Compromise), которые активно используются существующими EPP-решениями (особенно с ярко выраженной EDR-функциональностью), в сторону проактивной защиты с помощью IoA (Indicators of Attack), использование которых позволяет в реальном времени бороться со сложными направленными атаками. Безусловно, при движении от IoC-подхода, который близок к классическому сигнатурному анализу, в сторону IoA-подхода производители NGEPP используют современные технологии определения атак, основанные в том числе на технологиях поведенческой аналитики, машинного обучения и нейронных сетях.

Еще одним немаловажным отличием современных NGEPP является количество поддерживаемых платформ, начиная от десктопных Windows и macOS, заканчивая Open Source и мобильными решениями. Сегодня в стандартные пакеты практически любого NGEPP-решения включаются функции по управлению безопасностью мобильных устройств, которые имеют множество пересечений с функциональностью специализированных MDM-систем (Mobile Device Management).

Тем не менее, ограничиваясь таким широким определением EPP, можно упустить из виду действительно эффективные решения для защиты конечных станций, просто потому, что какой-то из перечисленных выше признаков еще не реализован в полной мере. Поэтому в обзоре предлагается все EPP-системы разделить на три эволюционных класса:

Развитие классических антивирусных решений

Этот класс EPP-решений является прямым потомком первых антивирусов. И если раньше антивирусные производители боролись в основном за полноту и объем сигнатурных баз, то сегодня борьба разворачивается уже за удобство пользования, встроенные механизмы самозащиты и устойчивость к техникам обхода и новым угрозам.

Отличительной особенностью таких систем является наличие как корпоративных решений с выделенной системой управления и отчетности, так и решений для защиты домашних пользовательских компьютеров и мобильных устройств, с поддержкой практически всей Enterprise-функциональности.

К представителям этого класса EPP-решений можно отнести: Kaspersky Endpoint Security, TrendMicro Smart Protection Suites, ESET Endpoint Protection, Symantec Endpoint Protection, Dr.Web Enterprise Security Suite и др.

Расширение функциональности NGFW (Next Generation Firewall) на конечные станции пользователей

В рамках комплексного подхода к обеспечению сетевой безопасности производители NGFW были вынуждены создавать решения для защиты конечных станций, чтобы обеспечить большую видимость и не допустить размытия периметра безопасности, особенно в организациях, использующих BYOD-подход.

Имея внушительный опыт в комплексной сетевой безопасности, производители NGFW выпускают весьма конкурентные решения, многие из которых по праву можно назвать NGEPP. Обычно решения таких производителей представлены исключительно в корпоративном сегменте.

К самым известным представителям этого класса EPP-решений можно отнести: Check Point Endpoint Security, Fortinet FortiClient, Palo Alto Networks Traps и др.

Отдельные решения, использующие экзотические и уникальные подходы к обеспечению безопасности конечных станций

Классический подход интеграции множества функций защиты конечных станций в одном продукте не всегда является единственно возможным. В доказательство этому на рынке EPP стали появляться решения, которые выходят за рамки классической парадигмы защиты конечных станций, но при этом могут составить конкуренцию пионерам этого рынка.

Ярким примером таких систем можно считать CylancePROTECT, который использует алгоритмы машинного обучения для борьбы с известными и неизвестными угрозами, при этом не требуя регулярных обновлений и не используя сигнатурный подход. Еще один пример нестандартного подхода —BufferZone, отвечающий только за контейнирование (запуск в изолированном системном окружении) всех недоверенных приложений, таким образом защищая системные файлы и критические данные без как такового анализа активности приложений.

Российский рынок Endpoint Protection Platform

Российский рынок систем безопасности стал известен всему миру во многом благодаря сильным решениям в области защиты конечных станций. Отдельно стоит выделить решения «Лаборатории Касперского», которые уже на протяжении многих лет входят в мировые лидеры систем безопасности, связанных не только с защитой конечных станций.

К сильным отечественным продуктам по защите конечных станций также можно отнести Dr.Web Security Space производства одноименной компании Dr.Web и Secret Net Studio производства компании «Код Безопасности».

«Код Безопасности» всегда был известен продуктами для защиты данных от несанкционированного доступа, что нашло свое отражение и в их комплексном решении.

Из зарубежных компаний отдельно стоит выделить ESET, которая стабильно попадает в тройку самых распространенных EPP-решений на российском рынке.

Краткий обзор продуктов Endpoint Protection Platform

Cb Defense (Carbon Black)

Компания Carbon Black была основана в 2002 году и тогда называлась Bit9. В феврале 2014 года компания Bit9 купила стартап Carbon Black, а 1 февраля 2016 года сменила название с Bit9 на Carbon Black. В 2018 году компания попала в квадрант визионеров в аналитическом отчете Gartner Magic Quadrant в категории решений для защиты конечных станций. В 2017 году в тесте NSS Labs в категории Advanced Endpoint Protection (AEP) решение Cb Defense единственное показало стопроцентную эффективность в выявлении угроз и стопроцентную устойчивость к техникам обхода.

Особенностью архитектуры решения, как и многих современных EPP-платформ, является т. н. cloud-driven-подход, при котором все функции защиты реализуются через легковесный агент, который активно обменивается информацией с облачной платформой.

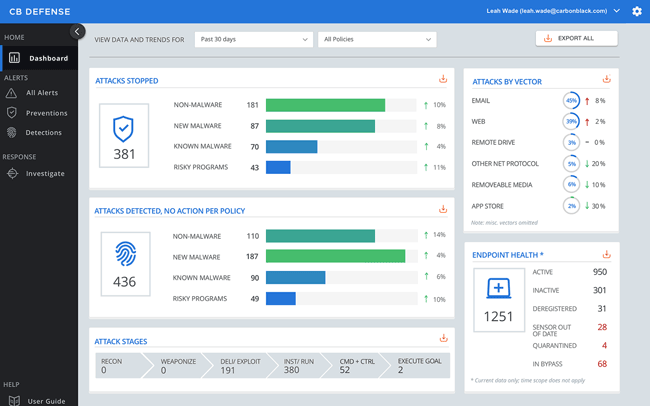

Рисунок 1. Консоль управления Cb Defence

Отдельно стоит отметить наличие специализированного решения Cb Protection для защиты критически важной инфраструктуры со встроенными функциями анализа приложений, контроля обращений к памяти и контроля подключения устройств. Также решение упрощает задачу соответствия требованиям по средствам встроенных отчетов, метрик и рекомендаций по различным отраслевым стандартам. Carbon Black имеет богатое API и готовые интеграционные решения с более чем 125 ИТ- и ИБ-производителями.

Подробнее с продуктом Cb Defense можно ознакомиться здесь.

Check Point Endpoint Security

Компания Check Point основана в Израиле в 1993 году и на протяжении всей своей истории фокусировалась на комплексной сетевой безопасности. Является одним из лидеров в сегменте NGFW (Next Generation Firewall). Логичным шагом стало развитие отдельного направления, связанного с защитой конечных станций, которое получило название Check Point Endpoint Security. В состав Endpoint-решений входит несколько технологий:

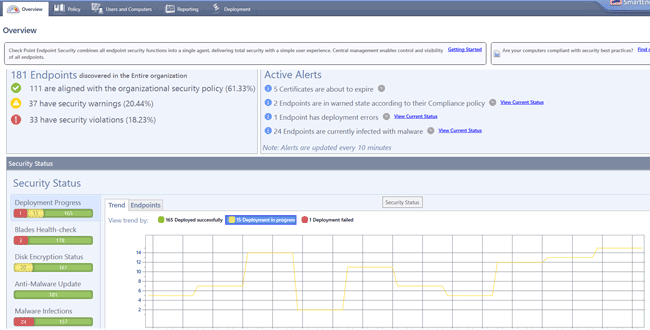

Рисунок 2. Консоль управления Check Point Endpoint Management Server

Отличительной чертой решений Check Point Endpoint Security является одна из технологий эмуляции проходящих файлов, названная CPU Level Detection. В момент запуска проверяемого файла песочница способна отслеживать не только поведение файла внутри операционной системы, но и собирать диагностическую информацию непосредственно с CPU, позволяя тем самым определять еще ранее не известные эксплойты.

Подробнее с продуктами Check Point Endpoint Security можно ознакомиться здесь.

CylancePROTECT

Компания Cylance была основана в 2012 году и фокусируется на защите конечных станций. В 2018 году компания попала в квадрант визионеров в аналитическом отчете Gartner Magic Quadrant в категории решений для защиты конечных станций.

Отличительной особенностью CylancePROTECT, флагманского продукта компании, является то, что он не использует классические (сигнатурные, эвристические, поведенческие и т. д.) методы обнаружения угроз, а опирается исключительно на возможности искусственного интеллекта в идентификации и блокировании атак. Так же как и многие новаторы в сегменте защиты конечных станций, CylancePROTECT использует архитектуру легковесного агента, не требующего ежедневных обновлений, в связке с облачной платформой, в которой реализуются все функции аналитики и управления.

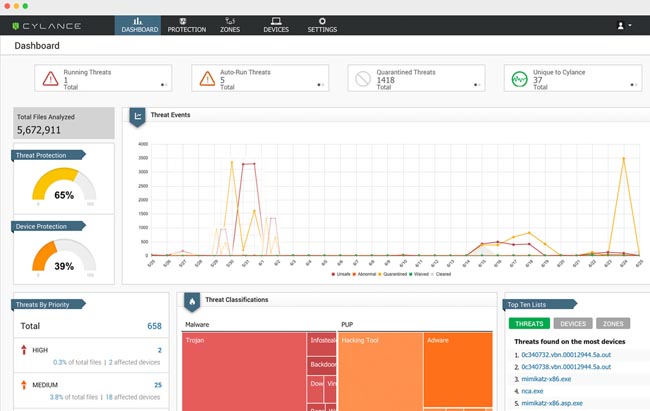

Рисунок 3. Консоль управления CylancePROTECT

Стоит отметить, что будучи новичком на рынке EPP-решений, Cylance занял третье место в рейтинге Gartner Peer Insights Customer Choice Awards 2017 по результатам опроса заказчиков из корпоративного сектора со всего мира, уступив лишь решениям Kaspersky Lab и Symantec.

Подробнее с продуктом CylancePROTECT можно ознакомиться здесь.

Dr.Web Enterprise Security Suite («Доктор Веб»)

Компания «Доктор Веб» была основана в России в 2003 году. При этом разработка одноименного антивируса и основного продукта компании ведется с 1992 года. Офисы компании находятся в России, Казахстане, Украине, Германии, Франции, Японии и Китае. На сегодняшний день компания «Доктор Веб» не принимает участия в сравнительных тестах международных аналитических компаний и тестовых лабораторий.

В рамках Dr.Web Enterprise Security Suite доступно несколько продуктов, администрируемых через единый сервер управления. По типу защищаемых конечных точек «Доктор Веб» выделяет несколько продуктов:

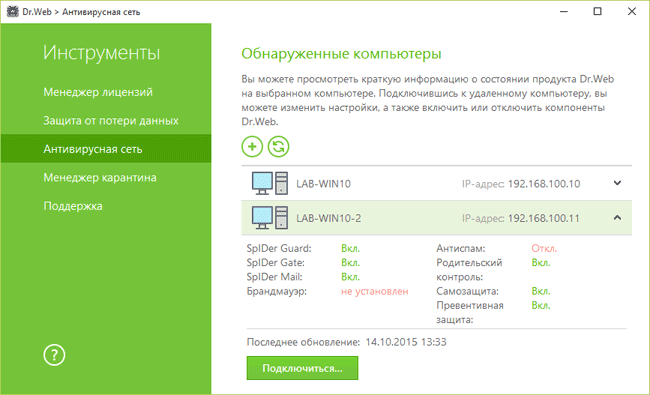

Рисунок 4. Интерфейс Dr.Web Desktop Security Suite

Отличительной особенностью продуктов компании «Доктор Веб» является система Dr.Web SpIDer Guard, которая на основе алгоритмов машинного обучения в полностью автоматическом режиме способна определять новые угрозы и создавать новые правила детектирования без участия вирусных аналитиков.

Подробнее с продуктами Dr.Web Enterprise Security Suite можно ознакомиться здесь.

ESET Endpoint Protection

Компания ESET со штаб-квартирой в Братиславе (Словакия) была основана в 1992 году. В настоящее время продукты ESET доступны более чем в 200 странах мира, корпоративными клиентами является свыше 400 тыс. компаний. В разные годы в отчетах Gartner Magic Quadrant в категории решений для защиты конечных станций компания попадала в квадранты нишевых игроков и визионеров. В последнем отчете за 2018 год компания ESET стала единственным производителем в квадранте претендентов (Challenger).

Продукты ESET Endpoint Protection для систем Windows и macOS включают в себя два комплекта поставки — ESET Endpoint Antivirus и ESET Endpoint Security. Каждый из комплектов, помимо основной функции антивирусной защиты, поддерживает защиту виртуальных сред, средства для борьбы с фишингом и возможность удаленного управления. В расширенном комплекте ESET Endpoint Security добавляются технологии ограничения веб-сайтов, двунаправленный межсетевой экран и защита от ботнетов и спама.

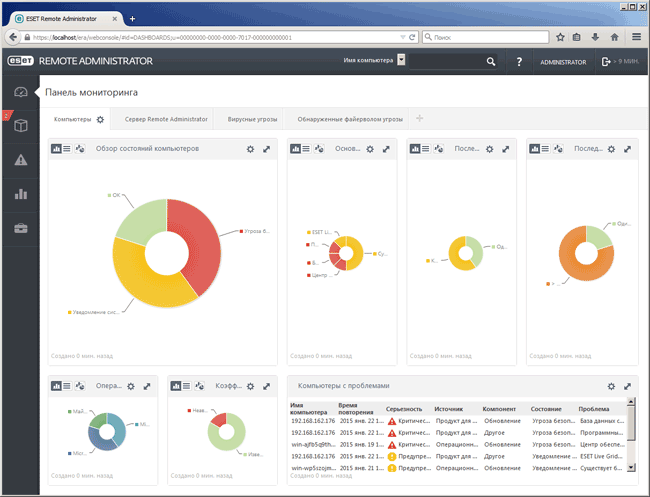

Рисунок 5. Консоль управления ESET Remote Administrator

Из интересных особенностей продуктов ESET Endpoint Protection стоит отметить наличие отдельного слоя контроля UEFI (у одного из первых на рынке), наличие внутренней песочницы, HIPS-системы (Host-based Intrusion Prevention System), отвечающей за поведенческий анализ приложений, а также уникальной (по заявлениям самой компании) системы сканирования памяти и системы защиты от сетевых атак.

Подробнее с продуктами ESET Endpoint Protection можно ознакомиться здесь.

Falcon Endpoint Protection (CrowdStrike)

Компания CrowdStrike была основана в США в 2011 году и фокусируется преимущественно на облачных решениях для защиты конечных станций. В 2018 году компания попала в квадрант визионеров в аналитическом отчете Gartner Magic Quadrant в категории решений для защиты конечных станций. Решение компании Falcon Endpoint Protection объединяет в себе решения NGAV, EDR и MTH (Manage Threat Hunting).

Примечательна архитектура решения, которая строится на двух сущностях — легковесном агенте, устанавливаемом на рабочей станции и облачной платформе, отвечающей за расширение функциональности агента с помощью облачных приложений (от NGAV до Threat Intelligence и Sandboxing), управление агентами и предоставление API для сторонней интеграции.

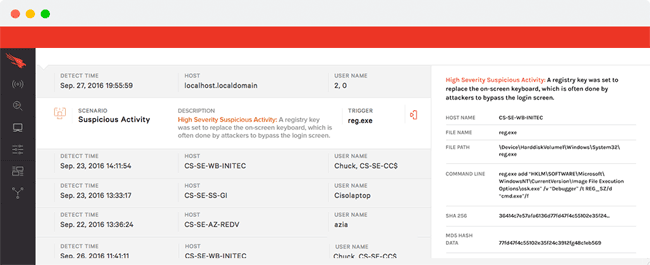

Рисунок 6. Консоль управления CrowdStrike Falcon

Отличительной чертой решения, безусловно, является т. н. cloud-delivered-подход к защите конечных станций. Также стоит отдельно отметить платформу CrowdStrike Threat Graph, которая отвечает за сбор данных об атаках, их обогащение из внешних источников и индикаторов компрометации (IoC), дальнейший анализ с применением технологий машинного обучения и поведенческой аналитики и создание индикаторов атак (IoA), которые в дальнейшем распространяются на конечные станции. За счет такого подхода компания значительно снижает объем и частоту обновлений информации на агентах, установленных на конечных станциях.

Подробнее с продуктами CrowdStrike Falcon можно ознакомиться здесь.

FortiClient (Fortinet)

Компания Fortinet была основана в США в 2000 году, фокусируется на разработке решений в сегменте NGFW и является одним из лидеров этого сегмента. FortiClient является логичным продолжением концепции комплексной информационной безопасности и дополняет основные продукты компании.

Основные компоненты решения включают в себя: Antivirus, Anti-Exploit (Siganture-less-технология определения неизвестных угроз), Sandbox Detection, Web Filtering, Application Firewall, IPSec и SSL VPN.

FortiClient поддерживает операционные системы семейств Microsoft Windows, macOS, Linux, Chrome OS, iOS, и Android.

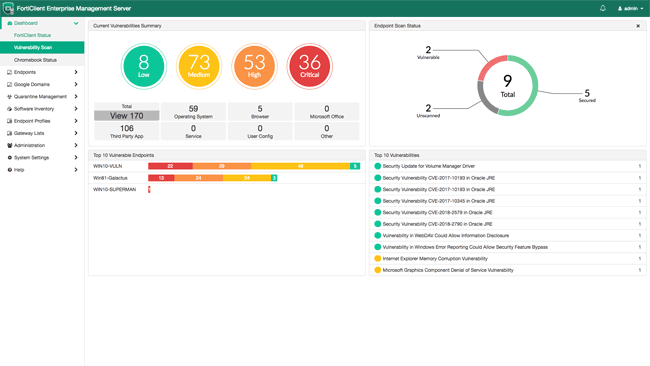

Рисунок 7. Консоль управления FortiClient EMS (Enterprise Management Server)

Интересной особенностью FortiClient является возможность отправки в карантин зараженных станций с дальнейшей блокировкой какой-либо сетевой активности с этих станций на всех устройствах, поддерживающих Fortinet Security Fabric.

Подробнее с продуктом FortiClient можно ознакомиться здесь.

Kaspersky Endpoint Security («Лаборатория Касперского»)

Компания «Лаборатория Касперского» была основана в России в 1997 году и на протяжении практически всей своей истории фокусировалась на защите конечных станций. На сегодняшний день компания насчитывает 35 офисов в 31 стране мира. Регулярный участник рейтингов Gartner Magic Quadrant в категории Endpoint Protection Platform — в 2017 году входила в квадрант лидеров, в 2018 — в квадранте визионеров.

Kaspersky Security для бизнеса — один из флагманских продуктов компании, ориентированный на защиту корпоративных конечных станций, от SMB-сегмента до крупных компаний. Kaspersky Security для бизнеса поставляется в нескольких конфигурациях:

Также стоит отметить решение Kaspersky Endpoint Security Cloud, включающее в себя: облачную консоль, защиту компьютеров, ноутбуков и файловых серверов на базе Windows, macOS, мобильных устройств на базе iOS и Android и предустановленные политики безопасности.

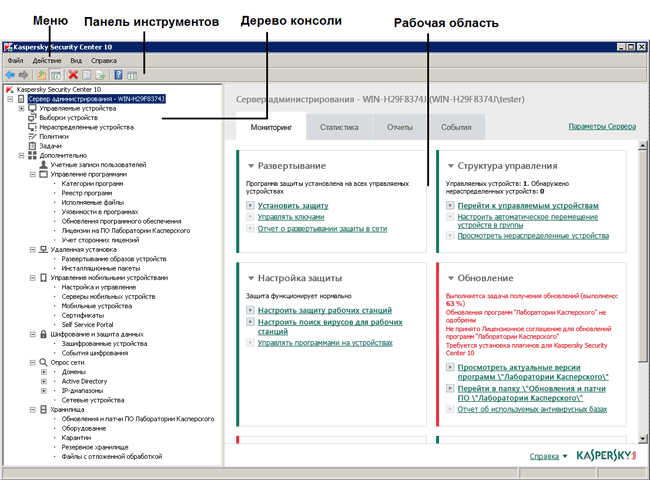

Рисунок 8. Консоль управления Kaspersky Security Center

Отличительной особенностью продуктов компании «Лаборатории Касперского» является многоуровневая защита, которая включает в себя: анализ поведения (Behavior Engine), защиту от эксплойтов (Exploit Prevention), «Анти-Криптор» для защиты серверов от шифрования и собственную репутационную службу Kaspersky Security Network, которая получает данные от более 60 миллионов узлов по всему миру.

Подробнее с продуктами компании можно ознакомиться здесь.

Symantec Endpoint Protection

Американская компания Symantec является одним из лидеров рынка продуктов по информационной безопасности. Их платформа для защиты конечных станций Symantec Endpoint Protection не стала исключением — с 2002 года продукты компании стабильно попадают в квадрант лидеров каждого Gartner Magic Quadrant в категории решений для защиты конечных станций.

Symantec Endpoint Protection представляет собой интегрированную платформу по защите конечных станций, включающую в себя большинство систем, присущих NGEPP — начиная с персонального межсетевого экрана и заканчивая системами EDR и sandboxing. Все решения доступны как для десктопных операционных систем (Windows, macOS, Linux), так и для мобильных платформ iOS и Android (SEP Mobile).

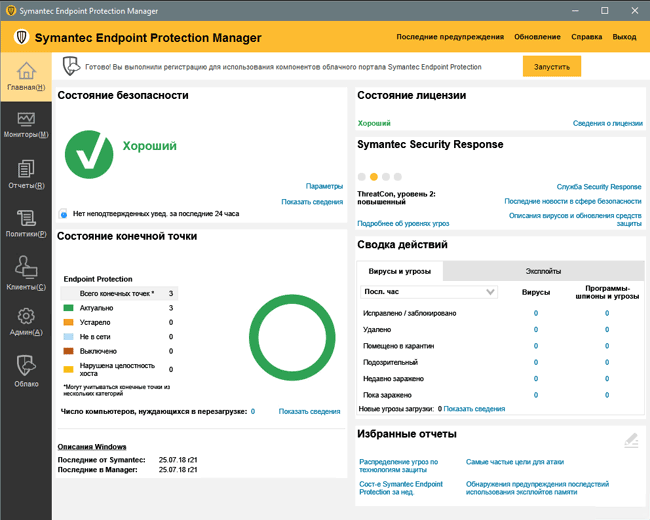

Рисунок 9. Консоль управления Symantec Endpoint Protection Manager

Отличительной особенностью продуктов компании Symantec является набор signatureless-технологий определения продвинутых угроз: Advanced Machine Language (AML), отвечающий за распознавание неизвестных угроз при помощи механизмов машинного обучения, Memory Exploit Mitigation, блокирующий эксплуатацию уязвимостей нулевого дня, детектирование атак с помощью приманок (Deception) и система поведенческой аналитики Behavior Monitoring, которая проактивно блокирует файлы с подозрительной активностью.

Подробнее с продуктом Symantec Endpoint Protection можно ознакомиться здесь.

Trend Micro Smart Protection Suites

Японская компания Trend Micro была основана в США в 1988 году, затем в 1992 году перенесла штаб-квартиру в Японию (Токио). Компания всегда была сфокусирована на защите конечных станций и непрерывно попадает в квадрант лидеров Gartner Magic Quadrant в категории решений для защиты конечных станций с самого его появления в 2002 году.

Продукты для защиты конечных станций поставляются в двух комплектациях: Smart Protection for Endpoints Suite и Smart Protection Complete Suite. Обе комплектации включают в себя централизованную систему управления Trend Micro Control Manager и платформу для защиты конечных станций, включающую все компоненты, присущие NGEPP. В комплекте Smart Protection Complete Suite дополнительно предусмотрены возможности защиты почтовых серверов, серверов совместной работы и интернет-шлюзов. Все решения доступны как для десктопных операционных систем (Windows, macOS, Linux), так и для мобильных платформ iOS, Android, Blackberry и Windows Mobile.

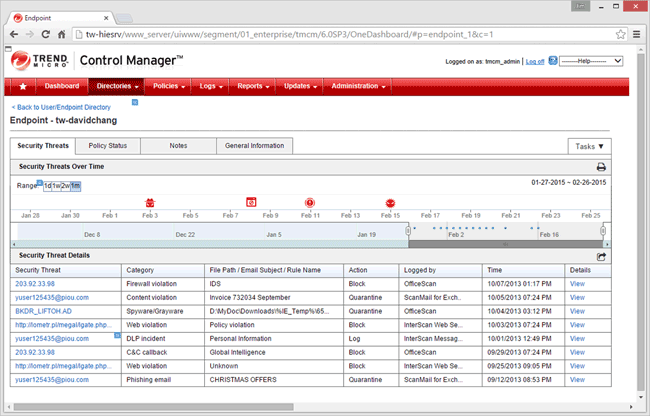

Рисунок 10. Консоль управления Trend Micro Control Manager

Отличительной особенностью решений Trend Micro является то, что компания одной из первых добавила в свои продукты механизмы высокоточного машинного обучения, включающие анализ файлов до и после запуска. Комплекс расширенных технологий для определения зараженных файлов получил название XGen Endpoint Security и, помимо машинного обучения, включает в себя технологии контроля приложений, защиты от эксплойтов и поведенческой аналитики.

Подробнее с продуктом Smart Protection Suites можно ознакомиться здесь.

Traps (Palo Alto Networks)

Компания Palo Alto Networks была основана в США в 2005 году, фокусируется на разработке решений в сегменте NGFW и является одним из лидеров этого сегмента. В 2014 году компания запустила свой продукт для защиты конечных станций Traps. В 2017 году компания попала в квадрант визионеров в аналитическом отчете Gartner Magic Quadrant в категории решений для защиты конечных станций.

Traps архитектурно схож с «новичками» рынка EPP — решение состоит из легковесного агента для конечных станций и облачной платформы для анализа угроз. Помимо классической функциональности EPP, в продукт встроены другие технологии, такие как Machine Learning, защита от криптолокеров, контроль запуска дочерних процессов и блокировка различных скриптов внутри документов. Помимо этого, агент позволяет отправлять файлы на проверку как в локальную, так и облачную песочницу Wildfire.

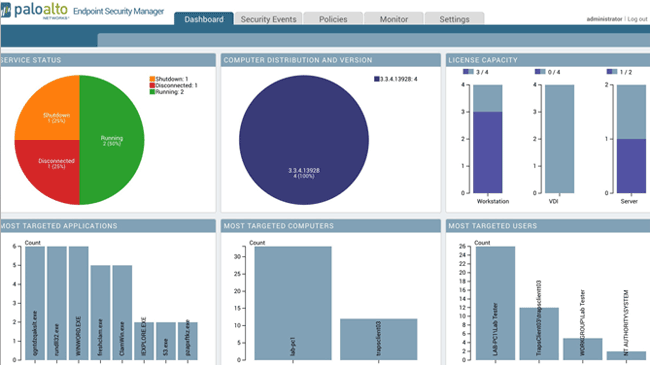

Рисунок 11. Консоль управления Palo Alto Networks Endpoint Security Management (ESM)

Подробнее с продуктом Palo Alto Traps можно ознакомиться здесь.

Выводы

Конечные станции как были, так и остаются одним из основных источников угроз информационной безопасности. При этом технологии их защиты эволюционируют вместе с техниками злоумышленников. Все больше решений класса [NG]EPP используют в своих аналитических движках системы работы с большими массивами данных, системы машинного обучения и нейронные сети. Это ведет к уменьшению роли классических сигнатурных, эвристических и даже поведенческих техник и способствует развитию облачных решений с минимальным агентским присутствием непосредственно на конечной станции. При этом классические производители антивирусных решений не отстают от своих конкурентов-новичков, и на базе накопленного опыта и найденных уязвимостей формируют свои экспертные системы с не уступающей по уровню аналитикой угроз.

Все без исключения решения стремятся блокировать еще не известные на сегодняшний день угрозы и переходят от узкого file-centric-подхода к выявлению и предотвращению более сложных механизмов направленных атак. Решения для защиты конечных станций, которые не смогут эволюционировать и соответствовать статусу NGEPP, скорее всего перестанут существовать в ближайшей перспективе просто потому, что не смогут полноценно противостоять современным атакам на конечные станции, которые можно определить лишь безсигнатурными механизмами детектирования и защиты.