Exec mode cisco что это

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Интерфейс командной строки Cisco IOS

Всем привет! Недавно мы рассказывали об операционной системе Cisco IOS, которая работает на устройствах Cisco. Сегодня мы расскажем про особенности её интерфейса командной строки (CLI).

Базовый курс по Asterisk

Мы собрали концентрат всех must have знаний в одном месте, которые позволят тебе сделать шаг вперед на пути к экспертному владению Asterisk

Операционная система Cisco IOS использует иерархическую систему режимов, по которым нужно переходить во время работы.

Основными режимами являются:

Двумя основными режимами работы являются режим User EXEC и режим Privileged EXEC. В качестве безопасности IOS разделяет сессии EXEC на два уровня доступа, и привилегированный режим Privileged EXEC позволяет выполнять больше команд, влияющих на устройство.

Режим User EXEC

Режим пользователя User EXEC имеет ограниченные возможности, но может быть полезен для некоторых основных операций. Режим User EXEC находится на самом базовом уровне иерархической структуры и является первым режимом, возникающим при входе в CLI устройства. Он допускает только ограниченное количество основных команд мониторинга и не позволяет выполнять какие-либо команды, которые могут изменить конфигурацию устройства. По умолчанию для доступа к режиму User EXEC с консоли не требуется аутентификация. User EXEC идентифицируется подсказкой CLI, которая заканчивается символом ”>”. Выглядит это так:

Режим Privileged EXEC

Выполнение конфигурационных команд требует использование привилегированного режима Privileged EXEC или более конкретного режима в иерархии. Это означает, что нужно сначала войти в User EXEC, а оттуда в Privileged EXEC.

Этот режим можно определить по символу “#”. Например:

Глобальный режим конфигурации и все другие, специфические режимы могут быть достигнуты только из привилегированного режима EXEC. Чтобы войти в него нужно ввести команду enable. Для возврата в пользовательский режим используется команда disable.

Глобальный режим конфигурации

Основной режим конфигурации называется Global Configuration. В глобальном режиме конфигурации выполняются команды, которые влияют на работу устройства в целом. Доступ к глобальному режиму осуществляется перед доступом к определенным режимам конфигурации.

Для перехода устройства из привилегированного режима Privileged EXEC в режим Global Configuration используется команда:

После ее выполнения устройство перейдет в режим конфигурации:

Особые режимы конфигурации

Чтобы выйти из определенного режима конфигурации и вернуться в режим глобальной конфигурации Global Configuration, нужно ввести exit в командной строке. Чтобы полностью выйти из режима конфигурации и вернуться в режим Privileged EXEC, нужно ввести end или использовать последовательность клавиш Ctrl-Z.

Продвинутый курс по Asterisk

Концентрат редких знаний, для внедрения Asterisk в крупных предприятиях. Все это мы собрали в одном курсе для тебя.

Волчье логово / Ulvens Lair / Wolfshöhle / Wolfs Lair

Шпаргалки и заметки о сетевых технологиях, серверах, СХД, IT в принципе. И о разном другом) Чтоб самому не забывать, и другим помочь.

пятница, 2 декабря 2016 г.

Режимы командной строки Cisco

Не секрет, что помимо того, что компания Cisco делает хорошее оборудование для различных целей, одной из жемчужин данной компании является отличный, хорошо продуманный интерфейс командной строки, он же CLI (command-line interface). Выполнен он достаточно хорошо и логично. Настолько, что у других вендоров за преимущество считается сделать свое сетевое оборудование с «cisco-like», то есть буквально «похожим на cisco», интерфейсом командной строки.

Одной из особенностей CLI является наличие иерархии выполнения команд. Это позволяет выполнить как разделение по уровням правового доступа к оборудованию, так и обезопасить себя в некоторой степени от случайного выполнения команд, способных все порушить. Название этих уровней периодически встречаются в статьях, руководствах по настройке и в речи коллег-собеседников. Ниже постараюсь описать уровни и структуру командной строки так, чтобы знать, какой уровень за что отвечает, и на каком уровне можно\нужно выполнять те или иные команды.

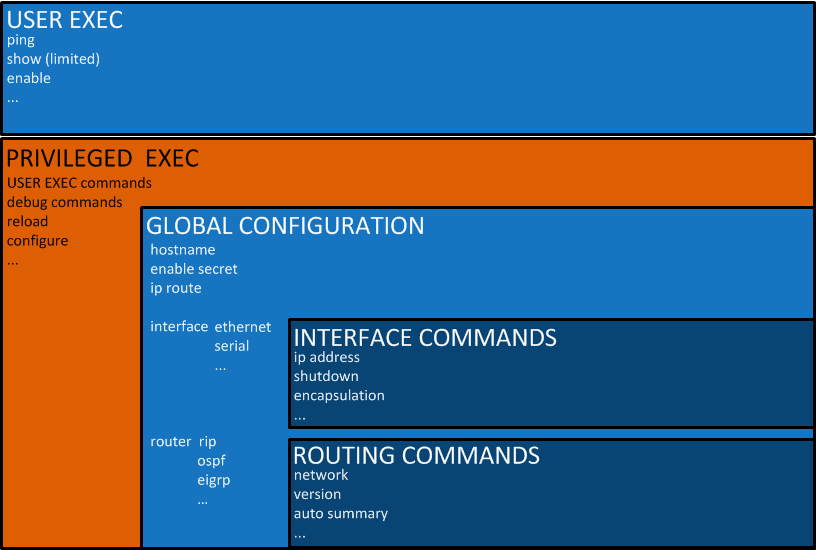

Иерархическую структуру командной строки можно представить следующим следующей картинкой:

В принципе, на этом можно было бы закончить. Но практика показывает, что картинка эта не всегда всем всё хорошо и наглядно объясняет. Поэтому поясню назначение каждого из уровней.

Это привилегированный режим EXEC, в который можно перейти из пользовательского, набрав команду enable. В литературе называют этот уровень enable-режимом, привилегированным режимом, EXEC режимом. Кстати, обратите внимание, что официально Cisco разделяет EXEC на пользовательский и привилегированный, но в разговоре и неофициальной литературе в большинстве случаев подразумевают именно второй, Privileged EXEC режим, когда говорят EXEC.

Данный уровень содержит в себе команды пользовательского уровня, а так же расширенный набор команд для диагностики оборудования и настроек. Кроме того, в нем можно посмотреть полный конфиг устройства, выполнив команду show running-config.

На этом уровне практически нет каких-либо настроек, относящихся к устройству. Большая часть настроек выполняется на следующих уровнях.

Как уже сказано выше, данный режим позволяет выполнить различные настройки, относящиеся непосредственно к оборудованию и не относящиеся к какому-либо блоку настроек. Например, настройка hostname выполняется именно здесь. Как и всегда здесь действует справка, вызываемая вводом в командную строку вопросительного знака.

Перейти в указанный режим можно с помощью ввода команды configure terminal в привилегированном режиме.

У данного уровня нет конкретного названия, но по логике подходит именно указанное в заголовке. Суть этого уровня в том, что он позволяет выполнять настройку, относящуюся к какой-либо конкретной технологии или функции. Проще объяснить на примере. Например, необходимо настроить интерфейс. В глобальном конфигурационном режиме вводим команду interface, после чего указываем параметр, говорящий, какой именно интерфейс мы будем настраивать. Далее нас перебрасывает в режим настройки указанного интерфейса, где можно сделать настройку, относящуюся только к этому интерфейсу.

Вывод командной строки при работе на разных уровнях

DEVICE>enable

DEVICE#

Знак октоторп, он же решетка, означает, что мы работаем в привилегированном режиме. Перейдем в режим глобальной конфигурации:

DEVICE#conf t

DEVICE(config)#

В скобках указано, что мы теперь находимся в режиме глобальной конфигурации. Ну и дойдем до режима настройки интерфейса:

DEVICE(config)#interface g0/0

DEVICE(config-if)#

Как видно, prompt командной строки говорит нам, что мы настраиваем интерфейс, с помощью добавления -if.

Некоторые особенности наследования команд между режимами и выполнение команды DO

На каждом из уровней есть свой набор команд. Наследования между уровнями нет, за исключением того, что команды из уровня User EXEC полностью присутствуют на уровне Privileged EXEC. Но эти команды, равно как и команды из привилегированного уровня, отсутствуют уже на следующем уровне глобальной конфигурации. Данная логика позволяет избежать ошибочного выполнения команд или выполнение неверных настроек, когда руки уже вбили что-то деструктивное, палец над «энтером» уже занесен, в последнюю секунду мозг понимает, что случилась беда, но по инерции ввод был нажат. Но оказалось, что вы не в том режиме, и команда не принята системой. Это справедливо для таких устройств, как маршрутизаторы и коммутаторы.

Для примера возьмем команду show inventory. Данная команда присутствует на уровне User EXEC. Она же перешла и на уровень Privileged EXEC. На уровне глобальной конфигурации ввод этой команды выдаст ошибку. Поэтому если мы находимся на уровне глобальной конфигурации, то нам необходимо будет вернуться на привилегированный уровень, чтобы выполнить эту команду. Однако, это не всегда удобно. Для того, чтобы выполнить команды привилегированного уровня (и только его! Никакого другого!), необходимо воспользоваться командой do, которая будет установлена перед вводимой командой привилегированного уровня. Стоит отметить, что в случае с do интерактивная справка не работает. Ниже пример использования do для ввода команды show inventory из-под режима настройки интерфейса:

DEVICE>

DEVICE>enable

DEVICE#

DEVICE#conf t

DEVICE(config)#

DEVICE(config)#interface g0/0

DEVICE(config-if)# do show inventiry

Повторю, что do работает только для выполнения команд привилегированного режима из-под другого режима. Т.е. команду hostname, место которой находится в глобальном конфигурационном режиме, никаким способок нельзя вызвать ни из какого другого режима, кроме режима Global Configuration.

В Cisco ASA же можно выполнять команды из режима EXEC в любом другом режиме, находящемся ниже по иерархическому уровню. При этом использовать команду do не требуется.

Network notes

Записи из мира сетевых технологий

вторник, 2 августа 2016 г.

Cisco IOS basic operations

1. Режимы командной строки (CLI modes)

Командную строку (CLI) можно поделить на 4 основных режима управления:

1) User executive (User EXEC) mode — Непривилегированный (пользовательский) режим

2) Privileged executive (Privileged EXEC) mode — Привилегированный режим

3) Global configuration mode — Режим глобальной конфигурации

4) Specific configuration mode (interface, router, line,…) — Специализированные режимы конфигурации

Уровни привилегий по умолчанию (Default privilege levels):

Для User EXEC — level 1 (user mode)

Для Privileged EXEC — level 15 (enable mode)

Непривилегированный (пользовательский) режим — User EXEC mode:

Переход в специализированные режимы конфигурации осуществляется из режима глобальной конфигурации, например:

1) Режим конфигурации интерфейса F0/0

Router(config)#interface fastEthernet 0/0

Router(config-if)#

Router(config)#router ospf 1

Router(config-router)#

Router(config)#line console 0

Router(config-line)#

Router(config-if)#exit

Router(config)#exit

Router#

!

Router(config-if)#end

Router#

2. Имя маршрутизатора

Имя маршрутизатора настраивается через команду «hostname», например:

3. Перезагрузка маршрутизатора

Стандартная перезагрузка маршрутизатора выполняется командой «reload»

Перезагрузка маршрутизатора через заданное время (в примере 1 минута):

Данная конфигурация начнет работать только после выполнения обычной перезагрузки маршрутизатора. Позволяет сэкономить время на перезагрузке маршрутизатора, т.к. загружает уже распакованный образ из RAM (без участия ROMMON).

Для выполнения warm reboot необходимо выполнить команду:

R1#reload warm

Not possible to warm reload.

Reason: Too Many warm reboots have taken place

Пароль на привилегированный режим (пароль на enable mode):

1) Enable password (Пароль «class» хранится в открытом виде)

Если сконфигурированы оба типа паролей, enable secret всегда имеет преимущество!

3) Enable secret с опциями шифрования (начиная с IOS 15.3(3)M)

Внимание. Type 7 password служит только для защиты вашего пароля от чтения «на лету», он легко может быть расшифрован как с помощью специальных ресурсов в сети, так и средствами Cisco IOS через key-chain.

Пароль password 7 в текущей конфигурации:

R1(config)#key chain ENABLE_KEY

R1(config-keychain)#key 1

R1(config-keychain-key)#key-string 7 05080A0E325F

R1(config)#line console 0

R1(config-line)#password cisco

R1(config-line)#login

R1(config)#line vty 0 15

R1(config-line)#password cisco_router

R1(config-line)#login

«login» — Требовать проверку пароля при входе на маршрутизатор через консоль или удаленно по протоколу Telnet (VTY).

Для работы через SSH обязательно требуется имя пользователя и пароль, для этого необходимо завести локального пользователя на маршрутизаторе и в настройках VTY указать login local, после чего маршрутизатор начнет просматривать локальную базу данных и запрашивать имя пользователя при входе через SSH или Telnet (см. п.8)

Задать минимальную длину паролей при их конфигурации (в примере минимальная длина паролей будет составлять 8 символов):

R1(config)#security passwords min-length 8

R1(config-line)#line console 0

R1(config-line)#password cisco1

% Invalid Password length — must contain 8 to 25 characters. Password configuration failed

R1(config-line)#

Самый общий тип баннера, отображается при любом типе соединения к маршрутизатору, для всех пользователей

R1(config)#banner motd #This is a secure system. Authorized Access ONLY. #

# — разделительный символ. Любой символ, который не должен встречаться в тексте сообщения

Проверка работы баннера при подключении к маршрутизатору через Console:

6. Конфигурация интерфейсов

Пример конфигурации IP-адреса на интерфейсе и описания(description):

R1(config)#interface FastEthernet 0/0

R1(config-if)#ip address 10.0.0.1 255.255.255.0

R1(config-if)#description Test LAN

R1(config-if)#no shutdown

«no shutdown» — активация интерфейса (по-умолчанию интерфейс на маршрутизаторе имеет статус shutdown — выключен)

Сбросить настройки на интерфейсе (вернуть конфигурацию по умолчанию):

R1(config)#default interface FastEthernet 0/0

Проверка конфигурации на интерфейсе:

«show ip interface brief»

«show interface description»

7. Конфигурация маршрутизатора

1) Сохранение текущей конфигурации в NVRAM (энергонезависимую память):

R1#copy running-config startup-config

Destination filename [startup-config]?

Building configuration…

[OK]

R1#

R1#erase startup-config

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]

[OK]

Erase of nvram: complete

R1#

R1#write erase

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]

[OK]

Erase of nvram: complete

R1#

R1#copy running-config tftp://10.0.0.2

Address or name of remote host [10.0.0.2]?

Destination filename [r1-confg]?

!!

1356 bytes copied in 1.268 secs (1069 bytes/sec)

1500 bytes copied in 1.360 secs (1103 bytes/sec)

4) Копирование на FTP сервер:

Создание пользователя и пароля для FTP клиента IOS:

R1(config)#ip ftp username admin

R1(config)#ip ftp password cisco123

5) Использование Archive функционала

Функционал появился в IOS 12.3(4)T и позволяет управлять конфигурациями маршрутизатора, а также производить логирование (user accounting).

R1(config)#archive

R1(config-archive)#path flash:

R1(config-archive)#write-memory

R1(config-archive)#time-period 1440

R1(config-archive)#maximum 3

«path» — путь сохранения конфигурации (поддерживается tftp:/ftp:/http:/https:/scp:/flash:/)

«write-memory» — сохранять конфигурацию на при каждом выполнении команды write-memory

«time-period» — период автоматического сохранения конфигурации (каждые 1440 мин = 24 часа)

«maximum» — количество файлов конфигурации

«show archive» — просмотр сохраненных конфигураций

R1#configure replace flash:-Jan-31-14-49-59.527-5

На самом деле IOS сравнивает конфигурацию с текущей и меняет только то, что отличается, чтобы избежать потенциальной неработоспособности при полной замене конфигурации (в отличие от «copy path: running-config»)

Сравнение сохраненной конфигурации и текущей можно выполнить самому:

R1#show archive config differences

!Contextual Config Diffs:

!No changes were found

R1#show archive config differences

!Contextual Config Diffs:

interface FastEthernet1/0

+no ip address

interface FastEthernet1/0

-ip address 192.168.1.1 255.255.255.0

«+» обозначает, что конфигурация присутствует в startup-config, но отсутствует в running-config

«—» обозначает, что конфигурация присутствует в running-config, но отсутствует в startup-config

(аналог show | compare на Juniper)

Так же с помощью этой команды можно сравнивать разные файлы конфигурации, указав путь к ним путь (например конфигурацию на TFTP сервере и на Flash).

Существуют дополнительные полезные опции для команды configure replace:

«force» — заменить конфигурацию без подтверждения

«time — время в минутах (от 1 до 120) в течение которого будет произведен откат к последней текущей конфигурации (после ввода команды происходит сохранение running-config в archive) если не введена команда configure confirm, подтверждающая замену текущей конфигурации на указанную администратором. Очень полезно использовать при удаленной настройке, чтобы обезопасить себя (вместо команды #reload in).

!Замена конфигурации на выбранную администратором происходит сразу!

«list» — вывести список команд, которые маршрутизатор применяет при замене конфигурации на выбранную

«configure revert

«configure confirm» — подтвердить замененную конфигурацию (отката не произойдет)

Имеется удаленный доступ к маршрутизатору по SSH, который находится очень далеко. Мы не уверены в настройках, которые хотим на нем изменить, можно использовать archive для «безопасной настройки»:

1) Заходим на маршрутизатор и сохраняем конфигурацию. Конфигурация пишется в archive (если есть опция «write-memory»).

R1#configure replace flash:-Feb—3-20-14-44.491-1 list force time 10

3) У нас есть 10 мин., чтобы безопасно что-либо настраивать удаленно, если все настроили, то необходимо прописать «configure confirm» для подтверждения настроек, если отвалились после неправильной настройки, то через 10 мин маршрутизатор возвратит последнюю рабочую конфигурацию и можно пробовать заново 🙂

Маршрутизатор предупредит за минуту до автоматического отката конфигурации:

R1#Rollback Confirmed Change: Rollback will begin in one minute. Enter «configure confirm» if you wish to keep what you’ve configured

%ARCHIVE_DIFF-5-ROLLBK_CNFMD_CHG_WARNING_ABSTIMER: System will rollback to config flash:-Feb—3-20-19-54.395-2 in one minute. Enter «configure confirm» if you wish to keep what you’ve configured

8. Защита IOS и конфигурации (IOS Resilient Configuration)

«secure boot-config» — сохраняет конфигурацию в flash, даже после «wr e», конфигурацию можно вытащить: «secure boot-config restore flash:restored_config».

Потом эту конфигурацию залить в running-config через команду «configure replace»

«secure boot-image» — IOS становится невидим на flash, IOS останется на флешке даже после форматирования (Осторожно! erase flash: полностью затрет флешку со всеми бекапами)

Отключить secure-image можно только из консоли маршрутизатора, не по SSH/Telnet!

9. Настройка Console/VTY; Local database маршрутизатора

Синхронизация вывода debug и других служебных сообщений при выводе в консоль в консоль маршрутизатора (аналогично для VTY сессий):

R1(config)#line console 0

R1(config-line)#logging synchronous

R1(config)#line console 0

R1(config-line)#exec-timeout 2 30

Если по истечении 2 мин 30 сек в консоли не будет никакой активности, маршрутизатор сбросит соединение, необходимо будет вводить пароль на console заново, как при первом подключении.

«exec-timeout 0 0» — консольное/VTY соединение будет всегда активно.

2) VTY соединения (Telnet/SSH)

VTY — Virtual Terminal Line.

Для подключения к маршрутизатору по Telnet протоколу достаточно настроить пароль на enable (enable password или enable secret) и пароль на самой VTY (line vty).

По умолчанию при подключении к маршрутизатору через Telnet/SSH служебная информация и debug сообщения в консоль не выводятся.

Для вывода информации в удаленную консоль используется команда «terminal monitor»

Вывод в терминал работает только пока сессия активна, при повторном подключении необходимо включать «terminal monitor» заново.

По умолчанию все входящие соединения на маршрутизатор разрешены (transport input all)

Можно разрешить только SSH протокол в качестве входящего соединения на маршрутизатор (это рекомендуемая опция):

R1(config)#line vty 0 15

R1(config-line)#transport input ssh

Можно разрешить входящие соединения только по Telnet (transport input telnet), либо комбинацию SSH+Telnet (transport input ssh telnet)

Команда «transport output» определяет по каким протоколам можно осуществлять исходящие соединения с данного маршрутизатора, в отличие от «transport input» данная команда доступна как для VTY, так и для Console.

Защита VTY от Brute-Force (необходима аутентификация с использованием имени пользователя), пример:

R1(config)#login block-for 60 attempts 3 within 30

Инициатор соединения будет заблокирован на 60 сек, если в течение 30 сек будут 3 неудачные попытки входа. Работает как с Telnet, так и с SSH.

Отслеживание Telnet сессий (для предотвращения зависших соединений):

R1(config)#service tcp-keepalives-in

R1(config)#service tcp-keepalives-out

Выбор транспортного протокола, который Cisco IOS будет использовать по умолчанию в Console/VTY (по умолчанию используется Telnet — «default transport preferred»). Рекомендуемый вариант — «transport preferred none».

При ошибочном вводе команды в консоль, маршрутизатор попытается разрешить имя (т.к. ip domain lookup тоже включен по умолчанию), чтобы зайти на этот хост по Telnet. Естественно у него ничего не получится, но попытка разрешения имени занимает определенное время, что сильно мешает каждый раз, когда что-либо введено в консоль неправильно, что маршрутизатор не признает как свою команду.

R1#conft

Translating «conft»…domain server (255.255.255.255)

!

R1(config)#line console 0

R1(config)#transport preferred none

R1(config)#

R1#

R1#conft

^

% Invalid input detected at ‘^’ marker.

R1#ping conft

Translating «conft»…domain server (255.255.255.255)

«transport preferred none» отключает поведение маршрутизатора по умолчанию, при котором он пытается разрешить все неправильно введенные команды (т.к. включен ip domain-lookup) и зайти на удаленный узел по Telnet (transport preferred telnet):

Настройка SSH:

Для настройки SSH на маршрутизаторе требуется:

— Уникальный hostname (отличный от Router)

— Доменное имя (требуется для генерации ключей)

— Пользователь в локальной базе данных (либо на сервере аутентификации/авторизации RADIUS, TACACS+)

— Сгенерированная пара RSA ключей

— Конфигурация VTY для использования локальной базы данных

— Принудительное задание версии SSH 2.0 (опционально)

— Конфигурация hostname рассматривается в разделе 2.

— Конфигурация доменного имени (в примере cisco.local):

R1(config)#username admin secret cisco12345

R1(config)#crypto key generate rsa general-keys modulus 1024

R1(config)#line vty 0 15

R1(config-line)#login local

«login local» — использовать local database маршрутизатора для аутентификации пользователей (данная команда применима и для Telnet).

Команда «login local» заменяет собой команду «login» и наоборот.

Конфигурация SSH версии 2.0 (Отключение совместимости с ранними версиями SSH):

По умолчанию работает SSH версии 1.99 — это значит используется SSHv2 и имеется обратная совместимость с SSHv1.5 (небезопасная версия протокола).

«show ip ssh» — посмотреть текущую версию и настройки SSH

Проверка работы SSH на локальном маршрутизаторе:

Максимальное время для входа на маршрутизатор по SSH (по умолчанию 120 сек). Если в течение 20 сек. не будет передачи данных к маршрутизатору, соединение будет сброшено.

Ограничение количества попыток (считаются неудачные попытки) входа по SSH:

R1(config)#ip ssh authentication-retries 2

При 3-ей неудачной попытке входа соединение будет сброшено.

Типы лог сообщений и наиболее частые события, вызывающие эти сообщения:

0 Emergencies — System shutting down due to missing fan tray

1 Alerts — Temperature limit exceeded

2 Critical — Memory allocation failures

3 Errors — Interface Up/Down messages

4 Warnings — Configuration file written to server, via SNMP request

5 Notifications — Line protocol Up/Down

6 Information — Access-list violation logging

7 Debugging — Debug messages

Типы лог сообщений:

1) Console logging — отправлять лог сообщения в консоль

По умолчанию маршрутизатор отправляет все типы сообщений в консоль (level 7)

Отключить вывод сообщений в консоль:

524288 bytes — 512K. По умолчанию используется буфер размером 8192 bytes (зависит от платформы)

Так же по типу записываемых в буфер сообщений (в примере уровень 5 и ниже):

«show logging» — посмотреть логи на маршрутизаторе

Отправка сообщений на Syslog сервер (10.0.0.2 — IP адрес сервера):

Настройка формата лог сообщений:

1) Добавление порядковых номеров в лог сообщения

R1(config)#service sequence-numbers

R1(config)#

R1#

000036: *Jan 24 23:20:41.259: %SYS-5-CONFIG_I: Configured from console by console

R1#

!

service timestamps debug datetime msec

service timestamps log datetime msec

!

R1(config)#service timestamps log uptime

R1(config)#

R1#

000037: 00:54:24: %SYS-5-CONFIG_I: Configured from console by console

R1#

R1(config)#service timestamps log datetime

«localtime» — указывать время относительно настроенной временной зоны (по умолчанию относительно UTC)

«msec» — включать в лог миллисекунды

«show-timezone» — показывать временную зону в лог сообщениях

«year» — показывать год в лог сообщениях

datetime и uptime взаимоисключающие опции!

R1(config)#service timestamps log datetime localtime msec show-timezone year

R1(config)#

R1#

000038: *Jan 25 2016 13:51:39.371 MSK: %SYS-5-CONFIG_I: Configured from console by console

R1#

R1(config)#archive

R1(config-archive)#log config

R1(config-archive-log-cfg)#

«hidekeys» — шифровать пароли в логах

«logging enable» — включить логирование конфига

«logging size 200» — длина очереди лог-сообщений (по умолчанию 100)

«notify syslog» — при внесении конфигурации отправлять syslog сообщения

Посмотреть лог сообщения (аккаунтинг): «show archive log config all»

Очистить логи: «clear archive log config»

Пример:

На маршрутизаторе R1 настроено логирование:

R1(config)#archive

R1(config-archive)#log config

R1(config-archive-log-cfg)#logging enable

R1(config-archive-log-cfg)#hidekeys

R1(config-archive-log-cfg)#logging size 200

R1(config-archive-log-cfg)#notify syslog

R1(config)#username bob privilege 15 secret cisco

R1(config)#line vty 0 4

R1(config-line)#login local

R1#conf t

R1(config)#enable password cisco123

R1(config)#router ospf 1

R1(config-router)#network 10.0.0.1 0.0.0.0 area 0

Смотрим логи на R1:

10. Настройка времени на маршрутизаторе и NTP

Посмотреть время на маршрутизаторе:

R1#show clock

*21:06:08.979 UTC Tue Aug 25 2015

R1#

* — время не является точным (Time is not authoritative)

Конфигурация времени на маршрутизаторе (необходимо выставлять в UTC+0):

R1#clock set 19:10:00 25 August 2015

MSK — имя временной зоны

3 — положительное смещение относительно UTC в часах

Конфигурация NTP cервера (рекомендуется использовать):

«0.ru.pool.ntp.org» — адрес NTP сервера.

Можно конфигурировать несколько NTP серверов, которые будут выступать в качестве резервных, если основной станет недоступен.

Синхронизация времени в «календаре» с NTP (NTP по умолчанию синхронизирует только программные часы):

Просмотр конфигурации NTP:

«show ntp status»

«show ntp associations»

Настроить маршрутизатор в качестве NTP сервера:

Опционально можно указать stratum в конце команды (от 1 до 15).

Отключить разрешение имен в IP адреса (по умолчанию включено, если есть необходимость использовать маршрутизатор в качестве DNS, то эту опцию нужно оставить включенной):

R1#conft

Translating «conft»…domain server (255.255.255.255)

Если в на маршрутизаторе необходимо использовать DNS, то лучше пользоваться настройкой «transport preferred none».

Добавить DNS сервер (в примере использован Google DNS):

Это позволяет маршрутизатору перенаправлять DNS запросы, если его указали в качестве DNS сервера (кеширующий DNS).

Задать соответствие Имя хоста — IP адрес (локальные DNS записи маршрутизатора):

R1#ping gw.local

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.1, timeout is 2 seconds:

.

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

R1#ping google.com

Translating «google.com»…domain server (8.8.8.8) [OK]

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 77.37.252.24, timeout is 2 seconds:

.

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/5/12 ms

Проверка работы DNS на ПК (маршрутизатор выступает в качестве DNS сервера):

12. Уровни привилегий пользователей

На маршрутизаторе возможно разграничить доступ к доступным командам (настройкам и просмотру информации) различным пользователям, т.е. создать уровень привилегий для каждого из них.

По умолчанию используются level 1 — User EXEC mode и level 15 — Privileged EXEC mode (enable mode).

При создании уровня с 2 по 14 пользователь сможет выполнять только команды по умолчанию, которые разрешены для 1-ого уровня, пока ему не будут назначены определенные права на исполнение команд.

Посмотреть текущий уровень привилегий:

R1#show privilege

Current privilege level is 15

R1(config)#privilege exec level 10 configure terminal

R1(config)#privilege configure level 10 interface

R1(config)#privilege interface level 10 ip address

R1(config)#privilege interface level 10 no shutdown

R1(config)#privilege exec level 10 copy run start

!

privilege exec level 10 configure terminal

privilege exec level 10 configure

!

Все уровни выше 10-ого автоматически смогут выполнять эти команды.

Необходимо создать пользователя с уровнем 10 и его пароль на enable (в данном примере пароль: «QwE123»):

R1(config)#username alex privilege 10 secret QwE123

R1(config)#enable secret level 10 QwE123

Т.к. при создании пользователя указывается его уровень привилегий явно, то при входе этого пользователя на маршрутизатор он будет сразу попадать в свой уровень без ввода пароля на enable. Если при этом пользователь совершит выход из привилегированного режима в User EXEC mode, выполнив команду «disable», то при повторной попытке зайти в привилегированный режим необходимо будет выполнить команду «enable 10» и ввести соответствующий пользователю пароль на enable.

(При создании учетной записи администратора с максимальным уровнем привилегий — username admin privilege 15 secret cisco123, так же не нужно будет вводить пароль на enable каждый раз при входе, т.к. будем всегда попадать в Privileged EXEC mode).

Такой подход по назначению уровней привилегий является устаревшим и неудобным. Следующим этапом, позволяющим более точно и удобно настраивать права пользователей на маршрутизаторе, является Role Based Access Control (или просто Parser View).

13. Role-based CLI access (Parser view)

Для работы Parser View на маршрутизаторе необходимо, чтобы был включен AAA, для более старых версий IOS еще и enable secret для перехода в Root View

R1(config)#aaa new-model

R1(config)#enable secret level 15 cisco123

Основная идея в том, что сначала настраивается шаблон с правами — View, а потом этот шаблон присваивается пользователю. Т.е. можно сказать, что пользователю назначается определенная роль на маршрутизаторе (например для Helpdesk).

В относительно старых версиях IOS (до 15.2) все настройки Parser View необходимо было делать из так называемого Root View

R1(config)#parser view VIEW1

No view Active! Switch to View Context

R1#enable view

Password: (пароль от enable)

R1#

*Mar 1 00:13:34.447: %PARSER-6-VIEW_SWITCH: successfully set to view ‘root’.

R1#show parser view

Current view is ‘root’

Root View может выполнять все команды Privilege level 15, а также создавать View.

Пример создания и настройки Parser View:

View1:

R1(config)#parser view VIEW1

R1(config-view)#secret view1_pass

R1(config-view)#commands exec include all show

R1(config-view)#commands exec exclude show ip route

R1(config-view)#commands exec include configure terminal

R1(config-view)#commands configure include all interface

R1(config-view)#commands configure include router

R1(config-view)#commands router include network

Можно выполнять все show команды кроме show ip route, производить конфигурацию любых интерфейсов (кроме команды shutdown/no shutdown на интерфейсе), производить настройку протоколов маршрутизации (кроме EIGRP, для него почему-то надо добавлять команду отдельно) только используя правило network.

R1(config)#parser view VIEW2

R1(config-view)#secret view2_pass

R1(config-view)#commands exec include all show

R1(config-view)#commands exec include configure terminal

R1(config-view)#commands configure include all interface

R1(config-view)#commands interface include-exclusive shutdown

R1(config-view)#commands configure include all router

Можно выполнять все show команды, производить конфигурацию любых интерфейсов, только в этом view можно использовать команду shutdown/no shutdown на интерфейсе, можно использовать все команды протоколов маршрутизации.

Создаем пользователей в каждом VIEW:

R1(config)#username bob view VIEW1 secret cisco123

R1(config)#username alex view VIEW2 secret class123

R1(config)#aaa authorization exec default local

R1(config)#aaa authentication login default local