Ддос атака что это простыми словами

DDoS-атака: что такое, как работает и можно ли защититься

Распределенные атаки типа «отказ в обслуживании» или сокращенно DDoS, стали распространенным явлением и серьезной головной болью для владельцев интернет-ресурсов по всему миру. Именно поэтому, защита от DDoS-атак на сайт является сегодня не дополнительной опцией, а обязательным условием для тех, кто хочет избежать простоя, огромных убытков и испорченной репутации.

Рассказываем подробнее, что это за недуг и как от него защититься.

Что такое DDoS

Distributed Denial of Service или «Распределенный отказ от обслуживания» — нападение на информационную систему для того, чтобы та не имела возможности обрабатывать пользовательские запросы. Простыми словами, DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Часто такое нападение проводится, чтобы спровоцировать перебои в работе сетевых ресурсов в крупной фирме или государственной организации

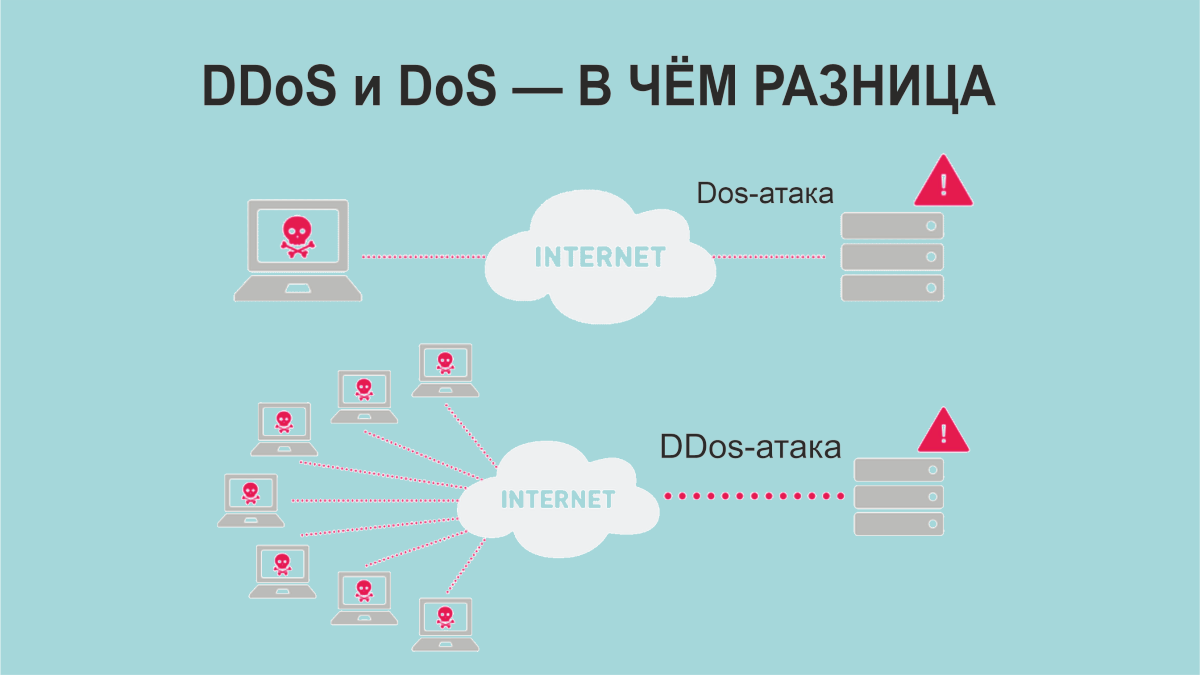

DDoS-атака похожа на другую распространённую веб-угрозу — «Отказ в обслуживании» (Denial of Service, DoS). Единственное различие в том, что обычное распределенное нападение идет из одной точки, а DDos-атака более масштабна и идет из разных источников.

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу. Но бывают случаи, когда подобные нападения производятся для того, чтобы отвлечь внимание от других вредных воздействий. DDoS-атака может, например, проводиться при взломе системы безопасности с целью завладеть базой данных организации.

DDoS-атаки появились в поле общественного внимания в 1999 году, когда произошла серия нападений на сайты крупных компаний (Yahoo, eBay, Amazon, CNN). С тех пор, этот вид кибер-преступности развился в угрозу глобального масштаба. По данным специалистов, за последние годы их частота возросла в 2,5 раза, а предельная мощность стала превышать 1 Тбит/сек. Жертвой DDoS-атаки хотя бы раз становилась каждая шестая российская компания. К 2020 году их общее число достигнет 17 миллионов.

Виртуальный хостинг от Eternalhost — хостинг-площадка с круглосуточной защитой от самых изощрённых DDoS-атак.

Причины DDoS-атак

Кто потенциальные жертвы

DDoS могут разрушить сайты любого масштаба, начиная от обычных блогов и заканчивая крупнейшими корпорациями, банками и другими финансовыми учреждениями.

Согласно исследованиям, проведенным «Лабораторией Касперского», нападение может стоить фирме до 1,6 млн долларов. Это серьезный урон, ведь атакованный веб-ресурс на какое-то время не может обслуживании, из-за чего происходит простой.

Чаще всего от DDoS-атак страдают сайты и сервера:

Не так давно к печальному списку частых жертв DDoS-атак добавилось и подключённое к интернету оборудование, получившее общее название «интернет вещей» (Internet of Things, IoT). Самую большую динамику роста на этом направлении показывают кибер-нападения с целью нарушить работу онлайн-касс больших магазинов или торговых центров.

Механизм работы

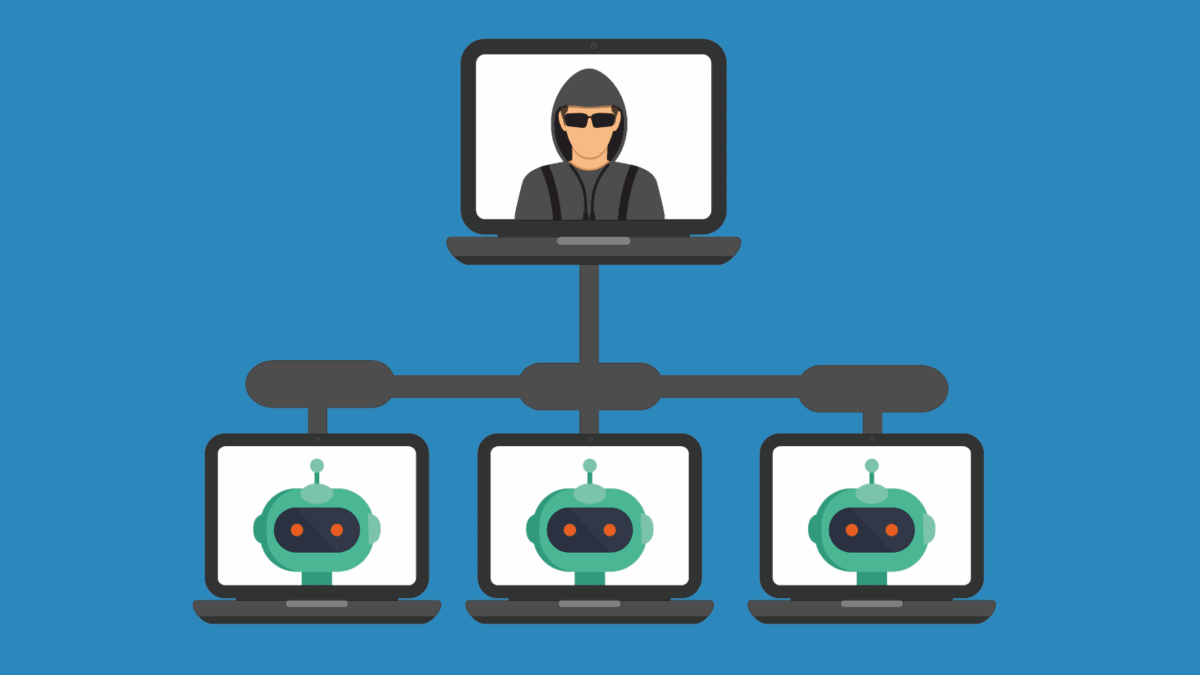

Все веб-серверы имеют свои ограничения по числу запросов, которые они могут обрабатывать одновременно. Кроме этого, предусмотрен предел для пропускной способности канала, соединяющего Сеть и сервер. Чтобы обойти эти ограничения, ззлоумышленники создают компьютерную сеть с вредоносным программным обеспечением, называемую «ботнет» или «зомби-сеть».

Для создания ботнета кибер-преступники распространяют троян через e-mail рассылки, социальные сети или сайты. Компьютеры, входящие в ботнет не имеют физической связи между собой. Их объединяет только «служение» целям хозяина-хакера.

В ходе DDoS-атаки хакер отправляет команды «зараженным» компьютерам-зомби, а те начинают наступление. Ботнеты генерируют огромный объем трафика, способный перегрузить любую систему. Основными «объектами» для DDoS обычно становится пропускной канал сервера, DNS-сервер, а также само интернет-соединение.

Признаки DDoS-атаки

Когда действия злоумышленников достигают своей цели, это моментально можно определить по сбоям в работе сервера или размещённого там ресурса. Но есть ряд косвенных признаков, по которым о DDoS-атаке можно узнать ещё в самом её начале.

Классификация типов DDoS-атак

Протокольное наступление (транспортный уровень)

DDoS-атака направлена на сетевой уровень сервера или веб-ресурса, поэтому её часто называют атакой сетевого уровня или транспортного уровня. Её цель— привести к перегрузке табличного пространства на межсетевом экране со встроенным журналом безопасности (брандмауэре), в центральной сети или в системе, балансирующей нагрузку.

Самый распространённый метод DDoS на транспортном уровне — сетевой флуд, создание огромного потока запросов-пустышек на разных уровнях, с которыми физически не может справится принимающий узел.

Обычно сетевая служба применяет правило FIFO, согласно которому компьютер не переходит к обслуживанию второго запроса, пока не обработает первый. Но при атаке количество запросов настолько возрастает, что устройству недостает ресурсов для того, чтобы завершить работу с первым запросом. В итоге, флуд максимально насыщает полосу пропускания и наглухо забивает все каналы связи.

Распространённые виды сетевого флуда

Атаки прикладного уровня (уровень инфраструктуры)

Эта разновидность используется, когда необходимо захватить или вывести из строя аппаратные ресурсы. Целью «рейдеров» может быть, как физическая, так и оперативная память или процессорное время.

Перегружать пропускной канал не обязательно. Достаточно только привести процессор жертвы к перегрузке или, другими словами, занять весь объем процессного времени.

Виды DDoS-атак прикладного уровня

Атаки на уровне приложений

DDoS-атака уровня приложений использует упущения при создании программного кода, которая создаёт уязвимость ПО для внешнего воздействия. К данному виду можно отнести такую распространённую атаку, как «Пинг смерти» (Ping of death) — массовая отправка компьютеру жертвы ICMP-пакетов большей длины, вызывающих переполнение буфера.

Но профессиональные хакеры редко прибегают к такому простейшему методу, как перегрузка пропускных каналов. Для атаки сложных систем крупных компаний, они стараются полностью разобраться в системной структуре сервера и написать эксплойт — программу, цепочку команд или часть программного кода, учитывающие уязвимость ПО жертвы и применяющиеся для наступления на компьютер.

DNS-атаки

Предотвращение и защита от DDoS-атак

Согласно данным Corero Network Security, более ⅔ всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Причём их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Способы защиты

Заключение

В этой статье мы рассмотрели, что значит DDoS-атака и как защитить свой сайт от нападений. Важно помнить, что подобные вредоносные действия могут вывести из строя даже самые безопасные и крупнейшие веб-ресурсы. Это повлечет за собой серьезные последствия в виде огромных убытков и потери клиентов. Именно поэтому, обезопасить свой ресурс от DDoS-атак — актуальная задача для всех коммерческих структур и государственных учреждений.

Хотите профессиональный уровень защиты от DDoS-атак — выбирайте VDS от Eternalhost! Постоянный мониторинг и круглосуточная техподдержка.

Что такое DDoS-атаки и как от них защищаться бизнесу

Что такое DDoS-атака

DDoS атака — это действия злоумышленников, направленные на нарушение работоспособности инфраструктуры компании и клиентских сервисов. Злоумышленники искусственно создают лавинообразный рост запросов к онлайн-ресурсу, чтобы увеличить на него нагрузку и вывести его из строя.

Для сравнения: «естественный DDoS» может происходить во время сезонных распродаж, когда онлайн-магазины сталкиваются с наплывом покупателей, не справляются с нагрузкой, и в итоге сервис работает с перебоями или становится полностью недоступным.

Таким атакам подвержены все организации, чье взаимодействие с пользователями и потребителями происходит через веб-ресурсы: онлайн-ретейл и маркетплейсы, финансовый сектор, госуслуги, телеком, онлайн-обучение, сервисы доставки, социальные сети, мессенджеры, видеоконферцсвязь.

Кроме сайтов хакеры могут атаковать, например, номер телефона. В этом случае на телефон будет поступать много спам-звонков, чтобы телефонная линия была занята для обычных пользователей. Этот вид атаки характерен для небольших бизнесов, связанных с онлайн-доставкой готовой еды, вызовом такси и так далее.

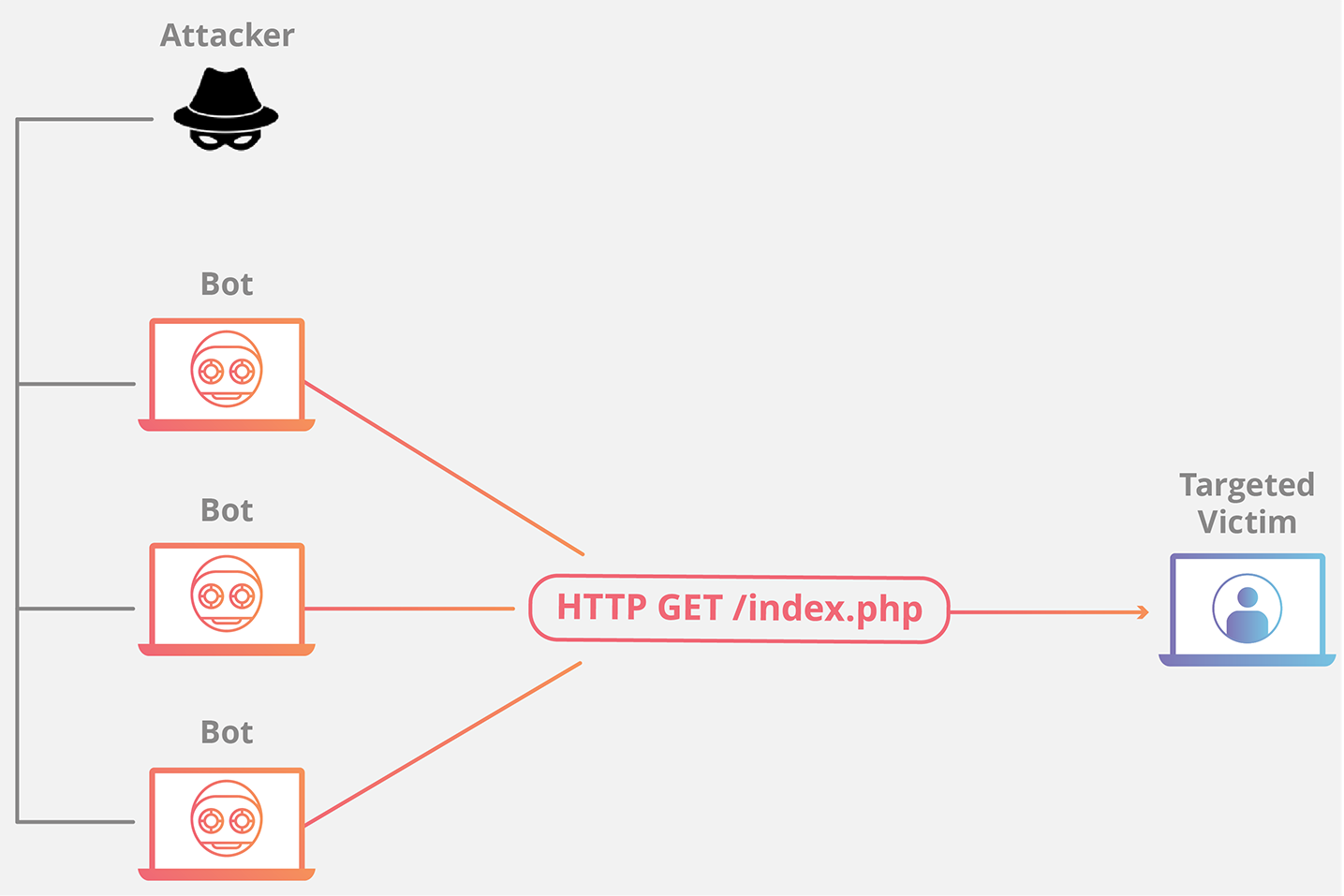

Как происходят DDoS-атаки

«Принцип работы подобного типа атак кроется в их названии — Distributed Denial of Service или «отказ в обслуживании, — рассказывает руководитель направления «Информационная безопасность» ИТ-компании КРОК Андрей Заикин. — Любое оборудование имеет ограничение по пропускной способности и по количеству обрабатываемых запросов».

Для атаки используют так называемые «ботнет-сети» — компьютерные сети с запущенными на устройствах ботами, которые управляются хакерами издалека. Киберпреступники активизируют запросы с помощью этих ботов, которые обращаются к сайту выбранной жертвы. Ботнет-сети могут состоять как из зараженных устройств пользователей (например, компьютеров с активированными на них вирусами, которые хакеры используют без ведома пользователя), так и, например, из IoT-устройств: «умных» колонок, пылесосов и так далее. Размер ботнета может составлять от десятков до сотен тысяч устройств.

«Каждый компьютер инициирует соединения, которые ничем не отличаются от действий легитимных клиентов. В совокупности все эти действия могут создать нагрузку, превышающую расчетную», — добавляет начальник управления технической защиты информации СКБ-банка Александра Цыпко.

В чем отличие DoS от DDoS?

В арсенале киберпрестпуников есть еще один вид атаки типа «Отказ в обслуживании» — DoS-атака. Ее главное отличие от DDoS-атаки в том, что для рассылки запросов на сайт используется только одно устройство, а не сеть.

Чем грозит DDoS-атака

Злоумышленники используют DDoS-атаки по нескольким причинам:

Цель злоумышленников — вывести из строя онлайн-ресурс и сделать его недоступным для конечного пользователя.

Эти действия несут две угрозы для коммерческого сектора:

Государственные компании не могут выполнять свои обязанности перед пользователями, например, предоставить госуслуги. «DDoS-атака на банк может привести к упущенной прибыли для самой компании, а также для пользователей. Кроме того, это потеря репутации среди потребителей», — приводит пример Заикин из КРОК.

Как защититься от DDoS-атак

По словам Заикина, основной способ защиты — фильтрация трафика на основе его содержимого, IP-адресов и других параметров. Реализовать его можно двумя путями:

Атаки могут возникать из-за уязвимостей в системных компонентах организации, поэтому необходимо регулярно следить за обновлением системы.

Также компаниям необходимо убедиться, что корпоративные веб-сайты и ИТ-ресурсы в состоянии обрабатывать большое количество трафика.

Недавние примеры DDoS-атак:

Какой вариант защиты выбрать

«Во всех трех случаях не стоит полагаться только на защиту, предлагаемую интернет-провайдерами. Как правило, они сосредоточены на защите от DDoS-атак собственной инфраструктуры. Это не полноценный клиентский сервис, при в первую очередь важно обеспечить доступность ресурсов клиента», — подчеркнул Киселев.

Статистика DDoS-атак

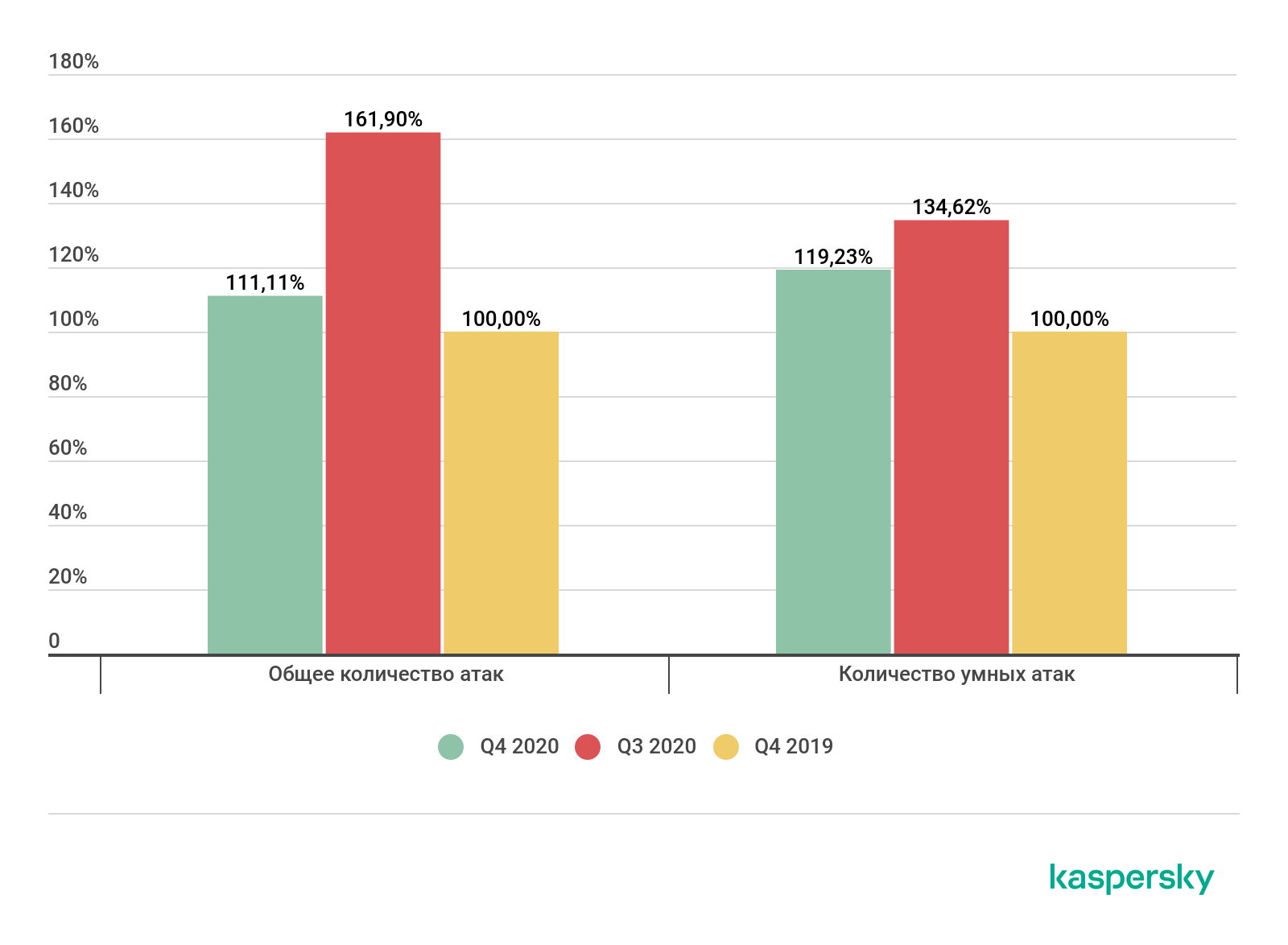

По словам Заикина из КРОК, в 2020 году число DDoS-атак в среднем выросло в два раза. Самый значительный рост показали онлайн-ретейл и образовательные сервисы. «Атаки на банки регистрируют на регулярной основе, но мощность 99% таких атак, как правило, не обращает на себя пристального внимания специалистов по безопасности», — добавляет Цыпко.

В 2020 году DDoS использовали и как инструмент для таргетированных атак на конкретные компании. Также такие атаки служили отвлекающим маневром для достижения других целей: внедрения вирусов-шифровальщиков и/или кражи корпоративной информации.

У двукратного роста есть несколько причин:

Что грозит за DDoS-атаку?

«Действия за DDoS-атаки квалифицируются по общим нормам о преступлениях в сфере компьютерной информации: это ст. 272 УК РФ (Неправомерный доступ к компьютерной информации) и ст. 273 УК РФ (Создание, использование и распространение вредоносных компьютерных программ)», — рассказал управляющий партнер петербургского офиса коллегии адвокатов Pen & Paper Алексей Добрынин.

Максимальное наказание за совершение таких преступлений — до семи лет реального лишения свободы. В большинстве случаев суд назначает условное наказание или штраф. Размер штрафа может доходить до 500 тыс. руб., также хакер обязан возместить причиненный ущерб, который обычно является очень существенным. «Молодой человек, осужденный в 2014 году за DDoS-атаку на сайт Тинькофф-банка, был приговорен к условному сроку и штрафу в 20 тыс. руб. В то же время сумма исков от потерпевших превысила 11 млн руб.», — привел пример Добрынин.

В России, в отличие от США и европейских стран, количество возбужденных уголовных дел по фактам DDoS-атак очень низкое. «Выявить и раскрыть подобные преступления очень сложно. Сотрудники правоохранительных органов в России просто не обладают необходимой квалификацией в сфере компьютерных технологий. Расследования DDoS-атак могут эффективно проводиться только с постоянным сопровождением и помощью независимых ИТ-компаний, специализирующихся на компьютерной безопасности. Однако система такого взаимодействия в РФ пока не налажена», — объяснил Добрынин.

Распределенные сетевые атаки / DDoS

Стандартные цели DDoS-атак:

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограничения по количеству запросов, которые они могут обслуживать одновременно. Помимо допустимой нагрузки на сервер существуют также ограничения пропускной способности канала, который соединяет сервер с Интернетом. Когда количество запросов превышает производительность любого компонента инфраструктуры, может произойти следующее:

Как правило, конечной целью злоумышленника является полное прекращение работы веб-ресурса – «отказ в обслуживании». Злоумышленник может также потребовать деньги за остановку атаки. В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента.

Использование сети зомби-компьютеров для проведения DDoS-атак

Для отправки очень большого количества запросов на ресурс жертвы киберпреступник часто создает сеть из зараженных «зомби-компьютеров». Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, атака может быть слишком мощной для веб-ресурса жертвы.

Природа современных DDoS-угроз

В начале и середине 2000-х такая преступная деятельность была довольно распространенной. Однако количество успешных DDoS-атак уменьшается. Это, вероятно, обусловлено следующими факторами:

Другие статьи и ссылки по теме «Распределенные сетевые атаки»

DDoS-атаки и как от них защищаться. Систематизация мирового и российского опыта

Автор: Илья Яблонко, CISSP,ведущий инженер отдела систем и методов обеспечения информационной безопасности департамента системной интеграции компании Микротест.

Cтатья опубликована в рамках конкурса «Формула связи».

Введение

Сразу оговорюсь, что когда я писал данный обзор, я прежде всего ориентировался на аудиторию, разбирающуюся в специфике работы операторов связи и их сетей передачи данных. В данной статье излагаются основные принципы защиты от DDoS атак, история их развития в последнее десятилетие, и ситуация в настоящее время.

Что такое DDoS?

Наверное, о том, что такое DDoS-атаки, сегодня знает если не каждый «пользователь», то уж во всяком случае – каждый «АйТишник». Но пару слов всё же необходимо сказать.

DDoS-атаки (Distributed Denial of Service – распределённые атаки класса «отказ в обслуживании») – это атаки на вычислительные системы (сетевые ресурсы или каналы связи), имеющие целью сделать их недоступными для легитимных пользователей. DDoS-атаки заключаются в одновременной отправке в сторону определенного ресурса большого количества запросов с одного или многих компьютеров, расположенных в сети Интернет. Если тысячи, десятки тысяч или миллионы компьютеров одновременно начнут посылать запросы в адрес определенного сервера (или сетевого сервиса), то либо не выдержит сервер, либо не хватит полосы пропускания канала связи к этому серверу. В обоих случаях, пользователи сети Интернет не смогут получить доступ к атакуемому серверу, или даже ко всем серверам и другим ресурсам, подключенным через заблокированный канал связи.

Некоторые особенности DDoS-атак

Против кого и с какой целью запускаются DDoS-атаки?

DDoS-атаки могут быть запущены против любого ресурса, представленного в сети Интернет. Наибольший ущерб от DDoS-атак получают организации, чей бизнес непосредственно связан с присутствием в Интернет – банки (предоставляющие услуги Интернет-банкинга), интернет-магазины, торговые площадки, аукционы, а также другие виды деятельности, активность и эффективность которых существенно зависит от представительства в Интернет (турфирмы, авиакомпании, производители оборудования и программного обеспечения, и т.д.) DDoS-атаки регулярно запускаются против ресурсов таких гигантов мировой IT-индустрии, как IBM, Cisco Systems, Microsoft и других. Наблюдались массированные DDoS-атаки против eBay.com, Amazon.com, многих известных банков и организаций.

Очень часто DDoS-атаки запускаются против web-представительств политических организаций, институтов или отдельных известных личностей. Многим известно про массированные и длительные DDoS-атаки, которые запускались против web-сайта президента Грузии во время грузино-осетинской войны 2008 года (web-сайт был недоступен в течение нескольких месяцев, начиная с августа 2008 года), против серверов правительства Эстонии (весной 2007 года, во время беспорядков, связанных с переносом Бронзового солдата), про периодические атаки со стороны северокорейского сегмента сети Интернет против американских сайтов.

Основными целями DDoS-атак являются либо извлечение выгоды (прямой или косвенной) путём шантажа и вымогательства, либо преследование политических интересов, нагнетание ситуации, месть.

Каковы механизмы запуска DDoS-атак?

Наиболее популярным и опасным способом запуска DDoS-атак является использование ботнетов (BotNets). Ботнет – это множество компьютеров, на которых установлены специальные программные закладки (боты), в переводе с английского ботнет – это сеть ботов. Боты как правило разрабатываются хакерами индивидуально для каждого ботнета, и имеют основной целью отправку запросов в сторону определенного ресурса в Интернет по команде, получаемой с сервера управления ботнетом – Botnet Command and Control Server. Сервером управления ботнетом управляет хакер, либо лицо, купившее у хакера данный ботнет и возможность запускать DDoS-атаку. Боты распространяются в сети Интернет различными способами, как правило – путем атак на компьютеры, имеющие уязвимые сервисы, и установки на них программных закладок, либо путем обмана пользователей и принуждения их к установке ботов под видом предоставления других услуг или программного обеспечения, выполняющего вполне безобидную или даже полезную функцию. Способов распространения ботов много, новые способы изобретаются регулярно.

Если ботнет достаточно большой – десятки или сотни тысяч компьютеров – то одновременная отправка со всех этих компьютеров даже вполне легитимных запросов в сторону определённого сетевого сервиса (например, web-сервиса на конкретном сайте) приведет к исчерпанию ресурсов либо самого сервиса или сервера, либо к исчерпанию возможностей канала связи. В любом случае, сервис будет недоступен пользователям, и владелец сервиса понесет прямые, косвенные и репутационные убытки. А если каждый из компьютеров отправляет не один запрос, а десятки, сотни или тысячи запросов в секунду, то ударная сила атаки увеличивается многократно, что позволяет вывести из строя даже самые производительные ресурсы или каналы связи.

Некоторые атаки запускаются более «безобидными» способами. Например, флэш-моб пользователей определенных форумов, которые по договоренности запускают в определенное время «пинги» или другие запросы со своих компьютеров в сторону конкретного сервера. Другой пример – размещение ссылки на web-сайт на популярных Интернет-ресурсах, что вызывает наплыв пользователей на целевой сервер. Если «фейковая» ссылка (внешне выглядит как ссылка на один ресурс, а на самом деле ссылается на совершенно другой сервер) ссылается на web-сайт небольшой организации, но размещена на популярных серверах или форумах, такая атака может вызвать нежелательный для данного сайта наплыв посетителей. Атаки последних двух типов редко приводят к прекращению доступности серверов на правильно организованных хостинг-площадках, однако такие примеры были, и даже в России в 2009 году.

Помогут ли традиционные технические средства защиты от DDoS-атак?

Особенностью DDoS-атак является то, что они состоят из множества одновременных запросов, из которых каждый в отдельности вполне «легален», более того – эти запросы посылают компьютеры (зараженные ботами), которые вполне себе могут принадлежать самым обычным реальным или потенциальным пользователям атакуемого сервиса или ресурса. Поэтому правильно идентифицировать и отфильтровать именно те запросы, которые составляют DDoS-атаку, стандартными средствами очень сложно. Стандартные системы класса IDS/IPS (Intrusion Detection / Prevention System – система обнаружения / предотвращения сетевых атак) не найдут в этих запросах «состава преступления», не поймут, что они являются частью атаки, если только они не выполняют качественный анализ аномалий трафика. А если даже и найдут, то отфильтровать ненужные запросы тоже не так просто – стандартные межсетевые экраны и маршрутизаторы фильтруют трафик на основании четко определяемых списков доступа (правил контроля), и не умеют «динамически» подстраиваться под профиль конкретной атаки. Межсетевые экраны могут регулировать потоки трафика, основываясь на таких критериях, как адреса отправителя, используемые сетевые сервисы, порты и протоколы. Но в DDoS-атаке принимают участие обычные пользователи Интернет, которые отправляют запросы по наиболее распространенным протоколам – не будет же оператор связи запрещать всем и всё подряд? Тогда он просто прекратит оказывать услуги связи своим абонентам, и прекратит обеспечивать доступ к обслуживаемым им сетевым ресурсам, чего, собственно, и добивается инициатор атаки.

Многим специалистам, наверное, известно о существовании специальных решений для защиты от DDoS-атак, которые заключаются в обнаружении аномалий в трафике, построении профиля трафика и профиля атаки, и последующем процессе динамической многостадийной фильтрации трафика. И об этих решениях я тоже расскажу в этой статье, но несколько попозже. А сначала будет рассказано о некоторых менее известных, но иногда достаточно эффективных мерах, которые могут приниматься для подавления DDoS-атак существующими средствами сети передачи данных и её администраторов.

Защита от DDoS-атак имеющимися средствами

Существует довольно много механизмов и «хитростей», позволяющих в некоторых частных случаях подавлять DDoS-атаки. Некоторые могут использоваться, только если сеть передачи данных построена на оборудовании какого то конкретного производителя, другие более или менее универсальные.

Начнем с рекомендаций Cisco Systems. Специалисты этой компании рекомендуют обеспечить защиту фундамента сети (Network Foundation Protection), которая включает защиту уровня администрирования сетью (Control Plane), уровня управления сетью (Management Plane), и защиту уровня данных в сети (Data Plane).

Защита уровня администрирования (Management Plane)

Термин «уровень администрирования» охватывает весь трафик, который обеспечивает управление или мониторинг маршрутизаторов и другого сетевого оборудования. Этот трафик направляется в сторону маршрутизатора, или исходит от маршрутизатора. Примерами такого трафика являются Telnet, SSH и http(s) сессии, syslog-сообщения, SNMP-трапы. Общие best practices включают:

— реализацию ролевой модели доступа;

— контроль разрешенных подключений по адресу источника с помощью списков контроля доступа;

— отключение неиспользуемых сервисов, многие из которых включены по-умолчанию (либо их забыли отключить после диагностики или настройки системы);

— мониторинг использования ресурсов оборудования.

Естественно, перед тем как отключать данные сервисы, нужно тщательно проанализировать отсутствие их необходимости в вашей сети.

Мониторинг можно осуществлять «вручную» (периодически отслеживая состояние оборудования), но лучше конечно это делать специальными системами мониторинга сети или мониторинга информационной безопасности (к последним относится Cisco MARS).

Защита уровня управления (Control Plane)

Уровень управления сетью включает весь служебный трафик, который обеспечивает функционирование и связность сети в соответствии с заданной топологией и параметрами. Примерами трафика уровня управления являются: весь трафик, генерируемый или предназначенный для процессора маршрутизации (route processor – RR), в том числе все протоколы маршрутизации, в некоторых случаях – протоколы SSH и SNMP, а также ICMP. Любая атака на функционирование процессора маршрутизации, а особенно – DDoS-атаки, могут повлечь существенные проблемы и перерывы в функционировании сети. Ниже описаны best practices для защиты уровня управления.

Control Plane Policing

IP Receive ACL

Данный функционал позволяет осуществлять фильтрацию и контроль служебного трафика, предназначенного для маршрутизатора и процессора маршрутизации.

Infrastructure ACL

Neighbour Authentication

Основная цель аутентификации соседних маршрутизаторов – предотвращение атак, заключающихся в отсылке поддельных сообщений протоколов маршрутизации с целью изменить маршрутизацию в сети. Такие атаки могут привести к несанкционированному проникновению в сеть, несанкционированному использованию сетевых ресурсов, а также к тому, что злоумышленник перехватит трафик с целью анализа и получения необходимой информации.

Рекомендуется всегда, когда это возможно, обеспечивать аутентификацию хостов, с которыми производится обмен служебными данными либо трафиком управления.

Настройка BGP

Если атака по протоколу BGP запускается не из сети пиринг-партнера, а из более удаленной сети, то параметр TTL у BGP-пакетов будет меньшим, чем 255. Можно сконфигурировать граничные маршрутизаторы оператора связи так, чтобы они отбрасывали все BGP пакеты со значением TTL

Cisco DDoS

Protection Solution

Detection

Идентифицировать и классифицировать атаки на основании характеристик трафика

Diversion / Injection

Перенаправить весь трафик, предназначенный определенной цели; вернуть очищенный трафик обратно в сеть чтобы он достиг цели

Mitigation

Анализ трафика и удаление пакетов DDoS-атаки

Network Foundation Protection

Защита фундамента сети

Ниже приведена таблица сравнения детекторов Cisco и Arbor.

Параметр

Cisco Traffic Anomaly Detector

Arbor Peakflow SP CP

Получение информации о трафике для анализа

Используется копия трафика, выделяемая на шасси Cisco 6500/7600

Используется Netflow-данные о трафике, получаемые с маршрутизаторов, допускается регулировать выборку (1 : 1, 1 : 1 000, 1 : 10 000 и т.д.)

Используемые принципы выявления

Сигнатурный анализ (misuse detection) и выявление аномалий ( dynamic profiling )

Преимущественно выявление аномалий; сигнатурный анализ используется, но сигнатуры имеют общий характер

сервисные модули в шасси Cisco 6500/7600

отдельные устройства (сервера)

Анализируется трафик до 2 Гбит/с

Практически неограниченна (можно уменьшать частоту выборки)

Установка до 4 модулей Cisco Detector SM в одно шасси (однако модули действуют независимо друг от друга)

Возможность использования нескольких устройств в рамках единой системы анализа, одному из которых присваивается статус Leader

Мониторинг трафика и маршрутизации в сети

Функционал практически отсутствует

Функционал очень развит. Многие операторы связи покупают Arbor Peakflow SP из-за глубокого и проработанного функционала по мониторингу трафика и маршрутизации в сети

Предоставление портала (индивидуального интерфейса для абонента, позволяющего мониторить только относящуюся непосредственно к нему часть сети)

Предусмотрено. Является серьезным преимуществом данного решения, так как оператор связи может продавать индивидуальные сервисы по защите от DDoS своим абонентам.

Совместимые устройства очистки трафика (подавления атак)

Cisco Guard Services Module

В качестве устройства очистки трафика Cisco рекомендует использовать сервисный модуль Cisco Guard, который устанавливается в шасси Cisco 6500/7600 и по команде, получаемой с детектора Cisco Detector либо с Arbor Peakflow SP CP осуществляется динамическое перенаправление, очистка и обратный ввод трафика в сеть. Механизмы перенаправления – это либо BGP апдейты в сторону вышестоящих маршрутизаторов, либо непосредственные управляющие команды в сторону супервизора с использованием проприетарного протокола. При использовании BGP-апдейтов, вышестоящему маршрутизатору указывается новое значение nex-hop для трафика, содержащего атаку – так, что этот трафик попадает на сервер очистки. При этом необходимо позаботиться о том, чтобы эта информация не повлекла организацию петли (чтобы нижестоящий маршрутизатор при вводе на него очищенного трафика не пробовал снова завернуть этот трафик на устройство очистки). Для этого могут использоваться механизмы контроля распространения BGP-апдейтов по параметру community, либо использование GRE-туннелей при вводе очищенного трафика.

Такое положение дел существовало до тех пор, пока Arbor Networks существенно не расширил линейку продуктов Peakflow SP и не стал выходить на рынок с полностью самостоятельным решением по защите от DDoS-атак.

Появление Arbor Peakflow SP TMS

Несколько лет назад, компания Arbor Networks решила развивать свою линейку продуктов по защите от DDoS-атак самостоятельно и вне зависимости от темпов и политики развития данного направления у Cisco. Решения Peakflow SP CP имели принципиальные преимущества перед Cisco Detector, так как они анализировали flow-информацию с возможностью регулирования частоты выборки, а значит не имели ограничений по использованию в сетях операторов связи и на магистральных каналах (в отличие от Cisco Detector, которые анализируют копию трафика). Кроме того, серьезным преимуществом Peakflow SP явилась возможность для операторов продавать абонентам индивидуальный сервис по мониторингу и защите их сегментов сети.

Ввиду этих или других соображений, Arbor существенно расширил линейку продуктов Peakflow SP. Появился целый ряд новых устройств:

Peakflow SP TMS (Threat Management System) – осуществляет подавление DDoS-атак путем многоступенчатой фильтрации на основе данных, полученных от Peakflow SP CP и от лаборатории ASERT, принадлежащей Arbor Networks и осуществляющей мониторинг и анализ DDoS-атак в Интернете;

Peakflow SP BI (Business Intelligence) – устройства, обеспечивающие масштабирование системы, увеличивая число подлежащих мониторингу логических объектов и обеспечивая резервирование собираемых и анализируемых данных;

Peakflow SP PI (Portal Interface) – устройства, обеспечивающие увеличение абонентов, которым предоставляется индивидуальный интерфейс для управления собственной безопасностью;

Peakflow SP FS (Flow Censor) – устройства, обеспечивающие мониторинг абонентских маршрутизаторов, подключений к нижестоящим сетям и центрам обработки данных.

Принципы работы системы Arbor Peakflow SP остались в основном такими же, как и Cisco Clean Pipes, однако Arbor регулярно производит развитие и улучшение своих систем, так что на данный момент функциональность продуктов Arbor по многим параметрам лучше, чем у Cisco, в том числе и по производительности.

На сегодняшний день, максимальная производительность Cisco Guard модет быть достигнута путем создания кластера из 4-х модулей Guard в одной шасси Cisco 6500/7600, при этом полноценная кластеризация этих устройств не реализована. В то же время, верхние модели Arbor Peakflow SP TMS имеют производительность до 10 Гбит/с, и в свою очередь могут кластеризоваться.

После того, как Arbor стал позиционировать себя в качестве самостоятельного игрока на рынке систем обнаружения и подавления DDoS-атак, Cisco стала искать партнера, который бы обеспечил ей так необходимый мониторинг flow-данных о сетевом трафике, но при этом не являлся бы прямым конкурентом. Такой компанией стала Narus, производящая системы мониторинга трафика на базе flow-данных (NarusInsight), и заключившая партнерство с Cisco Systems. Однако серьезного развития и присутствия на рынке это партнерство не получило. Более того, по некоторым сообщениям, Cisco не планирует инвестиции в свои решения Cisco Detector и Cisco Guard, фактически, оставляя данную нишу на откуп компании Arbor Networks.