Демилитаризованная зона что это

Сегментация сети для самых маленьких

Введение

Цель статьи: показать базовый подход к сегментации сети компании при разработке новых либо модернизации текущих автоматизированных систем.

В статье рассмотрим:

Демилитаризованная зона (DMZ, уровень I)

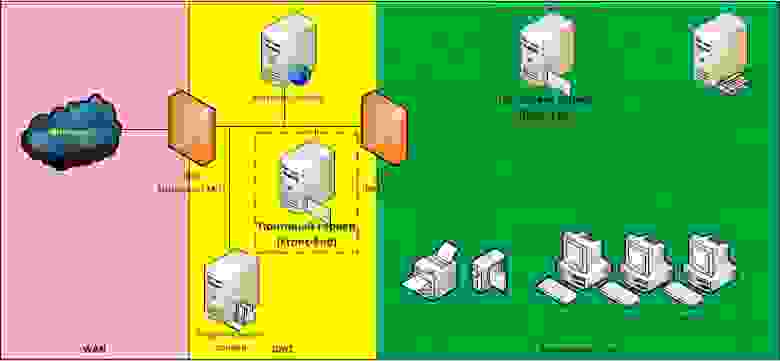

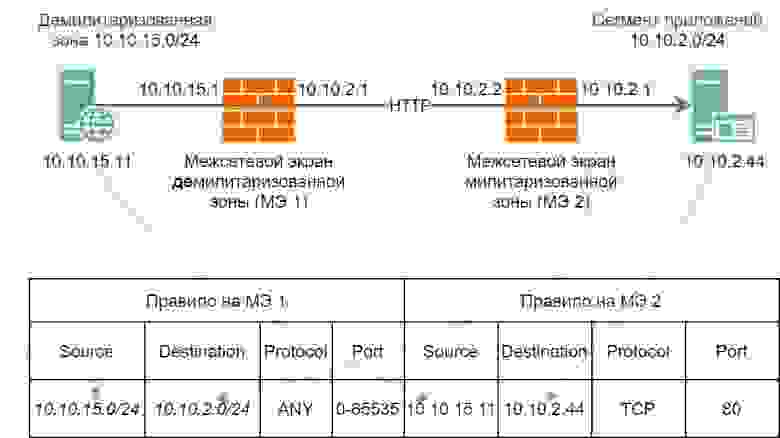

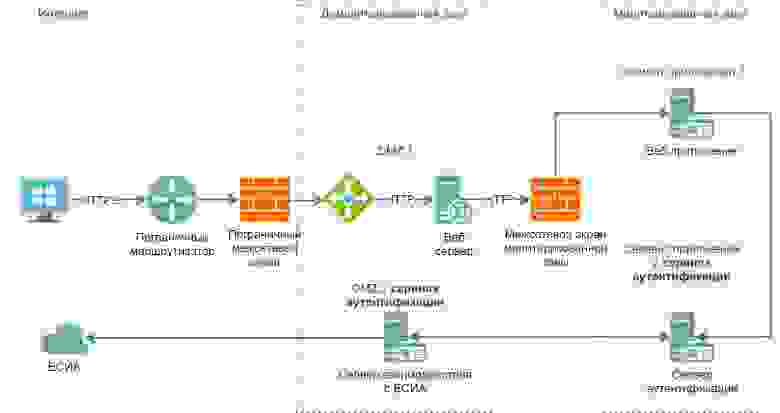

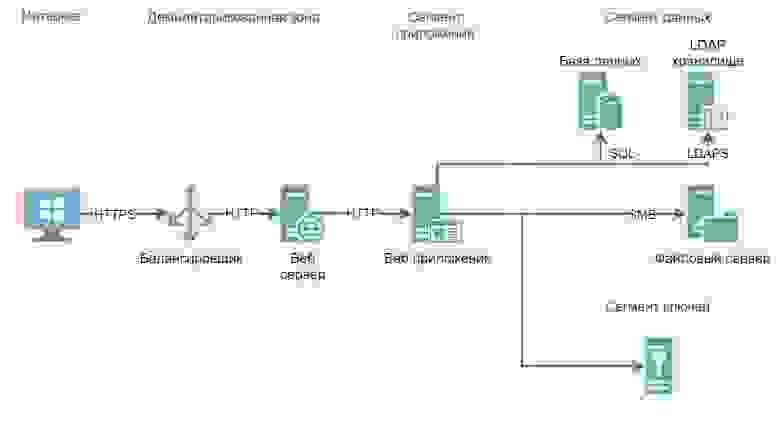

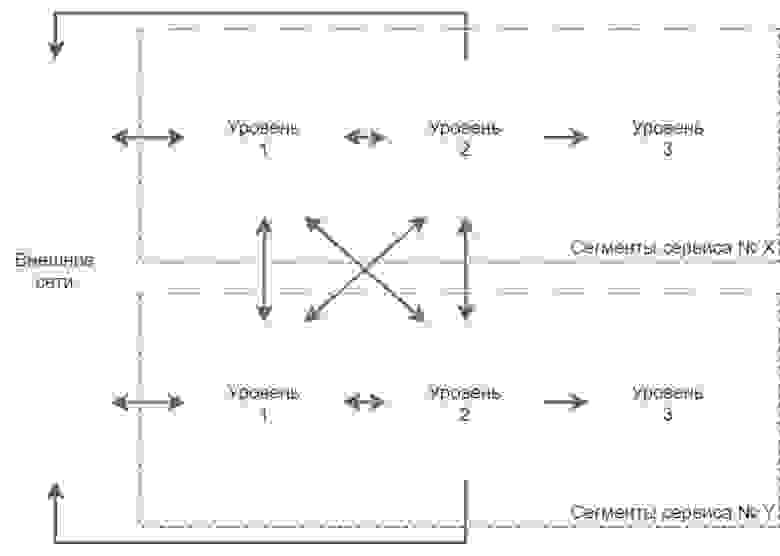

Начнем рассмотрение принципов межсетевого экранирования и сегментации сети со следующей схемы:

Логическая схема одноуровневой сети:

На картинке стрелка означает наличие сетевого доступа с IP адресом источника от того сетевого устройства от которого стрелка отходит, и с IP адресом назначения того сетевого устройства к которому стрелка направлена. Двухсторонняя стрелка соответственно будет означать наличие двух правил межсетевого экранирования в таблице правил межсетевого экранирования.

Давайте посмотрим как будут выглядеть правила межсетевого экранирования при прохождении обоих межсетевых экранов уровня сети:

Как видим правила 2, правила могут быть как и идентичными, так и более широкими у того межсетевого экрана из-за которого трафик выходит, а более точечными за межсетевым экраном который трафик принимает. Так проще писать правила на межсетевом экране из-за которого трафик выходит, достаточно написать одно правило и если серверов много, то множество дублирующих правил писать не потребуется. То есть допустимы и такие правила:

Вот мы заодно рассмотрели и как понять какое правило межсетевого экранирования требуется написать.

Грубо говоря, в демилитаризованной зоне размещается то, что не жалко потерять, что потенциально может быть легко скомпрометировано.

Давайте пойдем дальше и перейдем к сегменту приложений (APP).

Сегмент приложений (APP, уровень II)

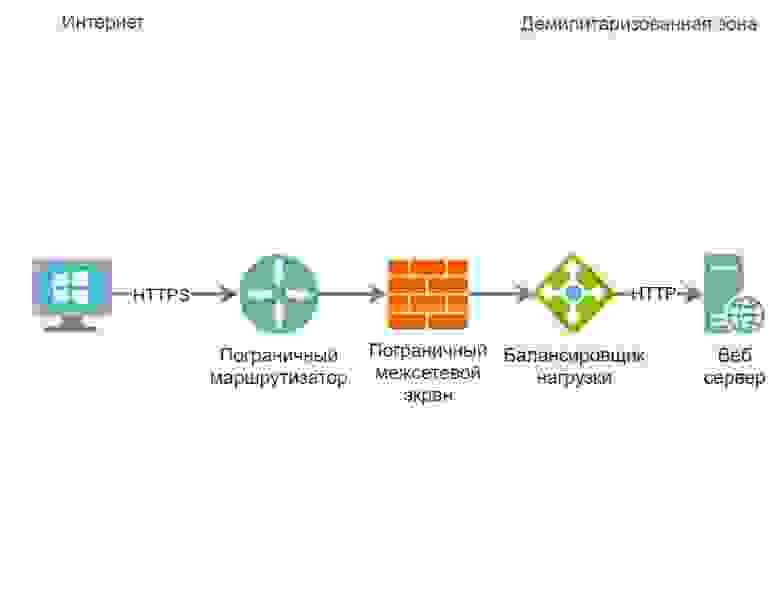

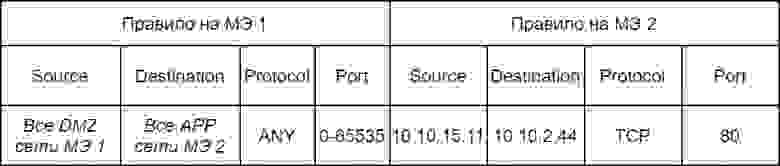

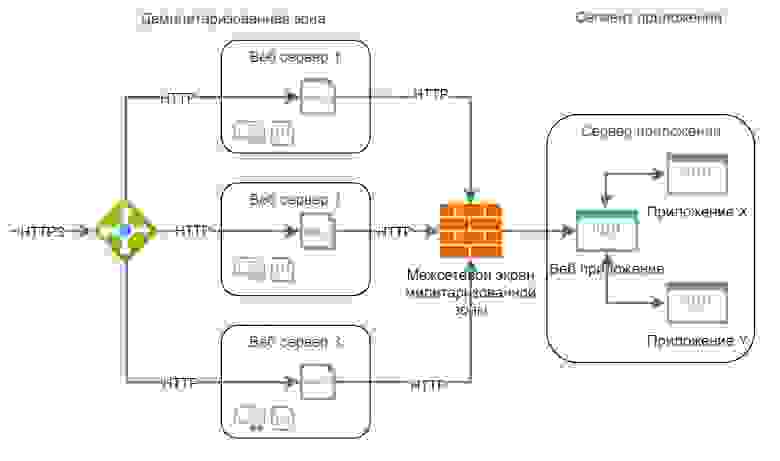

После первичной проверки, данные можно передавать веб приложению, выполняющее основную логику сервиса и размещенное на отдельном сервере:

Схема для удобства упрощена до 3-х серверов:

Сервер с балансировщиком нагрузки;

Сервер с веб сервером;

Сервер с веб приложением.

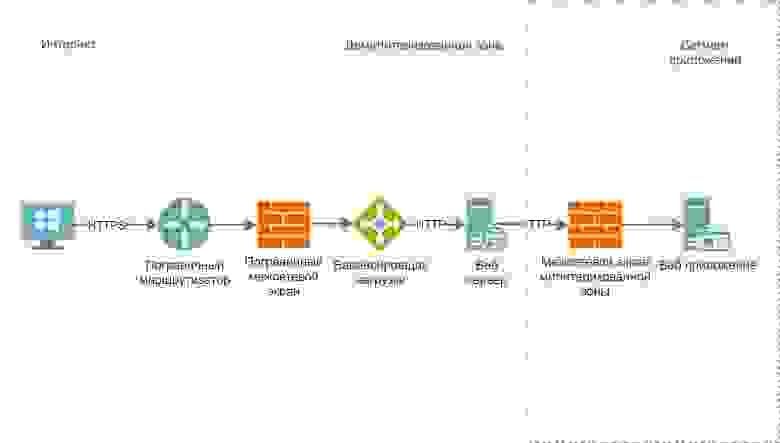

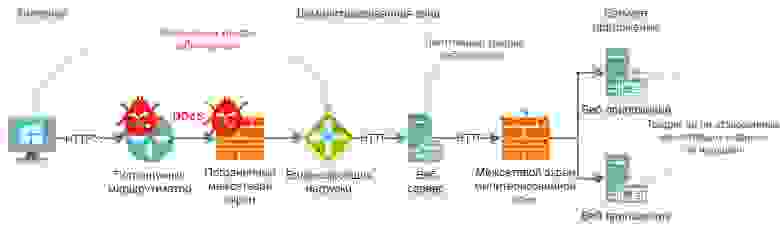

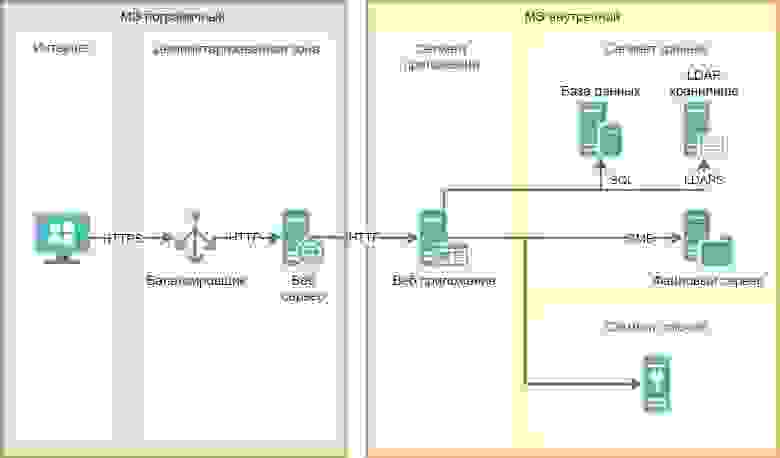

Обратим внимание на пунктирную линию, она показывает следующее: все что за демилитаризованной зоной, является милитаризованной зоной, защищаемой другим межсетевым экраном. Отдельный межсетевой экран важен по следующей причине: если из сети интернет будет перегружен пограничный межсетевой экран, то вся сеть перестанет работать, он не сможет пропускать через себя трафик сегментов второго уровня. Если у нас 2 межсетевых экрана, то внутреннее взаимодействие при отказе пограничного межсетевого экрана сохранится:

Давайте вернемся к упрощенной схеме с одним сервисом. Давайте взглянем на наше монолитное приложение с огромным количеством строк кода в разрезе сервера:

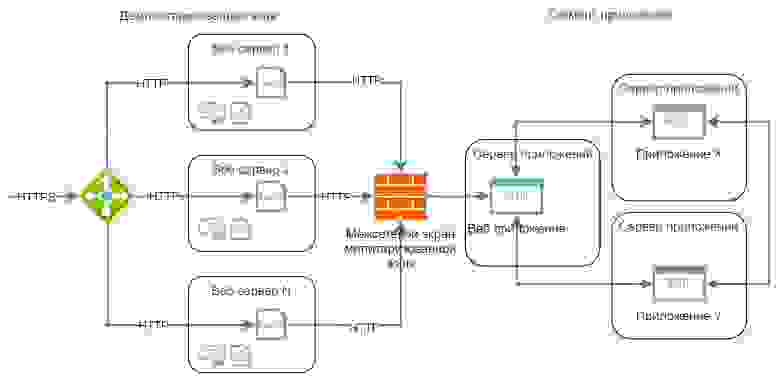

Мы видим, что на серверах могут быть размещены какие-то файлы необходимые для работы приложений, могут быть запущены сами приложения. Давайте представим, что у нас не одно монолитное приложение, а множество маленьких приложений и все они вместе решают всё ту же задачу, только размещены на разных серверах:

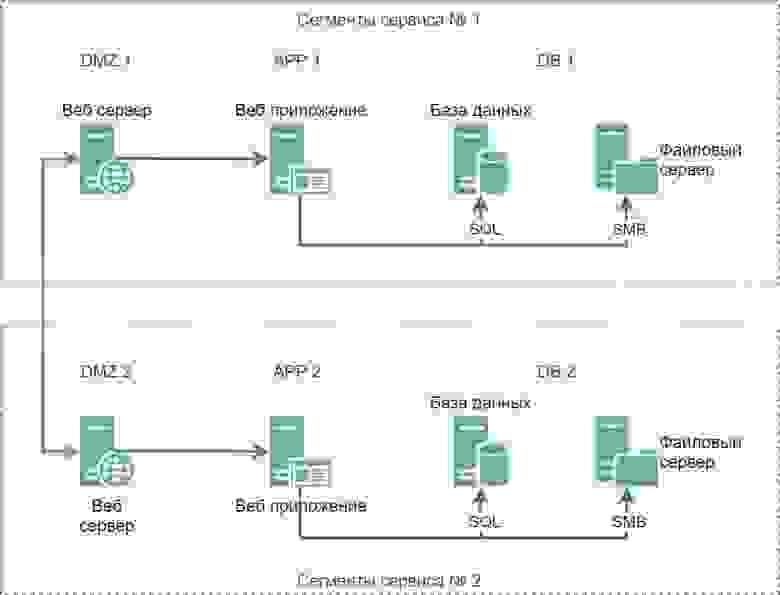

Теперь у изначального сервиса может в единственном сетевом сегменте приложений быть уже N серверов.

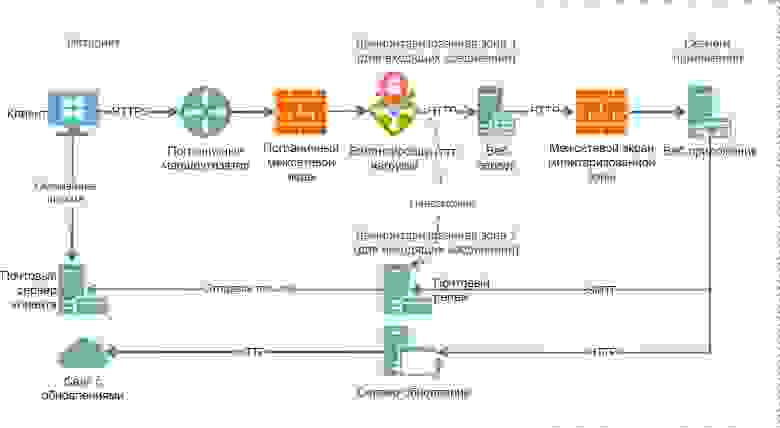

Мы можем разрабатывать наши сервисы так:

Один DMZ только для входящих соединений из внешних сетей;

Другой DMZ только для исходящих соединений.

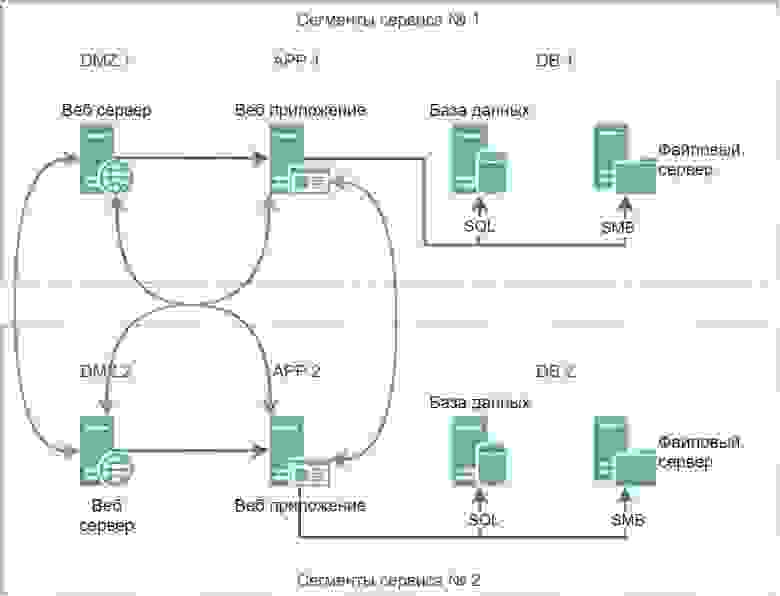

Такая хитрость позволит уменьшить возможные векторы атаки на нашу базу данных, но увеличит количество серверов и правил межсетевого экранирования:

Как видим на картинке у нас есть DMZ 1 и DMZ 2. Например, в случае компрометации балансировщика, злоумышленник не сможет атаковать серверы в DMZ 2 из-за отсутствия правил разрешающих трафик, злоумышленнику сначала придется найти уязвимость в веб приложении в сегменте приложений, получить высокие привилегии в операционной системе сервера с веб приложением и только потом он сможет атаковать серверы в DMZ 2.

При этом стоит предполагать, что доступ открывается на известные DNS имена, а не на IP адреса либо во весь интернет. IP адрес может быть выдан нескольким владельцам, один из которых окажется злоумышленником То есть создавать можно только точечные доступы до доверенных сервисов в сети интернет.

Сегмент баз данных (DB, уровень III)

В процессе работы с данными, их необходимо где-то хранить, это могут быть различные базы данных SQL и no-SQL, файловые хранилища, каталоги LDAP, хранилища криптографических ключей, паролей и т.д.

На картинке не нарисован третий межсетевой экран, давайте представлять, что пересечение прямоугольника показывающего границы сегмента сети = пересечение межсетевого экрана, то есть считаем, что любое перемещение трафика между сегментами это прохождение трафика через межсетевой экран. Упрощенная схема:

Если есть желание отображать межсетевые экраны, их можно рисовать так:

Так мы не сильно нагружая картинку показываем за каким межсетевым экраном какие сегменты находятся. Изображать можно и как-то иначе, например, выделяя сегменты определенным цветом.

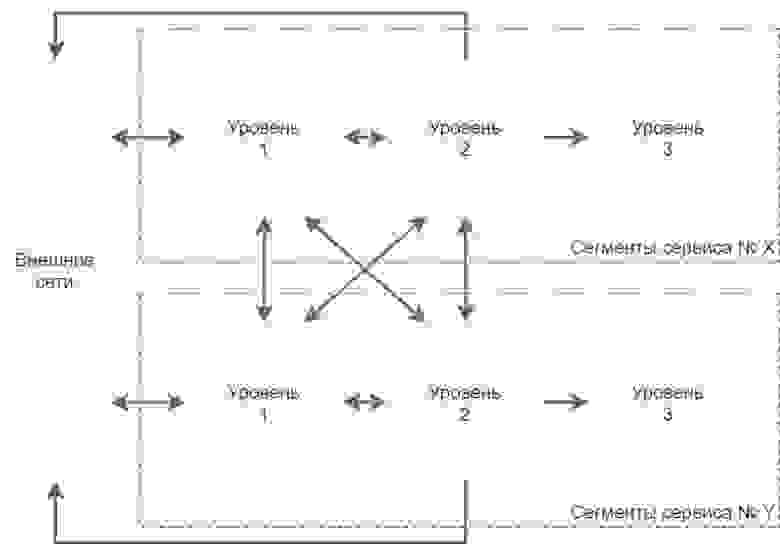

Межсервисное взаимодействие

Идеальная ситуация если в организации между серверами сервисов взаимодействие происходит всегда через демилитаризованную зону:

Теперь представим, что мы достаточно безопасно настроили каждый сервер и приложения, мы доверяем администраторам, у нас имеются средства защиты серверов, двухсторонняя усиленная аутентификация и т.д. Так же в случае если в организации объявить такую политику, то администраторы, архитекторы сервисов вместо разработки сервисов по объявленной политике, в DMZ будут размещать безусловные прокси серверы, которые просто будут проксировать трафик между сегментами DMZ 1 и DMZ 2 без какой-либо проверки. То есть политика будет исполняться лишь формально.

В таком случае, логичным будет разрешить такие взаимодействия:

То есть мы разрешаем условно любые взаимодействия между зонами DMZ и APP всех сервисов внутри компании.

При этом, доступ в базу данных чужого сервиса нельзя разрешать ни в коем случае.

В итоге мы получаем такой перечень основных базовых правил определения возможности предоставления сетевого доступа:

Демилитаризованная зона

У этого термина существуют и другие значения, см. DMZ (компьютерные сети)

Демилитаризо́ванная зо́на — территория, на которой по международному договору или иному (в т. ч. внутригосударственному) акту ликвидированы военные сооружения и другие объекты, запрещено содержание вооружённых сил, возведение укреплений, выполнение маневров и т. д.

Действующие ныне

Примеры в истории

См.также

Полезное

Смотреть что такое «Демилитаризованная зона» в других словарях:

Демилитаризованная Зона — территория, на которой по международному договору или иному (в т. ч. внутригосударственному акту) ликвидированы военные сооружения и другие объекты, запрещено содержание вооружённых сил, возведение укреплений, выполнение маневров и т. д.… … Википедия

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Юридическая энциклопедия

Демилитаризованная зона — зона, из которой по соглашению между сторонами, находящимися в конфликте, выведены все комбатанты и подвижные военные объекты, а размещенные в ней стационарные военные объекты не используются во враждебных целях, власти и население воздерживаются … Официальная терминология

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору или внутригосударственному акту ликвидированы военные сооружения и другие объекты, запрещено содержать вооруженные силы. Устанавливается (как правило) для разъединения… … Юридический словарь

демилитаризованная зона — Часть инфраструктуры сети, находящаяся между ЛВС и Интернетом. [http://www.morepc.ru/dict/] Тематики информационные технологии в целом EN demilitarized zoneDMZ … Справочник технического переводчика

Демилитаризованная зона — (англ. demilitarized zone) установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, размещать войска, возводить укрепления … Энциклопедия права

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедический словарь экономики и права

демилитаризованная зона — 3.8 демилитаризованная зона (demilitarized zone; DMZ); ДМЗ: Пограничный сегмент сети (также известный как защищенная подсеть), выполняющий функции «нейтральной зоны» между сетями. Источник … Словарь-справочник терминов нормативно-технической документации

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедия юриста

демилитаризованная зона — установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, держать войска, возводить укрепления (см. также демилитаризация). Новый … Словарь иностранных слов русского языка

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА

Смотреть что такое «ДЕМИЛИТАРИЗОВАННАЯ ЗОНА» в других словарях:

Демилитаризованная Зона — территория, на которой по международному договору или иному (в т. ч. внутригосударственному акту) ликвидированы военные сооружения и другие объекты, запрещено содержание вооружённых сил, возведение укреплений, выполнение маневров и т. д.… … Википедия

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Юридическая энциклопедия

Демилитаризованная зона — зона, из которой по соглашению между сторонами, находящимися в конфликте, выведены все комбатанты и подвижные военные объекты, а размещенные в ней стационарные военные объекты не используются во враждебных целях, власти и население воздерживаются … Официальная терминология

демилитаризованная зона — Часть инфраструктуры сети, находящаяся между ЛВС и Интернетом. [http://www.morepc.ru/dict/] Тематики информационные технологии в целом EN demilitarized zoneDMZ … Справочник технического переводчика

Демилитаризованная зона — (англ. demilitarized zone) установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, размещать войска, возводить укрепления … Энциклопедия права

Демилитаризованная зона — У этого термина существуют и другие значения, см. DMZ (компьютерные сети) Демилитаризованная зона территория, на которой по международному договору или иному (в т. ч. внутригосударственному) акту ликвидированы военные сооружения и другие объекты … Википедия

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедический словарь экономики и права

демилитаризованная зона — 3.8 демилитаризованная зона (demilitarized zone; DMZ); ДМЗ: Пограничный сегмент сети (также известный как защищенная подсеть), выполняющий функции «нейтральной зоны» между сетями. Источник … Словарь-справочник терминов нормативно-технической документации

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедия юриста

демилитаризованная зона — установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, держать войска, возводить укрепления (см. также демилитаризация). Новый … Словарь иностранных слов русского языка

Обзор вариантов организации доступа к сервисам корпоративной сети из Интернет

© Кившенко Алексей, 1880

Данная статья содержит обзор пяти вариантов решения задачи организации доступа к сервисам корпоративной сети из Интернет. В рамках обзора приводится анализ вариантов на предмет безопасности и реализуемости, что поможет разобраться в сути вопроса, освежить и систематизировать свои знания как начинающим специалистам, так и более опытным. Материалы статьи можно использовать для обоснования Ваших проектных решений.

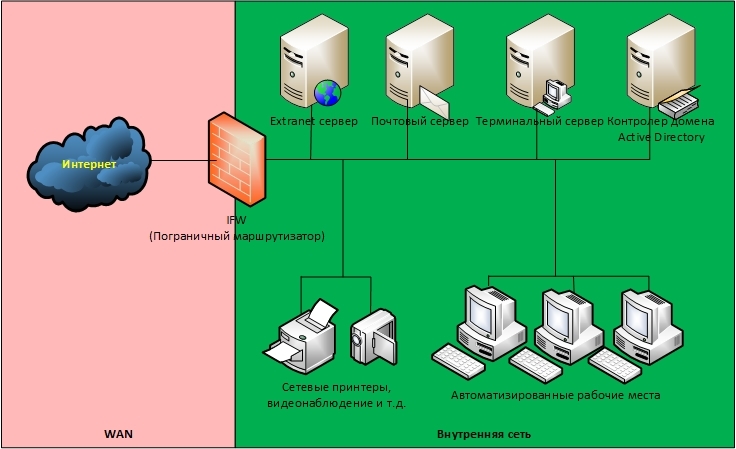

Вариант 1. Плоская сеть

В данном варианте все узлы корпоративной сети содержатся в одной, общей для всех сети («Внутренняя сеть»), в рамках которой коммуникации между ними не ограничиваются. Сеть подключена к Интернет через пограничный маршрутизатор/межсетевой экран (далее — IFW).

Доступ узлов в Интернет осуществляется через NAT, а доступ к сервисам из Интернет через Port forwarding.

Вариант 2. DMZ

Вариант 3. Разделение сервисов на Front-End и Back-End

Как уже отмечалось ранее, размещение сервера в DMZ никоим образом не улучшает безопасность самого сервиса. Одним из вариантов исправления ситуации является разделение функционала сервиса на две части: Front-End и Back-End. При этом каждая часть располагается на отдельном сервере, между которыми организуется сетевое взаимодействие. Сервера Front-End, реализующие функционал взаимодействия с клиентами, находящимися в Интернет, размещают в DMZ, а сервера Back-End, реализующие остальной функционал, оставляют во внутренней сети. Для взаимодействия между ними на DFW создают правила, разрешающие инициацию подключений от Front-End к Back-End.

В качестве примера рассмотрим корпоративный почтовый сервис, обслуживающий клиентов как изнутри сети, так и из Интернет. Клиенты изнутри используют POP3/SMTP, а клиенты из Интернет работают через Web-интерфейс. Обычно на этапе внедрения компании выбирают наиболее простой способ развертывания сервиса и ставят все его компоненты на один сервер. Затем, по мере осознания необходимости обеспечения информационной безопасности, функционал сервиса разделяют на части, и та часть, что отвечает за обслуживание клиентов из Интернет (Front-End), выносится на отдельный сервер, который по сети взаимодействует с сервером, реализующим оставшийся функционал (Back-End). При этом Front-End размещают в DMZ, а Back-End остается во внутреннем сегменте. Для связи между Front-End и Back-End на DFW создают правило, разрешающее, инициацию соединений от Front-End к Back-End.

Вариант 4. Защищенный DMZ

DMZ это часть сети, доступная из Internet, и, как следствие, подверженная максимальному риску компрометации узлов. Дизайн DMZ и применяемые в ней подходы должны обеспечивать максимальную живучесть в условиях, когда Нарушитель получил контроль над одним из узлов в DMZ. В качестве возможных атак рассмотрим атаки, которым подвержены практически все информационные системы, работающие с настройками по умолчанию:

Примечание

Приведенные ниже способы защиты от данных атак не являются единственно возможными. Существуют и другие способы.

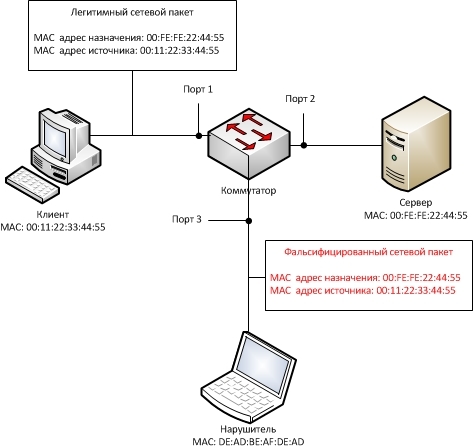

Защита от MAC spoofing

Схематически атаки, связанные с подменой MAC адреса, можно проиллюстрировать следующим образом:

Нейтрализацией данной атаки может являться фильтрация MAC-адресов на портах коммутатора. Например, трафик по порту 3 должен проходить только в случае, если в адресе источника или в адресе назначения указан MAC-адрес DE:AD:BE:AF:DE:AD или широковещательный адрес (в некоторых случаях).

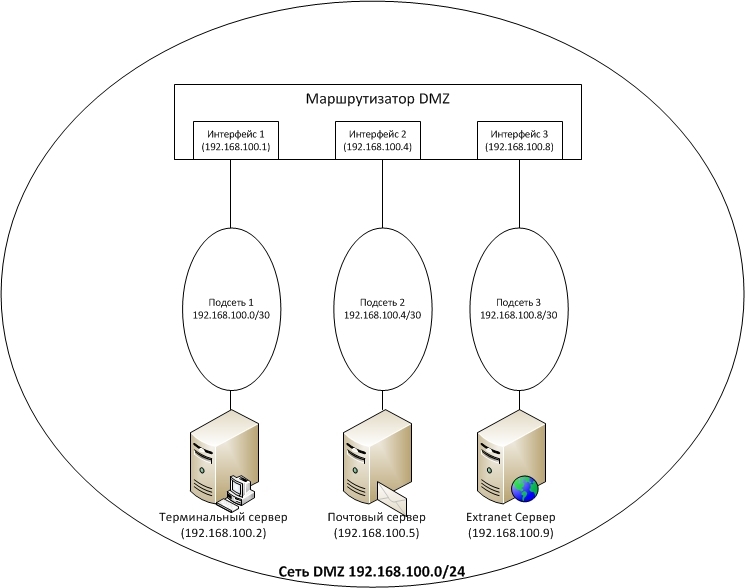

Защита от IP spoofing

Схема атаки IP spoofing похожа на предыдущую, за исключением того, что Нарушитель подделывает не MAC, а IP-адрес. Защита от IP spoofing может быть реализована путем разделения IP-сети DMZ на более мелкие IP-подсети и дальнейшей фильтрацией трафика на интерфейсах маршрутизатора по аналогии с рассмотренной ранее MAC-фильтрацией. Ниже пример дизайна DMZ, реализующего данный принцип:

На практике разделение сети на подобные подсети реализуют с помощью технологии VLAN. Однако, ее применение порождает риски, защиту от которых мы сейчас рассмотрим.

Защита от VLAN hopping

Для защиты от этой атаки на коммутаторе отключают возможность автоматического согласования типов (trunk / access) портов, а сами типы администратор назначает вручную. Кроме того, организационными мерами запрещается использование так называемого native VLAN.

Защита от атак, связанных с DHCP

Не смотря на то, что DHCP предназначен для автоматизации конфигурирования IP-адресов рабочих станций, в некоторых компаниях встречаются случаи, когда через DHCP выдаются IP-адерса для серверов, но это довольно плохая практика. Поэтому для защиты от Rogue DHCP Server, DHCP starvation рекомендуется полный отказ от DHCP в DMZ.

Защита от атак MAC flood

Для защиты от MAC flood проводят настройку на портах коммутатора на предмет ограничения предельной интенсивности широковещательного трафика (поскольку обычно при данных атаках генерируется широковещательный трафик (broadcast)). Атаки, связанные с использованием конкретных (unicast) сетевых адресов, будут заблокированы MAC фильтрацией, которую мы рассмотрели ранее.

Защита от атак UDP flood

Защита от данного типа атак производится аналогично защите от MAC flood, за исключением того, что фильтрация осуществляется на уровне IP (L3).

Защита от атак TCP SYN flood

Защита от атак на сетевые службы и Web-приложения

Универсального решения данной проблемы нет, но устоявшейся практикой является внедрение процессов управления уязвимостями ПО (выявление, установка патчей и т.д., например, так), а также использование систем обнаружения и предотвращения вторжений (IDS/IPS).

Защита от атак на обход средств аутентификации

Как и для предыдущего случая универсального решения данной проблемы нет.

Обычно в случае большого числа неудачных попыток авторизации учетные записи, для избежания подборов аутентификационных данных (например, пароля) блокируют. Но подобный подход довольно спорный, и вот почему.

Во-первых, Нарушитель может проводить подбор аутентификационной информации с интенсивностью, не приводящей к блокировке учетных записей (встречаются случаи, когда пароль подбирался в течении нескольких месяцев с интервалом между попытками в несколько десятков минут).

Во-вторых, данную особенность можно использовать для атак типа отказ в обслуживании, при которых Нарушитель будет умышленно проводить большое количество попыток авторизации для того, чтобы заблокировать учетные записи.

Наиболее эффективным вариантом от атак данного класса будет использование систем IDS/IPS, которые при обнаружении попыток подбора паролей будут блокировать не учетную запись, а источник, откуда данный подбор происходит (например, блокировать IP-адрес Нарушителя).

Итоговый перечень защитных мер по данному варианту:

Вариант 5. Back connect

Рассмотренные в предыдущем варианте меры защиты были основаны на том, что в сети присутствовало устройство ( коммутатор / маршрутизатор / межсетевой экран), способное их реализовывать. Но на практике, например, при использовании виртуальной инфраструктуры (виртуальные коммутаторы зачастую имеют очень ограниченные возможности), подобного устройства может и не быть.

Таким образом, перед нами встает задача защитить сервера внутренней сети от атак Нарушителя как из DMZ, так и из внутренней сети (заражение АРМа трояном можно интерпретировать как действия Нарушителя из внутренней сети).

Предлагаемый далее подход направлен на уменьшение числа каналов, через которые Нарушитель может атаковать сервера, а таких канала как минимум два. Первый это правило на DFW, разрешающее доступ к серверу внутренней сети из DMZ (пусть даже и с ограничением по IP-адресам), а второй — это открытый на сервере сетевой порт, по которому ожидаются запросы на подключение.

Закрыть указанные каналы можно, если сервер внутренней сети будет сам строить соединения до сервера в DMZ и будет делать это с помощью криптографически защищенных сетевых протоколов. Тогда не будет ни открытого порта, ни правила на DFW.

Но проблема в том, что обычные серверные службы не умеют работать подобным образом, и для реализации указанного подхода необходимо применять сетевое туннелирование, реализованное, например, с помощью SSH или VPN, а уже в рамках туннелей разрешать подключения от сервера в DMZ к серверу внутренней сети.