Демитализированная зона что это

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА

Смотреть что такое «ДЕМИЛИТАРИЗОВАННАЯ ЗОНА» в других словарях:

Демилитаризованная Зона — территория, на которой по международному договору или иному (в т. ч. внутригосударственному акту) ликвидированы военные сооружения и другие объекты, запрещено содержание вооружённых сил, возведение укреплений, выполнение маневров и т. д.… … Википедия

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Юридическая энциклопедия

Демилитаризованная зона — зона, из которой по соглашению между сторонами, находящимися в конфликте, выведены все комбатанты и подвижные военные объекты, а размещенные в ней стационарные военные объекты не используются во враждебных целях, власти и население воздерживаются … Официальная терминология

демилитаризованная зона — Часть инфраструктуры сети, находящаяся между ЛВС и Интернетом. [http://www.morepc.ru/dict/] Тематики информационные технологии в целом EN demilitarized zoneDMZ … Справочник технического переводчика

Демилитаризованная зона — (англ. demilitarized zone) установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, размещать войска, возводить укрепления … Энциклопедия права

Демилитаризованная зона — У этого термина существуют и другие значения, см. DMZ (компьютерные сети) Демилитаризованная зона территория, на которой по международному договору или иному (в т. ч. внутригосударственному) акту ликвидированы военные сооружения и другие объекты … Википедия

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедический словарь экономики и права

демилитаризованная зона — 3.8 демилитаризованная зона (demilitarized zone; DMZ); ДМЗ: Пограничный сегмент сети (также известный как защищенная подсеть), выполняющий функции «нейтральной зоны» между сетями. Источник … Словарь-справочник терминов нормативно-технической документации

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедия юриста

демилитаризованная зона — установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, держать войска, возводить укрепления (см. также демилитаризация). Новый … Словарь иностранных слов русского языка

Демилитаризованная зона

У этого термина существуют и другие значения, см. DMZ (компьютерные сети)

Демилитаризо́ванная зо́на — территория, на которой по международному договору или иному (в т. ч. внутригосударственному) акту ликвидированы военные сооружения и другие объекты, запрещено содержание вооружённых сил, возведение укреплений, выполнение маневров и т. д.

Действующие ныне

Примеры в истории

См.также

Полезное

Смотреть что такое «Демилитаризованная зона» в других словарях:

Демилитаризованная Зона — территория, на которой по международному договору или иному (в т. ч. внутригосударственному акту) ликвидированы военные сооружения и другие объекты, запрещено содержание вооружённых сил, возведение укреплений, выполнение маневров и т. д.… … Википедия

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Юридическая энциклопедия

Демилитаризованная зона — зона, из которой по соглашению между сторонами, находящимися в конфликте, выведены все комбатанты и подвижные военные объекты, а размещенные в ней стационарные военные объекты не используются во враждебных целях, власти и население воздерживаются … Официальная терминология

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору или внутригосударственному акту ликвидированы военные сооружения и другие объекты, запрещено содержать вооруженные силы. Устанавливается (как правило) для разъединения… … Юридический словарь

демилитаризованная зона — Часть инфраструктуры сети, находящаяся между ЛВС и Интернетом. [http://www.morepc.ru/dict/] Тематики информационные технологии в целом EN demilitarized zoneDMZ … Справочник технического переводчика

Демилитаризованная зона — (англ. demilitarized zone) установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, размещать войска, возводить укрепления … Энциклопедия права

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедический словарь экономики и права

демилитаризованная зона — 3.8 демилитаризованная зона (demilitarized zone; DMZ); ДМЗ: Пограничный сегмент сети (также известный как защищенная подсеть), выполняющий функции «нейтральной зоны» между сетями. Источник … Словарь-справочник терминов нормативно-технической документации

ДЕМИЛИТАРИЗОВАННАЯ ЗОНА — часть территории государства, на которой по международному договору ликвидированы военные сооружения и другие объекты, запрещено содержание вооруженных сил. Д.з., как правило, устанавливается для разъединения потенциально враждебных сторон.… … Энциклопедия юриста

демилитаризованная зона — установленная международным договором или соглашением территория (обычно полоса вдоль границы двух государств), в которой запрещено создавать военно промышленные предприятия, держать войска, возводить укрепления (см. также демилитаризация). Новый … Словарь иностранных слов русского языка

Построение демилитаризованной зоны DMZ в системах АСУ ТП с помощью протоколов Modbus и МЭК-60870-5-104

Всем здравствуйте! Статься предназначена для специалистов в области АСУ ТП. Остальным она может оказаться непонятной из-за обилия специфических терминов.

Как правило в АСУ ТП реализация демилитаризованной зоны выглядит следующим образом:

В сети №1 есть OPC-сервер от которого должен получать данные OPC-клиент в сети №2. Есть сервер DMZ. Firewall 1 разрешает только соединения из сети 1, остальные соединения запрещает. Firewall 2 разрешает только соединения из сети 2, остальные соединения запрещает. Передача по стандарту OPC DA в таких условиях невозможна.

Какие стандартные протоколы обмена есть в АСУ ТП? Конечно же первым на ум приходит Modbus. Для TCP/IP есть Modbus TCP. Ещё есть режим Modbus-RTU поверх TCP/IP: те же самые пакеты, которые проходят по RS-485 передаются по TCP/IP. Режим Modbus-RTU поверх TCP/IP стал стандартом де-факто, но остался нестандартным де-юре.

Определимся с терминами:

В сети №1 «преобразователь ОРС в Modbus TCP» является Modbus-slave, он получает данные от ОРС-сервера. «Преобразователь ОРС в Modbus TCP» сам устанавливает ТСР соединение с ОРС-сервером Modbus TCP (Modbus-Master) в DMZ (в нем есть режим пассивного ожидания соединений), преобразователь ОРС в Modbus TCP (Modbus-slave) в демилитаризованной зоне получает данные от ОРС-сервера. ОРС-сервер Modbus TCP (Modbus-Master) в сети 2 устанавливает соединение с «Преобразователем ОРС в Modbus TCP» в DMZ и передает данные ОРС-клиенту.

В этой схеме нестандартно то, что «преобразователь ОРС в Modbus TCP», являясь Modbus-slave, сам устанавливает соединение с Modbus-Master. Именно для этого и потребовалось написать свой преобразователь.

Для сервера демилитаризованной зоны создадим простую программу с условным названием TCP connections Convertor. Она открывает 2 ТСР порта. Из сети №1 «преобразователь ОРС в Modbus TCP» устанавливает соединение с ней по порту 1000, ОРС-сервер Modbus TCP устанавливает соединение с ней по порту 1001. Пакет, приходящий на порт 1000, отсылается клиенту, подсоединенному к порту 1001. Пакет, приходящий на порт 1001, отсылается клиенту, подсоединенному к порту 1000.

Можно сказать, что потенциальный злоумышленник может взломать «преобразователь ОРС в Modbus TCP», посылая ему нехорошие пакеты. Тогда в TCP connections Convertor можно ввести запрет в подключении к нему с неизвестных IP-адресов, ввести контроль длины пакетов и проверять пакеты на соответствие стандарту Modbus TCP.

Теперь перейдем к МЭК-60870-5-104. Этот протокол более совершенен по сравнению с Modbus. С помощью него можно пересылать достоверности сигналов и метки времени. Так же стандарт МЭК-60870-5-104 поддерживает режим, когда Slave устанавливает соединение с Master.

Master по стандарту называется контролирующей станцией, Slave называется контролируемой станцией.

Повторим описание: В сети №1 «преобразователь ОРС в МЭК-104» является slave, он получает данные от ОРС-сервера. «Преобразователь ОРС в МЭК-104» сам устанавливает ТСР соединение с ОРС-сервером МЭК-104 (Master) в DMZ, преобразователь ОРС в МЭК-104 (slave) в демилитаризованной зоне получает данные от ОРС-сервера МЭК-104. ОРС-сервер МЭК-104 (Master) в сети 2 устанавливает соединение с «Преобразователем ОРС в МЭК-104» в DMZ и передает данные ОРС-клиенту.

Опять же эту схему можно упростить с помощью программы TCP connections Convertor. Ещё одна идея!

С появлением беспроводных GSM/GPRS-модемов, обеспечивающих передачу данных в сети по стеку протоколов TCP/IP стало удобно организовывать каналы связи с удаленными объектами. Однако не всегда удаётся получить статический IP-адрес для GSM/GPRS-модема. В таком случае статический IP-адрес присваивается серверу. GSM/GPRS-модем устанавливает соединение с сервером, на сервер устанавливается программа TCP connections Convertor. ОРС-сервер отправляет запрос к серверу на порт 1000, GSM/GPRS-модем, подключенный к порту 1001 принимает этот пакет, передает его счетчику, счетчик отвечает, GSM/GPRS-модем передает ответ серверу на порт 1001, сервер через порт 1000 отдает ответ ОРС-серверу. ОРС-сервер «думает», что общается со счетчиком напрямую, компьютер с ОРС-сервером оказывается изолированным от внешней сети (интернета).

Безопасность: Настройка демилитаризованной зоны

Опубликовано:

16 июля 2015 в 09:32

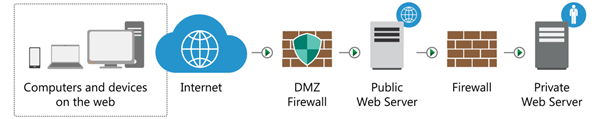

Демилитаризованная зона (англ. Demilitarized Zone, DMZ) – это конфигурация сети, направленная на усиление безопасности сети организации, в которой открытые для общего доступа сервера находятся в отдельном изолированном сегменте сети. Данная концепция обеспечивает отсутствие контактов между открытыми для общего доступа серверами и другими сегментами сети в случае взлома сервера.

Как правило, в изолированном сегменте сети располагается сервер-ретранслятор, обеспечивающий перенаправление запросов из внешней сети в сеть организации. Примерами таких серверов могут служить ViPNet Coordinator и обратный прокси-сервер (Reverse proxy).

Обратный прокси-сервер (Reverse proxy)

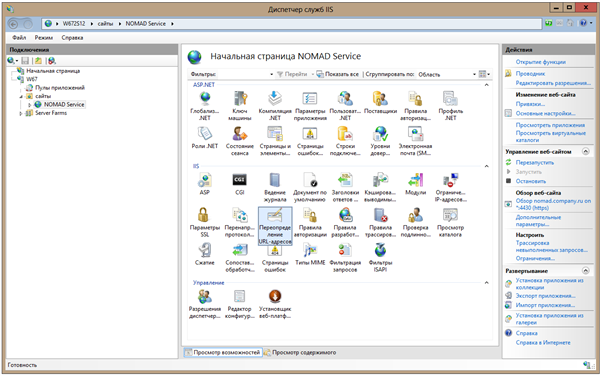

В качестве Reverse proxy может быть использован любой веб-сервер (NGINX, Apache, IIS). Как правило, для продуктов DIRECTUM используется Reverse proxy на базе IIS.

Для настройки потребуются Application Request Routing и URL Rewrite, которые можно установить при помощи Web Platform Installer.

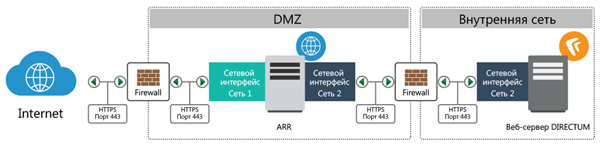

Для начала создаем веб-сайт, который будет принимать запросы из внешней сети. Для него необходимо указать соответствующие привязки (имя хоста и порт). Так как все веб-решения компании DIRECTUM предполагают работу с важной информацией, необходимо настроить сайт на использование HTTPS-соединения. Обычно для HTTPS-соединения используется 443 порт. Соответственно, данный порт необходимо указать в настройках DMZ-брандмауэра.

Следующим шагом добавляем правило перенаправления при помощи модуля URL Rewrite:

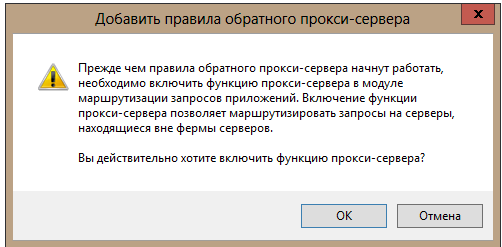

Если настройка осуществляется впервые, IIS сообщит о необходимости включения Reverse proxy-функциональности и предупредит, что Reverse proxy может как усилить защиту периметра организации, так и, наоборот, снизить безопасность, предоставив доступ внутренним сервисам организации из сети Internet.

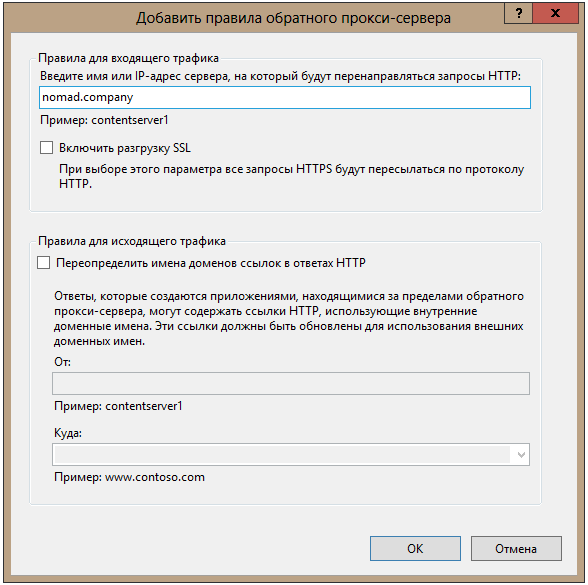

После включения Reverse proxy-функциональности необходимо задать правила перенаправления:

В поле «Правила для входящего трафика» указывается адрес и порт сервиса для перенаправления, находящегося во внутренней сети организации. Напомню, что входящие адреса, запросы с которых будут перенаправлены, задаются выше в настройках привязок веб-сайта.

Для снижения нагрузки на DMZ-сервер можно включить SSL-разгрузку. В этом случае все внешние HTTPS-запросы будут перенаправлены по HTTP во внутреннюю сеть. Мы не рекомендуем применять такие подходы, чтобы не снижать общую безопасность схемы взаимодействия, поэтому в настройках брандмауэра внутренней сети также потребуется открыть 443 порт (или иной, указанный в правилах URLRewrite).

Сервер веб-приложения DIRECTUM располагается во внутренней сети организации и имеет один интерфейс: 192.168.1.2/255.255.255.0.

Брандмауэры сети DMZ и внутренней сети настраиваются на разрешение входящих и исходящих соединений по порту 443 протокола HTTP.

Для обеспечения дополнительной защиты рекомендуется ограничить доступ к веб-серверу DIRECTUM из внутренней сети и разрешить сетевые соединения только с необходимыми службами (СУБД, сервер сеансов, Workflow и т.д.). Для этого следует настроить правила брандмауэра веб-сервера DIRECTUM для входящих и исходящих соединений и разрешить соединения по следующим портам:

Указан минимальный набор портов и протоколов связи. При использовании в продуктивной среде возможно расширение разрешающих правил. К примеру, для работы служб файловых хранилищ понадобится дополнительно открыть порты 445 и 32320 по протоколу TCP.

Вместо заключения

В этой небольшой статье были рассмотрены практические шаги, с помощью которых можно повысить уровень безопасности сети организации. Для того чтобы ознакомиться с другими средствами обеспечения безопасности следите за тегом безопасность.

Очень классная и полезная статья! Спасибо!

Михаил, верно ли я понимаю, публикуемый сервер(DMZ) не должен находится в домене и должен взаимодействовать с веб-сервером Directum по перечисленным портам в статье.

Сергей, варианты развертывания DMZ могут быть разными, но задача его в том, чтобы отделить точки входа внешнего доступа от внутренней сети. Чтобы если злоумышленник смог подключиться к серверу, который транслируется в интернет, оттуда он не смог получить доступ к внутренней сети.

Для этого и сильно ограничивают связь DMZ с контуром предприятия. Чем больше точек взаимодействия с внутренней сетью, тем ниже безопасность. Включение в домен данной машины не исключение, и может оказаться дырой в безопасности (зависит от того как влючите), так как позволит получить доступ к ресурсам, предоставит авторизацию и взаимодействие с доменом.

Сергей, не понял Ваш вопрос.

можно ли не вводить публикуемую машину(DMZ) в домен и настроить взаимодействие(через firewall открыть определенные порты) с веб-сервером Directum?. Техническая поддержка одной из сопровождавшей компании ответили, что сервер обязательно должен находится в домене.

Сергей, конечно. Машина DMZ может быть даже на Linux с одним ReverseProxy. Её задача принять трафик с одного канала и отправить его на другой.

С другой стороны, если в компании несколько сервисов публикуются наружу с различными протоколами, то управлять машинами в DMZ становится накладно. В этом случае рекомендуется создавать отдельный домен, для управления этой зоной. Эта тема немного раскрывается здесь: http://it2web.ru/index.php/adds/110—dmz-active-directory.html?showall=1 советую почитать.

Михаил, огромное Вам спасибо за подробный ответ!

Я извиняюсь, но не могу понять, чем ваша конфигурация с проксёй в плане безопасности отличается от простого PAT на пограничном фаяре внутренней сети компании? Все порты будут закрыты, открыт только TCP 443 значит в модели угроз остаётся только одна уязвимость уровня приложения и это уязвимость самого NOMAD. Т.е. сколько проксей впереди не ставь уровень безопасности не изменится, т.к. ломать будут уровень приложения не ниже (в TCP, IP, Ethernet все уязвимости уже давно закрыты). поправьте если не прав! Еще есть варианты с DDOS, но ваша схема с проксёй её не решает (по крайней мере в статье про это ни слова). Обойти PAT теоретически возможно если у вас старый алгоритм трансляции на маршрутизаторе, но обход PATa уже давно лечится. А вот к безопасности номад есть вопросы. Например защита от брутфорс атак, SQL инъекций, перехват переменных состояния сеансов авторизированных пользователей, фильтрация по макам. Существуют какие то настройки безопасности NOMAD по этим вопросам? Существуют ли какие то методики (или есть ли возможности) мониторинга активности пользователей в NOMAD например через Zabbix (например кол-во попыток входа пользователя по неверному паролю, не регламентированное/подозрительное поведение клиента Jazz/Solo, макадреса устройств получивших доступ и т.д.). Спасибо!

Никита, день добрый.

> не могу понять, чем ваша конфигурация с проксёй в плане безопасности отличается

Об этом написано в другой статье.

Так же NOMAD использует систему nlog для логирования, которая может расширяться отдельно (таргеты для Elastic есть, для Zabbix не нашёл). Есть своя утилита, для формирования статистики за период (не realtime). У нас в компании активность мобильных пользователей отслеживается при помощи ElasticStack.

Так же у DIRECTUM есть документ «DIRECTUM. Рекомендации по обеспечению информационной безопасности при работе с системой» в котором затронута и мобильная составляющая системы.

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

DMZ (Demilitarized zone)

DMZ (англ. Demilitarized Zone — демилитаризованная зона, ДМЗ) — сегмент сети, содержащий общедоступные сервисы и отделяющий их от локальной (частной) сети предприятия. В качестве общедоступного может выступать, например, веб-сервис: обеспечивающий его сервер, который физически размещён в локальной сети (Интранет), должен отвечать на любые запросы из внешней сети (Интернет), при этом другие локальные ресурсы (например, файловые серверы, рабочие станции) необходимо изолировать от внешнего доступа.

Содержание

Терминология и концепция

Название происходит от военного термина «демилитаризованная зона» — территория между враждующими государствами, на которой не допускаются военные операции. Иными словами, доступ в ДМЗ открыт для обеих сторон при условии, что посетитель не имеет злого умысла. По аналогии, концепция ДМЗ (например, при построении шлюза в публичный Интернет) состоит в том, что в локальной сети выделяется область, которая не безопасна как оставшаяся часть сети (внутренняя) и не опасна как публичная (внешняя).

Системы, открытые для прямого доступа из внешних сетей, как правило, являются главными целями злоумышленников и потенциально подвержены проявлению угроз. Как следствие, эти системы не могут пользоваться полным доверием. Поэтому необходимо ограничить доступ этих систем к компьютерам, расположенным внутри сети.

Предоставляя защиту от внешних атак, ДМЗ, как правило, не имеет никакого отношения к атакам внутренним, таким как перехват трафика.

Архитектура и реализация

Разделение сегментов и контроль трафика между ними, как правило, реализуются специализированными устройствами — межсетевыми экранами. Основными задачами такого устройства являются:

контроль доступа из внешней сети в ДМЗ; контроль доступа из внутренней сети в ДМЗ; разрешение (или контроль) доступа из внутренней сети во внешнюю; запрет доступа из внешней сети во внутреннюю. В некоторых случаях для организации ДМЗ достаточно средств маршрутизатора или даже прокси-сервера.

Серверы в ДМЗ при необходимости могут иметь ограниченную возможность соединиться с отдельными узлами во внутренней сети. Связь в ДМЗ между серверами и с внешней сетью также ограничивается, чтобы сделать ДМЗ более безопасной для размещения определённых сервисов, чем Интернет. На серверах в ДМЗ должны выполняться лишь необходимые программы, ненужные отключаются или вообще удаляются.

Существует множество различных вариантов архитектуры сети с DMZ. Два основных — с одним межсетевым экраном и с двумя межсетевыми экранами. На базе этих методов можно создавать как упрощенные, так и очень сложные конфигурации, соответствующие возможностям используемого оборудования и требованиям к безопасности в конкретной сети.

Конфигурация с одним межсетевым экраном

Для создания сети с ДМЗ может быть использован один межсетевой экран, имеющий минимум три сетевых интерфейса: один — для соединения с провайдером (WAN), второй — с внутренней сетью (LAN), третий — с ДМЗ. Подобная схема проста в реализации, однако предъявляет повышенные требования к оборудованию и администрированию: межсетевой экран должен обрабатывать весь трафик, идущий как в ДМЗ, так и во внутреннюю сеть. При этом он становится единой точкой отказа, а в случае его взлома (или ошибки в настройках) внутренняя сеть окажется уязвимой напрямую из внешней.

Конфигурация с двумя межсетевыми экранами

Более безопасным является подход, когда для создания ДМЗ используются два межсетевых экрана: один из них контролирует соединения из внешней сети в ДМЗ, второй — из ДМЗ во внутреннюю сеть. В таком случае для успешной атаки на внутренние ресурсы должны быть скомпрометированы два устройства. Кроме того, на внешнем экране можно настроить более медленные правила фильтрации на уровне приложений, обеспечив усиленную защиту локальной сети без негативного влияния на производительность внутреннего сегмента.

Ещё более высокий уровень защиты можно обеспечить, используя два межсетевых экрана двух разных производителей и (желательно) различной архитектуры — это уменьшает вероятность того, что оба устройства будут иметь одинаковую уязвимость. Например, случайная ошибка в настройках с меньшей вероятностью появится в конфигурации интерфейсов двух разных производителей; дыра в безопасности, найденная в системе одного производителя, с меньшей вероятностью окажется в системе другого. Недостатком этой архитектуры является более высокая стоимость.

Конфигурация с тремя файрволами

Существует редкая конфигурация с тремя файрволами. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения ДМЗ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно ДМЗ и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов).

Примеры

Зона DMZ находится между локальной сетью какой-нибудь конторы и публичной сетью Интернет. Она размещается в специальном сетевом пространстве межсетевого экрана (файрвола, брандмауэра). Назначение этой зоны следующее. В ней размещаются сервера, которые смотрят напрямую в Интернет и к которым есть доступ из Интернета. Но, с этих серверов нельзя обратиться к локальной сети за файрволом. Зачем это делается? Во-первых, если ресурсы должны быть видны в Интернете, то в локальной сети со всеми пользователями такие сервера размещать нельзя, так как с них есть доступ к пользовательским машинам. Во-вторых, в Интернете их тоже размещать нельзя, потому что к ним нужно ограничить доступ только по определенных протоколах. Например, если это веб-сервер, то к нему надо разрешить только http(s) запросы.

Поэтому, такие сервера размещаются в DMZ. Это решение убивает сразу двух зайцев — доступ осуществляется из сети Интернет только на определенные ресурсы, что реализуется конфигурированием сетевого экрана; при взломе сервера нельзя проникнуть в локальную сеть с пользователями и сугубо внутренними ресурсами, что тоже достигается настройками списков доступа на файрволе.

Рассмотрим маленькие примеры сетей с DMZ.

Первый рисунок показывает как организовывается сеть с одним сетевым экраном. Это экономичный способ, но для него необходим третий физический интерфейс на сетевом экране. Конечно, можно сконфигурировать сабинтерфейсы, но обычно в файрволах есть больше двух физических интерфейсов. Эта топология чаще всего используется в корпоративных сетях.

Второй способ построения DMZ более дорогостоящий, но и более безопасный, так как при взломе одного сетевого экрана и доступе к серверам все равно закрыт доступ в локальную сеть пользователей Иногда строят иные схемы подключения и с большим числом сетевых экранов, но такие топологии используются редко [Источник 3]

ДМЗ-хост

Некоторые маршрутизаторы SOHO-класса имеют функцию предоставления доступа из внешней сети к внутренним серверам (режим DMZ host или exposed host). В таком режиме они представляют собой хост, у которого открыты (не защищены) все порты, кроме тех, которые транслируются иным способом. Это не вполне соответствует определению истинной ДМЗ, так как сервер с открытыми портами не отделяется от внутренней сети. То есть ДМЗ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из настоящей ДМЗ блокируются разделяющим их межсетевым экраном, если нет специального разрешающего правила. ДМЗ-хост не предоставляет в плане безопасности ни одного из преимуществ, которые даёт использование подсетей, и часто используется как простой метод трансляции всех портов на другой межсетевой экран или устройство.

Примечание

Межсетевой экран разрешает соединение хоста во внутренней сети с хостом в ДМЗ, если это соединение инициировал (запросил первым) хост во внутренней сети.