Для чего используются межсетевые устройства

«Физический и канальный уровни»

1. В каком виде информация хранится в компьютере?

• В виде двоичных чисел

2. Для чего служит сетевой адаптер?

• Дает компьютерным системам возможность осуществлять двунаправленный обмен данными по сети

3. К какому уровню эталонной модели OSI относится сетевой адаптер?

• К канальному

4. Как называются все материалы, обеспечивающие физические соединения в сети?

• Среда передачи данных

5. Как по-другому называется MAC-адрес?

• Физический адрес

6. Каким образом отправитель указывает данным местонахождение получателя в сети?

• Сетевой адаптер получателя идентифицирует свой MAC-адрес в пакете данных

7. Какое из приведенных ниже описаний канального уровня эталонной модели OSI является наилучшим?

• Обеспечивает надежную передачу данных по физическому каналу

8. Какое из приведенных ниже определений наилучшим образом описывает понятие среда передачи данных?

• Различные физические среды, пригодные для передачи сигналов

9. Какое преимущество имеет использование в сетях оптоволоконного кабеля?

• Скорость передачи данных по оптоволоконному кабелю выше, чем по кабелю с витой парой и коаксиальному кабелю

10. Какой номер имеет канальный уровень в эталонной модели OSI?

• 2

«Сетевые устройства»

11. Для чего используются межсетевые устройства?

• Позволяют увеличивать число узлов, протяженность сети и объединять отдельные сети

12. Для чего служит маршрутизатор?

• Сравнивает информацию из таблицы маршрутизации с IP-адресом пункта назначения, содержащимся в пакете данных, и переправляет пакет в нужную подсеть и узел

13. Какая из проблем может быть легко устранена с помощью повторителя?

• Слишком много узлов и/или недостаточно кабеля

14. Какое из описаний конфликта в сети является наилучшим?

• Результат одновременной передачи данных в сеть двумя узлами

15. Какое из описаний сигнала является наилучшим?

• Электрические импульсы, представляющие данные

Межсетевые устройства

Для соединения нескольких сетей или сегментов используются так называемые межсетевые устройства (internetworking device). В зависимости от уровня модели ВОС, на котором они работают, и, соответственно, выполняемых функции эти устройства разделяются на повторители, мосты, маршрутизаторы и шлюзы.

Повторитель (repeater) представляет собой регенератор сигнала, соединен в два или более сегментов сети. Любой сигнал, полученный на входной порт. регистрируется и ретранслируется на выходной порт или порты. Повторитель работает на физическом уровне и не связан с содержанием данных, которые он передает. Повторители обычно используются для увеличения максимальной длины сегмента в частности для расширения Ethernet за пределы 500 м, или для сопряжения различных типов сред, например коаксиального и оптоволоконного кабеля при условии сопряжение не требует изменения формата кадров.

Из-за того что повторители не анализируют содержания данных, которые передают, помехи воспринимаются как входные данные, и, таким образом, повторитель может генерировать и передавать бессмыслицу.

Допустимое количество повторителей в одной сети ограничено, в частности из-за того, что они задерживают передаваемый сигнал. Для каждого метода доступа установлено ограничение на общее количество устройств и повторителей сети. За подробностями следует обратиться к стандартам и техническому описанию, предоставляемому поставщиками оборудования.

Мостом (bridge) называется межсетевое устройство, соединяющее междусобой два сегмента одной и той же ЛВС. Основное назначение моста — фильтрация трафика между сегментами на основе аппаратных (MAC) адресов, т. е. мост pa6отает во втором уровне модели ВОС и не учитывает протоколы верхних уровней. Поэтому мост выполняет функции повторителя. Для фильтрации пакетов мост анализирует их заголовки и определяет адреса отправителя и получателя. Если отправитель и получатель находятся на одном сегменте, мост не транслирует пакет в другие сегменты. Если отправитель и получатель находятся в разных сегментах, мост регенерирует пакет и передает его в соответствующий сегмент. Таким образом мосты снижают нагрузку в сети. Обычно мосты способны настраиваться автоматически, определяют принадлежность узла с тем или иным физическим адресом к конкретному сегменту сети на основе входящего трафика. Поэтому топологию сети можно изменять без перепрограммирования мостов. Кроме этого, мост можно запрограммировать для фильтрации некоторых пакетов по определенным адресам.

В сети Ethernet, где вероятность занятости канала является экспоненциальной функцией числа присоединенных станций и средней величины их исходящего сообщения.

Мосты смогут существенно повысить допустимость канала, увеличивая тем самым пропускную способность. При этом также повышается отказоустойчивость так как крушение в одном сегменте не затронет работу других.

Для повышения эффективности сеть должна быть разделена мостами на отдельные сегменты таким образом, чтобы станции, осуществляющие между собой наиболее интенсивный обмен, находились в одном сегменте и их потоки информации были инициализированы в рамках этого сегмента.

В современных сетях связи Ethernet на витой паре широко применяются устройства, называемые коммутаторами (switch) — фактически они выполняют функции мостов.

Маршрутизатором (router) называется устройство, используемое для соединения друг с другом нескольких сетей. Маршрутизаторы работают на третьем уровне модели ВОС. Они распознают адреса, содержащиеся в заголовках пакетов, и осуществляют их продвижение по сети в соответствии с этими адресами. Маршрутизаторы могут также обеспечивать преобразование протокола и тем самым использоваться для соединения сетей, работающих с различными физическими, канальными и сетевыми протоколами (уровни 1, 2 и 3).

Различие между мостами и маршрутизаторами состоит в том, первые «видят» только часть сети, точнее, соединяемые ими сегменты, а маршрутизаторы должны располагать полной моделью сети или хотя бы алгоритмом выбора маршрута для каждого пакета. Для определения оптимального маршрута могут использоваться оптимальные алгоритмы и стратегии, например наиболее короткий маршрут, наиболее быстрый или наиболее дешевый либо какой-то иной критерий.

По мepe развития коммуникационных устройств и повышения их функционально классификационные различия между ними постоянно меняются. В частности, постоянно размывается граница между мостами и маршрутизаторами, поскольку вновь разрабатываемые мосты обладают все большим количеством функций, которые раньше были присущи только маршрутизаторам.

Шлюзы (gateway) используются для преобразования протоколов на верхних уровнях модели ВОС — при этом они попутно могут выполнять функции повторителей, мостов и маршрутизаторов, т. е. обеспечивают преобразование всего стека протоколов. Если мосты и маршрутизаторы работают только на основании информации, содержащейся в заголовке пакета, шлюзы учитывают и содержание сообщения. Например: они могут осуществлять преобразование данных из одного формата в другой, таким образом, шлюзы используются не только сетями различного типа, но и Интерфейс между приложениями. Например, в системах электронной почты шлюзы могут обеспечить перекодировку сообщений в соответствии со стандартом адресата, если он отличается от стандарта отправителя. То же относится и к програмного реального времени для управления производственным процессом, если они используют различные стандарты для кодирования данных. В зависимости от конкретных требований может оказаться необходимым создание специальной шлюзовой системы, связывающей неоднородные приложения, если они не строго и не полностью соответствуют открытым стандартам коммуникаций и форматов данных.

Как работает межсетевой экран?

Сеть нуждается в защите от внешних угроз. Хищение данных, несанкционированный доступ и повреждения могут сказаться на работе сети и принести серьезные убытки. Используйте специальные программы и устройства, чтобы обезопасить себя от разрушительных воздействий. В этом обзоре мы расскажем об межсетевом экране и рассмотрим его основные типы.

Назначение межсетевых экранов

Межсетевые экраны ( МСЭ ) или файрволы — это аппаратные и программные меры для предотвращения негативных воздействий извне. Файрвол работает как фильтр: из всего потока трафика просеивается только разрешенный. Это первая линия защитных укреплений между внутренними сетями и внешними, такими как интернет. Технология применяется уже на протяжении 25 лет.

Необходимость в межсетевых экранах возникла, когда стало понятно, что принцип полной связности сетей больше не работает. Компьютеры начали появляться не только в университетах и лабораториях. С распространением ПК и интернета возникла необходимость отделять внутренние сети от небезопасных внешних, чтобы уберечься от злоумышленников и защитить компьютер от взлома.

Имеет смысл использовать программный межсетевой экран на корпоративном ноутбуке, которым вы пользуетесь в защищенной сети компании. За стенами организации вы попадаете в незащищенную среду — установленный файрвол обезопасит вас в командировках, при работе в кафе и ресторанах.

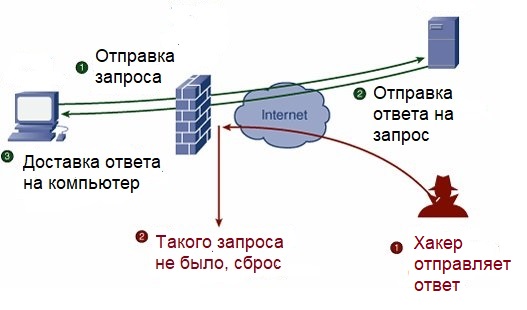

Как работает межсетевой экран

Фильтрация трафика происходит на основе заранее установленных правил безопасности. Для этого создается специальная таблица, куда заносится описание допустимых и недопустимым к передаче данных. Межсетевой экран не пропускает трафик, если одно из запрещающих правил из таблицы срабатывает.

Файрволы могут запрещать или разрешать доступ, основываясь на разных параметрах: IP-адресах, доменных именах, протоколах и номерах портов, а также комбинировать их.

Типы МСЭ

2. МСЭ с контролем состояния сеансов

Экраны с возможностью контролировать состояние сеансов — уже укоренившаяся технология. На решение принять или блокировать данные влияет состояние, порт и протокол. Такие версии следят за всей активностью сразу после открытия соединения и вплоть до самого закрытия. Блокировать трафик или не блокировать система решает, опираясь на установленные администратором правила и контекст. Во втором случае учитываются данные, которые МСЭ дали прошлые соединения.

3. МСЭ Unified threat management (UTM)

Комплексное устройство. Как правило, такой межсетевой экран решает 3 задачи:

Порой фаерволы, усовершенствованные до версии UTM, включают и другой функционал, например: управление облаком.

4. Межсетевой экран Next-Generation Firewall (NGFW)

Ответ современным угрозам. Злоумышленники постоянно развивают технологии нападения, находят новые уязвимости, совершенствуют вредоносные программы и усложняют для отражения атаки на уровне приложений. Такой файрвол не только фильтрует пакеты и контролирует состояние сеансов. Он полезен в поддержании информационной безопасности благодаря следующим функциям:

5. МСЭ нового поколения с активной защитой от угроз

Данный тип межсетевого экрана — усовершенствованная версия NGFW. Это устройство помогает защититься от угроз повышенной сложности. Дополнительный функционал умеет:

В этой версии межсетевого экрана NGFW введены унифицированные политики, которые значительно упрощают администрирование.

Недостатки МСЭ

Межсетевые экраны обороняют сеть от злоумышленников. Однако необходимо серьезно отнестись к их настройке. Будьте внимательны: ошибившись при настройке параметров доступа, вы нанесете вред и файрвол будет останавливать нужный и ненужный трафик, а сеть станет неработоспособной.

Применение межсетевого экрана может стать причиной падения производительности сети. Помните, что они перехватывают весь входящий трафик для проверки. При крупных размерах сети чрезмерное стремление обеспечить безопасность и введение большего числа правил приведет к тому, что сеть станет работать медленно.

Зачастую одного файрвола недостаточно, чтобы полностью обезопасить сеть от внешних угроз. Поэтому его применяют вместе с другими программами, такими как антивирус.

Что такое межсетевой экран и почему он должен быть сертифицирован ФСТЭК: простое объяснение

Обычно у компании есть внутренняя сеть: серверы, компьютеры сотрудников, маршрутизаторы. В этой сети хранится конфиденциальная информация: корпоративная тайна, персональные данные, данные сотрудников. Внутренняя сеть соединяется с глобальным интернетом, и это опасно — злоумышленники могут использовать такое соединение, чтобы похитить данные.

Для защиты устанавливают межсетевые экраны — программы или устройства, которые охраняют границы корпоративной сети. Расскажем, как они работают и зачем выбирать экраны, сертифицированные ФСТЭК.

Что такое межсетевой экран

Межсетевой экран (МЭ, файрвол, брандмауэр) — инструмент, который фильтрует входящий и исходящий сетевой трафик. Он анализирует источник трафика, время передачи, IP-адрес, протокол, частоту сообщений и другие параметры, после чего принимает решение: пропустить или заблокировать трафик.

У межсетевых экранов бывают стандартные настройки — например, он может блокировать все входящие подключения или исходящие пакеты от определенных приложений. Для корпоративных целей экраны, как правило, настраивают дополнительно — задают протоколы, порты, разрешения для приложений. Обычно этим занимается системный администратор или специалист по информационной безопасности.

Классический межсетевой экран не изучает передаваемые данные, не ищет вредоносный код, ничего не шифрует и не расшифровывает. Он работает только с сетевыми параметрами соединения, а точнее — с признаками отдельных IP-пакетов, из которых состоит это соединение, такими как IP-адреса соединяющихся компьютеров и некоторые другие параметры.

Упрощенная схема работы файрвола

Межсетевой экран выступает в качестве барьера между двумя сетями, например, внутренней сетью компании и интернетом. Он защищает от:

Чаще всего межсетевой экран устанавливают на границе корпоративной сети и интернета. Но можно поставить его и внутри корпоративной сети, чтобы создать отдельную, особо защищенную сеть. Например, дополнительно фильтровать трафик к серверам с самыми секретными данными. Кроме того, экран может стоять на отдельном компьютере и защищать только его. В этом случае его иногда называют сетевым (а не межсетевым), однако по классификации ФСТЭК он также будет относиться к межсетевым экранам.

Ниже мы рассматриваем варианты МЭ, которые отражены в документации ФСТЭК — это классические серверные и десктопные экраны. Поэтому мы не рассматриваем все современные варианты МЭ: брандмауэры для смартфонов, средства фильтрации трафика для беспроводных соединений, а также современные устройства для более сложной фильтрации, чем по признакам сетевых соединений (IP-пакетов), такие как DPI.

Итак, переходим к вариантам межсетевых экранов, описанным в документации ФСТЭК.

Какие бывают межсетевые экраны по документации ФСТЭК

Межсетевые экраны бывают двух видов: аппаратные и программные. Они выполняют одинаковые функции, но работают немного по-разному:

Аппаратные МЭ обычно стоят на границе сети, например, там, где внутренняя сеть подключается к интернету. Программные стоят на узлах самой внутренней сети, то есть защищают непосредственно компьютеры и серверы.

Аппаратные МЭ дороже, но надежнее, обеспечивают более серьезную защиту. Программные дешевле, но менее надежны — есть риск, что трафик от злоумышленника успеет навредить сети. Кроме того, программные межсетевые экраны часто настолько нагружают компьютер, на который установлены, что там ничего больше нельзя установить. Из-за этого для них иногда выделяют отдельный сервер — и этот сервер фактически играет роль аппаратного межсетевого экрана.

Кому и зачем нужен межсетевой экран, сертифицированный ФСТЭК

Если компания хранит персональные данные, то, согласно 152-ФЗ, она обязана обеспечить им защиту. Чтобы защищать данные в соответствии с требованиями закона, компании нужно использовать средства защиты, сертифицированные ФСТЭК. Такой сертификат подтверждает, что программа или устройство действительно надежно защищает данные. ФСТЭК сертифицирует в том числе межсетевые экраны — как программные, так и аппаратные.

То есть, если вы храните в базах данных информацию о своих сотрудниках или клиентах, вы работаете с персональными данными, а значит, обязаны обеспечить им защиту. Иногда это подразумевает, что нужно задействовать сертифицированный ФСТЭК межсетевой экран.

Если вы не храните гостайну или персональные данные, необязательно устанавливать именно сертифицированный ФСТЭК межсетевой экран. Но если вы заботитесь о секретности ваших данных, при выборе экрана имеет смысл обратить внимание на сертификат — он подтвердит, что выбранный МЭ действительно надежный.

Виды межсетевых экранов по классификации ФСТЭК

Для сертификации межсетевого экрана ФСТЭК определяет его профиль защиты. Профиль нужно знать, чтобы понять, в какой конкретно системе, с какими целями и для защиты каких данных можно использовать этот экран.

К каждому профилю есть конкретные технические требования, а сам профиль зависит от двух параметров: типа МЭ и его класса защиты.

Типы межсетевых экранов по ФСТЭК:

Классы защиты межсетевых экранов по ФСТЭК:

Типы и классы защиты не зависят друг от друга напрямую. Например, может существовать экран типа «А» с 6 классом защищенности или экран типа «В» с 1 классом.

Комбинация типа и класса защиты определяет профиль защиты каждого конкретного межсетевого экрана. И именно от профиля зависят технические требования к МЭ.

Таблица определения профиля защиты межсетевого экрана. Для некоторых профилей нет 1, 2 и 3 уровней защиты — такие экраны не используют для хранения гостайны

Получается, что профилей защиты всего 24. На сайте ФСТЭК выложены требования к 15 профилям — ко всем, кроме тех, что требуют 1, 2 и 3 уровня защиты. Эти профили — закрытая информация, так как они используются для хранения гостайны.

Пример: представим, что компании нужно установить межсетевой экран на компьютер сотрудника. Сотрудник работает с персональными данными 3 уровня защищенности — значит, ей нужен межсетевой экран 6 уровня защиты и типа «В», для установки на узел сети. Это экран с профилем ИТ.МЭ. В6.ПЗ. Получается, нужно искать межсетевой экран с сертификатом, соответствующим выбранному профилю. Профили более высокого уровня тоже подойдут — например, можно поставить и экран ИТ.МЭ. В4.ПЗ.

Если этой же компании понадобится межсетевой экран на границе сети, это будет уже экран типа «А» и того же 6 уровня защищенности — экран профиля ИТ.МЭ. А6.ПЗ.

Межсетевой экран: что это такое и как он защищает корпоративные сети и сайты от злоумышленников

Внутрь корпоративной сети или на сервер с сайтом могут проникнуть злоумышленники — и украсть данные, удалить важную информацию или что-то сломать.

Чтобы этого не случилось, нужен специальный защитный инструмент. Он называется сетевым или межсетевым экраном, брандмауэром или файрволом. Расскажем, что такое межсетевой экран, как он работает, зачем нужен и каким может быть.

Что такое межсетевой экран и как он работает

Сначала разберемся с терминами. Межсетевой экран, МЭ, сетевой экран, файрвол, Firewall, брандмауэр — все это названия одного и того же инструмента. Главная задача файрвола — защита от несанкционированного доступа из внешней сети. Например, он может стоять между сетью компании и интернетом и следить, чтобы злоумышленники не попали в защищенную корпоративную сеть. Либо он может защищать от доступа из сети только отдельно взятый компьютер или устройство (в этой роли его чаще называют просто сетевым, а не межсетевым экраном).

Межсетевой экран может быть отдельной программой, а может входить в состав какого-либо приложения. Многие современные антивирусные программы включают в себя МЭ как компонент, защищающий компьютер. Иногда МЭ выполнен в виде ПАК (программно-аппаратного комплекса, то есть «железки»).

Для защиты брандмауэр следит за параметрами входящего и исходящего трафика. Классические брандмауэры, так называемые пакетные фильтры, оценивают трафик по параметрам сетевого уровня и принимают решение о том, пропускать или не пропускать каждый IP-пакет, по его свойствам, например:

Кроме того, МЭ умеют учитывать контекст передачи трафика. Например, часто МЭ настроен так, что трафик, который инициирован из внешней сети, блокируется, но если трафик из внешней сети является ответом на запрос из внутренней сети, то он будет пропущен.

Упрощенная схема работы файрвола

Помимо пакетных фильтров, которые фильтруют трафик на основании свойств IP-пакетов, то есть на сетевом уровне модели OSI, к МЭ также относят:

На сегодняшний день МЭ как отдельно стоящий инструмент сетевой защиты не используется. С момента появления этой технологии появились дополнительные подходы по сканированию трафика, включая DPI, IPS/IDS, защиту anti-DDoS, антивирусы потокового сканирования и другие. Но фильтрация по параметрам трафика сетевого уровня была и остается важным базовым уровнем сетевой защиты, эдаким «домофоном» в мире корпоративных сетей.

Для чего нужен межсетевой экран

Главная задача межсетевого экрана — не пропускать трафик, которого быть не должно. Это базовая защита от сканирования сети организации, от доставки на компьютеры вредоносных программ, осуществления сетевых атак, а также от несанкционированного доступа к закрытой корпоративной информации.

Межсетевой экран может быть установлен внутри корпоративной сети, например перед сетевым сегментом с особо секретными данными, чтобы допускать к нему запросы с компьютеров только определенных сотрудников. Это еще больше повышает сетевую безопасность.

Типы межсетевых экранов

Межсетевые экраны делят на две группы — аппаратные и программные.

Аппаратный МЭ. Это оборудование, на который уже установлено ПО для экранирования. Этот прибор нужно купить, подключить к своей сети, настроить — и все будет работать. Считается, что такие МЭ удобнее и надежнее. Во-первых, их «железо» специально заточено под задачи фильтрации трафика. А во-вторых, на них уже никто не сможет поставить ничего лишнего, что могло бы создать конфликты, нехватку дискового пространства и другие проблемы. Это же позволяет именно аппаратным МЭ соответствовать более строгим требованиям по сертификации. Но стоят они дороже.

Программный МЭ. Это программное обеспечение, которое нужно установить на сервер. Это может быть железный или облачный сервер — главное, чтобы именно через него шел весь трафик внутрь вашей корпоративной сети.