Для чего мосты в тор браузере

Как настроить мосты в Тор Браузер

В Сети есть несколько поисковиков с повышенным уровнем анонимности, но среди них есть проект, который завоевал любовь многих пользователей. По всему миру пользователи выбирают «луковицу» и ее мосты, исключающие возможность отслеживания интернет-запросов. Сегодня мы поговорим о том, как настроить мосты в Тор Браузер. Также давайте рассмотрим процедуру их поиска, установки и распространенные проблемы.

Вводная информация

Провайдеры часто блокируют неугодные площадки через IP-адреса, и пользователям закрывается доступ к контенту. С развитием проекта таких случаев стало меньше, система шифрования также претерпела изменения.

Здесь на помощь приходят мосты – анонимные узлы, которые не отправляют на сервера провайдера информацию об «айпишнике». Встроенные фильтры их системы не видят подвоха и пропускают узел.

Как только точка невозврата была пройдена, строится стандартный канал на три нода, налаживается зашифрованный обмен данными между пользователем и сервером.

Использование функции

Довольно распространен вопрос «Какой мост выбирать для браузера Тор?». В действительности существует множество сервисов для их подбора. Но мы же рекомендуем пользоваться официальными ресурсами. Для этого:

Установка мостов для Tor легко описывается следующей пошаговой инструкцией:

Выводы

Настройка мостов для Tor позволяет использовать все возможности защищенного интернет-обозревателя даже в тех странах, где он официально заблокирован. А осуществляется она предельно просто, все необходимые данные можно получить с помощью официального сервиса.

Как быть, если Tor недоступен? Используйте мосты Tor в качестве первого шага

Что случилось

Информация о проблеме с доступностью Tor появилась в Twitter еще утром у ValdikSS. Затем об этом на своем сайте сообщила «Роскомсвобода». Было неясно, идет ли речь о масштабной блокировке Tor, или это некие избирательные «испытания суверенного интернета». В ответ на призыв активистов пользователи из разных городов стали сообщать о (не)доступности Tor. Картина получилась пестрой. Одни рапортовали, что доступа нет, по крайней мере, с настройками по умолчанию. Другие, наоборот, утверждали, что все в порядке. Третьи жаловались на убийственно медленный Tor (и без того небыстрый).

Проект OONI, который мониторит проявления цензуры в разных странах мира, также отметил неполадки с доступом к Tor от разных провайдеров. Мониторинговый проект GlobalCheck недвусмысленно заявил о блокировках Tor и пообещал провести расследование.

К 10 часам вечера о ситуации написали уже несколько десятков либеральных, активистских и технических онлайн-СМИ. Акценты были расставлены по-разному в зависимости от степени радикальности авторов, но во всех заголовках звучало слово «блокировка». Tor оставался местами недоступен, однако ни Роскомнадзор, ни иные российские правительственные органы 3 декабря о блокировке Tor не сообщали.

Что такое Tor и зачем он нужен

Tor — распределенная сеть компьютеров, именуемых узлами или шлюзами (на сленге «ноды»). Все они поддерживаются добровольцами. Любой пользователь Интернета может зайти на любой сайт не напрямую, а через сеть Tor. При этом данные пройдут через три произвольных узла Tor и будут зашифрованы в процессе. Но главное: ни один узел не будет знать одновременно отправителя и получателя данных.

Сеть Tor — популярный, мощный и простой в использовании инструмент обеспечения анонимности. Благодаря Tor правозащитники в странах с репрессивными режимами могут сообщать о нарушениях прав человека. Журналисты имеют возможность публиковать статьи, которые никогда бы не одобрила политическая цензура. Люди, которым становятся известны факты коррупции или иных преступлений, предают гласности эту информацию через Tor и не опасаются за свою жизнь. Я знаю даже о случае использования Tor полицейским, работавшим под прикрытием.

Многие пользователи ошибочно полагают, что Tor придумали для обхода блокировок сайтов. Это не так. Tor, прежде всего, инструмент для обеспечения анонимности, которую ООН с 2015 года относит к правам человека.

Зачем нужны мосты Tor и где их взять

Для доступа к сети Tor чаще всего служит отдельный браузер, который так и называется: Tor Browser. Он существует для компьютеров под управлением Windows, macOS, Linux, а также для мобильных устройств на Android. Пользователи iOS могут попробовать Onion Browser.

Если подключиться к Tor напрямую не удается, используют узлы-посредники, которые называют мостами.

Некоторые пользователи жалуются на проблемы с мостами, встроенными непосредственно в Tor Browser. Привожу далее обновленную инструкцию от разработчиков, которая позволит получить и настроить мост вручную. Это можно сделать тремя способами.

Чтобы получить мост с помощью Telegram-бота:

Чтобы получить мост с веб-сайта Tor Project:

Чтобы получить мост по email (только для владельцев аккаунтов Gmail и Riseup):

Если эти мосты не работают, обратитесь за новыми мостами по адресу frontdesk@torproject.org.

Как использовать мосты Tor

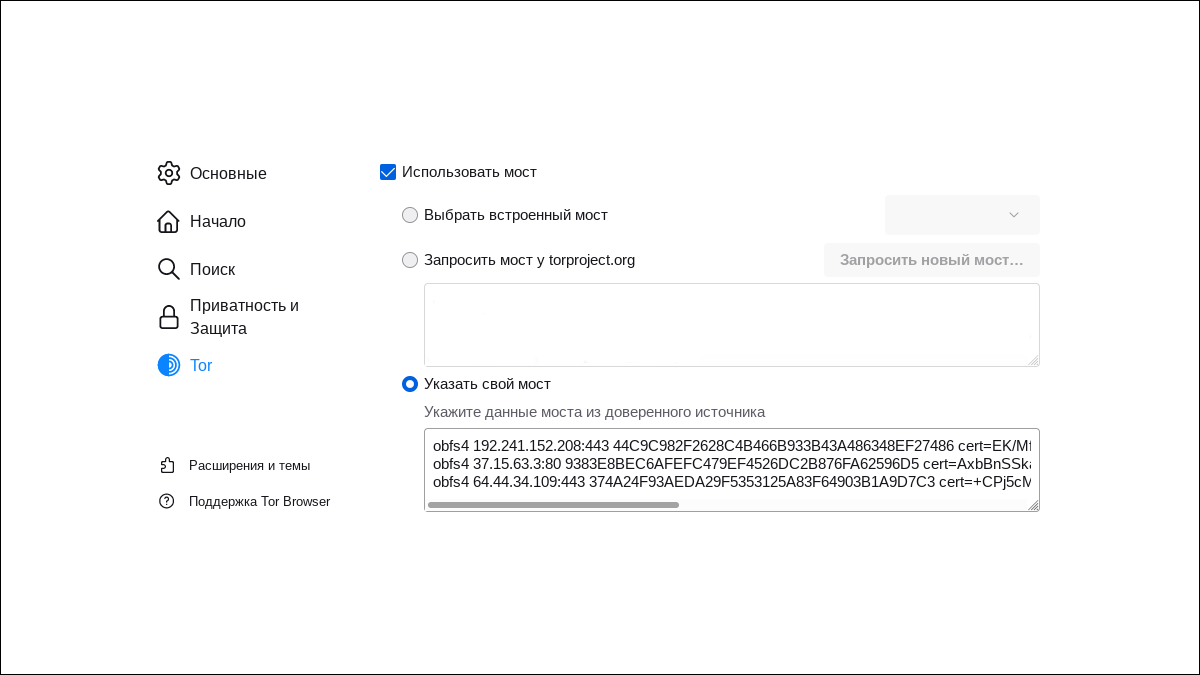

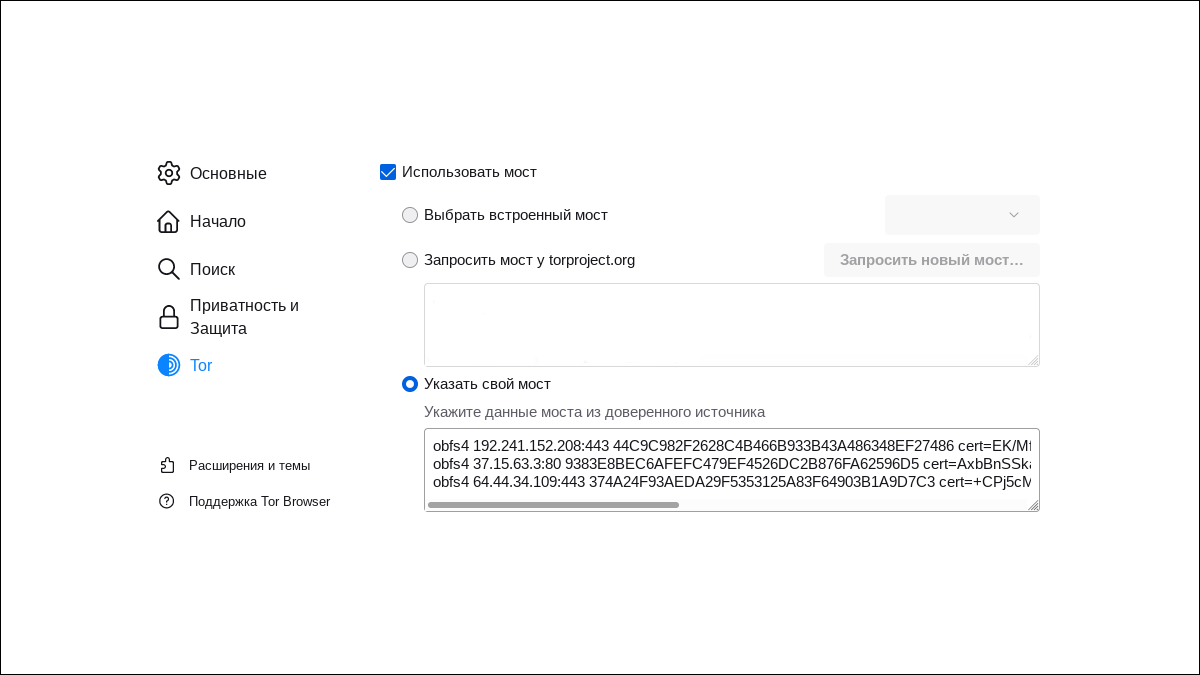

Полученные мосты нужно вручную добавить в Tor Browser. Ниже — инструкция для тех, кто пользуется Tor Browser на компьютере.

При запуске Tor Browser:

Если Tor Browser уже запущен:

Для Android существует официальная версия Tor Browser:

Для Onion Browser (в iOS) действуйте аналогично (в настройках сети и мостов выберите Custom Bridges).

Как быть, если Tor недоступен?

Вечером 3 декабря 2021 года по сайтам зашуршала новость. Tor оказался недоступен при подключении через некоторых провайдеров. Встревоженные пользователи принялись дергать друг у друга вопросами «работает или не работает?»

Что случилось

Информация о проблеме с доступностью Tor появилась в Twitter еще утром у ValdikSS. Затем об этом на своем сайте сообщила «Роскомсвобода». Было неясно, идет ли речь о масштабной блокировке Tor, или это некие избирательные «испытания суверенного интернета». В ответ на призыв активистов пользователи из разных городов стали сообщать о (не)доступности Tor. Картина получилась пестрой. Одни рапортовали, что доступа нет, по крайней мере, с настройками по умолчанию. Другие, наоборот, утверждали, что все в порядке. Третьи жаловались на убийственно медленный Tor (и без того небыстрый).

Проект OONI, который мониторит проявления цензуры в разных странах мира, также отметил неполадки с доступом к Tor от разных провайдеров. Мониторинговый проект GlobalCheck недвусмысленно заявил о блокировках Tor и пообещал провести расследование.

К 10 часам вечера о ситуации написали уже несколько десятков либеральных, активистских и технических онлайн-СМИ. Акценты были расставлены по-разному в зависимости от степени радикальности авторов, но во всех заголовках звучало слово «блокировка». Tor оставался местами недоступен, однако ни Роскомнадзор, ни иные российские правительственные органы 3 декабря о блокировке Tor не сообщали.

Что такое Tor и зачем он нужен

Tor — распределенная сеть компьютеров, именуемых узлами или шлюзами (на сленге «ноды»). Все они поддерживаются добровольцами. Любой пользователь Интернета может зайти на любой сайт не напрямую, а через сеть Tor. При этом данные пройдут через три произвольных узла Tor и будут зашифрованы в процессе. Но главное: ни один узел не будет знать одновременно отправителя и получателя данных.

Сеть Tor — популярный, мощный и простой в использовании инструмент обеспечения анонимности. Благодаря Tor правозащитники в странах с репрессивными режимами могут сообщать о нарушениях прав человека. Журналисты имеют возможность публиковать статьи, которые никогда бы не одобрила политическая цензура. Люди, которым становятся известны факты коррупции или иных преступлений, предают гласности эту информацию через Tor и не опасаются за свою жизнь. Я знаю даже о случае использования Tor полицейским, работавшим под прикрытием.

Многие пользователи ошибочно полагают, что Tor придумали для обхода блокировок сайтов. Это не так. Tor, прежде всего, инструмент для обеспечения анонимности, которую ООН с 2015 года относит к правам человека.

Зачем нужны мосты Tor и где их взять

Для доступа к сети Tor чаще всего служит отдельный браузер, который так и называется: Tor Browser. Он существует для компьютеров под управлением Windows, macOS, Linux, а также для мобильных устройств на Android. Пользователи iOS могут попробовать Onion Browser.

Если подключиться к Tor напрямую не удается, используют узлы-посредники, которые называют мостами.

Некоторые пользователи жалуются на проблемы с мостами, встроенными непосредственно в Tor Browser. Привожу далее обновленную инструкцию от разработчиков, которая позволит получить и настроить мост вручную. Это можно сделать тремя способами.

Чтобы получить мост с помощью Telegram-бота:

Чтобы получить мост с веб-сайта Tor Project:

Чтобы получить мост по email (только для владельцев аккаунтов Gmail и Riseup):

Как использовать мосты Tor

Полученные мосты нужно вручную добавить в Tor Browser. Ниже — инструкция для тех, кто пользуется Tor Browser на компьютере.

При запуске Tor Browser:

Если Tor Browser уже запущен:

Для Android существует официальная версия Tor Browser:

Для Onion Browser (в iOS) действуйте аналогично (в настройках сети и мостов выберите Custom Bridges).

Наводим мосты в TOR или что такое TOR bridge-relay и как поднять свой

Сам я “мостами” никогда не пользовался, но сообщали, что скорость работы через преднастроенные узлы оставляет желать лучшего, поэтому в этой статье я расскажу, как поднять свой приватный bridge-узел для доступа к TOR. Но для начала рассмотрим варианты, которые предлагает клиент.

Какие мосты нам предлагает клиент

При первоначальной настройке Tor-browser нам должны предложить варианты: подключаться к сети напрямую, через прокси, а также должны быть доступен вариант “Tor is censored in my country”. Последнее нам и дает варианты настройки узлов-мостов.

1) Select an build-in bridge

Клиент будет использовать встроенный список мостов, в зависимости от выбранного т.н. Pluggable Transport. “Подключемый транспорт” выполняет обфускацию TOR-трафика для обхода систем, которые умеют детектировать тип трафика по содержимому.

2) Request a bridge from torproject.org

Позволяет запросить 3 bridge-узла с официального ресурса bridges.torproject.org. Может спасти положение, если преднастроенные узлы по какой-либо причине не работают.

Судя по тому, что мне удалось подсмотреть, то запрашиваются узлы не “втупую” запросом, например по https, на bridges.torproject.org, а с применинием обфускации трафика и тоже через TOR или другими обходными путями, потому что во время запроса у меня открывались такие коннекты:

Получается, что о блокировке в сети torproject.org можно не так сильно беспокоится. Если он заблокирован, клиент все равно получает “мосты” незаурядным способом.

3) Provide bridge i know

Эта опция позволяет ввести данные известного узла, который может быть независим от встроенных или мостов с torproject.org. Данные вводятся в следующем формате:

Ну, пожалуй на этом моменте приступим к поднятию своего собственного моста в сеть TOR.

Наводим мосты

Найти способ никуда не публиковать данные моста найден. В разделе “рекомендации” также указано, что неплохо бы отключить любые соединения на выход из сети Tor, так как мост должен выполнять только посреднеческую роль между клиентом и сетю Tor.

После установки останавливаем Tor командой:

Открываем файл torrc (на Ubuntu он лежит в /etc/tor/torrc ) и задаем следующие параметры:

Создаем файл для логов и вешаем ему пользователей, под которыми работает Tor:

На этом настройка закончена. Запускаем Tor, недолго ждем для “прогрева” узла:

Обфускация трафика

Теперь неплохо бы подключить обфускацию трафика. Установим obfs4, так как, согласно статье Tor: Pluggable Transports:

obfs4 is currently the most effective transport to bypass censorship.

Откроем статью obfs4proxy bridge deployment guide и согласно ей установим пакет obfs4proxy :

Дополняем torrc следующими настройками:

Перезапускаем Tor, недолго ждем когда он запустится:

Теперь снова заходим в настройки Tor-браузера. Нужно забить настройки моста с использованием obfs4, и забивается он в формате, описанного в инструкции obfs4proxy bridge deployment guide/Post-install:

Берем строку из 41 символа после “Unnamed”, подставляем в строку настройки моста

4) cert= iat-mode=0 берем из файла /var/lib/tor/pt_state/obfs4_bridgeline.txt

Выполняем:

Забираем последюю нужную нам часть, подставляем в строку настройку моста.

Итого получается такое:

Сохраняем и перезапускам Tor-браузер. Ждем подключения. После подключения проверяем, что все работает на ifconfig.co и check.torproject.org.

В конце следует упомянуть, что помимо obfs4 есть и другие методы обфускации, такие как meek, fte, scramblesuit, snowflake. Этими транспортами можно использовать не только для скрытия Tor-трафика, но и для других приложений, но об этом, пожалуй, в следующей статье.

Как работает Tor

Tor – инструмент для анонимности, используемый людьми, стремящимися к приватности и борющимися с цензурой в интернете. Со временем Tor стал весьма и весьма неплохо справляться со своей задачей. Поэтому безопасность, стабильность и скорость этой сети критически важны для людей, рассчитывающих на неё.

Но как Tor работает «под капотом»? В этой статье мы с вами нырнем в структуру и протоколы, используемые в сети, чтобы близко ознакомиться с работой Tor.

Краткая история Tor

Концепция луковичной маршрутизации (позже поясним это название) впервые была предложена в 1995 году. Сначала эти исследования финансировались министерством военно-морских исследований, а затем в 1997 году к проекту подключилась DARPA. С тех пор Tor Project финансировали разные спонсоры, а не так давно проект победил в кампании по сбору пожертвований на reddit.

Код современной версии ПО Tor был открыт в октябре 2003 года, и это было уже 3-е поколение ПО для луковичной маршрутизации. Идея его в том, что мы оборачиваем трафик в зашифрованные слои (как у луковицы), чтобы защитить данные и анонимность отправителя и получателя.

Основы Tor

С историей разобрались – приступим к принципам работы. На самом высоком уровне Tor работает, перекидывая соединение вашего компьютера с целевыми (например, google.com) через несколько компьютеров-посредников, или ретрансляторов (relay).

Путь пакета: охранный узел, промежуточный узел, выходной узел, пункт назначения

Сейчас (февраль 2015 года) в сети Tor передачей трафика занимаются около 6000 маршрутизаторов. Они расположены по всему миру и работают благодаря добровольцам, которые соглашаются отдать немного трафика для благого дела. Важно, что у большинства узлов нет никакого специального железа или дополнительного ПО – все они работают при помощи ПО Tor, настроенного на работу в качестве узла.

Скорость и анонимность сети Tor зависит от количества узлов – чем больше, тем лучше! И это понятно, поскольку трафик одного узла ограничен. Чем больше у вас выбор узлов, тем сложнее отследить пользователя.

Типы узлов

По умолчанию, Tor передаёт трафик через 3 узла. У каждого из них своя роль (разберём их подробно позже).

Клиент, охранный узел, промежуточный узел, выходной узел, пункт назначения

Входной, или сторожевой узел – точка входа в сеть. Входные узлы выбираются из тех, что работают продолжительное время, и показали себя как стабильные и высокоскоростные.

Промежуточный узел – передаёт трафик от охранных к выходным. В результате первые не знают ничего о последних.

Выходной узел – точка выхода из сети, отправляет трафик к пункту назначения, который нужен клиенту.

Обычно безопасный метод запуска сторожевого или промежуточного узла — виртуальный сервер (DigitalOcean, EC2) – в этом случае операторы сервера увидят только зашифрованный трафик.

Но на операторах выходных узлов лежит особая ответственность. Поскольку они отправляют трафик в пункт назначения, все незаконные действия, совершаемые через Tor, будут связываться с выходным узлом. А это может привести к полицейским рейдам, уведомлениям о нелегальной деятельности и другим вещам.

Встретите оператора выходного узла – скажите ему спасибо. Он того заслуживает.

Причём здесь лук?

Разобравшись в маршруте соединений, идущих через узлы, зададимся вопросом – а как мы можем им доверять? Можно ли быть уверенным в том, что они не взломают соединение и не извлекут все данные из него? Если кратко – а нам и не нужно им доверять!

Сеть Tor разработана так, чтобы к узлам можно было относиться с минимальным доверием. Это достигается посредством шифрования.

Так что там насчёт луковиц? Давайте разберём работу шифрования в процессе установки соединения клиента через сеть Tor.

Клиент шифрует данные так, чтобы их мог расшифровать только выходной узел.

Эти данные затем снова шифруются так, чтобы их мог расшифровать только промежуточный узел.

А потом эти данные опять шифруются так, чтобы их мог расшифровать только сторожевой узел

Получается, что мы обернули исходные данные в слои шифрования – как лук. В результате у каждого узла есть только та информация, которая нужна ему – откуда пришли зашифрованные данные, и куда их надо отправлять. Такое шифрование полезно всем – трафик клиента не открыт, а узлы не отвечают за содержимое передаваемых данных.

Замечание: выходные узлы могут увидеть исходные данные, поскольку им надо отправлять их в пункт назначения. Поэтому они могут извлекать из трафика ценную информацию, передаваемую открытым текстом по HTTP и FTP!

Узлы и мосты: проблема с узлами

После запуска Tor-клиента ему нужно получить списки всех входных, промежуточных и выходных узлов. И это список не является тайной – позже я расскажу, как он распространяется (можете сами поискать в документации по слову “concensus”). Публичность списка необходима, но в ней таится проблема.

Чтобы понять её, давайте прикинемся атакующим и спросим себя: что бы сделало Авторитарное Правительство (АП)? Размышляя таким образом, мы сможем понять, почему Tor устроен именно так.

Первое – возможно, и это свободный выбор владельца маршрутизатора или веб-сайта. Ему всего лишь нужно скачать список выходных узлов Tor, и блокировать весь трафик с них. Это будет плохо, но Tor ничего с этим не может сделать.

Второй вариант серьёзно хуже. Блокировка выходящих из Tor пользователей может предотвратить посещение определённого сервиса, а блокировка всех входящих не даст им ходить ни на какие сайты – Tor станет бесполезным для тех пользователей, кто уже страдает от цензуры, в результате чего они и обратились к этому сервису. И если бы в Tor были только узлы, это было бы возможным, так как АП может скачать список сторожевых узлов и заблокировать трафик к ним.

Хорошо, что разработчики Tor подумали об этом и придумали хитрое решение проблемы. Познакомьтесь с мостами.

Мосты

По сути, мосты – непубликуемые в общем доступе узлы. Пользователи, оказавшиеся за стеной цензуры, могут использовать их для доступа в сеть Tor. Но если они не публикуются, как пользователи знают, где их искать? Не нужен ли какой-нибудь особый список? Поговорим о нём позже, но коротко говоря, да – есть список мостов, которым занимаются разработчики проекта.

Просто он не публичный. Вместо этого пользователи могут получать небольшой список мостов, чтобы соединиться с остальной частью сети. Этот список, BridgeDB, выдаёт пользователям только по нескольку мостов за раз. Это разумно, так как много мостов сразу им и не нужно.

Выдавая по нескольку мостов, можно предотвратить блокировку сети Авторитарным Правительством. Конечно, получая информацию о новых узлах, можно блокировать и их, но может ли кто-то обнаружить все мосты?

Может ли кто-то обнаружить все мосты

Список мостов строго секретен. Если АП получит этот список, оно сможет полностью заблокировать Tor. Поэтому разработчики сети проводили исследования возможностей получения списка всех мостов.

Я подробно опишу два пункта из этого списка, 2-й и 6-й, поскольку именно этими способами удалось получить доступ к мостам. В 6-м пункте исследователи в поисках мостов Tor просканировали всё пространство IPv4 посредством сканера портов ZMap, и нашли от 79% до 86% всех мостов.

2-й пункт подразумевает запуск промежуточного узла Tor, который может отслеживать приходящие к нему запросы. К промежуточному узлу обращаются только сторожевые узлы и мосты – и если обратившегося узла нет в публичном списке узлов, то очевидно, что этот узел – мост. Это серьёзный вызов Tor, или любой другой сети. Так как пользователям нельзя доверять, необходимо делать сеть анонимной и закрытой, насколько это возможно, поэтому сеть именно так и сделана.

Консенсус

Рассмотрим, как функционирует сеть на более низком уровне. Как она организована и как узнать, какие узлы в сети активны. Мы уже упоминали, что в сети существует список узлов и список мостов. Поговорим о том, кто составляет эти списки.

В каждом Tor-клиенте содержится фиксированная информация о 10 мощных узлах, поддерживаемых доверенными добровольцами. У них особая задача – отслеживать состояние всей сети. Они называются directory authorities (DA, управляющие списками).

Они распределены по миру и отвечают за распространение постоянно обновляемого списка всех известных узлов Tor. Они выбирают, с какими узлами работать, и когда.

Почему 10? Обычно не стоит делать комитет из чётного количества членов, чтобы при голосовании не случилось ничьей. Суть в том, что 9 DA занимаются списками узлов, а один DA (Tonga) – списком мостов

Список DA

Достижение консенсуса

Так каким же образом DA поддерживают работоспособность сети?

Публикация консенсуса происходит по HTTP, чтобы каждый мог скачать его последний вариант. Можете проверить сами, скачав консенсус через Tor или через гейт tor26.

И что же он означает?

Анатомия консенсуса

Просто прочитав спецификацию, в этом документе разобраться сложновато. Мне нравится визуальное отображение, чтобы понять, как устроена структура. Для этого я сделал постер в стиле corkami. И вот (кликабельное) графическое представление этого документа.

Что случится, если узел пустится во все тяжкие

При подробном рассмотрении принципов работы сети мы пока не касались принципов работы выходных узлов. Это последние звенья в цепочке Tor, предоставляющие путь от клиента до сервера. Поскольку они отправляют данные на пункт назначения, они могут видеть их так, будто те только что покинули устройство.

Такая прозрачность подразумевает большое доверие к выходным узлам, и обычно они ведут себя ответственно. Но не всегда. А что же случается, когда оператор выходного узла решает ополчиться на пользователей Tor?

Дело снифферов

Выходные узлы Tor — почти эталонный пример «человека посередине» (man-in-the-middle, MitM). Это значит, что любые нешифрованные протоколы связи (FTP, HTTP, SMTP) могут им отслеживаться. А это – логины и пароли, куки, закачиваемые и скачиваемые файлы.

Выходные узлы могут видеть трафик так, будто он только что покинул устройство.

Засада в том, что мы ничего не можем с этим поделать (кроме использования шифрованных протоколов). Сниффинг, пассивное прослушивание сети, не требует активного участия, поэтому единственная защита — понимать проблему и избегать передачи важных данных без шифрования.

Но допустим, оператор выходного узла решит навредить сети по-крупному. Прослушивание – занятие дураков. Давайте будем модифицировать трафик!

Выжимаем максимум

Вспомним, что оператор выходного узла несёт ответственность за то, что трафик, проходящий от клиента и к нему, не будет изменён. Ага, конечно…

Посмотрим, какими способами его можно менять.

SSL MiTM & sslstrip

SSL портит всю малину, когда мы пытаемся подгадить пользователям. К счастью для атакующих, у многих сайтов есть проблемы с его реализацией, позволяющие нам заставить пользователя идти по нешифрованным соединениям. Примеры – переадресация с HTTP на HTTPS, включения HTTP-содержимого на HTTPS-сайтах, и т.п.

Удобным инструментом для эксплуатации уязвимостей служит sslstrip. Нам нужно лишь пропустить через него весь выходящий трафик, и во многих случаях мы сумеем навредить пользователю. Конечно, мы можем просто использовать самоподписанный сертификат, и заглянуть в SSL-трафик, проходящий через узел. Легко!

Подсадим браузеры на BeEF

Разглядев подробности трафика, можно приступать к вредительству. Например, можно использовать фреймворк BeEF, чтобы получать контроль над браузерами. Затем можно задействовать функцию из Metasploit «browser autopwn», в результате чего хост будет скомпрометирован, а мы получим возможность выполнять на нём команды. Приехали.

Бинарники с чёрным ходом

Допустим, через наш узел качают бинарники – ПО или обновления к нему. Иногда пользователь даже может не подозревать о том, что обновления скачиваются. Нам нужно всего лишь добавлять к ним чёрный ход посредством инструментов вроде The Backdoor Factory. Тогда после выполнения программы хост окажется скомпрометированным. Снова приехали.

Как поймать Уолтера Уайта

И хотя большинство выходных узлов Tor ведут себя прилично, не так уж и редки случаи деструктивного поведения некоторых из них. Все атаки, о которых мы говорили в теории, уже имели место.

К частью, разработчики подумали и об этом, и разработали меру предосторожности, направленную против использования клиентами плохих выходных узлов. Она работает как флаг в консенсусе под названием BadExit.

Для решения задачи отлова плохих выходных узлов разработана хитрая система exitmap. Работает она так: для каждого выходного узла запускается модуль на Python, который занимается логинами, скачиванием файлов, и прочим. Результаты его работы затем записываются.

exitmap работает с использованием библиотеки Stem (предназначенной для работы с Tor из Python), помогающей строить схемы для каждого выходного узла. Просто, но эффективно.

Exitmap была создана в 2013 году в рамках программы «испорченные луковицы». Авторы нашли 65 выходных узлов, меняющих трафик. Получается, что хотя это и не катастрофа (на момент работы всего существовало порядка 1000 выходных узлов), но проблема достаточно серьёзная для того, чтобы отслеживать нарушения. Поэтому exitmap по сей день работает и поддерживается.

В другом примере исследователь просто сделал поддельную страницу с логином, и залогинивался туда через каждый выходной узел. Затем просматривались HTTP-логи сервера на пример попыток логина. Многие узлы пытались проникнуть сайт с использованными автором логином и паролем.

Эта проблема свойственна не только Tor

Важно отметить, что это проблема не одного лишь Tor. Между вами и фотографией котика, на которую вы хотите посмотреть, и так расположено достаточно много узлов. Достаточно лишь одного человека с враждебными намерениями, чтобы причинить немало вреда. Лучшее, что тут можно сделать – принудительно включать шифрование, где возможно. Если трафик нельзя распознать, его нельзя легко изменить.

И помните, что это лишь пример плохого поведения операторов, а не норма. Подавляющее большинство выходных узлов очень серьёзно относятся к своей роли и заслуживают большой благодарности за все риски, которые они берут на себя во имя свободного распространения информации.