Для чего нужна безопасность информации

Для руководителей – что такое информационная безопасность

Информационная безопасность – это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. Информационная безопасность не сводится исключительно к защите информации. Субъект информационных отношений может пострадать (понести убытки) не только от несанкционированного доступа, но и от поломки системы, вызвавшей перерыв в обслуживании клиентов.

Под безопасностью информации понимается такое ее состояние, при котором исключается возможность просмотра, изменения или уничтожения информации лицами, не имеющими на это права, а также утечки информации за счет побочных электромагнитных излучений и наводок, специальных устройств перехвата (уничтожения) при передаче между объектами вычислительной техники. Также к информационной безопасности относится защита информации от непреднамеренного уничтожения (технические сбои).

Защита информации – это совокупность мероприятий, направленных на обеспечение конфиденциальности и целостности обрабатываемой информации, а также доступности информации для пользователей.

Конфиденциальность – сохранение в секрете критичной информации, доступ к которой ограничен узким кругом пользователей (отдельных лиц или организаций).

Целостность – свойство, при наличии которого информация сохраняет заранее определенные вид и качество.

Доступность – такое состояние информации, когда она находится в том виде, месте и времени, которые необходимы пользователю, и в то время, когда она ему необходима.

Цель защиты информации является сведение к минимуму потерь в управлении, вызванных нарушением целостности данных, их конфиденциальности или недоступности информации для потребителей.

Официальная часть (процедура копировать-вставить с Интернетов) закончена. Теперь неофициальная. Из практики.

Статья эта написана для руководителей компаний, для которых правила НБ РК (регулятора) неприменимы.

Как большая часть руководителей (и не очень) понимают «информационную безопасность»?

Что имеют ввиду работодатели (компании), когда размещают вакансии с упоминанием словосочетания «Информационная безопасность»?

Из практики большая часть ассоциируют информационную безопасность с какими-то техническими средствами, например устройство защиты сети (firewall) или программным обеспечением по слежке за сотрудниками (так называемые DLP — data loss prevention) или антивирусом.

Вышеупомянутые средства относятся к информационной безопасности, но никак не гарантируют сохранность объекта защиты (информации), ее целостность и доступность. Почему?

По очень простой причине — обеспечение информационной безопасности — это процесс, а не какое-либо устройство, программное обеспечение, которые, как большая часть руководителей (и не только) думают, что являются панацеей и защитой.

Возьмем для примера небольшую торговую компанию, с количеством пользователей 50 штук. Под пользователями подразумеваются все сотрудники, имеющие доступ в информационную систему (ИС) компании посредством какого-либо устройства (компьютер, ноутбук, планшет, мобильный телефон). Под доступом в ИС подразумевается любой доступ — к электронной почте, в сеть Интернет, к базам данных, файлам и т.д.

Менталитет руководителей в наших компаниях (в том числе и нашем примере) в корне отличаются от западных — я босс, мне все можно. В том числе и неограниченный ничем доступ в сеть Интернет или возможность устанавливать любое ПО на компьютере. С точки зрения информационной безопасности — такой руководитель и есть основная угроза той самой информационной безопасности. Почему? Потому что он некомпетентен в вопросе информационной безопасности, и думает, как было сказано выше — что если есть системный администратор, либо какое-то дорогое устройство, которое он недавно купил по рекомендации того же системного администратора — все это ДОЛЖНO обеспечить ту самую информационную безопасность. Могу сказать, что ни один специалист и ни одно дорогое устройство вас не спасет от того, если преднамеренно на вашу почту (например mail.ru — так любимую всеми) злоумышленник отправит какое-либо вредоносное ПО, которое не будет вирусом, а например будет каким-то скриптом, который через ваш компьютер позволит получить доступ в вашу ИС. Вы скачиваете файл со своего почтового ящика mail.ru (например он называется «Требования к поставщику.doc» — скрипт запускается (без вашего ведома естественно).

Злоумышленник таким образом получает доступ в вашу сеть, впоследствии тихо разворачивает свою деятельность и вуаля! В один «прекрасный» день вы вдруг обнаруживаете (нужное подчеркнуть):

Многие возмутятся — все это страшилки. Аргументы обычно следующие:

Резервные копии

Резервное копирование — это один из самых основных способов защиты информации — ее целостности, доступности и сохранности.

Устройство безопасности (firewall)

Антивирус

Сколько людей — столько и антивирусов. Антивирус, как было сказано выше, не панацея. Это лишь одно из средств обеспечения безопасности информации, которое не исключает и не отменяет соответствующую настройку операционных систем, групповых политик, прав доступа, регламентированные процедуры резервного копирования, обучение и информирование пользователей основам информационной безопасности и прочие меры, которые могут укрепить бастион информационной безопасности.

Нужно ли вам нанимать сотрудника, специально занимающего информационной безопасностью, либо срочно бежать и закупать маски устройства безопасности (firewall) и антивирусы, чтобы обеспечить информационную безопасность?

Нет. На первом этапе ничего покупать, никого нанимать и делать прочие необдуманные действия — не надо.

Далее приведем упрощенный алгоритм действий, которые необходимо предпринять для построения системы информационной безопасности.

Если ответ на вопрос 0 — «как обычно», можете дальше не терять свое драгоценное время и не читать.

1. Определитесь, что и зачем защищать. Документ, который это описывает обычно называется «Политика информационной безопасности». Документ не описывает каких-то конкретных мер, технических устройств, настроек и прочих действий, требуемых для обеспечения защиты информации.

2. Составьте список ресурсов (технических средств и программного обеспечения) которые имеются в компании. Часто в требованиях к соискателям упоминается перечень ПО и оборудования «Kerio FW, Cisco, Mikrotik, Ubuntu, pfsense» и т.д. Вы что, серьезно думаете, что все это имеющееся у вас в наличии, вас защитит? Скорее наоборот.

3. Создайте и обсудите матрицы доступа пользователей (клиентов, партнеров и т.п.) к информационной системе. Что такое матрица доступа: это когда есть четкий документ кто, куда и какого уровня имеет доступ к ИС системе.

4. Создайте документ, регламентирующий процедуру резервного копирования.

5. Создайте документ, где описываются все средства обеспечения ИБ — физические, технические, программные, административные.

6. Подготовьте и проведите обучающие занятия по информационной безопасности для сотрудников предприятия. Проводите их ежеквартально.

7. Поинтересуйтесь у ответственного сотрудника, сможет ли он обеспечить весь процесс самостоятельно или это требует привлечения третьей стороны (либо найма дополнительного сотрудника)

8. Протестируйте свою ИС на проникновение (так называемый penetration test).

9. Создайте, либо внесите корректировки в следующие документы:

11. Улыбнитесь. Не так страшен черт, как его малюют, если у вас есть хорошо структурированная, прозрачная, понятная и управляемая информационная система. Понятная как для вас (руководителя), для ваших пользователей (сотрудников) ну и надеемся для вашего системного администратора.

Почему важна информационная безопасность организации и методы ее обеспечения

Информационная безопасность компании, общественной организации или производственного предприятия – это комплекс мероприятий, направленных на предотвращение несанкционированного доступа к внутренней IT-инфраструктуре, незаконного завладения конфиденциальной информацией и внесения изменений в базы данных. Википедия включает в это понятие любые формы данных, независимо от их материального представления. То есть, в информационную безопасность входит защита от злоумышленников данных в электронной форме и на физических носителях.

Учитывая важность информации в современном мире, защите от утечек конфиденциальной информации в адрес конкурентов необходимо уделять повышенное внимание. Возможный ущерб может быть намного большим, чем стоимость всех материальных активов предприятия.

Что такое информационная безопасность организации

Безопасность информационной инфраструктуры компании подразумевает защиту от случайных или умышленных действий, которые могут нанести вред владельцам данных или их пользователям. Действия лиц, несущих ответственность за эту сферу, должны быть направлены на создание защиты, препятствующей утечкам данных, а не борьбу с их последствиями. Но при этом важно сохранять простой доступ к информации тем людям, которые на законных основаниях пользуются базами данных.

Ущерб, причиняемый утечкой информации, невозможно спрогнозировать заранее. Он может выражаться в незначительной сумме, но в некоторых случаях приводит к полной неспособности компании заниматься хозяйственной деятельностью.

Проблема сохранности конфиденциальной информации и коммерческой тайны существовала и ранее. Но по мере развития электронных средств обработки и хранения данных повышается вероятность их утечки и незаконного копирования. Если ранее для кражи чертежей нового продукта нужно было физически вынести их с завода, сейчас достаточно получить доступ к серверу через электронные каналы связи или записать их на миниатюрную карту памяти.

В большинстве случаев краже подлежат следующие данные:

- Информация о реальном финансовом состоянии компании; Инновационные разработки научно-технических отделов; Регистрационные данные для доступа к защищенным серверам; Персональные данные работников.

Дополнительной сложностью является то, что кража информации может негативно отразиться на компании не сразу после ее совершения, а по прошествии определенного времени. Неважные на первый взгляд данные при их обнародовании могут нанести репутационный вред компании и уменьшить ее рыночную стоимость.

Поэтому при разработке мер по обеспечению информационной безопасности нельзя делить данные на виды. Все, что размещено в IT-инфраструктуре компании и храниться в архивах, не должно выходить за ее пределы.

Сотрудники компании – угроза информационной безопасности

Источником утечки данных с компьютеров компании могут быть легальные пользователи. Они имеют доступ к информации и используют ее не так, как это предусмотрено протоколами безопасности.

Всех легальных пользователей можно разделить на несколько групп:

- Мелкие нарушители. В этой категории находятся работники среднего звена и руководители подразделений, которые позволяют себе отступления от требований информационной безопасности. Они могут запускать сторонние приложения на компьютерах, посещать не связанные с работой сайты, обмениваться личной информацией по каналам связи. Часто такие действия приводят к проникновению вирусов и вредоносных программ, хотя прямого умысла у пользователей на эти действия нет. Рецидивисты. В эту категорию входят руководители среднего и высшего звена, которые имеют доступ к важной коммерческой информации. Они злоупотребляют своими правами доступа и могут умышленно отсылать засекреченные данные другим адресатам за вознаграждение или по другим причинам. Шпионы. Это сотрудники, которые специально нанимаются на работу в компанию с целью кражи информации за плату со стороны конкурента. Чаще всего в роли шпионов выступают опытные компьютерные специалисты, способные преодолеть некоторые ступени защиты данных. Кроме того, они могут ликвидировать следы несанкционированного доступа, что затрудняет раскрытие подобных утечек. Обиженные. В эту категорию относят работников, которые были уволены по инициативе работодателя и при уходе с работы успели унести важную и/или конфиденциальную информацию. Позже они распространяют ее за плату или безвозмездно в отместку за нанесенную обиду.

Удаленный контроль действий сотрудников

Предотвратить утечку информации по причине неосторожных или умышленных действий сотрудников можно с помощью специальной утилиты – Bitcop

Автоматизированная система контроля компьютеров и учета сотрудников отслеживает действия пользователей в корпоративной сети и предоставляет отчеты руководителю подразделения. Она повышает эффективность работы персонала и обеспечивает информационную безопасность.

Виды угроз информационной безопасности предприятия

Существует несколько причин, по которым становится возможным незаконный доступ до конфиденциальной информации злоумышленниками. Среди них особенно опасными являются следующие:

Халатное отношение сотрудников компании к защите цифровых данных.

Виновными могут оказаться не преступники, которые хотят украсть информацию, а рядовые сотрудники. Они совершают эти действия из-за недостатка зданий или невнимательности.

Основные причины нарушения безопасности со стороны сотрудников:

- Переход по фишинговой ссылке с рабочего компьютера и заражение вредоносной программой корпоративной сети; Хранение конфиденциальных данных на сменных носителях информации; Пересылка информации с секретными данными по обычной электронной почте или через незащищенный мессенджер.

Использование нелицензионных программ

Коммерческие компании часто экономят средства на приобретении ПО и позволяют сотрудникам пользоваться пиратскими версиями офисных приложений и профессиональных программ. Однако при этом возникает опасность внедрения в сеть вирусов и других вредоносных программ.

Кроме того, использование пиратского ПО влечет за собой дополнительные минусы:

- Отсутствие периодических обновлений, которые «латают дыры» в системе защиты; Отсутствие технической поддержки со стороны разработчиков; Невозможность проверки подлинности кода приложения.

Умышленные DDoS атаки на сервера компаний

Distributed-Denial-of-Service подразумевает отправку очень большого количества сетевых запросов от пользователей в сети, зараженных специальной программой. Из-за этого ресурс, на который направлена атака, блокируется по причине перегрузки канала связи. Длительная неработоспособность сервера негативно отражается на лояльности пользователей.

Часто к такому приему прибегают конкуренты потерпевшего, DDoS-атака применяется как средство шантажа и отвлечения специалистов по сетевой безопасности от реальных проблем. Например, отвлечение внимания на такую атаку может служить прикрытием для кражи денежных средств или платежной информации с сервера.

Работа вредоносных программ

Компьютерные вирусы – распространенная угроза безопасности IT-инфраструктуры компании. Ущерб, нанесенный вредоносными программами, исчисляется миллионами долларов. В последние 3-5 лет наблюдается увеличения числа вредоносных программ и атак с их стороны, а также сумм понесенных компаниями потерь.

Дополнительная опасность в том, что помимо компьютеров пользователей и серверов, сейчас заражению подвергаются и другие элементы сетевой инфраструктуры:

Несмотря на меры по защите внутренних сетей от воздействия вирусов, их разработчики придумывают новые пути загрузки кода на компьютеры пользователей. Например, вложения в электронную почту, внедрение в текстовые файлы, пересылка через интернет-мессенджеры.

- Коммутаторы и маршрутизаторы; Мобильные устройства для доступа в сеть – компьютеры, планшеты; Элементы «умного дома».

Наибольший ущерб причиняют вирусы, которые шифруют данные на компьютере пользователя и требуют от него денежного перевода за расшифровку. Примерами таких вредоносных утилит являются WannaCry, Petya.

Действия правоохранительных органов

В ходе расследования уголовных дел и при проведении некоторых видов проверок представители контролирующих и правоохранительных органов могут изымать компьютерную технику и документы, в том числе с конфиденциальной информацией.

Это приводит сразу к двум негативным последствиям:

- Из-за изъятия компьютеров и серверного оборудования деятельность компании может полностью прекратиться; Информация с изъятых носителей и документов может распространиться далее, несмотря на ответственность работников следствия.

Законодательством нашей страны не предусмотрен механизм компенсации нанесенного ущерба и упущенной выгоды компаниям, даже если проведенная проверка или расследование уголовного дела не привели к применению санкций или вынесению обвинительного приговора.

Дополнительный минус этого в том, что решение об изъятии могут принимать должностные лица государственного органа, что делает практически невозможным своевременную защиту интересов компании в сфере информационной безопасности.

Принципы формирования системы информационной безопасности

Для максимально эффективной защиты важных для бизнеса данных информационная безопасность компании должна строиться на 5 важных принципах:

- Комплексность. При разработке мероприятий по защите необходимо предусматривать все возможные пути проникновения и нанесения ущерба, в том числе удаленные и внутренние каналы. Выбор средств защиты должен соответствовать потенциальным угрозам, все они должны работать комплексно, частично перекрывая задачи друг друга. В этом случае злоумышленнику будет сложнее совершить кражу. Многоступенчатость. Информационная безопасность должна представлять собой несколько ступеней защиты, каждый из которых срабатывает последовательно. При этом наиболее надежной ступенью является то, что расположена глубже всего и защищает самую важную информацию. Надежность. Все ступени защиты информации должны быть одинаково надежными и соотносится с возможной угрозой со стороны третьих лиц. Разумность. При внедрении в работу компании стандартов защиты информации необходимо, чтобы они предотвращали возможные угрозы, но не мешали деятельности компании и доступу к данным легальным пользователям. Кроме того, стоимость мероприятий по защите должна быть такой, чтобы работа компании оставалась рентабельной. Постоянство. Средства защиты данных от неправомерного доступа должны работать постоянно независимо от режима работы компании и других факторов.

Средства и методы защиты конфиденциальных данных от кражи и изменения

Разработчики программных и аппаратных средств защиты от несанкционированного доступа к данным оперативно реагируют на вновь возникающие угрозы и предлагают пользователям эффективные решения, которые уже сейчас могут использоваться в практической работе.

Основными группами инструментов для информационной безопасности являются:

- Физическая защита данных. Для этого на предприятии устанавливаются ограничения на доступ определенных лиц к местам хранения данных или на территорию. Используются дистанционно управляемые СКУД, права доступа определяются радиометками или с помощью других средств идентификации. Например, зайти в помещение с серверами могут только те лица, у которых это право прописано в карточке. Общие средства защиты информации. К ним относятся приложения и утилиты, которые должен использовать каждый пользователь при работе в сети. Например, антивирусные программы, фильтры сообщений электронной почты. К базовым средствам относятся также системы логинов и паролей для доступа во внутреннюю сеть, которые должны периодически меняться во избежание утечки. Противодействие DDoS-атакам. Самостоятельно компания – владелец сервера не может обезопасить свои ресурсы от атак этого типа. Поэтому необходимо использовать внешние утилиты. Они срабатывают, когда система обнаруживает подозрительный трафик или резкое увеличение запросов на доступ. В этом случае активируется специальная программа, которая блокирует посторонний трафик и сохраняет доступ для легальных пользователей. Работа ресурса таким образом не нарушается. Резервирование информации. Это средство защиты направлено не на противодействие незаконному завладению данными, а на ликвидацию последствий постороннего вмешательства. Резервирование предусматривает копирование информации на удаленные хранилища или в «облако». Учитывая низкую стоимость носителей и услуг «облачных» провайдеров, позволить себе многократное резервирование данных может любая компания, для которой важна IT-инфраструктура. План восстановления работы после вмешательства. Это один из последних эшелонов защиты информационной инфраструктуры компании. Каждый владелец корпоративной сети и серверов должен иметь заранее продуманный план действий, направленный на быструю ликвидацию последствий вмешательства и восстановление работы компьютеров с серверами. План вводится в действие в случае, если сеть не может функционировать в стандартном режиме или обнаружено постороннее вмешательство. Передача зашифрованных данных. Обмен конфиденциальной информацией между удаленными пользователями по электронным каналам связи должен проводиться только с использованием утилит, которые поддерживают конечное шифрование у пользователя. Это дает возможность удостовериться в подлинности передаваемых данных и исключить расшифровку третьими лицами, перехватившими сообщение.

Заключение

Меры по обеспечению информационной безопасности на предприятии должны разрабатываться и реализовываться постоянно, независимо от роли IT-инфраструктуры в производственных процессах.

К решению этого вопроса необходимо подходить комплексно и с привлечением сторонних специалистов. Только такой подход позволит предотвратить утечку данных, а не бороться с ее последствиями.

Основы информационной безопасности для руководителя небольшой компании

Марчук Валерий

Microsoft MVP Enterprise Security

Введение

Взлом, кибервойны, хакеры, вирусы, черви, троянские кони и еще много страшных слов… Мы все их слышим почти каждый день от наших коллег/друзей, читаем о них на новостных сайтах, смотрим репортажи по телевиденью. Для решения проблем с компьютерами мы зовем человека, именуемого «компьютерщиком», который за скромные деньги может установить «суперзащиту» (как правило, это обычный антивирус) или переустановить операционную систему, если совсем «ничего не помогает». Такова суровая действительность многих представителей малого бизнеса.

Что такое «Информационная безопасность»?

Информационная безопасность – это состояние информационных систем, полученное вследствие выполненных работ, направленных на обеспечение безопасности вашего бизнеса. Это состояние продолжается до того момента, пока ваши системы не будут скомпрометированы.

Следует понимать, что не существует такого понятия, как «абсолютная безопасность», так как любые средства защиты можно обойти тем или иным способом.

Зачем нужна безопасность?

Прежде чем что-либо защищать, необходимо понимать, что именно мы будем защищать и от чего. Если в вашей компании есть несколько компьютеров, которые используются исключительно для чтения анекдотов, просмотра погоды на неделю и игры в косынку, тогда вам безопасность совершенно не нужна. Т.к. неработоспособность или взлом ваших систем никаким образом не повлияет на ведение вашего бизнеса. Вы можете время от времени приглашать все того-же «компьютерщика» для установки бесплатного антивируса или переустановки операционной системы.

Но если ваши сотрудники используют компьютеры для доступа к платежным online системам/системам управления банковским счетом, хранения базы ваших клиентов и другой ценной информации, злоумышленник может потенциально похитить важные данные и воспользоваться ими в личных целях или уничтожить их. В этом случае, для вас будет выгоднее потратить определенные средства на обеспечение безопасности, чтобы максимально защититься от злоумышленника и не дать ему возможность получить контроль над вашими счетами и своровать у вас деньги/информацию.

Угрозы для бизнеса

Прежде чем рассказывать о различных угрозах для гипотетической компании я попрошу читателя представить себе, что может произойти, если злоумышленник получит полный доступ ко всем компьютерам в вашей компании и сможет незаметно для вас выполнять те же действия с данными, которые хранятся на этих компьютерах, что и обычные сотрудники. Если вам стало страшно, тогда читаем дальше.

Согласно исследованию компании Perimetrix, специализирующейся на расследованиях инцидентов безопасности, самыми опасными угрозами ИБ в 2009 году были:

Правильным решением по борьбе с инцидентами безопасности является их предотвращение. Для того, чтобы иметь возможность предотвратить потенциальные утечки данных, защитится от вирусов и хакеров необходимо понимать, откуда исходят угрозы и что они из себя представляют.

Источники угроз

Условно все источники угроз можно разделить на следующие типы: атаки общей направленности и целенаправленные атаки.

Атаки общей направленности

Если ваши компьютеры подключены к сети Интернет, они постоянно подвергаются различным автоматизированным атакам. Цель этих атак – получить максимальный доступ к компьютерам компании, найти на них потенциально важные данные (пароли к различным сервисам в Интернет, социальным сетям, банковским счетам и пр.) и подключить компьютеры к своей бот-сети. Бот-сеть – это сеть, состоящая из зараженных компьютеров, контролируемых злоумышленниками. Зараженные системы могут использоваться для проведения атак на другие компании, рассылки спама и прочего.

Этому типу атак подвергаются абсолютно все пользователи сети Интернет. Для защиты от этого типа атак в большинстве случаев помогают общие рекомендации, описанные ниже в этой статье.

Источником утечек ценной информации могут стать также похищенные ноутбуки, телефоны, накопители информации, документы и прочее.

Список основных угроз ИБ, которым ежедневно может подвергаться компания:

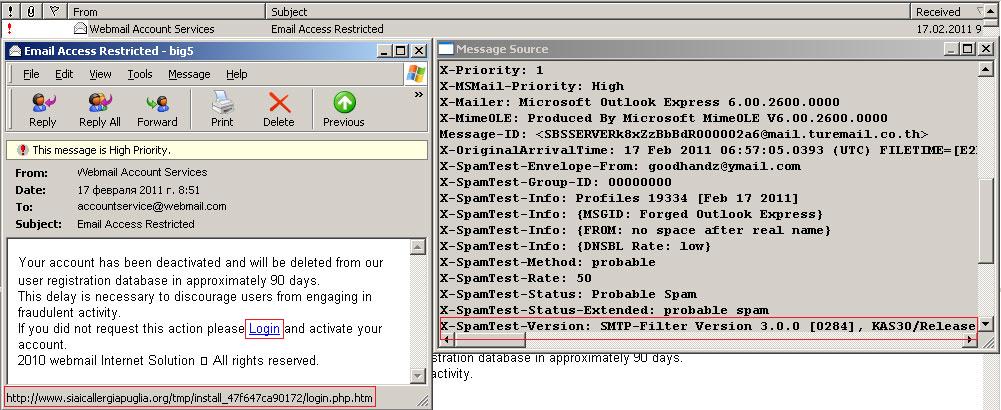

Пример фишинг атаки:

Рис.1 Фишинг атака с элементами социальной инженерии

Внимание, не посещайте ссылку, указанную в письме!

Это письмо было получено на почтовый ящик, защищенный спам-фильтром от Лаборатории Касперского. Как видно по результату, злоумышленникам удалось обойти спам-фильтр. При наведении курсора мыши на ссылку, присутствующую в письме, мы можем увидеть путь к сайту. Поскольку я никогда не был на этом сайте, моей учетной записи на нем также нет. При нажатии на ссылку мы попадем на скомпрометированный сайт, который запросит у нас учетные данные. После ввода учетных данных, эти данные будут сохранены злоумышленником, а нас перенаправят на сайт email.com. Это стандартный метод сбора учетных данных для проведения последующих атак.

Это атаки, направленные непосредственно на системы или сотрудников вашей компании. В большинстве случаев целью подобных атак является доступ к данным и частичное или полное нарушение нормальной работы компании. Не зависимо от мотивов атакующего, успешные атаки приводят, как правило, к финансовым потерям компании. Защититься от подобных атак довольно сложно и зачастую они оканчиваются успехом для опытного хакера. Для целенаправленных атак характеры те же угрозы, что и для атак общей направленности, но в этом случае злоумышленник владеет некоторой информацией о компании, которая может увеличить вероятность успешного взлома.

Существенную угрозу для безопасности бизнеса представляют также недобросовестные сотрудники. Согласно отчету E-Crime за 2007 год 37% успешных атак было осуществлено сотрудниками компаний (далее, инсайдеры). В исследовании за 2010 год 64% компаний опасались кражи важных данных инсайдерами или бывшими сотрудниками.

Рейтинг угроз безопасности от инсайдеров в 2008 году (по данным компании Perimetrix (http://www.securitylab.ru/analytics/368176.php)):

Общие рекомендации по улучшению состояния безопасности

Теперь, когда мы знаем, чего следует опасаться, мы может определиться с тем, как защищать свой бизнес.

Рекомендации по защите от атак общей направленности

Эти сайты позволяют обнаружить уязвимые компоненты на ваших системах и дать рекомендации по устранению уязвимостей. Проверка осуществляется путем анализа информации, отправляемой браузером.

Во всех современных операционных системах есть возможность запускать приложения от имени другого пользователя. Если по какой-то причине вы работаете на системе с привилегиями администратора или опытного пользователя, не обязательно запускать все приложения с этими привилегиями. Вы можете запускать, например, браузер с привилегиями гостевой учетной записи.

Для доступа к банковским счетам или платежным online системам я рекомендую использовать отдельные компьютеры или виртуальную ОС с ограниченным доступом к сети на рабочем месте и к сети Интернет. Компания Microsoft выпустила Windows Virtual PC – это приложение, которое позволяет запустить внутри себя любую операционную систему, работая в основной ОС. Из этой системы вы можете, например, осуществлять платежи, управлять счетами. После окончания работы с банковским приложением, вы останавливаете работу Virtual PC. Если на основной системе присутствуют вредоносные приложения, они не смогут получить доступ к виртуальной системе и похитить потенциально важные данные. Кроме того, многие вредоносные приложения преднамеренно не запускаются в виртуальной среде. Это объясняется тем, что виртуальные системы используются аналитиками антивирусных компаний для изучения поведения вредоносного ПО. С точки зрения обеспечения безопасности личных данных, этот недостаток можно использовать в своих полезных целях.

Защита информации

Также у Microsoft есть комплексное решение по защите от угроз, ориентированное на небольшие компании – Microsoft Forefront Security Suite.

Рекомендации по защите от целенаправленных атак

После выполнения всех рекомендаций по защите от атак общей направленности, можно приступить к защите от целенаправленных атак. Следует понимать, что от подобных атак полностью защититься невозможно. Существует возможность лишь максимально увеличить расходы атакующего на проведение самой атаки и тем самым сделать эту атаку нерентабельной. Никто не будет тратить десятки тысяч долларов для того, чтобы получить информацию, которая этих денег не стоит.

Утечка данных

Утечка данных (преднамеренная и случайная) исходит, как правило, от сотрудников компании. Существуют средства противодействия утечкам информации или DLP (Data Leakage Prevention) системы.

Ниже приведена обзорная таблица подобных решений от разных производителей.