Для чего нужна кибербезопасность

Что такое кибербезопасность и почему она важна?

Все без исключения пользователи интернета подвержены риску быть взломанными, вернее — их компьютеры, смартфоны и другие устройства с выходом в глобальную сеть. Для предотвращения попыток злоумышленников украсть личные данные, повредить/удалить файлы с целью шантажа и т.д. как раз и были разработаны различные инструменты защиты от сетевых атак. Все принимаемые меры, направленные на защиту цифровых данных, работоспособности компьютерных систем или даже отдельной программы, относятся к мерам кибербезопасности.

ПОЧЕМУ КИБЕРБЕЗОПАСНОСТЬ ТАК ВАЖНА?

Ввиду того, что в современном мире очень многое зависит от стабильности работы компьютеризированных систем, кибербезопасности уделяется огромное внимание. Кибербезопасность можно легко сравнить с пожарной безопасностью. Если здание не оснастить реагирующей на дым сигнализацией, системами пожаротушения и т.д., то его эксплуатация не может считаться безопасной для жителей или сотрудников.

То же самое и с компьютерами. Если, например, к персональным/секретным данным, хранящимся на жестких дисках, кто и откуда угодно может получить доступ, то их хранение не может считаться безопасным. И чтобы обезопасить их, требуется принятие всесторонних мер защиты, чем и занимаются специалисты в области кибербезопасности.

КАКИЕ УГРОЗЫ ПОДСТЕРЕГАЮТ НАС НА КАЖДОМ ШАГУ?

Злоумышленники придумали большое количество способов получения доступа к личной информации, нарушению работы компьютерных программ, устройств или целых систем, как, например, интернет-банкинг. Приведем несколько самых распространенных типов сетевых угроз:

Конечно, это далеко не весь перечень существующих сегодня сетевых угроз, с которыми могут столкнуться все — не только специалисты в области кибербезопасности, но и простые пользователи.

КАК ПРОТИВОСТОЯТЬ СЕТЕВЫМ УГРОЗАМ?

Чтобы защитить собственную цифровую жизнь от злоумышленников и мошенников, специалистом в области кибербезопасности быть необязательно. Достаточно следовать общеизвестным правилам при работе в сети:

Конечно, не забываем использовать антивирусы с функциями защиты от сетевых угроз (со встроенным брандмауэром — фаерволом).

Остались вопросы, предложения или замечания? Свяжитесь с нами и задайте вопрос.

Что такое кибербезопасность?

в Компьютеры 14.05.2019 0 451 Просмотров

Киберпреступность – глобальная проблема, доминирующая в новостном цикле. Она представляет угрозу для личной безопасности и ещё большую угрозу для крупных международных компаний, банков и правительств. Сегодняшняя организованная киберпреступность далеко от теневых одиноких хакеров прошлого теперь крупные организованные преступные группы функционируют как стартапы и часто нанимают высококвалифицированных разработчиков, которые постоянно внедряют инновации в онлайн-атаки. С таким количеством данных, чтобы использовать их, кибербезопасность стала необходимой.

Зачем нам нужна кибербезопасность?

Я решил написать эту статью на тему ” Что такое кибербезопасность?” Кибербезопасность – это набор инструментов, политик, концепций безопасности, мер безопасности, руководств, подходов к управлению рисками, действий, обучения, лучших практик, гарантий и технологий, которые можно использовать для защиты кибер-среды, организации и активов пользователей. Активы организации и пользователя включают в себя подключенные вычислительные устройства, персонал, инфраструктуру, приложения, услуги, телекоммуникационные системы и совокупность передаваемой и/или хранимой информации в кибер-среде.

Кибербезопасность стремится обеспечить достижение и поддержание свойств безопасности организации и активов пользователя от соответствующих угроз безопасности в кибер-среде.

Простое определение кибербезопасности

Комплекс мер, действий, инструментов и вещей, обеспечивающих защиту киберпространства от киберугроз и уязвимостей киберпространства. Это означает, что в кибербезопасности мы имеем дело только с угрозами через киберпространство (а не с угрозами для киберпространства, такими как физические бедствия в центре обработки данных, отсутствие электроэнергии, прямой саботаж, кража планшета или смартфона…). Давайте рассмотрим некоторые из наиболее распространенных кибератак, которые преследовали нас как сообщество с самого начала интернета.

Виды кибератак

С вычислительной точки зрения, безопасность включает в себя кибербезопасность и физическую безопасность — обе используются предприятиями для защиты от несанкционированного доступа к центрам обработки данных и другим компьютеризированным системам. Информационная безопасность, которая призвана поддерживать конфиденциальность, целостность и доступность данных, является подмножеством кибербезопасности. Использование кибербезопасности может помочь предотвратить кибератаки, нарушения данных и кражу личных данных и может помочь в управлении рисками.

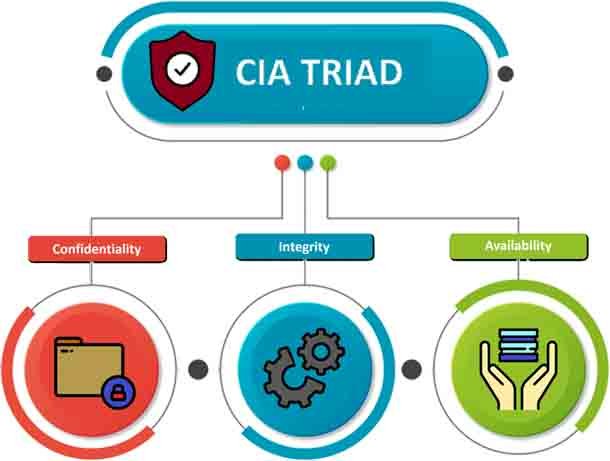

Поэтому, говоря о кибербезопасности, можно задаться вопросом: “от чего мы пытаемся защититься?” Есть три основных аспекта, которые мы пытаемся контролировать:

Эти три термина синонимичны очень известной триады ЦРУ, которая означает конфиденциальность, целостность и доступность. Триада ЦРУ также обычно называется тремя столпами безопасности, и большая часть политики безопасности организации построена на этих трех принципах.

Триада ЦРУ

Триада ЦРУ, которая выступает за конфиденциальность, целостность и доступность, является моделью проектирования, чтобы направлять компании и организации, чтобы они могли сформировать свою политику безопасности. Она также известна как триада AIC, чтобы избежать путаницы с Центральным разведывательным управлением(ЦРУ). Компоненты триады считаются наиболее важными и фундаментальными компонентами безопасности. Поэтому позвольте мне кратко рассказать вам всё о трёх компонентах.

Конфиденциальность

Конфиденциальность – это защита личной информации. Конфиденциальность означает сохранение информации клиента между вами и клиентом, и не говорить другим, включая сотрудников, друзей, семью и т.д.

Цельность

Целостность, в контексте компьютерных систем, относится к методам обеспечения того, чтобы данные были реальными, точными и защищенными от несанкционированного изменения пользователями.

Доступность

Доступность в контексте компьютерной системы означает возможность доступа пользователя к информации или ресурсам в определенном месте и в правильном формате.

Как реализуется кибербезопасность?

Существует множество процедур для фактического внедрения кибербезопасности, но есть три основных шага при фактическом устранении проблемы, связанной с безопасностью.

Первый шаг заключается в том, чтобы распознать проблему, которая вызывает проблему безопасности, например, мы должны распознать, есть ли атака отказа в обслуживании или человек находится в середине атаки. Следующим шагом является оценка и анализ проблемы. Мы должны убедиться, что мы изолируем все данные и информацию, которые могли быть скомпрометированы в такой атаке. Наконец, после оценки и анализа проблемы, последний шаг необходимо разработать патч, который фактически решает проблему и возвращает организацию в рабочее состояние.

При выявлении, анализе и лечении кибератаки существуют три принципа, которые учитываются при различных расчетах. Они:

Есть вопрос к нам? Пожалуйста, укажите это в разделе комментариев, и мы свяжемся с вами.

Что такое кибербезопасность?

Кибербезопасность — это деятельность, направленная на защиту систем, сетей и программ от цифровых атак. Целью таких кибератак обычно является получение доступа к конфиденциальной информации, ее изменение или уничтожение, вымогательство денег у пользователей или нарушение нормального бизнес-процесса.

Сегодня внедрение эффективных мер кибербезопасности особенно трудно, поскольку устройств стало больше, чем людей, а хакеры применяют все более изощренные методы атак.

Связаться с Cisco

В чем смысл кибербезопасности?

Грамотный подход к кибербезопасности предполагает несколько уровней защиты для компьютеров, сетей, программ и данных. Организация должна наладить правильное взаимодействие людей, процессов и технологий для развертывания эффективной защиты от кибератак. Система унифицированного управления угрозами (UTM) автоматизирует интеграцию ряда продуктов Cisco для обеспечения безопасности и ускоряет реализацию ключевых функций защиты: обнаружения, анализа и устранения.

Пользователи должны понимать и соблюдать базовые принципы защиты данных, такие как выбор надежных паролей, осторожность при обращении с вложениями в электронной почте и резервирование данных. Подробнее о базовых принципах кибербезопасности.

Процессы

Организации должны развернуть систему по предотвращению кибератак и устранению их последствий. В этом может помочь одна признанная стратегия. Она объясняет, как выявлять атаки, защищать системы, обнаруживать угрозы, реагировать на них и устранять последствия успешных атак. Смотреть видео с описанием стратегии NIST Cybersecurity Framework (1:54)

Технологии

Технологии лежат в основе создания средств компьютерной безопасности для защиты организаций и частных лиц от кибератак. Защищать нужно объекты трех основных групп: конечные устройства, такие как компьютеры, интеллектуальные устройства и маршрутизаторы, сети и облако. Распространенными технологическими решениями для защиты этих объектов являются межсетевые экраны нового поколения, фильтрация DNS, защита от вредоносного ПО, антивирусное ПО и решения для защиты электронной почты.

Важность обеспечения безопасности в киберпространстве

Передовыми программами кибербезопасности в современном сетевом мире пользуется каждый. На индивидуальном уровне кибератака может привести к самым разным последствиям: от кражи личности до попыток вымогательства и потери таких важных данных, как семейные фотографии. Любой человек зависит от объектов критически важной инфраструктуры: электростанций, больниц и финансовых учреждений. Защита этих и других организаций имеет принципиальное значение для нормального функционирования нашего общества.

Все люди также пользуются результатами трудов исследователей в области кибербезопасности. К таким исследователям относятся 250 ученых из команды Talos, которые изучают новые угрозы и подходы к кибератакам. Они выявляют уязвимости, рассказывают широкой аудитории о важности кибербезопасности и усиливают защиту средств с открытым исходным кодом. Их работа делает Интернет безопаснее для всех.

🔐 Что такое кибербезопасность и почему за этой профессией будущее?

Mikhail Dyadkin

Что такое кибербезопасность и почему за этой профессией будущее?

Роль кибербезопасности в современном мире

Утечки данных в компаниях приносят как прямые финансовые убытки, так и отложенные репутационный ущерб. Атаки на ценную информацию бывают внешними и внутренними:

Вот последствия нескольких недавних утечек данных:

Несколько раз в год случаются «мега-утечки», когда в открытый доступ попадают конфиденциальные данные десятков и сотен миллионов пользователей. Самая масштабная утечка информации произошла в 2019 г., когда в открытом доступе были опубликованы логины и пароли электронных почт 773 млн. человек. Ранее в 2018 г. оказались скомпрометированы более 500 млн. клиентов гостиничной сети Marriott, 440 млн. пользователей программного обеспечения Veeam, 300 млн. клиентов логистической компании SF Express.

В России после взлома сайта Рособрназдора «утекли» данные более 14 млн. бывших студентов. В мае 2019 г. в открытом доступе оказались персональные данные 900 тыс. клиентов «ОТП Банк», «Альфа-банк» и банка «Хоум кредит».

С утечками данных столкнулись ЦРУ, ФБР, министерства обороны США, Великобритании, Японии, Европарламент, Международный олимпийский комитет, Народный банк Китая, сервисы BitTorrent, GitHub, Skype, Tinder, WhatsApp и YouTube.

Данные утекают не только через сеть. Нередко хакеры и инсайдеры получают ценные данные с помощью сменных носителей, голосовых сообщений, SMS, аудио- и видеоканалов связи, через бумажные документы и даже изучая содержимое мусорных корзин. Распространённой проблемой остаётся кража или утеря ноутбуков и других гаджетов.

Информация как товар

В Даркнете продают и покупают базы данных, в которых хранится личная и конфиденциальная информация. Среди товаров на этом незаконном рынке есть логины и пароли администраторов различных ресурсов, а также данные, необходимые для доступа к финансовой и банковской информации. Дороже всего обходятся учётные записи, необходимые для доступа к сайтам, доменам и другим сетевым ресурсам. Нередко такие данные уходят с аукционов по цене от 125 тыс. до 500 тыс. долл. за одну учётную запись.

Данные пользователей антивирусных программ, логины и пароли к файлообменным сетям стоят 1-2 долл. за валидную пару – их продают десятками тысяч. По сдельной цене, в несколько десятков или сотен долларов уходят данные для доступа к социальным сетям. Затем такие данные используются для различных афер, связанных с получением кредитов, оформлением рассрочки, регистрации сомнительных компаний.

Стоимость информации

Важно, что ценность информации быстро меняется. Если первый покупатель получает базу данных о пользователях банка по цене в несколько тысяч рублей за запись, то после нескольких перепродаж цена записи падает ниже одного рубля. Нередко пользователи сами помогают мошенникам, предоставляя им свою конфиденциальную информацию при заполнении «анкеты на розыгрыш». Бывает и так, что информация, предоставленная для получения туристической визы или рассрочки, «утекает» из компании, обязанной хранить такие данные.

Многократное использование учетных данных

Те, кто собираются совершить преступление от имени другого человека, могут в Даркнете приобрести «цифровую личность», в состав которой входят как записи в социальных сетях, так и данные для доступа в почтовые, стриминговые и другие сервисы. Есть на нелегальных площадках и услуга аренды чужой учётной записи с оплатой по времени пользования.

Медицинские данные и кибербезопасность

По данным «Лаборатории Касперского», в 2019 и 2020 годах медицинская информация становится для хакеров актуальнее финансовой и банковской. Данные о здоровье используются для шантажа, обмана не только самих пользователей, но и их родственников. Киберпреступники потенциально могут изменять электронные медицинские карты пациента, затрудняя постановку диагноза, заставляя врачей назначать неправильное лечение.

Оказалось, что для удалённого взлома уязвимы даже аппараты медицинских исследований и МРТ. Ещё в 2017 году компании по производству медицинского оборудования Abbott пришлось обновить программное обеспечение для 465 тыс. кардиостимуляторов – уязвимость позволяла хакеру менять сердечный ритм пациента.

Методы информационного нападения

Существует два основных метода взлома пароля:

Это далеко не все доступные современным киберпреступникам способы. В их распоряжении также имеются :

Какие задачи решают специалисты по кибербезопасности?

Специалисты по кибербезопасности защищают ресурсы компаний и организаций от взлома. В этом направлении достигнуты определённые успехи: в сети перестали появляться масштабные утечки из Пенсионного фонда, ГИБДД и других государственных организаций России.

В распоряжении специалистов по защите информации системы аутентификации и идентификации по биометрическим данным, системы криптографической защиты каналов передачи и носителей данных, программные решения для управления ключами шифрования. Используются защищённые корпоративные туннели VPN, профессиональные Firewall, закрытые облачные сервисы.

Для начала карьеры в этой области хорошим решением станет пройти курс по информационной безопасности. Однако для того, чтобы получить от курса максимальную пользу, его должны вести практикующие специалисты. Обратите внимание на курсы по информационной безопасности онлайн-университета GeekBrains. Освоение практической части материала включает в себя командные соревнования. На протяжении всего периода обучения личный куратор помогает освоить как теоретическую, так и практическую информацию. К основному курсу возможно добавление дополнительных специальностей, например, таких, как «аудит», «системы сбора логов» и «защита персональных данных».

Что такое кибербезопасность?

Кибербезопасность (ее иногда называют компьютерной безопасностью) – это совокупность методов и практик защиты от атак злоумышленников для компьютеров, серверов, мобильных устройств, электронных систем, сетей и данных. Кибербезопасность находит применение в самых разных областях, от бизнес-сферы до мобильных технологий. В этом направлении можно выделить несколько основных категорий.

Масштаб распространения киберугроз

Год за годом в мире становится все больше угроз и происходит все больше утечек данных. Статистика шокирует: согласно отчету RiskBased Security, только за первые девять месяцев 2019 года было зафиксировано 7,9 миллиардов случаев утечки данных. Эти цифры превышают показатели за тот же период 2018 года более чем в два раза (на 112 %).

Чаще всего утечке данных подвергаются медицинские и государственные учреждения или организации из сферы розничной торговли. В большинстве случаев причина – действия преступников. Некоторые организации привлекают злоумышленников по понятной причине – у них можно украсть финансовые и медицинские данные. Однако мишенью может стать любая компания, ведь преступники могут охотиться за данными клиентов, шпионить или готовить атаку на одного из клиентов.

Компания International Data Corporation прогнозирует, что если количество киберугроз будет расти и дальше, то объем расходов на решения в области кибербезопасности к 2022 году достигнет 133,7 миллиардов долларов США. Правительства разных стран борются с преступниками, помогая организациям внедрять эффективные методы кибербезопасности.

Так, Национальный институт стандартов и технологий США (National Institute of Standards and Technology, NIST) разработал принципы безопасной IT-инфраструктуры. NIST рекомендуют проводить постоянный мониторинг всех электронных ресурсов в реальном времени, чтобы выявить вредоносный код, пока он не нанес вреда, и предотвратить его распространение.

Национальный центр кибербезопасности (National Cyber Security Centre) правительства Великобритании выпустил руководство 10 steps to cyber security (10 шагов к кибербезопасности). В нем говорится о том, насколько важно вести наблюдение за работой систем. В Австралии рекомендации по борьбе с новейшими киберугрозами регулярно публикует Австралийский центр кибербезопасности (Australian Cyber Security Centre, ACSC).

Виды киберугроз

Кибербезопасность борется с тремя видами угроз.

Как злоумышленникам удается получить контроль над компьютерными системами? Они используют различные инструменты и приемы – ниже мы приводим самые распространенные.

Вредоносное ПО

Название говорит само за себя. Программное обеспечение, которое наносит вред, – самый распространенный инструмент киберпреступников. Они создают его сами, чтобы с его помощью повредить компьютер пользователя и данные на нем или вывести его из строя. Вредоносное ПО часто распространяется под видом безобидных файлов или почтовых вложений. Киберпреступники используют его, чтобы заработать или провести атаку по политическим мотивам.

Вредоносное ПО может быть самым разным, вот некоторые распространенные виды:

SQL-инъекция

Этот вид кибератак используется для кражи информации из баз данных. Киберпреступники используют уязвимости в приложениях, управляемых данными, чтобы распространить вредоносный код на языке управления базами данных (SQL).

Фишинг

Фишинг – атаки, цель которых – обманом заполучить конфиденциальную информацию пользователя (например, данные банковских карт или пароли). Часто в ходе таких атак преступники отправляют жертвам электронные письма, представляясь официальной организацией.

Атаки Man-in-the-Middle («человек посередине»)

Это атака, в ходе которой киберпреступник перехватывает данные во время их передачи – он как бы становится промежуточным звеном в цепи, и жертвы об этом даже не подозревают. Вы можете подвергнуться такой атаке, если, например, подключитесь к незащищенной сети Wi-Fi.

DoS-атаки (атаки типа «отказ в обслуживании»)

Киберпреступники создают избыточную нагрузку на сети и серверы объекта атаки, из-за чего система прекращает нормально работать и ею становится невозможно пользоваться. Так злоумышленники, например, могут повредить важные компоненты инфраструктуры и саботировать деятельность организации.

Новейшие киберугрозы

С какими из новейших киберугроз сталкиваются пользователи и организации? Рассмотрим некоторые из тех, что попали в отчеты правительств Великобритании, США и Австралии.

Троянец Dridex

В декабре 2019 года Министерство юстиции США обвинило лидера группы киберпреступников в участии в атаке с использованием зловреда Dridex. Эта кампания затронула общественные, правительственные и деловые структуры по всему миру.

Dridex – банковский троянец с широким набором возможностей, который появился в 2014 году. Он проникает на компьютеры жертв с помощью фишинговых писем и вредоносных программ. Dridex может красть пароли, данные банковских карт и личную информацию пользователей, которые затем используют мошенники. Размер причиненного им финансового ущерба исчисляется сотнями миллионов.

Чтобы защититься, Национальный центр кибербезопасности Великобритании рекомендует устанавливать на устройства последние обновления безопасности и антивирусное ПО свежих версий, а также регулярно выполнять резервное копирование файлов.

Мошенничество на сайтах и в приложениях для знакомств

В феврале 2020 года ФБР предупредило граждан США о случаях мошенничества на сайтах знакомств, а также в чатах и приложениях. Эксплуатируя стремление найти партнера, киберпреступники выманивают у жертв личную информацию.

Как следует из отчета ФБР, в 2019 году жертвами таких киберугроз стали 114 жителей штата Нью-Мексико, их финансовые потери составили около 1,6 миллиона долларов США.

Emotet

В конце 2019 года Австралийский центр кибербезопасности предупредил организации о распространении киберугрозы под названием Emotet.

Emotet – сложно устроенный троянец, способный похищать данные, а также загружать вредоносное ПО на устройства. Его жертвами часто становились те, кто использовал простые пароли – это в очередной раз напомнило пользователям, что нужно использовать более сложные комбинации.

Защита конечных пользователей

Поговорим о еще одном важном аспекте кибербезопасности – защите конечных пользователей и их устройств (тех, кто использует программу или систему). Часто именно конечный пользователь случайно загружает вредоносную программу на компьютер, ноутбук или смартфон.

Как инструменты кибербезопасности (защитные программы) помогают защитить конечных пользователей и их устройства? В защитных средствах используются криптографические протоколы, которые позволяют шифровать электронную почту, файлы и другие важные данные. Этот механизм не дает киберпреступникам украсть и перехватить данные или получить к ним доступ.

Решения, защищающие конечных пользователей, проверяют их устройства на наличие вредоносного кода, помещают вредоносов на карантин и затем удаляют их из системы. Такие программы могут найти и удалить вредоносный код, спрятанный в основной загрузочной записи (MBR), а также умеют шифровать или полностью стирать информацию на жестком диске.

Защитные средства обнаруживают вредоносные программы в режиме реального времени, многие из них применяют эвристический и поведенческий анализ – следят за действиями вредоноса и его кода. Это помогает бороться с полиморфным и метаморфным вредоносным ПО – вирусами и троянцами, которые могут менять свою структуру. Защитные инструменты умеют изолировать потенциально вредоносное ПО в специальной виртуальной среде (подальше от сети пользователя), чтобы затем проанализировать его поведение и научиться лучше распознавать новые источники угроз.

Профессионалы в области кибербезопасности ищут и анализируют новые угрозы, а затем разрабатывают способы борьбы с ними. Важно научить сотрудников правильно пользоваться защитным ПО. Чтобы защитные средства эффективно выполняли свои функции, они всегда должны быть во включенном состоянии и постоянно обновляться.

Как защититься от атак: полезные советы по кибербезопасности

Предлагаем вам советы о том, как оградить компанию и ее сотрудников от киберугроз.

Больше информации по теме:

Продукты и решения:

Кибербезопасность промышленного предприятия