Dmz что это в роутере mikrotik

Настройка фильтрации трафика на MikroTik. Часть 3

Ближайшие

тренинги Mikrotik

MTCEWEEnterprise Wireless Engineer

Места

проведения

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

г. Санкт-Петербург, ст. м. «Приморская»,

ул. Одоевского, д. 24 к. 1, 2 этаж

Использование собственных цепочек обработки трафика (Custom Chain)

В прошлых частях статьи мы ознакомились с базовыми настройками файрволла, из которых мы, в том числе, узнали, что межсетевой экран маршрутизатора последовательно проверяет пакет на соответствие правилам фильтрации сверху-вниз. Проверка прекращается в тот момент, когда пакет будет либо пропущен на следующий этап обработки трафика (Action=Accept), либо прохождение пакета будет запрещено (Action=reject,drop,tarpit).

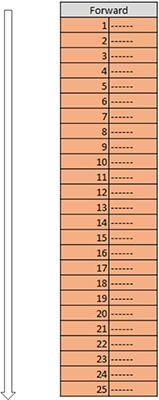

Таким образом, если мы представим себе файрволл, состоящий из 25 правил, то выглядеть это будет следующим образом:

При этом, если пакет соответствует только правилу номер 25, он все равно будет проверен на соответствие правилам с номера 1 по номер 24, на что будут потрачены ресурсы маршрутизатора.

Ситуация осложняется тем, что есть «очень дорогие», с точки зрения процессорного времени, правила фильтрации. В этих случаях приходит на выручку возможность писать собственные цепочки (Chain) обработки правила.

Если вы когда-либо занимались программированием, то собственная цепочка очень похожа на процедуру, вызов которой осуществляется указанием в поле Action команды Jump с именем цепочки, возврат же происходит на следующее правило за вызовом цепочки, по окончании обработки трафика в цепочке, либо если в каком-либо правиле собственной цепочки было использовано Action=Return, что прервало дальнейшую обработку цепочки.

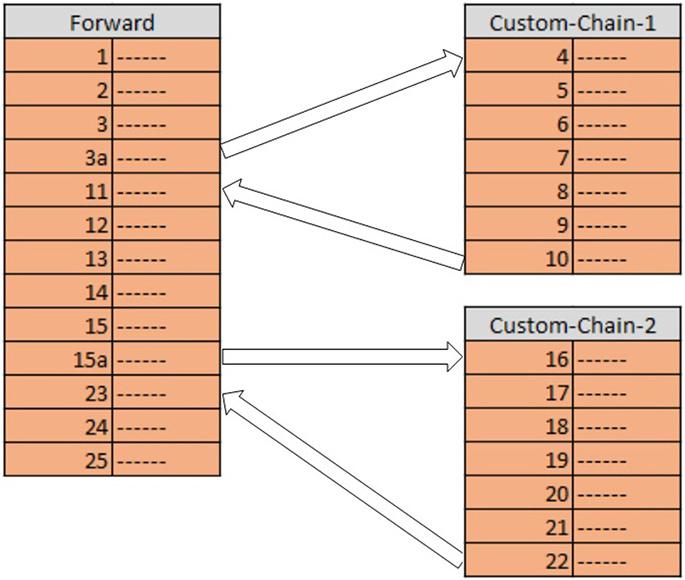

Графически это можно

отобразить так

При этом надо обратить внимание, что пакет попадет в цепочку Custom-Chain-1, только если он будет соответствовать условиям, обозначенным в правиле 3a, а в цепочку Custom-Chain-2, только если он соответствует правилу 15a.

В результате очевидно, что среднее количество правил, на которые проверяется пакет, уменьшается, что увеличивает производительность маршрутизатора.

Так же хочется обратить внимание что одну и ту же цепочку можно вызывать из разных цепочек (в том числе и своих) фильтрации трафика. Например, вы можете написать цепочку с защитой ssh-сервера от подбора пароля и обращаться к ней как из цепочки input (подбор пароля на маршрутизатор), так и из цепочки forward, защищая один или несколько внутренних серверов.

Для примера обсудим, как производится настройка роутера Микротик, имеющего несколько WAN-интерфейсов. В этом случает у вас возникает необходимость либо написания достаточно большого количества одинаковых правил для каждого WAN-интерфейса, либо создания собственной цепочки обработки трафика, и вызов ее при попадании пакета извне на любой из WAN-интерфейсов.

Создаем демилитаризо-

ванную зону (DMZ)

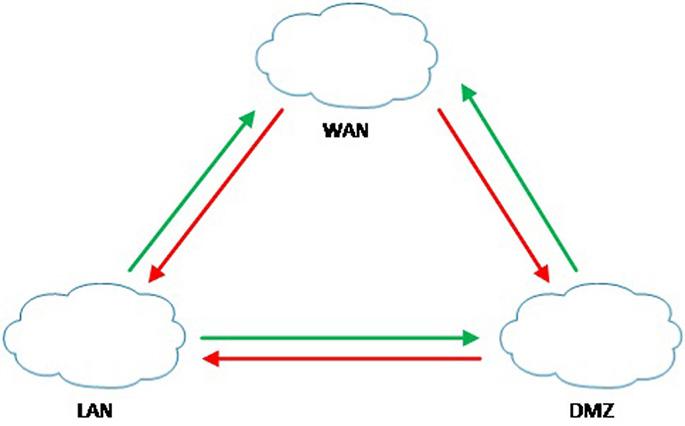

Теперь, после небольшого теоретического отступления про собственные цепочки, которые мы с вами будем использовать, мы переходим к обещанному созданию DMZ. Исходя из второй части статьи, у нас есть 3 интерфейса:

Разделим их по уровню доверия.

LAN – самая доверенная сеть. Из нее можно ходить как в WAN, так и в DMZ без ограничений. Чтобы из других сетей попасть в LAN, требуется отдельное правило на файрволле.

DMZ – сеть с промежуточным уровнем доверия. Из нее можно ходить в WAN, однако в LAN без специального разрешения доступ закрыт.

WAN – самая небезопасная сеть. С нее по умолчанию закрыт доступ как в LAN, так и в DMZ.

Графически это можно представить так:

Так же предположим, что в DMZ у нас есть www-сервер с адресом 10.10.10.100, который должен быть доступен из WAN (Вопросы настройки NAT в этой статье не рассматриваются). Так же из DMZ разрешено обращение на порт 22(ssh) хоста 192.168.88.200 расположенного в LAN.

Настройка маршрутизатора

Так как в этой части статьи мы работаем с трафиком, идущим через маршрутизатор, основной цепочкой (Chain) для такого трафика является forward.

Сначала разрешим все соединения с состояниями соединения равными established и related, и запретим с состоянием соединения равным invalid, независимо от интерфейсов. Так как мы уже знаем, что фильтровать трафик логично только на новых соединениях (connection-state=new).

Кроме того, наибольшее количество пакетов как раз относятся к уже установленным соединениям, и указание этого правила в начале списка несколько увеличит производительность.

Вам помогла эта статья?

Приглашаем пройти обучение в нашем тренинг-центре и научиться настраивать оборудование MikroTik на профессиональном уровне! Узнайте расписание ближайших курсов и бронируйте место!

Зачем нужна демилитаризованная зона (DMZ) в роутере и как её настроить

Вы наверняка встречали в настройках своего роутера непонятный параметр «демилитаризованная зона (DMZ)». Большинству пользователей данная настройка действительно не нужна и уж тем более, мало кто понимает, что туда нужно прописывать.

Однако данная функция может быть весьма полезной в случае, когда необходимо открыть доступ к камерам видео-наблюдения или домашнему игровому серверу. Обычно это реализуется через проброс портов, но в некоторых случаях без настройки демилитаризованной зоны не обойтись. Даже если вы ничем вышеописанным не пользуетесь, не будет лишним узнать что же такое DMZ и как её настроить в случае необходимости.

Итак, простыми словами, DMZ (демилитаризованная зона) — это выделенная часть вашей локальной сети, доступная из Internet. Как правило в ней размещают какие-то общедоступные сервисы типа камер видеонаблюдения, уже упомянутых ранее игровых серверов или сетевого хранилища, к которому нужен доступ из любого места. Причём ваша домашняя (частная) сеть остается закрытой настройками роутера без каких-либо изменений.

Если проводить аналогии с обычной жизнью, то DMZ чем-то напоминает клиентскую зону, где клиенты могут находиться только в ней, а персонал может быть как в клиентской, так и в рабочих зонах.

Следует понимать, что ресурсы, размещаемые в демилитаризованной зоне подвергаются максимальному риску к подбору паролей и других сетевых атак. Давайте расскажу для чего такая демилитаризованная зона понадобилась мне и как её настроить.

Настройка демилитаризованной зоны на роутере Beeline

В моём случае возникла проблема с доступом в локальную сеть при автоматическом переключении роутера MikroTik на резервный канал связи. Сейчас у меня подключено 2 провайдера, и на основном канале последнее время наблюдаются постоянные перебои с предоставлением услуг связи (отдельный привет провайдеру «Virgin Connect» он же «Мегамакс»).

Резервный канал заведён от Beeline через отдельный роутер (предоставлен провайдером), который отвечает ещё и за гостевую сеть Wi-Fi. Чтобы было понятней, вот так выглядит схема выхода в Интернет:

Как видите, резервный канал получился за двойным NAT, что крайне затрудняет настройку удалённого доступа к ресурсам внутри сети, да ещё и без статического IP-адреса у второго провайдера (как подключаться к роутеру с динамическим IP адресом я рассказывал совсем недавно).

Дабы не изобретать костили и велосипеды, было решено на роутере резервного канала настроить демилитаризованную зону и указать в качестве открытого хоста основной роутер MikroTik.

Следует заметить, что подавляющее большинство бюджетных моделей не умеют создавать полноценную DMZ, выделяя сегмент сети, но нам это и не нужно — одного IP-адреса вполне достаточно, чтобы прописать в неё мой MikroTik и открыть доступ из внешней сети ко всем его доступным портам.

Показываю как это делается на примере роутера от Beeline (настройка роутеров других производителей не сильно отличается, главное понять принцип и что куда следует прописывать). В интерфейсе устройства находим вкладку с названием DMZ и прописываем туда адрес сетевого устройства из вашей сети, к которому необходимо открыть полный доступ. Например, у роутера, который выдали мне в Beeline, настройка DMZ расположена в на вкладке «Дополнительно»:

Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Как настроить демилитаризованную зону DMZ в Mikrotik Router OS

Одной из довольно распространённых задач, при настройке небольших, чаще всего – домашних локальных сетей, является организация демилитаризованной зоны (DMZ) для определённого компьютера. Одним словом, чтобы все приходящие запросы, не зависимо от порта, попадали на конкретный IP адрес минуя NAT и Firewall маршрутизатора. Чаще всего, это бывает необходимо для организации различных сервисов на конкретном компьютере, например, игровых серверов и т.д.

Если речь идёт о бытовых (SOHO) маршрутизаторах, таких как большинство моделей популярных ныне марок: D-Link, TP-Link, Asus и прочие, то там всё довольно просто. Достаточно найти в интерфейсе меню DMZ, поставить “галочку” и вписать нужный IP адрес. А вот в Mikrotik Router OS отдельного пункта, такого как DMZ, попросту нет. И часто многих это ставит в тупик. Так как же настроить демилитаризованную зону в маршрутизаторах Mikrotik?

Но реально, всё довольно просто, ведь DMZ, это по сути, обычное перенаправление портов dstnat, только для всех портов сразу и независящее от протокола.

Делается это вот такой командой:

Где [WAN_Interface] – интерфейс к которому подключён ваш провайдер, например ether1 или pppoe1, если вы подключаетесь к провайдеру по протоколу PPPoE. И [IP_Address_of_DMZ_host], это IP адрес компьютера, который и будет демилитаризован.

Например, если ваш провайдер подключён по протоколу PPPoE и имеет имя интерфейса pppoe1, а у компьютера, для которого нужно создать DMZ, IP адрес 192.168.88.3, то эта команда будет выглядеть как:

Проверить правильность этих действий, можно командой:

Она должна отобразить все существующие записи NAT, в том числе и созданную нами.

Если же вы привыкли использовать GUI интерфейс, то это можно сделать следующим образом. Открыть меню IP Firewall, перейти на вкладку NAT и добавить новое правило.

In. interface: pppoe1

To addresses: 192.168.88.3

Но бывают ещё такие случаи, например, когда вам необходимо сохранить доступ к маршрутизатору извне (из Интернета), скажем по протоколу SSH. Для этого нам необходимо оставить доступ по 22 порту именно к Mikrotik. Это тоже довольно просто. Достаточно задать команду:

Где [WAN_Interface] – интерфейс к которому подключён ваш провайдер.

Только хочу обратить ваше внимание на то, что в этом случае, эта запись должна быть выше чем запись с демилитаризацией определённого компьютера, так как правила NAT выполняются в порядке очереди.

Настройка фильтрации трафика на Mikrotik

Введение

С момента своего появления сеть Интернет многократно выросла. Также многократно увеличились такие показатели сети, как предоставляемые ресурсы, скорости обмена информацией, скорости подключения. Однако вместе с ростом полезных ресурсов, многократно выросли риски кражи информации, использования ресурсов не по назначение и другие опасности. Таким образом, каждый системный администратор ежедневно сталкивается с вопросами защиты обслуживаемых ресурсов.

Данная статья написана с целью описать функционал фильтрации трафика в операционной системе RouterOS, производства компании Mikrotik.

Особенности работы файрвола

Для базового понимания работы файрвола, необходимо ознакомиться с понятиями цепочки (chain), состояния соединения (connection state), условия и действия (action).

Цепочки (chain)

При фильтрации трафик, в зависимости от своего предназначения попадает в одну из цепочек (chain) обработки трафика. В фильтре предопределены три основные цепочки:

Таким образом мы видим, что для защиты самого маршрутизатора необходимо использовать цепочку input, а для защиты и фильтрации трафика между сетями необходимо использовать цепочку forward.

Кроме того, администратор имеет возможность создавать свои собственные цепочки обработки трафика, к которым можно обращаться из основных цепочек. Данная возможность будет рассмотрена в дальнейшем.

Состояние соединения (connection state)

Каждое из сетевых соединений Mikrotik относит к одному из 4 состояний:

Исходя из вышеизложенного, мы видим, что хорошим вариантом настройки фильтрации пакетов будет следующий набор условий:

Условие

При прохождении пакета через фильтр, маршрутизатор последовательно проверяет соответствие пакета заданным условиям, начиная от правила, расположенного первым. и последовательно проверяя пакет на соответствие правилам номер два, три и так далее, пока не произойдет одно из двух событий:

1.Пакет будет соответствовать заданному условию. При этом сработает соответствующее правило, в котором это условие было задано, после чего обработка пакета будет завершена.

2.Закончатся все условия и пакет не будет признан соответствующим ни одному из них. При этом, по умолчанию он будет пропущен дальше.

Исходя из п.2, нельзя не отметить, что есть две стратегии построения фильтра пакетов:

1.Нормально открытый файрвол. Данный тип настройки можно определить как «Все разрешено, что не запрещено». При этом мы запрещаем прохождение только некоторых типов трафика. Если пакет не соответствует этим типам – он будет пропущен. Обычно данный тип файрвола характерен для мест, где не предъявляется высоких требований к безопасности пользователей, а трафик может быть самым разнообразным и не поддающимся жесткой квалификации. Такая настройка характерна для операторов связи (Интернет-провайдеров), открытых точек доступа, домашних маршрутизаторов.

2.Нормально закрытый файрвол. Данный тип настройки можно определить как «Все запрещено, что не разрешено». При этом разрешается прохождение только определенных типов трафика, а последним правилом в файрволе стоит правило, запрещающее прохождение любого типа трафика. Такой тип настройки файрвола характерен для корпоративного использования, где существуют жесткие требования к безопасности.

Не могу сказать, что какая-то из стратегий является правильной, а какая-то неправильной. Обе стратегии имеют право на жизнь, но каждая — в определенных условиях.

Теперь подробнее распишем все варианты условий, на основании которых мы можем принимать решение о действии.

Как настроить демилитаризованную зону DMZ в Mikrotik Router OS

Одной из довольно распространённых задач, при настройке небольших, чаще всего – домашних локальных сетей, является организация демилитаризованной зоны (DMZ) для определённого компьютера. Одним словом, чтобы все приходящие запросы, не зависимо от порта, попадали на конкретный IP адрес минуя NAT и Firewall маршрутизатора. Чаще всего, это бывает необходимо для организации различных сервисов на конкретном компьютере, например, игровых серверов и т.д.

Если речь идёт о бытовых (SOHO) маршрутизаторах, таких как большинство моделей популярных ныне марок: D-Link, TP-Link, Asus и прочие, то там всё довольно просто. Достаточно найти в интерфейсе меню DMZ, поставить “галочку” и вписать нужный IP адрес. А вот в Mikrotik Router OS отдельного пункта, такого как DMZ, попросту нет. И часто многих это ставит в тупик. Так как же настроить демилитаризованную зону в маршрутизаторах Mikrotik?

Но реально, всё довольно просто, ведь DMZ, это по сути, обычное перенаправление портов dstnat, только для всех портов сразу и независящее от протокола.

Делается это вот такой командой:

/ip firewall nat add chain=dstnat in-interface=[WAN_Interface] action=dst-nat to-addresses=[IP_Address_of_DMZ_host]

Например, если ваш провайдер подключён по протоколу PPPoE и имеет имя интерфейса pppoe1, а у компьютера, для которого нужно создать DMZ, IP адрес 192.168.88.3, то эта команда будет выглядеть как:

/ip firewall nat add chain=dstnat in-interface=pppoe1 action=dst-nat to-addresses=192.168.88.3

Проверить правильность этих действий, можно командой:

/ip firewall nat print

Она должна отобразить все существующие записи NAT, в том числе и созданную нами.

Если же вы привыкли использовать GUI интерфейс, то это можно сделать следующим образом. Открыть меню IP Firewall, перейти на вкладку NAT и добавить новое правило.

In. interface: pppoe1

To addresses: 192.168.88.3

Но бывают ещё такие случаи, например, когда вам необходимо сохранить доступ к маршрутизатору извне (из Интернета), скажем по протоколу SSH. Для этого нам необходимо оставить доступ по 22 порту именно к Mikrotik. Это тоже довольно просто. Достаточно задать команду:

/ip firewall nat add chain=dstnat in-interface= [WAN_Interface] protocol=tcp dst-port=22 action=accept

Где [WAN_Interface] – интерфейс к которому подключён ваш провайдер.

Только хочу обратить ваше внимание на то, что в этом случае, эта запись должна быть выше чем запись с демилитаризацией определённого компьютера, так как правила NAT выполняются в порядке очереди.

Если Вы нашли ошибку в тексте, то выделите ее мышкой и нажмите Ctrl + Enter или нажмите здесь.

Большое спасибо за Вашу помощь! Мы скоро исправим ошибку!

Сообщение не было отправлено. Пожалуйста, попробуйте еще раз.