Doh что это такое

Oblivious DoH – новый стандарт DNS, который улучшает конфиденциальность и безопасность DNS-запросов

Протокол DNS является неотъемлемой частью Интернета: он служит для преобразования доменных имен, например comss.ru, в IP-адреса, используемые компьютерами. Каждый раз, когда вы подключаетесь к сайту в Интернете, используется протокол DNS.

Для работы DNS требуется клиентское устройство, например компьютер, и DNS-сервер. Сервером может управлять ваш Интернет-провайдер или выбранный пользователем DNS-сервис. Смена DNS-провайдера зачастую позволяет улучшить производительность и повысить уровень конфиденциальности.

Внедрение защищенных стандартов DNS с шифрованием, таких как DNS-over-HTTPS и DNS-over-TLS, позволяет защитить DNS-трафик от отслеживания сторонними лицами. Сам по себе DNS-трафик имеет ценность, поскольку на его основе можно проанализировать, какие ресурсы посещает пользователь.

Несмотря на то, что DNS-трафик зашифровывается, DNS-провайдер по-прежнему имеет доступ к IP-адресу клиентского устройства и ко всем его целевым ресурсам. Предложенный стандарт ODoH (Oblivious DNS-over-HTTPS) призван решить данную проблему.

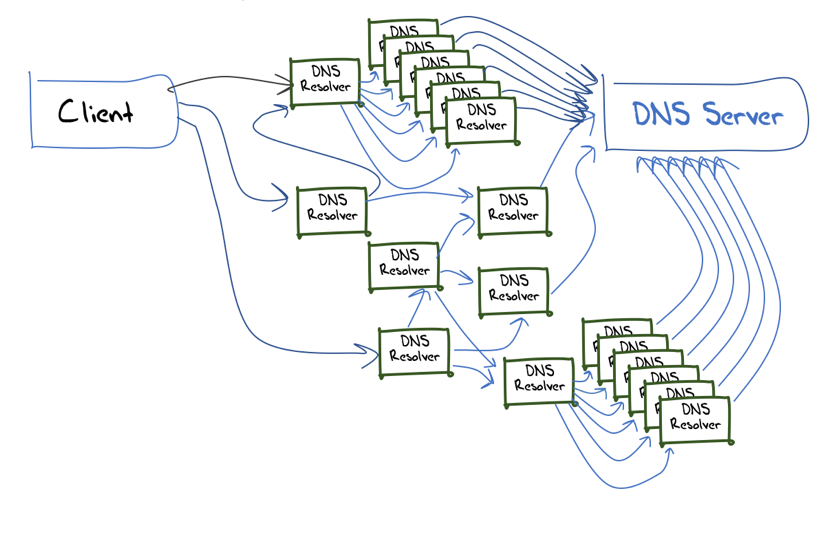

По сути, ODoH добавляет к запросам промежуточное звено прокси, которое находится между клиентским устройством и DNS-провайдером.

Трафик проходит через прокси, что улучшает конфиденциальность.

Таким образом, ODoH добавляет еще один уровень шифрования к самому запросу DNS, чтобы прокси-сервер не мог его прочитать. Компания Cloudflare опубликовала подробный обзор Oblivious DoH с дополнительными техническими деталями. В исследовательской статье «Oblivious DNS-over-HTTPS (ODoH): практическое улучшение конфиденциальности DNS» приводятся подробные сведения о технологии.

Также Cloudflare провела тесты, чтобы оценить производительность при использовании ODoH. Оказалось, что по сравнению с DoH есть лишь незначительное снижение производительности.

DNS-резольвер 1.1.1.1 от Cloudflare уже поддерживает ODoH. Также у компании есть реализации с открытым исходным кодом. Технический директор Firefox, Эрик Рескорла (Eric Rescorla) заявил, что поддержка ODoH в Firefox Browser появится уже скоро.

Oblivious DNS позволяет отделить IP-адрес устройства и DNS-запросы. В результате DNS-провайдеры не смогут связывать IP-адреса с DNS-запросами, что позволит улучшить конфиденциальность в сети.

Что вы думаете о новом стандарте Oblivious DoH?

Глубокий в-DoH. Разбираемся, как работает DNS over HTTPS и кому (не) выгодно его внедрение

Содержание статьи

Шаткая скрепа DNS

Для порядка и связности изложения кратко вспомним основные понятия. Система доменных имен DNS — одна из технологий, лежащих в самой основе современного интернета. С ее помощью соотносятся числовые IP-адреса и более удобные для человека доменные имена. Она построена по принципу иерархического взаимодействия DNS-серверов.

Важный момент: разрабатывалась эта система еще в 1983 году, и поэтому у нее есть некоторые проблемы с безопасностью. Ведь интернет тогда, как известно, был сетью, которая связывала американские научные и военные учреждения, и подключать к ней кого попало не планировалось.

Если вкратце, то корень проблемы в том, что базовая система DNS принимает и передает любые запросы, поступающие в нее. Как во многих других решениях, которые появились на заре интернета, защиты от злонамеренного использования здесь нет. В те времена считалось, что главное — это простота и масштабируемость.

В результате появились разные методы атак на DNS-серверы (например, отравление кеша DNS или перехват DNS). Результат таких атак — перенаправление клиентских браузеров куда-то, куда пользователи попадать не собирались.

Для борьбы с этими бедами Инженерный совет интернета разработал набор расширений DNSSEC, который добавил к DNS-запросам подпись-аутентификацию на основе криптографии с открытым ключом. Но разрабатывался этот набор расширений очень долго. Проблема стала очевидной еще в начале девяностых, направление работы над проблемой определили к 1993 году, первую версию DNSSEC подготовили к 1997 году, попытались внедрить, стали вносить изменения.

Если хочешь подробнее разобраться, от каких угроз DNSSEC должен был защитить DNS, то можешь почитать доклад об анализе угроз того самого Инженерного совета интернета от 2004 года. Как пишут его авторы, спустя десять лет после начала работ настало время отчитаться о том, с какими проблемами и как именно мы собираемся бороться.

Но DNSSEC решает только часть проблемы — он гарантирует аутентичность и целостность данных, но не их приватность. В борьбе за эту цель логичным средством выступает шифрование. Вопрос в том, как именно его реализовать.

Варианты шифрования

Несколько групп разработчиков предложили свои варианты технологических решений. Среди них есть те, которые используют оригинальные способы шифрования, например DNSCrypt или DNSCurve, в котором применяется шифрование с использованием эллиптических кривых. Но решения, оказавшиеся в итоге более популярными, опираются на широко распространенный протокол безопасности TLS. Такими решениями являются DoT (DNS over TLS) и DoH, основной предмет этой статьи.

DoT, как и следует из его названия, использует для зашифрованной передачи DNS-запросов сам протокол TLS. Это влечет за собой смену основных портов и протоколов — вместо UDP по порту 53 используется TCP по порту 853.

DoH устроен иначе и по-другому использует TLS. В DoH TLS-шифрование применяется на уровне протокола HTTPS, с использованием HTTPS-запросов и обращением к HTTP-портам DNS-сервера.

Звучит сложновато? Ян Шауман рассказывает об этом очень точно и доходчиво:

Поскольку HTTPS использует TLS, можно было бы позанудствовать и подоказывать, что технически DoH — это тоже DNS через TLS. Но это было бы неверно. DoT отправляет запросы базового протокола DNS через TLS-соединение на отдельном выделенном порте. DoH использует протокол HTTP на уровне протокола прикладного уровня (HTTP application layer protocol), чтобы отправлять запросы на HTTPS-порт сервера, используя и включая все элементы обычных сообщений HTTP.

DoHодим до сути

Здесь резонно задаться вопросом: а в чем вообще тут может быть проблема? Чем больше безопасности, тем лучше, разве не так?

Ответ на этот вопрос лежит в нюансах выбранных решений, их сильных и слабых сторонах. А именно в том, как новая технология взаимодействует с разными участниками системы DNS, кого из них ее разработчики считают условно заслуживающими доверия, а кого — источниками угрозы. И речь сейчас даже не о хакерах-злоумышленниках, имеющих откровенно преступные цели.

Речь о том, что между пользовательским устройством и конечным сайтом находятся посредники. Администратор сети, файрвол, провайдер интернета — все они могут в своих интересах взаимодействовать с системой DNS, задавая своим резолверам имен DNS настройки того, какие запросы отслеживать, блокировать, модифицировать. Так можно встраивать рекламу, отсекать вредоносный контент, не пускать на определенные ресурсы.

DoT, работая через TLS с его системой сертификатов доверия, точно так же нуждается в DNS-резолвере, которому он сможет доверять. Присутствует гибкая возможность настройки списка доверенных резолверов, возможность централизованного изменения настроек в предварительно доверенной (например, корпоративной) среде, а также возможность переключаться обратно на базовый DNS, если с новой версией возникнут проблемы.

Поскольку для DoT используется новый, выделенный порт, возможно заметить передаваемый трафик и наблюдать за его объемами, шифрование этому никак не помешает. При желании можно даже заблокировать его вовсе.

В общем, DoT нужно грамотно настроить, но зато он содержит некоторые крайне полезные для системных администраторов и сетевых инженеров функции. Поэтому многие из профессионалов и хвалят за это DoT.

С DoH история другая. Эта технология разрабатывалась с расчетом на пользовательские приложения, а именно — браузеры. Это ключевая деталь во всей этой истории. Означает она вот что. При использовании DoH весь трафик, который не относится к браузерам, идет через базовый DNS, но браузерный трафик при этом обходит любые настройки DNS — на уровне операционной системы, локальной сети, провайдера — и, минуя промежуточные этапы, по HTTPS попадает сразу к поддерживающему DoH резолверу DNS.

И к этой схеме есть ряд серьезных вопросов.

Коварные злодеи и теории заговора

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и настроить.

Все шесть производителей основных браузеров планируют поддерживать протокол DNS по HTTPS (DoH), шифрующий DNS-трафик и помогающий усилить конфиденциальность пользователя в сети.

Этот протокол является одной из самых обсуждаемых тем этого года. Он позволяет браузеру прятать DNS-запросы и ответы внутри обычного на первый взгляд HTTPS-трафика.

Это делает DNS-трафик пользователя невидимым для сторонних наблюдателей за сетью, например, провайдеров. Однако если пользователи обожают DoH и считают его благом для конфиденциальности, провайдеры и производители средств кибербезопасности его ненавидят.

Британский провайдер назвал Mozilla «интернет-злодеем» за планы компании по внедрению DoH, а группу лоббистов от Comcast уличили в подготовке документа касательно DoH, который они планируют представить законотворцам Британии, надеясь предотвратить более широкое распространение протокола.

Однако, время уже может быть упущено. Редакция в течение недели связалась с производителями основных веб-браузеров, чтобы узнать об их будущих планах касательно DoH, и все они планируют внедрять протокол в том или ином виде.

Как включить DoH в любом браузере

Вот, что нам известно на сегодня по поводу планов производителей браузеров, связанных с DoH, и о том, как пользователи могут включить DoH в любом браузере.

Brave

«Мы очень хотим реализовать его», — сказал нам Том Лоуэнталь, менеджер продукта из Brave for Privacy & Security.

Однако у команды Brave пока нет точных сроков внедрения DoH. Они занимаются другими улучшениями, связанными с приватностью. К примеру, на этой неделе компания выпустила обновление, улучшающее распознавание скриптов, отслеживающих действия пользователей. На горизонте маячит версия Brave 1.0, и команде нужно сконцентрироваться на её выходе. Но DoH в Brave будет.

«Реализация DoH – это гораздо больше, чем простая техническая задача. Нам нужно решить, какие разумные и защитные установки мы можем включить по умолчанию для большинства людей, не задумывающихся о настройке DNS – но так, чтобы мы ничего не сломали у тех людей и организаций, что тщательно подошли к подстройке своих программ», — сказал Лоуэнталь.

Поскольку Brave основан на открытом проекте Chromium, в нём есть поддержка DoH. Однако команда пока не настроила эту поддержку. В коде она есть, но включается так, как это придумала команда авторов Google Chrome. Включить DoH в Brave можно, перейдя на следующий URL:

Chrome

Google Chrome стал вторым браузером после Firefox, добавившим поддержку DoH. Её можно включить, перейдя по следующему URL:

По-умолчанию DoH не включено для всех. Сейчас Google проводит ограниченный эксперимент с небольшим количеством пользователей, чтобы проверить, как DoH покажет себя при реальном использовании.

Поддержка DoH в Chrome отличается от Firefox, по-умолчанию перенаправляющего DoH-трафик на Cloudflare. Браузер после включения протокола будет отправлять DNS-запросы на всё те же сервера, что и ранее. Если у выбранного сервера окажется интерфейс с поддержкой DoH, тогда Chrome зашифрует DNS-трафик и отправит его на тот же DNS-сервер по протоколу DoH.

Благодаря этому Chrome не перехватывает DNS-настройки ОС – это очень ответственный подход, поскольку браузер может использоваться в условиях больших предприятий.

На текущий момент DoH в Chrome работает так:

Однако есть два способа обойти это и заставить Chrome использовать DoH постоянно и вне зависимости от настроек DNS вашего провайдера.

Во-первых, можно воспользоваться обучающим материалом по принудительному включению поддержки DoH в Chrome. Во-вторых, пользователь может настроить DNS-сервер с поддержкой DoH в своей ОС. Его можно выбрать из списка, и это гарантированно будет работать в Chrome.

В следующем году Microsoft планирует выпустить новую версию браузера Edge на основе кода Chromium. Представитель Microsoft сообщил нам, что компания поддерживает DoH, но точные планы не раскрывает. Однако, версия Edge на основе Chromium уже поддерживает DoH. Её можно включить, перейдя по URL:

Это включит поддержку DoH, но она будет работать только, если ваш компьютер использует DNS с поддержкой DoH – чего в 99% случаев не происходит. Чтобы принудительно включить DoH в Edge, вы можете воспользоваться инструкцией из следующего поста в блоге одного из программистов Edge. Адрес сервера Cloudflare можно заменить на любой другой сервер DoH, который можно выбрать по ссылке. После соответствующей настройки, Edge способен работать с DoH.

Firefox

Mozilla стала пионером этого протокола совместно с Cloudflare. Поддержка DoH уже есть в стабильных версиях Firefox. Её можно включить в настройках в разделе «Настройки сети».

Все критикуют реализацию DoH в Firefox потому, что браузер по умолчанию использует Cloudflare, перезаписывая настройки DNS.

Однако это значение можно поменять, прописав любой сервер с DoH. Из всех браузеров, поддержка протокола в Firefox реализована лучше всего, а настроить её легче всего – в основном потому, что разработчики имели с ней дело дольше остальных.

Сейчас браузер уже включает поддержку DoH по умолчанию для всех пользователей США. Поскольку британское правительство возражает против этого, для британских пользователей эта поддержка по умолчанию включена не будет.

В прошлом Mozilla не гарантировала включение DoH по умолчанию в других странах. Однако, поскольку поддержка протокола уже есть в стабильной версии браузера, пользователю остаётся лишь включить её, и всё будет работать.

Opera

Opera уже встроила поддержку DoH. По умолчанию она выключена, но её можно включить в любой момент, и всё будет работать без дополнительных шагов.

Разработчики Opera используют модуль для работы с DoH сходный с тем, что используется в Firefox, и не оставляют всё на откуп провайдерам, как Chrome. Весь трафик браузера сейчас идёт через резолвер 1.1.1.1 от Cloudflare.

Мы не нашли способа поменять его на другой, но, по крайней мере, DoH в Opera работает. Однако работать с VPN он не будет – если вам нужен DoH, то его придётся отключить.

Чтобы включить DoH в Opera, зайдите сюда:

Safari

Нет данных. Разработчики Safari обычно опаздывают на все вечеринки по добавлению новых возможностей, а Apple недавно вкладывалась в конфиденциальность пользователей, поэтому есть все шансы, что у Safari появится поддержка DoH.

Vivaldi

Представитель Vivaldi сказал, что поддержка DoH связана с реализацией Chrome. Пользователи могут включить её, перейдя по следующему URL:

Однако поскольку DoH в Vivaldi работает так же, как в Chrome, он не будет шифровать DNS-запросы, если пользователь использует DNS-сервер, указанный в ОС, и не поддерживающий шифрование.

Скорее всего, придётся добавить в настройки DNS вашей ОС один из серверов, поддерживающий DoH, чтобы эта функция заработала в Vivaldi, и использовать его постоянно. Мы смогли добиться этого, прописав в настройках DNS-сервер 1.1.1.1.

Представитель Vivaldi сказал, что в будущем поддержка DoH в браузере может поменяться, в зависимости от того, как Google будет изменять поддержку протокола в Chromium.

Минимизация рисков использования DNS-over-TLS (DoT) и DNS-over-HTTPS (DoH)

Защита от DoH и DoT

Контролируете ли вы свой DNS трафик? Организации вкладывают много времени, денег и усилий в обеспечение безопасности своих сетей. Однако, одной из областей, которой часто не уделяется должного внимания, является DNS.

Хорошим обзором рисков, которые приносит DNS является презентация Verisign на конференции Infosecurity.

31% обследованных классов программ-вымогателей использовали DNS для обмена ключами.

Проблема серьезная. По данным исследовательской лаборатории Palo Alto Networks Unit 42, примерно 85% вредоносных программ используют DNS для установления канала управления и контроля, позволяя злоумышленникам легко внедрять вредоносные программы в вашу сеть, а также похищать данные. С момента своего создания трафик DNS в основном был незашифрованным и его легко можно было анализировать защитными механизмами NGFW.

Появились новые протоколы для DNS, направленные на повышение конфиденциальности DNS соединений. Они активно поддерживаются ведущими поставщиками браузеров и другими поставщиками программного обеспечения. Скоро в корпоративных сетях начнется рост зашифрованного DNS-трафика. Зашифрованный трафик DNS, который не анализируется средствами должным образом и разрешен, представляет угрозу безопасности для компании. Например, такой угрозой являются криптолокеры, которые используют DNS для обмена ключами шифрования. Атакующие сейчас требуют выкуп в несколько миллионов долларов за восстановление доступа к вашим данным. В компании Garmin, например, заплатили 10 миллионов долларов.

При правильной настройке NGFW могут запрещать или защищать использование DNS-over-TLS (DoT) и могут использоваться для запрета использования DNS-over-HTTPS (DoH), что позволяет анализировать весь трафик DNS в вашей сети.

Что такое зашифрованный DNS?

Система доменных имен (DNS) преобразует удобочитаемые человеку доменные имена (например, адрес www.paloaltonetworks.com ) в IP-адреса (например, в 34.107.151.202). Когда пользователь вводит доменное имя в веб-браузере, браузер отправляет DNS-запрос на DNS-сервер, запрашивая IP-адрес, связанный с этим доменным именем. В ответ DNS-сервер возвращает IP-адрес, который будет использовать этот браузер.

Запросы и ответы DNS пересылаются по сети в виде обычного текста в незашифрованном виде, что делает его уязвимым для шпионажа или изменения ответа и перенаправления браузера на вредоносные сервера. Шифрование DNS затрудняет отслеживание DNS-запросов или их изменение во время передачи. Шифрование DNS запросов и ответов защищает вас от атаки Man-in-the-Middle, выполняя при этом те же функции, что и традиционный протокол DNS (система доменных имен) с открытым текстом.

За последние несколько лет были внедрены два протокола шифрования DNS:

Эти протоколы имеют одну общую черту: намеренно прячут DNS-запросы от любого перехвата. и от безопасников организации в том числе. Протоколы в основном используют протокол TLS (Transport Layer Security) для установления зашифрованного соединения между клиентом, выполняющим запросы, и сервером, разрешающим запросы DNS, через порт, который обычно не используется для трафика DNS.

Конфиденциальность запросов DNS является большим плюсом этих протоколов. Однако, они создают проблемы безопасникам, которые должны следить за сетевым трафиком и обнаруживать и блокировать вредоносные соединения. Поскольку протоколы различаются по своей реализации, методы анализа будут отличаться у DoH и DoT.

DNS over HTTPS (DoH)

DoH использует хорошо известный порт 443 для HTTPS, для которого в RFC специально указано, что задача состоит в том, чтобы «смешать трафик DoH с другим трафиком HTTPS в одном и том же соединении», «затруднить анализ трафика DNS» и, таким образом, обойти меры корпоративного контроля ( RFC 8484 DoH, раздел 8.1 ). Протокол DoH использует шифрование TLS и синтаксис запросов, предоставляемый общими стандартами HTTPS и HTTP/2, добавляя запросы и ответы DNS поверх стандартных запросов HTTP.

Риски, связанные с DoH

Если вы не можете отличить обычный HTTPS-трафик от запросов DoH, то приложения внутри вашей организации могут (и будут) обходить локальные настройки DNS, перенаправляя запросы на сторонние сервера отвечающие на запросы DoH, что обходит любой мониторинг, то есть уничтожает возможность контроля за DNS трафиком. В идеале вы должны контролировать DoH используя функции расшифрования HTTPS.

Обеспечение видимости и контроля трафика DoH

В качестве наилучшего решения для контроля DoH мы рекомендуем настроить в NGFW расшифровку трафика HTTPS и блокировку трафика DoH (название приложения: dns-over-https).

Во-первых, убедитесь, что NGFW настроен для расшифровки HTTPS, согласно руководству по лучшим методам расшифровки.

Во-вторых, создайте правило для трафика приложения «dns-over-https», как показано ниже:

В качестве промежуточной альтернативы (если ваша организация не полностью реализовала расшифрование HTTPS) NGFW можно настроить для применения действия «запретить» к идентификатору приложения «dns-over-https», но эффект будет ограничен блокировкой определенных хорошо известных серверов DoH по их доменному имени, так как без расшифрования HTTPS трафик DoH не может быть полностью проверен (см. Applipedia от Palo Alto Networks и выполните поиск по фразе «dns-over-https»).

DNS over TLS (DoT)

Протокол DoT использует протокол TLS для обеспечения шифрования, инкапсулирующего стандартные запросы протокола DNS, с трафиком, использующим хорошо известный порт 853 ( RFC 7858, раздел 6 ). Протокол DoT был разработан, чтобы упростить организациям блокировать трафик по порту, либо соглашаться на его использование, но включить расшифровку на этом порту.

Риски, связанные с DoT

Обеспечение видимости и контроля трафика DoT

В качестве наилучшей методики контроля за DoT мы рекомендуем любое из вышеперечисленного, исходя из требований вашей организации:

Настройте NGFW для расшифрования всего трафика для порта назначения 853. Благодаря расшифрованию трафика, DoT будет отображаться как приложение DNS, к которому вы можете применить любое действие, например, включить подписку Palo Alto Networks DNS Security для контроля DGA доменов или уже имеющийся DNS Sinkholing и anti-spyware.

В качестве альтернативы можно полностью заблокировать движком App-ID трафик ‘dns-over-tls’ через порт 853. Обычно он заблокирован по умолчанию, никаких действий не требуется (если вы специально не разрешили приложение ‘dns-over-tls’ или трафик через порт 853).

Что такое DNS-over-HTTPS и как настроить это в браузере?

Технология «DNS поверх HTTPS» (DNS-over-HTTPS, DoH) помогает защитить пользователей от сбора данных на сайтах и последующей их продажи рекламодателям. Конфиденциальность достигается за счёт шифрования запросов посетителя к веб-ресурсу. Разберёмся в нюансах технологии и расскажем, как правильно настроить DoH в браузере.

Введение

Ежедневно мы посещаем различные ресурсы в интернете, связанные с образованием, профессиональной информацией, развлечениями, интересами, товарами и прочим. Запросы в адрес различных ресурсов могут вполне определённо идентифицировать человека, определить сферу и род его деятельности, интересы и желания. Не всем пользователям нравится, что кто-то, будь то государство, провайдер или сторонние организации, может полностью отслеживать их поведение в интернете. Более того, такая информация продаётся сторонним лицам, которые занимаются таргетированной рекламой, отсюда надоедливые баннеры с информацией о ваших запросах на различных сайтах.

Обеспечить анонимность запросов призвана технология «DNS поверх HTTPS» (далее — DoH).

DNS и угрозы безопасности

DNS — это служба помогающая пользователям взаимодействовать с сайтами в интернете. Подробное её описание можно найти здесь.

В контексте DNS-запросов и возможного злоупотребления ими существует две основных угрозы безопасности пользователей: трекинг и спуфинг.

О трекинге было отчасти упомянуто выше: это сбор информации о запросах пользователя и продажа её сторонним лицам. Даже если дома или на работе используются надёжные DNS-серверы, в общественных местах всегда есть вероятность подключиться к беспроводной сети с небезопасным DNS-сервером, который будет отслеживать все ваши запросы и передавать их куда не следует.

Спуфинг — это реализация атаки «Человек посередине» (Man-in-the-Middle, MitM). Злоумышленник, который видит ваши запросы, может подменить ответ от DNS-сервера и направить вас на вредоносный или фишинговый сайт. Если пользователь не будет внимателен в таких случаях, это может закончиться установкой различных вредоносных программ на компьютер и раскрытием данных (аккаунтов, паролей, данных о платёжных картах), что делает эту угрозу особенно опасной. Частично проблема решается технологией DNSSEC, использующей принцип асимметричного шифрования с открытым ключом. Все ответы от DNS-сервера подписаны цифровой подписью, проверить подпись может любой, а для подписания используется секретный ключ.

Что такое «DNS поверх HTTPS»

В октябре 2018 года инженерный совет интернета (IETF) опубликовал документ RFC 8484, в котором была описана технология DoH. В ней DNS-запросы выполняются с использованием технологии HTTPS. Для обмена по этому протоколу должны быть установлены сертификаты открытого и закрытого ключей. Данные шифруются закрытым ключом и расшифровываются с помощью открытого. Клиент и сервер обмениваются ключами, после чего все данные передаются в зашифрованном виде. Таким образом, при использовании этой технологии ваши запросы к DNS-серверу и ответы от него будут передаваться в зашифрованном виде.

Технология DoH используется популярными браузерами Chrome и Firefox, а также публичными DNS-серверами от Google, Cloudflare, OpenDNS и др.

Стоит отметить, что не все DNS-запросы от вас будут передаваться в зашифрованном виде. Вначале DNS-серверу будет передан запрос содержащий имя ресурса — SNI (Server Name Indicator). SNI используется протоколом шифрования TLS для запроса сертификата определённого ресурса, благодаря чему на одном IP-адресе в интернете могут размещаться разные сайты. Соответственно, ваш провайдер и маршрутизаторы на пути следования запроса будут его видеть, но после установки соединения всё будет зашифровано. Таким образом, остаётся проблема раскрытия имени ресурса при первоначальном запросе.

Для её решения была разработана технология Encrypted Server Name Indicator (ESNI). Это расширение протокола TLS, позволяющее шифровать SNI публичным ключом DNS-сервера. Использование этой технологии может затруднить доступ к некоторым сайтам, если провайдер использует систему фильтрации DPI, поскольку она проверяет SNI и отбрасывает запрос, если индикатор скрыт.

Как настроить DoH в вашем браузере

Настройка очень проста, приведём примеры её выполнения в двух популярных браузерах — Mozilla Firefox и Google Chrome.

Mozilla Firefox

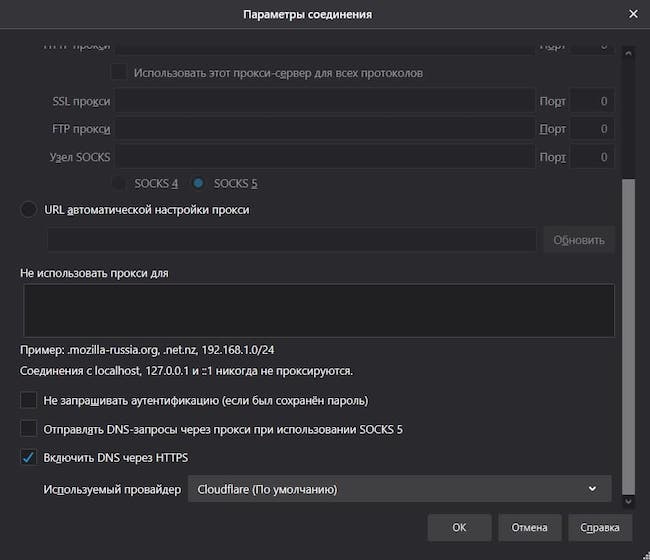

Если вы пользуетесь Mozilla Firefox, перейдите в «Настройки», в разделе «Основные» прокрутите до «Параметры сети» и нажмите кнопку «Настроить», внизу поставьте галочку на «Включить DNS через HTTPS». По умолчанию используется сервер Cloudflare, при необходимости можно заменить его на другой.

Рисунок 1. Настройка DoH в Mozilla Firefox

Google Chrome

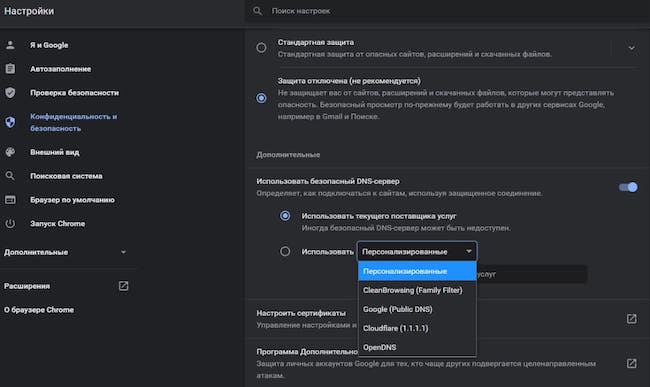

При работе с Chrome откройте «Настройки», далее — вкладка «Безопасность» в разделе «Конфиденциальность и безопасность». В разделе «Дополнительные» включите опцию «Использовать безопасный DNS-сервер». Можно использовать DoH с DNS-сервером имеющегося поставщика услуг, выбрать готовый вариант из списка рекомендуемых или указать другой сервер.

Рисунок 2. Настройка DoH в Chrome

Злоупотребление DoH

Для защиты информационной инфраструктуры компаний и ведомств применяются антивирусы, системы обнаружения и предотвращения вторжений. Эти средства обеспечения безопасности используют сигнатурный анализ вредоносной активности. При обработке сетевого трафика, в частности, проверяется тело пакета данных. Средства защиты сравнивают запросы, команды, пути и другую информацию в сетевом пакете с базой своих сигнатур, и при выявлении совпадений происходит блокировка.

Сейчас появляются вредоносные программы, которые злоупотребляют DoH, используя эту технологию для установки шифрованного соединения между заражённым компьютером и командно-контрольным сервером (C&C). Запросы и ответы будут зашифрованы, поэтому не удастся обнаружить и заблокировать вредоносную активность с помощью описанных средств защиты информации. Поэтому злоупотребление DoH является очень привлекательной возможностью для злоумышленников.

Ограничение использования технологии DoH

Многие организации, занимающиеся информационной безопасностью, собирают события со своих DNS-серверов для мониторинга вредоносной активности. По DNS-запросам можно определить целевые атаки на информационные системы, а также выявить заражение компьютеров вредоносными программами. Также на их основе создаются правила корреляции для SIEM-систем. Поэтому использование DoH сильно затрудняет мониторинг вредоносной активности. Для решения проблемы были придуманы «канареечные» (проверочные) домены. Для отключения DoH нужно добавить запись с таким доменом на локальный DNS-сервер. Например, Firefox проверяет имя «use-application-dns.net», и если DNS-сервер ответит ошибкой на запрос такого имени, браузер будет использовать DoH. В обратном случае информация о таком домене будет получена и DoH использоваться не будет.

Кроме того, в популярных DNS-серверах реализована функция родительского контроля (ограничения ресурсов нежелательных для детей); соответственно, при использовании DoH её работа будет некорректной. Эта проблема также решается с помощью «канареечных» доменов, но имена будут запрашиваться уже у публичных серверов. Информация о том, какие именно имена используются для отключения DoH при использовании конкретного сервиса, не разглашается.

Выводы

Технология DoH полезна и заслуживает повсеместного использования. Вы можете повысить свою анонимность и безопасность, выполнив несложную настройку браузера. DoH поддерживается популярными браузерами и DNS-серверами. Сейчас, когда прошло почти три года с момента создания технологии, пользователь не ощутит никаких трудностей в её использовании. Стоит, впрочем, заметить, что периодически появляются новости о возможном запрещении технологий использующих криптографические алгоритмы для скрытия имён запрашиваемых ресурсов, что не может не беспокоить ИТ-специалистов.