Double pulsar что это

Security Week 17: DoublePulsar вырвался на волю, в сотне тысяч Linksys нашли дыры, SMSVova изгнан из Google Play

Положение серьезнее некуда. DoublePulsar представляет собой хитрый бесфайловый бэкдор и позволяет удаленно запускать код, который сделает с системой все, что изволит пожелать господин хакер. Вот тут можно посмотреть подробный анализ работы DoublePulsar, мы же поговорим немного не об этом.

Для заражения используются эксплойты для уязвимостей в Windows SMB Server. Microsoft еще в марте запатчила эти дыры в обновлении MS17-010. Но давайте-ка вспомним похожую историю девятилетней давности, когда обновление MS08-067 прикрыло дыру, через которую шастал червь Conflicker. И знаете что? Прошло почти десять лет, а до сих пор можно найти уязвимые для него Windows-серверы. Потому, что «работает – не трогай». Вот и не трогают, и трогать не будут.

Дэн Тентлер, основатель Phobos Group, решил просканировать Интернет на предмет уязвимостей из утечки. Конечно, он нашел миллионы дырявых серверов – патч всего-то полтора месяца назад вышел, админы суетиться не любят. А потом «опросил» найденные системы, стукнувшись в порт 445. Изнутри 65 тысяч машин (около 3,1% из уязвимых) откликнулся живой DoublePulsar. ¯\_(ツ)_/¯

Вряд ли АНБ так широко раскинуло свои щупальца. Скорее, это результат бенефиса ShadowBrokers. Они выложили готовый киберарсенал, простой для использования и очень опасный, и результат не заставил себя долго ждать. И даже то, что на новых версиях Windows DoublePulsar не работает, не особо вдохновляет. Ящик Пандоры открыт, число скомпрометированных серверов в Интернете будет множиться. Накатывайте патчи, господа админы!

20 моделей роутеров Linksys содержат уязвимости

Помните Linksys? В стародавние времена так звались сетевые устройства, которые Cisco делала для простых SOHO-пользователей. Четыре года назад их купили Belkin, известные своими USB-кабелями и сетевыми фильтрами. Впрочем, это ничего особо не изменило, под маркой Linksys продолжают выходить вполне приличные домашние свитчи и роутеры. К чему это я? А, IOActive нашли в них кучу дыр.

Новость. Исследование. Уязвимости в сетевых устройствах этого класса находят часто. В этот раз IOActive прошлась по свежим моделям Linksys, в которых обнаружила десяток уязвимостей. Дыры позволяют удаленно «вешать» и перезагружать устройство, сливать с него прошивку (да кому она нужна?), и красть WPS PIN-код, что уже более интересно. И еще более интересна возможность организовать бэкдор в роутере, чтобы выполнять любые команды с root-правами. Правда, для этого надо сначала аутентифицироваться на устройстве.

Как водится, вендору об уязвимостях рассказали давно – еще в январе, – но он все еще работает над подготовкой обновления. Пока же рекомендации стандартные: отключить гостевую WiFi-сеть, включить автоматическую установку обновления, сменить пароль админа.

Троянец-шпион SMSVova удален из Google Play

Новость. В Google Play еще недавно было отличное приложение System Update для поддержания операционки в обновленном состоянии. Вроде как бы ставишь, и оно твой Android патчит, патчит, патчит без устали. Это же решение всех проблем с мобильными уязвимостями. Не будем ждать милостей от вендора, возьмем их сами из Google Play! И таки вы будете смеяться, но несколько миллионов пользователей на это купились.

При запуске System Update показывало грустное сообщение, что сервис остановлен, и якобы закрывалось. На самом деле спрятанный в его недрах троянец-шпион SMSVova (снова эти русские!) продолжал работать и слал куда-то SMS-ками все данные о местоположении пользователя. Кроме того, SMSVova умеет получать команды извне, тоже по SMS.

Полезная утилитка гужевалась в Google Play с 2014 года, VirusTotal не детектилась, а все усиливающиеся проверки со стороны Google обходила просто – ее не обновляли, и повода проверять не было. Теперь-то, конечно, из магазина System Update убран. Хватит ему за нами следить!

Древности

Резидентный неопасный вирус, стандартно поражает загружаемые в память COM-, EXE- и OVL-файлы. В воскресенье исполняет мелодию «Goodbye America» рок-группы «Наутилус Помпилиус». Перехватывает int 1Ch, 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 68.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Национальная библиотека им. Н. Э. Баумана

Bauman National Library

Персональные инструменты

DoublePulsar (CVE)

| CVE identifier(s) | CVE-2010-2550 |

|---|---|

| Date discovered | 2017 ; 4 years ago ( 2017 ) |

| Date patched | 14 March 2014 года ; 7 years ago ( 2014-03-14 ) |

| Discoverer | Sean Dillon |

| Affected software | SMB |

Содержание

Принцип работы

DoublePulsar работает в режиме ядра, который предоставляет хакерам высокий уровень контроля над компьютерной системой. После установки доступны три команды: ping, kill и exec, последняя из которых, вероятнее всего, может быть использована для загрузки вредоносного ПО в систему.

В хакерской группировке Shadow Brokers можно найти такие файлы, как DoublePulsar.exe и EternalBlue.exe. Выясняется, что это отвлекающий маневр(EternalBlue.exe содержал свою собственную полезную нагрузку).

Нулевой шаг: определение архитектуры компьютера

Как только шеллкод выясняет, что это x64, он начинает искать базу ntoskrnl.exe. В пользовательском режиме сегмент GS для x64 содержит блок информации о потоке (TIB), который содержит блок среды процесса (PEB), структуру, содержащую все виды информации о текущем запущенном процессе. В режиме ядра этот сегмент вместо этого содержит область управления процессом ядра (KPCR), структуру, которая при нулевом смещении фактически содержит текущий процесс PEB. Код захватывает смещение 0x38 KPCR, которое является «IdtBase» и содержит структуру указателя KIDTENTRY64. Те, кто знаком с семейством x86, знают, что это таблица дескрипторов прерываний. При смещении 4 в структуру KIDENTRY64 вы можете получить указатель функции на обработчик прерываний, который является кодом, определенным внутри ntoskrnl.exe.

Второй шаг: нахождение необходимых указателей функций

Третий шаг: нахождение Srv.sys SMB Driver

Особенностью ZwQuerySystemInformation является константа с именем SystemQueryModuleInformation со значением 0xb. Это дает список всех загруженных драйверов в системе. Затем shellcode ищет в этом списке два разных хэша, и он приземляется на Srv.sys, который является одним из основных драйверов, на которых работает SMB.

Четвёртый шаг: исправление таблицы отправки SMB Trans2

Пятый шаг: завершение

История появления

Вредоносное ПО доставлялось через TCP порт 445, использующий эксплойт EternalBlue, который использует уязвимость в реализации протоколов SMB. Microsoft Corporation выпустило мартовское обновление, но последние отчеты утверждали, что множество пользователей ПК не смогли применить исправления или использовали неподдерживаемую(пиратскую) версию Windows.

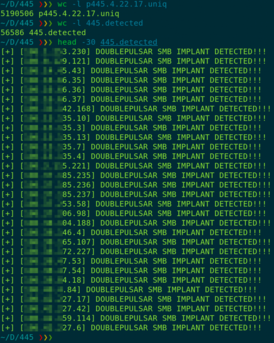

После недавнего опубликованного предупредительного поста от Тентлера, новое сканирование показало, что уже около 25% всех уязвимых публично открытых SMB машин были заражены. Между тем, анализ интернет данных, проводимый фирмой BinaryEdge, выполнявшей серию ежедневных сканирований с пятницы 21 апреля до понедельника 24 апреля. Согласно результатам количество заражённых компьютеров увеличилось с 106410 до 183107 за 4 дня. Проведя собственное сканирование, компания BelowoDay обнаружила почти 5,2 миллиона уязвимых хостов на 21 апреля. Затем, используя скрипт от Countercept, компания идентифицировала 56586 заражённых с помощью DoublePulsar хостов по всему миру, среди которых 14000 были зарегистрированы в США. Однако это число росло со сканирования 18 апреля, то есть было обнаружено 30626 заражений среди 5,5 миллионов потенциально уязвимых хостов.

В заявлении, напечатанном Ars Techica в пятницу, Microsoft писал: «Мы сомневаемся в точности отчётов и проводим расследование.» В понедельник SC Media обратилась к Microsft за дальнейшими комментариями и получила следующие заявление от представителя компании: «Покупатели с обновленным ПО защищены. Мы рекомендуем клиентам практиковать хорошие компьютерные навыки в интернете, в том числе проявлять осторожность при нажатии на ссылки на веб-страницы, открытии неизвестных файлов или принятии передачи файлов.

Маловероятно, что разработчик оригинального вредоносного ПО является сотрудником АНБ и причастен к заражению тысяч и тысяч жертв. Наиболее вероятно, что эти заражения являются недавней работой злоумышленников из Shadow Brokers, использующих богатство хакерских инструментов, просочившихся ранее в этом месяце.

DoublePulsar

Из Википедии — свободной энциклопедии

Снимок экрана тестирования DoublePulsar

DoublePulsar — это бэкдор, разработанный группировкой Equation Group (предположительно являющейся подразделением АНБ) и опубликованный хакерской группой The Shadow Brokers в начале 2017 года. Компания Microsoft исправила недостатки в мартовском обновлении, но последние отчёты свидетельствуют о том, что многие владельцы персональных компьютеров не смогли применить исправления или используют неподдерживаемую версию Windows. Этот инструмент смог заразить более 500 000 компьютеров под управлением ОС семейства Microsoft Windows всего за несколько недель. Вредоносная программа доставляется через TCP-порт 445 с помощью эксплойта EternalBlue, использующего уязвимость в реализации протокола SMB (Server Message Block). [1] После публикации сведений об уязвимости, группа хакеров 12 мая 2017 г. выпустила в сеть вирусную программу WannaCry, представляющую собой сетевого червя-вымогателя.

DoublePulsar работает в режиме ядра, который предоставляет хакерам высокий уровень контроля над компьютерной системой. После установки доступны три команды: ping, kill и exec, последняя из которых, вероятнее всего, может быть использована для загрузки вредоносного ПО в систему.

Удалить Doublepulsar-1.3.1.exe процесса в несколько этапов

Ваш браузер может внезапно показать вам Doublepulsar-1.3.1.exe процесс в диспетчере задач. Это, безусловно, плохая идея, чтобы принять это как совпадение. нет, это была спланированная акция, чтобы проникнуть в ваш компьютер. Ваш компьютер может быть недавно загрязнено рискованными вредоносными программами. К сожалению, вам придется иметь дело с этой бедой прямо сейчас. И это в ваших интересах, чтобы найти его как можно быстрее и устранить Doublepulsar-1.3.1.exe рекламное.

Вы можете увидеть процесс Doublepulsar-1.3.1.exe в диспетчере задач, простой щелчок правой кнопкой мыши покажет вам С:\Windows System32 инфицированное местоположение папки. Однако, это не значит, что проблема решена, и теперь вы можете удалить этот вопрос. Наоборот! Вы не сможете удалить угрозы вручную, поскольку источник постоянных объявлений скрывается под многими другими службами и процессы действуют на вашем компьютере. Рекламное что у вас в системе работает с навыком самозащиты, Сам по себе это маске и остается в системе в течение длительного времени.

Проникновение процесса Doublepulsar-1.3.1.exe может произойти из-за личные действия пользователя или проблемы с защитой. В первом случае определенных пользователей’ действия, связанные с бездумной и глупой установкой могут вызвать появление вредоносных программ. Они должны быть бдительными и внимательными все время они находятся в оперативном режиме, и особенно осторожны с загрузкой. Во втором случае люди полагаются на антивирусное программное обеспечение и не знаю, что иногда это может не поддерживать отслеживание всех угроз и предотвращения их установки. Это всегда хорошая идея для переключения для надежного программного обеспечения, которое может проводить свои основные функции.

Удаление процесса Doublepulsar-1.3.1.exe можно с помощью всего нескольких щелчков мыши. Руководство ниже может помочь вам с основными шагами, которые нужно сделать с нашими GridinSoft Anti-Malware инструмент. Автоматическое удаление не оставляет никаких шансов для всех вариантов вредоносных программ. Следуйте учебники ниже, чтобы сбросить зараженный браузер, что является обязательным.

Скачать надежный инструмент для удаления Doublepulsar-1.3.1.exe:

Подробная инструкция о том, как удалить Doublepulsar-1.3.1.exe инфекции.

Профилактические советы для вашего ПК от быть с Doublepulsar повторного заражения-1.3.1.exe в будущем:

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь предотвратить заражение вашей системы вредоносным программным обеспечением в будущем. Эта функция называется “On-run Protection”. По умолчанию, она отключена после установки программного обеспечения. Чтобы включить её, пожалуйста, нажмите на “Защищать (Protect)” и нажмите на кнопку “Начать (Start)“

Эта полезная функция может позволить людям предотвратить установку вредоносного программного обеспечения. Это означает, когда вы будете пытаться установить некоторые подозрительные приложения, «On-run Protection» будет блокировать эту попытку установки. ПРИМЕЧАНИЕ! Если пользователи хотят, чтобы потенциально опасные программы были установлены, Кнопка они могут выбрать «Игнорировать всегда». В случае, если вы хотите заблокировать вредоносную программу, вы должны выбрать «Блокировать всегда (Block always)».

List of available regions

Main regions

АМЕРИКА

ЕВРОПА, БЛИЖНИЙ ВОСТОК и АФРИКА

АЗИАТСКО-ТИХООКЕАНСКИЙ РЕГИОН

Предупреждение функции «Анализ сети» Avast: «Уязвимость для атаки WannaCry/DoublePulsar»

В этой статье объясняется, как решить проблему, если компонент Анализ сети программы Avast Antivirus отображает следующее предупреждение:

Описание

После сканирования компонентом Анализ сети может отобразиться описанное выше предупреждение.

Вашему компьютеру угрожает опасность, поскольку на нем обнаружен хорошо известный эксплойт под названием EternalBlue, который позволяет злоумышленникам удаленно подключаться к вашему компьютеру и запускать вредоносный код.

Эксплойт EternalBlue делает ваш компьютер крайне уязвимым для удаленного захвата с помощью атаки DoublePulsar. Механизм атаки DoublePulsar предполагает незаметную установку опасной уязвимости, с помощью которой злоумышленники смогут обходить защиту ПК и незаметно получать доступ к системе. Получив доступ к вашей системе, злоумышленники могут внедрить вредоносное программное обеспечение или украсть ваши личные данные. Это означает, что ваше устройство уязвимо к другим атакам вредоносного ПО, в том числе программы-вымогателя WannaCry.

Более подробную информацию об этой проблеме можно найти в разделе Подробнее.

Решение

Чтобы удалить уязвимость DoublePulsar со своего ПК и предотвратить дальнейшие атаки вредоносного ПО, установите обновление безопасности MS17-010 для ОС Microsoft Windows, точно следуя инструкциям в соответствующем разделе ниже.

На уязвимом компьютере под управлением ОС Windows 10 выполните указанные ниже действия.

Установив доступные обновления, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

На уязвимом компьютере под управлением ОС Windows 8 выполните указанные ниже действия.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

На уязвимом компьютере под управлением ОС Windows 7 выполните указанные ниже действия.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

На уязвимом компьютере под управлением ОС Windows Vista выполните указанные ниже действия.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если описанные выше действия по устранению неполадок не помогли, попробуйте другие решения, приведенные ниже.

Другие решения

На уязвимом компьютере под управлением ОС Windows XP выполните указанные ниже действия.

Установив обновление, выполните сканирование с помощью компонента Анализ сети программы Avast Antivirus, чтобы убедиться в устранении уязвимости.

Если вам не удается установить обновление, единственным альтернативным способом избавиться от этой уязвимости является отключение службы общего доступа к файлам Windows, а именно — версии 1 протокола SMB. Чтобы отключить протокол SMB версии 1, воспользуйтесь руководством Microsoft.

Подробнее

Ваш ПК уязвим, так как на нем используется устаревшая версия службы обмена файлами (SMB) ОС Windows, в которой содержится серьезная уязвимость под названием EternalBlue. На пострадавшем ПК злоумышленник может запускать определенный код, который устанавливает опасную встраиваемую уязвимость DoublePulsar.

Так как в вашей системе присутствует эксплойт EternalBlue, вы крайне уязвимы перед атаками другого вредоносного программного обеспечения. 12 мая 2017 г. уязвимость DoublePulsar в сочетании с эксплойтом EternalBlue была использована программой-вымогателем WannaCry для заражения тысяч компьютеров во всем мире. Подробнее об этой атаке можно прочитать в блоге Avast.

Чтобы удалить эксплойт EternalBlue, следуйте указаниям в разделе Решение.

Дополнительные рекомендации

Все версии Avast Antivirus защищают ваш ПК от атак, использующих уязвимость EternalBlue, если работает функция Брандмауэр. Если на пострадавшем компьютере еще не установлена программа Avast Antivirus, можно установить Avast Free Antivirus, чтобы обеспечить его защиту.

Сведения об использовании брандмауэра приведены в статье ниже.