Dsa msc что это

Оснастки Windows. Команды вызова

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

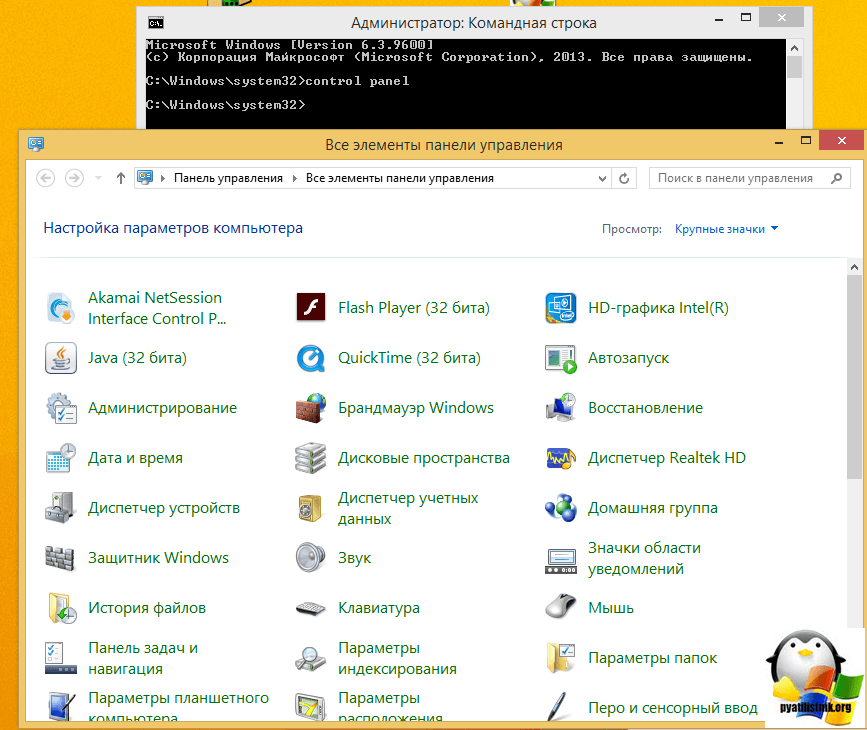

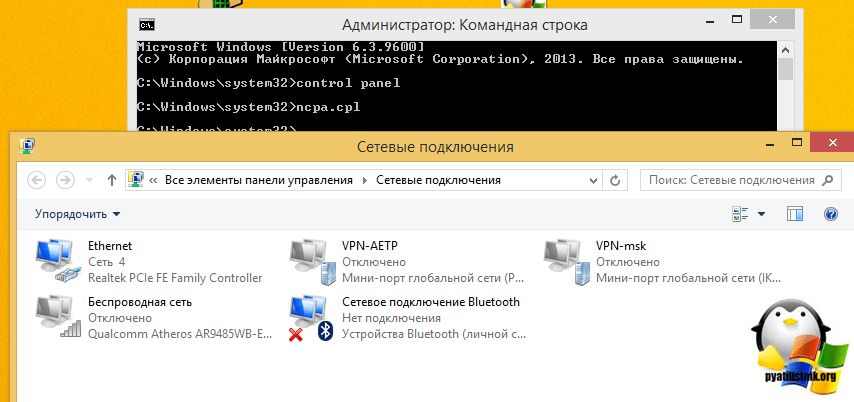

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Список msc оснасток для Windows Server

Установка оснастки Active Directory в Windows 10

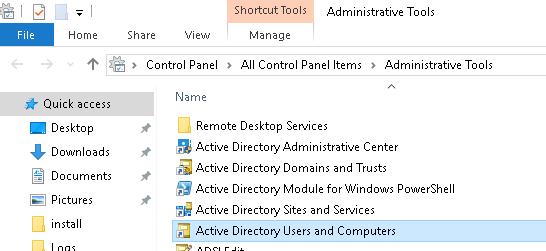

Одной из наиболее часто используемых консолей управления объектами в домене Active Directory – MMC оснастка Active Directory Users and Computers (или ADUC). Чтобы пользоваться этой оснастку с клиентского компьютера с Windows 10, необходимо установить компонент Microsoft Remote Server Administration Tools (RSAT). RSAT представляет собой набор различных инструментов и утилит для управления серверами Windows Servers, доменом Active Directory и другими ролями и функциями Windows.

Скачать RSAT для Windows 10

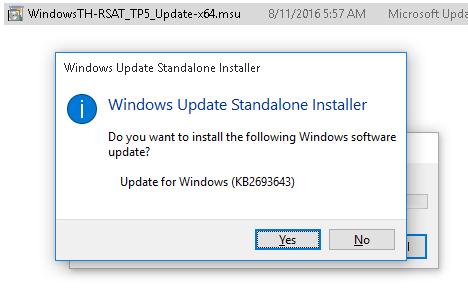

По умолчанию комплект RSAT в Windows 10 не установлен. Скачать последнюю версию Remote Server Administration Tools для Windows 10 (версия 1.2 от 6.27.2016) можно по ссылке: https://www.microsoft.com/en-us/download/details.aspx?id=45520

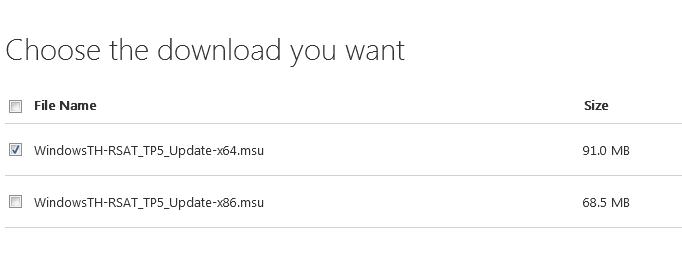

Выберите язык своей Windows 10 и нажмите кнопку Download button. В зависимости от разрядности вашей системы, вам нужно скачать один из файлов:

Установка RSAT в Windows 10

Установите скачанный файл, дважды щелкнув по нему

wusa.exe c:\Install\WindowsTH-RSAT_TP5_Update-x64.msu /quiet /norestart

После окончания установки RSAT нужно перезагрузить компьютер.

Осталось активировать необходимый функционал RSAT. Для этого:

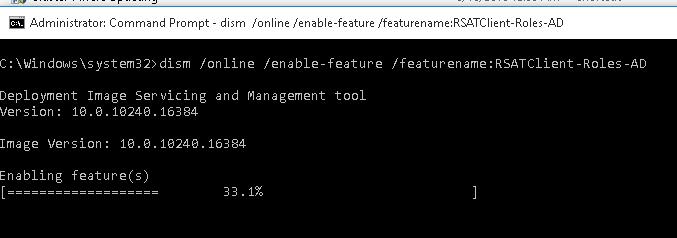

Установка оснастки ADUC также может быть выполнена из командой строки. Последовательно выполните 3 команды:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

Теперь можно запустить оснастку ADUC и подключится к любому контроллеру домена. Если данный компьютер состоит в домене Active Directory, консоль подключится к контролеру домена, на основании текущего Logon сервера.

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Dsa msc что это

msc windows оснастки

Добрый день уважаемые читатели и подписчики блога, сегодня мы с вами поговорим на тему как открыть msc windows оснастки через командную строку, для чего это может быть вам нужно и как это поможет в повседневной практике системного администратора. Поверьте полученные знания в этой статье, в будущем смогут вам сэкономить огромное количество времени и нервных клеток, не говоря уже о возможности блеснуть задротскими знаниями перед вашими коллегами, просто если вы активно используете linux системы и знаете основные команды в консоли, то вам будет интересны и эти. Всегда по возможности стремитесь изучать по мимо GUI интерфейсов, еще и альтернативные методы настройки, так как при настройке Windows Server, все чаще выбирают режим core с минималистическим интерфейсом.

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Элементы оснастки Консоли управления msc

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

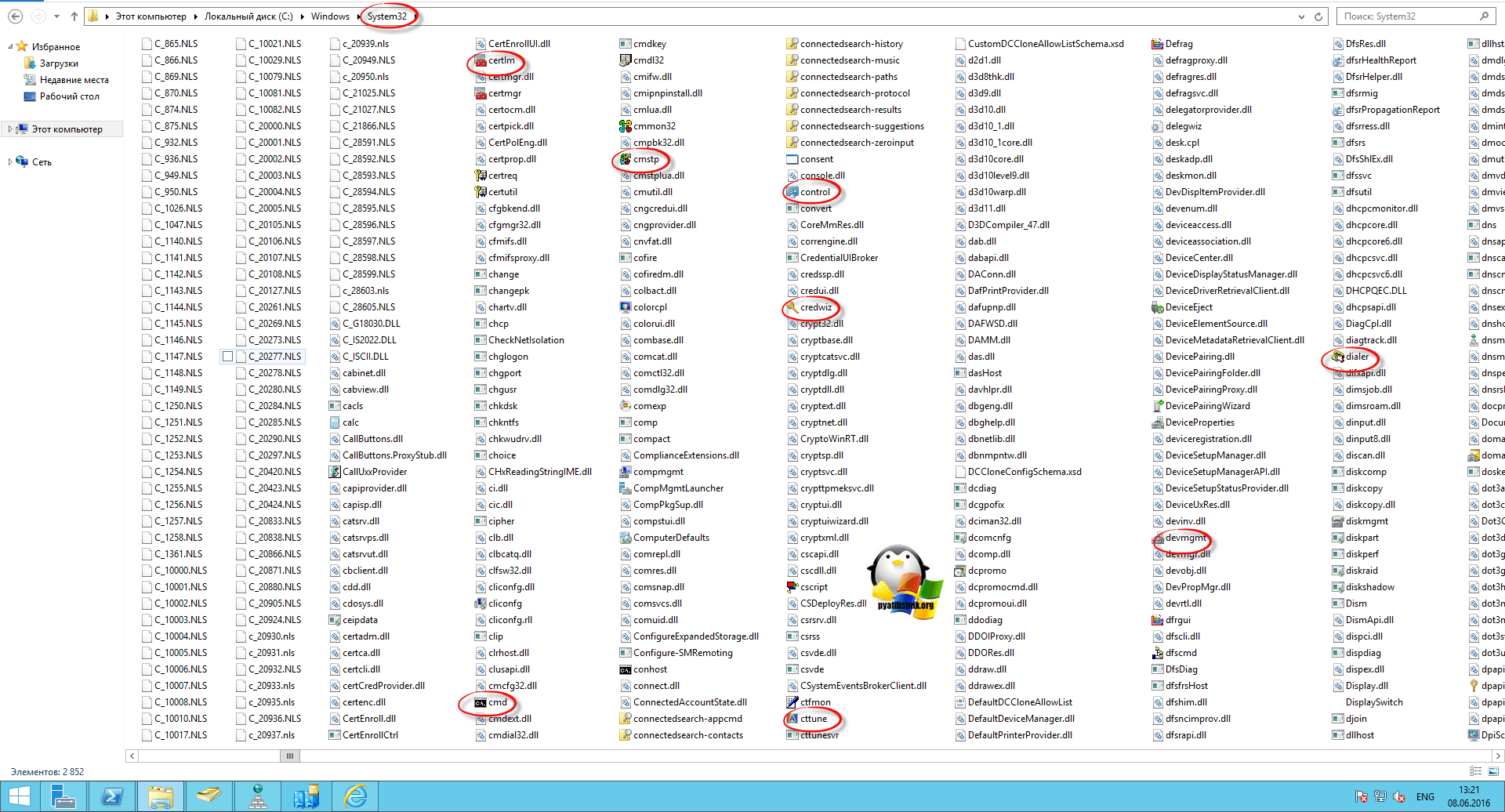

Как видите msc windows оснастки очень полезные инструменты системного администрирования. Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно. Большая часть всего, что мы используем хранится в c:\Windows\System32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

Списка команд элементов Панели управления Windows

Если у вас есть чем дополнить список msc канонических имен, то пишите пожалуйста в комментариях я их допишу.

Dsa msc что это

Экспорт информации из снимков Active Directory в Windows Server 2008

В общих чертах процесс создания и использования снимка AD выглядит следующим образом:

1. Любым способом, в ручную или запланированной задачей используя утилиту NTDSUTIL создайте снимок раздела который содержит базу AD.

2. Используя ту же утилиту смонтируйте полученный шаблон.

3. Запустите утилиту DSAMAIN, чтобы опубликовать ваш снимок на LDAP сервере.

После того как мы создали снимок AD, давайте посмотрим, что у него внутри. Для этого будем использовать графические утилиты, такие как DSA.msc, LDP.exe или ADSIEDIT.msc. Если все сделали верно, то после того как введете имя сервера и LDAP порт, который задали, вы сможете просматривать информацию снимка AD, так же, как будто это рабочая база AD.

Примечание: В отличии от Windows Server 2003, утилиты LDP.exe и ADSIEDIT.msc уже встроены в Windows Server 2008 и вам не нужно дополнительно устанавливать Support Tools, как в прошлой версии.

Помните, что информация в снимке доступна только для чтения и по умолчанию доступ к ней есть только у членов группы Domain Admins или Enterprise Admins.

Основное отличие использования утилит просмотра для просмотра рабочей базы AD и снимка базы AD, в том, что для просмотра снимка необходимо указывать специфический LDAP порт. По умолчанию, когда вы работаете в рабочей базой AD, вам не надо подставлять стандартный порт LDAP (389), за вас это делает система. Вам надо задавать порт только при работе со снимком AD. Необходимо указывать тот номер порта LDAP, что вы указывали в команде DSAMAIN после функции ldapport.

В своих статьях я использую порт 10389. Так же я создал OU (Organization Unit), названный Dev, в моем тестовом домене и добавил туда нескольких пользователей. После этого я сделал снимок AD и затем внес некоторые изменений в этих пользователях в работающей системе.

Используем DSA.msc — Active Directory Users and Computers

Возможно самый простой в использовании способ увидеть необходимую информацию в снимке AD. Дополнительный плюс от использования Windows Server 2008 еще и в том, что теперь часть функций ADSIEDIT доступна уже в консоли Active Directory Users and Computers.

Для просмотра снимка AD через DSA.msc, сделайте следующее:

1. Зайдите под пользователем, членом группы Domain Admins на контроллер домен Windows Server 2008 на котором у вас смонтирован снимок AD.

2. Пуск — Выполнить — DSA.msc

3. Вы увидите консоль Active Directory Users and Computers с рабочей базой AD. Мы оставим эту консоль для сравнения с данными снимка в дальнейшем.

4. Выполните п.2. еще раз.

5. Во втором окне консоли Active Directory Users and Computers, нажмите правой кнопкой мыши на имени домена и выберите пункт — Change Domain Controller.

6. В открывшемся окне перейдите к пункту и впишите туда имя сервера и порт. В моем примере WIN2008-DC1:10389.

7. После нажатия Enter приложение будет проверять состояние указанного имени и порта и если все работает корректно, статус у этой записи изменится на Online. Нажмите ОК.

8. Расположите рядом два окна консоли Active Directory Users and Computers. Как вы видите по серым меню вторая консоль со снимком AD в режиме — только для чтения (readonly). Даже активная кнопка Х (удаление) все равно не работает.

9. Если вы откроете свойства пользователя (в моем примере это John) то увидите что в консоли снимка AD все разделы серые, без возможности редактирования. Вы можете только в ручную скопировать информацию из консоли снимка AD, в консоль рабочей AD.

10. После всех действий, закройте консоль.

Используем ADSIEDIT.msc

Основным плюсом консоли ADSIEDIT.msc перед DSA.msc является то, что в ней вы можете видеть все разделы AD — Configuration и Schema, так же как и раздел Domain. Эта консоль так же позволяет просматривать все объекты и атрибуты.

Примечание: ADSIEDIT.msc теперь является частью системы Windows Server 2008.

Для использования ADSIEDIT.msc сделайте так:

1. Зайдите под пользователем, членом группы Domain Admins на контроллер домен Windows Server 2008 на котором у вас смонтирован снимок AD.

2. Пуск — Выполнить — ADSIEDIT.msc

3. В консоли ADSIEDIT.msc нажмите правой кнопкой мыши на разделе ADSI Edit и выберите пункт Connect To…

4. В открывшемся окне настроек соединения введите имя и порт сервера. В моем примере WIN2008-DC1:10389 и нажмите Ok.

5. Если все прошло успешно, то вы увидите дерево каталогов снимка AD. Перейдите в OU Dev и выберите пользователя John, нажмите на него два раза мышкой, откроются его свойства, как видите, они тоже не подлежат редактированию.

6. Как закончите, закройте консоль.

Как говорил выше, используя консоль ADSIEDIT.msc вы можете просматривать информацию не только в разделе Default naming context – AD Domain, но и в разделах Configuration и Schema.

Используем LDP.exe

LDP.exe как и ADSIEDIT.msc позволяет просматривать все разделы AD — Configuration и Schema, так же как и раздел Domain. Однако просмотр объектов и атрибутов идет в текстовом режиме и это может быть удобным в некоторых случаях.

Примечание: LDP.exe также теперь является частью системы Windows Server 2008.

Для просмотра снимка AD через LDP.exe сделайте следующее:

1. Зайдите под пользователем, членом группы Domain Admins на контроллер домен Windows Server 2008 на котором у вас смонтирован снимок AD.

2. Пуск — Выполнить — LDP.exe

3. В окне LDP выберите меню Connections и Connect.

4. В открывшемся окне соединения введите имя и порт сервера. В моем примере WIN2008-DC1:10389 и нажмите Ok.

5. Если подключение прошло успешно то вы увидите информацию о подключении в правой части окна LDP. Вам надо задать пользователя и пароль для подключению к снимку AD для этого перейдите в меню Connections и далее в Bind. Введите туда пользователя, пароль и домен.

6. Сделайте отображение каталогов AD в виде дерева, для этого в меню View выберите Tree (или просто Ctrl+T).

7. Используйте открывшееся выпадающее меню, что бы задать раздел — Domain, Configuration или Schema.

8. Перейдите по дереву в OU Dev к пользователю John, нажмите на него два раза мышью. Справа отобразится информация о нем.

9. После завершения, закройте LDP.

Другой метод — использование VBS скрипта

Обратите внимание на код, там указан номер порта 10389, замените его на свой, если используете другой.

В заключении

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 6: Инструменты настройки и оснастка Active Directory

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные единицы

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Инструменты управления Active Directory

Управлять сервером Windows можно как непосредственно сидя за перед ним, так и удалённо. Удалённо сервером можно управлять как с другого сервера, так и с помощью рабочих станций, но для того, чтобы рабочие станции могли использоваться для управления сервером, могут потребоваться дополнительные действия по установке компонентов.

Управление сервером осуществляется через:

Имеются следующие оснастки в Microsoft Management Console (MMC) (консоли управления Microsoft), mmc.exe:

Всего будет рассмотрено четыре набора инструментов для управления Active Directory. Может показаться, что столько вариантов это избыточно. Особенно если учесть, что Центр администрирования Active Directory и Windows Admin Center это просто графические обёртки для PowerShell, который также доступен в виде Модуля Active Directory для Windows PowerShell. Тем не менее, разница между ними заключается не только в интерфейсе инструментов, между ними есть более значимая практическая разница.

| Инструмент | Позволяет управлять с компьютера, не являющегося частью домена | Подходит для локальной настройки Windows Server Core |

|---|---|---|

| Оснастки в Microsoft Management Console (MMC) | Нет | Нет |

| Active Directory Administrative Center | Нет | Нет |

| Windows Admin Center | Да | Нет |

| Active Directory Module for Windows PowerShell | Да | Да |

Одинаковые характеристики в таблице имеют только два инструмента, но они различаются интерфейсом.

Как установить инструменты для управления Active Directory на рабочую станцию Windows

Начнём с того, что рассмотрим, что нужно сделать, чтобы с компьютера Windows, который не является сервером, можно было управлять сервером Windows. Впоследствии работа со всеми инструментами, независимо от того, выполняется она локально или удалённо, будет схожей.

Как установить оснастку Microsoft Management Console (MMC) (Консоли управления Microsoft) для управления Active Directory

Для установки и использования данной оснастки вам необходима Pro или Enterprise версия Windows. В отличии от других инструментов, данную оснастку можно использовать только выполнив вход в домен, то есть с компьютера, являющегося частью домена, которым вы хотите управлять.

Установим средства удалённого администрирования на персональный компьютер, чтобы, используя графический интерфейс, управлять ролями доступными на сервере.

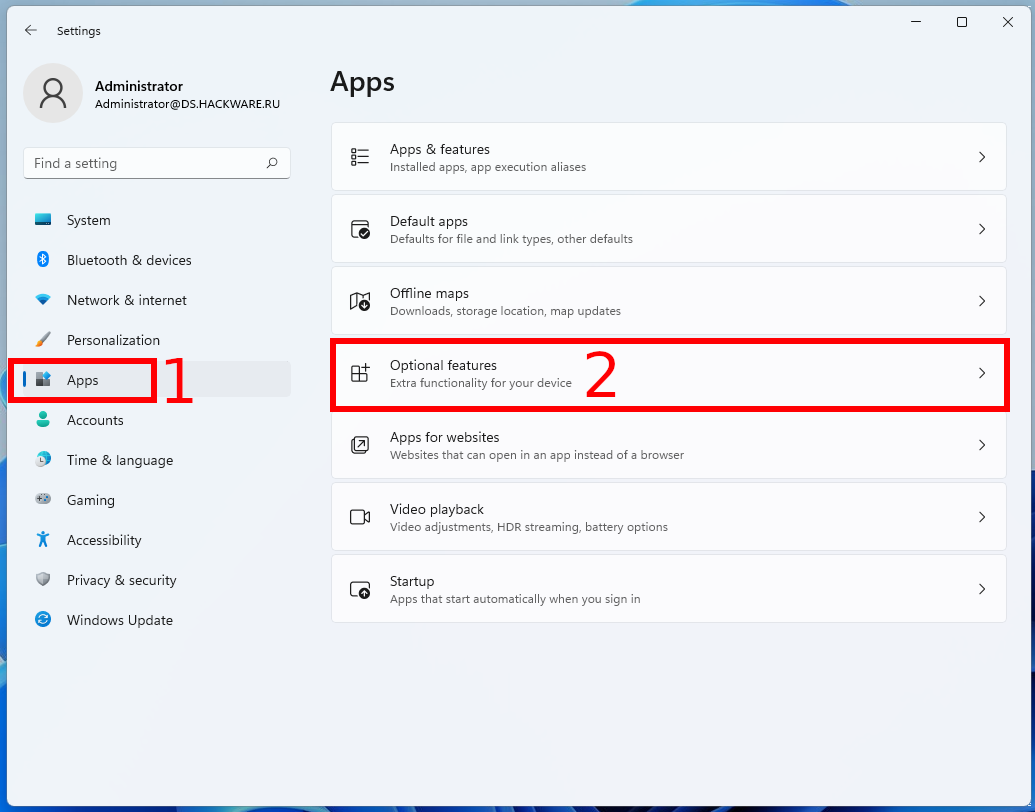

В Windows 11

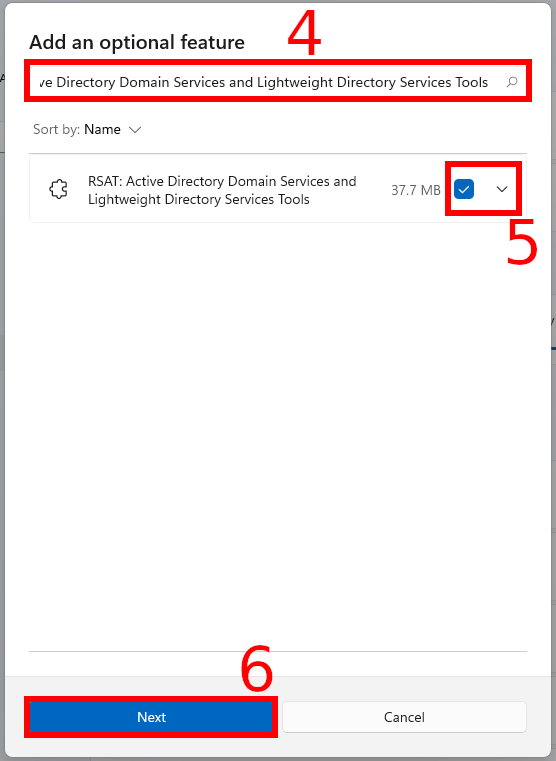

В Windows 11 откройте «Settings» (Параметры), для этого нажмите Win+i и выберите вкладку «Apps» (Приложения), а затем перейдите в «Optional Features» (Дополнительные компоненты).

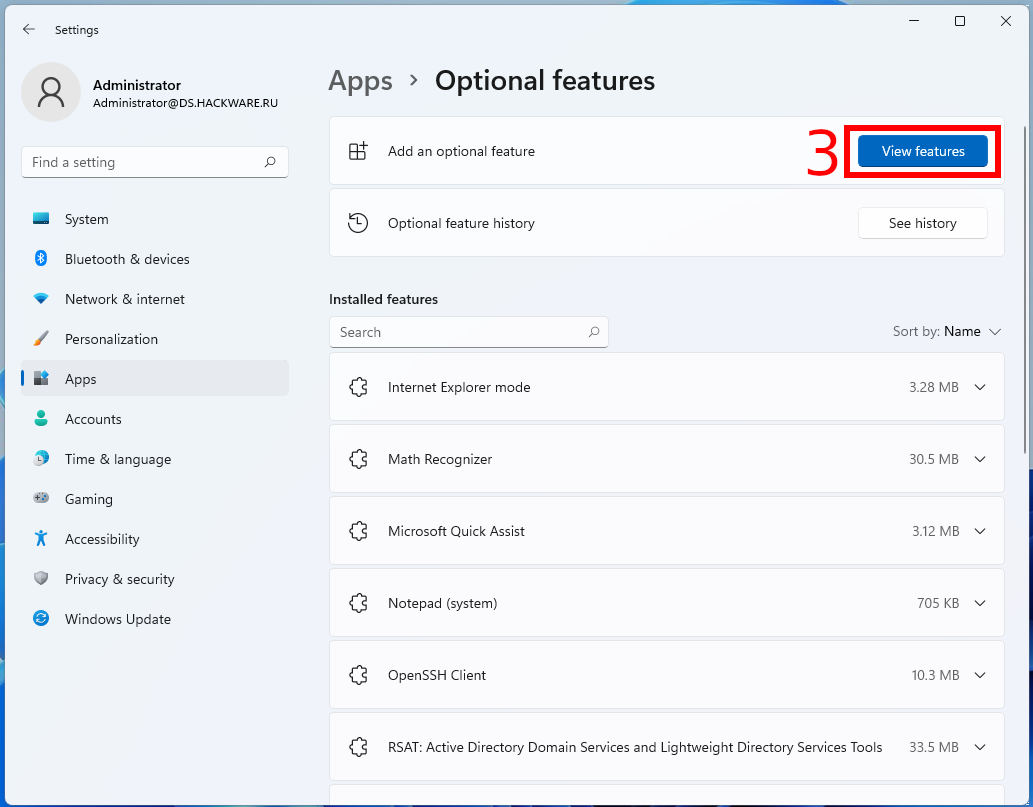

Теперь выберите «View features» (Просмотр компонентов) в строке «Add an optional feature» (Добавить компонент).

Для установки средств удалённого администрирования Active Directory найдите «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам), поставьте галочку и нажмите на кнопку «Next» (Далее),

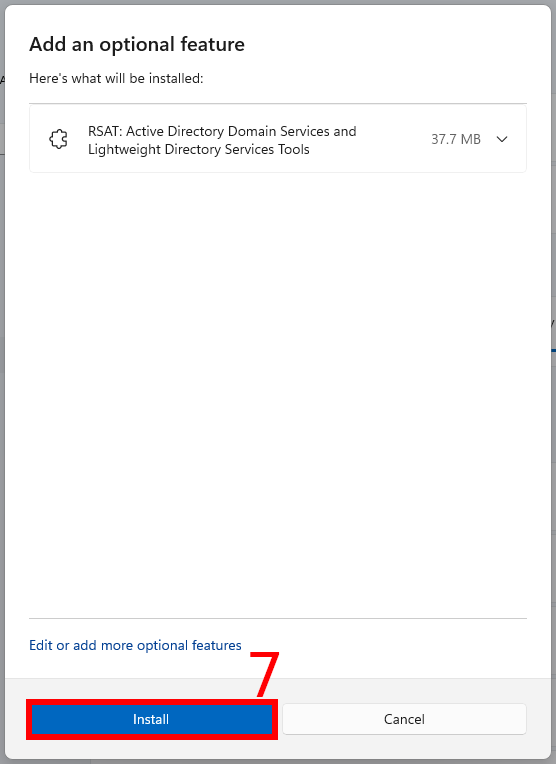

затем нажмите «Install» (Установить).

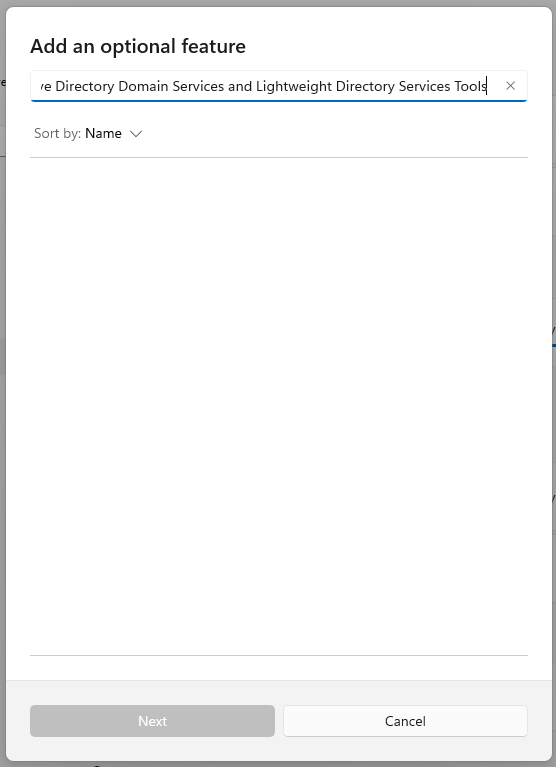

Примечание: если при поиске того или иного компонента вы не можете его найти, то, возможно, данный компонент уже установлен.

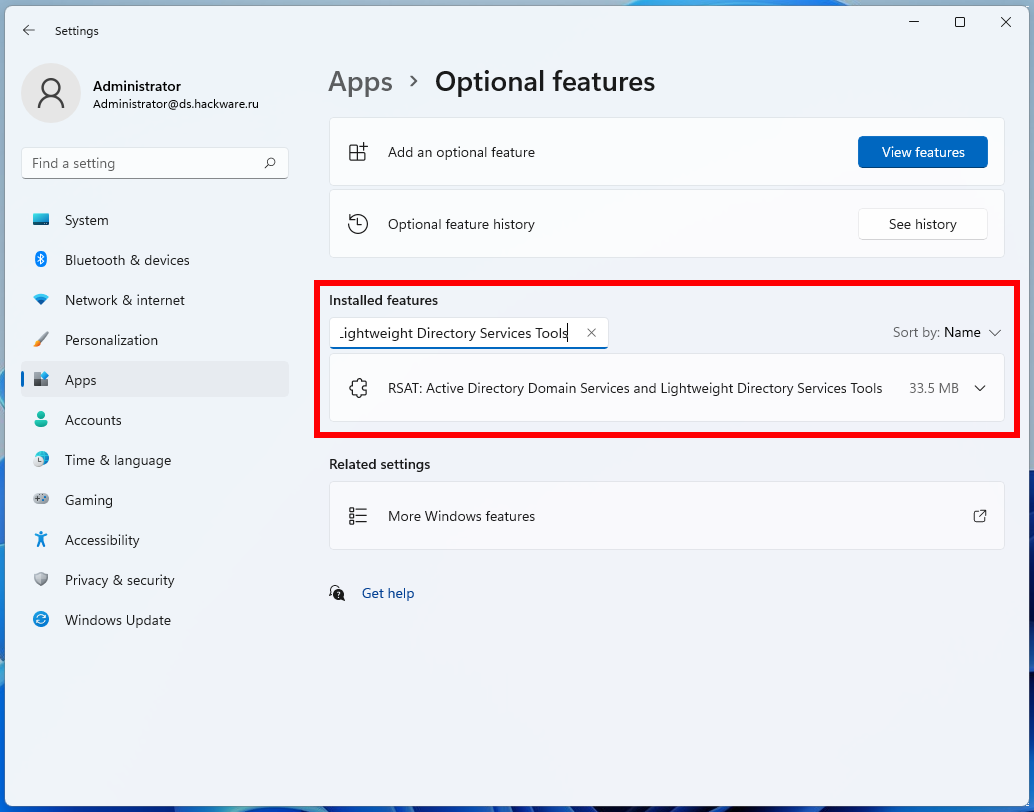

Чтобы в этом убедиться в строке поиска под надписью «Installed features» (Установленные компоненты) введите название искомого компонента.

Также помните, что в английской и локализованных версиях Windows данные компоненты называются по-разному!

Для установки средств удалённого администрирования DNS опять нажмите «Add an optional feature» (Добавить компонент) и найдите «RSAT: DNS Server Tools» (Средства удалённого администрирования сервера: средства DNS-сервера), поставьте галочку и нажмите на кнопку «Next» (Далее),

затем нажмите «Install» (Установить).

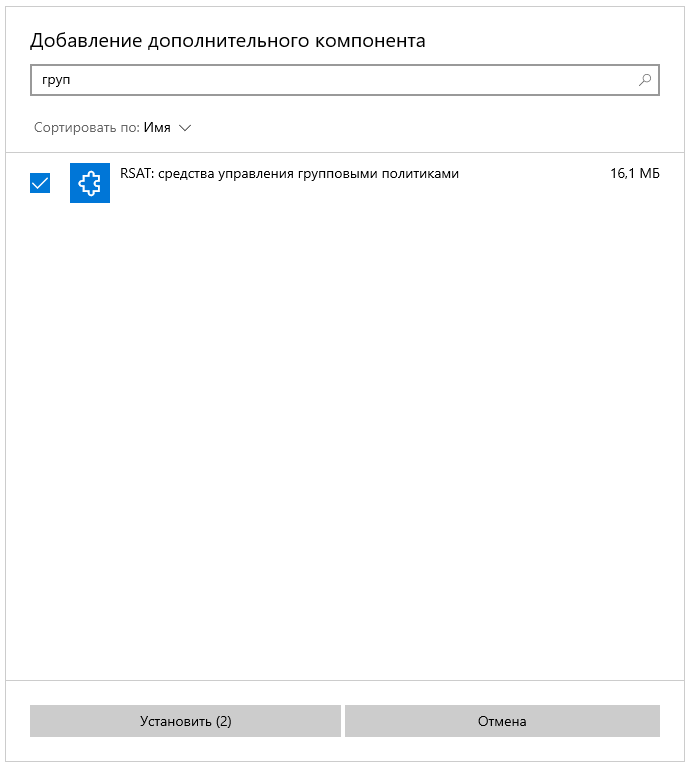

Для установки средств удалённого администрирования Group Policy найдите «RSAT: Group Policy Management Tools» (RSAT: средства управления групповыми политиками),

поставьте галочку и нажмите на кнопку «Next» (Далее), затем нажмите «Install» (Установить).

Как можно убедиться, теперь установлены дополнительные компоненты RSAT.

Теперь вы сможете управлять Active Directory при помощи графического интерфейса.

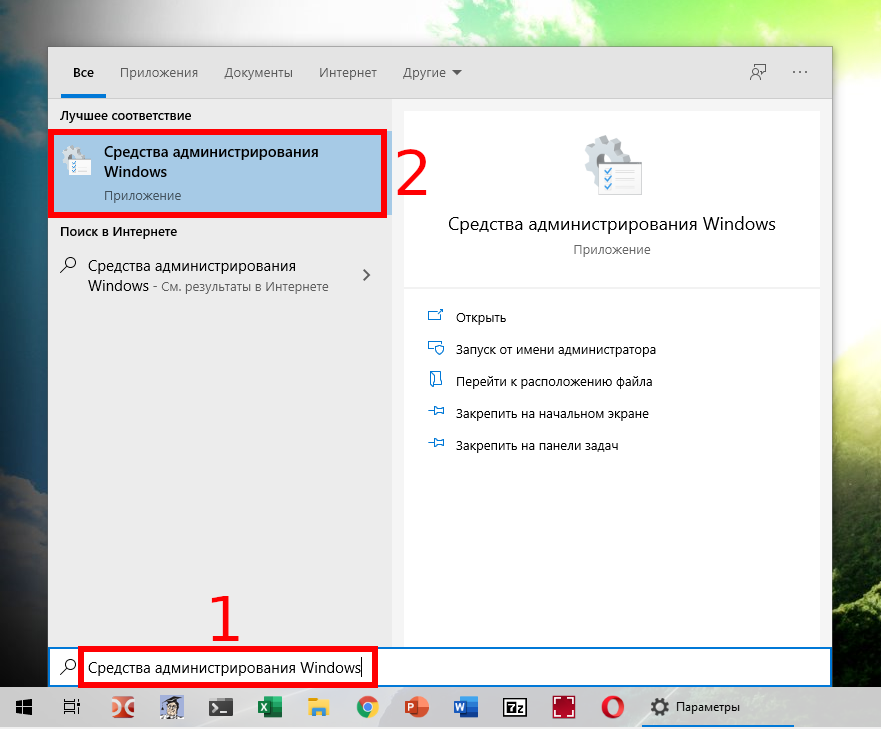

Установленные средства удалённого администрирования можно найти в меню «Пуск», для поиска используйте фразу «Windows Tools» (Средства Windows).

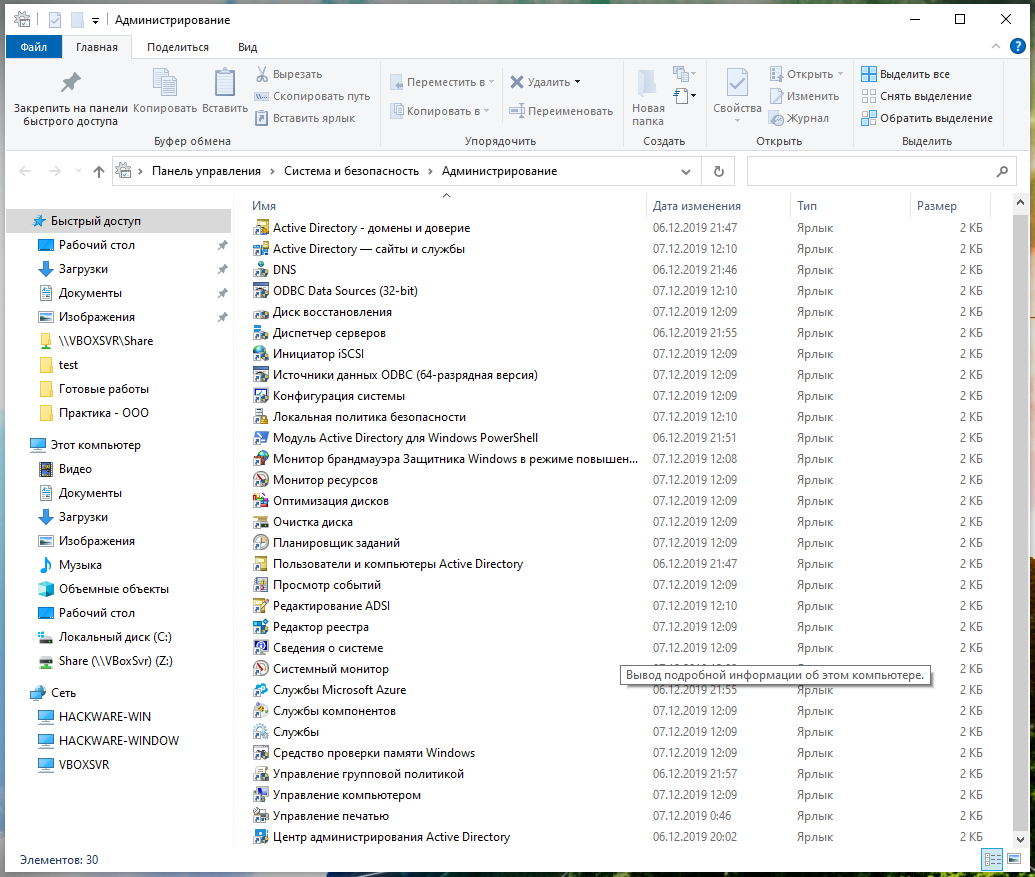

Вы также можете перейти к этим инструментам непосредственно в проводнике, введя путь «Control Panel\System and Security\Windows Tools».

Поиск по фразе «Active Directory» позволит вам отфильтровать те инструменты, которые рассматриваются на данной странице.

В Windows 10

Обратите внимание, в Windows 10 (версия 1903 и более поздних), установку компонентов RSAT (Remote Server Administration Tools) можно выполнить через графический интерфейс Windows (как будет показано ниже). Если вы используете более раннюю версию Windows 10, то вам нужно загрузить установшик RSAT по ссылке.

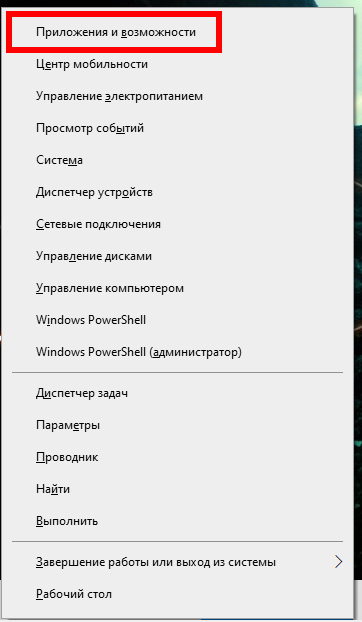

На компьютере, с которого вы будете управлять сервером, нажмите Win+x, затем в открывшемся меню выбираем «Apps and Features» (Приложения и возможности).

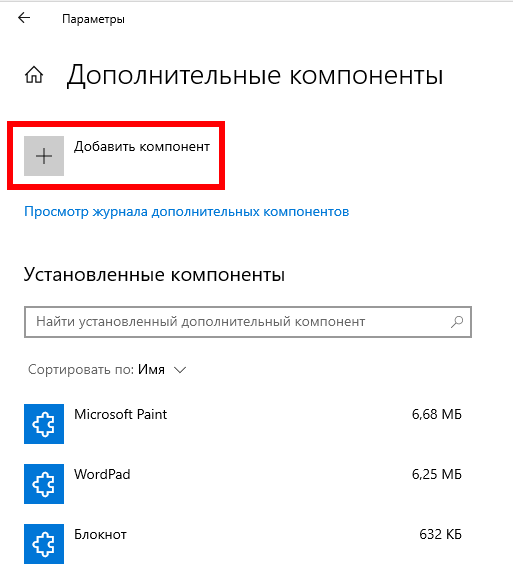

Далее выбираем «Optional Features» (Дополнительные компоненты).

Теперь выбираем «Add a feature» (Добавить компонент).

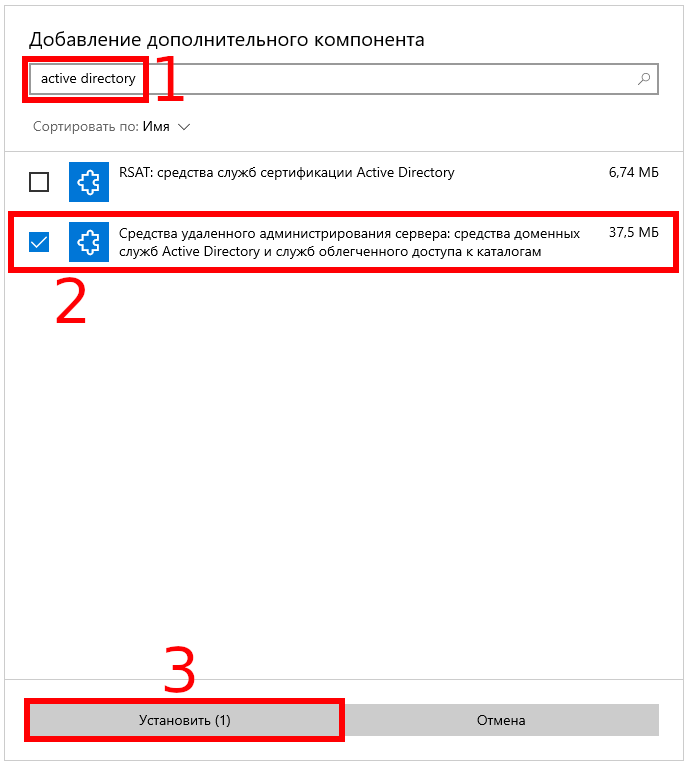

Для установки средств удалённого администрирования Active Directory выбираем «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам) и нажимаем на кнопку «Install» (Установить).

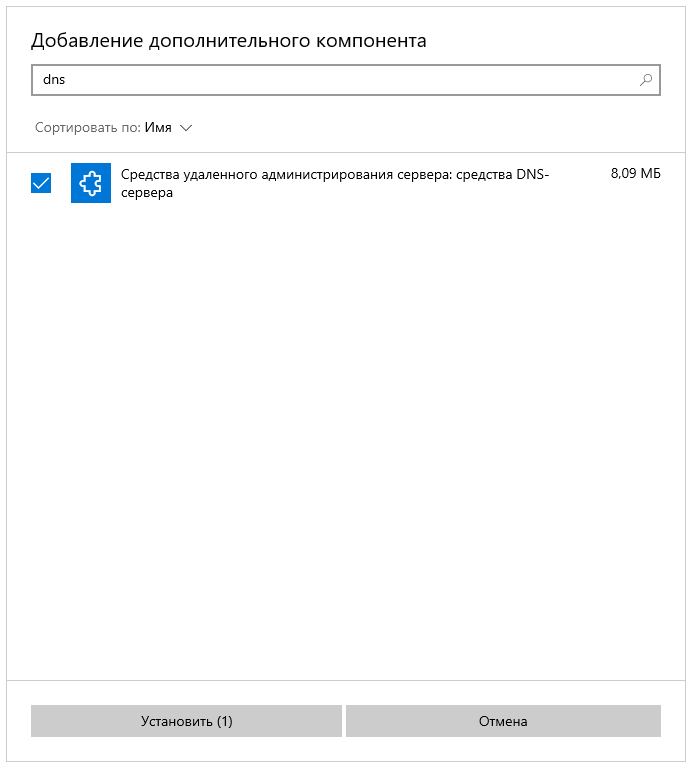

Для установки средств удалённого администрирования DNS выбираем «RSAT: DNS Server Tools» (Средства удалённого администрирования сервера: средства DNS-сервера) и нажимаем на кнопку «Install» (Установить).

Для установки средств удалённого администрирования Group Policy выбираем «RSAT: Group Policy Management Tools» (RSAT: средства управления групповыми политиками) и нажимаем на кнопку «Install» (Установить).

Теперь вы сможете управлять Active Directory при помощи графического интерфейса.

Установленные средства удалённого администрирования можно найти в меню «Пуск», в разделе «Windows Administrative Tools» (Средства администрирования Windows).

Как в Windows Admin Center управлять Active Directory

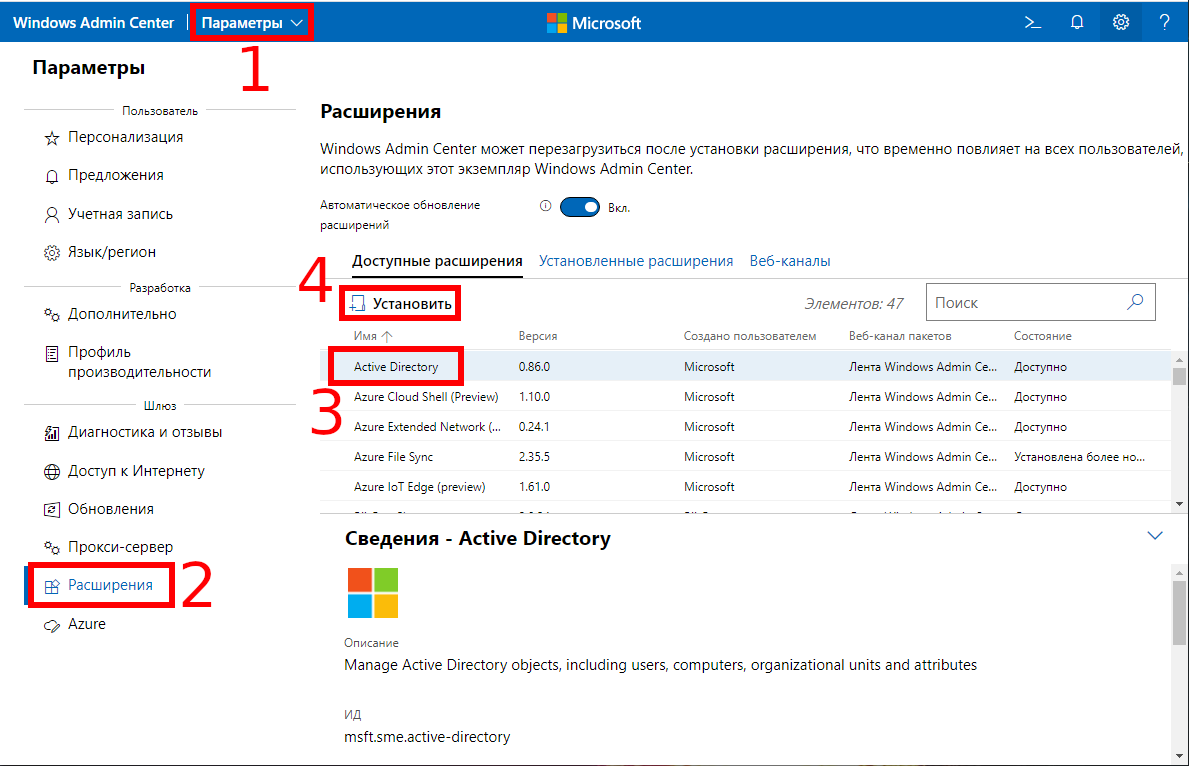

Чтобы включить в Windows Admin Center возможность управлять Active Directory, необходимо установить соответствующий плагин.

Чтобы управлять Active Directory в Windows Admin Center, перейдите в «Параметры», далее на вкладку «Расширения», выберите «Active Directory» и нажмите кнопку «Установить».

Дождитесь завершения установки:

Как установить Модуль Active Directory для Windows PowerShell

Active Directory Module for Windows PowerShell (Модуль Active Directory для Windows PowerShell) используется для управления службами каталогов Windows Server с помощью командлетов. Вы можете получить доступ к Центру сценариев Microsoft по адресу https://devblogs.microsoft.com/scripting/ и галерее PowerShell по адресу https://www.powershellgallery.com/. Оба являются хорошо известными репозиториями бесплатных и общедоступных скриптов PowerShell, в том числе значительные коллекции скриптов связанных с AD и DNS.

Если вы уже установили роль Active Directory Domain Services, то это означает, что модуль Powershell Active Directory уже активирован и дополнительных действий предпринимать не нужно.

Вам необязательно разворачивать Active Directory Domain Services чтобы получить данный модуль на Windows Server. Вы также можете установить модуль из консоли PowerShell с помощью команды:

Модуль RSAT-AD-PowerShell можно установить не только на Windows Server, но и на рабочие станции.

В Windows 11 или Windows 10 выполните эту команду PowerShell для установки модуля Active Directory:

Для установки модуля Active Directory PowerShell в графическом интерфейсе в Windows 11 и Windows 10 следуйте инструкциям по установке «RSAT: Active Directory Domain Services and Lightweight Directory Services Tools» (Средства удалённого администрирования сервера: средства доменных служб Active Director и служб облегчённого доступа к каталогам), которые даны выше.

Как пользоваться инструментами для управления Active Directory

Чтобы делать что-то более-менее осмысленное с помощью рассматриваемых инструментов, необходимо понимать инфраструктуру Active Directory, которая будет рассмотрена в следующей части. После неё мы изучим практические примеры настройки компьютеров и пользователей Active Directory, а в этой части в качестве примера работы мы ограничимся созданием нового пользователя в каждой из рассматриваемых программ.

Как пользоваться оснасткой Active Directory Консоли управления Microsoft

Microsoft Management Console, MMC (консоль управления Microsoft) — компонент операционной системы Windows 2000 и более поздних версий Windows. Он позволяет системным администраторам и опытным пользователям с помощью гибкого интерфейса конфигурировать и отслеживать работу системы.

Консоль управления предоставляет более широкие возможности для управления компьютером. Основной принцип действия заключается в оснастках — небольших программах, позволяющих настроить разные аспекты операционной системы.

Также из консоли управления можно получить расширенные функции управления пользователями и группами, в ней можно настроить множество параметров (например, заголовок окон Internet Explorer). Более глубоким встроенным инструментом управления Windows является редактор реестра.

Полный перечень оснасток вы найдёте в следующих местах:

Установленные средства удалённого администрирования можно найти в меню «Пуск», для поиска используйте фразу

Поиск по фразе «Active Directory» позволит вам отфильтровать те инструменты, которые рассматриваются на данной странице.

Также вы можете открыть нужную страницу в командной строке выполнив:

В командной строке же вы можете сразу открыть нужную вам оснастку:

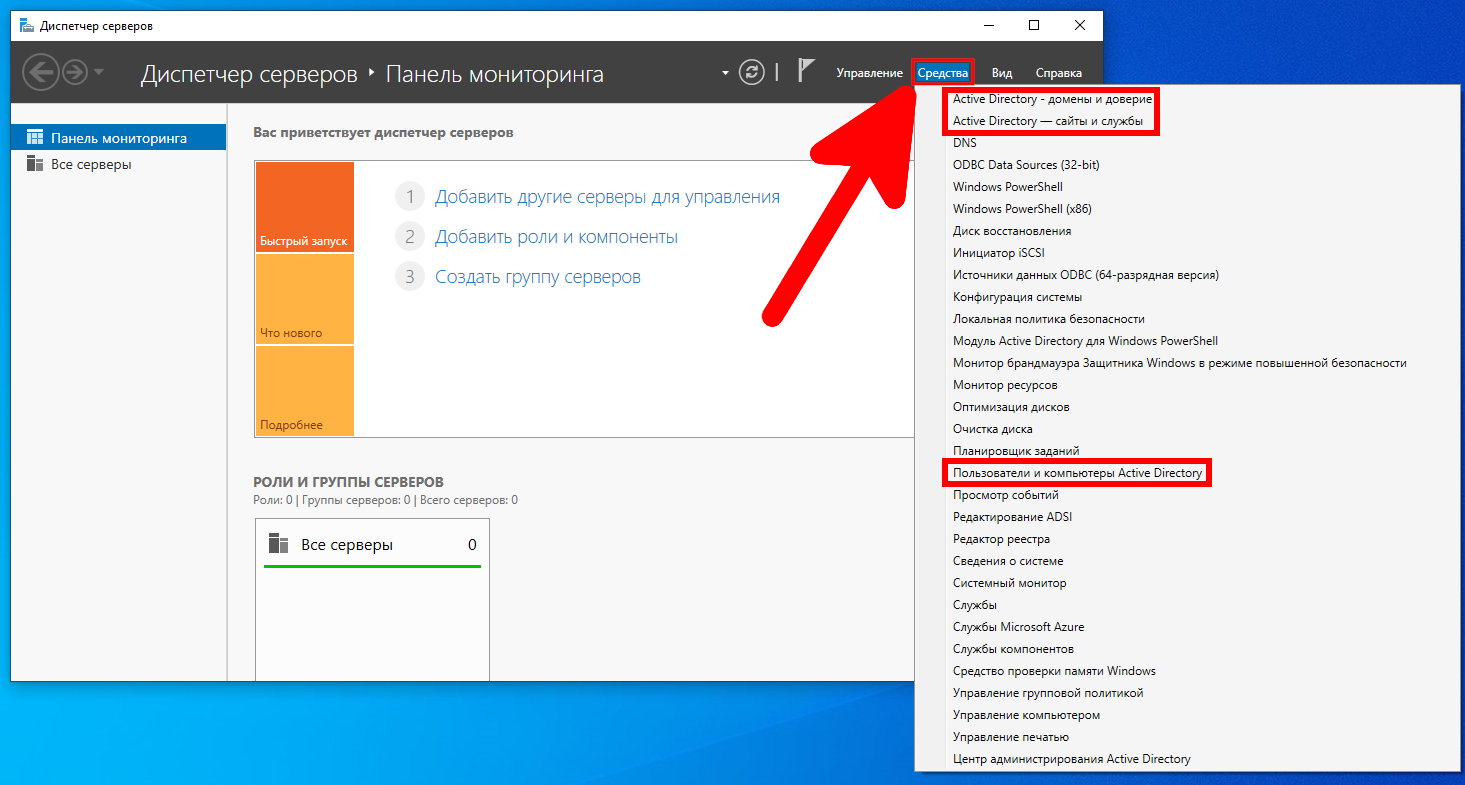

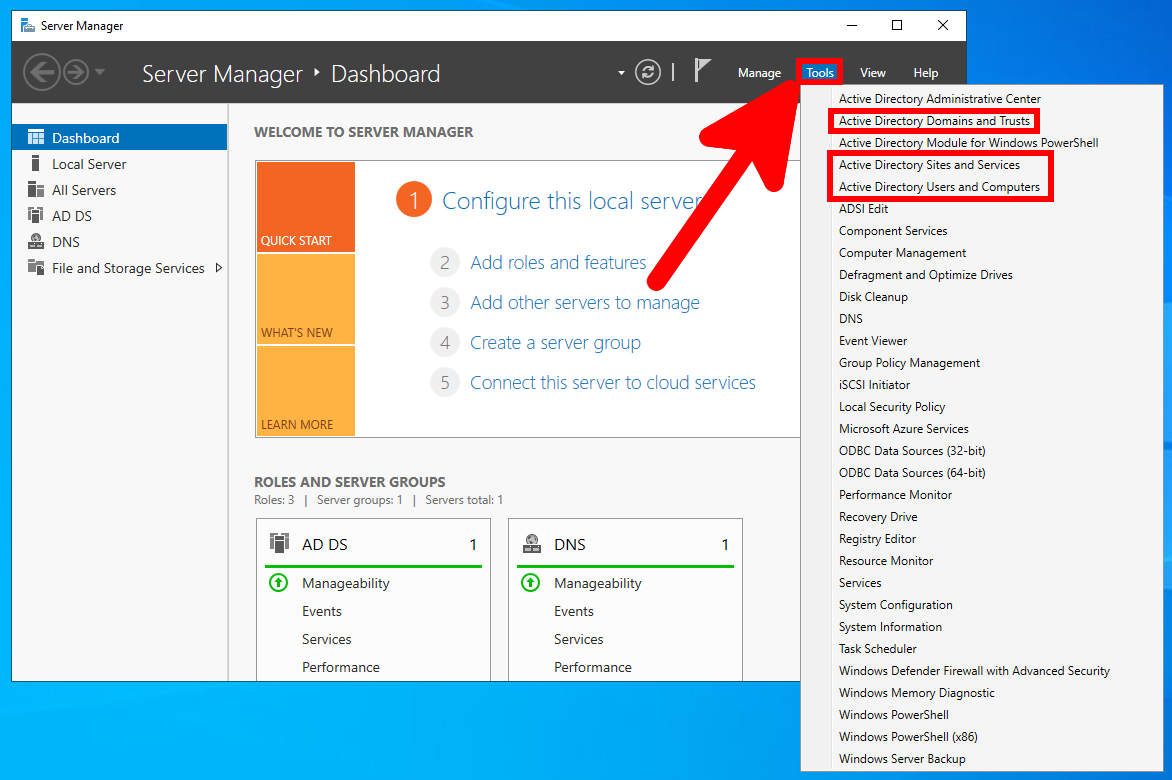

Показанные выше способы открыть оснастку Active Directory работают как на сервере, так и на рабочей станции. На сервере, в дополнение к ним, вы можете открыть нужную оснастку через Server Manager (Диспетчер серверов).

Для этого в меню кликните «Tools» («Средства»):

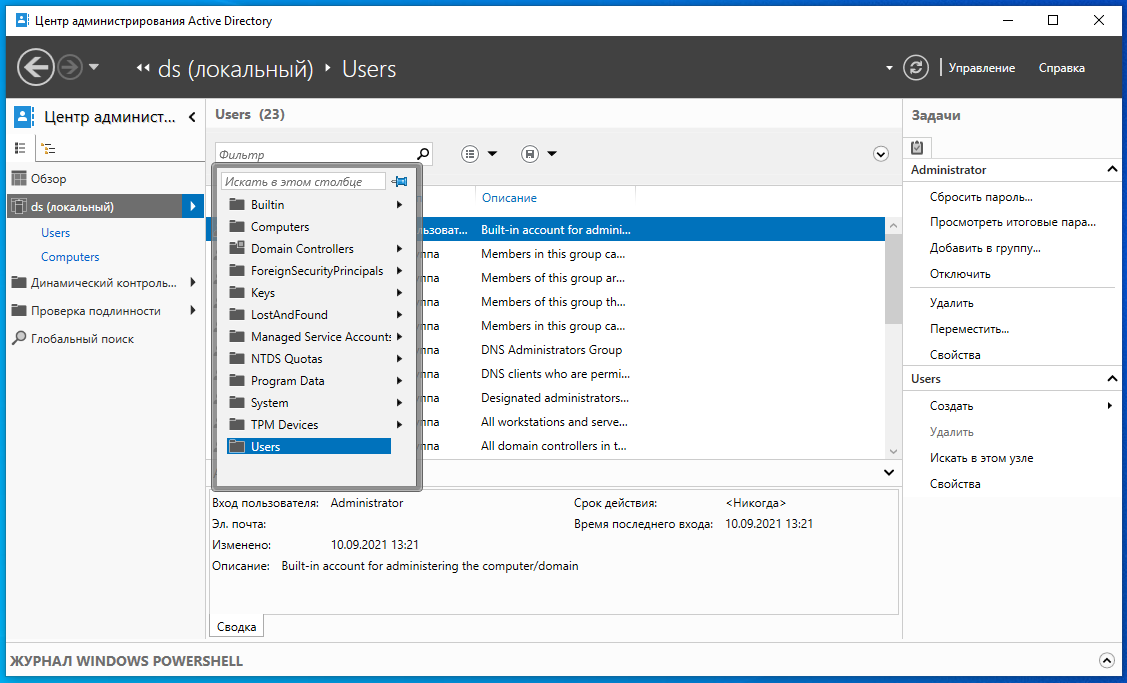

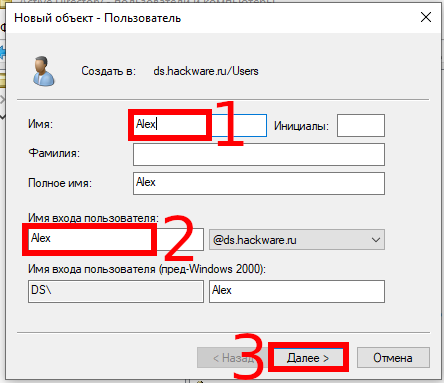

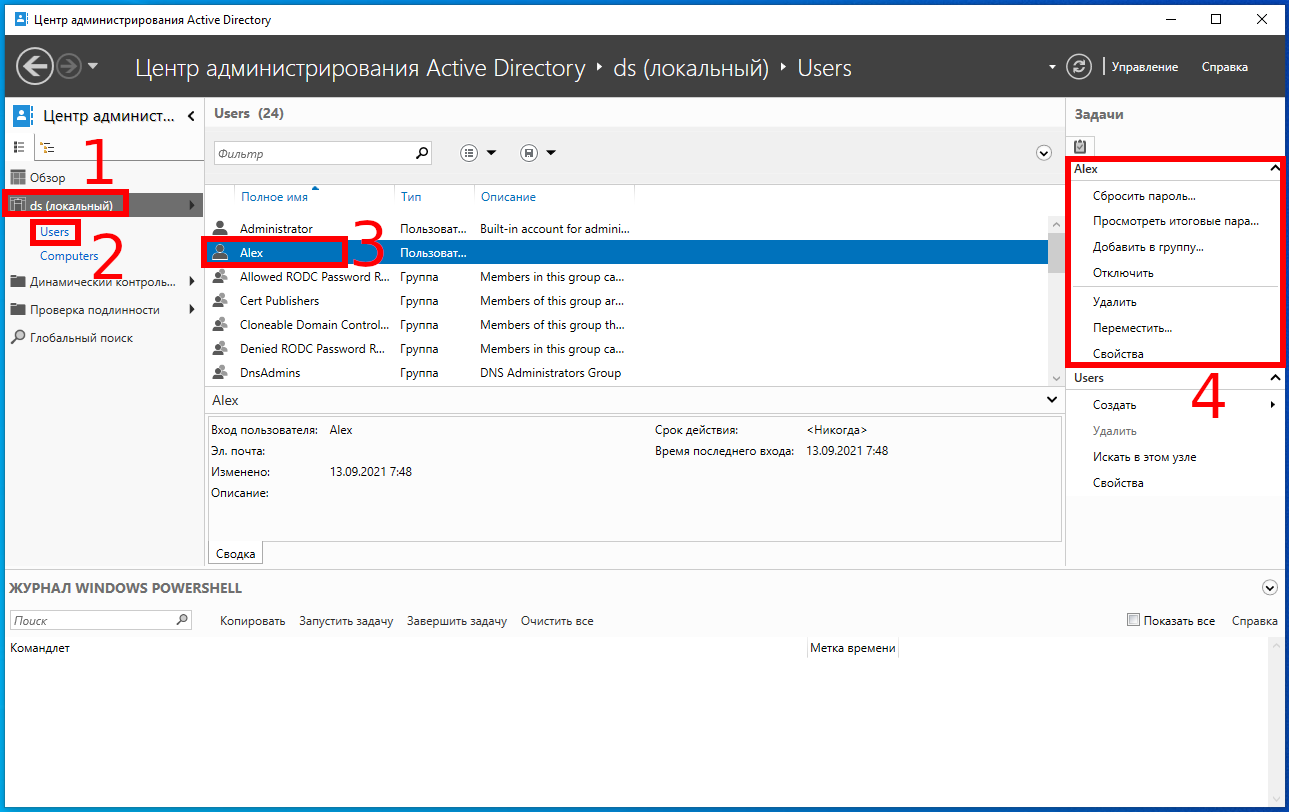

Чтобы создать нового пользователя, откройте оснастку «Active Directory Users and Computers» («Пользователи и компьютеры Active Directory»):

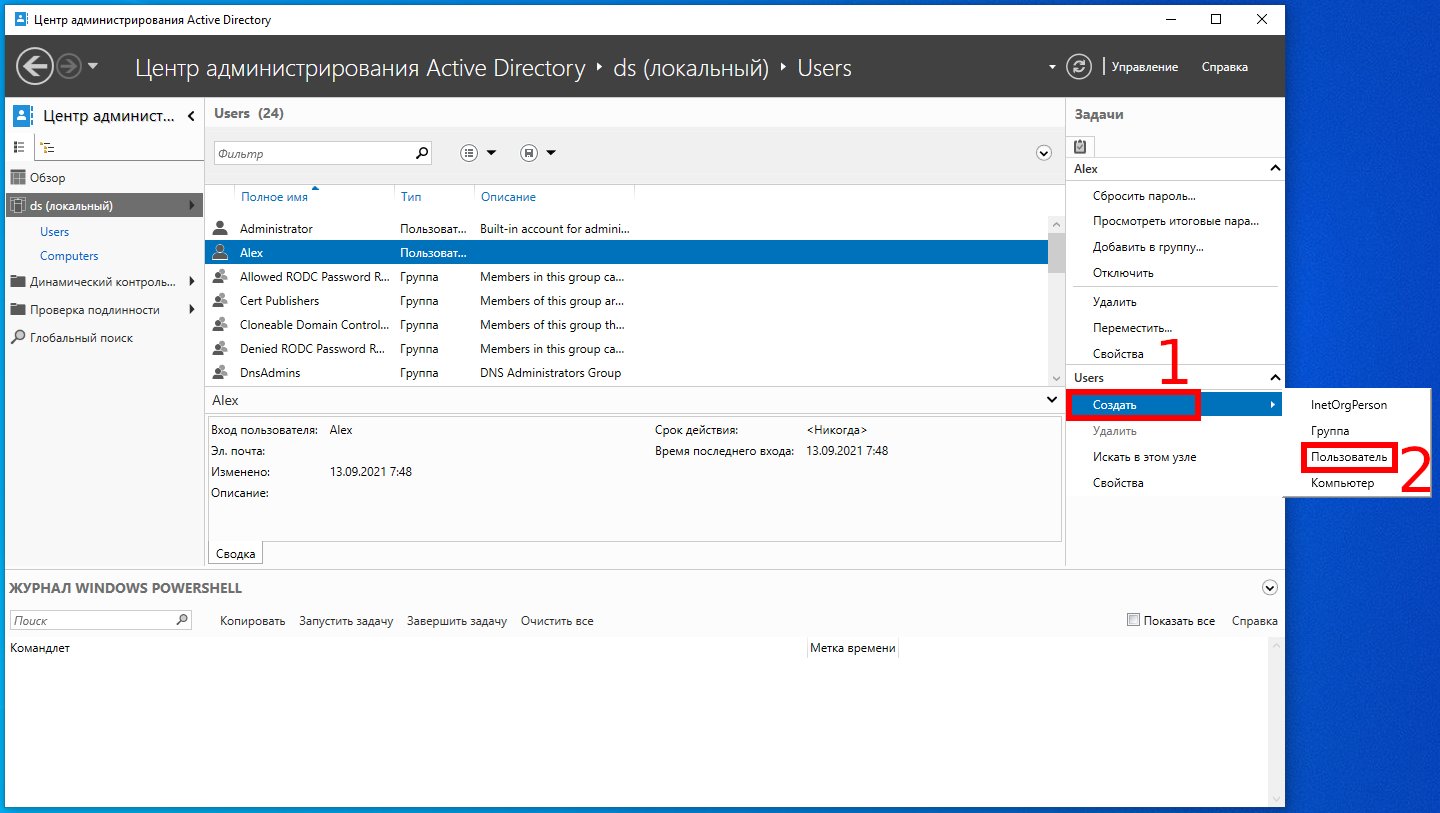

Щёлкните правой кнопкой мыши контейнер «Users» и выберите «Создать» → «Пользователь».

Введите необходимую информацию о пользователе, а затем нажмите «Далее»:

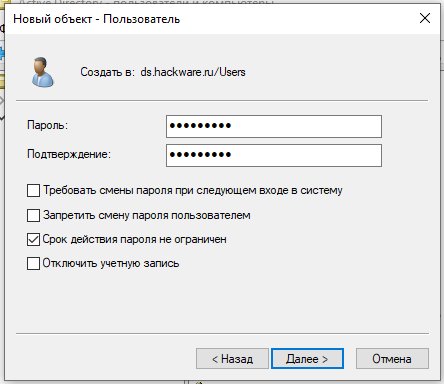

Введите пароль данного пользователя и установите другие настройки, например, вы можете оставить галочку «Требовать смены пароля при следующем входе в систему».

Проверьте информацию и нажмите «Готово».

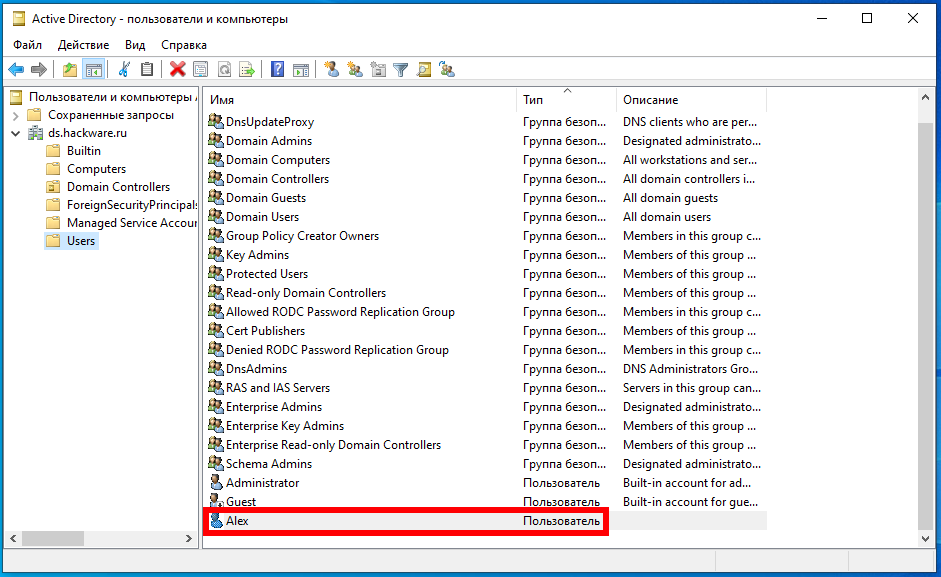

Новый пользователь появится в списке.

Теперь под этим пользователем можно выполнить вход на любом компьютере, подключённом к данному домену.

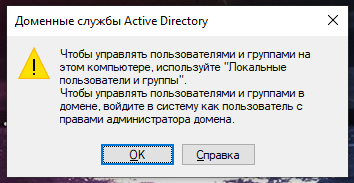

Обратите внимание, чтобы использовать эти инструменты для управления удалённым компьютером, машина, на которой они запущены, должны быть частью домена, иначе вы получите сообщение об ошибке:

Чтобы управлять пользователями и группами на этом компьютере, используйте «Локальные пользователи и группы».

Чтобы управлять пользователями и группами в домене, войдите в систему как пользователь с правами администратора домена.

То есть компьютер должен быть частью домена, а также необходимо выполнить вход под пользователем, имеющим права на управление доменом.

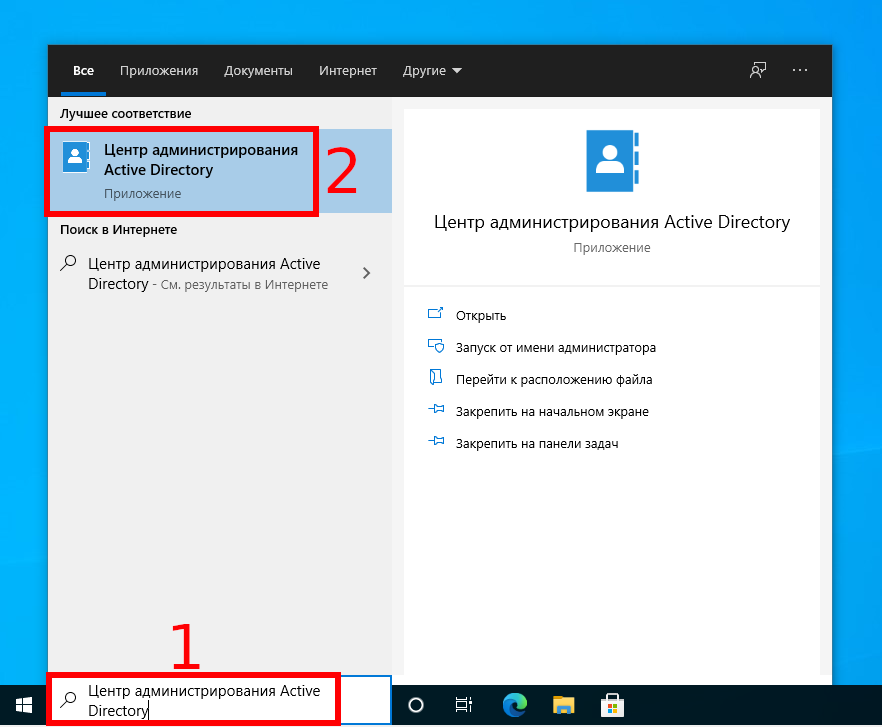

Как пользоваться Центром администрирования Active Directory

Центр администрирования Active Directory вы можете открыть несколькими способами:

1. В меню Server Manager (Диспетчер серверов)

2. Через кнопку «Пуск», поиск, для этого в поиск введите «Центр администрирования Active Directory» (или «Active Directory Administrative Center» если ОС на английском языке)

3. В командной строке, для этого выполните

В главном окне Центра администрирования Active Directory представлены следующие разделы:

1) Подробнее — ссылки на справку

2) Динамический контроль доступа — список действий в и вне Active Directory

3) Azure Active Directory

Для управления пользователями в Центре администрирования Active Directory, выберите домен, нажмите «Users», кликните на пользователя, которым вы хотите управлять и в окне «Задачи» кликните на действие, которые вы хотите сделать:

Чтобы создать пользователя, в окне «Users» нажмите «Создать» → «Пользователь»:

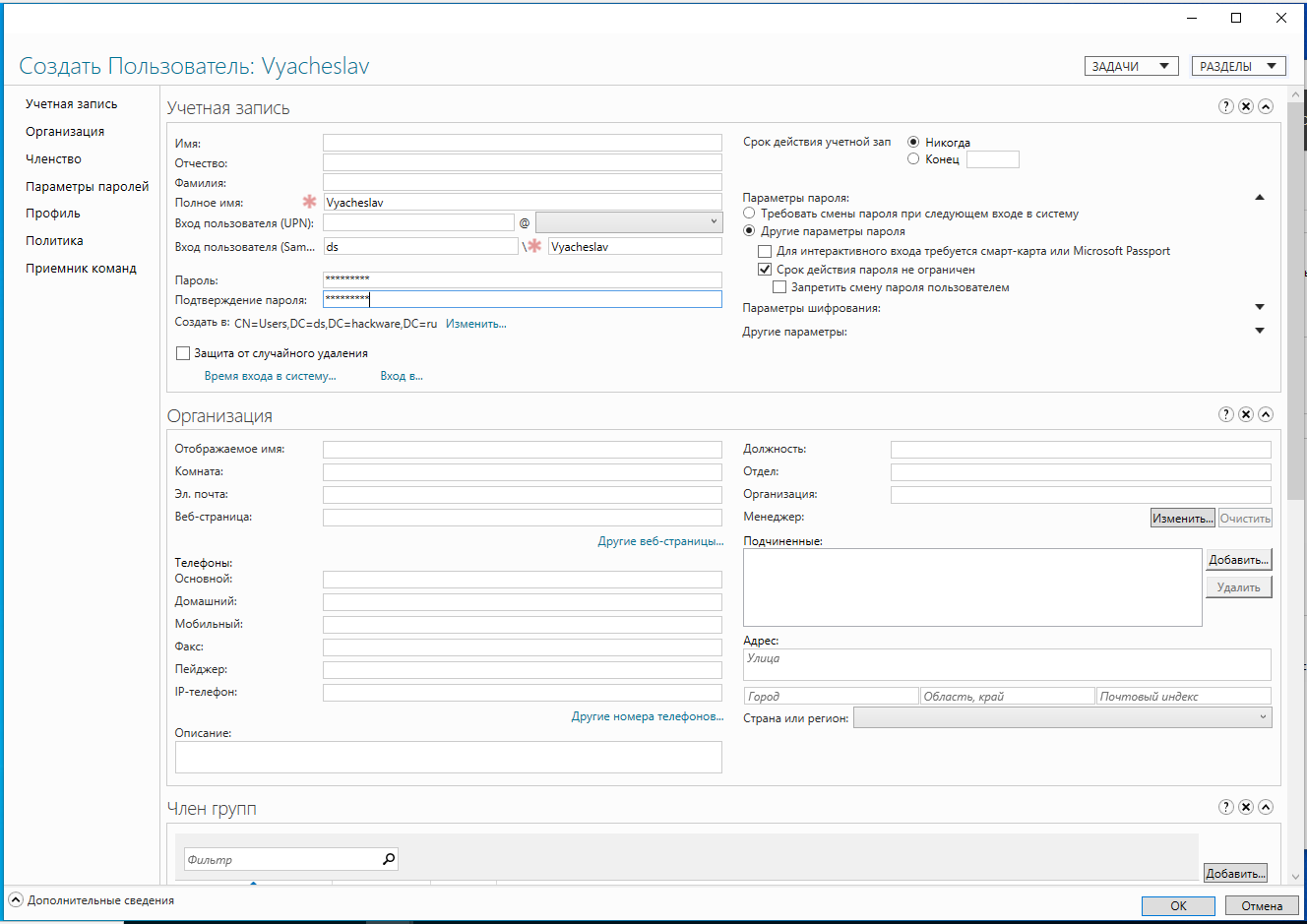

Внесите данные пользователя — обязательными для заполнения являются поля «Полное имя» (то есть то, что будет отображаться как имя пользователя) и «Вход пользователя (SamAccountName)» (то есть имя аккаунта, которое пользователь будет указывать при входе в компьютер, подключённый к домену).

При желании вы можете указать другие данные. Когда всё будет готово, нажмите «ОК».

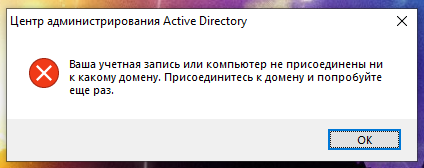

Обратите внимание, чтобы использовать этот инструмент для управления удалённым компьютером, машина, на которой он запущен, должна быть частью домена, иначе вы получите сообщение об ошибке:

Ваша учетная запись или компьютер не присоединены ни к какому домену. Присоединитесь к домену и попробуйте еще раз.

То есть компьютер должен быть частью домена, а также необходимо выполнить вход под пользователем, имеющим права на управление доменом.

Как пользоваться Windows Admin Center

Особенностью Windows Admin Center является то, что для управления Active Directory компьютер, на котором запущен Windows Admin Center, не обязательно должен являться частью домена. Управлять можно с любой рабочей станции — достаточно только иметь логин и пароль администратора домена.

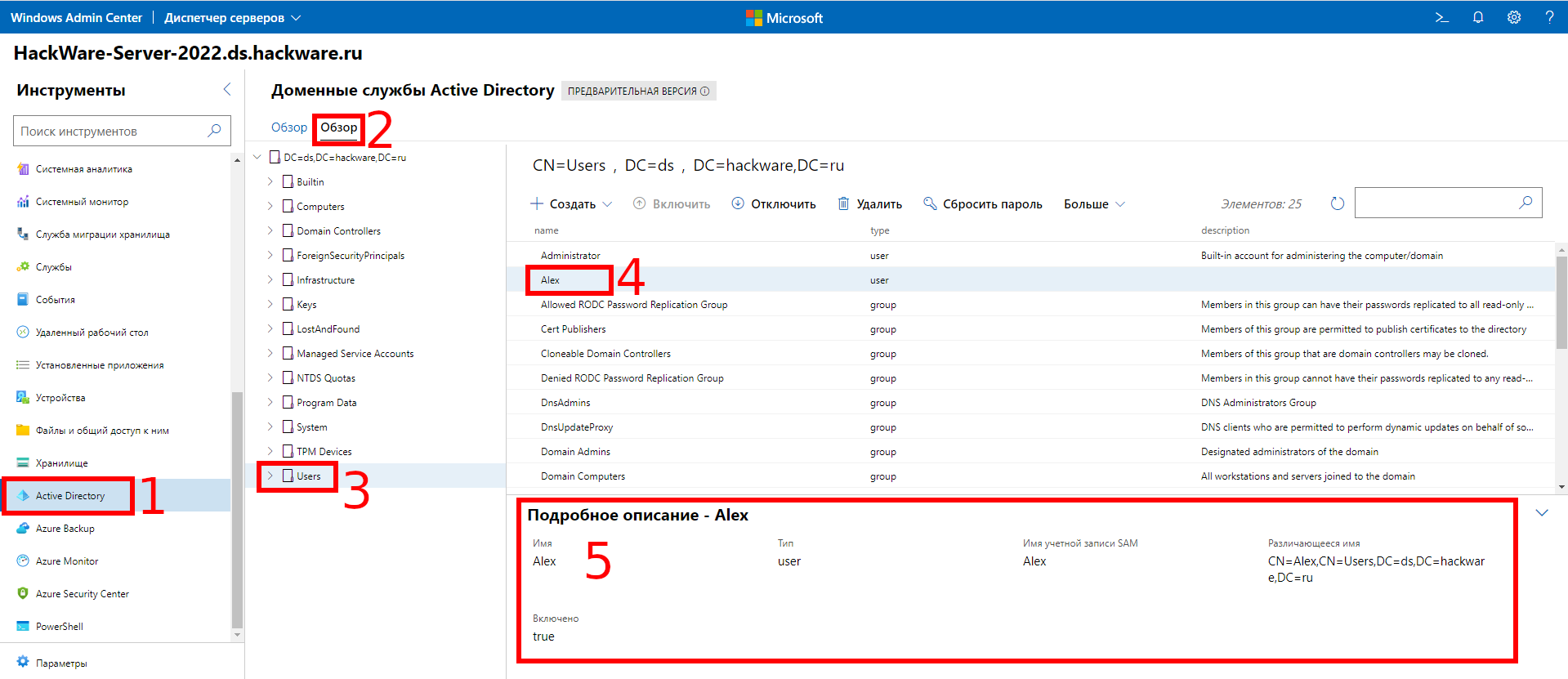

Запустите Windows Admin Center, выполните вход на компьютер, которым вы хотите управлять (Windows Server с Active Directory Domain Services) и перейдите на вкладку Active Directory.

В русифицированной версии обе кнопки названы «Обзор», чтобы просмотреть список свойств и выбрать тот или иной раздел, нажмите вторую кнопку Обзор»:

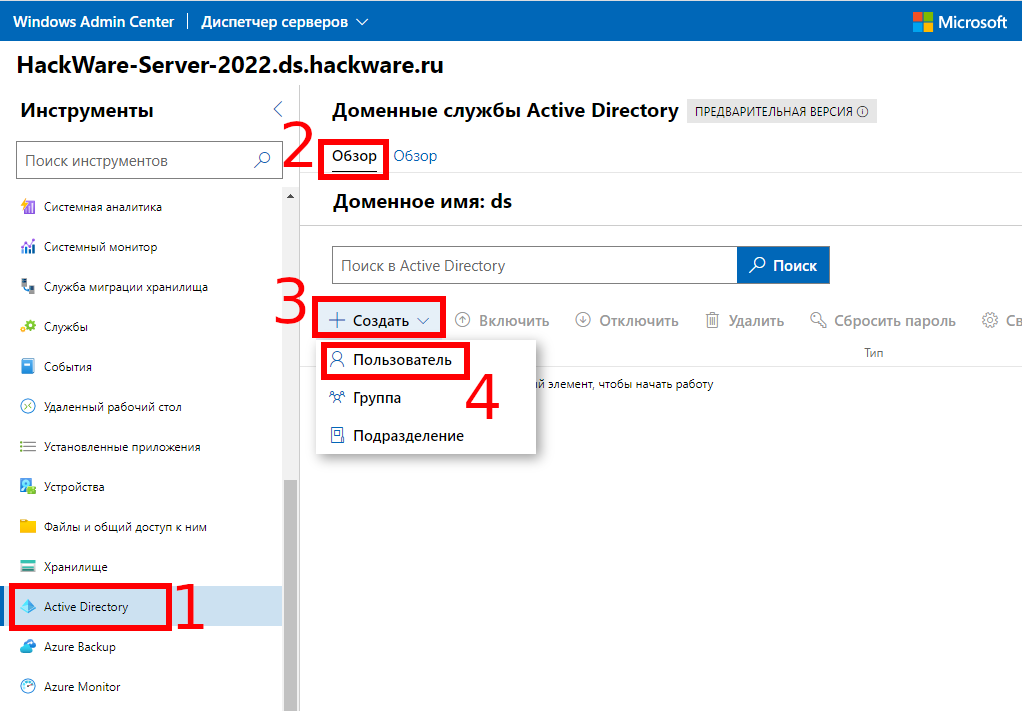

Чтобы создать нового пользователя, кликните на любую кнопку «Создать», которые размещены на любой из вкладок «Обзор»:

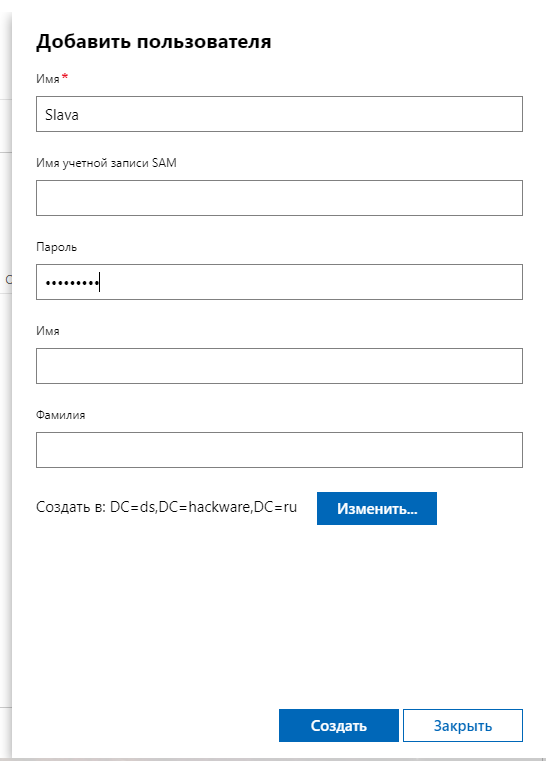

Обязательным для ввода является имя пользователя (оно же будет и логином, если вы отдельно не укажите «Имя учетной записи SAM»). Когда всё будет готово, нажмите кнопку «Создать».

Как пользоваться Модулем Active Directory для Windows PowerShell

Следующая последовательность команд PowerShell создаст пользователя домена MiAl, выполнить настройку входа, настройку учётной записи, установит пароль для учётной записи и активирует её.

Пример команды PowerShell для создания нового пользователя домена на удалённом компьютере:

Обратите внимание, что предыдущая команда создала пользователя, но этот пользователь не настроен и даже не активирован. Для настройки и активации необходимы дополнительные команды.

Следующая команда настраивает параметры входа пользователя:

Следующая команда настраивает свойства аккаунта:

В этой команде (из новых опций):

Следующая команда устанавливает пароль для указанного пользователя:

В этой команде (из нового):

При запуске команды, вам нужно будет вначале ввести пароль администратора домена, а затем пароль, который вы хотите установить для указанного пользователя.

Следующая команда активирует аккаунт:

Все опции предыдущей команды уже знакомы по рассмотренным выше командлетам.

Если вы столкнулись с ошибкой:

то она означает, что установленный с помощью командлета Set-ADAccountPassword пароль не подходит. В политике по умолчанию в пароле должна быть хотя бы одна заглавная и прописная буква, а также цифра, сам пароль должен быть не короче семи символов.

После выполнения всех этих команд, вы можете выполнить вход под созданным пользователем.

Обратите внимание, что в рассмотренных командах вам нужно заменить значение строки

на имя создаваемого и настраиваемого пользователя.