Двухфакторная авторизация что это такое и как

Чем двухфакторная аутентификация отличается от двухэтапной?

Авторизуйтесь

Чем двухфакторная аутентификация отличается от двухэтапной?

Двухфакторная (2FA) и двухэтапная (2SV) аутентификации — это способы дополнительной защиты аккаунта. Часто между ними ставят знак равенства даже разработчики. Но это неверно.

Что такое двухфакторная аутентификация?

Ключевое слово здесь — фактор. Всего их выделяют четыре:

Двухфакторная аутентификация — это когда последовательно используются два фактора.

Например, у меня есть аккаунт на Яндексе, в настройках которого включена двухфакторная аутентификация. Чтобы зайти в него на новом устройстве, требуется соблюдение двух факторов:

Есть и другие приложения для генерирования кодов: Google Authenticator, Microsoft Authenticator, LastPass Authenticator. Но все они решают одну задачу — выступают в качестве второго фактора при авторизации пользователя.

Вместо смартфона с приложением можно использовать аппаратный токен. Он подключается через порт USB, Bluetooth или NFC. Когда вы регистрируетесь на очередном сервисе и включаете двухфакторную аутентификацию, внутри токена генерируется новая пара ключей. Открытый ключ передаётся на сервер, закрытый — хранится на аппаратном токене.

2 декабря, Онлайн, Беcплатно

Для двухфакторной аутентификации с помощью токенов используется протокол FIDO U2F. На сайте USB-Dongle Authentication можно посмотреть список сервисов, которые его поддерживают. Среди них, например, мессенджеры WhatsApp, Viber, Slack и Telegram.

Процесс авторизации с помощью аппаратного токена выглядит следующим образом:

Протокол FIDO U2F поддерживают браузеры Google Chrome, Mozilla Firefox, Microsoft Edge, Opera. На Safari поддержки по умолчанию нет, но её можно добавить с помощью расширения, доступного для скачивания на GitHub.

Схема взаимодействия c U2F-клиентом

Со сканированием отпечатков пальцев, радужной оболочки глаза, определением местоположения похожая ситуация. Чтобы второй фактор работал, нужна поддержка со стороны сервисов и устройств, через который пользователь пытается авторизоваться.

Что такое двухэтапная аутентификация?

С двухэтапной аутентификацией дело обстоит намного проще. Допустим, вы вводите пароль и получаете код подтверждения через SMS. Это два этапа, но один фактор — знание.

Например, двухэтапная аутентификация используется в Telegram. При авторизации на новом устройстве вы получаете код подтверждения в чате (если у вас есть доступ к аккаунту на другом устройстве) или через SMS. Это первый этап. После включения в настройках безопасности двухэтапной аутентификации появится ещё один шаг — ввод пароля, который вы сами придумали. Снова два шага, но один фактор — знание.

Двухфакторную и двухэтапную аутентификации путают, потому что на практике грань очень тонкая

В теме определения типа аутентификации находится место спорам. Например, есть мнение, что подтверждение личности через код в SMS — это фактор владения SIM-картой, на которую приходит сообщение. Поэтому стоит говорить об этой технологии аутентификации как о двухфакторной, пусть и крайне слабой, потому что SIM-карту можно без проблем перевыпустить, а номер телефона — подменить.

Скорее всего, корни этих разногласий уходят во времена, когда отправку кода через SMS действительно считали вторым фактором проверки. Однако эта практика остаётся в прошлом. Американский Национальный институт стандартов и технологий ещё в 2016 году не рекомендовал использовать SMS в 2FA из-за высокого риска взлома. В качестве альтернативы предложены приложения-генераторы кодов и аппаратные токены.

Тем не менее, некоторые сервисы продолжают называть SMS вторым фактором. Например, GitHub предлагает два способа использования двухфакторной аутентификации: генерирование ключа в приложении и отправку кода в сообщении. Обратная ситуация — Google называет все способы дополнительной защиты двухэтапной аутентификацией, хотя среди них есть использование аппаратного токена и генерирование кодов в приложении.

Впрочем, эти разногласия возникают только в спорах людей, интересующихся информационной безопасностью. Разработчикам достаточно помнить, что подтверждение личности через SMS — это слабая защита, и по возможности добавлять поддержку более сильных факторов. Простым же пользователям чётко представлять разницу между двухэтапной и двухфакторной аутентификациями не обязательно.

Данные на замке: как двухфакторная аутентификация поможет обезопасить сайт

Пароли, даже самые сложные, уже давно не препятствие для злоумышленников. В ответ на это владельцы сайтов всё чаще вводят второй фактор аутентификации. В этом материале, совместно с нашими партнёрами из WebMoney, мы расскажем о современных способах защиты данных с помощью второго ключа (спойлер: самые популярные — не самые надёжные), а также на примере сервиса E-NUM предоставим инструкцию по бесплатному подключению двухфакторной аутентификации на вашем ресурсе.

Кому и зачем нужна двухфакторная аутентификация

Мы уже давно привыкли получать SMS c числовым паролем от банков при транзакциях и входе в личный кабинет. Банки – яркий пример сферы, где уже давно практикуется двухфакторная аутентификация. Однако не только они нуждаются в безопасном доступе к закрытым зонам своих сайтов. Любой сервис, пользователям которого необходимо постоянно авторизовываться, заинтересован в сохранении собственной репутации и персональных данных клиентов. Это могут быть совершенно разные сайты — от провайдеров сотовой связи до ресурсов с онлайн-играми и обычных интернет-магазинов. Как правило, на таких площадках хранятся персональные данные клиентов.

Особенно привлекательными для хакеров становятся аккаунты, владельцы которых привязали свои банковские карты или уже перевели часть средств на внутренний баланс в личном кабинете. В США некоторые онлайн-магазины начали смотреть в сторону двухфакторной аутентификации, когда выяснилось, что в 2017 году уровень мошенничества в сфере e-commerce вырос на 30% по сравнению с предыдущим годом. Речь идёт как о подмене адреса доставки уже купленных товаров, так и о покупках с помощью украденных банковских карт и других платёжных инструментов. Чтобы сохранить клиента и мотивировать его к повторным покупкам, продавцы начинают задумываться не только об удобстве использования сайта, но и о безопасности и надёжности.

Стоит отметить, что для пользователя двухфакторная аутентификация — это дополнительное действие, отнимающее время. Но резонансные истории о кражах персональных данных постепенно способствуют тому, что второй фактор начинает восприниматься не как препятствия, а как дополнительный уровень защиты.

Какие виды двухфакторной аутентификации есть

Двухфакторная аутентификация постоянно эволюционирует, но само по себе это явление не новое. В свое время были распространены скретч-карты и одноразовые пароли на бумажных носителях.

Одним из самых надёжных способов идентификации считается физический токен, чаще в виде USB-брелоков. Он генерирует криптографические ключи, которые вводятся при подключении к компьютеру. Можно предположить, что этот метод в скором времени трансформируется в NFC-метки на физическом носителе или даже в подкожный чип.

Если уж заглядывать в ближайшее будущее, то в качестве дополнительных факторов защиты всё чаще будет вводиться биометрическая аутентификация по отпечаткам пальцев и фотографии. В рамках мультифакторной аутентификации применяются геолокационные сервисы, верифицирующие пользователя через его местоположение.

Нетрудно догадаться, что самым популярным (но не самым надёжным) вторым фактором стали SMS-подтверждения. Однако для владельцев сервисов отправка SMS связана с финансовыми издержками. Неудобство конечных пользователей в том, что сообщение не всегда приходит мгновенно. Кроме того, злоумышленники могут перехватить его или даже восстановить сим-карту по поддельным документам.

Учитывая доступность Интернета и популярность смартфонов, среди владельцев сайтов сейчас востребованы мобильные приложения для аутентификации.

Одним из первых альтернативных продуктов в сфере двухфакторной защиты стал сервис E-NUM. Его разработка началась в 2007 году. Тогда стояла задача создать решение для двухфакторной аутентификации, которое сочетало бы криптографию, требовало для работы только телефон и не зависело от провайдера связи.

Первая версия E-NUM работала на платформе Java. Сегодня приложение работает на большинстве популярных ОС и генерирует одноразовые ключи по схеме «Вопрос-ответ». «Число-вопрос» не нужно вводить вручную, приложение присылает Push-уведомление после запроса на авторизацию. E-NUM отображает единственно верное «число-ответ» на экране телефона, которое пользователь отправляет, нажав соответствующую кнопку в приложении или введя вручную.

В отличие от некоторых других способов двухфакторной аутентификации, где в качестве подтверждения на телефон клиента приходит готовый «ответ», E-NUM по сигналу из push-уведомления «достаёт ответ» из зашитой в приложении и уникальной для каждого кодовой книги. Она создаётся случайным образом на основе «физических шумов» центрального процессора.

Если пользователю не хочется доставать смартфон и у него есть «умные» часы, то в E-NUM можно подтвердить действие с помощью часов под управлением Apple Watch или Android Wear.

Когда база активных пользователей клиента E-NUM достигла 2,5 млн человек, было принято решение об открытии API. Первоначально сервис E-NUM применялся только в системе WebMoney Transfer. Сейчас владельцам электронных кошельков не обязательно скачивать отдельное приложение, так как E-NUM уже интегрирован в WebMoney Keeper.

На сегодняшний день E-NUM используют более 6 млн человек.

Как настроить двухфакторную аутентификацию на своем сайте

Владельцы сайтов могут бесплатно внедрить систему аутентификации пользователей. Понадобится только запрос на официальном сайте сервиса ENUM.RU и подтверждение заявки.

Выделим два способа интеграции: OAuth2 и Soap.

Метод интеграции OAuth2

Стандарт OAuth 2.0 позволяет предоставить третьей стороне доступ к защищённым ресурсам без необходимости сообщать третьей стороне данные аутентификации пользователя («число-вопрос», «число-ответ»).

Последовательность действий при авторизации с использованием системы E-NUM методом OAuth2 выглядит так:

1. Клиент сайта запрашивает вход в защищённую зону.

2. Для предоставления доступа сайт требует пройти авторизацию, для чего перенаправляет его на E-NUM.

3. После успешной авторизации система E-NUM возвращает клиенту одноразовый код.

4. Браузер клиента, в свою очередь, передаёт код авторизации сайту.

5. Сайт, используя код авторизации, запрашивает у E-NUM временный токен доступа.

6. Этот токен используется в дальнейшем для обращения к методам API E-NUM, которые обеспечивают идентификацию клиента.

Исходный код примера на GitHub

Вы можете реализовать свой OAuth2-клиент E-NUM (согласно описанию методов API) или воспользоваться готовыми клиентскими библиотеками под вашу платформу.

Метод интеграции Soap API

Метод интеграции Soap требует разового перенаправления пользователя на AUTH.ENUM.RU. Последующие запросы уже не требуют перенаправления.

Последовательность действий при авторизации с использованием системы E-NUM методом Soap следующая:

1. Пользователь стороннего сайта вводит свой email. Бекэнд сайта вызывает метод GetChallenge сервиса E-NUM (soap-интерфейс) для получения «числа-вопроса».

2. Сайт отображает «число-вопрос» и просит пользователя ввести «число-ответ». Для проверки ответа пользователя используется метод CheckUserAnswer.

3. При первой авторизации пользователь перенаправляется на https://auth.enum.ru для получения разрешения на работу сайта с Е-NUM в связке с аккаунтом пользователя.

Для использования этого метода владелец сайта должен зарегистрироваться на сайте ENUM.RU.

Напишите в комментариях хотели бы вы видеть больше материалов на тему безопасности. Мы хотим создавать только полезный контент, поэтому нам интересно ваше мнение.

Что такое двухфакторная аутентификация и как ее использовать

В наши дни, скорее всего, уже у каждого есть по крайней мере одна или две учетные записи для хранения огромного количества конфиденциальной информации и личных данных, от электронной почты до биометрических и банковских данных. В связи с этим, защита этих учетных записей должна быть в приоритете у каждого пользователя мобильного устройства. В дополнение к надежному паролю одним из самых безопасных и все более распространенных способов защиты ваших учетных записей и устройств является двухфакторная аутентификация.

В этом материале мы разберемся в том, что такое двухфакторная аутентификация, что нужно для ее использования и как настроить для ее работы ваш Android-смартфон. Прежде чем начать, хочу сразу предупредить, что вам потребуется доступ к устройству, которое вы хотите защитить, а также рабочий номер телефона, чтобы на него могли приходить текстовые сообщения.

Что такое двухфакторная аутентификация?

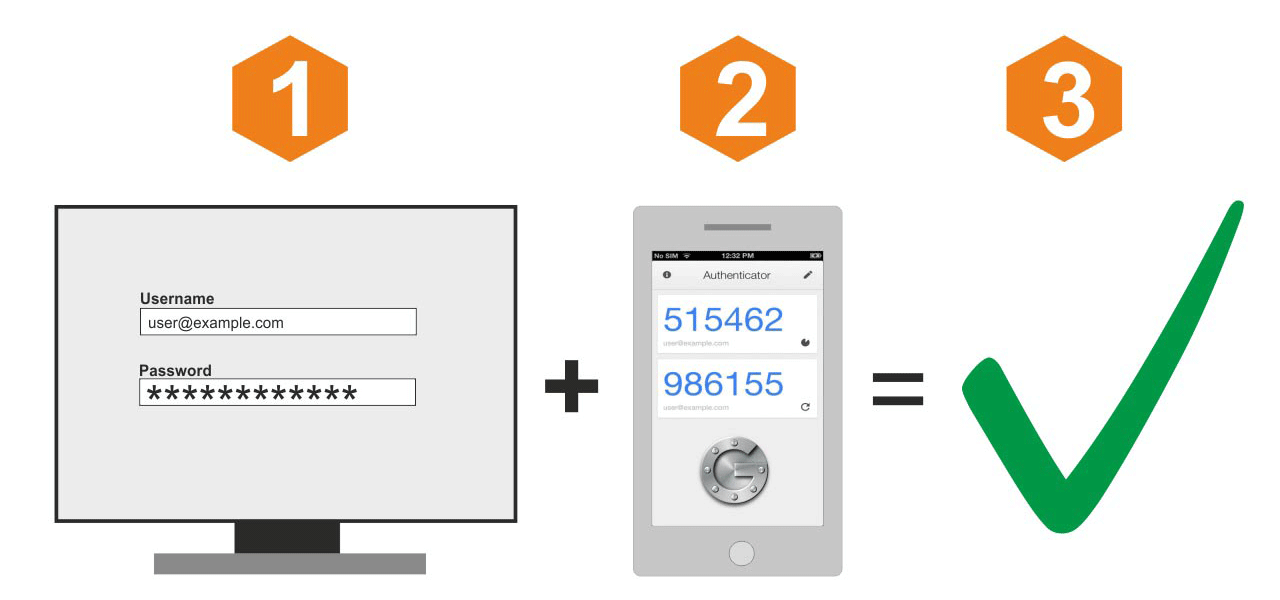

В двух словах, для повышения безопасности двухфакторная аутентификация просто добавляет второй шаг к процессу авторизации. Таким образом, простого угадывания или кражи пароля недостаточно, чтобы получить доступ к вашей учетной записи.

После ввода вашего обычного пароля вашему устройству или приложению потребуется второй пароль. Этот второй пароль, который является, скорее, кодом доступа, приходит на указанное вами устройство с помощью текстового сообщения. Только успешно введя оба кода, вы сможете получить доступ к аккаунту, к которому не смогут получить доступ те, у кого нет вашего мобильного телефона с вашим основным паролем в придачу.

Очевидно, такой способ авторизации делает вашу учетную запись более защищенной. Во-первых, пароль двухфакторной аутентификации будет меняться при каждом его использовании, что делает практически невозможным его угадывание или взлом, в отличие от обычного пароля, который вы, скорее всего, редко меняете.

Во-вторых, только человек с устройством, которые было указано в качестве получателя сообщения с кодом подтверждения, может получить доступ к учетной записи. Тот факт, что пароль доставляется посредством текстового сообщения, делает его более безопасным, чем использование электронной почты, поскольку использовать SIM-карту может только одно устройство за раз. Такой пароль из SMS очень сложно достать, как минимум, намного сложнее, чем из электронной почты.

Использование двухфакторной аутентификации для защиты вашей учетной записи Google

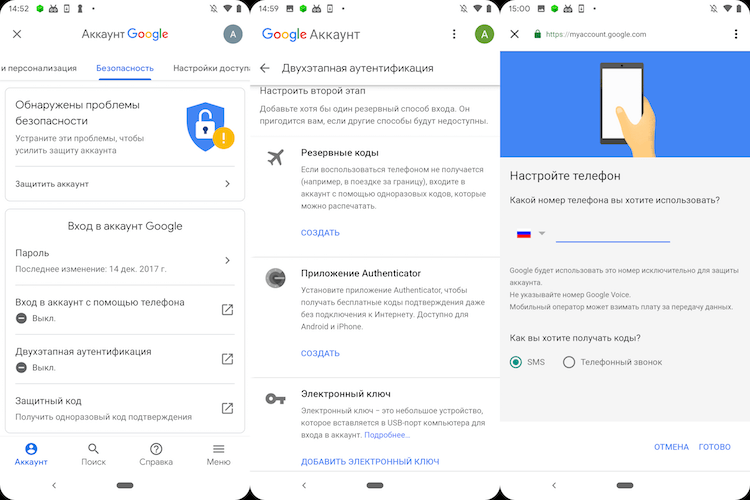

Первым местом, где можно начать использовать двухфакторную аутентификацию, может быть ваша учетная запись Google. В таком случае, какие-либо новые устройства не смогут войти в вашу электронную почту, получить доступ к учетной записи Google Play или навести шороху в ваших фотографиях и файлах в Google Drive, даже если ваш пароль будет украден.

В аккаунте Google есть несколько вариантов двухфакторной аутентификации. Можно выбрать получение уведомления в виде SMS или звонка на указанный вами номер, использование специальных подсказок, которые работают быстрее, чем если бы вы вводили код, или использовать электронный ключ. Последний является наиболее безопасным и гарантирует, что вы не потеряете доступ к аккаунту при смене телефонного номера. Однако этот способ не бесплатен, а также может быть немного сложнее в использовании, чем простые SMS с кодами.

Далее я опишу последовательность действий, которые нужно выполнить, чтобы настроить двухфакторную аутентификацию на Android-смартфоне с использованием SMS:

Теперь, оказавшись на странице двухфакторной аутентификации, внизу вы увидите список всех устройств, которые в данный момент подключены к вашей учетной записи. Здесь при желании можно включить Google Prompt, чтобы вторым шагом для входа в вашу учетную запись стало простое уведомление с последующим автозаполнением нужных полей. Это так же безопасно, как SMS, но, как я уже говорил, вы не потеряете возможность войти в свой аккаунт, если смените номер телефона.

Для выбора другого варианта аутентификации нужно пролистать вниз страницы, а там уже выбрать между электронным ключом, SMS или голосовым сообщением. При выборе последнего вас попросят ввести номер вашего телефона. Код подтверждения будет отправлен на этот же номер, и чтобы продолжить, вам нужно будет ввести его в соответствующее поле. Теперь смело нажимайте кнопку «Включить» и тогда двухфакторная аутентификация отныне встанет на защиту ваших конфиденциальных данных.

С этого момента вы станете получать код подтверждения каждый раз, когда будете настраивать учетную запись Google на новом устройстве. Если вы хотите сменить метод аутентификации, например, на «Электронный ключ» или отключить ее совсем, просто вернитесь в настройки безопасности Google и повторите шаги.

Для получения дополнительной информации о настройке двухэтапной аутентификации Google на других устройствах, таких как ПК, вы можете ознакомиться с официальной информацией от Google на ее сайте.

Сторонние приложения

Разумеется, Google – не единственная компания, предлагающая двухфакторную аутентификацию для своих сервисов. Большинство банковских приложений, например, предлагают такие же средства защиты вашей информации, а некоторые даже требуют его. У платежного сервиса PayPal, например, тоже есть такое. Существует также множество приложений, которые работают аналогично Google Authenticator, настройка которого как раз доступна в разделе “Двухэтапная аутентификация”, про который мы говорили выше.

У Google Authenticator есть аналог под названием Authy, который также предоставляет услуги по усилению систем безопасности. Authy работает на нескольких устройствах, а поэтому может синхронизировать данные вашей устной записи между ПК, смартфоном, планшетом и даже умными часами. Еще Authy умеет делать зашифрованное резервное копирование, при котором вся ваша информация будет храниться в облаке, и при потере смартфона, утерянные данные можно будет легко восстановить.

Даже, казалось бы, более безобидные приложения, такие как мессенджеры, предлагают защиту учетной записи с помощью этой технологии. В прошлом году WhatsApp представил такую возможность в настройках учетной записи своего приложения, чтобы обеспечить дополнительный уровень безопасности при регистрации на новом телефоне. Facebook тоже предлагает двухфакторную аутентификацию, которая может отправлять вам оповещения, если кто-то пытается войти в вашу учетную запись. Аналогичная ситуация с Вконтакте и Instagram.

Двухфакторная аутентификация не является заменой сложного пароля, но это еще один уровень безопасности, который поможет защитить ваши данные от чужих глаз и рук.

Делитесь своим мнением в комментариях под этим материалом и в нашем Telegram-чате.

Двухфакторная аутентификация

Вы можете настроить Яндекс ID таким образом, чтобы войти в него можно было только с одноразовым паролем. Этот механизм называется двухфакторной аутентификацией (2FA) и позволяет защитить ваш аккаунт надежнее, чем традиционный пароль.

Чтобы эффективно защитить ваш аккаунт обычным паролем, его нужно делать сложным, но при этом его всегда нужно помнить и хранить в секрете. Но даже если вы делаете все правильно, такой пароль все равно остается уязвимым — например, для вирусов, которые могут перехватить то, что вы набираете на клавиатуре или копируете в буфер обмена.

С одноразовыми паролями защитить аккаунт гораздо проще: вам нужно только запомнить пин-код и настроить Яндекс.Ключ (приложение для Android и iOS). Приложение постоянно генерирует новые одноразовые пароли. Каждый новый пароль быстро перестает работать, если вы им не воспользовались, и сразу отключается, если вы вошли с ним на Яндекс. Подсматривать или красть такой пароль бесполезно.

Детали настройки одноразовых паролей приведены на страницах Справки:

О том, как включить вход по одноразовым паролям, читайте в разделе Включить двухфакторную аутентификацию.

Включенные одноразовые пароли меняют процедуру восстановления доступа.

Чтобы вернуться к постоянному паролю, вход по одноразовым паролям нужно выключить.

Одноразовые пароли можно включить для аккаунта Почты для доменов, только если на соответствующем домене разрешена смена пароля. При этом если администратор домена сбросит ваш пароль, то вход по одноразовым паролям отключится, а пароли приложений нужно будет создать заново.

Двухфакторная аутентификация Google Authenticator — как включить и настроить 2FA

Работа в интернете всегда связана с риском утечки персональной информации и потери цифровых активов в результате взлома учетных записей торговых площадок и электронных кошельков. Какого бы уровня сложности пароль вы ни создали, лучше иметь второй уровень проверки доступа, так вы намного усложните жизнь хакерам. Программа генерации 2fa code будет для этого вполне подходящим вариантом.

Наверное, нет ни одного криптовалютного сервиса или биржи, которые бы не рекомендовали своим клиентам активировать дополнительную защиту аккаунта с помощью Google Authenticator. Настройка данной опции иногда является обязательным условием. И это правильно, лучше пусть юзер использует 2fa code, чем потеряет свои криптомонеты. Ведь если злоумышленник взломает пароль вашей учетной записи на криптобирже 2fa, это единственный барьер между ним и вашим депозитом.

В криптовалютных сервисах деньги клиентов защищает многоуровневая система безопасности и двухфакторная аутентификация — Google Authenticator является ее неотъемлемой частью. Если вы встретите биржу, на которой эта функция не предусмотрена, то бегите с нее без оглядки. Что собой представляет приложение для 2fa code и как выполняется его настройка мы вам сейчас и расскажем.

Навигация по материалу:

Что такое двухфакторная аутентификация?

Двухфакторная аутентификация (2fa code) — это метод подтверждения права доступа юзера к учетной записи того или иного веб-сервиса с помощью системы одноразовых паролей.

Настройка 2FA — это включение дополнительных факторов для входа в систему. Например, с помощью смс, отпечатков пальца при помощи специального устройства или шестизначного кода Google Authenticator (GA) о котором мы и расскажем в данном материале.

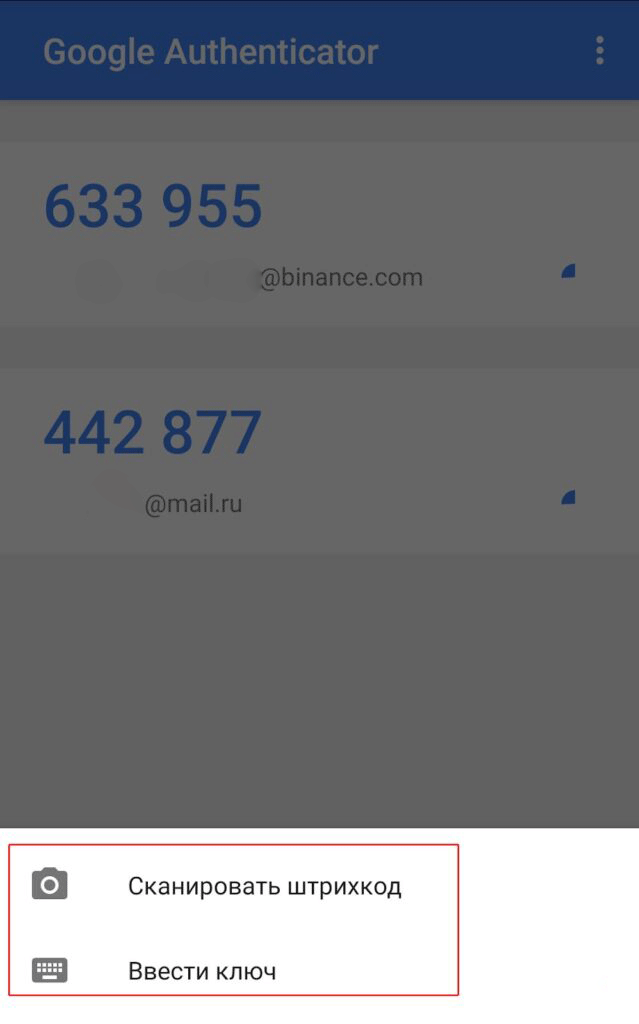

Что такое шестизначный код GA — это одноразовый пароль, который постоянно генерируется в течение 30 секунд. За это время его нужно будет успевать ввести в поле при входе на биржу или в другие системы, где у вас стоит защита 2FA. Это шестизначный код генерируется даже при отключенном интернете.

Существует несколько вариантов практической реализации данного метода защиты аккаунта. В этом обзоре мы рассмотрим настройку специального приложения для генерации случайных кодов Google Authenticator. Эта программа была разработана для защиты учетных записей гугл, но получила широкое применение на криптовалютных биржах и других ресурсах.

Гугл аунтификатор используется как второй уровень защиты при входе в личный кабинет или выводе средств с торговой площадки, а на некоторых биржах даже и при формировании ордеров.

Программа, установленная на ваш мобильный девайс, создает каждые 30 секунд шестизначный цифровой пароль. Для подтверждения входа или другой операции вы должны ввести его в формуляр запроса. Если код прошел проверку на валидность, ваши права доступа подтверждены. Порядок активации Google Authenticator идентичен для всех веб-ресурсов.

Как включить 2FA?

Подробная инструкция по активации google authenticator, как работает схема защиты, и что необходимо для ее функционирования. В качестве наглядного примера выберем самую крупную и популярную криптобиржу Binance.

В первую очередь зарегистрируйтесь на сайте https://www.binance.com. В принципе на любой серьезной криптобирже есть инструкция по настройке двухфакторной аутентификации с помощью google authenticator, мы просто изложим ее в общих чертах, чтобы начинающие трейдеры были заранее подготовленными.

Для подключения и настройки 2fa code понадобится смартфон или планшет с установленным приложением и доступ к учетной записи.

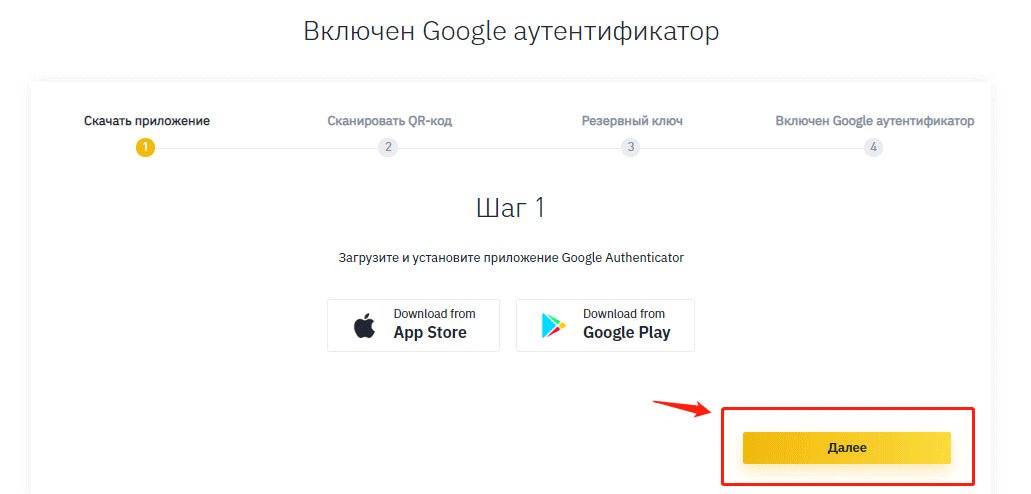

Пошаговая инструкция по установке и настройке Google Authenticator

Скачать и установить Google Authenticator можно по официальным ссылкам:

Если у вас девайс на базе Android откройте Google Play Market и найдите там google authenticator, ну а счастливому владельцу продукции компании Apple нужно совершить аналогичное действие в App Store. Можно загрузить файл apk (for Android) с другого источника, но это не самый надежный вариант.

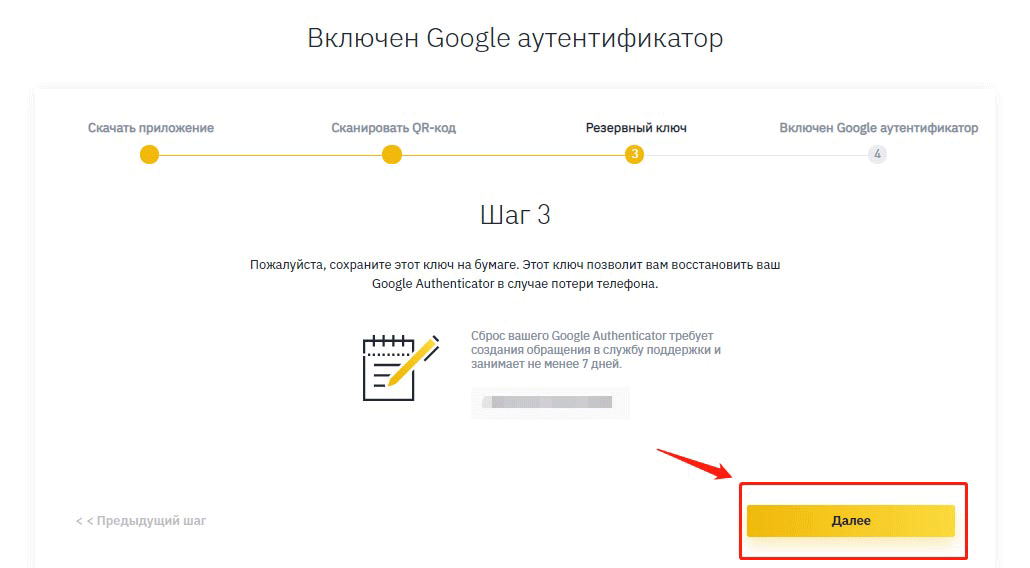

Сервис выведет QR-код и резервный ключ. Откройте Google Authenticator и нажмите символ фотоаппарата, чтобы программа отсканировала штрих-код.

Если по каким-то причинам произошел сбой, например, у вас не работает камера, введите 16-значный ключ 2FA в интерфейсе приложения на смартфоне и нажмите кнопку «Добавить». Неважно добавили вы аккаунт автоматически или вручную, ни в коем случае не забудьте сохранить в надежном месте (желательно на бумаге) код подключения.

Как создать пароль приложения Google Authenticator?

Пароль приложения представляет собой 16-значный код доступа, который дает приложению или устройству разрешение на доступ к вашему аккаунту Google.

Если вы используете двухэтапную аутентификацию и видите ошибку “неправильный пароль” при попытке войти в свою учетную запись Google, пароль приложения может решить проблему. В большинстве случаев вам нужно будет вводить пароль приложения только один раз для каждого приложения или устройства, поэтому не беспокойтесь о его запоминании.

Как восстановить Google Authenticator? Что делать, если телефон потерян?

Если у вас активирована двухфакторной аутификации, то, потеряв свой смартфон, вы потеряете и доступ к учетной записи. Записали 16-значный ключ 2FA — прекрасно, нет никаких проблем.

Скачайте программу для двухфакторной аутентификации на другое устройство и добавьте аккаунт вручную. Но если у вас кода восстановления все намного сложнее. Пользователи, прошедшие полную верификацию на бирже, могут обратиться в службу поддержки и там им объяснят, как восстановить гугл аутентификатор. Ну а если вы работаете инкогнито, то сбросить настройки аутентификации Google, можно следующим образом:

Важно! Теперь вам придется пройти полную верификацию личности и только после этого вы сможете заново активировать двухфакторку. Пока вы этого не сделаете ваш биржевой депозит будет заблокирован.

Настройка приложения Google Authenticator на нескольких устройствах

Программу можно настроить так, чтобы она генерировала коды подтверждения на двух или даже трех гаджетах.

Осталось проверить корректность работы 2fa-приложения на каждом девайсе, и сохранить настройки. Таким образом, вы застрахуете себя от потери доступа к 2fa code, маловероятно, что выйдут из строя или будут украдены 2 или 3 устройства одновременно.

Альтернативные приложения двухфакторной аутентификации

Альтернативой google authenticator является утилита Authy, у нее очень удобный интерфейс. Кроме мобильных устройств Authy, можно установить на Windows, macOS или Chrome.

Скачать и установить Authy можно по официальным ссылкам:

Также, для генерации одноразовых кодов, используются приложения:

Более простая, но менее безопасная альтернатива двухэтапной авторизации это получение кода на адрес электронной почты или через СМС. Последний метод широко практикуется коммерческими банками и электронными платежными системами, например, Киви или Яндекс Деньги.

Заключение

В заключение следует сказать, что если вы прочитаете о взломе двухфакторной аутентификации (google authenticator), а такие посты на форумах иногда встречаются, то, скорее всего, это случилось из-за небрежного хранения 16-значного кода. Хакер просто нашел его на ПК и воспользовался.

Судите сами, легко ли за 30 секунд подобрать нужную комбинацию из шести цифр и сколько вычислительных ресурсов нужно для такой акции? Настраивайте google authenticator и не забывайте о других правилах безопасности, особенно если вы торгуете на криптобирже.

Дата публикации 16.04.2020

Поделитесь этим материалом в социальных сетях и оставьте свое мнение в комментариях ниже.