Em4100 или em4305 и чем отличаются эти стандарты

Сравнительная таблица RFID-чипов

Различия RFID чипов

| Наименование чипа | TK4100/EM4100 | EM4305 | NXP S50 |

| Формат | EM-Marine | EM-Marine | MIFARE Classic 1K |

| Рабочая частота | 125 КГц | 125 КГц | 13.56 МГц |

| Режим работы | только чтение | чтение-запись | чтение-запись |

| Дальность чтения | до 10 см | до 10 см | до 6 см |

| Память EEPROM | 64 бит | 512 бит | 1024 бит |

| Защита | нет | 32-битная защита чтения и записи пароля | Crypto1 |

Обзор для видеокамер с режимом 4 в 1 (AHD/CVI/TVI/CVBS) по переключению режимов без DIP переключателя.

Новый протокол XVI (AXVI) от известного разработчика XM Xiongmai Technology.

Выбирайте лучшее, но для начала определимся с критериями

Сетевой протокол – просто о сложном, что это такое как работает и зачем нужно?

Многие технически сложные товары не описать в карточке полностью, для этого необходимо заглянуть глубже, посмотреть инструкцию, скачать дополнительное ПО для работы или расширения возможностей. Иногда софт может быть удалён с сайта производителя. Все необходимое мы стараемся разместить в разделе загрузок к каждому отдельному товару. Читайте как их найти.

Всем привет! С вами Пролайн и сегодня мы поговорим о персональных видеорегистраторах.

Итак, всем привет с вами Пролайн, речь пойдёт про пугалки для нежданных гостей. Муляжи видеонаблюдения.

У нас уже был обзор про них в этот раз мы покажем другие модели.

Есть консьержка, а в подъезде постоянно неприятно пахнет и попадаются подозрительные люди на лестничной клетке. В лифте опять кто-то прошёлся маркёром по свежей краске. И вот что с этим делать? Можно проводить собрания, разъяснительные работы среди детей, но часто это ни к чему не приводит. На лестничных клетках чудом появляется мусор, а на последнем этаже внезапно оказывается пара человек без собственного жилья, зато с особым ароматом, от которого в подъезд вообще заходит не хочется.

Для того чтобы работать. Целей развития ИИ в данной сфере, конечно, может быть довольно много. Наиболее значимыми заказчиками в области развития видеонаблюдения и нейронных сетей являются государственные компании.

Какие бывают RFID протоколы и как их похекать с помощью Flipper Zero

Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который мы разрабатываем. Предыдущие посты [1],[2],[3],[4],[5],[6],[7],[8],[9],[10],[11],[12],[13],[14],[15],[16],[17],[18],[19]

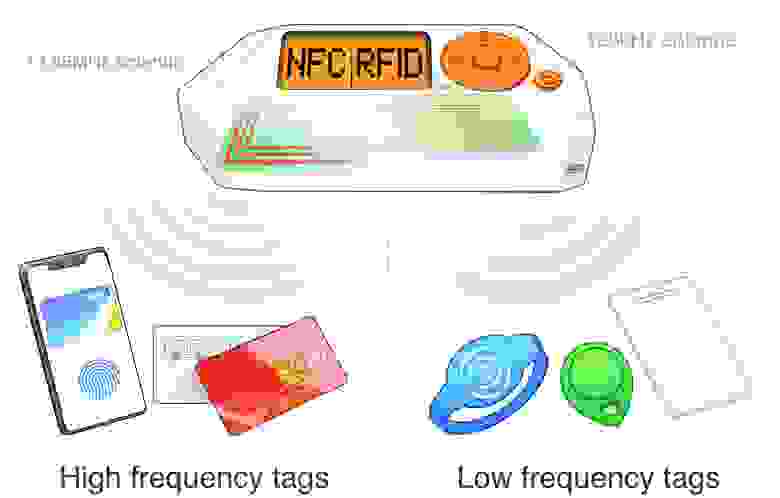

RFID – это технология для бесконтактных радио-меток, используемых повсюду: в домофонах, платежных картах, проездных, пропусках в офисы, для учета домашних животных, автомобилей и т.д. Есть два основных типа RFID меток, которые мы используем в обычной жизни: низкочастотные и высокочастотные.

Как устроены RFID-метки

RFID чип включается, когда на него подается питание от радиополя считывателя

RFID-метка обычно не имеет собственного питания. Пока она не находится в поле действия считывателя, чип внутри метки полностью выключен. Как только метка попадает в зону действия считывателя, ее антенна поглощает энергию излучения считывателя, и на чип подается питание. В этот момент чип включается и начинает общение со считывателем. При этом, антенна RFID-метки настроена только на определенную частоту, поэтому метка сможет активироваться только в поле действия подходящего считывателя.

Какие бывают RFID-метки

Внешний вид RFID-меток может быть совершенно разный: толстые/тонкие карты, брелоки для домофонов, браслеты, кольца, монеты и даже наклейки. При этом только по внешнему виду нельзя однозначно сказать, на какой частоте и по какому протоколу работает метка.

Внешне RFID-метки могут выглядеть по-разному

Часто производители RFID-брелков используют одинаковые пластиковые корпуса для меток разных частотных диапазонов, поэтому бывает, что две метки, выглядящие абсолютно одинаково, работают в разных диапазонах. Это важно учитывать, когда пытаетесь определить на глаз, что за метка перед вами. В статье мы будем рассматривать 2 самых популярных типа RFID-меток, которые используются в системах контроля доступа. Флиппер поддерживает оба этих диапазона.

Существует множество RFID-протоколов, работающих на других частотах, вроде UHF 840-960 МГц. Они применяются для отслеживания грузов, оплаты проезда на платных дорогах, отслеживания диких животных при миграции и т.д. Эти метки могут иметь собственную батарею и работать на расстояниях от нескольких метров, до нескольких километров. При этом, они достаточно редкие, и в привычном обиходе почти не встречаются. В статье мы их рассматривать не будем.

Отличия RFID 125 кГц и 13.56 МГц

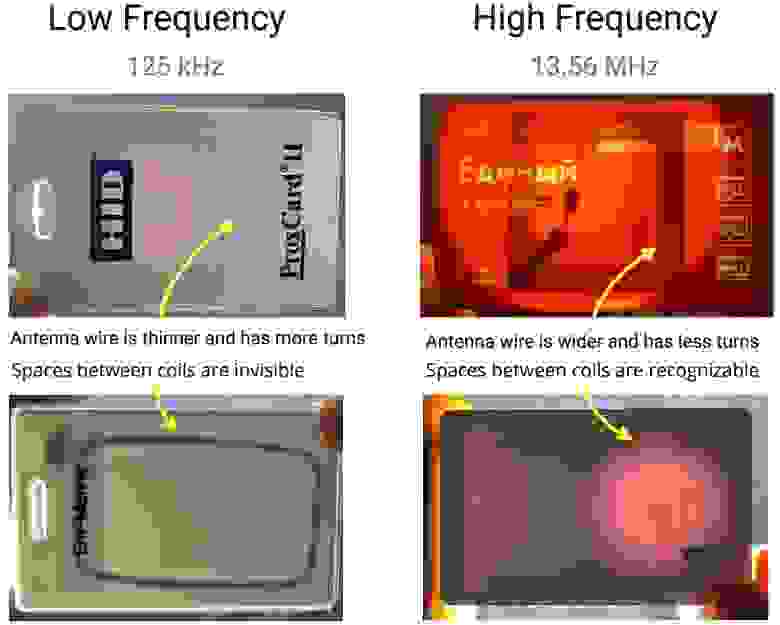

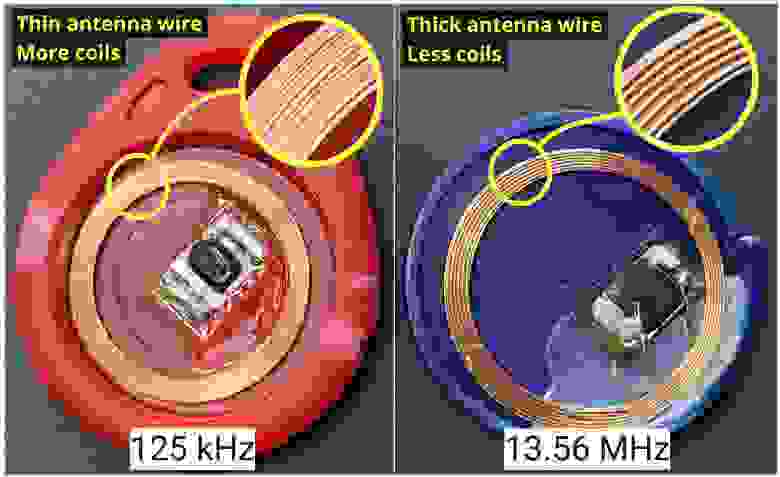

Проще всего понять в каком диапазоне работает RFID-метка по виду антенны. У низкочастотных меток (125 кГц) антенна сделана из очень тонкой проволоки, буквально тоньше волоса, и огромного числа витков. Поэтому такая антенна выглядит как цельный кусок металла. У высокочастотных карт (13.56 МГц) антенна имеет намного меньше витков и более толстую проволоку или дорожки. Так что между витками видны зазоры.

Чтобы увидеть антенну внутри RFID-карты, можно просветить ее фонариком. Если у антенны всего несколько крупных витков — это скорее всего высокочастотная карта. Если антенна выглядит как цельный кусок металла без просветов — это низкочастотная карта.

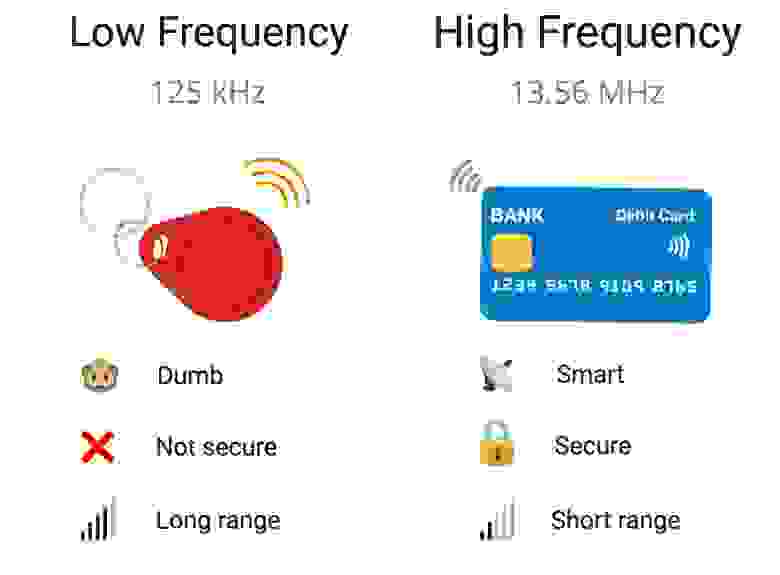

Низкочастотные метки обычно используются в системах, которые не требуют особенной безопасности: домофонные ключи, абонементы в спортзал и т.д. Из-за большей дальности действия их удобно применять в качестве пропусков на автомобильные парковки: водителю не нужно близко прислонять карту к считывателю, она срабатывает издалека. При этом, низкочастотные метки очень примитивны, у них низкая скорость передачи данных, из-за этого в них нельзя реализовать сложный двусторонний обмен данными, вроде проверки баланса и криптографии. Низкочастотные метки передают только свой короткий ID без всяких средств аутентификации.

Высокочастотные метки используются для более сложного взаимодействия между картой и считывателем, когда нужна криптография, долгий двусторонний обмен, аутентификация и т.д., например для банковских карт, надежных пропусков.

Низкочастотные метки 125 кГц

Высокочастотные метки 13,56 МГц

Как устроен RFID во Flipper Zero

Флиппер поддерживает низкочастотные и высокочастотные метки. Для поддержки обеих частот, мы разработали двухдиапазонную RFID антенну, расположенную на нижней крышке устройства.

Для высокочастотных протоколов (NFC) во Флиппере установлен отдельный NFC-контроллер ST25R3916. Он реализует всю физическую часть работы с картами: чтение, эмуляцию. Низкочастотные протоколы 125 kHz у нас реализованы полностью программно — Флиппер «дрыгает» ногой микроконтроллера для передачи и принимает низкочастотный сигнал через аналоговую схему прямо на ногу GPIO.

[Видео] Расположение платы с антеннами RFID во Flipper Zero

Сверху плата с антеннами экранирована слоем ферромагнетика — он изолирует остальную электронику от наводок, перенаправляя высокочастотное поле в другую сторону, что дополнительно увеличивает дальность работы.

Антенна на этапе сборки вклеивается в нижнюю крышку Флиппера и подключается к плате через подпружиненные контакты. Это сильно облегчает процесс сборки, так как не требует подключения шлейфов или UFL разъемов к антенной плате.

Низкочастотные протоколы 125 кГц

В низкочастотных метках хранятся короткие ID карты, длиной в несколько байт. Эти ID прописываются в базу данных контроллера или домофона. При этом карта просто передает свой ID любому желающему, как только на нее подано электричество. Часто ID карты написан на ней самой и его можно сфотографировать и ввести вручную во Флиппер.

В реальной жизни низкочастотных протоколов намного больше, но все они так или иначе являются вариацией этих трех, по крайней мере используют ту же модуляцию на физическом уровне. На момент написания этой статьи Флиппер умеет читать, сохранять, эмулировать и записывать все три этих протокола. Наверняка найдутся низкочастотные протоколы, которые пока не поддерживаются Флиппером, но так как подсистема 125 kHz реализована программно, мы сможем добавить новые протоколы в будущем.

EM-Marin

[Видео] Считывание Флиппером меток EM-Marin

В СНГ наиболее распространен RFID-формат EM-Marin. Он прост и не защищен от копирования. EM-Marin обычно выполнен на базе чипа EM4100. Существуют и другие чипы, работающие по тому же принципу, например EM4305 – в отличие от EM4100 его можно перезаписывать.

Для считывания низкочастотной карты нужно зайти в меню Флиппера 125 kHz RFID —> Read и приложить метку к задней крышке. Флиппер определит протокол метки самостоятельно и отобразит его название вместе с ID карты. Так как за один проход, Флиппер пытается по очереди пробовать все типы протоколов, это занимает время. Например, для считывания карт Indala требуется несколько секунд.

Уникальный код EM4100 состоит из 5 байт. Иногда он написан на RFID-карте. Уникальный код может быть записан сразу в нескольких форматах: десятичном и текстовом. Флиппер использует шестнадцатеричный формат при отображении уникального кода. Но на картах EM-Marin обычно написаны не все 5 байт, а только младшие 3 байта. Остальные 2 байта придется перебирать, если нет возможности считать карту.

[Видео] Открываем домофон, эмулируя RFID 125 кГц

Некоторые домофоны пытаются защищаться от дубликатов ключей и пытаются проверять, не является ли ключ записанным на болванку. Для этого домофон перед чтением посылает команду записи, и, если запись удалась, считает такой ключ поддельным. При эмуляции ключей Флиппером домофон не сможет отличить его от оригинального ключа, поэтому таких проблем не возникнет.

HID Prox

[Видео] Считывание Флиппером меток HID26

Компания HID Global — самый крупный производитель RFID оборудования в мире. У них есть несколько фирменных низкочастотных и высокочастотных RFID-протоколов. Наиболее популярный низкочастотный HID-протокол это 26-битный H10301 (HID26, он же HID PROX II). Уникальный код в нем состоит из 3 байт (24 бита), еще 2 бита используются для контроля четности (проверки целостности).

На некоторых HID26 картах написаны цифры – они обозначают номер партии и ID карты. Полностью узнать 3 байта уникального кода по этим цифрам нельзя, на карте написаны лишь 2 байта в десятичной форме: Card ID.

Из низкочастотных протоколов семейства HID, Флиппер пока умеет работать только с HID26. В дальнейшем мы планируем расширить этот список. HID26 наиболее популярен, так как совместим с большинством СКУДов.

[Видео] Флиппер эмулирует низкочастотную карту и открывает турникет

Indala

RFID-протокол Indala был разработан компанией Motorola, и потом куплен HID. Это очень старый протокол, и современные производители СКУД его не используют. Но в реальной жизни Indala все еще изредка встречается. На момент написания статьи, Флиппер умеет работать с протоколом Indala I40134.

[Видео] Флиппером читает карту Indala

Так же, как HID26, уникальный код карт Indala I40134 состоит из 3 байт. К сожалению, структура данных в картах Indala это не публичная информация, и все, кто вынужден поддерживать этот протокол, сами придумывают, какой порядок байт выбрать, и как интерпретировать сигнал на низком уровне.

Все эти протоколы настолько простые, что ID карты можно просто ввести вручную, не имея оригинальной карты под рукой. Можно тупо прислать текстовый ID карты, и владелец Флиппера сможет ввести его вручную.

Ввод ID карты вручную

[Видео] Ввод ID карты Indala вручную без оригинальной карты

Запись болванки 125 кГц

[Видео] Запись болванки T5577

Низкочастотные болванки типа T5577 имеют много разновидностей. Например, существуют варианты, которые маскируются от проверок считывателей, которые пытаются выяснить, является ли эта карта клоном или нет.

Высокочастотные карты 13,56 МГц

Высокочастотные метки 13,56 МГц состоят из целого стека стандартов и протоколов — весь этот стек принято называть технологией NFC, что не всегда правильно. Основная часть протоколов основана на стандарте ISO 14443 — это базовый набор протоколов физического и логического уровня, на котором стоят высокоуровневые протоколы, и по мотивам которых созданы альтернативные низкоуровневые стандарты, например ISO 18092.

Наиболее часто встречаемой является реализация ISO 14443-A, ее используют почти все исследуемые мною проездные, пропуска и банковские карты.

Упрощенно архитектура NFC выглядит так: на низкоуровневой базе ISO 14443 реализован транспортный протокол, он выбирается производителем. Например, компания NXP придумала свой высокоуровневый транспортный протокол карт Mifare, хотя на канальном уровне, карты Mifare основаны на стандарте ISO 14443-A.

Флиппер умеет взаимодействовать как с низким уровнем протоколов ISO 14443, так и с протоколами передачи данных Mifare Ultralight и EMV банковских карт. Сейчас мы работаем над добавлением поддержки протоколов Mifare Classic и NFC NDEF. Подробный разбор применяемых стандартов и протоколов NFC заслуживает большой отдельной статьи, которую мы планируем сделать позднее.

Голый UID стандарта ISO 14443-A

[Видео] Чтение UID высокочастотной метки неизвестного типа

Все высокочастотные карты, работающие на базе ISO 14443-A, имеют уникальный идентификатор чипа — UID. Это серийный номер карточки, подобно MAC-адресу сетевой карты. UID бывает длиной 4, 7 и очень редко 10 байт. UID не защищен от чтения и не является секретным, иногда он даже написан на карточке.

В реальности существуют много СКУД-ов, использующих UID для авторизации доступа. Такое встречается, даже когда RFID-метки имеют криптографическую защиту. По уровню безопасности это мало чем отличается от тупых низкочастотных карт 125 кГц. Виртуальные карты (например, Apple Pay) намеренно используют динамический UID, чтобы владельцы телефонов не использовали платежное приложение как ключ для дверей.

[Видео] iPhone каждый раз генерирует случайный виртуальной UID карты в ApplePay

Так как UID это низкоуровневый атрибут, то возможна ситуация, когда UID прочитан, а высокоуровневый протокол передачи данных еще неизвестен. Во Флиппере реализованы чтение, эмуляция и ручное добавление UID, как раз для примитивных считывателей, которые используют UID для авторизации.

Различие чтения UID и данных внутри карты

Чтение меток 13,56 МГц во Флиппере можно разделить на 2 части:

Для чтения карты с помощью конкретного высокоуровневого протокола нужно перейти в NFC —> Run special action и выбрать необходимый тип метки.

Mifare Ultralight

[Видео] Чтение данных с карты Mifare Ultralight

Mifare — семейство бесконтактных смарт-карт, имеющих собственные разные высокоуровневые протоколы. Mifare Ultralight — самый простой тип карт из семейства. В базовой версии он не использует криптографическую защиты и имеет только 64 байта встроенной памяти. Флиппер поддерживает чтение и эмуляцию Mifare Ultralight. Такие метки иногда используют как домофонные брелки, пропуска и проездные. Например, московские транспортные билеты «единый» и «90 минут» выполнены как раз на основе карт Mifare Ultralight.

Банковские карты EMV (PayPass, Apple Pay)

[Видео] Чтение данных из банковской карты

EMV (Europay, Mastercard, and Visa) — международный набор стандартов банковских карт. Подробнее про работу бесконтактных банковских карт можно почитать в статье Павла zhovner Как украсть деньги с бесконтактной карты и Apple Pay.

Банковские карты — это полноценные смарт-карты со сложными протоколами обмена данными, поддержкой ассиметричного шифрования. Помимо чтения UID, с банковской картой можно обменяться сложными данными, в том числе вытащить полный номер карты (16 цифр на лицевой стороне карты), срок действия карты, иногда имя владельца и даже историю последних покупок.

Стандарт EMV имеет разные высокоуровневые реализации, поэтому данные, которые можно достать из карт могут отличаться. CVV (3 цифры на обороте карты) считать нельзя никогда.

Банковские карты защищены от replay-атак, поэтому скопировать ее Флиппером, а затем эмулировать и оплатить покупку в магазине у вас не получится.

Виртуальная карта ApplePay VS Физическая банковская карта

В сравнении с пластиковой банковской картой, виртуальная карта в телефоне выдает меньше информации и более безопасна для платежей оффлайн.

Преимущества виртуальной карты Apple Pay, Google Pay:

Поддержка банковских карт во Флиппере сделана исключительно для демонстрации работы высокоуровневых протоколов. Мы не планируем никак развивать эту функцию в дальнейшем. Защита бесконтактных банковских карт достаточно хороша, чтобы не переживать о том, что устройства вроде Флиппера могут быть использованы для атак на банковские карты.

Наши соцсети

Узнавайте о новостях проекта Flipper Zero первыми в наших соцсетях!

Копировщик RFID-меток стандарта EM-Marin

Как известно, во многих системах доступа используются карты RFID стандарта EM-Marin с частотой 125 КГц. Не исключением стал и домофон моего дома. Одна проблема – неплохо бы научиться копировать такие карты, ибо ценники на их копирование не радуют. В сети, конечно, существует довольно много схем копировщиков (да и китайцы продают свои копировщики за копейки — правда, они часто при копировании ставят свой пароль на болванки), но почему бы не собрать свой собственный копировщик? Вот об этом и нижеприведённая статья.

Начинать разработку копировщика стоит с выяснения, а на что вообще можно скопировать такие метки? Почитав форумы, можно узнать, что наиболее распространёнными болванками для копирования являются T5577, T5557, EM4305.

Теперь нужна схема. Возьмём аналоговую часть такого копировщика у RECTO и подключим её к микроконтроллеру atmega8. Дополним преобразователем уровней для подключения к COM-порту на базе max232 (желающие могут использовать ST232 или ещё что, чтобы подключится по USB, но у меня на компьютере COM-порт есть, как есть и переходник USB-COM, так что у меня такой задачи не стояло).

Получится вот такая схема:

Что она из себя представляет? Сдвоенный эмиттерный повторитель, колебательный контур, детектор и RC-фильтры. За счёт того, что RC-фильтры имеют разные постоянные времени, сравнивая между собой уровни напряжения между каскадами можно выделять изменение сигнала RFID-метки. Данной задачей у нас будет заниматься встроенный в atmega8 компаратор. Генерацию 125 КГц сигнала у нас будет обеспечивать встроенный в atmega8 ШИМ-контроллер.

Комбинация RFID-метка – считыватель образуют трансформатор, где метка является вторичной обмоткой. Передача информации меткой производится путём изменения нагрузки вторичной обмотки. В результате в катушке считывателя (первичной обмотке) изменяется ток. Выделением этих импульсов тока и занимается приведённая выше аналоговая часть схемы. Колебательный контур нужно настроить на максимальное напряжение в контрольной точке, например, сматывая/наматывая витки катушки. Правда, говорят, лучше всё же напряжение немного меньше максимума — стабильнее работает. У меня в контрольной точке около 40 В.

Копируемая метка использует кодирование типа манчестер. Для того чтобы расшифровать данный код, достаточно по любому изменению фронта сигнала пропускать три четверти периода слота бита и по следующему за ним перепаду сигнала фиксировать значение бита, которое будет соответствовать значению сигнала после перепада. При декодировании стоит задать окно, в которое должен произойти перепад сигнала – не более половины периода слота бита.

Метод расшифровки манчестерского кодирования и код для этого я взял у Shads. Можно, конечно, было написать свой собственный, но я торопился запустить копировщик — хотелось убедиться, что схема рабочая и приём меток производится. Так этот фрагмент и остался в коде копировщика. Также оказалось, что у меня компаратор настроен инверсно, чем нужно коду декодирования. Изменил в коде. Итак, мы получили последовательности нулей и единиц. Как из них получить код карты?

А очень просто. Примем, что номер карты по нибблам имеет вид AB CD EF GH IJ. Карта выдаёт вот что:

1) Девять единиц в начале;

2) Ниббл A;

3) Чётность ниббла A (1 бит);

4) Ниббл B;

5) Чётность ниббла B (1 бит);

…

16) Ниббл I;

17) Чётность ниббла I (1 бит);

18) Ниббл J;

19) Чётность ниббла J (1 бит);

20) Ниббл чётности колонок для нибблов A B C D E F G H I J;

21) Бит 0.

Считываем все 64 бита, расшифровываем и получаем 40 бит кода карты. Логично, что если самому выдать такой код, замыкая катушку карты приложенной к считывателю, мы получим эмулятор карты. Но сейчас нас интересует не он.

Карту мы читать научились, а вот как передать данные карте? Для этого нужно просто включать или выключать частоту 125 КГц в соответствии с протоколом обмена с картой. На время “молчания” считывателя карта питается запасённой энергией.

Болванки T5557/T5577 полностью совместимы между собой по протоколам записи, однако, имеют немного разные минимальные и максимальные времена импульсов (к счастью, времена T5557 перекрываются с T5577). У EM4305 протокол записи иной.

Чтобы записать T5557 я воспользовался кодом BolshoyK. В таблице ниже указаны параметры сигналов для брелока T5557.

Запись начинается с сигнала StartGape – требуется отключить сигнал 125 КГц примерно на 300 мкс. Это сигнал карте, что сейчас ей начнут передавать данные. Дальше следует передать болванке информацию. Кодирование передаваемых данных – тот же манчестер.

Болванки T5557/T5577 и EM4305 многофункциональные и умеют разные виды модуляций, поддерживают пароли и ещё много чего. В каждой болванке на борту имеется набор блоков по 32 бита. Назначение этих блоков разное. В некоторых – выдаваемый код ключа (он занимает два блока). В других – конфигурация. В третьих – идентификатор производителя. Мы будем использовать ограниченный функционал, поэтому желающие разобраться, что значат все эти биты, могут заглянуть в документацию к болванкам (я приложил её к архиву).

Блоки собраны в две страницы (0 и 1).

В нулевой странице есть блок конфигурации с индексом 0. Его мы и будем задавать. Для T5557/T5577 у нас будут следующие конфигурационные байты: 0x00,0x14,0x80,0x40 в соответствии с таблицей из документации (красным я отметил выбранные единичными битами режимы):

Таким образом, у нас выбрано: частота передачи данных RF/64 (125 КГц/64), кодирование типа манчестер, выдача блоков до второго (в блоках 1 и 2 у нас будет располагаться код, выдаваемый картой). Перед записью следует отправить код операции (2 бита opcode) и один бит защёлки (lockbit). Коды операции 10b и 11b предшествуют записи данных для страниц 0 и 1 (младший бит задаёт номер страницы, старший — код записи страницы). У нас выдаётся 10b для кода операции (вся работа идёт с нулевой страницей) и 0b для бита защёлки. После передачи всех этих данных необходимо передать трёхбитный адрес записываемой страницы. Все передачи данных для T5557/T5577 ведутся от старшего бита к младшему.

Задав код карты в блоках 1 и 2 и конфигурацию в блоке 0 можно получить дубликат RFID-метки. Как видите, всё просто.

Следующий тип болванок – это EM4305. Вот разбираться с записью этой болванки мне пришлось самому. Она также состоит из блоков по 32 бита, но назначение их иное.

Кодирование передаваемых карте данных – по перепадам за интервал времени. Если перепад за интервал времени был, то это ноль, а если не было — единица. Конфигурационное слово хранится в 4 байте и для себя я определил его так: 0x5F,0x80,0x01,0x00 (кодирование манчестер, RF/64, выдача слова 6). В слова 5 и 6 я записываю код карты (те самые 64 бита, что выдаёт карта). EM4305 требует чтобы передача велась от младшего бита к старшему. Карта понимает, что с ней начинают обмен после выдачи ей комбинации импульсов:

Коды команд

Формат адреса блока

Таким образом задаётся конфигурация болванки EM4305 и её код.

Собственно, ничего большего простому копировщику и не требуется.

Я сделал несколько вариантов копировщика с разными дисплеями. Например, вот копировщик с дисплеем 1602:

А вот видео работы копировщика на дисплее LPH9157-02:

А вот причина, по которой я заинтересовался копировщиками таких ключей — нужно было сделать много копий ключа от домофона (ждать посылки из Китая при этом тоже было лень), но ценник вот какой:

В архиве все схемы, печатки, программы и документация на болванки. Есть версия для Arduino Nano (её нужно прошивать отдельно через программы для заливки сторонних прошивок).

Желающие могут открыть документацию на все эти болванки и реализовать поддержку паролей и иные режимы работы карт. Мне лично всё это было ненужно.

Отдельное большущее спасибо RECTO, BolshoyK и Shads — без вас я бы развлекался бы с разработкой довольно долго!