Email otp что это

Заметки о безопасности. Восстановление пароля

Хотелось бы немного рассказать о подходе повествования в данном посте. Всё описанное имеет реальные случаи произошедшие из моей личной практики, в большинстве своём это популярные проекты, поэтому в тексте буду их упоминать. Главное на что я хотел бы обратить внимание — эта статья может показаться не интересной специалистам ИБ, т.к. она не содержит никаких новых векторов атаки и супер крутых подходов. Вся информация ориентирована на разработчиков и проект-менеджеров.

Проводя заказы на аудит целью ставится аналитика максимального ущерба при минимальных действиях и знаниях злоумышленника. Как показывает практика в суровых условиях производства ПО такие нюансы продумывают единицы проектов.

И так, рассмотрим слабые места каждого из пунктов выше.

Контрольный вопрос — ответ

Одним из серьёзных упущений данного подхода чаще всего является отсутствие возможности задавать свой вопрос, а так же после ввода правильного ответа выдача формы с вводом нового пароля.

По оперативной информации было выяснено, что данная атака проводилась на компанию WesternUnion и дала повод серьёзно задуматься о безопасности данной функции, а так же временно ограничить её. Проведя аналитику сервиса было установлено, что на выбор для пользователя давалось 3 варианта вопросов: имя домашнего питомца, родной город и девичья фамилия матери. Ответы на эти вопросы получить для десятков пользователей по средством социальной инженерии не составило труда. На помощь пришли социальные сети facebook, twitter, lj и другие.

Помимо социальной инженерии была и более техническая возможность, варианты с ответом на родной город и имя питомца возможно было подобрать по небольшим словарям. Данную атаку можно было предотвратить дополнительным полем каптчи, что в последствии и было сделано. Таким образом из-за обычной недоработки функционала восстановления паролей злоумышленники смогли получить доступ к функции переводов WU с повышенными лимитами от профилей скомпрометированных пользователей. База по которой отрабатывали пользователей (логины и емайлы) была получена из другого источника, через более банальную уязвимость sql-injection, так же был размещён вредоносный код на главной странице взломанного сайта.

Уникальная ссылка на email

Отсылка нового/действующего пароля на email

BONUS: В одной популярной онлайн игре Stronghold Kingdoms была одна единственная sql-injection в формах восстановления пароля/регистрации на поле логин(он же email) был ajax-запрос с проверкой существования данной записи в базе. Подобная проверка так же встречается очень часто на разных сайтах и хотелось бы описать возможности её эксплуатации даже если там нет sqli. Обычно это получение части базы пользователей: берут большие базы email адресов и прогоняют на существования их на сайте. А потом используют найденные для подбора логина/пароля. Это Вам может показаться очень странным и маловероятным, но если на кону стоят деньги или энтузиазм (а может оба), то нет ничего невероятного. Так же стоит отметить, что при восстановлении пароля бывает, когда просит ввести логин пользователя, а потом выдаёт сообщение на какой email был выслан пароль, что тоже может служить поводом для получения доступа к данной почте. Обязательно скрывайте звёздочками часть email.

SMS OTP (One-time password)

Поскольку предыдущий пункт был очень скучный и разжеванный К.О., то предлагаю последним пунктом взять более интересную и не менее распространённую задачку с временными смс-кодами, тем более, что этот смс-код можно не только обойти, но и заставить владельца сайта раскошелиться.

Одним из заказов на аудит была Украинская компания, название её остаётся в секрет в связи с NDA. Это финансовый сервис, который был фанатично привязан к SMS OTP, чуть ли не на каждое действие. Меня это изрядно раздражало при тестировании, т.к. приходилось сидеть в обнимку с мобильным и вводить эти коды каждый раз. Но как оказалось потом, после авторизации можно было в профиле сменить смс-пароль, на обычный пароль. И тут мне это показалось отличным шансом взять за основу SMS OTP для получения доступа к учётным записям пользователей. Код приходящий по sms представлял из себя всегда 6 цифр и тут нельзя не упомянуть про md5(1234) который мы рассматривали выше. Да, логика у меня была той же. Первым делом я проверил кол-во попыток на ввод код и они оказались неограниченными, после было дело времени, написание рабочего прототипа для подбора SMS OTP и отправки запроса на установку в профиле своего пароля 12345.

Таким образом удалось получить доступ к тестовому пользователю и осуществить от него вывод денежных средств с баланса.

На этом я не остановился, во время тестирования я отослал себе уйму смсок на телефон и решил посчитать затраты:

1 смс = 0.30 коп * реальная стоимость смсок для этого клиента

Скрипт выполняющийся в 10 потоков шлёт минимум 1 запрос в секунду, то есть 10 запросов в секунду.

Итого за 24 часа работы скрипта мы можем отослать 10 * 60 * 60 * 24 = 864 000 смс, что обойдётся клиенту в 259 200 Российских рублей (>$8000).

Вывод: используйте ограничения как на отправку смс для одного логина, так и кол-во попыток проверки OTP.

Отдельным пунктом хочу отметить отсылку любой информации по смс без ограничений, например смс подписку на рассылку новостей, когда вводиться только номер телефона. Или после регистрации смс-код активации.

Для злоумышленников это золотая жила, данный функционал используют для флуда телефонов, автоматизируют ваши запросы и вводят номера жертвы, после чего заваливают его вашими смсками с кодом или сообщением об успешном подписании на новости.

На этом про восстановление паролей хотел бы закончить. Единственное что хотелось бы добавить, что подобная уязвимость, как недостаточная сложность паролей и хешей в огромных кол-вах нас окружает. Последний такой пример компания СИТИЛИНК у которой дисконтные карты выдаются только для покупателей заплативших за раз от 5000р. Сама по себе карта очень полезная и позволяет экономить. Но вот технически карта является обычным 6 значным номером + 4 значным кодом активации с неограниченными попытками подбора этого кода.

Так же стоит отметить недавний инцидент со skype, когда при ошибке восстановления пароля можно было получить доступ к чужой учётной записи.

Когда работаешь в данном направлении и каждый раз изучаешь разные аферы, иногда просто удивляешься как до такого могли вообще додуматься. Многое скажите Вы очевидные вещи, но все эти очевидные вещи становятся только после того, как мы обращаем на них внимания, а обычно это бывает по факту совершения злоумышленниками преступления.

Очень часто мне задают вопрос, а кто из сотрудников должен отвечать за подобные недоработки? И мне действительно хочется сказать, что все понемногу виноваты. Но когда я смотрю на эти вещи не как специалист по ИБ, читающий кучу новостей и статей, проводящий мониторинг тематических форумов и вникающий во все мошеннические схемы, а как обычный человек без всей это информации, то одёргиваю себя и останавливаюсь на мысли, что только человек имеющий всю это корыстную гадость в голове сможет обдумывать все эти нюансы заранее и причём сложность действий зависеть будет только от его изощрённого воображения. 🙂

На этом первую часть объявляю оконченной. Если подход в данной статье Вам понравится, то продолжу писать. Имеется много примеров, которые я раскидал на разные темы.

Введение в Open Telecom Platform/Открытую Телекомуникационную Платформу(OTP/ОТП)

Множество людей ссылается на Erlang как «Erlang/OTP». OTP значает Открытую Телекомуникационную Платформу и представляет из себя не больше, не меньше, набор библиотек, которые поставляются вместе с Erlang. Они состоят из Erlang-интерфейсов(или поведений, behaviours англ.), которые необходимы при написании серверов, конечных автоматов, менеджеров(или диспетчеров) событий. Но это еще не все, OTP также включает интерфейс Application, который позволяет программистам запаковывать их код в одно «приложение». А Supervisor интерфейс дает программистам возможность создавать иерархическое дерево процессов, где в случае, если процесс умрет, то он будет перезапущен.

OTP — это слишком сложная вещь, чтобы рассказать о ней в одной статье, и я не буду пытаться это сделать, вместо чего я напишу серию статей в течение пары недель.

Почему мне следует узнать об Erlang/OTP?

Поэтому, изучая OTP, вы не только получаете знания и возможность создавать мощнейшие Erlang системы, но и можете сразу же присоединиться к open source проектам и получать знания и опыт там, так как они следуют той же общей структуре.

Если вы знаете общий синтаксис Erlang, то вы уже готовы начать изучать Erlang/OTP!

Интерфейсы gen_*:

Supervisor интерфейс

Процесс реализует интерфейс supervisor для описания своих дочерних процессов, которыми он будет управлять. Множество супервизоров(управляющих процессов) объединяется в иерархическое дерево супервизоров. Если дочерний процесс умирает, супервизор знает, что с ним делать, как и когда перезапускать и т.д. Таким образом ваши процессы всегда на плаву.

Чтобы получить более полное представление об интерфейсе Supervisor, прочитайте эту страницу из документации Erlang.

Application интерфейс

Чтобы узнать больше об интерфейсе Application, обратите внимание на введение из документации Erlang.

Чего ожидать в дальнейшем?

Этот пост задумывался как краткое введение в OTP. Также, чтобы ответить на такие вопросы, как «Почему я должен изучать это?». И наконец, чтобы вы знали, где и как вы можете начать. В ближайшие дни я опубликую серию статей, в которых постепенно создам OTP приложение.

Моя следующая статья, которую я покажу завтра, будет содержать введение в gen_server, где мы напишем теоретический банк-менеджер аккаунтов. К концу 2-х недель вы будете знать, как создавать ваше собстенное Erlang/OTP приложение с нуля.

Обзор систем аутентификации на основе одноразовых паролей (one-time password)

При предотвращении вторжений злоумышленников одной из важнейших мер по усилению безопасности являются системы многофакторной аутентификации. Среди наиболее эффективных подходов — метод одноразовых паролей (One-Time Password, OTP). Однако до сих пор ведутся споры о том, насколько его преимущества превышают недостатки. Представляем обзор глобального и российского рынков систем аутентификации с применением одноразовых паролей.

Введение

Всё чаще появляются новости о новых попытках взлома той или иной организации, и иногда успешные попытки приводят к необратимым последствиям, начиная с компрометации критически важных данных и заканчивая штрафами и прочими неприятными последствиями вплоть до требований многомиллионного выкупа (как в случае с Garmin). С появлением в нашей жизни карантина и всеобщим переходом на удалённый режим работы у злоумышленников появилось больше возможностей для манёвра, в связи с чем возросли потребности организаций в обеспечении безопасности сегментов сети. Особенно остро ощущается необходимость предотвращения несанкционированного доступа — усиления мер аутентификации пользователей.

Как известно, существует множество способов аутентификации (подробнее о них можно узнать в нашей статье). Одним из наиболее распространённых вариантов на сегодняшний день остаётся метод OTP (One-Time Password), о котором пойдёт речь в этом обзоре.

Для усиления мер защиты всё чаще применяется гибридный подход, подразумевающий использование нескольких факторов аутентификации. OTP может являться одним из них.

Алгоритм работы аутентификации с одноразовым паролем

OTP — это способ аутентификации, при котором пользователь получает пароль доступный только для одного сеанса входа или одной транзакции в информационной системе или приложении. В основу OTP заложен принцип, что генерируемый пароль действителен для одной сессии. Дополнительно он может быть ограничен по времени (обычно смена пароля осуществляется в течение 30–60 секунд).

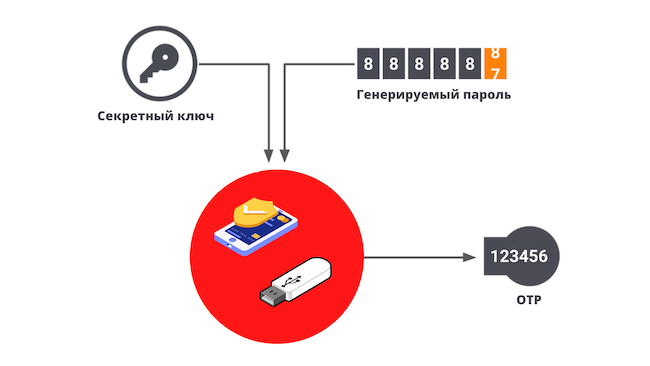

Рисунок 1. Принцип работы One-Time Password

Для расчёта пароля принимаются два параметра — секретный ключ (начальное значение для генератора) и текущее значение времени (или внутренний счётчик). Секретный ключ хранится одновременно как в самом устройстве, так и на сервере аутентификации. Средства для генерации одноразовых паролей условно можно разбить на две группы: либо у пользователя есть физические инструменты для такой генерации, например аппаратные устройства с экраном, ключи, мобильные приложения и т. д., либо пароли приходят по некоему каналу — в виде SMS-сообщения, пуш-уведомления и др.

Где применяется One-Time Password (OTP)

Двухфакторная аутентификация популярна во многих крупных организациях. Это обусловлено увеличением объёма онлайн-транзакций из-за перехода клиентов на цифровой банкинг, быстрым ростом электронной коммерции, использованием интернет-банкинга для покупки продуктов и прочих товаров. Также распространению строгой аутентификации способствуют запуск платёжных систем в режиме реального времени и внедрение POS-систем в торговых точках для удобства пользователей.

OTP, как один из факторов, широко применяется в банковском секторе, в приложениях электронной коммерции. Многие из нас почти ежедневно сталкиваются с этой технологией, например, при попытке перевести деньги с карточки (одноразовый пароль приходит в SMS-сообщении или в виде пуш-уведомления при попытке выполнить транзакцию).

Среди решений для OTP есть как коммерческие, так и полностью бесплатные. Многие поставщики предоставляют бесплатный доступ к OTP-приложениям с определёнными ограничениями (например, по количеству пользователей), и если возникнет потребность, можно будет приобрести версию с расширенными возможностями. Таким образом, технология защиты с OTP стала доступна каждому, кто хочет усилить защиту своих данных.

Мировой рынок One-Time Password (OTP)

За последнее десятилетие многие компании начали активно усиливать меры аутентификации. Количество организаций, применяющих многофакторную аутентификацию с использованием криптографии, утроилось для потребительских приложений и увеличилось почти вдвое для корпоративных. Во многом такой рост обусловлен развитием киберпреступности. Только за последние несколько лет произошёл ряд инцидентов, в результате которых были затронуты крупнейшие организации, такие как Facebook, Google, Garmin и другие.

Метод One-Time Password на сегодняшний день остаётся одним из самых распространённых на рынке двухфакторной аутентификации. К 2018 году этот сектор оценивался в 1,5 млрд долларов США из общих для рынка двухфакторной аутентификации 3,5 млрд. Согласно результатам исследования Market Research, к 2024 году он достигнет 3,2 (из 8,9) миллиарда долларов.

Мировой рынок токенов OTP сегментирован по типу, технологии и отрасли. Так, устройства можно разделить на две основные группы — физические (hard tokens) и программные (soft tokens). В зависимости от типа физического устройства есть сегменты токенов SIM, USB-токенов, мини-токенов. По типу технологии выделяются секторы физических устройств с поддержкой NFC и биометрических токенов. Программные устройства представляют собой приложения для генерации одноразовых паролей, которые могут быть встроены в платформы двухфакторной аутентификации. Приложения устанавливаются на ноутбук, планшет или мобильное устройство. В зависимости от отрасли рынок OTP делится на сектор банковских, финансовых и страховых услуг (BFSI), розничную торговлю, правительство, «оборонку» и другие.

Технология OTP уже давно используется на мировом рынке, и долгое время одноразовые пароли передавались через SMS и пуш-уведомления. Однако на сегодняшний день многие компании и авторитетные источники призывают отказаться от такого типа передачи OTP в пользу методов, при которых пользователь имеет на руках устройство для генерации одноразовых паролей (например, токен или приложение). Не так давно Microsoft обнародовала заявление о том, что предприятиям следует отказаться от OTP, отправляемых с помощью SMS и голосовых вызовов. Согласно сообщению в блоге директора по информационной безопасности Microsoft Алекса Вайнерта, предприятиям настоятельно рекомендуется усилить свои решения, отказавшись от незашифрованных методов многофакторной аутентификации, таких как одноразовые пароли через SMS (поскольку они могут быть перехвачены или подвержены фишинговой атаке).

В 2016 г. в Минкомсвязи РФ также заявляли о том, что стоит отказаться от SMS-сообщений в пользу других методов, например отправки пуш-уведомлений. В особенности эта рекомендация относится к банковскому сектору.

Мировой рынок двухфакторной аутентификации является высококонкурентным, при этом безопасность и конфиденциальность данных играют центральную роль для клиентов и заказчиков. Разработка мер по предотвращению проникновения вредоносных программ и других угроз, вероятно, будет способствовать развитию продуктов, соперничество между игроками неизбежно усилится. Основными участниками мирового рынка двухфакторной аутентификации являются Thales, Symantec, RSA, Fujitsu, Suprema, Google и многие другие.

Наиболее активно используемые на сегодняшний день OTP-решения будут рассмотрены ниже.

Российский рынок One-Time Password (OTP)

Среди отечественных вендоров самым популярным является компания «Аладдин Р. Д.», предлагающая платное решение для организаций. Также на российском рынке представлены средства аутентификации с OTP от Rainbow Technologies, «Яндекса», TeddyID и других поставщиков, но они занимают незначительную долю рынка. Среди пользователей популярны бесплатные приложения с OTP, такие как Google Authenticator или Microsoft Authenticator.

Наиболее популярные системы OTP

В данном разделе будут рассмотрены наиболее часто используемые продукты и платформы с поддержкой OTP, разделённые на две группы в зависимости от их типа применения: корпоративные и пользовательские.

Пользовательские продукты

Эти разработки предназначены для персонального применения, однако они могут быть использованы также в составе сторонних систем.

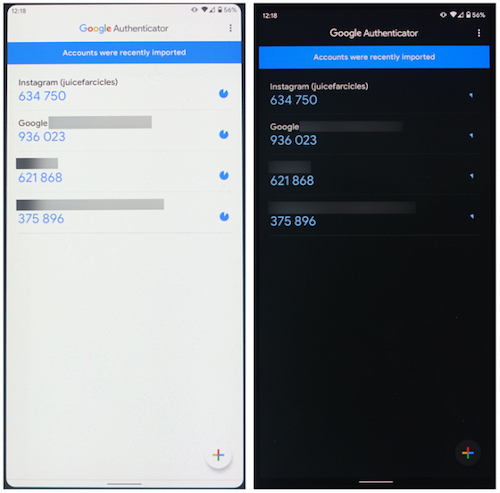

Google Authenticator

Приложение OTP от Google является самым простым и интуитивно понятным в использовании по сравнению с остальными. Оно отвечает за генерацию 6- или 8-значных кодов, может быть интегрировано со сторонними приложениями, например менеджерами паролей. С недавних пор приложение позволяет переносить учётные записи с одного устройства на другое. Инструмент экспорта-импорта создаёт QR-код, который потребуется отсканировать на устройстве-получателе.

Рисунок 2. Интерфейс Google Authenticator

К достоинствам программы можно отнести:

К недостаткам программы можно отнести ограниченные функциональные возможности.

Подробнее с продуктом можно ознакомиться здесь.

Яндекс.Ключ

Компания «Яндекс» запустила механизм двухфакторной аутентификации и приложение «Яндекс.Ключ», генерирующее на мобильном устройстве код доступа к аккаунту на «Яндексе». Можно сказать, что приложение очень напоминает рассмотренный выше Google Authenticator. Для доступа к приложению нужен четырёхзначный PIN, срок действия одноразового пароля составляет 30 секунд. Также доступна авторизация в приложении с помощью QR-кода.

Рисунок 3. Интерфейс «Яндекс.Ключа»

К достоинствам программы можно отнести:

К недостаткам программы можно отнести не вполне удобный для использования с большим количеством токенов интерфейс.

Подробнее с продуктом можно ознакомиться здесь.

Корпоративные продукты

Аппаратные токены OTP

JaCarta WebPass

Устройство российского производителя позволяет реализовать двухфакторную аутентификацию пользователя в защищённых информационных системах с использованием одноразового или многоразового пароля. JaCarta WebPass может работать совместно с автономным высокопроизводительным сервером аутентификации JaCarta Authentication Server для обеспечения безопасного подключения к шлюзам удалённого доступа (Microsoft, Citrix, Palo Alto, Check Point, VMware, Fortinet и др. — список постоянно пополняется), корпоративным системам (CRM, порталы, электронная почта и т. д.), в том числе Microsoft SharePoint и Microsoft Outlook Web App, веб-приложениям, сайтам и облачным сервисам, системам дистанционного банковского обслуживания.

Рисунок 4. USB-токен JaCarta WebPass

К достоинствам JaCarta WebPass можно отнести:

Стоит отметить, что токен имеет широкую функциональность (например, доступно создание и защищённое хранение сложных многоразовых паролей).

Подробнее с продуктом можно ознакомиться здесь.

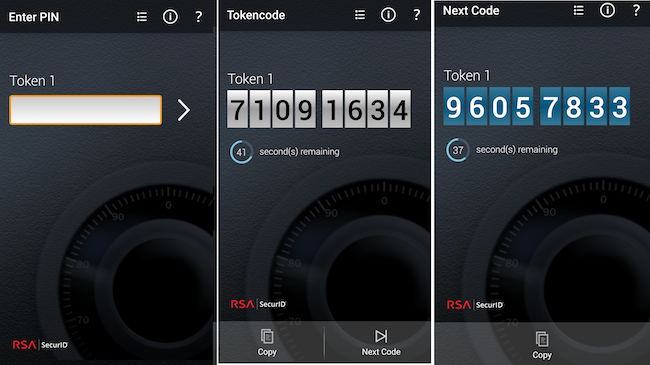

RSA SecurID

Генератор (брелок) содержит встроенные высокоточные часы, которые каждые 60 секунд используются для вычисления нового пароля. Второй параметр, применяемый для генерации одноразового пароля, — вектор начальной инициализации (Seed). Он «прошивается» в генераторе при его производстве. Для аутентификации сервер Authentication Manager вычисляет текущий пароль пользователя используя показания системных часов и начальный вектор инициализации (с каждым аппаратным токеном поставляется файл с Seed, который загружается на сервер).

Рисунок 5. Токен RSA

В последнее время вместо токенов всё чаще используется приложение для смартфона.

Рисунок 6. Интерфейс приложения RSA SecurID

SecurID используется для защиты VPN, беспроводных сетей, веб-приложений, порталов дистанционного банковского обслуживания, терминальных серверов Citrix и Windows, доступа привилегированных пользователей, локального доступа к рабочим станциям.

Основное достоинство системы заключается в том, что SecurID «из коробки» работает с более чем 350 партнёрскими продуктами, включая веб-серверы (Oracle Application Server, Microsoft IIS, Apache и др.), VPN и прочие сетевые устройства (Cisco, Check Point, Microsoft и др.), терминальные серверы (Citrix, Microsoft), ОС Windows. Есть API, позволяющее встроить SecurID практически в любую систему.

Подробнее с продуктом можно ознакомиться здесь.

SafeNet

SafeNet OTP от Thales — это аппаратные токены OTP, которые обеспечивают возможности двухфакторной аутентификации для широкого спектра ресурсов и поддерживают функции протоколов OATH TOTP и HOTP. Компания представила несколько токенов: SafeNet OTP 110 (основным отличием является водонепроницаемый корпус), SafeNet eToken Pass и SafeNet Gold (в этой версии реализован дополнительный механизм защиты в виде пользовательского PIN). Существуют также OTP-карты SafeNet (OTP Display Card), которые взаимодействуют с SafeNet Trusted Access — сервисом управления облачным доступом, который предлагает технологию единого входа, защищённого детальными политиками доступа.

Рисунок 7. Пример токена SafeNet OTP 110 и смарт-карты SafeNet

К достоинствам SafeNet можно отнести:

В качестве недостатков следует отметить:

Подробнее с продуктом можно ознакомиться здесь.

Приложения и платформы с возможностью аутентификации через OTP

Duo Security

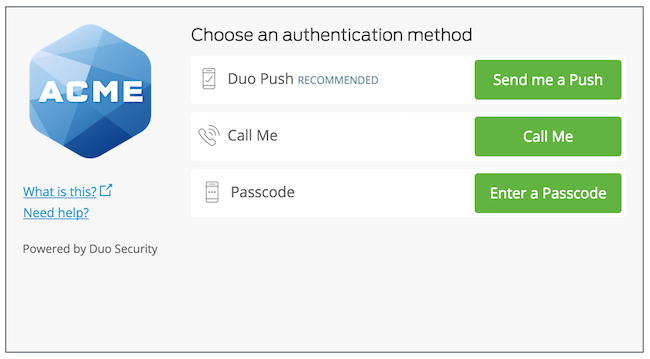

Duo Security — система многофакторной аутентификации, реализованная по облачной модели. В настоящее время поглощена Cisco. Помимо широко распространённой корпоративной версии системы, которая также позволяет решать административные задачи, существует бесплатная версия для домашнего использования. Приложение Duo Mobile даёт возможность выбора удобного метода аутентификации: телефонный звонок, SMS-сообщение, код Duo Mobile, Duo Push, электронный ключ.

Рисунок 8. Пример окна аутентификации Duo

К достоинствам DUO Mobile можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

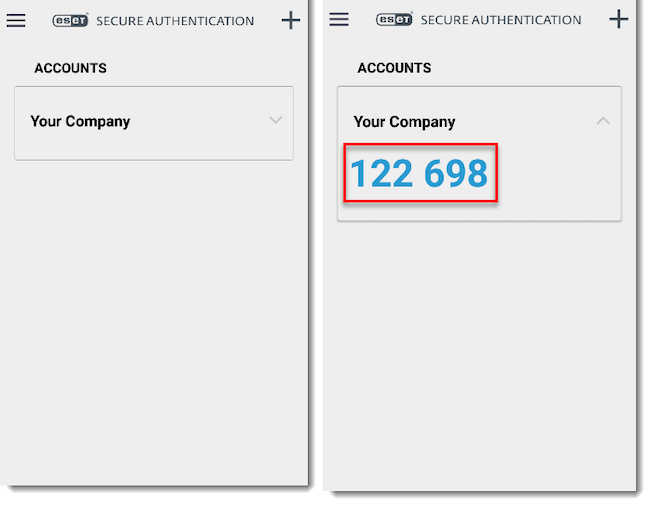

ESET Secure Authentication

ESET Secure Authentication (ESA) предлагает пользователю большое количество способов доставки одноразовых паролей, начиная от SMS‑сообщений и заканчивая аппаратными токенами и пуш‑уведомлениями. Кроме того, когда пользователь получает пуш-уведомление на мобильное устройство или смарт-часы, в сообщении указывается, с какого IP-адреса производится подключение к ресурсам. Также есть возможность внести доверенные IP-адреса (подсети) пользователей в списки исключений, позволяя им подключаться к корпоративным ресурсам только по логину и паролю.

Рисунок 9. Интерфейс ESET Secure Authentication

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с решением можно ознакомиться в нашем обзоре.

GateKeeper Enterprise

Ещё одно решение для многофакторной аутентификации с OTP — это GateKeeper. Помимо стандартных функциональных возможностей здесь представлена автоматическая блокировка устройства при уходе сотрудника с рабочего места. Корпоративный вариант системы позволяет осуществлять интеграцию с другими системами безопасности и аутентификации, такими как Azure AD ADFS.

Рисунок 10. Внешний вид приложения GateKeeper

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

JaCarta Authentication Server (JAS) + Aladdin 2FA

JaCarta Authentication Server (JAS) — автономный высокопроизводительный сервер аутентификации, поддерживающий работу как c аппаратными OTP-токенами (например, JaCarta WebPass), так и с мобильными приложениями, реализующими функциональность OTP-токенов: Aladdin 2FA, разработанным компанией «Аладдин Р. Д.», а также сторонними продуктами, например Google Authenticator, «Яндекс.Ключом» и любыми другими работающими по такому же стандарту. Совместное использование JAS с Aladdin 2FA позволяет обеспечить повышенный уровень защищённости.

Преимущества использования JAS:

JAS зарегистрирован в Едином реестре российских программ для электронных вычислительных машин и баз данных (№ 2128).

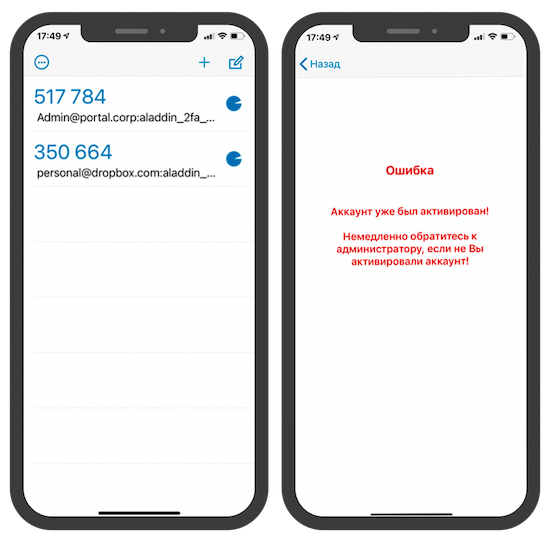

Aladdin 2FA — мобильное приложение для генерации одноразовых паролей по времени (TOTP) или по событию (HOTP). По функциональным возможностям приложение Aladdin 2FA — такое же простое и интуитивное, как Google Authenticator, однако при корпоративном использовании Aladdin 2FA совместно с сервером аутентификации JaCarta Authentication Server приложение надёжно защищает передаваемый пользователю секрет. Кроме того, Aladdin 2FA защищает аккаунт (данные для генерации одноразовых паролей) от клонирования при передаче и активации.

Рисунок 11. Интерфейс приложения Aladdin 2FA и сообщение о невозможности повторной активации аккаунта

Aladdin 2FA позволяет защитить данные приложения при помощи биометрии или PIN-кода. Самостоятельно попробовать и сравнить различные сценарии работы приложения Aladdin 2FA (открытый по аналогии с Google Authenticator и защищённый Aladdin 2FA) можно на демо-портале.

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

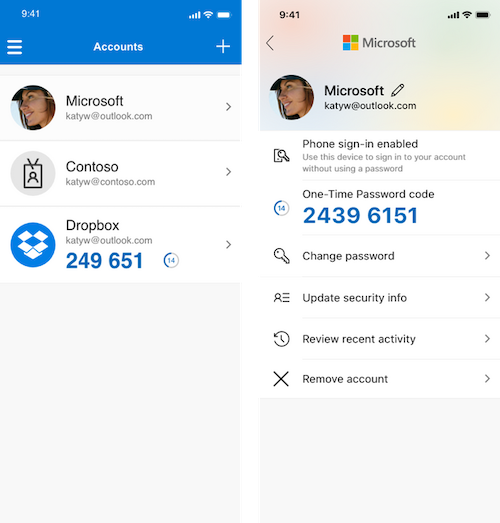

Microsoft MFA

Этот комплекс аутентификации входит в экосистему сервисов Microsoft Azure и Office 365. Когда пользователь входит в приложение или службу и получает запрос многофакторной аутентификации, он может выбрать одну из зарегистрированных форм дополнительной проверки: приложение Microsoft Authenticator, токен оборудования OATH, SMS, голосовой звонок.

Рисунок 12. Интерфейс приложения Microsoft Authenticator

Также система интегрируется с Active Directory, что позволяет легко внедрять её на уровне предприятия при условии использования доменной службы Microsoft, и может функционировать в качестве отдельного облачного сервиса.

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Подробнее с продуктом можно ознакомиться здесь.

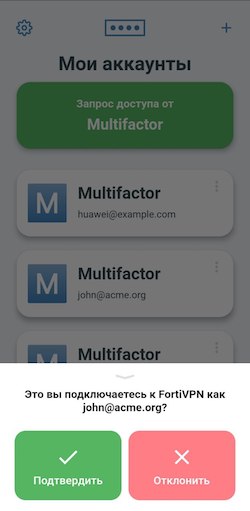

Multifactor

«Мультифактор» — облачная система многофакторной аутентификации с поддержкой корпоративного SSO для любого количества пользователей и информационных ресурсов. Система предназначена для защиты сайтов, приложений, VPN- / VDI- / RDP-соединений, Windows- и Linux-инфраструктуры дополнительным фактором доступа.

В мобильном приложении реализована технология интеллектуальной адаптивной аутентификации с комбинацией пуш-запроса доступа в одно касание и одноразового TOTP-кода для обеспечения максимальной безопасности и удобства использования.

Рисунок 13. Интерфейс приложения Multifactor

К достоинствам приложения Multifactor можно отнести:

К недостаткам системы можно отнести следующее:

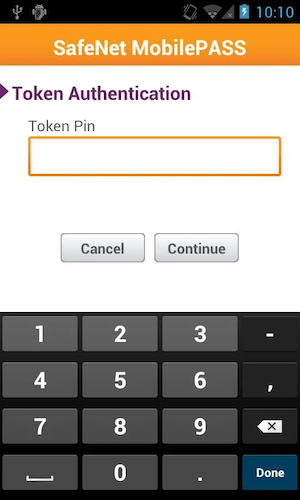

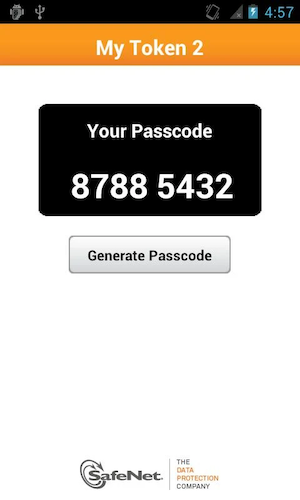

SafeNet Authentication Services

SafeNet Trusted Access (STA) — это облачное решение, которое упрощает управление доступом как к облачным службам, так и к корпоративным приложениям. STA поддерживает методы аутентификации OTP через пуш-уведомление в приложении, через SMS или с использованием аппаратных токенов.

Приложение для генерации OTP SafeNet MobilePASS совместимо с широким спектром мобильных клиентов, а также обеспечивает удобство управления системами удалённого доступа, такими как VPN, приложениями Citrix, облачными приложениями и веб-порталами.

Рисунок 14. Интерфейс приложения SafeNet MobilePASS

Также помимо MobilePASS в качестве приложения для генерации OTP в STA можно использовать Google Authenticator.

К достоинствам системы можно отнести:

К недостаткам системы можно отнести:

Недостатки технологии One-Time Password (OTP)

Как и любая другая технология, OTP имеет ряд изъянов, которые стоит принять во внимание.

Выводы

Подводя итог, следует отметить, что технология One-Time Password многократно повышает устойчивость информационной системы к атаке в сравнении с традиционными статическими парольными фразами. Для повышения общего уровня безопасности предпочтительнее сочетать OTP с другими методами, такими как биометрия или PIN.

Системы, которые присылают одноразовые пароли на телефон, небезопасны. Более правильный способ — использование аппаратных устройств. Мобильные приложения — это компромисс между безопасностью и удобством.