Empty pif что это

Email-Worm.Win32.Brontok.q

Вирус-червь, распространяющийся через интернет в виде вложений в зараженные электронные письма. Рассылается по всем найденным на зараженном компьютере адресам электронной почты.

Червь является приложением Windows (PE EXE-файл). Написан на Visual Basic. Размер известных зараженных файлов данной версии червя значительно варьируется. Ниже приведена функциональность наиболее часто встречаемых вариантов данного червя.

При первом запуске зараженного файла пользователь увидит появившееся окно проводника Windows с открытой папкой «Мои рисунки».

При инсталляции червь изменяет следующие ключи системного реестра, отключая средства работы с реестром и подключение командной строки, установку режима отображения файлов и папок в проводнике:

Далее червь получает путь к каталогу приложений Windows для текущего пользователя (%UserProfile%\Local Settings\Application Data) и копирует свое тело в этот каталог под следующими именами:

В этом же каталоге создается текстовый файл Kosong.Bron.Tok.txt размером 51 байт следующего содержания:

Также тело червя копируется в корневой каталог Windows (%WinDir%) под именем:

и в системный каталог Windows (%System%) под следующими именами:

Также червь копирует себя в каталог автозагрузки программ меню «Пуск» под именем Empty.pif:

в каталог шаблонов документов:

и в каталог «Мои рисунки» каталога документов текущего пользователя:

В этом каталоге также создается HTML-страничка с названием about.Brontok.A.html.

Данная страничка является содержимым писем, которые червь рассылает по найденным адресам электронной почты.

После этого происходит регистрация автозапуска копий червя в системе:

Также после инсталляции червя в системном каталоге Windows создается файл sistem.sys, содержащий дату и время инсталляции червя в систему в формате mmddhhmm, где mm – месяц, dd – день, hh – часы, mm – минуты инсталляции червя в двухсимвольном формате.

Распространение через email

Для поиска адресов жертв червь сканирует адресные книги MS Windows.

Также адреса для рассылки зараженных писем извлекаются из файлов со следующими расширениями:

Также создается каталог Ok-SendMail-Bron-tok для хранения адресов отправленных писем.

При рассылке зараженных писем червь использует собственную SMTP-библиотеку.

Характеристики зараженных писем

Червь рассылает свои копии со следующими именами во вложении к зараженным письмам. Выбирается из списка:

Червь получает заголовок активного окна и перезагружает систему в случае присутствия в строке заголовка следующих подстрок:

как избавится от вируса Brontok?

Другие названия

Email-Worm.Win32.Brontok.q («Лаборатория Касперского» ) также известен как: W32/Rontokbro.gen@MM (McAfee), W32.Rontokbro@mm (Symantec), BackDoor.Generic.1138 (Doctor Web), W32/Korbo-B (Sophos), WORM_RONTOKBRO.F (Trend Micro), WORM/Brontok.C (H+BEDV), W32/Brontok.C@mm (FRISK), Win32:Rontokbr-B (ALWIL), I-Worm/VB.FY (Grisoft), Win32.Brontok.C@MM (SOFTWIN), Worm.Brontok.E (ClamAV), Win32/Brontok.F (Eset)

Детектирование добавлено 15 май 2006 19:08 MSK

Обновление выпущено 15 май 2006 20:24 MSK

Описание опубликовано 12 окт 2006

Поведение Email-Worm, почтовый червь

* Технические детали

* Деструктивная активность

Вирус-червь, распространяющийся через интернет в виде вложений в зараженные электронные письма. Рассылается по всем найденным на зараженном компьютере адресам электронной почты.

При инсталляции червь изменяет следующие ключи системного реестра, отключая средства работы с реестром и подключение командной строки, установку режима отображения файлов и папок в проводнике:

[HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System]

«DisableRegistryTools»=»1»

«DisableCMD»=»0»

[HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

«Hidden»=»0»

«HideFileExt»=»1»

«ShowSuperHidden»=»0»

Например, при запуске редактора реестра выводится следующее сообщение:

Далее червь получает путь к каталогу приложений Windows для текущего пользователя (%UserProfile%\Local Settings\Application Data) и копирует свое тело в этот каталог под следующими именами:

%UserProfile%\Local Settings\Application Data\br on.exe

%UserProfile%\Local Settings\Application Data\csrss.exe

%UserProfile%\Local Settings\Application Data\inetinfo.exe

%UserProfile%\Local Settings\Application Data\lsass.exe

%UserProfile%\Local Settings\Application Data\services.exe

%UserProfile%\Local Settings\Application Data\smss.exe

%UserProfile%\Local Settings\Application Data\svchost.exe

%UserProfile%\Local Settings\Application Data\winlogon.exe

Также червь копирует себя в каталог автозагрузки программ меню «Пуск» под именем Empty.pif:

%UserProfile%\%Autorun%\Empty.pif

и в каталог «Мои рисунки» каталога документов текущего пользователя:

%MyPictures%\Мои рисунки. exe

В этом каталоге также создается HTML-страничка с названием about.Brontok.A.html:

Данная страничка является содержимым писем, которые червь рассылает по найденным адресам электронной почты.

КОРОЧЕ ТЕПЕРЬ ВЫ РАССЫЛАЕТЕ ВИРУСЫ В ПОЧТЕ. УДАЛИТЕ

https://yadi.sk/d/p8xebcRpqHAVyg

ВИРУС?

по мойму заражен компьютер, при любых играх, даже слабых, загружает проц до 100% помогите разобраться

Добавлено через 1 минуту

как прикрепить логи и.т.д.

Баннер вирус. (autorun, вирус блокирует даже без.режим!) (ВАЖНО)

Доброго времени суток. Недавно друг подхватил баннер, который блокирует всю ОС и просит закинуть.

Вирус не вирус, замаскированный под сервисы виндовс 10 с окончанием _53681

Доброго времени суток. Искал программу на торентах для создания видео из фото, не помню.

Как узнать все что делает этот вирус? (Осторожно в архиве вирус! *.exe)

Недавно знакомые в компании попались на данное штуковину рассылающую через зараженный компьютер в.

почему то не открывает эти 2 кнопки

Добавлено через 6 минут

может кто нибудь подсказать.

Вложения

| info.txt (19.4 Кб, 30 просмотров) |

| virusinfo_syscheck.zip (29.2 Кб, 10 просмотров) |

| virusinfo_syscure.zip (31.8 Кб, 10 просмотров) |

извините, а ответ долго ждать?

Добавлено через 4 минуты

ау.

Добавлено через 8 минут

Отключите:

Компьютер от интернета/локальной сети

Антивирус/Файерволл

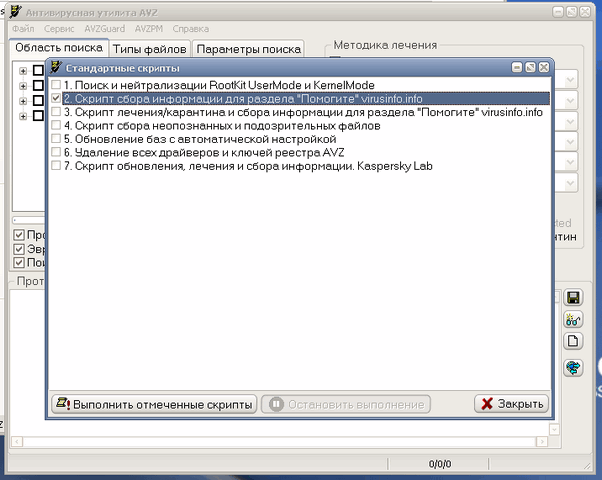

• Выполните скрипт AVZ

После выполнения скрипта компьютер перезагрузится!

• После перезагрузки выполните такой скрипт:

В результате выполнения скрипта будет сформирован карантин quarantine.zip. Отправьте полученный файл quarantine.zip из папки AVZ через данную форму. В строке «Подробное описание возникшей ситуации:», напишите пароль на архив «virus» (без кавычек), в строке «Электронный адрес:» укажите свой электронный адрес. Результаты ответа, сообщите здесь, в теме.

• Пофиксите в HiJackThis

Отметьте галочками указанные строки и нажмите Fix Checked (некоторых строк может не быть).

Обновите Internet Explorer до восьмой версии, даже если не пользуетесь.

Сделайте повторный лог RSIT.

Скачайте ComboFix здесь, здесь или здесь и сохраните на рабочий стол.

Empty pif что это

Дата публикации: 14.08.2012.

Подопытный: троян «BackDoor.Generic.3162» (Drweb) / «Email-Worm.Win32.Brontok.q» (Kaspersky) / «Win32/Brontok.CM» (ESET-NOD32).

Анализ Virus Total: смотреть (на дату публикации).

Согласно Virus Total, на момент публикации, зловред детектировался 41 антивирусом, например:

После запуска зловреда, открывается раздел «Мои документы» Проводника, чтобы никто не догадался.

Вирус ведет себя вполне скрытно, поэтому может жить у пользователя вполне долго, пока установленный антивирус не начнет его детектировать.

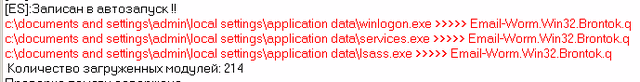

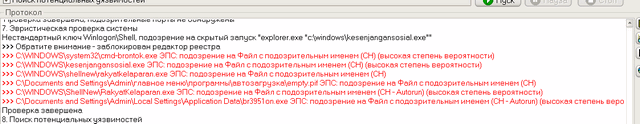

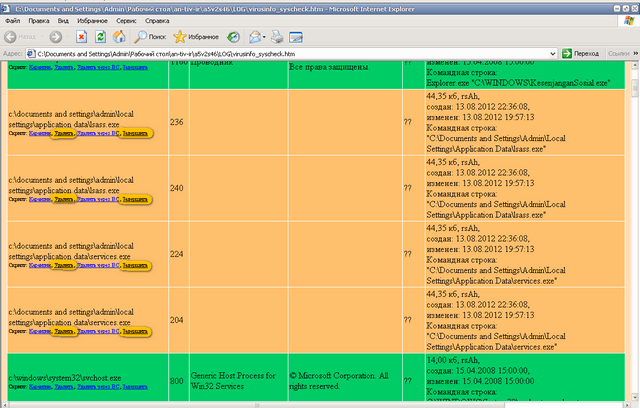

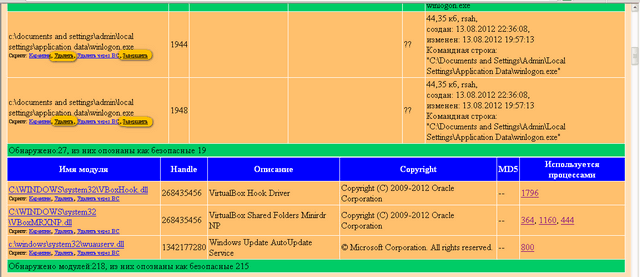

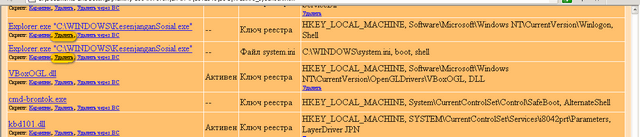

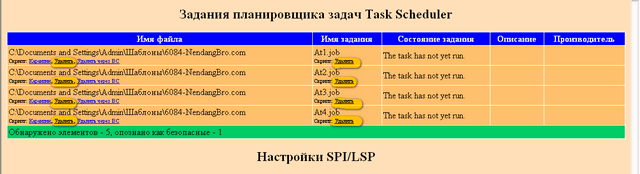

После сканирования системы с помощью AVZ видны явные признаки заражения:

Из скриншотов выше видно, что AVZ обнаружил тела зловреда сигнатурно, что очень облегчает процесс лечения. Но даже если бы AVZ не знал вирус «в лицо», то его файлы ( winlogon.exe, services.exe, lsass.exe) легко обнаружить, т.к. они находятся в подозрительной папке, к тому же, с подозрительными именами.

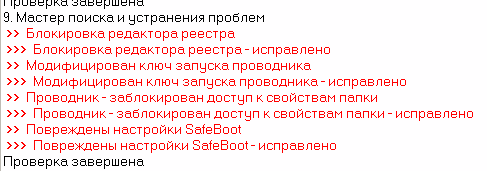

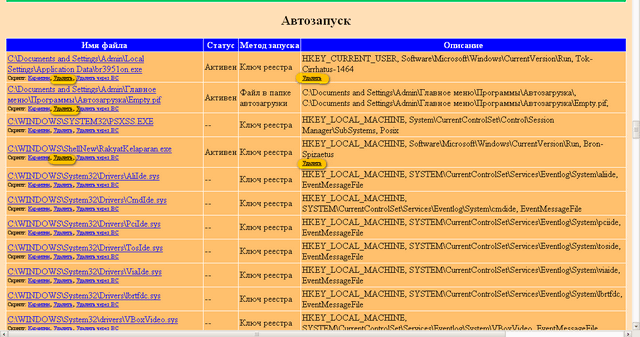

Теперь необходимо создать скрипт лечения. Этот процесс довольно прост: завершайте подозрительные процессы и удаляйте подозрительные записи:

У вас должен получиться примерно такой скрипт:

begin

SetAVZGuardStatus(True);

TerminateProcessByName(‘c:\documents and settings\admin\local settings\application data\winlogon.exe’);

TerminateProcessByName(‘c:\documents and settings\admin\local settings\application data\services.exe’);

TerminateProcessByName(‘c:\documents and settings\admin\local settings\application data\lsass.exe’);

DeleteFile(‘c:\documents and settings\admin\local settings\application data\lsass.exe’);

DeleteFile(‘c:\documents and settings\admin\local settings\application data\services.exe’);

DeleteFile(‘c:\documents and settings\admin\local settings\application data\winlogon.exe’);

DeleteFile(‘C:\Documents and Settings\Admin\Local Settings\Application Data\br3951on.exe’);

RegKeyParamDel(‘HKEY_CURRENT_USER’,’Software\Microsoft\Windows\CurrentVersion\Run’,’Tok-Cirrhatus-1464′);

DeleteFile(‘C:\Documents and Settings\Admin\Главное меню\Программы\Автозагрузка\Empty.pif’);

DeleteFile(‘C:\WINDOWS\ShellNew\RakyatKelaparan.exe’);

RegKeyParamDel(‘HKEY_LOCAL_MACHINE’,’Software\Microsoft\Windows\CurrentVersion\Run’,’Bron-Spizaetus’);

DeleteFile(‘Explorer.exe C:\WINDOWS\KesenjanganSosial.exe’);

DeleteFile(‘cmd-brontok.exe’);

DeleteFile(‘C:\Documents and Settings\Admin\Шаблоны\6084-NendangBro.com’);

DeleteFile(‘C:\WINDOWS\Tasks\At1.job’);

DeleteFile(‘C:\WINDOWS\Tasks\At2.job’);

DeleteFile(‘C:\WINDOWS\Tasks\At3.job’);

DeleteFile(‘C:\WINDOWS\Tasks\At4.job’);

DeleteFile(‘C:\WINDOWS\system32\cmd-brontok.exe’);

DeleteFile(‘C:\WINDOWS\kesenjangansosial.exe’);

DeleteFile(‘C:\WINDOWS\shellnew\rakyatkelaparan.exe’);

DeleteFile(‘C:\Documents and Settings\Admin\главное меню\программы\автозагрузка\empty.pif’);

ExecuteSysClean;

ExecuteWizard(‘TSW’,2,3,true);

RebootWindows(true);

end.

Конечно, по началу, создание скриптов лечения кажется сложным процессом, поэтому тут нужна практика.

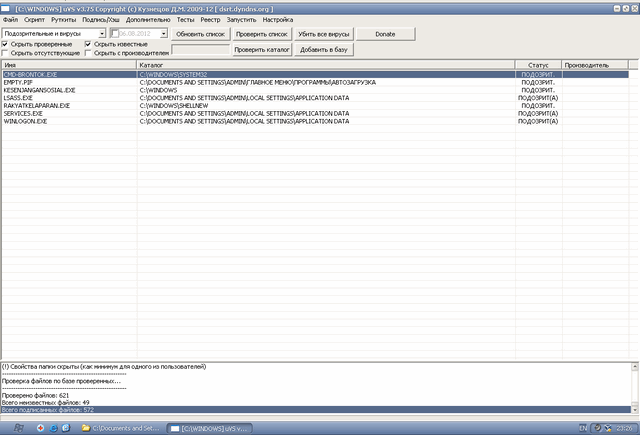

По сравнению с AVZ, утилита UVS гораздо проще помогает удалить вирус.

UVS сразу отображает во вкладке «Подозрительные и вирусы» файлы зловреда, поэтому лечение будет быстрым.

Добавляем сигнатуру первого подозрительного файла в вирусную базу (щелчок правой кнопки мыши по записи и выбрать соответствующий пункт в меню) и нажимаем кнопку «Проверить список«.

Все тела зловреда станут помечены утилитой, остается нажать кнопку «Убить все вирусы» и перезагрузить компьютер.

Empty pif что это

| Цитата |

|---|

| Я конечно извиняюсь, но кто нить ответит что за зверь такой Win32/Brontok.AQ или хотябы чем он отличается от Email-Worm.Win32. Brontok.a или Email-Worm.Win32. Brontok.q |

Email-Worm.Win32.Brontok.q также известен как: W32/Rontokbro.gen@MM (McAfee), W32.Rontokbro@mm (Symantec), BackDoor.Generic.1138 (Doctor Web), W32/Korbo-B (Sophos), WORM_RONTOKBRO.F (Trend Micro), WORM/Brontok.C (H+BEDV), W32/Brontok.C@mm (FRISK), Win32:Rontokbr-B (ALWIL), I-Worm/VB.FY (Grisoft), Win32.Brontok.C@MM (SOFTWIN), Worm.Brontok.E (ClamAV), Win32/Brontok.F (Eset)

Если вы были бы более внимательны, а не создавали несколько ников подряд, то обнаружили отдельную статью ему посвёщнную в обзорах вредоносного софта: http://www.securitylab.ru/virus/262258.php

| Цитата |

|---|

| Вирус-червь, распространяющийся через интернет в виде вложений в зараженные электронные письма. Рассылается по всем найденным на зараженном компьютере адресам электронной почты. |

Червь представляет собой PE EXE-файл. Размер зараженного файла около 41 КБ.

При инсталляции червь копирует себя в следующие каталоги со следующими именами:

%Documents and Settings%\User\Local Settings\Application Data\csrss.exe

%Documents and Settings%\User\Local Settings\Application Data\inetinfo.exe

%Documents and Settings%\User\Local Settings\Application Data\lsass.exe

%Documents and Settings%\User\Local Settings\Application Data\services.exe

%Documents and Settings%\User\Local Settings\Application Data\smss.exe

%Documents and Settings%\User\Local Settings\Application Data\winlogon.exe

%Documents and Settings%\User\Start Menu\Programs\Startup\Empty.pif

%Documents and Settings%\User\Templates\WowTumpeh.com

%System%\ ‘s Setting.scr

%Windir%\eksplorasi.pif

%Windir%\ShellNew\bronstab.exe

После чего червь регистрирует себя в ключе автозапуска системного реестра:

[HKLM\Software\Microsoft\Windows\CurrentVersion\Run]

«Tok-Cirrhatus»=»%Documents and Settings%\User\Local Settings\Application Data\smss.exe»

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon]

«Shell»=»Explorer.exe %Windir%\eksplorasi.pif»

При каждой следующей загрузке Windows автоматически запустит файл червя.

Также червь изменяет следующие записи в системном реестре, чтобы заблокировать работу некоторых приложений и опций Windows (Системный Реестр, свойства папок):

Также червь создает следующую папку:

%Documents and Settings%\User\Local Settings\Application Data\Bron.tok-XX

XX – 2 случайные цифры.

Распространение через email

Для поиска адресов жертв червь сканирует файлы, имеющие следующие расширения:

При этом червем игнорируются адреса, содержащие следующие подстроки:

При рассылке зараженных писем червь пытается осуществить прямое подключение к SMTP-серверам.

Характеристики зараженных писем

Червь перегружает зараженную систему в том случае, если обнаруживает открытое окно со следующими строками в заголовке: