Enable ssid isolation что это

Изоляция точки доступа в Wi-Fi (AP Isolation): для чего нужна, как включить и выключить

ВОПРОС! Привет! В настройках роутера в разделе настройки Wi-Fi столкнулся с настройкой «Enable AP Isolation». Если переключить на русский, то будет – «Изоляция точки доступа». Что это за конфигурация и нужна ли она?

БЫСТРЫЙ ОТВЕТ! Изоляция точки доступа – это функция, которая запрещает общаться устройствам, подключенным к одной сети по Wi-Fi. Посмотрите на картинку выше. До включения этой функции оба ноутбука могут видеть друг друга в сети и общаться между собой. Если включить эту функцию, то они станут полностью изолированы, но при этом могут иметь доступ к интернету. Данная функция чаще всего нужна в общественных местах, чтобы предотвратить атаку хакерского оборудования, подключенного по вайфай, на другое устройства. Ни для кого не секрет, что подобными сетями часто пользуются хакеры для перехвата трафика. Таким образом можно перехватить данные для авторизации в личных кабинетах, реквизиты банковской карты или лицевого счета. Ниже в статье я более подробно расскажу про безопасность Wi-Fi, а также как её можно защитить от соседа и взлома.

Как включить и выключить изоляция точки доступа?

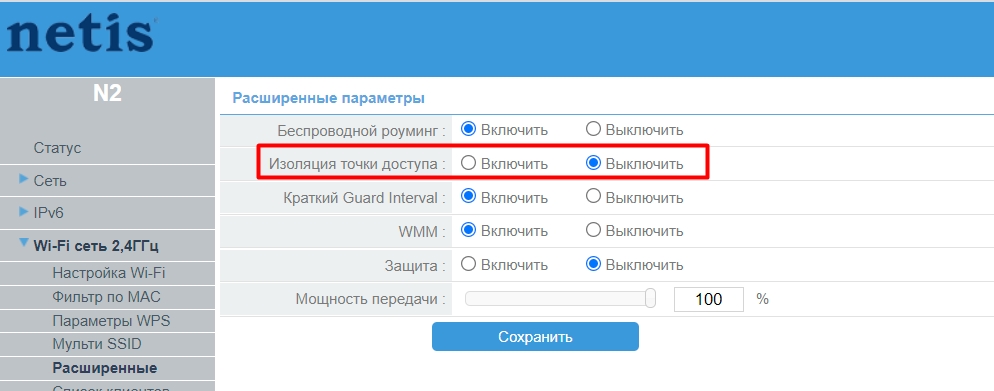

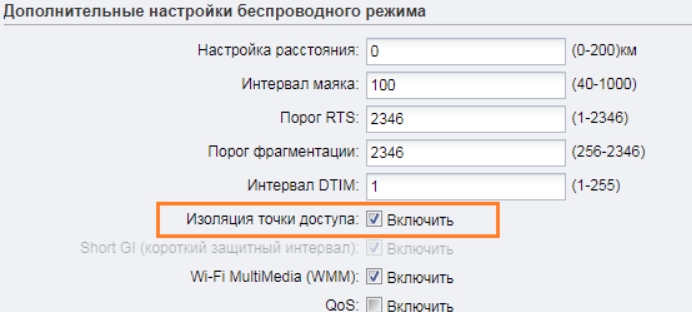

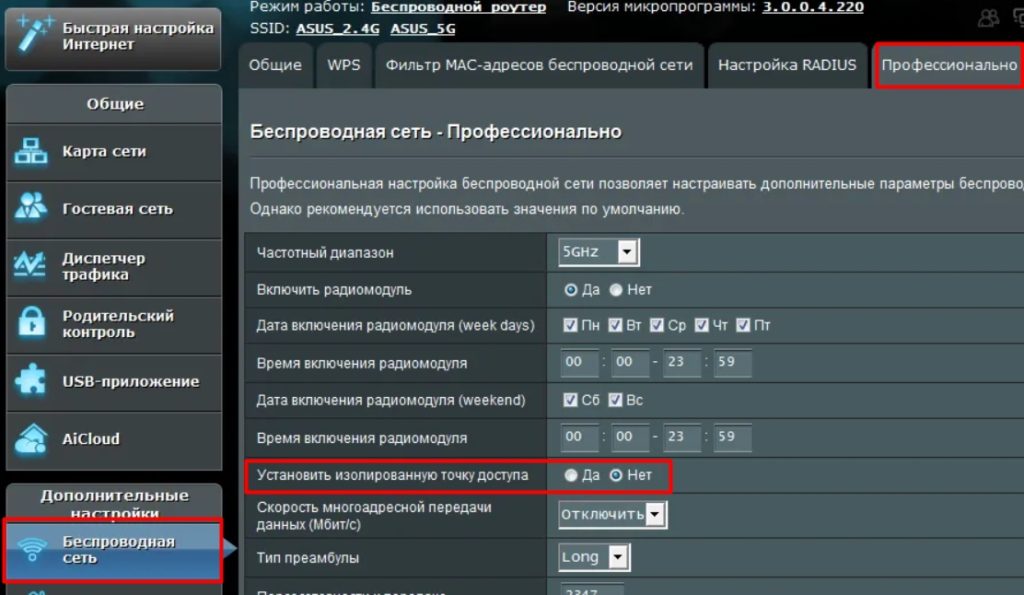

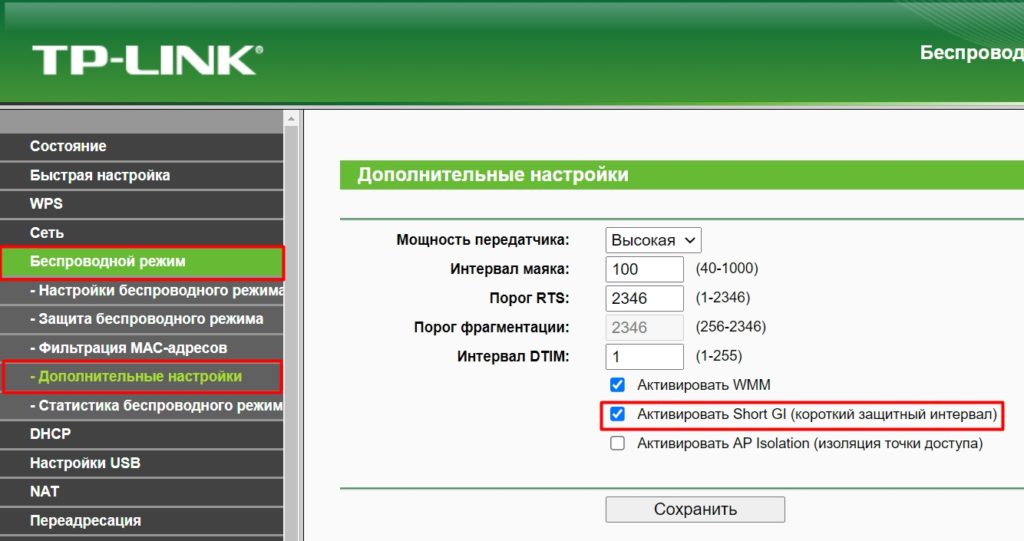

Обычно этот пункт находится в подразделе «Расширенные» в разделе «Wi-Fi». Может также называться как: «Изоляция клиентов». Не на всех прошивках есть подобная настройка, но найти её достаточно легко. Опять же уточню, что включать её дома не имеет смысла, так как в противном случае устройства не смогут передавать данные друг другу. Ниже вы можете посмотреть, где можно включить эту настройку на разных роутерах.

D-Link

«Беспроводной режим» – «Дополнительные настройки беспроводного режима».

«Беспроводная сеть» – «Профессионально».

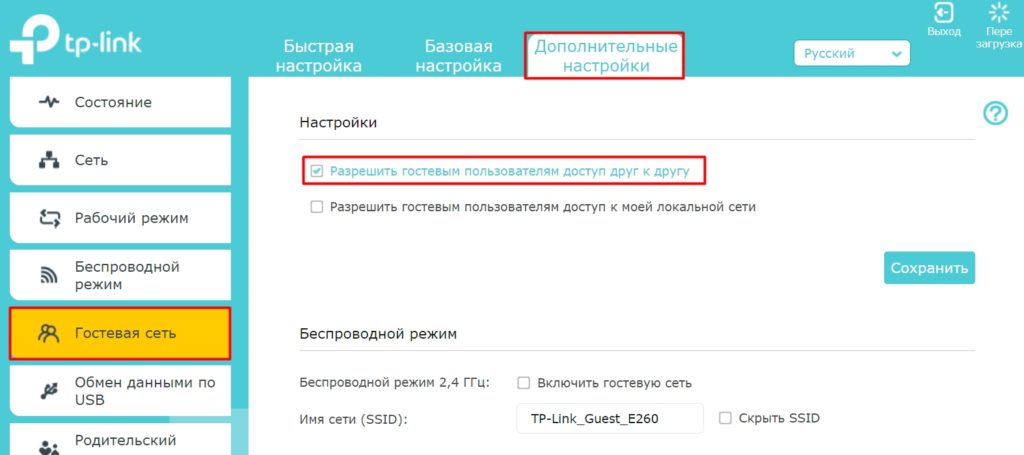

TP-Link

На классической прошивке переходим в «Беспроводной режим», открываем раздел «Дополнительные настройки».

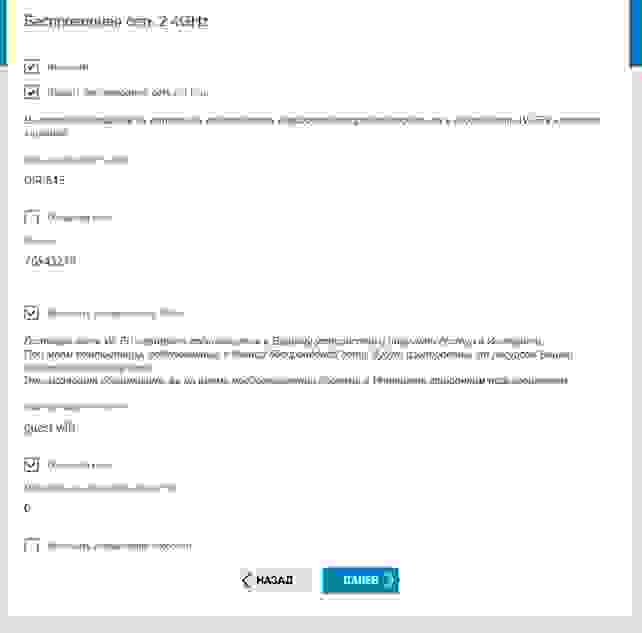

На новой прошивке данная функция включается только при активации «Гостевой сети», а сам пункт называется: «Разрешить гостевым пользователям доступ друг к другу».

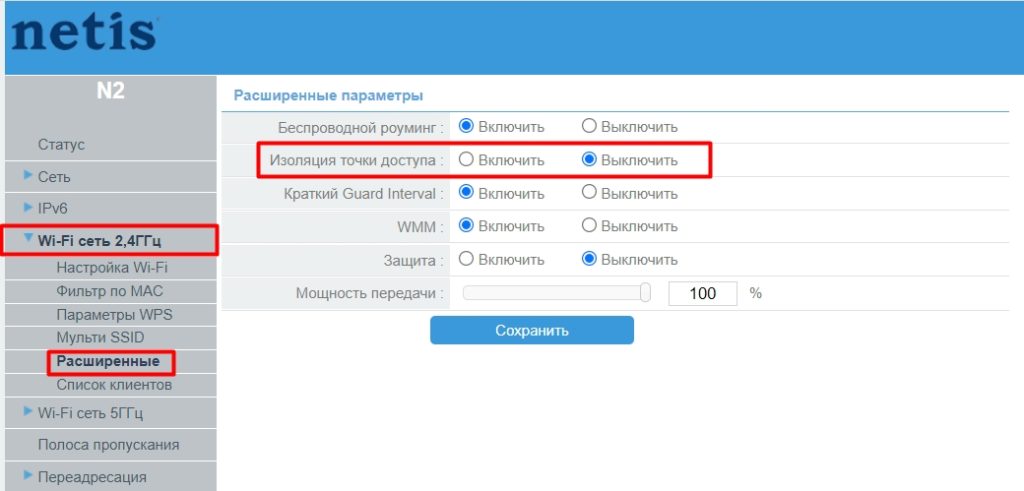

Netis

Переходим в главный раздел «Advanced». После этого слева кликаем по той вай-фай сети, которую вы хотите ограничить – их тут может быть 2,4 и 5 ГГц. После этого заходим в «Расширенные» настройки.

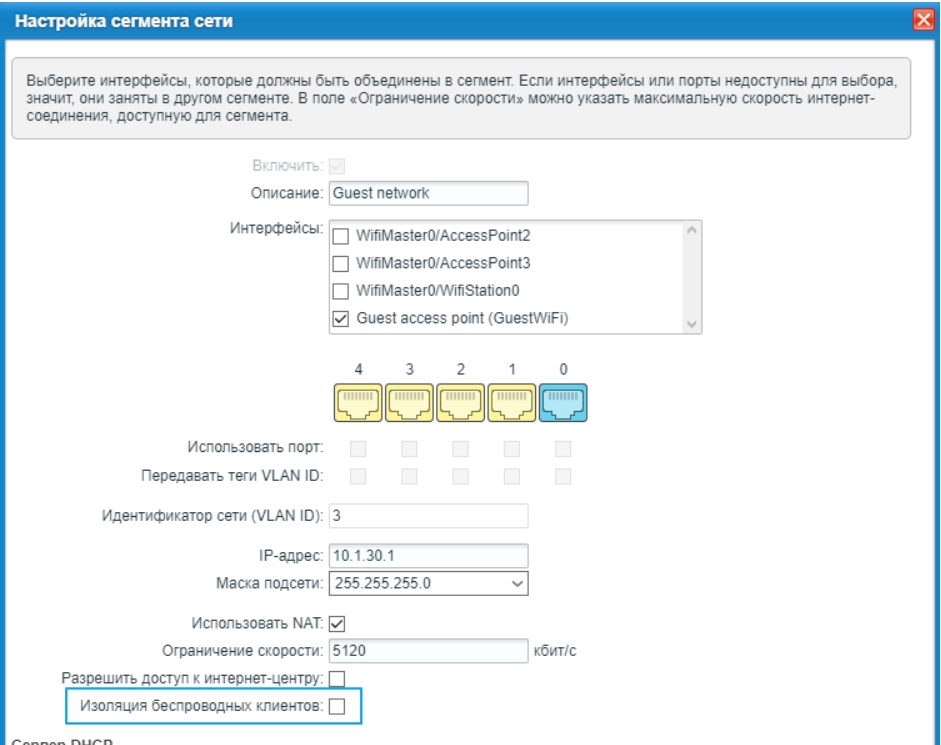

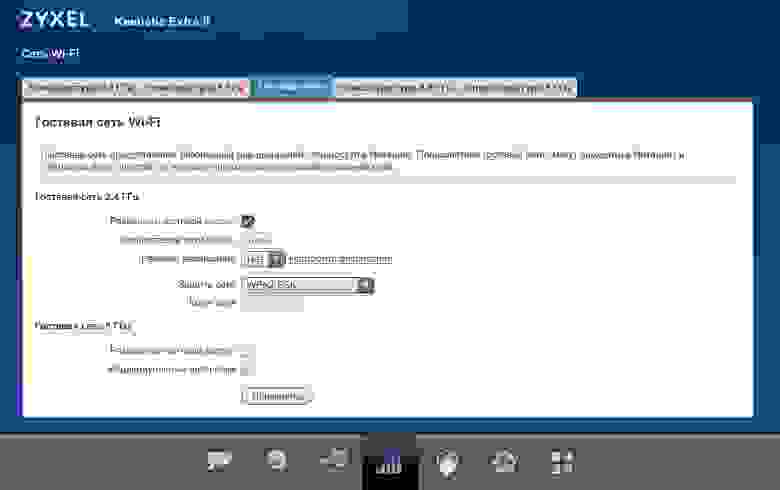

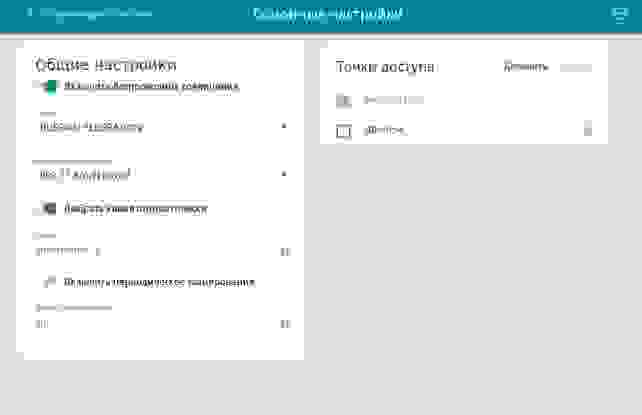

ZyXEL Keenetic

Настройку можно включить только в гостевой сети. Переходим в раздел «Настройка сегмента сети» и включаем галочку «Изоляция беспроводных клиентов».

Поговорим о безопасности Wi-Fi

Как уже и было сказано, для предприятия и компании лучше всего просто организовать гостевую беспроводную сеть. Настраивается она достаточно легко. По умолчанию устройства гостевой сети не имеют доступ к основной локалке, что очень удобно и безопасно. Там же и стоит включать изоляцию клиентов.

Если же вы хотите обезопасить свою домашнюю сеть, или вы боитесь, что вас взломает злой сосед, то есть несколько рекомендаций, которые вам должны помочь. Давайте пройдемся по всем моментам.

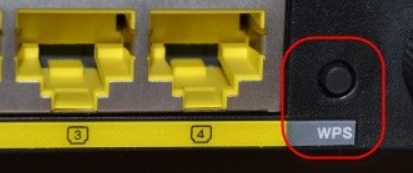

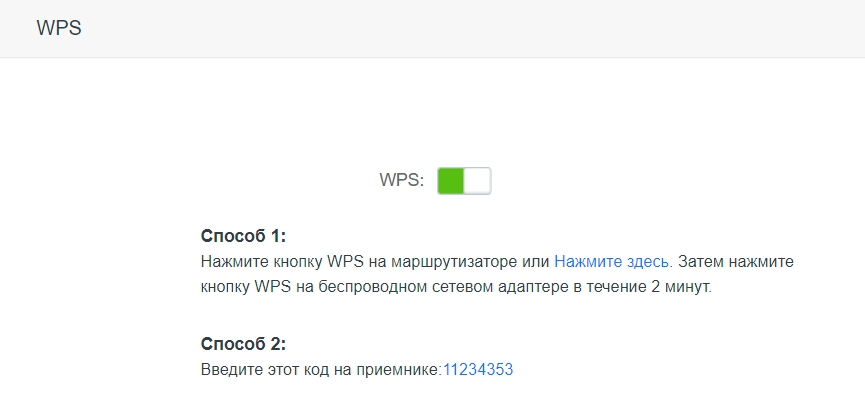

Эта функция позволяет быстро подключаться к беспроводной сети, минуя сложный пароль. Если вы замечали, то на роутере есть такая маленькая кнопочка. При запросе пароля, можно на неё нажать, и вы сможете подключиться к вай-фай.

Вроде бы ничего особенного, ведь сосед не сможет проникнуть к вам в квартиру и нажать на неё. Но есть еще один момент – это WPS PIN код, который состоит из 8 цифр. Как вы понимаете, достаточно легко перехватить любой пакет и попробовать его расшифровать с помощью кода, обычным перебором. Про возможности взлома по WPS можете почитать статью тут.

Смысл в том, что каким бы не был сложным у вас пароль, вас сможет взломать любой школьник с обычной программой. Поэтому лучше зайти в настройки и отключить PIN код.

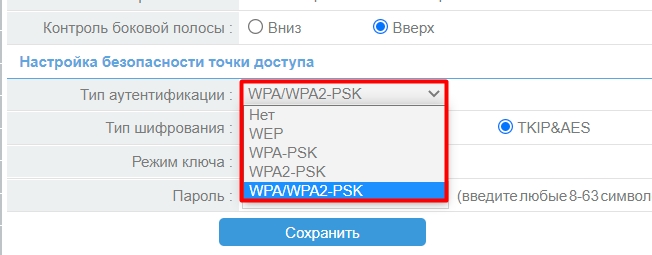

Использование шифрования

На данный момент самым популярным типом шифрования является WPA2-PSK. Но я открою вам секрет – у него есть некоторая уязвимость. Понятное дело, что об этой уязвимости знают немногие, но она есть. Эту уязвимость заштопали в версии WPS3, но она поддерживается только в Wi-Fi 6-го поколения. Да этот стандарт становится достаточно популярным, но он поддерживается не всеми устройствами. В любом случае WPA2-PSK пока еще достаточно надежно для домашнего использования. Самое главное не использовать обычный WPA.

Про пароли

На самом деле не нужно придумывать какие-то суперсложные пароли с символами и буквами верхнего и нижнего регистра. Самое главное, не использовать очевидные пароли, типа:

И т.д. Также я не рекомендую использовать чисто цифирные пароли, номера телефонов, а также дату рождения, имена и клички животных. А то сосед, прозная эту информацию, может вас взломать.

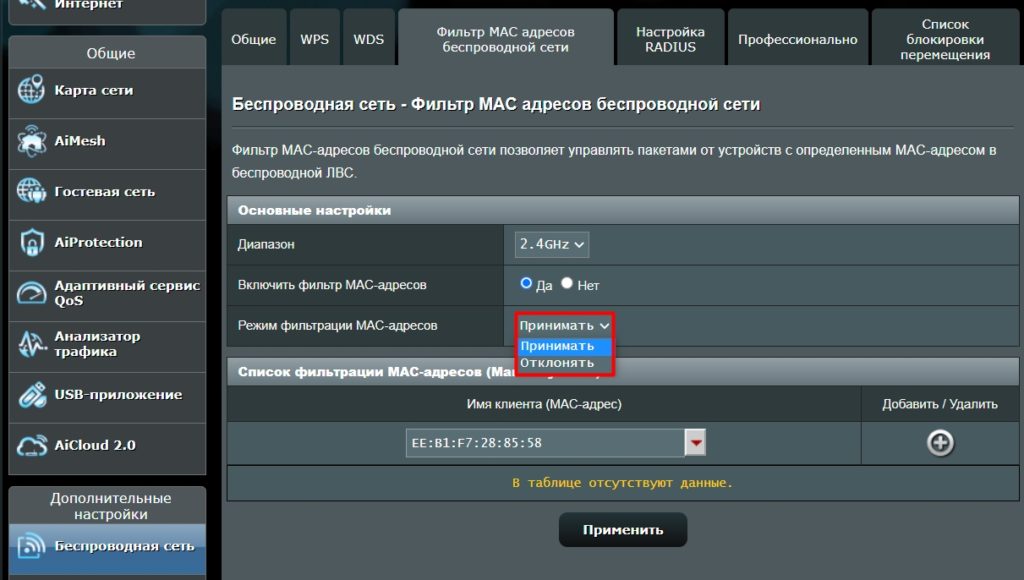

Фильтрация по MAC-адресам

Данный раздел есть почти на всех прошивках. Принцип очень простой. Есть два списка:

Можно посмотреть, кто подключен к вашей вай-фай сети. После этого у вас есть выбор. Если вас уже взломали, и вы хотите заблокировать устройства по MAC-адресу соседа, то идем в черный список и добавляем его там. Если же вы боитесь, что вас взломают, то открываем белый список, и заносим туда все домашние устройства. После этого никто не сможет подключиться к беспроводной сети, если его нет в белом списке.

Другие рекомендации

Старайтесь регулярно обновлять операционную систему на роутере. Это поможет залатывать дыры и уязвимости, которые присутствуют в алгоритмах ОС. Также рекомендую почитать про варианты взлома Wi-Fi, чтобы повысить свой уровень знания в разделе безопасности сетей.

Enable ssid isolation что это

Как правило, данная модель ADSL модема имеет четыре Ethernet порта 10/100 Base-T с соединителем RJ-45, совместимые с IEEE802.3u (первый порт LAN может быть сконфигурирован как порт Ethernet WAN). Общая точка доступа к 802.1b/g/n WLAN с внутренней антенной. Один FXS-порт с соединителем RJ-11 для подключения телефона.

Расположение разъемов показано на рисунке.

Ранее мы уже рассмотрели как настроить модем Промсвязь H201L и Промсвязь H208L, сейчас мы рассмотрим как настроить Wi-Fi на модемах данной марки.

Настраивать устройство можно через веб-страницу конфигурации, где пользователь может настраивать параметры и управлять работой устройства.

Шаг 1: Откройте Internet Explorer и в строке Адрес наберите http://192.168.1.1

Шаг 2: В появившемся окне в качестве имени пользователя следует указать admin, в качествепароля admin. Далее нажмите кнопку «Login»

Шаг 3: В появившемся окне выбираем закладку Network Interface

Шаг 4: В появившемся окне выбираем закладку Network

Шаг 5: В появившемся окне выбираем закладку WLAN

Шаг 6: В появившемся окне выбираем закладку Multi-SSID

Шаг 7: В появившемся окне в строке SSID Name задаем имя точки. И нажимаем Submit.

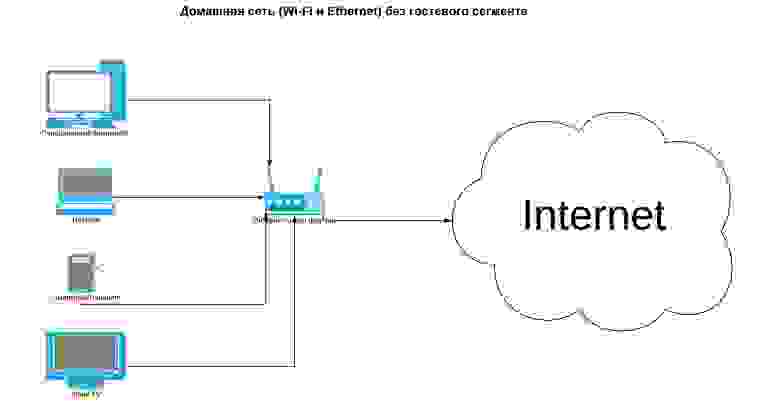

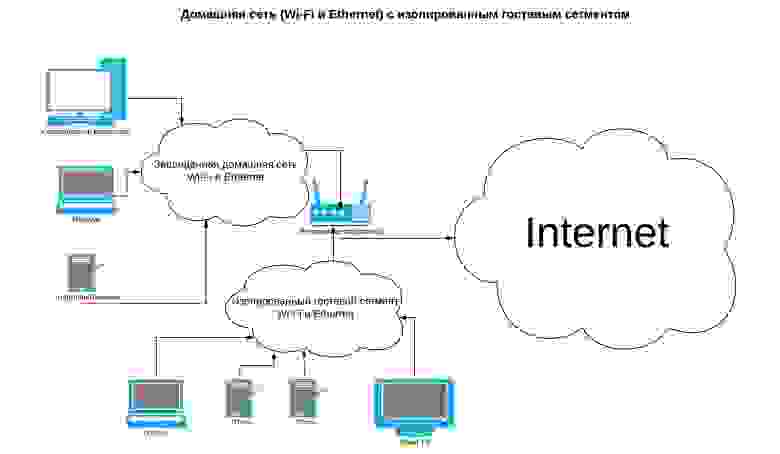

Безопасная домашняя сеть: создаём изолированный сегмент для гостей

Сегодня практически в каждой квартире есть домашняя сеть, к которой подключаются стационарные компьютеры, ноутбуки, хранилища данных (NAS), медиаплееры, умные телевизоры, а также смартфоны, планшеты и другие носимые устройства. Используются либо проводные (Ethernet), либо беспроводные (Wi-Fi) соединения и протоколы TCP/IP. С развитием технологий Интернета вещей в Сеть вышла бытовая техника — холодильники, кофеварки, кондиционеры и даже электроустановочное оборудование. Благодаря решениям «Умный дом» мы можем управлять яркостью освещения, дистанционно настраивать микроклимат в помещениях, включать и выключать различные приборы — это здорово облегчает жизнь, но может создать владельцу продвинутых решений нешуточные проблемы.

Изолируем сети Wi-Fi

В корпоративных сетях проблема решается просто — там есть управляемые коммутаторы с поддержкой виртуальных локальных сетей (VLAN), разнообразные маршрутизаторы, межсетевые экраны и точки беспроводного доступа — соорудить нужное количество изолированных сегментов можно за пару часов. С помощью устройства Traffic Inspector Next Generation (TING), например, задача решается буквально в несколько кликов. Достаточно подключить коммутатор гостевого сегмента сети в отдельный порт Ethernet и создать правила firewall. Для дома такой вариант не годится из-за высокой стоимости оборудования — чаще всего сетью у нас управляет одно устройство, объединяющее функции маршрутизатора, коммутатора, беспроводной точки доступа и бог знает чего ещё.

К счастью, современные бытовые роутеры (хотя их правильнее называть интернет-центрами) тоже стали очень умными и почти во всех из них, кроме разве что совсем уж бюджетных, присутствует возможность создать изолированную гостевую сеть Wi-Fi. Надёжность этой самой изоляции — вопрос для отдельной статьи, сегодня мы не будем исследовать прошивки бытовых устройств разных производителей. В качестве примера возьмём ZyXEL Keenetic Extra II. Сейчас эта линейка стала называться просто Keenetic, но в наши руки попал аппарат, выпущенный ещё под маркой ZyXEL.

Настройка через веб-интерфейс не вызовет затруднений даже у начинающих — несколько кликов, и у нас появилась отдельная беспроводная сеть со своим SSID, защитой WPA2 и паролем для доступа. В неё можно пускать гостей, а также включать телевизоры и плееры с давно не обновлявшейся прошивкой или других клиентов, которым вы не особенно доверяете. В большинстве устройств прочих производителей эта функция, повторимся, тоже присутствует и включается аналогично. Вот так, например, задача решается в прошивках роутеров D-Link с помощью мастера настройки.

Скриншот с сайта производителя

Добавить гостевую сеть можно, когда устройство уже настроено и работает.

Скриншот с сайта производителя

Скриншот с сайта производителя

Как видите, всё достаточно просто, далее мы перейдём к обсуждению более тонких материй.

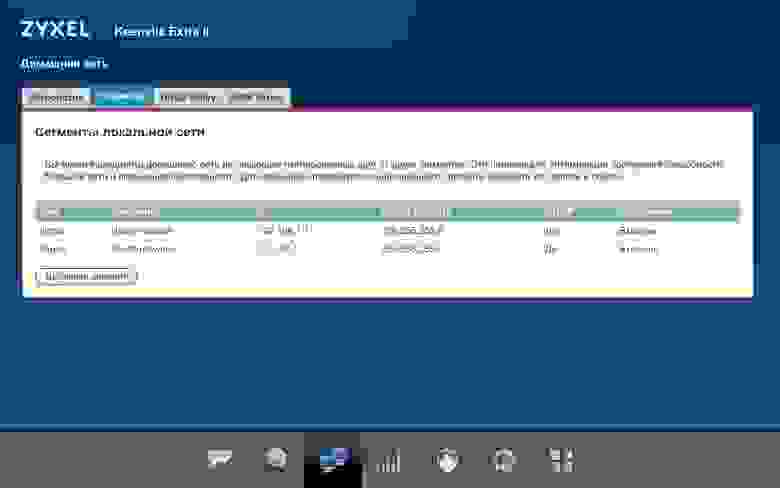

Изолируем сети Ethernet

Помимо подключающихся к беспроводной сети клиентов нам могут попасться устройства с проводным интерфейсом. Знатоки скажут, что для создания изолированных сегментов Ethernet используются так называемые VLAN — виртуальные локальные сети. Некоторые бытовые роутеры поддерживают эту функциональность, но здесь задача усложняется. Хотелось бы не просто сделать отдельный сегмент, нам нужно объединить порты для проводного подключения с беспроводной гостевой сетью на одном роутере. Это по зубам далеко не всякому бытовому устройству: поверхностный анализ показывает, что кроме интернет-центров Keenetic добавлять порты Ethernet в единый с сетью Wi-Fi гостевой сегмент умеют ещё модели линейки MikroTik, но процесс их настройки уже не столь очевиден. Если говорить о сравнимых по цене бытовых роутерах, решить задачу за пару кликов в веб-интерфейсе может только Keenetic.

Как видите, подопытный легко справился с проблемой, и здесь стоит обратить внимание на ещё одну интересную функцию — вы также можете изолировать беспроводных клиентов гостевой сети друг от друга. Это очень полезно: заражённый зловредом смартфон вашего приятеля выйдет в Интернет, но атаковать другие устройства даже в гостевой сети он не сможет. Если в вашем роутере есть подобная функция, стоит обязательно включить её, хотя это ограничит возможности взаимодействия клиентов — скажем, подружить телевизор с медиаплеером через Wi-Fi уже не получится, придётся использовать проводное соединение. На этом этапе наша домашняя сеть выглядит более защищённой.

Что в итоге?

Количество угроз безопасности год от года растёт, а производители умных устройств далеко не всегда уделяют достаточно внимания своевременному выпуску обновлений. В такой ситуации у нас есть только один выход — дифференциация клиентов домашней сети и создание для них изолированных сегментов. Для этого не нужно покупать оборудование за десятки тысяч рублей, с задачей вполне может справиться относительно недорогой бытовой интернет-центр. Здесь хотелось бы предостеречь читателей от покупки устройств бюджетных брендов. Железо сейчас почти у всех производителей более или менее одинаковое, а вот качество встроенного софта очень разное. Как и длительность цикла поддержки выпущенных моделей. Даже с достаточно простой задачей объединения в изолированном сегменте проводной и беспроводной сети справится далеко не каждый бытовой роутер, а у вас могут возникнуть и более сложные. Иногда требуется настройка дополнительных сегментов или DNS-фильтрация для доступа только к безопасным хостам, в больших помещениях приходится подключать клиентов Wi-Fi к гостевой сети через внешние точки доступа и т.д. и т.п. Помимо вопросов безопасности есть и другие проблемы: в публичных сетях нужно обеспечить регистрацию клиентов в соответствии с требованиями Федерального закона № 97 «Об информации, информационных технологиях и о защите информации». Недорогие устройства способны решать такие задачи, но далеко не все — функциональные возможности встроенного софта у них, повторимся, очень разные.

Изоляция точки доступа и изоляция сети: для чего это нужно в маршрутизаторе WiFi

Изоляция точки доступа: изоляция в сети Wi-Fi

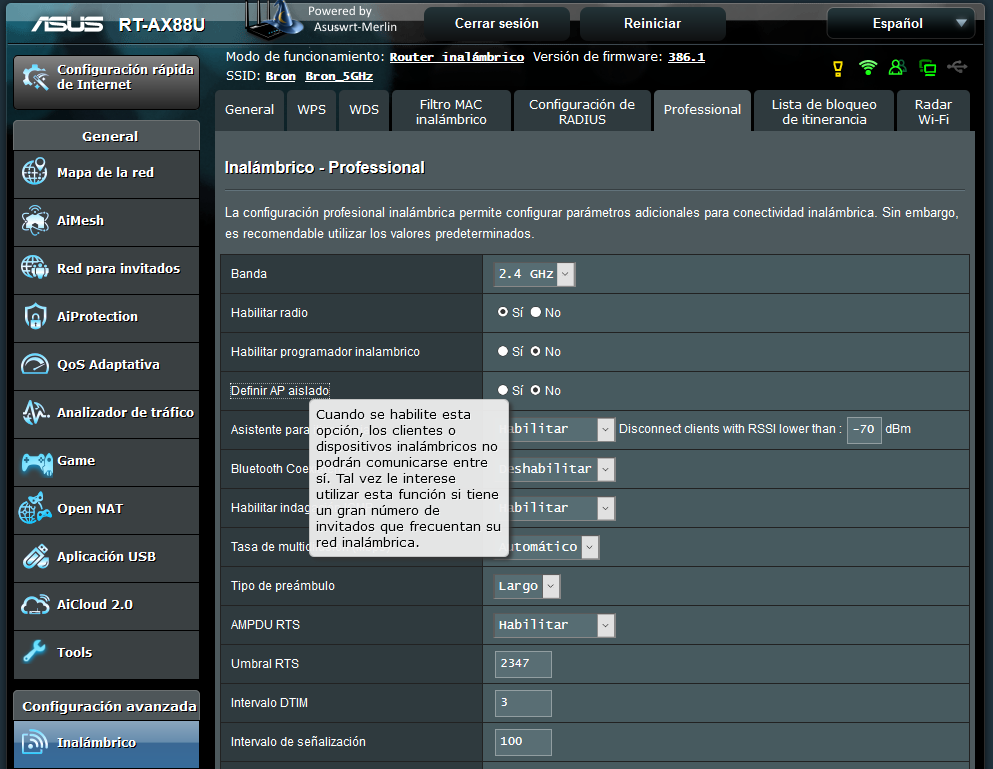

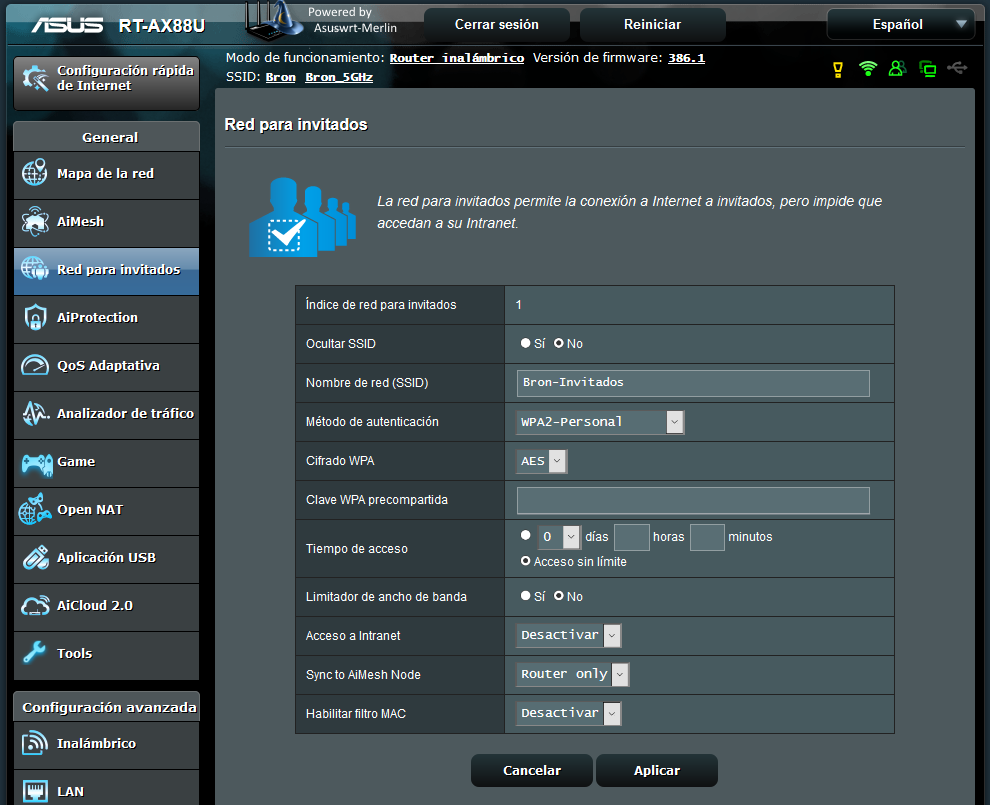

Хотя эта функция обычно доступна и настраивается по умолчанию в гостевой сети Wi-Fi маршрутизаторов, есть некоторые производители, которые в своих прошивках также позволяют использовать эту очень интересную функцию для изоляции беспроводных клиентов друг от друга. Например, если у нас есть ASUS маршрутизатор, мы должны перейти к » Расширенная / Беспроводная / Профессиональная конфигурация », И мы можем включить изоляцию точки доступа для основной сети Wi-Fi на частоте 2.4 или 5 ГГц, поскольку ASUS позволит нам настраивать ее индивидуально для каждой полосы частот.

В случае других высокотехнологичных и рекомендуемых маршрутизаторов, таких как AVM FRITZ! Box, у нас также есть этот вариант конфигурации для основной сети. В этом случае, если мы активируем изоляцию точки доступа, это повлияет на обе полосы частот (что было бы нормально, мы заинтересованы в том, чтобы эта опция была доступна в обоих диапазонах). Конфигурация в этом роутере очень проста, мы активируем расширенную конфигурацию роутера в верхней правой части и переходим в «Wi-Fi / Безопасность», И мы видим опцию« Отображаемые здесь активные беспроводные устройства смогут связываться друг с другом ». Если мы отключим эту опцию, мы включим изоляцию точек доступа.

Самым нормальным является то, что маршрутизатор не имеет по умолчанию изоляцию точек доступа в основной сети, чтобы беспроводные клиенты могли взаимодействовать друг с другом.

Этот же вариант конфигурации также доступен в профессиональных точках доступа и контроллерах WiFi, обычно при настройке SSID это называется «Гостевой WiFi».

По умолчанию, когда мы включаем гостевую сеть Wi-Fi на нашем маршрутизаторе, у нас всегда будет включена изоляция точек доступа, на самом деле, у нас может даже не быть возможности разрешить их связь между ними, но это будет зависеть от прошивки маршрутизатора в вопрос.

Сетевая изоляция: изоляция в проводной и Wi-Fi сети

Например, в случае роутеров ASUS используется первый вариант, ebtables / iptables используются для ограничения связи различных компьютеров гостевой сети WiFi с основной сетью. Если мы заинтересованы в том, чтобы они имели доступ к локальной сети, мы всегда можем настроить » Доступ к интрасети » в » Общие / Гость Cеть » раздел.

В случае с AVM FRITZ! Коробочные маршрутизаторы, конфигурация Wi-Fi и проводной гостевой сети намного элегантнее и дает нам больше возможностей. Например, мы можем настроить частную гостевую сеть Wi-Fi или создать общедоступную (открытую) сеть Wi-Fi с аутентификацией на адаптивном портале.

В этой гостевой сети Wi-Fi мы также можем включить или отключить изоляцию точек доступа. Надо иметь в виду, что AVM FRITZ! создать новую подсеть отдельно от основной, чтобы разместить всех гостей, и мы могли бы без проблем обеспечить связь между ними. По умолчанию у нас самая лучшая безопасность, то есть у нас включена изоляция точек доступа. Если мы хотим отключить его, мы должны нажать на опцию «Wi-Fi-устройства могут связываться друг с другом».

Это АВМ ФРИЦ! Это также позволяет нам настроить порт LAN4 для гостевой сети, он будет иметь доступ к Интернету, но не к основной локальной сети. Это идеально подходит для подключения одного или нескольких компьютеров (с помощью коммутатора) к гостевой сети и полного отделения от основной сети. В разделе «Локальная сеть / Сеть / Конфигурация сети» вы можете увидеть эту очень интересную конфигурацию.

А между ними не активируется маршрутизация, следовательно, из гостевой сети Wi-Fi мы не сможем общаться с основной сетью, у нас будут полностью изолированные беспроводные и проводные клиенты.

В зависимости от того, что нас интересует, в некоторых роутерах мы можем сделать все эти конфигурации. Мы надеемся, что это руководство помогло вам, и вы также разъяснили концепции изоляции точек доступа и сетевой изоляции.

Важно знать. Как защитить свой Wi-Fi

Как показывает практика, большинство пользователей забывают или пренебрегают защитой своей домашней сети сразу после установки пароля на Wi-Fi.

Защита беспроводной сети – не самая простая, но очень важная задача.

Получив доступ к вашей сети, злоумышленник может безнаказанно размещать нелегальный контент или занять ваш канал и значительно снизить скорость соединения, за которое вы, кстати, платите. Он также может получить доступ не только к вашему компьютеру, но и ко всем устройствам в вашей сети.

Вместо того, чтобы испытывать судьбу – давайте пройдёмся по простым и очевидным мероприятиям, которыми пользователи частенько пренебрегают.

Скрываем SSID

Имя сети или SSID (Service Set Identifier), которое мы видим, сканируя пространство вокруг, в поисках Wi-Fi. Зная это имя сети можно подключиться к той или иной Wi-Fi сети. По умолчанию роутеры и точки доступа показывают SSID вашей сети всем желающим. Однако, его можно отключить в разделе “настройки беспроводных сетей” (Wireless Settings) вашего роутера или точки доступа. В данном разделе есть опция “включить SSID” (Enable SSID) или “отключить SSID” (Disable SSID). Устанавливаем или убираем галочку, в зависимости от названия опции в соответствующей настройке роутера.

Включаем шифрование

Следующий момент – шифрование канала. Эта опция так же находится в разделе “настройки беспроводных сетей” (Wireless Settings) и называется “тип шифрования” (Encryption settings). Раскрываем выпадающий список и видим штук 5 вариантов на выбор (в зависимости от модели роутера). Чем отличаются одни типы шифрования от других?

WEP (WIRED EQUIVALENT PRIVACY).

Вышел еще в конце 90-х и является одним из самых слабых типов шифрования. Во многих современных роутерах этот тип шифрования вовсе исключен из списка возможных вариантов шифрования. Основная проблема WEP — заключается в ошибке при его проектировании. WEP фактически передаёт несколько байт ключа шифрования (пароля) вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности пароля можно взломать любую точку доступа зашифрованную при помощи WEP, перехватив достаточное для взлома пароля число пакетов.

WPS/QSS

WPS, он же QSS — позволяет забыть о пароле и подключаться к сети простым нажатием на кнопку на роутере. WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр. Но не всё так радужно. За счет использования только цифр, криптостойкость WPS намного ниже чем у WEP и получить доступ к вашей сети не составит особого труда.

WPA и WPA2 (WI-FI PROTECTED ACCESS)

Одни из самых современных на данный момент типов шифрования и новых пока не придумали. WPA/WPA2 поддерживают два разных режима начальной аутентификации (проверка пароля для доступа клиента к сети) — PSK и Enterprise.

WPA PSK или WPA Personal – это самый распространённый вариант шифрования для домашних Wi-Fi сетей. Подключение к сети осуществляется по единому паролю, который вводится на устройстве при подключении.

WPA Enterprise отличается от WPA Personal тем, что для его использования необходим отдельный сервер — RADIUS (Remote Authentication Dial In User Service). По сути RADIUS сервер – это служба удалённой аутентификации пользователей, которая проверяет учетные данные пользователя для аутентификации.

Настраиваем фильтр MAC адресов

Самый радикальный способ обезопасить вашу домашнюю Wi-Fi сеть – это настроить фильтрацию устройств по MAC-адресу. MAC-адрес – это уникальный идентификатор вашего устройства в сети. По нему можно отфильтровать устройства, которым разрешён доступ в вашу сеть или наоборот.

Включаем гостевой доступ

Ограничив доступ к сети по MAC-адресу, вы значительно повысите уровень безопасности вашей сети. А как же друзья и знакомые, которые захотят выйти в Интернет через ваше подключение, со своих смартфонов или планшетов? Добавлять MAC-адрес каждого устройства явно дольше, чем просто дать пароль от Wi-Fi. На такой случай в большинстве современных роутеров предусмотрен гостевой доступ. Гостевой доступ подразумевает, что роутер создает отдельную сеть с собственным паролем, никак не связанную с вашей домашней. Включить гостевой доступ (при его наличии) можно в разделе “настройки домашней сети” (Home Network) или в “настройки беспроводной сети” (Wireless Network).

Отключаем удаленное администрирование

Некоторые беспроводные маршрутизаторы оснащены функцией удаленного администрирования, через интернет. У большинства пользователей нет необходимости в этой функции, а оставив её включённой вы создаете дополнительную точку входа, которым может воспользоваться злоумышленники, чтобы получить доступ к вашей Wi-Fi сети. Так же стоит отключить возможность настройки роутера через Wi-Fi. Изменения в настройки роутера после его первичной настройки вносятся очень редко, поэтому не стоит оставлять еще одну “дыру” в безопасности. Данную функцию стоит поискать в разделе безопасность (network security).

Описанные выше меры по повышению безопасности вашей Wi-Fi сети не могут гарантировать абсолютную защиту вашей сети. Не стоит пренебрегать профилактикой и изредка просматривать список подключенных устройств к вашей сети. В интерфейсе управления роутером можно найти информацию о том, какие устройства подключались или подключены к вашей сети.

Wi-Fi мы используем не только дома или на работе. Не стоит забывать об опасности использования публичных Wi-Fi сетей в кафе, торговых комплексах, аэропортах и других общественных местах. Все мы любим халявный бесплатный Wi-Fi, посидеть в социальных сетях, проверить почту за чашечкой кофе или просто полазить по любимым сайтам, ожидая посадки на рейс в аэропорту. Места с бесплатным Wi-Fi привлекают кибермошенников, так как через них проходят огромные объемы информации, а воспользоваться инструментами взлома может каждый.

Наиболее распространёнными вариантами атак и угрозами в публичных Wi-Fi сетях можно назвать:

Sniffing – перехват данных в wi-fi сети. Перехватывая пакеты на пути от вашего устройства к роутеру злоумышленник может перехватить абсолютно любую информацию, в том числе логины и пароли от сайтов.

Sidejacking – вклинивание в канал связи между вашим устройством и роутером. На многих сайтах безопасные протоколы (https://) используются только на странице с авторизацией, после которой связь устанавливается через небезопасное соединение (http://). После процесса авторизации устройство пользователя получает идентификатор сеанса, сгенерированный случайным образом. Перехватив этот идентификатор, злоумышленник получает полный доступ к аккаунту без необходимости перехвата логина и пароля.

Ewil twin – сеть созданная злоумышленником, который находится неподалёку от вас. Создав такую сеть ему остаётся лишь дождаться, пока кто-нибудь к ней подключится. Соответственно вся информация о всех ваших действиях будет проходить через ноутбук злоумышленника.

Что мы можем посоветовать, если вы всё-таки решили поработать из кофейни или аэропорта? Рекомендации опять же общеизвестны, но мало кем соблюдаются.

Помните! Злоумышленники для взлома используют человеческий фактор, и только потом прибегают к сложным техническим манипуляциим. Будьте бдительны и не забывайте элементарные меры по защите ваших устройств и данных.