Encrypt exe что это

Использование Let’s Encrypt для внутренних серверов

Let’s Encrypt — это центр сертификации, который предоставляет бесплатные сертификаты в полностью автоматизированном процессе. Эти сертификаты выдаются по протоколу ACME. За последние два года в Интернете широко использовалась технология Let’s Encrypt — более 50% веб-сертификатов SSL / TLS теперь выдает Let’s Encrypt.

В этом посте описывается, как выдавать сертификаты Let’s Encrypt для внутренних серверов.

Хотя и существует множество инструментов для автоматического обновления сертификатов для общедоступных веб-серверов (certbot, simp_le, я писал о том, как это сделать), трудно найти какую-либо полезную информацию о том, как выдавать сертификаты для внутренних серверов, не подключенных к Интернету, и / или устройства с Let’s Encrypt.

В Datto мы выдали сертификат на каждую из наших 90 000+ устройств BCDR, использующих именно этот механизм.

Hello Hacker News, впервые на главной странице HN! Для меня это большая честь! Я ответил на все вопросы в разделе комментариев.

Если вы ищете реализацию этой идеи, вам может быть интересен localtls. Я сам не тестировал, но похоже, что он делает то же самое, что я здесь описываю.

Итак, действительно волшебными ингредиентами для выдачи сертификатов для внутренних компьютеров, не подключенных к Интернету, являются:

Выделенная зона DNS для всех ваших внутренних устройств, например xi8qz.example.com и динамический DNS-сервер для управления этой зоной (здесь: example.com )

Клиент ACME, способный использовать DNS-запрос Let’s Encrypt для подтверждения права собственности на домен.

Пример: внутренний сервер 10.1.1.4, он же. xi8qz.example.com

На следующей диаграмме показано, как мы реализовали интеграцию Let’s Encrypt для наших устройств резервного копирования Datto. Каждое устройство (читайте: внутренний сервер) находится за NAT и имеет собственный локальный IP-адрес.

Общий подход прост: устройство регулярно обращается к нашему серверу управления, чтобы обеспечить доступ к нему через его собственный поддомен. Если его локальный IP-адрес изменяется, он запускает обновление своего собственного поддомена. Кроме того, он регулярно проверяет, действителен ли сертификат, и запрашивает обновление, если он устарел.

Вот немного подробностей об этом процессе:

Участники этого процесса:

| Порядок прохождения запроса на сертификат |

|---|

| 1. Проверка, если локальный IP-адрес изменился |

| 2. Обновление записи DNS для xi8qz.example.com с 10.1.1.4. |

| 3. Установка запись A для xi8qz.example.com на 10.1.1.4. |

| xi8qz.example.com теперь резолвится до 10.1.1.4 |

| 4. Если необходимо продление, генерация CSR для xi8qz.example.com |

| 5. Запрос продления с CSR для xi8qz.example.com |

| 6. Запрос DNS-запрос для xi8qz.example.com (new-aithz) |

| 7. URL запроса DNS и токен |

| 8. Установка записи TXT для acme challenge.xi8qz.example.com. |

| 9. Уведомление о размещении вызова (вызов) |

| 10. Подтверждение вызов |

| 11. Убедждение, что вызов был подтвержден (повтор до успешного завершения). |

| 12. Запрос сертификат с CSR (new-cert) |

| 13. Сертификат (и цепочка) |

| 14. Сертификат (и цепочка) |

2.1. Предварительные требования: назначение домена для каждой машины (шаги 1-3)

Как упоминалось выше, нам нужно дать каждому устройству правильное доменное имя, чтобы иметь возможность подтвердить право собственности на Let’s Encrypt, поэтому нам нужно купить домен (здесь: example.com ) и делегировать его NS-записи нашему серверу DDNS:

Вдобавок к этому нам нужна возможность динамически добавлять и удалять записи из него (через какой-то API). Я ранее писал о том, как развернуть собственный DDNS-сервер, если вам интересно.

После того, как все это настроено, нам нужно убедиться, что запись A машины обновляется при изменении ее IP-адреса. Для нашей внутренней машины давайте назначим xi8qz.example.com в качестве домена. Если все работает правильно, вы сможете разрешить этот домен по его IP-адресу, используя обычный DNS-запрос:

2.2. Запрос сертификата (шаги 4-14)

Предполагая, что теперь вы полностью контролируете зону DNS для example.com и можете быстро редактировать ее динамически, у вас все готово для фактической выдачи сертификатов для вашего локального домена устройства через Let’s Encrypt.

После авторизации запроса (важный шаг, не показанный на схеме!), Управляющий сервер запрашивает DNS-запрос для данного домена из ACME API через вызов Pre-Authorization / new-authz API (шаг 6). ACME API отвечает запросом DNS (шаг 7). Если все идет хорошо, это выглядит примерно так:

Используя этот ответ, управляющий сервер должен установить запись DNS TXT на _acme-challenge.xi8qz.example.com (шаг 8) и уведомить ACME API о том, что ответ на запрос был размещен (шаг 9).

После того, как ответ на запрос был проверен с помощью Let’s Encrypt (шаг 10-11), сертификат можно, наконец, запросить с помощью CSR (шаг 12-13).

После того, как Let’s Encrypt ответит сертификатом, вы увидите на проводе что-то вроде этого:

Этот сертификат затем возвращается в машину (шаг 14). После перезапуска веб-сервера устройства / сервера к его веб-интерфейсу можно будет получить доступ через HTTPS в браузере или из командной строки:

Рекомендации по развертыванию: ограничения скорости Let’s Encrypt.

Важно отметить, что если вы планируете реализовать этот механизм для большого количества серверов, вы используете staging среды Let’s Encrypt для тестирования и, что более важно, учитываете лимиты выдачи сертификатов.

По умолчанию Let’s Encrypt позволяет выдавать только 20 сертификатов (в 2018 году) в неделю для одного и того же домена или одной и той же учетной записи. Чтобы увеличить это число, вы должны либо запросить более высокий лимит выдачи, либо добавить свой домен в список общедоступных суффиксов (обратите внимание: добавление вашего домена здесь имеет другие последствия!).

Из-за этих ограничений скорости жизненно важно, чтобы вы распределили начальное развертывание настолько, чтобы оставаться ниже ограничения скорости, и чтобы вы оставили достаточно места для добавления будущих серверов. Также рассмотрите возможность продления в первоначальном плане развертывания.

Резюме

Как видите, это не так уж и сложно.

Сначала мы присвоили каждому устройству (так называемому внутреннему серверу) публичное доменное имя, используя наш собственный динамический DNS-сервер и выделенную зону DNS. Используя домен, назначенный серверу (здесь: xi8qz.example.com ), мы затем использовали предложение бесплатного сертификата Let’s Encrypt и их запрос DNS, чтобы выпустить сертификат для этого сервера.

Сделав это для всех внутренних серверов, мы можем обеспечить безопасную связь в нашей внутренней ИТ-инфраструктуре без необходимости развертывания настраиваемого сертификата CA или необходимости платить за сертификаты.

PowerShell. Дешифруем файлы после воздействия «вируса»

В неком городе России

(Может быть, что даже в вашем)

Есть не маленькая фирма.

Арендует помещенье

У НИИморгорворпрома.

В этой фирме есть сотрудник, почту любящий читать. Открывает как-то файл, кем-то вложенный нарочно, в недра письмеца пришедшего. Запустив без задней мысли «Благодарственное письмо.hta» и не увидев поздравления, покурить решил немного. Возвращаясь с перекура, он читает в беспокойстве:

Если Вы читаете это сообщение, значит Ваш компьютер был атакован опаснейшим вирусом.

Вся Ваша информация (документы, фильмы и другие файлы) на этом компьютере была зашифрована

с помощью самого криптостойкого алгоритма в мире RSA1024.

Восстановить файлы можно только при помощи специальной программы. Чтобы её получить, Вам необходимо

написать нам письмо на адрес unblockme@tormail.orgПри попытке расшифровки без нашей программы файлы могут повредиться!

К письму прикрепите файл, который находится на рабочем столе «READ_ME_NOW. TXT», либо этот файл

Письма с угрозами будут угрожать только Вам и Вашим файлам! НЕ ЗАБУДЬТЕ: только МЫ можем расшифровать Ваши файлы!

pz8FkWJXdijcajJcWfhJ27TGPgcNNEKXDBcsdyzfX+lUoq68eAptVmGNIYLD8eti1kwicdOR59pwOC7XM7T+YLccqyeJqc5loxMCKy4pklzbMJBRm и т.д.

Смотрим дальше (у отдела началась истерика от смеха насколько всё гениально и просто):

Примерно поняв, что главное — выкачивается PowerShell с аккаунта на dropbox.com теряем интерес к этому куску.

Далее:

Читаем, читаем и облегчённо выдыхаем. Ни о каком тотальном шифровании файлов речи не идёт.

Итак. Первым делом ищем ключи. Видим строки:

и понимаем, что для ключа используется UUID компьютера. С этого момента становится ещё легче и почти смело забываем про первую часть, где формируется страшный ключ, который добавляется в *.TXT

Из этого выясняем, что шифруется не весь файл, а только первая его часть если размер файла больше 40кб, если меньше, то весь файл.

Остается узнать UUID компьютера и написать скрипт для дешифровки.

UUID узнаем той же командой

Запустив в PowerShell, который зловред заботливо закачал и не удалил из %TEMP%.

Теперь за написание скрипта. Сложность возникла только в понимании (и то из-за нехватки знаний, т.к. не приходилось раньше сталкиваться), что по примерам у M$ подобные функции передают в качестве параметра строку, а тут используют просто массив.

Собственно, что поучилось. Данный код — рабочий, без изменений и с лишними выводами для отслеживания процесса работы.

Что он делает, что надо изменить если понадобиться самим:

1)задаем в ручную переменную $ek c нужным ключом (в нашем случае UUID)

2)Описание функции декодирования, которая возвращает массив. Задаём переменные $salt и $init согласно тем, что были в исходном коде зловреда.

3)Просим запускающего указать путь, начиная с которого будет поиск файлов (ищем по вложенным папкам)

4)Каждый найденный фаил с указанным расширением (.BMCODE) декодируем и переименовываем в нормальный вид.

5)Попутно удаются файлы с именем READ_ME_NOW. TXT, которые насоздавал зловред.

Код не идеален и многое можно упростить и переписать, но главное — он работает и помогает.

Вот и всё. Надеюсь эта статья поможет всем кто уже столкнулся с подобной проблемой и не знает, что делать. Как пишут в рунете злоумышленники требуют за расшифровку от 3000 до 10000 руб, но и встречаются более сложные варианты зловредов, где просто так ключ уже не узнать.

За сим прощаюсь и надеюсь, что всёже найду время и напишу как мы в своём НИИморгорворпроме устанавливали видео наблюдение и вешали мышку в качестве звонка на двери отдела.

В коде зловреда реализована своеобразная проверка на повторный запуск

Если в файл уже записано good значит ключ уже так просто не найти. Так, что если случайно запустили зловреда или заметили, что файлы начали менять расширения, немедленно выключайте компьютер, чтобы остановить процесс шифровки и сохранить ключ.

Что такое Encrypt.exe? Это безопасно или вирус? Как удалить или исправить это

Что такое Encrypt.exe?

Encrypt.exe это исполняемый файл, который является частью MSDN Disc 11 разработанный Microsoft, Версия программного обеспечения для Windows: 1.0.0.0 обычно 67584 в байтах, но у вас может отличаться версия.

Encrypt.exe безопасно, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, для Encrypt.exe его путь будет примерно таким: C: \ Program Files \ Microsoft \ MSDN Disc 11 \ Encrypt.exe

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о Encrypt.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением Encrypt.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найти его местоположение и сравнить размер и т. Д. С приведенными выше фактами

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус Encrypt.exe, необходимо скачайте и установите приложение полной безопасности, как это, Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Могу ли я удалить или удалить Encrypt.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Однако, если это не вирус, и вам нужно удалить Encrypt.exe, вы можете удалить MSDN Disc 11 со своего компьютера, используя его деинсталлятор. Если вы не можете найти его деинсталлятор, вам может понадобиться удалить MSDN Disc 11, чтобы полностью удалить Encrypt.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

Распространенные сообщения об ошибках в Encrypt.exe

Наиболее распространенные ошибки Encrypt.exe, которые могут возникнуть:

• «Ошибка приложения Encrypt.exe».

• «Ошибка Encrypt.exe».

• «Encrypt.exe столкнулся с проблемой и будет закрыт. Приносим извинения за неудобства.»

• «Encrypt.exe не является допустимым приложением Win32».

• «Encrypt.exe не запущен».

• «Encrypt.exe не найден».

• «Не удается найти Encrypt.exe».

• «Ошибка запуска программы: Encrypt.exe».

• «Неверный путь к приложению: Encrypt.exe».

Как исправить Encrypt.exe

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс Encrypt.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлен декабрь 2021:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

Загрузите или переустановите Encrypt.exe

Вход в музей Мадам Тюссо не рекомендуется загружать заменяемые exe-файлы с любых сайтов загрузки, поскольку они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить Encrypt.exe, мы рекомендуем переустановить основное приложение, связанное с ним. MSDN Disc 11.

Что такое MSDN Disc 11

Информация об операционной системе

Ошибки Encrypt.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

Руководство по удалению вируса EnCrypt

Что такое Вирус-вымогатель EnCrypt

В записке о выкупе содержится типичное сообщение от разработчиков вымогателей, в котором говорится, что все файлы, документы, фотографии и другие важные файлы были зашифрованы. Чтобы получить дешифратор, жертва должна заплатить выкуп в размере 50 долларов в биткойн-криптовалюте.

Вирус просит жертву установить Tor браузер для доступа к сайту оплаты. На этот сайт кто-либо зайти не может; Пострадавшему лицу предлагается ввести свой ID, биткойн-адрес, используемый для оплаты выкупа и электронную почту.

Мошенники обещают отправить ключ дешифрования в течение 24 или 48 часов (1 или 2 дня). К сожалению, нет никаких новостей о том, получили ли жертвы, заплатившие выкуп, назад свои файлы. Поэтому мы рекомендуем удалить вирус EnCrypt прямо сейчас и подумать об альтернативных вариантах дешифрования данных.

Источник инфекции

У многих жертв вымогателя есть проблемы с выявлением источника инфекции. Мы можем только сказать, что основным вектором атаки вымогателя является злонамеренный спам, поэтому будьте предельно осторожны при открытии электронных сообщений, отправленных вам незнакомцами. На самом деле, мы рекомендуем держаться подальше от таких сообщений, насколько это возможно.

Преступники очень хорошо притворяются сотрудниками авторитетных компаний, поэтому они могут легко обмануть вас, открыв прикрепленные файлы. Будьте очень осторожны и не спешите открывать их, пока вы не будете на 100% уверены, что отправитель не является кибер-преступником. Для получения дополнительных советов о безопасности мы предлагаем посетить NoVirus UK сайт.

Если вы сомневаетесь, позвоните в компанию, которая якобы отправила вам сообщение и спросите, было ли это их сообщение. Просто потому, что сообщение содержит некоторые официальные логотипы, не значит, что оно исходит от авторитетного источника!

Важно как можно скорее удалить вирус EnCrypt. Вы никогда не узнаете, напал ли он на ваш компьютер в одиночку или вместе с некоторыми вредоносными программами, такими как трояны. По этой причине мы настоятельно рекомендуем выполнить полное сканирование системы с помощью антивирусной программы.

Тем не менее, даже антивирусные программы могут быть отключены мощными вирусами. Поэтому перед открытием программы защиты от вредоносных программ вам необходимо внести небольшие изменения на свой компьютер. Руководство по удалению EnCrypt вымогателя объясняет, как правильно перезагрузить компьютер, чтобы обеспечить тщательную процедуру удаления вымогателя. Пожалуйста, не стесняйтесь и задавайте нам вопросы, если у вас есть.

Список декрипторов файлов после заражения шифровальщиками.

Файлы шифруются разными алгоритмами и их расширение меняется, в следствии чего их невозможно открыть до расшифровки. Сейчас уже имеются бесплатные утилиты разработанные группой специалистов.

Файлы после заражения многими шифровальщиками можно расшифровать самостоятельно не заплатив ни копейки.

Ниже приведу список таких вирусов:

Bitman (TeslaCrypt) version 3

Bitman (TeslaCrypt) version 4

CryptXXX versions 1

CryptXXX versions 2

CryptXXX versions 3

Marsjoke aka Polyglot;

Trend Micro Ransomware (20+ разновидностей)

Как правило для выявления ключа утилитам нужен зашифрованный файл и его не зашифрованная копия. Такую не зашифрованную версию файла можно найти в электронном почтовом ящике или на флешке, в тех местах где вирус не побывал, но данные сохранились.

Хотя некоторые дешифраторы работают иначе. Подробности по работе определенной версии дешифровальщика можно прочитать в гайде к нему.

Все утилиты и гайды собраны на сайте проекта https://www.nomoreransom.org/decryption-tools.html (не реклама), для некоторых зловредов аж по две разных утилиты (например от Касперского и Check Point).

1.Выявляем вид вируса-шифровальщика по расширению зашифрованного файла и через любой поисковик;

2.Избавляемся от самого вируса (мануалы так же ищем в сети на специализированных форумах);

3.Находим на NoMoreRansom нужную утилиту;

4.Читаем руководство (ссылка For more information please see this how-to guide);

5.Запускаем утилиту и выполняем действия по гайду (пункт 4).

Информационная безопасность

1.2K постов 22.7K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

В копилку, месяц назад на работе все данные потер cfl.helpme@india, было много лицензий касперского, но их техподдержка отправила в пешее эротическое. Расшифровала поддержка доктора веб. Просто увидел логотип касперского и опять бомбануло)

AutoIt это не шифровальщик. Это язык, обрабатываемый интепретатором. С таким же успехом к шифровальщикам можно отнести и яву с питоном.

Круто, единственная проблема что большинству этих расшифровальщиков нужен зашифрованный и оригинальный НЕ зашифрованный файл, в 99% случаев его нет, а в 1% случаев его наличие означает наличие бекапа и ненужности расшифровальшика(((

сегодня словил resetboot@aol.com

делаю бекапы и попробую это дело применить

не могу найти тип шифровальщика который делает файлы *.just

Может кто подскажет?

фигня полная. тут либо атака на сам алгоритм, либо брутфорс на перебор комбинаций.

Не рабочий сегодня день

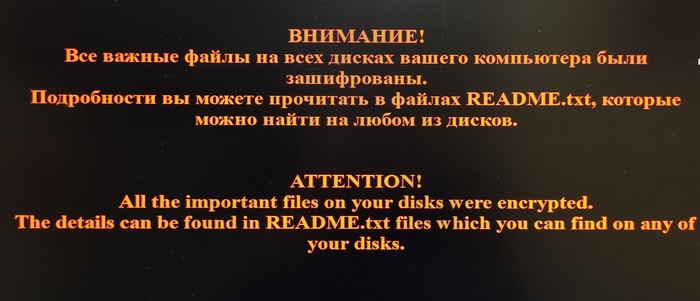

Сегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало. Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007.

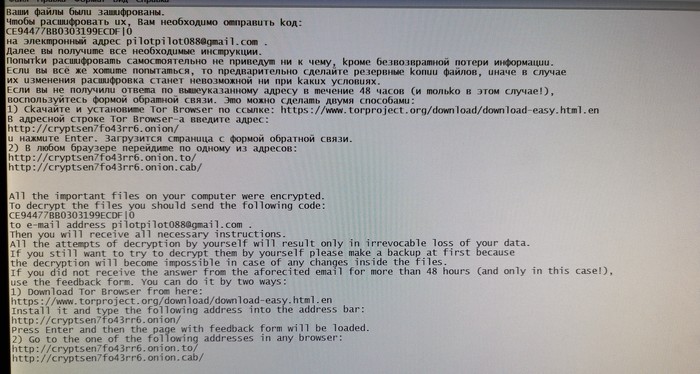

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

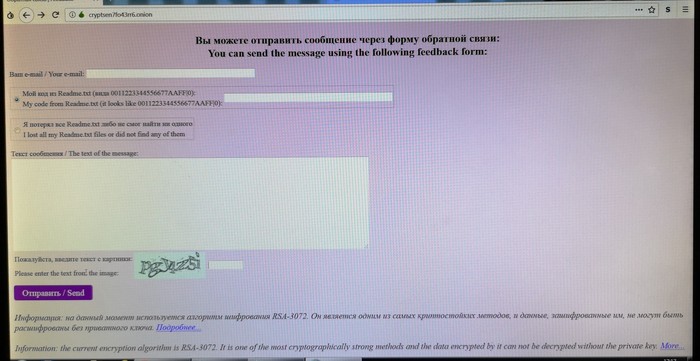

Написав в форме обратной связи, если её можно так назвать, обращение, я решил пока он не ответит на почту просвятится и узнать что же за метод RSA шифрования, оказывается все началось в августе 1977 года в колонке «Математические игры» Мартина Гарднера в журнале Scientific American, с разрешения Рональда Ривеста появилось первое описание криптосистемы RSA. Читателям также было предложено дешифровать английскую фразу, зашифрованную описанным алгоритмом:

В качестве открытых параметров системы были использованы числа n=1143816. 6879541 (129 десятичных знаков, 425 бит, также известно как RSA-129) и e=9007. За расшифровку была обещана награда в 100 долларов США. По заявлению Ривеста, для факторизации числа потребовалось бы более 40 квадриллионов лет. Однако чуть более чем через 15 лет, 3 сентября 1993 года было объявлено о старте проекта распределённых вычислений с координацией через электронную почту по нахождению сомножителей числа RSA-129 и решению головоломки. На протяжении полугода более 600 добровольцев из 20 стран жертвовали процессорное время 1600 машин (две из которых были факс-машинами. В результате были найдены простые множители и расшифровано исходное сообщение, которое представляет собой фразу «THE MAGIC WORDS ARE SQUEAMISH OSSIFRAGE» («Волшебные слова — это брезгливый ягнятник»).

Это и есть ягнятник

Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса.

Буду ждать. О результатах если интересно напишу в следующем посту.

P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

Про вирусы (часть 2, не продолжение)

Этот пост НЕ является продолжением предыдущего. Всем, кто этого продолжения ждет, я настоятельно рекомендую запастись терпением: до окончания работ на объекте никакой иной информации дано не будет.

Я не буду делить вредоносов на троянов, червей, фишеров, кейлоггеров и прочую шелупонь. Не силен я в их классификации. Так что любую вредоносную программу я буду называть просто вирус.

Первым для меня был Sasser.

Если кто не помнит – этот паразит атаковал процесс lsass.exe в Windows XP SP1. По факту, все было очень просто: если на компьютере не стояло файерволла – при подключении сети через небольшой промежуток времени появлялось окно, уведомлявшее о том, что процесс local security asses system service (lsass.exe) инициировал завершение работы методом перезагрузки, которое произойдет через 00:00:59. И таймер тикал вниз.

По принципу своего воздействия, Sasser был похож на MSBlast, он же Lovesan. А из-за схожести названия Lovesan с именем процесса (напомню: lsass), половина моих знакомых путала этих пугал между собой. А вторая половина, видимо, увидев в названии слово Love, путала этот вирус с другим пугалом: ILOVEYOU.

Вторым был Автораннер.

Тот самый, который в 2007-2008 году заразил 95% компьютеров моих друзей. Меня оно обошло стороной, потому что по старой привычке у меня был запрещен автозапуск отовсюду, а все накопители я просматривал с помощью Total Commander. Я, впрочем, до сих пор не знаю, что делал этот вирус. Знаю только, что он копировал самого себя во все папки, которые были открыты через проводник. А еще, что он скрывал на флешках папки, плодил ярлыки с названиями этих папок на самого себя, ну и так далее. Если кто знает, зачем это все происходило – жду ваших комментариев. Мне правда интересно.

В самом начале 2010 года случилась просто эпидемия заражений этой пакостью. И сперва, даже, казалось, что решения нет, что пользователи будут продолжать заражаться этой пакостью, а инженеры техподдержки продолжат бегать по квартирам. К слову, на Вики написано, что обычно заражение происходило через порносайты. На самом деле это не так. Ни один уважающий себя порносайт не потерпит у себя такой пакости. Но я гарантирую, что назову минимум четверых человек, которые локера поймали в электронной библиотеке :/

В сентябре 2011, работая инженером техподдержки в Оранжевом провайдере, был направлен в город-сателлит в «усиление наряда» – местные ребята уже не справлялись. Ну так вот, в течение месяца, 14 из 16 заявок в день приходились на чистку «порнобаннеров», «мбр-локеров», «винолокеров». В тот момент я даже шутил, что чувствую себя венерологом: столько сисек и писек я в своей жизни больше не видел.

Четвертой группой вирусов оказались фишинговые сайты. Скорее всего, это связано с массовым распространением дешевых планшетов. С октября 2011 мы лечили зараженные файлы HOSTS, измененные ярлыки на Google Chrome, прописывание стартовой страницы vlkontakte.ru и иже с ними. Больше всего мне понравился троянчик, прописывающий левые днс-серверы в ручные параметры подключения. Он пускал только на измененные версии vk и ok. В свою очередь, собирал логины и пароли, которые потом использовались для спам-рассылок по списку контактов. Этого зверя я встретил в 2014. В тот момент я грешным делом даже подумал, что вирусописатели окончательно слились и ничего серьезного уже не произойдет.

А потом появились они. Первый раз про шифровальщика я услышал в 2015 году. И, уж простите мне мою твердолобость, я не могу вспомнить ни одного более страшного вируса «корпоративного сегмента». В данный момент, антивирусные лаборатории (которые всегда отставали от «писателей» на один шаг) отстают уже на 3, а то и 4 шага. Вот только остается вопрос: а все почему?

Лирическое отступление:

Видел по новостям (с полгода-год назад), что одного школьника судят за «взлом площадки dnevnik.ru». Судят по уголовной статье за то, что он исправлял оценки себе и одноклассникам в электронном журнале.

Наша компания работает с двумя гимназиями. Ну так вот: у половины учителей пароль от dnevnik.ru сохранен в браузере. У половины из них нет пароля на учетную запись, либо отсутствует блокировка учетной записи после выхода компьютера из режима ожидания. Им так удобнее, знаете ли. Нет, ну а сколько раз они должны пароль вводить?! Им же детей учить нужно. Типичный человеческий фактор. Нет, я не защищаю пацана в плане исправления оценок. Но это не «взлом системы». Это просто халатное отношение преподавателей к защите своих прав доступа. И халатное отношение администрации ресурса dnevnik.ru к защите своей системы. Ничто ведь не мешает сделать двухуровневую аутентификацию с подтверждением по смс!

Или.

Или та история, когда я впервые столкнулся с шифровальщиком. Дом Культуры. Бухгалтерия. Письмо от, якобы, Ростелекома. В нем вложение «Новые тарифы для бюджетных организаций.scr». Антивирус Кашперовского не позволял открыть вложение. Но главбуху же виднее. Не долго думая, антивирус был отключен.

Так и почему же антивирусные лаборатории отстают? Да потому что никто и никогда не защитит тебя от того, что ты сам запустишь. Отказавшись от антивируса в 2010 году, я не испытываю никаких затруднений. Наверное, потому, что я стараюсь знать, что именно ожидаю получить, введя очередной запрос в яндексе, но всем своим клиентам советую ставить хотя бы базовую защиту. Благо, сейчас хватает бесплатных сервисов. И я не рассчитываю на то, что все вдруг станут похожи на меня. Я скажу даже больше: я этого боюсь, потому что при таком раскладе я останусь без работы.