Encrypted block что это

block encryption

Смотреть что такое «block encryption» в других словарях:

Encryption software — is software whose main task is encryption and decryption of data, usually in the form of files on (or sectors of) hard drives and removable media, email messages, or in the form of packets sent over computer networks. Contents 1 Security 2… … Wikipedia

Block cipher — In cryptography, a block cipher is a symmetric key cipher operating on fixed length groups of bits, called blocks, with an unvarying transformation. A block cipher encryption algorithm might take (for example) a 128 bit block of plaintext as… … Wikipedia

Encryption layer in storage stack — There is a plurality of terms that are used to describe implementations of disk encryption: on the fly encryption (OTFE); full disk encryption (FDE), whole disk encryption; filesystem level encryption, encrypted filesystem, cryptographic… … Wikipedia

Encryption — Encrypt redirects here. For the film, see Encrypt (film). This article is about algorithms for encryption and decryption. For an overview of cryptographic technology in general, see Cryptography. In cryptography, encryption is the process of… … Wikipedia

Block size (cryptography) — In modern cryptography, symmetric key ciphers are generally divided into stream ciphers and block ciphers. Block ciphers operate on a fixed length string of bits. The length of this bit string is the block size. Both the input (plaintext) and… … Wikipedia

Disk encryption theory — Disk encryption is a special case of data at rest protection when the storage media is a sector addressable device (e.g., a hard disk). This article presents cryptographic aspects of the problem. For discussion of different software packages and… … Wikipedia

International Data Encryption Algorithm — IDEA An encryption round of IDEA General Designers Xuejia Lai and James Massey … Wikipedia

International Data Encryption Algorithm — IDEA Eine Verschlüsselungsrunde des IDEA Algorithmus Entwickler James L. Massey, Xueija Lai Veröffentlicht 1991 … Deutsch Wikipedia

Data Encryption Standard — The Feistel function (F function) of DES General Designers IBM First publis … Wikipedia

Format-preserving encryption — In cryptography, format preserving encryption (FPE) refers to encrypting in such a way that the output (the ciphertext) is in the same format as the input (the plaintext). The meaning of format varies. Typically only finite domains are discussed … Wikipedia

Применение зашифрованных данных для машинного обучения без их расшифровки

Применение зашифрованных данных для машинного обучения без их расшифровки

В этой статье обсуждаются передовые криптографические методики. Это лишь обзор исследований, проводимых в Julia Computing. Не используйте приведённые здесь примеры в коммерческих приложениях. Всегда консультируйтесь с криптографами, прежде чем применять криптографию.

Здесь можно скачать пакет, реализующий всю магию, а здесь находится код, который рассматривается в статье.

Введение

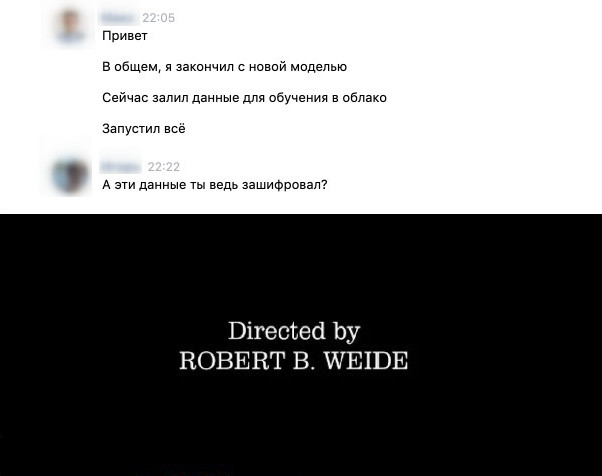

Допустим, вы только что разработали новую классную модель машинного обучения (конечно, с помощью Flux.jl). И теперь хотите начать развёртывать её для своих пользователей. Как вы будете это делать? Наверное, проще всего будет отдать модель пользователям и позволить прогонять её локально на их данных. Но у такого подхода есть недостатки:

Есть другие варианты?

Оказывается, есть! Недавние открытия в криптографии позволяют проводить вычисления с данными без их расшифровки. Например, пользователь отправляет зашифрованные данные (скажем, изображения) в облачный API, который запускает модель машинного обучения, а затем отправляет зашифрованный ответ. Ни на одном из этапов данные не расшифровываются, облачный провайдер не получает доступа к исходным изображениям и не может расшифровать вычисленный прогноз. Как такое возможно? Давайте выясним это на примере создания сервиса для распознавания рукописного текста на зашифрованных изображениях из датасета MNIST.

О гомоморфном шифровании

Возможность проводить вычисления с зашифрованными данными обычно называют «безопасными вычислениями». Это большая область для исследования, с многочисленными подходами к криптографии в зависимости от всевозможных сценариев применения. Мы сосредоточимся на методике под названием «гомоморфное шифрование». В такой системе нам обычно доступны следующие операции:

Обзор CKKS

CKKS (по именам авторов научной работы Cheon-Kim-Kim-Song, предложивших алгоритм в 2016-м) — это схема гомоморфного шифрования, позволяющая гомоморфно оценивать следующие примитивные операции:

Кроме того, вычисления с помощью CKKS являются шумными. Поэтому результаты получаются приблизительными, и нужно позаботиться о том, чтобы результаты оценивались с достаточной точностью, чтобы не повлиять на корректность результата.

С другой стороны, подобные ограничения не являются чем-то необычным для разработчиков пакетов для машинного обучения. Специальные ускорители вроде GPU тоже обычно оперируют векторами чисел. Кроме того, для многих разработчиков числа с плавающей запятой иногда выглядят шумными из-за влияния алгоритмов выбора, многопоточности и так далее. Хочу подчеркнуть, что ключевым отличием здесь является то, что арифметические вычисления с числами с плавающей запятой являются изначально детерминистскими, даже если это не очевидно из-за сложности реализации, хотя примитивы CKKS действительно являются шумными. Но, быть может, это позволяет пользователям понять, что шумность не так страшна, как может показаться.

Теперь давайте посмотрим, как можно выполнять эти операции в Julia (примечание: выбраны очень небезопасные параметры, с помощью этих операций мы лишь иллюстрируем использование библиотеки в REPL).

Вот так просто! Внимательный читатель мог заметить, что CSQ немного отличается от предыдущего шифротекста. В частности, у шифротекста «длина 3» и масштаб куда больше. Объяснение, что это и для чего нужно, выходит за рамки статьи. Достаточно сказать, что нам нужно снизить значения, прежде чем продолжать вычисления, иначе в шифротексте кончится «место». К счастью, мы можем уменьшить каждое из двух выросших значений:

Кроме того, modswitching (сокращение от modulus switching, переключение модуля) уменьшает размер модуля шифротекста, так что мы не можем продолжать делать это бесконечно долго (мы используем схему somewhat-гомоморфного шифрования):

Мы рассмотрели основы использования библиотеки HE. Но прежде чем перейти к использованию этих примитивов для вычисления прогнозов нейросети, давайте рассмотрим процесс её обучения.

Модель машинного обучения

Если вы не знакомы с машинным обучением или библиотекой Flux.jl, то рекомендую кратко пробежаться по документации Flux.jl или посмотреть бесплатное введение в машинное обучение, потому что мы будем обсуждать только изменения в применении модели к шифрованным данным.

Начнём с использования свёрточной нейросети из зоопарка моделей Flux. Выполним всё тот же цикл обучения, с подготовкой данных и прочим, лишь немного настроим модель. Вот она:

Это та же модель, что и в работе «Secure Outsourced Matrix Computation and Application to Neural Networks», которая использует ту же криптографическую схему с двумя отличиями: 1) ради простоты мы не стали шифровать саму модель, и 2) после каждого слоя у нас используются байесовские векторы (во Flux это делается по умолчанию), не уверен, что это было в упомянутой работе. Быть может, из-за второго пункта точность на тестовом наборе у нашей модели оказалась чуть выше (98,6 % против 98,1 %), но причиной могут быть и гиперпараметрические различия.

В остальном цикл обучения остался таким же. Мы удалили из модели softmax ради loss-функции logitcrossentropy (её можно было оставить и оценить softmax после расшифровки на клиенте). Полный код для обучения модели лежит на GitHub, он выполняется за несколько минут на любой свежей видеокарте.

Эффективное выполнение операций

Теперь мы знаем, какие операции нам нужно выполнить:

Свёртывание

Вспомним, как работает свёртывание. Возьмём окно (в нашем случае 7х7) исходного входного массива, и каждый элемент окна умножим на элемент свёрточной маски. Затем передвинем окно на какой-то шаг (в нашем случае шаг равен 3, то есть двигаем на 3 элемента) и повторяем процесс (с той же свёрточной маской). Ниже показан анимация процесса (источник) для свёртки 3×3 с шагом (2, 2) (синий массив — входной, зелёный — выходной):

Кроме того, мы выполняем свёртки в четырёх разных «каналах» (то есть повторяем свёртывание ещё 3 раза с разными масками).

Теперь мы знаем, что нужно делать, осталось понять, как. Нам повезло, что свёртка — первая операция в нашей модели. В результате, чтобы сэкономить ресурсы, мы можем предварительно обработать данные на клиенте, а потом шифровать их (без использования весов). Сделаем вот что:

Добавим операции шифрования:

Обратите внимание, что здесь не требуется keyswitch, потому что веса являются публичными. Так что мы не увеличиваем длину шифротекста.

Матричное умножение

Перейдя к матричному умножению, мы можем воспользоваться поворотом элементов в векторе, чтобы изменить порядок индексов умножения. Рассмотрим построчное размещение матричных элементов в векторе. Если сдвинуть вектор на значение, кратное размеру строки, то получим эффект поворота столбцов, который является достаточным примитивом для реализации матричного умножения (как минимум квадратных матрицы). Попробуем:

Конечно, для общего матричного умножения потребуется что-то посложнее, но пока этого достаточно.

Улучшаем методику

Теперь все компоненты нашей методики работают. Вот код целиком (за исключением настройки параметров выбора и подобных вещей):

Выглядит не слишком аккуратно, но если ты всё это сделал, то должен понимать каждый шаг.

Теперь давайте подумаем, какие абстракции могли бы упростить нам жизнь. Мы покидаем область картографии и машинного обучения и переходим к архитектуре языка программирования, поэтому давайте воспользуемся тем, что Julia позволяет использовать и создавать мощные абстракции. Например, можно инкапсулировать весь процесс извлечения свёрток в свой тип массива:

Здесь мы снова использовали BlockArrays для представления массива 8x8x4x64 в виде четырёх массивов 8x8x1x64 как в исходном коде. Теперь представление первого этапа стало гораздо красивее, хотя бы при незашифрованных массивах:

Теперь как нам это соединить с шифрованием? Для этого нужно:

В результате пользователь сможет писать всё вышеприведённое с минимальным количеством ручной работы:

Конечно, даже этого может быть недостаточно. Параметры криптосистемы (то есть кольцевое ℛ, когда применять modswitch, keyswitch и т.д.) отражают компромисс между точностью ответа и производительностью, и сильно зависят от исполняемого кода. Хотелось бы, чтобы компилятор проанализировал код, который он собирается запустить, предложил параметры для заданного уровня безопасности и желаемой точности, а затем сгенерировал код с минимальным ручным вмешательством.

Заключение

Достижение мечты об автоматическом и безопасном выполнении произвольных вычислений — это сложная задача для любой системы. Но возможности метапрограммирования в Julia и дружелюбный синтаксис делают этот инструмент подходящей платформой для разработки. Коллаборация RAMPARTS (paper, JuliaCon talk) уже сделал первые шаги в этом направлении: простой Julia-код компилируется в полно-гомогенной библиотеке PALISADE. Julia Computing сотрудничает с экспертами RAMPARTS в работе над Verona, недавно анонсированной версией этой системы следующего поколения. В последний год производительность гомоморфных систем шифрования позволяет оценивать интересные вычисления со скоростью, которая близка уровню практической применимости. Врата открыты. С новыми разработками в алгоритмах, ПО и оборудовании, гомоморфное шифрование однозначно станет основной технологией защиты приватности миллионов пользователей.

Если вы хотите подробнее разобраться в этом вопросе, то посмотрите репозиторий ToyFHE. Ещё есть документация, которая, как я надеюсь, станет приемлемым введением в относящуюся к данной теме криптографию.

block encryption

Смотреть что такое «block encryption» в других словарях:

Encryption software — is software whose main task is encryption and decryption of data, usually in the form of files on (or sectors of) hard drives and removable media, email messages, or in the form of packets sent over computer networks. Contents 1 Security 2… … Wikipedia

Block cipher — In cryptography, a block cipher is a symmetric key cipher operating on fixed length groups of bits, called blocks, with an unvarying transformation. A block cipher encryption algorithm might take (for example) a 128 bit block of plaintext as… … Wikipedia

Encryption layer in storage stack — There is a plurality of terms that are used to describe implementations of disk encryption: on the fly encryption (OTFE); full disk encryption (FDE), whole disk encryption; filesystem level encryption, encrypted filesystem, cryptographic… … Wikipedia

Encryption — Encrypt redirects here. For the film, see Encrypt (film). This article is about algorithms for encryption and decryption. For an overview of cryptographic technology in general, see Cryptography. In cryptography, encryption is the process of… … Wikipedia

Block size (cryptography) — In modern cryptography, symmetric key ciphers are generally divided into stream ciphers and block ciphers. Block ciphers operate on a fixed length string of bits. The length of this bit string is the block size. Both the input (plaintext) and… … Wikipedia

Disk encryption theory — Disk encryption is a special case of data at rest protection when the storage media is a sector addressable device (e.g., a hard disk). This article presents cryptographic aspects of the problem. For discussion of different software packages and… … Wikipedia

International Data Encryption Algorithm — IDEA An encryption round of IDEA General Designers Xuejia Lai and James Massey … Wikipedia

International Data Encryption Algorithm — IDEA Eine Verschlüsselungsrunde des IDEA Algorithmus Entwickler James L. Massey, Xueija Lai Veröffentlicht 1991 … Deutsch Wikipedia

Data Encryption Standard — The Feistel function (F function) of DES General Designers IBM First publis … Wikipedia

Format-preserving encryption — In cryptography, format preserving encryption (FPE) refers to encrypting in such a way that the output (the ciphertext) is in the same format as the input (the plaintext). The meaning of format varies. Typically only finite domains are discussed … Wikipedia

Что делать, если вас пошифровало

Как минимизировать последствия атаки шифровальщика для компании.

В нашем блоге есть тысяча и одна статья про то, как защититься от той или иной заразы. Но бывает и так, что защититься не получается, и зараза просачивается внутрь периметра. Некоторые в этот момент начинают паниковать — а надо, напротив, сохранять трезвый рассудок и действовать максимально быстро и осознанно. Собственно, ваши действия определят, станет ли этот инцидент гигантской проблемой для компании или еще одной успешно решенной задачей. Давайте выясним, что и как делать, на примере заражения шифровальщиком.

Часть первая: ищем и изолируем

Итак, зловред проник в вашу сеть, и вы об этом уже знаете. Но он может быть далеко не на одной машине и даже не в одном офисе. Так что первым делом ищите зараженные компьютеры и сегменты сети в инфраструктуре предприятия и изолируйте их от остальной сети, чтобы зловред не зацепил другие.

Как искать? Если машин мало, то посмотрите в логи антивирусов, в EDR и файрволы. Как вариант — буквально пройдитесь от машины к машине ногами и проверьте, как там дела. Если компьютеров много, то проще и удобнее анализировать события и логи в SIEM-системе. Походить потом все равно придется, но лучше сначала получить общее представление.

При этом не стоит забывать, что в пылу сражения с шифровальщиком важно не уничтожить улики, иначе потом будет сложно отследить, откуда он взялся, и понять, где искать другие инструменты группировки, которая атаковала ваши компьютеры. В общем, берегите логи и прочие следы зловредов на компьютерах, они вам еще пригодятся.

После того как вы изолировали зараженные машины от сети, лучше всего снять с них образы дисков и больше не трогать до окончания расследования. Если простой компьютеров невозможен, все равно сделайте образы и сохраните дамп памяти — он тоже может пригодиться в расследовании. Также не забывайте документировать все свои действия: это нужно для того, чтобы максимально прозрачно и честно рассказывать о происходящем как сотрудникам, так и всему миру. Но об этом позже.

Часть вторая: зачищаем и действуем

После проверки периметра у вас будет список машин с дисками, полными зашифрованных файлов, а также образы этих дисков. Все машины уже отключены от сети и больше не представляют угрозы. Можно попытаться сразу же взяться за восстановление, но лучше, как уже было сказано выше, их пока не трогать, а заняться безопасностью всего остального хозяйства.

Для начала стоит проанализировать шифровальщика, разобраться, как он к вам попал и какие группировки обычно им пользуются, — то есть начать активно охотиться на угрозы. Скорее всего, шифровальщик появился не сам по себе, а его что-то скачало — дроппер, RAT, троян-загрузчик или что-то еще в таком духе. Это «что-то» нужно локализовать в рамках сети и выкорчевать.

Для этого проведите внутреннее расследование: покопайтесь в логах и попытайтесь понять, на каком компьютере шифровальщик появился в первую очередь и почему его там ничто не остановило. Найдите — и уничтожьте.

По итогам расследования, во-первых, зачистите сеть от сложных и особо скрытных зловредов и, если возможно, заново запустите работу бизнеса. Во-вторых, разберитесь, чего же не хватило в плане программных средств обеспечения безопасности, и устраните эти пробелы. В-третьих, обучите сотрудников, чтобы они больше не наступали на такие грабли и не скачивали опасные файлы на рабочие компьютеры. Наконец, в-четвертых, озаботьтесь своевременной установкой обновлений и патчей — пусть это будет приоритетом для IT-администраторов, поскольку часто зловреды лезут через уязвимости, для которых уже выпустили заплатки.

Часть третья: разбираемся с последствиями

На этом этапе угрозы в сети больше нет, и дыры, через которую она пролезла, тоже. Самое время вспомнить, что после инцидента остался парк неработающих компьютеров. Если для расследования они уже не нужны, то лучше отформатировать машины начисто, а потом восстановить на них данные из бэкапа, сделанного незадолго до заражения.

Если резервной копии нет, то придется пытаться расшифровать то, что есть. Зайдите на сайт No Ransom — есть шанс, что там найдется дешифратор для именно вашего шифровальщика. Если не нашелся — напишите в поддержку компании, которая предоставляет вам услуги в сфере кибербезопасности. Не исключено, что там смогут помочь.

Платить вымогателям не стоит: во-первых, незачем спонсировать криминальную деятельность, а во-вторых, шанс, что все расшифруют, далек от 100%. Еще с большой долей вероятности ваши данные не только заблокировали, но и попытались украсть — и могут угрожать их опубликовать. Это, пожалуй, самая неприятная часть, но платить выкуп все равно не надо, и вот почему. Злоумышленники по умолчанию жадные, и после того как вы заплатите, они могут захотеть еще. И уже были случаи, когда спустя пару месяцев после инцидента взломщики возвращались со словами: «Заплатите-ка побольше, а то все же опубликуем».

В общем, если что-то утекло, то считайте, что оно уже опубликовано, и отталкивайтесь в своих действиях от этого. Зашифрованные файлы, кстати, все равно не удаляйте: если декриптора нет сейчас, то есть шанс, что его сделают позже — так тоже уже бывало.

Еще об инциденте придется говорить. Причем буквально со всеми: и с сотрудниками, и с акционерами, и с госструктурами, и, скорее всего, с журналистами… Говорить лучше честно и открыто, это ценят. Неплохим примером служит инцидент у промышленного гиганта Hydro в 2019-м, когда представители регулярно публиковали доклады о том, как разбираются с последствиями инцидента, и даже провели пресс-конференцию спустя несколько часов после заражения. В любом случае PR-отдел и compliance-менеджеров ждут жаркие деньки.

Часть четвертая: лучше не доводить

Крупный киберинцидент — это всегда много суеты и головной боли. И в идеале, конечно, лучше их не допускать. Для этого надо заранее думать о том, что может пойти не так, и готовиться:

Как удалить шифровальщик и восстановить данные

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

1. Запустите антивирус или антивирусный сканер для удаления трояна

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

2. Попробуйте расшифровать файлы с помощью бесплатных утилит

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Инструменты дешифрования

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Если есть резервная копия: очистите систему и восстановите бэкап

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.