Endpoint detection and response edr что это

Endpoint Detection & Response (EDR)

Endpoint Detection & Response (EDR) — класс решений для обнаружения и изучения вредоносной активности на конечных точках: подключенных к сети рабочих станциях, серверах, устройствах Интернета вещей и так далее. В отличие от антивирусов, задача которых — бороться с типовыми и массовыми угрозами, EDR-решения ориентированы на выявление целевых атак и сложных угроз. При этом EDR-решения не могут полностью заменить антивирусы (EPP), поскольку эти две технологии решают разные задачи.

Архитектура EDR-решений

В общем случае система класса Endpoint Detection & Response состоит из агентов, устанавливаемых на конечные точки, и серверной части. Агент ведет мониторинг запущенных процессов, действий пользователя и сетевых коммуникаций и передает информацию на локальный сервер или в облако.

Серверный компонент анализирует полученные данные при помощи технологий машинного обучения, сопоставляет их с базами индикаторов компрометации (IoC) и другой доступной информацией о сложных угрозах. Если EDR-система обнаруживает событие с признаками киберинцидента, она оповещает об этом сотрудников службы безопасности.

Возможности EDR-продуктов

Большинство современных EDR-решений могут:

Продукты типа Endpoint Detection & Response позволяют ИБ-специалистам выполнять проактивный поиск угроз (Threat Hunting), анализируя нетипичное поведение и подозрительную активность.

Публикации на схожие темы

Простая защита от сложных атак

Защита под ключ как сервис

Стратегия защиты для крупного бизнеса

Обход обнаружения в CLR: пример атаки и способы ее выявления

Лето 2021: Friday Night Funkin’, Måneskin и поп-ит

Дети в интернете 2021: творчество без границ

Технология EDR, как элемент ядерной триады SOC

К сожалению, сегодня большинство организаций используют только «стратегическую авиацию» – SIEM системы. Достаточно редко «межконтинентальные баллистические ракеты» — NTA, заменяя полноценный анализ сетевого трафика лишь сбором логов со стандартных сетевых средств защиты. И уж совсем нечасто «атомные подводные ракетоносцы» — EDR.

В своей сегодняшней заметке, по заветам Gartner, я хочу осветит основные причины важности включения технологии EDR, как одного из элементов современного центра мониторинга и оперативного реагирования на инциденты.

В мире информационной безопасности, технология EDR — это уже гораздо больше, чем просто передовая защита рабочих станций и серверов от сложных угроз. Из года в год рабочие места остаются ключевой целью злоумышленников и самыми распространёнными точками входа в инфраструктуру организаций, что требует должного внимания и соответствующей защиты. А телеметрия является ценной информацией, необходимой для качественного расследования инцидентов, значимость доступа к которой возрастает в еще большей степени с появлением нового протокола шифрования TLS 1.3 и его активного распространения.

EDR стремительно становится движущей силой повышения уровня зрелости и эффективности современных SOC.

Давайте разберемся почему?

Дополнительная видимость

В первую очередь, технология EDR способна предоставить команде SOC видимость там, где большинство организаций остаются сегодня слепы, так как в большинстве своем ориентированы на контроль активностей в сети. Такие компании, в рамках функционирования центра мониторинга и оперативного реагирования на инциденты, редко или только частично подключают конечные точки в качестве источников событий в SIEM систему. Это происходит по причине высокой стоимость сбора и обработки журналов со всех конечных точек, а также из-за генерации огромного количества событий для разбора при достаточно высоком уровне ложных срабатываний, что зачастую приводит к перегрузке специалистов и неэффективному в целом использованию дорогостоящих ресурсов.

Специальный инструмент для обнаружения сложных угроз на хостах

Сложные угрозы и целенаправленные атаки с использованием неизвестного вредоносного кода, скомпрометированных учетных записей, бесфайловых методов, легитимных приложений и действий, не несущих под собой ничего подозрительного, требуют многоуровневого подхода к обнаружению с использованием передовых технологий. В зависимости от того или иного вендора, EDR обычно может включать, различные технологии обнаружения, работающие в автоматическом, полуавтоматическом режиме, и встроенные инструменты, требующие постановки задач вручную, с привлечением высококвалифицированных кадров. Например, это может быть: антивирус, движок поведенческого анализа, песочница, поиск индикаторов компрометации (IoC), работа с индикаторами атак IoA, сопоставление с техниками MITRE ATT&CK, а также автоматическое взаимодействие с Threat Intelligence и ручные запросы в глобальную базу данных об угрозах, ретроспективный анализ, возможность проактивного поиска угроз (Threat Hunting). EDR – это дополнительный инструмент для SOC аналитика с интуитивно понятным интерфейсом для возможности охоты на угрозы в режиме реального времени, который позволяет составлять сложные запросы на поиск подозрительных активностей, вредоносных действий с учетом особенностей защищаемой инфраструктуры.

Все вышеперечисленное позволяет организациям обнаруживать сложные угрозы, нацеленные на обход традиционных средств защиты на хостах, таких как обычные антивирусы, NGAV или решения класса EPP (Endpoint protection platform). Последние сегодня очень тесно взаимодействуют с EDR-решениями и большинство производителей данного класса продуктов предоставляют функциональность EPP и EDR в рамках единого агента, не перегружая машины и в то же время обеспечивая комплексный подход к защите конечных точек от сложных угроз, начиная от автоматической блокировки более простых угроз, заканчивая детектированием и реагированием на более сложные инциденты. Передовые механизмы обнаружения, используемые в EDR, позволяют командам быстро идентифицировать угрозу и оперативно реагировать, предотвращая возможный ущерб для бизнеса.

Дополнительный контекст

Данные с EDR о событиях на хостах являются значимым дополнением к информации, генерируемой другими элементами безопасности и бизнес-приложениями защищаемой инфраструктуры, которые сопоставляются SIEM системой в центре мониторинга и оперативного реагирования на инциденты. EDR обеспечивает быстрый доступ к уже обогащённым дополнительным контекстом данным c инфраструктуры конечных точек, что позволяет, с одной стороны, быстро идентифицировать ложные срабатывания, с другой, использовать эти данные, как драгоценный уже предобработанный материал при расследовании сложносоставных атак, то есть EDR предоставляет релевантные логи для корреляции с событиями от иных источников, тем самым повышает качество глобальных расследований в SOC.

Дополнительная автоматизация

Для организаций, не имеющих EDR, обнаружение сложных угроз на инфраструктуре конечных точек, куда входит: сбор, хранение и анализ данных, а также проведения различных действий на этапах расследования и реагирования на комплексные инциденты, представляется достаточно трудозатратным занятием без применения средств автоматизации.

Сегодня многие аналитики тратят уйму времени на рутинные операции, которые необходимы и важны, но могут быть автоматизированы. Автоматизация этих рутинных ручных задач позволит организациям не только сэкономит дорогостоящее рабочее время аналитика, но и снизить их нагрузку и позволит им сосредоточиться на анализе и реагировании на действительно сложные инциденты. EDR обеспечивают полностью автоматизированный рабочий процесс управления инцидентами, от обнаружения угроз, до анализа и реагирования. Это позволяет SOC команде выполнять более эффективно ежедневные задачи, не тратя времени на ручную работу, тем самым снижая затраты на анализ ненужных журналов.

Быстрый доступ к данным и их наглядное представление информации

Для получения данных, необходимых для расследования, организации могут сталкиваться с некоторыми сложностями, такими как отсутствие возможности оперативного доступа к рабочим местам и серверам при распределенной инфраструктуре или невозможности получения контекстной информации с конкретных машин по причине их уничтожения или зашифровки данных злоумышленниками. Это конечно же приводит к невозможности получения необходимых данных для эффективного процесса расследования и дальнейшего реагирования на инциденты. Когда инцидент уже произошел, использование технологии EDR, включающей непрерывную и централизованную запись, позволяет исключить догадки и экономит время аналитиков.

Злоумышленник зачастую уничтожает свои следы, но EDR, как уже упоминалось, записывает каждое действие атакующих. Вся цепочка событий фиксируется и надежно сохраняется для дальнейшего использования. Когда срабатывает предупреждение любого характера, EDR предоставляет удобный инструментарий, с помощью которого аналитики SOC могут быстро запрашивать информацию для проверки угроз, устранения ложных срабатываний, а также делать запросы на повторное сканирование ретроспективных данных для повышения эффективности расследования и реагирования.

Все действия на хостах представляются в интерфейсе в виде дерева событий, тем самым помогая аналитикам видеть всю картину развития атаки, а также искать нужную им информацию для расследования и принятия оперативных мер по предотвращению угрозы.

Централизованное хранение телеметрии, объектов и ранее сформированных вердиктов позволяет аналитикам работать с ретроспективными данными в рамках расследования угроз, в том числе и растянутых во времени атак. EDR сегодня – это источник ценных данные для современного SOC.

Централизованное реагирование

Когда инцидент обнаружен, EDR предоставляет расширенные возможности для принятия мер на разных этапах его расследования: например, карантин файла, выполнение произвольных команд на хосте удаление объекта, сетевая изоляция хостов и другие действия. EDR позволяет незамедлительно реагировать на инциденты за счет наглядного представления информации и централизованной постановки задач, что не требует выездов на место преступления для поиска улик и принятия мер по реагированию. EDR — это инструмент оптимизации трудозатрат SOC специалистов. Организации значительно уменьшают количество рутинных ручных операций, экономят время SOC аналитиков и сокращают время реагирования с часов до минут.

Вывод

EDR служат бесценным источником данных для SOC, обеспечивая мощные возможности поиска угроз и централизованного реагирования на инциденты, максимально при этом автоматизируя процессы по сбору, анализу и принятию ответных мер на обнаруженные угрозы.

Использование EDR в рамках SOC позволит организациям:

EDR — обнаружение и реагирование на угрозы конечной точки

Технология EDR

Endpoint Detection and Response (EDR) – продвинутая система безопасности, представляющая собой интегрированное решение для обеспечения безопасности конечных точек (компьютерных аппаратных устройств) от потенциальных угроз. Технология сочетает в себе непрерывный мониторинг и сбор данных о конечных точках в режиме реального времени.

Информация, собранная в процессе мониторинга, записывается для анализа и исследования. EDR постоянно контролирует конечные точки, обеспечивая быстрое реагирование и немедленный ответ.

Система для сбора данных о конечных точках повышает уровень защиты пользователей, работающих за пределами защиты периметра компании, а также защищает от бесфайловых и других видов атак и даже зараженных USB-накопителей. Чтобы устранить недостатки в безопасности корпоративной сети, организации развертывают решения для обнаружения и реагирования конечных точек (EDR) в качестве дополнения к существующим средствам защиты.

Разница EPP и EDR

Защита конечных точек (EPP) направлена на предотвращение известных атак на основе существующих сигнатур. Брандмауэры, веб-фильтры, а также белые и черные списки приложений выявляют известные угрозы и останавливают их выполнение. Эти инструменты управляются централизованно и быстро развертываются. Однако EPP не предназначен для обнаружения неизвестных атак или атак нулевого дня, а также не обеспечивает видимости сети.

Например, если вторжение уже произошло, хакер может незаметно украсть важные данные. Точно так же регистраторы ключей или новые формы программ-вымогателей могут обмениваться данными с серверами управления и контроля без ведома кого-либо. То есть EPP необходима, но очень ограничена.

В отличие от EPP, Обнаружение конечной точки и ответ (EDR) позволяет клиентам обнаруживать инциденты безопасности, расследовать и даже устранять их на конечных точках. Это обеспечивает уровень видимости конечных точек, недоступный для EPP. EDR может обнаруживать неизвестные угрозы с помощью инструментов криминалистической экспертизы, распознающих аномальное поведение. В то время как EPP защищает компании от известных угроз, EDR идентифицирует и интерпретирует «необычное» на конечной точке.

Однако у EDR есть проблемные зоны:

Для чего нужен EDR

Причины развертывания EDR

Рынок EDR-решений растет быстро, особенно в отношении к более зрелому и медленно растущему рынку EPP (платформы защиты конечных точек). Это связано с разнообразием преимуществ, предлагаемых решениями EDR. Согласно Osterman Research, наиболее важными причинами для развертывания решения EDR является его способность защита от бесфайловых вредоносных программ, возможность улучшения восстановления после взлома возможности и обеспечение улучшенной телеметрии угроз по сравнению с обычными решения безопасности. На рисунке ниже отображены другие причины развертывания Endpoint Detection and Response.

Типичный вариант использования EDR — когда активная угроза проявляется в нескольких формах на конечной точке, глядя на шаблоны действий, а не на более простые сигналы, такие как конкретный вирус или нарушение брандмауэра. Например, злоумышленник, который крадет действительные учетные данные с помощью фишинговой атаки, может войти в систему в обычном режиме, не вызывая никаких сигналов тревоги или используя какое-либо вредоносное ПО. Первоначально у них будет свободное управление конечной точкой, но их действия после этого, такие как попытки повысить привилегии или горизонтальный переход к другим системам, скорее всего, будут отмечены хорошей системой EDR или, по крайней мере, оставят следы в данных, которые человек infosec pro может заметить.

Проблемы, решаемые EDR

EPP обнаруживает угрозы, но не вторжения и скрытые атаки. Злоумышленники могут проникать в сети незамеченными и оставаться в корпоративной сети в течение долгого времени в поисках конфиденциальных данных. Также киберпреступники научились избегать обнаружения антивируса, и они могут управлять скомпрометированным активом, не вызывая подозрений. Ключевой проблемой, которую необходимо решить предприятиям, является отображение критических предупреждений для легкого понимания проблемы / угрозы и расставления приоритетов для следующих шагов.

При использовании традиционных решений и средств для защиты сети аналитикам безопасности зачастую не хватает информации, необходимой для полного понимания нарушения. Сотрудникам также не хватает способности анализировать угрозы и проводить тщательные расследования. Из-за отсутствия необходимых инструментов устранение угроз занимает длительное время.

Во многих традиционных решениях безопасности не записывается достаточный объем информации об активности конечных точек. Данная информация не сохраняется или недоступна, а инструменты анализа отсутствуют. Решения EDR устраняют недостаточную прозрачность, обеспечивая возможности аудита и поиска угроз, а также более глубокое понимание тактики, методов и процедур злоумышленников.

EDR основаны на возможностях традиционных решений безопасности, помогая с проблемами:

Решения EDR решают каждую из перечисленных проблем благодаря мониторингу всех действий конечных точек для обнаружения: целевых и сложных угроз, горизонтального перемещения в сети, использования краденных учетных данных, инсайдерской активности и иных аномальных действий со стороны злоумышленников.

Endpoint Detection and Response записывает все события, происходящие на конечных точках и в сети, для предоставления исчерпывающих данных для дальнейший расследований и исправлении инцидентов безопасности. Система EDR решает не только технические проблемы, связанные с мониторингом и анализом угроз, но обеспечивает и ряд преимуществ для бизнеса.

Преимущества решения EDR

Решения EDR предлагают важные преимущества:

Более того, решения EDR могут обеспечить бизнес-преимущества, убедив регулирующих органов, сотрудников отдела нормативно-правового соответствия, клиентов и других лиц, что организация, развертывающая решение EDR, серьезно относится к своей безопасности. Решение EDR может продемонстрировать, что угрозы будут тщательно отслеживаться, очень подробная информация о событиях конечных точек будет храниться в течение соответствующего периода времени, а устранение угроз безопасности будет происходить как можно быстрее.

Короче говоря, растущее использование EDR представляет собой потребность в расширении и расширении основы традиционных антивирусных решений и решений EPP, работая вместе с ними, чтобы обеспечить лучшую защиту, отчетность и другие расширенные возможности.

Системы обнаружения целевых атак на конечных точках сети (EDR)

Обнаружение cложных угроз на конечных точках сети (Endpoint Detection and Response, EDR)

Выбор средств защиты

Поиск

Мнение

Описание и назначение

Endpoint Detection and Response – это новая платформа, способная обнаруживать сложные и целевые атаки на рабочие станции, сервера, любые компьютерные устройства (конечные точки) и оперативно на них реагировать.

Платформа EDR не просто защищает компьютерную систему от вредоносов, она умеет моментально замечать новейшие угрозы высокой сложности и одновременно проявлять реакцию на возникшую ситуацию.

Сегодня известны многие системы защиты конечных точек выявляют угрозы, идентифицируют ее и кидают в черный список. Минус в том, что при отсутствии в этом списке исполняемого файла, антивирус определяет его безвредным и не реагирует на угрозу. Новое решение Endpoint Detection and Response на черный список не полагается, проявляя подозрительность ко всем файлам, запускаемым на конечной точке.

Работа платформы EDR начинается с установки агента на компьютерное устройство пользователя (конечную точку). Затем осуществляется анализ действий приложений, запускаемого на компьютере, полученные данные отправляются в облако. Защитное решение способно классифицировать практически все приложения, по которым поступает информация, в том числе программы с вредоносным кодом и без него.

Endpoint Detection and Response – новейшее и пока лучшее решение в обнаружении угроз и проявлении реакций конечных точек. Продукт использует датчики, установленные на конечных точках, будь то сервер или рабочая станция, постоянно отслеживает активность в системе и фиксирует атаки, и отвечает на них до того момента, как они нанесут вред компьютерной системе.

Платформа EDR не перегружает сетевой трафик, не требует перезагрузки компьютера, никак не влияет на работу пользователя. Все аномалии, обнаруженные в системе, фиксируются, составляется отчет, по которому инженер ИБ может принять соответствующие меры.

Зачем внедрять EDR, если есть SIEM, Sysmon и антивирус?

Без мониторинга конечных точек сегодня уже не получится в полной мере обеспечить безопасность и вовремя обнаруживать факты компрометации инфраструктуры. «Джентельменский» набор — сетевой мониторинг, антивирус и стандартный аудит на конечных точках — уже не позволяет противодействовать не только серьезным группировкам, но даже злоумышленникам с низким уровнем подготовки. Почему? Рассмотрим на конкретных примерах.

Кадр из мультфильма «Жил-был пес»

Итак, стандартных средств мониторинга становится недостаточно. Этому способствуют несколько факторов:

Мониторинг конечных точек существенно расширяет возможности по выявлению и предотвращению атак: он позволяет перейти от детектирования хешей, IP и доменов к детектированию хостовых артефактов, инструментов и TTP (да-да, той самой «пирамиды боли»).

Несколько примеров техник, которые часто встречаются на практике и не детектируются без хостового мониторинга:

Расширенный аудит. Windows Event Logging

О встроенном аудите знают все. Как показывает практика, включив один лишь сбор событий создания процесса вместе с командной строкой, вы существенно облегчите процесс мониторинга и расследования инцидентов (закон Парето в действии).

При грамотной настройке мы закрываем некоторые пробелы стандартного подхода и видим:

Код Mimikatz с измененными строками

Настроить аудит Windows можно на любой системе без предустановки стороннего ПО, но есть и существенные недостатки:

1. Неудобная и плохо масштабируемая настройка.

Пример: чтобы поставить на мониторинг определенную ветку реестра, для нее нужно отдельно настроить ACL. Сам факт того, что нужно проводить какие-то действия, на практике выливается в проблемы и задержки по времени, особенно в случае крупных инфраструктур. Если это делается для расширения мониторинга (например, для детектирования какого-нибудь способа UAC Bypass), то время не играет критической роли. Но если такая необходимость возникает во время инцидента, это затрудняет процесс реагирования.

2. Отсутствие контроля.

Если события перестанут регистрироваться или поступать в используемые системы мониторинга, вовремя понять это, скорее всего, не получится, так как нет централизации.

3. Простота противодействия.

Даже злоумышленники с низкой квалификацией знают, как скрываться от стандартного аудита. Вопрос только в том, насколько эффективно и незаметно они это сделают.

5. Низкая информативность событий. Отсутствует возможность получать хэш запускаемого процесса, отслеживать загрузку библиотек в память процессов и так далее.

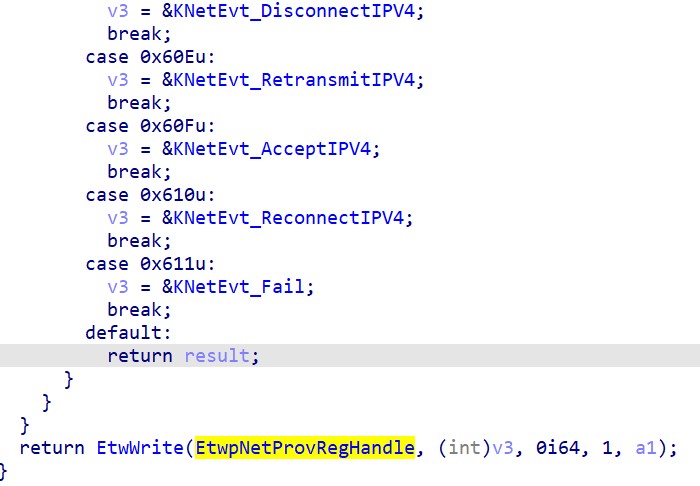

Сходство Sysmon и EDR

Sysmon не является полноценным EDR-решением, так как в нем нет возможности выполнять активные действия на системе. Но механизм сбора событий точно такой же, как и в коммерческих EDR: работает он на двух технологиях – обратных вызовах ядра и ETW. Подробно описывать их не будем – рассмотрим только, как появляются события и кто инициатор их создания.

• Обратные вызовы ядра. Например, PcreateProcessNotifyRoutine, PcreateThreadNotifyRoutine.

Где и как вызываются эти и другие обратные вызовы, можно увидеть в соответствующих функциях ядра. Пример вызова callback’ов при создании процесса приведен ниже:

Цикл вызова callback’ов в CreateProcessW → NtCreateUserProcess → PspInsertThread. То есть вызывает эти callback’и поток родительского процесса, вызвавший CreateProcess.

• Event Tracing Windows (ETW).

В части появления событий ETW работает похожим образом. Снова рассмотрим пример с созданием процесса. При вызове CreateProcessW поток родительского процесса выполняет следующие действия (упрощенная схема):

CreateProcessW (kernel32.dll)

NtCreateUserProcess (ntdll.dll, переход в режим ядра)

NtCreateUserProcess (ntoskrnl.exe, далее работа в режиме ядра)

PspInsertThread (здесь вызываются и callback’и)

EtwTraceProcess

EtwpPsProvTraceProcess

EtwWrite

Таким образом, поток родительского процесса является прямым инициатором создания события ETW. Примерно таким же образом работает запись остальных событий, например, сетевых. Ниже приведен пример создания событий, связанных с сетевой активностью:

Функция ядра EtwpNetProvTraceNetwork

Из всего вышесказанного следует два вывода:

Sysmon

Использование Sysmon позволяет расширить возможности стандартного аудита. События при этом записываются в отдельный журнал. Некоторые примеры информации, которой нет в аудите Windows, но есть в Sysmon:

При этом нужно учитывать следующие моменты:

Endpoint Detection & Response

С ростом размера и критичности инфраструктуры недостатки Sysmon становятся существенными. Качественные EDR имеют несколько преимуществ (специфические для конкретных продуктов возможности описывать не будем):

1) Расширенный набор регистрируемых событий

Здесь все зависит от конкретного продукта. Например, встречается логирование всего интерактивного ввода в командную строку, что позволяет детектировать техники, которые не видно ни с аудитом Windows, ни с Sysmon.

Здесь стоит описать вариант использования Mimikatz, который мы наблюдали во время одного из расследований. Есть исполняемый файл, который содержит зашифрованный Mimikatz в ресурсах. При передаче в командной строке верного пароля и вектора инициализации Mimikatz расшифровывается удачно и принимает команды в интерактивной командной строке. При этом в событиях создания процесса не появляется никаких команд.

Логирование интерактивного ввода, в свою очередь, поможет детектировать такой случай, если Mimikatz не будет перекомпилирован (в нашем случае строки остались нетронутыми).

2) Централизованное управление и настройка

В большой инфраструктуре возможность централизованной проверки состояния и изменения настроек агента играет критическую роль. Без нее реагирование может затягиваться на часы, а то и на дни.

3) Самодостаточность

В большинстве случаев EDR – это самостоятельный продукт со своим интерфейсом, который может использоваться не только в связке с другими инструментами, но и отдельно.

Может присутствовать возможность писать собственные правила детектирования. Так как набор доступных данных больше, чем у расширенного аудита или Sysmon, у аналитиков появляется больше возможностей для детектирования различных паттернов атак.

4) Возможность активного реагирования

Во время реагирования на инцидент необходимость выполнить какие-либо действия на множестве систем практически всегда становится проблемой.

EDR позволяет в удобной интерактивной форме выполнять множество действий:

Практика показывает, что наличие EDR в инфраструктуре существенно расширяет возможности по выявлению угроз, а также ускоряет реагирование и облегчает расследование инцидентов, позволяя более точно восстанавливать хронологию событий. Sysmon выступает в качестве полумеры, а в случае с одним только стандартным аудитом, который легко обойти, приходится довольствоваться менее информативными артефактами, в том числе необычными, о которых мы писали в предыдущей статье.

Автор: Аскер Джамирзе, старший инженер технического расследования отдела расследования инцидентов JSOC CERT