Endpoint sensor что это

Endpoint sensor что это

Kaspersky Anti Targeted Attack Platform (далее также «KATA») – решение, предназначенное для своевременного обнаружения сложных угроз, таких как целевые атаки, сложные постоянные атаки (англ. APT – Advanced Persistent Threat), атаки «нулевого дня» и другие. Для обеспечения взаимодействия с KATA предназначен компонент Endpoint Sensor. Endpoint Sensor входит в состав Endpoint Agent. Для интеграции с KATA выберите компонент Endpoint Agent при установке программы (например, в инсталляционном пакете). После установки программы в политике будут доступны параметры Endpoint Sensor. Вы можете удалить Endpoint Sensor только вместе с Kaspersky Endpoint Security.

Если на компьютере установлен Endpoint Sensor с помощью инструментов развертывания KATA, компонент будет переустановлен. Endpoint Sensor будет настроен в соответствии с политикой Kaspersky Endpoint Security для Windows.

Endpoint Sensor устанавливается на клиентских компьютерах. На этих компьютерах компонент постоянно наблюдает за процессами, открытыми сетевыми соединениями и изменяемыми файлами. Endpoint Sensor передает информацию на сервер KATA.

Функциональность компонента доступна для следующих операционных систем:

На компьютерах с компонентом Endpoint Sensor вам нужно разрешить входящее соединение с сервером KATA напрямую, без использования прокси-сервера.

Чтобы включить или выключить компонент Endpoint Sensor, выполните следующие действия:

Мы детально изучили, а также протестировали инструментальную основу специализированного комплекса по противодействию передовым угрозам и целенаправленным атакам Kaspersky Threat Management and Defense, в состав которого входит два решения с единой технологической платформой, а именно Kaspersky Anti Targeted Attack Platform (KATA) — решение по обнаружению передовых угроз в сети и Kaspersky Endpoint Detection and Response (KEDR) — решение по обнаружению и реагированию на сложные угрозы на конечных точках, а также целый ряд экспертных сервисов Kaspersky Cybersecurity Services.

Сертификат AM Test Lab

Номер сертификата: 224

Дата выдачи: 25.06.2018

Срок действия: 25.06.2023

Введение

Об основных подходах и методах, заложенных в комплексе KTMD, мы уже рассказывали в одной из наших статей. Для воплощения указанной концепции на практике как раз и применяются Kaspersky Anti Targeted Attack Platform (KATA) и Kaspersky Endpoint Detection and Response (KEDR). О том, как они работают в условиях предприятия, приближенных к реальным, пойдет речь в сегодняшней статье.

Рисунок 1. Сопоставление технологий безопасности и сложности угроз

Большинство более простых угроз действительно блокируются традиционными технологиями обеспечения безопасности, работающими на основе сигнатур или элементов эвристического анализа, однако сегодня хакеры проводят все более сложные атаки, нацеленные на конкретные компании. Современные атаки, в том числе атаки уровня Advanced Persistent Threats (APT), сегодня представляют собой реальную угрозу для предприятий.

Такого рода атаки недостаточно только обнаружить и расследовать связанные с этими атаками инциденты — службе информационной безопасности крайне важно также и реагировать на них, причем в максимально короткий срок.

В этой связи использование решений по защите рабочих мест с возможностью мониторинга активности на конечных точках в режиме реального времени и оперативного реагирования на инциденты, связанные со сложными угрозами, таких как Kaspersky Endpoint Detection and Response (KEDR), становится весьма актуальным. Таким образом, взятые на вооружение в компании KATA и KEDR, обогащенные экспертными сервисами «Лаборатории Касперского», позволяют выстраивать действительно работающую стратегию защиты от передовых угроз.

Честно признаемся, построить ИТ-инфраструктуру для эмулирования сложных атак масштаба, приближенную к реальным условиям корпорации даже средней руки, в рамках тестирования решений нам было бы крайне непросто. Поэтому для проведения испытаний мы попросили «Лабораторию Касперского» предоставить доступ к тестовой зоне. В итоге мы получили возможность на практике оценить удобство интерфейса и работоспособность ключевых функций.

Технологии, используемые в Kaspersky Threat Management and Defense

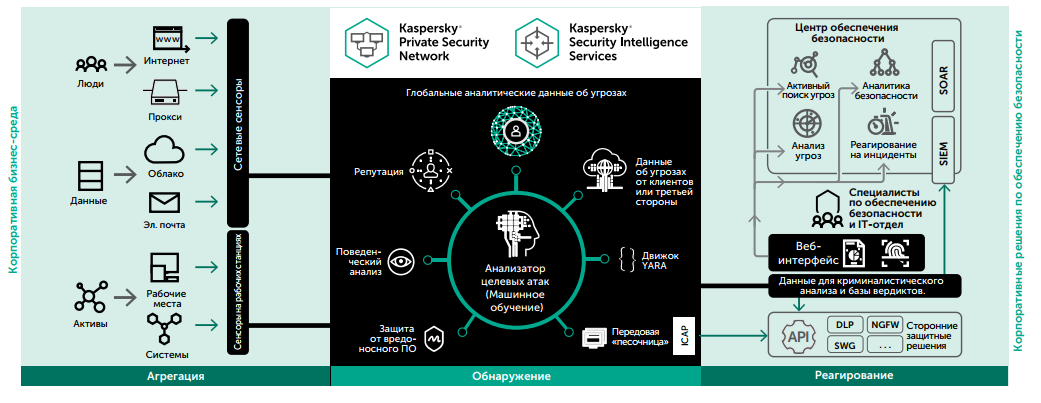

Решение KTMD состоит из трех функционально-смысловых блоков: сбор и агрегация данных, обнаружение (анализ данных, детектирование угроз и приоритизация вердиктов), реагирование.

Рисунок 2. Состав Kaspersky Threat Management and Defense

Для агрегации данных могут быть использованы:

Анализ данных и детектирование угроз осуществляется с помощью следующих встроенных технологий, составляющих единую платформу механизмов обнаружения для KATA/KEDR:

Реагирование в KATA и KEDR осуществляется следующими способами:

Возможности по реагированию в рамках решения Kaspersky Endpoint Detection and Response

KEDR предназначен для непрерывного отслеживания любых аномалий и подозрительных процессов прямо на рабочих местах сотрудников, распознавания угроз и реагирования на инциденты. Основные возможности продукта весьма обширны, даже в stand-alone от KATA варианте:

Рисунок 3. Функции Kaspersky Endpoint Detection and Response

С помощью KEDR на выбранной рабочей станции прямо из централизованного интерфейса управления служба информационной безопасности может:

В силу тесной идеологической и технологической интеграции KATA и KEDR в рамках единой технологической платформы используют единый набор механизмов обнаружения, корреляции и ретроспективного анализа на базе машинного обучения, единую песочницу, единую базу вердиктов, единый интерфейс и возможность единой инсталляции, что является большим преимуществом.

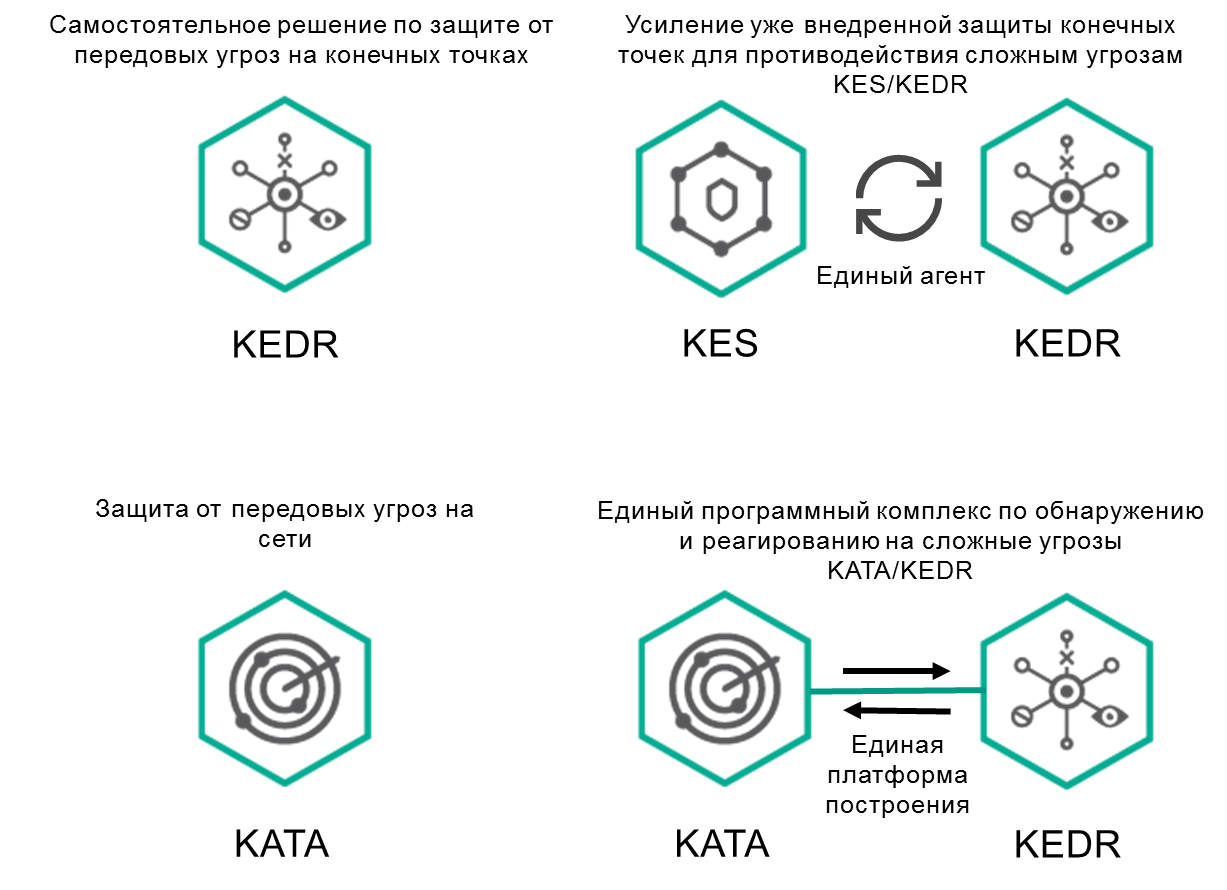

Лицензирование и способы внедрения Kaspersky Threat Management and Defense

Отметим политику лицензирования «Лаборатории Касперского». Как мы уже рассказывали, KATA тесно интегрирована с KEDR, оба решения построены на единой технологической платформе и дополняют друг друга как инструменты обнаружения сложных целевых атак на сети и конечных точках и оперативного реагирования на них. Однако они могут быть приобретены отдельно путем заказа у вендора лицензионного ключа, который активирует соответствующую функциональность:

Исходя из этого, возможные варианты поставки и внедрения решений в компании выглядят следующим образом.

Рисунок 4. Варианты внедрения Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

Компоненты и системные требования Kaspersky Threat Management and Defense

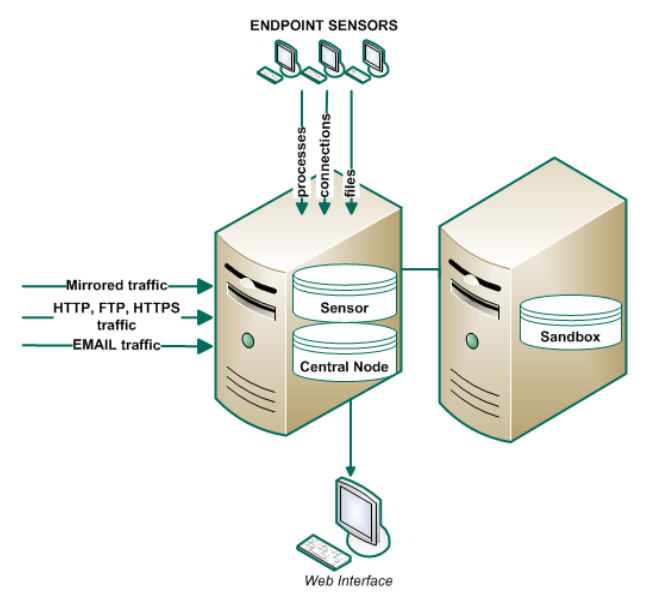

Архитектуру единой технологической платформы KATA и KEDR составляют следующие компоненты:

Требования к оборудованию для Центрального узла:

Центральный узел и Network Sensor могут быть установлены на один сервер.

Требования к оборудованию для Network Sensor:

Такая аппаратная платформа позволяет компоненту Network Sensor держать нагрузку по трафику до 100 Мбит/с, обрабатывать до 5 почтовых сообщений в секунду, проксировать до 1000 агентов конечных точек.

Аппаратные требования для песочницы:

Стоит отметить, что Центральный узел и Песочница могут быть развернуты как на физических, так и на виртуальных машинах. Рекомендуемой производителем средой в последнем случае является VMware vSphere.

Системные требования к агентам рабочих станций кажутся незначительными на фоне характеристик современных компьютеров, но тем не менее они следующие:

Далее приведем рекомендации по совместимости с установленным программным обеспечением сторонних производителей. На компьютере могут быть установлены другие антивирусные программы, агент KEDR может работать со следующими из них:

Компонент Endpoint Sensors несовместим с RealTimes Desktop Service.

Совместимость или отсутствие таковой с каким-либо другим программным обеспечением не декларируется, ее тестирование отдается на откуп пользователю.

Компонент Endpoint Sensors работает под управлением операционной системы Windows. На компьютерах с компонентом Endpoint Sensors необходимо разрешить входящее соединение с сервером с компонентом Central Node напрямую, без использования прокси-сервера.

Наконец, для непосредственной работы с платформой офицеру безопасности необходим компьютер с одним из следующих установленных браузеров:

Установка KATA и KEDR

Без сомнения, решение нельзя назвать коробочным, и это наглядно проиллюстрировано как минимум наличием руководства по установке на более чем 300 страниц. Выбор схемы развертывания и установки компонентов определяется планируемой нагрузкой на серверы. Для оптимальной работы платформы рекомендованы две типовые схемы развертывания: на два или три сервера. В первом случае на одном сервере устанавливаются компоненты Network Sensor и Central Node, а на втором сервере устанавливается компонент Sandbox. Во втором варианте для каждого из компонентов программы в зависимости от объема данных под Central Node, Sandbox и Network Sensor выделяется один или более серверов.

Рисунок 5. Схема развертывания на два сервера

Стоит отметить, что весь процесс в документации описан настолько подробно, что если двигаться последовательно по предлагаемым шагам, то установка KATA и KEDR для опытного администратора не составит большого труда. Действия по установке и настройке выполняются в следующем в порядке:

Более подробно о работе с Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response мы расскажем в следующей части статьи — Тестирование возможностей и работа с KATA и KEDR.

Endpoint sensor что это

Компонент Endpoint Sensors устанавливается на отдельные компьютеры (далее также «хосты»), входящие в IT-инфраструктуру организации и работающие под управлением операционной системы Microsoft Windows. Осуществляет постоянное наблюдение за процессами, запущенными на этих компьютерах, открытыми сетевыми соединениями и изменяемыми файлами.

Режим работы, при котором программа может использоваться для защиты инфраструктуры нескольких организаций одновременно.

Пользователи с ролью Локальный администратор и Администратор могут настроить отображение регулярности получения данных с хостов, на которых установлен компонент Endpoint Sensors, в рамках тех организаций, к данным которых у них есть доступ.

В случае возникновения подозрительной сетевой активности пользователь с ролью Старший сотрудник службы безопасности может изолировать от сети любой из хостов с компонентом Endpoint Sensors в рамках тех организаций, к данным которых у него есть доступ. При этом соединение между сервером с компонентом Central Node и хостом с компонентом Endpoint Sensors не будет прервано.

Для оказания поддержки при неполадках в работе компонента Endpoint Sensors специалисты Службы технической поддержки могут попросить вас в отладочных целях выполнить следующие действия (в том числе в режиме Technical Support Mode):

Вся необходимая для выполнения перечисленных действий информация (описание последовательности шагов, изменяемые параметры, конфигурационные файлы, скрипты, дополнительные возможности командной строки, отладочные модули, специализированные утилиты и т.д.), а также состав собираемых в отладочных целях данных будут сообщены вам специалистами Службы технической поддержки. Собранная расширенная диагностическая информация сохраняется на компьютере пользователя. Автоматическая пересылка собранных данных в «Лабораторию Касперского» не выполняется.

Перечисленные выше действия должны выполняться только под руководством специалистов Службы технической поддержки по полученным от них инструкциям. Самостоятельное изменение параметров работы программы способами, не описанными в Руководстве администратора или в рекомендациях специалистов Службы технической поддержки, может привести к замедлению и сбоям в работе операционной системы, снижению уровня защиты компьютера, а также к нарушению доступности и целостности обрабатываемой информации.

Endpoint sensor что это

Kaspersky Anti Targeted Attack Platform использует для поиска угроз два типа индикаторов – IOC (Indicator of Compromise, или индикатор компрометации) и IOA (Indicator of Attack, или индикатор атаки).

Индикатор IOC – это набор данных о вредоносном объекте или действии. Kaspersky Anti Targeted Attack Platform использует IOC-файлы открытого стандарта описания индикаторов компрометации OpenIOC. IOC-файлы содержат набор индикаторов, при совпадении с которыми программа считает событие обнаружением. Вероятность обнаружения может повыситься, если в результате проверки были найдены точные совпадения данных об объекте с несколькими IOC-файлами.

Открытый стандарт описания индикаторов компрометации (Indicator of Compromise, IOC), созданный на базе XML и содержащий свыше 500 различных индикаторов компрометации.

Индикатор IOA – это правило (далее также «IOA-правило»), содержащее описание подозрительного поведения в системе, которое может являться признаком целевой атаки. Kaspersky Anti Targeted Attack Platform проверяет базу событий программы и отмечает события, которые совпадают с поведением, описанным в IOA-правилах. При проверке используется технология потокового сканирования, при которой объекты, загружаемые из сети, проверяются непрерывно в режиме реального времени.

IOA-правила, сформированные специалистами «Лаборатории Касперского», обновляются вместе с базами программы. Они не отображаются в интерфейсе программы и не могут быть отредактированы. Вы можете добавлять пользовательские IOA-правила в виде IOC-файлов открытого стандарта описания OpenIOC, а также создавать IOA-правила на основе условий поиска по базе событий.

Сравнительные характеристики индикаторов IOC и IOA приведены в таблице ниже.

Сравнительные характеристики индикаторов IOC и IOA

Endpoint sensor что это

Вы можете удаленно изменить параметры компонента Endpoint Sensors, переустановив его на компьютерах локальной сети организации.

Чтобы удаленно изменить параметры компонента Endpoint Sensors на компьютерах локальной сети организации, выполните следующие действия:

Откроется окно мастера создания установочного пакета.

Внимательно прочитайте Лицензионное соглашение. Если вы согласны со всеми его пунктами, примите условия Лицензионного соглашения.

После этого создание установочного пакета будет продолжено. В процессе создания установочного пакета в программу Kaspersky Security Center будет установлен плагин для управления компонентом Endpoint Sensors, если вы не установили его ранее.

Если вы используете компонент Sensor в качестве прокси-сервера, вместо IP-адреса или FQDN-имени Central Node укажите IP-адрес или FQDN-имя сервера с компонентом Sensor.

Значения по умолчанию: порт 443, адрес сервера не задан, самозащита включена.

Самозащита запускает механизм защиты компонента Endpoint Sensors от изменения или удаления собственных файлов на диске, процессов в памяти и записей в системном реестре.

Изменить статус самозащиты компонента Endpoint Sensors в дальнейшем можно только при переустановке компонента.

По умолчанию самозащита включена.

Самозащита запускает механизм защиты компонента Endpoint Sensors от изменения или удаления собственных файлов на диске, процессов в памяти и записей в системном реестре.

Изменить статус самозащиты компонента Endpoint Sensors в дальнейшем можно только при переустановке компонента.

Если вы используете компонент Sensor в качестве прокси-сервера, вместо IP-адреса или FQDN-имени Central Node укажите IP-адрес или FQDN-имя сервера с компонентом Sensor.

По умолчанию адрес сервера не задан.

Внимательно прочитайте Лицензионное соглашение. Если вы согласны со всеми его пунктами, примите условия Лицензионного соглашения.

Постоянное использование записи событий в журнал приводит к быстрому заполнению свободного места на диске. Используйте запись событий в журнал только в случае необходимости.

Также вы можете указать следующие параметры записи событий в журнал:

О настройке дополнительных параметров вы можете узнать, обратившись в Службу технической поддержки.

Запустится мастер удаленной установки.

Вы можете выбрать группу администрирования или отдельные устройства.

В результате работы мастера будет создана и запущена задача удаленной установки компонента Endpoint Sensors с новыми значениями параметров. Созданная задача разместится в папке с задачами или добавится к задачам группы администрирования, для которой она была создана.