Eoip tunnel что это

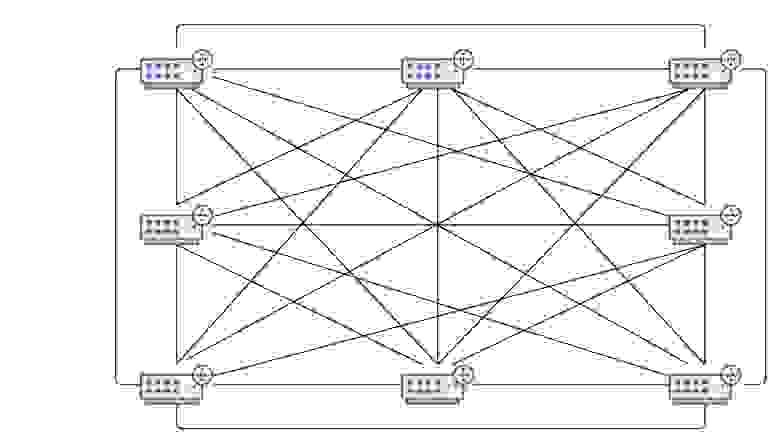

Настройка FullMesh сети на Mikrotik через EoIP туннели

Начальная ситуация такая: есть 8 офисов в разных частях страны, надо их свести в единую сеть так, чтобы доступность каждого офиса была максимальной при любых катаклизмах. В качестве роутеров во всех офисах стоят Mikrotik. На основной площадке — CCR CCR1036-12G, на остальных — 1100 AHx2

Во избежание проблем с интернетом было протянуто по 2 канала от разных провайдеров, питание тоже зарезервировали и пришли к вопросу “а какую сеть-то строить?”. Как видно из названия статьи, в итоге решили строить FullMesh.

Эта схема полностью удовлетворяет требованиям руководства — при выходе из строя любого интернет-канала или даже любого офиса сеть остается связной. Остался только вопрос с маршрутизацией. Из вариантов был всеобщий бридж с RSTP, OSPF и статические маршруты. Естественно я в итоге выбрал OSPF — меньше проблем, чем на статике и меньше нагрузки для маршрутизаторов, чем при RSTP.

Сама настройка и готовый конфиг под катом.

Соединять маршрутизаторы решил с помощью EoIP туннелей, по 2 на каждую пару — с основного провайдера на основной и с резервного на резервный. Конфигурацию опишу для одной пары, так как остальные настраиваются идентично.

На первом маршрутизаторе создаем 2 туннеля:

Поднимаем туннели со второй стороны:

Настраиваем OSPF, маршрутами будем обмениваться через зону backbone.

На первом маршрутизаторе:

На втором маршрутизаторе:

И наконец добавляем адреса для созданных туннелей:

На первом маршрутизаторе:

На втором маршрутизаторе:

Получаем 2 маршрутизатора, которые обмениваются маршрутами на свои зоны по OSPF. Повторяем данную процедуру для всех пар маршрутизаторов.

В итоге получаем вот такую FullMesh сеть (заранее прошу прощения за качество схемы — не нашел чем адекватно рисовать схему сети на Linux, потому использовал онлайн рисовалку Gliffy):

Все маршрутизаторы входят в общую backbone area с id 0.0.0.0 + каждый из них является пограничным для своей собственной зоны с ID равным локальному IP маршрутизатора.

Сразу после того, как маршрутизаторы обнаруживают друг друга, они обмениваются известными им маршрутами, и на основании стоимости линка выбирают лучшие. В данной конфигурации лучшим маршрутом всегда будет самый прямой (точнее 2 прямых маршрута — основной и резервный), в случае отказа которого трафик, идущий через отказавший маршрут будет доставлен через все маршрутизаторы, оставшиеся доступными.

Таким образом нас перестали пугать технические работы у провайдера, а также периодические проблемы с проходимостью GRE пакетов по определенным направлениям — для полной связности сети достаточно функционирования менее чем половины существующих туннелей. Ну, а бонусом мы получили балансировку трафика между туннелями — так как стоимости у основных и резервных туннелей одинаковые, OSPF автоматически отправляет трафик в оба туннеля, балансируя нагрузку между ними примерно поровну.

Если у вас возникнут вопросы или предложения по оптимизации данной конфигурации — добро пожаловать в комментарии.

Как и обещал, готовый конфиг одного из маршрутизаторов (все имена и IP изменены по соглашению со службой безопасности):

UPD: данный конфиг слит с тестовой лабы, а не с прода. С момента написания данной статьи в проде от данной схемы успели отказаться в пользу L2VPN от провайдеров с OSPF для маршрутизации.

EOIP между DD-WRT и Keenetic Giga 2 для объединения двух квартир в одну сеть или один HDD на две квартиры

Ранее в статье EOIP & DD-WRT для объединения двух квартир в одну сеть или все для Remote Play я писал как объединить два dd-wrt в одну сеть. Но позже сеть была расширена до 3 квартир. Добавлена в арсенал связка TPlink (на DD-WRT)+dlink dir320(на Zyxel) с внешним HDD ( куда качал встроенный клиент из торрентов со скоростью 1 Mb). Хоть все и работало отлично но скорости скачивания стало недостаточно. В связи с эти был приобретен Keenetic Giga 2 который позволял скачивать до 1Гбит/с (максимальная практическая пропускная способность встроенного маршрутизатора для IPoE, измеренная в лаборатории ZyXEL.)

Предыстория:

Собственно, задача — объединить дом 1, дом 2 и дом 3 в одну сеть с гуляющими бродкастами, и мультикастами. Так как дом 1 и дом 2 уже в сети то осталось поднять туннель дом 1 с дом 3.

Цель — просматривать фильмы на Smart телевизорах с внешнего HDD и использовать его для хранения, и передачи файлов.

На вооружении имеем следующее железо:

Дом 1:

Dlink dir615C2

Дом 3:

Keenetic Giga 2

На роутерах были обновлены прошивки:

дом 1 — dd-wrt r37012 (09/21/18)

дом 3 – Keenetik ver.2.12.C.1.0-6. (возможность eoip появляется только с ver.2.08 )

Процедура установки несложная, в интернете много информации на эту тему.

Для работы EOIP необходимо, чтобы с обоих сторон был «белый» IP-адрес, который либо приобретается у провайдера либо идет бонусом в тарифе. Если такой возможности нет, то можно пробросить vpn-туннель (о котором я так же рассказывал в одной публикации), а поверх него пустить EoIP.

Для того чтобы пользователи с обеих сторон видели друг друга в сетевом окружении, необходимо, чтобы они принадлежали к одной локальной сети. Я использовал следующие настройки:

Сеть: 192.168.100.0/24

Дом 1: маршрутизатор(192.168.100.10) имеет пул 192.168.100.1-192.168.100.50.

Дом 2: маршрутизатор(192.168.100.70) имеет пул 192.168.100.51-192.168.100.100

Дом 3: маршрутизатор(192.168.100.130) имеет пул 192.168.100.101-192.168.100.150

После того как мы установили на наше железо прошивки и настроили на каждом DHCP, подключили клиентов, и убедились в их работе, приступаем к созданию туннеля EOIP.

Поднятие туннеля EOIP.

Для этого заходим в Веб. интерфейс роутера, переходим во вкладку Setup->EoIP Tunnel

Жмем ADD Tunnel и ставим EoIP Tunnel в положение Enable;

Указываем в графе Local IP Address наш внешний IP. В графе Remote IP Address внешний IP Keenetik.

И в пункте Bridging галку на Enable. На этом настройки dd-wrt закончены и переходим к Keenetik.

Подключаемся к Keenetik через Telnet. Далее вводим команды для поднятия туннеля (вот тут нам и нужны имя и id туннеля dd-wrt):

(config)> interface EoIP2( Поднимаем туннель )

(config-if)> tunnel destination *Наш внешний IP*

(config-if)> tunnel eoip id 2 ( ID туннеля)

(config-if)> ip mtu 1500(это для интерфейса eoip)

(config-if)> security-level private

(config-if)> no isolate-private

(config-if)> up

(config-if)> interface Home(включаем Bridging)

(config-if)>ip mtu 1500(это для интерфейса Hоме)

(config-if)> include EoIP0

(config-if)> system configuration save

Теперь туннели подняты и нам стоит только проверить его и убедится в его работе.

Не закрывая соединение с Keenetik пишем “show interface eoip2”

Если все сделано было верно то открыв cmd и введя Ping (локальный адрес Keenetik ) мы увидим как идут пакеты.

Настройка EoIP-тоннеля на сетевом оборудовании Mikrotik.

В этой статье мы рассмотрим построение Eoip туннеля на маршрутизаторах Mikrotik.

Eoip туннель является L2-каналом, который строится поверх L3-среды. Преимуществом данного туннеля является корректная работа сетевого окружения Windows, ведь все компьютеры теперь находятся в одном широковещательном домене.

Перед построением Eoip давайте создадим L2TP туннель.

Приступим к настройке L2TP сервера на первом устройстве.

Также указываем для какого сервиса использовать эту учетную запись. Выбираем l2tp.

Также укажем ip адреса для локального хоста и удаленного.

После чего переходим на вкладку «Interface».

В верхнем меню выбираем L2TP Server, откроется меню настроек.

Ставим галочку «Enabled» — включаем сервер.

В поле «authentication» выбираем «mschap2»

Use IPsec – выбираем yes и в поле ниже вводим пароль шифрования.

Остальные параметры оставляем по умолчанию.

На следующем шаге настраиваем клиентское подключение на втором роутере.

В поле «Connect To» указываем ip адрес сервера.

User – логин при подключении (мы его создавали на сервере в разделе «Secret»)

Далее указываем пароль от логина

Далее необходимо поставить галочку «Use IPsec» и указать пароль созданный ранее.

После этих настроек у нас заработает VPN туннель. Поверх этого туннеля мы будем делать EOip.

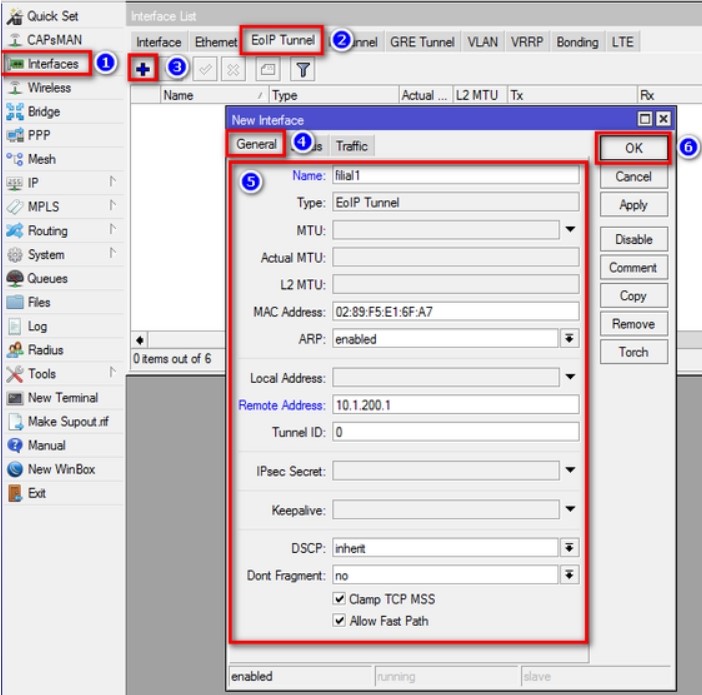

После чего откроется окно с настройками

Здесь достаточно указать ip адрес vpn туннеля удаленного роутера (10.10.10.20)

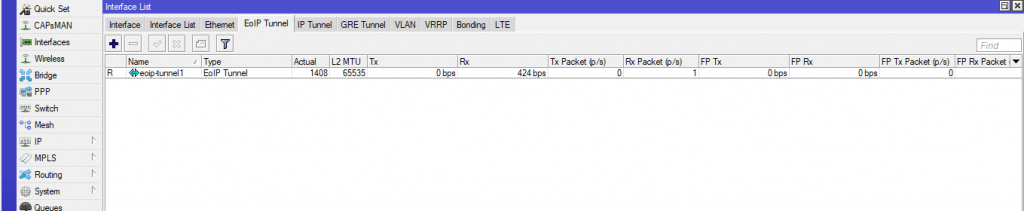

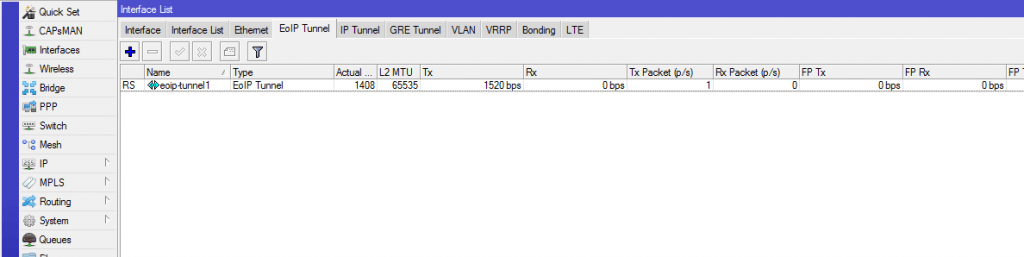

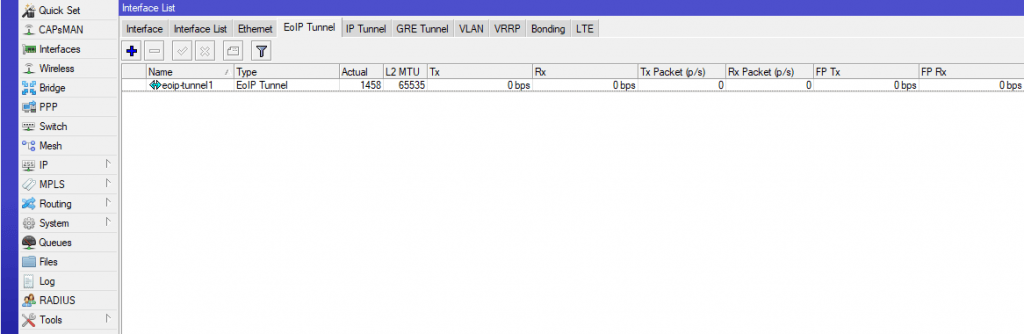

После сохранения мы увидим, что интерфейс поднялся и запущен.

Аналогичные действия проделаем и на втором роутере. В поле Remote Address указываем ip адрес первого роутера (10.10.10.10)

После чего на втором роутере вы увидите:

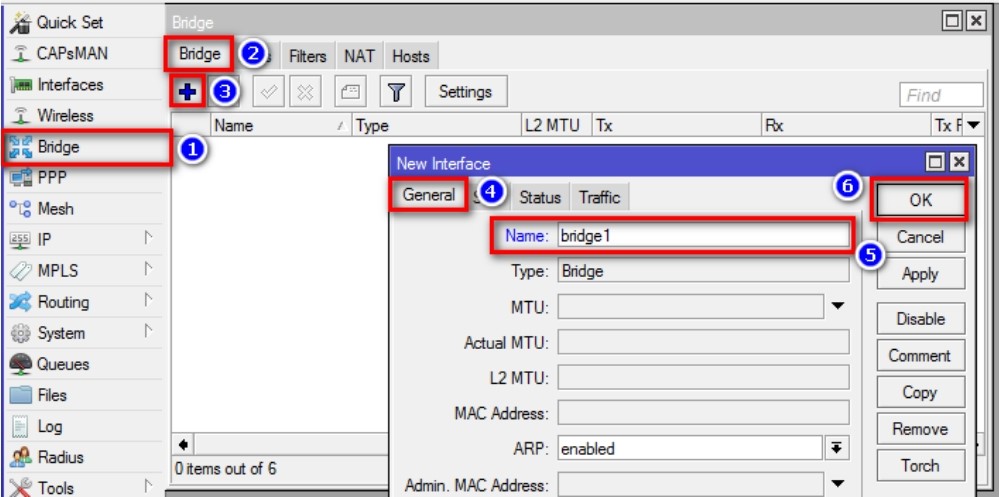

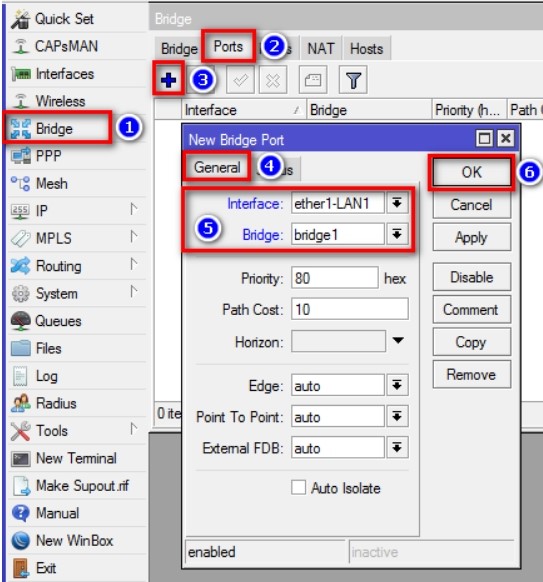

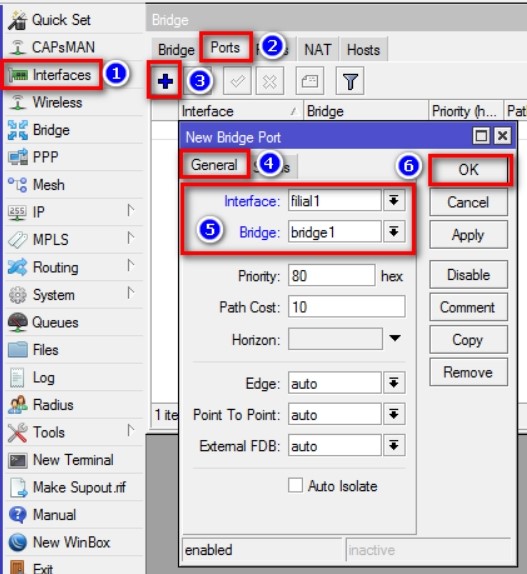

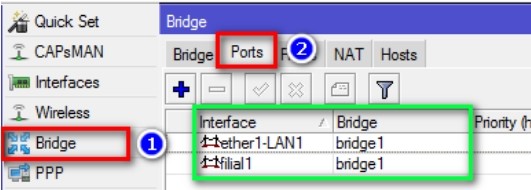

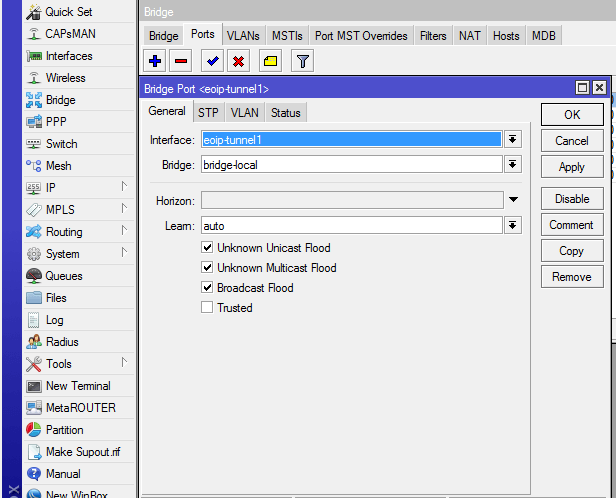

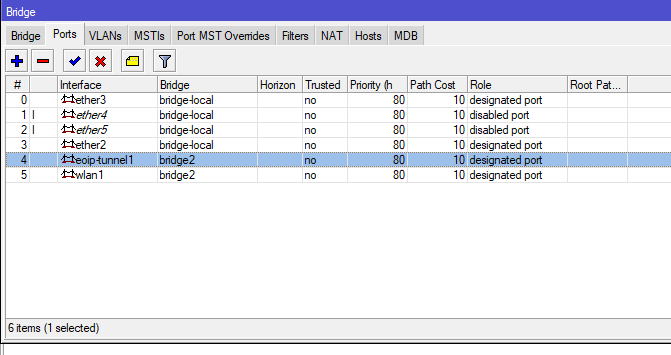

Теперь наш EOip туннель готов. Для того, чтобы устройства за первых роутером получали ip адреса от DHCP сервера второго, необходимо созданный туннель добавить в бридж.

Для демонстрации работы на втором роутере создадим еще один бридж, в него добавим EOip туннель и WIFI. В этом случае все наши Wifi устройства будут получать сетевые настройки с удаленного роутера.

Также если напротив созданного тунеля нет символа «R», скорее всего вы указали неверный ip адрес или vpn у вас не поднялся.

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

После организации IP туннеля на базе OpenVPN, нам необходимо поверх него, создать еще один туннель используя EoIP

Для начала давайте немного взглянем, что такое EoIP в MikroTik RouterOS:

Ethernet over IP (EoIP) Tunneling — это протокол MikroTik RouterOS, который создает туннель Ethernet между двумя маршрутизаторами поверх IP-соединения. Туннель EoIP может работать через туннель IPIP, туннель PPTP или любое другое соединение, способное транспортировать IP.

Когда функция моста маршрутизатора включена, весь трафик Ethernet (все протоколы Ethernet) будет соединен так же, как если бы там был физический интерфейс Ethernet и кабель между двумя маршрутизаторами (с включенным мостом). Этот протокол позволяет использовать несколько сетевых схем.

Сетевые настройки с интерфейсами EoIP:

Возможность подключения локальных сетей через Ethernet

Возможность подключения локальных сетей через зашифрованные туннели

Возможность подключения локальных сетей через беспроводные сети 802.11b «ad-hoc»

Протокол EoIP инкапсулирует Ethernet-фреймы в пакеты GRE (IP-протокол номер 47) (как и PPTP) и отправляет их на удаленную сторону туннеля EoIP.

Т.е. по сути между нашими удаленными объектами, после создания туннеля, будет «ходить» любой трафик, как в обычной проводной локальной сети.

Переходим ко второму роутеру

После добавления туннельных интерфейсов в сетевой мост Вы уже должны успешно пинговать локальные ПК(смартфоны, ноутбуки и др.).

Вроде бы все хорошо. На каждом объекте свой DHCP сервер, заданы свои пулы адресов.

Но как мы знаем при подключении нового клиента к сети он начинает широковещательную рассылку специальных пакетов DHCPDISCOVER.

Рассылка идет начиная с адреса 0.0.0.0 до адреса 255.255.255.255 т.е. по всем возможным.

В ответ сервер DHCP посылает пакет DHCPOFFER. Клиент в ответ на пакет DHCPOFFER посылает пакет DHCPREQUEST. В ответ на пакет DHCPREQUEST сервер DHCP посылает пакет DHCPACK, завершая цикл инициализации.

Соответственно для нас НЕжелательно, чтобы подобные пакеты с одного объекта убегали в другой и наоборот.

Нам нужно ограничить объект только тем пулом IP адресов, которые мы задали. Но нельзя запрещать клиентам общаться между собой.

И MikroTik позволяет нам это сделать!

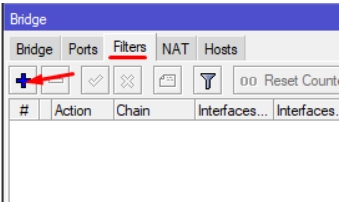

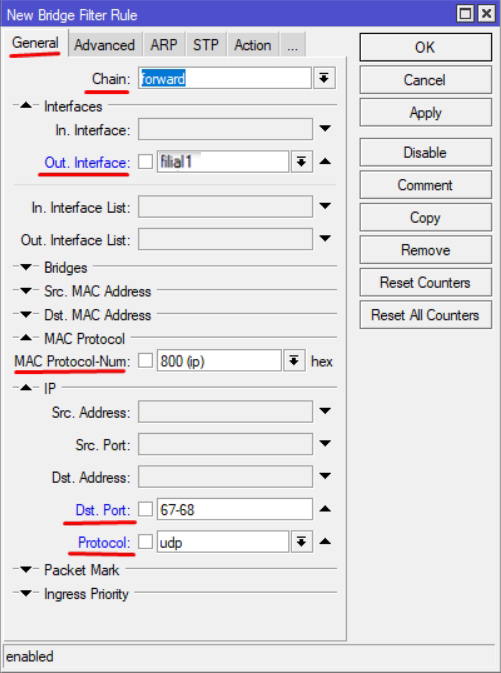

3. Запрещаем прохождение DHCP Broadcast запросов через туннель EoIP

Давайте разбираться.

Смотрим на каких портах и по какому протоколу работает DHCP: Wiki DHCP

Видим: Передача данных производится при помощи протокола UDP. По умолчанию запросы от клиента делаются на 67 порт к серверу, сервер в свою очередь отвечает на порт 68 к клиенту, выдавая адрес IP и другую необходимую информацию, такую, как сетевую маску, шлюз по умолчанию и серверы DNS.

Добавляем такое же правило на второй роутер.

Вот теперь, вроде бы, можно считать настройку единой локальной сети законченной…

Далее у нас встает вопрос безопасности и доступа из вне к локальным устройствам.

Все верно, имея статический IP мы подвержены риску быть взломанными. Т.к. наш статический IP доступен в интернете он может подвергаться различного рода «атакам».

Поэтому нам нужно сделать так, чтобы только мы могли подключаться к нашим роутерам и другим сервисам в локальной сети.

Также у нас на очереди система мониторинга DUDE.

Дополнение:

Я провел небольшое тестирование скоростных характеристик своего туннеля.

Делал я их с помощью утилиты bandwidth-test в WinBox между самими роутерами. Т.е. роутер-роутер через сети провайдеров.

Тарифы такие:

hAP ac — 500 Mbps (Практические пока до 300 Мбит/сек)

hEX — 100 Mbps (Практические 95 Мбит/сек)

Пробовал я все доступные на RouterOS для OpenVPN (v6.39.3) методы аутентификации (md5, sha1) и шифрования (blowfish 128, aes 128, aes 192, aes 256) и вообще без шифрования и аутентификации (null)

Соответственно максимально возможная скорость ограничена hEX стороной т.к. у него всего 100 Мбит/сек.

Самую быструю скорость удалось получить конечно в режиме без шифрования и аутентификации вообще Send — 85 Mbps / Receive — 85 Mbps

Самую низкую с шифрованием AES256 Send — 25 Mbps / Receive — 25 Mbps

Оптимальным вариантом я бы выбрал режим Auth (sha1) и Cipher (aes 128) т.к. для домашней сети не нужно сильного шифрования Send — 31 Mbps / Receive — 31 Mbps

Какой режим выбирать, решать Вам!

P.S.

Я не претендую на идеальное построение подобной сети. Это один из многих способов.

Если Вы знаете, как построить подобную сеть лучшим образом или доработать текущую, можете не стесняться и писать свои варианты в комментариях

У меня успешно работает =)

Список всех статей в хронологическом порядке: История статей

Mikrotik EoIP: настройка туннеля на примере двух роутеров

Всем доброго времени суток, мои сетевые друзья! Сегодня я расскажу вам как создать и настроить EoIP туннель с помощью двух роутеров MikroTik. Давайте разберемся сначала, что такое EoIP?

EoIP (Ethernet over IP) – это специально созданный туннель для передачи информации между локальными сетями, находящимися в разных местах интернет подключения. В итоге создается туннель канального уровня поверх сетевого: L2 Для чего это нужно? – для подключения через интернет двух (или более) локальных сетей по зашифрованному каналу VPN. Достаточно удобная вещь для того, чтобы объединить несколько офисов, которые находятся в разных точках города или даже страны. Далее я расскажу про настройку этого подключения.

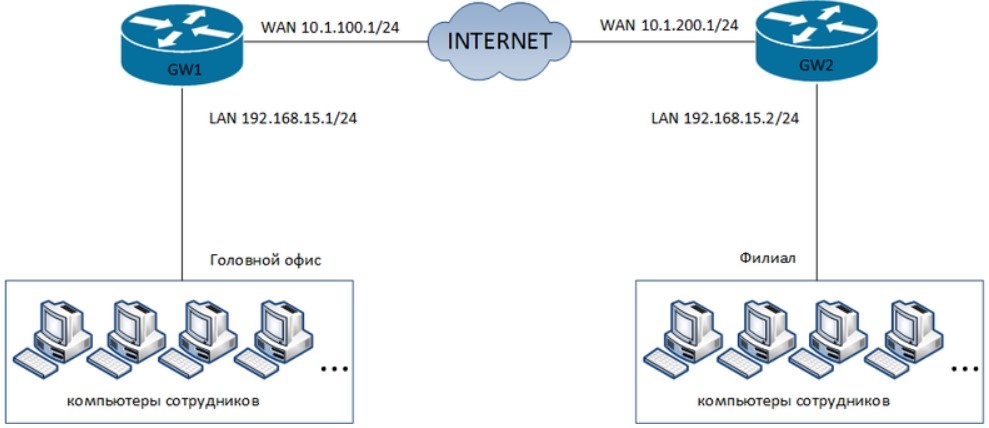

Пример

Для настройки я подготовил вам достаточно простой пример – смотрим на картинку ниже.

У нас есть два офиса, которые через внешние роутеры подключены к сети интернет. Что мы видим? В обоих сетях используется один и тот же диапазон локальных IP адресов (192.168.15.1/24). У роутеров есть два локальных IP адреса: 192.168.15.1 и 192.168.15.2. Ну и есть два внешних WAN адреса. Все достаточно просто.

ШАГ 1: Настройка 1-го роутера

ШАГ 2: Настройка второго роутера

Делается аналогичным образом, только в качестве «Remote Address» нужно указать адрес первого роутера (10.). Также в качестве названия туннеля я бы использовал что-то другое. Также не забудьте, что при создании туннеля «Tunnel-ID» должен быть одинаковым на обоих роутерах.

ШАГ 3: Запрет DHCP Broadcast запросов через туннель EoIP

После всех предыдущих настроек все локальные устройства двух сетей уже должны видеть друг друга, а также легко их пинговать. Но есть небольшая проблема, дело в том, что при подключении нового устройства он отправляет запрос к DHCP серверу. Проблема в том, что при этом запросы могут попасть во вторую сеть через наш EoIP, а нам это не нужно. Лучше всего ограничить пул адресов в одной и другой сети.

Итак, все эти запросы от клиента к DHCP серверу происходят по протоколу UDP, используя 67 порт при отправке на сервер, и 68 порт при отправке к клиенту. Нам нужно запретить использовать наш ранее созданный мост, конечно, логичнее это сделать в «IP Firewall» роутера, но, оказывается, такой способ не работает. А проблема кроется в том, что у моста, который мы создали ранее, есть свой собственный «Firewall», вот там и нужно ставить блокировку. В разделе «Bridge» во вкладке «Filters» создаем новое правило.

В строке «Chain» указываем «forward» в «Out Interface» укажите наш EoIP туннель. Далее все настройки смотрите на картинке ниже.

И задаем действие для правила, чтобы запросы не утекали в наш туннель. Тоже самое нужно сделать и на втором маршрутизаторе.