Esmart pki client что это

Ключевые носители ESMART Token ГОСТ полностью интегрированы с ПК «Avanpost 4.1»

В результате совместного решения по интеграции ESMART Token ГОСТ с ПК «Avanpost 4.1» пользователи продуктов компаний Аванпост и ISBC получат многофункциональное средство по учету и управлению жизненным циклом смарт-карты, а именно инициализацию карты, ее форматирование, генерацию ключей и выпуск сертификатов на указанном УЦ, а также использование SSO совместно с картами ESMART Token ГОСТ. Данная интеграция позволит расширить возможности применения ключевых носителей для клиентов, позволяя вести персонифицированный учет ключевых носителей и выпущенных сертификатов.

Совместное решение компаний будет представлено на IV Форуме АЗИ «Актуальные вопросы информационной безопасности России», который состоится 14 апреля в Конгресс-Центре МТУСИ (Москва, ул.Авиамоторная, д.8а).

«Поддержка российских продуктов ESMART в программном комплексе «Avanpost 4.1» означает, что теперь на рынке есть полностью отечественное комплексное решение по автоматизации и организации защиты доступа к информационным ресурсам предприятия. Соединение возможностей ESMART Token ГОСТ с функционалом «Avanpost 4.1» взаимно усиливает конкурентные преимущества обоих продуктов и обеспечивает новый уровень защиты информационных систем предприятия», – отмечает директор по развитию бизнеса Группы компаний ISBC Никита Кожемякин.

«ESMART Token ГОСТ – высококачественный продукт с прекрасными техническими и эксплуатационными характеристиками. Мы уверены, что совместимость с ПК «Avanpost 4.1» позволит полностью раскрыть его потенциал в корпоративной среде и серьезно повысит уровень систем корпоративной информационной безопасности», – поясняет Александр Санин, коммерческий директор Аванпост.

Информационная безопасность

Аппаратная аутентификация – эффективная современная технология, позволяющая обеспечить безопасный доступ к информационным ресурсам, приложениям, операционным системам, веб-доменам и так далее. Ее основные компоненты – это:

Идентификационные признаки хранятся в памяти соответствующего физического носителя – смарт-карты или USB-токена. Их считывание возможно как контактным, так и бесконтактным способом.

Аутентификация с помощью таких носителей (аппаратная) является чрезвычайно удобной и обеспечивает высокий уровень безопасности.

Компания Esmart представляет следующие средства, использующиеся в качестве компонентов системы, обеспечивающей безопасность:

Российские смарт-карты и USB-токены от Группы компаний ISBC могут использоваться в разных целях:

ESMART Token поддерживается в российских СКЗИ

Аутентификация с помощью токенов ESMART

Такой аппаратный идентификатор подключается к компьютерам, ноутбукам, терминалам через USB-интерфейс. Внешне токен выглядит как привычная для многих флешка, он легко помещается в карман, имеет компактные размеры и небольшой вес.

На корпус аппаратного идентификатора такого типа можно нанести различные логотипы, он может быть окрашен в любые цвета (например, в корпоративные цвета вашей организации).

Токены ESMART интегрированы со многими российскими СКЗИ: «КриптоПроCSP», «ИнфоТеКС», «Сигнал-КОМ» и др., может использоваться в них в качестве средства для безопасной и удобной аутентификации.

Аппаратные идентификаторы этого типа могут дополнительно оснащаться бесконтактным интерфейсом для интеграции в СКУД и системы управления логическим доступом.

Аппаратная аутентификация с помощью смарт-карт ESMART

Этот аппаратный идентификатор поддерживается российскими СКЗИ, такими как «КриптоПроCSP», «ИнфоТеКС», «Сигнал-КОМ» и др., и может легко интегрироваться в IT-инфраструктуру при помощи интерфейса PKCS #11 собственной разработки, в том числе для организации строгой аутентификации.

Смарт-карта по размерам не отличается от привычных банковских карт, пластиковых пропусков и прочей подобной продукции. Такой аппаратный идентификатор является легким, компактным, помещается в кармане или бумажнике.

Смарт-карта ESMART может быть персонализирована, например, на нее можно нанести фотографию и данные сотрудника: фамилию, имя, отчество, должность. Если карта будет утеряна и ее найдет другой сотрудник, ее можно будет быстро вернуть владельцу. Возможно нанесение полноцветных и даже голографических изображений.

Такие аппаратные идентификаторы могут по желанию заказчика дополнительно оснащаться бесконтактным интерфейсом для интеграции в СКУД и системы управления логическим доступом.

Для аутентификации с помощью смарт-карт ESMART необходимо специальное оборудование – считыватели смарт-карт.

Считыватели карт

Использование аппаратных идентификаторов в формате смарт-карты возможно только при наличии специальных считывателей.

Компания Esmart предлагает надежные контактные и бесконтактные считыватели, позволяющие выполнять двухфакторную аутентификацию. В каталоге представлена разнообразная продукция:

Аппаратная аутентификация с помощью считывателей смарт-карт – это быстро, удобно и надежно. Все оборудование легко устанавливается, работает без каких-либо перебоев, позволяет обеспечить безопасный доступ к важной информации. Его характерными особенностями также являются компактные размеры, малый вес, стильный современный дизайн.

Все считыватели соответствуют современным стандартам, совместимы с наиболее распространенными операционными системами: Windows, Mac OS, Linux.

В нашем каталоге вы найдете оборудование, с помощью которого можно выполнять аутентификацию на рабочем месте, а также мобильные модели, позволяющие производить проверку подлинности вне зависимости от того, где находится пользователь.

Аппаратные средства аутентификации: ответы на любые вопросы

Если у вас есть какие-либо вопросы по поводу аппаратных средств ESMART, применяющихся для аутентификации, обращайтесь к нам! Мы расскажем об особенностях совместимости, настройки и эксплуатации. Аппаратная аутентификация с помощью смарт-карт и токенов ESMART является гарантией того, что ваши информационные ресурсы, приложения, веб-домены и веб-порталы, документы будут надежно защищены.

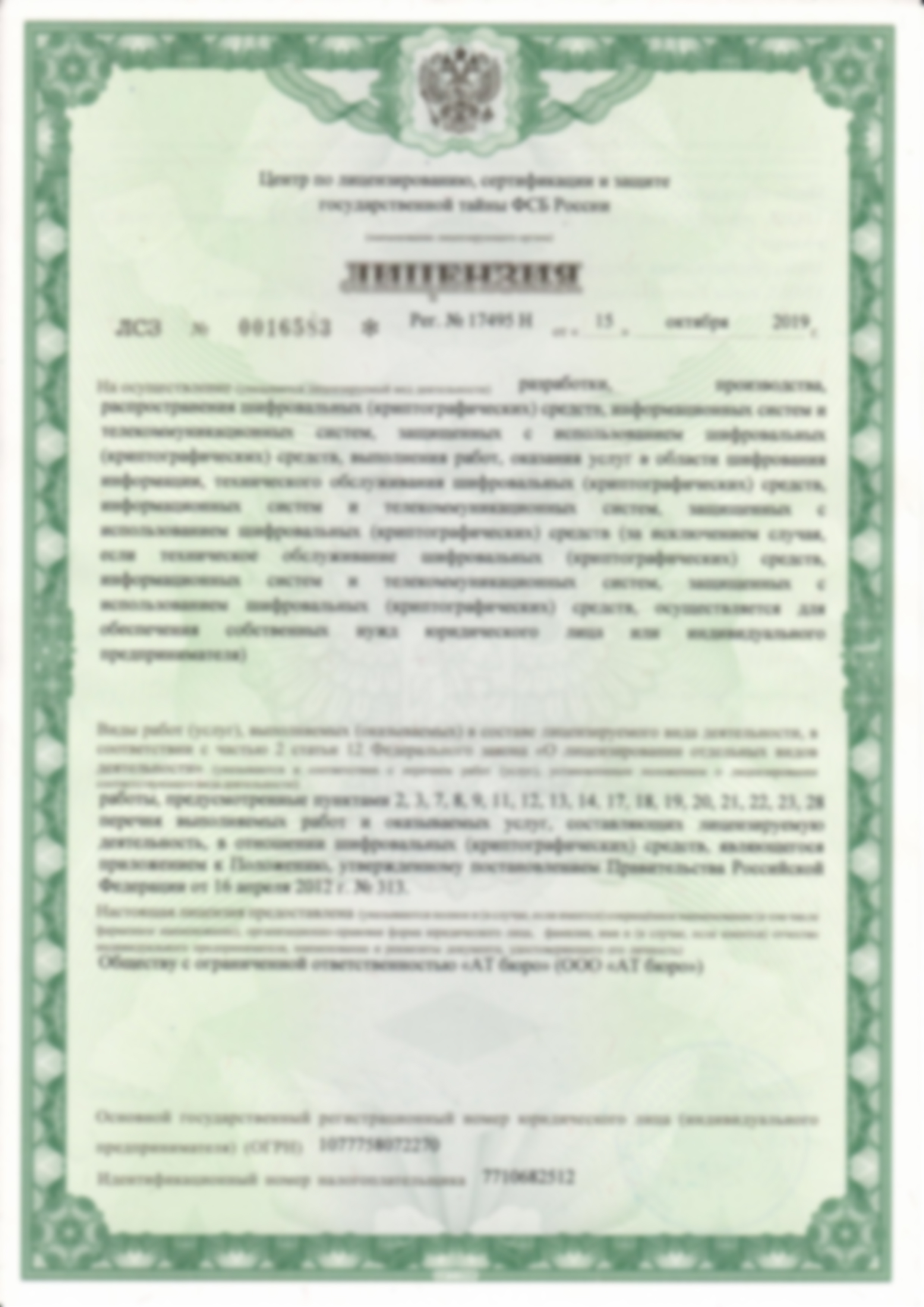

Лицензии

Свидетельство Федеральной службы по интеллектуальной собственности, патентам и товарным знакам от 29 марта 2013 г. №515824

Свидетельство Федеральной службы по интеллектуальной собственности, патентам и товарным знакам от 29 марта 2013 г. №515620

Лицензия ФСТЭК №1921 от 20.01.2020 г. на деятельность по разработке и производству средств защиты конфиденциальной информации.

Лицензия ФСТЭК №3695 от 20.01.2020 г. на деятельность по технической защите конфиденциальной информации.

Лицензия №0115205 на проведение работ, связанных с использованием сведений, составляющих государственную тайну

Лицензия №0016583 на осуществление разработки, производства, распространения шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнения работ, оказания услуг в области шифрования информации

ESMART

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Содержание

PIN-код [ править ]

PIN-кодом называют сочетание символов, как правило цифр, но для ESMART Token также могут использоваться алфавитные и служебные символы. Оптимально, надежный пароль должен быть не менее 8 символов и желательно содержать символы минимум 3 типов, например, большие и маленькие буквы и цифры, или буквы, цифры и служебные символы.

Благодаря аппаратной защите PIN-код может быть проще, т.к. карта защищена от подбора пароля методом перебора. После того как несколько раз был введен неверный пароль, карта блокируется.

Получить доступ к хранящимся на заблокированной карте ключам, данным и сертификатам невозможно. Разблокировать карту можно при помощи SO PIN.

SO PIN используется администратором для инициализации карты, разблокировки карты после ввода пользователем неверного ПИН-кода.

Значения PIN-кодов ESMART Token ГОСТ, установленные по умолчанию: Пользователь (pin): 12345678; Администратор (so-pin): 12345678

Работа с ESMART Token ГОСТ утилитой pkcs11-tool [ править ]

Пакеты для работы с ESMART Token ГОСТ [ править ]

Должна быть установлена библиотека libisbc_pkcs11_main.so и утилита pkcs11-tool:

Проверка работы ESMART Token ГОСТ [ править ]

Проверяем работу токена, он должен быть виден в списке:

Просмотреть имеющуюся на токене информацию можно при помощи команды (требуется пароль от токена):

Инициализация токена [ править ]

Смена PIN-кода [ править ]

Для смены PIN-кода необходимо выполнить команду (потребуется ввести текущий PIN-код, а затем дважды ввести новый):

Разблокировка PIN-кода [ править ]

Для того чтобы разблокировать PIN-код необходимо выполнить команду (потребуется ввести so-pin карты, а затем дважды ввести новый PIN-код):

Удаление объекта [ править ]

Для удаления объекта необходимо указать его тип и идентификатор (id) или название (label). Открытый и закрытый ключ удаляются отдельно.

Создание ключевой пары [ править ]

Создание ключевой пары по алгоритму ГОСТ:

Создание ключевой пары RSA 1024:

Сертификаты [ править ]

Создание запроса на сертификат [ править ]

Получение сертификата [ править ]

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Запись сертификата на карту [ править ]

Подписанный сертификат необходимо записать на карту:

OpenSC требует сертификаты в двоичном формате (DER). При попытке записать файл в кодировке base64 (PEM), появляется сообщение об ошибке.

Сертификат можно переконвертировать при помощи OpenSSL:

Чтение сертификата [ править ]

Если на карте имеется сертификат, его можно прочитать командой:

ID сертификата можно посмотреть, выведя список объектов на токене:

Создание и настройка входа через ssh [ править ]

Предполагается что ssh-сервер запущен (на 192.168.3.108) и имеет настройки, принятые по умолчанию в ALT Linux.

Для удобства на компьютере клиенте в файле

/.ssh/config можно указать сокращение:

Утилита PKIClientCli [ править ]

Утилита PKIClientCli предназначена для работы со смарт-картами или USB-ключами ESMARTToken. Утилита позволяет выполнить все необходимые операции со смарт-картами или USB-ключами ESMARTToken в командной строке.

Изменение SO PIN (PIN) для смарт карты или токена:

Поддерживаемые алгоритмы [ править ]

Список поддерживаемых механизмов:

Генерация ключей [ править ]

где: Key type — тип ключа: GOST, GOST:256, GOST:512 или RSA:бит (512/1024/ и т.д) [по умолчанию GOST:256]

Например, генерация ключей GOST:256:

Просмотр объектов (verbose 1 — показать подробную информацию, 0 — краткую):

Создание запроса на сертификат и импорт полученного сертификата [ править ]

Команда создания запроса на сертификат:

Шаблон CSR имеет вид:

Например, создадим запрос на сертификат esmart.csr на основе данных записанных в шаблоне esmart.tmpl :

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Для получения сертификата в УЦ (на примере тестового удостоверяющего центра КриптоПро), необходимо выполнить следующие действия:

Подписанный сертификат необходимо записать на карту:

Подписание документов [ править ]

—pin — PIN (PIN пользователя) для смарт карты или токена (обязательный);

—inpath — путь к файлу для подписи (обязательный);

—outpath — путь к файлу, где будет храниться подпись (обязательный);

—certid — ID объекта сертификата пользователя (обязательный);

—intcertids — промежуточные идентификаторы объекта сертификата (через запятую);

—detached — тип подписи, 0 — прикреплённая (по умолчанию), 1 — откреплённая;

—privkeyid — ID объекта закрытого ключа. Если не указан, будет найден автоматически по сертификату пользователя;

—noconfirm — не спрашивать подтверждение перед подписью, 0 — подтверждение необходимо (по умолчанию), 1 — пропустить подтверждение.

Создание прикреплённой (attached) подписи:

Создание откреплённой (detached) подписи (если в команде не вводить обязательные поля, они будут запрошены):

Проверка подписи [ править ]

—signature — путь к файлу с подписью (обязательный);

—path — путь к файлу с откреплённой подписью;

—crldir — путь к каталогу с файлами CRL (—verifychain 1 также должен быть указан);

—verifychain — проверить цепочку сертификатов и CRL, 0 — не проверять (по умолчанию), 1 — проверять. Сертификат CA должен быть загружен как доверенный.

Проверка откреплённой подписи:

Хэш-функция [ править ]

—path — путь к файлу (обязательный);

—mechanism — механизм хэш-функции,полный список можно получить командой listm (обязательный).

КриптоПро [ править ]

Подробнее о КриптоПро: КриптоПро

Электронный идентификатор ESMART Token ГОСТ поддерживается в СКЗИ «КриптоПро CSP» в качестве ключевого носителя.

Для версии КриптоПро: КриптоПро CSP 4.0 R4, необходимо установить пакет поддержки карт Esmart (из архива КриптоПро):

Управление считывателями [ править ]

Проверка видимости токена:

Просмотр доступных считывателей:

Создание контейнера [ править ]

Создание контейнера на токене/смарт-карте:

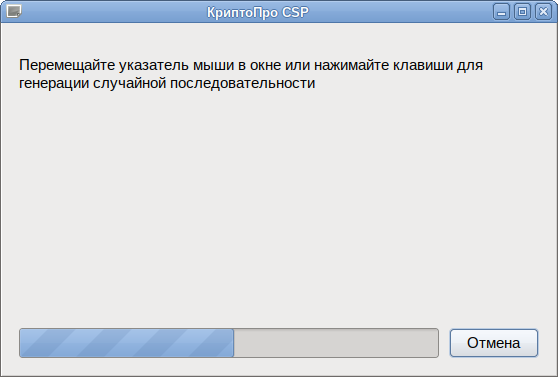

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

После этого необходимо предъявить PIN-код пользователя.

После указания PIN-кода снова будет предложено перемещать указатель мыши.

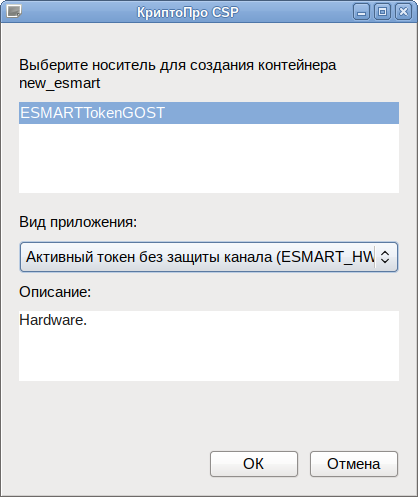

Создание неизвлекаемого контейнера:

В этом случае будет использована встроенная криптография носителя.

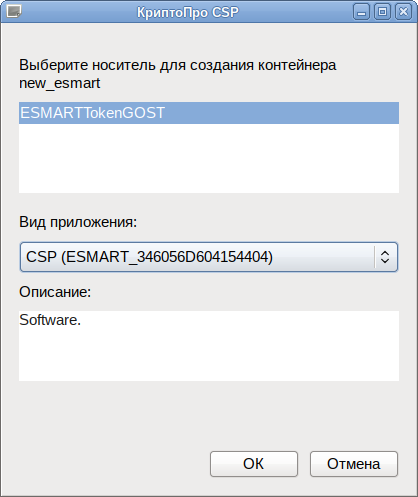

Создание контейнера КриптоПро:

В этом случае будет использована криптография КриптоПро

Проверить наличие контейнеров можно с помощью команды:

Просмотр подробной информации о контейнере:

Удалить контейнер можно с помощью команды:

Управление сертификатами [ править ]

Создание запроса на сертификат [ править ]

Создание запроса на получение сертификата средствами КриптоПро:

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Добавление (запись) сертификатов [ править ]

Добавление сертификата, без привязки к ключам (только проверка ЭЦП):

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

Запись сертификата УЦ:

Просмотр сертификатов [ править ]

Просмотр сертификатов в локальном хранилище uMy:

Просмотр сертификатов в контейнере:

Просмотр корневых сертификатов:

Создание и проверка подписи [ править ]

Для создания электронной подписи файла необходимо указать сертификат и имя подписываемого файла:

Для извлечения файла с данными из файла электронной подписи необходимо указать имя файла, в который будут извлечены данные, в конце команды проверки подписи:

Esmart pki client что это

Новости ESMART® Reader – Осень 2021 Участие в IP-Forum, организованном ITV Group. Сертификат 969 и другие продуктовые и партнерские сертификаты. Изменение цен и обновленный прайс-лист.

Старт продаж линейки ESMART® Reader LITE – Поддержка MIFARE® (ID, Classic, Plus SL3)

– Безопасная технология ESMART® Доступ

– Конфигурирование по NFC

– Индивидуальный дизайн

– Без поддержки Мобильного Доступа и карт ISO15693

RUBEZH совместно с ESMART® рассказали об организации безопасной и удобной СКУД в современных жилых комплексах на онлайн-конференции «Цифровое ЖКХ и автоматизация зданий». Представители застройщиков, проектных бюро и управляющих компаний познакомились с современными трендами в сфере СКУД и узнали о функциональных возможностях платформ RUBEZH STRAZH и ESMART® ДОСТУП

Новости ESMART® Reader – Июнь 2021 Запуск бюджетной линейки считывателей ESMART® Reader LITE. Полностью обновленное приложение ESMART® Конфигуратор для iOS c возможностью самостоятельно конфигурирования. Новые цвета для считывателей Серии STONE. Обновленные инструкции к считывателям.

ESMART Token

Содержание

Смарт-карта ESMART Token – это современное программно-аппаратное средство аутентификации, формирования электронной подписи и защиты информации. Карта обеспечивает безопасное хранение и использование цифровых сертификатов, ключей шифрования и электронной подписи. Сильной стороной этих смарт-карт является поддержка российских и международных стандартов криптографической защиты данных, аппаратная реализация алгоритмов RSA с длиной ключа до 4096 бит, а также совместимость с продукцией крупнейших российских разработчиков СКЗИ: «КриптоПро», «СигналКОМ» и Инфотекс. При этом смарт-карты ESMART Token можно использовать во всех популярных операционных системах.

Особо подчеркнем, что в связке с ПК «Avanpost 3.0», носители ESMART Token могут применяться для обеспечения строгой двух- и трехфакторной аутентификации пользователей в ОС, инфраструктурных и прикладных подсистемах современных корпоративных ИС. При этом ПК «Avanpost 3.0» не только предоставляет все функции, необходимые для таких решений (IDM, PKI, SSO, взаимодействие с СКУД), но и позволяет полностью автоматизировать процессы администрирования смарт-карт и соответствующий документооборот.

Для пользователей и для организации-заказчика удобно, что карта ESMART Token может одновременно служить средством аутентификации в компьютерных системах, бесконтактным пропуском-ключом в помещение и удостоверением личности. Совмещение этих функций позволяет закупать и администрировать единственный ключевой носитель для каждого сотрудника, причем ресурс использования смарт-карт ESMART Token составляет 10 лет, а их стоимость существенно ниже, чем у USB-ключа. В то же время, смарт-карты ESMART эргономичны (форм-фактор стандартной пластиковой карты позволяет носить их в бумажнике) и хорошо защищены. Линейка построена с использованием чипа, имеющего несколько уровней защиты (аппаратный, технологический и программный) от несанкционированного доступа к записанной на карту информации (подтверждено сертификатом Common Criteria EAL5+). Кроме того, предусмотрены дополнительные возможности защиты от подделки (с помощью микротекста, голографического изображения и лазерной гравировки).

История развития

2021: Подтверждение совместимости с «Ред ОС»

Компания «РЕД СОФТ» 21 июля 2021 года сообщила, что совместно с ESMART (группа компаний ISBC) в результате проведенного тестирования подтвердили совместимость и корректность работы операционной системы РЕД ОС и USB-носителя ESMART Token ГОСТ.

Совместимость и корректность работы операционной системы РЕД ОС и USB-носителя ESMART Token ГОСТ подтверждена сертификатом совместимости от 07.06.2021 г.

В составе защищенного решения для удаленного доступа к объектам КИИ

12 мая 2020 года компания ЭЛВИС-ПЛЮС представила защищенное решение для удаленного доступа к объектам критической информационной инфраструктуры, которое включает в себя:

Совместное решение «Элвис-Плюс» и ISBC на базе продуктов «Застава» и ESMART Token ГОСТ

27 марта 2020 года компании «Элвис-Плюс» и ISBC представили решение для обеспечения безопасной удаленной работы сотрудников. Возможность оперативного перевода сотрудников на удаленную работу является единственным способом обеспечения непрерывности функционирования бизнеса и государственных структур. Подробнее здесь.

Совместимость с Ред ОС

ESMART Token 64k и ESMART Token ГОСТ, разработанные и производимые в Зеленограде Группой Компаний ISBC, прошли сертификацию на совместимость с российской операционной системой РЕД ОС. Об этом 31 января 2020 года сообщил Ред Софт. Интеграция российских ИТ-продуктов обеспечит импортозамещение и создание гарантированно безопасных программно-аппаратных решений для государственных и корпоративных заказчиков.

Ключевые носители Esmart Token ГОСТ поддерживаются криптопровайдерами (КриптоПро CSP, ViPNet CSP, ЛИССИ CSP, Signal-COM CSP и др.), системами для управления доступом к информационным ресурсам организации и легко интегрируются в инфраструктуру открытых ключей.

Решение поддерживает JavaCard, а также ГОСТ алгоритмы 2012 года, что позволит компаниям продолжить использование тех же смарт-карт и USB-токенов в своих бизнес-процессах и после вступления запрета на применение старых ГОСТ алгоритмов, который ожидается 31 декабря 2018 года.

2015: Выполнена интеграция ESMART Token ГОСТ с ПК «Avanpost 4.1»

8 апреля 2015 года компания ISBC сообщила о совместимости ключевых носителей ESMART Token ГОСТ с ПК «Avanpost 4.1».

В рамках сотрудничества компаний произведена интеграция ПК «Avanpost 4.1» с ключевыми носителями ESMART Token. Поддержка этих носителей подсистемой Avanpost PKI позволяет объединить на одной смарт-карте средства управления доступом, работающие на аппаратном, программных уровнях и полностью интегрировать эти карты в состав комплексной системы аутентификации и управления доступом к информации, что значительно повышает эффективность корпоративных систем ИБ.

Токены и смарт-карты ESMART Token ГОСТ имеют 72 килобайта защищенной памяти EEPROM, могут оснащаться RFID-меткой для использования в системах контроля и управления физическим доступом в качестве электронного пропуска или удостоверения личности, обеспечивая безопасное хранение и использование цифровых сертификатов и ключей шифрования. В токенах и смарт-картах ESMART Token ГОСТ поддерживается биометрическая аутентификация на аппаратном уровне, что гарантирует сохранность ключевой информации и надежно защищает от несанкционированного доступа.

Интеграция расширит возможности применения ключевых носителей для клиентов, позволяя вести персонифицированный учет ключевых носителей и выпущенных сертификатов.

«Поддержка российских продуктов ESMART в программном комплексе «Avanpost 4.1» означает, что теперь на рынке есть полностью отечественное комплексное решение по автоматизации и организации защиты доступа к информационным ресурсам предприятия. Соединение возможностей ESMART Token ГОСТ с функционалом «Avanpost 4.1» взаимно усиливает конкурентные преимущества обоих продуктов и обеспечивает новый уровень защиты информационных систем предприятия», – отметил Никита Кожемякин, директор по развитию бизнеса Группы компаний ISBC.

«ESMART Token ГОСТ– высококачественный продукт с прекрасными техническими и эксплуатационными характеристиками. Мы уверены, что совместимость с ПК «Avanpost 4.1» позволит полностью раскрыть его потенциал в корпоративной среде и серьезно повысит уровень систем корпоративной информационной безопасности», – заявил Александр Санин, коммерческий директор Аванпост.