Eternity agent что это

DevOps tools от Microsoft

Вступление

Что такое DevOps?

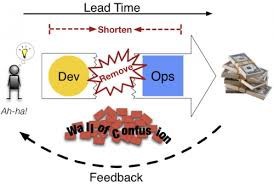

DevOps — набор методик, реализующих простую идею, отраженную в названии. Название DevOps — результат слияния слов Development и Operations, и главное здесь — взаимодействие команды разработчиков (Development) и команды, отвечающей за эксплуатацию ПО (Operations). DevOps утверждает, что близкое взаимодействие между Development и Operations позволит выпускать новые версии программного продукта быстрее и с меньшим количеством ошибок.

Методология DevOps довольно молодая — появилась в 2007 г. и развилась в сообществе IT-профессионалов, что обусловило ее практическую направленность.

Когда и как используют DevOps?

В таких условиях всё упирается во время. Важно уменьшить время установки приложения на продакшн-окружение и ускорить доставку команде разработчиков отзывов о работе установленного приложения.

Далее будут описаны средства автоматизации, предлагаемые Microsoft.

Управление релизами с помощью Microsoft Release Management (Development to Operations)

Сложные приложения требуют сложных процессов развертывания. Такие процессы могут включать множество шагов, выполняемых на различных компьютерах. В развертывании могут участвовать люди из разных команд: разработка, контроль качества, экспулатация. Выполнение развертывания вручную приводит к ошибкам и проблемам с коммуникацией.

В такой ситуации решение — использование единой автоматизированной системы для всех вовлеченных в процесс развертывания. И Microsoft Release Management — как раз такая система.

Возможности Microsoft Release Management

Главная функция Microsoft Release Management — автоматизация развертывания приложения через цепь тестовых окружений на продакшн.

Основной объект системы — Release Template, описание шагов, которые нужно пройти для развертывания релиза. Release Template создается через графический интерфейс WPF-клиента. Чтобы создать Release Template, нужно определить набор виртуальных машин и добавить для каждой набор действий по развертыванию. Эти наборы действий можно копировать между виртуальными машинами.

Установка на каждое окружение может быть одобрена или отклонена. Можно назначить ответственного за каждый этап установки.

Мониторинг и предоставление информации о работающих приложениях(Operations to Development)

Теперь перейдем к описанию другого вида взаимодействия Development и Operations — передаче информации о работающем приложении команде разработчиков. Эта информация может содержать и сообщение об ошибке, и отзыв пользователя о работе с приложением. Microsoft предоставляет несколько средств для автоматизации таких процессов.

Microsoft System Center 2012 Operations Manager

Microsoft Operations Manager — часть линейки продуктов Microsoft System Center. Microsoft Operations Manager позволяет следить за несколькими приложениями через одну консоль и легко посылать информацию о произошедших событиях разработчикам.

Однако это еще не самое интересное умение Operations Manager. Кроме возможностей мониторинга, приложение замечательно интеграцией с TFS. Собранную информацию о сбоях и проблемах с производительностью можно легко послать разработчикам — всего в один клик.

После того как мы отослали информацию о событии разработчикам, в TFS автоматически создается Work Item, содержащий необходимые для отладки данные в виде IntelliTrace-файла.

Используя информацию, предоставленную в Work Item, разработчики могут немедленно начать работу над правкой.

Microsoft Monitoring Agent

Microsoft Monitoring Agent собирает данные только о локально установленных приложениях, собранные данные сохраняются в IntelliTrace-файл, который можно послать разработчикам вручную. Управляется Microsoft Monitoring Agent с помощью скриптов PowerShell.

Application Insights

Application Insights — новое и перспективное средство мониторинга. Сейчас Application Insights предоставляется в превью-версии. Приложение доступно как часть Visual Studio Online. Application Insights предоставляет:

Автоматизация получения отзывов о приложении с помощью Microsoft Feedback Client

С помощью Microsoft Feedback Client разработчики могут запрашивать и получать отзыв о работающем приложении от пользователей. Запрос на отзыв разработчики создают через Team Web Access и посылается по Email.

Пользователь приложения получает запрос, и с помощью локально установленного Microsoft Feedback Client записывает отзыв о взаимодействии с приложением. Отзыв может содержать видео, скриншоты, аудио, текстовые комментарии. Созданный отзыв отправляется разработчикам через интерфейс Microsoft Feedback Client.

Полученный отзыв сохраняется в TFS и может быть присоединён к Work Item.

Контроль за информацией, или Три веселые буквы – DLP

Для начала небольшое введение, как и положено, скучное и формальное. Информация правит миром. Информация дороже золота. Какую бы еще избитую мысль привести, чтобы подтвердить тезис, в котором и так никто не сомневается?

Любая информация имеет особенность утекать. Причем обычно к конкурентам. Чтобы ваша информация оставалась при вас, ее надо защищать. Перечислим три основных способа защиты, посмотрим на плюсы и минусы. Ну а чтобы вы могли на равных разговаривать с вашим начальником службы ИТ-безопасности, добавим порцию умных слов, описывающих эти методы профессиональными терминами.

Первый способ. Можно построить стену, в стене прорубить калитку, у калитки поставить часового, и он будет совать нос в каждый документ, который пытаются вынести за пределы стены. Если документ похож на секретный, калитка захлопывается и вызывается начальник охраны.

Умные слова. Такой способ называется граничным DLP (Border DLP). Понятно, почему граничным: мы же запрещаем документам покидать границы нашей организации. Аббревиатура DLP расшифровывается как Data Leak Prevention – предотвращение утечек данных. Документы определяются как секретные либо по имени файла (способ простой, но ненадежный, ибо переименовать файл очень просто), либо по его содержимому. Вычисляется так называемая сигнатура – бинарная последовательность, которая будет уникальной для каждого исходного документа. Когда документ пытается покинуть пределы организации каким-либо путем – по сети, через USB-диск (флешку), по почте и так далее, определяется его сигнатура и сравнивается с базой защищаемых документов. Если сигнатура в базе найдена, операция блокируется, а ИТ-безопасность уведомляется.

Плюсы. Сделать такую систему достаточно просто, поэтому на рынке их много и стоят они относительно недорого.

Минусы. Не обязательно выносить документ из организации по сети или по почте. Есть и альтернативные способы. Во-первых, его можно прочитать и запомнить. Во-вторых, сделать снимок экрана и отправить по почте. В-третьих, сфотографировать документ, открытый на экране монитора. В-четвертых, вообще изменить документ, теперь он не будет совпадать с сигнатурой, а значит, система ничего не заметит.

Выводы. Стоит ли платить за такую систему – решайте сами. В качестве дополнения она, может, и сгодится. Проблема только в том, что зачастую две однотипные, но по-разному работающие системы имеют свойство конфликтовать.

Второй способ.Стену можно не строить (к чему такие строгости?), зато приставить к каждому работнику по сотруднику тайной службы, чтобы ходил следом да приглядывал, какие документы тот пытается прочитать. И только он захочет открыть запрещенный документ, как его хвать за рукав, секретный документ назад на полку, а нарушителя режима – куда следует.

Умные слова.Такой вариант DLP называется агентским (Agent DLP). На каждый компьютер в организации устанавливается агент, отслеживающий всякую попытку работы с любыми документами (открытие, копирование, удаление, печать и т. д.). При каждой такой попытке он вычисляет сигнатуру документа, сравнивает ее с базой сигнатур. Если документ защищен, определяется пользователь, пытающийся с ним работать, и есть ли у этого пользователя права на выполнение этой операции. Если права есть, операция выполняется, если нет, блокируется и уведомляется служба безопасности.

Плюсы. С помощью данного способа действительно можно эффективно защитить документы. Их невозможно будет даже открыть, а если нельзя открыть, то нельзя и ознакомиться с содержимым. Хотя, если основной задачей стоит именно запрет на открытие документов, здесь достаточно стандартного механизма разграничения прав доступа к файлам Windows.

Минусы. Как ни странно, тут их предостаточно. Во-первых, на каждом компьютере в сети работает агент, что отнюдь не сказывается положительно на общей производительности компьютера. Страдает также производительность сети, ведь каждый компьютер периодически обращается к базе сигнатур документов (нет, она, конечно же, сохраняется локально на компьютерах, но ведь ее надо периодически обновлять). Во-вторых, перед открытием, копированием, печатью каждого документа происходят вычисление его сигнатуры, сравнение и прочие действия, что в случае среднего компьютерного «железа» может обеспечить 1–5-секундные задержки (а то и больше) между запуском операции и ее выполнением. В-третьих, систему нужно настроить, указав все файлы, которые нужно защищать, и права доступа к ним для разных пользователей. Ну и наконец – деньги. Лицензия на каждый агент стоит недешево – 50–100 американских долларов, причем ближе к 100, чем к 50. При этом лицензию купить нужно на каждый компьютер, в противном случае можно сесть за незащищенную машину и получить доступ к файлам.

Выводы. Неплохой подход, если минусы для вас несущественны. Работает с любыми документами, но эффективен не во всех ситуациях.

Третий способ.Можно и стен не строить, и на соглядатаев не тратиться. Просто зашифровать документы. Что толку от документа, который прочесть невозможно? А хочешь прочесть, обратись в хранилище ключей, там твою личность проверят и дадут ключик. Но даже с ключиком ты не всесилен, если он не разрешает документ печатать или вносить в него изменения.

Умные слова.Каждая компания называет эту технологию по-разному. Но есть и общее название – DRM (Digital Rights Management), управление цифровыми правами. Данная технология реализуется путем встраивания механизма шифрования / дешифрации в стандартные программы для просмотра и редактирования документов. Для Microsoft это большинство программ, входящих в Office: Word, Excel, PowerPoint, Outlook; для Adobe – Acrobat и Acrobat Reader. Клиентская часть при попытке открытия документа обращается с информацией о документе и открывающем его пользователе к серверу ключей, который хранит сведения о правах различных пользователей на доступ к различным документам. Если право на доступ есть, отправляется ключ, с помощью которого клиент незаметно для пользователя расшифровывает документ и дает возможность выполнить разрешенные операции. То есть если в правах задано «Только просмотр», то напечатать документ уже не получится.

Плюсы. Защищенные письма в Outlook открываются заметно медленнее обычных, но в целом данная технология имеет хорошие показатели по скорости работы и мало нагружает компьютер и сеть.

Минусы. Я не зря сказал, что все компании называют эту технологию по-своему. Каждая компания еще и реализует эту технологию по-своему. Для защиты документов Microsoft Office используется программное обеспечение от Microsoft (причем желательно, чтобы Office был определенной версии), для защиты Adobe PDF – да, угадали, программное обеспечение от Adobe. Причем если захотите открыть документ с рабочего ноутбуку, который унесли домой, позаботьтесь, чтобы сервера были доступны извне вашей организации.

Вывод.Решение в целом неплохое, но весьма нишевое. Нужно в тех случаях, когда есть небольшое количество документов, которые надо защитить. Документы в едином формате, клиентское программное обеспечение одной и той же версии установлено у всех сотрудников, которые с этими документами будут работать (например, высшее руководство компании). Но для массового применения решение достаточно тяжелое и неэффективное.

DLP-агент использовать можно, полагаться на него – вряд ли

Может показаться, что в 2017 году DLP-системы стали настолько привычным явлением в информационной безопасности, что вопросы перехвата трафика ушли на второй план.

Может показаться, что в 2017 году DLP-системы стали настолько привычным явлением в информационной безопасности, что вопросы перехвата трафика ушли на второй план.

Подходы различных производителей DLP к тому, какой трафик и где следует собирать, как правило, уходят корнями в их собственный опыт первых удачных проектов. Очевидно, что опыт этот варьировался от вендора к вендору, поскольку инфраструктура предприятия – вещь достаточно индивидуальная, да и личные предпочтения специалистов по информационной безопасности тоже оказывали свое влияние.

Тем не менее, в итоге сегодня практически любая DLP-система способна собирать трафик на почтовых серверах, сетевом шлюзе, прокси-сервере и конечных рабочих станциях. Однако этот последний пункт до сих пор вызывает много споров. Для одних агент DLP – панацея от всех угроз, для других – страдание. Об этом и хочется поговорить в данной статье.

Зачем вообще устанавливать агенты?

По классике DLP, агент требуется, чтобы обеспечивать на рабочих станциях контроль данных в покое (Data-at-rest) и данных в использовании (Data-in-use). Data-in-motion на 95% покрывается на уровне серверов, что не может не радовать.

В теории добавление агентского DLP позволяет не только осуществлять поиск конфиденциальной информации на ПК сотрудников, но и контролировать её обращение в ситуациях, когда машина находится не в сети, или когда информацией активно пользуются. Однако на практике вместе с широкими возможностями агенты несут с собой и массу трудностей.

Проблемы с установкой

Во-первых, агенты очень проблематично разворачивать. Ловушка здесь кроется на пилотных проектах: обычно агенты без проблем устанавливаются на несколько десятков или сотен машин, а вот когда наступает время промышленного внедрения, и тысячи машин должны обзавестись агентскими модулями, начинается самое интересное.

Когда у организации возникают проблемы с установкой DLP-агентов, первым свою дозу негатива, конечно, получает конкретный производитель. Но если пообщаться с опытными ИБ-специалистами, оказывается, что проблема глобальная. Попробуйте поискать что-то вроде «dlp agent not install» или «dlp agent problem». Вы обнаружите сотни страниц форумов, где пользователи жалуются на агентские модули мировых гигантов DLP.

Конфликты с имеющимся ПО

Было время, когда любой приличный антивирус моментально детектировал DLP-агента как вредоносное ПО. Со временем большинству производителей удалось решить эту проблему. Но важно помнить, что чем могущественнее агент и чем больше скрытых функций ОС он использует, тем выше вероятность конфликта.

По рынку некоторое время ходила история про некую организацию в Республике Беларусь, где был установлен антивирус ВирусБлокАда. Чтобы развернуть в организации агентскую часть DLP, вендору пришлось в срочном порядке разрабатывать «интеграционное решение» с данным антивирусным ПО. Поэтому когда вы слышите, что у решения есть интеграция с тем или иным антивирусом, в большинстве случаев имеется в виду не взаимный обмен событиями ИБ, а именно неконфликтность с DLP-агентом.

Контентный анализ на рабочей станции

Агентский модуль вынужден довольствоваться ограниченными ресурсами рабочей станции сотрудника, а она обычно представляет собой офисный десктоп или ноутбук, рассчитанный на работу с документами, почтовый клиентом и браузером. При всём при этом агент должен осуществлять контентный анализ прямо на рабочей станции. Это бьёт по производительности, и особенно сильно – если организация использует «развесистые» политики, нацеленные на защиту больших объёмов конфиденциальных данных, таких как выгрузки из баз данных или графических документов. Вы знаете, как работает OCR на рабочей станции или детектор печатей на большом объёме? Стоит один раз увидеть, чтобы навсегда запомнить.

Ложные срабатывания

В последнее время заметна тенденция к комбинированному использованию различных DLP-систем в одной инфраструктуре. Заказчики собирают лучшие функции от нескольких решений, и потом начинается творческий процесс настройки этого зоопарка. Проблема заключается в том, что разные решения начинают перехватывать один и тот же трафик и слать по 2-3 уведомления на одно и то же событие – конечно, в разные консоли. Разумеется, это приводит к тому, что место в архивах очень быстро заканчивается. И наконец, когда рабочая станция падает, начинается расследование, какой агент в этом виноват.

Агенты поддерживают не все платформы

Идеальная картинка инфраструктуры выглядит так: все пользователи используют одинаковые рабочие станции, например, на Windows 7 или даже на Windows 8, все проблемы совместимости с которой остались в прошлом. Этот идеал редко встречается в реальности, но даже если ваша компания – то самое редкое исключение, на повестке дня уже переход на Windows 10.

Проблема состоит в том, что далеко не все производители могут гарантировать стабильную работу агента с этой ОС. Например, если зайти на официальные ветки сообществ поддержки западных вендоров, можно увидеть большое число жалоб на несовместимость с новым творением Microsoft. Если вспомнить, как компания мастерски выкручивает руки антивирусным производителям, с продуктами которых ОС всё чаще конфликтует, то складывается впечатление, что Microsoft это на руку и скоро они доберутся до остальных endpoint-решений, чтобы навязать свои условия сотрудничества. Пользователям такая нестабильность с поддержкой грозит постоянными обновлениями и внезапными отказами DLP-агентов.

Мобильный агент – лучше убейте

Примерно в 2012 году компания Symantec ознаменовала новую эру развития DLP – предотвращение утечек на мобильных устройствах. Их решение заключалось в том, что iPhone или iPad настроен на работу через VPN-туннель, который направляет весь трафик устройства на сервер DLP, где происходит проверка политик. Что ж, технически все реализовано очень прозрачно. Только вы когда-нибудь пробовали проходить целый день с поднятым VPN? Остаётся только догадываться, как быстро разряжается батарея устройства. Тем более, в данном примере ни о каком агентском DLP на мобильном устройстве речи не идёт. Зная, как резко негативно Apple относится к любым фоновым приложениям, и, уж тем более, к тем, которые вмешиваются в процесс обработки данных, такому агенту не суждено появиться на свет. Неизвестно, почему Symantec не разработал DLP-решение под Android. Возможно, проблема в сегментации операционной системы, и разработчикам будет очень сложно поддерживать разные версии агентов для всех моделей телефонов. Да и для большинства процедур перехвата трафика потребуется рутовать устройство, а далеко не каждый опытный безопасник позволит делать это даже доверенному производителю.

Выводы

Полномасштабное внедрение DLP-системы сложно представить без мониторинга конечных точек. Ограничение на использование USB-носителей, контроль буфера обмена – эти каналы получается контролировать только на стороне агента.

Если же говорить про коммуникационный трафик, то современные технологии позволяют перехватывать почти всё на сетевом шлюзе и прокси-сервере. Даже анализировать SSL-трафик в прозрачном режиме без настроек в свойствах браузера. Поэтому мы рекомендуем всегда разумно подходить к выбору перехватчиков. Слишком часто решение «проще на агенте» оказывается глубоко ошибочным.

А агент точно скрытый? Все о «невидимом» контроле с DLP и его пределах

Рассказывает Алексей Парфентьев, руководитель отдела аналитики «СёрчИнформ».

DLP не зря функционируют в скрытом режиме: с одной стороны, это не мешает работе добропорядочных сотрудников, с другой – помогает ловить инсайдеров врасплох «на горячем». В большинстве решений агент скрыт по умолчанию, его невозможно или очень сложно обнаружить и тем более отключить. Но ИБ-специалисты – профессиональные параноики и предпочитают перестраховаться.

Недавно один из них обратился к нам с запросом: можно поставить на агент еще и пароль – для надежности? Скажу честно: вопрос меня удивил. Так что в ответ родился этот пост – о том, что обеспечивает «невидимость» агента DLP и почему допзащита с паролем избыточна и даже вредна.

Что за агент?

Агентом DLP называется часть программы, которая устанавливается на ПК сотрудников – «конечные точки», и собирает оттуда трафик – информацию об активности, запущенных программах, подключаемых устройствах, открытых сайтах и отправленных сообщениях. Словом, перехват. Затем он передает собранные данные на сервер DLP, где трафик парсится и анализируется, чтобы выявить нарушения безопасности.

Агенты могут выполнять анализ и самостоятельно. Именно в конечных точках реализуются самые быстрые блокировки опасных действий пользователей – например, пересылки конфиденциальных документов, или шифрование файлов, скопированных на флешку.

Чтобы работе агента ничего не мешало, вендоры DLP максимально их маскируют. С ним «дружат» системное и другое защитное ПО (например, добавляют в исключения антивируса, чтобы софт не считал инцидентом пересылку данных от агента на внешний сервер DLP). Дополнительно скрывают от пользователя, чтобы не скомпрометировать контроль – иначе нарушители начнут искать способы обойти защиту.

Как это работает?

Расскажу на нашем примере. КИБ по умолчанию работает в режиме полной невидимости. Сотрудник не может не то что отключить, но даже обнаружить агент DLP на своем ПК – даже если это локальный или доменный администратор. Агент не отображается в списке запущенных служб, процессов, его не видно в реестре и файловой системе. Маскировка работает в том числе в «Безопасном режиме» загрузки ОС.

Дополнительная мера безопасности – трафик агента к серверу DLP зашифрован и передается через один из стандартных портов по протоколу HTTP(s). То есть на сетевом уровне выглядит как обычный браузерный веб-трафик.

Даже при худшем сценарии, если агент «раскрыт», пользователи не смогут удалить его или как-то помешать его работе. «Антивандальная» стойкость достигается за счет следующей логики:

Таким образом, даже если пользователь каким-то образом повредит, удалит или отключит агент на ПК – агент просто переустановится с сервера и запустится со всеми предыдущими политиками ИБ.

Это «большой брат»?

С этим разобрались: если пользователь попал «на радар» службы ИБ, самостоятельно он оттуда не исчезнет. Но это не значит, что контроль будет тотальным.

Во-первых, мы рекомендуем заказчикам: рассказывайте сотрудникам о контроле и объясняйте, что он не переходит их личные границы. И подписывайте с ними информированное согласие – для соблюдения закона и собственного спокойствия.

Во-вторых, даже при строгом контроле есть специальные «этичные» опции, обеспечивающие невмешательство в частную жизнь сотрудников. Вот только некоторые из них:

Наконец, служба ИБ может принять решение исключить из контроля пользователя по тем или иным причинам. И тогда сама удалит агент с ПК – через головной «центр управления» DLP-системой.

А при чем тут пароли?

Помните ситуацию: хотите удалить программку, а ПК запрашивает права администратора и просит ввести ключ? Это простой и хороший способ, если вы хотите уберечь корпоративный мессенджер или клиент электронной почты от особо инициативных сотрудников. Некоторые наши заказчики хотели бы видеть схожий механизм для защиты агента DLP – чтобы даже у продвинутых, привилегированных пользователей, которые каким-то невероятным образом добрались до места его хранения на ПК, система запросила ключ для удаления или остановки.

Надеюсь, уже понятно: папки с ярлыком «всевидящее око», который можно было бы отключить или удалить, на компьютерах сотрудников нет. Представить предлагаемые обстоятельства на практике невозможно. Но даже существуй такая вероятность, пароли бы не помогли.

Даже у самого сложного постоянного пароля есть слабая сторона: он где-то хранится. А значит, теоретически может попасть не в те руки. Тогда вместо защиты получается уязвимость, которой могут воспользоваться потенциальные нарушители.

По-моему, режим работы любых защитных средств, когда пользователь сам принимает решение об их отключении/удалении – бесполезная и даже вредная штука. В чем смысл антивируса, который юзер отключает, если тот не дает открыть зараженное вложение? Аналогично для DLP-системы – как должна работать защита от инсайдеров, которую сам же инсайдер может по желанию отключить? Более того, если нарушитель вплоть до тонкостей знает особенности работы защитных систем, толку от них не будет – ведь поведение злоумышленника изменится, он найдет способы обойти контроль.

Поэтому алгоритм, где пользователь видит агент DLP в трее или установленных программах и может его оттуда удалить, просто введя пароль, мы считаем нецелесообразным и даже вредным с точки зрения ИБ.

Попробовать бесплатно продукты «СёрчИнформ»