Evil twin honeypot что это

Внимание к Wi-Fi: «злые двойники» точек доступа

Чаще всего ноутбуки подключены к сетям Wi-Fi, и не только домашним, но и бесплатным, расположенным в общественных местах, которые не подконтрольны вам. Особое внимание необходимо обращать на корпоративные ноутбуки, т.к. далеко не все сети Wi-Fi находятся под контролем организации. Сотрудники ездят в командировки или путешествуют в отпуске, подключаясь к общественным Wi-Fi сетям в аэропортах, парках, вокзалах, а также к, казалось бы, более безопасным беспроводным сетям отелей, бизнес-центров и других предприятий.

Все эти точки доступа Wi-Fi, особенно те, что относятся к открытым публичным беспроводным сетям, предоставляют кибер-преступникам возможность получить доступ к конфиденциальной информации, которая хранится на ноутбуках. Даже те точки доступа Wi-Fi, которые кажутся безопасными, могут нести риски, потому что на самом деле они могут оказаться не теми беспроводными сетями, к которым мы пытаемся подключиться. Так обстоит дело со «злыми двойниками» (evil twin) – угрозой, которую мы выделяем как одну из самых опасных для мобильных устройств в наступившем году.

Этот вид атаки уже стал реальностью в последние месяцы: Министерство юстиции США предъявило обвинения семи кибер-преступникам, которые якобы имеют отношение к российским спецслужбам. Их цель заключалась в краже учетных данных для ноутбуков, принадлежащих антидопинговым агентствам, компаниям в сфере атомной энергетики и химическим лабораториям. Но как они это сделали?

Приманка и крючок

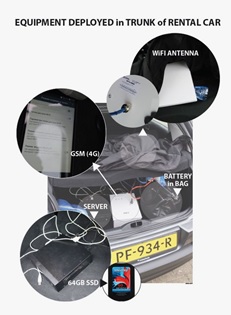

Хакеры использовали набор инструментов, среди которых были роутеры с 4G LTE, мини-сервер, антенна Wi-Fi с IEEE 802.11 (наиболее распространенные стандарты беспроводной компьютерной связи), которые были спрятаны в арендованных машинах. Злоумышленники припарковали свои машины рядом с местами, где их жертвы могли бы подключаться к Интернету: отели, бары, рестораны … Используя эту физическую близость, их устройства имитировали точно такой же SSID (Service Set Identifier, т.е. название сети, видимое на наших устройствах в списке доступных Wi-Fi сетей), как у реальных Wi-Fi сетей в этих местах. Таким образом, они пытались обмануть своих жертв, чтобы те подключались к поддельным сетям хакеров, а не к реальным Wi-Fi сетям. Более того, чтобы не вызвать подозрений, как только жертва «попадалась на удочку» и подключалась к поддельной сети, хакеры предоставляли ей хороший высокоскоростной доступ к Интернету через свои роутеры.

Таким образом, пользователи столкнулись с кибер-атакой, при этом они были уверены, что подключились к легальной точке доступа Wi-Fi. Хотя на самом деле, они «проглотили наживку» и фактически подключились к поддельной точке доступа, которая выглядела как настоящая, но была создана хакерами для того, чтобы можно было красть конфиденциальную информацию с ноутбуков своих жертв.

Источник: Wired / Министерство юстиции США

Как мы можем защитить себя от «злых двойников»?

С точки зрения компаний, которые предоставляют своим клиентам сети Wi-Fi (отели, рестораны и др.), самое главное – предоставлять как можно более безопасное соединение. Его подразумевает использование систем шифрования паролей WPA2, а также использование логинов пользователей. По этой причине также хорошо предоставлять клиентам специальные страницы для подключения к своей сети Wi-Fi, которые требуют ввода безопасного пароля или даже заставляют пользователей регистрировать себя. Хотя это и не полностью устраняет риск того, что вокруг не будет «злых двойников» (они могут воспроизвести страницы подключения и даже содержать шифрование), но это значительно усложнит кибер-преступникам задачу по имитации таких реальных точек доступа. Открытая Wi-Fi сеть, которая не имеет страницу для подключения, должна вызвать подозрения.

Во-вторых, компании могут сделать еще один шаг вперед. Можно обнаруживать «злых двойников», которые пытаются имитировать легальные точки доступа с помощью системы предотвращения вторжений в беспроводную сеть WIPS (wireless intrusion prevention system). Эти решения состоят из сетевого оборудования, которое сканирует весь радиочастотный спектр вокруг для того, чтобы обнаруживать присутствие несанкционированных точек доступа.

С другой стороны, с точки зрения сотрудников с корпоративными ноутбуками, которые подключаются к сетям Wi-Fi вне контроля организации, повышение осведомленности является ключевым моментом. Они должны быть осторожны с точками доступа с подозрительными SSID, и тем более в тех случаях, когда сотрудникам требуется подключаться к корпоративным ресурсам, используя свои регистрационные данные.

В любом случае предотвращение «злых двойников» не должна сводиться только лишь к решению подключаться к точке доступа или нет. Вообще говоря, чтобы избежать ущерба от любого вида кибер-атак, которые используют сеть Wi-Fi в качестве вектора атаки, сотрудники предприятий должны воздерживаться от использования конфиденциальной корпоративной информации, отправки и получения финансовых данных через такого рода подключения, особенно через открытые и менее безопасные публичные (общественные) беспроводные сети.

Поэтому для защиты корпоративных ноутбуков следует использовать современные решения информационной безопасности с опциями расширенной защиты, такие как Panda Adaptive Defense, которое способно осуществлять мониторинг ВСЕХ активных процессов на конечных устройствах организации. Таким образом, оно создает эффективный барьер для предотвращения, остановки и решения проблем, связанных с несанкционированными попытками доступа к корпоративным ноутбукам даже через беспроводные сети.

Если же говорить про домашних пользователей, то опции защиты Wi-Fi соединений в домашних продуктах Panda Dome также позволяют защитить домашний ноутбук от подобного рода атак.

Wi-Fi: скрытая угроза

10.03.2008 | Мартынова Екатерина | № 10 от 10 марта 2008 года

Wi-Fi удобен: он позволяет выйти в интернет в библиотеке, в кафе, в автоцентре. Дешев: беспроводные сети можно создавать там, где нельзя протянуть кабели. Но он может быть и опасен. The New Times изучал, чем грозит Wi-Fi российским пользователям

Wi-Fi удобен: он позволяет выйти в интернет в библиотеке, в кафе, в автоцентре. Дешев: беспроводные сети можно создавать там, где нельзя протянуть кабели. Но он может быть и опасен. The New Times изучал, чем грозит Wi-Fi российским пользователям

Wi-Fi-зону образуют высокочастотные радиоволны, которые исходят из точек доступа (так называемых хотспотов). Сегодня только в Москве насчитывается свыше 300 общественных точек доступа Wi-Fi, в Санкт-Петербурге — порядка 60. Если несколько точек доступа расположены по соседству, то беспроводные сети перекрывают друг друга и образуют смешанные зоны, увеличивающие пропускную способность сети и количество подключенных пользователей. Радиус действия беспроводной сети варьируется от 32 (внутри здания) до 95 метров (на открытом воздухе). Специально направленные усиленные передатчики могут увеличить радиус действия до нескольких километров.

Работу Wi-Fi можно сравнить с функционированием переносной рации: ваш голос принимается микрофоном, кодируется в радиочастотный сигнал и затем направляется посредством антенны на другую рацию, где декодируется до голоса. То же самое происходит и с данными, которые вы отправляете и получаете во время подключения к беспроводной сети.

Неприятности за углом

Однако есть и риски. Охотники за личными данными используют механизм доступа к пользовательской информации, именуемый на хакерском сленге Evil twin — «близнец-злодей». Процесс разработки и использования Evil twin можно разделить на три этапа.

Поджидает свою жертву «близнец-злодей» в людных местах. Наилучший вариант — расположиться в кафе или кофейне, где пользование Wi-Fi бесплатно. Для простого пользователя такой сукин сын — Evil twin — выглядит как хотспот с очень сильным сигналом, так как источник радиоволн будет находиться рядом.

Третье. Вы подключились к Evil twin. С помощью подмены введенного вами адреса сайта хакер перенаправляет вас на страницы, которые очень похожи на те, что вы посещаете ежедневно. На самом же деле вы попадаете на страницу-фальшивку, созданную хакером путем декодирования настоящей. Декодирование позволяет мошеннику просматривать на своем ноутбуке веб-страницу параллельно с вами. Если вы решили зайти на сайт авиакомпании, чтобы купить билет на самолет, предприимчивый мошенник отправляет вас на декодированную страницу, в текстовых полях которой вы оставите конфиденциальную информацию (ФИО, номер кредитной карты и ее пин-код). Вы попались на крючок!

Evil twin по-русски

«О подобных случаях кражи данных в России я не слышал, поскольку технология Wi-Fi только-только начала развиваться, — прокомментировал в интервью The New Times директор по развитию бизнеса ArtCommunications Виктор Максимов. — Я знаю, что в Европе подобная практика распространена широко. Хакеру не только нужно создать «близнеца-злодея», но и суметь перехватить данные в момент ввода на декодированную страницу».

Точная статистика о количестве атак Evil twin отсутствует, поскольку сложно запротоколировать каждый случай хищения информации. Пользователь, со счета которого хакер-злоумышленник списал средства, никогда не догадается, каким образом это произошло. Да и не каждая атака предприимчивых хакеров оказывается плодотворной, поскольку сложно рассчитать, на какой сайт решит зайти пользователь и настроен ли он совершать денежные транзакции.

В Европе, где плотность беспроводных сетей в сотни раз выше, чем в России, проблема Evil twin принимает угрожающие масштабы. В Америке, где свыше 25 тысяч хотспотов, вероятность попасться на удочку очень высока.

Джефри Шиллер, системный администратор и менеджер по компьютерной безопасности Массачусетского института технологий, проделал забавный эксперимент. Сидя в аэропорту в ожидании рейса, он создал хотспот, изменив настройки своего ноутбука. К его точке доступа сразу же подключились три пользователя. «Я даже видел их электронную почту и мог отслеживать их перемещение в сети», — пояснил Шиллер.

Как защититься от хакера

Во-первых, проверьте настройки своего WiFi. Многие ноутбуки работают в «режиме ожидания» — они настроены на непрерывный поиск точек доступа и автоматическое подключение к ближайшему хотспоту. Это, конечно, удобно, но весьма опасно: ваш лэптоп может подключиться к поддельному хотспоту.

Во-вторых, присматривайтесь к предупреждениям вашего веб-браузера. Если в углу веб-браузера есть иконка замка, то это сигнал, что просматриваемая страница подлинна и недекодирована. Также об опасности могут сообщать всплывающие окна.

В-третьих, старайтесь не совершать денежных транзакций во время подключения к общественной точке доступа. Если такие операции неизбежны, стоит завести вебкошелек, предназначенный исключительно для онлайн транзакций.

И в конце концов, будьте внимательны! «Те, кто совершает атаки Evil twin, рассчитывают на шум и многолюдность, присущие общественным местам. Успешность атаки для хакера заключается в том, что вы не обращаете на него внимания», — подытоживает Джефри Шиллер.

_____________

1 Например, поддельный хотспот, маскирующийся под реально существующий «Моском», может называться «МосКом» или Moscom

Злой двойник

Атака «злой двойник» (англ. Evil twin ) — разновидность фишинга, применяемая в беспроводных компьютерных сетях. [1] Атакующий создает копию беспроводной точки доступа, находящейся в радиусе приема пользователя, тем самым подменяет оригинальную точку доступа двойником, к которому подключается пользователь, открывая злоумышленнику возможность доступа к конфиденциальной информации. [2]

Содержание

Распространенность

В связи с не большой, в сравнении с Европой, плотностью беспроводных сетей в России, данная атака не встречается так часто, как на территории Европы и Америки. Статистика по такому роду атак отсутствует еще и потому, что обнаружить, а тем более запротоколировать, факт хищения информации крайне сложно. Тем не менее беспроводные сети приобретают все большую и большую популярность, поэтому в скором времени угроза от такого рода атак может стать вполне реальной. В особенности атака злой двойник применима к открытым беспроводным сетям, потому что атакующему не нужно предварительно взламывать защищенную сеть с целью получения пароля. [3]

Оборудование

Реализовать атаку «злой двойник» может любой человек, имеющий достаточные знания и подходящее оборудование, например ноутбук с Wi-Fi сетевым адаптером, поддерживающим режим точки доступа. При современном развитии технологий, многие беспроводные адаптеры поддерживают данный режим. [3]

Описание атаки

Защита

Примечания

Литература

Ссылки

Полезное

Смотреть что такое «Злой двойник» в других словарях:

Список эпизодов телесериала «Зачарованные» — В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. Вы можете … Википедия

Список персонажей South Park — Все перечисленные ниже персонажи являются героями мультипликационного телесериала «Южный парк» и полнометражного мультфильма «Саут Парк: большой, длинный и необрезанный». Персонажи указываются лишь однажды, в посвящённом им подразделе. Персонажи … Википедия

Персонажи South Park — Все перечисленные ниже персонажи являются героями мультипликационного телесериала «Южный парк» и полнометражного мультфильма «Саут Парк: большой, длинный и необрезанный». Персонажи указываются лишь однажды, в посвящённом им подразделе. Персонажи … Википедия

Список персонажей «Южного парка» — Все перечисленные ниже персонажи являются героями мультипликационного телесериала «Южный парк» и полнометражного мультфильма «Южный парк: больше, длиннее и без купюр». Персонажи указываются лишь однажды, в посвящённом им подразделе. Персонажи,… … Википедия

Односерийные персонажи South Park — В этой статье приводится перечень и описание односерийных персонажей сериала «South Park». К таковым относятся персонажи, появлявшиеся и игравшие роль в сюжете лишь одной серии сериала. У некоторых из этих героев есть крошечные камео на заднем… … Википедия

Мисс Информация — В этой статье приводится перечень и описание односерийных персонажей сериала «South Park». К таковым относятся персонажи, появлявшиеся и игравшие роль в сюжете лишь одной серии сериала. У некоторых из этих героев есть крошечные камео на заднем… … Википедия

Crash Bandicoot 3: Warped — Обложка североамериканского издания игры Разработчик Naughty Dog Издатель Sony Computer Entertainment … Википедия

Страшная рыбка — Эпизод «Южного парка» Страшная рыбка Spookyfish Два … Википедия

Зловещие мертвецы 3: Армия тьмы (фильм) — Зловещие мертвецы 3: Армия тьмы Army of Darkness Жанр Комедия ужасов Режиссёр Сэм Рэйми Продюсер Дино Де Лаурентис … Википедия

Зловещие мертвецы 3 — Зловещие мертвецы 3: Армия тьмы Army of Darkness Жанр Комедия ужасов Режиссёр Сэм Рэйми Продюсер Дино Де Лаурентис … Википедия

Что такое honeypot?

Возможно, вы уже встречали это слово и гадали, что такое honeypot и как оно помогает защищать ваш компьютер. В этой статье мы расскажем все о ловушках для хакеров и роли этого инструмента в кибербезопасности.

Определение слова honeypot

Дословно honeypot переводится как «горшочек меда». Наряду с honeypot используется выражение honey trap – «медовая ловушка». Эти образы пришли из мира шпионажа: Мата Хари и другие шпионки вступали в романтическую связь с мужчинами, чтобы выведать секретную информацию. Нередко скомпрометированных вражеских агентов шантажировали, и они сообщали все, что знают.

В компьютерном мире термином honeypot называют ловушки для хакеров. Это системы, которые заманивают киберпреступников в западню. Злоумышленники атакуют приманку, и специалисты пользуются этим, чтобы собрать информацию о методах группировки или отвлечь ее от других целей.

Как действуют ловушки

Ловушка имитирует компьютерную систему с приложениями и данными, и киберпреступники принимают ее за настоящую. Например, honeypot может имитировать систему для выставления счетов клиентам компании. Это популярная мишень среди киберпреступников, желающих заполучить номера кредитных карт. За попавшими в ловушку хакерами можно наблюдать, чтобы, изучив их поведение, создать более эффективные способы защиты настоящих систем.

Чтобы сделать ловушки более привлекательными для злоумышленников, их намеренно делают уязвимыми. Например, используют порты, которые можно обнаружить с помощью сканирования, или ненадежные пароли. Уязвимые порты часто оставляют открытыми: так растут шансы, что приманка сработает и преступник отвлечется от защищенных реальных сетей.

Ловушка – не антивирус и не сетевой экран, она не помогает решать конкретные проблемы безопасности. Это скорее информационный инструмент, помогающий изучить существующие и выявить новые угрозы. Используя собранные данные, можно приоритизировать проблемы и правильно распределить ИБ-ресурсы.

Какие бывают ловушки и как они работают

Разные виды киберловушек используются для выявления разных угроз. Их свойства зависят от угрозы, для которой они созданы. У каждой ловушки своя роль в комплексной и эффективной стратегии кибербезопасности.

Почтовые ловушки, или ловушки для спама, помещают поддельный электронный адрес в хорошо спрятанное расположение, где его может найти только автоматический сборщик электронных адресов. Учитывая предназначение такого адреса, можно быть на 100% уверенным, что любое входящее по нему письмо – спам. Все письма, похожие на попавшие в ловушку, можно сразу блокировать, а IP-адрес отправителя заносить в черный список.

Поддельная база данных служит для наблюдения за уязвимостями ПО и обнаружения атак, использующих ненадежную архитектуру систем или метод SQL-инъекции, эксплуатирующих SQL-службы или основанных на злоупотреблении привилегиями.

Ловушка для вредоносного ПО имитирует приложения и API, поощряя атаки вредоносных программ. Атакующие программы подвергаются анализу для разработки защиты или устранения уязвимостей в API.

Ловушка для «пауков» ловит поисковых роботов (так называемых «пауков»), создавая веб-страницы и ссылки, доступные только им. С ее помощью учатся блокировать вредоносных ботов и рекламных поисковых роботов.

Анализируя входящий трафик ловушки, можно:

Киберловушки также делятся на высокоинтерактивные и низкоинтерактивные. Низкоинтерактивные ловушки используют меньше ресурсов и собирают базовую информацию об уровне и типе угрозы и ее источнике. Для их установки обычно нужны лишь некоторые моделированные TCP- и IP-протоколы и сетевые службы. Но такая ловушка не задержит преступника надолго и не позволит подробно изучить его привычки или сложные угрозы.

В то же время высокоинтерактивные ловушки заставляют злоумышленников потратить много времени, а значит, позволяют собрать множество данных об их целях и намерениях, методах работы и используемых ими уязвимостях. Это очень «липкие» ловушки – преступники надолго увязают в базах данных, системах и процессах. В это время исследователи могут отследить, где именно в системе взломщик ищет конфиденциальную информацию, с помощью каких инструментов повышает уровень доступа, какие эксплойты использует для компрометации системы.

Однако высокоинтерактивные ловушки потребляют много ресурсов, а их установка и мониторинг требуют немало усилий и времени. Есть и риски: при отсутствии специального экрана (honeywall) серьезно настроенный и изобретательный хакер может использовать такую ловушку для атаки на другие хосты или для рассылки спама с помощью скомпрометированного устройства.

У каждого из этих двух типов ловушек свое предназначение: низкоинтерактивная предоставляет базовые сведения об угрозах, а высокоинтерактивная дополняет их информацией о намерениях и методах преступников, а также об уязвимостях, которые они используют.

Система анализа угроз с использованием киберловушек помогает компаниям правильно распределять ИБ-ресурсы и выявлять уязвимости своих информационных систем.

Преимущества ловушек

Киберловушки – отличный способ найти уязвимости важных систем. Например, ловушка может не только продемонстрировать, насколько опасны атаки на устройства интернета вещей, но и подсказать, как можно усилить защиту.

Есть несколько причин использовать ловушки вместо того, чтобы пытаться обнаружить атаки на настоящую систему. Так, в ловушке по определению не может быть легитимной активности – любые зафиксированные действия, скорее всего, являются попыткой прозондировать систему или взломать ее.

Можно легко обнаружить закономерности (например, похожие или происходящие из одной страны IP-адреса), свидетельствующие о прочесывании Сети. Такие признаки атаки легко потерять на фоне обычного интенсивного трафика в вашей опорной сети. Большой плюс ловушек в том, что вы вряд ли зафиксируете что-то, кроме вредоносных адресов, что сильно упрощает обнаружение атаки.

Кроме того, киберловушки потребляют очень мало ресурсов и трафика. Им не нужно мощное оборудование – для установки ловушки подойдут старые, никому не нужные компьютеры. Что касается ПО, в онлайн-репозиториях можно найти готовые ловушки, чтобы не тратить время и силы сотрудников на их создание и запуск.

Также киберловушки дают минимум ложноположительных срабатываний, в отличие от традиционных систем обнаружения вторжений (IDS). Опять же, это помогает фокусировать усилия на важных проблемах и не тратить ресурсы впустую. (Кстати, сопоставляя собранные ловушкой данные с данными журналов системы и сетевого экрана, можно настраивать IDS на поиск наиболее релевантных угроз, чтобы снизить число ложноположительных срабатываний. Таким образом, ловушки помогают совершенствовать другие системы кибербезопасности.)

Киберловушки формируют подробное представление о развитии угроз, векторах атак, эксплойтах и вредоносном ПО, а ловушки для спама – также о спамерах и фишинговых кампаниях. В то время как преступники постоянно оттачивают свои методы, ловушки помогают выявлять все новые угрозы и вторжения. Грамотно используя ловушки, можно устранить слепые зоны системы кибербезопасности.

Также ловушки – прекрасный тренажер для сотрудников ИБ-отдела, которые могут в контролируемой среде безопасно изучать методы киберпреступников и разные типы угроз. При этом они могут полностью сосредоточиться на атаках, не отвлекаясь на настоящий трафик.

Ловушки помогают справиться и с внутренними угрозами. Большинство организаций занимаются защитой периметра от проникновений извне. Но если сосредоточиться только на периметре, злоумышленник, миновавший сетевой экран, сможет развернуть полномасштабную деятельность внутри сети.

Сетевой экран не спасет и в том случае, если, например, сотрудник решит перед увольнением похитить файлы. Ловушка не только сообщит ценную информацию о внутренних угрозах, но и покажет уязвимости, например разрешения, открывающие доступ к системе для посторонних.

Наконец, установив ловушку, вы поможете пользователям. Чем дольше хакеры будут заняты приманкой, тем меньше времени у них останется на взлом настоящих систем и тем меньше ущерба они нанесут вам или кому-то еще.

Минусы ловушек

Хотя ловушки помогают совершенствовать меры кибербезопасности, они фиксируют только ту активность, которая нацелена на них. В то же время под прицелом злоумышленников может оказаться не ловушка, а настоящая система. Поэтому важно следить на новостями IT-безопасности, не полагаясь только на приманки.

Хорошая, правильно настроенная ловушка заставит хакера думать, что он получил доступ к реальной системе. В ней все будет, как в жизни: те же предупреждения о входе в систему и окна ввода данных, такое же оформление и логотипы. Однако если злоумышленник поймет, что это фальшивка, он ее не тронет, а атакует другие ваши системы.

Распознав ловушку, преступник может провести ложную атаку, чтобы отвлечь внимание от настоящего эксплойта, нацеленного на ваши производственные системы. Он также может «скормить» ловушке неверные данные.

Что еще хуже, грамотный киберпреступник может использовать ловушку для проникновения в вашу инфраструктуру. Вот почему ловушки никогда не заменят качественную защиту, такую как сетевые экраны и другие системы обнаружения вторжений. Поскольку ловушка может стать основой для атак, необходимо позаботиться о ее безопасности. Экран honeywall может обеспечить базовую защиту ловушки и помешать нацеленным на ловушку атакам проникнуть в настоящие системы.

Помните, задача ловушки – не защитить от взлома, а предоставить вам информацию для правильного распределения ИБ-ресурсов. Сколько бы у вас ни было ловушек, вам необходимо надежное защитное решение, такое как Kaspersky Endpoint Security Cloud. (У «Лаборатории Касперского» есть собственные ловушки для онлайн-угроз, так что вам они не понадобятся.)

В целом, преимущества киберловушек значительно перевешивают риски. Киберпреступников часто воспринимают как далекую и невидимую угрозу. С помощью ловушки вы увидите их действия в режиме реального времени и сможете использовать собранную информацию против них.

Wi-Fi удобен: он позволяет выйти в интернет в библиотеке, в кафе, в автоцентре. Дешев: беспроводные сети можно создавать там, где нельзя протянуть кабели. Но он может быть и опасен. The New Times изучал, чем грозит Wi-Fi российским пользователям

Wi-Fi удобен: он позволяет выйти в интернет в библиотеке, в кафе, в автоцентре. Дешев: беспроводные сети можно создавать там, где нельзя протянуть кабели. Но он может быть и опасен. The New Times изучал, чем грозит Wi-Fi российским пользователям