Exposure notifications что это

Как включить или отключить системное отслеживание COVID-19 в iPhone на iOS 13.5

Компания Apple представила новую бета-версию iOS 13.5 (ранее iOS 13.4.5), одновременно объявив о начале общедоступного тестирования. Каждый заинтересованный может помочь в борьбе против пандемии COVID-19. Важность готовящегося обновления заключается в доступности специального API для фирменной технологии отслеживания заболевших коронавирусом, которая разрабатывается совместно с Google. Запуск системы перенесли на конец апреля, поэтому он в итоге состоялся даже быстрее, чем планировалось первоначально.

Системное отслеживание COVID-19 на iPhone — что это и как работает

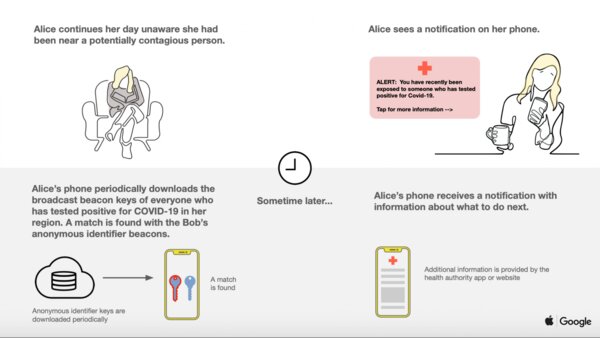

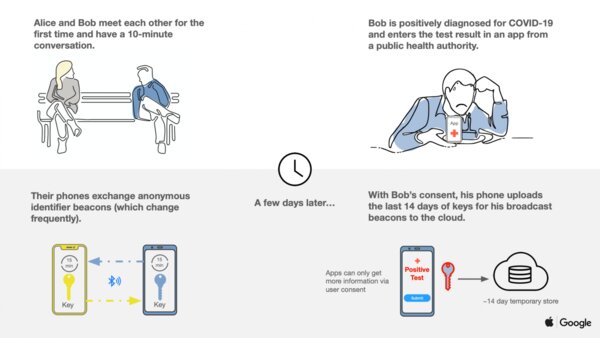

Функция называется «Ведение журнала контактов с COVID-19» (COVID-19 Exposure Notifications) и включена на программном уровне по умолчанию в iOS 13.5. Нововведение использует протокол Bluetooth Low Energy (BLE), чтобы выявлять людей с положительным результатом теста на наличие коронавирусной инфекции из федеральной базы по COVID-19 и уведомлять о возможном контакте с заражённым. Данные передаются в виде анонимных идентификаторов в зашифрованном виде.

Для полноценной работы технологии необходимо скачать официальное приложение министерства здравоохранения в своём регионе проживания. Потребуется разрешить доступ к обмену данными через Bluetooth, а также подтвердить согласие на их отправку и использование. Участие полностью добровольное и конфиденциальное. Текущая концепция представляет собой первый этап, позволяющий задействовать миллиарды смартфонов с целью оперативного отслеживания социальных контактов по всему миру.

Второй этап разработки выведет технологию на следующий уровень — она сможет работать без стороннего программного обеспечения. Соответствующую функциональность на основе Bluetooth нативно встроят в операционные системы Android и iOS. Данное решение планируется реализовать в ближайшие месяцы, но не позднее конца 2020 года. Таким образом, отслеживание заболевших коронавирусом станет частью ближайших выпусков Android 11 и iOS 14.

Exposure Notification

Apple and Google have jointly created the ExposureNotification framework to help governments and public health authorities reduce the spread of COVID-19 through contact tracing, with user privacy and security core to the design. Public health authorities can use this framework to create apps that enable users to take measures to protect themselves and help others. Consistent with our privacy principle of transparency, we are publishing reference documentation, detailed specifications, and source code for the ExposureNotification framework.

Framework Reference

Discover how to integrate the ExposureNotification framework into your app.

Specification

Read the specifications that define Exposure Notification, including Bluetooth and cryptography.

Source Code

Download published source code to learn how Apple implements the internals of Exposure Notification.

On-Device Venue Check-in

Learn about adding venue check-in capabilities using on-device sharing in an Exposure Notification app.

Off-Device Venue Check-in

Learn about adding venue check-in capabilities using off-device sharing in an Exposure Notification app.

Developer Footer

Apple Inc.

Exposure Notification Sample Code License Agreement

IMPORTANT: This Apple software is supplied to you by Apple Inc. («Apple») in consideration of your agreement to the following terms, and your download, use, installation, modification or redistribution of this Apple software constitutes acceptance of these terms. If you do not agree with these terms, please do not download, use, install, modify or redistribute this Apple software.

In consideration of your agreement to abide by the following terms, and subject to these terms, Apple grants you a personal, non-exclusive license, under Apple’s copyrights in this original Apple software (the «Apple Software»), to use, reproduce, modify and redistribute the Apple Software, with or without modifications, in source and/or binary forms; provided that if you redistribute the Apple Software in its entirety and without modifications, you must retain this notice and the following text and disclaimers in all such redistributions of the Apple Software. Neither the name, trademarks, service marks or logos of Apple Inc. may be used to endorse or promote products derived from the Apple Software without specific prior written permission from Apple. Except as expressly stated in this notice, no other rights or licenses, express or implied, are granted by Apple herein, including but not limited to any patent rights that may be infringed by your derivative works or by other works in which the Apple Software may be incorporated.

The Apple Software is provided by Apple on an «AS IS» basis. APPLE MAKES NO WARRANTIES, EXPRESS OR IMPLIED, INCLUDING WITHOUT LIMITATION THE IMPLIED WARRANTIES OF NON-INFRINGEMENT, MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE, REGARDING THE APPLE SOFTWARE OR ITS USE AND OPERATION ALONE OR IN COMBINATION WITH YOUR PRODUCTS.

IN NO EVENT SHALL APPLE BE LIABLE FOR ANY SPECIAL, INDIRECT, INCIDENTAL OR CONSEQUENTIAL DAMAGES (INCLUDING, BUT NOT LIMITED TO, PROCUREMENT OF SUBSTITUTE GOODS OR SERVICES; LOSS OF USE, DATA, OR PROFITS; OR BUSINESS INTERRUPTION) ARISING IN ANY WAY OUT OF THE USE, REPRODUCTION, MODIFICATION AND/OR DISTRIBUTION OF THE APPLE SOFTWARE, HOWEVER CAUSED AND WHETHER UNDER THEORY OF CONTRACT, TORT (INCLUDING NEGLIGENCE), STRICT LIABILITY OR OTHERWISE, EVEN IF APPLE HAS BEEN ADVISED OF THE POSSIBILITY OF SUCH DAMAGE.

Copyright (C) 2021 Apple Inc. All Rights Reserved.

I agree to the terms and conditions of the above Exposure Notification Sample Code License Agreement.

Система отслеживания контактов с носителями COVID-19 заработала в России

В магазинах приложений Google Play и App Store появилось приложение для отслеживания контактов с людьми, зараженными инфекцией COVID-19, выпущенное Минцифры России. На это обратило внимание издание «Открытые медиа». Приложение работает на основе API от Google и Apple, позволяющего анонимно отслеживать контакты через Bluetooth.

По состоянию на ноябрь 2020 года многие разработчики вакцин от COVID-19 дошли до третьей фазы испытаний или даже завершили ее, однако массовая вакцинация, вероятно, начнется лишь в 2021 году. В это время бороться с распространением инфекции помогают пассивные методы: социальное дистанцирование, ношение масок и отслеживание контактов здоровых людей с зараженными и распространяющими инфекцию. Последний пункт самый сложный в реализации. Еще весной разработчики Apple и Google объединили усилия и создали анонимную систему отслеживания контактов с переносчиками COVID-19, работающую на практически всех современных смартфонах, которые люди, как правило, постоянно держат при себе.

Она работает на уровне операционной системы (начиная с версий Android 6.0 и iOS 13.5), включается только добровольно и устроена следующим образом. После активации системы смартфон начинает в фоновом режиме транслировать через Bluetooth свой идентификатор. Он создается случайным образом и шифруется локальным ключом на устройстве, который меняется каждый день, а сам идентифицатор меняется несколько раз в час. Параллельно с этим смартфон собирает идентификаторы окружающих его устройств, владельцы которых присоединились к системе. Радиус работы системы составляет около десяти метров.

Если владелец получил положительный тест на COVID-19, он может уведомить об этом приложение для отслеживания контактов. В этот момент приложение загружает на сервер ключи шифрования Bluetooth-сообщений, которые смартфон использовал последние 14 дней. Смартфоны других людей периодически загружают с сервера новые списки идентификаторов зараженных и сравнивают их со своим списком идентификаторов за последние 14 дней. Если совпадение обнаружено, человек получает уведомление, что он мог заразиться и ему стоит сдать анализ. Помимо самого факта контакта приложение расскажет о том, когда случился контакт, как долго он длился и как близко находились два смартфона (по уровню Bluetooth-сигнала). Таким образом, система на уровне API сохраняет анонимность, но при этом позволяет предупредить потенциально контактировавших с больным людей.

СОДЕРЖАНИЕ

Техническая спецификация

Как правило, протоколы цифрового отслеживания контактов выполняют две основные функции: ведение журнала регистрации и сообщение о заражении. Уведомление об обнаружении только определяет ведение журнала встреч, которое является децентрализованной архитектурой, при этом большая часть отчетов о заражении, в настоящее время централизованная, делегируется отдельным реализациям приложений.

Полученные ключи затем передаются протоколу, где каждый клиент индивидуально ищет совпадения в своей локальной истории встреч. Если обнаруживается совпадение, отвечающее определенным параметрам риска, приложение уведомляет пользователя о потенциальном заражении. Google и Apple намерены использовать полученную мощность сигнала ( RSSI ) сообщений радиомаяка в качестве источника для определения близости. RSSI и другие метаданные сигналов также будут зашифрованы для защиты от атак деанонимизации.

Версия 1.0

После того, как зарегистрированный орган здравоохранения подтвердил заражение пользователя, ежедневный ключ отслеживания пользователя за последние 14 дней загружается на центральный сервер отчетов. Затем клиенты загружают этот отчет и индивидуально пересчитывают каждый идентификатор скользящей близости, использованный в отчетном периоде, сопоставляя его с локальным журналом встреч пользователя. Если соответствующая запись найдена, значит, контакт был установлен, и приложение представляет пользователю уведомление, предупреждающее его о возможном заражении.

Версия 1.1

Версия 1.2

Версия 1.2 протокола идентична версии 1.1, за исключением незначительных изменений терминологии.

Конфиденциальность

Сохранение конфиденциальности упоминалось как главный компонент протокола; он разработан таким образом, что невозможно получить личную информацию о пользователе или его устройстве. Приложениям, реализующим уведомление об обнаружении, разрешено собирать личную информацию от пользователей только на добровольной основе. Пользователь должен получить согласие, чтобы включить систему или опубликовать положительный результат через систему, а приложениям, использующим систему, запрещается собирать данные о местоположении. В качестве дополнительной меры компании заявили, что они прекратят действие протокола по регионам, как только они определят, что он «больше не нужен».

Фонд Electronic Frontier Foundation выразил озабоченность по поводу того, что протокол был уязвим для «атак связывания», когда достаточно дееспособные третьи стороны, которые регистрировали трафик радиобуев, могут задним числом превратить эту информацию в информацию отслеживания только для тех областей, в которых они уже зарегистрировали радиомаяки, для ограниченный период времени и только для пользователей, которые раскрыли свой статус COVID-19, после того, как был раскрыт набор ежедневных ключей шифрования устройства.

Развертывание

Приложения для уведомления о воздействии могут быть выпущены только органами общественного здравоохранения. Чтобы предотвратить фрагментацию, каждая страна обычно ограничивается одним приложением, хотя Apple и Google заявили, что они будут применять региональные подходы, если страна решит это сделать.

1 сентября 2020 года консорциум анонсировал «Экспресс-уведомления о воздействии» (EN Express), систему, предназначенную для облегчения принятия протокола органами здравоохранения за счет устранения необходимости разрабатывать приложение самостоятельно. В рамках этой системы орган здравоохранения предоставляет параметры, специфичные для их реализации (такие как пороговые значения, брендинг, обмен сообщениями и ключевые серверы), которые затем обрабатываются для создания необходимой функциональности. В Android эти данные используются для создания приложения, в то время как в iOS функциональность интегрирована непосредственно на системном уровне в iOS 13.7 и новее без специального приложения. 14 декабря 2020 года Apple выпустила iOS 12.5, которая обеспечила поддержку уведомлений об экспозиции для старых iPhone.

В июне 2021 года Google столкнулся с обвинениями в том, что он автоматически загрузил приложение Massachusetts MassNotify на устройства Android без согласия пользователя. Google пояснил, что на самом деле он не загружал приложение на пользовательские устройства, и что сервисы Google Play использовались для развертывания профиля конфигурации EN Express, что позволяет активировать его из раздела Уведомление о воздействии приложения Настройки Google по подписке. основание.

Принятие

Канада запустила приложение COVID Alert, разработанное совместно с BlackBerry Limited и Shopify 31 июля в Онтарио.

В мае 2020 года Covid Watch запустила первый пилотный проект по калибровке и бета-тестированию API-интерфейсов GAEN в США в Университете Аризоны. В августе 2020 года приложение было публично запущено для поэтапного развертывания в штате Аризона.

19 августа 2020 г. (выпущено)

9 ноября 2020 г. (по штату)

Альтернативы

Некоторые страны, например Франция, применяют централизованные подходы к отслеживанию цифровых контактов, чтобы вести учет личной информации, которая может использоваться для помощи в расследовании дел. В апреле 2020 года французское правительство попросило Apple разрешить приложениям выполнять операции Bluetooth в фоновом режиме, что позволило бы правительству создать свою собственную систему, независимую от уведомления о воздействии.

9 августа канадская провинция Альберта объявила о планах перехода на систему оповещения COVID на основе EN из своего приложения ABTraceTogether на основе BlueTrace. Этого не произошло, и 6 ноября премьер Альберты Джейсон Кенни объявил, что провинция не будет этого делать, утверждая, что ABTraceTogether «с нашей точки зрения, просто лучший и более эффективный инструмент общественного здравоохранения», и что они будут обязаны откажитесь от ABTraceTogether, если они действительно переключились. Британская Колумбия также отказалась принять оповещение о COVID, а провинциальный санитарный врач Бонни Генри заявила, что оповещение о COVID было слишком «неконкретным».

В США такие штаты, как Калифорния и Массачусетс, отказались от использования этой технологии, выбрав отслеживание контактов вручную. Позже Калифорния изменила курс и приняла систему в декабре 2020 года.

Китайский поставщик Huawei (который не может включать программное обеспечение Google в свои текущие продукты Android из-за санкций США) добавил API-интерфейс DP-3T на уровне ОС, известный как «Контактный щит», в свой стек мобильных сервисов Huawei в июне 2020 года, что, по заявлению компании, предназначено. для взаимодействия с Уведомлением о воздействии.

Магия электронной маски: анализ системы COVID Exposure Notifications

С чего все началось

Многие знакомые просили меня посмотреть на чешское приложение для трекинга зараженных ковидом, под названием eRouška (буквальный перевод с чешского еМаска). Вокруг этого приложения ходит много слухов. Например, что злобное правительство решило установить тотальный контроль над своими гражданами и навязывает им это приложение. Я вообще не сторонник теорий заговора, но действительно стало интересно. Приложение использует Bluetooth для коммуникации с другими устройствами, находящимися в зоне действия. Записывает эти данные в свою базу и получает обновления с сервера. Если был контакт с зараженным, присылает оповещение. Ходили слухи, что после этого оповещения сразу же сажают на карантин.

История

Первая версия приложения была просто ужасной, как и все приложения подобного типа, разработанные в разных странах. Приложение очень долго не могло попасть в App Store, лишь где-то через месяц у разработчиков получилось как-то его допилить. Потом выяснилось, что на устройствах Apple оно толком и не работало, только сжирало батарейку. Для регистрации на сервере нужно было ввести номер телефона и получить на него SMS-ку. Что уже позволяло Минздраву узнать, кто контактировал с зараженным. Особой популярности это приложение не получило и чешское правительство было вынуждено признать, что проект провалился.

Google и Apple

Посмотрев на этот бардак, Google и Apple решили скооперироваться и создали свое API для написания подобных приложений. Что, кстати, породило вторую волну теорий заговора. Например, после апдейта iOS до версии 13.5 появилась страшная настройка: Exposure Notifications, да еще и с иконкой коронавируса.

5G, Билл Гейтс, чипирование – все это крутилось в головах людей и не давало покоя. А теперь и в айфончике «нас посчитали». На самом деле настройка просто активирует API для приложений трекинга и по умолчанию эта она выключена. На базе этого API и написана вторая версия приложения eRouška. Дальше пойдут технические детали и «обычным пользователям» я рекомендую сразу же спуститься вниз страницы, где приложение будет описано с точки зрения пользователя и будут интересные выводы. Ну а если вас не пугают такие слова, как AES, SHA-256 и HMAC, читаем дальше!

Исследование

Традиционно я посмотрел и исходный код, и обмен приложения с сервером. После чего понял, что в этом нет никакого смысла и надо просто прочитать документацию и изучить систему, разработанную Apple и Google. Практически вся работа происходит на сервере Google, через сервисы Google Play. Сервер чешского Минздрава задействуется только в том случае, если есть положительный результат теста на ковид. Извините, такого пока со мной не случалось. Но дальше будет еще интересная статистика, которую я получил в процессе анализа данных.

Bluetooth

Система построена на базе «маяков» BLE (Bluetooth Low Energy Beacon). Изначально эта технология проектировалась для защиты предметов от утери-кражи, а также для навигации в помещениях. В 2013 году Apple представила свою технологию iBeacon, а в 2019, с релизом iOS 13, задействовала эти маяки для поиска устройств через Find My. Год назад никто не думал, что эти маяки будут использовать для борьбы с вирусом. Bluetooth устройство при этом работает в broadcast режиме, передавая в эфир определенные данные. Устройства, находящиеся рядом, могут эти данные прочитать и как-то использовать, в том числе и передать дальше. Вот такими виртуальными рукопожатиями и обмениваются устройства, отслеживая контакты с зараженными ковидом.

Как обеспечивается приватность

Конечно же, в новом приложении уже нет номера телефона и SMS-ки для активации. Все, что нужно сделать, это запустить приложение и разрешить устройству использовать API Exposure Notifications. В любой момент приложение можно поставить на паузу. Каждый день на устройстве генерируется Temporary Exposure Key (TEK) – абсолютно случайный набор из 16 байт. Но и он не передается в эфир, чтобы исключить атаку с перехватом кода и его эмуляцией на другом устройстве. В эфир передается Rolling Proximity Identifier (RPI). Этот идентификатор меняется каждые 10 минут, что делает перехват траффика бессмысленным. Сначала из TEK при помощи алгоритма HKDF генерируются два ключа.

шифрования: RPI Key и AEM Key. Ключом RPI мы шифруем текущее время, измеряемое в 10-минутных интервалах. А ключом AEM шифруем метаданные. Насколько я понял из описания системы, metadata пока не используется и является резервным параметром для будущих версий. Далее мы берем текущее время, добавляем к нему еще несколько байт padding-а и шифруем его нашим RPI ключом. Провести обратное преобразование из RPI в TEK практически невозможно, теоретически это займет много миллионов лет даже с использованием всех компьютерных мощностей на планете.

Схема формирования RPI

База зараженных

TEK остается секретным до того момента, когда нужно сообщить о том, что человек заражен ковидом. После этого, с согласия пользователя, его ключ публикуется в базе. Эта база хранится на серверах Google Play и приложение делает такие запросы для ее получения:

Индекс содержит список файлов, всего их 14:

Скачиваем сами файлы

Имя файла — это временной промежуток, равный одним суткам. Внутри зип архива находятся два файла: export.bin и export.sig. Первый файл содержит protobuf со структурой, в которую входит немного служебной информации и, собственно, список ключей TEK. Для каждого человека здесь будет до 14 ключей, так как подразумевается, что за 2 недели до положительного теста он мог быть носителем заразы. Анализ структуры показал, что каждый ключ занимает 31 байт, поэтому по размеру файла можно примерно прикинуть, сколько зараженных система обнаружила за день. Об этом чуть позже.

Определение контакта с зараженным

Итак, на устройстве у нас есть свежие базы TEK, а также огромная коллекция RPI вместе с информацией об уровне сигнала Bluetooth, по которому примерно можно определить расстояние. Эти данные, кстати, интерпретируются так, как выберет Минздрав той страны, в которой внедрена система. Например, авторы приложения eRouška утверждают, что в Чехии опасным считается контакт длительностью больше 15 минут на расстоянии меньше, чем 2 метра. В других странах это может быть по-другому. Проверка контактов осуществляется исключительно в самом приложении и эти данные никуда не передаются. Приложение просто сообщает пользователю о возможном контакте с зараженным. Для проверки приложение берет все скачанные TEK и повторяет для них ту же процедуру, которую я описывал в разделе «Как осуществляется приватность». То есть, мы берем TEK, время, метаданные и заново считаем все RPI, которые мог передать в эфир телефон зараженного. Дальше простая процедура сравнения и фильтрация по времени контакта и расстоянию.

Приложение с точки зрения пользователя

Пользователь ставит приложение и забывает про него. Все работает в фоновом режиме. До тех пор, пока не возникнет две ситуации:

Система обнаружила возможный контакт с зараженным. Будет просто предупреждение от приложения. Приложение никому об этом не сообщает, кроме пользователя. Дальше уже пользователь сам решает, что ему делать. Он может пойти сдать тест, может ограничить на время контакты с другими людьми, может вообще ничего не делать. Это его социальная ответственность.

Пользователь по какой-либо причине сдал тест, и он оказался положительным. В этом случае на телефон пользователя приходит два SMS сообщения: о том, что тест положительный, и код верификации для приложения eRouška. Дальше опять же решение за пользователем. Он может просто проигнорировать этот код и ничего за это не будет. Либо может опубликовать свои анонимные ключи в базе. Для этого он просто вводит полученный код в приложение, и оно передает ключи на сервер.

Немного выводов

Первое, что могу сказать: система сделана очень грамотно и действительно обеспечивает анонимность. Поставить приложение несложно, и оно абсолютно ни к чему не обязывает. Использование BLE маяков не приводит к существенному расходу батареи. И возможно, кому-то будет спокойнее психологически видеть, что контактов с зараженными не было. Но, с другой стороны, придется понервничать, если выяснится, что контакт был.

Согласно данным Google Play, приложение для Андроида скачали больше миллиона жителей Чехии. Для iOSтаких данных нет, но думаю, что цифра в разы меньше. Таким образом, приложение установлено у 12-15% чехов. Конечно же, я не мог не посмотреть, сколько в базе зараженных. Итак, в день, когда официальная статистика говорила о 15664 положительных тестах, в базу попало около 500 ключей пользователей. Из этого сложно сделать какой-то вывод, но видно, что далеко не все пользователи приложения публикуют свои ключи.

А теперь я немножко включу профессиональную паранойю и все же напишу немного слов в стиле «а что, если…» Мы занимаемся разработкой софта для компьютерных криминалистов, и я немного порассуждаю на тему, как теоретически можно использовать эту систему для расследований. Ну или как это могут использовать «плохие парни». В системе все хорошо до тех пор, пока в наших руках не оказалось само устройство. Или, еще лучше, два устройства от двух подозреваемых. Например, они говорят, что вообще друг друга не знают и никогда не видели. Но на устройстве есть масса информации, которая может доказать, что это не так. Как известно, iPhone хранит внутреннюю базу координат, из которой можно определить местоположение телефона в определенный момент времени. Более того, наш подозреваемый может еще пользоваться фитнес трекерами, которые определяют даже количество шагов. Но GPS координаты не настолько точны, чтобы сделать вывод, что люди находились рядом друг с другом. А вот те самые RPI, полученные через BLE beacons, скажут нам, что люди были очень близко друг к другу. Плюс, мы сами можем определить, были ли у подозреваемого контакты с зараженными ковидом, хотя для криминалистики это не такая существенная информация. Конечно же, на всех современных устройствах информация защищена от несанкционированного доступа. Но есть очень много уязвимостей, которыми успешно пользуются как эксперты-криминалисты, так и криминал. Более того, пользователь может сам оставить свое устройство открытым, достаточно не установить на него пароль доступа. И даже если он стоит, устройство может быть изъято в разлоченном виде.

Поэтому берегите свои данные. Пользуйтесь современными устройствами, ставьте стойкие пароли, не оставляйте разблокированное устройство без присмотра. Этот совет универсален и пригодится в любой ситуации. И не болейте, конечно же!