Extension channel mikrotik что это

MikroTik CAPsMAN, централизованная настройка и управление точками доступа Wi-Fi

Настройка Wi-Fi в MikroTik хоть и отличается от настроек в других устройствах, но не вызывает каких-либо затруднений, особенно после второго или третьего устройства. Но если на одной площадке надо развернуть несколько точек доступа Wi-Fi, то вместо индивидуальной настройки каждой точки лучше воспользоваться централизованной настройкой и управлением с помощью CAPsMAN.

Настройка CAPsMAN

Аналогично настраивается канал на 5GHz.

Список частот 2.4GHz:

| Канал | Частота (MHz) |

|---|---|

| 1 | 2412 |

| 2 | 2417 |

| 3 | 2422 |

| 4 | 2427 |

| 5 | 2432 |

| 6 | 2437 |

| 7 | 2442 |

| 8 | 2447 |

| 9 | 2452 |

| 10 | 2457 |

| 11 | 2462 |

| 12 | 2467 |

| 13 | 2472 |

Список частот 5GHz:

| Канал | Частота (MHz) |

|---|---|

| 36 | 5180 |

| 40 | 5200 |

| 44 | 5220 |

| 48 | 5240 |

Стандарты IEEE 802.11:

При использовании нескольких SSID необходимо создать профиль безопасности для каждого из них.

Аналогично создаем конфигурацию для 5GHz, получится по два профиля конфигурации для каждого SSID при использовании каналов 2.4GHz и 5GHz.

На каждый дополнительный SSID необходимо создать свои профили конфигурации.

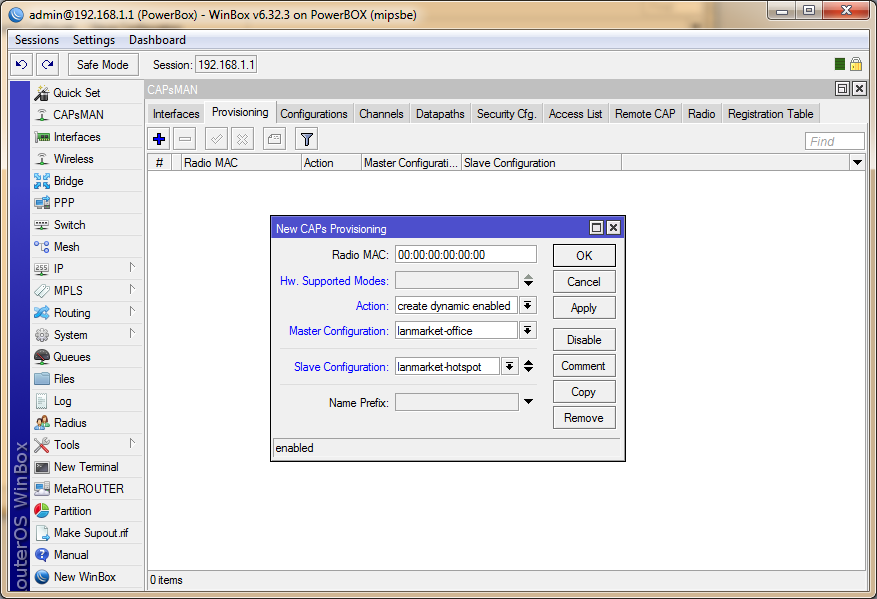

Создаем подобную конфигурацию для интерфейсов 5GHz. Если необходимо создать на радиоинтерфейсе дополнительный виртуальный интерфейс со своим SSID, то в поле Slave Configuration добавляем подготовленную для этого конфигурацию.

Подключение точек доступа к контроллеру CAPsMAN

Подключение удаленных точек доступа. Удаленные точки доступа подключаются аналогично локальным, выбираются интерфейсы и указывается IP адрес устройства с развернутым контроллером CAPsMAN.

На случай смены контроллера или изменения его IP адреса, чтобы не перенастраивать все точки в поле Discovery Interface достаточно указать интерфейс, на котором следует искать контроллер.

Заключение

После подключения к сети, состоящей из нескольких точек доступа, при ослаблении качества сигнала с точкой, к которой подключен клиент, переключение на точку с лучшим качеством сигнала произойдет автоматически. При переключении происходит отключение от одной точки и после этого подключение к другой, технология Wi-Fi не поддерживает так называемый бесшовный роуминг.

Если у вас не квартира студия где для покрытия достаточно одного роутера с Wi-Fi, то рекомендую сразу настраивать CAPsMAN, т.к. в будущем, если понадобится расширение покрытия, это сэкономит время на настройке.

Построение сети HotSpot на Mikrotik. Настройка CAPsMAN.

Чуть ранее мы опубликовали инструкцию по созданию и настройке HotSpot на маршрутизаторах Mikrotik под управлением операционной системы RouterOS. В рамках предыдущей публикации был рассмотрен вариант самого простого конфигурирование точек доступа. Пришло время рассмотреть инструмент CAPsMAN, который позволяет осуществлять централизированное управление большим количеством точек доступа.

Обратите внимание! В основе этой публикации лежит конфигурация HotSpot, описанная в предыдущей публикации.

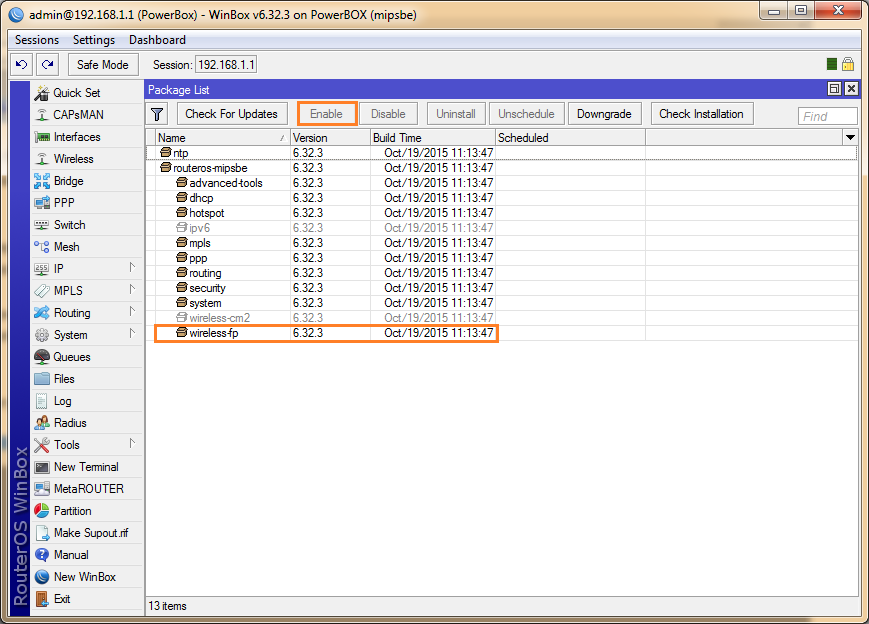

Пакет CAPsMAN предустановлен на большинство маршрутизаторов Mikrotik. Проверить его наличие можно в разделе System – Packages, пакет wireless-fp. При активации wireless-fp, стандартный пакет wireless будет отключен.

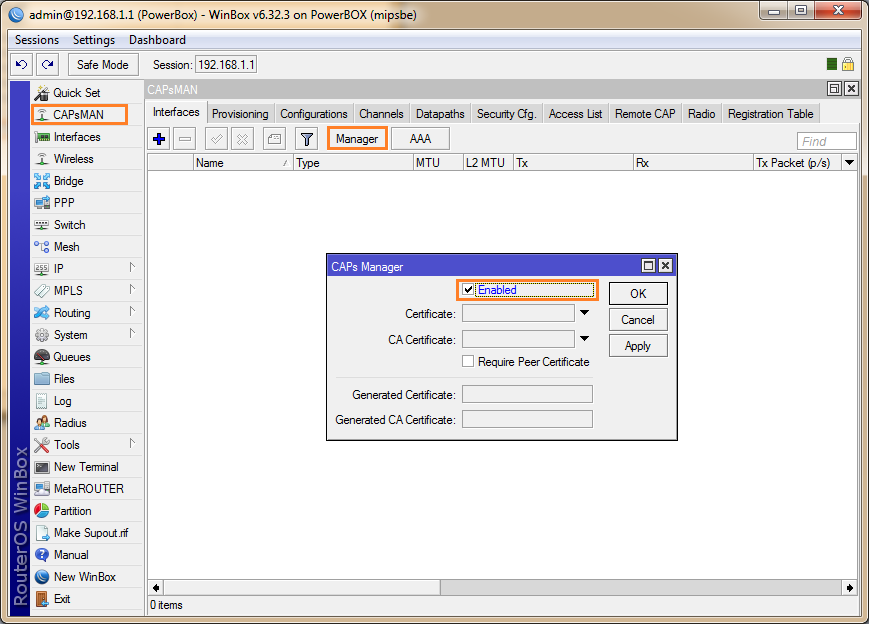

После активации пакета и перезагрузки маршрутизатора, в меню появится раздел CAPsMAN. Открываем его и нажимаем кнопку «Manager», в появившемся окне необходимо установить опцию «Enabled» для включения сервера.

Дальнейшую конфигурацию можно производить в разной последовательности и разными методами, как прямо указав параметры в основном меню, так и используя дополнительные профили. Для примера мы будем использовать более сложное конфигурирование с дополнительными профилями.

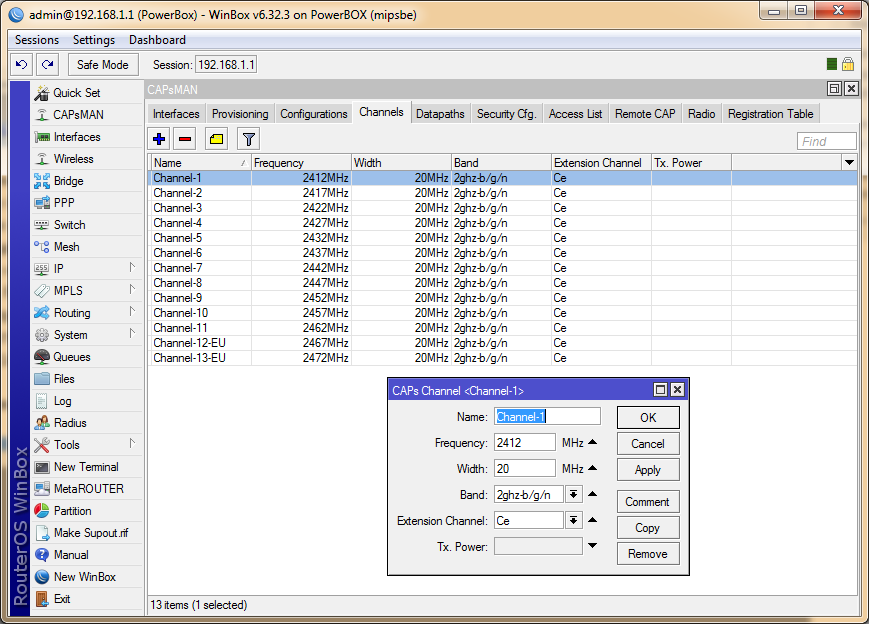

Первым делом, настроим список беспроводных каналов. Для этого открываем вкладку Channels (каналы) и добавляем существующие стандартные каналы для частоты 2.4 ГГц. Этого можно и не делать, но если у вас большое количество точек доступа и некоторые из них вы предлагаете использовать на разных каналах, удобнее всего оперировать номерами каналов, а не их частотой.

Ниже приведен список стандартных каналов.

| Номер канала | Частота, МГц |

| 1 | 2412 |

| 2 | 2417 |

| 3 | 2422 |

| 4 | 2427 |

| 5 | 2432 |

| 6 | 2437 |

| 7 | 2442 |

| 8 | 2447 |

| 9 | 2452 |

| 10 | 2457 |

| 11 | 2462 |

| 12 | 2467 |

| 13 | 2472 |

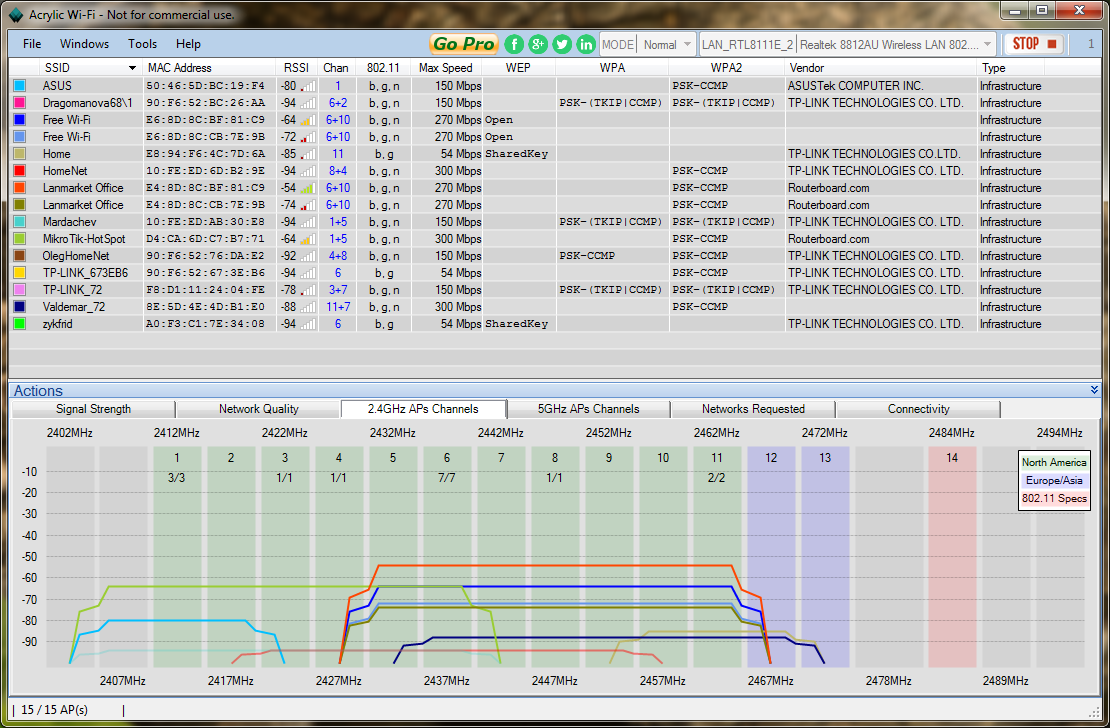

Как вы, наверное, заметили, каналы идут с шагом в 5 МГц, хотя на практике точка доступа работает с шириной канала 20/40 МГц. При этому полностью либо частично затрагиваются соседние каналы. Из-за особенностей модуляции, неперекрывающимися каналами в диапазоне 2.4 ГГц являются только 1, 6 и 11.

Каналы с 1 по 11 используются по всему миру для устройств Wi-Fi 802.11 b/g/n. Канал 12 и 13 разрешены к применению в Европе и странах Азии, при этом в США эти каналы разрешено использовать только для маломощных устройств и антенн по причине возможного перекрытия со специальным 14-м каналом. Ряд устройств может вообще не поддерживать эти каналы, что необходимо учитывать при конфигурировании оборудования. Сам 14-й канал разрешен к применению только в Японии.

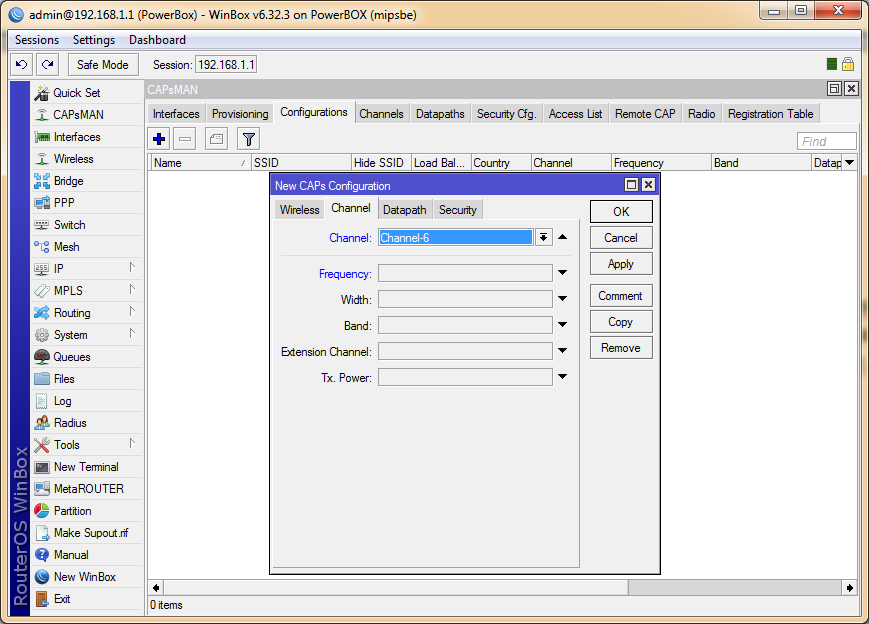

Для примера мы добавили все 13 каналов. При этом вы можете использовать следующие дополнительные настройки.

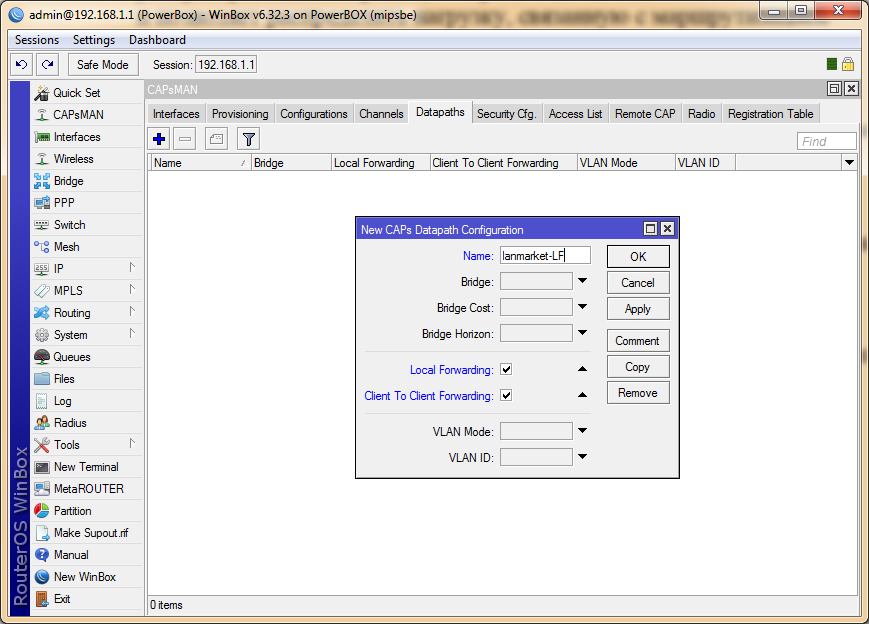

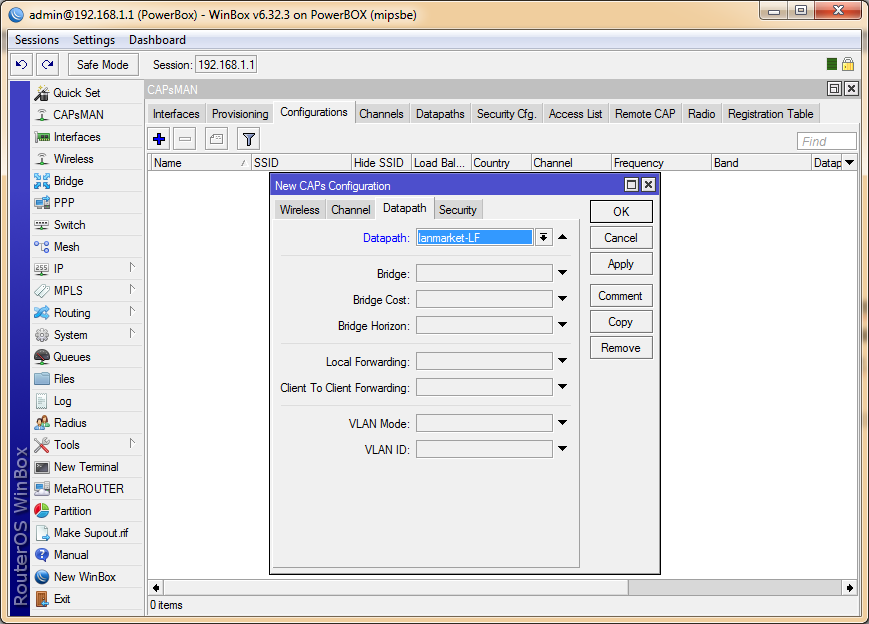

Раздел Datapaths (потоки данных) предназначен для опытных администраторов, он позволяет установить режим обработки данных, а также задавать VLAN.

Существуют 2 основные варианта конфигурирования:

Если вы используете Virtual AP, каждая точка доступа может одновременно использовать сразу 2 режима – для каждой беспроводной сети свой.

Для своей сети мы указываем режим Local Forwarding и разрешаем клиентам обмениваться данными – Client to Client Forwarding. Для работы в режиме Manager Forwarding опцию Local Forwarding необходимо снять и заведомо выбрать мост (параметр Bridge), в который необходимо подключать CAP.

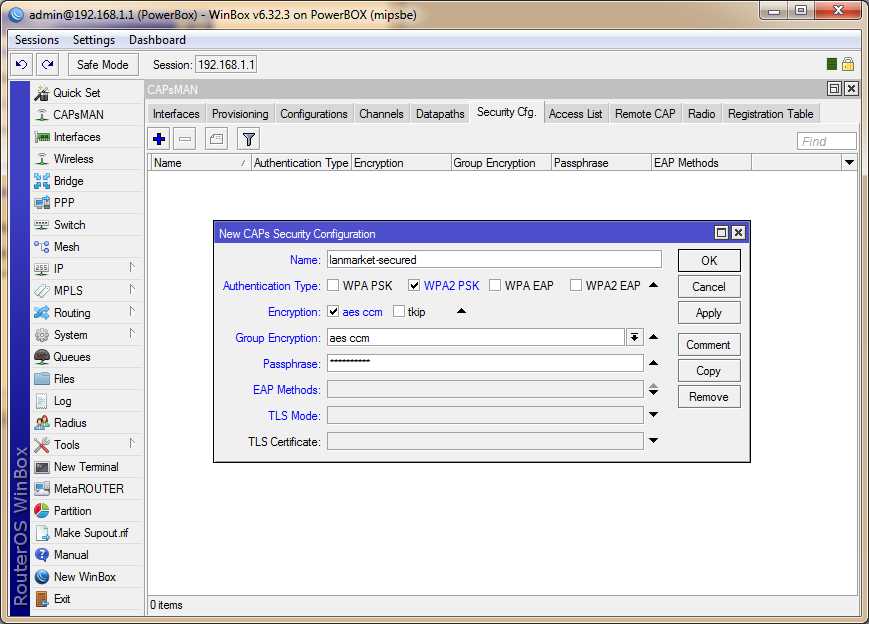

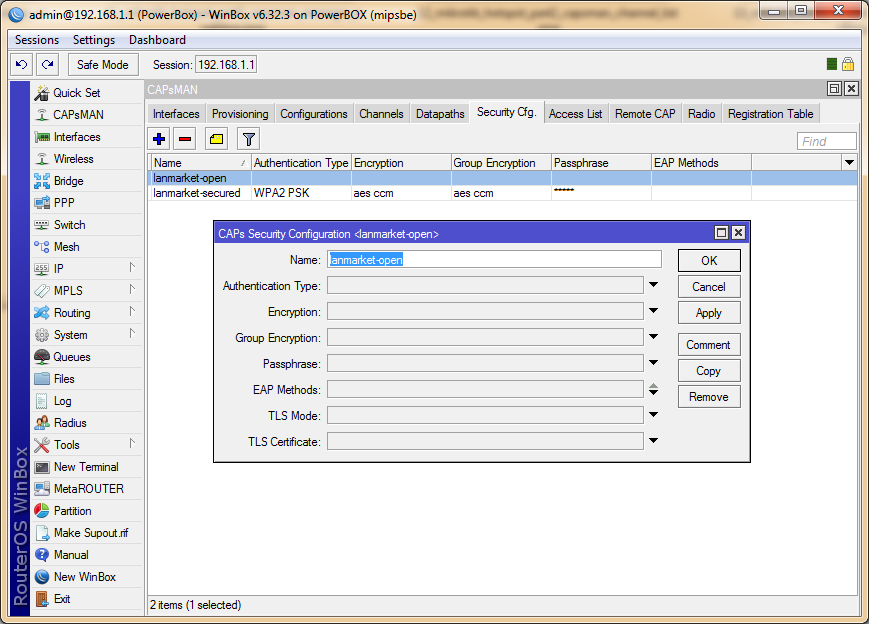

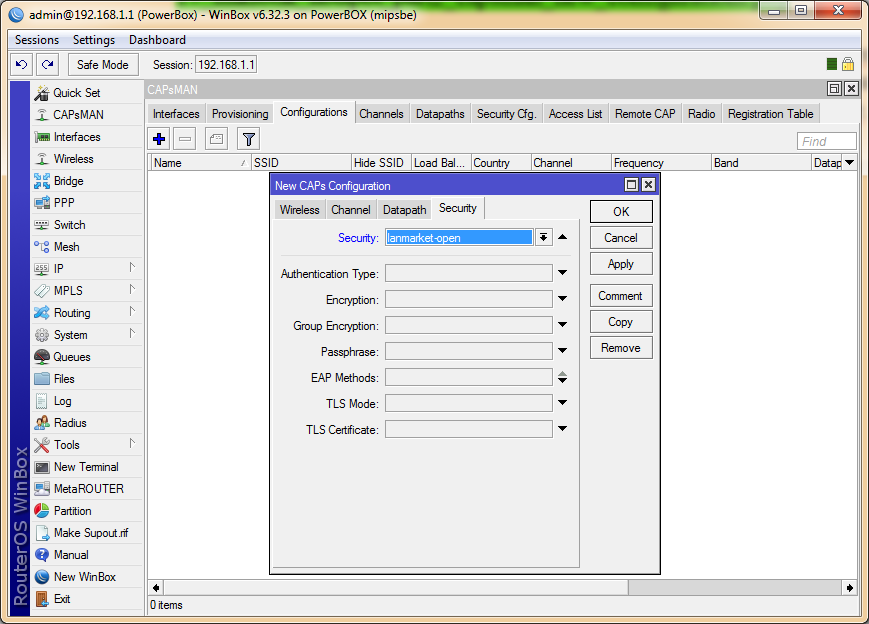

Переходим к настройкам безопасности, для чего открываем вкладку Security Cfg. Здесь необходимо создать профиль с настройками безопасности беспроводной сети, либо несколько профилей, если предполагается использование нескольких сетей.

Параметры вполне стандартные и в особом разъяснении не нуждаются. Первый профиль использует аутентификацию WPA2 и шифрование AES, второй профиль – полностью открытая сеть (Open).

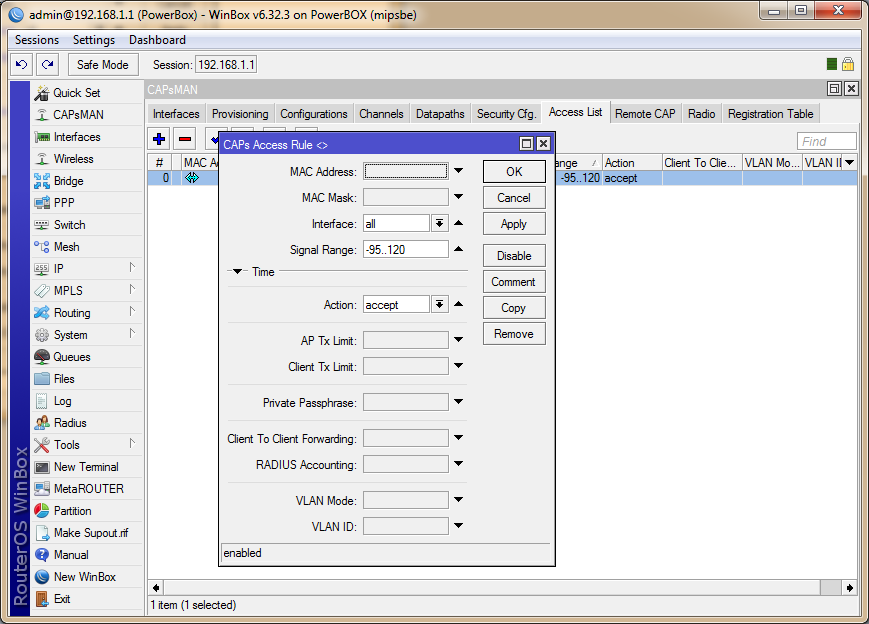

Раздел Access List позволяет создать дополнительные правила для клиентов Например, можно принимать или отбрасывать клиентов по MAC и/или уровню сигнала.

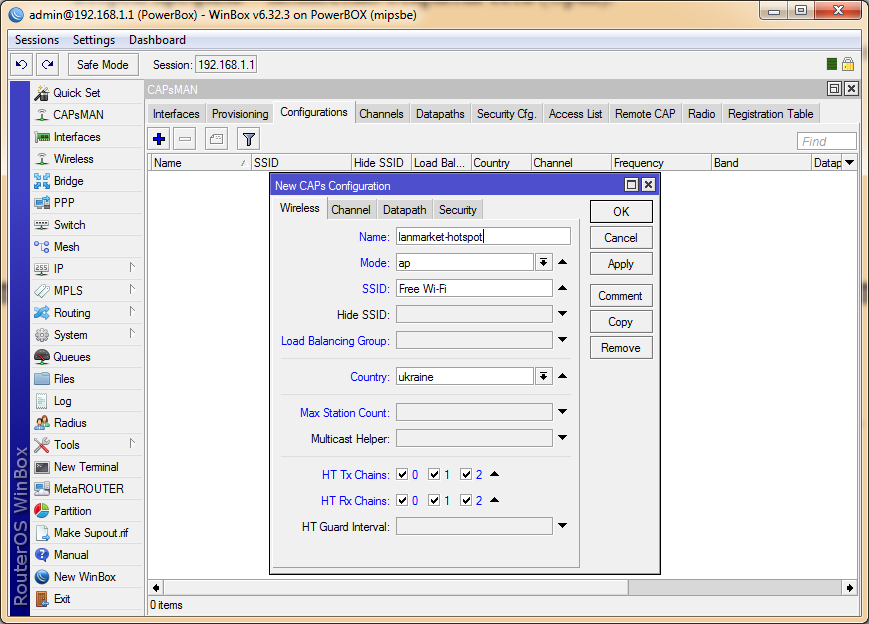

Пришло время создать новую беспроводную сеть со своей конфигурацией, делается это в разделе Configurations.

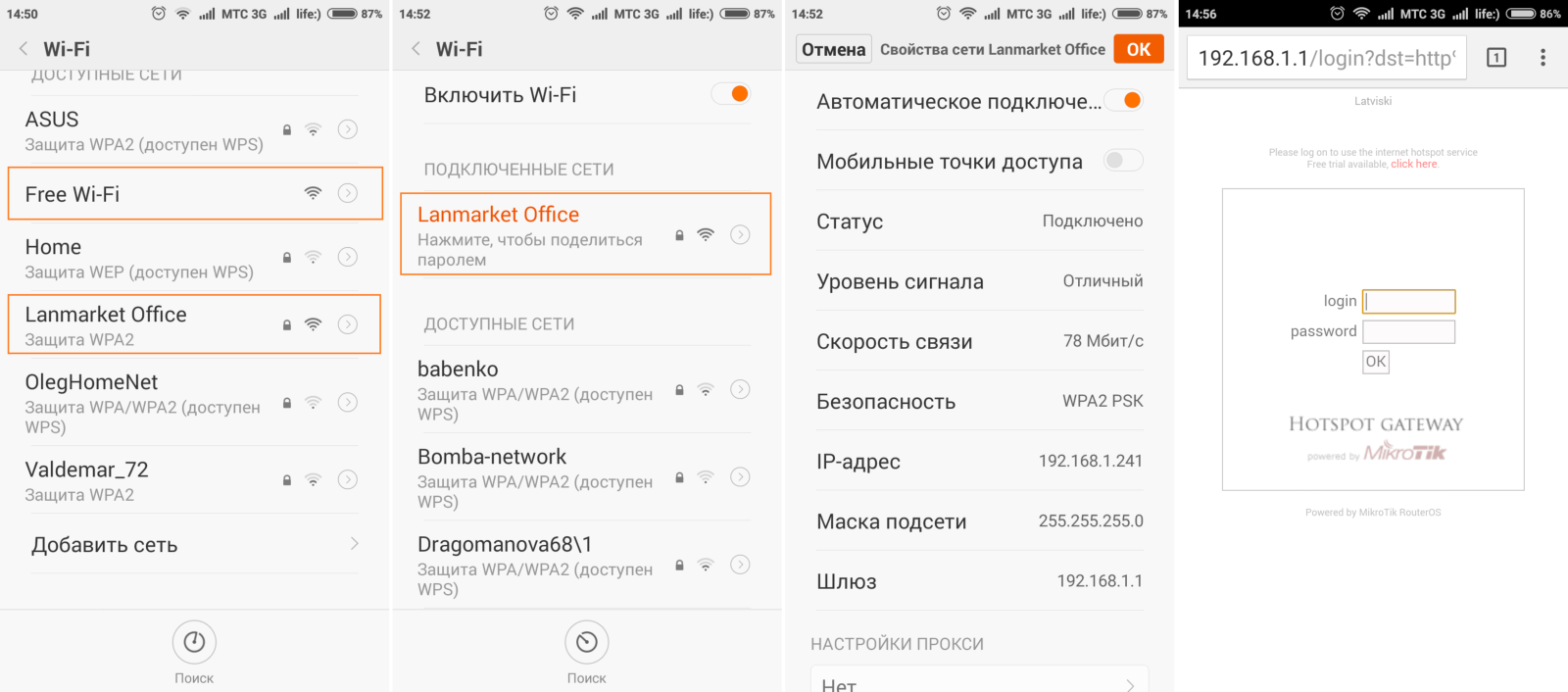

Новая сеть получила название lanmarket-hotspot, присваиваем ей SSID «Free Wi-Fi» для информирования пользователей, что это бесплатная сеть. Режим доступен только ap (Access Point), в настройках региона указываем Ukraine. Для HT Chains везде ставим галочки, это позволит задействовать все доступные каналы MIMO на конечных точках доступа.

На вкладке Channel можно задать параметры вручную, либо выбрать один из профилей, созданных на этапе добавлении каналов, что мы и делаем, выбирая 6-й канал.

Для Datapath делаем аналогично, выбрав заранее созданный профиль lanmarket-LF.

В последнем разделе Security выбираем наш профиль lanmarket-open.

На завершающем этапе необходимо создать развертывание, для этого переключаемся на раздел Provisioning.

Поле MAC не трогаем, настройка по-умолчанию будет применена для всех доступных точек доступа. Action (действие) следует указать create dynamic enabled. Далее можно указать одну или 2 конфигурации, т.к. мы создали 2 сети, указываем обе. Первая сеть – офисная, защищена паролем, вторая – гостевая с доступом через HotSpot.

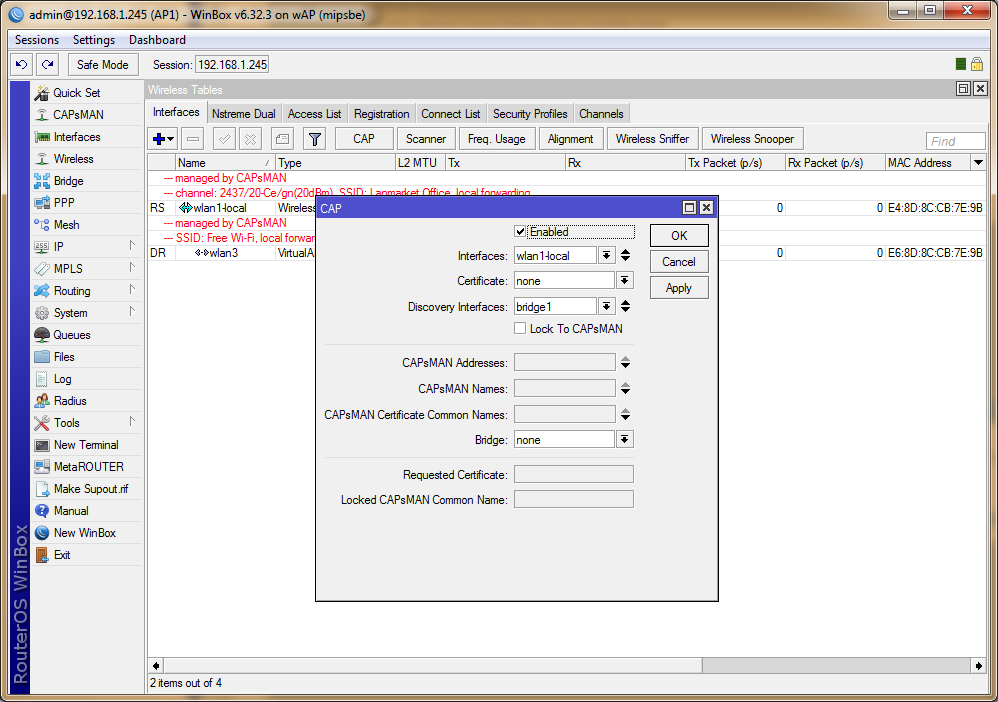

Настройка точек доступа в режиме CAP

Настройка параметров на точках доступа производится достаточно просто. Заходим в раздел Wireless и нажимаем кнопку CAP (управляемая точка доступа). В появившемся окне необходимо установить опцию Enabled. При необходимости, можно указать адрес конкретного контроллера – параметр CAPsMAN Adress.

Эту операцию необходимо провести на всех точках доступа, которые вы желаете подключить к менеджеру.

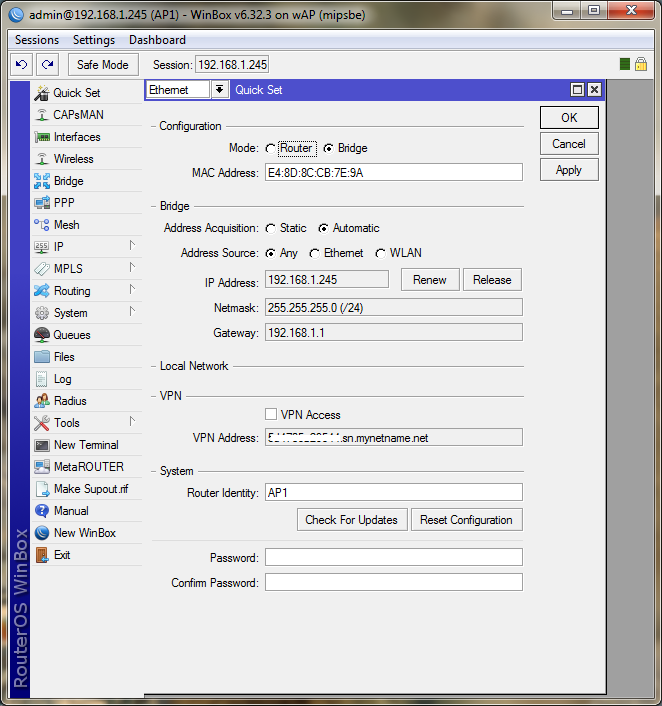

Заранее в QuickSet точки доступа можно выбрать режим работы CAP, который автоматически сменится на Ethernet.

Просмотр сети и подключений в CAPsMAN

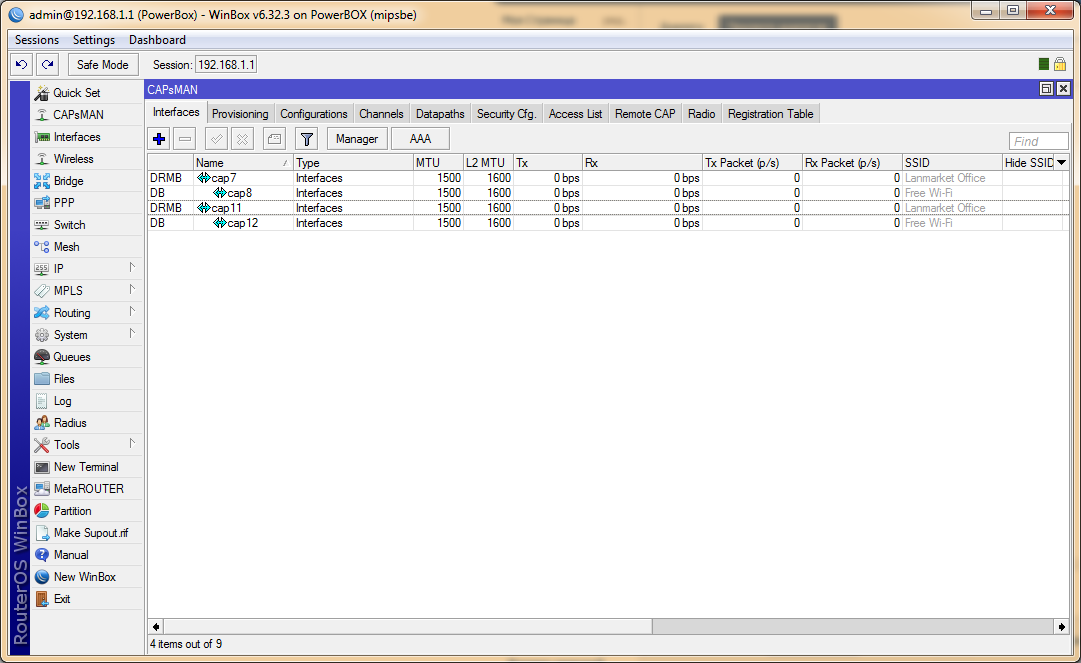

На главном устройстве в разделе CAPsMAN – Interfaces автоматически добавятся динамические виртуальные интерфейсы, которые будут соответствовать точкам доступа.

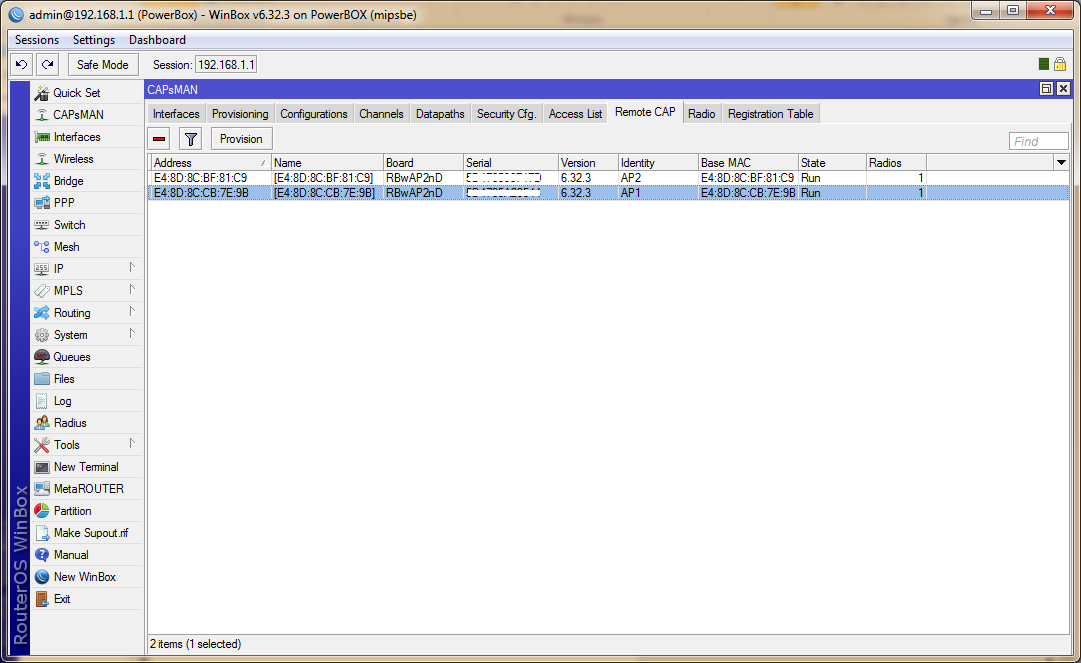

Вкладка Remote CAP отображает список подключенных управляемых точек доступа. Помимо MAC-адреса, здесь можно также увидеть модель точки доступа и версию установленного программного обеспечения RouterOS.

Колонка Radios указывает на количество радиоинтерфейсов, для абсолютного большинства точек доступа это значение равно 1.

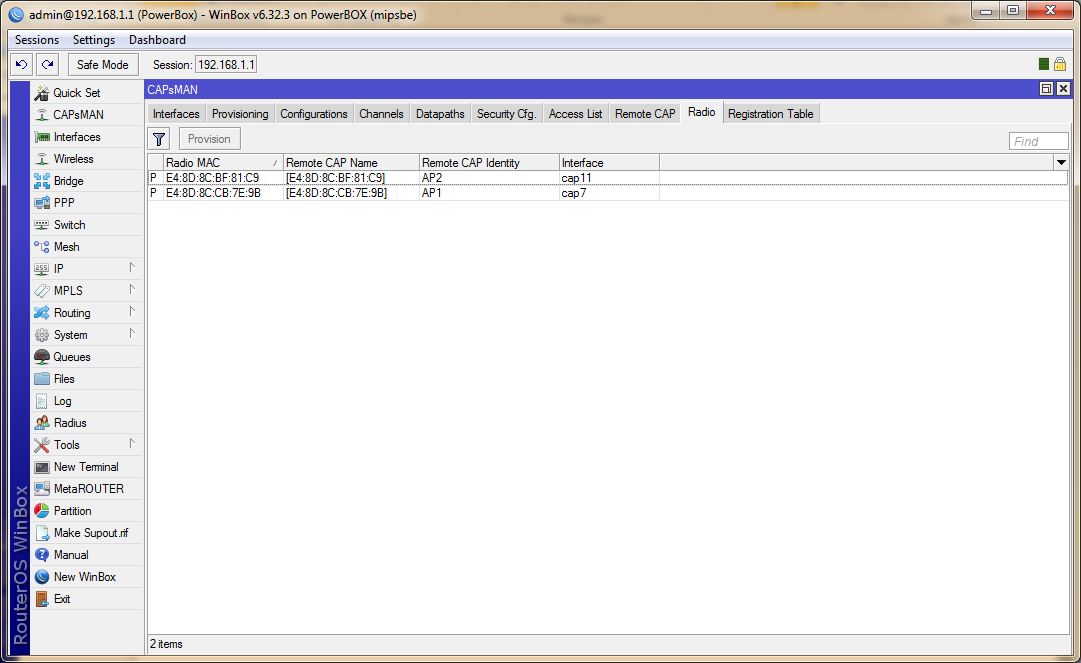

Вкладка Radio менее информативна, она отображает сопоставление точек доступа и интерфейсов CAPsMAN.

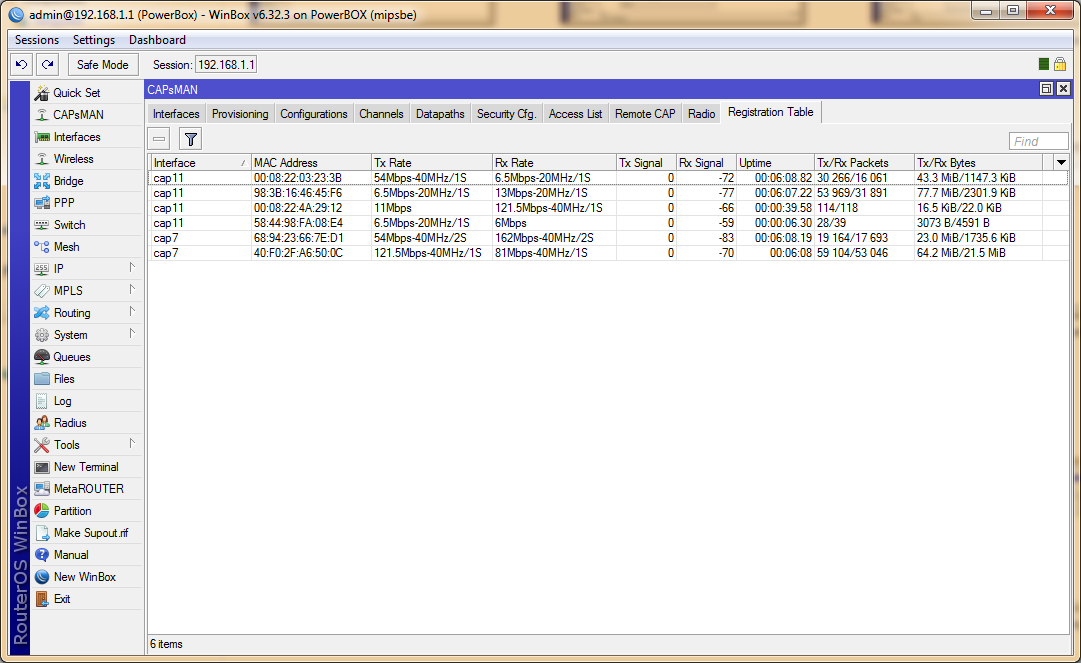

Последняя вкладка – Registration Table, как следует из названия, этот раздел содержит сводную информацию о текущих подключениях на всех точках доступах.

Здесь можно посмотреть детальную информацию по каждому из клиентов: скорость, трафик, уровень сигнала и т.д.

В завершение

По завершению настройки можно проверить работу сети, используя любое устройство с беспроводным модулем.

Обе сети отображаются корректно и доступны для подключения. Поскольку обе точки доступа имеют одинаковый SSID и канал, для клиентов они отображаются как одна сеть. И только специализированное программное обеспечение выделяет разные точки доступа.

Настройка MikroTik CAPsMAN v2 роуминг сертификаты

Настройка MikroTik CAPsMAN v2 роуминг сертификаты

CAPsMAN v2 функции:

Параметры обновления с v1 по v2:

Вариант 1: установите новый временный маршрутизатор CAPsMAN v2 в той же сети, где текущий маршрутизатор CAPsMAN включен и включите / обновите пакет wireless-cm2 на CAP. Все CAP с v2 подключаются к новому временному маршрутизатору CAPsMAN v2. После обновления каждого CAP до версии v2 обновите текущий CAPsMAN до версии v2, а затем отключите временный маршрутизатор CAPsMAN v2.

Вариант 2: одновременно обновите свои CAP, а затем CAPsMAN до v2. В этом случае у вас может быть немного больше времени простоя, если вы не планируете одновременно перезагружать / устанавливать все CAP.

Системные требования

CAPsMAN работает на любой RouterOS начиная с 6.11, наличие беспроводного интерфейса (wlan1) не обязательно

CAPsMAN v2 поддерживается начиная с RouterOS 6.22rc7.

CAP (точка доступа) должна иметь лицензию Level4 RouterOS

unlimited CAPs (access points) supported by CAPsMAN

32 Virtual interfaces на master radio interface

CAP to CAPsMAN принцип работы

Для того чтобы система CAPsMAN функционировала и обеспечивала беспроводную связь, CAP должен установить соединение управления с CAPsMAN. Соединение управления может быть установлено с использованием протоколов MAC или IP layer и защищено с помощью «DTLS».

CAP также может передавать клиентское соединение данных с Менеджером, но соединение с данными не защищено. Если это считается необходимым, тогда необходимо использовать другие средства защиты данных, например. IPSec или зашифрованные туннели.

Соединение CAP to CAPsMAN может быть установлено с использованием 2 транспортных протоколов (через Layer 2 и Layer 3).

Чтобы установить соединение с CAPsMAN, CAP выполняет процесс обнаружения. Во время обнаружения CAP пытается связаться с CAPsMAN и создает список доступных CAPsMAN. CAP пытается связаться с доступным CAPsMAN, используя:

Когда список доступных CAPsMANs построен, CAP выбирает CAPsMAN на основе следующих правил:

После выбора «Менеджер» CAP пытается установить соединение DTLS. Возможны следующие способы аутентификации:

После установления соединения DTLS CAP может дополнительно проверить поле CommonName сертификата, предоставленного CAPsMAN. Параметр cap-man-certificate-common-names содержит список допустимых значений CommonName. Если этот список не пуст, CAPsMAN должен быть настроен с сертификатом. Если этот список пуст, CAP не проверяет поле CommonName.

Если CAPsMAN или CAP отключится от сети, потеря соединения между CAP и CAPsMAN будет обнаружена примерно через 10-20 секунд.

Настраиваем CAPsMAN

# посмотрим его текущее состояние

/caps-man manager print

# по умолчанию мы видим следующие настройки

enabled: no

certificate: none

ca-certificate: none

package-path:

upgrade-policy: none

require-peer-certificate: no

/caps-man manager set enabled=yes

Конфигурация перед Provisioning

Настройка Channel

| Ширина полосы | Номера каналов | Новые каналы |

|---|---|---|

| 20 MHz | 36, 40, 44, 48, 52, 56, 60, 64, 100, 104, 108, 112, 116, 120, 124, 128, 132, 136, 140, 144, 149, 153, 161, 165, 169 | 68, 72, 76, 80, 84, 88, 92, 96, 169, 173, 177, 181 |

| 40 MHz | 38, 46, 54, 62, 102, 110, 118, 126, 134, 142, 151, 159 | 70, 78, 86, 94, 167, 175 |

| 80 MHz | 42, 58, 106, 122, 138, 155 | 74, 90, 171 |

| 160 MHz | 50, 114 | 82, 163 |

Возможные скорости передачи данных при максимальной модуляции для устройств актуального стандарта 802.11ac Wave 2, учитываем что многие устройства поддерживают модуляцию 1024-QAM при 80 MHz, что выше спецификации 802.11 ac

| Пространственных потоков | 20 MHz 256-QAM (1 ch) | 40 MHz 256-QAM 5/6 (2 ch) | 80 MHz 256-QAM (4 ch) | 80 MHz 1024-QAM (4 ch) | 160 MHz 256-QAM (8 ch) | 160 MHz 1024-QAM (8 ch) |

|---|---|---|---|---|---|---|

| 1 | 200 | 433.3 | 541 | 867 | 1084 | |

| 2 | 400 | 866.7 | 1084 | 1733.3 | 2166 | |

| 3 | 289 | 600 | 1300 | 1625 | ||

| 4 | 800 | 1733.3 | 2166 | 3466.7 | 4334 | |

| 8 | 693 | 1600 | 3466.7 | 4334 | 6933.3 | 8668 |

в этом разделе мы выбираем значение: стандарта, ширины канала, название, расположение дополнительного канала, мощность на выходе с передатчика

Вариант с предустановленным extension-channel

/caps-man channel add band=2ghz-g/n control-channel-width=20mhz name=»2.4G» extension-channel=Ce tx-power=16

/caps-man channel add band=5ghz-n/ac control-channel-width=20mhz name=»5G» extension-channel=Ceee tx-power=16

Вариант из актуальной RouterOS где extension-channel выберет сам CAPsMAN

/caps-man channel add name=»2.4G» control-channel-width=20mhz band=2ghz-g/n extension-channel=XX tx-power=16

/caps-man channel add name=»5G» control-channel-width=20mhz band=5ghz-n/ac extension-channel=XXXX tx-power=20

channel.band (2ghz-b | 2ghz-b/g | 2ghz-b/g/n | 2ghz-g/n | 2ghz-onlyg | 2ghz-onlyn | 5ghz-a | 5ghz-a/n | 5ghz-a/n/ac | 5ghz-n/ac | 5ghz-onlyac (с 6.42.39) | 5ghz-onlyn; Default: )

channel.extension-channel (Ce | Ceee | eC | eCee | eeCe | eeeC | disabled; Default: ) XX и XXXX доступны с RouterOS 6.39

Настройка Datapath

/caps-man datapath add name=»datapath1″ client-to-client-forwarding=no local-forwarding=yes

Настройка Security

/caps-man security add name=»security1″ authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm group-key-update=1h passphrase=»12345678″

Настройка Master Configuration Profiles

/caps-man configuration add name=»cfg_5G» mode=ap ssid=»unisi.ru» tx-chains=0,1,2 rx-chains=0,1,2 distance=indoors security=security1 datapath=datapath1 channel=5G

/caps-man configuration add name=»cfg_2.4G» mode=ap ssid=»unisi.ru» tx-chains=0,1,2 rx-chains=0,1,2 guard-interval=any distance=indoors hw-retries=7 hw-protection-mode=rts-cts security=security1 datapath=datapath1 channel=2.4G

/interface wireless info country-info

country: russia3

ranges: 2402-2482/b,g,gn20,gn40(20dBm)

2417-2457/g-turbo(20dBm)

5170-5250/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/passive

5250-5330/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/dfs,passive

5650-5710/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)/dfs,passive

5755-5815/a,an20,an40,ac20,ac40,ac80,ac160,ac80+80(20dBm)

5190-5310/a-turbo(20dBm)/dfs

5180-5300/a-turbo(20dBm)/dfs

| CHANNEL NUMBER | FREQUENCY MHZ | EUROPE (ETSI) |

|---|---|---|

| 36 | 5180 | Indoors |

| 40 | 5200 | Indoors |

| 44 | 5220 | Indoors |

| 48 | 5240 | Indoors |

| 52 | 5260 | Indoors / DFS / TPC |

| 56 | 5280 | Indoors / DFS / TPC |

| 60 | 5300 | Indoors / DFS / TPC |

| 64 | 5320 | Indoors / DFS / TPC |

| 100 | 5500 | DFS / TPC |

| 104 | 5520 | DFS / TPC |

| 108 | 5540 | DFS / TPC |

| 112 | 5560 | DFS / TPC |

| 116 | 5580 | DFS / TPC |

| 120 | 5600 | DFS / TPC |

| 124 | 5620 | DFS / TPC |

| 128 | 5640 | DFS / TPC |

| 132 | 5660 | DFS / TPC |

| 136 | 5680 | DFS / TPC |

| 140 | 5700 | DFS / TPC |

| 149 | 5745 | SRD |

| 153 | 5765 | SRD |

| 157 | 5785 | SRD |

| 161 | 5805 | SRD |

| 165 | 5825 | SRD |

DFS = Dynamic Frequency Selection;

TPC = Transmit Power Control;

SRD = Short Range Devices 25 mW max power.

Настраиваем Provisioning

# настройка поиска CAP по MAC адресу для этого указываем какие режимы для каких мастер конфигураций и соответственно задаем префикс для удобной идентификации

/caps-man provisioning add radio-mac=00:00:00:00:00:00 hw-supported-modes=an,ac identity-regexp=»» common-name-regexp=»» ip-address-ranges=»» action=create-dynamic-enabled master-configuration=cfg_5G slave-configurations=»» name-format=prefix-identity name-prefix=»5G»

/caps-man provisioning add radio-mac=00:00:00:00:00:00 hw-supported-modes=g,gn identity-regexp=»» common-name-regexp=»» ip-address-ranges=»» action=create-dynamic-enabled master-configuration=cfg_2.4G slave-configurations=»» name-format=prefix-identity name-prefix=»2.4G»

Бесшовный роуминг на CAPSMAN есть ли он или имитация с помощью Access List

Клиентское устройство является главным, когда дело доходит до роуминга, принимая почти все решения о том, когда и куда подключаться. Но AP может влиять на процесс роуминга с помощью приведенных ниже методов. Однако во всех случаях Клиент принимает окончательное решение о том, куда подключаться.

Band Steering (Технология распределения между диапазонами частот обеспечивает подключение клиентов к беспроводной сети на подходящем для них диапазоне частот. режим Предпочитать 5 ГГц; режим Предпочитать 2.4 ГГц;) отсутствует, но мы можем имитировать это следующим способом:

Airtime Fairness (Функция равного доступа к радиоэфиру, гарантирует, что все подключенные клиенты получат равный доступ к радиоэфиру независимо от скорости передачи данных для того или иного устройства.) отсутствуют

надеемся что специалисты MikroTik смогут реализовать это программно на базе устройств с Qualcomm Atheros IPQ4019 их производительность и потенциал достаточен для этого

Все что нам доступно на текущий момент это управление уровнем принимаемого сигнала через Access List на клиентском устройстве не путайте это с уровнем сигнала на CAP

Access List

Правила списка доступа обрабатываются один за другим, пока не будет найдено правило соответствия. Затем выполняется действие в правиле сопоставления. Если действие указывает, что клиент должен быть принят, клиент принимается, потенциально переопределяя его параметры соединения по умолчанию с теми, которые указаны в правиле списка доступа.

Список доступа настроен в /caps-man access-list menu. Существуют следующие параметры для правил списка доступа:

/caps-man access-list add action=reject allow-signal-out-of-range=10s disabled=no interface=any mac-address=00:00:00:00:00:00 mac-address-mask=00:00:00:00:00:00 signal-range=-120..-70 ssid-regexp=»»

Используя значения чувствительности из диагармы ниже, можно примерно регулировать скорость подключения которую клиент получит не позволяя ему подключаться к сети

# ниже пример для интерфейса wlan1 (диапазон 2.4) в настройках wireless если настраивать точку БЕЗ CAPsMAN, тут все намного проще можно даже контролировать уроваень сигнала для каждого диапазона (wlan1)

/interface wireless access-list add mac-address=00:00:00:00:00:00 interface=wlan1 signal-range=-120..-70 allow-signal-out-of-range=10s authentication=yes forwarding=yes ap-tx-limit=0 client-tx-limit=0 private-algo=none private-key=»» private-pre-shared-key=»» management-protection-key=»» vlan-mode=default vlan-id=1

/caps-man access-list add action=accept disabled=no interface=all signal-range=-70..120

/caps-man access-list add action=reject disabled=no interface=all signal-range=-120..-71

# полностью стираем конфигурацию роутера включая конфигурацию по умолчанию

/system identity set name=AP

# задаем название точки

/interface bridge add fast-forward=no name=bridge1

/interface bridge port add bridge=bridge1 interface=all

# учитывая изменения настроек bridge в RouterOS v6.40rc36-rc40 and v6.41rc1+ hardware offloading (hw-offload) добавим все доступные интерфейсы, protocol-mode автоматически будет rstp

| protocol-mode (none | rstp | stp | mstp; Default: rstp) | Select Spanning tree protocol (STP) or Rapid spanning tree protocol (RSTP) to ensure a loop-free topology for any bridged LAN. RSTP provides for faster spanning tree convergence after a topology change. Select MSTP to ensure loop-free topology across multiple VLANs. |

/interface wireless cap set caps-man-addresses=127.0.0.1 enabled=yes interfaces=wlan1,wlan2

# модель роутера может быть любой обычно wlan1=2.4G, а wlan2=5G вариант когда точка и контроллер — это одно устройство «CAP = CAPsMAN»

не забываем про вкладку firewall, дадим возможность ходить пакетам от локального CAP к CAPsMAN:

/ip firewall filter add action=accept chain=input comment=»CAP to CAPsMAN» dst-port=5246,5247 protocol=udp src-address=127.0.0.1

/interface wireless cap set enabled=yes interfaces=wlan1,wlan2 discovery-interface=bridge1

# вариант когда точка и контроллер — это разные устройства CAP ≠ CAPsMAN

/ip dhcp-client add interface=bridge1 use-peer-dns=yes add-default-route=yes disabled=no

# добавим dhcp-client на bridge он получит IP address, так как все удобства управления через VPN по MAC-адресу через winbox не доступны

/ip service

set api disabled=yes

set api-ssl disabled=yes

set ftp disabled=yes

set telnet disabled=yes

set ssh disabled=yes

set www disabled=yes

set www-ssl disabled=yes

/system package disable hotspot

/system package disable ipv6

/system package disable mpls

/system package disable ppp

/system package disable routing

/system package disable security

# отключим все не нужные пакеты в RouterOS после первой перезагрузки они будут помечены серым

Результаты применения настроек в CAPsMAN (CAP = CAPsMAN)

В данном примере CAPsMAN и CAP на одном устройстве, видим точки и их интерфейсы получившие настройки

Конфигурация CAPsMAN с сертификатами

Вариант работы с использованием сертификатов в CAPsMAN для использования параметров как Require Peer Certificate и Lock To Caps Man. Эти параметры повышают безопасность и, в некоторых случаях, стабильность вашей сети CAPsMAN. CAP не будут подключаться к CAPsMAN без специального сертификата и наоборот.

Это базовая конфигурация для использования сертификатов в настройке CAPsMAN. В этом примере предполагается, что у вас уже есть базовая конфигурация на CAPsMAN и CAP. Лучше использовать эту конфигурацию в сетях CAPsMAN, которые не постоянно растут.

CAPsMAN

Создадим сертификат В меню «Менеджер CAPsMAN» установите «Сертификат» и «Сертификат CA» в положение auto:

/caps-man manager set ca-certificate=auto certificate=auto

# проверим результат изготовления сертификатов

[admin@MikroTik] > /caps-man manager print

enabled: yes

certificate: auto

ca-certificate: auto

package-path:

upgrade-policy: none

require-peer-certificate: no

generated-certificate: CAPsMAN-D46237916C00

generated-ca-certificate: CAPsMAN-CA-D46237916C00

Сначала устройство CAPsMAN будет генерировать CA-Certificate, а затем будет генерировать сертификат, который зависит от CA-Certificate.

#Зададим в конфигурации CAP запрос сертификата:

/interface wireless cap set certificate=request

CAP будет подключаться к CAPsMAN и запрашивать сертификат. CAP получит форму CA-Certificate CAPsMAN, а другой сертификат будет создан для использования в CAP.

На устройстве CAP в меню CAP установлен требуемый сертификат:

/interface wireless cap> /interface wireless cap print

enabled: yes

interfaces: wlan1,wlan2

certificate: request

lock-to-caps-man: no

discovery-interfaces: bridge1

caps-man-addresses:

caps-man-names:

caps-man-certificate-common-names:

bridge: none

static-virtual: no

requested-certificate: CAP-D46237916C00

Если вы хотите разрешить только CAP с действительным сертификатом для подключения к этому CAPsMAN, вы можете установить Require Peer Certificate на yes на устройстве CAPsMAN:

/caps-man manager set require-peer-certificate=yes

Однако, когда вы захотите добавить новые CAP-устройства в свою сеть CAPsMAN, вам придется установить этот параметр равным нулю, а затем вернуться к дам после получения сертификатами CAP. Каждый раз, когда вы меняете этот параметр, CAPsMAN удаляет все динамические интерфейсы, и CAP попытаются снова подключиться.

Если вы хотите заблокировать CAP для определенного CAPsMAN и убедитесь, что он не будет подключаться к другим CAPsMANs, вы должны установить опцию Lock To CAPsMAN на yes. Кроме того, вы можете указать CAPsMAN для блокировки, установив общие имена сертификатов CAPsMAN на устройстве CAP:

/interface wireless cap

set lock-to-caps-man=yes

set caps-man-certificate-common-names=CAPsMAN-D46237916C00