Fast forward mikrotik что это

Mikrotik с нуля. 04 Коммутация

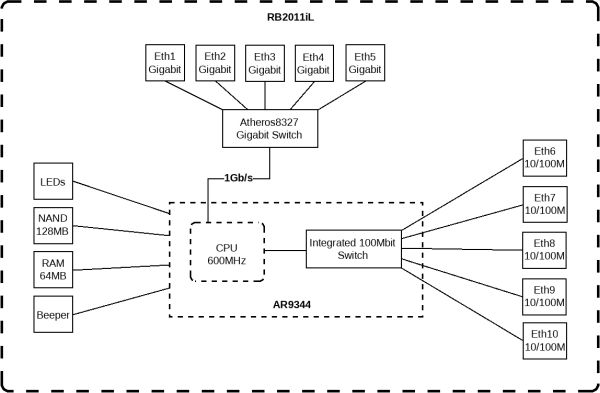

Ранее уже обсуждалось, что RouterBOARD может в себя включать встроенный коммутатор.

В данной схеме устройство в себе объединяет два чипа коммутации: гигабитный и 100мбитный.

Любой порт данного устройства можно либо объединить в логически единый коммутатор, либо порт может работать отдельно, на 3-м уровне.

Нужно понимать что сам по себе чип коммутации способен коммутировать без участия процессора, при этом существуют разные чипы коммутации, которые могут быть включены в состав RouterBOARD.

https://wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features

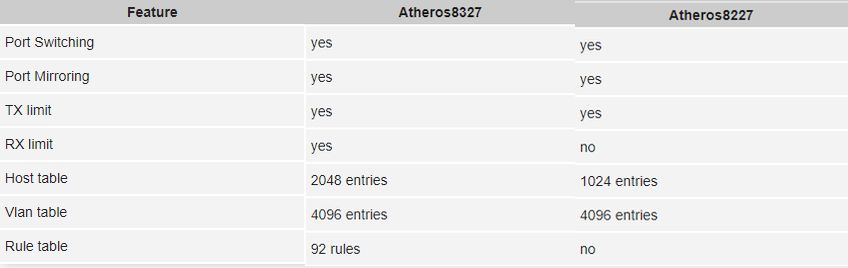

Выше приведена диаграмма RB2011, в составе которого входят два чипа: Atheros8327 (ether1-ether5+sfp1); Atheros8227 (ether6-ether10)

Возможности данных чипов приведена ниже:

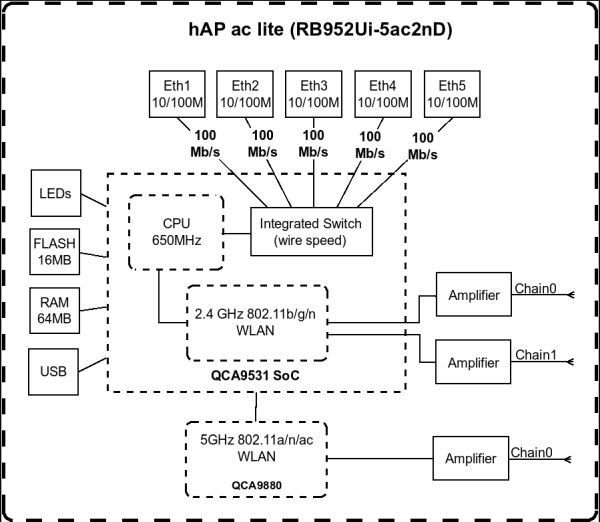

hAP ac lite (RB952Ui-5ac2nD)

hAP ac lite имеет на борту чип Atheros8227 (ether1-ether5)

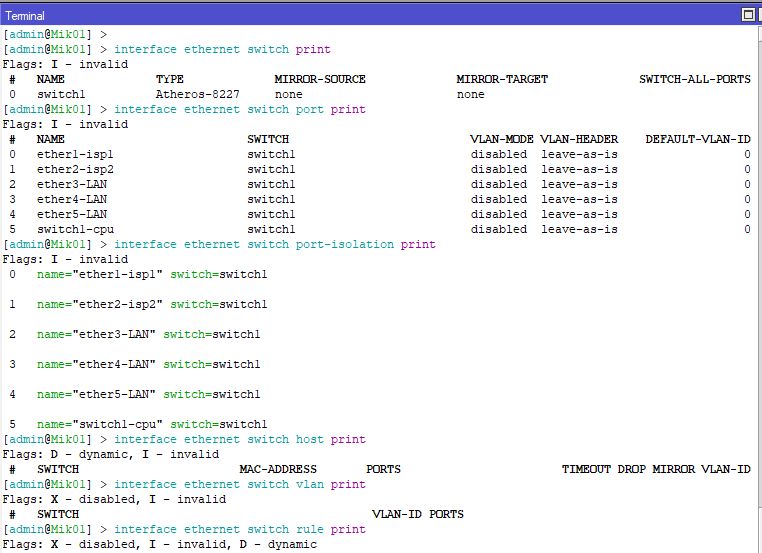

На уровне switch мы можем управлять элементами:

— switch

— port

— port-isolation

— host

— vlan

— rule

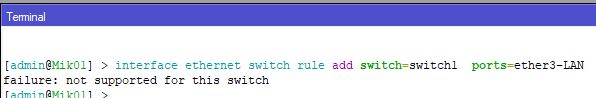

При этом при попытке создать rule, мы получим ошибку, поскольку данный switch не поддерживает rule.

Объединение портов

Здесь стоит упомянуть, что до версии 6.41 в коммутации было понятие master-port.

После версии 6.41 все объединения портов выполняются через bridge.

Поэтому не рекомендуется даунгрейдить на версию ниже 6.41

Далее весь материал будет применяться к версии 6.41 и старше.

Итак, принадлежность портов к тому или иному свитчу или чипу можно определить командами:

interface ethernet print

interface ethernet switch port print

Как видно, в данной модели RouterBOARD все порты «живут» на одном чипе switch1.

Например, hAP ac lite имеет на борту чип Atheros8227 (ether1-ether5). И при включении функции Bridge VLAN Filtering, Hardware Offload будет невозможна, т.к. данный чип не поддерживает эту функцию. Hardware Offload будет автоматически отключена и в обработке коммутации Bridge будет участвовать CPU.

Fast Path

Настройка Bridge

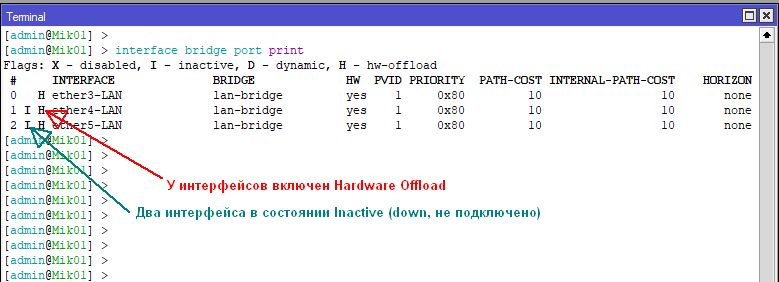

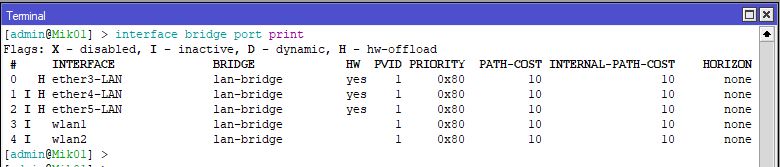

Как видно, мы добавили все три порта в Bridge. Теперь все IP адреса должны «жить» на интерфейсе Bridge.

DHCP также должен быть привязан к интерфейсу Bridge

interface bridge port print

Если добавить в созданный Bridge интерфейсы wifi:

interface bridge port print

Как видно, на интерфейсах wlan отсутствует Hardware Offload. Это из-за того, что интерфейсы wlan «не живут» на чипе switch

MikroTik Fast Track Connection — Даешь свободу CPU

Приветствую, Уважаемые читатели!

Данная статья будет в основе своей познавательной. Её тему, я хотел посвятить одной очень интересной штуке.

А именно опции в RouterOS под названием FastTrack

Рассказывать я про неё буду с точки зрения продвинутого пользователя. Не профессионала, прошу это заметить!

Предисловие

Для начала давайте попробуем понять, что это такое вообще за опция.

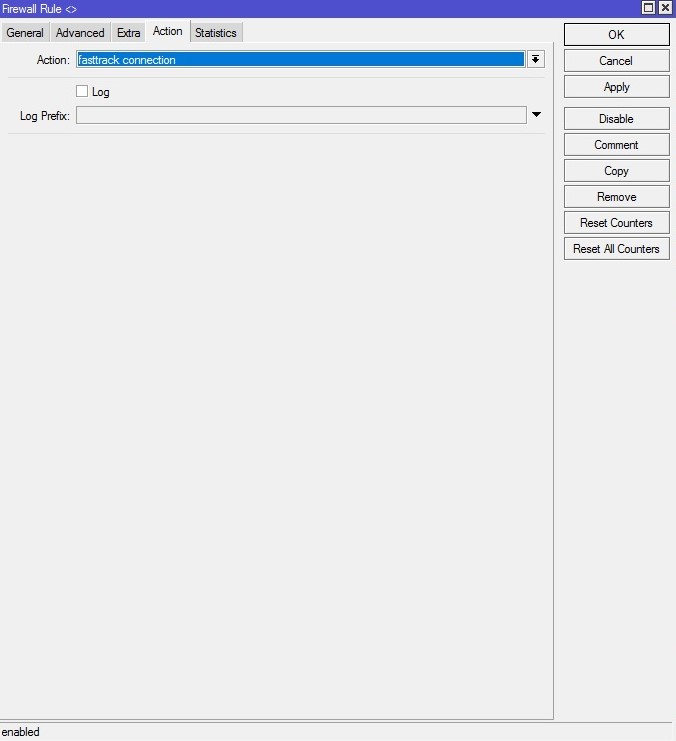

Обработчик IPv4 FastTrack автоматически используется для отмеченных соединений.

Используйте действие брандмауэра «fasttrack-connection» для отметки соединений как fasttrack.

В настоящее время применение правил Fasttrack возможно только для TCP и UDP соединений (даже при том, что любой тип соединений может быть помечен как fasttrack).

Обработчик IPv4 FastTrack поддерживает NAT (SNAT, DNAT или их оба).

Т.е. это говорит нам о том, что соединения помеченные, как Fasttrack будут проходить по самому быстрому маршруту, минуя большинство правил Firewall и минуя деревья очередей Queues.

Применив данную опцию для всех уже установленных(доверенных) соединений(например в локальной сети), можно существенно снизить нагрузку на CPU нашего роутера.

Обратите внимание, что не все пакеты в соединении могут быть быстро-отслеживаемыми, поэтому, вероятно, некоторые пакеты будут проходить медленным путем, даже если соединение отмечено как Fasttrack.

Использовать Fasttrack необходимо не абы как, а с пониманием, что и как работает.

Для работы IPv4 FastTrack также есть ряд требований:

Если не включены, то включить можно командой в терминале:

/ip settings

set allow-fast-path=yes route-cache=yes

Применимость в оборудовании MikroTik:

| RouterBoard | Interfaces |

| RB6xx series | ether1,2 |

| RB7xx series | all ports |

| RB800 | ether1,2 |

| RB9xx series | all ports |

| RB1000 | all ports |

| RB1100 series | ether1-11 |

| RB2011 series | all ports |

| RB3011 series | all ports |

| CRS series routers | all ports |

| CCR series routers | all ports |

| Все устройства | wireless interfaces если используются wireless-fp, wireless-cm2, wireless-rep или wireless (выпущен в RouterOS 6.37) пакеты |

Пример — FastTrack на RB2011:

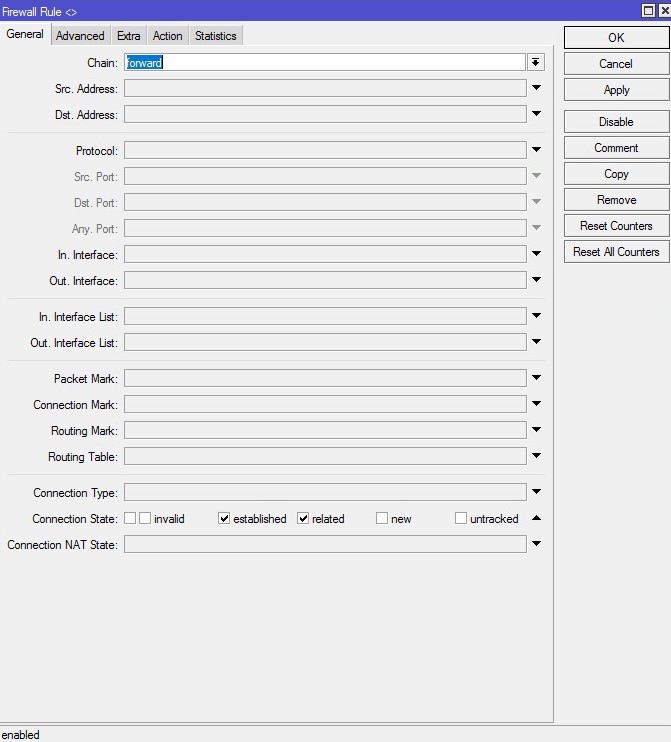

FastTrack включен на RB2011 в Firewall через chain=forward и connection-state=established,related

Тестирование пропускной способности выполняется утилитой Bandwidth Test одним(single) потоком TCP(sent)

| Без FastTrack | С включенным FastTrack |

| 360 Mbps | 890 Mbps |

| CPU 100% | CPU 86% |

| 44% CPU на Firewall | 6% CPU на Firewall |

Настройка

Для включения данной опции достаточно просто добавить несколько правил в Firewall Filter

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

add chain=forward action=accept connection-state=established,related

В своих роутерах я немного конкретизировал данные правила исходя из замечаний в Wiki MikroTik о работе данных правил только для TCP и UDP протоколов.

Консольно:

/ip firewall filter

add action=fasttrack-connection chain=forward connection-state=established,related protocol=tcp

add action=fasttrack-connection chain=forward connection-state=established,related protocol=udp

add action=accept chain=forward comment=»FastTrack Connection» connection-state=established,related

Выводы

Для себя я понял, что в домашнем использовании, где не нужны Деревья очередей и сложные схемы в Firewall, данные правила могут очень помочь в разгрузке CPU Вашего роутера.

Особенно если он одноядерный, как например мой hAP ac.

В нем действительно заметно снижение нагрузки на CPU, хоть и не фантастическое, но это лучше чем ничего!

Большое спасибо, что изучили данную статью, надеюсь она Вам помогла узнать больше!

Всего хорошего на просторах интернета 😉

Список всех статей в хронологическом порядке: История статей

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Инструкции по настройке MikroTik

Настройка MikroTik FastTrack Connection, быстрый FireWall

Краткое описание: Руководство по настройке MikroTik FastTrack Connection, создание правила для разгрузки процессора(CPU).

Нужна настройка FastTrack Connection в MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Что такое Mikrotik FastTrack Connection

Частым являем у маршрутизаторов Mikrotik является чрезмерная нагрузка процессора(CPU). Это обуславливается двумя факторами:

Маршрутизатор Mikrotik в этом случае начинает потреблять много процессорного времени, подвергая всю сеть к большим задержкам по сетевой маршрутизации. Самая первая настройка, с помощью которой можно снизить нагрузку на процессор(CPU) – Mikrotik Firewall.

Стоит отметить, это всего лишь один из методов по оптимизации нагрузки маршрутизаторов Mikrotik.

Настройка Mikrotik FastTrack Connection

Зафиксируем рабочую нагрузку на процессор(CPU) в диапазоне 40-60%.

Что же такого написано в этом правиле? – для всех соединений типа established и related применять правило fasttrack-connection. Это трафик не попадает в разделы:

Т.е. не обрабатывается фильтрами firewall-а, не может быть промаркирован через Mangle, не попадает в очередь ограничения скорости Queues и тд.

После основного правила FastTrack Connection нужно добавить разрешающее правило для остального трафика

На выходе получаем загрузку процессор(CPU)

в 2 раза меньше, чем исходное состояние.

Есть вопросы или предложения по настройке FastTrack Connection в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Записки IT специалиста

Технический блог специалистов ООО»Интерфейс»

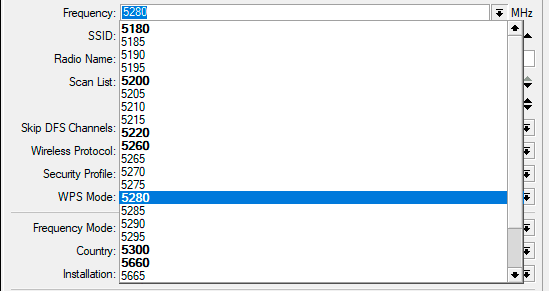

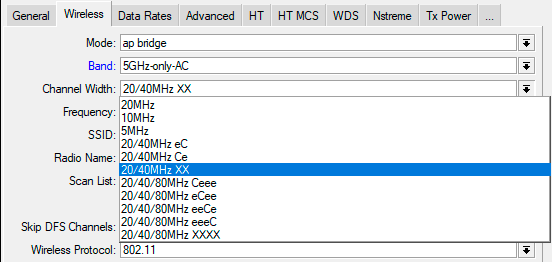

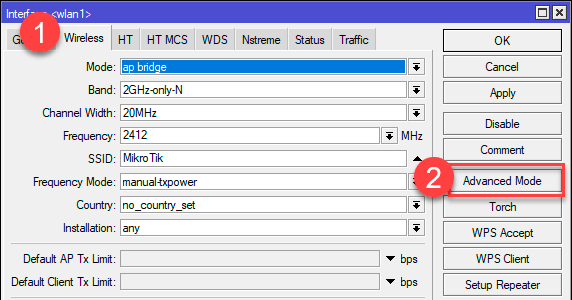

Расширенная настройка Wi-Fi на роутерах Mikrotik. Режим точки доступа

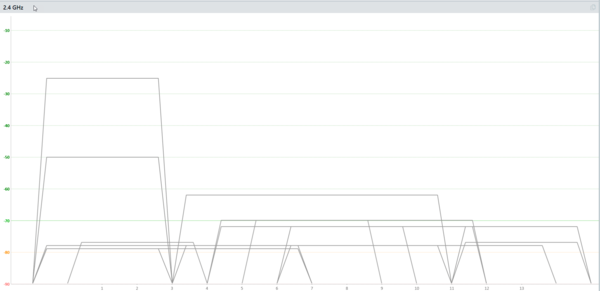

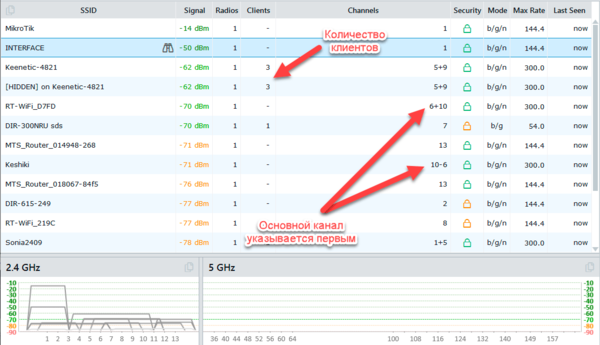

Все настройки беспроводной связи RouterOS расположены в разделе Wireless, открыв который мы увидим список беспроводных интерфейсов, в зависимости от модели роутера их будет один (2,4 ГГц) или два (2,4 ГГц + 5 ГГц). Большинство настроек для обоих диапазонов одинаково, поэтому мы будем рассматривать их применительно к диапазону 2,4 ГГц, делая необходимые отступления там, где появляются специфичные для диапазона 5 ГГц параметры.

Когда устройства работают на соседних каналах, то «договориться» они не смогут и будут представлять друг другу межканальную помеху. Чем выше уровень сигнала соседней сети, тем хуже будет соотношение сигнал/шум и меньше доступная канальная скорость. Для примера приведем простую аналогию, попытайтесь продиктовать комбинацию букв и цифр собеседнику в условиях плохой слышимости, вы либо будете произносить буквы гораздо медленнее и отчетливее, либо вообще перейдете на фонетический алфавит, т.е. вместо «эн» и «эм» будете произносить «Николай» и «Михаил».

Что из этого следует? При выборе частоты следует выбирать часть диапазона с наиболее низким уровнем соседних сетей, а если приходится пересечься с широким каналом, то следует выбрать канал, совпадающий с его основной частотой. При нескольких равных вариантах следует выбрать частоту, на которой работает меньшее число клиентов. Все эти данные может предоставить любой сканер сети, в нашем случае это inSSIDer.

При таком раскладе широкий канал вам не нужен, но он включен в роутере по умолчанию и эффективно отравляет жизнь соседям, не принося вам никакой пользы. Но даже если у вас и появится оборудование способное эффективно работать с такими каналами, то вряд ли вы добьетесь заявленных скоростей. Почему? Да потому что со всех сторон у вас будут точно такие же соседи, чьи роутеры будут настроены на широкие каналы и будут эффективно ставить помехи друг другу.

Хотя если вы настраиваете Wi-Fi в загородном доме, где нет соседних мешающих сетей и есть много абонентов умеющих работать с широким каналом (ноутбуки), то мы не видим препятствий для их использования даже в диапазоне 2,4 ГГц.

Следующая пара параметров отвечает за имя беспроводной сети и наименование точки доступа:

Следующий блок настроек достаточно разноплановый, отражающий самые различные параметры работы точки доступа.

Еще раз обратим ваше внимание, данная настройка никак не ограничивает список доступных частот и каналов, а только ограничивает диапазон, используемый утилитами сканирования и мониторинга.

В диапазоне 5600-5650 ГГц (каналы 120, 124, 128) на которых работают погодные радары аэродромов (в России данные частоты к использованию запрещены) точка должна слушать перед началом работы в течении 10 минут.

Следует понимать, что данная опция никак не влияет на работу точки доступа на DFS-частотах: точка всегда будет уходить с частот DFS при появлении сигнала радара.

Ниже расположен достаточно важный блок настроек, который многие предпочитают сознательно игнорировать и совершенно зря.

И наконец добираемся до последних опций на данной закладке:

Опция Default Authenticate позволяет клиентам подключаться к точке доступа, если ее снять, то подключиться смогут только те клиенты, которые будут заранее включены в Access List. Default Forward разрешает беспроводным клиентам устанавливать связь между собой, рекомендуется снимать в гостевых и публичных сетях. Hide SSID отключает трансляцию SSID точкой доступа, для подключения такой сети SSID потребуется ввести вручную, однако это не сделает вашу сеть скрытой, она будет легко обнаружена любым сканером.

Использование трех последних опций имеет смысл только при включенной поддержке WMM и наличию потокового вещания (IPTV).

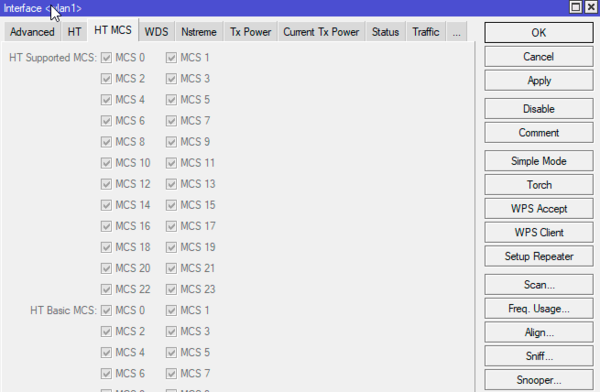

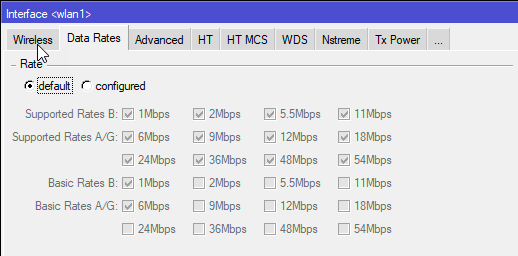

Что-либо изменять при настройке точки доступа здесь не требуется, особенно если вы не уверены в том, что вы делаете и что хотите получить. На практике иногда бывает необходимость отключить скоростные режимы в тяжелой эфирной обстановке, чтобы получить более стабильную связь, но на меньших скоростях.

Но чем большее количество состояний может иметь сигнал, тем ниже его помехоустойчивость. Различить два состояния можно даже при очень сильном уровне помех, а вот 64 состояния требуют достаточно высокого соотношения сигнал/шум. Таким образом, чем хуже эфирная обстановка, тем более простые способы модуляции можно использовать и тем ниже будет канальная скорость.

Теперь вернемся немного назад, на закладку Advanced, где сосредоточены опции для тонкой настройки работы точки доступа.

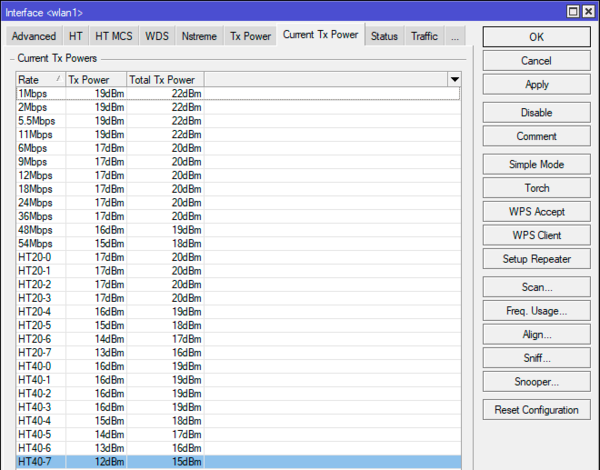

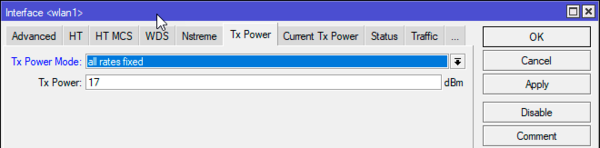

При установке Tx Power Mode в default устройство применит заранее заданные значения мощностей передатчика, специально подобранные для используемого чипа. Если Frequency Mode было выставлено в regulatory-domain, то произойдет ограничение мощности согласно региональным стандартам.

Отсюда же проистекает рекомендация снижать мощность точки доступа для обеспечения лучшего качества работы сети. И, наоборот, увеличение мощности точки может только ухудшить ситуацию. Дело в том, что параметры связи задает клиентское устройство, а не точка доступа. И если клиент видит хороший уровень сигнала от точки, то он выберет режим с высокой канальной скоростью, но в тоже время ни его передатчик, ни приемник точки не смогут обеспечить требуемого соотношения сигнал/шум и такая связь будет нестабильной. Внешне это будет проявляться как хороший уровень приема и высокая канальная скорость в свойствах соединения, но стабильной связи при этом не будет.

Данный режим имеет свои особенности, которые зависят от числа высокочастотных каналов (антенн), используемая нами hAP имеет два таких канала. В N-режиме точка доступа увеличивает излучаемую мощность на 3 dBm при двух каналах и на 5 dBm при трех. Поэтому на скриншоте выше мы установили мощность передатчика в 17 dBm, что будет соответствовать излучаемой мощности 20 dBm.

В AC-режиме точка наоборот будет снижать мощность на 3, 5 и 6 dBm при двух, трех и четырех каналах передачи, поэтому излучаемая мощность всегда будет равна заданной в параметре Tx Power.

Дополнительные материалы:

Mikrotik

The Dude

Помогла статья? Поддержи автора и новые статьи будут выходить чаще:

Fast forward mikrotik что это

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

Правила форума

Как правильно оформить вопрос.

Прежде чем начать настройку роутера, представьте, как это работает. Попробуйте почитать статьи об устройстве интернет-сетей. Убедитесь, что всё, что Вы задумали выполнимо вообще и на данном оборудовании в частности.

Не нужно изначально строить Наполеоновских планов. Попробуйте настроить простейшую конфигурацию, а усложнения добавлять в случае успеха постепенно.

Пожалуйста, не игнорируйте правила русского языка. Отсутствие знаков препинания и неграмотность автора топика для многих гуру достаточный повод проигнорировать топик вообще.

1. Назовите технологию подключения (динамический DHCP, L2TP, PPTP или что-то иное)

2. Изучите темку «Действия до настройки роутера».

viewtopic.php?f=15&t=2083

3. Настройте согласно выбранного Вами мануала

4. Дочитайте мануал до конца и без пропусков, в 70% случаев люди просто не до конца читают статью и пропускают важные моменты.

5. Если не получается, в Winbox открываем терминал и вбиваем там /export hide-sensitive. Результат в топик под кат, интимные подробности типа личных IP изменить на другие, пароль забить звездочками.

6. Нарисуйте Вашу сеть, рисунок (схему) сюда. На словах может быть одно, в действительности другое.

Помогите чайнику понять смысл форварда.

ну вот вычитал, что

«Все пакеты с адресом назначения маршрутизатора попадают во входную цепочку файервола INPUT. Заметьте, что попавшие в цепочку INPUT пакеты не будут проходить через маршрутизатор.»

Тем самым считаю, что форвард вообще не нужен в фаере, если всё внутри сети доверенное и инпут слушает провайдерский интерфейс.

Одни мне показали смайл «рука-лицо», другие сказали, что:

Если кто-то из локалки провайдера будет хакать вашу сеть то он может указать ваш роутер как шлюз для всех локальных адресов и пробовать долбиться.

=========

Сейчас у меня для pppoe и защиты из вне, это:

/ip firewall filter

add action=drop chain=input protocol=tcp psd=21,3s,3,1

add action=drop chain=input protocol=udp psd=21,3s,3,1

add chain=input protocol=icmp

add chain=input dst-port=8728 protocol=tcp

add chain=input connection-state=established in-interface=pppoe-out1

add chain=input connection-state=related in-interface=pppoe-out1

add action=drop chain=input in-interface=pppoe-out1

зы. первое и второе правило блокирует скан портов, четвертое разрешает доступ через API (прогой на андроиде)

напомню, что мы говорим о домашней сети с доверенными устройствами

=======

разве недостаточно этого?

Так что скажут маститые спецы?