Fingerprint protection failed что делать

3 простых шага по исправлению ошибок FINGERPRINT.EXE

В вашей системе запущено много процессов, которые потребляют ресурсы процессора и памяти. Некоторые из этих процессов, кажется, являются вредоносными файлами, атакующими ваш компьютер.

Чтобы исправить критические ошибки fingerprint.exe,скачайте программу Asmwsoft PC Optimizer и установите ее на своем компьютере

1- Очистите мусорные файлы, чтобы исправить fingerprint.exe, которое перестало работать из-за ошибки.

2- Очистите реестр, чтобы исправить fingerprint.exe, которое перестало работать из-за ошибки.

3- Настройка Windows для исправления критических ошибок fingerprint.exe:

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Как вы поступите с файлом fingerprint.exe?

Некоторые сообщения об ошибках, которые вы можете получить в связи с fingerprint.exe файлом

(fingerprint.exe) столкнулся с проблемой и должен быть закрыт. Просим прощения за неудобство.

(fingerprint.exe) перестал работать.

fingerprint.exe. Эта программа не отвечает.

(fingerprint.exe) — Ошибка приложения: the instruction at 0xXXXXXX referenced memory error, the memory could not be read. Нажмитие OK, чтобы завершить программу.

(fingerprint.exe) не является ошибкой действительного windows-приложения.

(fingerprint.exe) отсутствует или не обнаружен.

FINGERPRINT.EXE

Проверьте процессы, запущенные на вашем ПК, используя базу данных онлайн-безопасности. Можно использовать любой тип сканирования для проверки вашего ПК на вирусы, трояны, шпионские и другие вредоносные программы.

процессов:

Cookies help us deliver our services. By using our services, you agree to our use of cookies.

Отпечаток браузера: что это, как работает, нарушает ли закон и как защититься. Часть 1

От Selectel: эта статья первая в цикле переводов очень детальной статьи об отпечатках браузера и том, как работает технология. Здесь собрано все, что вы хотели знать, но боялись спросить по этой теме.

Что такое отпечатки браузера?

Это метод, используемый сайтами и сервисами для отслеживания посетителей. Пользователям присваивается уникальный идентификатор (отпечаток). Он содержит много информации о настройках и возможностях браузера пользователей, что используется для их идентификации. Кроме того, отпечаток браузера позволяет сайтам отслеживать поведенческие паттерны, чтобы впоследствии еще точнее идентифицировать пользователей.

Уникальность примерно такая же, как у реальных отпечатков пальцев. Только последние собирает полиция для поиска подозреваемых в совершении преступлений. А вот технология отпечатка браузеров применяется вовсе не для отслеживания преступников. Ведь мы же здесь не преступники, верно?

Какие данные собирает отпечаток браузера?

О том, что человека можно отследить по IP, мы знали еще на заре существования интернета. Но в данном случае все гораздо сложнее. Отпечаток браузера включает IP-адрес, но это далеко не самая важная информация. На самом деле, для того, чтобы идентифицировать вас, IP не нужен.

Согласно исследованию EFF (Electronic Frontier Foundation), отпечаток браузера включает в себя:

Согласно еще одному исследованию, точность идентификации пользователя при помощи отпечатка браузера составляет 99,24%. Изменение одного из параметров браузера снижает точность идентификации пользователя лишь на 0,3%. Существуют тесты на отпечаток браузера, которые показывают, насколько большой объем информации собирается.

Как работает отпечаток браузера

Почему вообще возможен сбор информации о браузере? Все просто — ваш браузер обменивается данными с веб-сервером, когда вы запрашиваете адрес сайта. В обычной ситуации сайты и сервисы присваивают пользователю уникальный идентификатор.

Эта строчка из случайных букв и цифр помогает серверу узнать ваc, ассоциировать ваш браузер и ваши предпочтения с вами. Действиям, которые вы совершаете онлайн, будет присвоен примерно тот же код.

Так, если вы зашли в Twitter, где есть какая-то информация о вас, все эти данные будут автоматически связаны с тем же идентификатором.

Конечно, этот код не будет с вами до конца ваших дней. Если вы начнете серфить с другого устройства или браузера, то идентификатор, скорее всего, тоже поменяется.

Как сайты собирают пользовательские данные?

Это двухуровневый процесс, который работает как на стороне сервера, так и на стороне клиента.

На стороне сервера

Логи доступа к сайту

В этом случае речь идет о сборе данных, отправляемых браузером. Как минимум это:

Веб-серверы получают их от вашего браузера. Заголовки важны, поскольку они позволяют быть уверенным, что запрошенный сайт работает с вашим браузером.

Например, информация в заголовке позволяет сайту узнать, используете ли вы ПК или мобильное устройство. Во втором случае произойдет редирект на оптимизированную для мобильных устройств версию. К сожалению, эти же данные попадут в ваш отпечаток.

Здесь все понятно. Веб-серверы всегда обмениваются куки с браузерами. Если вы в настройках указываете возможность работы с куки, они сохраняются на вашем устройстве и отправляются на сервер, когда бы вы ни зашли на сайт, который уже посещали прежде.

Куки помогают серфить более комфортно, но они же открывают и больше информации о вас.

В этом методе используется элемент холста (canvas) HTML5, который WebGL также использует для визуализации 2D- и 3D-графики в браузере.

Этот метод обычно «заставляет» браузер обрабатывать графический контент, включая изображения, текст или то и другое разом. Для вас этот процесс незаметен, поскольку все происходит в фоне.

Как только процесс завершен, canvas fingerprinting превращает графику в хэш, который становится тем самым уникальным идентификатором, о котором мы говорили выше.

Этот метод позволяет получать следующую информацию о вашем устройстве:

Здесь подразумевается, что ваш браузер обменивается большим количеством информации благодаря:

Adobe Flash и JavaScript

Согласно FAQ AmIUnique, если у вас активирован JavaScript, то вовне передаются данные о ваших плагинах или спецификациях железа.

Если установлен и активирован Flash, то это предоставляет стороннему «наблюдателю» еще больше информации, включая:

Они играют очень важную роль в логировании. Так, вам обычно нужно решить, позволить ли браузеру обрабатывать куки или полностью удалить их.

В первом случае веб-сервер получает просто огромное количество информации о вашем устройстве и предпочтениях. Если вы не одобрите работу с куки, сайты все равно получат кое-какие данные о вашем браузере.

Зачем нужна технология отпечатка браузера?

В основном для того, чтобы пользователь устройства получил оптимизированный для его устройства сайт, вне зависимости, зашел он в интернет с планшета или смартфона.

Кроме того, технология используется для рекламы. Это просто идеальный инструмент дата-майнинга.

Так, получив собранную сервером информацию, поставщики товаров или услуг могут создавать очень тонко нацеленные рекламные кампании с персонализацией. Точность таргетирования гораздо выше, чем если использовать просто IP-адреса.

Например, рекламщики могут использовать отпечатки браузеров для того, чтобы получить список пользователей сайта, разрешение экрана которых можно назвать низким (например, 1300*768), кто ищет более качественные мониторы в интернет-магазине продавца. Или же пользователей, которые просто серфят по сайту без намерения что-либо купить.

Затем полученную информацию можно использовать для таргетирования рекламы качественных мониторов с высоким разрешением на пользователей с небольшим и устаревшим морально дисплеем.

Кроме того, технология отпечатка браузера используется еще и для:

В конечном счете, даже если отпечатки браузера используются в законных целях, это все равно очень плохо сказывается на конфиденциальности пользователей. Особенно если последние пытаются защититься при помощи VPN.

Кроме того, отпечатки браузера могут быть лучшим другом хакера. Если им известны точные данные о вашем устройстве, они могут использовать специальные эксплойты для взлома устройства. В этом нет ничего сложного — любой киберпреступник может создать поддельный сайт со скриптом снятия отпечатков пальцев.

Напомним, эта статья — только первая часть, впереди еще две. В них рассматриваются вопросы законности сбора персональных данных пользователей, возможности использования этих данных и методы защиты против слишком уж активных «собирателей».

Что такое Fingerprint, как его проверить и изменить

Как работает Фингерпринт

Build Fingerprint (создание отпечатка) производится двумя способами, скрытым и активным.

Скрытый запрос

Данный способ предусматривает скрытый запрос, выполненный к клиентской машине, который позволяет точно классифицировать следующие параметры:

Активный фингерпринт

Данный способ позволяет получить более точную информацию, причем сделать это с разрешения пользователя, хотя он сам может и не знать, что дал такое разрешение. На пользовательском устройстве устанавливается код, который запускается автоматически (например, JavaScript). Кроме доступа к данным указанным в случае скрытого запроса, он получает доступ к серийным номерам оборудования, которые являются уникальными, MAC-адресу, другой уникальной информации.

Как используют Fingerprint

Разрабатывалась технология как алгоритм, позволяющий собрать данные для идентификации с целью борьбы с мошенниками. Дело в том, что большинство сайтов собирает множество информации, о пользователях, которые посещают их без их уведомления на основе которых производится профилирование. Если в этот профиль попадают реальные данные такие как телефон, фамилия, имя, отчество или реальный адрес, то это дает возможность, полностью идентифицировать человека и добавить в соответствующую базу. Разные базы содержат разную информацию, хобби, увлечения, предпочтения, целевые товары и многое другое. Часто такие базы отпечатков объединяются для более точной идентификации. Такая информация потом перепродается маркетинговым компаниям, которые используют ее в своих целях. Особый риск несет то, что ею могут воспользоваться злоумышленники для незаконных действий. К большому сожалению большинство пользователей не может запретить сбор такой информации и обезопасить себя.

Как проверить Фингерпринт

На данный момент времени проверить какую информацию выдает фингерпринт о Вас и Вашем устройстве довольно просто. Можно воспользоваться такими онлайн сервисами как Fingerprint Central или Am I Unique, которые покажут какие именно отпечатки о веб-браузере и операционной системе могут получить те или иные веб-сайты.

Как подменить Fingerprint

Есть несколько простых способов подмены цифровых отпечатков системы и браузера. Можно воспользоваться расширением для браузера или специальными антидетект браузерами. Также активно сбору информации противостоят VPN-сервисы и приватные прокси-сервера.

Веб расширения

Антидетект браузеры

Специально созданные веб-браузеры для анонимного просмотра страниц и мультиаккаутинга. Они используют специальные алгоритмы защиты и подмены цифровых отпечатков, позволяющие скрыть настоящую информацию о пользователе, предоставляя каждый раз новую случайным способом. Среди популярных ANTBrowser, MultiLogin, Indigo Browser, Linken Sphere, Ghost Browser в сети можно найти и много других.

Используя этот вариант, при доступе к веб-сайтам их алгоритмы будут получать информацию о частной виртуальной сети, а не о конечном пользователе. Кроме того, все переданные данные надежно шифруются, защищая реальные отпечатки пользователя.

Прокси-сервера

Приватные прокси обладают очень высоким уровнем анонимности и защиты личных данных. Алгоритмы веб-сайтов не могут получить Ваш цифровой отпечаток так как сервер-посредник не передает такой информации о Вас целевой странице.

Видео: Что такое Fingerprints и как его проверить и изменить

С каждым годом алгоритмы для Build Fingerprint совершенствуются. Чем больше мер защиты, тем больше новых методов идентификации. Последнее время все больше проектов, которые специализируются на опознании пользователя по поведенческому профилю (социальная инженерия), какие сайты он посещает, как часто, какой информацией интересуется и так далее. Если анонимность и безопасность в сети для Вас не пустое место, то следует использовать один из вышеуказанных методов, но также следует помнить, что чрезмерные меры, также могут стать причиной того, что Вас идентифицируют. Поэтому следует взвешивать все подходы и способы и выбирать оптимальный и самый безопасный.

Фингерпринтинг конкретного ПК с точностью 99,24%: не спасает даже смена браузера

Задачи рендеринга на клиентской стороне с целью фингерпринтинга

Практика смены браузера, чтобы сменить личность в интернете, является популярным советом от экспертов и специалистов по безопасности. Согласно опросу, около 70% пользователей установили и регулярно используют по меньшей мере два браузера. Так они надеются избежать слежки и нежелательного распознавания на сайтах.

Группа американских исследователей опубликовала научную работу с описанием более продвинутых техник фингерпринтинга, которые не учитывают версию браузера, но всё равно распознают конкретный ПК с высокой точностью.

Фингерпринтинг — спорная техника идентификации пользователей в интернете в качестве альтернативы обычным кукам и «вечным» кукам. Если пользователь удаляет куки или у него установлены программы для блокировки следящих трекеров, с помощью фингерпринтинга его всё равно можно узнать.

Противники этой техники говорят, что использование фингерпринтинга неэтично, если пользователь явно запретил себя идентифицировать и активно удаляет куки. С другой стороны, некоторые веб-разработчики не видят ничего плохого в том, чтобы распознавать повторных посетителей, если не делать ничего незаконного. Мол, это же для их собственного удобства. Распознавание пользователей (трекинг) тем или иным способом осуществляет более 90% самых популярных сайтов интернета. Фингерпринтинг — самая надёжная техника. Она подразумевает создание уникального «отпечатка» пользовательского компьютера с учётом всех открытых параметров: версии ОС, версии браузера, набора плагинов и расширений к браузеру, списка установленных шрифтов, разрешения экрана и т.д.

До последнего времени при фингерпринтинге всегда учитывалась версия браузера пользователя, но сейчас исследователи пробуют преодолеть это ограничение — и распознавать конкретные ПК независимо от браузера.

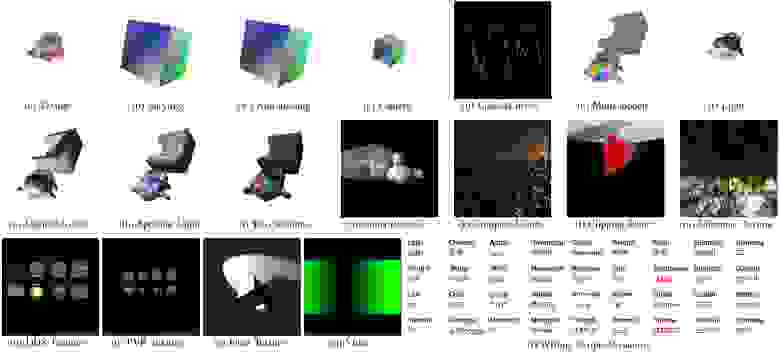

В работе группы американских исследователей новая техника именуется CBF, то есть кросс-браузерный фингерпринтинг (Cross-Browser Fingerprinting). Она учитывает характеристики компьютерной системы, которые проявляют себя независимо от версии браузера при рендеринге и обработке графики.

Исследователи замеряют время выполнения различных графических операций и используют эту информацию для профилирования конкретного ПК. Например, нанесение растрового изображения на грань куба средствами WebGL с аппаратным видеоускорением выполняется с одинаковой скоростью независимо от браузера.

Вот список некоторых параметров, которые можно использовать для кросс-браузерного фингерпринтинга.

Разрешение экрана. Как выяснилось, если задействовать зуммирование, то можно получить надёжный результат независимо от версии браузера.

Количество ядер процессора. Браузерный параметр hardwareConcurrency выдаёт максимальный порог для конкретного компьютера в операциях Web Worker. Даже если браузер пытается изменить этот параметр (например, Safari делит его на два), можно легко вычислить истинное значение.

AudioContext. Набор задач по обработке звука в операционной системе и звуковой карте. Фингерпринтинг осуществляется путём замера времени выполнения этих операций.

Список шрифтов. Стандартная техника фингерпринтинга, которую исследователи адаптировали для кросс-браузерного варианта. Список установленных шрифтов можно определить по рендерингу глифов в браузере.

Линии, кривые и антиалиасинг. Рендеринг линий, прямых и антиалиасинг в HTML5 Canvas и WebGL выполняется средствами GPU.

Vertex Shader. Ещё один элемент, который рендерится графической подсистемой и графическим драйвером. Он используется при создании теней и освещения в 3D-объектах и задействуется в WebGL.

Fragment Shader. Отслеживается таким же способом, как и Vertex Shader.

Прозрачность в альфа-канале. Выдача этих графических элементов зависит от GPU и драйвера и является одинаковой во всех браузерах.

Установленные письменности (языки). Некоторые письменности вроде китайской, корейской и арабской, требуют установки специальных библиотек.

Моделирование. Рендеринг 3D-моделей.

Освещение и построение теней (Lighting and Shadow Mapping). Ещё одна особенность 3D-графики, связанная с обработкой света и теней.

Камера. Имеется в виду не установленная на компьютере веб-камера, а другая техника, специфичная для 3D-моделирования. Она производит построение 2D-представлений для 3D-объектов.

Отсечение плоскостей (Clipping Planes). Операция WebGL, связанная с вычислением координат 3D-объектов с ограниченной видимостью.

Все перечисленные техники в совокупности позволяют составить довольно надёжный и точный профиль конкретного компьютера. В таблице ниже перечислена надёжность и энтропия, которую обеспечивает каждый метод и все они вместе.

В совокупности, техники CBF позволяют точно идентифицировать около 99,24% всех компьютеров. Исследователи проводили тесты с использованием браузеров Chrome, Firefox, Edge, IE, Opera, Safari, Maxthon, UC Browser и Coconut.

Техника работает довольно надёжно и отсутствие какого-нибудь одного из параметров в профиле практически не оказывает влияния на результат.

Для анонимной работы в интернете авторы научной работы рекомендуют использовать браузер Tor, который нормализует браузерную выдачу и не даёт возможности осуществить фингерпринтинг такого рода. Правда, и у него есть небольшой грешок: он тоже оставляет пару параметров открытыми, в том числе ширину экрана и AudioContext. Исследователи выразили надежду, что разработчики Tor нормализуют выдачу по этим параметрам тоже.

Следи за руками: как понять, когда сайты снимают ваши отпечатки браузера

Исследователи сделали расширение, позволяющее понять, какую информацию сайты собирают для составления отпечатков браузера.

Человека можно с очень высокой точностью идентифицировать по отпечатку пальца — и по отпечатку браузера. И если первой технологией пользуются, например, криминалисты и производители смартфонов, то второй — всевозможные интернет-сервисы. Причем иногда это делается в ваших интересах, а иногда — скорее против.

Юлиан Фиткау (Julian Fietkau) и команда сотрудников Университета бундесвера в Мюнхене разработали плагин для браузера, который позволяет отслеживать, какие сайты собирают ваши отпечатки браузера и как они это делают. Также Юлиан и ко проанализировали 10 тысяч популярных сайтов на предмет того, какую именно информацию они собирают, — и рассказали обо всем этом в своем докладе на Remote Chaos Communication Congress (RC3).

Что такое отпечаток браузера

Отпечатком браузера (browser fingerprint, иногда на русском тоже говорят слово «фингерпринт») обычно называют совокупность данных, которые сайт может получить о вашем компьютере и браузере, запросив эту информацию при загрузке веб-страницы. В отпечаток входят десятки разных параметров — от языка, который вы используете, и временной зоны, в которой находитесь, до списка расширений и версии вашего браузера. Сюда же может входить информация об операционной системе, об объеме оперативной памяти, разрешении экрана устройства, параметрах шрифтов и многом другом.

Различные сайты собирают разное количество этой информации. На ее основе они потом генерируют ваш уникальный идентификатор, по которому будут определять, что это именно вы. При этом отпечаток браузера — это не куки (cookies), хотя их и можно использовать похожим образом. Но если на использование cookies вы должны дать согласие (наверняка вы уже замучились закрывать различные всплывающие уведомления «Наш сайт использует cookies»), то на снятие вашего отпечатка браузера никакого согласия формально вроде как не требуется.

Более того, от снятия отпечатка браузера не спасает и режим «Инкогнито», поскольку почти все параметры браузера и устройства остаются прежними и по ним можно идентифицировать, что вы — это вы.

Как используют отпечатки браузера (и почему это не всегда хорошо)

Отпечатки браузера чаще всего используют в одной из двух целей. Цель первая — убедиться в том, что пользователь тот, за кого себя выдает, не заставляя его совершать дополнительных действий. Это, например, используют банки в своих онлайн-сервисах: если по отпечатку браузера они понимают, что это именно вы совершили транзакцию, то они не будут присылать вам код 3DSecure на телефон, чтобы лишний раз вас не дергать. А если в личный кабинет зашел кто-то с непривычным отпечатком браузера, то банк может прислать вам уведомление. В этом случае отпечатки браузера служат вашему удобству, с одной стороны, и безопасности — с другой, так что их использование вполне оправданно.

Цель вторая — показывать вам таргетированную рекламу. Некий высокопосещаемый сайт может снять ваш отпечаток и передать его рекламной сети. Предположим, на этом сайте вы прочитали гид по выбору утюга. И когда вы зайдете на другой сайт, где размещается эта же рекламная сеть, она поймет, что это вы, и покажет вам рекламу утюгов. По сути, это слежка, причем без спроса, — и можно понять, почему такой вариант использования отпечатков браузера может вам не нравиться.

При этом на самом деле ваши отпечатки собирают и анализируют множество сайтов, в которые встроены компоненты различных рекламных сетей и аналитических сервисов.

Как понять, что сайт снимает ваш отпечаток браузера?

Чтобы получить информацию для составления отпечатка браузера, сайт должен отправить несколько запросов, на которые браузер даст ответы, и совокупность таких ответов в результате и превратится в отпечаток вашего браузера. Эти запросы браузер получает в виде встроенного в веб-страницы кода, написанного на языке JavaScript.

Фиткау и его коллеги проанализировали наиболее популярные библиотеки такого JavaScript-кода, составив в результате список из 115 различных приемов, которые чаще всего используются для работы с отпечатками браузеров. Затем они сделали расширение для браузера под названием FPMON, которое анализирует веб-страницы на предмет использования этих приемов и сообщает пользователю, какие именно данные пытается собрать тот или иной сайт для составления отпечатка браузера.

Если у пользователя установлен FPMON, то при загрузке сайта он увидит уведомление, что этот сайт запросил у браузера такую-то и такую-то информацию. Причем Фиткау и ко разделили типы собираемой информации на две категории: деликатная (sensitive) и агрессивная (aggressive).

К первой категории относится та информация, которую сайт вполне может хотеть знать по легитимным причинам: например, информация о языке браузера нужна, чтобы отобразить сайт на подходящем вам языке, а сведения о временной зоне — чтобы показать вам правильное время. Тем не менее это все еще информация, которая может что-то о вас сказать.

К агрессивной относится информация, которая сайту совершенно ни к чему, она не может быть использована ни для чего, кроме как для составления отпечатка браузера, — например, такая как объем памяти или список плагинов, установленных в браузере.

Насколько агрессивно сайты собирают отпечатки браузеров?

FPMON позволяет обнаруживать запросы на 40 типов различной информации. При этом почти все сайты запрашивают хотя бы какую-то информацию о браузере или устройстве. Вопрос в том, начиная с какого количества стоит считать, что сайт действительно пытается составить отпечаток. То есть если сайт собирает меньше типов информации, чем это количество, то можно особо не беспокоиться, а если больше, это уже значит, что, скорее всего, за вами пытаются следить.

Для оценки этого исследователи воспользовались уже существующими сайтами вроде сделанного EFF проекта Panopticlick (он же Cover Your Tracks), созданного для демонстрации того, как работает снятие отпечатков браузера. Panopticlick требует для своей работы 23 различных параметра и с вероятностью более 90% позволяет с их помощью однозначно идентифицировать пользователя. Фиткау и команда решили принять за некую отметку, что 23 параметра — это как раз то значение, начиная с которого можно считать, что сайт следит за пользователем.

Исследователи прошлись по 10 тысячам самых популярных сайтов (по данным рейтинга Alexa) и посмотрели, как много информации собирает каждый из них. Оказалось, что большая часть сайтов (почти 57%) запрашивает от 7 до 15 параметров, а медианное значение по всей выборке — 11 параметров. Примерно 5% сайтов вообще не собирают ни одного параметра, при этом максимальное количество собираемых параметров — 38 из 40, но из всех 10 тысяч изученных сайтов такое количество собирают только три.

Сайты из этой подборки используют более сотни разных скриптов для сбора этих данных. При этом скриптов, которые собирают много информации из категории «агрессивная», очень мало, зато используются они на очень посещаемых сайтах.

Как защититься от снятия отпечатков

Для того чтобы скрипты на сайте не смогли собрать отпечаток вашего браузера, можно использовать два подхода: либо блокировать их при запуске, либо отдавать им неполную или неправильную информацию. Различные программы для обеспечения приватности используют либо один, либо другой метод. Так, браузер Safari с недавних пор отдает только основную обезличенную информацию, защищая пользователей от слежки при помощи фингерпринтинга.

А, например, Privacy Badger, плагин для защиты приватности, разработанный EFF, пытается блокировать скрипты, хотя и не все. Некоторые данные, которые могут быть использованы при составлении отпечатка и которые запрашивают те или иные скрипты, могут быть нужны для корректного отображения страницы или работы каких-то ее функций. Такие скрипты Privacy Badger не трогает.

Этот же подход мы используем и в нашем расширении для браузера Kaspersky Protection, не позволяя собирать слишком много информации о пользователе и тем самым снимать его отпечаток. Kaspersky Protection входит в состав наших основных защитных решений, нужно просто не забыть его включить.