Firewall aliases ip что это

Using Aliases¶

Aliases are named lists of networks, hosts or ports that can be used as one entity by selecting the alias name in the various supported sections of the firewall. These aliases are particularly useful to condense firewall rules and minimize changes.

Alias Types¶

OPNsense offers the following alias types:

| Type | Description |

|---|---|

| Hosts | Single hosts by IP or Fully Qualified Domain Name |

| Networks | Entire network p.e. 192.168.1.1/24 |

| Ports | Port numbers or a port range like 20:30 |

| URL Tables | A table of ip addresses that can be fetched |

Hosts¶

Hosts can be entered as a single IP address or a fully qualified domain name. When using a fully qualified domain name, the name will we resolved periodically (default is each 300 seconds).

Lets say we want to create an alias table for www.youtube.com

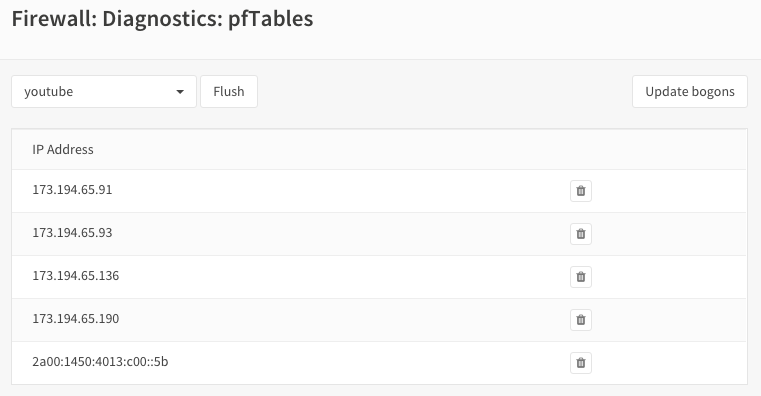

Apply changes and look at the content of our newly created pf table. Go to Firewall->Diagnostics->pfTables and select our newly created youtube table.

As you can see there are multiple ip addresses for this domain.

Networks¶

Networks are specified in Classless Inter-Domain Routing format (CIDR). Use the the correct CIDR mask for each entry. For instance a /32 specifies a single IPv4 host, or /128 specifies a single IPv6 host, whereas /24 specifies 255.255.255.0 and /64 specifies a normal IPv6 network.

Ports¶

Ports can be specified as a single number or a range using a colon :. For instance to add a range of 20 to 25 one would enter 20:25 in the Port(s) section.

URL Tables¶

URL tables can be used to fetch a list of ip addresses from a remote server. There are several IP lists available for free, most notably are the “Don’t Route Or Peer” lists from Spamhaus.

Import Feature¶

To quickly add a list of aliases OPNsense also offers an import feature, where you can paste or enter a list in text format.

Common examples are lists of IPs, networks, blacklists, etc. The list may contain IP addresses, with or without CIDR prefix, IP ranges, blank lines (ignored) and an optional description after each IP. e.g.:

Spamhaus¶

DROP (Don’t Route Or Peer) and EDROP are advisory “drop all traffic” lists, consisting of netblocks that are “hijacked” or leased by professional spam or cyber-crime operations (used for dissemination of malware, trojan downloaders, botnet controllers). The DROP and EDROP lists are a tiny subset of the SBL, designed for use by firewalls and routing equipment to filter out the malicious traffic from these netblocks.

Using Aliases in pf Firewall Rules¶

Aliases can be used in the firewall rules to make administration of large lists easy. For instance we could have a list of remote ip’s that should have access to certain services, when anything changes we only need to update the list.

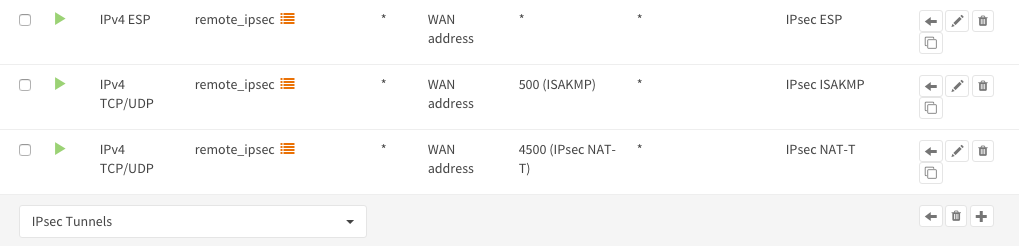

Lets create a simple alias list and assume we have 3 remote ip’s that may access the ipsec server for a site to site tunnel connection:

We call our list remote_ipsec and update our firewall rules accordingly.

Notice the list icon to identify a rule with an alias (list).

Advanced¶

For hosts it is possible to use lists in lists. Per example you could have:

Then concatenate both by defining a new list:

The end result will be a list with all ip addresses in one alias list (servers).

GeoIP’sВ¶

While it is possible to use geoIP lists in aliases by importing or using the url feature, OPNsense has a much more advanced way of blocking or allowing traffic based on the geographical location (country) by utilizing the netmap enabled Inline Intrusion Prevention System see also IPS GeoIP Blocking

Configure DROP and EDROP lists¶

To setup the DROP and EDROP lists in combination with the firewall rules, read: Configure Spamhaus (E)DROP

Настройка pfBlockerNG на pfSense (часть 1)

Блокировка IP по географическому признаку используя MaxMind GeoIP

Блокировка доменов по категориям использую списки Shallalist и UT1

Блокировка великого и ужасного DNS-over-HTTPS

Детальное ведение лога, ведение статистики и построение отчётов/диаграмм

Установка и первоначальная настройка

Переходим на Firewall > pfBlockerNG и попадаем в визард начальной настройки. Делаем два next’а и выбираем WAN в качестве inbound интерфейса и LAN в качестве outbound. Оставляем значение VIP адреса и порты как есть.

После этого запуститься первоначальная синхронизация pfBlockerNG в процессе которой он скачает некоторые дефолтные фиды и перезапустит DNS Resolver.

На основной странице Firewall > pfBlockerNG > General убедимся что стоит галочка Enable и оставим остальные параметры как есть.

Основные опции блокировки по IP

В настройках MaxMind GeoIP вводим ключ (если его у вас ещё нет, то бесплатно регистрируемся на https://www.maxmind.com/en/geolite2/signup). Остальные опции оставляем как есть.

IP фиды

Нажимаем Save и переходим на вкладку Update чтобы запустить процесс обновления. Но лучше добавить ещё фидов, и вообще добить всю конфигурацию и тогда уже сделать это.

Значит под таблицы файрвола (т.е. алиасы) выделено недостаточно памяти. Лечится увеличением Firewall Maximum Table Entries (лучше сразу раза в 2-3) на странице System > Advanced > Firewall & NAT.

Основные опции DNS блокировки

pfBlockerNG использует DNS Resolver (unbound) для фильтрации DNS имён, TLD, IDN и.. обо всё по порядку.

DNSBL фиды

Основной принцип работы с DNSBL фидами тот же что и с IPшными, с небольшими отличиями. Но сначала посмотрим основные виды DNSBL фидов:

Нажимаем на плюсик в правой колонке и видим страницу очень похожую на ту что мы видели при добавлении IP фида. Но есть некоторые отличия:

В качестве Action выбираем Unbound

DNSBL Category

В двух словах это блокировка по категориям сайтов наподобие Firepower Security Intelligence. Включаем Blacklist Category, выбираем понравившийся нам блэклист (или оба!), частоту обновлений, логирование и вперёд!

DNSBL SafeSearch

DNS over HTTPS/TLS Blocking говорит само за себя и позволяет заблокировать известные DoH сервера. Делаем Enable + выбираем все сервера через Ctrl+A. Готово.

А что если наши хитрые пользователи просто пропишут любимый DNS сервер в настройках компа? На такой этот случай нужно не забыть заблокировать DNS-over-TLS порт (853) наружу, а также настроить форвардинг портов, так, чтобы любые DNS запросы наружу заворачивались на DNS Resolver pfSense. Не буду копировать сюда текст а просто дам ссылку на то как сделать это: https://docs.netgate.com/pfsense/en/latest/recipes/dns-redirect.html. Не забудьте сделать тоже самое для IPv6 если этот протокол используется в вашей сети.

Aliases¶

Aliases define a group ports, hosts, or networks. Aliases can be referenced by firewall rules, port forwards, outbound NAT rules, and other places in the firewall GUI. Using aliases results in significantly shorter, self-documenting, and more manageable rulesets.

Firewall aliases are collections of entries for use by the firewall. Despite the similar names, this is different than interface IP aliases, which are a means of adding additional IP addresses to a network interface.

Aliases are located at Firewall > Aliases. The page is divided into separate tabs for each type of alias: IP, Ports, URLs, and the All tab which shows every alias in one large list. When creating an alias, add it to any tab and it will be sorted to the correct location based on the type chosen.

Nesting Aliases¶

Most aliases can be nested inside of other aliases so long as they are the same type. For example, one alias can nest an alias containing web servers, an alias containing mail servers, and a servers alias that contains both the web and mail server aliases all together in one larger Servers alias.

Using Hostnames in Aliases¶

Host and network type aliases support entries consisting of fully qualified domain name (FQDN) style hostnames (e.g. host.domain.com ). The firewall must be able to resolve the hostname as-is using A or AAAA type DNS queries in order for these entries to function. This means that the firewall must have working DNS, and the FQDN must exist in the DNS servers used by the firewall.

If the DNS query for a hostname returns multiple IP addresses, all of the IP addresses returned in the result are added to the alias.

This feature is not useful for allowing or disallowing users to large public web sites such as those served by content delivery network (CDN) providers. Such sites tend to have constantly rotating or random responses to DNS queries so the contents of the alias on the firewall do not necessarily match up with the response a user will receive when they resolve the same site name. It can work for smaller sites that have only a few servers and do not include incomplete sets of addresses in their DNS responses.

A hostname entry in a host or network type alias is periodically resolved and updated by the firewall every few minutes. The default interval is 300 seconds (5 minutes), and can be changed by adjusting the value of Aliases Hostnames Resolve Interval on System > Advanced, Firewall & NAT tab. This is useful for tracking dynamic DNS entries to allow specific users into services from dynamic IP addresses.

Mixing IPv4 and IPv6 Addresses in Aliases¶

IPv4 and IPv6 addresses can be mixed inside an alias. The firewall will use the appropriate type of addresses when the alias is referenced in a specific rule.

Alias Sizing Concerns¶

This value can be increased as much required provided that the firewall contains sufficient RAM to hold the entries. The RAM usage is similar to, but less than, the state table but it is still safe to assume approximately 1K of memory per entry to be conservative.

Alias Settings¶

When editing an Alias entry, the following settings are available:

A Description for the alias.

The Type for the alias, which alters the behavior of the alias and tells the firewall which types of entries can be added to the alias.

The following types are available:

Aliases containing single IP addresses or FQDN hostnames

Aliases containing CIDR-masked lists of networks, FQDN hostnames, IP address ranges, or single IP addresses

These aliases contain lists of port numbers or ranges of ports for TCP or UDP.

The alias is built from the content returned by the specified URL, but is read only a single time. Once added, it becomes a normal network or port type alias.

URL Table (IP or Port)

The alias is built from the content returned by the specified URL but is updated by fetching the list from the URL periodically.

The lower section of the alias page contains the entries for the alias. The behavior of this section varies based on the selected alias type.

The next sections describe the behavior of each type in more detail.

Host Aliases¶

Host type aliases contain groups of IP addresses. For Host type aliases, entries are specified by IP address or fully qualified domain name (FQDN).

If an IP address range such as 192.168.1.1-192.168.1.10 or a small subnet such as 192.168.1.16/28 is entered in this field, the firewall will translate it into a list of individual IP addresses when saving the alias.

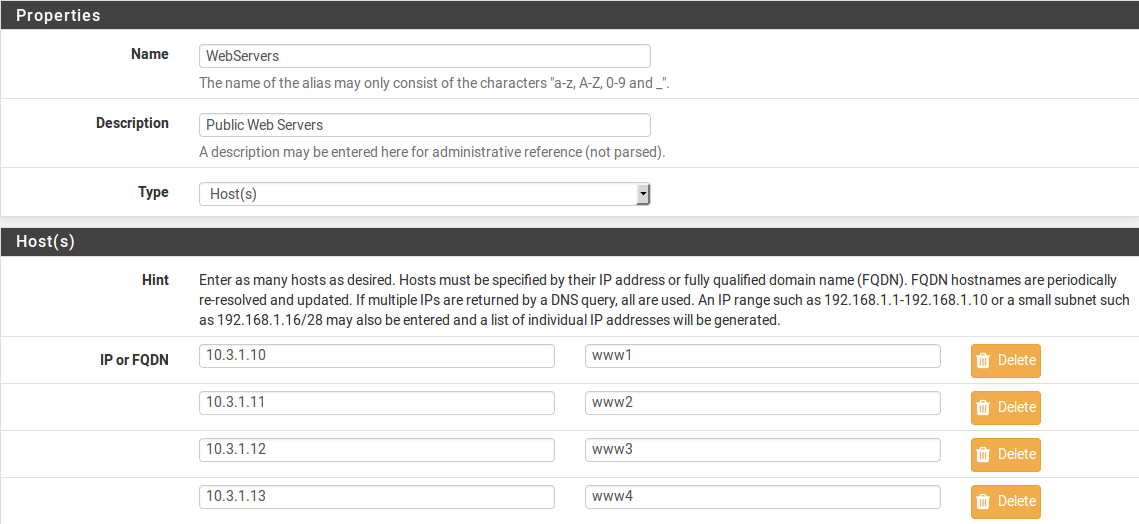

Figure Example Hosts Alias shows an example of a host type alias used to contain a list of public web servers.

Example Hosts Alias В¶

Other host type aliases can be nested inside this entry. Hostnames may also be used as entries, as explained previously.

Network Aliases¶

For Network type aliases, entries are specified in CIDR format for subnets or fully qualified domain names (FQDN) for single addresses.

Hostnames (FQDNs) may also be specified, using a /32 mask for IPv4 or /128 for IPv6.

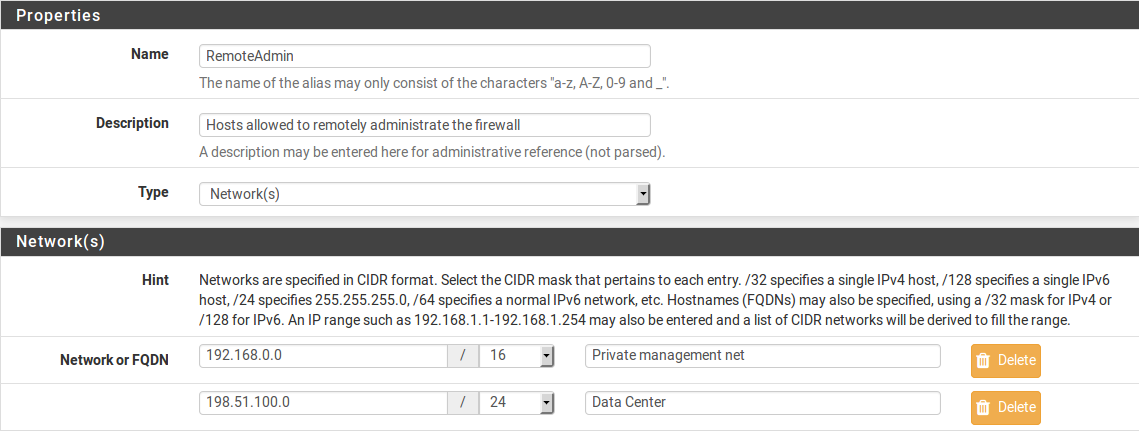

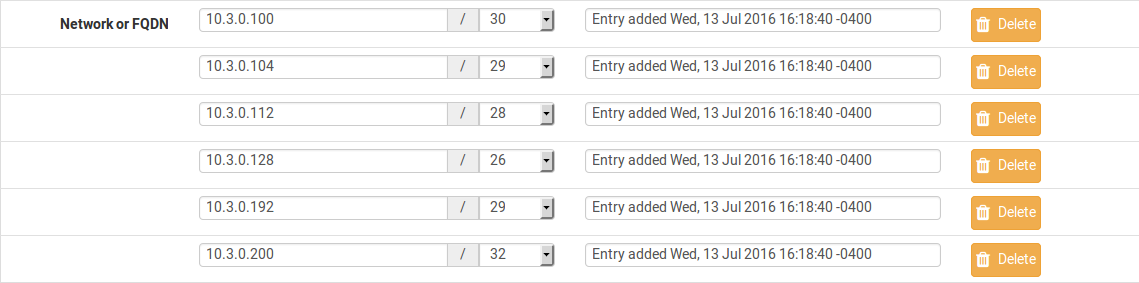

Figure Example Network Alias shows an example of a network alias that is used later in this chapter.

Example Network Alias В¶

Other host or network aliases can be nested inside this entry. Hostnames may also be used as entries, as explained previously.

Example IP Range Before В¶

Example IP Range After В¶

Port Aliases¶

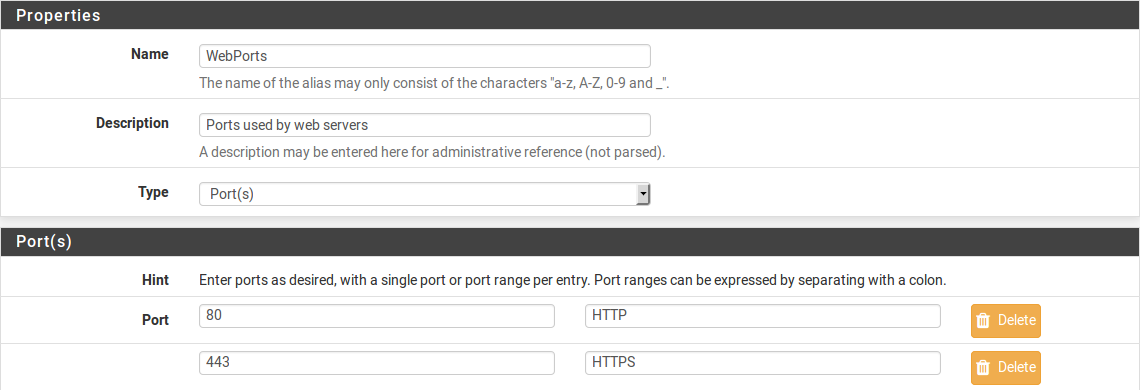

The protocol is not specified in the alias; The firewall rule where the alias is used will define the protocol as TCP, UDP, or both. Figure Example Ports Alias shows an example of a port type alias.

Example Ports Alias В¶

Enter another port-type alias name into the Port field to nest other port-type aliases inside this alias.

URL Aliases¶

With a URL type alias, each entry contains a URL which returns text content containing a list of entries. Multiple URLs may be entered.

When Save is clicked, up to 3,000 entries from each URL are read from the file and imported into a network type alias.

If URL (IPs) is selected, then the URLs must contain IP address or CIDR masked network entries, and the firewall creates a network type alias from the contents.

If URL (Ports) is selected, then the URL must contain only port numbers or ranges, and the firewall creates a port type alias from the contents.

For a URL type alias, the contents of the alias are re-fetched every 24 hours from the stored URL by the firewall.

URL Table Aliases¶

A URL Table alias behaves in a significantly different way than the URL alias. For starters, it does not import the contents of the file into a normal alias. It downloads the contents of the URL into a special location on the firewall and uses the contents for what is called a persist table, also known as a file-based alias. The full contents of the alias are not directly editable in the GUI, but can be viewed in the Tables viewer (See Viewing the Contents of Tables ).

For a URL Table alias, the drop-down list after the / controls how many days must pass before the contents of the alias are re-fetched from the stored URL by the firewall. When the time comes, the alias contents will be updated overnight by a script which re-fetches the data.

URL Table aliases can be quite large, containing many thousands of entries. Some customers use them to hold lists of all IP blocks in a given country or region, which can easily surpass 40,000 entries. The pfBlocker package uses this type of alias when handling country lists and other similar actions.

Currently, URL Table aliases are not capable of being nested.

If URL Table (IPs) is selected, then the URLs must contain IP address or CIDR masked network entries, and the firewall creates a network type alias from the contents.

If URL Table (Ports) is selected, then the URL must contain only port numbers or ranges, and the firewall creates a port type alias from the contents.

Configuring Aliases¶

Navigate to Firewall > Aliases

Click

Enter settings as described in Alias Settings

Enter the type-specific information as needed. Each type has an data field and a description field for each entry.

To add new members to an alias, click

To remove members from an alias, click

When the alias is complete, click Save to store the alias contents.

Each manually entered alias is limited to 5,000 members, but some browsers have trouble displaying or using the page with more than around 3,000 entries. For large numbers of entries, use a URL Table type alias which is capable of handling larger lists.

Bulk Import Network Aliases¶

Another method of importing multiple entries into an alias is to use the bulk import feature.

To use the import feature:

Navigate to Firewall > Aliases

Click

Fill in the Alias Name and Description

Enter the alias contents into the Aliases to import text area, one entry per line.

Click Save

Common usage examples for this page include lists of IP addresses, networks, and blacklists. The list may contain IP addresses, CIDR masked networks, IP ranges, or port numbers. The firewall will attempt to determine the target alias type automatically.

The firewall imports items into a normal alias which can be edited later.

Using Aliases¶

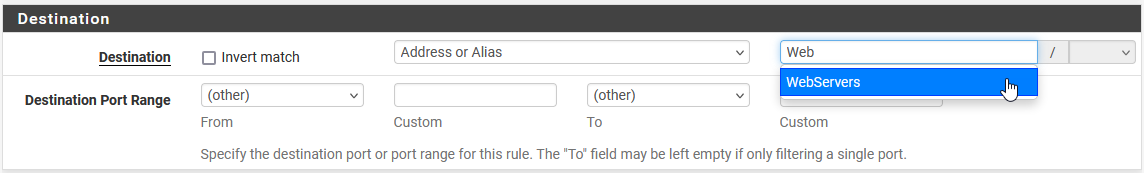

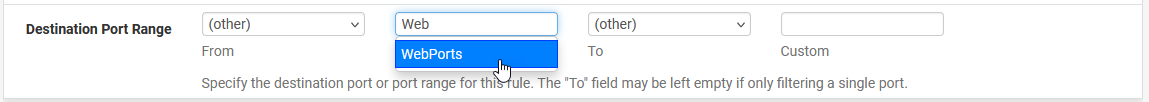

When a letter is typed into an input box which supports aliases, the GUI displays a list of matching aliases. Select the desired alias from the list, or type its name out completely.

Alias autocompletion is not case sensitive but it is restricted by type. For example, a Network or Host type alias will be listed in autocomplete for a Network field, but a Port alias will not; A port alias can be used in a port field, but a Network alias will not be in the list.

Edit the firewall rule

Select Single host or alias

Then type the first letter of the desired alias: Enter W and the alias appears as shown.

Autocompletion of Hosts Alias В¶

Autocompletion of Ports Alias В¶

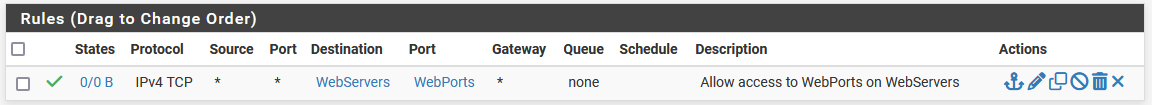

Figure Example Rule Using Aliases shows the rule created using the WebServers and WebPorts aliases. This rule is on WAN, and allows any source to the IP addresses defined in the WebServers alias when using the ports defined in the WebPorts alias.

Example Rule Using Aliases В¶

Hovering the mouse cursor over an alias on the Firewall > Rules page shows a tooltip displaying the contents of the alias with the descriptions included in the alias. Figure Hovering Shows Hosts Contents shows this for the WebServers alias and Figure Hovering Shows Ports Contents for the ports alias.

Firewall aliases ip что это

Глава 5 Расширенная конфигурация

В этой главе мы рассмотрим

— Создание виртуального IP

— Создание правила 1:1 NAT

— Создание правила исходящего NAT

— Создание шлюза

— Создание статического маршрута

— Конфигурирование формирования трафика (QoS, качество обслуживания)

— Бриджинг интерфейсов

— Создание виртуальной LAN

— Создание каптивного портала

Введение

Следующие рецепты рассматривают раширенные возможности управления сетями которые могут применяться, большей частью, в структуре производственной сети. Тем не менее, каждая из этих функций доступна в последней версии pfSense.

Создание виртуального IP

Этот рецепт описывает, как создать виртуальный IP адрес в pfSense.

Подготовка

pfSense позволяет создать четыре различных типа виртуальных IP адресов

— Proxy ARP

— CARP

— Other

— IP Alias

Вообще, виртуальные IP используются для конфигурирования отношений 1:1 NAT. В данном сценарии, потребуются виртуальные IP типа Other, которые мы настроим в этом рецепте.

Как это сделать.

1. Переходим на страницу Firewall | Virtual IP

2. Нажимаем [+] для добавления нового виртуального IP адреса

3. Выбираем тип (Type) Other

4. Выбираем WAN в качестве интерфейса (Interfaces)

5. Указываем IP Address

6. Добавляем описание (Description)

7. Сохраняем (Save) изменения

8. Применяем (Apply) изменения, если необходимо

Как это работает.

Виртуальные IP (VIP) типа Other обладают следующими свойствами

— Трафик может только направляться для этого типа VIP; pfSense не может использовать этот тип VIP для собственных сервисов

— VIP может находится в подсети отличной от подсети интерфейса

— VIP не может отвечать на ping

Немного больше.

Мы конфигурируем IP типа Other, однако в pfSense 2.0 могут быть сконфигурированы ещё три типа VIP. Все четыре типа VIP адресов похожи, но обладают различными свойствами

-CARP

— Может быть использован для направления трафика к брандмауэру

— Использует трафик уровня 2

— Может использоваться в сценариях конфигурирования отказоустойчивого брандмауэра или балансировки нагрузки

— Может располагаться в той же сети что и интерфейс

— Будет отвечать на ping если сконфигурирован соответствующим образом

-Proxy ARP

— Может использоваться ТОЛЬКО для направления трафика к брандмауэру

— Использует трафик уровня 2

— Может находится в подсети отличной от подсети интерфейса

— Не может отвечать на ping

-Other

— Может использоваться ТОЛЬКО для направления трафика к брандмауэру

— Может находится в подсети отличной от подсети интерфейса

— Не может отвечать на ping

-IP Alias

— Новый тип pfSense 2.0

— Может использоваться для наравления трафика к брандмауэру

— Позволяет дополнительные IP адреса для добавления к интерфейсу

Конфигурирование виртуального IP адреса типа CARP

1. Переходим на страницу Firewall | Virtual IPs

2. Нажимаем на кнопку [+] для добавления нового виртуального IP адреса

3. Выбираем тип (Type) CARP

4. Выбираем интерфейс (Interfaces) WAN

5. Указываем IP Address

6. Указываем пароль виртуального IP (Virtual IP Password)

7. Выбираем группу VHID (VHID Group)

8. Выбираем частоту заявления (Advertising Frequency) (0 для master)

9. Вводим описание (Description)

10. Сохраняем (Save) изменения

11. Применяем (Apply) изменения, если необходимо

Конфигурирование виртуального IP адреса типа Proxy ARP:

1. Переходим на страницу Firewall | Virtual IPs

2. Нажимаем на кнопку [+] для добавления нового виртуального IP адреса

3. Выбираем тип (Type) Proxy ARP

4. Выбираем интерфейс (Interfaces) WAN

5. Указываем единственный адрес (Single address) в качестве типа IP Address

6. Указываем IP адрес (IP Address)

7. Вводим описание (Description)

8. Сохраняем (Save) изменения

9. Применяем (Apply) изменения, если необходимо

Конфигурирование виртуального IP адреса типа IP Alias:

1. Переходим на страницу Firewall | Virtual IPs

2. Нажимаем на кнопку [+] для добавления нового виртуального IP адреса

3. Выбираем тип (Type) IP Alias

4. Выбираем интерфейс (Interfaces) WAN

5. Указываем IP адрес (IP Address)

6. Вводим описание (Description)

7. Сохраняем (Save) изменения

8. Применяем (Apply) изменения, если необходимо

Смотрите так же

— Рецепт Конфигурирование правила 1:1 NAT

— Рецепт Создание правила исходящего NAT

— Рецепт Создание статического маршрута

— Рецепт Создание виртуальной LAN

Конфигурирование правила 1:1 NAT

Этот рецепт описывает как конфигурируется правило 1:1 NAT. Правило 1:1 NAT используется когда вам необходимо связать публичные IP адрес с единственной внутренней машиной. Все назначения предназначенные для публичного IP будут маршрутизироваться на внутреннюю машину.

Как это работает.

Когда устанавливается соединение 1:1 NAT, весь трафик будет направляться к внутреннему IP адресу (или подсети), так, словно внутренняя машина сконфигурирована с публичным IP адресом. Это намного проще, чем создавать правила форвардинга порта, в случае, если весь трафик предназначен для вашей внутренней машины.

Немного больше.

Подобно многим особенностям расширенного управления сетью, 1:1 NAT требует использования VIP.

Смотрите так же

— Рецепт Создание виртуальных IP

Создание правила исходящего NAT

Этот рецепт описывает, как создать правило исходящего NAT.

20. Переходим на страницу Firewall | NAT

21. Нажимаем закладку 1:1 NAT

22. Нажимаем кнопку [+] для добавления нового сопоставления 1:1 NAT

23. Выбираем WAN для интерфейса (Interface)

24. Выбираем any для источника (Source)

25. Указываем Single host or Alias для назначения (Destination), и IP адрес сервера, который будет обрабатывать запросы

26. Указываем VIP адрес который мы создали ранее в качестве внешней подсети (External subnet)

27. Добавляем описание (Description), например 1:1 NAT Public IP to Server1

28. Сохраняем (Save) изменения

29. Применяем (Apply) изменения, если необходимо

30. Переходим на страницу Firewall | Rules

31. Нажимаем закладку WAN

32. Нажимаем кнопку [+] для добавления нового правила брандмауэра

33. Выбираем any для источника (Source)

34. Выбираем any для диапазона портов источника (Source port range)

35. Выбираем Single host or Alias для назначения (Destination) и указываем IP адрес или алиас сервера который будет управлять запросами

36. Указываем SSH для нашего диапазона портов назначения (Destination port range)

37. Добавляем описание (Description), например Allow WAN Clients to Server1 SSH

38. Сохраняем (Save) изменения

39. Применяем (Apply) изменения, если необходимо

Как это работает.

Исходящее правило созданное нами, явно указывает pfSense направлять исходящий трафик через LAN интерфейс, независимо от того, через какой интерфейс он прибыл. Это позволит движение SSH трафика, при поиске обратного пути, даже когда шлюз по умолчанию настроен на другой интерфейс (DMZ). Между тем, HTTP запросы, настроенные с помощью переадресации портов будут продолжать работать нормально.

Смотрите так же

— Рецепт Создание виртуального IP

— Рецепт Создание правила 1:1 NAT

— Рецепт Конфигурирование правила форвардинга портов

Создание шлюза

Этот рецепт описывает, как создать шлюз в pfSense.

Подготовка

Обычно, в сетях с единственным WAN соединением нет необходимости изменять установки шлюза; всё работает по умолчанию. Однако, в сетях с более чем одним интернет соединением или использующими некоторые дополнительные функции (например статические маршруты), потребуется определить дополнительные пользовательские шлюзы.

Смотрите так же

— Рецепт Создание правил брандмауэра главы 3

— Рецепт Конфигурирование WAN интерефйса главы 1

— Рецепт создание статического маршрута

Создание статического маршрута

Этот рецепт описывает, как создать статический маршрут используя pfSense.

Подготовка

Статический маршрут используется для доступа к сетям которые не возможно решить используя стандартный шлюз WAN, но можно решить не напрямую используя различные интерфейсы. В общем сценарии мы построим офис с общим сетевым доступом к принтерам. Любое подключение к сети может использовать общую сеть, для этого просто необходимо создать статический маршрут. Мы можем использовать pfSense для создания статического маршрута для иинтерфейса в целом, а не настраивать статический маршрут на каждый отдельный компьютер.

Как это сделать.

1. Переходим на страницу System | Routing

2. Нажимаем закладку Gateway

3. Нажмиаем [+] для добавления нового шлюза

4. Выбираем интерфейс (Interface) для нового шлюза

5. Указываем имя (Name) для шлюза (без пробелов)

6. Указываем IP адрес (IP Address) для шлюза; это должен быть валидный адрес на выбраном интерфейсе

7. Мы должны назначить альтернативный Monitor IP или оставить поле пустым чтобы использовать IP адрес шлюза по умолчанию.

8. Добавляем описание (Description), например My new gateway.

9. Сохраняем (Save) изменения

10. Применяем (Apply) изменения, если необходимо

11. Переходим на страницу System | Routing

12. Нажимаем закладку Routes

13. Нажимаем [+] для добавления нового маршрута

14. Вводим IP адрес для сети назначения (Destination)

15. Выбираем шлюз (Gateway), который мы определили ранее

16. Вводим описание (Description), например Static route for shared printer network (Статический маршрут для общему сетевому принтеру)

17. Сохраняем (Save) изменения

18. Применем (Apply) изменения если необходимо

Как это работает.

По умолчанию, статический маршрут указывает на путь к общему сетевому принтеру. Теперь мы можем получить доступ к этой сети посредством данного статического маршрута, и предложить этот шлюз другим пользователям брандмауэра.

Смотрите так же

— Рецепт Создание шлюза

Как это сделать.

1. Переходим на страницу Firewall | Traffic Shaper

2. нажимаем на закладку Wizard

3. На Wizard functions, нажимаем Single WAN multi WAN

4. Вводим число типа LAN соединений в поле Enter number of LAN type connections. Наша система

pfSense имеет LAN и DMZ; т.ч. вводим 2.

5. Вводим скорость загрузки (Link Upload) для нашего WAN соединения. Наш провайдер обеспечивает скорость загрузки 2Mbps (МБ/с). Проведите измерения используя http://speedtest.net

6. Вводим скорость скачивания (Link Download) для нашего WAN соединения. Наш провайдер обеспечивает скорость скачивания 15Mbps (МБ/с). Проведите измерения используя http://speedtest.net

7. На следующей странице указывается формирователь VoIP трафика (VoIP traffic), который мы пропустим нажав Next

8. Следующая страница, Penalty Box, позволяет вводить приоритет IP адреса или алиаса. Это может быть полезно, но у нас нет необходимости использовать его в данный момент. Можете пропустить это окно нажав кнопк Next

9. Peer to Peer (P2P) Networking позволяет понизить приоритет и урезать весь трафик P2P, или любой из 20 предопределённых популярных P2P сетей. Мы продолжим нажав Next.

10. Network Games позволет формировать трафик для сетвых игр. Предопределены 20 наиболее популярных игровых типов. Нажмите Next для продолжения

11. Последняя страница, Other Applications, позволет формировать другие общие виды трафика. Здесь мы должны установить флаг Enable other-application shaping и установить MSDRP в значение высокого приоритета (Higher priority). Нажмём далее для продолжения

12. Нажмём Finish для применения новых установок.

Как это работает.

Используя мастер формирователя трафика, мы определили установки правил приоритезации трафика RDP. Даже если сеть будет находится под высокой нагрузкой web трафика, VoIP или любого другого типа трафика, наше удалённое подключение будет работать нормально и непрерывно, поскольку ему установлен высокий приоритет.

Бриджинг (Создание моста)

Этот рецепт описывает, как объединить в мост два интерфейса pfSense. Мост позволяет произвести объединение двух сетей. Например, администратору сети может понадобиться объединить в мост проводную и беспроводную сети.

Как это сделать.

1. Переходим на страницу Interfaces | (assign)

2. Нажимаем закладку Bridges

3. Нажимаем кнопку [+] для создания нового моста

4. Выбираем Member Interfaces (Интерфейсы участники) используя Ctrl+нажатие

5. Добавляем описание (Description), например LAN DMZ Bridge

6. Сохраняем (Save) изменения

Как это работает.

Мост соединяет два интерфейса брандмауэра в одну сеть второго уровня. Наши интерфейсы LAN и DMZ теперь соединены.

Немного больше.

Нажмите кнопку Show advanced options (показать дополнительные возможности) для конфигурирования следующих опций

— RSTP/STP: включить опции связывающего дерева

— Протокол (Protocol)

— STP интерфейсы (STP Interfaces)

— Valid Time

— Forward Time

— Hello time

— Priority (Приоритет)

— Hold count

— Interface priority

— Path cost

— Cache size (размер кеша)

— Cache entry expire time (время истечения записи кеша)

— Span port (порт связывания)

— Edge port

— PTP ports

— Auto PTP ports

— Sticky ports

— Private ports

Смотрите так же

— Рецепт идентификация и назначение интерфейсов в главе 1

Создание виртуальной LAN

Этот рецепт описывает, как создать виртуальный LAN в pfSense.

Подготовка

VLAN позволяет разместить на одном физическом коммутаторе несколько сетей уровня путём разделения портов с использованием тегов VLAN. Теги VLAN предназначены для разделения виртуальных сетей. pfSense позволяет присоединять VLAN к требуемому интерфейсу брандмауэра в соответствии с тегами VLAN.

Как это сделать.

1. Переходим на страницу Interfaces | (assign)

2. Нажимаем закладку VLANs

3. Нажимаем кнопку [+] для добавления новой виртуальной сети (VLAN)

4. Выбираем родительский интерфейс (Parent Interface). Обратитесь к странице назначения интерфейса для получения справки (смотрите следующий скринтош). В нашем случае, DMZ назначается интерфейс vr2 и мы выберем его.

5. Указываем VLAN tag, любое челое число из диапазона от 1 до 4094

6. Добавляем описание (Description), например My DMZ virtual LAN

7. Сохраняем (Save) изменения

Как это работает.

Каждый пакет предназначенный для наше сети или исходящий из нашей VLAN будет отмечаться тегами VLAN. Таким образом pfSense сможет отличать эти пакеты от прочего сетевого трафика и направлять их в требуемое место.

П.П. Как я уже говорил, в книге опущено множество важных моментов, ознакомиться с которыми можно в pfSense 1.2.3: Definite Guide. Например не рассмотренно несколько моментов о необходимости настройки и ыбора соответствующих клиентских NIC, поддерживающих VLAN tagging, правила и особенности назначения номеров VLAN и пр.

Смотрите так же

— Рецепт Идентификация и назначение интерфейсов в главе 1

Создание каптивного портала

Этот рецепт описывает как создать каптивный портал на базе pfSense.

12. Нажимаем кнопку [+] для добавления нового пользователя

13. Вводим имя пользователя (Username)

14. Вводим и подтверждаем пароль (Password)

15. Вводим полное имя (Full name)

16. Сохраняем (Save) изменения

Как это работает.

После создания каптивного портала на DMZ, как описано в данном рецепте, любой пользователь, который пытается просматривать web-страницы, сначала обязан будет пройти аутентификацию на дополнительной странице. После аутентификации, пользователь автоматически перенаправляется на Google, и начинают работу в Интернет, вплоть до истечения отпущенного времени, после чего им придётся повторить аутентификацию снова.

Немного больше.

Все три страницы каптивного портала (login, logout, и error) могут быть настроены по вашему желанию и в соответствии с требованиями вашей организации. Самый простой способ сделать это, сохранить каждую из страниц в виде файла, изменить его а затем загрузить его обратно с помощью соответствующих опций в нижней части сервисной странице каптивного портала.