Для чего используются сетевые фильтры или списки доступа

Сетевые фильтры

14.1. Функционирование списков доступа

Если списки доступа не формируются на маршрутизаторе, то все проходящие через маршрутизатор пакеты будут иметь доступ к сети.

Список доступа ACL составляется из утверждений (условий), которые определяют, следует ли пакеты принимать или отклонять во входных и выходных интерфейсах маршрутизатора. Программное обеспечение IOS Cisco проверяет пакет последовательно по каждому условию. Если условие, разрешающее продвижение пакета, расположено наверху списка, никакие условия, добавленные ниже его, не будут запрещать продвижение пакета. Если в списке доступа необходимы дополнительные условия, то список целиком должен быть удален и создан новый с новыми условиями.

Проверка условий (утверждений) списка доступа производится последовательно. Если текущее утверждение верно, пакет обрабатывается в соответствии с командами permit или deny списка доступа, остальная часть условий ACL не проверяется. Если все утверждения ACL неверны, то неявно заданная по умолчанию команда deny any ( запретить все остальное ) в конце списка не позволит передавать дальше по сети несоответствующие пакеты.

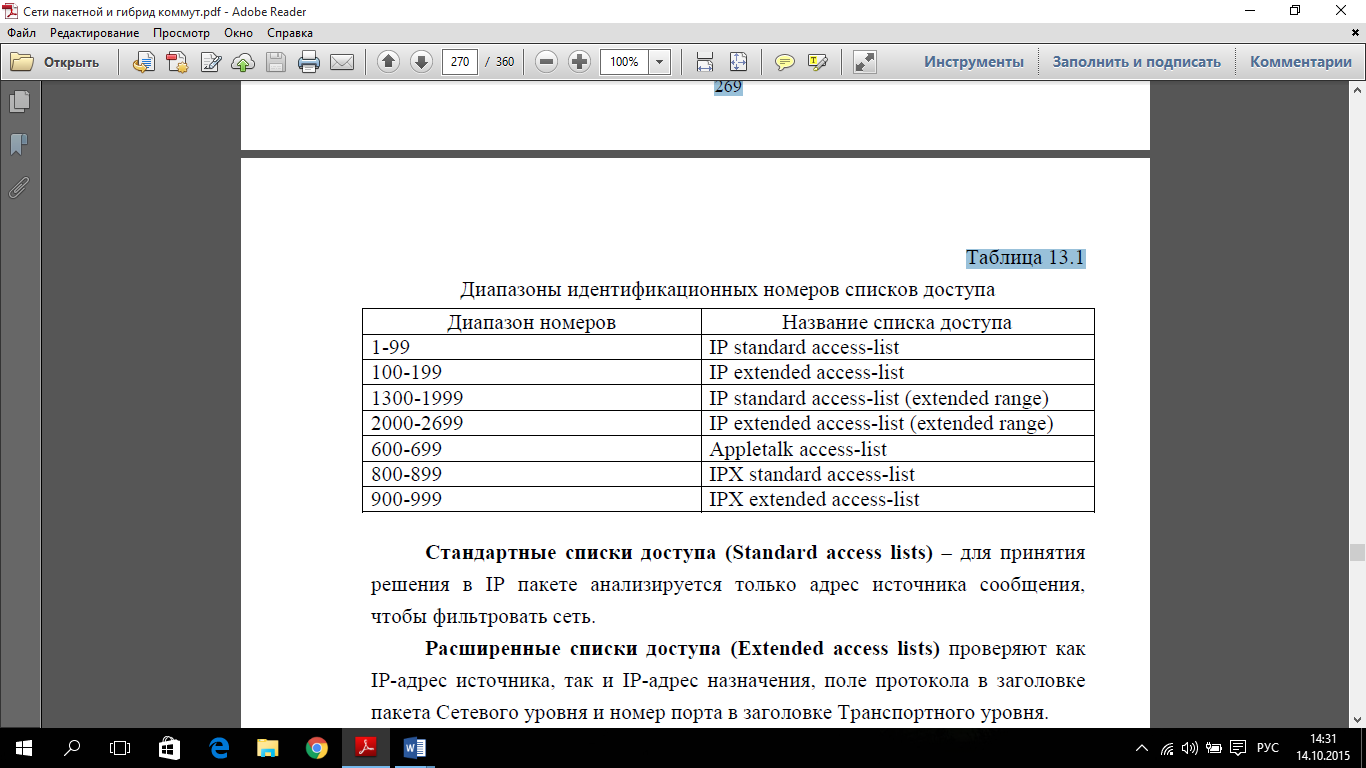

Существуют разные типы списков доступа: стандартные ( standard ACLs ), расширенные ( extended ACLs ) и именованные (named ACLs ). Когда список доступа конфигурируется на маршрутизаторе, каждый список должен иметь уникальный идентификационный номер. Это число идентифицирует тип созданного списка доступа и должно находиться в пределах определенного диапазона, заданного для этого типа списка (таблица 14.1).

| Диапазон номеров | Название списка доступа |

|---|---|

| 1-99 | IP standard access-list |

| 100-199 | IP extended access-list |

| 1300-1999 | IP standard access-list ( extended range) |

| 2000-2699 | IP extended access-list ( extended range) |

| 600-699 | Appletalk access-list |

| 800-899 | IPX standard access-list |

| 900-999 | IPX extended access-list |

Таким образом, для каждого протокола, для каждого направления трафика и для каждого интерфейса может быть создан свой список доступа. Исходящие фильтры не затрагивают трафик, который идет из местного маршрутизатора.

14.2. Функционирование списков доступа

Конфигурирование списков доступа производится в два этапа:

Формат команды создания стандартного списка доступа следующий:

Списки доступа могут фильтровать как трафик, входящий в маршрутизатор (in), так и трафик, исходящий из маршрутизатора (out). Направление трафика указывается при привязке списка доступа к интерфейсу. Формат команды привязки списка к интерфейсу следующий:

После привязки списка доступа его содержимое не может быть изменено. Не удовлетворяющий администратора список доступа должен быть удален командой no access-list и затем создан заново.

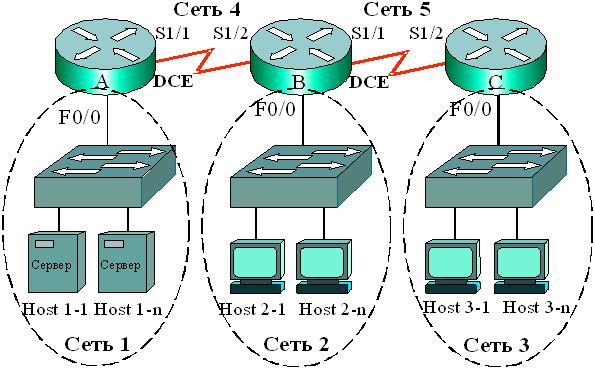

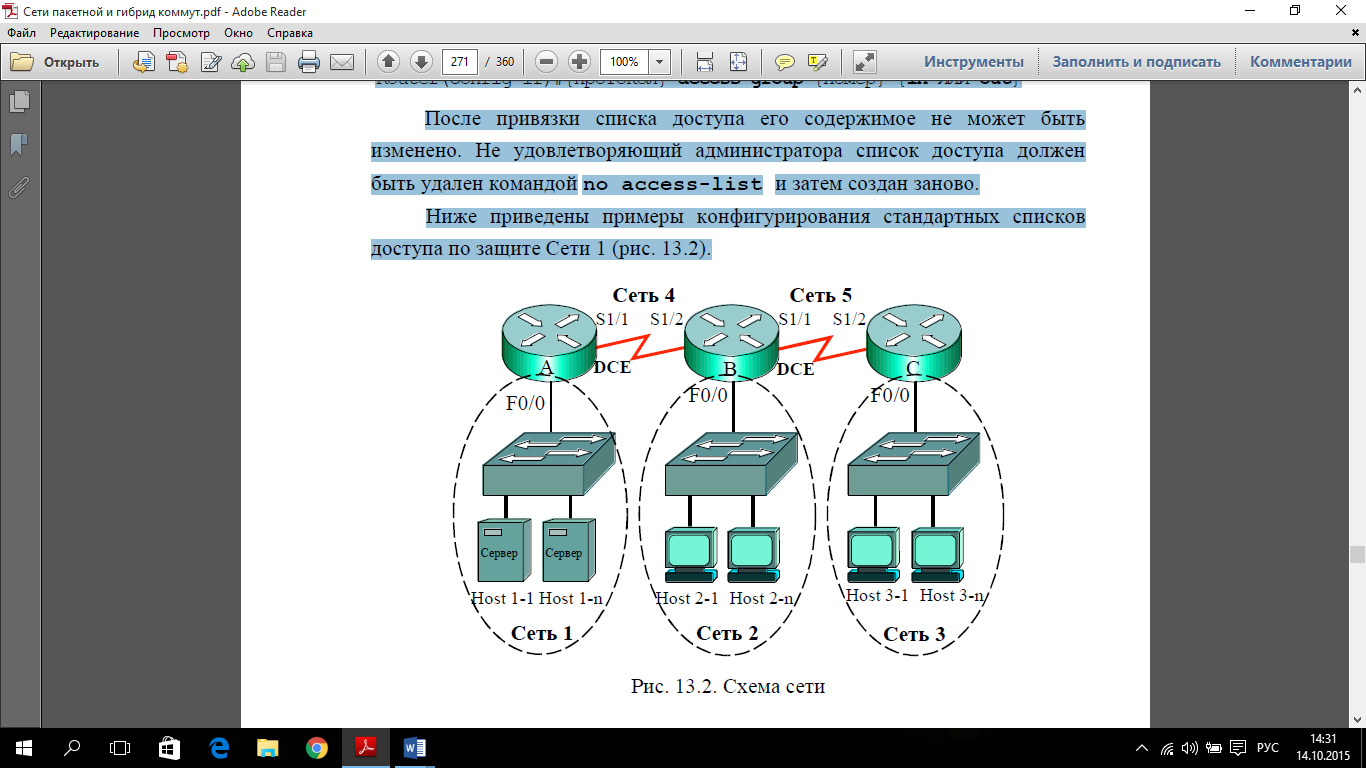

Ниже приведены примеры конфигурирования стандартных списков доступа по защите Сети 1 ( рис. 14.2).

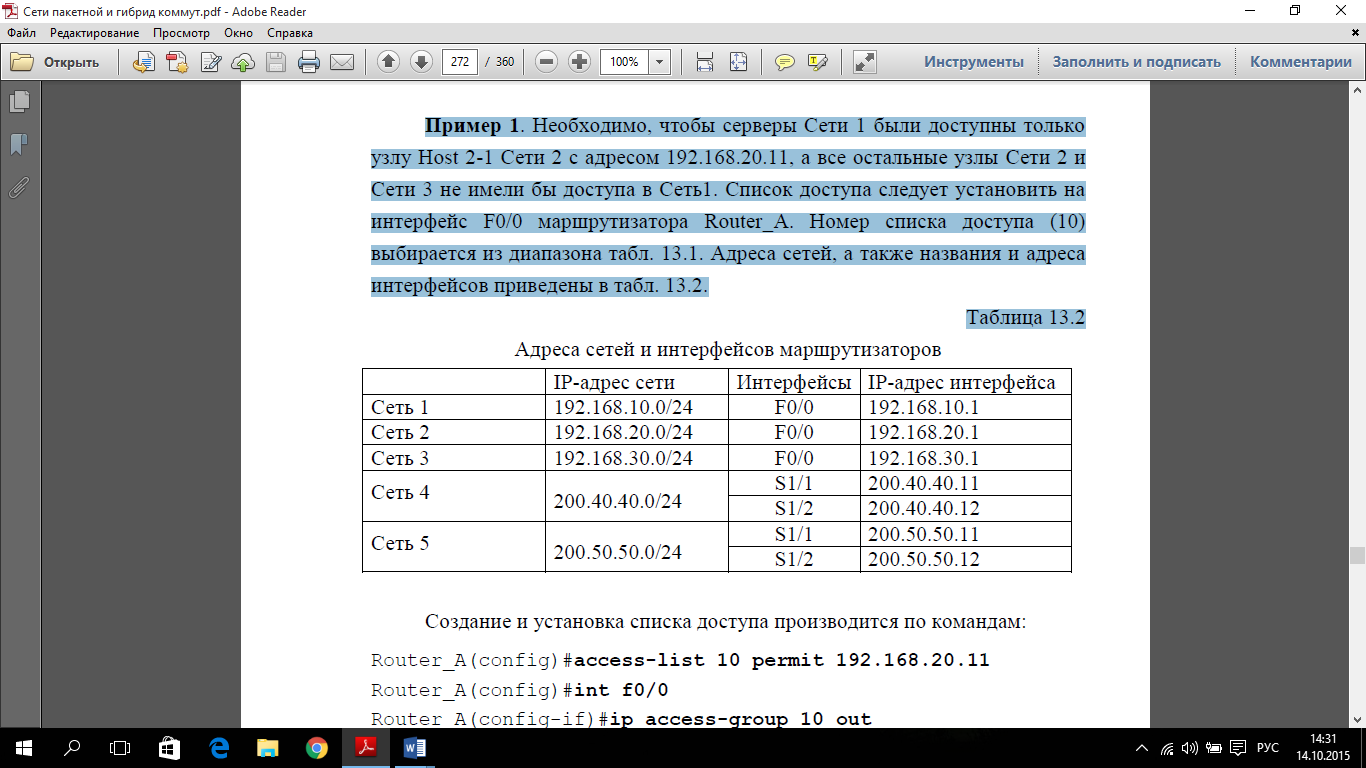

| IP- адрес сети | Интерфейсы | IP-адрес интерфейса | |

| Сеть 1 | 192.168.10.0/24 | F0/0 | 192.168.10.1 |

| Сеть 2 | 192.168.20.0/24 | F0/0 | 192.168.20.1 |

| Сеть 3 | 192.168.30.0/24 | F0/0 | 192.168.30.1 |

| Сеть 4 | 200.40.40.0/24 | S1/1 | 200.40.40.11 |

| S1/2 | 200.40.40.12 | ||

| Сеть 5 | 200.50.50.0/24 | S1/1 | 200.50.50.11 |

| S1/2 | 200.50.50.12 |

Создание и установка списка доступа производится по командам

Согласно созданной конфигурации ко всем исходящим из маршрутизатора пакетам через интерфейс F0/0 будет применяться список доступа:

Пример 2. Серверы Сети 1 должны быть доступны всем узлам Сети 2 и узлу Host 3-1 Сети 3 с адресом 192.168.30.11, остальные узлы Сети 3 не должны иметь доступа. Список доступа нужно установить на интерфейс F0/0 Router_A. В списке доступа имеются адреса сети и отдельного узла, поэтому необходимо использовать маску WildCard. Нулевые значения маски WildCard означают требование обработки соответствующих разрядов адреса, а единичные – игнорирование соответствующих разрядов адреса при функционировании списка доступа. Таким образом, маска 0.0.0.0 предписывает анализ и обработку всех разрядов адреса, т.е. в этом случае будет обрабатываться адрес каждого узла. Маска 0.0.0.255 показывает, что обрабатываться будет только сетевая часть адреса класса С.

Следовательно, список доступа будет следующим:

Согласно созданной конфигурации ко всем исходящим из маршрутизатора пакетам через интерфейс f0/0 будет применяться список доступа:

Записи 192.168.30.11 0.0.0.0 полностью соответствует другой вариант – host 192.168.30.11, который также предписывает обрабатывать адрес только одного узла.

Пример 3. В сети рис. 14.2 необходимо установить список доступа, который:

Для этого создается список доступа:

Данный список блокирует доступ в Сеть 1 только двум рабочим станциям – 192.168.20.11 и 192.168.30.24, а всем остальным доступ разрешен. Если бы отсутствовала третья строка списка доступа, то ни одна станция из других сетей не могла бы попасть в Сеть 1.

Списки контроля доступа

5.1. Функционирование списков доступа

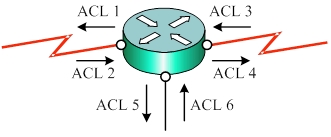

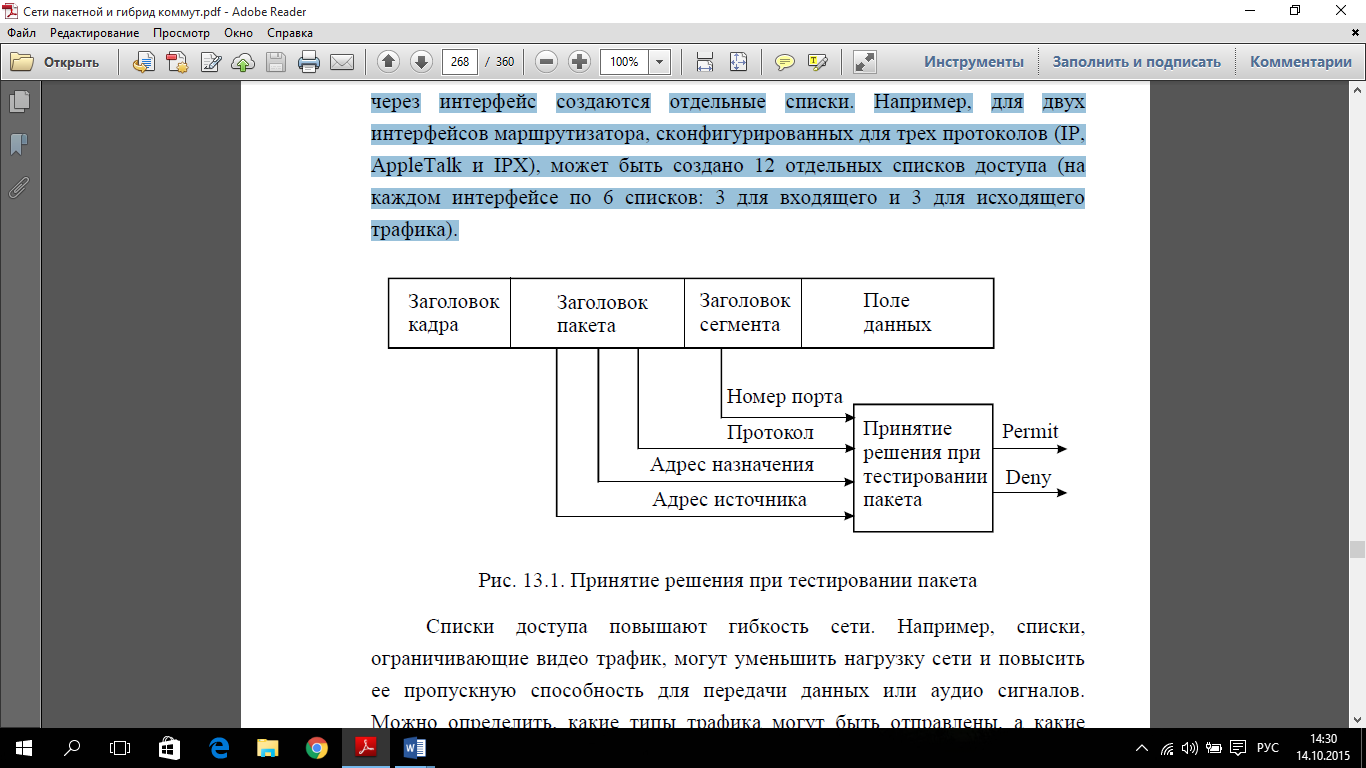

Списки доступа (сетевые фильтры)создаются как для входящих, так и для исходящих пакетов на основании анализируемых параметров (адреса источника, адреса назначения, используемого протокола и номера порта верхнего уровня), указанных в списке доступа ACL ( рис. 5.1).

Исходящие списки доступа удобно использовать для защиты локальной сети от нежелательного трафика, поступающего на разные входы маршрутизатора.

Если списки доступа не формируются на маршрутизаторе, то все проходящие через маршрутизатор пакеты, будут иметь доступ к сети.

Список доступа ACL составляется из утверждений (условий), которые определяют, следует ли пакеты принимать или отклонять во входных или выходных интерфейсах маршрутизатора. Программное обеспечение IOS Cisco проверяет пакет последовательно по каждому условию. Если условие, разрешающее продвижение пакета, расположено наверху списка, никакие условия, добавленные ниже, не будут запрещать продвижение пакета.

Список доступа можно редактировать только в определенных условиях, которые специально конфигурируются. В большинстве случаев при необходимости редактирования рекомендуется список доступа целиком удалить и создать новый список с новыми условиями.

Созданные маршрутизатором пакеты списками доступа не фильтруются.

Проверка условий (утверждений) списка доступа производится последовательно. Если текущее утверждение верно, пакет обрабатывается в соответствие с командами permit или deny списка доступа. В конце каждого списка присутствует неявно заданная по умолчанию команда deny any (запретить все остальное). Поэтому если в списке доступа нет ни одного разрешающего условия, то весь трафик будет заблокирован.

Существуют разные типы списков доступа: стандартные ( standard ACLs), расширенные (extended ACLs), именованные (named ACLs). Когда список доступа конфигурируются на маршрутизаторе, каждый список должен иметь уникальный идентификационный номер или имя. Идентификационный номер созданного списка доступа должен находиться в пределах определенного диапазона, заданного для этого типа списка (табл. 5.1).

| Диапазон номеров | Название списка доступа |

|---|---|

| 1-99 | IP standard access-list |

| 100-199 | IP extended access-list |

| 1300-1999 | IP standard access-list (extended range) |

| 2000-2699 | IP extended access-list (extended range) |

| 600-699 | Appletalk access-list |

| 800-899 | IPX standard access-list |

| 900-999 | IPX extended access-list |

Таким образом, для каждого протокола, для каждого направления трафика и для каждого интерфейса может быть создан свой список доступа. Исходящие фильтры не затрагивают трафик, который идет из местного маршрутизатора.

Лекция 13. Сетевые фильтры.

Краткая аннотация лекции: Рассмотрены принципы функционирования сетевых фильтров. Приведены примеры конфигурирования стандартных, расширенных, именованных списков доступа. Даны команды верификации и отладки сетевых фильтров.

Цель лекции: изучить основы защиты сетей путем управления потоком данных с помощью списков доступа.

Информационная безопасность телекоммуникационных сетей обеспечивается комплексом мер по их защите. Для защиты информации широко используются пароли, криптографирование передаваемой информации, устройства физической безопасности и другие аппаратные и программные средства. В настоящем разделе рассматриваются только некоторые методы и средства защиты сетей от несанкционированного доступа: сетевые фильтры (списки доступа), средства защиты портов коммутаторов, использование виртуальных локальных сетей. Однако эти меры весьма эффективны и применяются практически на всех сетях.

13.1. Функционирование списков доступа

Сетевой администратор должен иметь возможность управления трафиком, обеспечивая доступ к требуемым ресурсам зарегистрированным пользователям и запрещая несанкционированный доступ к сети. Эффективным средством фильтрации трафика являются списки контроля доступа (Access Control Lists – ACL). Их также назывют сетевые фильтры или просто списки доступа. Списки доступа используются, чтобы разрешать (permit) или запрещать (deny) продвижение пакетов через маршрутизатор, т.е. разрешать или запрещать доступ информации из других локальных сетей или из Интернета в защищаемую сеть, а также удаленный доступ по командам Telnet.

Списки доступа ACL могут быть созданы для всех сетевых протоколов, функционирующих на маршрутизаторе, например, IP или IPX, и устанавливаются на интерфейсах маршрутизаторов. Запрет или разрешение сетевого трафика через интерфейс маршрутизатора реализуется на основании анализа совпадения определенных условий. Для этого списки доступа представляются в виде последовательных записей, в которых анализируются используемые адреса и протоколы. Сетевые фильтры (списки доступа) создаются как для входящих, так и для исходящих пакетов на основании анализируемых параметров (адреса источника, адреса назначения, используемого протокола и номера порта верхнего уровня), указанных в списке доступа ACL (Рисунок 13.1).

Списки доступа могут быть определены для каждого установленного на интерфейсе протокола и для каждого направления сетевого трафика (исходящего и входящего). Поэтому для входящего и исходящего трафиков через интерфейс создаются отдельные списки. Например, для двух интерфейсов маршрутизатора, сконфигурированных для трех протоколов (IP, AppleTalk и IPX), может быть создано 12 отдельных списков доступа (на каждом интерфейсе по 6 списков: 3 для входящего и 3 для исходящего трафика).

Рисунок 13.1. Принятие решения при тестировании пакета

Списки доступа повышают гибкость сети. Например, списки, ограничивающие видео трафик, могут уменьшить нагрузку сети и повысить ее пропускную способность для передачи данных или аудио сигналов. Можно определить, какие типы трафика могут быть отправлены, а какие заблокированы в интерфейсах маршрутизатора, например, можно разрешить маршрутизацию электронной почте, но блокировать трафик Telnet. Можно использовать разрешение или запрет доступа различным типам файлов, таким как FTP или HTTP. Если списки доступа не формируются на маршрутизаторе, то все проходящие через маршрутизатор пакеты, будут иметь доступ к сети.

Список доступа ACL составляется из утверждений (условий), которые определяют, следует ли пакеты принимать или отклонять во входных или выходных интерфейсах маршрутизатора. Программное обеспечение IOS Cisco проверяет пакет последовательно по каждому условию. Если условие, разрешающее продвижение пакета, расположено наверху списка, никакие условия, добавленные ниже его, не будут запрещать продвижение пакета. Если в списке доступа необходимы дополнительные условия, то список целиком должен быть удален и создан новый с новыми условиями.

Функционирование маршрутизатора по проверке соответствия принятого пакета требованиям списка доступа производится следующим образом. Когда кадр поступает на интерфейс, маршрутизатор проверяет МАС-адрес. Если адрес назначения соответствует адресу интерфейса, то маршрутизатор извлекает (декапсулирует) из кадра пакет и проверяет его на соответствие условиям списка ACL входного интерфейса. При отсутствии запрета или отсутствии списка доступа пакет инкапсулируется в новый кадр второго уровня модели OSI и отправляется интерфейсу следующего устройства.

Проверка условий (утверждений) списка доступа производится последовательно. Если текущее утверждение верно, пакет обрабатывается в соответствие с командами permit или deny списка доступа, остальная часть условий ACL не проверяется. Если все утверждения ACL неверны, то неявно заданная по умолчанию команда deny any (запретить все остальное) в конце списка не позволит передавать дальше по сети несоответствующие пакеты.

Существуют разные типы списков доступа: стандартные (standard ACLs), расширенные (extended ACLs), именованные (named ACLs). Когда список доступа конфигурируются на маршрутизаторе, каждый список должен иметь уникальный идентификационный номер. Это число идентифицирует тип созданного списка доступа и должно находиться в пределах определенного диапазона, заданного для этого типа списка (табл.13.1). 270

Стандартные списки доступа (Standard access lists) – для принятия решения в IP пакете анализируется только адрес источника сообщения, чтобы фильтровать сеть.

Расширенные списки доступа (Extended access lists) проверяют как IP-адрес источника, так и IP-адрес назначения, поле протокола в заголовке пакета Сетевого уровня и номер порта в заголовке Транспортного уровня.

Таким образом, для каждого протокола, для каждого направления трафика и для каждого интерфейса может быть создан свой список доступа. Исходящие фильтры не затрагивают трафик, который идет из местного маршрутизатора.

Стандартные списки доступа рекомендуется устанавливать по возможности ближе к адресату назначения, а расширенные – ближе к источнику. То есть стандартные списки доступа должны блокировать устройство назначения и располагаться поближе к защищаемой сети, а расширенные списки устанавливаются ближе к источнику сообщений.

Список доступа производит фильтрацию пакетов по порядку, поэтому в строках списков следует задавать условия фильтрации, начиная от специфических условий до общих. Условия списка доступа обрабатываются последовательно от вершины списка к основанию, пока не будет найдено соответствующее условие. Если никакое условие не найдено, то тогда пакет отклоняется и уничтожается, поскольку неявное условие deny any (запретить все остальное) есть неявно в конце любого списка доступа. Не удовлетворяющий списку доступа пакет протокола IP будет отклонен и уничтожен, при этом отправителю будет послано сообщение протокола ICMP. Новые записи (линии) всегда добавляются в конце списка доступа.

13.2. Конфигурирование стандартных списков доступа

Конфигурирование списков доступа производится в два этапа:

1. Создание списка доступа в режиме глобального конфигурирования.

2. Привязка списка доступа к интерфейсу в режиме детального конфигурирования интерфейса.

Формат команды создания стандартного списка доступа следующий:

Списки доступа могут фильтровать как трафик, входящий в маршрутизатор (in), так и трафик, исходящий из маршрутизатора (out). Направление трафика указывается при привязке списка доступа к интерфейсу. Формат команды привязки списка к интерфейсу следующий:

После привязки списка доступа его содержимое не может быть изменено. Не удовлетворяющий администратора список доступа должен быть удален командой no access-list и затем создан заново.

Ниже приведены примеры конфигурирования стандартных списков доступа по защите Сети 1 (Рисунок 13.2).

Пример 1. Необходимо, чтобы серверы Сети 1 были доступны только узлу Host 2-1 Сети 2 с адресом 192.168.20.11, а все остальные узлы Сети 2 и Сети 3 не имели бы доступа в Сеть1. Список доступа следует установить на интерфейс F0/0 маршрутизатора Router_A. Номер списка доступа (10) выбирается из диапазона табл. 13.1. Адреса сетей, а также названия и адреса интерфейсов приведены в табл. 13.2.

Создание и установка списка доступа производится по командам:

Router_A(config)#access-list 10 permit 192.168.20.11

Router_A(config-if)#ip access-group 10 out

Согласно созданной конфигурации ко всем исходящим из маршрутизатора пакетам через интерфейс F0/0 будет применяться список доступа:

permit 192.168.20.11 – присутствует в списке в явном виде,

deny any – присутствует неявно в конце каждого списка доступа.

Некоторые версии операционных систем IOS маршрутизаторов требуют в обязательном порядке использование инверсных масок WildCard при задании адресов узлов и сетей, либо расширения host при задании адресов узлов. Подобные дополнения рассмотрены в следующих примерах.

Пример 2. Серверы Сети 1 должны быть доступны всем узлам Сети 2 и узлу Host 3-1 Сети 3 с адресом 192.168.30.11, остальные узлы Сети 3 не должны иметь доступа. Список доступа установить на интерфейс F0/0 Router_A. В списке доступа имеются адреса сети и отдельного узла, поэтому необходимо использовать маску WildCard. Нулевые значения маски WildCard означают требование обработки соответствующих разрядов адреса, аединичные значения – игнорирование соответствующих разрядов адреса при функционировании списка доступа. Таким образом, маска 0.0.0.0 предписывает анализ и обработку всех разрядов адреса, т.е. в этом случае будет обрабатываться адрес узла. Маска 0.0.0.255 показывает, что обрабатываться будет только сетевая часть адреса класса С.

Краткие итоги лекции 13

1. Для защиты информации широко используются сетевые фильтры или списки доступа (Access Lists – ACL).

2. Списки доступа могут использоваться, чтобы разрешать (permit) или запрещать (deny) продвижение пакетов через маршрутизатор.

3. Запрет или разрешение сетевого трафика через интерфейс маршрутизатора реализуется на основании анализа совпадения определенных условий.

4. В списке доступа ACL могут анализироваться адреса источника, адреса назначения, протокол и номера порта верхнего уровня.

5. Списки доступа могут быть определены для каждого установленного на интерфейсе протокола и для каждого направления сетевого трафика (исходящего и входящего).

6. Каждый список должен иметь уникальный идентификационный номер.

7. Стандартные списки доступа (Standard access lists) для принятия решения анализируют в IP пакете только адрес источника сообщения.

8. Расширенные списки доступа (Extended access lists) проверяют IP-адрес источника, IP-адрес назначения, поле протокола в заголовке пакета Сетевого уровня и номер порта в заголовке Транспортного уровня.

9. Стандартные списки доступа должны располагаться поближе к защищаемой сети.

10. Расширенные списки доступа должны быть установлены близко к источнику сообщений.

11. Условие deny any (запретить все остальное) есть неявно в конце любого списка доступа.

12. Создание списка доступа производится в режиме глобального конфигурирования. Формат команды создания стандартного списка доступа следующий:

13. Привязка списка доступа к интерфейсу производится в режиме детального конфигурирования интерфейса. Формат команды привязки списка к интерфейсу следующий:

14. Формат команды создания расширенного списка доступа следующий:

15. Именованные списки доступа позволяют за счет введения имени списка сократить затем объем записи при конфигурировании.

Сетевые фильтры

14.3. Конфигурирование расширенных списков доступа

В отличие от стандартных списков доступа, где в качестве критерия фильтрации только один параметр – адрес источника, расширенные списки используют несколько параметров:

Формат команды создания расширенного списка доступа следующий:

Формат команды привязки списка доступа к интерфейсу аналогичен команде стандартного списка:

Пример 4. В сети ( рис. 14.2) необходимо:

Для этого создается список доступа:

Запись any (все) эквивалентна записи 0.0.0.0 255.255.255.255, т. е. ни один бит адреса не должен анализироваться. Следовательно, в третьем условии Примера 4 записано требование исключить фильтрацию по адресу источника и адресу назначения, т. е. запись permit tcp any any означает «разрешить доступ всем сегментам tcp ко всем узлам сети». Единственный критерий фильтрации – это порт eq WWW.

Пример 5. Необходимо в сети ( рис. 14.2) создать список доступа, чтобы:

Для этого создается список доступа:

Удаление списков доступа производится с использованием отрицания no. Например, удаление списка доступа из предыдущего примера производится по команде

Именованные списки доступа

Именованные списки доступа позволяют за счет введения имени списка сократить затем объем записи при конфигурировании. Кроме того, снимаются ограничения в 99 стандартных и 100 номерах расширенных списков, поскольку имен можно придумать много. Именованный список доступа с именем spisok для вышеприведенного примера 4 будет выглядеть следующим образом:

Контроль списков доступа

Контроль IP-списков доступа производится по команде

ACL: списки контроля доступа в Cisco IOS

Сегодня я расскажу вам о том, как отфильтровать трафик в сети с помощью списков контроля доступа. Рассмотрим как они работают соответственно, что собой представляют, для чего предназначены. Позже я покажу как они настраиваются в Cisco IOS и выложу архив с лабораторными работами для закрепления ваших знаний.

Введение

ACL (Access Control List) — это набор текстовых выражений, которые что-то разрешают, либо что-то запрещают. Обычно ACL разрешает или запрещает IP-пакеты, но помимо всего прочего он может заглядывать внутрь IP-пакета, просматривать тип пакета, TCP и UDP порты. Также ACL существует для различных сетевых протоколов (IP, IPX, AppleTalk и так далее). В основном применение списков доступа рассматривают с точки зрения пакетной фильтрации, то есть пакетная фильтрация необходима в тех ситуациях, когда у вас стоит оборудование на границе Интернет и вашей частной сети и нужно отфильтровать ненужный трафик.

Вы размещаете ACL на входящем направлении и блокируете избыточные виды трафика.

Теория

Сам же ACL представляет собой набор текстовых выражений, в которых написано permit (разрешить) либо deny (запретить), и обработка ведется строго в том порядке в котором заданы выражения. Соответственно когда пакет попадает на интерфейс он проверяется на первое условие, если первое условие совпадает с пакетом, дальнейшая его обработка прекращается. Пакет либо перейдет дальше, либо уничтожится.

Ещё раз, если пакет совпал с условием, дальше он не обрабатывается. Если первое условие не совпало, идет обработка второго условия, если оно совпало, обработка прекращается, если нет, идет обработка третьего условия и так дальше пока не проверятся все условия, если никакое из условий не совпадает, пакет просто уничтожается. Помните, в каждом конце списка стоит неявный deny any (запретить весь трафик). Будьте очень внимательны с этими правилами, которые я выделил, потому что очень часто происходят ошибки при конфигурации.

Виды ACL

Динамический (Dynamic ACL)

Позволяет сделать следующее, например у вас есть маршрутизатор, который подключен к какому-то серверу и нам нужно закрыть доступ к нему из внешнего мира, но в тоже время есть несколько человек, которые могут подключаться к серверу.

Мы настраиваем динамический список доступа, прикрепляем его на входящем направлении, а дальше людям, которым нужно подключиться, подключаться через Telnet к данному устройству, в результате динамический ACL открывает проход к серверу, и уже человек может зайти скажем через HTTP попасть на сервер. По умолчанию через 10 минут этот проход закрывается и пользователь вынужден ещё раз выполнить Telnet чтобы подключиться к устройству.

Рефлексивный (Reflexive ACL)

Здесь ситуация немножко отличается, когда узел в локальной сети отправляет TCP запрос в Интернет, у нас должен быть открытый проход, чтобы пришел TCP ответ для установки соединения. Если прохода не будет — мы не сможем установить соединение, и вот этим проходом могут воспользоваться злоумышленники, например проникнуть в сеть. Рефлексивные ACL работают таким образом, блокируется полностью доступ (deny any) но формируется ещё один специальный ACL, который может читать параметры пользовательских сессий, которые сгенерированны из локальной сети и для них открывать проход в deny any, в результате получается что из Интернета не смогут установить соединение. А на сессии сгенерированны из локальной сети будут приходить ответы.

Ограничение по времени (Time-based ACL)

Обычный ACL, но с ограничением по времени, вы можете ввести специальное расписание, которое активирует ту или иную запись списка доступа. И сделать такой фокус, например пишем список доступа, в котором запрещаем HTTP-доступ в течении рабочего дня и вешаем его на интерфейс маршрутизатора, то есть, сотрудники предприятия пришли на работу, им закрывается HTTP-доступ, рабочий день закончился, HTTP-доступ открывается,

пожалуйста, если хотите — сидите в Интернете.

Настройка

Стандартный список доступа

Расширенный список доступа

Прикрепляем к интерфейсу

Именованные списки доступа

Ограничение доступа к маршрутизатору

R(config)#line vty 0 4 — переходим в режим настройки виртуальных линий.

R(config-line)#password

R(config-line)#login

R(config-line)#access-class 21 in — настраиваем логин и пароль, а также закрепляем список доступа с разрешенными IP-адресами.

Динамические списки доступа

R3(config)#username Student password 0 cisco — создаем пользователей для подключения через Telnet.

R3(config)#access-list 101 permit tcp any host 10.2.2.2 eq telnet

R3(config)#access-list 101 dynamic testlist timeout 15 permit ip 192.168.10.0 0.0.0.255 192.168.30.0 0.0.0.255 — разрешаем подключаться к серверу по Telnet всем узлам.

R3(config)#interface serial 0/0/1

R3(config-if)#ip access-group 101 in — закрепляем 101 ACL за интерфейсом в входящем направлении.

R3(config)#line vty 0 4

R3(config-line)#login local

R3(config-line)#autocommand access-enable host timeout 5 — как только пользователь аутентифицируеться, сеть 192.168.30.0 будет доступна, через 5 минут бездействия сеанс закроется.

Рефлексивные списки доступа

R2(config)#ip access-list extended OUTBOUNDFILTERS

R2(config-ext-nacl)#permit tcp 192.168.0.0 0.0.255.255 any reflect TCPTRAFFIC

R2(config-ext-nacl)#permit icmp 192.168.0.0 0.0.255.255 any reflect ICMPTRAFFIC — заставляем маршрутизатор отслеживать трафик, который инициировался изнутри.

R2(config)#ip access-list extended INBOUNDFILTERS

R2(config-ext-nacl)#evaluate TCPTRAFFIC

R2(config-ext-nacl)#evaluate ICMPTRAFFIC — создаем входящую политику, которая требует, чтобы маршрутизатор проверял входящий трафик, чтобы видеть инициировался ли изнутри и связываем TCPTRAFFIC к INBOUNDFILTERS.

R2(config)#interface serial 0/1/0

R2(config-if)#ip access-group INBOUNDFILTERS in

R2(config-if)#ip access-group OUTBOUNDFILTERS out — применяем входящий и исходящий ACL на интерфейс.

Ограничение по времени

R1(config)#time-range EVERYOTHERDAY

R1(config-time-range)#periodic Monday Wednesday Friday 8:00 to 17:00 — создаем список времени, в котором добавляем дни недели и время.

R1(config)#access-list 101 permit tcp 192.168.10.0 0.0.0.255 any eq telnet time-range EVERYOTHERDAY — применяем time-range к ACL.

R1(config)#interface s0/0/0

R1(config-if)#ip access-group 101 out — закрепляем ACL за интерфейсом.

Поиск проблем

R#show access-lists

R#show access-lists — смотрим все списки доступа на маршрутизаторе.

Пример

Router#show access-lists

Extended IP access list nick

permit ip host 172.168.1.1 host 10.0.0.5

deny ip any any (16 match(es))

Standard IP access list nick5

permit 172.16.0.0 0.0.255.255

Мы видим что у нас есть два ACL (стандартный и расширенный) под названиями nick и nick5. Первый список разрешает хосту 172.16.1.1 обращаться по IP (это значит что разрешены все протоколы работающие поверх IP) к хосту 10.0.0.5. Весь остальной трафик запрещен показывает команда deny ip any any. Рядом с этим условием в нашем примере пишет (16 match(es)). Это показывает что 16 пакетов попали под это условие.

Второй ACL разрешает проходить трафик от любого источника в сети 172.16.0.0/16.

Практика

Я собрал лабораторные работы для Packet Tracer с 5 главы курса CCNA 4 по теме ACL. Если у вас есть желание закрепить знания на практике, пожалуйста — ссылка, зеркало — FTP. Размер — 865.14 KB.