Для чего нужна аутентификация

Публикации

Техника аутентификации. Введение

Тарас Злонов, CIO-World, 20 февраля 2009 года

«Многие вещи нам непонятны не потому, что наши понятия слабы, но потому, что сии вещи не входят в круг наших понятий». Козьма Прутков

Данная статья открывает цикл материалов посвящённых вопросам аутентификации, в рамках которого будут рассмотрены современные методы и технические средства аутентификации.

Зачем нужна аутентификация?

Современные компьютерные и сетевые технологии всё больше объединяют людей, предоставляя возможность общаться с коллегами и друзьями в других городах и странах, оставаться на связи в любом уголке земного шара и иметь доступ к огромным по объёму базам знаниям. В противоположность этому, новые возможности с не меньшим успехом и разъединяют людей: мы пишем электронные письма коллегам, находящимся в соседней комнате, общаемся с одноклассниками на сайтах, а не на встречах выпускников и поздравляем друзей с днём рождения SMS-сообщениями.

Среднее расстояние между собеседниками продолжает увеличиваться, но желание сохранять содержание разговора в тайне от других остаётся. Действительно, если бы вся информация была общедоступна и свободна, нам не были бы нужны ни пароли, ни электронные USB-ключи, ни биометрия. К сожалению ли, к счастью ли, но в нашем мире информация стоит денег, и стоит тем больше, чем меньше людей ею владеет. В связи с этим, желание обеспечить конфиденциальность данных, т.е. скрыть их от посторонних, вполне объяснимо, и разработчиками современных ИТ решений и продуктов именной этой задаче уделяется немало внимания.

На практике с помощью сетевых коммуникаций человек взаимодействует не только с другими людьми, но и с оборудованием, сервисами, службами и программным обеспечением и во всех этих случаях требуется гарантия подтверждения личности субъекта, вступающего в информационный обмен. Такая гарантия обеспечивается в процессе регистрации пользователя в той или иной системе. Сам процесс состоит из трёх взаимосвязанных процедур: идентификации, аутентификации и авторизации. Дадим определения этим понятиям.

Терминология

Общее представление об упомянутых выше процедурах имеет любой современный пользователь, поэтому мы постараемся разобраться в тонкостях этих процессов.

Информационные системы в нашей стране, а тем более в государственных органах, строятся исходя из принципов, изложенных в соответствующих специальных нормативных и методических документах. В частности, в соответствии с руководящими документами Федеральной службу по техническому и экспортному контролю (РД ФСТЭК). В одном из них, а именно в РД «Защита от несанкционированного доступа к информации. Термины и определения» введены следующие определения.

Идентификатор доступа (Access identifier) — уникальный признак субъекта или объекта доступа.

Идентификация (Identification) — присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов.

Аутентификация (Authentication) — проверка принадлежности субъекту доступа предъявленного им идентификатора; подтверждение подлинности.

Термин «авторизация» опосредованно определён только в РД «Руководство по разработке профилей защиты и заданий по безопасности», где под авторизацией понимается подтверждение прав пользователя.

Рассмотрим в обобщённом виде процесс регистрации пользователя в системе и конкретный пример прохода посетителя на охраняемую территорию, например, банка.

Из приведённого примера видно, что необходимы дополнительные процедуры для обеспечения управления и контроля над процессами идентификации, аутентификации и авторизации. Такими процедурами являются администрирование и аудит.

В рамках администрирования осуществляется процесс управления доступом субъектов к ресурсам системы: создание идентификатора субъекта, управление данными субъекта, используемыми для его аутентификации и управление правами доступа субъекта к ресурсам системы.

В нашем примере служба собственной безопасности выбирает идентификатор посетителя, вносит его в список и тем самым определяет его права доступа, разрешая проход в определённые помещения и строго отведённое время, а так же разрешает или запрещает тот или иной метод аутентификации: проход только по предъявлению паспорта, проход с паспортом или водительским удостоверением либо проход с любым документом с фотографией.

Аудит предполагает отслеживание происходящих в системе событий и их запись с указанием времени для последующей возможной проверки последовательности событий и/или изменений в последовательности событий. Это необходимо для подтверждения безопасности функционирования системы и проверки подозрений о нарушениях политики безопасности.

Для обеспечения аудита на проходной банка можно поручить охраннику вносить сведения о посетителях в специальный журнал, делать отметки в выдаваемых одноразовых пропусках либо установить камеру видеонаблюдения.

AAA, AAAA, IAAAA — 3A, 4A, I4A

С лёгкой руки компании IDC в терминологию специалистов по информационной безопасности вошло сокращение ААА (3A или Triple A) — Authentication, Authorization, Administration — аутентификация, авторизация, администрирование. Вместе с тем в документах RFC (Request for Сomments) Специальной комиссии интернет разработок (Internet Engineering Task Force — IETF) аббревиатура AAA расшифровывается как Authentication, Authorization, Accounting. Последнее слово можно перевести как учёт сетевых [системных] ресурсов. В российских изданиях, посвящённых информационной безопасности, первые две буквы сокращения AAA прочно закрепились за аутентификацией и авторизацией, а третья трактуется попеременно то как аудит, то как администрирование. Можно найти так же упоминание о 4А — аутентификация, авторизация, администрирование и аудит.

В свете рассмотренного подхода к реализации безопасного доступа субъекта к информации и во избежание дальнейших недоразумений, предлагается ввести обобщающий термин I4A (IAAAA) — Identification, Authentication, Authorization, Administration & Audit. Данная аббревиатура максимально информативна и состоит из названий пяти основных процедур комплексного процесса предоставления доступа к информации. Все они тесно связаны между собой и только при соответствующей реализации и корректной работе всех их достигается приемлемый уровень безопасности.

Все, что нужно знать о двухфакторной аутентификации

Сервисы, сайты,соцсети предлагают нам защитить учетные записи, аккаунты, данные — и пройти двухфакторную аутентификацию. Почему не стоит пренебрегать этим предложением, как настроить аутентификацию — рассказываем.

Сегодня надежный пароль не убережет от злоумышленников: аккаунты регулярно взламывают, данные утекают, пользователи теряют свои данные и деньги. Кроме того, статистика показывает: 61% людей используют повторяющиеся пароли в разных аккаунтах.

Двухфакторная аутентификация — технология-герой, которая в несколько кликов убережет нас от лишений. Объясним, как она работает.

Что такое двухфакторная аутентификация

Двухфакторная, она же двухэтапная аутентификация (ДА, 2FA) — это когда вам нужно ввести один пароль, чтобы зайти в учетную запись, а потом подтвердить вход с помощью другого способа авторизации.

Другими словами, для входа в аккаунт, защищенный двухфакторной аутентификацией, вам нужен пароль, который вы знаете, и дополнительное устройство, на которое придет подтверждение.

Важно! 2FA надежна в том случае, если второй способ подтверждения вы получаете через другое устройство — не то, которое изначально использовали для входа в аккаунт.

ДА — это дополнительный уровень защиты ваших данных от несанкционированного доступа. Обычно опция идет как дополнение к стандартной аутентификации: вы выбираете, включать ее или нет. Но бывают сервисы и системы, которые работают исключительно с двухфакторными подтверждениями.

Двухэтапная аутентификация — это прежде всего безопасность. Даже если злоумышленниками удастся раскрыть ваш пароль, они не смогут войти в аккаунт, ибо подтверждение, второй этап двухфакторной аутентификации, придет вам — на устройство, к которому ни у кого больше нет доступа.

И даже если вы заходите в учетную запись с незнакомого устройства и оно по умолчанию запоминает пароль, после этого другой человек все равно не сможет повторно зайти в аккаунт без ДА.

Люди используют ДА для защиты, например, аккаунтов в банковской, финансовых сферах, платежных система. При помощи 2FA защищают входы в любые аккаунты — электронную почту, профиль покупателя в интернет-магазине, портал государственных услуг, рекламные и личные кабинеты в соцсетях, сервисы хранения файлов.

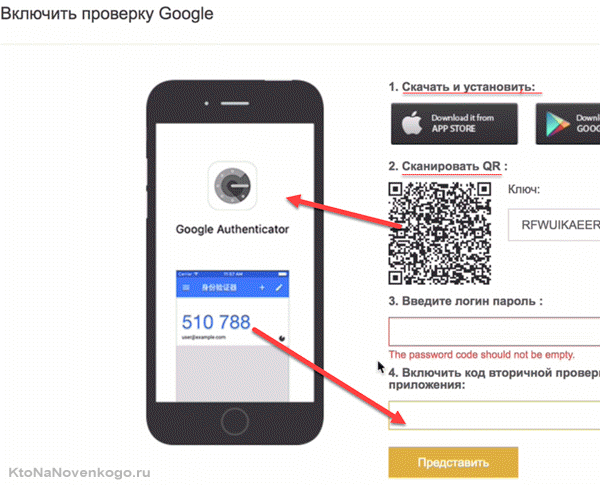

Пример. Двухфакторную аутентификацию можно включить для личного кабинета веб-мастера в партнерских сетях. Ее важно настроить, чтобы защитить ваши денежные средства и личную информацию. Скажем, в Admitad 2FA работает через Google Authenticator.

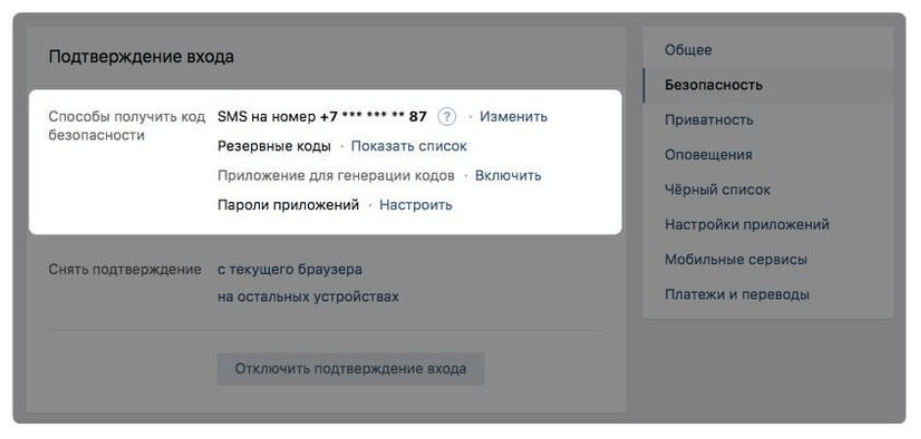

Другой пример — двухфакторная аутентификация «ВКонтакте». В соцсети хранится множество важных персональных данных: от личной переписки до информации о платежных средствах. «ВКонтакте» предлагает несколько способ получить код безопасности:

А еще двухфакторная аутентификация — обязательное условие для безопасности в компаниях. Сотрудники заходят в системы учета рабочих задач, CRM, рабочую почту, получают доступ к документам при помощи двухфакторной аутентификации. И это международный стандарт защищенных данных.

И, конечно, если вы — веб-мастер, онлайн-предприниматель, бизнесмен, важно использовать 2FA на вашем сайте, в интернет-магазине или блоге с возможностью залогиниться и войти в личный кабинет. Так пользователи будут знать, что данные, которые они доверяют вам, под защитой.

Виды двухфакторной аутентификации

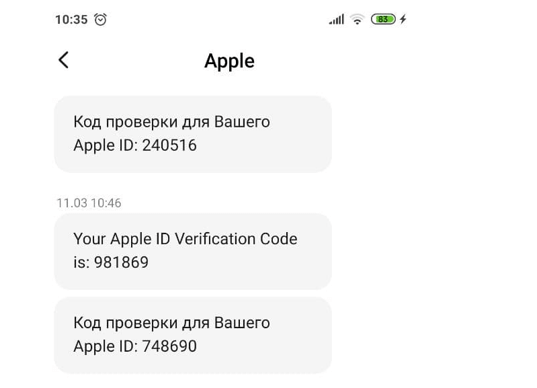

2FA бывает разная в зависимости от устройства подтверждения и способа, которым пользователь получает код или ссылку для аутентификации. Например, мобильная аутентификация — самая распространенная. Это и push-уведомления, которые приходят на гаджет при попытке входа в аккаунт, и голосовые вызовы (робот сообщает пароль), и SMS с одноразовым паролем.

Этот одноразовые пароли, кстати, генерирует специальное приложение. Они постоянно меняются, безопасны и действуют в течение ограниченного периода времени. Единственное, что может раздражать пользователя — необходимость вводить такие пароли вручную.

Кстати, push-уведомления считаются более надежным способом 2FA, чем SMS. Google, например, в таких сообщениях указывает, на каком устройстве введен пароль, и владелец аккаунта может заблокировать попытку входа или подтвердить ее. Еще преимущество пушей — на уведомление нужно лишь кликнуть, а не вводить код руками. Минус в том, что на гаджете, куда приходят пуши, всегда должен быть интернет.

Важно! Советуем отключить показ уведомлений и текстовых сообщений на экране блокировки гаджета. Так, сообщения с одноразовыми паролями сможет увидеть только человек, который знает код разблокировки. Опцию ищите в настройках гаджета, в разделе уведомлений.

Одноразовый пароль или ссылка с подтверждением могут прийти и на email. Впрочем, сегодня двухфакторная аутентификация по электронной почте встречается все реже: мы знаем, что взломать email нынче несложно (если, конечно, и вход туда не защищен по 2FA).

Существуют и специальные программы, приложения (FreeOTP, Authy, «Яндекс.Ключ», Google Authenticator). Вы устанавливаете их на свой гаджет, сканируете QR-код, и приложения каждый раз генерируют для вас новые временные коды для входа в аккаунт.

Известные приложения аутентификации работают с большинством сервисов. Выбирайте любое в Google Play или App Store, по вашему вкусу, сканируйте QR-код и используйте для входа разные аккаунты.

Важно! Поскольку коды аутентификации действуют только в течение определенного, ограниченного времени, важно правильно настроить текущее время устройства.

Надежным методом двухфакторной аутентификации считается U2F — материальный токен, который подключается к устройству через USB. Например, популярны токены от YubiKey.

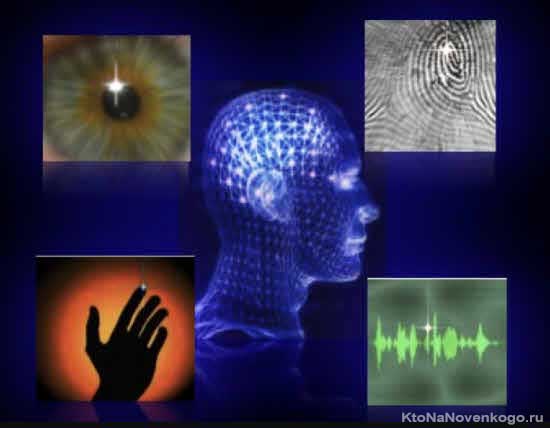

Есть и другой изысканный способ 2FA — биометрия. Отпечатки пальцев, распознавание лица и голоса — все это новые высокотехнологичные методы, пока не очень распространенные.

Еще вопросы про 2FA

Как настроить двухфакторную аутентификацию?

У каждого сервиса свой алгоритм настройки двухфакторной аутентификации. Обычно процесс можно завершить за пару кликов. Выбираете двухфакторную аутентификацию в меню сайта (чаще всего в разделе «Безопасность»), затем — метод, который будете использовать для второго пароля. И подтверждаете все это дело.

Если вас интересует алгоритм настройки 2FA для определенного сервиса или устройства, так и гуглим: «настроить двухфакторную аутентификацию для Apple/Facebook/Fortnite/госуслуг».

Важно! После настройки двухфакторной аутентификации понадобится заново зайти в учетную запись.

Что делать, если нет доступа к телефону, на который приходит код подтверждения? Например, его украли.

В таком случае сервис предлагает убрать устройство из списка доверенных в разделе безопасности, чтобы на него перестали приходить уведомления по двухфакторной аутентификации.

Чтобы восстановить доступ к аккаунту, нужно связаться с техподдержкой и подтвердить вашу личность — и вопрос со входом в аккаунт помогут решить. Также у каждого сервиса есть инструкции на такой случай (вот примеры от Google и от Admitad).

Кроме того, многие сервисы предлагают дополнительные способы входа аккаунт. Например, у Google это электронный ключ или резервные коды.

Как настроить 2FA для собственного ресурса?

Существуют специальные сервисы для настройки аутентификации пользователей на вашем сайте (например, E-NUM). Такие решения предоставляют многие компании, которые занимаются информационной безопасностью: гуглим «внедрить систему аутентификации пользователей» и выбираем сервис или подрядчика.

Как отключить двухфакторную аутентификацию?

Обычно сервисы предлагают опцию отключения двухфакторной аутентификации в настройках безопасности. Выглядит это, например, как галочка «Больше не спрашивать на этом компьютере». Или так:

Можно избежать необходимости постоянно проходить двухфакторную аутентификацию — добавить устройство в список надежных. В таком случае система не будет запрашивать второй этап подтверждения.

Мы понимаем, что необходимость каждый раз дополнительно подтверждать собственную личность может раздражать. Но все-таки рекомендуем отключать ДА только в исключительных случаях — на устройствах, которые точно никто и никогда кроме вас использовать не будет.

Впрочем, и тут есть нюансы. Например, фишинг: когда мошенники обманом заставляют вас сообщить пароль. Скажем, скидывают сайт, идентичный тому, где «живет» ваш аккаунт, и предлагают ввести пароль и код авторизации. Или вирусы-трояны, которые атакуют устройства и передают информацию злоумышленникам.

Нельзя быть уверенным в надежности даже самого, казалось бы, сохранного и персонального устройства. Гарантия спокойствия — двухфакторная аутентификация.

Аутентификация — что это такое и почему сейчас повсеместно используется двухфакторная аутентификация

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Хочу продолжить тему толкования простыми словами распространенных терминов, которые можно повсеместно встретить в наш компьютерный век. Чуть ранее мы уже поговорили про валидацию и верификацию, а так же про девайсы с гаджетами и про аутсорсинг.

Сегодня у нас на очереди аутентификация. Что означает это слово? Отличается ли сие понятие от авторизации или идентификации? Какие методы аутентификации существуют, насколько сильно они защищены, почему могут возникать ошибки и почему двухфакторная аутентификация лучше однофакторной?

Интересно? Тогда продолжим, а я постараюсь вас не разочаровать.

Что такое аутентификация?

На самом деле, это та процедура, которая хорошо знакома не только нам (современным жителям), но и нашим далеким предкам (практически испокон веков).

Если говорить кратко, то аутентификация — это процесс проверки подлинности (аутентичность — это значит подлинность). Причем не важно каким способом (их существует как минимум несколько типов). Простейший пример. Вы заходите в свою квартиру открывая замок ключом. И если дверь таки открылась, то значит вы успешно прошли аутентификацию.

Разложим в этом примере все по полочкам:

Как вы уже, наверное, поняли — двухфакторной аутентификации в данном примере будет отвечать наличие на двери второго замка (либо наличие собаки в доме, которая уже проведет свою собственную аутентификацию опираясь на биометрические признаки — запах, внешний вид, наличие вкусняшек у вас в кармане).

Еще один пример. Печать на документе (в паспорте, сургучная печать на старинных письмах).

Как видите — все предельно просто. Но сегодня под этим термином чаще всего понимают именно электронную аутентификацию, т.е. процесс входа на сайты, сервисы, в системы, электронные кошельки, программы и даже подключение к домашней WiFi сети. Но по сути, тут мало отличий от приведенного примера.

В электронном варианте у вас так же будет идентификатор (в простейшем случае это логин) и пароль (аналог замка), необходимый для аутентификации (входа в систему, получение доступа к интернету, входа в онлайн-сервис и т.п.).

Как я уже говорил выше, существует несколько типов аутентифаторов:

Правда, точность идентификации тут не стопроцентная, да и системы эти не из дешевых.

Как видите, нет идеала. Поэтому зачастую для усиления безопасности используют так называемую двухфакторную (двухэтапную) аутентификацию. Давайте рассмотрим на примере.

Двухфакторная (2FA — двухэтапная) аутентификация

Например, во многих кошельках для хранения криптовалюты, и прочих сервисах связанных с доступом к деньгам, двухфакторная аутентификация сводится к следующему:

Что это дает? Существенное повышение безопасности и снижение риска аутентификации вместо вас мошенников. Дело в том, что перехватить одноразовый пароль намного сложенее, чем узнать пароль многоразовый. К тому же, получить доступ к мобильному телефону (да и просто узнать его номер) намного сложнее, чем покопаться у вас на компьютере или в электронной почте.

Но это лишь один из примеров двухфакторной аутентификации (2FA). Возьмем уже упоминавшиеся выше банковские карты. Тут тоже используется два этапа — проверка подлинности с помощью устройства (идентификационного кода на карте) и с помощью ввода личного пароля (пинкода).

Еще пример из фильмов, когда сначала вводят код доступа, а потом идет проверка сетчатки глаза или отпечатка пальца. По идее, можно сделать и три этапа, и четыре, и пять. Все определяется целесообразностью соблюдения компромисса (что это такое?) между обострившейся паранойей и разумным числом проверок, которые в ряде случаев приходится проходить довольно часто.

В большинстве случаев хватает совмещения двух факторов и при этом не доставляет очень уж больших неудобств при частом использовании.

Ошибки аутентификации

При использовании любого из упомянутых выше типов аутентификаторов (паролей, устройств и биометрии) возможны ошибки. Откуда они берутся и как их можно избегать и разрешать? Давайте посмотрим на примере.

Допустим, что вы хотите подключить компьютер или смартфон к имеющейся у вас в квартире беспроводной сети. Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Но иногда вам при этом может выдаваться сообщении об ошибке аутентификации. Что в этом случае вам сделать?

Системы биометрии тоже могут выдавать ошибки при распознавании в силу их несовершенства или в силу изменения ваших биометрических данных (охрипли, опухли, глаза затекли, палец порезали). То же самое может случиться и с приложениями, используемыми для двухфакторной аутентификации. Именно для этаких случаев предусматривают систему получения доступа по резервным кодам. По сути, это одноразовые пароли, которые нужно будет распечатать и хранить в ящике стола (сейфе).

Если обычным способом аутентифицироваться не получается (выдается ошибка), то резервные коды дадут возможность войти. Для следующего входа нужно будет использовать уже новый резервный код. Но у этой палочки-выручалочки есть и обратная сторона медали — если у вас эти резервные коды украдут или выманят (как это было со мной, когда я потерял свои Яндекс деньги), то они сработают как мастер-ключ (универсальная отмычка) и вся защита пойдет прахом.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Эта статья относится к рубрикам:

Комментарии и отзывы (1)

Любую защиту мошенники обходят используя доверчивость людей, собственно, все кражи денег со счетов и происходят из-за глупости пользователей. Сколько раз говорится, что сотрудники банков не спрашивают пароли, но нет, какая-нибудь бабулька и пароль от карты назовет и одноразовый пароль подскажет, так что, на двойную аутентификацию надейся, но и сам не плошай.

Механизмы аутентификации в пользовательских интерфейсах

Для кого эта статья

Начало

Процессы аутентификации

Варианты фиксирования уникального имени пользователя (логин)

Есть несколько возможных способов проверки подлинности при предоставлении доступа к данным учётной записи в какой-либо системе. Логином могут выступать следующие пункты:

Номер телефона (+996 777 777 777)

Уникальное имя (username)

Учётная запись в стороннем сервисе (Google, Facebook, Apple… и так далее)

Варианты подтверждения логина (пароль)

SMS код (9379992SMS)

Код в электронном сообщении (9379992MAIL)

Ключи доступа / Токены (как пример ssh key)

Сканеры внешности (лицо, отпечаток пальца)

Необходимость интернет соединения при различных видах аутентификации

Не все виды аутентификации пользователя требуют интернет соединения для проверки соответствия логина и пароля пользователя. На пример: вы можете без подключения к интернету разблокировать свой телефон, компьютер, сейф с кодовым замком или открыть дверь в подъезд.

Соединение нужно для тех типов аутентификации, в которых личные данные пользователей хранятся на удалённом сервере. Это как доступ к банковской ячейке, открыть которую вы можете только придя в банк, подтвердив свою личность и в присутствии охраны.

Комбинации ввода логина и пароля

Описанные выше варианты логинов и паролей могут комбинироваться между собой для проверки подлинности пользователя. На пример:

Номер телефона

Уникальное имя

Код в Email сообщении

Механизм проверки соответствия логина и пароля

Процесс проверки соответствия логина и пароля проходит в несколько этапов.

Отправляем данные на проверку

Система получает данные, которые ввёл пользователь, ищет в своей базе данных пользователя, проверяет соответствие логина и пароля.

Система отправляет результат проверки пользователю.

Получаем результат проверки

Для всех способов аутентификации процесс проверки соответствия одинаковый.

Двухфакторная аутентификация

Упрощённая схема двух факторной аутентификации

Ошибки аутентификации

Во время проверки логина и пароля могут возникнуть ситуации, когда аутентификация не пройдена и пользователь не получил доступ к своим личным данным.

Логин введён неверно

Пароль введён неверно

Нет соединения с сервером

Ошибка проверки данных сервером

Превышен лимит ошибочных попыток аутентификации

Пользователь ввёл верно свои денные, но он не зарегистрирован

Учётная запись пользователя заблокирована администратором

Лимиты ошибочных попыток аутентификации вводятся для усиления безопасности личных данных пользователей. После превышения лимита обычно предлагается восстановить пароль, либо повторить аутентификацию позже. В системах с повышенным уровнем контроля за безопасностью данных пользователя принимаются меры блокировки учётной записи до момента подтверждения личности пользователя (на пример в банковских картах).

Процесс восстановления пароля

Подтвердить свою личность (на пример пройти по ссылке в электронном письме от сервиса восстановления пароля или ввести код из СМС)

Ввести новый пароль

Повторить ввод нового пароля

Сохранить новый пароль

После прохождения данных этапов пользователь для входа в систему может использовать свой логин и новый пароль.

В системах с повышенным контролем за безопасностью данных пользователей используется более сложный механизм подтверждения личности пользователя для смены пароля. Примером может служить приход пользователя в банк, чтобы восстановить пин-код к своей карте или личному кабинету в системе банка.

Упрощённое объяснение термина «сессия»

Cookies

Вы можете проектировать свои интерфейсы как с сохранением сессий пользователей, так и без сохранения.

Заключение

Надеюсь вам было полезно, и хоть немного интересно.