Doh roll out что это

DNS через HTTPS в Firefox

Оглавление

О DNS через HTTPS

Когда вы вводите веб-адрес или доменное имя в вашу адресную строку (например, www.mozilla.org), ваш браузер отправляет запрос через Интернет с целью поиска IP-адреса для этого веб-сайта. Традиционно этот запрос отправляется на серверы посредством простого текстового соединения. Это соединение не шифруется, позволяя сторонним лицам видеть, какой веб-сайт вы собираетесь посетить.

DNS через HTTPS (DoH) работает иначе. Он отправляет доменное имя, которое вы ввели, на DNS-сервер, совместимый с DoH, с помощьюю зашифрованного HTTPS-соединения вместо простого текста. Это защищает информацию о том, какие веб-сайты вы собираетесь посетить, от просмотра сторонними лицами.

Преимущества

DoH повышает уровень приватности, скрывая запросы по доменным именам от кого-то, скрывающегося в публичных WiFi, вашего интернет-провайдера и всех остальных в вашей локальной сети. DoH, будучи включён, позволяет быть уверенным в том, что ваш интернет-провайдер не может собирать и продавать персональную информацию, относящуюся к вашему поведению при просмотре.

Риски

О нашем развёртывании DNS через HTTPS

В 2019 году мы завершили развёртывание DoH для всех пользователей Firefox для ПК в Соединённых Штатах. В настоящий момент мы работаем над развёртыванием DoH большем количестве страны. При этом DoH включен для пользователей в режиме «резервирования». Например, если поиск по доменному имени с помощью DoH по какой-либо причине окажется неуспешным, Firefox будет возвращаться к использованию DNS по умолчанию, сконфигурированному операционной системой (ОС) вместо отображения ошибки.

Выход из участия

Для существующих пользователей Firefox, расположенных в местах, где мы развернули DoH по умолчанию, будет показываться уведомление, показанное ниже, когда и если DoH будет задействован впервые, позволяя пользователям отказаться от использования DoH и вместо этого продолжить использование DNS-резолвера ОС по умолчанию.

В дополнение к этому Firefox будет проверять определённые функции, которые могут быть задеты при включении DoH, включая:

Если в ходе какиъ-либо из этих тестов будет определено, что DoH может помешать данным функциям, DoH включён не будет. Эти тесты будут запускаться каждый раз, когда устройство подсоединяется к другой сети.

Включение и отключение DNS через HTTPS вручную

Вы можете включить или отключить DoH в параметрах сети Firefox:

Переключение провайдеров

Исключение отдельных доменов

Вы можете настроить исключения, для которых Firefox будет использовать ресолвер вашей ОС вместо DoH:

Настройка сетей для отключения DoH

Эти прекрасные люди помогли написать эту статью:

Как настроить DNS over HTTPS в Firefox

DNS over HTTPS – относительно новая технология, которая предназначена для улучшения конфиденциальности, безопасности и надежности подключения DNS.

Системы доменных имен (DNS) играют очень важную роль – они позволяют сопоставлять адреса, вводимые в адресную строку с соответствующими IP-адресами. Обычно поиск DNS осуществляется автоматически и обычно без какого-либо шифрования или защиты от посторонних глаз.

Пользователи сети Интернет всегда имели альтернативы – подключение к VPN-службе, которая использует провайдер DNS, предоставляющий улучшенную защиту данных, или использование DNSCrypt для повышения безопасности и конфиденциальности.

DNS over HTTPS – еще один вариант, который появился сравнительно недавно. Mozilla добавила основную функциональность данной технологии в Firefox 60+.

Как настроить «DNS через HTTPS» в Firefox

Пользователи Firefox Browser могут настроить браузер, чтобы использовать DNS over HTTPS уже сейчас. Если вы используете как минимум 62.x, то вы сможете настроить функцию. Пожалуйста, обратите внимание, что использование DNS over HTTPS может привести к проблемам подключения, но все изменения обратимы.

Как настроить DNS over HTTPS в Firefox через параметры браузера

Как настроить DNS over HTTPS в Firefox через about:config

Для настройки DNS over HTTPS нужно изменить три параметра нового резольвера TRR (Trusted Recursive Resolver) в браузере:

Вы также можете воспользоваться нашим защищенным DNS-сервером Comss.one DNS:

Как проверить работу DNS over HTTPS в Firefox?

Настройка DoH и ESNI в Mozilla Firefox

В браузере Mozilla Firefox есть возможность включить использование протоколов DNS over HTTPS и Encrypted SNI. Настроим вместе DoH и ESNI в браузере Mozilla Firefox через провайдера Cloudflare.

Что такое DoH и ESNI?

DoH — DNS over HTTPS

Обращение к DNS серверу для разрешения доменных имён происходит по 53 порту в открытом виде. Такой запрос ничем не защищён от кибератаки вида Man-in-the-Middle (человек посередине). Злоумышленник, получив доступ к любому серверу в цепочке DNS запроса, может манипулировать вашим DNS трафиком, выдавая себя за систему, с которой вы общаетесь. Мне, например, глубоко безразлично, подсматривают ли на какие порносайты я захожу. А кому-то не хочется светить свою историю. А вот если уведут мою учётную запись от онлайн банка, то это будет печально.

Для усиления безопасности и защиты приватности пользователей путём шифрования DNS запросов был придуман протокол DNS over HTTPS. Протокол DoH инкапсулирует DNS запросы в HTTPS трафик и по 443 порту отправляет их DNS серверу. Естественно, нужно использовать специальный DNS сервер с поддержкой DoH.

Примеры общедоступных DNS серверов с поддержкой DoH:

| Провайдер | IP | Блокировка | DoH-URI-template |

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 | Нет. | https://cloudflare-dns.com/dns-query |

| Cloudflare Security | 1.1.1.2 1.0.0.2 2606:4700:4700::1112 2606:4700:4700::1002 | Вредоносный контент. | https://security.cloudflare-dns.com/dns-query |

| 1.1.1.3 1.0.0.3 2606:4700:4700::1113 2606:4700:4700::1003 | Вредоносный и взрослый контент. | https://family.cloudflare-dns.com/dns-query | |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 | Нет. | https://dns.google/dns-query | |

| 185.228.168.9 185.228.169.9 2a0d:2a00:1::2 2a0d:2a00:2::2 | Вредоносный контент. | https://doh.cleanbrowsing.org/doh/security-filter/ | |

| 185.228.168.10 185.228.169.11 2a0d:2a00:1::1 2a0d:2a00:2::1 | Вредоносный и взрослый контент. | https://doh.cleanbrowsing.org/doh/adult-filter/ | |

| CleanBrowsing Family | 185.228.168.168 185.228.169.168 2a0d:2a00:1:: 2a0d:2a00:2:: | Вредоносный, взрослый и смешанный контент. | https://doh.cleanbrowsing.org/doh/family-filter/ |

| Adguard | 94.140.14.14 94.140.15.15 2a10:50c0::ad1:ff 2a10:50c0::ad2:ff | Рекламный контент. | https://dns.adguard.com/dns-query |

| Adguard Family | 94.140.14.15 94.140.15.16 2a10:50c0::bad1:ff 2a10:50c0::bad2:ff | Рекламный и взрослый контент. | https://dns-family.adguard.com/dns-query |

| Quad9 | 9.9.9.10 149.112.112.10 2620:fe::10 2620:fe::fe:10 | Нет. | https://dns10.quad9.net/dns-query |

| Quad9 Sequrity | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::9 | Вредоносный контент. | https://dns.quad9.net/dns-query https://dns9.quad9.net/dns-query |

| Quad9 Secured ECS support | 9.9.9.11 149.112.112.11 2620:fe::11 2620:fe::fe:11 | Вредоносный контент. | https://dns11.quad9.net/dns-query |

| OpenDNS | 208.67.222.222 208.67.220.220 2620:119:35::35 2620:119:53::53 | Нет. | https://doh.opendns.com/dns-query |

| OpenDNS Family | 208.67.222.123 208.67.220.123 2620:119:35::123 2620:119:53::123 | Взрослый контент. | https://doh.familyshield.opendns.com/dns-query |

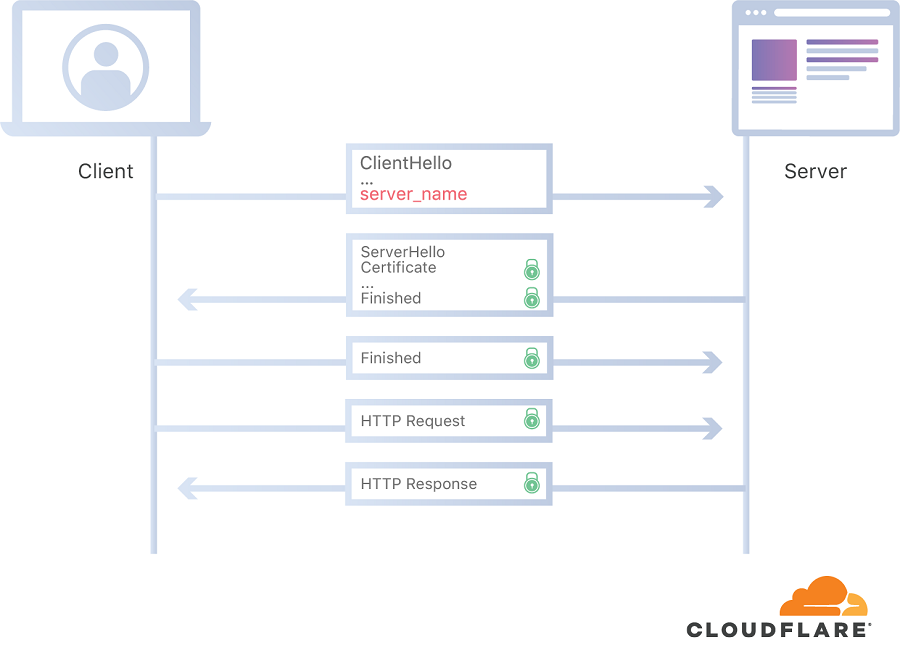

ESNI — Encrypted Server Name Indication

Даже если вы включили DoH, то ваш провайдер всё равно знает, на какой домен вы пытаетесь зайти. Дело в том, что обычный протокол TLS SNI перед началом шифрования отправляет провайдеру доменное имя в ClientHello во время рукопожатия. Перед началом шифрования серверу необходимо знать, к какому домену вы обращаетесь, чтобы предъявить нужный сертификат. И доменное имя отправляется в открытом виде, что на корню рубит идею приватности DNS запросов.

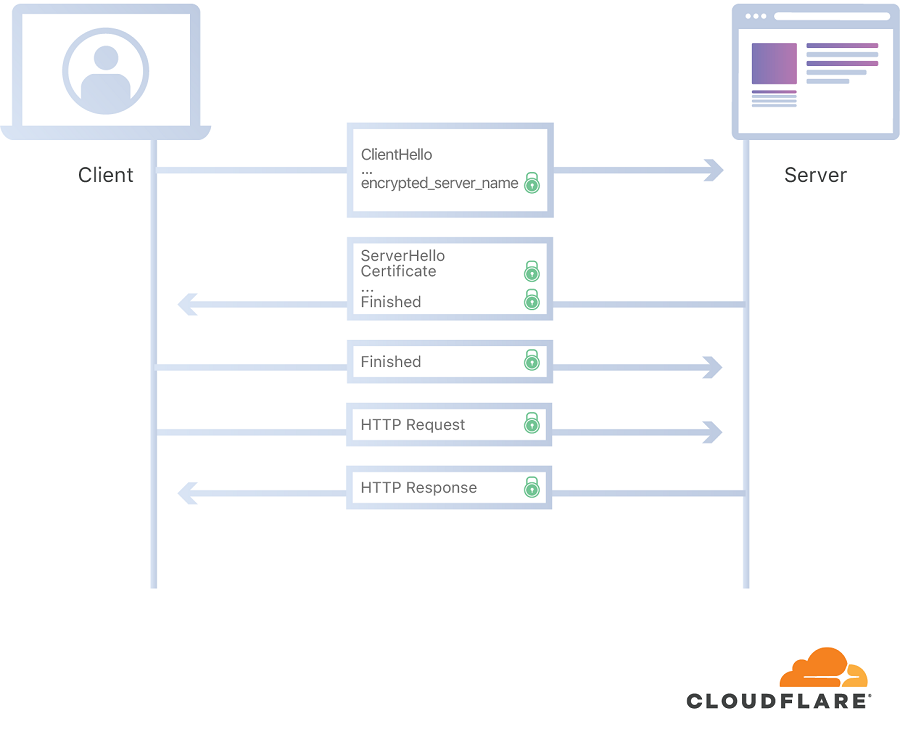

А протокол Encrypted SNI шифрует все данные публичным ключом сервера из DNS до установления TLS сессии.

Выбор дистрибутива браузера Mozilla Firefox

Прежде чем перейти непосредственно к настройкам, следует правильно выбрать дистрибутив браузера. Дело в том, что начиная с версии 85.0 браузер Firefox официально больше не поддерживает технологию защиты от перехватов ESNI (Encrypted Server Name Indication). Вместо неё теперь — ECH или Encrypted Client Hello.

В общем, ECH круче чем ESNI, но есть ньюанс. Провайдер Cloudflare сам ещё не включил эту технологию. Сложилась парадоксальная ситуация, Mozilla Firefox уже не поддерживает ESNI, а Cloudflare ещё не поддерживает ECH. Но выход есть. Mozilla рекомендует пользователям временно перейти на Firefox ESR, в котором поддержка ESNI еще не отключена.

Я скачиваю Firefox Extended Support Release 78.9.0esr (64-битный) для Windows 10.

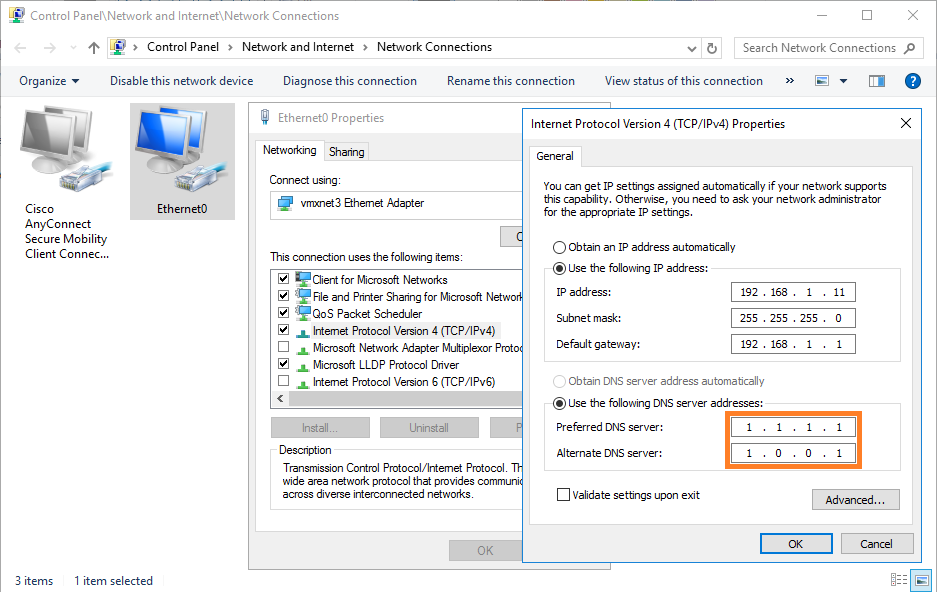

Настройка сети

В настройках сети в качестве DNS серверов я укажу IP адреса Cloudflare. Это не обязательно, просто будет наглядно. Указываю IP адреса:

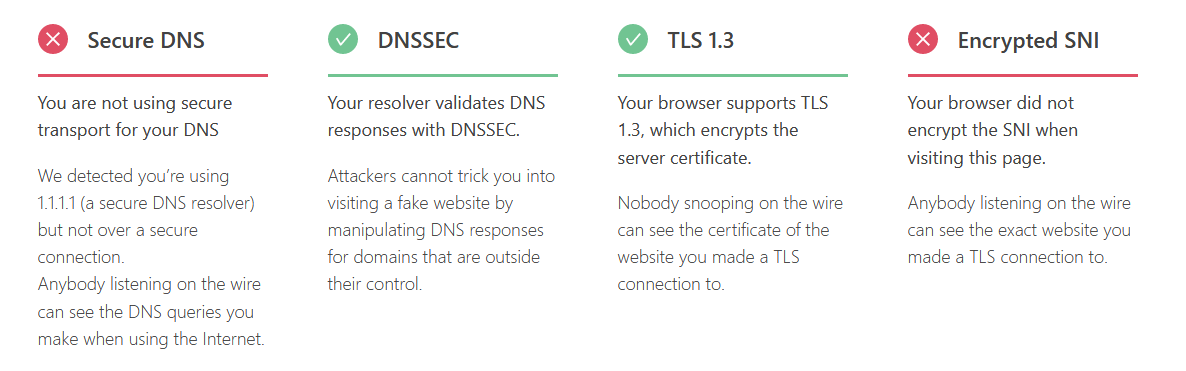

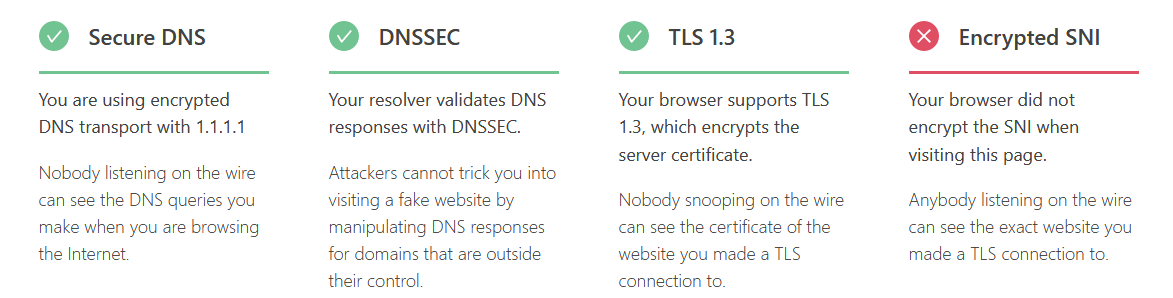

Протестируем браузер в Cloudflare.

Итак, мы видим, что Encrypted SNI не работает. Secure DNS (в нашем случае это DNS over HTTPS) тоже не работает, не смотря на то, что мы используем безопасный DNS сервер CloudFlare с IP адресом 1.1.1.1.

Настройка DoH в браузере Mozilla Firefox

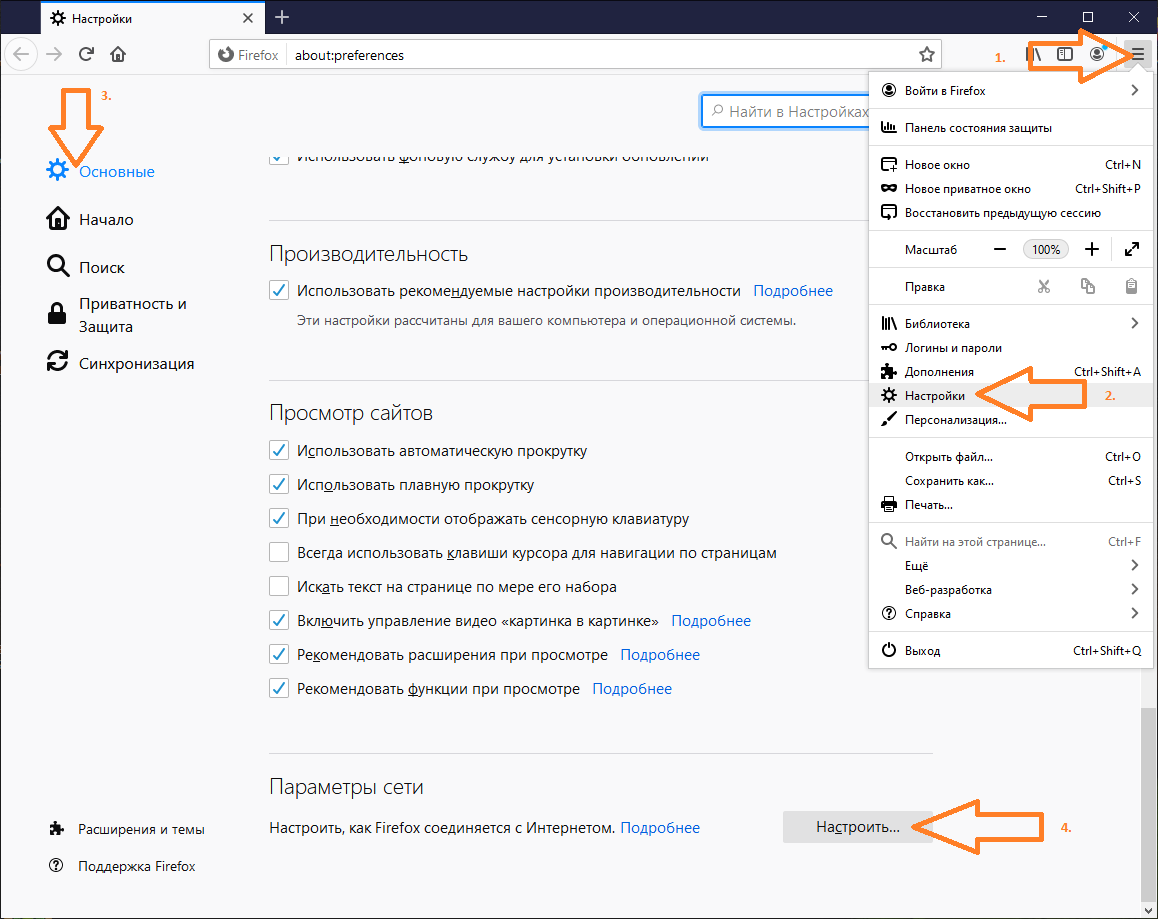

Открываем настройки браузера. Можно через вкладку:

Или через интерфейс:

Основные > Параметры сети > Настроить.

Устанавливаем галку «Включить DNS через HTTPS». Используемый провайдер по умолчанию «Cloudflare». Можно выбрать также NextDNS или указать Другой URL. Для указания своего URL можно использовать DoH-URI-template из таблицы выше. В таблице приведены не все провайдеры. OK.

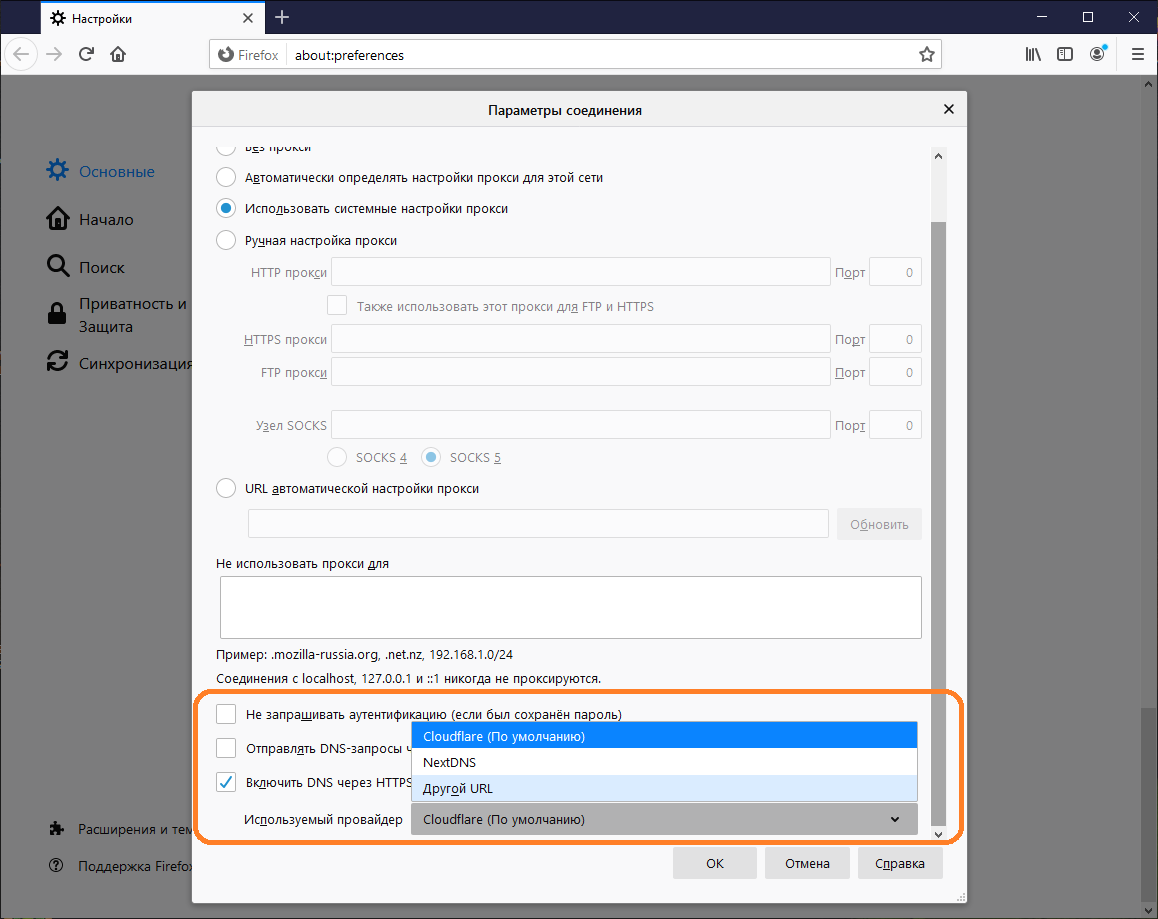

Переходим к более тонким настройкам. Открываем вкладку:

Находим параметр network.trr.mode. Это режим работы TRR (Trusted Recursive Resolver).

При включении DoH в Firefox параметр network.trr.mode по умолчанию устанавливается в значение 2. Возможны варианты:

Оставляю вариант по умолчанию — 2.

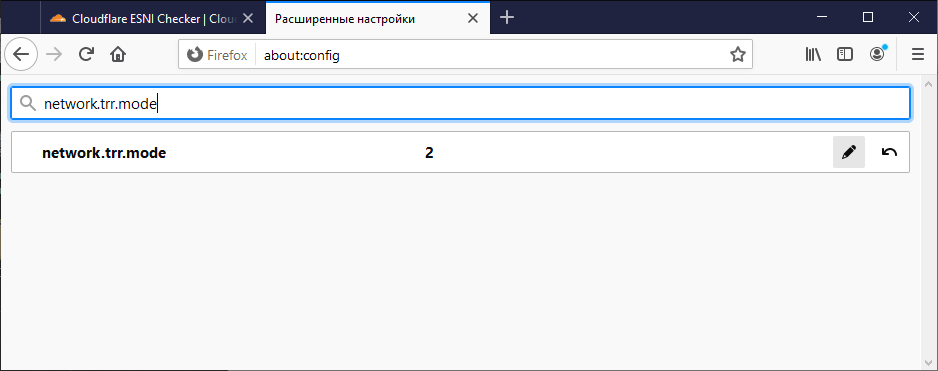

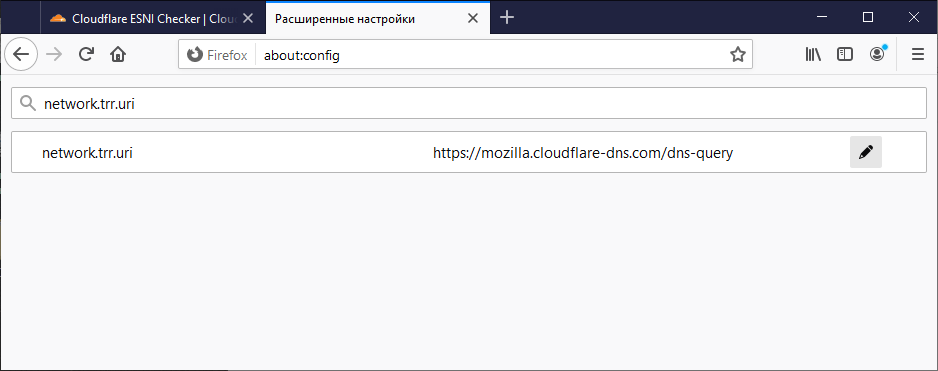

Находим параметр network.trr.uri.

По умолчанию для Cloudflare браузер устанавливает значение https://mozilla.cloudflare-dns.com/dns-query. Не меняю.

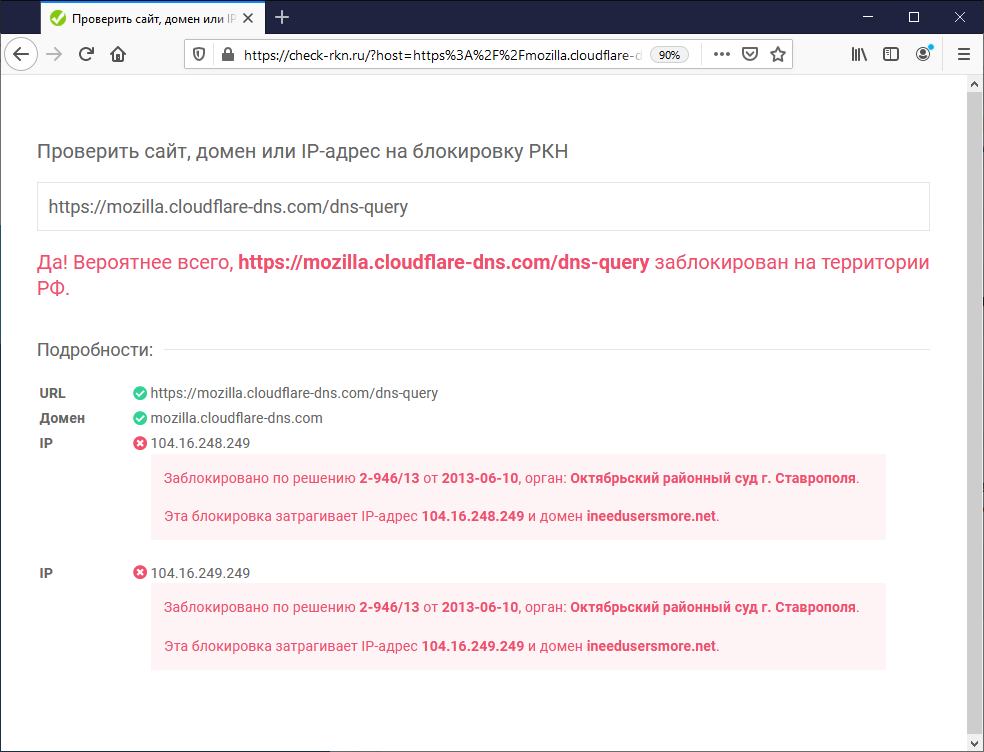

Secure DNS (в нашем случае DNS over HTTPS) теперь заработает. Или не заработает, потому что IP адрес https://mozilla.cloudflare-dns.com/dns-query заблокирован РКН.

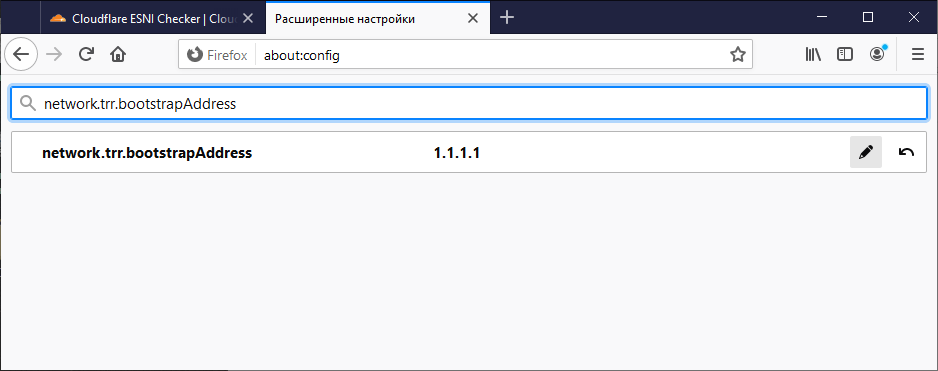

Я просто явно укажу другой IP адрес Cloudflare. Находим параметр network.trr.bootstrapAddress и устанавливаем ему значение DNS сервера Cloudflare 1.1.1.1. Этот параметр переопределяет IP адрес домена, указанного в network.trr.uri.

Протестируем браузер в Cloudflare.

Secure DNS (в нашем случае DNS over HTTPS) теперь работает.

Настройка ESNI в браузере Mozilla Firefox

Для включения ESNI в браузере Mozilla Firefox необходимо предварительно настроить DNS over HTTPS как описано выше.

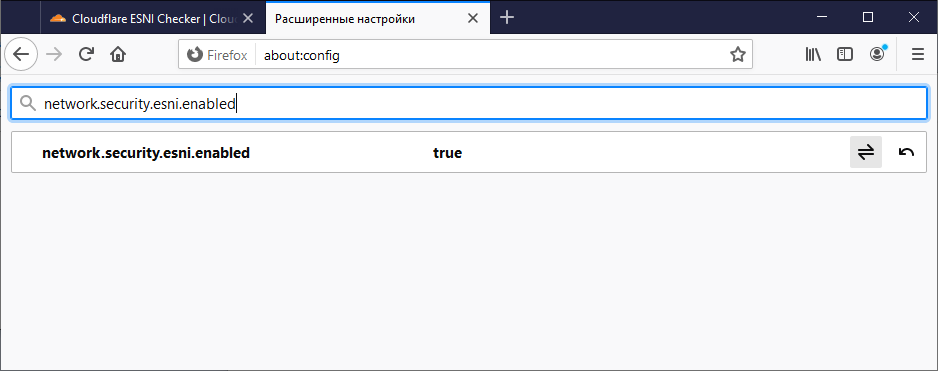

Находим параметр network.security.esni.enabled и устанавливаем ему значение true.

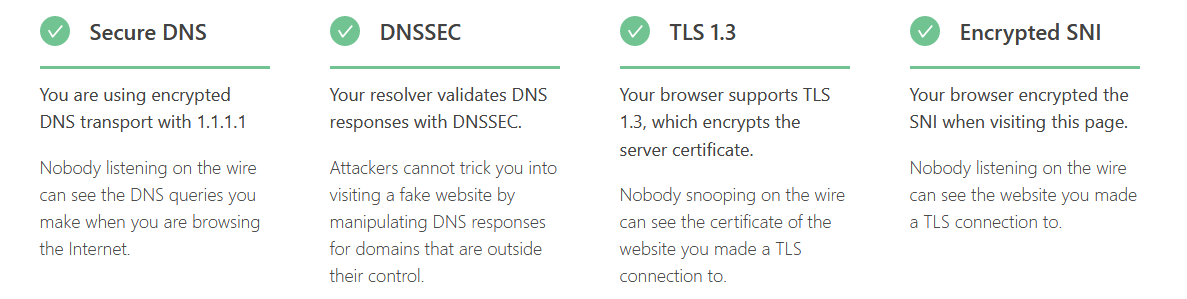

Протестируем браузер в Cloudflare.

Encrypted SNI теперь работает.

Вместо заключения

С какой стороны ни посмотри — DNS over HTTPS для нас, как конечных пользователей, очень хорошая штука.

Но технологии DNS over HTTPS и Encrypted SNI как кость в горле провайдеров, которые стремятся повысить свой доход путём встраивания рекламы в контент или продажи статистических данных сторонным компаниям.

Госорганы тоже не заинтересованы в том, чтобы преступники скрывали свои действия данной технологией. Кстати, уже появились вирусы, которые маскируют свою активность помощью DNS over HTTPS.

Повсеместное внедрение DoH в компаниях может снизить возможности встроенных централизованных средств информационной безопасности, которые мониторят общий трафик и ловят DNS обращения к зловредным и сомнительным ресурсам. Проблема, конечно, решается путём децентрализации таких систем защиты, но это накладно.

Всё это тормозит внедрение технологии DoH, но движение есть. Mozilla Firefox уже собирается включить по умолчанию DNS over HTTPS в США. В Великобритании DoH будет по умолчанию отключён. Цели Google, Cloudflare, Mozilla, Microsoft и прочих интернет-гигантов, конечно, не бескорыстны. Статистика и трафик DNS запросов теперь будет сосредотачиваться только у них. Этот ресурс монитизируется, промежуточные провайдеры окажутся в пролёте.

Ссылки

В операционной системе Windows тоже появилась возможность использовать DNS over HTTPS:

Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и настроить.

Все шесть производителей основных браузеров планируют поддерживать протокол DNS по HTTPS (DoH), шифрующий DNS-трафик и помогающий усилить конфиденциальность пользователя в сети.

Этот протокол является одной из самых обсуждаемых тем этого года. Он позволяет браузеру прятать DNS-запросы и ответы внутри обычного на первый взгляд HTTPS-трафика.

Это делает DNS-трафик пользователя невидимым для сторонних наблюдателей за сетью, например, провайдеров. Однако если пользователи обожают DoH и считают его благом для конфиденциальности, провайдеры и производители средств кибербезопасности его ненавидят.

Британский провайдер назвал Mozilla «интернет-злодеем» за планы компании по внедрению DoH, а группу лоббистов от Comcast уличили в подготовке документа касательно DoH, который они планируют представить законотворцам Британии, надеясь предотвратить более широкое распространение протокола.

Однако, время уже может быть упущено. Редакция в течение недели связалась с производителями основных веб-браузеров, чтобы узнать об их будущих планах касательно DoH, и все они планируют внедрять протокол в том или ином виде.

Как включить DoH в любом браузере

Вот, что нам известно на сегодня по поводу планов производителей браузеров, связанных с DoH, и о том, как пользователи могут включить DoH в любом браузере.

Brave

«Мы очень хотим реализовать его», — сказал нам Том Лоуэнталь, менеджер продукта из Brave for Privacy & Security.

Однако у команды Brave пока нет точных сроков внедрения DoH. Они занимаются другими улучшениями, связанными с приватностью. К примеру, на этой неделе компания выпустила обновление, улучшающее распознавание скриптов, отслеживающих действия пользователей. На горизонте маячит версия Brave 1.0, и команде нужно сконцентрироваться на её выходе. Но DoH в Brave будет.

«Реализация DoH – это гораздо больше, чем простая техническая задача. Нам нужно решить, какие разумные и защитные установки мы можем включить по умолчанию для большинства людей, не задумывающихся о настройке DNS – но так, чтобы мы ничего не сломали у тех людей и организаций, что тщательно подошли к подстройке своих программ», — сказал Лоуэнталь.

Поскольку Brave основан на открытом проекте Chromium, в нём есть поддержка DoH. Однако команда пока не настроила эту поддержку. В коде она есть, но включается так, как это придумала команда авторов Google Chrome. Включить DoH в Brave можно, перейдя на следующий URL:

Chrome

Google Chrome стал вторым браузером после Firefox, добавившим поддержку DoH. Её можно включить, перейдя по следующему URL:

По-умолчанию DoH не включено для всех. Сейчас Google проводит ограниченный эксперимент с небольшим количеством пользователей, чтобы проверить, как DoH покажет себя при реальном использовании.

Поддержка DoH в Chrome отличается от Firefox, по-умолчанию перенаправляющего DoH-трафик на Cloudflare. Браузер после включения протокола будет отправлять DNS-запросы на всё те же сервера, что и ранее. Если у выбранного сервера окажется интерфейс с поддержкой DoH, тогда Chrome зашифрует DNS-трафик и отправит его на тот же DNS-сервер по протоколу DoH.

Благодаря этому Chrome не перехватывает DNS-настройки ОС – это очень ответственный подход, поскольку браузер может использоваться в условиях больших предприятий.

На текущий момент DoH в Chrome работает так:

Однако есть два способа обойти это и заставить Chrome использовать DoH постоянно и вне зависимости от настроек DNS вашего провайдера.

Во-первых, можно воспользоваться обучающим материалом по принудительному включению поддержки DoH в Chrome. Во-вторых, пользователь может настроить DNS-сервер с поддержкой DoH в своей ОС. Его можно выбрать из списка, и это гарантированно будет работать в Chrome.

В следующем году Microsoft планирует выпустить новую версию браузера Edge на основе кода Chromium. Представитель Microsoft сообщил нам, что компания поддерживает DoH, но точные планы не раскрывает. Однако, версия Edge на основе Chromium уже поддерживает DoH. Её можно включить, перейдя по URL:

Это включит поддержку DoH, но она будет работать только, если ваш компьютер использует DNS с поддержкой DoH – чего в 99% случаев не происходит. Чтобы принудительно включить DoH в Edge, вы можете воспользоваться инструкцией из следующего поста в блоге одного из программистов Edge. Адрес сервера Cloudflare можно заменить на любой другой сервер DoH, который можно выбрать по ссылке. После соответствующей настройки, Edge способен работать с DoH.

Firefox

Mozilla стала пионером этого протокола совместно с Cloudflare. Поддержка DoH уже есть в стабильных версиях Firefox. Её можно включить в настройках в разделе «Настройки сети».

Все критикуют реализацию DoH в Firefox потому, что браузер по умолчанию использует Cloudflare, перезаписывая настройки DNS.

Однако это значение можно поменять, прописав любой сервер с DoH. Из всех браузеров, поддержка протокола в Firefox реализована лучше всего, а настроить её легче всего – в основном потому, что разработчики имели с ней дело дольше остальных.

Сейчас браузер уже включает поддержку DoH по умолчанию для всех пользователей США. Поскольку британское правительство возражает против этого, для британских пользователей эта поддержка по умолчанию включена не будет.

В прошлом Mozilla не гарантировала включение DoH по умолчанию в других странах. Однако, поскольку поддержка протокола уже есть в стабильной версии браузера, пользователю остаётся лишь включить её, и всё будет работать.

Opera

Opera уже встроила поддержку DoH. По умолчанию она выключена, но её можно включить в любой момент, и всё будет работать без дополнительных шагов.

Разработчики Opera используют модуль для работы с DoH сходный с тем, что используется в Firefox, и не оставляют всё на откуп провайдерам, как Chrome. Весь трафик браузера сейчас идёт через резолвер 1.1.1.1 от Cloudflare.

Мы не нашли способа поменять его на другой, но, по крайней мере, DoH в Opera работает. Однако работать с VPN он не будет – если вам нужен DoH, то его придётся отключить.

Чтобы включить DoH в Opera, зайдите сюда:

Safari

Нет данных. Разработчики Safari обычно опаздывают на все вечеринки по добавлению новых возможностей, а Apple недавно вкладывалась в конфиденциальность пользователей, поэтому есть все шансы, что у Safari появится поддержка DoH.

Vivaldi

Представитель Vivaldi сказал, что поддержка DoH связана с реализацией Chrome. Пользователи могут включить её, перейдя по следующему URL:

Однако поскольку DoH в Vivaldi работает так же, как в Chrome, он не будет шифровать DNS-запросы, если пользователь использует DNS-сервер, указанный в ОС, и не поддерживающий шифрование.

Скорее всего, придётся добавить в настройки DNS вашей ОС один из серверов, поддерживающий DoH, чтобы эта функция заработала в Vivaldi, и использовать его постоянно. Мы смогли добиться этого, прописав в настройках DNS-сервер 1.1.1.1.

Представитель Vivaldi сказал, что в будущем поддержка DoH в браузере может поменяться, в зависимости от того, как Google будет изменять поддержку протокола в Chromium.