Dual wan что это

Dual Wan и особенности реализации NetWatch в MikroTik

«Если в простой конфигурации микротик не работает, значит вы не умеете его готовить… или явно что-то упустили.»

Как работают вместе failover и netwatch. Взгляд изнутри.

Почти каждой более-менее подросшей компании начинает хотеться качества коммуникаций. Среди прочего, заказчику часто хочется отказоустойчивый «Dual WAN» и VoIP телефонию. Тоже отказоустойчивую, разумеется. Руководств и статей по каждой теме в отдельности написано много, но внезапно оказалось, что совместить первое и второе получается не у всех.

На Хабре уже есть статья «Mikrotik. Failover. Load Balancing» от vdemchuk. Как оказалось, она послужила для многих источником копипасты кода в маршрутизаторы.

Хорошее, рабочее решение, но SIP-клиенты из LAN, подключающиеся к внешней IP-АТС посредством NAT, при переключении теряли связь. Проблема известная. Связана она с работой Connection tracker, который запоминает имеющиеся соединения вовне, и сохраняет их состояние независимо от других условий.

Понять почему так происходит можно посмотрев на диаграмму packet flow:

Для транзитного трафика процедура обработки connection tracker выполняется всего в одной цепочке — prerouting, (т.е. до роутинга), до выбора маршрута и исходящего интерфейса. На этой стадии еще неизвестно, через какой интерфейс пакет пойдет в Интернет, и отследить src-ip при нескольких Wan-интерфейсах невозможно. Механизм фиксирует установленные соединения уже пост-фактум. Фиксирует и запоминает на время пока через соединение идут пакеты или пока не истечет заданный таймаут.

Описанное поведение характерно не только для маршрутизаторов MikroTik, но и для большинства Linux-based систем выполняющих NAT.

В результате, при обрыве связи через WAN1, поток данных послушно направляется через WAN2, только SOURCE IP прошедших через NAT пакетов остается неизменный — от интерфейса WAN1, т.к. в connection tracker уже есть соответствующая запись. Естественно, ответы на такие пакеты идут на интерфейс WAN1 уже потерявший связь с внешним миром. В итоге, связь как будто есть, но на самом деле её нет. При этом все новые соединения устанавливаются корректно.

Hint: увидеть с каких и на какие адреса делается NAT можно в колонках «Reply Src. Address» и «Reply Dst. Address». Отображение этих колонок включается в таблице «connections» с помощью правой кнопки мыши.

На первый взгляд выход выглядит довольно простым — при переключении сбросить ранее установленные SIP-соединения, чтобы они установились заново, уже с новым SRC-IP. Благо простой скрипт по просторам интернета бродит.

Три шага к фейлу

Шаг первый. Копипастеры добросовестно переносят конфиг для Failover recursive routing:

Шаг второй. Отследить событие переключения. Чем? «/tool netwatch», естественно! Попытка отследить падение шлюза WAN1 обычно выглядит так:

Шаг третий. Проверка.

Админ гасит первый аплинк WAN1 и вручную запускает скрипт. SIP-клиенты переподключились. Работает? Работает!

Админ включает обратно WAN1 и вручную запускает скрипт. SIP-клиенты переподключились. Работает? Работает!

В реальной обстановке такой конфиг работать отказывается. Неоднократное повторение шага №3 приводит админа в состояние озлобления и мы слышим «Не работает ваш микротик!».

Разбор полётов

Всё дело в непонимании того, как происходит работа утилиты Netwatch. Применительно в отношении именно рекурсивного роутинга, утилита просто пингует заданный хост согласно основной таблице маршрутизации, используя активные маршруты.

Проведем эксперимент. Отключим основной канал WAN1 и посмотрим и интерфейс /tool netwatch. Мы увидим, что хост 8.8.8.8 по-прежнему имеет состояние UP.

Для сравнения опция check-gateway=ping, работает для каждого маршрута в отдельности в т.ч. рекурсивно, и делает сам маршрут активным либо НЕактивным.

Netwatch использует уже активные на данный момент маршруты. Когда что-либо происходит на линке до шлюза провайдера ISP1 (WAN1), маршрут до 8.8.8.8 через WAN1 становится неактивным, и netwatch игнорирует его, отправляя пакеты в новый default route. Failover играет злую шутку, и netwatch считает, что всё в порядке.

Второй вариант поведения netwatch, это двойное срабатывание. Механизм его таков: если пинги от netwatch попадут в таймаут check-gateway, то на один цикл проверки хост будет признан DOWN. Сработает скрипт переключения канала. SIP-соединения корректно перейдут на новый линк. Работает? Не совсем.

Скоро таблица маршрутизации перестроится, хост 8.8.8.8 получит статус UP, вновь сработает скрипт сброса SIP-соединений. Соединения второй раз переустановятся через WAN2.

В результате, при возвращении в строй ISP1 и переходе рабочего трафика на WAN1, SIP-соединения так и останутся висеть через ISP2 (WAN2). Чревато это тем, что при проблемах у на запасном канале система этого не заметит и телефонной связи не станет.

Решение

Для того, чтобы трафик на используемый для мониторинга хост 8.8.8.8 не заворачивался на ISP2, нам нужно иметь запасной маршрут до 8.8.8.8. На случай падения ISP1, создаем резервный маршрут с большим значением distance, например distance=10 и type=blackhole. Он и станет активным при пропадании линка до WAN1 Gateway:

/ip route add distance=10 dst-address=8.8.8.8 type=blackhole

В итоге имеем дополнение конфига всего лишь одной строкой:

Данная ситуация характерна именно при падении последней мили, когда шлюз ISP1 становится недоступным. Либо при использовании туннелей, которые более подвержены падениям в силу цепной зависимости.

Надеюсь, статья поможет вам избежать подобных ошибок. Выбирайте свежие мануалы. Будьте в курсе, и всё у вас «взлетит».

Cisco: Двойное WAN соединение на основе политик маршрутизации

Dual WAN connection on Cisco with Policy-based routing

Оригинал: pierky.wordpress.com/2009/03/28/dual-wan-connection-on-cisco-with-policy-based-routing-pbr

Статья изменена мной, т.к. последовательность действий, описанная в оригинальной статье не давала положительного результата.

Считаю, что эта статья может быть полезна людям, которые еще не знают что такое маршрутизация на основе политик (policy-based routing). Можно начать изучение данной темы с чтения официальной документации на сайте Cisco.com, но лично мне намного удобней начинать изучение новой технологии с конкретного примера её реализации. Это позволяет сразу же понять с чем ты имеешь дело и как это в дальнейшем можно будет использовать.

Трафик из LAN в направлении WAN или Критически важных сервисов необходимо транслировать через NAT, но помните, что трафик вначале маршрутизируется, а только потом транслируется NAT’ом. Так что в первую очередь обратим своё внимание на настройку маршрутизации пакетов. К настройке NAT’а вернемся позже.

Обычная маршрутизация просто пересылает пакеты основывась на адресе назначения, её не заботит информация 4го уровня (Транспортный уровень модели OSI) или IP-адрес источника. Как в этом случае организовать маршрутизацию основываясь на других параметрах, например на номере TCP порта места назначения? Для реализация такого функционала и создана маршрутизация на основе политик (Policy-based Routing). PBR может принимать решения на основе целого ряда параметров: адрес источника, порт назначения, QoS метки.

Приступим к конфигурированию.

Во-первых приведем начальную конфигурацию нашего маршрутизатора:

interface Serial2/0

description Bronze

ip address 2.2.2.2 255.255.255.252

!

interface Serial2/1

description Gold

ip address 3.3.3.2 255.255.255.252

!

interface FastEthernet0/0

description LAN

ip address 192.168.0.1 255.255.255.0

!

interface FastEthernet1/0

description ServerFarm

ip address 1.1.1.1 255.255.255.0

Просто назначаем IP-адреса интерфейсам и «поднимаем» их (no shutdown). Синхронизацию на Serial интерфейсах выдает ISP.

Устанавливаем маршрут по умолчанию для нашего маршрутизатора (GW) через «бронзовый» линк:

ip route 0.0.0.0 0.0.0.0 Serial2/0

Теперь приступим к развертыванию маршрутизации на основе политик (PBR).

Создадим расширенный именованный список управления доступом (ACL) в котором определим какой трафик будет являться приоритетным:

ip access-list extended GoldServices

deny ip any 1.1.1.0 0.0.0.255 //Запретить IP трафик в подсеть 1.1.1.0/24

permit tcp any any eq telnet //Разрешить TCP трафик где порт назначения 23(Telnet)

deny ip any any //Запретить весь IP трафик

Данный список доступа используется для того, чтобы выделить telnet трафик направленный не к серверной площадке.

Определим маршрутную карту (route-map) которая будет перехватывать интересующий нас трафик (telnet во внешнюю сеть) и направлять его на необходимый интерфейс («золотой» линк):

route-map PBR_LAN permit 10

match ip address GoldServices //Определяем какой трафик необходимо обрабатывать

set interface Serial2/1 Serial2/0 //Устанавливаем интерфейсы для маршрутизации трафика

Применим созданную карту на интерфейс подключенный к сегменту LAN:

interface FastEthernet0/0

description LAN

ip policy route-map PBR_LAN //»Привязываем» маршрутную карту к интерфейсу

Если пакет не подпадает ни под одну маршрутную карту, то он просто маршрутизируется исходя из стандартных правил (в нашем случае будет направлен в «бронзовый» линк).

Необходимо отметить что мы указали два интерфейса в комманде set interface Serial2/1 Serial2/0 — в этом случае, если канал через Serial2/1 откажет, маршрутизатор начнет использовать интерфейс Serial2/0 для пересылки важного трафика. Это дает нам некоторую избыточность и отказоустойчивость по отношению к важному трафику.

Существует возможность обеспечить резервирование и для трафика, который не является приоритетным (трафик идущий через «бронзовый» линк):

ip route 0.0.0.0 0.0.0.0 Serial2/1 10 //Добавляем статический маршрут с метрикой 10, он будет адействован только если «бронзовый» линк откажет

Те же шаги повторим для трафика между серверной площадкой и внешней сетью.

ip access-list extended ServerFarm-To-WAN

deny ip 1.1.1.0 0.0.0.255 192.168.0.0 0.0.0.255 //Запретить IP трафик из подсети 1.1.1.0/24 в подсеть 192.168.0.0/24

permit ip any any //Разрешить весь IP трафик

!

route-map PBR_ServerFarm permit 10

match ip address ServerFarm-To-WAN //Определяем какой трафик необходимо обрабатывать

set interface Serial2/1 //Устанавливаем интерфейсы для маршрутизации трафика

!

interface FastEthernet1/0

description ServerFarm

ip policy route-map PBR_ServerFarm //»Привязываем» маршрутную карту к интерфейсу

Эти комманды позволят нам направлять трафик от серверов к внешним узлам исключительно через «золотой» линк. Трафик же идущий от серверов к нашим локальным пользователям не попадет во внешние каналы. К сожалению мы не сможем добавить второй интерфес для обеспечения отказоустойчивости, т.к. наш провайдер не примет трафик из подсети 1.1.1.0/24 на своем «броновом» линке.

На этом настройка маршрутизации завершена. Приступим к настройке NAT’а.

У нас есть 1 внутренний интерфейс (inside) и два внешних (outside):

interface FastEthernet0/0

description LAN

ip nat inside

!

interface Serial2/0

description Bronze

ip nat outside

!

interface Serial2/1

description Gold

ip nat outside

Создадим пул адресов для трансляции пакетов идущих в «зололтой» линк:

ip nat pool LAN-to-Gold 1.1.1.20 1.1.1.20 netmask 255.255.255.0 //Пул состоит из одного адреса 1.1.1.20/24

Создадим список управления доступом для того, чтобы выделить трафик идущий из LAN во внешнюю сеть.

ip access-list extended Trivial

permit ip 192.168.0.0 0.0.0.255 any //Разрешить трафик из подсети 192.168.0.0/24

deny ip any any //Запретить весь IP трафик

Определим две маршрутные карты, которые будут использоваться в трансляции адресов:

route-map NAT_Gold permit 10

match ip address GoldServices //Определяем какой трафик необходимо обрабатывать

match interface Serial2/1 //Устанавливаем интерфейс для маршрутизации трафика

!

route-map NAT_Bronze permit 15

match ip address Trivial //Определяем какой трафик необходимо обрабатывать

match interface Serial2/0 //Устанавливаем интерфейсы для маршрутизации трафика

И последнее:

ip nat inside source route-map NAT_Gold pool LAN-to-Gold overload //Трафик смаршрутизированный на «золотой» линк подвергается трансляции через пул NAT_Gold

ip nat inside source route-map NAT_Bronze interface Serial2/0 overload //Трафик смаршрутизированный на «бронзовый» линк пересылается через интерфейс Serial2/0

Мульти-WAN без лишней головной боли, или TP-Link TL-R480T+

На днях, вернувшись с работы, в очередной раз выяснил, что Билайн-инетернет домашний благополучно лежит…

Всё-бы ничего, но сеть нужна была до зарезу, GPRS — ни в коем разе не спасает и вообще…

В принципе — почти год назад подключил QWERTY как дублирующего, благо у них акция была, но настроить на D-Link 320 с Олеговской прошивкой Мульти-WAN так и не удалось, как и на отдельно поставленном компе-роутере: всё банально — авторы «подробных» инструкций вечно считают, что вот их набор провайдеров совершенно универсален и вообще, плюс очепятки, глюки и т.д. и т.п. В итоге при пошаговом следовании инструкции не выходит в лучшем случае ничего, а в худшем — сброс или переустановка системы.

Продолбавшись в эту стену год назад в течении месяца я плюнул и забил: у Бии начался очередной период «просветления» и актуальность вроде-бы отпала…

Ну и вот очередной «заскок»… Гррр…

Повторять наступание на грабли как-то не хотелось, так что был открыт Маркет и начались поиски «жертвы».

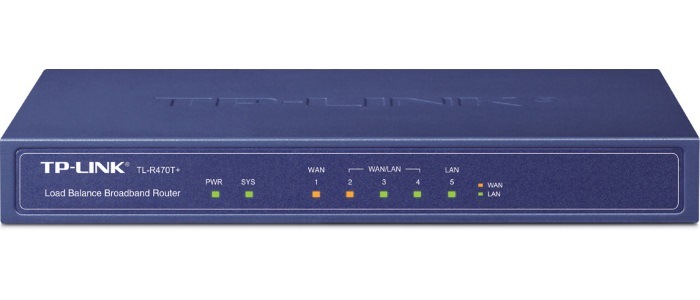

Выбор пал в итоге на TP-Link TL-R480T+ — в самом пессимистичном варианте я получал аж ДВА WAN-порта, что для меня было вполне оптимально.

Тут стоит заметить, что «+» в конце — не просто так! Модель с плюсом и без — разные вещи!

Итак, при чём тут «повезёт — не повезёт»?

TP-Link с этой моделью извратилось по самое небалуй: мало того, что есть версия с + и без него! «Плюсовых» выпущено аж ЧЕТЫРЕ аппаратных версии. Угадать заранее что продадут — нереально. Хотя на коробке в магазине и можно найти номер версии, но вы попробуйте из интернет-магазина выбить эту информацию, если менеджер не имеет возможности сходить на склад?!

Если коротко — разница в версиях такова:

TL-R480T — тупо банальный роутер. 1 WAN

TL-R480T+ версии 1-3 — 2 порта WAN, 3 LAN

TL-R480T+ версия 4 — от 1 до 4 WAN, от 4 до 1 LAN…

Проняло?

У четвёртой версии 5 Ethernet портов (на фото он, но 6-й порт — это идиотизм со шнурком на COM-порт для консоли), из которых крайние — WAN и LAN, а 3 штуки между ними — на выбор пользователя!

Покупка и комплектация

Девайс обошёлся в 3000 рублей, с продавцом было оговорено, что если версия окажется не 4 — могу отказаться от покупки. На Маркете старт цен от 2700 примерно, но это ещё в наличие найти, да плюс доставка…

В наборе оказалось:

Девайс.

Шнурок с евро-вилкой и стандартным коннектором питания, как на комповом БП — можно спокойно подключить к любому UPS`у!

4 резиновых ножки.

Куча бумажек и сидюк, которые я не смотрел.

Крепёж для стойки.

Шнурок Ethernet — короткий. ОЧЕНЬ короткий — так, пробросить между двумя рядом лежащими роутерами в лучшем случае.

Шнур для консоли.

Стойки у меня дома нет (Пока нет — потихоньку мозг техногика подходит к мысли, что не самый плохой вариант для размещения всего хозяйства), так что крепёж отправился на полку, бумажки на 90% — гарантийники, на сидюке, как подозреваю, инструкция, которую уже успел скачать с офф-сайта…

Консольный шнурок, по причине отсутствия COM-порта, отправился туда-же…

Настройка и плюшки

Всё настраивается интуитивно, через веб-интерфейс. Подключаем в порт LAN шнурок, заходим на 192.168.0.1 и…

Для начала в Network->WAN / LAN Number — указываем число WAN-интерфейсов. Я поставил «на будущее» сразу все 4!

Жмём Save и после некоторых раздумий и перезапуска — у нас 4 WAN-интерфейса! Хомяк танцует на радостях и отплясывает джигу, Жаба, которая пыталась душить, машет лапой и уходит прочь.

На Network->WAN — выбираем номер порта WAN, втыкаем шнурок от провайдера и вбиваем настройки. Настройки минимальны.

Как минус — нельзя обозвать интерфейсы по-своему для памяти где какой провайдер.

Сохраняем, выбираем следующий порт WAN, втыкаем шнурок очередного провайдера, вбиваем настройки…

Если у провайдера паранойя и он привязывает аккаунт к MAC-адресу — есть страничка «MAC Clone»: можно задать свой MAC для каждого из WAN-интерфейсов, если перестало быть нужным — можно вернуть конкретный интерфейс на родной MAC. Причём что гениально — есть поле «Your PC’s MAC Address» кнопка «Clone You Mac to. » и выпадающий список на 4 WAN: не надо искать и копировать ручками!

На страничке Load Balance — можно выставить балансировку на автомат или вручную, в процентах. Там-же — показывает текущую нагрузку по каналам.

DDNS тоже не забыт: он представлен тут аж 4-я провайдерами, включая вечный DynDNS.

Причём прелесть в том, что задать можно по отдельности на каждый WAN-порт.

Минусы и плюсы

Минусы

1. Про первый я уже говорил — для WAN-портов нельзя задать памятку, что там за провайдер висит.

2. Проброска портов, он-же Virtual Servers есть, но порт или диапазон задаётся одинаковый и для внешней сети и для локалки. Т.е. — замаскировать снаружи порты для SSH и т.д. не выйдет.

2.1. Задаются порты для всех внешних интерфейсов разом: сделать, что из сети 1 80-й доступен, а из сети 2 — нет — нельзя…

2.2. Нельзя задать памятку для диапазона портов: вы пробовали хоть раз вспомнить спустя год-два, что там за порты проброшены были.

3. Нет «тонкой» настройки роутера. Но это кому-то даже и в плюс.

4. Девайс довольно крупный и шнурки торчат из передней панели: всё-же исполнение стоечное…

5. 3 тысячи рублей — это не полторы за DIR-320…

Плюсы

1. Настраивается на «раз-два-три», настроек самый минимум.

2. Балансировка портов идёт на автомате.

3. Настройки WAN — через веб-интерфейс без кучи малопонятных консольных команд и поднятия раком L2TP через непонятно что.

4. 3000 рублей — не сильно дороже, чем DIR320 или комп+дополнительные сетевушки, помноженное на кучу убитого на настройки времени!

5. В отличие от DIR320 и Асуса 520 — на Билайне вытянул по скорости все мои 30 мегабит входящей и выдал аж 60 мегабит исходящей скорости! У старых роутеров ни PPoE, ни L2TP нормально не вытягивали полной скорости.

Резюме

Устройство для того, кому «ехать» важнее.

Да, можно настроить такой роутинг на сервере или на одном из устройств с «прошивкой Олега», но нормального ЗАКОНЧЕННОГО решения я так ни разу и не нашёл!

Для себя я проблему падающих каналов закрыл и сейчас в раздумьях, что-бы ещё прицепить на два оставшихся канала?!

Первым претендентом идёт МГТС…

Двойной WAN на роутере ASUS. Что это и как настроить?

На днях тестировал функцию «Двойной WAN» на своем роутере ASUS. Решил рассказать вам, что из себя представляет эта функция, для каких целей ее можно использовать и как правильно настроить. Небольшая предыстория. Раньше у меня был установлен маршрутизатор ASUS RT-N18U, который работал с USB модемом. Сейчас стоит все тот же RT-N18U, но интернет уже не через 3G модем, а по WAN. Провели оптику, и теперь к роутеру подключен сетевой кабель от терминала FORA EP-1001E1.

Все работало замечательно, пока в один момент не пропал доступ к интернету. Позвонил к провайдеру, они сказали что кто-то сбил столб и линия оборвана. Скоро починят. Так как нужен был доступ к интернету, решил подключить к роутеру обратно USB модем и настроить «Двойной WAN». Да, можно было бы обойтись без этой функции, и просто переключится на оптику, когда ее починят. Но я решил проверить, что это такое и рассказать об этом вам.

Такая схема решает две задачи (режим двойного WAN) :

Это особенно актуально, когда роутер установлен где-то на даче, или на каком-то объекте, к которому вы не можете быстро добраться, чтобы решить проблему с подключением.

Настройка функции «Двойной WAN» на роутере ASUS

Для настройки необходимо зайти в панель правления маршрутизатора ASUS по адресу 192.168.1.1. Дальше открыть раздел «Интернет» и перейти на вкладку «Двойной WAN».

А дальше по пунктам:

Это были главные настройки. Рассмотрим еще настройки обнаружения сети.

Скриншот с моими настройками.

После настройки нажимаем на кнопку «Применить» и ждем пока роутер перезагрузится.

Снова заходим в настройки, чтобы настроить подключение к интернету на каждом WAN. Или просто проверить настройки.

В разделе «Интернет» в меню «Тип WAN» выбираем «WAN» и проверяем/задаем настройки подключения к провайдеру. У меня «Динамический IP», так что настраивать ничего не нужно.

Сохраняем настройки. В меню «Тип WAN» выбираем второе подключение «USB» или «Ethernet LAN» и задаем необходимые параметры для подключения к интернету через этот порт. У меня это «USB», и я настроил подключение к своему оператору через модем. О настройке 3G/4G модема на роутере ASUS я писал здесь.

Сохраняем параметры и выходим на главную страницу «Карта сети», или заходи в настройки заново после перезагрузи роутера.

Как видите, подключение «Первичный WAN» не работает, и роутер автоматически начал использовать «Вторичный WAN».

Вот так это работает.

Вы можете выделить одно из подключений, и справа появится информация и статус подключения.

Я даже не ожидал, что все будет работать так хорошо. Протестировал несколько вариантов. Отключал соединение и смотрел, как роутер ASUS будет переходить на резервный канал. Все работает без сбоев. Надежность соединения после настройки этой функции возрастает в два раза. Особенно, если у вас в качестве второго WAN используется еще один кабель, а не USB модем. Но и модем, как правило, работает стабильно. Для запасного канала связи его достаточно.

Напишите в комментариях, как вы используете «Двойной WAN» и для каких задач.

Бесперебойный Интернет для дома.

Говорят что цивилизация это единство исторического процесса и совокупность материально-технических и духовных достижений человечества в ходе этого процесса. Красивое и логичное триединство, мятежный дух в реке времени творит материально-технические блага и, опираясь на них, устремляется к новым высотам созидания. Убери любую из составляющих – цивилизация рухнет.

В моем понимании материально-технический базис современной цивилизации это энергия и информация. Что случается с цивилизацией без энергии, жители юга столицы должны еще помнить. Но про энергию мы поговорим как-нибудь в другой раз, а про информацию, в сугубо практическом, утилитарном смысле – прямо сейчас.

Что случается при потере связи с внешним миром, полагаю, знает, или как минимум может представить, каждый. И если в частной жизни потеря контакта с внешним миром – досадная неприятность, то на работе это убытки и нарушенные планы.

Основным каналом связи на сегодня является сеть Интернет. Да есть телефон, радио и телевидение, но все эти сервисы, чем дальше, тем больше, становятся только надстройкой глобальной сети передачи данных.

Следовательно, наша задача обеспечить бесперебойный Интернет доступ, а требуемые телекоммуникационные сервисы, мы уж как-нибудь из него извлечем. 🙂

Поскольку Интернет у нас на всю планету один, задача сводится к подключению одновременно к двум разным каналам связи или, иными словами, к двум разным провайдерам.

Разумеется, нет ничего сложного в покупке услуг хоть двух, хоть десяти провайдеров, вопрос только в том как, без лишних сложностей, задействовать оба канала связи.

Для этой задачи придумали специальный класс роутеров (Dual-WAN или Multi-WAN). Собственно все их отличие от обычных роутеров – возможность распределять нагрузку между двумя провайдерами и следить за состоянием каналов доступа в Интернет.

Надо сказать, что основными потребителями роутеров этого класса были компании, да еще и не из числа последних. Как следствие большая часть железок этого сегмента имеет весьма не гуманный ценник. Сам я, для подключения двух провайдеров к одной локальной сети, использовал малоизвестные на нашем рынке роутеры DrayTek Vigor-2910 / Vigor-2950, производительные, функциональные и надежные устройства.

Единственный минус Vigor-ов, не самая простая и очевидная настройка, но зато о корректно настроенном устройстве можно не вспоминать годами. Кстати компания DrayTek дает возможность покопаться в интерфейсе своих устройств: Vigor-2910 Demo и Vigor-2950 Demo.

В простых случаях использовался более дешевый и менее функциональный CISCO/Linksys RV042.

Но, в любом случае – пятизначный ценник делает все эти «игрушки» сомнительным выбором для SOHO (дом/малый офис) сектора.

Однако всё течет, всё меняется. Доступность и скорость интернет каналов уже сейчас позволяет многим не утруждать себя посещением офиса, безо всякого, впрочем, вреда для рабочих обязанностей. Однако выбирая удаленную работу, не грех позаботится и о надежной связи, притом желательно на сумму, хотя бы на порядок меньшую, чем зарплата.

Вообще Dual-WAN роутеры для рынка SOHO – не новость. Почти 10 лет назад, в 2006 году, у компании D-Link появилось такое устройство – DI-LB604.

Сейчас оно, разумеется, снято с производства, чему можно только порадоваться. Единственным плюсом была цена (порядка 80$). К работе устройства тоже претензий не было, то, что демонстрировало устройство, работой назвать было просто нельзя.

Сегодня картина немного другая. Нет, сотен моделей от десятков производителей на любой вкус и кошелек как не было, так и нет. Рынок Dual/Multi-WAN роутеров по-прежнему невелик, а модели SOHO сегмента можно пересчитать по пальцам одной руки. Однако одно устройство хотелось бы выделить особо. Это Multi-WAN роутер от компании TP-Link – TL-R470T+.

Железка презанятнейшая. Как и положено незатейливому домашнему роутеру, сзади имеются 5 сетевых разъемов (RJ45). Вот только использовать эти разъемы можно как для подключения провайдеров, так и для устройств домашней сети. Жестко определены функции только первого и последнего разъема – первый для подключения к провайдеру, последний для локалки. Три средних разъема настраиваются через WEB-интерфейс роутера и могут использоваться как для локальной сети, так и для второго, третьего, четвертого интернет подключения.

Как это принято у TP-Link, перед покупкой можно покопаться в интерфейсе устройства.

Ничего неожиданного или сложного там нет. Необходимые инструменты для работы с несколькими WAN линиями наличествуют, заморочки (вроде объектно-ориентрованного файрвола у Vigor-a) – отсутствуют.

В результате при ценнике менее 50$ имеем даже не Dual, а полноценный Multi-WAN роутер. И что самое удивительное – все это еще и работает, притом работает хорошо и стабильно. Единственное на что, при покупке, следует обратить самое пристальное внимание – номер аппаратной версии устройства. В устройствах ниже третьей версии имелись определенные проблемы. Рекомендовать подобную железку для офиса я бы все-таки воздержался, а вот для обеспечения бесперебойного интернета в домашних условиях – то, что доктор прописал.