Epra nta что это

NTA, IDS, UTM, NGFW — в чем разница?

Дмитрий Ким, руководитель отдела продвижения и развития продуктов, Positive Technologies Виктор Рыжков, менеджер по продуктовому маркетингу, Positive Technologies

С появлением систем анализа трафика (network traffic analysis, NTA) мы часто слышим один и тот же вопрос: чем NTA отличаются от того, что уже есть на рынке? В этой статье поговорим про четыре популярных класса систем безопасности, которые выявляют атаки с помощью анализа трафика, сравним их функциональность и разберемся, в каких случаях они необходимы.

Итак, рассмотрим основные классы решений для анализа сетевого трафика:

IDS/IPS: что, кому и зачем

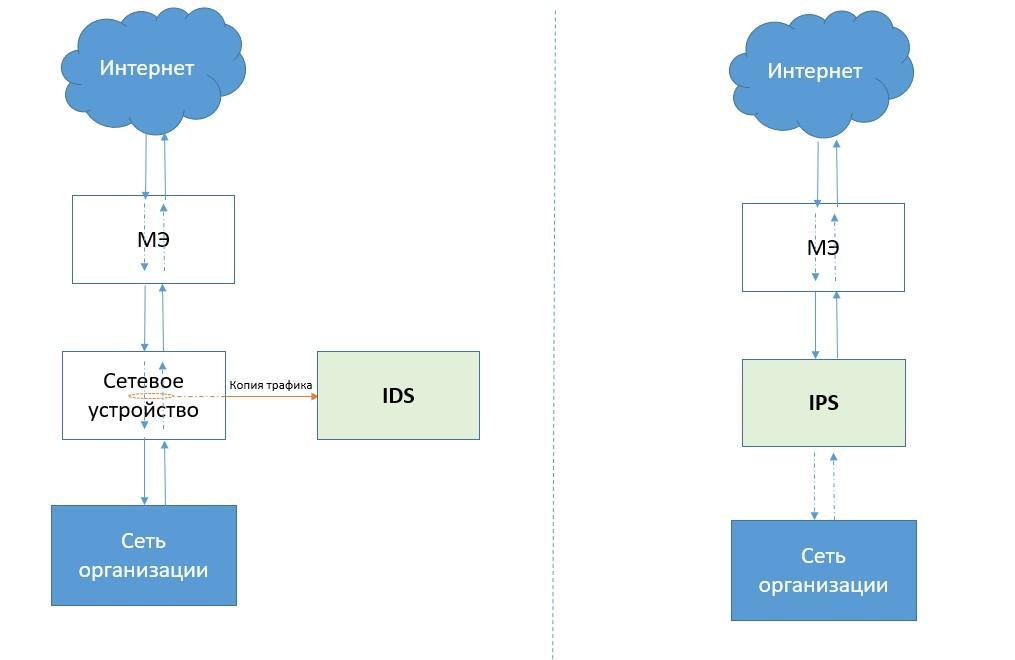

Современные IDS/IPS работают с сетевым трафиком, выявляя в нем сетевые атаки. Отличие IDS и IPS заключается лишь в дальнейших действиях, которые выполняет система после выявления угрозы: IDS может только сигнализировать о факте обнаружения, IPS — разрывать соединение, в котором была обнаружена атака. Соответственно и схемы встраивания в инфраструктуру организации у систем IDS и IPS выглядят по-разному: IDS работает исключительно с копией трафика, проходящего через сетевое оборудование (трафик перенаправляется по технологии SPAN или RSPAN), виртуальные машины (по технологии ERSPAN) или через оптический ответвитель (TAP). IPS же становится прямо на пути следования самого трафика.

Как правило, IDS/IPS устанавливают на периметре организации, сразу за межсетевым экраном, для предотвращения внешних вторжений из сети Интернет. Решения IPS также имеют возможность раскрытия шифрованного трафика и работы по схеме «человек посередине» (man-in-the-middle).

Схема работы IDS и IPS

IDS в чистом виде сегодня представлены довольно редко и преимущественно в виде опенсорсных решений или как часть решений network traffic analysis. IPS, в свою очередь, зачастую является частью более современных и комплексных решений — межсетевого экрана нового поколения (next-generation firewall, NGFW) или unified threat management (UTM), о которых мы поговорим далее.

NGFW: есть ли теперь место UTM и IPS

Прежде всего, следует отметить главное сходство NGFW и UTM. Это комплексные решения, включающие в себя, помимо IPS, набор функций:

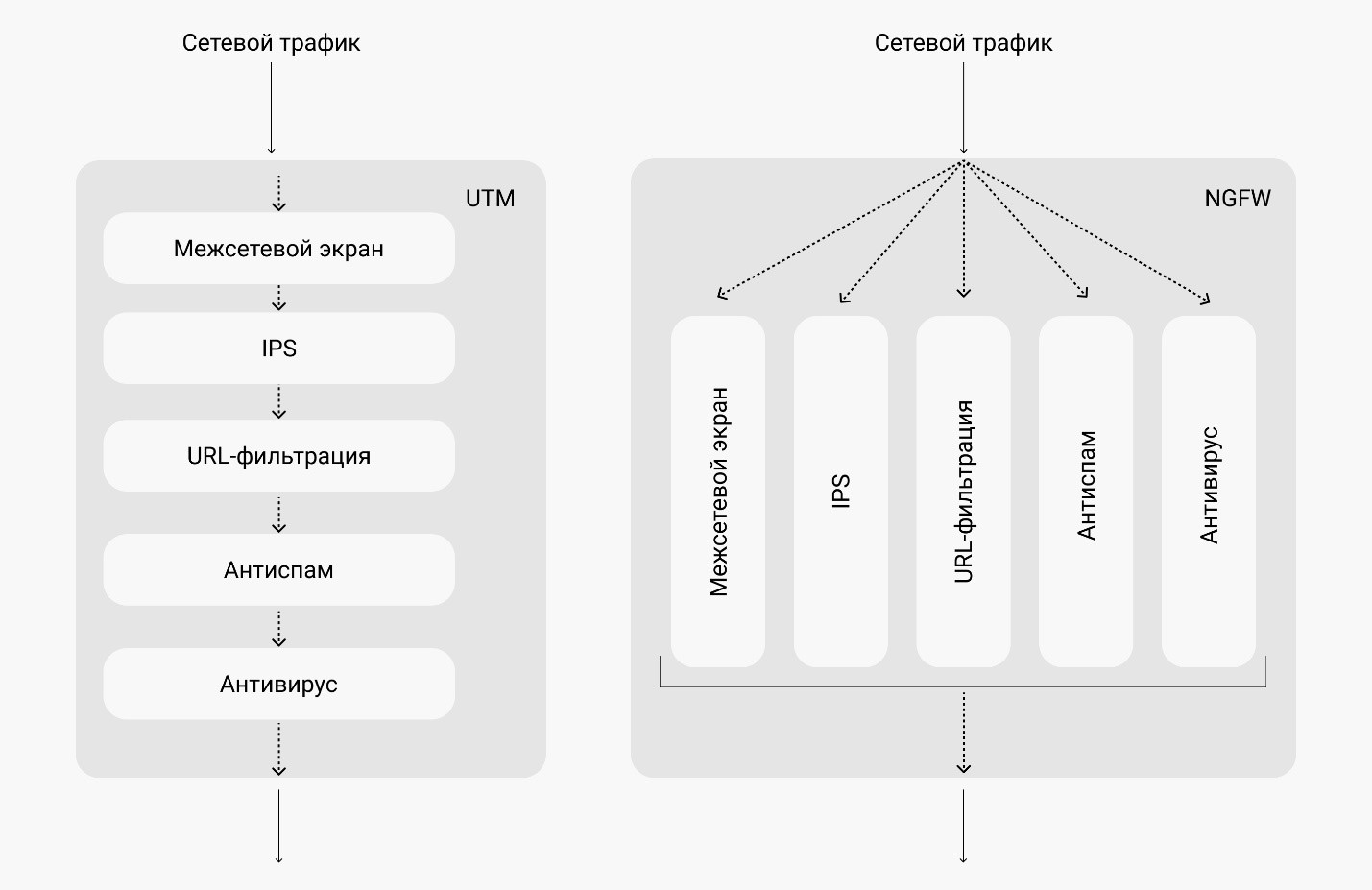

Главное же различие между ними — это внутренняя архитектура. Если в UTM все имеющиеся функции используют ресурсы одного и того же процессора, то в NGFW они разнесены — каждой функции свой, отдельный процессор. В итоге все операции проходят параллельно, и это положительно влияет на производительность устройства.

Схема работы UTM и NGFW

Несмотря на очевидное преимущество NGFW, решения класса UTM на рынке по-прежнему представлены. Зачастую причина приобретения UTM, а не NGFW, скорее, экономическая: UTM дешевле, и для небольших организаций это решение может справиться с подаваемой на него нагрузкой и обеспечить необходимую функциональность.

Более того, даже использование отдельного IPS (вне NGFW), все еще возможно — обратить внимание на него стоит в нескольких случаях:

Почему IPS/UTM/NGFW — это не про APT

Современные решения классов IDS/IPS, UTM, NGFW способны обрабатывать большие объемы трафика, разбирать заданный набор протоколов (вплоть до 7-го уровня модели ISO/OSI), выявлять сетевые атаки с использованием сигнатурного, поведенческого анализа, а также с помощью технологий машинного обучения и обнаружения сетевых аномалий. Решения готовы защищать периметр организации от угроз извне, а также выявлять вредоносную активность изнутри.

Однако практика тестирований на проникновение Positive Technologies показывает, что в 93% случаев можно преодолеть сетевой периметр и получить доступ к ресурсам ЛВС. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовалось всего 30 минут.

После проникновения в сеть действия злоумышленников остаются для многих систем безопасности незамеченными. Причин тому несколько:

Решения не анализируют внутренний трафик, а потому не способны выявлять присутствие и перемещение злоумышленника внутри.

Системы хранят информацию только об известных угрозах. Но в случае APT, например, на момент ее реализации угрозы еще неизвестны.

Следствие предыдущего пункта. Данная функциональность необходима для обнаружения неизвестных на момент реализации угроз

Таким образом, как IDS/IPS, так и UTM и NGFW не способны обеспечить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и предоставить фактуру для проведения полноценного расследования. Устранить этот пробел призваны решения класса NTA. Их еще называют NDR-системами (сокращение от network detection and response).

NTA/NDR и выявление целенаправленных атак

На российском рынке инструменты класса NTA стали появляться относительно недавно, однако на Западе этот сегмент уже сформирован. В исследовании аналитического агентства Gartner, посвященном таким системам, отмечается, что NTA-решения позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную «периметровыми» средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Среди ключевых возможностей NTA отметим следующие:

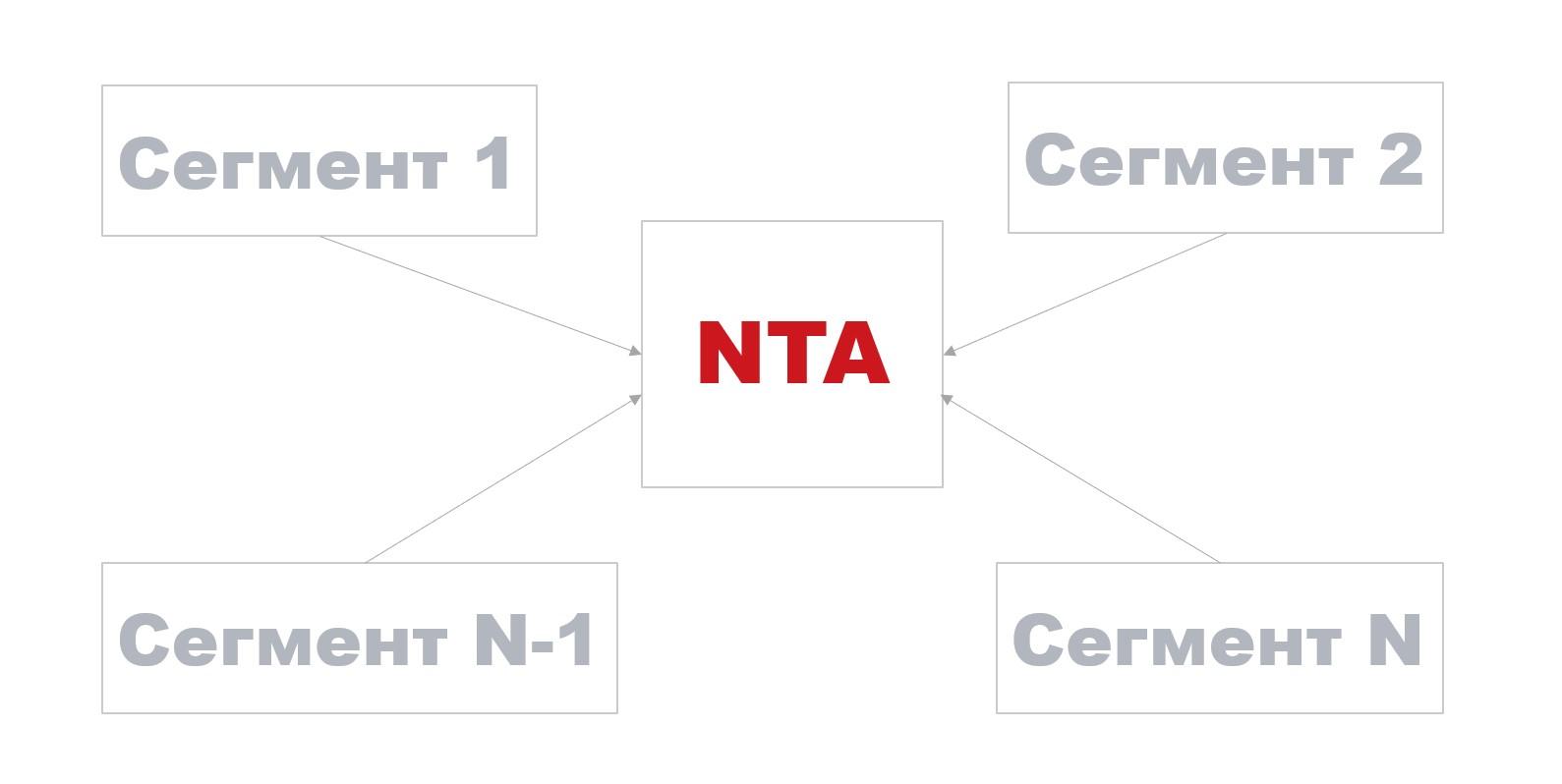

В инфраструктуре организации NTA выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

В зависимости от конкретного NTA-решения возможно перенаправление сырого трафика с сегментов (посредством технологий SPAN, RSPAN, ERSPAN) или с использованием flow-протоколов (NetFlow, S-Flow).

В отличие от IPS, UTM и NGFW, решения NTA работают в режиме обнаружения, а не предотвращения вторжений, а также не способны раскрывать зашифрованный трафик путем постановки в режиме «человек по середине». Для NTA данный факт не является проблемой по следующим причинам:

Итак, что выбрать?

Мы подготовили сравнительную таблицу классов решений, взяв срез по рынку. При выборе нужно учитывать, что наборы функций у решений одного класса могут существенно различаться.

Долгое время периметровые средства были единственным эшелоном защиты и способом осуществления мониторинга сети. Ландшафт угроз меняется, и теперь важно обеспечивать не только мониторинг периметра, но и глубоко изучать угрозы внутренней сети. C точки зрения современных технологий, подходящий кандидат — это решения класса NTA.

С примерами выявленных угроз в сетях 41 крупной компании можно ознакомиться в отчете по пилотным внедрениям PT NAD.

NTA здорового человека: что должны уметь системы анализа сетевого трафика (и пока что не умеют)

Кадр из м/ф «Инспектор Гаджет»

У людей, занимающихся обнаружением и расследованием компьютерных инцидентов, есть неписаная истина: «Инцидент рождается и умирает на хосте». Сегодня подавляющее большинство статей, исследований и правил детекта связаны именно с хостовыми логами (поэтому на рынке и появился EDR). Тем не менее очевидно, что события с хоста не дают полной картины происходящего и необходимо анализировать то, что происходит не только на конечных точках, но и в сети. Не так давно появился Network Traffic Analysis (NTA) – относительно молодой класс решений, который помогает обнаружить злоумышленника, «живущего в сети». Четкого понимания о функционале NTA у ИБ-сообщества пока не сформировалось, но мы со стороны центра мониторинга и реагирования на кибератаки все-таки попробуем рассказать, какой должна быть такая система и как она должна работать в идеале, чтобы полностью решать свои задачи.

Для анализа сетевого трафика традиционно использовались системы обнаружения атак IDS, работающие по сигнатурному принципу. С появлением SOC сетевые детекты стали обрастать правилами корреляции, которые базировались на различных событиях сетевого оборудования (Netflow, NGFW) и их встроенных механизмах (например, DPI – Application Control). Уже эти технологии дали большое преимущество при обнаружении и расследовании инцидентов. Например:

Почему появился NTA

Но, к сожалению, в современных играх в «кошки-мышки» со злоумышленником даже указанных выше преимуществ недостаточно, чтобы своевременно обнаружить его присутствие. На то есть несколько причин.

Во-первых, при том, что IDS-правила достаточно эффективны при обнаружении инцидента, «слабости» сигнатурного подхода и принципов работы современных IDS-систем очевидны. Например, сигнатуру можно сбить даже простейшей операцией XOR, а задетектировать распределенное по времени сканирование крайне сложно.

Кроме того, при сработке IDS-правил обычно сохраняются только несколько сетевых пакетов или сессий (если говорить о распространенных Snort и Suricata). Но для правильного построения работы системы часто требуется дополнительный контекст происходящего, то есть аналитику нужно смотреть внутрь сетевого трафика.

Также у многих организаций нет выделенного IDS-решения. Вместо этого у них стоит обычный модуль в составе навороченного NGFW или UTM-комбайна, который из-за высокой загруженности и вовсе часто отключают. В случае же с подключением событий сетевой активности из NGFW или UTM в SIEM-систему остро встает вопрос количества EPS и стоимости ресурсов для их обработки. Ведь, как мы знаем, данный источник генерирует огромное количество событий.

Если все-таки завести NGFW или UTM в качестве источника в SIEM, то можно потенциально профилировать сетевую активность, но проблема обнаружения аномалий останется открытой, ведь таких возможностей у SIEM нет. Да и не должно быть. Скорее всего, мы сможем лишь отслеживать попытки постучаться на порты или адреса, не прописанные в легитимной активности (а теперь представьте, сколько времени это займет в крупной компании со сложной инфраструктурой).

Все это привело ИБ-сообщество к пониманию, что для эффективного обеспечения сетевого мониторинга и анализа сетевой активности как на периметре, так и в сегментах корпоративной сети необходим обособленный класс решений. Он был назван Network Traffic Analysis — NTA (или NDR).

Как и на заре EDR, у сообщества пока нет четкого понимания в части функционала, закладываемого в NTA/NDR, так что к этой категории относят совершенно разные продукты и решения.

Мы же со своей стороны хотели бы пофантазировать о том, каким может быть идеальный коммерческий NTA/NDR в современных реалиях и какие задачи

он должен решать, чтобы своевременно обнаруживать злоумышленника и помогать

при расследовании и реагировании на инциденты.

Что умеет идеальный NTA

Мы опишем задачи, с которыми должны справляться современные NTA/NDR-решения, в формате противодействия подходам, применяемым злоумышленниками.

Подход №1

Подход №2

Подход №3

Над технической реализацией пусть фантазируют вендоры, но мы уверены, что в NTA/NDR нужен компонент, который будет анализировать сетевые потоки, «гуляющие» как внутри инфраструктуры, так и за ее пределы. И результатом этого анализа хочется видеть статистическую обработку: кто, как, когда и куда ходил, делал ли он это раньше, как часто.

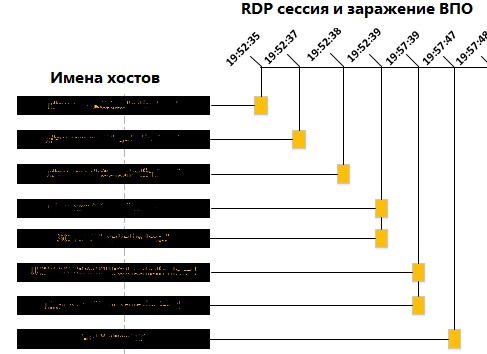

История из жизни. В одном из наших расследований злоумышленник, получив доступ к хосту, стал расширять свое присутствие в инфраструктуре, заражая ВПО интересные ему серверы, при этом серверы он определял по факту – после захода на них по протоколу RDP. Логи на серверах хранились последние полгода (да, злоумышленник лентяй и не стал заметать следы), и по результатам их анализа стало ясно, что за последние три месяца с зараженного хоста на эти серверы ни разу не ходили по протоколу RDP.

К сожалению, на момент, когда мы подключились к расследованию, злоумышленник уже «обжился» в инфраструктуре. Но если бы был механизм профилирования сетевой активности, то он бы смог выявить аномалию: ведь за три месяца с заражённого хоста не было RDP-сессий в сторону этих серверов, а тут сразу восемь за короткий период. Сводный график из результатов расследования выглядел так:

Подход №4

Первый пример – выявление зараженных систем путем анализа обращений к серверам управления CNC.

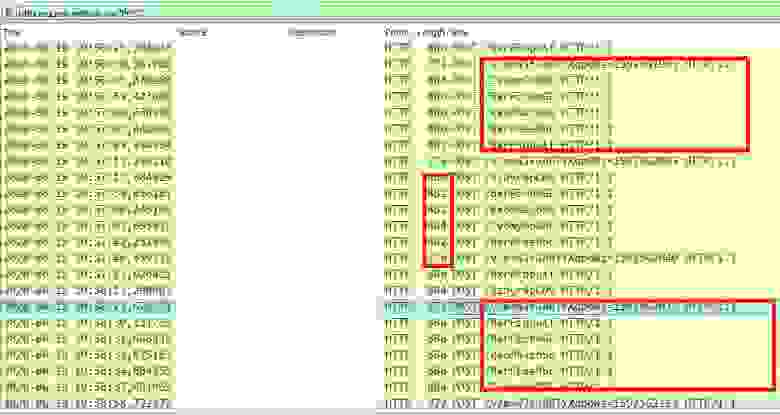

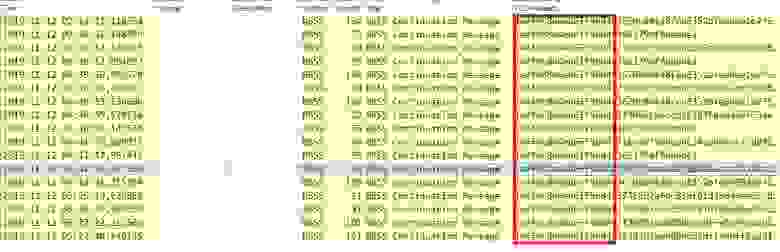

Итак, у нас есть хост, зараженный неизвестным типом ВПО, и он периодически обращается (в данном примере достаточно «шумно») к своему CNC через http. Вот так:

Здесь мы оставляем за рамками обсуждения тематику обнаружения чего-либо в зашифрованном трафике и считаем, что наш «идеальный» NTA/NDR работает в режиме SSL-инспекции.

Как мы можем задетектировать такую активность, если, например, сервер управления CNC не входит в список известных индикаторов компрометации и не стоит у нас на мониторинге? Тут нам поможет профилирование сетевой активности (вряд ли сервер управления CnC будет самым популярным по числу обращений, а количество и интервал запросов подсветят нам «не пользовательские» запросы) и алгоритмы определения «похожести» сетевого трафика (техническую реализацию оставим на усмотрение вендора).

Если обратить внимание на рисунок выше, то можно заметить, что у всех запросов схожий размер сетевых пакетов, небольшие интервалы времени, путь обращения в коротких запросах хоть и рандомный, но имеет одинаковую длину, путь в длинных запросах имеет общую часть (до второго знака =). Этих данных должно хватить «идеальному» NTA/NDR для того, чтобы подсветить подозрительную активность и своевременно обнаружить присутствие злоумышленника в инфраструктуре.

Второй пример – выявление зараженных систем путем анализа внутреннего трафика инфраструктуры и выявление паттернов схожести.

Не секрет, что при написании протоколов общения клиентских и серверных частей ВПО разработчики, как правило, формируют статический формат передаваемых данных,

в котором у каждого позиционного байта, слова или двойного слова есть своя интерпретация. При этом зачастую все данные могут быть зашифрованы на одном ключе или иметь, например, имитовставку, которую вредонос будет искать при обработке сетевого пакета. Приведем пример общения зараженных хостов внутри инфраструктуры (пакеты на рисунке уже отфильтрованы по содержанию payload, поэтому Wireshark думает, что это NetBIOS ):

Во всех TCP-сессиях (здесь отдельные пакеты) между зараженными хостами передавался TCP payload, который начинался с двух одинаковых dword. Именно так модуль ВПО, работающий на зараженной системе, узнавал предназначенные для себя сетевые пакеты.

Так как же обнаружить применение подобного инструментария злоумышленником, если мы еще не проводили реверс сэмпла, разбор протокола общения модулей, да и вообще не знаем, что заражены? Здесь нам также поможет механизм нашего NTA/NDR, который сможет обнаружить паттерн среди передаваемых данных в TCP payload внутри инфраструктуры, принимая во внимание дополнительные условия (хосты, порты, размеры сессий, протоколы).

Конечно, говоря о данном подходе, мы осознаем потенциальный уровень False Positive при разработке или применении вендором статистических алгоритмов обработки как сетевой активности, так и сетевого трафика, но ведь NTA/NDR – это отдельный класс решений, и он призван решить в первую очередь имеющиеся проблемы с обнаружением и расследованием инцидентов в сети (и False Positive – не такая уж высокая цена за это). Да и к тому же даже сигнатурный подход порой порождает ложные события.

Насколько это реально?

Конечно, такое описание функционала «идеального» NTA/NDR может вызывать споры, но мы лишь рассказали, чего ждем от данного класса решений и какие проблемы в обнаружении и расследовании инцидентов, на наш взгляд, он сможет решить.

И все-таки не хочется, чтобы завтра инструментарий, работающий исключительно на сигнатурном анализе из 90-x, вдруг начали называть NTA или NDR. Этому молодому классу решений (который, к слову, является одним из краеугольных камней современного SOC наряду с SIEM и EDR) нужен глоток свежего воздуха в виде новых подходов к глубокому анализу трафика, новых методов выявления угроз и возможностей по хранению и экспорту данных для расследования и ретроспективного анализа.

Игорь Залевский, руководитель отдела расследования киберинцидентов JSOC CERT

NTA, IDS, UTM, NGFW — в чем разница?

Дмитрий Ким, руководитель отдела продвижения и развития продуктов, Positive Technologies Виктор Рыжков, менеджер по продуктовому маркетингу, Positive Technologies

С появлением систем анализа трафика (network traffic analysis, NTA) мы часто слышим один и тот же вопрос: чем NTA отличаются от того, что уже есть на рынке? В этой статье поговорим про четыре популярных класса систем безопасности, которые выявляют атаки с помощью анализа трафика, сравним их функциональность и разберемся, в каких случаях они необходимы.

Итак, рассмотрим основные классы решений для анализа сетевого трафика:

IDS/IPS: что, кому и зачем

Современные IDS/IPS работают с сетевым трафиком, выявляя в нем сетевые атаки. Отличие IDS и IPS заключается лишь в дальнейших действиях, которые выполняет система после выявления угрозы: IDS может только сигнализировать о факте обнаружения, IPS — разрывать соединение, в котором была обнаружена атака. Соответственно и схемы встраивания в инфраструктуру организации у систем IDS и IPS выглядят по-разному: IDS работает исключительно с копией трафика, проходящего через сетевое оборудование (трафик перенаправляется по технологии SPAN или RSPAN), виртуальные машины (по технологии ERSPAN) или через оптический ответвитель (TAP). IPS же становится прямо на пути следования самого трафика.

Как правило, IDS/IPS устанавливают на периметре организации, сразу за межсетевым экраном, для предотвращения внешних вторжений из сети Интернет. Решения IPS также имеют возможность раскрытия шифрованного трафика и работы по схеме «человек посередине» (man-in-the-middle).

Схема работы IDS и IPS

IDS в чистом виде сегодня представлены довольно редко и преимущественно в виде опенсорсных решений или как часть решений network traffic analysis. IPS, в свою очередь, зачастую является частью более современных и комплексных решений — межсетевого экрана нового поколения (next-generation firewall, NGFW) или unified threat management (UTM), о которых мы поговорим далее.

NGFW: есть ли теперь место UTM и IPS

Прежде всего, следует отметить главное сходство NGFW и UTM. Это комплексные решения, включающие в себя, помимо IPS, набор функций:

Главное же различие между ними — это внутренняя архитектура. Если в UTM все имеющиеся функции используют ресурсы одного и того же процессора, то в NGFW они разнесены — каждой функции свой, отдельный процессор. В итоге все операции проходят параллельно, и это положительно влияет на производительность устройства.

Схема работы UTM и NGFW

Несмотря на очевидное преимущество NGFW, решения класса UTM на рынке по-прежнему представлены. Зачастую причина приобретения UTM, а не NGFW, скорее, экономическая: UTM дешевле, и для небольших организаций это решение может справиться с подаваемой на него нагрузкой и обеспечить необходимую функциональность.

Более того, даже использование отдельного IPS (вне NGFW), все еще возможно — обратить внимание на него стоит в нескольких случаях:

Почему IPS/UTM/NGFW — это не про APT

Современные решения классов IDS/IPS, UTM, NGFW способны обрабатывать большие объемы трафика, разбирать заданный набор протоколов (вплоть до 7-го уровня модели ISO/OSI), выявлять сетевые атаки с использованием сигнатурного, поведенческого анализа, а также с помощью технологий машинного обучения и обнаружения сетевых аномалий. Решения готовы защищать периметр организации от угроз извне, а также выявлять вредоносную активность изнутри.

Однако практика тестирований на проникновение Positive Technologies показывает, что в 93% случаев можно преодолеть сетевой периметр и получить доступ к ресурсам ЛВС. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовалось всего 30 минут.

После проникновения в сеть действия злоумышленников остаются для многих систем безопасности незамеченными. Причин тому несколько:

Решения не анализируют внутренний трафик, а потому не способны выявлять присутствие и перемещение злоумышленника внутри.

Системы хранят информацию только об известных угрозах. Но в случае APT, например, на момент ее реализации угрозы еще неизвестны.

Следствие предыдущего пункта. Данная функциональность необходима для обнаружения неизвестных на момент реализации угроз

Таким образом, как IDS/IPS, так и UTM и NGFW не способны обеспечить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и предоставить фактуру для проведения полноценного расследования. Устранить этот пробел призваны решения класса NTA. Их еще называют NDR-системами (сокращение от network detection and response).

NTA/NDR и выявление целенаправленных атак

На российском рынке инструменты класса NTA стали появляться относительно недавно, однако на Западе этот сегмент уже сформирован. В исследовании аналитического агентства Gartner, посвященном таким системам, отмечается, что NTA-решения позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную «периметровыми» средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Среди ключевых возможностей NTA отметим следующие:

В инфраструктуре организации NTA выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

В зависимости от конкретного NTA-решения возможно перенаправление сырого трафика с сегментов (посредством технологий SPAN, RSPAN, ERSPAN) или с использованием flow-протоколов (NetFlow, S-Flow).

В отличие от IPS, UTM и NGFW, решения NTA работают в режиме обнаружения, а не предотвращения вторжений, а также не способны раскрывать зашифрованный трафик путем постановки в режиме «человек по середине». Для NTA данный факт не является проблемой по следующим причинам:

Итак, что выбрать?

Мы подготовили сравнительную таблицу классов решений, взяв срез по рынку. При выборе нужно учитывать, что наборы функций у решений одного класса могут существенно различаться.

Долгое время периметровые средства были единственным эшелоном защиты и способом осуществления мониторинга сети. Ландшафт угроз меняется, и теперь важно обеспечивать не только мониторинг периметра, но и глубоко изучать угрозы внутренней сети. C точки зрения современных технологий, подходящий кандидат — это решения класса NTA.

С примерами выявленных угроз в сетях 41 крупной компании можно ознакомиться в отчете по пилотным внедрениям PT NAD.

Что такое Системы NTA (Network Traffic Analysis)

Как я ранее писал в статьях :

Gartner определяет технологию Network Traffic Analysis (NTA) (Система анализа трафика) как одну из трех основополагающих технологий Security operations center (SOC) (центр мониторинга и оперативного реагирования на инциденты).

Что же делают Системы NTA?

На первый взгляд может показаться что NTA очередная технология работы с трафиком, и ее можно заменить например системами межсетевого экранирования (NGFW) либо другими решениями. На этом моменте я попробую выявить ключевые отличия NTA Систем.

Ключевые отличия NTA-систем от других решений, работающих с трафиком:

1. NTA-системы анализируют трафик и на периметре, и в инфраструктуре. Как правило, другие системы, работающие с трафиком (IDS/IPS, межсетевые экраны), стоят на периметре. Поэтому, когда злоумышленники проникают в сеть, их действия остаются незамеченными. А оставаться внутри сети можно очень долго. Рекорд, зафиксированный специалистами PT Expert Security Center, — более 8 лет.

2. NTA-системы выявляют атаки с помощью комбинации способов. Машинное обучение, поведенческий анализ, правила детектирования, индикаторы компрометации, ретроспективный анализ позволяют обнаруживать атаки и на ранних стадиях, и когда злоумышленник уже проник в инфраструктуру.

3. Применение NTA помогает в расследовании инцидентов и в threat hunting, проактивном поиске угроз, которые не обнаруживаются традиционными средствами безопасности.

4. NTA-системы хранят информацию о сетевых взаимодействиях, в некоторых случаях еще и запись «сырого» трафика. Такие данные становятся полезными источниками знаний при раскрутке цепочки атаки и ее локализации, а также при проверке гипотез в рамках threat hunting.

В целом когда явные отличия были определены, хотелось бы перейти к теме сценарий применения NTA Систем.

Сценарии использования NTA

Как говорилось ранее NTA системы помогают раскручивать цепочку атаки, чтобы понять хронологию ее развития, локализовать угрозу и принять компенсирующие меры. Можно, например, обнаружив подозрительную попытку подключения с неавторизованного узла на контроллер домена, обратиться к истории сетевой активности узла и проверить, не было ли других подобных попыток. Если они случались, то это будет говорить о целенаправленных действиях.

Ниже я оставлю ссылку на вэбинар в котором показывается «живой» пример расследования с применением в том числе NTA Системы.

И дальше вернемся к сценарию использования:

В рамках threat hunting NTA-инструментарий применяется для проверки гипотез о компрометации сети. Например, оператор системы сформулировал гипотезу, что злоумышленники проникли в инфраструктуру и находятся на стадии горизонтального перемещения. Чтобы её проверить, он анализирует всю сетевую активность доменной инфраструктуры, поскольку, чтобы развить атаку, преступникам нужно провести разведку в AD. Если среди подключений окажутся аномальные запросы, например по протоколу LDAP (протоколу доступа к каталогам), гипотеза будет подтверждена и потребуется детальное расследование.

Оставлю ссылку на вэбинар разбора кейсов применения threat hunting с помощью системы анализа трафика

Ещё одна задача, с которой справляются решения класса NTA, — контроль соблюдения регламентов ИБ. При расследовании инцидентов и во время анализа трафика регулярно находятся ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов. В 9 из 10 организаций независимо от их размера и сферы деятельности пароли передаются в открытом виде, встречаются ошибки конфигурирования сети, используются утилиты для удалённого доступа и инструменты сокрытия активности. Все это серьезно увеличивает шансы злоумышленников на взлом и развитие атаки.

Оставлю ссылку на вэбинар в котором разбирают самые популярные ошибки конфигураций и нарушения регламентов ИБ и проводится показ, как быстро обнаружить ошибки с помощью системы анализа трафика

Существует множество решений от различных вендоров, которые я попробую расписать по индивидуальным качествам в следующих статьях.

Информационная безопасность

1.2K пост 22.8K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

к чему эта копипаста с Позитивного сайта?

Хакеры поднимают ставки. Опубликован прайс-лист на услуги известной группировки российских хакеров

Недавно специалисты компании-разработчика ПО для обеспечения интернет-безопасности Trend Micro опубликовали прайс-лист на услуги российской хакерской группировки Void Balaur. В нем были цены, актуальные на 2020 год. Самой дорогой услугой тогда было предоставление доступа к аккаунту Gmail – 30 тысяч рублей. Неудивительно, ведь это означает доступ и к другим сервисам Google. Самым дешевым в прошлом году был доступ в почту Mail.ru – всего 5 тысяч.

Позднее представители портала Bleeping Computer выяснили, что в начале этого года хакеры заметно подняли цены. Стоимость некоторых услуг выросла в 2-3 раза. Вот некоторые позиции из прайс-листа по состоянию на март 2021 года (в скобках даны цены 2020 года):

— взлом аккаунта Telegram – 150 000 рублей (в 2020-м не было);

— взлом почты Protonmail – 50 000 рублей (в 2020-м не было);

— взлом аккаунта Gmail – 40 000 рублей (30 000);

— взлом корпоративной почты – 30 000 рублей (15 000);

— взлом аккаунта Яндекс – 12000 рублей (8 000).

Это далеко не все услуги, которые предлагают хакеры. Эксперты отмечают, что с марта цены на работу Void Balaur могли еще вырасти.

Что известно про Void Balaur:

— группировка существует с 2015 года;

— реклама ее услуг впервые появилась на русскоязычных форумах Darkmoney, Probiv, Tenec и Dublikat в 2018 году;

— хакеры «патриотичны»: они оформили свои сайт и прайс-лист на русском языке, все цены указаны в рублях;

— за все время работы Void Balaur жертвами группировки стали более 3500 человек из разных стран мира (Россия, США, Канада, Австралия, Индия, ЮАР, почти вся Европа и т. д.), в т. ч. правозащитники, журналисты, министры, экс-глава разведслужбы, члены парламента одной из стран Восточной Европы и кандидаты в президенты;

— эксперты говорят о причастности группировки к атакам на ряд белорусских политиков в сентябре 2020 года;

в 2021 году жертвами хакеров стали члены совета директоров крупной российской корпорации и их родственники.

Кроме взлома аккаунтов (почта, соцсети, мессенджеры и т. д.) группировка занимается фишингом. Они создают сайты, имитирующие сайты бирж криптовалют, и крадут вводимые жертвами данные (логины и пароли) для доступа к их реальным счетам.

Еще одно направление деятельности хакеров – добыча и продажа персональных данных россиян. Начиная с 2019 года они предоставляют паспортные данные, сведения о судимости, кредитные истории, остатки на счетах и банковские выписки, сведения из баз ФНС и ГИБДД и другую официально закрытую от посторонних информацию, с помощью которой мошенники реализуют свои схемы.

И совсем новый пункт в их «ассортименте» – продажа данных, полученных от операторов связи (номера телефонов, записи разговоров и SMS с указанием координат вышки связи, передавшей сигнал с устройства жертвы в сеть). В зависимости от объема и типа информации ее стоимость колеблется от 1 500 до 9 000 рублей. В Trend Micro полагают, что данные получаются одним из следующих способов:

— подкуп сотрудников операторов связи;

— взлом служебных аккаунтов ключевых инженеров и топ-менеджмента телекоммуникационных компаний.

В компании заявляют, что у них имеются доказательства подобных действий со стороны хакеров.

Получается, хакеры не стоят на месте, они постоянно совершенствуются, придумывают новые технологии взлома, а добываемая ими информация помогает мошенникам реализовывать все более изощренные схемы. Но от представителей «темной стороны» не отстают и их противники – разработчики ПО в сфере интернет-безопасности, правоохранительные органы и другие структуры, в цели которых входит в том числе обеспечение безопасности и пресечение преступных действий в тех или иных сферах.

Наша безопасность и сохранность наших денег и имущества зависит в том числе и от нас самих, от того, насколько ответственно мы относимся к действиям, совершаемым в интернете и в «оффлайновой» жизни и насколько оберегаем важную информацию. Помните: за вас об этом никто не позаботится!

Прокуратура запросила реальные сроки для хакеров Lurk — от 6 до 18 лет лишения свободы

Прокуратура запросила для екатеринбургских IT-специалистов, обвиняемых в разработке вируса Lurk и хищении более 1,2 млрд рублей, реальные сроки заключения — от 6 до 18 лет. Дело на них было заведено ещё в 2018 году, но из-за большого количества фигурантов и высокой сложности следствие затянулось. Кроме того, летом этого года процесс пришлось приостановить на месяц, поскольку один из фигурантов начал слышать голоса в СИЗО.

Хакерская группировка Lurk получила широкую известность в 2016 году после того, как её рассекретили российские спецслужбы. Согласно материалам дела, она была создана в 2013 году. Все участники Lurk занимались разработкой и распространением одноимённой троянской программы, заражающей системы банки.

По информации издания «Октагон», благодаря зловреду хакеры украли у банков и крупных бизнес-компаний около 1,2 млрд рублей. Газета «Коммерсантъ» приводит другие данные — 1,7 млрд рублей. Кроме того, злоумышленников подозревают в попытке вывести ещё 2,2 млрд рублей. Они распространяли троян через эксплойт-паки и взломанные сайты, например — Ammyy, в клиентах которых значатся Министерство внутренних дел России, «Почта России» и система правовой информации «Гарант».

В общей сложности следствие задержало 50 подозреваемых, но уголовное дело завели только на 23 из них. Один участник группировки Игорь Маковкин пошёл на сделку со следствием и признал вину. В 2018 году его приговорили к пяти годам заключения. Остальные фигуранты дела не признают своего участия в группировке Lurk, но не отрицают, что занимались мошенничеством. Дела 22 подозреваемых были переданы в Кировский районный суд Екатеринбурга в декабре 2018 года.

5 октября этого года издание «Октагон» сообщило, что представители гособвинения рассмотрели представленные защитой доказательства и свидетельские показания. Основываясь на них следствие пришло к выводу, что версия обвинения обоснована и полностью доказана. Прокуроры запросили для оставшихся 22 фигурантов дела реальные сроки в виде 6—18 лет заключения на основании статьи о создании преступного сообщества.

Для предполагаемого лидера группировки Константина Козловского просят максимальный срок заключения. Второй предполагаемый лидер Владимир Грицан находится в розыске. Для единственной женщины в группировке Валентины Рякиной запросили отсрочку заключения до наступления совершеннолетия ребёнка. Расследованием дела занимался центральный аппарат МВД РФ.

Обыски в Group-IB, задержан гендиректор Илья Сачков

Задержан гендиректор одной из крупнейших российских компаний в сфере кибербезопасности, в самой компании производятся обыски.

В московском офисе Group-IB идут обыски, рассказал RTVI источник близкий к правоохранительным органам. Другой источник добавил, что в офисе идут следственные действия по уголовному делу, в рамках которого задержан основатель и гендиректор компании Group-IB Илья Сачков. Бизнесмена задержали утром во вторник, 28 сентября, отметил собеседник RTVI.

По словам источника RTVI в другой крупной IT-компании, совладельцы Group-IB Сачков и Дмитрий Волков «пропали» и были недоступны даже для своих сотрудников. Во вторник вечером корреспондент RTVI не смог дозвониться по телефонам Сачкова и Волкова. Сообщения с вопросами о возможном уголовном деле также остались без ответа. Не отреагировали на сообщения и представители Group-IB.

Корреспонденты RTVI отправились к офису Group IB на Шарикоподшипниковой улице в Москве в ночь на среду. У входа в здание стояли пассажирский автобус и минивен с тонированными стеклами и включенными габаритами. Человек в штатском перетаскивал вещи из офиса в автобус, а на проходной в самом здании корреспондентов встретили двое вооруженных мужчин в тактической одежде расцветки мультикам и масках на лице. Они сказали корреспондентам, что не пустят внутрь и не будут комментировать происходящее в офисе.

«Журналисты? Извините, но внутрь мы вас не пустим», — вежливо объяснил один из них. На вопрос, идут ли в здании обыски, мужчина в маске отшутился: «Кино снимают. Утром приходите».

Group-IB — одна из ведущих российскими и мировых компаний в сфере кибербезопасности. В 2018 году компания открыла штаб-квартиру в Сингапуре, хотя большинство ее продуктов по-прежнему разрабатывается в России. По словам собеседника RTVI, большую часть времени Сачков проводит в Сингапуре.

Сачков участвует в экспертных комитетах при Госдуме, МИДе, Совете Европы и ОБСЕ в области киберпреступности. В последние годы бизнесмен активно участвовал в обсуждении мер по поддержке отечественного экспорта. Сачков трижды встречался с президентом Владимиром Путиным и участвовал во встречах премьер-министра Михаила Мишустина с представителями IT.

Весной 2020 года власти США опубликовали обвинения в адрес сотрудника Group-IB Никиты Кислицина. Ему вменяли заговор с целью продажи данных, украденных его сообщником у соцсети Formspring в 2012 году. Уголовное дело в отношении Никиты Кислицина было возбуждено в марте 2014 года. В Group-IB назвали обвинения бездоказательными и добавили, что предполагаемые преступления Кислицина произошли до его работы в компании. В Group-IB также сообщили, что в 2013 году ее представители, в том числе и Кислицин, по своей инициативе встретились с сотрудниками Минюста, чтобы сообщить им об исследовательской работе, которую Кислицин проводил в 2012 году.

В дальнейшем правоохранительные органы США обнародовали новые документы, внимание на которые обратила журналист «Медузы» (издание признано иностранным агентом) Мария Коломыченко. В них утверждается, что в 2014 году Кислицин дал показания ФБР в посольстве США в Москве. Кислицин рассказал о своих связях с российскими хакерами и добавил, что «хочет уладить ситуацию», чтобы получить возможность без боязни ездить в Америку. Кислицын уточнил, что давал показания с согласия Сачкова.