Fast track connection mikrotik что это

MikroTik Fast Track Connection — Даешь свободу CPU

Приветствую, Уважаемые читатели!

Данная статья будет в основе своей познавательной. Её тему, я хотел посвятить одной очень интересной штуке.

А именно опции в RouterOS под названием FastTrack

Рассказывать я про неё буду с точки зрения продвинутого пользователя. Не профессионала, прошу это заметить!

Предисловие

Для начала давайте попробуем понять, что это такое вообще за опция.

Обработчик IPv4 FastTrack автоматически используется для отмеченных соединений.

Используйте действие брандмауэра «fasttrack-connection» для отметки соединений как fasttrack.

В настоящее время применение правил Fasttrack возможно только для TCP и UDP соединений (даже при том, что любой тип соединений может быть помечен как fasttrack).

Обработчик IPv4 FastTrack поддерживает NAT (SNAT, DNAT или их оба).

Т.е. это говорит нам о том, что соединения помеченные, как Fasttrack будут проходить по самому быстрому маршруту, минуя большинство правил Firewall и минуя деревья очередей Queues.

Применив данную опцию для всех уже установленных(доверенных) соединений(например в локальной сети), можно существенно снизить нагрузку на CPU нашего роутера.

Обратите внимание, что не все пакеты в соединении могут быть быстро-отслеживаемыми, поэтому, вероятно, некоторые пакеты будут проходить медленным путем, даже если соединение отмечено как Fasttrack.

Использовать Fasttrack необходимо не абы как, а с пониманием, что и как работает.

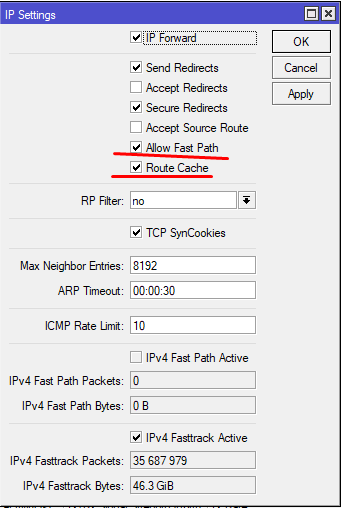

Для работы IPv4 FastTrack также есть ряд требований:

Если не включены, то включить можно командой в терминале:

/ip settings

set allow-fast-path=yes route-cache=yes

Применимость в оборудовании MikroTik:

| RouterBoard | Interfaces |

| RB6xx series | ether1,2 |

| RB7xx series | all ports |

| RB800 | ether1,2 |

| RB9xx series | all ports |

| RB1000 | all ports |

| RB1100 series | ether1-11 |

| RB2011 series | all ports |

| RB3011 series | all ports |

| CRS series routers | all ports |

| CCR series routers | all ports |

| Все устройства | wireless interfaces если используются wireless-fp, wireless-cm2, wireless-rep или wireless (выпущен в RouterOS 6.37) пакеты |

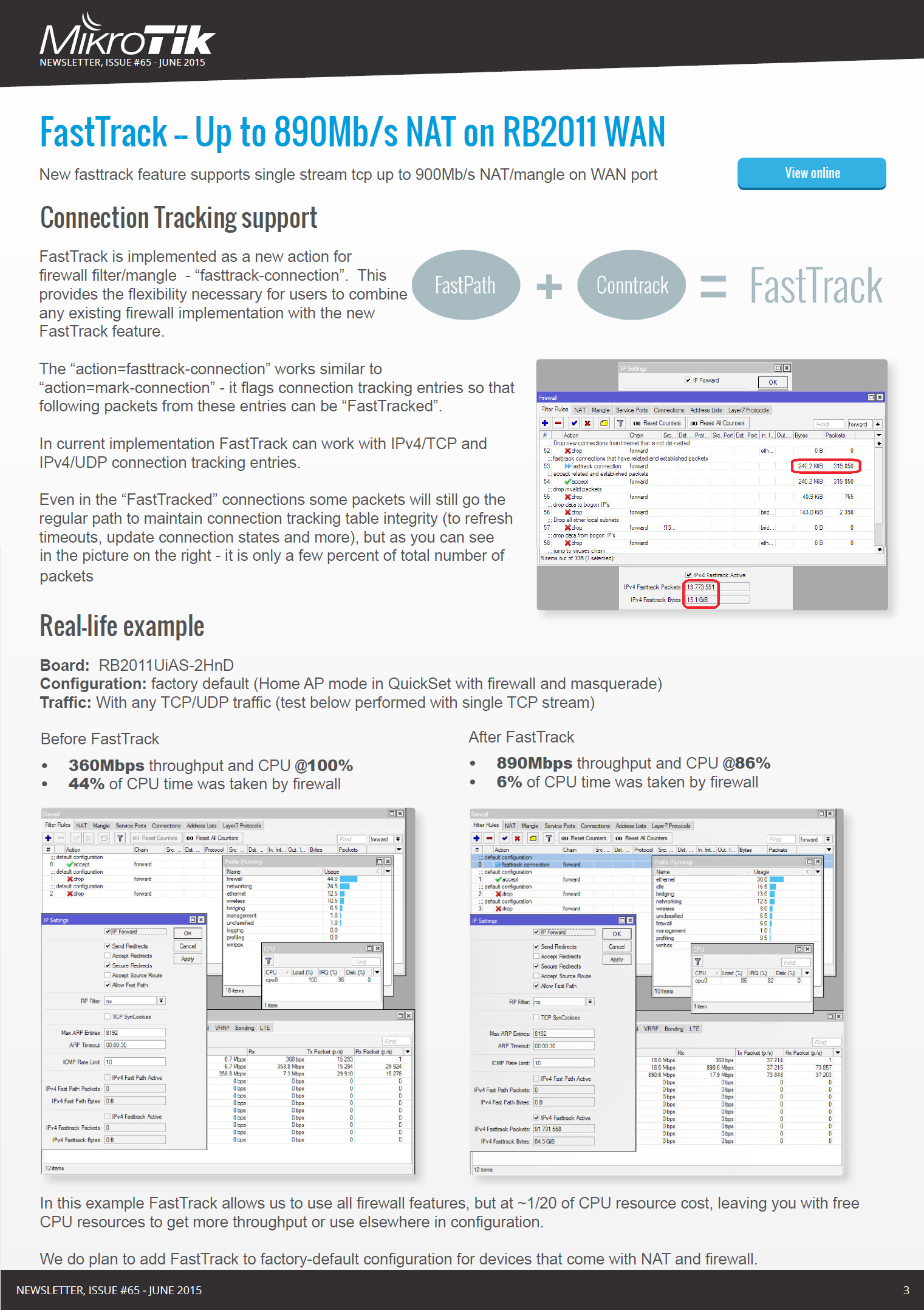

Пример — FastTrack на RB2011:

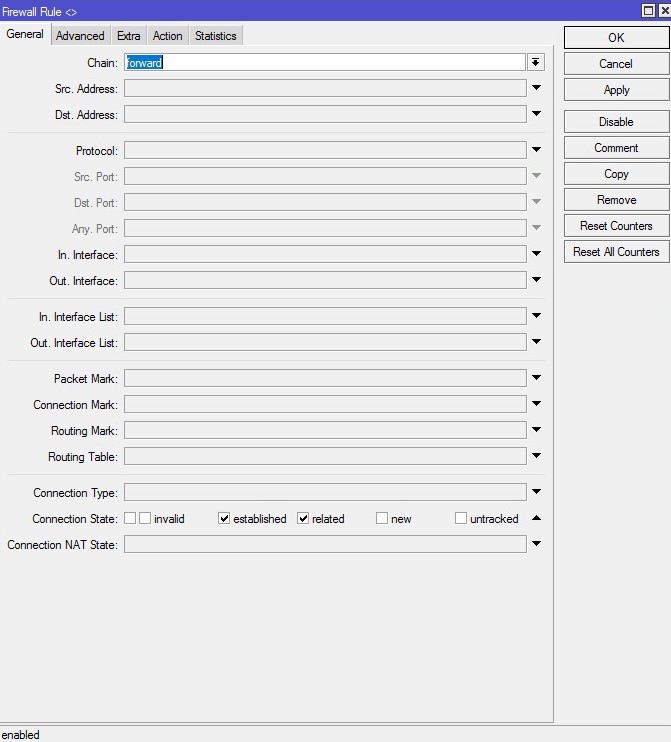

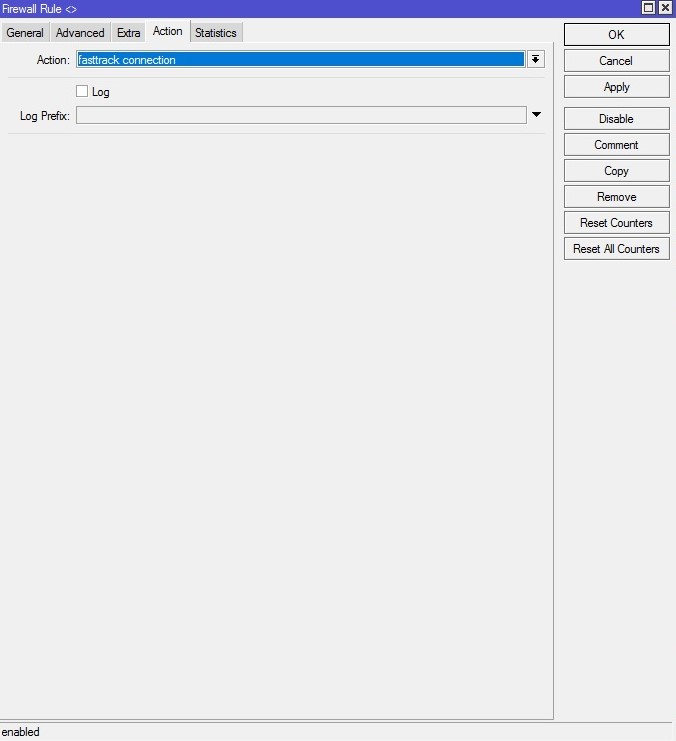

FastTrack включен на RB2011 в Firewall через chain=forward и connection-state=established,related

Тестирование пропускной способности выполняется утилитой Bandwidth Test одним(single) потоком TCP(sent)

| Без FastTrack | С включенным FastTrack |

| 360 Mbps | 890 Mbps |

| CPU 100% | CPU 86% |

| 44% CPU на Firewall | 6% CPU на Firewall |

Настройка

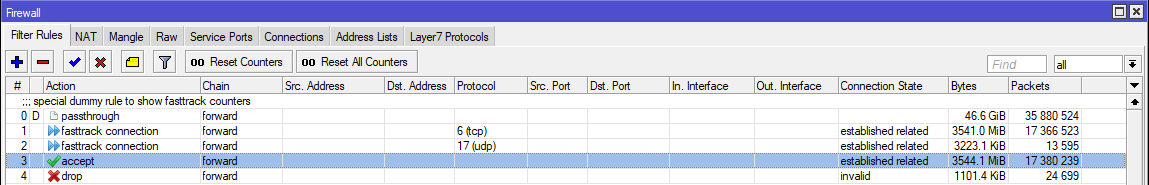

Для включения данной опции достаточно просто добавить несколько правил в Firewall Filter

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

add chain=forward action=accept connection-state=established,related

В своих роутерах я немного конкретизировал данные правила исходя из замечаний в Wiki MikroTik о работе данных правил только для TCP и UDP протоколов.

Консольно:

/ip firewall filter

add action=fasttrack-connection chain=forward connection-state=established,related protocol=tcp

add action=fasttrack-connection chain=forward connection-state=established,related protocol=udp

add action=accept chain=forward comment=»FastTrack Connection» connection-state=established,related

Выводы

Для себя я понял, что в домашнем использовании, где не нужны Деревья очередей и сложные схемы в Firewall, данные правила могут очень помочь в разгрузке CPU Вашего роутера.

Особенно если он одноядерный, как например мой hAP ac.

В нем действительно заметно снижение нагрузки на CPU, хоть и не фантастическое, но это лучше чем ничего!

Большое спасибо, что изучили данную статью, надеюсь она Вам помогла узнать больше!

Всего хорошего на просторах интернета 😉

Список всех статей в хронологическом порядке: История статей

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Инструкции по настройке MikroTik

Настройка MikroTik FastTrack Connection, быстрый FireWall

Краткое описание: Руководство по настройке MikroTik FastTrack Connection, создание правила для разгрузки процессора(CPU).

Нужна настройка FastTrack Connection в MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Что такое Mikrotik FastTrack Connection

Частым являем у маршрутизаторов Mikrotik является чрезмерная нагрузка процессора(CPU). Это обуславливается двумя факторами:

Маршрутизатор Mikrotik в этом случае начинает потреблять много процессорного времени, подвергая всю сеть к большим задержкам по сетевой маршрутизации. Самая первая настройка, с помощью которой можно снизить нагрузку на процессор(CPU) – Mikrotik Firewall.

Стоит отметить, это всего лишь один из методов по оптимизации нагрузки маршрутизаторов Mikrotik.

Настройка Mikrotik FastTrack Connection

Зафиксируем рабочую нагрузку на процессор(CPU) в диапазоне 40-60%.

Что же такого написано в этом правиле? – для всех соединений типа established и related применять правило fasttrack-connection. Это трафик не попадает в разделы:

Т.е. не обрабатывается фильтрами firewall-а, не может быть промаркирован через Mangle, не попадает в очередь ограничения скорости Queues и тд.

После основного правила FastTrack Connection нужно добавить разрешающее правило для остального трафика

На выходе получаем загрузку процессор(CPU)

в 2 раза меньше, чем исходное состояние.

Есть вопросы или предложения по настройке FastTrack Connection в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

Fast track connection mikrotik что это

Содержание

Описание

Опция IPv4 FastTrack используется для автоматической маркировки соединений. Только TCP и UDP соединения могут быть маркированы. IPv4 FastTrack поддерживает NAT (SNAT, DNAT или оба). Обратите внимание, что не все пакеты в соединении могут быть переданы с помощью fasttrack, даже, если они промаркированы соответствующим образом. По этой причине fasttrack-соединение идет после идентичного правила action=accept. При использовании FastTrack в основной массе не будут работать файерволл, трассировка соединений, очереди, учет ip-трафика, IPSec, универсальный клиент hotspot, распределение vrf. По этой причине администратор должен внимательно следить что бы fasttrack не накладывалась с другими настройками маршрутизатора.

Требования

IPv4 FastTrack будет работать при условии выполнения следующих условий:

Поддерживаемые аппаратные платформы

Fasttrack поддерживается на следующих устройствах:

| RouterBoard | Интерфейс |

|---|---|

| RB6xx series | ether1,2 |

| RB7xx series | all ports |

| RB800 | ether1,2 |

| RB9xx series | all ports |

| RB1000 | all ports |

| RB1100 series | ether1-11 |

| RB2011 series | all ports |

| RB3011 series | all ports |

| CRS series routers | all ports |

| CCR series routers | all ports |

| All devices | wireless interfaces, if wireless-fp or wireless-cm2 package used |

Пример

Первоначальная настройка

Например, на домашнем маршрутизаторе с заводскими настройками по умолчанию можно весь трафик локальной сети промаркировать с помощью опции Fasttrack со следующим правилом, помещенным в самый верх файерволла. Так же требуется аналогичное разрешающее правило:

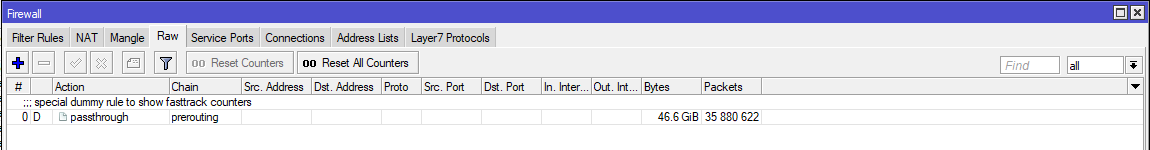

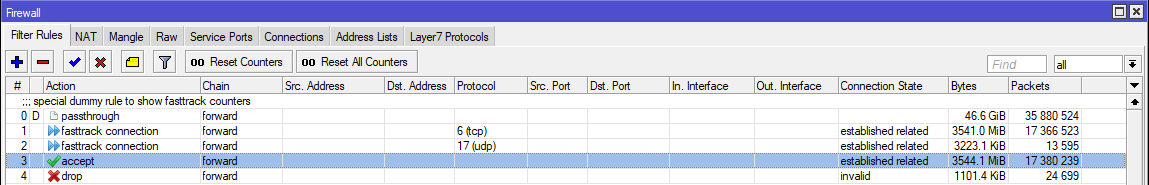

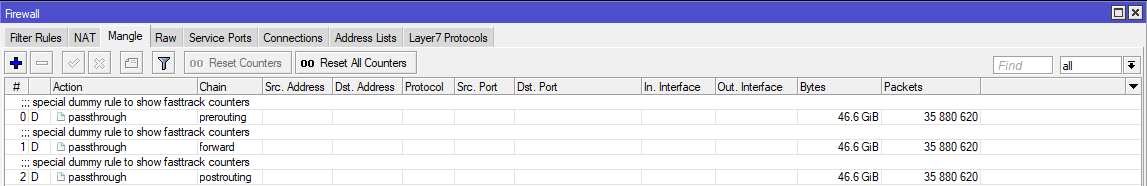

Так же на вкладке Mangle появятся дополнительные правила, которые позволят использовать преимущество Fasttrack:

Предупреждение: Если вы используете очереди, правила файерволла и правила mangle, то эти правила не будут применены для трафика Fasttrack.

FastTrack на RB2011

Пример тестирования маршрутизатора RB2011 с одним потоком TCP.

Приветствую, Уважаемые читатели!

Данная статья будет в основе своей познавательной. Её тему, я хотел посвятить одной очень интересной штуке.

А именно опции в RouterOS под названием FastTrack

Рассказывать я про неё буду с точки зрения продвинутого пользователя. Не профессионала, прошу это заметить!

Предисловие

Для начала давайте попробуем понять, что это такое вообще за опция.

Обратимся за официальной документацией на сайт компании MikroTik: Manual:IP/Fasttrack (ENG)

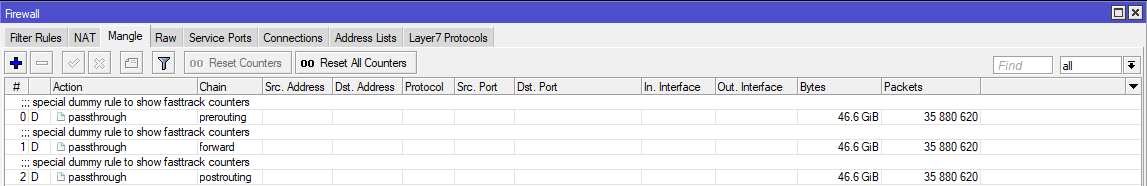

Данный функционал появился в 2015 году, вот вырезка из новости:

Обработчик IPv4 FastTrack автоматически используется для отмеченных соединений.

Используйте действие брандмауэра «fasttrack-connection» для отметки соединений как fasttrack.

В настоящее время применение правил Fasttrack возможно только для TCP и UDP соединений (даже при том, что любой тип соединений может быть помечен как fasttrack).

Обработчик IPv4 FastTrack поддерживает NAT (SNAT, DNAT или их оба).

Т.е. это говорит нам о том, что соединения помеченные, как Fasttrack будут проходить по самому быстрому маршруту, минуя большинство правил Firewall и минуя деревья очередей Queues.

Применив данную опцию для всех уже установленных(доверенных) соединений(например в локальной сети), можно существенно снизить нагрузку на CPU нашего роутера.

Обратите внимание, что не все пакеты в соединении могут быть быстро-отслеживаемыми, поэтому, вероятно, некоторые пакеты будут проходить медленным путем, даже если соединение отмечено как Fasttrack.

Использовать Fasttrack необходимо не абы как, а с пониманием, что и как работает.

Для работы IPv4 FastTrack также есть ряд требований:

Если не включены, то включить можно командой в терминале:

/ip settings

set allow-fast-path=yes route-cache=yes

Применимость в оборудовании MikroTik:

| RouterBoard | Interfaces |

| RB6xx series | ether1,2 |

| RB7xx series | all ports |

| RB800 | ether1,2 |

| RB9xx series | all ports |

| RB1000 | all ports |

| RB1100 series | ether1-11 |

| RB2011 series | all ports |

| RB3011 series | all ports |

| CRS series routers | all ports |

| CCR series routers | all ports |

| Все устройства | wireless interfaces если используются wireless-fp, wireless-cm2, wireless-rep или wireless (выпущен в RouterOS 6.37) пакеты |

Пример – FastTrack на RB2011:

FastTrack включен на RB2011 в Firewall через chain=forward и connection-state=established,related

Тестирование пропускной способности выполняется утилитой Bandwidth Test одним(single) потоком TCP(sent)

| Без FastTrack | С включенным FastTrack |

| 360 Mbps | 890 Mbps |

| CPU 100% | CPU 86% |

| 44% CPU на Firewall | 6% CPU на Firewall |

Настройка

Для включения данной опции достаточно просто добавить несколько правил в Firewall Filter

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

add chain=forward action=accept connection-state=established,related

В своих роутерах я немного конкретизировал данные правила исходя из замечаний в Wiki MikroTik о работе данных правил только для TCP и UDP протоколов.

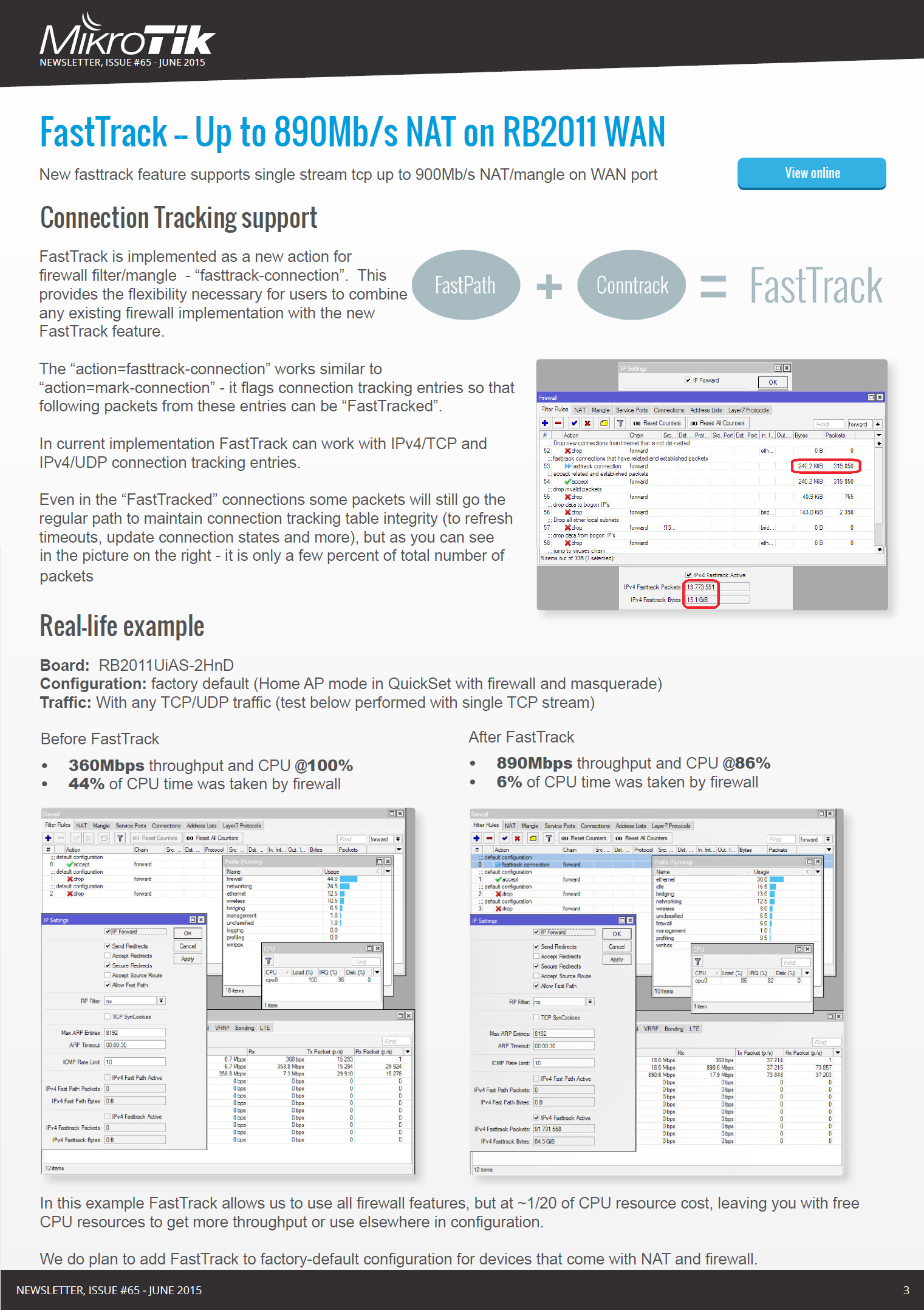

Выглядит в Firewall роутера это так:

Консольно:

/ip firewall filter

add action=fasttrack-connection chain=forward connection-state=established,related protocol=tcp

add action=fasttrack-connection chain=forward connection-state=established,related protocol=udp

add action=accept chain=forward comment=»FastTrack Connection» connection-state=established,related

Выводы

Для себя я понял, что в домашнем использовании, где не нужны Деревья очередей и сложные схемы в Firewall, данные правила могут очень помочь в разгрузке CPU Вашего роутера.

Особенно если он одноядерный, как например мой hAP ac.

В нем действительно заметно снижение нагрузки на CPU, хоть и не фантастическое, но это лучше чем ничего!

Большое спасибо, что изучили данную статью, надеюсь она Вам помогла узнать больше!

Всего хорошего на просторах интернета 😉

Список всех статей в хронологическом порядке: История статей

Товарищи, помогите настроить Firewall на RB2011.

Спрашивал на spw.ru, прокурил каждый сайт с его настройкой, прочитал этот вопрос. Но все равно боюсь лепить «отсебятину».

1. За все это время не раз встречал упоминание флуда на 53 порту WAN-интерфейса. Настраивал я его «с нуля». Сделал WAN-интерфейсом ether10, изначально им был гигабитный ether1. Где-то вычитал, что дефолтная конфигурация опускает этот флуд, но что делать, если у меня своя конфигурация?

2. Недавно узнал про fasttrack, кое-как прикрутил. Вроде бы работает и нагрузка на CPU снизилась в несколько раз. НО! Здесь говорится, что Fasttrack нужно убрать, а к цепи forward относиться очень серьезно.

Вот мой FW на настоящий момент.

Что можете посоветовать?

Здравствуйте! Ваш фаервол достаточно полон, но немного не оптимален. Обратите внимание, fasttrack у Вас относится к etsablished и related подключениям (что абсолютно верно), а в input для этого два правила. Их можно свести в одно. Под правилом fasttrack техподдержка микротик рекомендует добавить точно такое же правило с действием accept для тех пакетов, которые идут по slowpath. Invalid’ы дропаем, тут всё верно. А дальше Вы немного нагромоздили. Если микротик не запрещает что-то в фаерволе – значит, трафик разрешён. Поэтому разрешение lan-wan – лишнее. Чтобы защититься от попадания в Вашу локалку можно использовать параметр connection-nat-state. Если у Вас более одного wan-интерфейса – сделайте interface-list и добавьте их туда, если один – это не обязательно. А правило такое:

Конфигурация Mikrotik Fasttrack с L2TP IPSEC

Если у вас есть опыт работы с оборудованием MikroTik, то вы определенно слышали о Fasttrack. Если же вы только столкнулись с оборудованием MikroTik, ознакомьтесь с его Настройкой

Fastrack был представлен в апреле 2016 года, начиная с версии 6.29. И в терминах позволяет пакетам для установленных соединений обойти ядро, тем самым повышая производительность и уменьшая общую нагрузку на процессор.

Однако есть известные проблемы, которые мешают Fasttrack правильно работать при использовании IPSec на mikrotik. Вы обнаружите, что если вы оставите правило Fasttrack по умолчанию включенным в правиле фильтров брандмауэра, L2TP Vpn будет очень медленным.

Если вы уже используете свой mikrotik в качестве клиента IPSec, вы, скорее всего, отключили свое правило Fasttrack в /Firewall, однако можно эту проблему обойти.Для этого требуется отменить все соединения IPSec и эффективно исключить их из правила Fasttrack.

Решение этой проблемы состоит в том, чтобы отметить все соединения IPSec и исключить их из правила Fasttrack.

Что такое FastTrack:

FastTrack это технология маркировки IP пакетов для ускоренного прохождения через Packet Flow.

Для работы FastTrack необходимо соблюдать следующие условия:

Должны работать Route Cache и FastPath

FastTrack работает только для UDP и TCP трафика

mesh и metarouter выключены

Желательно не использовать: /tool mac-scan и /tool ip-scan

sniffer, torch и traffic generator в активном состоянии мешают работе.

Если что-то будет мешать прохождению пакета по fasttrack, он будет передан как и все оставшиеся пакеты по медленному пути.

Конфигурируем Mikrotik Fasttrack с L2TP IPSEC:

Первое что требуется сделать это с помощью брандмауэра mangle отметить все соединения IPsec:

/ip firewall mangle add action=mark-connection chain=forward comment=»mark ipsec connections to exclude them from fasttrack» ipsec-policy=out,ipsec new-connection-mark=ipsec

/ip firewall mangle add action=mark-connection chain=forward comment=»mark ipsec connections to exclude them from fasttrack» ipsec-policy=in,ipsec new-connection-mark=ipsec

После того как вы сделали вышеописанное, требуется проверить:

Должно получиться что-то вроде этого :

[admin@Mikrotik] /ip firewall mangle> /ip firewall mangle print

Flags: X — disabled, I — invalid, D — dynamic

0 D ;;; special dummy rule to show fasttrack counters

chain=prerouting action=passthrough

1 D ;;; special dummy rule to show fasttrack counters

chain=forward action=passthrough

2 D ;;; special dummy rule to show fasttrack counters

chain=postrouting action=passthrough

3 chain=prerouting action=mark-routing new-routing-mark=Vlan100 src-address=192.168.9.0/24

4 ;;; mark ipsec connections to exclude them from fasttrack

chain=forward action=mark-connection new-connection-mark=ipsec ipsec-policy=out,ipsec

5 ;;; mark ipsec connections to exclude them from fasttrack

chain=forward action=mark-connection new-connection-mark=ipsec ipsec-policy=in,ipsec

[admin@Mikrotik] /ip firewall mangle>

Далее требуется добавить правило fasttrack. Для быстрого отслеживания всех соединений, кроме отмеченных выше правилом mangle :

/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related connection-mark=!ipsec

Правило, которое мы только что создали, должно быть добавлено только там, где исходное правило fasttrack. Примерно так как получилось у меня:

Через правило командной строки номер 9 как в моем случае

;;; defconf: accept established,related, untracked

chain=forward action=accept connection-state=established,related,untracked

Заключение:

Вот что получилось, вводим команду

Нас интересует правило. Чуть ниже отключенного правила 8 Fasttrack;;; defconf: fasttrack (Disabled due to ipsec issues) и выше исходного правила 10 ;;; defconf: accept established,related, untracked

6 ;;; defconf: drop all not coming from LAN

chain=input action=drop in-interface-list=!LAN

7 ;;; defconf: accept out ipsec policy

chain=forward action=accept ipsec-policy=out,ipsec

8 X ;;; defconf: fasttrack (Disabled due to ipsec issues)

chain=forward action=fasttrack-connection connection-state=established,related log=no log-prefix=»»

9 ;;; ;Fast Track everything except IPSEC stuff

chain=forward action=fasttrack-connection connection-state=established,related connection-mark=!ipsec log=no log-prefix=»»

10 ;;; defconf: accept established,related, untracked

chain=forward action=accept connection-state=established,related,untracked

11 ;;; defconf: drop invalid

chain=forward action=drop connection-state=invalid

Как видите очень просто сделать конфигурацию Mikrotik Fasttrack L2TP IPSEC. Теперь мы имеем L2TP VPN работающий вместе с локальными соединениями. Наслаждаемся преимуществами Fasttrack.

Если у вас возникли вопросы оставляйте комментарии, либо создайте тему на Форуме

Mikrotik fast track настройка

Содержание

Описание

Опция IPv4 FastTrack используется для автоматической маркировки соединений. Только TCP и UDP соединения могут быть маркированы. IPv4 FastTrack поддерживает NAT (SNAT, DNAT или оба). Обратите внимание, что не все пакеты в соединении могут быть переданы с помощью fasttrack, даже, если они промаркированы соответствующим образом. По этой причине fasttrack-соединение идет после идентичного правила action=accept. При использовании FastTrack в основной массе не будут работать файерволл, трассировка соединений, очереди, учет ip-трафика, IPSec, универсальный клиент hotspot, распределение vrf. По этой причине администратор должен внимательно следить что бы fasttrack не накладывалась с другими настройками маршрутизатора.

Требования

IPv4 FastTrack будет работать при условии выполнения следующих условий:

Поддерживаемые аппаратные платформы

Fasttrack поддерживается на следующих устройствах:

| RouterBoard | Интерфейс |

|---|---|

| RB6xx series | ether1,2 |

| RB7xx series | all ports |

| RB800 | ether1,2 |

| RB9xx series | all ports |

| RB1000 | all ports |

| RB1100 series | ether1-11 |

| RB2011 series | all ports |

| RB3011 series | all ports |

| CRS series routers | all ports |

| CCR series routers | all ports |

| All devices | wireless interfaces, if wireless-fp or wireless-cm2 package used |

Пример

Первоначальная настройка

Например, на домашнем маршрутизаторе с заводскими настройками по умолчанию можно весь трафик локальной сети промаркировать с помощью опции Fasttrack со следующим правилом, помещенным в самый верх файерволла. Так же требуется аналогичное разрешающее правило:

Так же на вкладке Mangle появятся дополнительные правила, которые позволят использовать преимущество Fasttrack:

Предупреждение: Если вы используете очереди, правила файерволла и правила mangle, то эти правила не будут применены для трафика Fasttrack.

FastTrack на RB2011

Пример тестирования маршрутизатора RB2011 с одним потоком TCP.

| Без FastTrack | С FastTrack |

|---|---|

| 360 Мб/c | 890 Мб/c |

| загрузка ЦП 100% | Загрузка ЦП 86% |

| 44% ЦП задействовано на файервол | 6% ЦП задействовано на файервол |

Видеокурс по MikroTik

Приветствую, Уважаемые читатели!

Данная статья будет в основе своей познавательной. Её тему, я хотел посвятить одной очень интересной штуке.

А именно опции в RouterOS под названием FastTrack

Рассказывать я про неё буду с точки зрения продвинутого пользователя. Не профессионала, прошу это заметить!

Предисловие

Для начала давайте попробуем понять, что это такое вообще за опция.

Обратимся за официальной документацией на сайт компании MikroTik: Manual:IP/Fasttrack (ENG)

Данный функционал появился в 2015 году, вот вырезка из новости:

Обработчик IPv4 FastTrack автоматически используется для отмеченных соединений.

Используйте действие брандмауэра «fasttrack-connection» для отметки соединений как fasttrack.

В настоящее время применение правил Fasttrack возможно только для TCP и UDP соединений (даже при том, что любой тип соединений может быть помечен как fasttrack).

Обработчик IPv4 FastTrack поддерживает NAT (SNAT, DNAT или их оба).

Т.е. это говорит нам о том, что соединения помеченные, как Fasttrack будут проходить по самому быстрому маршруту, минуя большинство правил Firewall и минуя деревья очередей Queues.

Применив данную опцию для всех уже установленных(доверенных) соединений(например в локальной сети), можно существенно снизить нагрузку на CPU нашего роутера.

Обратите внимание, что не все пакеты в соединении могут быть быстро-отслеживаемыми, поэтому, вероятно, некоторые пакеты будут проходить медленным путем, даже если соединение отмечено как Fasttrack.

Использовать Fasttrack необходимо не абы как, а с пониманием, что и как работает.

Для работы IPv4 FastTrack также есть ряд требований:

Если не включены, то включить можно командой в терминале:

/ip settings

set allow-fast-path=yes route-cache=yes

Применимость в оборудовании MikroTik:

| RouterBoard | Interfaces |

| RB6xx series | ether1,2 |

| RB7xx series | all ports |

| RB800 | ether1,2 |

| RB9xx series | all ports |

| RB1000 | all ports |

| RB1100 series | ether1-11 |

| RB2011 series | all ports |

| RB3011 series | all ports |

| CRS series routers | all ports |

| CCR series routers | all ports |

| Все устройства | wireless interfaces если используются wireless-fp, wireless-cm2, wireless-rep или wireless (выпущен в RouterOS 6.37) пакеты |

Пример – FastTrack на RB2011:

FastTrack включен на RB2011 в Firewall через chain=forward и connection-state=established,related

Тестирование пропускной способности выполняется утилитой Bandwidth Test одним(single) потоком TCP(sent)

| Без FastTrack | С включенным FastTrack |

| 360 Mbps | 890 Mbps |

| CPU 100% | CPU 86% |

| 44% CPU на Firewall | 6% CPU на Firewall |

Настройка

Для включения данной опции достаточно просто добавить несколько правил в Firewall Filter

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related

add chain=forward action=accept connection-state=established,related

В своих роутерах я немного конкретизировал данные правила исходя из замечаний в Wiki MikroTik о работе данных правил только для TCP и UDP протоколов.

Выглядит в Firewall роутера это так:

Консольно:

/ip firewall filter

add action=fasttrack-connection chain=forward connection-state=established,related protocol=tcp

add action=fasttrack-connection chain=forward connection-state=established,related protocol=udp

add action=accept chain=forward comment=»FastTrack Connection» connection-state=established,related

Выводы

Для себя я понял, что в домашнем использовании, где не нужны Деревья очередей и сложные схемы в Firewall, данные правила могут очень помочь в разгрузке CPU Вашего роутера.

Особенно если он одноядерный, как например мой hAP ac.

В нем действительно заметно снижение нагрузки на CPU, хоть и не фантастическое, но это лучше чем ничего!

Большое спасибо, что изучили данную статью, надеюсь она Вам помогла узнать больше!

Всего хорошего на просторах интернета 😉

Список всех статей в хронологическом порядке: История статей

Товарищи, помогите настроить Firewall на RB2011.

Спрашивал на spw.ru, прокурил каждый сайт с его настройкой, прочитал этот вопрос. Но все равно боюсь лепить «отсебятину».

1. За все это время не раз встречал упоминание флуда на 53 порту WAN-интерфейса. Настраивал я его «с нуля». Сделал WAN-интерфейсом ether10, изначально им был гигабитный ether1. Где-то вычитал, что дефолтная конфигурация опускает этот флуд, но что делать, если у меня своя конфигурация?

2. Недавно узнал про fasttrack, кое-как прикрутил. Вроде бы работает и нагрузка на CPU снизилась в несколько раз. НО! Здесь говорится, что Fasttrack нужно убрать, а к цепи forward относиться очень серьезно.

Вот мой FW на настоящий момент.

Что можете посоветовать?

Здравствуйте! Ваш фаервол достаточно полон, но немного не оптимален. Обратите внимание, fasttrack у Вас относится к etsablished и related подключениям (что абсолютно верно), а в input для этого два правила. Их можно свести в одно. Под правилом fasttrack техподдержка микротик рекомендует добавить точно такое же правило с действием accept для тех пакетов, которые идут по slowpath. Invalid’ы дропаем, тут всё верно. А дальше Вы немного нагромоздили. Если микротик не запрещает что-то в фаерволе – значит, трафик разрешён. Поэтому разрешение lan-wan – лишнее. Чтобы защититься от попадания в Вашу локалку можно использовать параметр connection-nat-state. Если у Вас более одного wan-интерфейса – сделайте interface-list и добавьте их туда, если один – это не обязательно. А правило такое: