Для чего нужен закрытый ключ

Открытый и закрытый ключ ЭЦП: основные различия

Асимметричное шифрование данных предусматривает применение закрытого и открытого ключей одновременно. Сама технология реализована на базе связки компонентов ЭЦП. Ключи связаны за счёт математического соотношения. Подобная технология обеспечивает безопасность шифрования данных

Сущность технологии ЭЦП

Асимметричное шифрование данных предусматривает применение закрытого и открытого ключей одновременно. Сама технология реализована на базе связки компонентов ЭЦП. Ключи связаны за счёт математического соотношения. Подобная технология обеспечивает безопасность шифрования данных. Даже в случае перехвата информации её становится практически невозможно расшифровать. Электронная подпись исключает возможность перенаправления на сторонний веб-ресурс.

Что такое открытый ключ

Открытый ключ ЭЦП доступен для всех пользователей информационной системы. По своей сути это цифровой код. Сертификат открытого ключа ЭЦП используется для идентификации владельца и удостоверения факта отсутствия изменений в документе после подписания. В состав сертификата входят данные:

уникальный номер, присваиваемый в ходе регистрации;

личные сведения о держателе, включая реквизиты эмитента — удостоверяющего центра и Ф. И. О. владельца

срок действия выданного сертификата

Проверка открытого ключа ЭЦП

Проверить соответствие ЭЦП сертификату предлагается с помощью реестра Единого удостоверяющего центра. В библиотеке хранится информация обо всех выданных криптосистемах, что позволяет легко проверить достоверность ЭЦП по её общедоступному компоненту. Подобная технология обеспечивает надлежащий уровень защищённости электронного документооборота. Гарантируется безопасность компонента криптосистемы от создания подделок, а проводимой сделки — от злоумышленников.

Доступ к открытому элементу цифровой подписи публичный — воспользоваться им может кто угодно.

Открытая часть ключа ЭЦП: как сделать

Выдача этой части ключевой пары ЭЦП осуществляется уполномоченным государственным органом — удостоверяющим центром. В его функции входит формирование секретного компонента криптосистемы и собственного сертификата, сертификата конечного пользователя, заверение их аутентичности. Для учёта выданных сертификатов УЦ ведёт специальный реестр. Спектр выполняемых органом задач охватывает также отзыв истёкших либо скомпрометированных сертификатов с последующим обновлением существующей базы.

Понятие закрытого ключа

Для дешифровки хранящихся в ЭЦП данных понадобится вторая составляющая в виде закрытого компонента сертификата.

Закрытый ключ ЭЦП именуется также секретным. Этот компонент криптосистемы считается более уязвимым и подверженным взлому. Его получение злоумышленником позволяет создать действительную электронную подпись от имени автора. Поэтому особую важность приобретает хранение криптографической составляющей в надёжном месте. Персональный компьютер не может обеспечить надлежащую защиту ключевой пары. Закрытый ключ ЭЦП — это уникальное сочетание символов, для хранения которых используется цифровой носитель. Им могут служить:

Похищение либо потеря устройства хранения данных могут быть сразу обнаружены пользователем — можно успеть своевременно отозвать сертификат. Самым безопасным вариантом из всех представленных считается смарт-карта. Её использование предполагает двухфакторную аутентификацию — введение PIN-кода. Скопировать информацию со смарт-карты представляется довольно сложной задачей. Однако токены более универсальны в связи с возможностью их использования на любом устройстве, оснащённом USB-портом.

Хранение закрытого ключа осуществляется только у владельца электронной цифровой подписи. Дубликаты этого компонента криптосистемы отсутствуют. Хранение составляющей ключевой пары с истёкшим сроком действия целесообразно с целью возможности в дальнейшем расшифровать документы из давнего электронного архива.

Электронный компонент ключевой пары является конфиденциальным. Ответственность за его сохранность в полной мере возлагается на владельца ЭЦП, что прописано на законодательном уровне.

Зачем нужны открытый и закрытый ключ ЭЦП

Открытый и закрытый ключ электронной подписи решают разные задачи. Закрытый ключ ЭЦП предназначен для зашифровки информации, в то время как открытый призван обеспечить её расшифровку. Открытый ключ можно без опасений передавать, не рискуя при этом сохранностью данных. Работа ключевой пары осуществляется только при взаимодействии двух составляющих. Надёжная криптосистема успешно используется для заверения электронных документов. Удобный инструмент обеспечивает надлежащую конфиденциальность данных и защиту от фальсификации.

Как вытащить открытый ключ сертификата ЭЦП

Осуществить экспорт открытого ключа электронной подписи возможно через свойства обозревателя или криптопровайдер КриптоПро CSP. Для извлечения необходимо подключить к ПК носитель с ключом. Чтобы подробнее ознакомится с процедурой экспорта, воспользуйтесь инструкцией. Кроме того, в ней можно узнать, как выгрузить закрытый ключ сертификата ЭЦП.

Для удобства, подготовили для вас материалы о ЭЦП, из которых вы узнаете:

Чем отличаются открытый и закрытый ключи ЭЦП?

При создании электронной цифровой подписи с помощью криптографических алгоритмов формируется ключевая пара — открытый и закрытый ключи. Расскажем подробно о том, что такое ключевая пара, чем отличаются части ЭЦП, какие функции они выполняют.

Открытый ключ ЭЦП

Эта часть ключевой пары представляет собой уникальный набор символов, который формируется криптопровайдером (средством криптографической защиты информации). Открытый ключ находится в сертификате проверки электронной подписи (в электронной и бумажной версии). Он доступен всем, так как используется для расшифровки ЭЦП. То есть с его помощью получатель подписанного электронного документа может идентифицировать и проверить ЭЦП. Удостоверяющие центры хранят выданные открытые ключи в специальном реестре.

Закрытый ключ ЭЦП

Это секретный уникальный набор символов, который также формируется криптопровайдером. Закрытый ключ необходим для формирования ЭЦП на электронном документе и хранится в зашифрованном виде на носителе (токене). Доступ к закрытому ключу имеет только владелец ЭЦП, он защищен PIN-кодом. Теоретически, скопировать закрытый ключ на другой носитель можно, но делать это рекомендуется, так как безопасность использования ЭЦП гарантирована только тогда, когда закрытый ключ существует в единственном экземпляре. Если носитель с закрытым ключом утерян, то в целях безопасности необходимо отозвать ЭЦП, чтобы злоумышленники не могли ей воспользоваться.

В ключевой паре открытая и закрытая части привязаны друг к другу.

Как найти и выгрузить ключи на компьютер?

Чаще всего появляется необходимость выгрузить открытый ключ, например, чтобы предоставить его контрагентам для проверки ЭЦП. На токене сертификат проверки ключа скрыт. Как его открыть? Сделать это можно через свойства браузера или программу КриптоПро CSP. Чтобы экспортировать ключ, в первую очередь необходимо подключить токен к компьютеру.

Через свойства браузера:

В ОС Windows необходимо открыть: «Пуск» — «Панель управления» — «Свойства браузера».

В появившемся окне выбрать вкладку «Содержание», а далее — «Сертификаты».

Появится список сертификатов, в котором следует выбрать нужный, а затем нажать кнопку «Экспорт».

Появится окно «Мастер экспорта сертификатов», где нужно выбрать «Не экспортировать закрытый ключ», если это не требуется.

Выбрать формат файла «Файлы в DER-кодировке X.509 (.CER)».

Выбрать место хранения ключа и сохранить.

Через КриптоПро CSP:

В ОС Windows надо перейти в «Пуск» — «Панель управления» — «КриптоПро CSP».

В открывшемся окне следует выбрать вкладку «Сервис» и нажать «Просмотреть сертификаты в контейнере».

Через кнопку «Обзор» нужно выбрать контейнер.

В окне «Сертификат для просмотра» следует нажать кнопку «Свойства» и на вкладке «Состав» нажать «Копировать в файл».

Далее порядок действий в окне «Мастер экспорта сертификатов» аналогичный: выбрать, нужно ли сохранять закрытый ключ, установить формат и определить место хранения.

Выгрузка закрытого ключа через свойства браузера выполняется по тому же алгоритму, что и в случае с открытым. Только в окне «Мастер экспорта сертификатов» нужно выбрать «Экспортировать закрытый ключ». А порядок действий при выгрузке из КриптоПро CSP следующий:

В ОС Windows нажать «Пуск» перейти на «Панель управления» и выбрать «КриптоПро CSP».

Далее — вкладка «Сервис» и кнопка «Скопировать контейнер».

Через кнопку «Обзор» нужно выбрать контейнер и подтвердить (потребуется ввести PIN-код).

Затем нужно ввести название копии закрытого ключа и нажать «Готово».

Далее нужно выбрать, куда будет записан ключ, установить пароль для обеспечения дополнительной защиты и подтвердить действия.

Ещё раз напомним, что экспортировать закрытый ключ без необходимости, не рекомендуется. Его может использовать любой, кто имеет доступ к компьютеру, на который он скопирован.

Заказав электронную цифровую подпись в СберКорус, вы сможете самостоятельно настроить компьютер для работы с ЭЦП, посмотрев видеоинструкцию. При возникновении сложностей мы поможем настроить компьютер бесплатно. А также в любое время проконсультируем по интересующим вопросам.

Электронная подпись для чайников: с чем ее есть и как не подавиться. Часть 2

Продолжая раскрывать тайное знание о цифровой подписи простым языком, разберем, что же нам надо для удобной и эффективной работы с ними, а также главное различие между лагерями S/MIME + X.509 и PGP.

Перед тем, как рассматривать особенности этих двух больших лагерей, стоит рассмотреть, какая информация нужна получателю для проверки подписи (а наш зашифрованный хэш уже вполне можно называть подписью), и в каком виде ее можно ему передать.

Каждую из частей информации можно передать вместе с открытым ключом, или вместе с нашей подписью, а можно и с тем и с тем, для большего удобства. Конечно, можно не разделять информацию на передаваемую с открытым ключом и передаваемую с подписью. Но тогда каждый раз отправляя подписанную информацию мы отправляем одно и то же. Как если бы к каждому отправляемому нами бумажному письму (даже короткому, в две строки), мы бы прикладывали дополнение вида «Здравствуйте! Это я, В. Пупкин, которого вы встречали на Красной площади Москвы, где мы и познакомились, потом пошли в ресторан, потом ». Согласитесь, слегка неудобно.

Но вернемся к нашей информации, необходимой для проверки подписи.

Начнем с простого: информация, которая позволит нам узнать, кто же сделал эту подпись. Как мы уже договорились, ассиметричное шифрование позволяет однозначно связать наш открытый ключ и полученную подпись. Беда в том, что сам по себе открытый ключ – набор байт. При этом он, конечно, связан с закрытым, которым мы (то есть отправитель) владеем, но связь эта для получателя неочевидна. У него есть набор байт от В. Пупкина, от И. Петрова, от С. Сидорова… И от десятка других людей. И как ему их идентифицировать? Держать отдельный реестр для того, кому какой набор байт принадлежит? Это что же, получается уже второй реестр (помимо того, где должно быть записано, с помощью какой хэш-функции какой хэш сделан)! И опять, неудобно!

Значит, надо связать каждый открытый ключ с информацией о том, кому этот ключ принадлежит, и присылать это все одним пакетом. Тогда проблема реестра решается сама собой – пакет (а если более правильно, контейнер) с открытым ключом можно будет просто посмотреть и сразу понять его принадлежность.

Но эту информацию все так же надо связать с подписью, пришедшей получателю. Как это сделать? Надо соорудить еще один контейнер, на сей раз для передачи подписи, и в нем продублировать информацию о том, кто эту подпись создавал.

Продолжая нашу аналогию с красивым замком, мы пишем на ключе «Этот ключ открывает замок В. Пупкина». А на замке тоже пишем «Замок В. Пупкина». Имея такую информацию, получатель нашей коробочки не будет каждый из имеющихся у него ключей вставлять наугад в наш замок, а возьмет наш ключ и сразу его откроет.

Теперь, по переданной информации при проверке можно найти контейнер открытого ключа, взять оттуда ключ, расшифровать хэш и…

А собственно, что «и»? Мы ведь пока так и не решили проблему, как донести до получателя информацию о том, какая хэш-функция применялась для хэша, а ведь для проверки подписи эта информация необходима! Решить ее можно достаточно просто: положить эту информацию в контейнер вместе с нашим открытым ключом. Ведь именно связка «хэширование – шифрование результата хеширования» считается процедурой создания цифровой подписи, а ее результат – подписью. А значит, достаточно логичным представляется объединение в связку алгоритма шифрования хэша и хэш-функции, с помощью которой он сформирован. И доставлять эту информацию тоже надо в связке.

Теперь, ненадолго вернемся к информации о подписывающем. Какого рода эта информация должна быть? ФИО? Нет, В. Пупкиных много. ФИО + год рождения? Так и родившихся в один день В. Пупкиных тоже предостаточно! Более того, это может быть Василий, Виктор, или даже Василиса или Виктория Пупкины. Значит, информации должно быть больше. Ее должно быть столько, чтобы совпадение всех параметров, по которым мы идентифицируем человека, было максимально невероятным.

Безусловно, такой пакет информации создать возможно. Вот только, работать с ним уже трудновато. Ведь надо наши контейнеры открытых ключей надо сортировать, хранить, использовать, в конце концов. А если для каждого использования придется указывать по полсотни параметров, то уже на втором контейнере станет понятно, что что-то надо менять. Решение этой проблемы, конечно же, было найдено.

Чтобы понять, в чем же оно заключалось, обратимся к бумажному документу, который есть у всех нас: к паспорту. В нем можно найти и ФИО, и дату рождения, и пол, и много другой информации. Но, главное, в нем можно найти серию и номер. И именно серия и номер являются той уникальной информацией, которую удобно учитывать и сортировать. Кроме того, они существенно короче всей оставшейся информации вместе взятой, и при этом все так же позволяют опознать человека.

Применяя этот же подход к контейнерам открытых ключей, мы получим, что у каждого контейнера должен быть некий номер, последовательность символов, уникальная для него. Эту последовательность символов принято называть идентификатором, а сами контейнеры – сертификатами, либо просто ключами.

Вот здесь и начинаются принципиальные различия в идеологиях OpenPGP и S/MIME + X.509. Для краткого понимания их, вернемся к нашей аналогии с паспортом.

С другой стороны, в кругу друзей, или внутри компании вам достаточно представиться так: «В. Пупкин из твоей группы в институте» или же «В. Пупкин из отдела продаж». И людям, с которыми вы контактируете в этом кругу уже не нужна третья сторона, они и так помнят Пупкина из группы с которым проучились пять лет, или Пупкина из отдела продаж, с которым недавно ходили обедать, и предоставленной вами информации им вполне достаточно.

Так же можно разделить и эти два лагеря.

Сертификат X.509 – это аналог нашего паспорта. Здесь сертификаты вам выдаются суровой третьей стороной, гарантом вашей личности: Удостоверяющим Центром (УЦ). Получающий ваши подписи человек всегда может обратиться в УЦ и спросить интересующую его информацию по вот этому конкретному сертификату.

PGP же (и стандарт OpenPGP, появившийся в дальнейшем) создавался на основе так называемых сетей доверия. Такая идея подразумевает, что обмениваются подписями люди, которым третья сторона для их взаимоотношений не нужна, а нужна только защита от нехороших лиц.

Конечно, с течением времени такое разделение стало уже достаточно условным, так как на данный момент и в S/MIME+X.509 и в PGP можно использовать методы лагеря соперников. Но все же, стандарты достаточно продолжительное время развивались параллельно и развились до той степени, что взаимная совместимость между ними стала невозможной.

Более популярным стандартном, в силу своей ориентированности на участие более компетентной третьей стороны, стал стандарт S/MIME + X.509, однако и у PGP есть некоторое количество козырей за пазухой, с помощью которых он не только не погибает, но и продолжает успешно развиваться.

Более подробное рассмотрение каждого из форматов, а также рекомендации, когда, где и какой из них использовать вы сможете прочитать уже в следующих статьях.

Что такое открытый и закрытый ключ шифрования SSL

Ключ шифрования – криптографический термин. Это секретная информация (набор цифр и букв), которую использует специальный алгоритм для шифрования/ расшифровки сообщений, постановке/ проверке цифровых подписей и т.п. Количество информации в ключе измеряется в битах: чем больше битов в ключе, тем надежней зашифрована информация.

Ключи шифрования бывают:

Асимметричная криптография — более надежная с точки зрения того, что злоумышленники, перехватившие часть трафика, не смогут получить всю информацию, так как для расшифровки им понадобится вторая часть ключа, а она хранится непосредственно у пользователя.

Данные вашего сайта под защитой

Установите SSL-сертификат, и ваш сайт будет работать по безопасному соединению HTTPS

Открытый и закрытый ключ сертификата

Одна из сфер употребления системы асимметричного шифрования — SSL-сертификаты. Подробнее о нем вы можете прочитать в статье Для чего нужен SSL-сертификат. Длина шифра SSL (иными словами, степень его надежности) складывается из длины открытой и закрытой частей ключа:

Размер ключа SSL гарантирует защищенность зашифрованной информации и сохранность передачи данных. Данные шифруются при обращении браузера к серверу с помощью открытого публичного ключа. Закрытый ключ шифрования генерируется при выпуске SSL-сертификата и сообщается только администратору домена. Такое шифрование применяется на этапе расшифровки информации, поступающей от браузера.

Поясним процесс обмена информацией между браузером и сервером по защищенному соединению с помощью наглядного примера, используемого в криптографии.

У нас есть два персонажа: Боб (сервер) и Алиса (браузер пользователя). Боб передает Алисе навесной замок. Открыть этот замок может только Боб, так как ключ есть только у него.

Замок = публичный (открытый) ключ.

Ключ от замка = приватный (закрытый) ключ.

Получив замок, Алиса надевает его на ящик, в котором содержится некая секретная информация, и посылает обратно Бобу. Аналогично, браузер шифрует сообщение публичным ключом и отдает серверу.

Ящик с замком попадет к Бобу, тот откроет замок своим ключом и узнает секретную информацию. Так, сервер расшифровывает сообщение закрытым ключом, который есть только у него.

Что такое приватный ключ для крипто-кошелька? Как его создать и где хранить?

Начало работы с биткоином и другими криптовалютами может показаться достаточно сложным процессом для новичков, однако изучение основ и главных правил является обязательной задачей, если вы действительно решили серьезно заняться криптоактивами.

Безопасность — то, чему нужно уделить особое внимание. И здесь одним из важнейших пунктов является понятие публичных и приватных ключей. В этой статье мы рассмотрим последние.

Навигация по материалу:

Что такое приватный ключ?

Приватный ключ (еще его называют закрытым ключом) — это особая комбинация символов, которая предоставляет доступ к хранящимся на счету криптовалютам. Только человек, который знает ключ, может перемещать и тратить монеты.

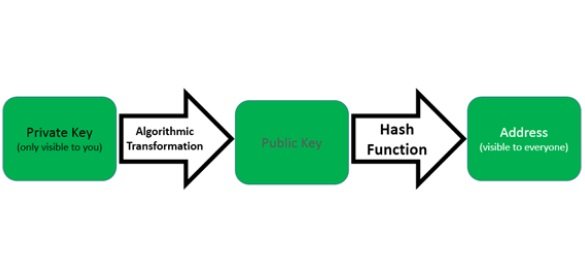

В самом простом случае (подробнее об этом ниже) система сама генерирует приватный ключ, после чего на его основе создается публичный (открытый) ключ. Публичный и приватный ключ представляют собой буквенно-цифровые комбинации, которые связаны друг с другом. При этом это однонаправленная связь — зная приватный ключ, можно узнать публичный, однако зная публичный ключ, приватный узнать нельзя.

Приватный ключ — это сложная криптограмма, созданная путем применения алгоритма шифрования; она также служит своего рода подписью при отправке транзакций.

В видео ниже наглядно показано, как работают приватные и публичные ключи:

Как выглядит приватный ключ?

Давайте посмотрим на примере биткоина, как выглядит приватный ключ. В основе Bitcoin лежит алгоритм шифрования SHA-256, который создает 256-битное число, состоящее из нуля и единицы.

Однако пользоваться таким длинным набором очень неудобно и, к тому же, ключ должен быть зашифрован. Поэтому приватный ключ от биткоин-аккаунта создается в виде 32-байтного числа, который состоит из 64 символов. На каждый символ приходится два значения (ноль или единица) из вышеназванного 256-битного числа. При этом используются цифры от 1 до 9 и буквенные символы от A до F.

Пример приватного ключа :

B4653223363AA61F20BD08FC233AC37262

Но некоторые исследователи полагают, что с развитием и усовершенствованием квантовых технологий, появятся способы взлома блокчейна.

Также стоит сказать, что с развитием криптосферы, появились разные форматы для хранения приватных ключей. Это альтернативные форматы, которые называются «Форматом Импорта Кошелька». Их три:

В этих форматах хранится один и тот же ключ. Каждый формат может быть легко преобразован в любой другой.

Для чего нужен приватный ключ?

Приватный ключ выполняет две основные функции. Первая — это надежное хранение криптовалюты, так как только тот, кто знает закрытый ключ, может проводить операции с этими активами. Вот почему нужно быть предельно внимательным при создании ключа, и ни в коем случае не показывать его третьим сторонам, а также не хранить в интернете, и в идеале даже на компьютерах, которые подключены к интернету.

Вторая функция — это подпись транзакций. Приватный ключ также является цифровой подписью. Как уже было сказано выше, к каждому приватному ключу привязан уникальный публичный ключ или адрес.

При отправке BTC-транзакции в сеть ноды проверяют соответствие адреса отправителя с его публичным ключом, при этом информация о закрытом ключе остается секретной для всех, даже для валидаторов. Как только будет получено необходимое количество подтверждений, транзакция будет доставлена получателю.

Как создать надежный приватный ключ?

А теперь поговорим об одном из самых важных моментов — как создать такой ключ, чтобы он обеспечил надежное хранение криптовалютных активов. Сгенерировать приватный ключ можно при помощи нескольких сервисов.

Бумажные кошельки

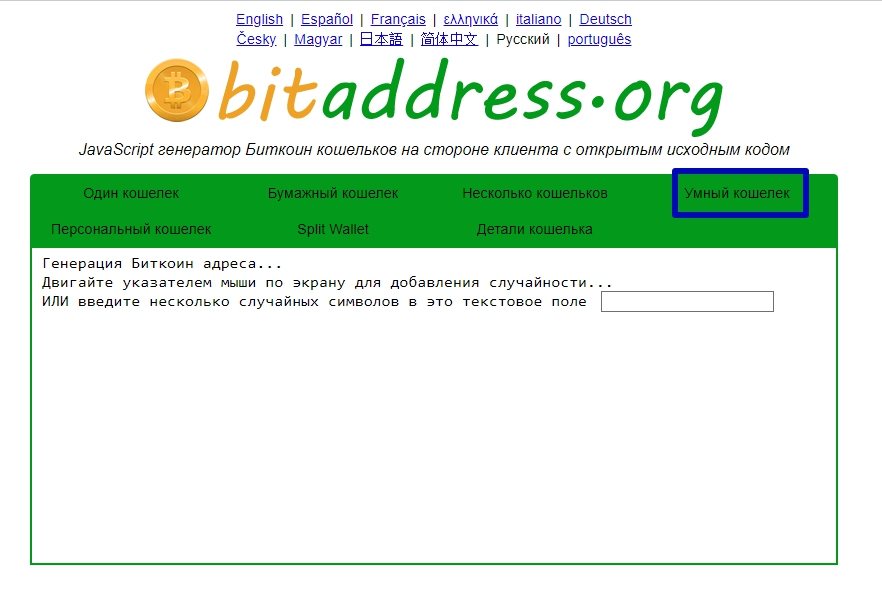

Преимущество этого способа в том, что ключи хранятся в оффлайне. Одним из проверенных сервисом, при помощи которого создать приватный ключ под силу даже новичку, является сервис bitaddress.org. Нужно выполнить три простых действия:

Шаг 1. Перейдите по ссылке выше. На экране появится окно с набором рандомных буквенных и числовых символов. Двигайте мышкой по экрану до тех пор, пока процент случайности не достигнет 100%:

Шаг 2. Когда показатель достигнет 100%, на экране появится QR-код и хеш приватного ключа:

Шаг 3. Распечатайте новосозданные ключи или можно также переписать ключ на бумагу.

Декстопные кошельки

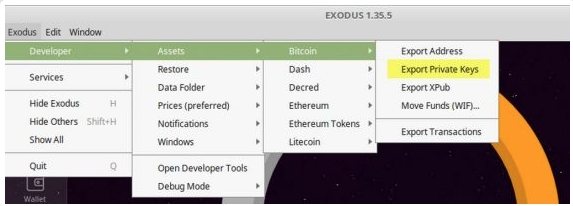

Процесс генерации ключа в декстопных кошельках очень простой. Самые популярные — кошелек Exodus, Electrum, Jaxx. Ключ будет создан в полностью автоматическом режиме.

Рассмотрим этот процесс на примере кошелька Exodus :

Для надежности файл с ключом скопируйте на носитель, к которому нет интернет-доступа, например, на флешку. Также можно переписать ключ на лист бумаги.

Онлайн-кошельки

Криптовалютные онлайн-кошельки также позволяют создать приватный ключ. В некоторых он генерируется автоматически, а в некоторых его можно создать самостоятельно.

Очень важно ознакомиться с условиями конкретного кошелька. Рекомендуется выбирать те, которые хранят ключи не на сервере, а на стороне пользователя.

Например, таким сервисом является Bitcoin Wallet Blockchain.

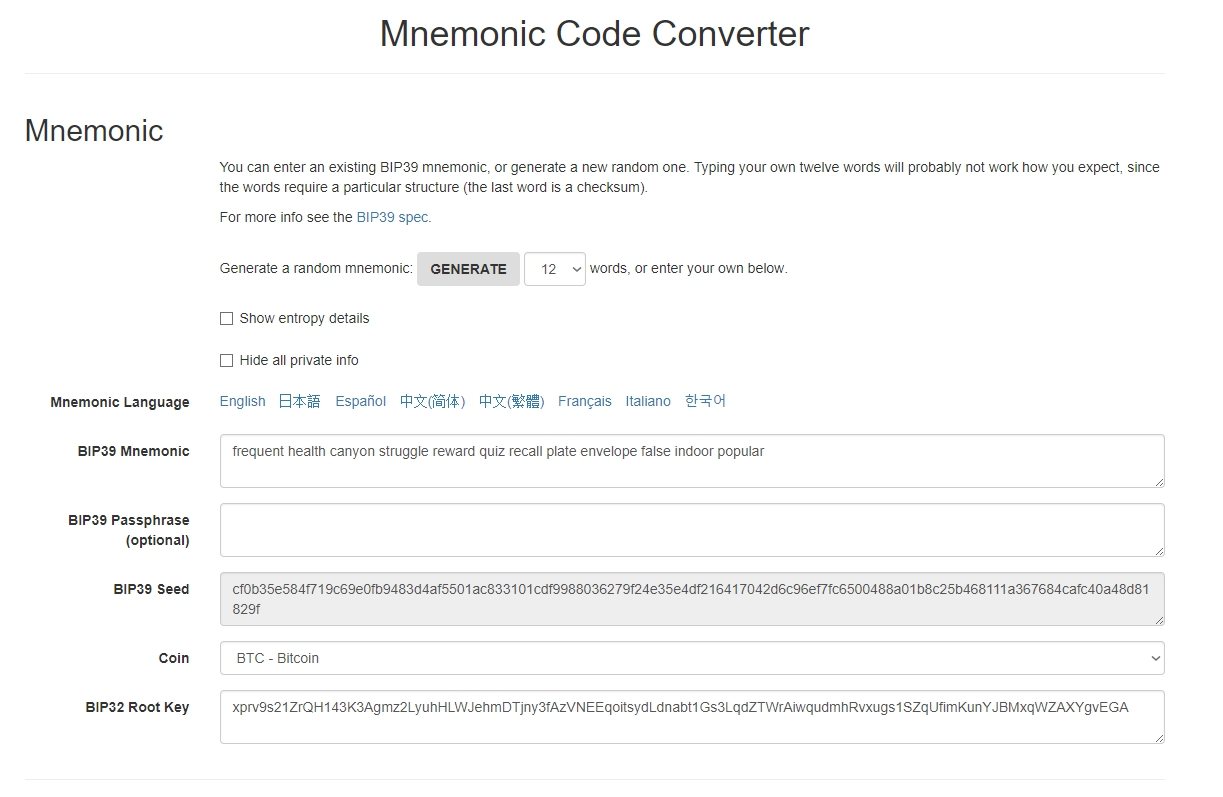

Раньше в этом сервисе можно было получить ключи автоматически, однако с недавних пор эту опцию убрали. Теперь это можно сделать путем создания мнемонической фразы. Мнемоническая фраза — это особый список слов, которые впоследствии преобразовываются в хеш приватного ключа. В кошельке Blockchain мнемоническая фраза состоит из 12 слов.

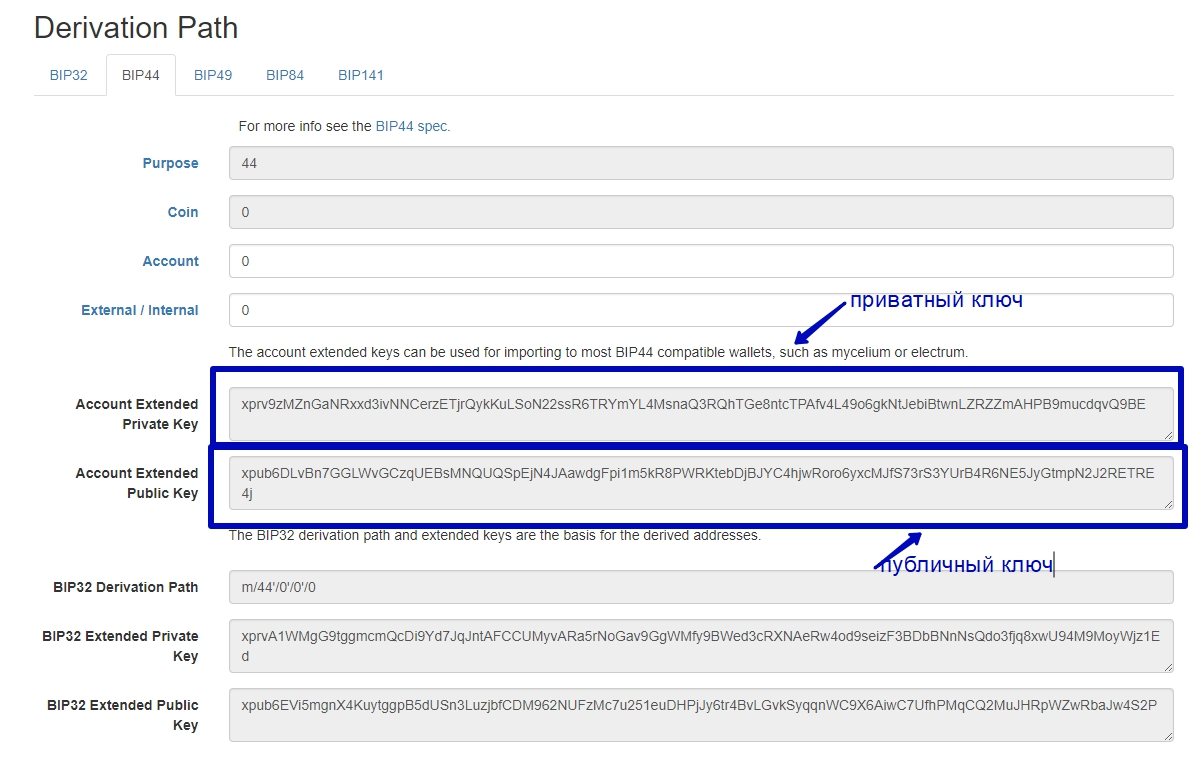

Чтобы получить приватный ключ, нужно сделать следующее :

Система сгенерирует приватный ключ, который вы найдете в нижней части окна в разделе «Derivation Path».

Brain Wallet («мозговой кошелек»)

Этот способ считается более надежным, так как создателем своего ключа является сам пользователь. Однако он подойдет более продвинутым пользователям.

Этот метод называется Brain Wallet, т.е. «мозговой кошелек», так как ключ генерируется мозговыми усилиями владельца будущего ключа, и заключается в том, что пользователь должен придумать любую фразу или число и зашифровать его через алгоритм SHA-256.

Создавая ключ этим способом, нужно помнить всего одно правило: чем сложнее будет фраза/число, тем надежнее будет приватный ключ.

Конечно, можно в качестве ключа использовать и число 1. И вы будете смеяться, но есть пользователи, которые так и сделали.

Хешем числа 1 в системе SHA-256 является следующее значение:

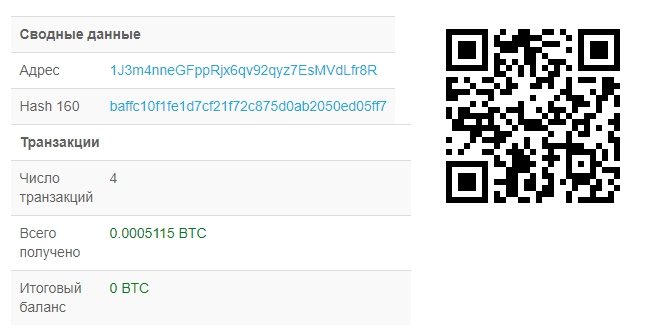

Если вы пройдете по ссылке, то увидите, что за последние несколько лет этот ключ использовался в более чем 1200 транзакциях и на нем было совершено операций почти на 5 BTC:

Аналогичную ситуацию можно наблюдать и при использовании известной фразы «Быть или не быть» в качестве приватного ключа:

Эти примеры показывают, что выбор надежного приватного ключа — этап, к которому нужно отнестись максимально серьезно.

Некоторые сервисы предоставляют опцию создания «мозгового кошелька», например, тот же bitaddress.org.

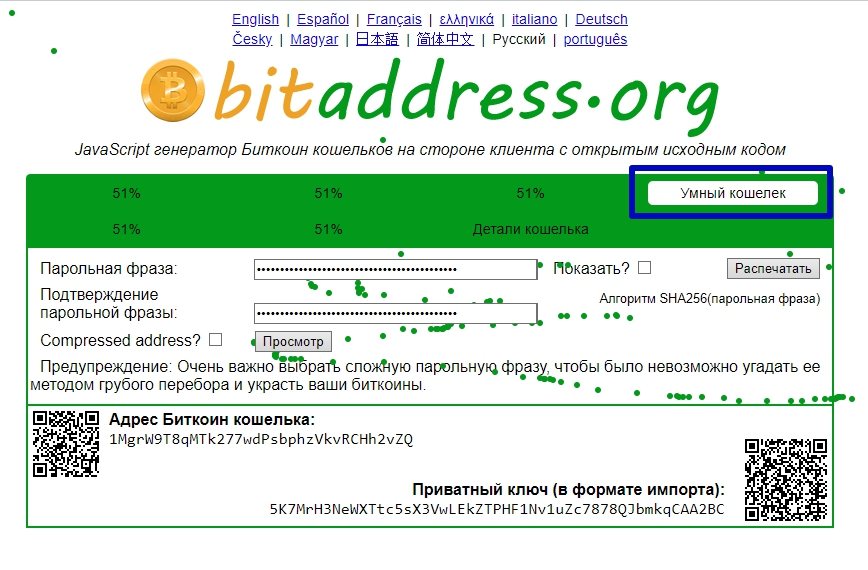

Чтобы воспользоваться этой функцией, нужно перейти по вкладке «Умный кошелек»:

Далее нужно ввести фразу (обратите внимание, что ее должно быть невозможно или как минимум трудно угадать), подтвердить еще раз и нажать на кнопку «Просмотр». Сайт сгенерирует приватный ключ, который можно распечатать или переписать на бумагу:

Плюс этого способа в том, что даже потеряв приватный адрес, его можно восстановить, если преобразовать ее через стандартный алгоритм SHA-256 — такие конвертеры легко найти в интернете, например, этот.

Приватный ключ можно вообще не записывать, если вы уверены, что запомнили фразу, а адрес нужно записать, чтобы на него можно было перевести биткоины.

Но если вы все еще очень боитесь, что кто-то сможет узнать ваш даже супер-сложный ключ, то есть еще один способ создания приватного ключа, который обеспечит 1000% безопасности. Возьмите монетку, подбрасывайте ее 160 раз подряд и записывайте «0», если выпала решка и «1», если выпал орел. После этого полученное число можно преобразовать в алгоритме SHA-256, и вы получите очень надежный приватный ключ, так как вряд ли кто-то сможет подбросить монету так же как вы.

Как правильно хранить приватные ключи?

Важно не только создать надежный ключ, но и правильно его хранить. В общем есть три варианта хранения ключей:

При этом какой бы способ вы не выбрали, важно помнить, что доступ приватному ключу должен быть только у вас.

А теперь расскажем, какие есть варианты хранения :

Перенос приватных ключей (свиппинг)

В некоторых случаях может потребоваться импорт приватного ключа, например, из бумажного носителя в кошелек. В этом случае важно понимать, что вы создаете вторую копию, что крайне не рекомендуется. Особенно это важно исключить, если ключ был получен от другого человека — ведь не исключен вариант, что он может воспользоваться доступом к средствам с плохими намерениями.

В подобной ситуации лучше всего прибегнуть к свиппингу. Его принцип очень простой. Нужно создать новый приватный ключ в кошельке, который вы планируете использовать. После этого перевести средства со старого адреса на новый. Таким образом в итоге у вас получится новый приватный ключ, известный только вам, в единственном варианте, и средства будут в безопасности.

Использовать свиппинг стоит в таких случаях:

Приватный (закрытый) ключ в отличие от публичного — это секретная информация, которую не должен знать никто, кроме его владельца. Тот, кто владеет закрытым ключом — владеет хранящимися на нем средствами.

Поэтому очень важно обеспечить надежное хранение и не забывать о методе свиппинга, особенно при утрате доступа к хранилищу ключа или если оно попало в руки других людей. Если придерживаться этих простых правил, то ваши криптовалютные активы всегда будут в безопасности.